SRX300サービスゲートウェイでインターネットへのアクティブ/スタンバイ接続を使用したSD-WANの設定

要件

この例では、次のハードウェアとソフトウェアのコンポーネントを使用しています。

1台のSRX300シリーズデバイス(320、340、345、380)

SRX300 シリーズ向け 1 つの Wi-Fi MPIM

SRX300 シリーズ向け 1 つの LTE MPIM

データサービスのサブスクリプションがあるSIMカード1枚

Junos OS 19.4R1

概要

この例では、支社/拠点のSRX320シリーズデバイスをセットアップして、オンサイトの従業員に有線および無線インターネットとイントラネットアクセスを提供し、ゲストデバイスに無線インターネットアクセスを提供します。プライマリインターネットリンクはイーサネット経由ですが、バックアップ接続はLTEネットワーク経由です。2 つのリンクはアクティブ/スタンバイ モードで設定され、プライマリ リンクがダウンしない限り、LTE モデムを介してトラフィックはルーティングされません。

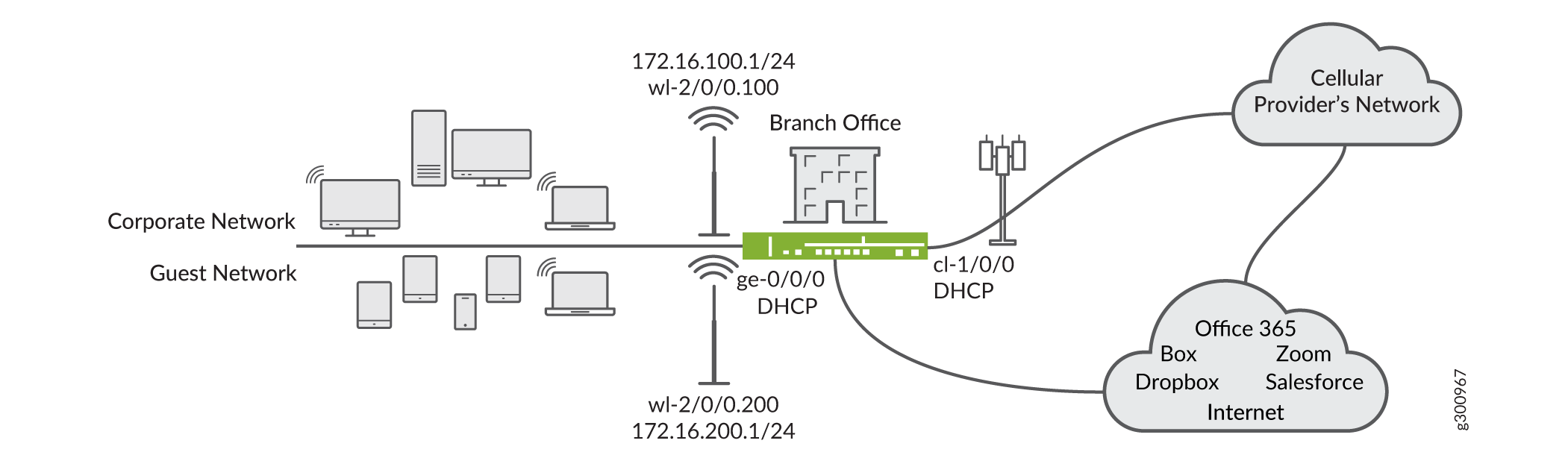

トポロジ

この例のトポロジーを 図 1 に示します。LTE Mini-PIM はスロット 1 に取り付けられています。WI-FI ミニ PIM はスロット 2 に取り付けられています。SIMカードはLTEモジュールのスロット1に取り付けられています。プライマリリンクはインターフェイスge-0/0/0に接続されており、接続されているデバイスからIPアドレス、ネットワークマスク、デフォルトゲートウェイ、およびDNSサーバーを受信します。モデムのインターフェイスは cl-1/0/0 です。

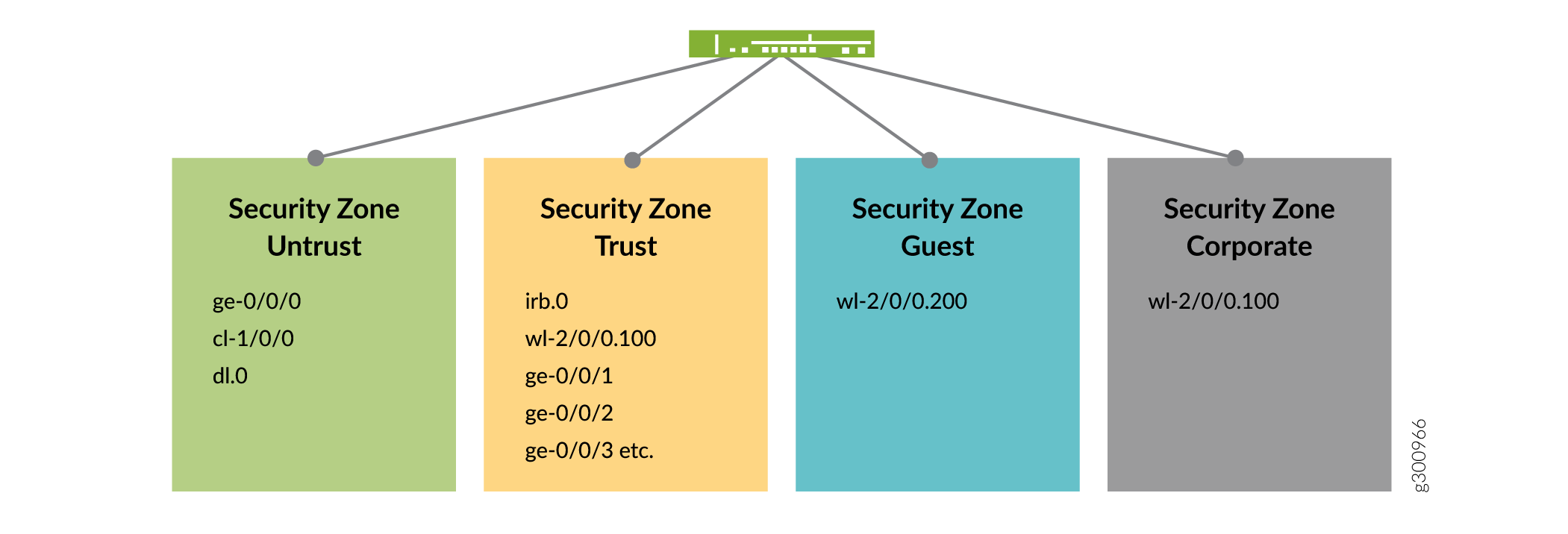

PDP コンテキストはインターフェイス dl.0 で終了し、ge-0/0/0 と同様に、IP アドレス、ネットワーク マスク、およびデフォルト ゲートウェイは GGSN/PGW によって割り当てられます。Wi-Fi インターフェイスは wl-2/0/0.200 でゲスト ネットワークにサービスを提供し、インターフェイス wl-2/0/0.100 は企業ネットワークでサービスを提供します。セキュリティ ゾーンと各ゾーンのインターフェイスの一覧を 図 2 に示します。

SRX300 シリーズ デバイスには、信頼なし、信頼、企業、ゲストの 4 つのセキュリティ ゾーンが設定されています。インターフェイスをセキュリティ ゾーンに分離することで、トラフィックの分離が可能になり、企業イントラネットがさらされるリスクが軽減され、セキュリティ ポリシーの明確で簡素化された実装を実現する手段として機能します。ゾーンの信頼は、インターネットにアクセスできるインターフェイスをホストします。

企業イントラネットの内部インターフェイスは、信頼ゾーンにあります。組織のワイヤレス デバイスは、ゾーン企業内でローミングします。インターネットアクセスのみを許可された個人のモバイルデバイスは、ゾーンGuest内にあります。

表 1 は、ゾーン間のトラフィックに対するセキュリティ ポリシーの望ましい動作を示しています。

From-To |

Untrust |

Trust |

Corporate |

Guest |

|---|---|---|---|---|

Untrust |

いいえ |

信頼開始のみ |

企業主導のみ |

ゲスト開始のみ |

Trust |

はい |

はい |

企業主導のみ |

いいえ |

Corporate |

はい |

はい |

はい |

いいえ |

Guest |

はい |

いいえ |

いいえ |

いいえ |

インターフェイスの VLAN 情報と IP アドレス情報を 表 2 にまとめます。

Interface |

VLAN |

IP Adress |

Netmask |

|---|---|---|---|

WL-2/0/0.100 |

100 |

172.16.100.1 |

255.255.255.0 |

WL-2/0/0.200 |

200 |

192.16.200.1 |

255.255.255.0 |

DL.0 |

3 |

Dhcp |

- |

ge-0/0/0 |

3 |

Dhcp |

- |

Irb.0 |

3 |

192.168.1.1 |

255.255.255.0 |

構成と検証

構成

手順

この構成のステップは、下位レイヤーから上位レイヤーに論理的に構築されます。

ゲスト デバイスの VLAN を作成します。

set vlans guest-ap vlan-id 200 set vlans guest-ap description "VLAN that hosts the guest devices in the Guest security zone"

企業デバイスの VLAN を作成します。

set vlans corporate vlan-id 100 set vlans corporate description "VLAN that hosts the corporate devices in the Trust security zone"

アクセス ポイントを作成します。

set wlan access-point branch-ap interface wl-2/0/0 set wlan access-point branch-ap location "TME Lab, Sunnyvale, CA"

デバイスがインストールされている国を設定します。国が異なれば、一般的に使用できる802.11スペクトルも異なります。

set wlan access-point branch-ap access-point-options country US

アクセスポイントの5GHz無線インターフェイスを設定します。モード、動作するチャネル番号、および使用する帯域幅を設定します。また、5GHz無線インターフェイスの送信電力(%)を設定します。

set wlan access-point branch-ap radio 1 radio-options mode acn set wlan access-point branch-ap radio 1 radio-options channel number 100 set wlan access-point branch-ap radio 1 radio-options channel bandwidth 40 set wlan access-point branch-ap radio 1 radio-options transmit-power 100

5GHz ゲスト ネットワーク用の仮想アクセス ポイント(VAP)を作成します。Mini-PIM は、無線インターフェイスごとに最大 8 つの仮想アクセス ポイントをサポートします。

set wlan access-point branch-ap radio 1 virtual-access-point 0 description Guest set wlan access-point branch-ap radio 1 virtual-access-point 0 ssid Guest set wlan access-point branch-ap radio 1 virtual-access-point 0 vlan 200

VAP

wpa-personalのセキュリティを として設定します。暗号スイート、鍵タイプ、および事前共有鍵を設定します。set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal key-type ascii set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal key Juniper123

アクセスポイントの2.4GHz無線インターフェイスを設定します。モード、動作するチャネル番号、および使用する帯域幅を設定します。また、無線インターフェイスの送信電力(%)を設定します。

set wlan access-point branch-ap radio 2 radio-options mode gn set wlan access-point branch-ap radio 2 radio-options channel number 6 set wlan access-point branch-ap radio 2 radio-options channel bandwidth 20 set wlan access-point branch-ap radio 2 radio-options transmit-power 100

2.4GHzゲストネットワークでVAPを設定します。

set wlan access-point branch-ap radio 2 virtual-access-point 0 description Guest set wlan access-point branch-ap radio 2 virtual-access-point 0 ssid Guest set wlan access-point branch-ap radio 2 virtual-access-point 0 vlan 200

VAP

wpa-personalのセキュリティを として設定します。暗号スイート、鍵タイプ、および事前共有鍵を設定します。set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal key-type ascii set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal key Juniper123

5GHzの企業ネットワークでVAPを設定します。

set wlan access-point branch-ap radio 1 virtual-access-point 1 description Corporate set wlan access-point branch-ap radio 1 virtual-access-point 1 ssid Corporate set wlan access-point branch-ap radio 1 virtual-access-point 1 vlan 100

VAP

wpa-personalのセキュリティを として設定します。暗号スイート、鍵タイプ、および事前共有鍵を設定します。set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal key-type ascii set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal key corpKey123

2.4GHz企業ネットワークでVAPを設定します。

set wlan access-point branch-ap radio 2 virtual-access-point 1 description Corporate set wlan access-point branch-ap radio 2 virtual-access-point 1 ssid Corporate set wlan access-point branch-ap radio 2 virtual-access-point 1 vlan 100

VAP

wpa-personalのセキュリティを として設定します。暗号スイート、鍵タイプ、および事前共有鍵を設定します。set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal key-type ascii set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal key corpKey123

ゲスト VAP 内のデバイスのデフォルト ゲートウェイとして機能する IP インターフェイスを作成します(1 つの VAP は 5 GHz で動作し、もう 1 つは 2.4 GHz で動作します)。

set interfaces wl-2/0/0 unit 200 vlan-id 200 set interfaces wl-2/0/0 unit 200 family inet address 172.16.200.1/24

企業 VAP のデバイスのためのデフォルト ゲートウェイとして機能する IP インターフェイスを作成します(1 つの VAP は 5GHz で動作し、もう 1 つは 2.4GHz で動作します)。

set interfaces wl-2/0/0 unit 200 vlan-id 100 set interfaces wl-2/0/0 unit 200 family inet address 172.16.100.1/24

ゲストデバイスのセキュリティゾーンを作成し、DHCPとその他必要なすべてのプロトコルを許可します。適切な WL インターフェイスもゾーンに追加されていることを確認します。

set security zones security-zone guest host-inbound-traffic system-services dhcp set security zones security-zone guest host-inbound-traffic system-services all set security zones security-zone guest host-inbound-traffic protocols all set security zones security-zone guest interfaces wl-2/0/0.200

企業デバイスのセキュリティ ゾーンを作成し、DHCP とその他必要なすべてのプロトコルを許可します。適切な WL インターフェイスもゾーンに追加されていることを確認します。

set security zones security-zone corporate host-inbound-traffic system-services dhcp set security zones security-zone corporate host-inbound-traffic system-services all set security zones security-zone corporate host-inbound-traffic protocols all set security zones security-zone corporate interfaces wl-2/0/0.100

ゲスト VAP のための一意の DHCP サーバ グループを作成します(両方のゲスト VAP に必要なサーバ グループは 1 つだけです)。

set system services dhcp-local-server group jdhcp-guest-group interface wl-2/0/0.200

企業 VAP のための一意の DHCP サーバ グループを作成します。

set system services dhcp-local-server group jdhcp-corporate-group interface wl-2/0/0.100

デバイスに割り当てるIPアドレスのプールを作成し、ゲストVAPでローミングします。このプールからデバイスに割り当てる最低および最高 IP アドレス、DNS サーバー、およびプールのデフォルト ゲートウェイの IP アドレスを設定します。

set access address-assignment pool junosDHCPPoolGuest family inet network 172.16.200.0/24 set access address-assignment pool junosDHCPPoolGuest family inet range junosRangeGuest low 172.16.200.10 set access address-assignment pool junosDHCPPoolGuest family inet range junosRangeGuest high 172.16.200.200 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes router 172.16.200.1

デバイスに割り当てるIPアドレスのプールを作成し、企業VAPでローミングします。このプールからデバイスに割り当てる最低および最高 IP アドレス、DNS サーバー、およびプールのデフォルト ゲートウェイの IP アドレスを設定します。

set access address-assignment pool junosDHCPPoolCorporate family inet network 172.16.100.0/24 set access address-assignment pool junosDHCPPoolCorporate family inet range junosRangeCorporate low 172.16.100.10 set access address-assignment pool junosDHCPPoolCorporate family inet range junosRangeCorporate high 172.16.100.200 set access address-assignment pool junosDHCPPoolCorporate family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool junosDHCPPoolCorporate family inet dhcp-attributes name-server 1.1.1.1 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes router 172.16.100.1

外部インターフェイスへのゲスト ゾーン内のデバイスに NAT を適用するためのソース NAT を作成します。

set security nat source rule-set guest-to-untrust from zone guest set security nat source rule-set guest-to-untrust to zone untrust set security nat source rule-set guest-to-untrust rule r1 match source-address 0.0.0.0/0 set security nat source rule-set guest-to-untrust rule r1 then source-nat interface

外部インターフェイスの企業ゾーン内のデバイスにNATを適用するためのソースNATを作成します。

set security nat source rule-set corporate-to-untrust from zone corporate set security nat source rule-set corporate-to-untrust to zone untrust set security nat source rule-set corporate-to-untrust rule r-c2u-1 match source-address 0.0.0.0/0 set security nat source rule-set corporate-to-untrust rule r-c2u-1 then source-nat interface

Guest ゾーンと Untrust ゾーン間のトラフィックを許可するセキュリティ ポリシーを作成します。目的のネットワーク セグメントやアプリケーションがポリシーに含まれていることを確認します。

set security policies from-zone guest to-zone untrust policy allow-in-zone match source-address any set security policies from-zone guest to-zone untrust policy allow-in-zone match destination-address any set security policies from-zone guest to-zone untrust policy allow-in-zone match application any set security policies from-zone guest to-zone guest policy allow-in-zone then permit

企業ゾーンとUntrustゾーン間のトラフィックを許可するセキュリティ ポリシーを作成します。この手順により、NAT が適用されたトラフィックがゾーン間を流れるようになります。

set security policies from-zone corporate to-zone untrust policy internet-acces match source-address any set security policies from-zone corporate to-zone untrust policy internet-acces match destination-address any set security policies from-zone corporate to-zone untrust policy internet-acces match application any set security policies from-zone corporate to-zone untrust policy internet-acces then permit

企業ゾーンと信頼ゾーン間のトラフィックを許可し、ゾーン間のフローにNATが適用されたトラフィックを有効にするセキュリティポリシーを作成します。

set security policies from-zone corporate to-zone trust policy internet-acces match source-address any set security policies from-zone corporate to-zone trust policy internet-acces match destination-address any set security policies from-zone corporate to-zone trust policy internet-acces match application any set security policies from-zone corporate to-zone trust policy internet-acces then permit

プライマリインターネットリンクのインターフェイスの説明を設定します。DHCP プロトコル経由で設定を取得するためのインターフェイスを設定します。LTE インターフェイスがインターネット リンクのバックアップとして設定されていることを確認します。

set interfaces ge-0/0/0 unit 0 description "WAN Interface 1 - Primary" set interfaces ge-0/0/0 unit 0 family inet dhcp vendor-id Juniper-srx320 set interfaces ge-0/0/0 unit 0 backup-options interface dl0.0

モデム インターフェイスを設定します。SIMカードが入っているSIMスロットがアクティブに設定されていることを確認します。

set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces cl-1/0/0 act-sim 1 set interfaces cl-1/0/0 cellular-options sim 1 radio-access automatic

ダイヤラ インターフェイスを設定します。

set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set interfaces dl0 unit 0 dialer-options dial-string "*99#"

VLAN タグなしパケットを受け入れるようにワイヤレス インターフェイスを構成します。

set interfaces wl-2/0/0 flexible-vlan-tagging

モデムのSIMのアクセスポイント名を設定します。

request modem wireless create-profile profile-id 10 access-point-name broadband cl-1/0/0 slot 1

設定をコミットします

検証

手順

インターフェイスが稼働していることを確認します。

> show interfaces terse wl-2/0/0 up up wl-2/0/0.100 up up inet 172.16.100.1/24 wl-2/0/0.200 up up inet 172.16.200.1/24 wl-2/0/0.32767 up up

アクセス ポイントのステータスをチェックし、無線インターフェイスのステータスが ON であること、チャネルと動作帯域幅が設定どおりであることを確認します。

> show wlan access-points branch-ap detail Active access point detail information Access Point : branch-ap Type : Internal Location : TME Lab, Sunnyvale, CA Serial Number : EV2619AF0051 Firmware Version : v1.2.8 Alternate Version : v1.1.0 Country : US Access Interface : wl-2/0/0 System Time : Mon Mar 23 22:36:43 UTC 2020 Packet Capture : Off Ethernet Port: MAC Address : 0c:81:26:58:04:26 Radio1: Status : On MAC Address : 0c:81:26:58:04:28 Temperature : 50 Mode : IEEE 802.11a/n/ac Channel : 108 Bandwidth : 40 Transmit Power : 100 Radio2: Status : On MAC Address : 0c:81:26:58:04:27 Temperature : 52 Mode : IEEE 802.11g/n Channel : 6 Bandwidth : 20 Transmit Power : 100すべての VAP のステータスを確認します。SSID とセキュリティ設定が構成どおりであることを確認します。

> show wlan access-points branch-ap virtual-access-points all detail Virtual access points information Access point name: branch-ap Radio1: VAP0: SSID : Guest Description : Guest MAC Address : 0c:81:26:58:04:28 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 200 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 79470 Output Bytes : 99937 Input Packets : 479 Output Packets : 498 VAP1: SSID : Corporate Description : Corporate MAC Address : 16:81:26:58:04:28 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 100 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 2495033 Output Bytes : 3480274 Input Packets : 30241 Output Packets : 29412 Radio2: VAP0: SSID : Guest Description : Guest MAC Address : 0c:81:26:58:04:27 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 200 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 2025 Output Bytes : 2603 Input Packets : 15 Output Packets : 19 VAP1: SSID : Corporate Description : Corporate MAC Address : 16:81:26:58:04:27 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 100 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 75308 Output Bytes : 70057 Input Packets : 498 Output Packets : 389アクセス ポイントの各無線のクライアント アソシエーションに関する概要を確認します。このコマンドは、各無線インターフェイスでアソシエートされたユーザの数を表示します。

> show wlan access-points branch-ap radio 1 client-associations Access point client associations summary Access point: branch-ap Client number on radio 1 (5.0 GHz) : 1

アクセス ポイントの各無線のクライアント アソシエーションに関する詳細を確認します。ユーザーのMACアドレスとトラフィック統計情報が出力に表示されます。

> show wlan access-points branch-ap radio 1 client-associations detail Access point client associations information Access point: branch-ap VAP Client MAC Address Auth Packets Rx/Tx Bytes Rx/Tx Radio1:Corporate 24:77:03:80:52:68 OK 42501/25026 2579601/2742637

Mini-PIM モジュールが Junos で検知されているかどうかを確認します。

> show chassis hardware Hardware inventory: Item Version Part number Serial number Description Chassis CX0916AF0004 SRX320-POE Routing Engine REV 0x05 650-065041 CX0916AF0004 RE-SRX320-POE FPC 0 FPC PIC 0 6xGE,2xGE SFP Base PIC FPC 1 REV 02 650-073958 AH06074206 FPC PIC 0 LTE for AE FPC 2 REV 03 650-096889 EV2619AF0051 FPC PIC 0 WAP for WW mPIM Power Supply 0

Mini-PIM のファームウェア バージョンを確認し、必要に応じてアップデートします。

> show system firmware Part Type Tag Current Available Status version version FPC 1 PIC 0 MLTE_FW 1 17.1.80 0 OK FPC 2 PIC 0 MWAP_FW 1 1.2.8 0 OK Routing Engine 0 RE BIOS 0 3.0 3.6 OK Routing Engine 0 RE BIOS Backup 1 3.0 3.6 OKトラブルシューティングの目的で、VAPでパケットキャプチャを取得します。

> request wlan access-point packet-capture start branch-ap promiscuous size 4096 duration 120 filename wlan-cap.pcap interface Radio1VAP0 Starting packet capture Capture interface: Radio1VAP0 File : wlan-cap.pcap Duration : 120 seconds File size max : 4096 kilobytes

ファイルは /var/tmp に保存されます。ファイルをダウンロードして、WIresharkなどのパケットトレースアプリケーションで開くことができます。