EVPNマルチホーミングで折りたたみ式スパインを構成する方法

必要条件

この例では、個別のネットワークを持つ2つのデータセンター(DC1とDC2)があることを前提としています。この例では、以下のデバイスとソフトウェアを使用しています。

DC1:

2つのスパインスイッチ:18.4R2-S1.4 Junos OS リリースを実行するQFX5120-48Y

2つのToRスイッチ:18.1R3-S6.1 Junos OS リリースを実行するEX4300-48T

2台のセキュリティデバイス: Junos OS リリース 18.2R3.4 を搭載する SRX345 デバイス(オプションのアドオン設定)

サーバー 4 台

DC2:

2つのスパインスイッチ:18.4R2-S1.4 Junos OS リリースを実行するQFX5120-48Y

2つのToRスイッチ:18.1R3-S6.1 Junos OS リリースを実行するEX4300-48T

2 台のサーバー

ToR スイッチの各ペアは、すでにバーチャルシャーシとして設定されている必要があります。EX4300スイッチを使用したバーチャルシャーシ形成の詳細については、「 EXシリーズバーチャルシャーシについて 」をご参照ください。この構成例では、バーチャルシャーシの1つのメンバーのみで、ToRバーチャルシャーシと2台のスパインデバイス間のマルチホーミング集約型イーサネットリンクを使用しています。可能な場合は、耐障害性を高めるために、異なるバーチャルシャーシメンバーからのインターフェイスを使用して、バーチャルシャーシとスパインデバイス間のマルチホーミング集約型イーサネットリンクを接続できます。

概要

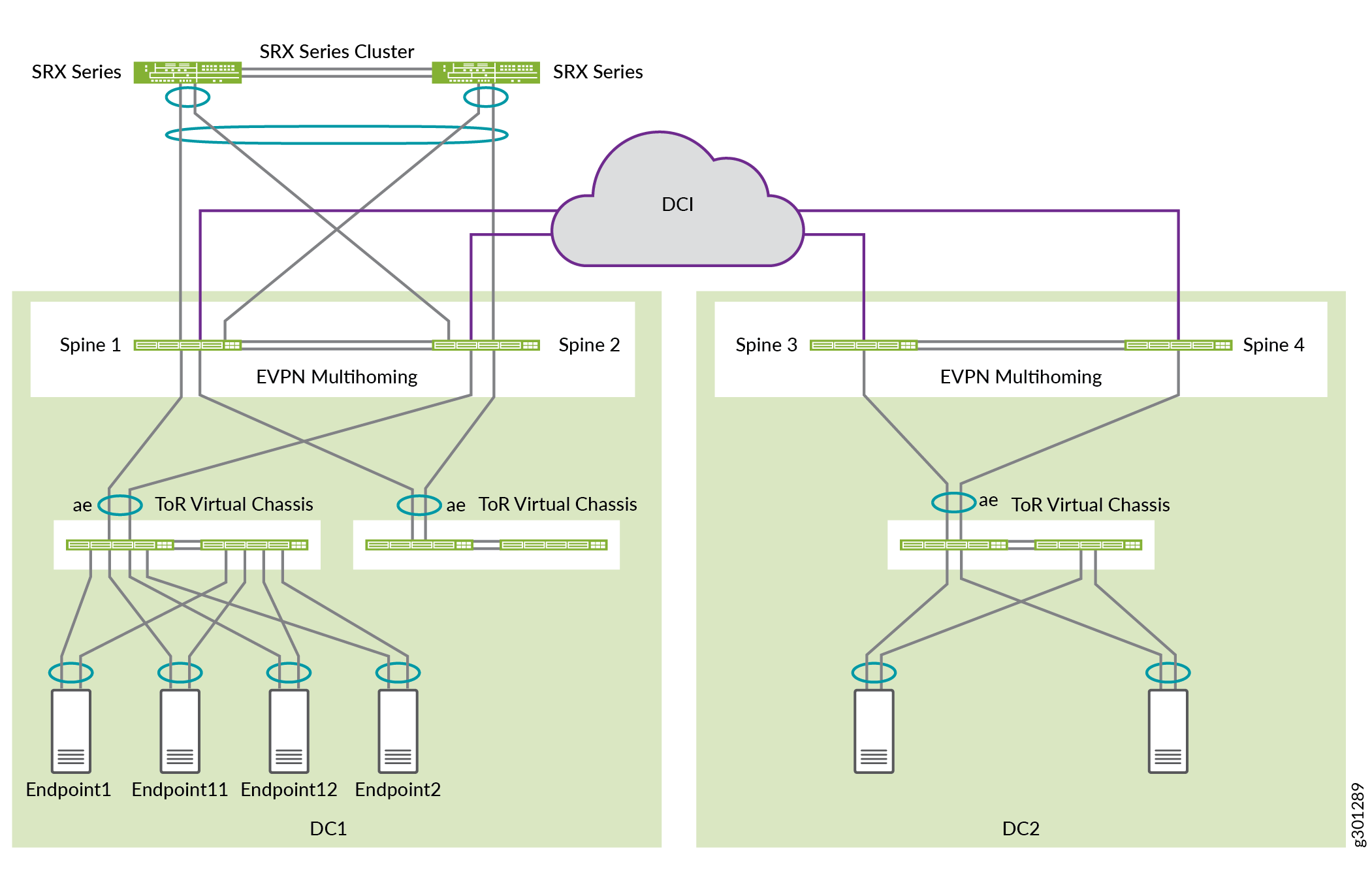

この例を使用して、ToR スイッチの EVPN マルチホーミングで折り畳み式スパイン アーキテクチャを構成します。オプションのデータセンターの相互接続(DCI)構成、オプションとしてセキュリティ強化用のSRXクラスター、オプションのDHCPリレー構成を備えた2つのデータセンターがあります。この構成例は、DC1 でこのアーキテクチャを構成する方法を示しています。DC2 でも同様の構成を使用できます。

位相幾何学

この展開には、DC1 と DC2 の 2 つのデータ センターがあります。データセンターネットワークは、QFX5120をスパインスイッチとして使用した集約型スパインアーキテクチャで構成されています。この場合、EVPN-VXLANファブリックをローカルデータセンターに制限することをお勧めします。

オプションで、アンダーレイのレイヤー 3 DCI を使用してデータ センターを接続できます。このユースケースでは、データセンター間のレイヤー2ストレッチは必要ありません。データセンター間のトラフィックはレイヤー3のみで、高度な検査のためにDC1のSRXクラスターを介してルーティングされます。

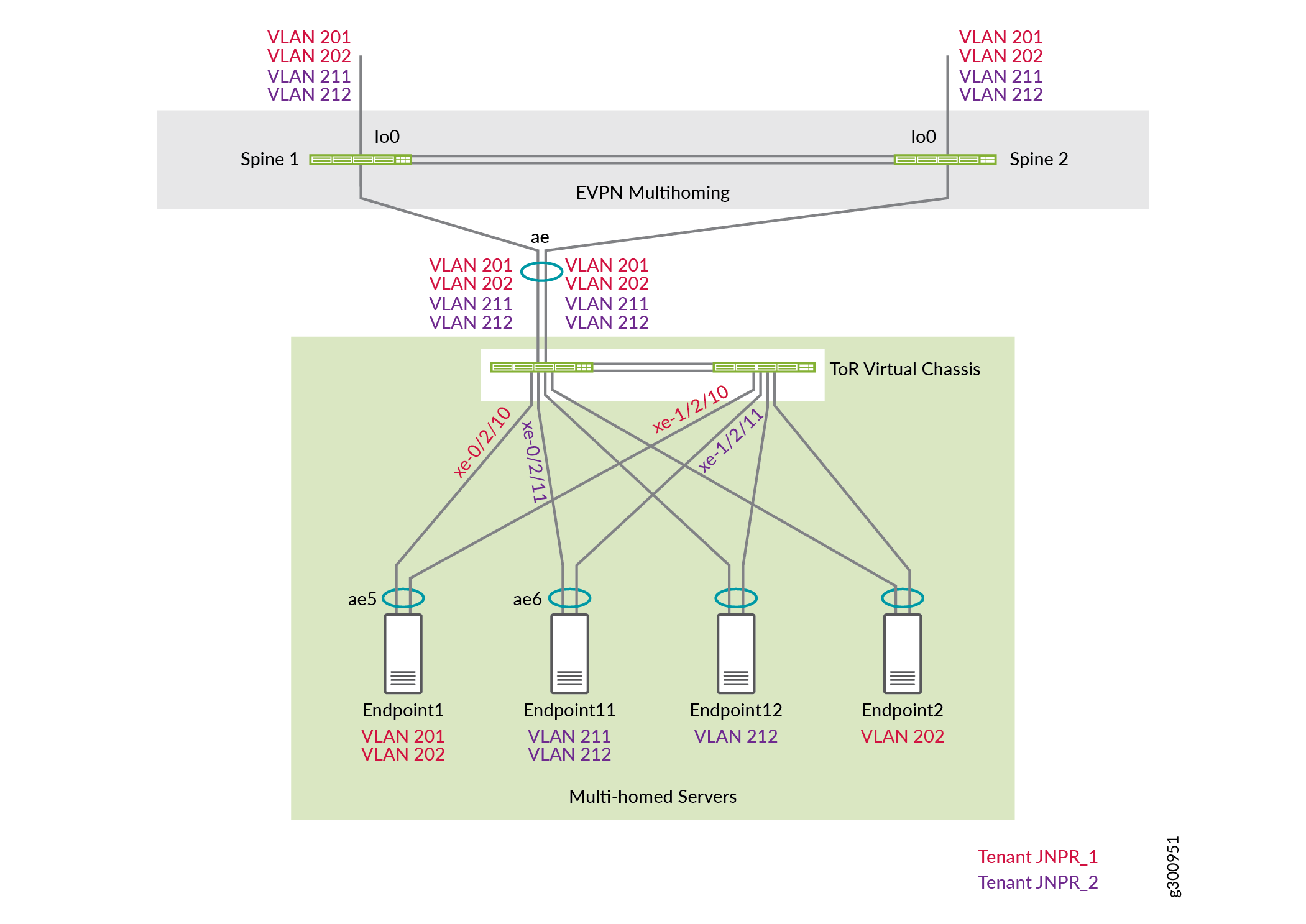

図 1 は、この NCE で使用されるコンポーネント間の論理接続を示しています。

DC1 には、JNPR1 と JNPR2 の 2 つのテナントがあります。DC1のJNPR1とJNPR2の間のテナント間トラフィックは、セキュリティのため、SRXファイアウォールクラスターを介してルーティングされます。

DC1:

VLAN 201 および VLAN 202 は JNPR1 に属しています。

VLAN 211 および VLAN 212 は JNPR2 に属しています。

DC1 のサーバーは、VLAN 201、202、211、212 にあります。

DC2:

VLAN 221 と VLAN 222 は、デフォルトのルーティング インスタンスと同じデフォルト テナントに属します。

DC2 には、VLAN 221 と 222 のサーバーがあります。

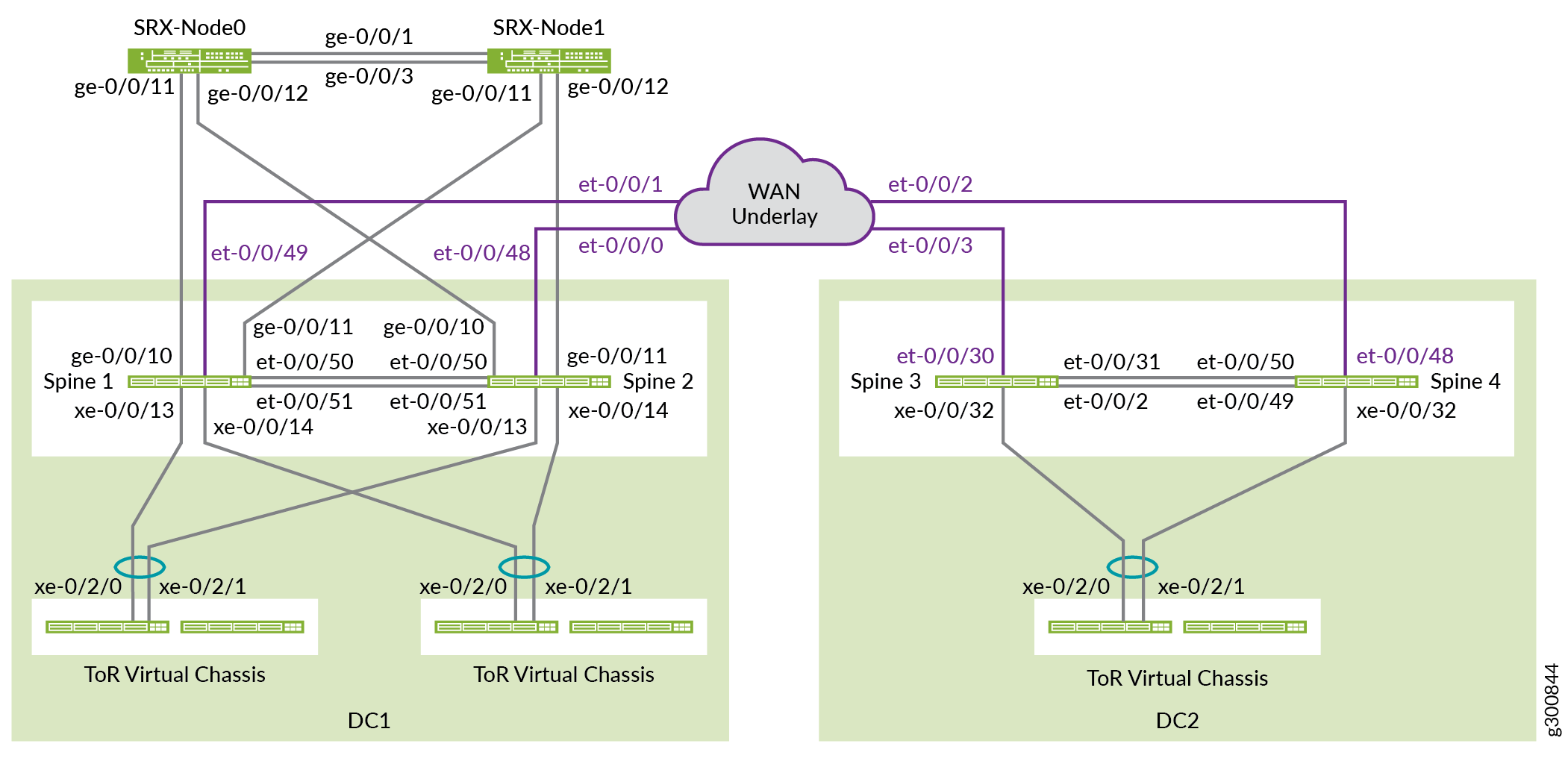

図 2 は、この NCE で使用されるコンポーネント間の物理的な接続を示しています。

始める前に

ファブリックを設定する前に、デバイスにいくつかの基本設定を実装する必要があります。

プロシージャ

手順

デフォルトでは、集合型イーサネットインターフェイスは作成されません。集合型イーサネットインターフェイスを設定する前に、その数を設定する必要があります。デバイス数を設定すると、システムはグローバルに一意のMACアドレスを持つ空の集合型イーサネットインターフェイスをその数だけ作成します。デバイス数をデバイスに必要なESI-LAGインターフェイスの数まで増やすことで、より多くの集合型イーサネットインターフェイスを作成できます。

すべてのスパインスイッチとToRスイッチの集合型イーサネットインターフェイスの数を設定します。

set chassis aggregated-devices ethernet device-count 15

QFX5120-48Yのポート0〜47は、デフォルトで10ギガビットポートとして動作します。SRXデバイスは1ギガビットのみをサポートします。SRXシリーズファイアウォールに接続されているスパイン1とスパイン2のポートを1ギガビットポートとして設定します。この場合、これらのポートは ge-0/0/10 および ge-0/0/11 です。これらのポートで 1 ギガビットを有効にするには、クワッドの最初のポート(この場合は ge-0/0/8)の速度を設定します。

スパイン1とスパイン2で次のステートメントを使用します。

set chassis fpc 0 pic 0 port 8 speed 1G

手記:1ギガビットおよび25ギガビットのポート速度は、個別にではなく、クワッド単位(4ポートのグループ)でのみ設定できます。すべてのポートは、4ポートのグループ内で単一の速度で動作します。例えば、ポート8〜11を1ギガビットイーサネットポートとして動作するように設定し、ポート10に10ギガビットSFP+トランシーバを挿入した場合、このポート用のインターフェイスは作成されません。

自動速度検出モードは、100ギガビットイーサネットインターフェイスと40ギガビットイーサネットインターフェイスを検出し、自動的にチャネル化します。自動チャネル化と速度検出は、デフォルトで有効になっています。この例では、自動チャネル化により、各40ギガビットイーサネットインターフェイスが4つの10ギガビットイーサネットインターフェイスに分割されます。

スパイン3のポートet-0/0/2およびet-0/0/31とスパイン4のポートet-0/0/49およびet-0/0/50で自動チャネル化を無効にして、40ギガビットイーサネットインターフェイスのままにします。

スパイン3:

set chassis fpc 0 pic 0 port 2 channel-speed disable-auto-speed-detection set chassis fpc 0 pic 0 port 31 channel-speed disable-auto-speed-detection

スパイン4:

set chassis fpc 0 pic 0 port 49 channel-speed disable-auto-speed-detection set chassis fpc 0 pic 0 port 50 channel-speed disable-auto-speed-detection

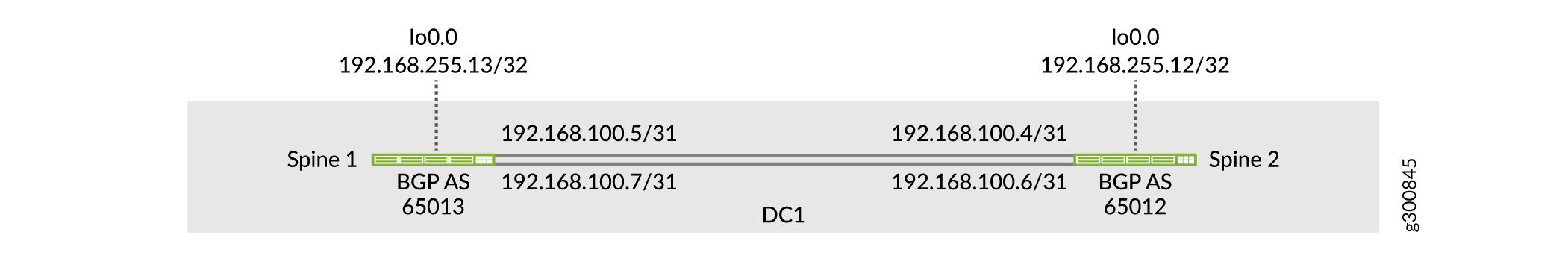

アンダーレイを設定する

このトポロジーでは、IPファブリックは2台のスパインスイッチ間のみにあります( 図3を参照)。2台のスパインスイッチは、ポイントツーポイントリンク上でEBGPピアリングを確立し、ループバックアドレスを交換します。

スパイン1の設定

手順

スパイン1のインターフェイスを設定します。

set interfaces et-0/0/50 description "* connected to DC1-Spine2" set interfaces et-0/0/50 traps set interfaces et-0/0/50 mtu 9216 set interfaces et-0/0/50 unit 0 family inet address 192.168.100.5/31 set interfaces et-0/0/51 description "* connected to DC1-Spine2" set interfaces et-0/0/51 traps set interfaces et-0/0/51 mtu 9216 set interfaces et-0/0/51 unit 0 family inet address 192.168.100.7/31 set interfaces lo0 unit 0 description "** DC1 Spine1 Loopback" set interfaces lo0 unit 0 family inet address 192.168.255.13/32

EBGP アンダーレイを設定します。

set protocols bgp log-updown set protocols bgp graceful-restart restart-time 30 set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY description "Connection to EBGP UNDERLAY" set protocols bgp group UNDERLAY import UNDERLAY-IMPORT set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY authentication-key "$ABC123" set protocols bgp group UNDERLAY export UNDERLAY-EXPORT set protocols bgp group UNDERLAY local-as 65013 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY neighbor 192.168.100.4 peer-as 65012 set protocols bgp group UNDERLAY neighbor 192.168.100.6 peer-as 65012

インポートおよびエクスポートポリシーを設定します。

set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 192.168.255.0/24 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-EXPORT term DEFAULT then reject set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 192.168.255.0/24 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-IMPORT term DEFAULT then reject

ECMP および ECMP 高速再ルート保護を有効にします。

per-packetキーワードで行うフローごとのロードバランシングを有効にします。set policy-options policy-statement ECMP-POLICY then load-balance per-packet set routing-options forwarding-table export ECMP-POLICY

リンクがダウンした場合、ECMPは高速再ルート保護を使用してパケット転送を運用リンクに移行することで、パケットロスを減少させます。高速再ルート保護により、ルートテーブルの更新を待たずにインターフェイスのECMPセットが更新されます。次回のルート テーブルの更新時に、より少ないリンクで新しい ECMP セットを追加するか、ルートが 1 つのネクスト ホップを指すようにすることができます。

set routing-options forwarding-table ecmp-fast-reroute

デフォルトでは、ARP エージング タイマーは 20 分、MAC エージング タイマーは 5 分に設定されています。EVPN-VXLAN 環境で MAC および MAC-IP バインディング エントリーの同期の問題を回避するには、ARP エージングが MAC エージングよりも高速になるように設定します。

set system arp aging-timer 5 set protocols l2-learning global-mac-ip-table-aging-time 300 set protocols l2-learning global-mac-table-aging-time 600

スパイン2の設定

手順

スパイン2のスパイン1からの設定を繰り返します。

スパイン2のインターフェイスを設定します。

set interfaces et-0/0/50 description "* connected to DC1-Spine1" set interfaces et-0/0/50 traps set interfaces et-0/0/50 mtu 9216 set interfaces et-0/0/50 unit 0 family inet address 192.168.100.4/31 set interfaces et-0/0/51 description "* connected to DC1-Spine1" set interfaces et-0/0/51 traps set interfaces et-0/0/51 mtu 9216 set interfaces et-0/0/51 unit 0 family inet address 192.168.100.6/31 set interfaces lo0 unit 0 description "** DC1 Spine2 Loopback" set interfaces lo0 unit 0 family inet address 192.168.255.12/32

EBGP アンダーレイを設定します。

set protocols bgp log-updown set protocols bgp graceful-restart restart-time 30 set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY description "EBGP UNDERLAY" set protocols bgp group UNDERLAY import UNDERLAY-IMPORT set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY authentication-key "$ABC123" set protocols bgp group UNDERLAY export UNDERLAY-EXPORT set protocols bgp group UNDERLAY local-as 65012 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY neighbor 192.168.100.5 peer-as 65013 set protocols bgp group UNDERLAY neighbor 192.168.100.7 peer-as 65013

インポートおよびエクスポートポリシーを設定します。

set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 192.168.255.0/24 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-EXPORT term DEFAULT then reject set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 192.168.255.0/24 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-IMPORT term DEFAULT then reject

ECMP および ECMP 高速再ルート保護を有効にします。

set policy-options policy-statement ECMP-POLICY then load-balance per-packet set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute

EVPN-VXLAN 環境で MAC および MAC-IP バインディング エントリーの同期の問題を回避するには、ARP エージングが MAC エージングよりも高速になるように設定します。

set system arp aging-timer 5 set protocols l2-learning global-mac-ip-table-aging-time 300 set protocols l2-learning global-mac-table-aging-time 600

アンダーレイの検証

手順

両方のBGPネイバーセッションがスパイン1で確立されていることを確認します。

user@spine1> show bgp neighbor 192.168.100.4 Peer: 192.168.100.4+179 AS 65012 Local: 192.168.100.5+51424 AS 65013 Description: Connection to EBGP UNDERLAY Group: UNDERLAY Routing-Instance: master Forwarding routing-instance: master Type: External State: Established Flags: <Sync> Last State: OpenConfirm Last Event: RecvKeepAlive Last Error: Cease Export: [ UNDERLAY-EXPORT ] Import: [ UNDERLAY-IMPORT ] . . .

user@spine1> show bgp neighbor 192.168.100.6 Peer: 192.168.100.6+59705 AS 65012 Local: 192.168.100.7+179 AS 65013 Description: Connection to EBGP UNDERLAY Group: UNDERLAY Routing-Instance: master Forwarding routing-instance: master Type: External State: Established Flags: <Sync> Last State: OpenConfirm Last Event: RecvKeepAlive Last Error: Cease Export: [ UNDERLAY-EXPORT ] Import: [ UNDERLAY-IMPORT ] . . .

スパイン2のループバックアドレス(192.168.255.12)が、両方のBGPネイバーセッションからスパイン1によって受信されていることを確認します。

user@spine1> show route receive-protocol bgp 192.168.100.4 inet.0: 17 destinations, 25 routes (17 active, 0 holddown, 0 hidden) Restart Complete Prefix Nexthop MED Lclpref AS path * 192.168.255.12/32 192.168.100.4 65012 I . . .

user@spine1> show route receive-protocol bgp 192.168.100.6 inet.0: 17 destinations, 25 routes (17 active, 0 holddown, 0 hidden) Restart Complete Prefix Nexthop MED Lclpref AS path 192.168.255.12/32 192.168.100.6 65012 I

user@spine1> show route 192.168.255.12 inet.0: 17 destinations, 25 routes (17 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 192.168.255.12/32 *[BGP/170] 00:39:43, localpref 100, from 192.168.100.4 AS path: 65012 I, validation-state: unverified to 192.168.100.4 via et-0/0/50.0 > to 192.168.100.6 via et-0/0/51.0 [BGP/170] 00:39:43, localpref 100 AS path: 65012 I, validation-state: unverified > to 192.168.100.6 via et-0/0/51.0スパイン1から他のスパインデバイスのループバックにpingを実行します。

user@spine1> ping 192.168.255.12 source 192.168.255.13 PING 192.168.255.12 (192.168.255.12): 56 data bytes 64 bytes from 192.168.255.12: icmp_seq=0 ttl=64 time=0.746 ms 64 bytes from 192.168.255.12: icmp_seq=1 ttl=64 time=0.699 ms 64 bytes from 192.168.255.12: icmp_seq=2 ttl=64 time=0.784 ms

オーバーレイを設定する

このセクションでは、オーバーレイの設定方法について説明します。これには、仮想ネットワークの IBGP ピアリングと VLAN から VXLAN へのマッピングが含まれます。

スパイン1の設定

手順

スパイン1とスパイン2のループバックアドレス間でIBGPピアリングを設定します。

set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 192.168.255.13 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC authentication-key "$ABC123" set protocols bgp group EVPN_FABRIC local-as 65100 set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 192.168.255.12 set protocols bgp group EVPN_FABRIC vpn-apply-export

VLAN および VLAN から VXLAN へのマッピングを構成します。

set vlans VLAN-201 description "jnpr_1 - bridge domain id 201" set vlans VLAN-201 vlan-id 201 set vlans VLAN-201 vxlan vni 5201 set vlans VLAN-202 description "jnpr_1 - bridge domain id 202" set vlans VLAN-202 vlan-id 202 set vlans VLAN-202 vxlan vni 5202 set vlans VLAN-211 description "jnpr_2 - bridge domain id 211" set vlans VLAN-211 vlan-id 211 set vlans VLAN-211 vxlan vni 5211 set vlans VLAN-212 description "jnpr_2 - bridge domain id 212" set vlans VLAN-212 vlan-id 212 set vlans VLAN-212 vxlan vni 5212

次のスイッチ オプションを設定します。

仮想トンネルエンドポイント(VTEP)送信元インターフェイス。これは、スパイン1のループバックアドレスです。

このデバイスによって生成されたルートのルート識別子。

ルート ターゲット。

set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.255.13:1 set switch-options vrf-target target:1:999 set switch-options vrf-target auto

vrf-targetで構成されたルート ターゲットは、タイプ 1 EVPN ルートによって使用されます。タイプ 2 およびタイプ 3 の EVPN ルートは、エクスポートとインポートに自動派生した VNI ごとのルート ターゲットを使用します。EVPNプロトコルを設定します。まず、EVPNのデータプレーンカプセル化としてVXLANを設定します。

set protocols evpn encapsulation vxlan

次に、この EVPN-VXLAN MP-BGP ドメインの一部である VNI を設定します。

set protocols evpn extended-vni-list allを使用してすべての VNI を設定するか、以下に示すように各 VNI を個別に設定します。set protocols evpn extended-vni-list 5201 set protocols evpn extended-vni-list 5202 set protocols evpn extended-vni-list 5211 set protocols evpn extended-vni-list 5212

データセンターに、互いにBGPネイバーセッションのみを持つスパインスイッチが2台しかない場合は、両方のスパインスイッチのコア分離を無効にする必要があります。そうした場合、スパインスイッチがダウンした場合、もう一方のスパインスイッチはすべてのBGPネイバーセッションを失い、ToR向けポートはLACPスタンバイモードになり、完全なトラフィック損失が発生します。詳細については、「 スプリットブレイン状態 」および 「EVPN-VXLAN コアの分離を無効にするタイミングについて」 を参照してください。

set protocols evpn no-core-isolation

スパイン2の設定

手順

EVPN-VXLAN 環境で MAC および MAC-IP バインディング エントリーの同期の問題を回避するには、ARP エージングが MAC エージングよりも高速になるように設定します。

set system arp aging-timer 5 set protocols l2-learning global-mac-ip-table-aging-time 300 set protocols l2-learning global-mac-table-aging-time 600

IBGPピアリングを設定します。

set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 192.168.255.12 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC authentication-key "$ABC123" set protocols bgp group EVPN_FABRIC local-as 65100 set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 192.168.255.13 set protocols bgp group EVPN_FABRIC vpn-apply-export

VLAN および VLAN から VXLAN へのマッピングを構成します。

set vlans VLAN-201 description "jnpr_1 - bridge domain id 201" set vlans VLAN-201 vlan-id 201 set vlans VLAN-201 vxlan vni 5201 set vlans VLAN-202 description "jnpr_1 - bridge domain id 202" set vlans VLAN-202 vlan-id 202 set vlans VLAN-202 vxlan vni 5202 set vlans VLAN-211 description "jnpr_2 - bridge domain id 211" set vlans VLAN-211 vlan-id 211 set vlans VLAN-211 vxlan vni 5211 set vlans VLAN-212 description "jnpr_2 - bridge domain id 212" set vlans VLAN-212 vlan-id 212 set vlans VLAN-212 vxlan vni 5212

以下のスイッチオプションを設定します。

set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.255.12:1 set switch-options vrf-target target:1:999 set switch-options vrf-target auto

EVPNプロトコルを設定します。

set protocols evpn encapsulation vxlan

次に、この EVPN-VXLAN MP-BGP ドメインの一部である VNI を設定します。

set protocols evpn extended-vni-list allを使用してすべての VNI を設定するか、以下に示すように各 VNI を個別に設定します。set protocols evpn extended-vni-list 5201 set protocols evpn extended-vni-list 5202 set protocols evpn extended-vni-list 5211 set protocols evpn extended-vni-list 5212

データセンターに、互いにBGPネイバーセッションのみを持つ2台のスパインスイッチしかない場合は、両方のスパインスイッチのコア分離を無効にする必要があります。

set protocols evpn no-core-isolation

オーバーレイの検証

手順

スパイン1とスパイン2の間でIBGPピアリングが確立されていることを確認します。

user@spine1> show bgp neighbor 192.168.255.12 Peer: 192.168.255.12+179 AS 65100 Local: 192.168.255.13+62666 AS 65100 Description: Overlay neighbor with peer Group: EVPN_FABRIC Routing-Instance: master Forwarding routing-instance: master Type: Internal State: Established Flags:<Sync> Last State: OpenConfirm Last Event: RecvKeepAlive Last Error: Hold Timer Expired Error Options: <Preference LocalAddress HoldTime AuthKey GracefulRestart LogUpDown AddressFamily Multipath LocalAS Rib-group Refresh> Authentication key is configured Address families configured: evpn

EVPNドメインの送信元VTEPを確認します。

user@spine1> show ethernet-switching vxlan-tunnel-end-point source Logical System Name Id SVTEP-IP IFL L3-Idx SVTEP-Mode <default> 0 192.168.255.13 lo0.0 0 L2-RTT Bridge Domain VNID MC-Group-IP default-switch VLAN-201+201 5201 0.0.0.0 default-switch VLAN-202+202 5202 0.0.0.0 default-switch VLAN-211+211 5211 0.0.0.0 default-switch VLAN-212+212 5212 0.0.0.0すべての送信元 VTEP とリモート VTEP を検証します。

user@spine1> show interfaces vtep Physical interface: vtep, Enabled, Physical link is Up Interface index: 641, SNMP ifIndex: 506 Type: Software-Pseudo, Link-level type: VxLAN-Tunnel-Endpoint, MTU: Unlimited, Speed: Unlimited Device flags : Present Running Link type : Full-Duplex Link flags : None Last flapped : Never Input packets : 0 Output packets: 0 Logical interface vtep.32768 (Index 545) (SNMP ifIndex 548) Flags: Up SNMP-Traps 0x4000 Encapsulation: ENET2 VXLAN Endpoint Type: Source, VXLAN Endpoint Address: 192.168.255.13, L2 Routing Instance: default-switch, L3 Routing Instance: default Input packets : 0 Output packets: 0 Logical interface vtep.32769 (Index 560) (SNMP ifIndex 550) Flags: Up SNMP-Traps Encapsulation: ENET2 VXLAN Endpoint Type: Remote, VXLAN Endpoint Address: 192.168.255.12, L2 Routing Instance: default-switch, L3 Routing Instance: default Input packets : 9140 Output packets: 0 Protocol eth-switch, MTU: Unlimited Flags: Trunk-Mode

レイヤー 3 の設定とセグメント化

スパイン1の設定

手順

ルーティングと転送のオプションを設定します。

手記:next-hop、overlay-ecmp、chained-composite-next-hopなどのルーティングおよび転送オプションを変更すると、パケット転送エンジンが再起動し、すべての転送操作が中断されます。ネクスト ホップの数を、少なくともオーバーレイで予想される ARP エントリー数に設定します。

vxlan-routing next-hop設定の詳細については、ネクストホップ(VXLANルーティング)を参照してください。overlay-ecmpステートメントを使用して、2 レベルの等価コスト マルチパス ネクスト ホップを有効にします。このステートメントは、純粋なタイプ5ルーティングも設定されている場合、レイヤー3 EVPN-VXLANオーバーレイネットワークに必要です。ピュア タイプ 5 ルートが有効になっている場合、このステートメントを設定することを強くお勧めします。chained-composite-next-hop構成は、VXLANカプセル化されたEVPNピュアタイプ5には必須です。これがないと、PFE はトンネル ネクスト ホップを設定しません。ルーター ID が、VTEP 送信元およびオーバーレイ BGP ローカル アドレスとして使用されるループバック IP アドレスと同じになるように設定します。

set forwarding-options vxlan-routing next-hop 32768 set forwarding-options vxlan-routing overlay-ecmp set routing-options forwarding-table chained-composite-next-hop ingress evpn set routing-options router-id 192.168.255.13

デフォルトゲートウェイ機能を有効にするには、IRBインターフェイスにそれぞれ固有のIPアドレスと仮想ゲートウェイアドレス(VGA)を設定します。VGA(仮想ゲートウェイアドレス)はエニーキャストIPアドレスである必要があります。VGA に IPv4 アドレスを指定すると、レイヤー 3 VXLAN ゲートウェイは MAC アドレスとして 00:00:5e:00:01:01 を自動的に生成します。この例では、仮想ゲートウェイのMACアドレスを手動で設定する方法を示しています。特定の IRB に対して、両方のスパイン デバイスに同じ仮想ゲートウェイ MAC アドレスを設定します。

手記:VGA IP アドレスが IRB IP アドレスよりも小さい場合は、この例に示すように、IRB 設定で

preferredオプションを使用する必要があります。set interfaces irb unit 201 virtual-gateway-accept-data set interfaces irb unit 201 description "** L3 interface for VLAN-201 in jnpr_1" set interfaces irb unit 201 family inet address 192.168.201.3/24 virtual-gateway-address 192.168.201.1 set interfaces irb unit 201 family inet address 192.168.201.3/24 preferred set interfaces irb unit 201 virtual-gateway-v4-mac 3c:8c:93:2e:20:01 set vlans VLAN-201 l3-interface irb.201 set interfaces irb unit 202 virtual-gateway-accept-data set interfaces irb unit 202 description "** L3 interface for VLAN-202 in jnpr_1" set interfaces irb unit 202 family inet address 192.168.202.3/24 virtual-gateway-address 192.168.202.1 set interfaces irb unit 202 family inet address 192.168.202.3/24 preferred set interfaces irb unit 202 virtual-gateway-v4-mac 3c:8c:93:2e:20:02 set vlans VLAN-202 l3-interface irb.202 set interfaces irb unit 211 virtual-gateway-accept-data set interfaces irb unit 211 description "** L3 interface for VLAN-211 in jnpr_2" set interfaces irb unit 211 family inet address 192.168.211.3/24 virtual-gateway-address 192.168.211.1 set interfaces irb unit 211 family inet address 192.168.211.3/24 preferred set interfaces irb unit 211 virtual-gateway-v4-mac 3c:8c:93:2e:21:11 set vlans VLAN-211 l3-interface irb.211 set interfaces irb unit 212 virtual-gateway-accept-data set interfaces irb unit 212 description "** L3 interface for VLAN-212 in jnpr_2" set interfaces irb unit 212 family inet address 192.168.212.3/24 virtual-gateway-address 192.168.212.1 set interfaces irb unit 212 family inet address 192.168.212.3/24 preferred set interfaces irb unit 212 virtual-gateway-v4-mac 3c:8c:93:2e:21:12 set vlans VLAN-212 l3-interface irb.212

各スパインデバイスの IRB インターフェイスに、同じエニーキャスト IRB IP アドレスと MAC アドレスを設定します。集約型スパイン アーキテクチャでは、スパイン デバイスはスパインとリーフ デバイスの両方として機能するため、IRB インターフェイスについて知る必要があるのはスパイン デバイスだけです。他のデバイスへの IRB インターフェイスのアドバタイズメントを無効にします。

set protocols evpn default-gateway do-not-advertise

異なるテナントに属する IRB を、それぞれのルーティング インスタンスに配置します。これにより、同じルーティング インスタンス内の IRB がルーティングテーブルを共有できます。その結果、ルーティング インスタンス内の IRB は相互にルーティングできます。異なるルーティングインスタンスのIRBは、SRXファイアウォールなどの外部セキュリティポリシーエンフォーサーを介して、またはルーティングインスタンス間でルートを明示的に漏洩した場合に、相互に通信できます。

set routing-instances JNPR_1_VRF description "VRF for tenant jnpr_1" set routing-instances JNPR_1_VRF instance-type vrf set routing-instances JNPR_1_VRF interface irb.201 set routing-instances JNPR_1_VRF interface irb.202 set routing-instances JNPR_1_VRF vrf-table-label set routing-instances JNPR_1_VRF routing-options multipath set routing-instances JNPR_2_VRF description "VRF for tenant jnpr_2" set routing-instances JNPR_2_VRF instance-type vrf set routing-instances JNPR_2_VRF interface irb.211 set routing-instances JNPR_2_VRF interface irb.212 set routing-instances JNPR_2_VRF vrf-table-label set routing-instances JNPR_2_VRF routing-options multipath

ルーティング インスタンスのタイプ 5 VNI を設定します。EVPN-VXLAN のルーティング インスタンスを設定する場合は、ループバック インターフェイスとその IP アドレスを含める必要があります。ループバック インターフェイスと関連する IP アドレスを省略すると、EVPN 制御パケットは処理されません。

set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes vni 1101 set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes vni 1102 set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes export T5_EXPORT set interfaces lo0 unit 1 description "Tenant 1 T5 Loopback" set interfaces lo0 unit 1 family inet address 192.168.255.21/32 set routing-instances JNPR_1_VRF interface lo0.1 set interfaces lo0 unit 2 description "Tenant 2 T5 Loopback" set interfaces lo0 unit 2 family inet address 192.168.255.22/32 set routing-instances JNPR_2_VRF interface lo0.2 set policy-options policy-statement T5_EXPORT term 1 from protocol direct set policy-options policy-statement T5_EXPORT term 1 then accept set policy-options policy-statement T5_EXPORT term 2 from protocol bgp set policy-options policy-statement T5_EXPORT term 2 then accept

スパイン2の設定

手順

ルーティングと転送のオプションを設定します。

手記:next-hop、overlay-ecmp、chained-composite-next-hopなどのルーティングおよび転送オプションを変更すると、パケット転送エンジンが再起動し、すべての転送操作が中断されます。set forwarding-options vxlan-routing next-hop 32768 set forwarding-options vxlan-routing overlay-ecmp set routing-options forwarding-table chained-composite-next-hop ingress evpn set routing-options router-id 192.168.255.12

IRB を設定します。

set interfaces irb unit 201 virtual-gateway-accept-data set interfaces irb unit 201 description "** L3 interface for VLAN-201 in jnpr_1" set interfaces irb unit 201 family inet address 192.168.201.2/24 virtual-gateway-address 192.168.201.1 set interfaces irb unit 201 family inet address 192.168.201.2/24 preferred set interfaces irb unit 201 virtual-gateway-v4-mac 3c:8c:93:2e:20:01 set vlans VLAN-201 l3-interface irb.201 set interfaces irb unit 202 virtual-gateway-accept-data set interfaces irb unit 202 description "** L3 interface for VLAN-202 in jnpr_1" set interfaces irb unit 202 family inet address 192.168.202.2/24 virtual-gateway-address 192.168.202.1 set interfaces irb unit 202 family inet address 192.168.202.2/24 preferred set interfaces irb unit 202 virtual-gateway-v4-mac 3c:8c:93:2e:20:02 set vlans VLAN-202 l3-interface irb.202 set interfaces irb unit 211 virtual-gateway-accept-data set interfaces irb unit 211 description "** L3 interface for VLAN-211 in jnpr_2" set interfaces irb unit 211 family inet address 192.168.211.2/24 virtual-gateway-address 192.168.211.1 set interfaces irb unit 211 family inet address 192.168.211.2/24 preferred set interfaces irb unit 211 virtual-gateway-v4-mac 3c:8c:93:2e:21:11 set vlans VLAN-211 l3-interface irb.211 set interfaces irb unit 212 virtual-gateway-accept-data set interfaces irb unit 212 description "** L3 interface for VLAN-212 in jnpr_2" set interfaces irb unit 212 family inet address 192.168.212.2/24 virtual-gateway-address 192.168.212.1 set interfaces irb unit 212 family inet address 192.168.212.2/24 preferred set interfaces irb unit 212 virtual-gateway-v4-mac 3c:8c:93:2e:21:12 set vlans VLAN-212 l3-interface irb.212

両方のスパイン スイッチの IRB インターフェイスに同じエニーキャスト IRB IP アドレスと MAC アドレスを設定したので、他のデバイスへの IRB インターフェイスのアドバタイズメントを無効にします。

set protocols evpn default-gateway do-not-advertise

異なるテナントに属する IRB を、それぞれのルーティング インスタンスに配置します。

set routing-instances JNPR_1_VRF description "VRF for tenant jnpr_1" set routing-instances JNPR_1_VRF instance-type vrf set routing-instances JNPR_1_VRF interface irb.201 set routing-instances JNPR_1_VRF interface irb.202 set routing-instances JNPR_1_VRF vrf-table-label set routing-instances JNPR_1_VRF routing-options multipath set routing-instances JNPR_2_VRF description "VRF for tenant jnpr_2" set routing-instances JNPR_2_VRF instance-type vrf set routing-instances JNPR_2_VRF interface irb.211 set routing-instances JNPR_2_VRF interface irb.212 set routing-instances JNPR_2_VRF vrf-table-label set routing-instances JNPR_2_VRF routing-options multipath

ルーティング インスタンスのタイプ 5 VNI を設定します。

set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes vni 1101 set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes vni 1102 set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes export T5_EXPORT set interfaces lo0 unit 101 description "Tenant 1 T5 Loopback" set interfaces lo0 unit 101 family inet address 192.168.255.31/32 set routing-instances JNPR_1_VRF interface lo0.101 set interfaces lo0 unit 102 description "Tenant 2 T5 Loopback" set interfaces lo0 unit 102 family inet address 192.168.255.32/32 set routing-instances JNPR_2_VRF interface lo0.102 set policy-options policy-statement T5_EXPORT term 1 from protocol direct set policy-options policy-statement T5_EXPORT term 1 then accept set policy-options policy-statement T5_EXPORT term 2 from protocol bgp set policy-options policy-statement T5_EXPORT term 2 then accept

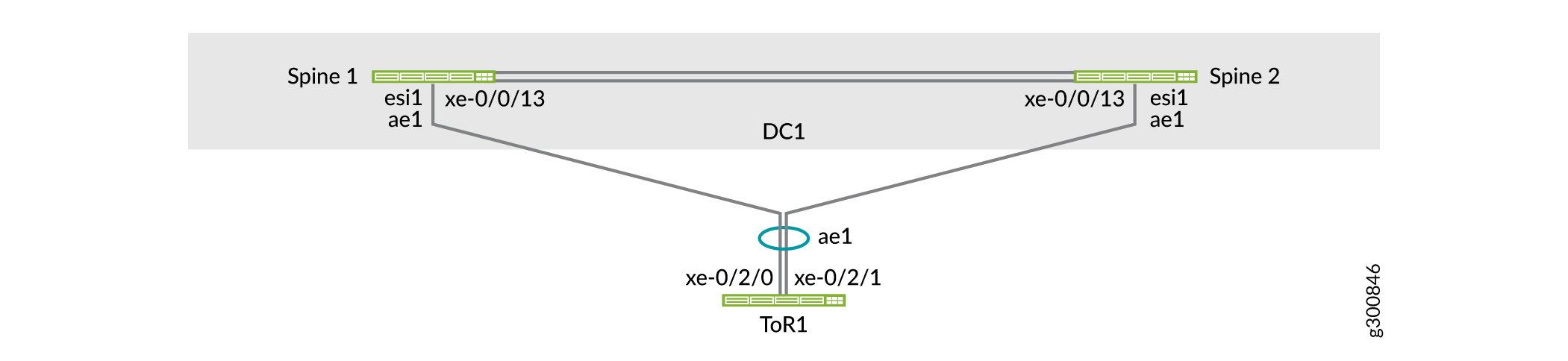

ToR スイッチの EVPN マルチホーミングを構成する

EVPN マルチホーミングは ESI を使用します。ESIは、EVPN LAGサーバーのマルチホーミングを有効にする必須属性です。ESI 値は 10 バイト整数としてエンコードされ、マルチホーム セグメントの識別に使用されます。ToR スイッチに接続されているすべてのスパイン スイッチで同じ ESI 値を有効にすると、EVPN LAG が形成されます。このEVPN LAGは、ToRスイッチへのアクティブ/アクティブマルチホーミングをサポートしています。

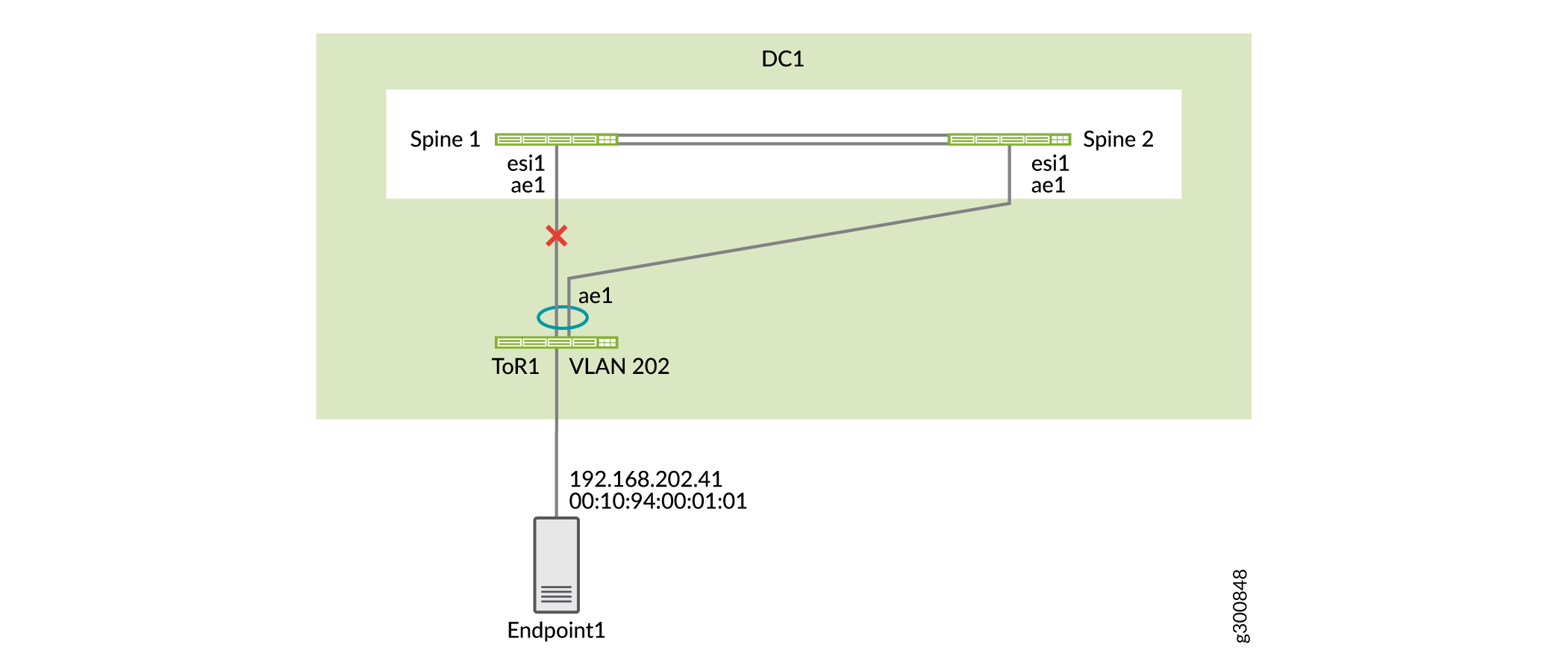

ToR スイッチ(この例では ToR バーチャルシャーシとして実装)は、LAG を使用して 2 つのスパイン スイッチに接続します。 図4に示すように、ToR1はLAG ae1を使用してスパインスイッチに接続されています。スパインスイッチ上のこのLAGは、EVPNマルチホーミング機能によって有効になります。

のEVPNマルチホーミング設定

のEVPNマルチホーミング設定

スパイン1の設定

手順

デフォルトでは、集合型イーサネットインターフェイスは作成されません。スイッチ上の集合型イーサネットインターフェイスの数を設定する前に、それらのインターフェイスを設定する必要があります。

set chassis aggregated-devices ethernet device-count 15 set interfaces ae1 description "to ToR1" set interfaces ae1 mtu 9216

ESI を設定します。両方のスパインスイッチで同じ設定にします。すべてのアクティブ モードを有効にします。

set interfaces ae1 esi 00:00:00:00:00:00:00:00:01:01 set interfaces ae1 esi all-active set interfaces ae1 aggregated-ether-options link-speed 10g set interfaces ae1 aggregated-ether-options lacp active set interfaces ae1 aggregated-ether-options lacp periodic fast

手記:また、ESI を自動導出することもできます。この例では、手動で ESI を設定します。

LACPシステムIDを設定します。 2つのスパインスイッチへのアップリンクが同じLAGバンドルに属していることをToRスイッチに示すために、両方のスパインスイッチで同じ設定を行います。その結果、ToR スイッチは 2 つのスパイン スイッチへのアップリンクを同じ LAG バンドルに配置し、メンバー リンク間でトラフィックを負荷が分散されます。

set interfaces ae1 aggregated-ether-options lacp system-id 00:00:00:00:01:01 set interfaces ae1 unit 0 family ethernet-switching interface-mode trunk set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-201 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-202 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-211 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-212

ToR 1に接続されたスパイン1の物理インターフェイスをae1 LAGのメンバーとして設定します。

set interfaces xe-0/0/13 ether-options 802.3ad ae1

スパイン2の設定

手順

スイッチ上の集合型イーサネットインターフェイスの数を設定します。

set chassis aggregated-devices ethernet device-count 15 set interfaces ae1 description "to ToR1" set interfaces ae1 mtu 9216

ESI を設定します。両方のスパインスイッチで同じ設定にします。すべてのアクティブ モードを有効にします。

set interfaces ae1 esi 00:00:00:00:00:00:00:00:01:01 set interfaces ae1 esi all-active set interfaces ae1 aggregated-ether-options link-speed 10g set interfaces ae1 aggregated-ether-options lacp active set interfaces ae1 aggregated-ether-options lacp periodic fast

LACPシステムIDを設定します。 両方のスパインスイッチで同じ設定にします。

set interfaces ae1 aggregated-ether-options lacp system-id 00:00:00:00:01:01 set interfaces ae1 unit 0 family ethernet-switching interface-mode trunk set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-201 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-202 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-211 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-212

ToR 1に接続されたスパイン2の物理インターフェイスをae1 LAGのメンバーとして設定します。

set interfaces xe-0/0/13 ether-options 802.3ad ae1

ToR 1 を設定します

手順

デフォルトでは、集合型イーサネットインターフェイスは作成されません。スイッチ上の集合型イーサネットインターフェイスの数を設定する前に、それらのインターフェイスを設定する必要があります。

set chassis aggregated-devices ethernet device-count 4

集合型イーサネットインターフェイスを設定します。

set interfaces xe-0/2/0 ether-options 802.3ad ae1 set interfaces xe-0/2/1 ether-options 802.3ad ae1 set interfaces ae1 aggregated-ether-options lacp active set interfaces ae1 unit 0 family ethernet-switching interface-mode trunk set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-201 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-202 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-211 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-212

VLAN を構成します。

set vlans VLAN-201 vlan-id 201 set vlans VLAN-202 vlan-id 202 set vlans VLAN-211 vlan-id 211 set vlans VLAN-212 vlan-id 212

EVPNマルチホーミングの検証

手順

ae1 のステータスと LAG に関連付けられている ESI を確認します。

user@spine1> show interfaces ae1 Physical interface: ae1, Enabled, Physical link is Up Interface index: 689, SNMP ifIndex: 552 Description: to ToR1 Link-level type: Ethernet, MTU: 9216, Speed: 10Gbps, BPDU Error: None, Ethernet-Switching Error: None, MAC-REWRITE Error: None, Loopback: Disabled, Source filtering: Disabled, Flow control: Disabled, Minimum links needed: 1, Minimum bandwidth needed: 1bps Device flags : Present Running Interface flags: SNMP-Traps Internal: 0x4000 Current address: 3c:8c:93:2e:a9:80, Hardware address: 3c:8c:93:2e:a9:80 Ethernet segment value: 00:00:00:00:00:00:00:00:01:01, Mode: all-active Last flapped : 2019-11-10 14:50:49 PST (00:26:56 ago) Input rate : 624 bps (0 pps) Output rate : 936 bps (1 pps) ...

ae1 のメンバーが収集および配布していることを確認します。

user@spine1> show lacp interfaces ae1 Aggregated interface: ae1 LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity xe-0/0/13 Actor No No Yes Yes Yes Yes Fast Active xe-0/0/13 Partner No No Yes Yes Yes Yes Fast Active LACP protocol: Receive State Transmit State Mux State xe-0/0/13 Current Fast periodic Collecting distributingEVPNインスタンスのEVPNマルチホーミングのステータスがスパイン1で

Resolvedしていることを確認します。また、どのスパインスイッチがBUMトラフィックのフォワーダーとして指定されているかを確認することもできます。user@spine1> show evpn instance extensive Instance: __default_evpn__ Route Distinguisher: 192.168.255.13:0 Number of bridge domains: 0 Number of neighbors: 1 Address MAC MAC+IP AD IM ES Leaf-label 192.168.255.12 0 0 0 0 2 Instance: default-switch Route Distinguisher: 192.168.255.13:1 Encapsulation type: VXLAN Duplicate MAC detection threshold: 5 Duplicate MAC detection window: 180 MAC database status Local Remote MAC advertisements: 6 10 MAC+IP advertisements: 10 10 Default gateway MAC advertisements: 8 0 Number of local interfaces: 5 (3 up) Interface name ESI Mode Status AC-Role .local..6 00:00:00:00:00:00:00:00:00:00 single-homed Up Root ae1.0 00:00:00:00:00:00:00:00:01:01 all-active Up Root ... Number of neighbors: 1 Address MAC MAC+IP AD IM ES Leaf-label 192.168.255.12 10 10 8 4 0 Number of ethernet segments: 10 ESI: 00:00:00:00:00:00:00:00:01:01 Status: Resolved by IFL ae1.0 Local interface: ae1.0, Status: Up/Forwarding Number of remote PEs connected: 1 Remote PE MAC label Aliasing label Mode 192.168.255.12 5212 0 all-active DF Election Algorithm: MOD based Designated forwarder: 192.168.255.13 Backup forwarder: 192.168.255.12 Last designated forwarder update: Nov 10 14:50:49ae1インターフェイスのすべてのメンバーリンクが、ToR 1で収集および配布していることを確認します。

user@tor1> show lacp interfaces Aggregated interface: ae1 LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity xe-0/2/0 Actor No No Yes Yes Yes Yes Fast Active xe-0/2/0 Partner No No Yes Yes Yes Yes Fast Active xe-0/2/1 Actor No No Yes Yes Yes Yes Fast Active xe-0/2/1 Partner No No Yes Yes Yes Yes Fast Active LACP protocol: Receive State Transmit State Mux State xe-0/2/0 Current Fast periodic Collecting distributing xe-0/2/1 Current Fast periodic Collecting distributing

サーバーのマルチホーミングの設定

冗長性と負荷分散のために、サーバーをToRバーチャルシャーシにマルチホームします。サーバーはLAGを使用して、2つのToRバーチャルシャーシメンバースイッチに接続します。

図 5 に示すように、エンドポイント 1 は LAG ae5 を介して ToR バーチャルシャーシに接続され、JNPR_1 テナントに属しています。エンドポイント 11 は、LAG ae6 を介して ToR バーチャルシャーシに接続され、JNPR_2 テナントに属しています。

ToR 1 を設定します

手順

ToR スイッチはバーチャルシャーシで設定されているため、プライマリ スイッチで設定をコミットするだけで済みます。この例では、ToR 1 がプライマリ スイッチです。

エンドポイント1に接続されたインターフェイスでLAGを設定します:ToR 1のインターフェイスxe-0/2/10とToR 2のインターフェイスxe-1/2/10。エンドポイント 1 は、VLAN 201 および 202 に属しています。

set interfaces xe-0/2/10 ether-options 802.3ad ae5 set interfaces xe-1/2/10 ether-options 802.3ad ae5 set interfaces ae5 aggregated-ether-options lacp active set interfaces ae5 description "Connected to Endpoint1" set interfaces ae5 unit 0 family ethernet-switching interface-mode trunk set interfaces ae5 unit 0 family ethernet-switching vlan members VLAN-201 set interfaces ae5 unit 0 family ethernet-switching vlan members VLAN-202

エンドポイント11に接続されたインターフェイスでLAGを設定します。エンドポイント 11 は、VLAN 211 および 212 に属しています。

set interfaces xe-0/2/11 ether-options 802.3ad ae6 set interfaces xe-1/2/11 ether-options 802.3ad ae6 set interfaces ae6 aggregated-ether-options lacp active set interfaces ae6 description "Connected to Endpoint11" set interfaces ae6 unit 0 family ethernet-switching interface-mode trunk set interfaces ae6 unit 0 family ethernet-switching vlan members VLAN-211 set interfaces ae6 unit 0 family ethernet-switching vlan members VLAN-212

サーバー接続の確認

このセクションでは、サーバーが ToR およびスパイン スイッチを介して相互に接続されていることを確認します。その方法は、それらが同じ VLAN に属しているか、2 つの異なる VLAN に属しているかによって異なります。

前のセクションで説明したように、冗長性と負荷分散のために、サーバーを ToR スイッチにマルチホーミングすることをお勧めします。このセクションでは、わかりやすくするために、シングルホームサーバーを示しています。

VLAN サーバー内接続の確認

手順

両方のエンドポイントのMACアドレスが、両方のToRスイッチのイーサネットスイッチングテーブルに表示されていることを確認します。

user@tor1> show ethernet-switching table MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC) Ethernet switching table : 4 entries, 4 learned Routing instance : default-switch Vlan MAC MAC Age Logical NH RTR name address flags interface Index ID VLAN-201 f4:b5:2f:40:9f:01 D - ae1.0 0 0 VLAN-202 00:10:94:00:01:01 D - xe-0/2/2.0 0 0 VLAN-202 00:10:94:00:01:02 D - ae1.0 0 0 VLAN-202 3c:8c:93:2e:a8:c0 D - ae1.0 0 0user@tor2> show ethernet-switching table MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC) Ethernet switching table : 4 entries, 4 learned Routing instance : default-switch Vlan MAC MAC Age Logical NH RTR name address flags interface Index ID VLAN-201 f4:b5:2f:40:9f:01 D - ae1.0 0 0 VLAN-202 00:10:94:00:01:01 D - xe-0/2/2.0 0 0 VLAN-202 00:10:94:00:01:02 D - ae1.0 0 0 VLAN-202 3c:8c:93:2e:a8:c0 D - ae1.0 0 0両方のスパイン スイッチのイーサネット スイッチング テーブルに 2 つの MAC アドレスが表示されていることを確認します。2つのMACアドレスは、各ToRスイッチに接続されたLAG(ae1とae2)を介してToRスイッチから学習されます。MACフラグ

DL、DR、およびDLRは、MACアドレスのトラフィックが、スパインスイッチ、リモートスパインスイッチ、または両方のスパインスイッチによってローカルに学習されたかどうかを示します。user@spine1> show ethernet-switching table vlan-id 202 MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC) Ethernet switching table : 4 entries, 4 learned Routing instance : default-switch Vlan MAC MAC Logical Active name address flags interface source VLAN-202 00:00:5e:00:01:01 DR esi.1723 05:00:00:fe:4c:00:00:14:52:00 VLAN-202 00:10:94:00:01:01 DR ae1.0 VLAN-202 00:10:94:00:01:02 DL ae2.0 VLAN-202 3c:8c:93:2e:da:c0 D vtep.32769 192.168.255.12user@spine2> show ethernet-switching table vlan-id 202 MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC) Ethernet switching table : 4 entries, 4 learned Routing instance : default-switch Vlan MAC MAC Logical Active name address flags interface source VLAN-202 00:00:5e:00:01:01 DR esi.1723 05:00:00:fe:4c:00:00:14:52:00 VLAN-202 00:10:94:00:01:01 DR ae1.0 VLAN-202 00:10:94:00:01:02 DL ae2.0 VLAN-202 3c:8c:93:2e:da:c0 D vtep.32769 192.168.255.12最初のMACアドレスがスパイン1のEVPNデータベースにあることを確認します。この出力は、MACアドレスがESI 00:00:00:00:00:00:00:00:01:02およびLAG ae2を介してこのスパインスイッチによってローカルに学習されたことを示しています。このMACアドレスは、EVPNでもう一方のスパインスイッチにアドバタイズされます。

user@spine1> show evpn database mac-address 00:10:94:00:01:02 extensive Instance: default-switch VN Identifier: 5202, MAC address: 00:10:94:00:01:02 State: 0x0 Source: 00:00:00:00:00:00:00:00:01:02, Rank: 1, Status: Active Local origin: ae2.0 Mobility sequence number: 0 (minimum origin address 192.168.255.13) Timestamp: Nov 10 16:48:41 (0x5dc8afe9) State: <Local-MAC-Only Local-To-Remote-Adv-Allowed> MAC advertisement route status: Created History db: Time Event Nov 10 16:48:41 2019 Updating output state (change flags 0x20 <ESI-Added>) Nov 10 16:48:41 2019 Active ESI changing (not assigned -> 00:00:00:00:00:00:00:00:01:02) Nov 10 16:48:41 2019 Creating all output state Nov 10 16:48:41 2019 Creating MAC advertisement route Nov 10 16:48:41 2019 Adding to instance ESI list Nov 10 16:48:41 2019 Clearing change flags <ESI-Added> Nov 10 16:48:41 2019 Clearing change flags <Intf ESI-Local-State> Nov 10 16:48:42 2019 Updating output state (change flags 0x0) Nov 10 16:48:42 2019 Active ESI unchanged (00:00:00:00:00:00:00:00:01:02) Nov 10 16:48:42 2019 Updating output state (change flags 0x0)2番目のMACアドレスがスパイン1のEVPNデータベースにあることを確認します。このMACアドレスはリモートスパインスイッチによって学習され、EVPNを介してローカルスパインスイッチにアドバタイズされました。また、この出力は、この MAC アドレスが ESI 00:00:00:00:00:00:00:01:01 にマッピングされていることも示しています。このMACアドレス宛てのトラフィックは、同じイーサネットセグメントを使用してToR 1にローカルでスイッチングできます。

user@spine1> show evpn database mac-address 00:10:94:00:01:01 extensive Instance: default-switch VN Identifier: 5202, MAC address: 00:10:94:00:01:01 State: 0x0 Source: 00:00:00:00:00:00:00:00:01:01, Rank: 1, Status: Active Remote origin: 192.168.255.12 Mobility sequence number: 0 (minimum origin address 192.168.255.12) Timestamp: Nov 10 16:48:41 (0x5dc8afe9) State: <Remote-To-Local-Adv-Done> MAC advertisement route status: Not created (no local state present) History db: Time Event Nov 10 16:48:41 2019 Adding to instance ESI list Nov 10 16:48:41 2019 Clearing change flags <ESI-Added> Nov 10 16:48:41 2019 Clearing change flags <ESI-Peer-Added ESI-Remote-Peer-Com-Chg> Nov 10 16:48:42 2019 Updating output state (change flags 0x0) Nov 10 16:48:42 2019 Active ESI unchanged (00:00:00:00:00:00:00:00:01:01) Nov 10 16:48:42 2019 Updating output state (change flags 0x0) Nov 10 16:48:42 2019 Advertisement route cannot be created (no local state present) Nov 10 16:48:42 2019 ESI 00:00:00:00:00:00:00:00:01:01, peer 192.168.255.12 per-ES AD route not rcvd, remote peer found Nov 10 16:48:42 2019 Sent MAC add with NH 0, interface ae1.0 (index 0), RTT 6, remote addr 192.168.255.12, ESI 0101, VLAN 0, VNI 5202, flags 0x0, timestamp 0x5dc8afe9 to L2ALD Nov 10 16:48:42 2019 Sent peer 192.168.255.12 record createdスパイン1のEVPNルートを確認します。この出力は、これらのMACアドレスがスパインスイッチによってBGPルートとしてアドバタイズされていることを示しています。

user@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:01:01 bgp.evpn.0: 75 destinations, 75 routes (75 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.13:1::5202::00:10:94:00:01:01/304 MAC/IP *[EVPN/170] 00:01:52 Indirect user@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:01:02 bgp.evpn.0: 75 destinations, 75 routes (75 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.13:1::5202::00:10:94:00:01:02/304 MAC/IP *[EVPN/170] 00:02:02 Indirectスパイン2でEVPNルートを確認します。この出力は、スパイン1でIBGPピアリングを受信したBGPルートを示しています。これらのルートを詳しく見てみましょう。

user@spine2> show route receive-protocol bgp 192.168.255.13 inet.0: 13 destinations, 14 routes (13 active, 0 holddown, 0 hidden) Restart Complete JNPR_1_VRF.inet.0: 9 destinations, 11 routes (9 active, 0 holddown, 0 hidden) :vxlan.inet.0: 9 destinations, 9 routes (9 active, 0 holddown, 0 hidden) Restart Complete JNPR_2_VRF.inet.0: 9 destinations, 11 routes (9 active, 0 holddown, 0 hidden) mpls.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) Restart Complete inet6.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) Restart Complete JNPR_1_VRF.inet6.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) JNPR_2_VRF.inet6.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) bgp.evpn.0: 75 destinations, 75 routes (75 active, 0 holddown, 0 hidden) Restart Complete Prefix Nexthop MED Lclpref AS path 1:192.168.255.13:0::0101::FFFF:FFFF/192 AD/ESI * 192.168.255.13 100 I 1:192.168.255.13:0::0102::FFFF:FFFF/192 AD/ESI * 192.168.255.13 100 I ... 1:192.168.255.13:0::050000fe4c0000145c00::FFFF:FFFF/192 AD/ESI * 192.168.255.13 100 I 1:192.168.255.13:1::0101::0/192 AD/EVI * 192.168.255.13 100 I 1:192.168.255.13:1::0102::0/192 AD/EVI * 192.168.255.13 100 I ...

上記で強調された2つのタイプ1ルートは、スパイン1が2つのイーサネットセグメント(ES)に接続されていることを示しています。ESI 番号は 0101 と 0102 です。

... 2:192.168.255.13:1::5202::00:00:5e:00:01:01/304 MAC/IP * 192.168.255.13 100 I 2:192.168.255.13:1::5202::00:10:94:00:01:01/304 MAC/IP * 192.168.255.13 100 I 2:192.168.255.13:1::5202::00:10:94:00:01:02/304 MAC/IP * 192.168.255.13 100 I ...

この2つのルートは、上記のタイプ2のルートで、スパイン1によってアドバタイズされます。これらは、2つのMACアドレスがスパイン1から到達可能であることを示しています。

スパイン1で以下のMACアドレスのコントロールプレーンを確認します。

user@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:01:01 bgp.evpn.0: 78 destinations, 78 routes (78 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.13:1::5202::00:10:94:00:01:01/304 MAC/IP *[EVPN/170] 00:11:49 Indirectuser@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:01:02 bgp.evpn.0: 78 destinations, 78 routes (78 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.13:1::5202::00:10:94:00:01:02/304 MAC/IP *[EVPN/170] 00:11:52 Indirectスパイン1でこれらのMACアドレスの転送テーブルエントリーを確認します。次の出力は、これらのMACアドレス宛てのトラフィックのスイッチングにローカルの集合型イーサネットインターフェイスが使用されていることを示しています。

user@spine1> show route forwarding-table destination 00:10:94:00:01:01 Routing table: default-switch.bridge Bridging domain: VLAN-202.bridge VPLS: Enabled protocols: Bridging, ACKed by all peers, Destination Type RtRef Next hop Type Index NhRef Netif 00:10:94:00:01:01/48 user 0 ucst 1710 7 ae1.0

user@spine1> show route forwarding-table destination 00:10:94:00:01:02 Routing table: default-switch.bridge Bridging domain: VLAN-202.bridge VPLS: Enabled protocols: Bridging, ACKed by all peers, Destination Type RtRef Next hop Type Index NhRef Netif 00:10:94:00:01:02/48 user 0 ucst 1754 9 ae2.0

アップリンクに障害が発生したときに何が起こるかをテストします。ToR 1 からのアップリンクに障害が発生した場合、そのインターフェイスの状態が

Detachedであることが出力されます。user@spine1> show lacp interfaces ae1 Aggregated interface: ae1 LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity xe-0/0/13 Actor No Yes No No No Yes Fast Active xe-0/0/13 Partner No Yes No No No Yes Fast Passive LACP protocol: Receive State Transmit State Mux State xe-0/0/13 Port disabled No periodic Detached図 6 は、スパイン 1 の ToR 1 に接続されたインターフェイスがダウンしている場合のトポロジーを示しています。

図 6:アップリンクに障害が発生した場合のトポロジー

スパイン1はToR 1と直接接続していないため、スパイン1がスパイン2からこのMACアドレスを学習していることを確認します。

user@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:01:01 bgp.evpn.0: 76 destinations, 76 routes (76 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.12:1::5202::00:10:94:00:01:01/304 MAC/IP *[BGP/170] 00:01:05, localpref 100, from 192.168.255.12 AS path: I, validation-state: unverified to 192.168.100.4 via et-0/0/50.0 > to 192.168.100.6 via et-0/0/51.0スパイン1の転送テーブルの詳細は、このMACアドレス宛てのトラフィックがスパイン2に送信されたことを示しています。

user@spine1> show route forwarding-table destination 00:10:94:00:01:01 extensive Routing table: default-switch.bridge [Index 6] Bridging domain: VLAN-202.bridge [Index 6] VPLS: Enabled protocols: Bridging, ACKed by all peers, Destination: 00:10:94:00:01:01/48 Learn VLAN: 0 Route type: user Route reference: 0 Route interface-index: 560 Multicast RPF nh index: 0 P2mpidx: 0 IFL generation: 514 Epoch: 0 Sequence Number: 0 Learn Mask: 0x4000000000000000010000000000000000000000 L2 Flags: control_dyn Flags: sent to PFE Nexthop: Next-hop type: composite Index: 1724 Reference: 26 Next-hop type: indirect Index: 524289 Reference: 3 Next-hop type: unilist Index: 524288 Reference: 6 Nexthop: 192.168.100.4 Next-hop type: unicast Index: 1708 Reference: 4 Next-hop interface: et-0/0/50.0 Weight: 0x0 Nexthop: 192.168.100.6 Next-hop type: unicast Index: 1709 Reference: 4 Next-hop interface: et-0/0/51.0 Weight: 0x0

VLAN 間サーバー接続の確認

手順

スパイン1で、2つのMACアドレスが異なるVLANにあることを確認します。

user@spine1> show ethernet-switching table | match 00:10:94:00:11:11 VLAN-201 00:10:94:00:11:11 DLR ae1.0

user@spine1> show ethernet-switching table | match 00:10:94:00:01:02 VLAN-202 00:10:94:00:01:02 DL ae2.0

スパイン1で、2つのエンドポイントのARP解決を確認します。

user@spine1> show arp no-resolve | match 00:10:94:00:11:11 00:10:94:00:11:11 192.168.201.41 irb.201 [ae1.0] permanent remote

user@spine1> show arp no-resolve | match 00:10:94:00:01:02 00:10:94:00:01:02 192.168.202.42 irb.202 [ae2.0] permanent remote

スパイン1で、MACアドレス00:10:94:00:11:11のコントロールプレーン学習を確認します。MACアドレスにはMACルートがあり、このMACアドレスにはMAC/IPルートがあることがわかります。

user@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:11:11 bgp.evpn.0: 82 destinations, 82 routes (82 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.12:1::5201::00:10:94:00:11:11/304 MAC/IP *[BGP/170] 00:08:43, localpref 100, from 192.168.255.12 AS path: I, validation-state: unverified to 192.168.100.4 via et-0/0/50.0 > to 192.168.100.6 via et-0/0/51.0 2:192.168.255.13:1::5201::00:10:94:00:11:11/304 MAC/IP *[EVPN/170] 00:09:01 Indirect 2:192.168.255.12:1::5201::00:10:94:00:11:11::192.168.201.41/304 MAC/IP *[BGP/170] 00:08:43, localpref 100, from 192.168.255.12 AS path: I, validation-state: unverified to 192.168.100.4 via et-0/0/50.0 > to 192.168.100.6 via et-0/0/51.0 2:192.168.255.13:1::5201::00:10:94:00:11:11::192.168.201.41/304 MAC/IP *[EVPN/170] 00:09:01 IndirectこれらのMACアドレスの転送テーブルのエントリーを確認します。スパイン1は両方のToRスイッチにローカルに接続されているため、トラフィックはスパイン1から対応するToRスイッチにローカルで切り替わります。

user@spine1> show route forwarding-table destination 00:10:94:00:11:11 Routing table: default-switch.bridge Bridging domain: VLAN-201.bridge VPLS: Enabled protocols: Bridging, ACKed by all peers, Destination Type RtRef Next hop Type Index NhRef Netif 00:10:94:00:11:11/48 user 0 ucst 1710 8 ae1.0

user@spine1> show route forwarding-table destination 00:10:94:00:01:02 Routing table: default-switch.bridge Bridging domain: VLAN-202.bridge VPLS: Enabled protocols: Bridging, ACKed by all peers, Destination Type RtRef Next hop Type Index NhRef Netif 00:10:94:00:01:02/48 user 0 ucst 1754 10 ae2.0

次のステップ

これで、最初のデータセンターの集約されたスパインアーキテクチャを構成し、検証が完了しました。必要に応じて、2 番目のデータセンターのデバイスで設定を繰り返します。

次のページに移動して、高度なセキュリティを設定し、データセンターを接続します。

スプリットブレイン状態

スプリットブレイン状態を防ぐ方法

問題

スパインスイッチ間のリンクがダウンしてBGPピアリングがダウンした場合、両方のスパインスイッチがアクティブになり、転送中になります。ダウンストリームの集合型イーサネットインターフェイスはアクティブで、転送中です。このシナリオはスプリットブレイン状態と呼ばれ、複数の問題が発生する可能性があります。

解決

この問題の発生を防ぐには、1 つのスパインスイッチをスタンバイ スイッチとして選択します。

以下もお勧めします。

-

スパインスイッチ間に少なくとも2つのリンクを使用する。これにより、スパインスイッチ間のすべてのリンクがダウンする可能性が低くなります。

-

すべてのサーバーをマルチホーミングします。スパイン スイッチの 1 つにシングルホーム サーバーがある場合、サーバーに到達できない可能性があります。

次のステップ

これで、最初のデータセンターの集約されたスパインアーキテクチャを構成し、検証が完了しました。必要に応じて、2 番目のデータセンターのデバイスで設定を繰り返します。

次のページに移動して、高度なセキュリティを設定し、データセンターを接続します。