技術概要

このセクションでは、Juniper Connected Securityビルディングブロックがどのように連携して、企業に包括的なセキュリティソリューションを提供するのかについて説明します。

Juniper Connected Securityソリューションのコンポーネント

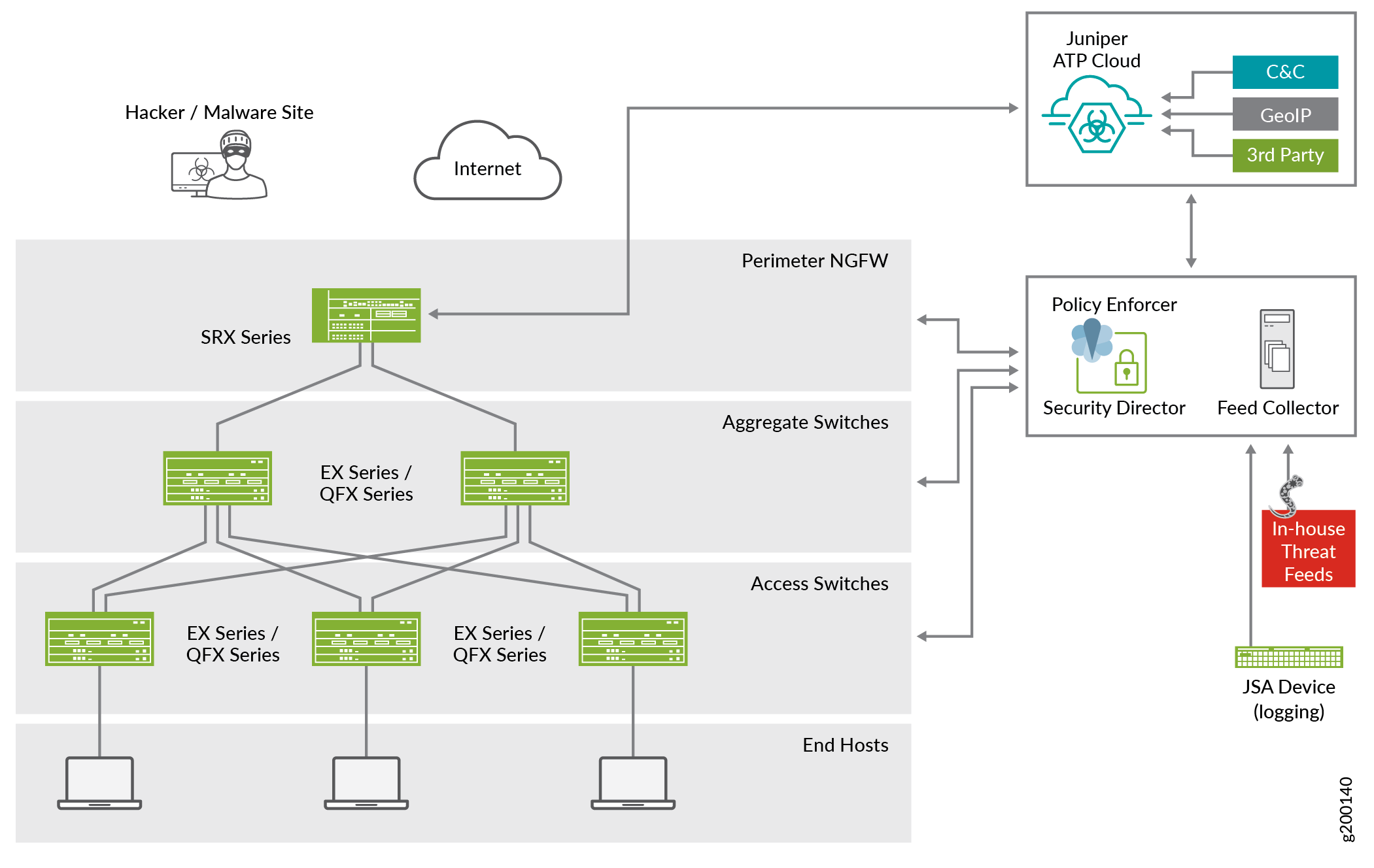

図1 は、Policy Enforcer、Security Director、ジュニパーネットワークスのAdvanced Threat Prevention Cloud(ATPクラウド)、Junosデバイスがどのように相互作用して、Juniper Connected Securityによる安全なネットワーク®展開を実現するかを示す大まかなワークフローを示しています。

EX シリーズ スイッチは、支社/拠点、キャンパス、データ センターのネットワークでスイッチング サービスを提供します。QFXシリーズスイッチは、データセンター環境向けに最適化された高性能、低レイテンシのエッジデバイスです。

Juniper Connected Securityソリューションでは、クライアント/エンドポイントは、エンドポイント保護ソフトウェアを使用してEXシリーズおよびQFXシリーズスイッチに接続されます。これらのスイッチは、アクセスのセキュリティと制御を提供します。

SRXシリーズサービスゲートウェイは、すべてのネットワークレイヤーとアプリケーションにわたってセキュリティの強化と詳細な検査を提供します。

Juniper Connected Securityソリューションに関連して、SRXシリーズデバイスは、マルウェア対策サービスのためにJuniper ATPクラウドに接続された境界ファイアウォールとして導入されます。

Juniper ATP Cloudは、さまざまなレベルのリスクを特定し、脅威からの保護においてより高い精度を提供します。SRXシリーズゲートウェイと統合して、詳細な検査、インラインマルウェアブロック、実用的なレポートを提供します。

Policy Enforcerは、Juniper ATP Cloudによって収集および報告された情報を使用して脅威を把握し、新たな脅威状態に迅速に対応します。この情報を使用して、Policy Enforcerはポリシーを自動的に更新し、ファイアウォールとスイッチに新しい適用を適用を適用し、感染したホストを隔離および追跡して、脅威の進行を阻止します。

Policy Enforcerは、感染したホストをIPアドレスとMACアドレスで識別するため、ホストがネットワーク上の別のスイッチやアクセスポイントに移動した場合でも、そのホストを追跡してブロックし続けることができます。

これらのコンポーネントを連携させることで、複数のソース(サードパーティー提供のフィードを含む)からの脅威インテリジェンスを活用して、脅威をより迅速に検知することができます。ネットワークセキュリティはリアルタイムの脅威情報に動的に適応し、セキュリティポリシーを一貫して適用できます。

Juniper Connected Securityワークフローの概要

次の例は、Juniper Connected Securityコンポーネントがどのように連携して、感染したエンドポイントを検出してブロックし、感染したエンドポイントを追跡し、自動的に隔離するか、インターネットへのアクセスをブロックするかについてのハイレベルのワークフローを示しています。

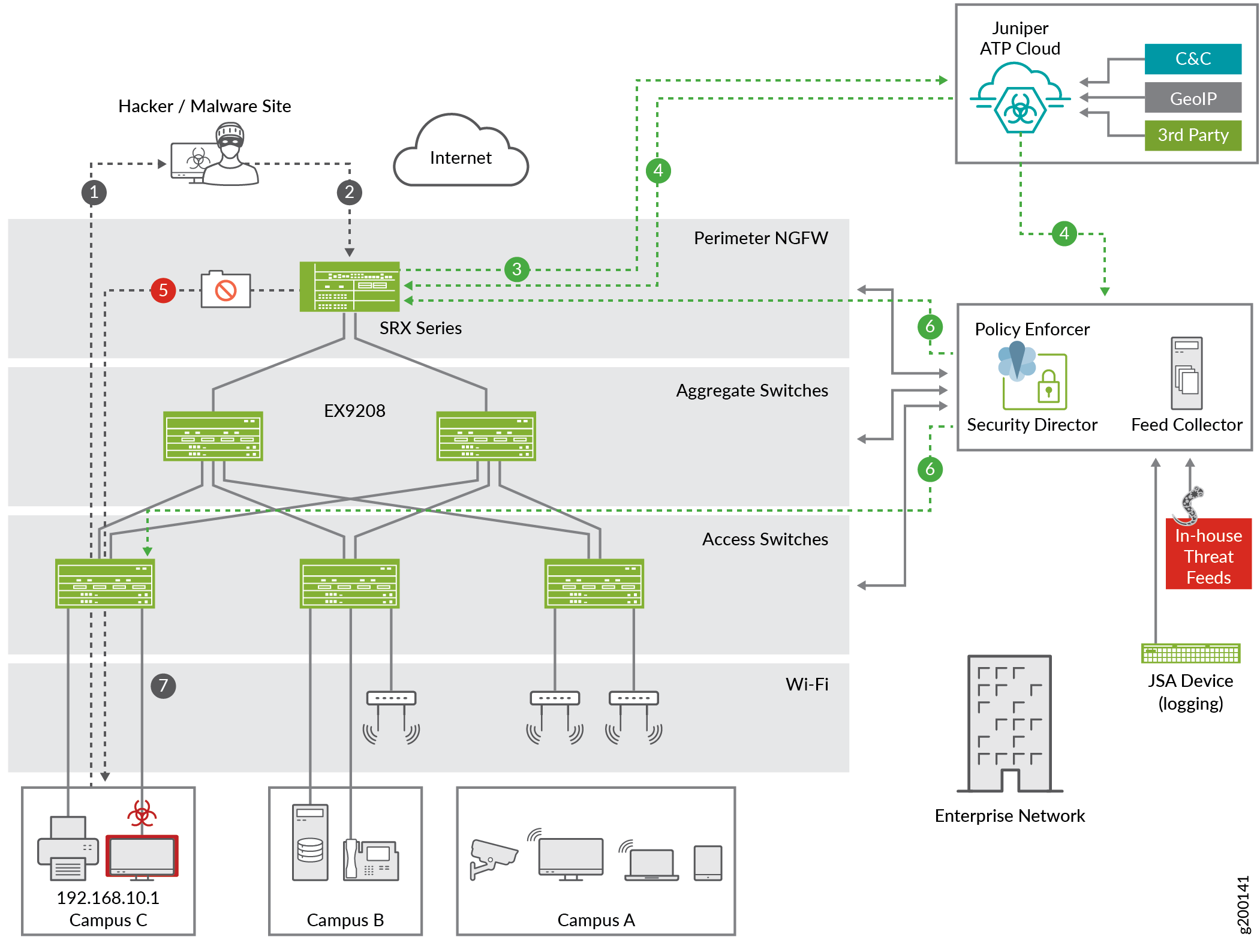

感染したホストの検出と追跡

クライアント、エンドポイント、アクセススイッチ、無線アクセスポイントを備えた典型的な企業を見てみましょう。企業ネットワーク外のエンドポイントと接触したためにクライアントが侵害されると、ネットワーク内の他のホストに対する脅威になります。問題が広がらないように、感染したホストを制御できる必要があります。

図 2 は、感染したホストの追跡ワークフローを示しています。

の検出

の検出

このシナリオには、次の手順が含まれます。

キャンパス C のユーザー(192.168.10.1)がインターネット上のサイトに接続し、ファイルをダウンロードします。

ファイルが境界ファイアウォール(SRXシリーズデバイス)でスキャンされます。

ユーザー定義のポリシーに基づいて、ファイアウォールは分析のためにファイルをアンチマルウェアサービス(Juniper ATP Cloud)に送信します。

Juniper ATP Cloudは、ファイルにマルウェアが含まれていることを検出し、192.168.10.1を感染したホストとして識別し、SRXデバイスとPolicy Enforcerに通知します。

ファイアウォールはファイルをブロックし、ダウンロードを防ぎます。

Policy Enforcerは、ファイルをダウンロードしたホストのIPアドレスとMACアドレスを特定し、セキュリティポリシーをファイアウォールに、ファイアウォールフィルターをスイッチにプッシュすることで、さらなる脅威を防ぎます。

キャンパスCのEXシリーズスイッチに接続された感染したエンドポイントは隔離されます。

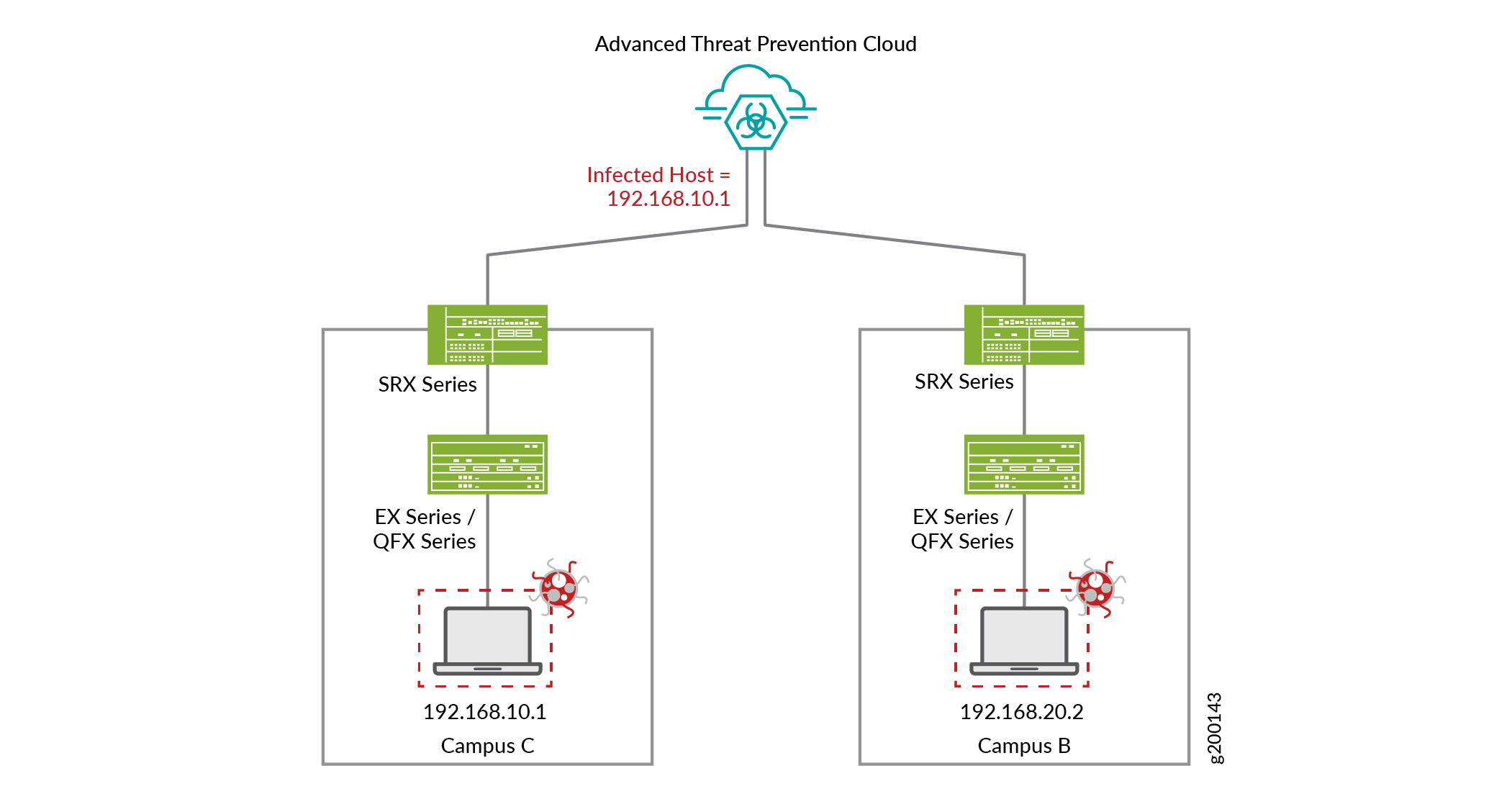

感染したエンドポイントの移動とそれに伴うネットワークIPアドレスの変更は、境界のみの保護アーキテクチャのセキュリティを容易に回避できます。

このシナリオが続くと、感染したホストは別の場所(キャンパスB)に移動し、新しいIPアドレスを受け取ります( 図3を参照)。

の追跡

の追跡

Policy Enforcerは、感染したホストの動きを追跡し、新しいMACアドレスからIPアドレスへのバインディングをJuniper ATPクラウドに通知します。感染したホストが新しい場所(キャンパスB)に移動すると、Policy Enforcerはそのホストを継続する脅威として認識し、ネットワークからブロックします。

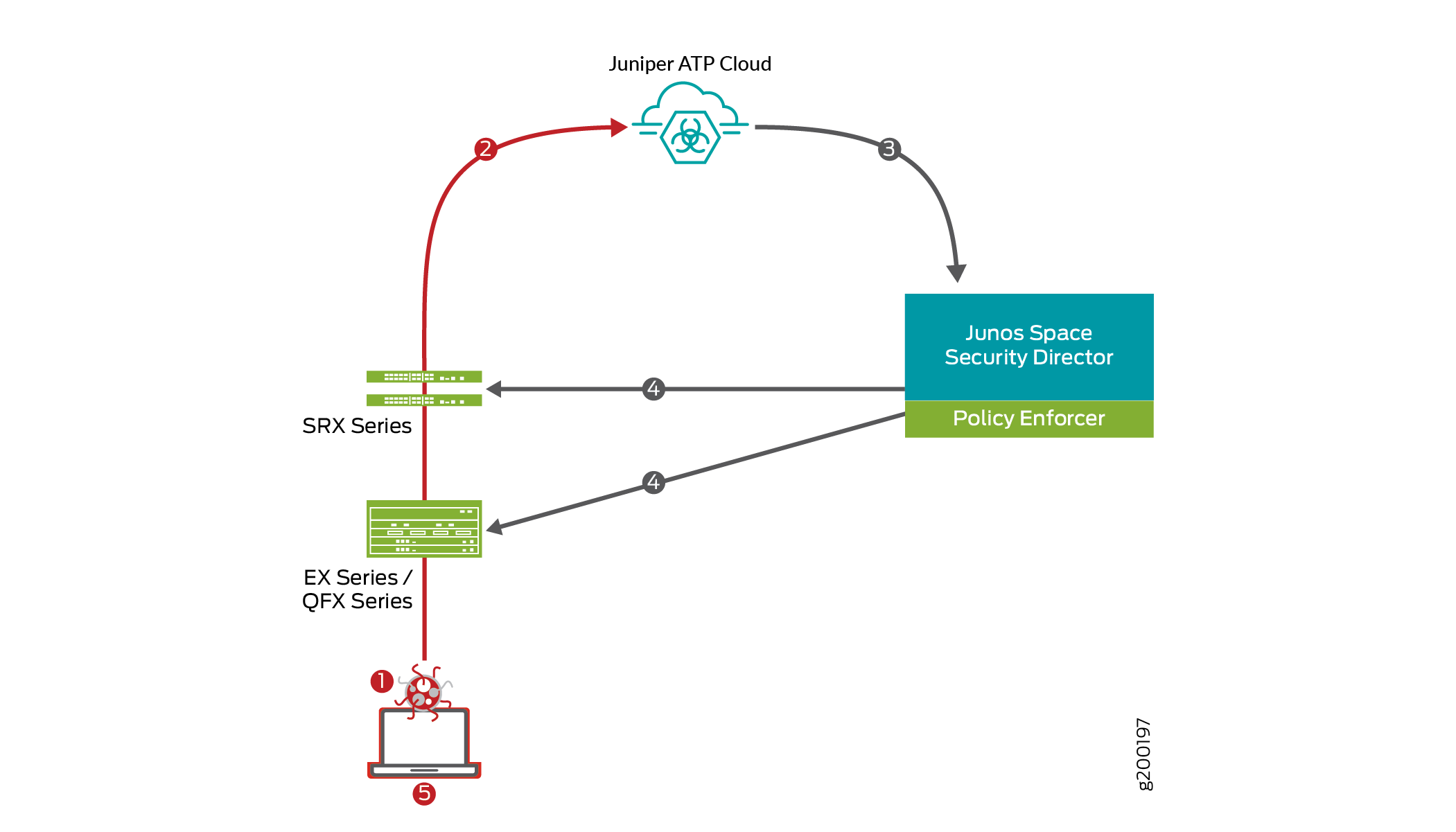

ボットネットC&C攻撃からの保護

ネットワーク上のホストがインターネット上のコマンドアンドコントロール(C&C)サーバーとの接続を開始しようとすると、SRXシリーズデバイスはJuniper ATP Cloud、Security Director、Policy Enforcerと連携してトラフィックを傍受し、C&CサーバーのIPアドレスとURLを特定するリアルタイムのインテリジェンスフィード情報に基づいて強制アクションを実行します。

図4 は、Juniper Connected SecurityソリューションがボットネットC&C攻撃から保護する方法の例を示しています。

からの保護

からの保護

このシナリオには、次の手順が含まれます。

ユーザーがインターネットからファイルをダウンロードします。

SRXシリーズデバイスは、ダウンロードしたファイルを受信し、セキュリティプロファイルをチェックして、追加のアクションが必要かどうかを確認します。必要に応じて、マルウェアを検査するためにファイルをJuniper ATPクラウドに送信します。

検査では、このファイルがマルウェアであると判断され、Policy Enforcer に結果が通知されます。

適用ポリシーは、SRXデバイスとEX/QFXスイッチに自動的に展開されます。

感染したエンドポイントは隔離されます。