例:EX シリーズ スイッチと Aruba ClearPass を使用したセントラル Web 認証の設定

この構成例では、EXシリーズスイッチとAruba ClearPassを使用して、ゲストユーザーの一元Web認証を実装する方法を示します。具体的には、以下のEXシリーズスイッチ機能をAruba ClearPassと組み合わせて使用する方法を示します。

組み込みのファイアウォール フィルター JNPR_RSVD_FILTER_CWAにより、まだ認証されていないゲスト エンドポイントは、ネットワークの他の部分へのアクセスをブロックしながら、中央の Web 認証に必要なサービスにアクセスできます。

Juniper-CWA-Redirect-URL RADIUS VSA 認証プロセスの一環として、Aruba ClearPassがリダイレクトURLをスイッチに渡すことを可能にします。

RADIUS CoAのサポート:エンドポイントが認証された後に、EXシリーズスイッチがゲストエンドポイントに対して有効なファイアウォールフィルターを動的に変更できるようになります。

このトピックでは、次の内容について説明します。

要件

この例では、ポリシー インフラストラクチャに次のハードウェアおよびソフトウェア コンポーネントを使用します。

Junos OSリリース15.1R3以降を実行するEX4300スイッチ

6.3.3.63748 以降を実行する Aruba ClearPass Policy Manager プラットフォーム

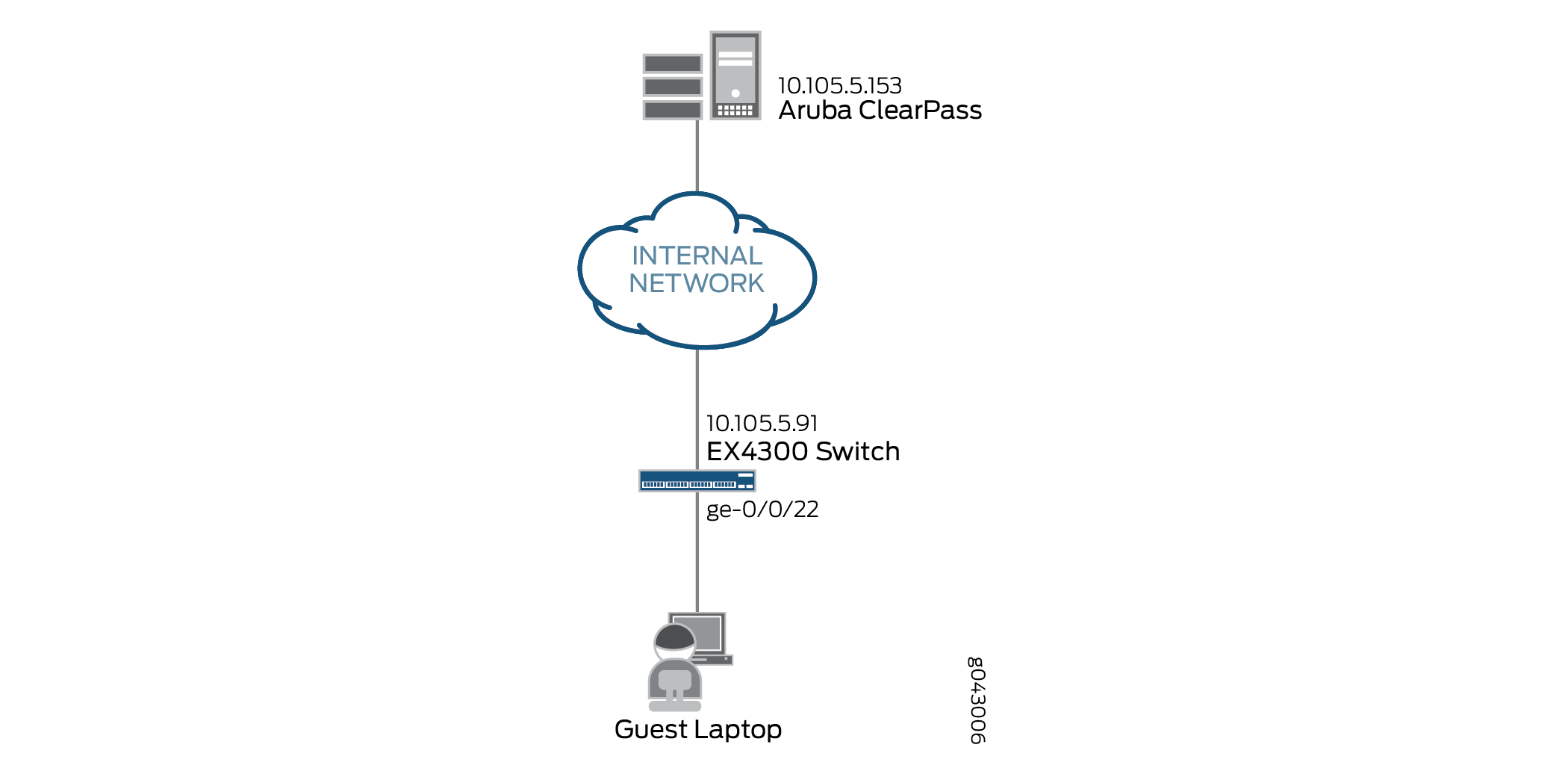

概要とトポロジー

このネットワーク構成例では、 図 1 に示すトポロジを使用します。ゲスト ラップトップを EX4300 スイッチのポート ge-0/0/22 に接続します。Aruba ClearPassサーバーは、ClearPass GuestサービスとClearPass Policy Managementサービスの両方を提供します。

で使用されるトポロジー

で使用されるトポロジー

802.1X および MAC RADIUS 認証がポート ge-0/0/22 で有効になっている。ゲスト ラップトップには 802.1X クライアントがないため、スイッチはラップトップから EAPoL パケットを受信せず、802.1X 認証は失敗します。次に、EX4300スイッチは自動的にMAC RADIUS認証を試みます。Aruba ClearPassのMAC RADIUS強制ポリシーは、JNPR_RSVD_FILTER_CWA組み込みフィルターの名前とAruba ClearPassゲストログインページのリダイレクトURLとともに、MAC RADIUS認証を試みる不明なクライアントに対してRADIUSアクセス受け入れメッセージを送信するように構成されています。

ゲストユーザーがブラウザーを開いてWebページにアクセスしようとすると、EX4300スイッチはブラウザをAruba ClearPassゲストログインページにリダイレクトし、ゲストはそこでゲスト認証情報を入力します。Aruba ClearPassのWeb認証強制ポリシーは、ゲストエンドポイントをエンドポイントリポジトリに追加し、RADIUS CoAメッセージをスイッチに送信するように構成されています。このメッセージは、エンドポイントに関連付けられたファイアウォールフィルターを、スイッチ上で設定されているguest_access_policy_1に変更するようにスイッチに指示します。このフィルターは、ゲストが内部ネットワーク以外のすべてにアクセスできるようにします。

構成

このセクションでは、次の手順について説明します。

EX4300スイッチの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを 階層レベルで CLI [edit] にコピー アンド ペーストして、設定モードからコミットを入力します。

[edit] set access radius-server 10.105.5.153 dynamic-request-port 3799 set access radius-server 10.105.5.153 secret password set access radius-server 10.105.5.153 source-address 10.105.5.91 set access profile CP-Test-Profile accounting-order radius set access profile CP-Test-Profile authentication-order radius set access profile CP-Test-Profile radius authentication-server 10.105.5.153 set access profile CP-Test-Profile radius accounting-server 10.105.5.153 set access profile CP-Test-Profile radius options nas-identifier 10.105.5.91 set system services web-management http set system services web-management https system-generated-certificate set protocols dot1x authenticator authentication-profile-name CP-Test-Profile set protocols dot1x authenticator interface ge-0/0/22.0 mac-radius set protocols dot1x authenticator interface ge-0/0/22.0 supplicant multiple set vlans v100 description "Quarantine VLAN" set vlans v100 vlan-id 100 set interfaces ge-0/0/22 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/22 unit 0 family ethernet-switching vlan members v100 set firewall family ethernet-switching filter guest_access_policy_1 term Block_Internal from ip-destination-address 192.168.0.0/16 set firewall family ethernet-switching filter guest_access_policy_1 term Block_Internal then discard set firewall family ethernet-switching filter guest_access_policy_1 term Allow_All then accept

手順

EX4300スイッチの一般的な設定手順は次のとおりです。

Aruba ClearPass Policy Manager への接続を構成します。

802.1Xプロトコルで使用されるアクセスプロファイルを作成します。アクセス プロファイルは、802.1X プロトコルに、使用する認証サーバーと、認証方法と順序を指示します。

HTTP および HTTPS サービスを有効にします。

802.1X プロトコルを構成します。

ゲスト エンドポイントが使用する VLAN を構成します。

アクセスポートでイーサネットスイッチを設定します。

内部ネットワークへのアクセスをブロックするファイアウォールポリシーを作成します。

EX4300スイッチを設定するには、次の手順に従います。

RADIUS サーバーの接続情報を指定します。

[edit access] user@EX4300# set radius-server 10.105.5.153 dynamic-request-port 3799 user@EX4300# set radius-server 10.105.5.153 secret password user@EX4300# set radius-server 10.105.5.153 source-address 10.105.5.91

アクセスプロファイルを設定します。

[edit access] user@EX4300# set profile CP-Test-Profile accounting-order radius user@EX4300# set profile CP-Test-Profile authentication-order radius user@EX4300# set profile CP-Test-Profile radius authentication-server 10.105.5.153 user@EX4300# set profile CP-Test-Profile radius accounting-server 10.105.5.153 user@EX4300# set profile CP-Test-Profile radius options nas-identifier 10.105.5.91

HTTP および HTTPS サービスを有効にします。これらのサービスは、URL リダイレクトに対して有効にする必要があります。

[edit system services] user@EX4300# set system services web-management http user@EX4300# set system services web-management https system-generated-certificate

CP-Test-Profileを使用するように802.1Xプロトコルを設定し、各アクセスインターフェイスでプロトコルを有効にします。さらに、インターフェイスを設定して、MAC RADIUS認証をサポートし、それぞれを個別に認証する必要がある複数のサプリカントを許可します。

デフォルトでは、スイッチは最初に 802.1X 認証を試みます。エンドポイントに 802.1X サプリカントがいないことを示す EAP パケットをエンドポイントから受信しない場合、または 802.1X 認証が失敗した場合は、MAC RADIUS 認証を試みます。

[edit protocols] user@EX4300# set dot1x authenticator authentication-profile-name CP-Test-Profile user@EX4300# set dot1x authenticator interface ge-0/0/22.0 mac-radius user@EX4300# set dot1x authenticator interface ge-0/0/22.0 supplicant multiple

この例で使用する VLAN を設定します。

[edit vlans] user@EX4300# set v100 description "Quarantine VLAN" user@EX4300# set v100 vlan-id 100

アクセス ポートを設定します。

アクセス ポートは、隔離 VLAN である VLAN v100 に設定されます。Aruba ClearPassがエンドポイントの認証時に動的VLAN情報を送信しない場合、このVLANはエンドポイントによって使用されます。

[edit interfaces] user@EX4300# set ge-0/0/22 unit 0 family ethernet-switching interface-mode access user@EX4300# set ge-0/0/22 unit 0 family ethernet-switching vlan members v100

ゲスト資格情報がAruba ClearPass Guestによって認証された後にエンドポイントに使用されるファイアウォールフィルター guest_access_policy_1を構成します。

このフィルターは、エンドポイントが内部ネットワーク (192.168.0.0/16) にアクセスするのをブロックし、インターネットへのアクセスを許可します。

[edit firewall] user@EX4300# set family ethernet-switching filter guest_access_policy_1 term Block_Internal from ip-destination-address 192.168.0.0/16 user@EX4300# set family ethernet-switching filter guest_access_policy_1 term Block_Internal then discard user@EX4300# set family ethernet-switching filter guest_access_policy_1 term Allow_All then accept

結果

設定モードから、次のコマンド show を入力して設定を確認します。

user@EX4300# show access

radius-server {

10.105.5.153 {

dynamic-request-port 3799;

secret "$9$FYxf3A0Ehrv87yl7Vs4DjfTz3Ct0BIcre"; ## SECRET-DATA

source-address 10.105.5.91;

}

}

profile CP-Test-Profile {

accounting-order radius;

authentication-order radius;

radius {

authentication-server 10.105.5.153;

accounting-server 10.105.5.153;

options {

nas-identifier 10.105.5.91;

}

}

}

user@EX4300# show system services

web-management {

http;

https {

system-generated-certificate;

}

}

user@EX4300# show protocols

dot1x {

authenticator {

authentication-profile-name CP-Test-Profile;

interface {

ge-0/0/22.0 {

supplicant multiple;

mac-radius;

}

}

}

}

user@EX4300# show interfaces

ge-0/0/22 {

unit 0 {

family ethernet-switching {

vlan {

members v100;

}

}

}

}

user@EX4300# show vlans

v100 {

description "Quarantine VLAN";

vlan-id 100;

}

user@EX4300# show firewall

family ethernet-switching {

filter guest_access_policy_1 {

term Block_Internal {

from {

ip-destination-address {

192.168.0.0/16;

}

}

then discard;

}

term Allow_All {

then accept;

}

}

}

デバイスの設定が完了したら、設定モードから を入力します commit 。

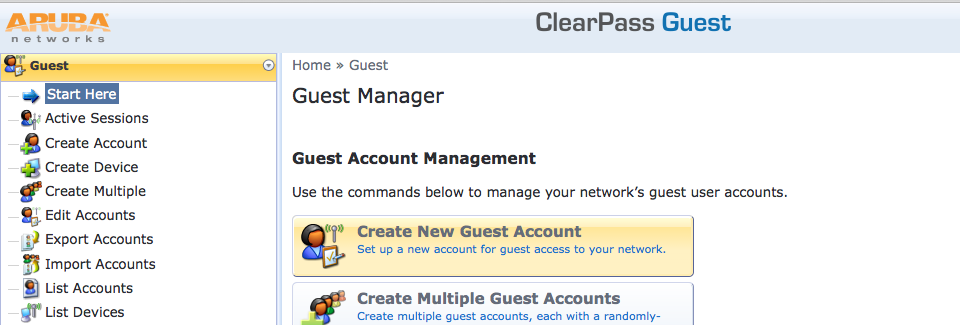

Aruba ClearPass ゲストの設定

手順

Aruba ClearPass ゲストを設定するための一般的な手順は次のとおりです。

ゲスト ユーザー アカウントを設定します。

ゲスト ログイン ページを設定します。

Aruba ClearPass Guestを設定するには:

ClearPass Guestにログインします。例えば:

https://10.105.5.153/guest/

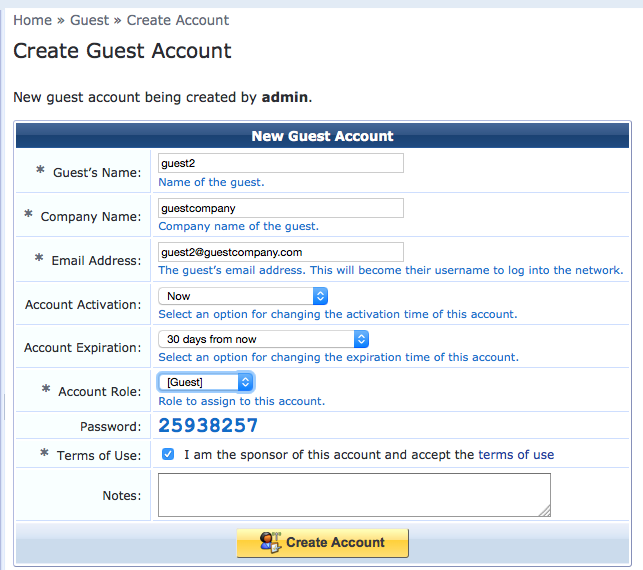

ゲスト ユーザー アカウントを設定します。

手順

[ 新しいゲスト アカウントの作成] をクリックします。

次に示すように、ゲスト ユーザー アカウントの詳細を指定します。自動的に生成されるパスワードを必ずメモしてください。

[ アカウントの作成] をクリックします。

ゲスト アクセス ログイン ページを設定します。

手順

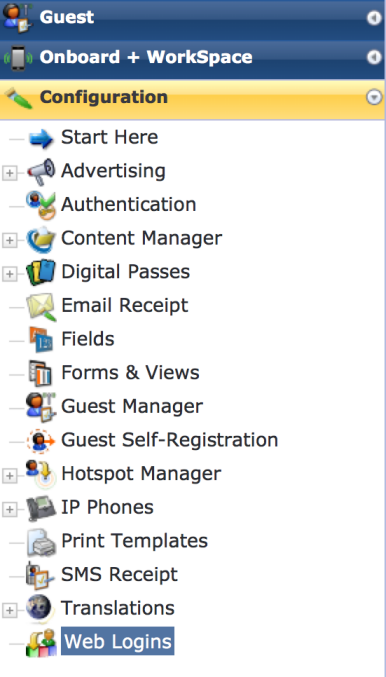

[ 構成 ] > [Web ログイン] を選択します。

メモ:最新バージョンのAruba ClearPassゲストを使用している場合は、「 構成 > ページ 」> 「Webログイン」を選択する必要があります。

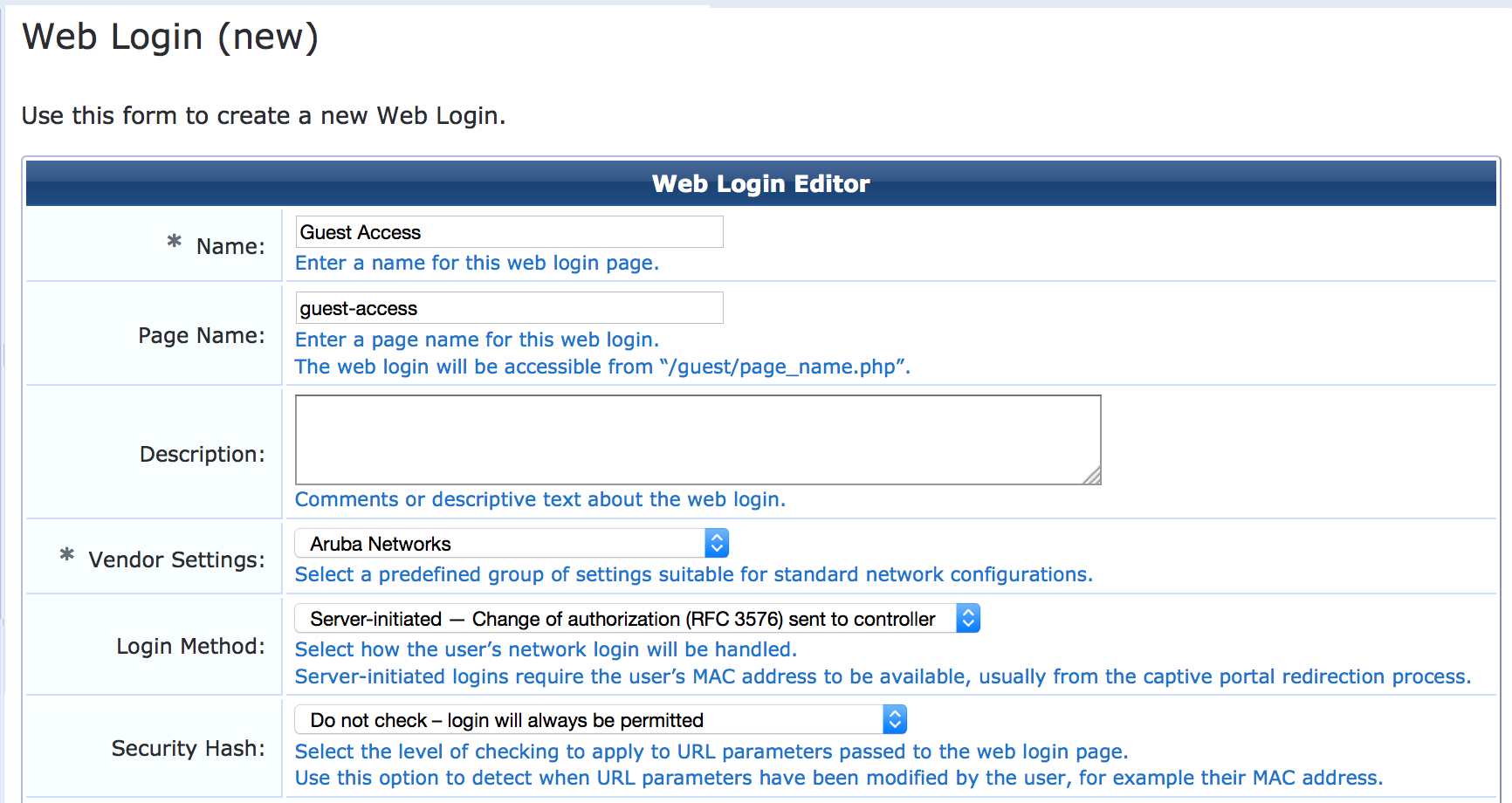

[ Web ログイン] ページで、[ 新しい Web ログイン ページを作成] をクリックします。

Web ログイン エディターで、作成する Web ログイン ページの名前を指定し、URL に表示されるログイン ページ名を指定し、[ログイン方法] を [サーバー開始 – 承認の変更 (RFC 3576) をコントローラーに送信します] に設定します。

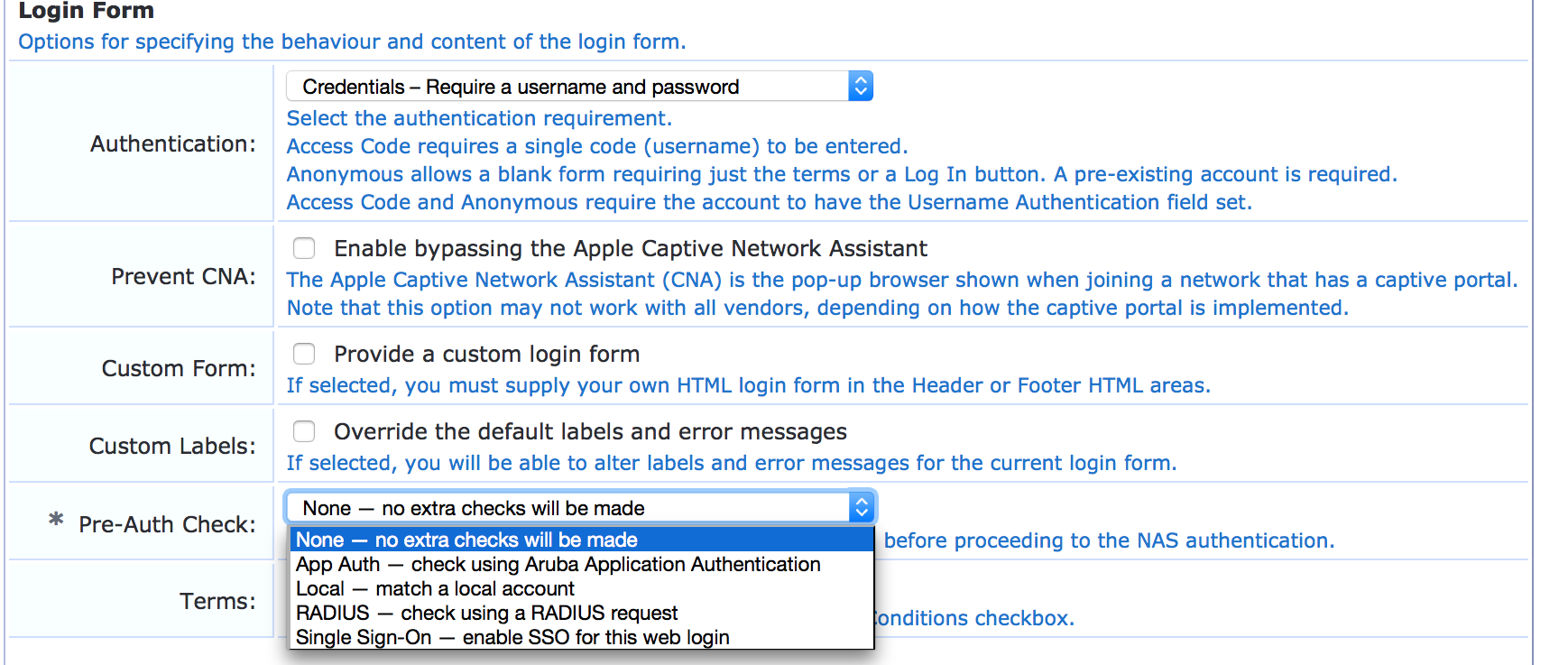

[Web ログイン] ページの [ログイン フォーム] セクションで、[なし] に設定すると Pre-Auth Check 、 追加のチェックは行われません。

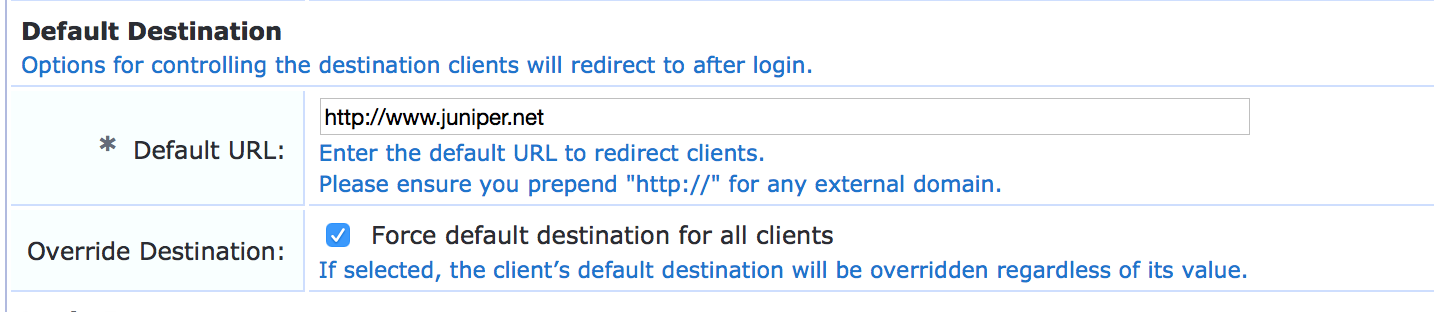

[デフォルトの宛先(Default Destination)] セクションに、認証が成功した後にゲストがリダイレクトされるデフォルトの URL を入力します。この例では、認証後にゲストはジュニパーネットワークスのホームページにリダイレクトされます。

Aruba ClearPass Policy Manager の設定

手順

Aruba ClearPassを設定するための一般的な手順は以下の通りです。

ジュニパーネットワークスRADIUS辞書ファイルを変更して、新しいジュニパーネットワークスRADIUS属性が含まれるようにします。

EX4300をネットワークデバイスとして追加します。

次の実施プロファイルを作成します。

MAC RADIUS認証後に適用されるプロファイルです。

セントラル Web 認証の後に適用されるプロファイル。

次の 2 つの強制ポリシーを作成します。

MAC RADIUS認証が使用されるときに呼び出されるポリシーです。

中心型 Web 認証が使用されるときに呼び出されるポリシー。

MAC RADIUS 認証サービスと Web 認証サービスを定義します。

Aruba ClearPassを設定するには、次の手順に従います。

ジュニパーネットワークスRADIUS辞書ファイルを更新します。

ジュニパーネットワークのRADIUS辞書ファイルは、Aruba ClearPassにプリインストールされています。EX シリーズ スイッチ向け Junos OS リリース 15.1R3 では、辞書ファイルに追加する必要がある 3 つの新しいジュニパーネットワークス VSA のサポートが追加されます。

手順

Aruba ClearPassで、[RADIUS>管理>辞書]に移動します。

[RADIUS辞書]ウィンドウで、[フィルター]フィールドを使用して、[ベンダー名]で ジュニパー を検索します。

Juniper辞書名をクリックし、[ エクスポート ]をクリックしてファイルをデスクトップに保存します RadiusDictionary.xml 。

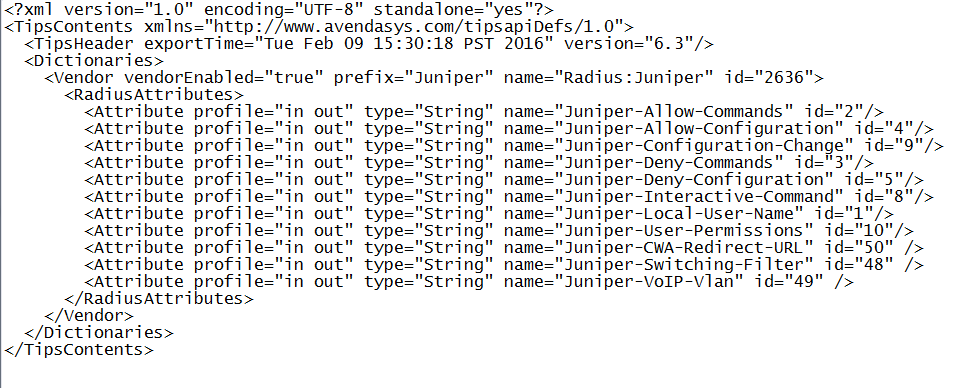

次の 3 つの属性をコピーして に貼り付け RadiusDictionary.xml、ファイルを保存します。

<Attribute profile="in out" type="String" name="Juniper-CWA-Redirect-URL" id="50" /> <Attribute profile="in out" type="String" name="Juniper-Switching-Filter" id="48" /> <Attribute profile="in out" type="String" name="Juniper-VoIP-Vlan" id="49" />

辞書ファイルは、貼り付けを完了すると次のようになります。

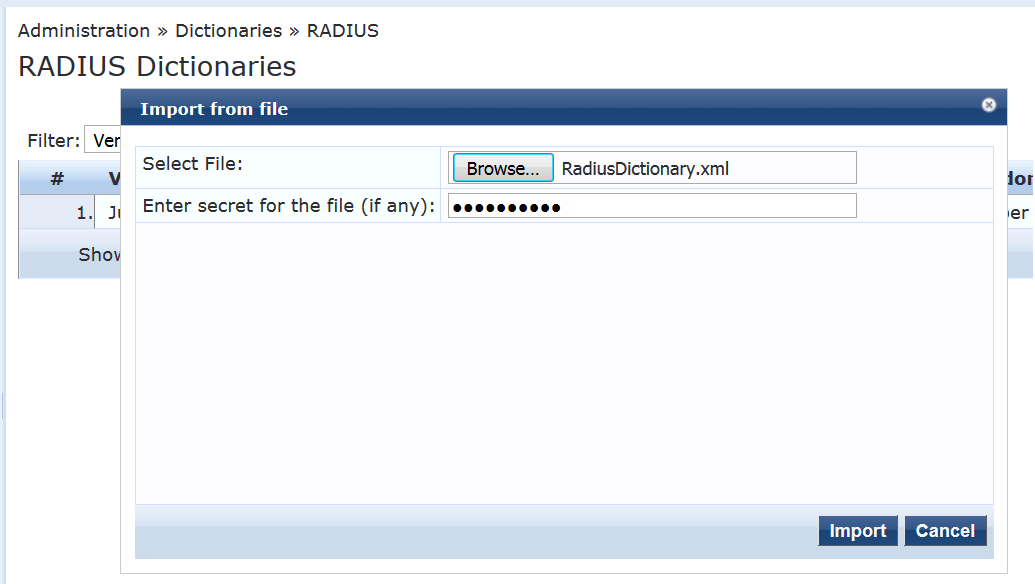

辞書ファイルをAruba ClearPassにインポートするには、「RADIUS辞書」ウィンドウ内をクリックして

ファイルを参照します。

ファイルを参照します。

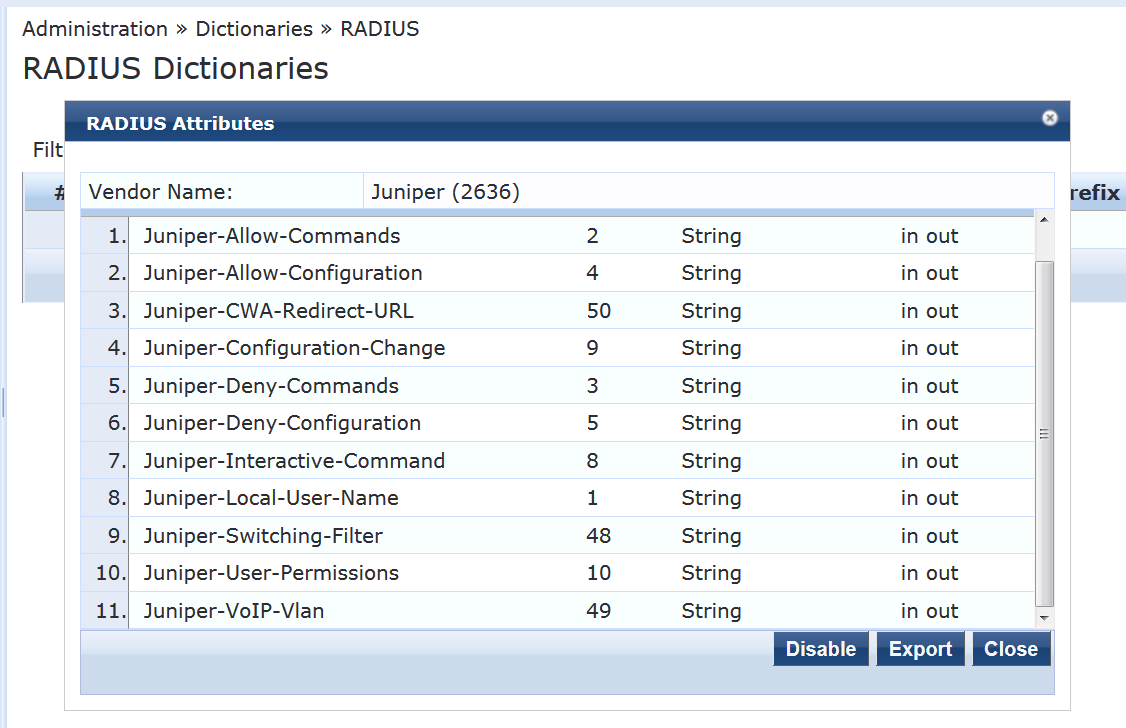

ファイルをインポートすると、ジュニパー辞書ファイルは次のようになります。

EX4300スイッチをネットワークデバイスとして追加します。

手順

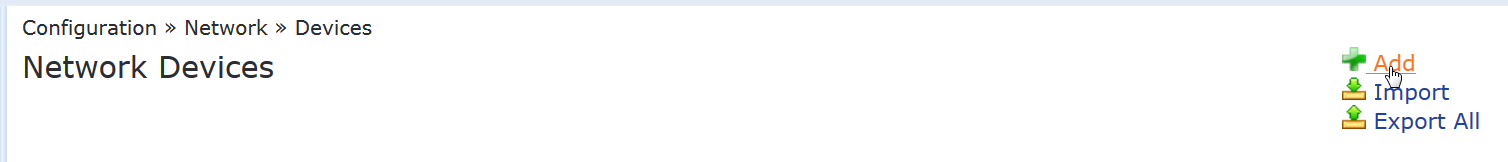

[構成] > [ネットワーク > デバイス] で、[ 追加] をクリックします。

[デバイス]タブで、スイッチのホスト名とIPアドレス、およびスイッチに設定したRADIUS共有シークレットを入力します。[ベンダー名] フィールドを [ジュニパー] に設定します。

MAC RADIUS認証に使用する実施プロファイルを作成します。

このプロファイルは、組み込みのファイアウォール・フィルター・JNPR_RSVD_FILTER_CWAの名前とAruba ClearPass GuestのリダイレクトURLをスイッチに提供します。

手順

「構成>適用>プロファイル」で、「 追加」をクリックします。

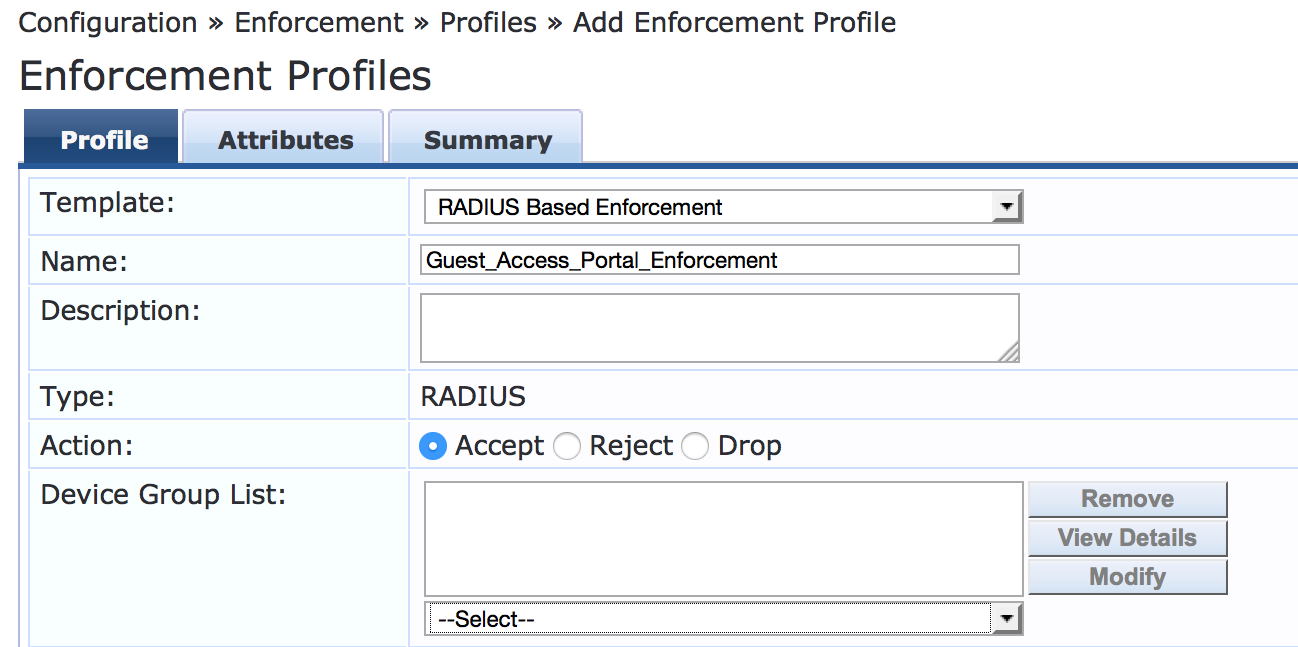

プロファイル タブで、テンプレート を RADIUS ベースの適用に設定 し、名前 フィールドにプロファイル名 Guest_Access_Portal_Enforcement を入力します。

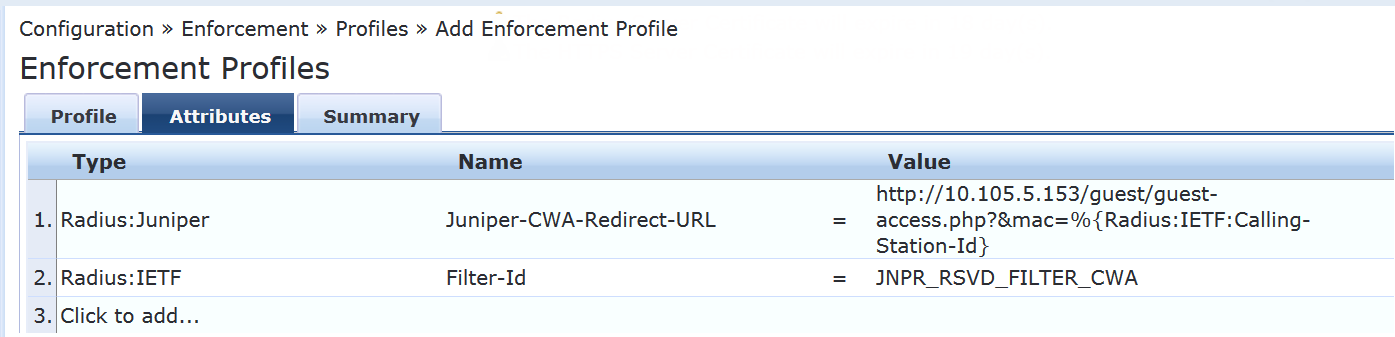

[属性] タブで、次の属性を構成します。

Juniper-CWA-Redirect-URL- 次の URL を入力します。

http://10.105.5.153/guest/guest-access.php?&mac=%{Radius:IETF:Calling-Station-Id}この URL には、Aruba ClearPass ゲスト サーバーの IP アドレスが含まれている必要があります。また、エンドポイントの MAC アドレスを ClearPass Guest (

Radius:IETF:Calling-Station-Id)に渡します。Filter-Id- 次のフィルター名を入力します。

JNPR_RSVD_FILTER_CWA

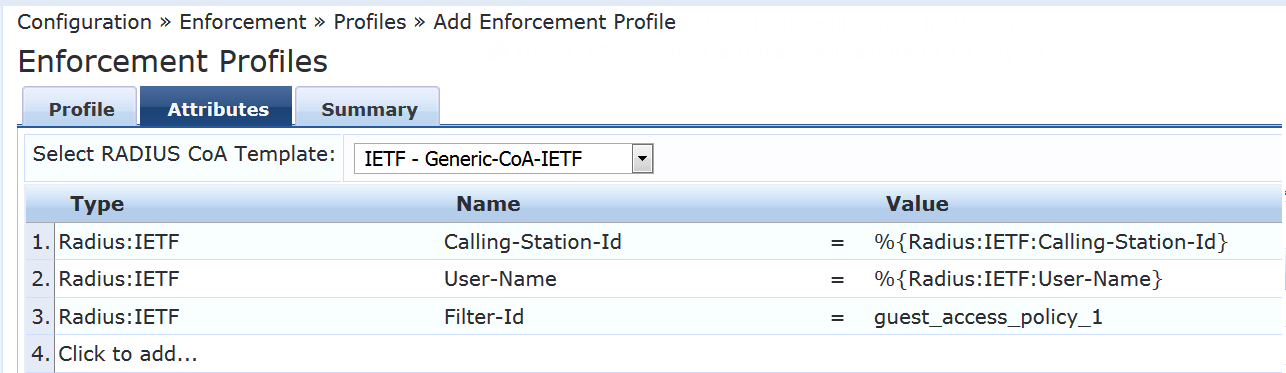

セントラル Web 認証に使用する実施プロファイルを設定します。

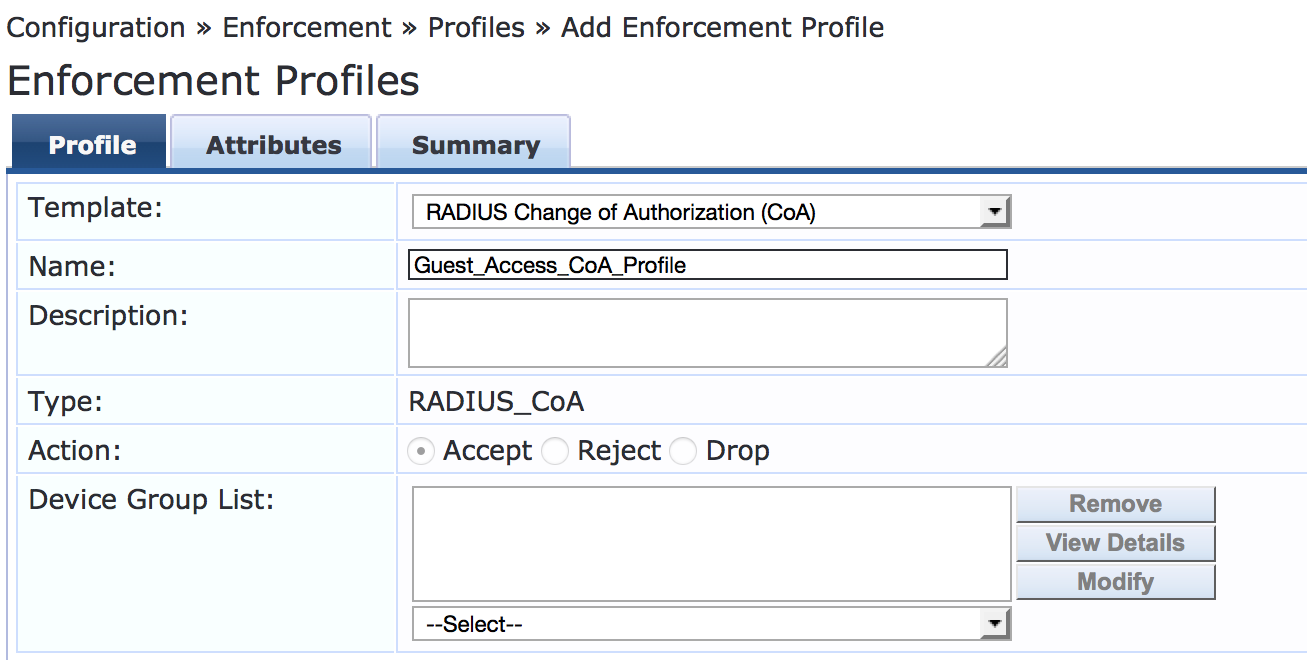

このプロファイルは、RADIUS CoA(認証変更)プロファイルとして設定されます。これは、Aruba ClearPassにRADIUS CoAをスイッチに送信するように指示し、エンドポイントに対して有効なファイアウォールフィルターをJNPR_RSVD_FILTER_CWAからguest_access_policy_1に変更するように通知します。

手順

「構成>適用>プロファイル」で、「 追加」をクリックします。

プロファイル タブで、テンプレートを RADIUS 認可変更 (CoA) に設定し、名前 フィールドにプロファイル名 Guest_Access_CoA_Profile を入力します。

属性 タブで、 RADIUS CoA テンプレートの選択を IETF - ジェネリック CoA-IETF に設定し、次のように属性を入力します。すべての値は、このドキュメントから入力するか、コピーして貼り付ける必要があります。値は選択リストに表示されません。

%{Radius:IETF:Calling-Station-Id} %{Radius:IETF:User-Name} guest_access_policy_1

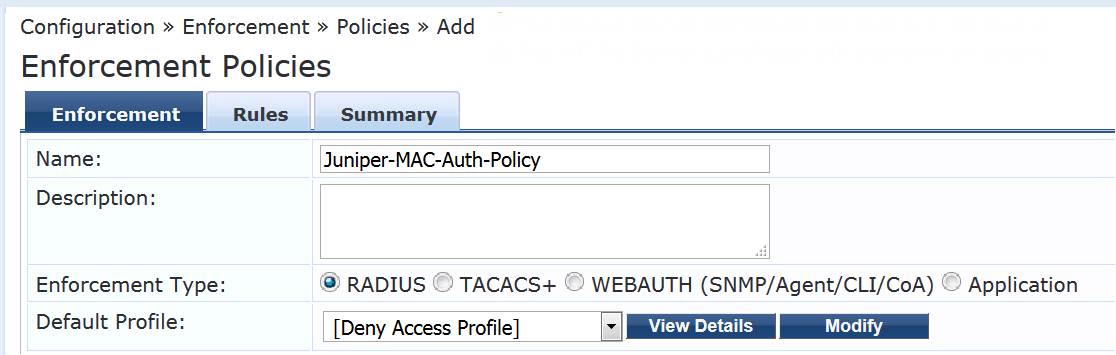

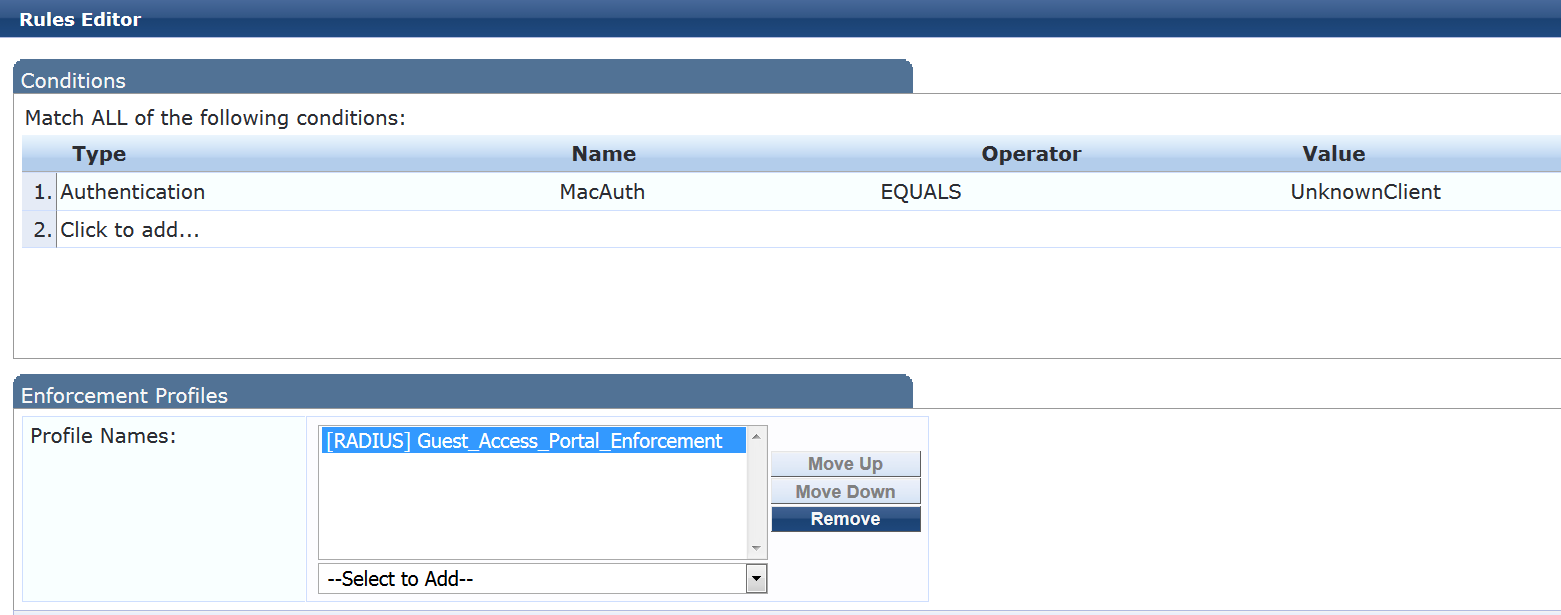

MAC RADIUS認証強化ポリシーを設定します。

MAC RADIUSポリシーは、ClearPassにまだ認識されていない、つまりエンドポイントリポジトリにないMAC RADIUS認証を受けるすべてのエンドポイントに Guest_Access_Portal_Enforcement プロファイルを適用するようにAruba ClearPassに指示します。

手順

[構成>適用> ポリシー] で、[ 追加] をクリックします。

[適用]タブで、ポリシー名(Juniper-MAC-Auth-Policy)を入力し、デフォルトプロファイルを事前定義されたプロファイル[アクセス拒否プロファイル]に設定します。

[ルール] タブで、[ ルールの追加] をクリックし、表示されたルールを追加します。

このルールは、Aruba ClearPass が認識していないエンドポイントに対して Guest_Access_Portal_Enforcement プロファイルを有効にすることを許可します。

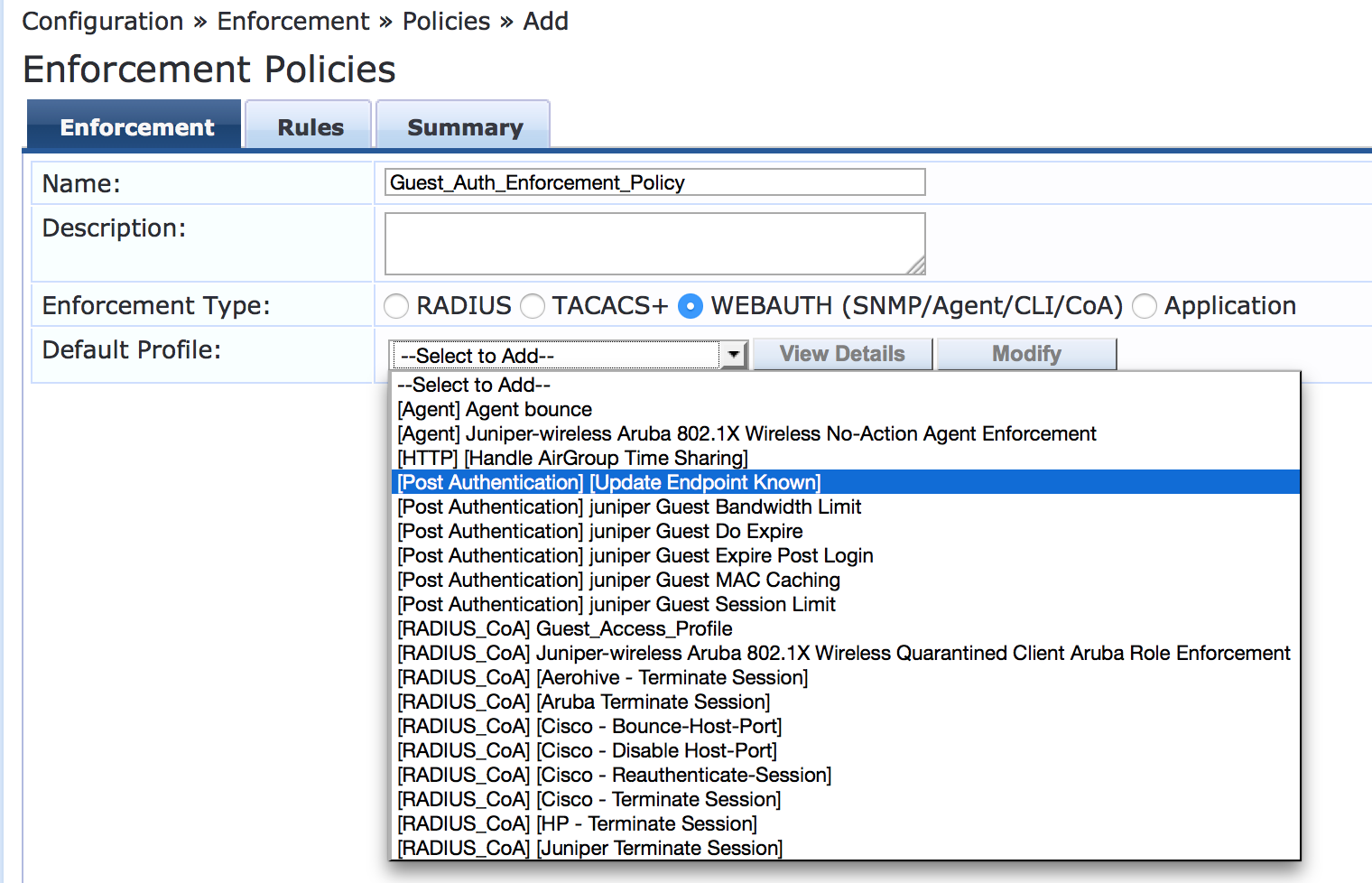

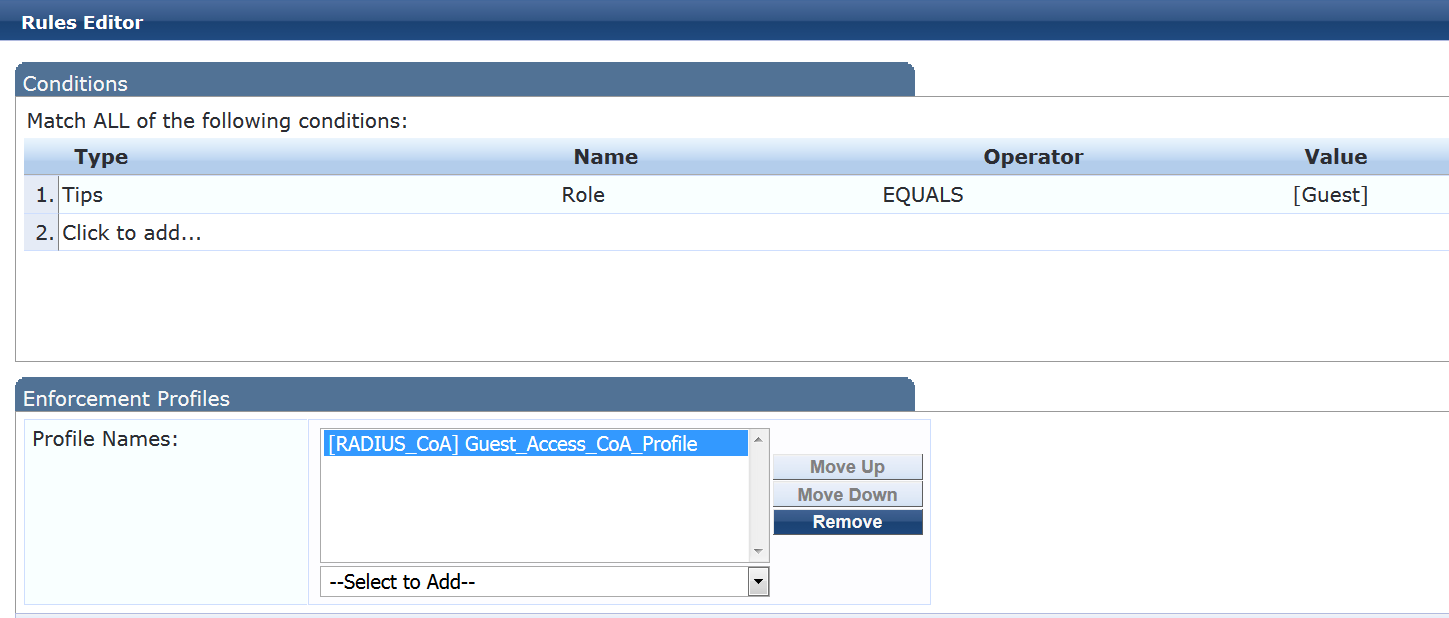

Web 認証強制ポリシーを設定します。

このポリシーは、ゲストがAruba ClearPassゲストにリダイレクトされ、ClearPass Guestがゲストを認証した後に有効になります。これは、エンドポイントをエンドポイント・リポジトリに追加し、Guest_Access_CoA_Profileを適用するようにAruba ClearPassに指示します。

手順

「構成>適用>ポリシー」で、「 追加」をクリックします。

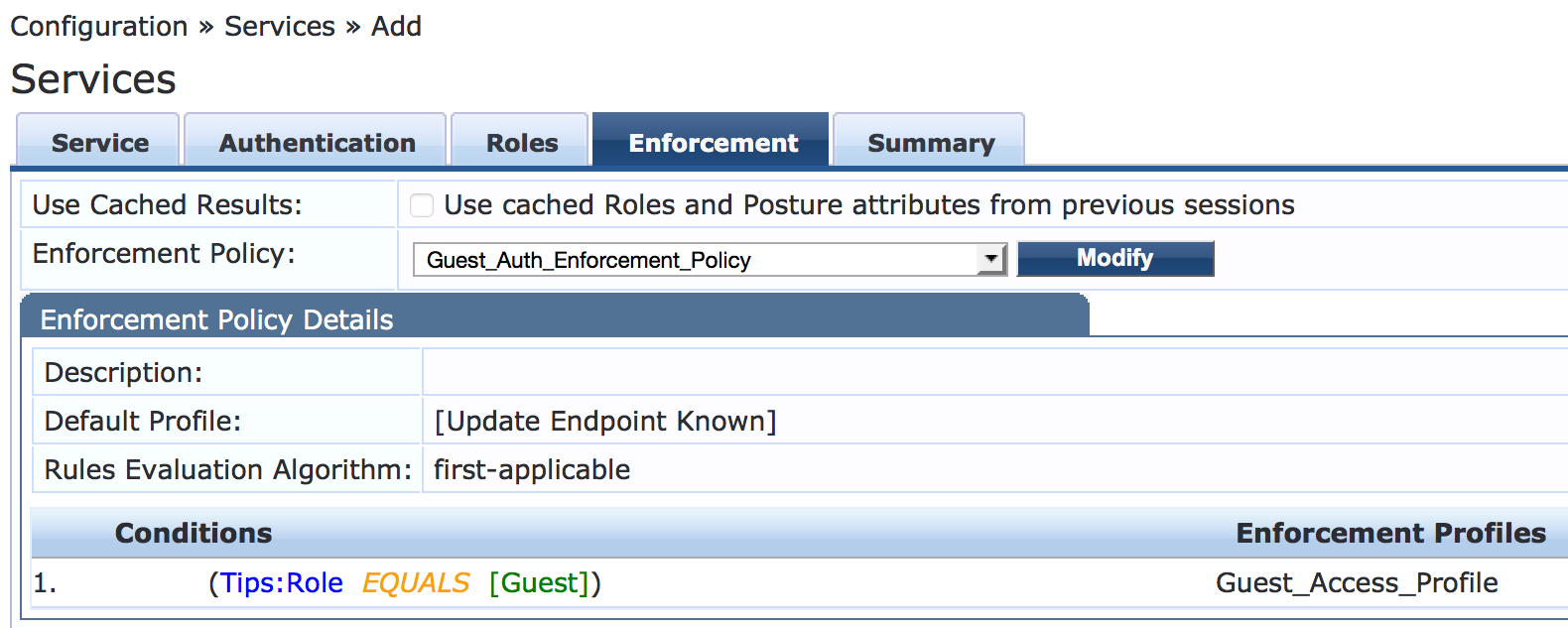

[適用] タブで、ポリシーの名前 (Guest_Auth_Enforcement_Policy) を入力し、[既定のプロファイル ] を [認証後][既知のエンドポイントの更新] に設定します。これは事前定義されたプロファイルであり、その結果、エンドポイントはエンドポイントリポジトリに既知のエンドポイントとして追加されます。

[ルール] タブで、[ ルールの追加] をクリックし、表示されたルールを追加します。

このルールは、ClearPass ゲストがロール ゲストに割り当てたエンドポイントにGuest_Access_CoA_Profile実施プロファイルを適用するように Aruba ClearPass に指示します。

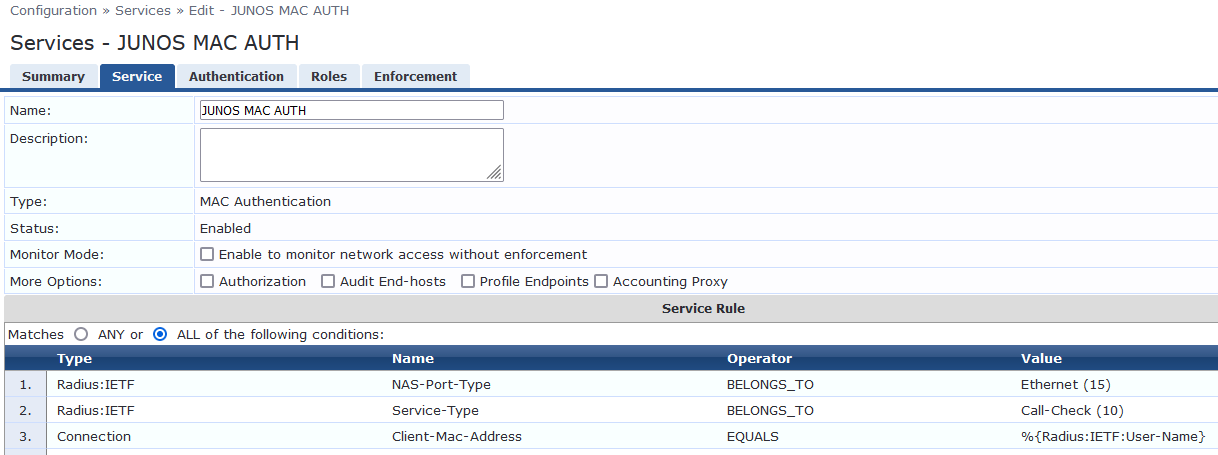

MAC RADIUS 認証サービスを構成します。

このサービスの設定では、受信したRADIUSユーザー名属性とクライアントMACアドレス属性が同じ値の場合、MAC RADIUS認証が実行されます。

手順

「構成>サービス」で、「 追加」をクリックします。

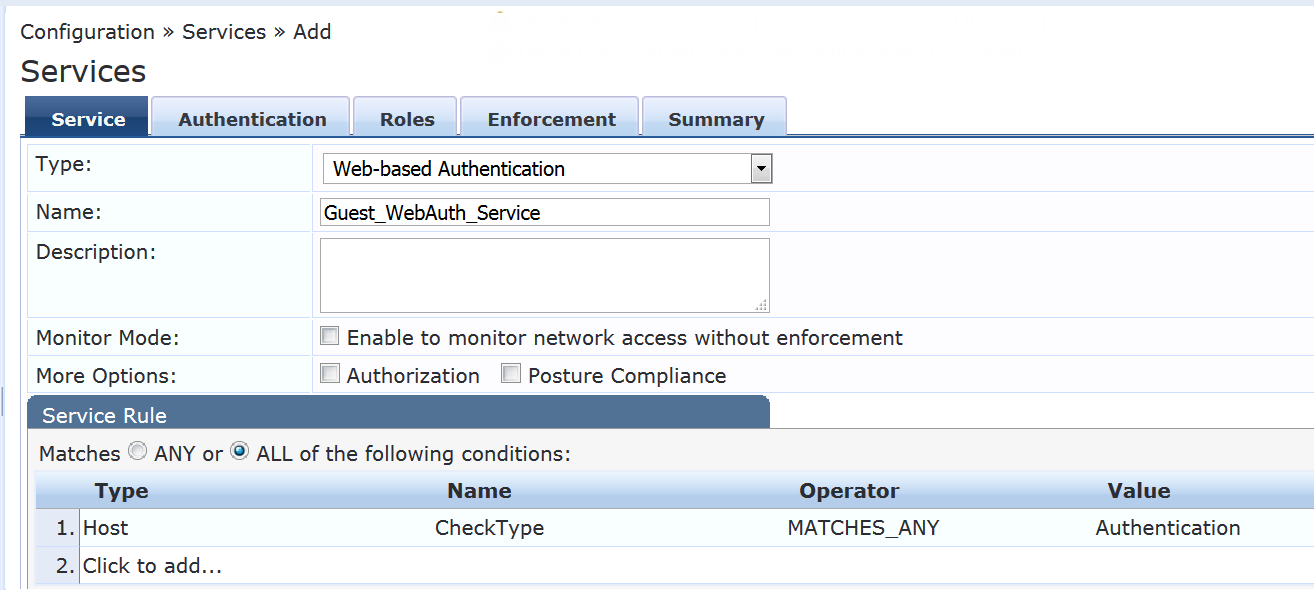

[サービス] タブで、表示されているフィールドに入力します。

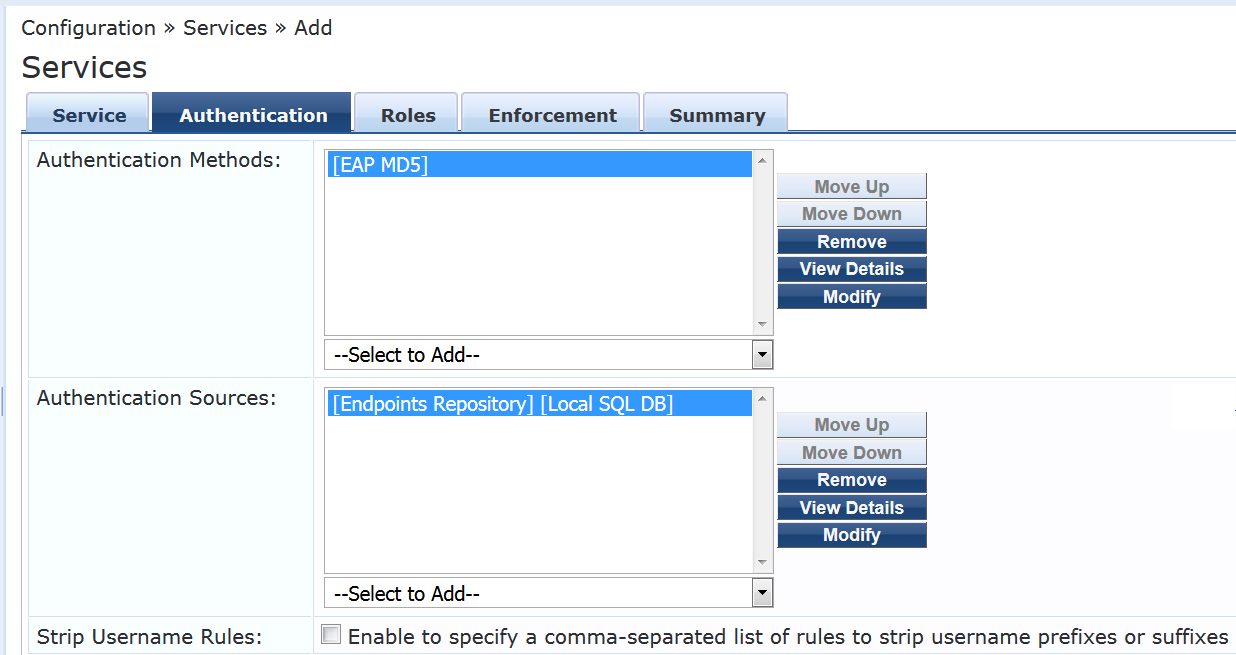

[認証] タブで、次の操作を行います。

認証方法リストから [MAC AUTH] を削除し、[ EAP MD5] をリストに追加します。

認証ソースの一覧で [エンドポイントリポジトリ][ローカルSQL DB] を選択します。

適用 タブで、 Juniper-MAC-Auth-Policy を選択します。

Web ベースの認証サービスを構成します。

手順

「構成>サービス」で、「 追加」をクリックします。

[サービス] タブで、次のようにフィールドに入力します。

サービス ルールは、[ Web ベース認証] を選択した場合の既定のサービス ルールです。任意のクライアントからの Web ベースの認証要求を許可します。

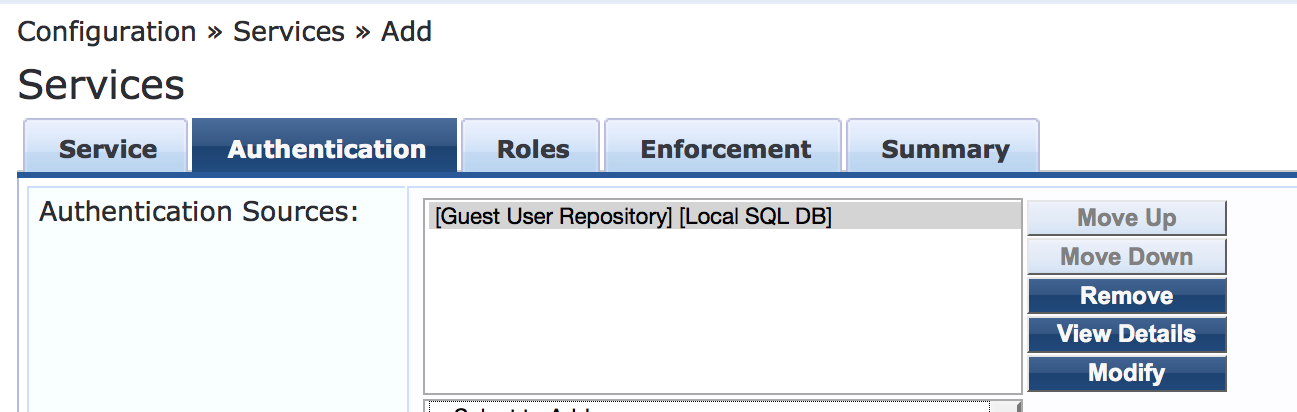

[認証] タブで、[認証ソース] を [ゲスト ユーザー リポジトリ][ローカル SQL DB] に設定します。

[適用] タブで、[適用ポリシー] を [Guest_Auth_Enforcement_Policy] に設定します。

検証

設定が正常に機能していることを確認します。

セントラル Web 認証の検証

目的

ゲスト・ユーザーのブラウザーが認証のためにAruba ClearPassゲストにリダイレクトされること、およびゲスト資格情報の入力後にゲストが正常に認証されることを確認します。

アクション

ノートパソコンをEX4300スイッチのポートge-0/0/22に接続します。

ラップトップでWebブラウザーを開き、Webページにアクセスしてみます。

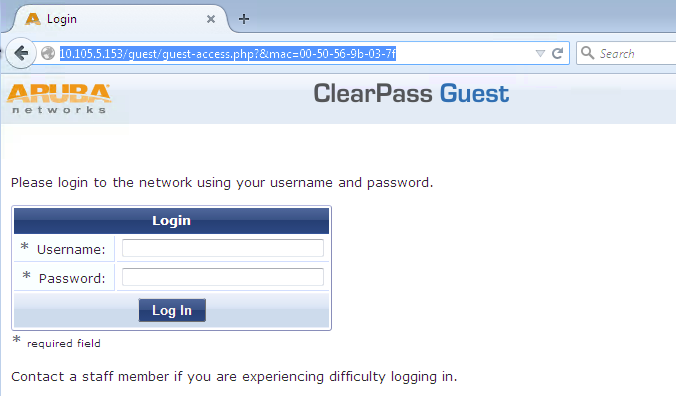

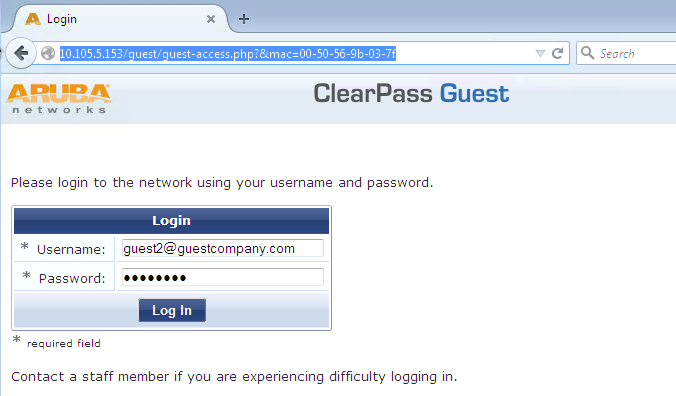

ClearPass ゲスト ログイン ページが次のように表示されます。

EXシリーズスイッチで、以下の

showコマンドを入力します。user@EX4300> show dot1x interface ge-0/0/22 detail ge-0/0/22.0 Role: Authenticator Administrative state: Auto Supplicant mode: Multiple Number of retries: 3 Quiet period: 60 seconds Transmit period: 30 seconds Mac Radius: Enabled Mac Radius Restrict: Disabled Mac Radius Authentication Protocol: EAP-MD5 Reauthentication: Enabled Configured Reauthentication interval: 3600 seconds Supplicant timeout: 30 seconds Server timeout: 30 seconds Maximum EAPOL requests: 2 Guest VLAN member: not configured Number of connected supplicants: 1 Supplicant: 0050569b037f, 00:50:56:9B:03:7F Operational state: Authenticated Backend Authentication state: Idle Authentication method: CWA Authentication Authenticated VLAN: v100 Dynamic Filter: JNPR_RSVD_FILTER_CWA Session Reauth interval: 3600 seconds Reauthentication due in 3566 seconds Session Accounting Interim Interval: 600 seconds Accounting Update due in 566 seconds CWA Redirect URL : http://10.105.5.153/guest/guest-access.php?&mac=00-50-56-9b-03-7f出力は、エンドポイントが認証済みであること、現在有効な認証方法がセントラルWeb認証(

CWA Authentication)であること、およびJNPR_RSVD_FILTER_CWAファイアウォールフィルターとリダイレクトURLも有効であることを示しています。ClearPass Guestログインページで、Aruba ClearPass Guestを構成したときにメモしたゲストの電子メールアドレスと、自動的に生成されたパスワードを入力します。

ログイン後、ブラウザはAruba ClearPass Guestで設定されているジュニパーネットワークスのホームページにリダイレクトされます。

EXシリーズスイッチで、次のshowコマンドを入力します。

user@EX4300> show dot1x interface ge-0/0/22 detail ge-0/0/22.0 Role: Authenticator Administrative state: Auto Supplicant mode: Multiple Number of retries: 3 Quiet period: 60 seconds Transmit period: 30 seconds Mac Radius: Enabled Mac Radius Restrict: Disabled Mac Radius Authentication Protocol: EAP-MD5 Reauthentication: Enabled Configured Reauthentication interval: 3600 seconds Supplicant timeout: 30 seconds Server timeout: 30 seconds Maximum EAPOL requests: 2 Guest VLAN member: not configured Number of connected supplicants: 1 Supplicant: 0050569b037f, 00:50:56:9B:03:7F Operational state: Authenticated Backend Authentication state: Idle Authentication method: Mac Radius Authenticated VLAN: v100 Dynamic Filter: guest_access_policy_1 Session Reauth interval: 3600 seconds Reauthentication due in 3434 seconds Session Accounting Interim Interval: 600 seconds Accounting Update due in 434 seconds出力は、guest_access_policy_1ファイアウォールフィルターが有効になったことを示しています。スイッチは、エンドポイントがセントラルWeb認証によって認証された後、Aruba ClearPassからRADIUS CoAを受信し、使用するファイアウォールフィルターを指示しました。

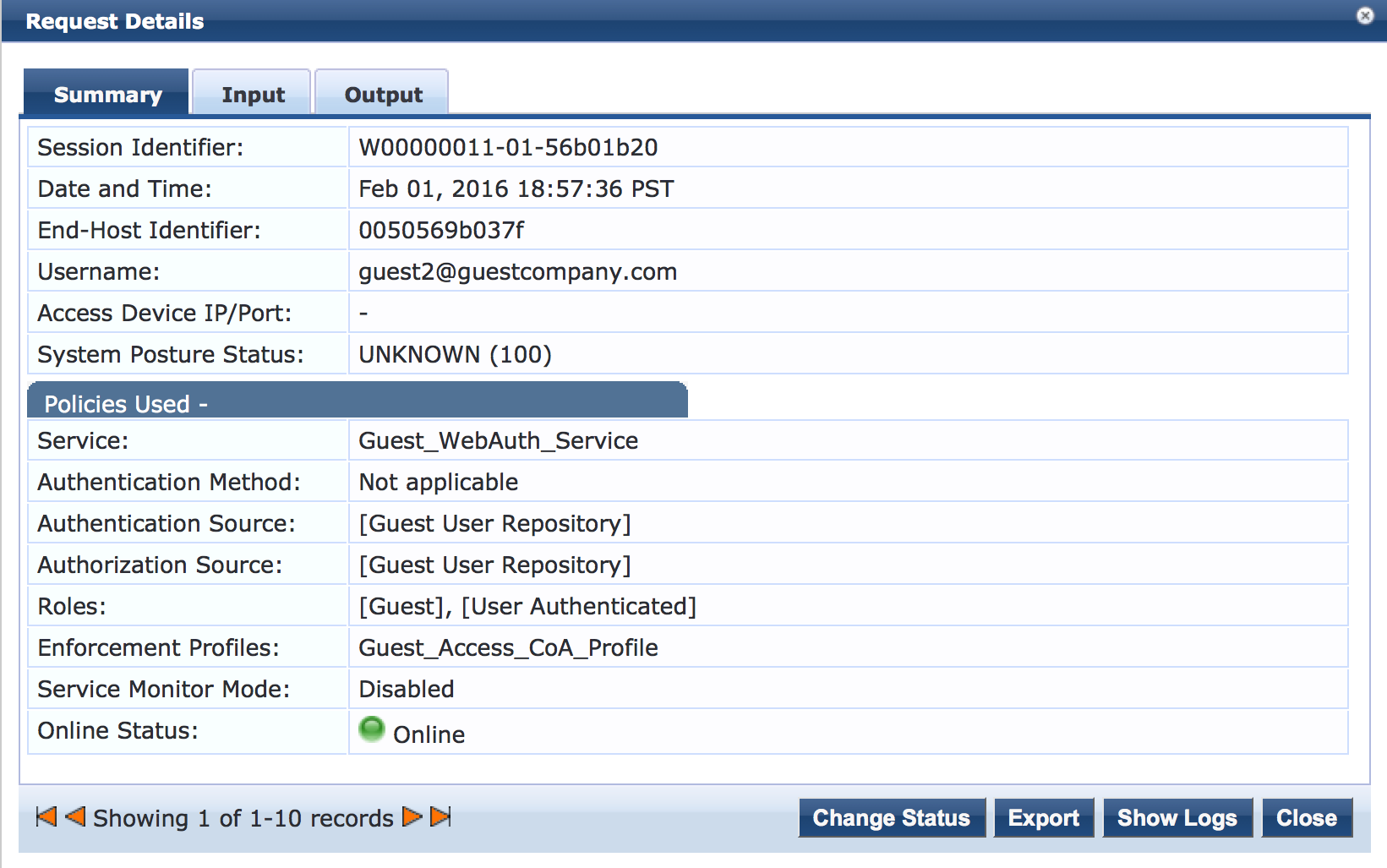

Aruba ClearPass Policy Managerでの認証リクエストのステータスの確認

目的

エンドポイントが正しく認証されていること、およびスイッチとAruba ClearPassの間で正しいRADIUS属性が交換されていることを確認します。

アクション

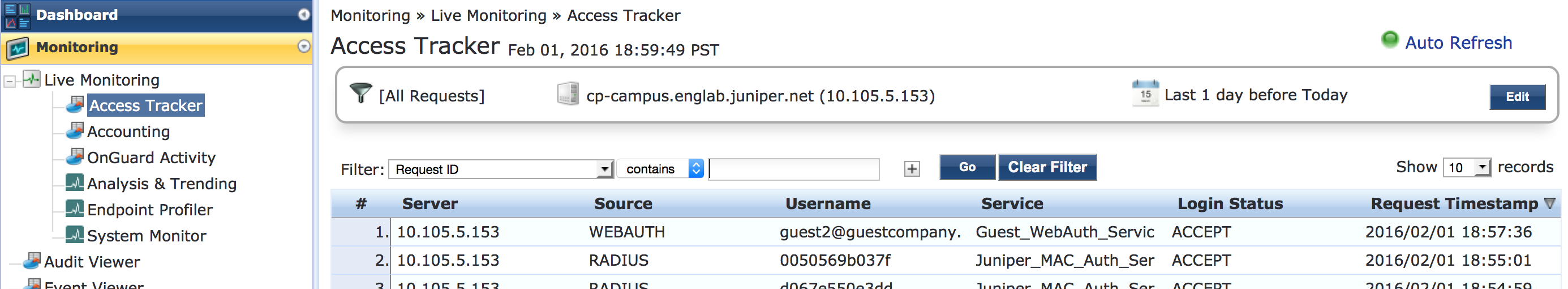

モニタリング>ライブモニタリング>アクセストラッカーに移動して、認証要求のステータスを表示します。

アクセストラッカーは、認証要求の発生を監視し、そのステータスを報告します。

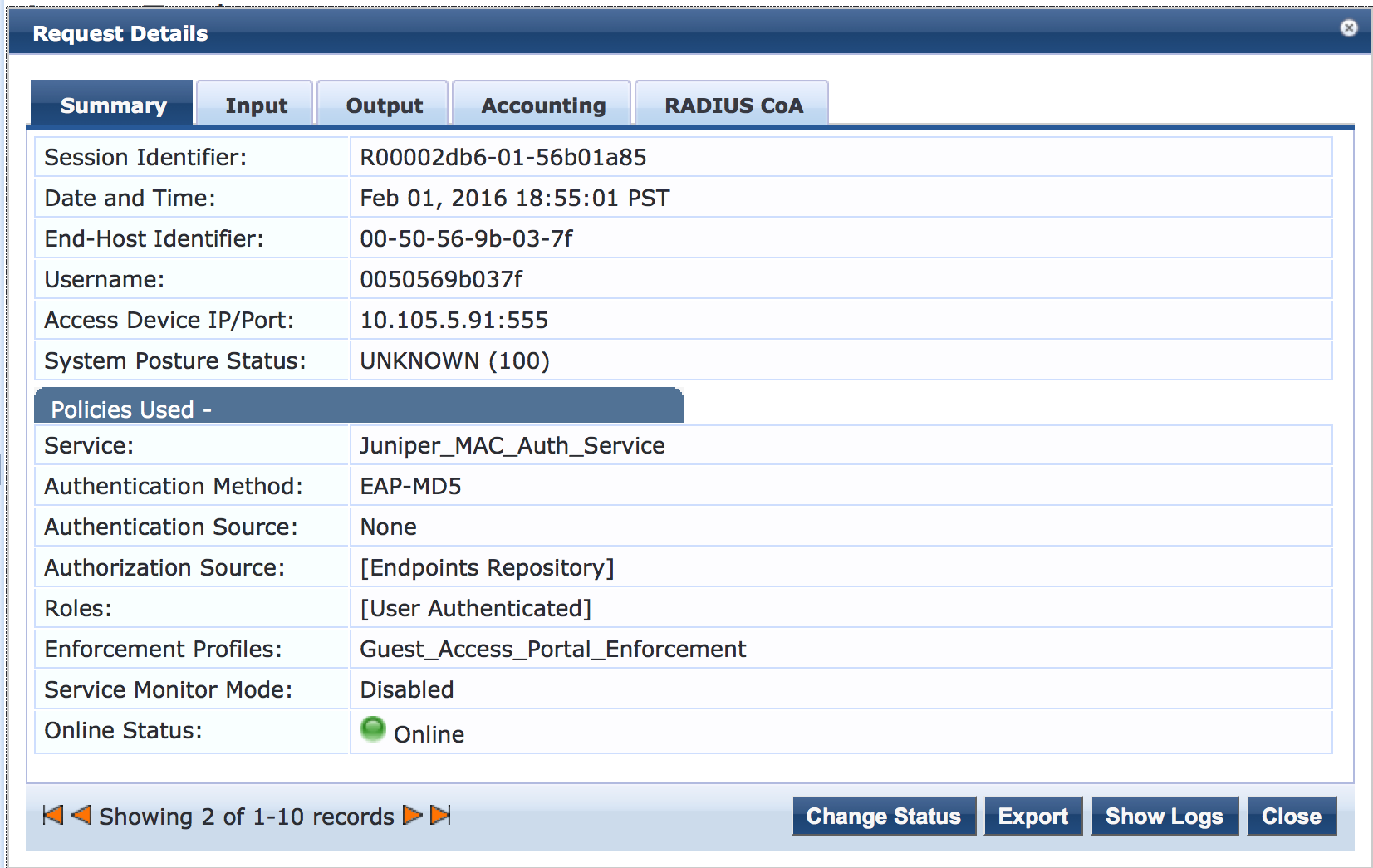

エンドポイントからの最初の MAC RADIUS 認証リクエストの詳細を取得するには、リクエスト(Access Tracker リクエストテーブルの 2 行目)をクリックします。

エンドポイントからの Web 認証要求の詳細を取得するには、要求 (Access Tracker 要求テーブルの 1 行目) をクリックします。