例:EX シリーズ スイッチと Aruba ClearPass Policy Manager を使用した 802.1X-PEAP および MAC RADIUS 認証の設定

この設定例では、次の方法を示します。

EX シリーズ スイッチ、Aruba ClearPass Policy Manager、Windows 7 を実行しているラップトップを 802.1X PEAP 認証用に構成します

MAC RADIUS認証向けにEXシリーズスイッチとAruba ClearPassを設定する

EXシリーズスイッチとAruba ClearPassを構成して、動的VLANとファイアウォールフィルターを実装する

要件

この例では、ポリシー インフラストラクチャに次のハードウェアおよびソフトウェア コンポーネントを使用します。

Junos OSリリース14.1X53-D30以降を実行するEX4300スイッチ

6.3.3.63748 以降を実行する Aruba ClearPass Policy Manager プラットフォーム

Microsoft Windows 7 Enterpriseを実行しているラップトップ

概要とトポロジー

この例では、ポリシーインフラストラクチャコンポーネントは、次のエンドポイントを認証するように設定されています。

802.1X PEAP 認証用に構成された従業員のラップトップ。

構成例では、Aruba ClearPass Policy Manager が、ローカル・ユーザー・データベースを使用して 802.1X ユーザーを認証するように構成されています。認証された従業員が財務部門に属するものとしてデータベースにリストされている場合、Aruba ClearPassはRADIUS属性でVLAN ID 201をスイッチに返します。次に、スイッチはラップトップ アクセス ポートが VLAN 201 になるように動的に設定します。

802.1X 認証用に構成されていないゲスト用ラップトップ。

この場合、スイッチは、エンドポイントに 802.1X サプリカントがないことを検出します。MAC RADIUS認証もインターフェイスで有効になっているため、スイッチはMAC RADIUS認証を試みます。ゲスト用ラップトップの場合のように、ラップトップのMACアドレスがAruba ClearPassのMACアドレスデータベースにない場合、Aruba ClearPassはスイッチがアクセスポートに適用すべきファイアウォールフィルターの名前を返すように設定されます。このファイアウォールフィルターはスイッチ上で設定され、ゲストはサブネット 192.168.0.0/16 を除くネットワーク全体にアクセスできます。

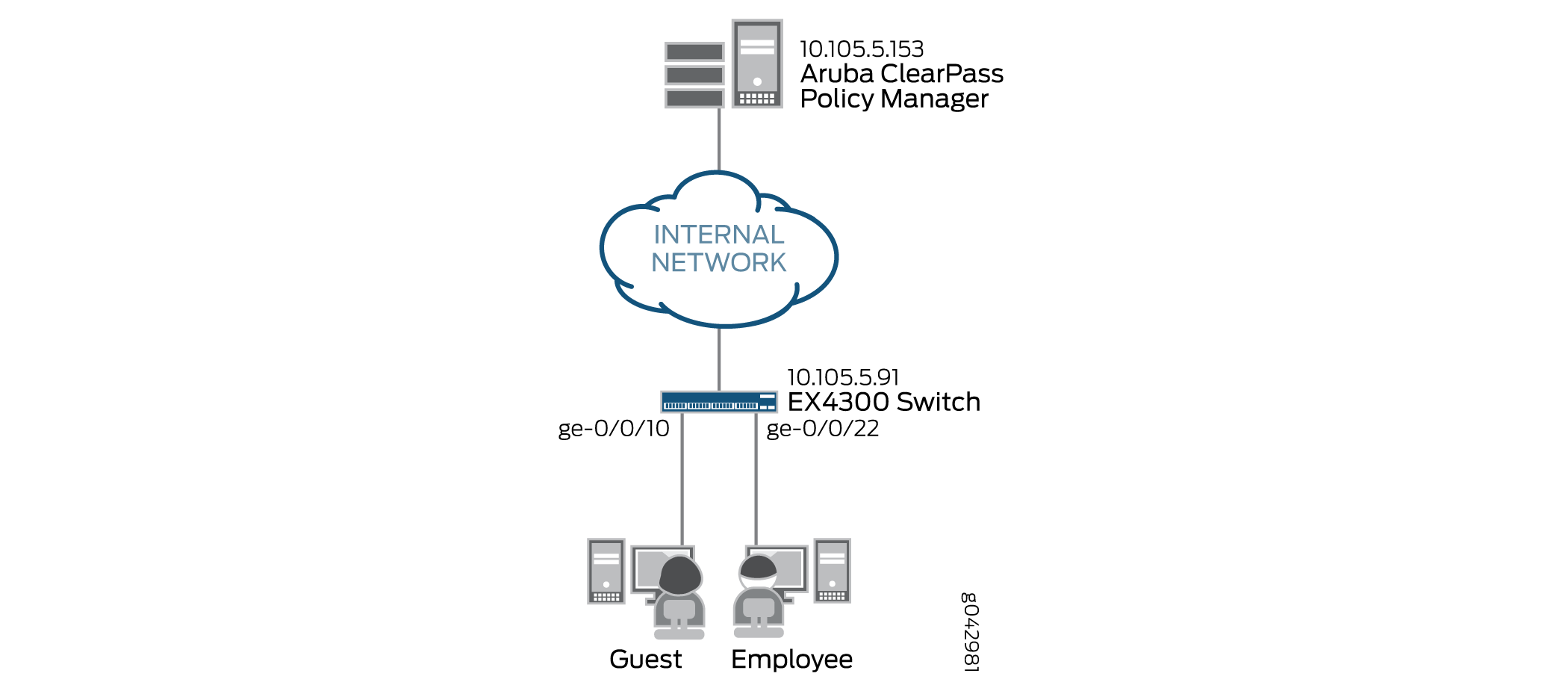

図 1 に、この例で使用するトポロジを示します。

で使用されるトポロジー

で使用されるトポロジー

構成

このセクションでは、次の手順について説明します。

EX4300スイッチの設定

CLIクイック構成

この例を素早く設定するには、以下のコマンドをコピーしてテキスト・ファイルに貼り付け、改行を削除し、ネットワーク・コンフィギュレーションに合わせて必要な詳細を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストし、コンフィギュレーション・モードからコミットを入力してください。

[edit] set access radius-server 10.105.5.153 dynamic-request-port 3799 set access radius-server 10.105.5.153 secret password set access radius-server 10.105.5.153 source-address 10.105.5.91 set access profile Aruba-Test-Profile accounting-order radius set access profile Aruba-Test-Profile authentication-order radius set access profile Aruba-Test-Profile radius authentication-server 10.105.5.153 set access profile Aruba-Test-Profile radius accounting-server 10.105.5.153 set access profile Aruba-Test-Profile radius options nas-identifier 10.105.5.153 set protocols dot1x authenticator authentication-profile-name Aruba-Test-Profile set protocols dot1x authenticator interface ge-0/0/10 mac-radius set protocols dot1x authenticator interface ge-0/0/22 mac-radius set protocols dot1x authenticator interface ge-0/0/10 supplicant multiple set protocols dot1x authenticator interface ge-0/0/22 supplicant multiple set interfaces ge-0/0/10 unit 0 family ethernet-switching vlan members v201 set interfaces ge-0/0/22 unit 0 family ethernet-switching vlan members v201 set vlans v201 vlan-id 201 set firewall family ethernet-switching filter mac_auth_policy_1 term Block_Internal from ip-destination-address 192.168.0.0/16 set firewall family ethernet-switching filter mac_auth_policy_1 term Block_Internal then discard set firewall family ethernet-switching filter mac_auth_policy_1 term Allow_All then accept

手順

EX4300スイッチを設定する一般的な手順は次のとおりです。

Aruba ClearPass Policy Manager への接続を構成します。

802.1Xプロトコルで使用されるアクセスプロファイルを作成します。アクセス プロファイルは、802.1X プロトコルに、使用する認証サーバーと、認証方法と順序を指示します。

802.1X プロトコルを構成します。

ge-0/0/10およびge-0/0/22のアクセス ポートでイーサネット スイッチングを設定します。

ゲスト ラップトップがポートに接続するときに使用するファイアウォール ポリシーを作成します。

EX4300スイッチを設定するには、次の手順に従います。

RADIUS サーバーの接続情報を指定します。

[edit access] user@Policy-EX4300-01# set radius-server 10.105.5.153 dynamic-request-port 3799 user@Policy-EX4300-01# set radius-server 10.105.5.153 secret password user@Policy-EX4300-01# set radius-server 10.105.5.153 source-address 10.105.5.91

アクセスプロファイルを設定します。

[edit access] user@Policy-EX4300-01# set profile Aruba-Test-Profile accounting-order radius user@Policy-EX4300-01# set profile Aruba-Test-Profile authentication-order radius user@Policy-EX4300-01# set profile Aruba-Test-Profile radius authentication-server 10.105.5.153 user@Policy-EX4300-01# set profile Aruba-Test-Profile radius accounting-server 10.105.5.153 user@Policy-EX4300-01# set profile Aruba-Test-Profile radius options nas-identifier 10.105.5.153

Aruba-Test-Profileを使用し、各アクセスインターフェイスで実行するように802.1Xプロトコルを設定します。さらに、MAC RADIUS認証を使用し、それぞれを個別に認証する必要がある複数のサプリカントを許可するようにインターフェイスを設定します。

[edit protocols] user@Policy-EX4300-01# set dot1x authenticator authentication-profile-name Aruba-Test-Profile user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/10 mac-radius user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/22 mac-radius user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/10 supplicant multiple user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/22 supplicant multiple

アクセス ポートを設定します。

[edit interfaces] user@Policy-EX4300-01# set ge-0/0/10 unit 0 family ethernet-switching vlan members v201 user@Policy-EX4300-01# set ge-0/0/22 unit 0 family ethernet-switching vlan members v201

財務部門のメンバーである従業員に使用される VLAN 201 を構成します。

[edit] user@Policy-EX4300-01# set vlans v201 vlan-id 201

ダイナミックVLANの割り当てが機能するためには、認証が試行される前にVLANがスイッチ上に存在している必要があります。VLAN が存在しない場合、認証は失敗します。

ゲスト ラップトップがポートに接続するときに使用するファイアウォール フィルターを構成します。

[edit firewall] user@Policy-EX4300-01# set family ethernet-switching filter mac_auth_policy_1 term Block_Internal from ip-destination-address 192.168.0.0/16 user@Policy-EX4300-01# set family ethernet-switching filter mac_auth_policy_1 term Block_Internal then discard user@Policy-EX4300-01# set family ethernet-switching filter mac_auth_policy_1 term Allow_All then accept

結果

設定モードから、次のコマンド show を入力して設定を確認します。

user@Policy-EX4300-01# show access

radius-server {

10.105.5.153 {

dynamic-request-port 3799;

secret "$9$FYxf3A0Ehrv87yl7Vs4DjfTz3Ct0BIcre"; ## SECRET-DATA

source-address 10.105.5.91;

}

}

profile Aruba-Test-Profile {

accounting-order radius;

authentication-order radius;

radius {

authentication-server 10.105.5.153;

accounting-server 10.105.5.153;

options {

nas-identifier 10.105.5.153;

}

}

}

user@Policy-EX4300-01# show protocols

dot1x {

authenticator {

authentication-profile-name Aruba-Test-Profile;

interface {

ge-0/0/10.0 {

supplicant multiple;

mac-radius;

}

ge-0/0/22.0 {

supplicant multiple;

mac-radius;

}

}

}

}

user@Policy-EX4300-01# show interfaces

ge-0/0/10 {

unit 0 {

family ethernet-switching {

vlan {

members v201;

}

}

}

}

ge-0/0/22 {

unit 0 {

family ethernet-switching;

vlan {

members v201;

}

}

}

}

user@Policy-EX4300-01# show vlans

v201 {

vlan-id 201;

}

user@Policy-EX4300-01# show firewall

family ethernet-switching {

filter mac_auth_policy_1 {

term Block_Internal {

from {

ip-destination-address {

192.168.0.0/16;

}

}

then discard;

}

term Allow_All {

then accept;

}

}

}

デバイスの設定が完了したら、設定モードから を入力します commit 。

Aruba ClearPass Policy Manager の設定

手順

Aruba ClearPassを設定するための一般的な手順は以下の通りです。

ジュニパーネットワークスRADIUS辞書ファイルを追加します。

EX4300をネットワークデバイスとして追加します。

802.1X PEAP 認証に使用されるサーバー証明書がインストールされていることを確認します。

この例で使用するローカル ユーザーを追加し、そのユーザーを Finance グループに割り当てます。

2 つの実施プロファイルを作成します。

動的ファイアウォールフィルターのRADIUS属性を定義するプロファイル。

動的VLANのRADIUS属性を定義するプロファイルです。

次の 2 つの強制ポリシーを作成します。

MAC RADIUS認証が使用されるときに呼び出されるポリシーです。

802.1X 認証が使用されるときに呼び出されるポリシー。

MAC RADIUS 認証サービスと 802.1X 認証サービスを定義します。

MAC RADIUS 認証サービスが 802.1X 認証サービスよりも先に評価されていることを確認します。

Aruba ClearPassを設定するには、次の手順に従います。

ジュニパーネットワークスRADIUS辞書ファイルを追加します。

手順

以下の内容をデスクトップ上の Juniper.dct という名前のファイルにコピーします。

################################################################################ # Juniper.dct - Radius dictionary for JUNOS devices # (See README.DCT for more details on the format of this file) ################################################################################ # Use the Radius specification attributes # @radius.dct # # Juniper specific parameters # MACRO Juniper-VSA(t,s) 26 [vid=2636 type1=%t% len1=+2 data=%s%] ATTRIBUTE Juniper-Local-User-Name Juniper-VSA(1, string) r ATTRIBUTE Juniper-Allow-Commands Juniper-VSA(2, string) r ATTRIBUTE Juniper-Deny-Commands Juniper-VSA(3, string) r ATTRIBUTE Juniper-Allow-Configuration Juniper-VSA(4, string) r ATTRIBUTE Juniper-Deny-Configuration Juniper-VSA(5, string) r ATTRIBUTE Juniper-Interactive-Command Juniper-VSA(8, string) r ATTRIBUTE Juniper-Configuration-Change Juniper-VSA(9, string) r ATTRIBUTE Juniper-User-Permissions Juniper-VSA(10, string) r ATTRIBUTE Juniper-CTP-Group Juniper-VSA(21, integer) r VALUE Juniper-CTP-Group Read_Only 1 VALUE Juniper-CTP-Group Admin 2 VALUE Juniper-CTP-Group Privileged_Admin 3 VALUE Juniper-CTP-Group Auditor 4 ATTRIBUTE Juniper-CTPView-APP-Group Juniper-VSA(22,integer) r VALUE Juniper-CTPView-APP-Group Net_View 1 VALUE Juniper-CTPView-APP-Group Net_Admin 2 VALUE Juniper-CTPView-APP-Group Global_Admin 3 ATTRIBUTE Juniper-CTPView-OS-Group Juniper-VSA(23, integer) r VALUE Juniper-CTPView-OS-Group Web_Manager 1 VALUE Juniper-CTPView-OS-Group System_Admin 2 VALUE Juniper-CTPView-OS-Group Auditor 3 ATTRIBUTE Juniper-Primary-Dns Juniper-VSA(31, ipaddr) r ATTRIBUTE Juniper-Primary-Wins Juniper-VSA(32, ipaddr) r ATTRIBUTE Juniper-Secondary-Dns Juniper-VSA(33, ipaddr) r ATTRIBUTE Juniper-Secondary-Wins Juniper-VSA(34, ipaddr) r ATTRIBUTE Juniper-Interface-id Juniper-VSA(35, string) r ATTRIBUTE Juniper-Ip-Pool-Name Juniper-VSA(36, string) r ATTRIBUTE Juniper-Keep-Alive Juniper-VSA(37, integer) r ATTRIBUTE Juniper-CoS-Traffic-Control-Profile Juniper-VSA(38, string) r ATTRIBUTE Juniper-CoS-Parameter Juniper-VSA(39, string) r ATTRIBUTE Juniper-encapsulation-overhead Juniper-VSA(40, integer) r ATTRIBUTE Juniper-cell-overhead Juniper-VSA(41, integer) r ATTRIBUTE Juniper-tx-connect-speed Juniper-VSA(42, integer) r ATTRIBUTE Juniper-rx-connect-speed Juniper-VSA(43, integer) r ATTRIBUTE Juniper-Firewall-filter-name Juniper-VSA(44, string) r ATTRIBUTE Juniper-Policer-Parameter Juniper-VSA(45, string) r ATTRIBUTE Juniper-Local-Group-Name Juniper-VSA(46, string) r ATTRIBUTE Juniper-Local-Interface Juniper-VSA(47, string) r ATTRIBUTE Juniper-Switching-Filter Juniper-VSA(48, string) r ATTRIBUTE Juniper-VoIP-Vlan Juniper-VSA(49, string) r ################################################################################ # Juniper.dct - Juniper Networks dictionary ################################################################################

Aruba ClearPassで、RADIUS>「管理>辞書」に移動し、「インポート」をクリックしてJuniper.dctファイルをインポートします。

EX4300スイッチをネットワークデバイスとして追加します。

手順

[構成] > [ネットワーク > デバイス] で、[ 追加] をクリックします。

[デバイス]タブで、スイッチのホスト名とIPアドレス、およびスイッチに設定したRADIUS共有シークレットを入力します。[ベンダー名] フィールドを [ジュニパー] に設定します。

802.1X PEAP 認証用のサーバー証明書が存在することを確認します。

[管理>証明書] > [サーバー証明書] で、Aruba ClearPass に有効なサーバー証明書がインストールされていることを確認します。そうでない場合は、有効なサーバー証明書を追加します。Aruba ClearPassのドキュメントおよび認証局には、証明書を取得してClearPassにインポートする方法の詳細が記載されています。

ローカル・ユーザー・リポジトリーにテスト・ユーザーを追加します。

このユーザーは、802.1X 認証の検証に使用されます。

手順

[構成] -[> ID] -[ローカル ユーザー>] で、[ 追加] をクリックします。

「ローカル・ユーザーの追加」ウィンドウで、ユーザー ID (usertest1)、ユーザー名 (テスト・ユーザー)、パスワードを入力し、ユーザー・ロールとして 「従業員 」を選択します。[属性] で [ 部門 ] 属性を選択し、[値] に 「財務 」と入力します。

動的フィルター実施プロファイルを設定します。

このプロファイルは、RADIUSフィルターID属性を定義し、スイッチに設定したファイアウォールフィルターの名前を割り当てます。この属性は、エンドポイントのMACアドレスがMACデータベースにない場合にスイッチに送信され、スイッチがファイアウォールフィルターをアクセスポートに動的に割り当てることを可能にします。

手順

「構成>適用>プロファイル」で、「 追加」をクリックします。

[プロファイル] タブで、[テンプレート] を [RADIUS ベースの適用 ] に設定し、[名前] フィールドにプロファイル名 Juniper_DACL_1 を入力します。

[属性] タブで、[種類] を [ Radius:IETF] に、[名前] を [フィルター ID (11)] に設定し、[値] フィールドにファイアウォール フィルターの名前 (mac_auth_policy_1) を入力します。

動的VLAN実施プロファイルを設定します。

このプロファイルは、VLAN 201 を指定するための RADIUS 属性を定義します。財務部門に所属するユーザーが 802.1X を使用して認証を行うと、これらの RADIUS 属性がスイッチに送信され、スイッチがアクセス ポートに VLAN 201 を動的に割り当てることができます。

手順

「構成>適用>プロファイル」で、「 追加」をクリックします。

プロファイル タブで、テンプレートを RADIUS ベースの適用 に設定し、プロファイルの名前 Juniper_Vlan_201 を [名前] フィールドに入力します。

[属性]タブで、次のようにRADIUS属性を定義します。

MAC RADIUS認証強化ポリシーを設定します。

このポリシーは、エンドポイントのMACアドレスがRADIUSデータベースに存在するかどうかに応じて、以下のいずれかのアクションを取るようにAruba ClearPassに指示します。

アドレスが RADIUS データベースにある場合は、アクセス承認メッセージをスイッチに送信します。

アドレスがRADIUSデータベースにない場合は、MAC RADIUS認証プロファイルで定義されているファイアウォールフィルターの名前とともに、アクセス受け入れメッセージをスイッチに送信します。

手順

[構成>適用> ポリシー] で、[ 追加] をクリックします。

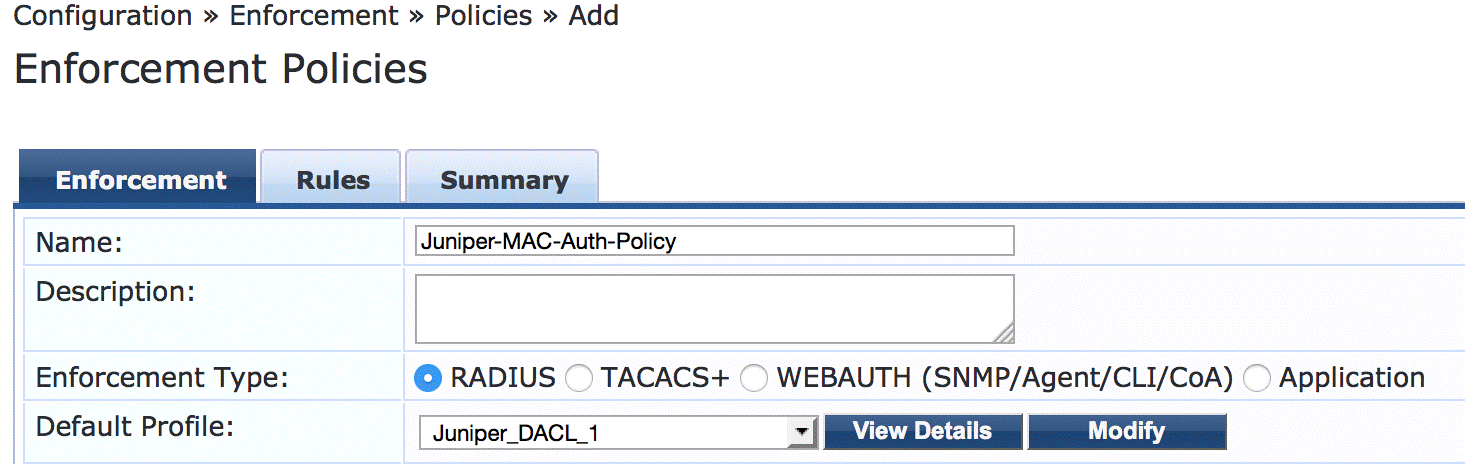

[適用] タブで、ポリシーの名前 (Juniper-MAC-Auth-Policy) を入力し、[既定のプロファイル] を [Juniper_DACL_1 (手順 5 で定義したプロファイル) に設定します。

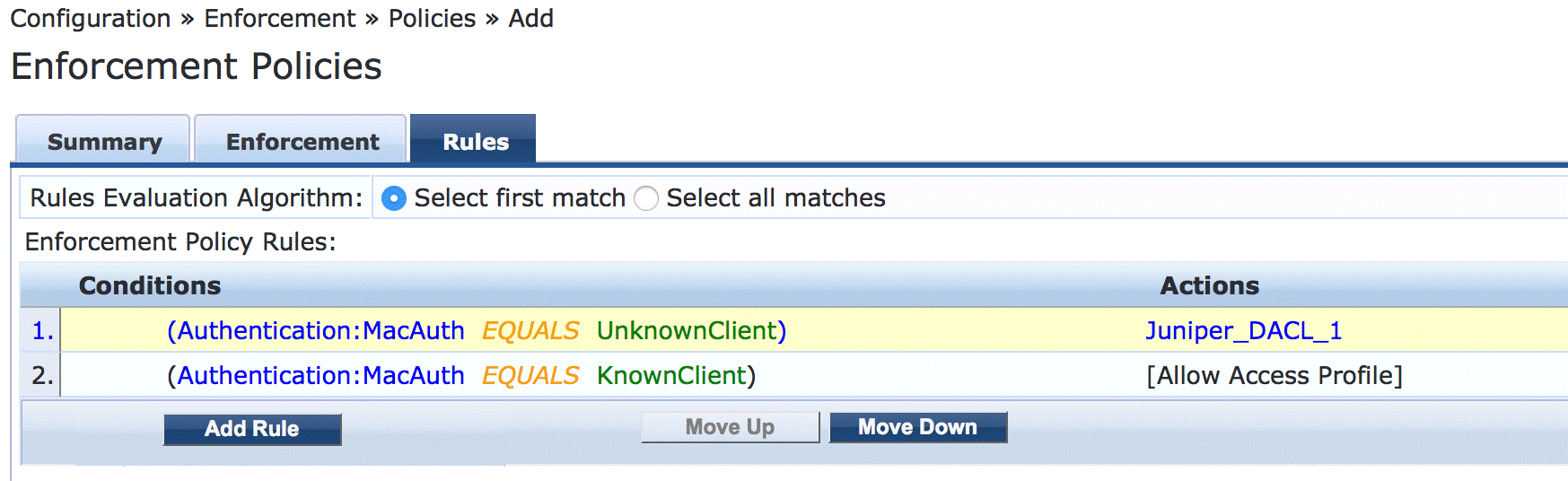

[ルール] タブで、[ルール の追加] をクリックし、表示されている 2 つのルールを追加します。

ルールを順番に追加するには、ルール エディタで最初のルールを作成し、[保存] をクリックしてから 2 番目のルールを作成する必要があります。

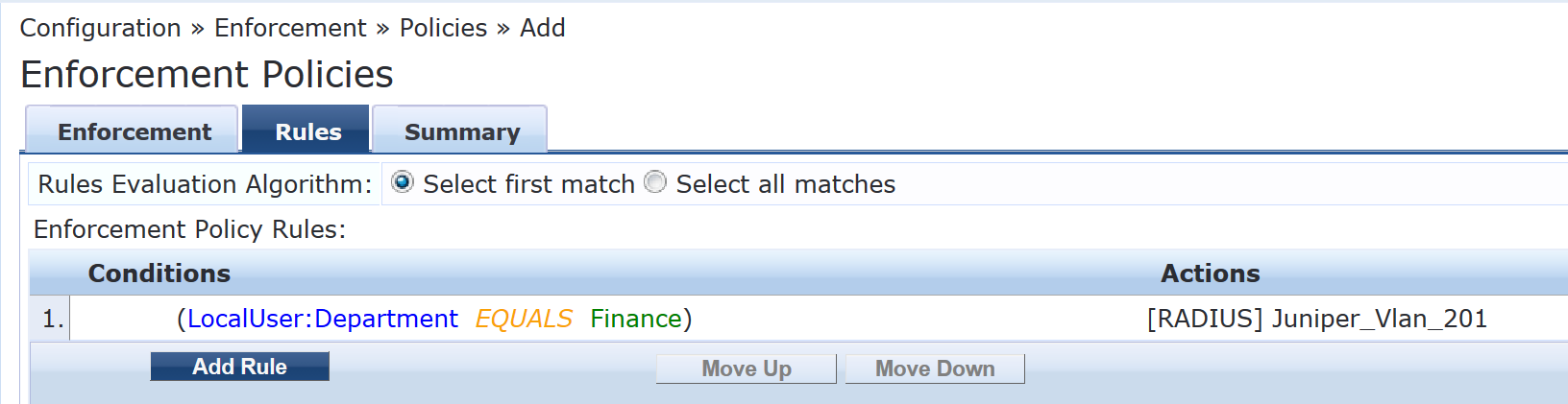

802.1X 強制ポリシーを構成します。

このポリシーは、ユーザーが財務部門に属しているかどうかに応じて、以下のいずれかのアクションを実行するようにAruba ClearPassに指示します。

ユーザーが財務部門に属している場合は、Access Acceptメッセージをスイッチに送信し、802.1X実施プロファイルで定義されたVLAN 201情報を送信します。

ユーザーが財務部門に所属していない場合は、スイッチに Access Accept メッセージを送信します。

手順

[構成>適用> ポリシー] で、[ 追加] をクリックします。

[適用] タブで、ポリシーの名前 (Juniper_Dot1X_Policy) を入力し、[既定のプロファイル] を [アクセス プロファイルを許可] に設定します。(これはAruba ClearPassに同梱されているパッケージ済みプロファイルです。

[ルール] タブで、[ルール の追加] をクリックし、表示されたルールを追加します。

MAC RADIUS 認証サービスを構成します。

このサービスの設定では、受信したRADIUSユーザー名属性とクライアントMACアドレス属性が同じ値の場合、MAC RADIUS認証が実行されます。

手順

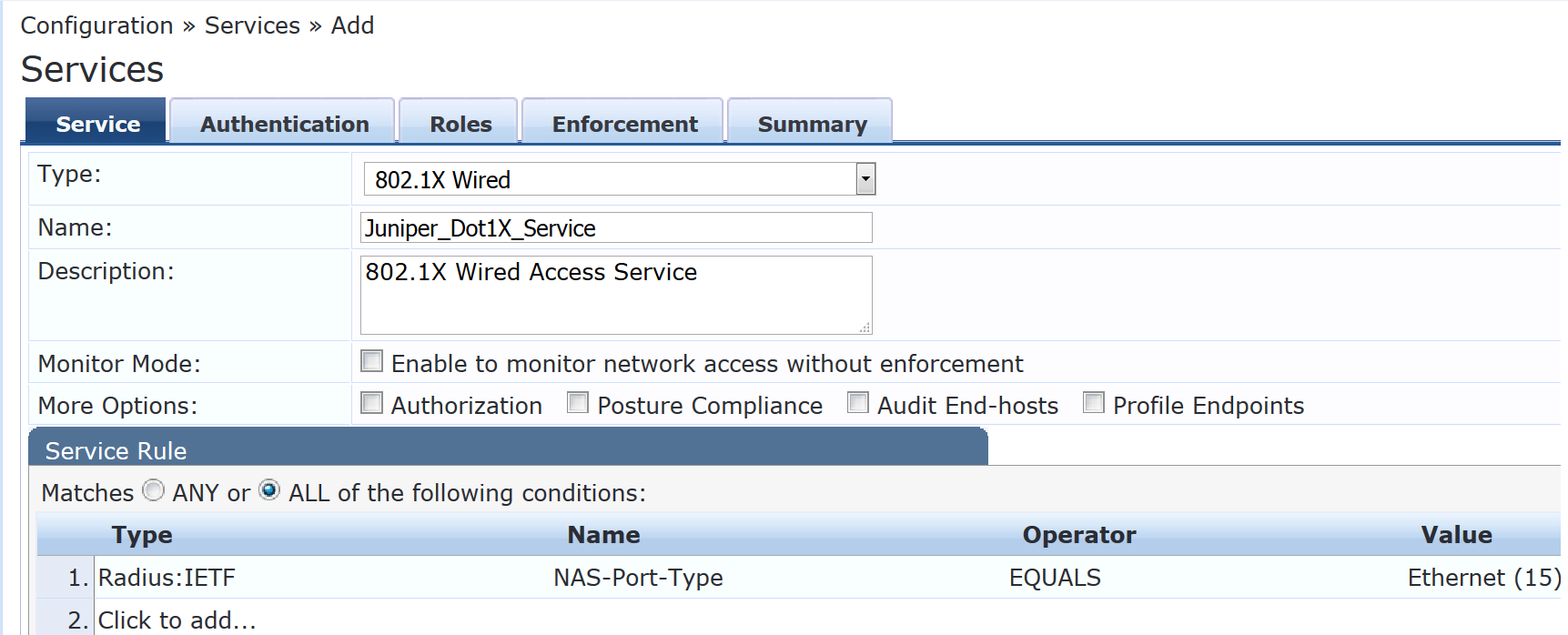

「構成>サービス」で、「 追加」をクリックします。

[サービス] タブで、表示されているフィールドに入力します。

[認証] タブで、[認証方法] ボックスの一覧から [MAC AUTH ] を削除し、[ EAP MD5] を一覧に追加します。

適用 タブで、 Juniper-MAC-Auth-Policy を選択します。

802.1X 認証サービスを構成します。

手順

「構成>サービス」で、「 追加」をクリックします。

[サービス] タブで、次のようにフィールドに入力します。

[認証] タブで、[認証ソース] を [ローカル ユーザー リポジトリ][ローカル SQL DB] に設定します。

[適用] タブで、[適用ポリシー] を [Juniper_Dot1X_Policy] に設定します。

MAC RADIUS 認証サービス ポリシーが、802.1X 認証サービス ポリシーよりも先に評価されていることを確認します。

Aruba ClearPassは、同じ値を持つRADIUSユーザー名属性とクライアントMACアドレス属性によってMAC RADIUS認証要求を認識するように構成されているため、MAC RADIUSサービスポリシーを最初に評価する方が効率的です。

サービスのメインウィンドウで、次に示すように、サービスリストのJuniper-MAC_Dot1X_Policyの前にJuniper-MAC-Auth-Policyが表示されていることを確認します。表示されない場合は、[並べ替え] をクリックし、Juniper-MAC-Auth-Policy を Juniper-MAC_Dot1X_Policy の上に移動します。

ラップトップでの Windows 7 サプリカントの設定

手順

このネットワーク構成例では、Windows 7 ラップトップのネイティブ 802.1X サプリカントを使用します。このサプリカントは、802.1X PEAP認証用に構成する必要があります。

Windows 7 サプリカントを設定するための一般的な手順は次のとおりです。

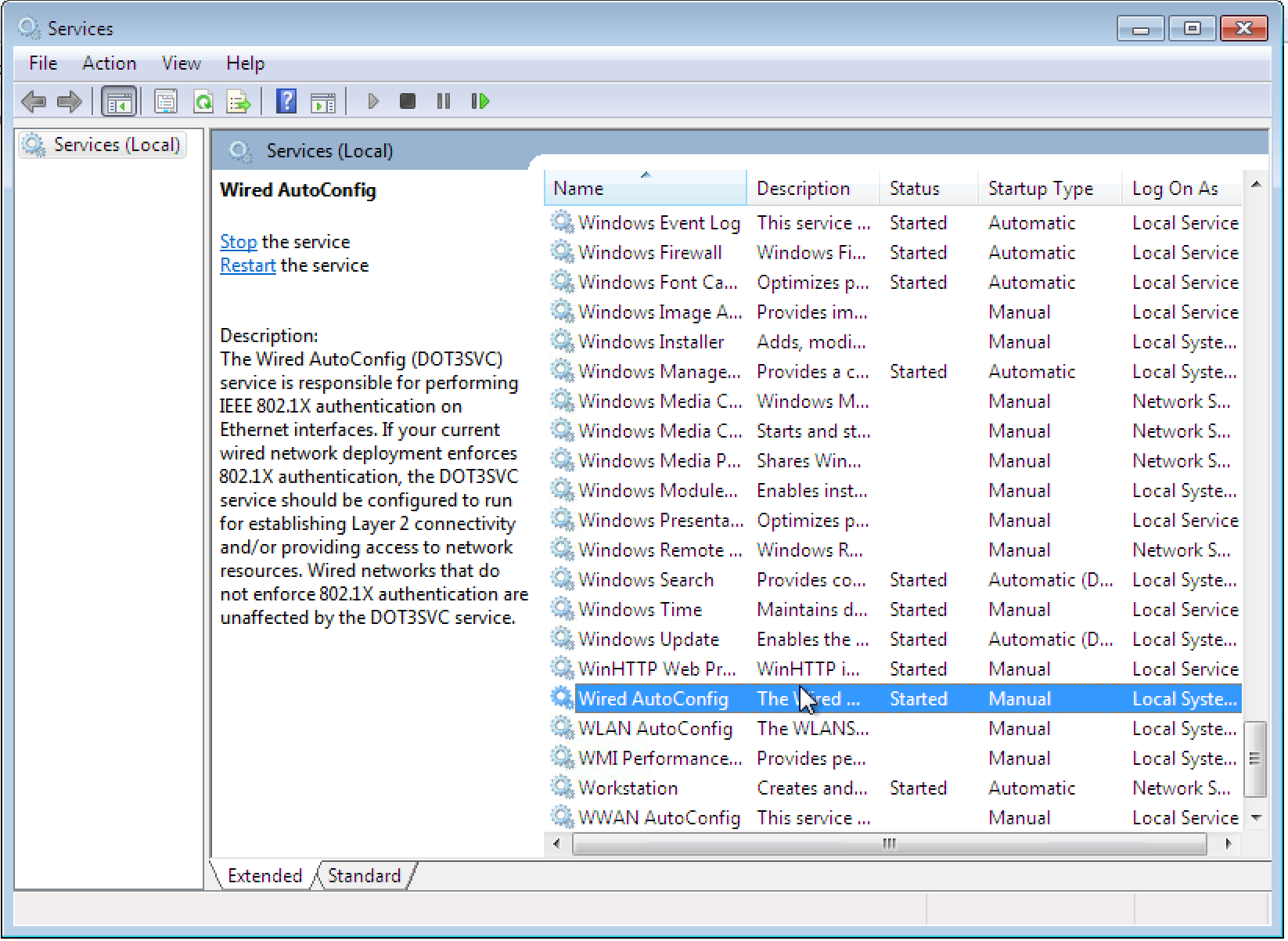

ワイヤード自動構成サービスが開始されていることを確認します。

ローカル エリア接続に対して 802.1X PEAP 認証を有効にします。

サーバー証明書の検証の設定を構成します。

ユーザー資格情報の設定を構成します。

ラップトップで有線自動構成サービスが開始されていることを確認します。

[コントロール パネル] > [管理ツール] > [サービス] を選択します。 [Wired AutoConfig Status]フィールドに[開始済み]と表示されます。

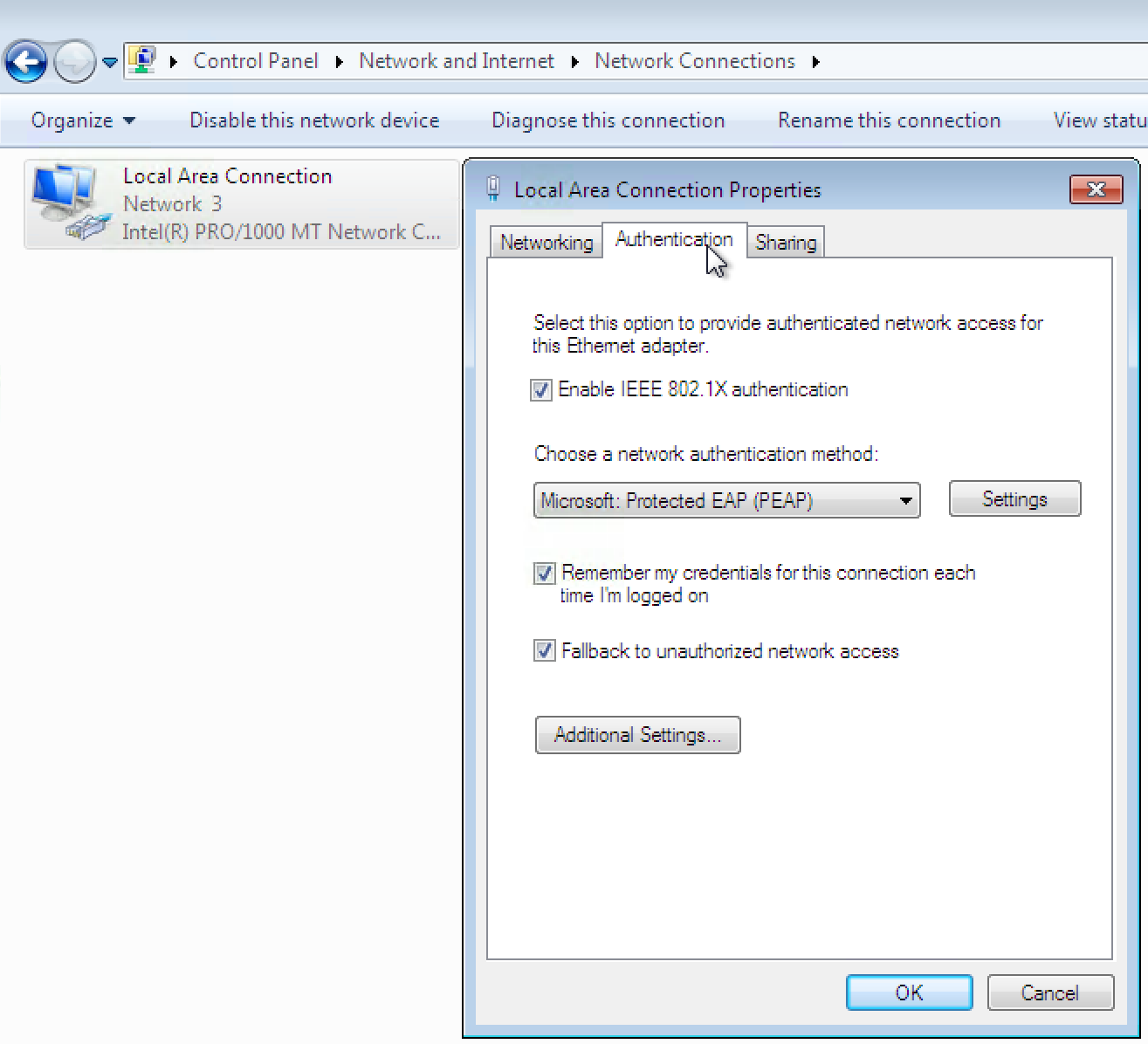

ローカル エリア接続に対して 802.1X PEAP 認証を有効にします。

手順

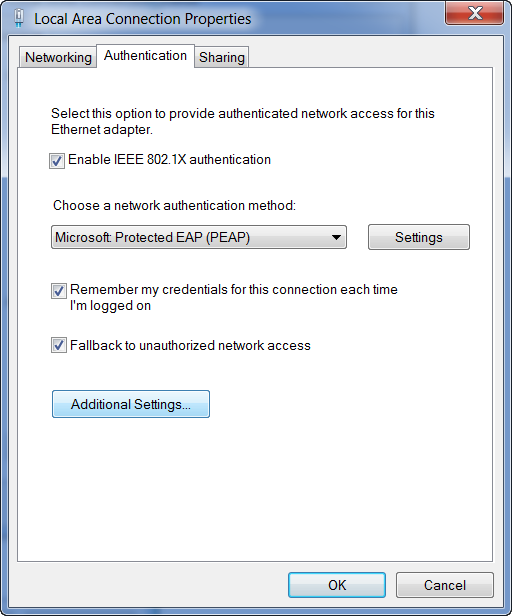

[コントロール パネル] > [ネットワークと共有センター] > [アダプターの設定の変更] で、[ ローカル エリア接続 ] を右クリックし、[ プロパティ] をクリックします。

「ローカル・エリア接続プロパティー」ウィンドウの「認証」タブで、以下のようにプロパティーを構成します。

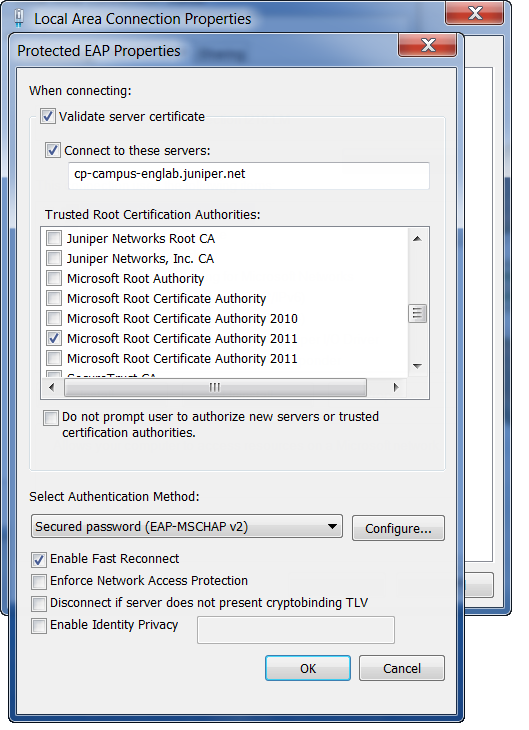

ラップトップがAruba ClearPassサーバー証明書を検証するかどうかを設定します。

[ 設定 ] をクリックして、[保護された EAP のプロパティ] ウィンドウを表示します。

ラップトップで ClearPass サーバー証明書を検証しない場合は、[サーバー証明書を検証する] のチェックを外します。

ラップトップで ClearPass サーバー証明書を検証する場合は、[サーバー 証明書を検証する] をオンにして、ClearPass サーバーの名前を入力し、ClearPass サーバー証明書の信頼されたルート証明機関を選択します。サーバー名は、サーバー証明書の CN と一致する必要があります。

ユーザー資格情報の設定を構成します。

この設定例では、ユーザー認証に Windows Active Directory 資格情報を使用しません。代わりに、Aruba ClearPass サーバーで定義されたローカルユーザーの認証情報を使用します。

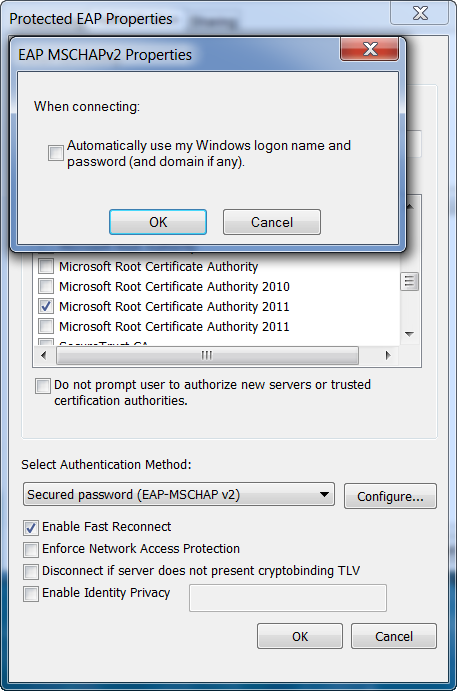

手順

[保護された EAP のプロパティ] ウィンドウで、[ 構成 ] をクリックしてセキュリティで保護されたパスワード (EAP-MSCHAP v2) を構成します。[ Windows ログオン名とパスワードを自動的に使用する ] チェック ボックスをオフにします。

Aurba ClearPass サーバーが Windows Active Directory を使用してユーザーを認証するように設定されている場合は、このオプションを選択したままにします。

[ OK] をクリックして、保護された PEAP プロパティの構成を完了します。

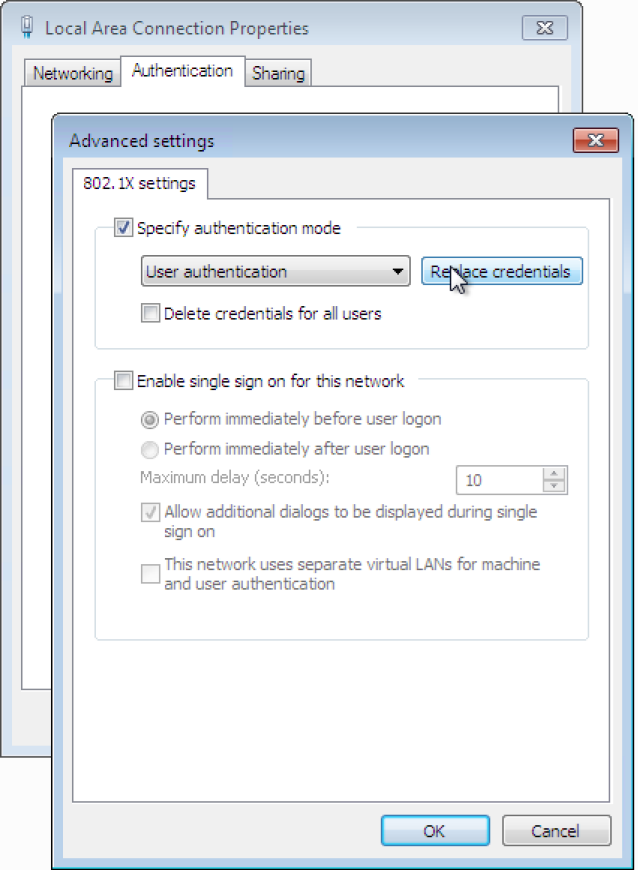

[ローカル エリア接続のプロパティ] の [認証] タブで、[追加設定] をクリックします。

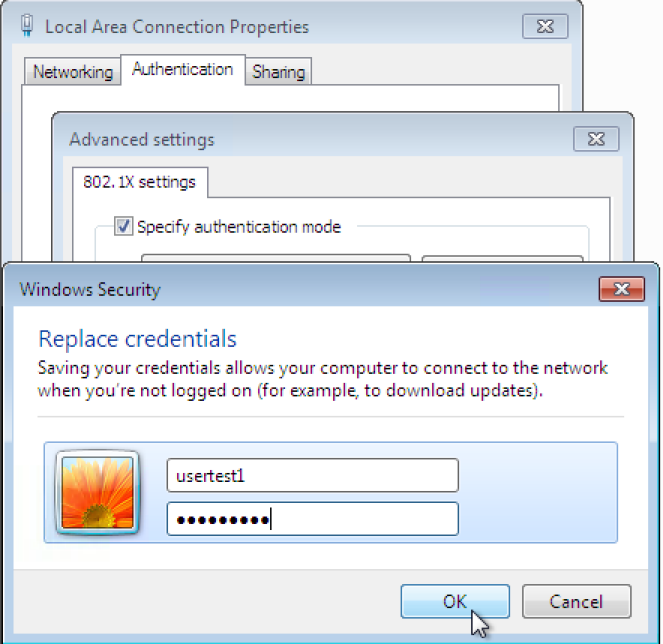

[詳細設定] で、認証モードとして [ ユーザー認証 ] を選択し、[ 資格情報の置換] をクリックします。

Aruba ClearPassサーバー上のローカルユーザーデータベースに追加したローカルユーザーのユーザーID(usertest1)とパスワードを入力します。

検証

設定が正常に機能していることを確認します。

EX4300スイッチでの認証の確認

目的

テスト ユーザー usertest1 が認証され、正しい VLAN に配置されていることを確認します。

アクション

EX4300スイッチで、ラップトップ上のWindows 7サ プリカントの設定 の説明に従って設定されたWindows 7ラップトップをge-0/0/22に接続します。

スイッチで、次のコマンドを入力します。

user@Policy-EX4300-01> show dot1x interface ge-0/0/22.0 802.1X Information: Interface Role State MAC address User ge-0/0/22.0 Authenticator Authenticated 00:50:56:9B:03:7F usertest1ダイナミックVLANの割り当てを含む詳細については、次のように入力します。

user@Policy-EX4300-01> show dot1x interface ge-0/0/22.0 detail ge-0/0/22.0 Role: Authenticator Administrative state: Auto Supplicant mode: Single Number of retries: 3 Quiet period: 60 seconds Transmit period: 30 seconds Mac Radius: Enabled Mac Radius Restrict: Disabled Reauthentication: Enabled Configured Reauthentication interval: 3600 seconds Supplicant timeout: 30 seconds Server timeout: 30 seconds Maximum EAPOL requests: 2 Guest VLAN member: not configured Number of connected supplicants: 1 Supplicant: usertest1, 00:50:56:9B:03:7F Operational state: Authenticated Backend Authentication state: Idle Authentication method: Radius Authenticated VLAN: V201 Session Reauth interval: 3600 seconds Reauthentication due in 3397 seconds

意味

802.1X 認証は設定どおりに動作しています。usertest1 は正常に認証され、VLAN 201 に配置されています。

show dot1x コマンドを使用して、ゲスト ラップトップが MAC RADIUS 認証を使用して適切に認証されていることを確認することもできます。

Aruba ClearPass Policy Managerでの認証リクエストのステータスの確認

目的

エンドポイントが正しく認証されていること、およびスイッチとAruba ClearPassの間で正しいRADIUS属性が交換されていることを確認します。

アクション

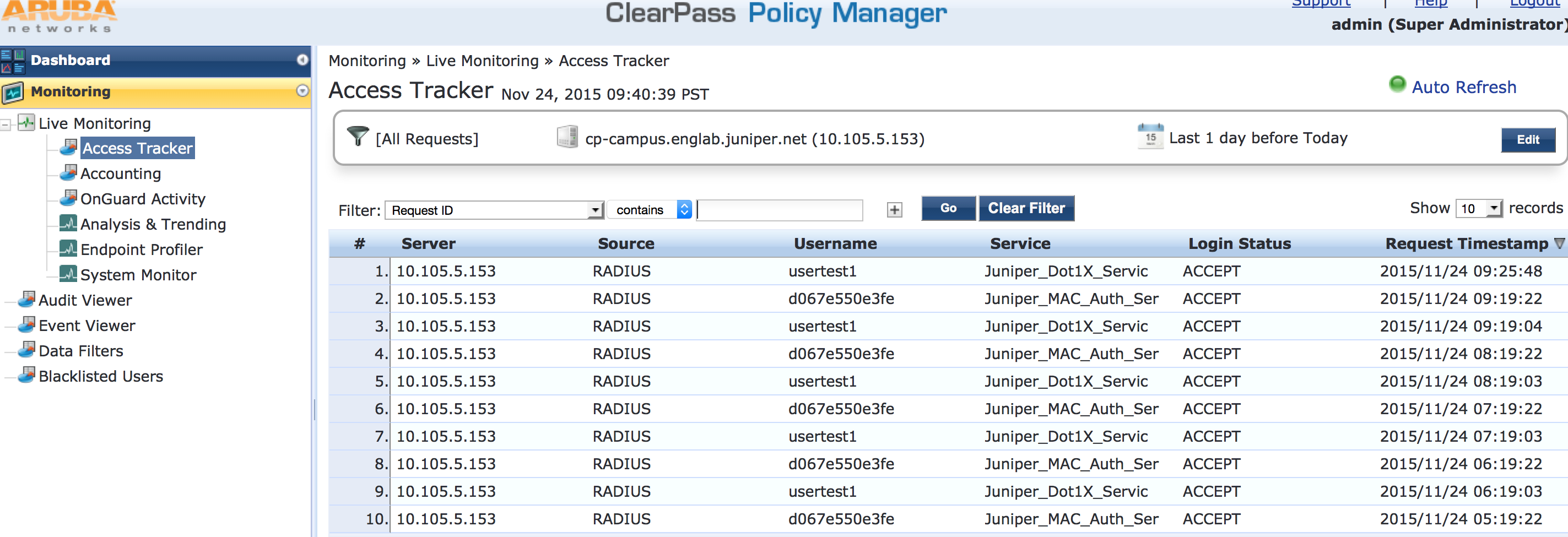

モニタリング>ライブモニタリング>アクセストラッカーに移動して、認証要求のステータスを表示します。

アクセストラッカーは、認証要求の発生を監視し、そのステータスを報告します。

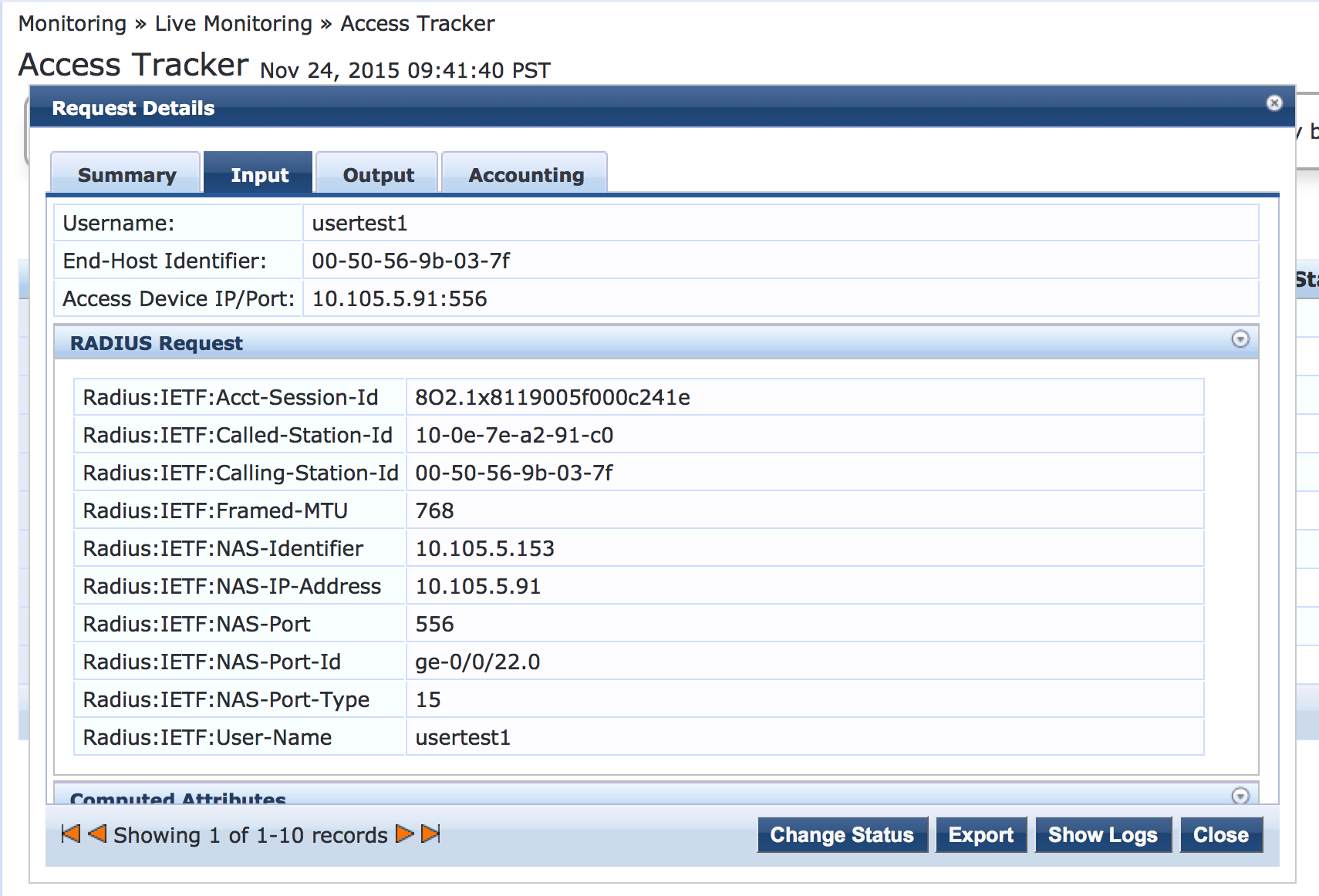

特定のリクエストについて、スイッチからAruba ClearPassに送信されたRADIUS属性を確認するには、リクエストをクリックし、「リクエストの詳細」ウィンドウの「入力」タブをクリックします。

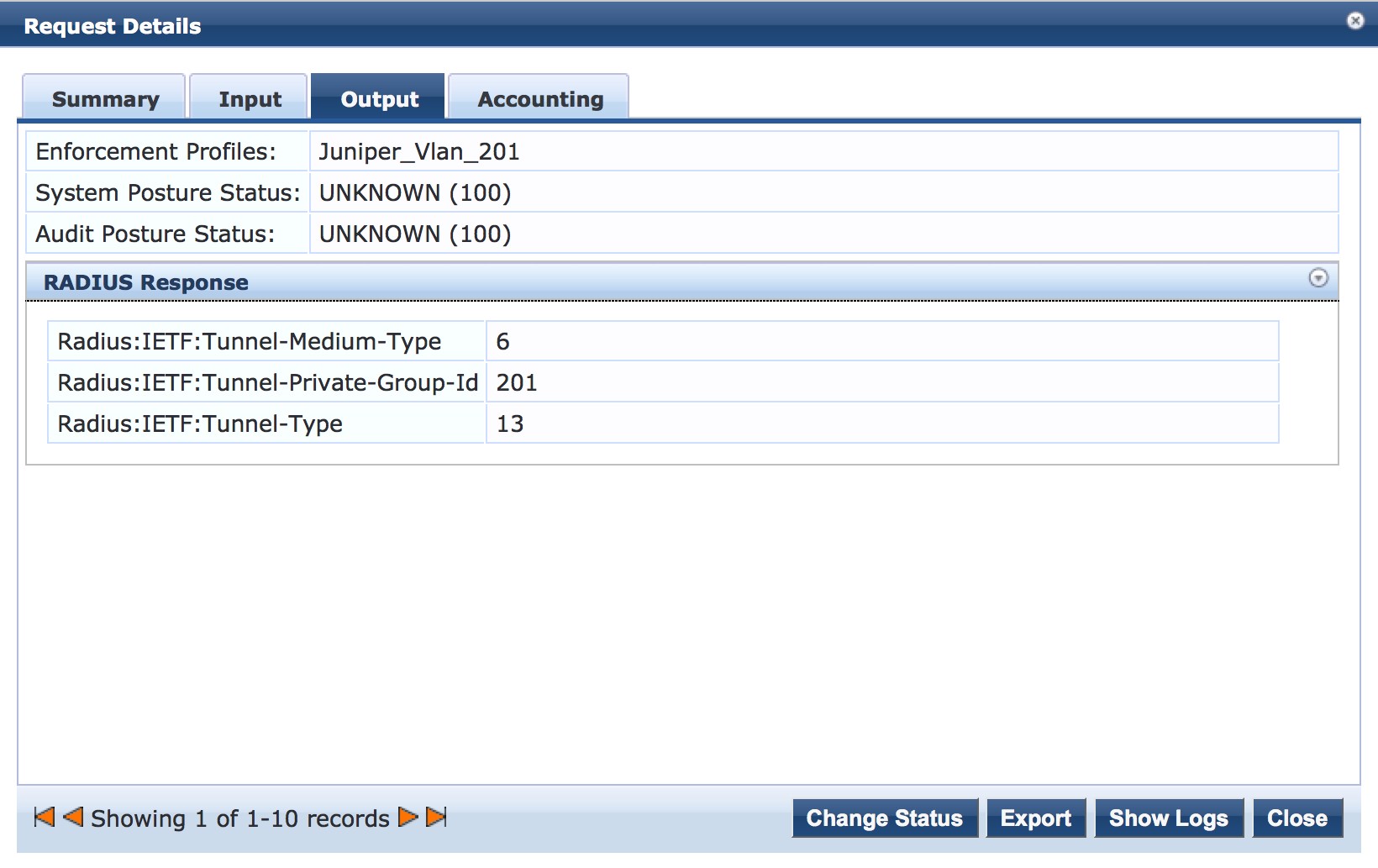

この要求のためにAruba ClearPassがスイッチに送り返したRADIUS属性を確認するには、[出力]タブをクリックします。

意味

アクセス トラッカーの [ログイン ステータス] フィールドには、従業員のラップトップとゲスト ラップトップが正常に認証されていることが示されます。usertest1 からの認証リクエストのリクエストの詳細は、スイッチが正しい RADIUS 属性を Aruba ClearPass に送信していること、および ClearPass が VLAN 201 を指定する正しい RADIUS 属性をスイッチに返していることを示しています。