例:仮想ゲートウェイ アドレスを使用した EVPN-VXLAN 展開の設定

この例では、仮想ゲートウェイアドレスを使用してイーサネットVPN(EVPN)-仮想拡張LAN(VXLAN)導入を設定する方法を示します。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

2つのMX960 3Dユニバーサルエッジルーターゲートウェイ

ToR(トップオブラック)QFX5100スイッチ x 2

3つのエンドホストデバイス

Junos OSリリース14.2 R6以降(MX960ルーターの場合)Junos OSリリース14.1X53-D30以降(QFX5100スイッチの場合)

概要とトポロジー

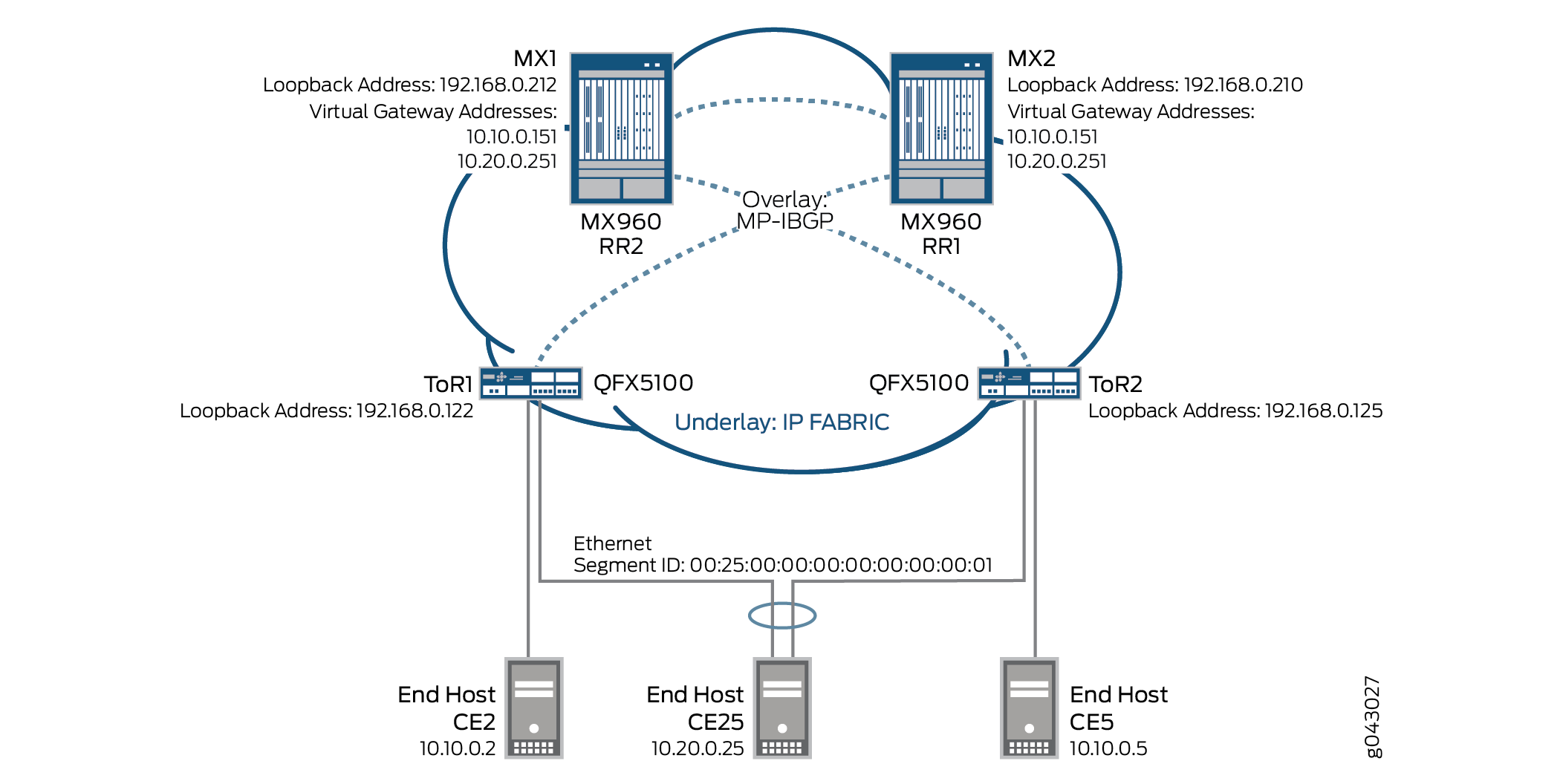

図 1 に、EVPN-VXLAN 導入で仮想ゲートウェイ アドレスを構成するためのトポロジーの例を示します。この図では、レイヤー2ゲートウェイ機能を提供する2台のQFXシリーズスイッチ(192.168.0.122および192.168.0.125)(ToRまたはリーフデバイスとして動作)と、スパインデバイスとして機能し、レイヤー3デフォルトゲートウェイ機能を提供する2台のMXシリーズルーター(192.168.0.212および192.168.0.210)を示しています。

このトポロジーの例では、アンダーレイがすでに設定されており、図には表示されていないことを前提としています。

仮想ゲートウェイの IP アドレスへの ping の送信は現在サポートされていません。

2台のMXシリーズルーターについて、以下の情報を設定します。

IRB インターフェイス、仮想ゲートウェイ アドレス、ループバック論理インターフェイス。

BGPルートリフレクションとEVPNをシグナリングプロトコルとして使用して、スパインデバイスとリーフデバイス間のマルチプロトコル内部BGP(MP-IBGP)オーバーレイ。

仮想スイッチ テーブルへの特定のルートを許可するルーティング ポリシー。

各仮想ネットワークのルーティング インスタンス(レイヤー 3 VRF)(一意のルート識別子、vrf-target 値を含む)。

各仮想ネットワークの仮想スイッチ インスタンス(レイヤー 2 MAC-VRF)、VTEP ソース インターフェイス(常に lo0.0)、ルート識別子、vrf-import ポリシー。

各仮想スイッチのEVPNプロトコル、カプセル化方法、VNIリスト、BUMトラフィック転送方法。

VNID を VLAN ID、IRB(レイヤー 3)インターフェイス、BUM 転送方式にマッピングする各仮想スイッチ内のブリッジ ドメイン。

2台のQFXシリーズスイッチ(ToR)について、以下の情報を設定します。

VLAN、VLAN ID、ループバック論理インターフェイスを備えたホスト向けインターフェイス。

リンクアグリゲーション制御プロトコル(LACP)対応のリンクアグリゲーショングループ(LAG)、イーサネットセグメントID(ESI)、およびオールアクティブモード。

リーフ デバイスとスパインデバイス間のマルチプロトコル内部 BGP(MP-IBGP)オーバーレイ、およびシグナリング プロトコルとしての EVPN

カプセル化方法としてのVXLANを使用したEVPN、拡張VNIリスト、マルチキャストモード、各VNIのルートターゲット。

vrf-impポリシー、vtep-source-interface、ルート区別、vrfインポートおよびターゲット情報。

世界的に重要なVNIにマッピングされたVLAN IDを持つVLAN、およびVXLANイングレスノードレプリケーション。

仮想ゲートウェイ アドレスは、エンド ホスト(仮想マシンまたはサーバー)の既定の IPv4 または IPv6 ゲートウェイ アドレスとして設定できます。

構成

このセクションでは、仮想ゲートウェイアドレスを使用したEVPN-VXLAN導入の完全な設定手順について説明します。

- MX1のルーティングインスタンスとブリッジドメインの設定

- MX2のルーティングインスタンスとブリッジドメインの設定

- ToR1のインターフェイスとVLANの設定

- ToR2のインターフェイスとVLANの設定

MX1のルーティングインスタンスとブリッジドメインの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを 階層レベルでCLI [edit] にコピーアンドペーストして、設定モードから を入力します commit 。

set interfaces irb unit 50 family inet address 10.10.0.101/24 virtual-gateway-address 10.10.0.151 set interfaces irb unit 51 family inet address 10.20.0.101/24 virtual-gateway-address 10.20.0.251 set interfaces lo0 unit 0 family inet address 192.168.0.212/32 set interfaces lo0.50 family inet address 192.168.50.213/32 set interfaces lo0.51 family inet address 192.198.51.214/32 set protocols bgp group overlay-evpn-rr description "Leaf/ToR1 and Leaf/ToR2" set protocols bgp group overlay-evpn-rr type internal set protocols bgp group overlay-evpn-rr local-address 192.168.0.212 set protocols bgp group overlay-evpn-rr family evpn signaling set protocols bgp group overlay-evpn-rr cluster 10.10.10.10 set protocols bgp group overlay-evpn-rr local-as 65200 set protocols bgp group overlay-evpn-rr multipath set protocols bgp group overlay-evpn-rr neighbor 192.168.0.122 set protocols bgp group overlay-evpn-rr neighbor 192.168.0.125 set protocols bgp group overlay-evpn description "to MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.212 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.210 set policy-options policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN50_IMP term ESI then accept set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept set policy-options policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN51_IMP term ESI then accept set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept set policy-options community comm-VS_VLAN50 members target:1:50 set policy-options community comm-VS_VLAN51 members target:1:51 set policy-options community comm-leaf_esi members target:9999:9999 set routing-instances VRF_50 instance-type vrf set routing-instances VRF_50 interface lo0.50 set routing-instances VRF_50 interface irb.50 set routing-instances VRF_50 route-distinguisher 192.168.0.212:500 set routing-instances VRF_50 vrf-target target:10:500 set routing-instances VRF_51 instance-type vrf set routing-instances VRF_51 interface lo0.51 set routing-instances VRF_51 interface irb.51 set routing-instances VRF_51 route-distinguisher 192.168.0.212:510 set routing-instances VRF_51 vrf-target target:10:510 set routing-instances VS_VLAN50 instance-type virtual-switch set routing-instances VS_VLAN50 vtep-source-interface lo0.0 set routing-instances VS_VLAN50 route-distinguisher 192.168.0.212:50 set routing-instances VS_VLAN50 vrf-import VS_VLAN50_IMP set routing-instances VS_VLAN50 vrf-target target:1:50 set routing-instances VS_VLAN50 protocols evpn encapsulation vxlan set routing-instances VS_VLAN50 protocols evpn extended-vni-list 50 set routing-instances VS_VLAN50 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN50 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN50 bridge-domains bd50 vlan-id 50 set routing-instances VS_VLAN50 bridge-domains bd50 routing-interface irb.50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan vni 50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication set routing-instances VS_VLAN51 instance-type virtual-switch set routing-instances VS_VLAN51 vtep-source-interface lo0.0 set routing-instances VS_VLAN51 route-distinguisher 192.168.0.212:51 set routing-instances VS_VLAN51 vrf-import VS_VLAN51_IMP set routing-instances VS_VLAN51 vrf-target target:1:51 set routing-instances VS_VLAN51 protocols evpn encapsulation vxlan set routing-instances VS_VLAN51 protocols evpn extended-vni-list 51 set routing-instances VS_VLAN51 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN51 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN51 bridge-domains bd51 vlan-id 51 set routing-instances VS_VLAN51 bridge-domains bd51 routing-interface irb.51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan vni 51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLI のナビゲーションについては、 CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

両方のMXシリーズ(スパイン)デバイスで共通のMACアドレスとIPアドレスとして機能する仮想ゲートウェイアドレスを含む、2つの仮想ネットワーク(VN)のそれぞれに対してIRB(統合型ルーティングおよびブリッジング)インターフェイスを設定します。

[edit interfaces] user@MX1# set irb unit 50 family inet address 10.10.0.101/24 virtual-gateway-address 10.10.0.151 user@MX1# set irb unit 51 family inet address 10.20.0.101/24 virtual-gateway-address 10.20.0.251

ループバックインターフェイスを設定します。

[edit interfaces] user@MX1# set lo0 unit 0 family inet address 192.168.0.212/32 user@MX1# set lo0.50 family inet address 192.168.50.213/32 user@MX1# set lo0.51 family inet address 192.198.51.214/32

BGPルートリフレクションを使用して、スパインデバイスとリーフデバイス間にマルチプロトコル内部BGP(MP-IBGP)オーバーレイを設定し、EVPNをシグナリングプロトコルとして設定します。

[edit protocols] user@MX1# set bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" user@MX1# set bgp group overlay-evpn-rr type internal user@MX1# set bgp group overlay-evpn-rr local-address 192.168.0.212 user@MX1# set bgp group overlay-evpn-rr family evpn signaling user@MX1# set bgp group overlay-evpn-rr cluster 10.10.10.10 user@MX1# set bgp group overlay-evpn-rr local-as 65200 user@MX1# set bgp group overlay-evpn-rr multipath user@MX1# set bgp group overlay-evpn-rr neighbor 192.168.0.122 user@MX1# set bgp group overlay-evpn-rr neighbor 192.168.0.125

EVPNシグナリングを使用してスパインデバイスを相互に接続するために、2番目のMP-IBGPオーバーレイを設定します。

[edit protocols] user@MX1# set bgp group overlay-evpn description "to MX2/Spine2" user@MX1# set bgp group overlay-evpn type internal user@MX1# set bgp group overlay-evpn local-address 192.168.0.212 user@MX1# set bgp group overlay-evpn family evpn signaling user@MX1# set bgp group overlay-evpn local-as 65200 user@MX1# set bgp group overlay-evpn multipath user@MX1# set bgp group overlay-evpn neighbor 192.168.0.210

ルーティングポリシーを設定して、仮想スイッチテーブルへの特定のルートを許可します。仮想スイッチが ToR/Leaf デバイスからタイプ 1 イーサネット セグメント ID(ESI)ルートをインポートするように、ポリシーにターゲット 9999:9999 が含まれていることを確認します。

[edit policy-options] user@MX1# set policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi user@MX1# set policy-statement VS_VLAN50_IMP term ESI then accept user@MX1# set policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 user@MX1# set policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept user@MX1# set policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi user@MX1# set policy-statement VS_VLAN51_IMP term ESI then accept user@MX1# set policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 user@MX1# set policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept user@MX1# set community comm-VS_VLAN50 members target:1:50 user@MX1# set community comm-VS_VLAN51 members target:1:51 user@MX1# set community comm-leaf_esi members target:9999:9999

各仮想ネットワークのルーティングインスタンス(レイヤー3 VRF)を設定します。各ルーティング インスタンスに一意のルート識別子を割り当て、適切な IRB インターフェイスを関連付けて、vrf-target 値を割り当てます。

[edit routing-instances] user@MX1# set VRF_50 instance-type vrf user@MX1# set VRF_50 interface lo0.50 user@MX1# set VRF_50 interface irb.50 user@MX1# set VRF_50 route-distinguisher 192.168.0.212:500 user@MX1# set VRF_50 vrf-target target:10:500 user@MX1# set VRF_51 instance-type vrf user@MX1# set VRF_51 interface lo0.51 user@MX1# set VRF_51 interface irb.51 user@MX1# set VRF_51 route-distinguisher 192.168.0.212:510 user@MX1# set VRF_51 vrf-target target:10:510

仮想ネットワークごとに仮想スイッチインスタンス(レイヤー 2 MAC-VRF)を設定します。VTEP 送信元インターフェイス(常に lo0.0)、ルート識別子(EVPN ルートの識別とアドバタイズに使用)、vrf-import ポリシー(仮想スイッチの EVPN テーブルにインポートするルート ターゲットを定義)、vrf-target(定義されたルート ターゲットを使用して、そのローカル VRF のすべてのルートをエクスポートし、タグ付け)を定義します。次に、仮想スイッチごとに、EVPN プロトコル、カプセル化方法、VNI リスト、および BUM トラフィック転送方法を構成します。最後に、VNID を VLAN ID にマッピングする各仮想スイッチのブリッジ ドメインを設定し、IRB(レイヤー 3)インターフェイスを関連付けて、BUM 転送方法を識別します。

[edit routing-instances] user@MX1# set VS_VLAN50 instance-type virtual-switch user@MX1# set VS_VLAN50 vtep-source-interface lo0.0 user@MX1# set VS_VLAN50 route-distinguisher 192.168.0.212:50 user@MX1# set VS_VLAN50 vrf-import VS_VLAN50_IMP user@MX1# set VS_VLAN50 vrf-target target:1:50 user@MX1# set VS_VLAN50 protocols evpn encapsulation vxlan user@MX1# set VS_VLAN50 protocols evpn extended-vni-list 50 user@MX1# set VS_VLAN50 protocols evpn multicast-mode ingress-replication user@MX1# set VS_VLAN50 protocols evpn default-gateway no-gateway-community user@MX1# set VS_VLAN50 bridge-domains bd50 vlan-id 50 user@MX1# set VS_VLAN50 bridge-domains bd50 routing-interface irb.50 user@MX1# set VS_VLAN50 bridge-domains bd50 vxlan vni 50 user@MX1# set VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication user@MX1# set VS_VLAN51 instance-type virtual-switch user@MX1# set VS_VLAN51 vtep-source-interface lo0.0 user@MX1# set VS_VLAN51 route-distinguisher 192.168.0.212:51 user@MX1# set VS_VLAN51 vrf-import VS_VLAN51_IMP user@MX1# set VS_VLAN51 vrf-target target:1:51 user@MX1# set VS_VLAN51 protocols evpn encapsulation vxlan user@MX1# set VS_VLAN51 protocols evpn extended-vni-list 51 user@MX1# set VS_VLAN51 protocols evpn multicast-mode ingress-replication user@MX1# set VS_VLAN51 protocols evpn default-gateway no-gateway-community user@MX1# set VS_VLAN51 bridge-domains bd51 vlan-id 51 user@MX1# set VS_VLAN51 bridge-domains bd51 routing-interface irb.51 user@MX1# set VS_VLAN51 bridge-domains bd51 vxlan vni 51 user@MX1# set VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

MX2のルーティングインスタンスとブリッジドメインの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを 階層レベルでCLI [edit] にコピーアンドペーストして、設定モードから を入力します commit 。

set interfaces irb unit 50 family inet address 10.10.0.104/24 virtual-gateway-address 10.10.0.151 set interfaces irb unit 51 family inet address 10.20.0.104/24 virtual-gateway-address 10.20.0.251 set interfaces lo0 unit 0 family inet address 192.168.0.210/32 set interfaces lo0.50 family inet address 192.168.50.208/32 set interfaces lo0.51 family inet address 192.168.51.209/32 set protocols bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" set protocols bgp group overlay-evpn-rr type internal set protocols bgp group overlay-evpn-rr local-address 192.168.0.210 set protocols bgp group overlay-evpn-rr family evpn signaling set protocols bgp group overlay-evpn-rr cluster 10.10.10.10 set protocols bgp group overlay-evpn-rr local-as 65200 set protocols bgp group overlay-evpn-rr multipath set protocols bgp group overlay-evpn-rr neighbor 192.168.0.122 set protocols bgp group overlay-evpn-rr neighbor 192.168.0.125 set protocols bgp group overlay-evpn description "to MX1/Spine1" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.210 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set policy-options policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN50_IMP term ESI then accept set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept set policy-options policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN51_IMP term ESI then accept set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept set policy-options community comm-VS_VLAN50 members target:1:50 set policy-options community comm-VS_VLAN51 members target:1:51 set policy-options community comm-leaf_esi members target:9999:9999 set routing-instances VRF_50 instance-type vrf set routing-instances VRF_50 interface lo0.50 set routing-instances VRF_50 interface irb.50 set routing-instances VRF_50 route-distinguisher 192.168.0.210:500 set routing-instances VRF_50 vrf-target target:10:500 set routing-instances VRF_51 instance-type vrf set routing-instances VRF_51 interface lo0.51 set routing-instances VRF_51 interface irb.51 set routing-instances VRF_51 route-distinguisher 192.168.0.210:510 set routing-instances VRF_51 vrf-target target:10:510 set routing-instances VS_VLAN50 instance-type virtual-switch set routing-instances VS_VLAN50 vtep-source-interface lo0.0 set routing-instances VS_VLAN50 route-distinguisher 192.168.0.210:50 set routing-instances VS_VLAN50 vrf-import VS_VLAN50_IMP set routing-instances VS_VLAN50 vrf-target target:1:50 set routing-instances VS_VLAN50 protocols evpn encapsulation vxlan set routing-instances VS_VLAN50 protocols evpn extended-vni-list 50 set routing-instances VS_VLAN50 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN50 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN50 bridge-domains bd50 vlan-id 50 set routing-instances VS_VLAN50 bridge-domains bd50 routing-interface irb.50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan vni 50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication set routing-instances VS_VLAN51 instance-type virtual-switch set routing-instances VS_VLAN51 vtep-source-interface lo0.0 set routing-instances VS_VLAN51 route-distinguisher 192.168.0.210:51 set routing-instances VS_VLAN51 vrf-import VS_VLAN51_IMP set routing-instances VS_VLAN51 vrf-target target:1:51 set routing-instances VS_VLAN51 protocols evpn encapsulation vxlan set routing-instances VS_VLAN51 protocols evpn extended-vni-list 51 set routing-instances VS_VLAN51 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN51 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN51 bridge-domains bd51 vlan-id 51 set routing-instances VS_VLAN51 bridge-domains bd51 routing-interface irb.51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan vni 51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLI のナビゲーションについては、 CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

両方のMXシリーズ(スパイン)デバイスで共通のMACアドレスとIPアドレスとして機能する仮想ゲートウェイアドレスを含む、2つの仮想ネットワーク(VN)のそれぞれに対してIRB(統合型ルーティングおよびブリッジング)インターフェイスを設定します。

[edit interfaces] user@MX2# set irb unit 50 family inet address 10.10.0.104/24 virtual-gateway-address 10.10.0.151 user@MX2# set irb unit 51 family inet address 10.20.0.104/24 virtual-gateway-address 10.20.0.251

ループバックインターフェイスを設定します。

[edit interfaces] user@MX2# set lo0 unit 0 family inet address 192.168.0.210/32 user@MX2# set lo0.50 family inet address 192.168.50.208/32 user@MX2# set lo0.51 family inet address 192.168.51.209/32

BGPルートリフレクションを使用して、スパインデバイスとリーフデバイス間にマルチプロトコル内部BGP(MP-IBGP)オーバーレイを設定し、EVPNをシグナリングプロトコルとして設定します。

[edit protocols] user@MX2# set bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" user@MX2# set bgp group overlay-evpn-rr type internal user@MX2# set bgp group overlay-evpn-rr local-address 192.168.0.210 user@MX2# set bgp group overlay-evpn-rr family evpn signaling user@MX2# set bgp group overlay-evpn-rr cluster 10.10.10.10 user@MX2# set bgp group overlay-evpn-rr local-as 65200 user@MX2# set bgp group overlay-evpn-rr multipath user@MX2# set bgp group overlay-evpn-rr neighbor 192.168.0.122 user@MX2# set bgp group overlay-evpn-rr neighbor 192.168.0.125

EVPNシグナリングを使用してスパインデバイスを相互に接続するために、2番目のMP-IBGPオーバーレイを設定します。

[edit protocols] user@MX2# set bgp group overlay-evpn description "to MX1/Spine1" user@MX2# set bgp group overlay-evpn type internal user@MX2# set bgp group overlay-evpn local-address 192.168.0.210 user@MX2# set bgp group overlay-evpn family evpn signaling user@MX2# set bgp group overlay-evpn local-as 65200 user@MX2# set bgp group overlay-evpn multipath user@MX2# set bgp group overlay-evpn neighbor 192.168.0.212

ルーティングポリシーを設定して、仮想スイッチテーブルへの特定のルートを許可します。仮想スイッチが ToR/Leaf デバイスからタイプ 1 イーサネット セグメント ID(ESI)ルートをインポートするように、ポリシーにターゲット 9999:9999 が含まれていることを確認します。

[edit policy-options] user@MX2# set policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi user@MX2# set policy-statement VS_VLAN50_IMP term ESI then accept user@MX2# set policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 user@MX2# set policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept user@MX2# set policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi user@MX2# set policy-statement VS_VLAN51_IMP term ESI then accept user@MX2# set policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 user@MX2# set policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept user@MX2# set community comm-VS_VLAN50 members target:1:50 user@MX2# set community comm-VS_VLAN51 members target:1:51 user@MX2# set community comm-leaf_esi members target:9999:9999

各仮想ネットワークのルーティングインスタンス(レイヤー3 VRF)を設定します。各ルーティング インスタンスに一意のルート識別子を割り当て、適切な IRB インターフェイスを関連付けて、vrf-target 値を割り当てます。

[edit routing-instances] user@MX2# set VRF_50 instance-type vrf user@MX2# set VRF_50 interface lo0.50 user@MX2# set VRF_50 interface irb.50 user@MX2# set VRF_50 route-distinguisher 192.168.0.210:500 user@MX2# set VRF_50 vrf-target target:10:500 user@MX2# set VRF_51 instance-type vrf user@MX2# set VRF_51 interface lo0.51 user@MX2# set VRF_51 interface irb.51 user@MX2# set VRF_51 route-distinguisher 192.168.0.210:510 user@MX2# set VRF_51 vrf-target target:10:510

仮想ネットワークごとに仮想スイッチインスタンス(レイヤー 2 MAC-VRF)を設定します。VTEP 送信元インターフェイス(常に lo0.0)、ルート識別子(EVPN ルートの識別とアドバタイズに使用)、vrf-import ポリシー(仮想スイッチの EVPN テーブルにインポートするルート ターゲットを定義)、vrf-target(定義されたルート ターゲットを使用して、そのローカル VRF のすべてのルートをエクスポートし、タグ付け)を定義します。次に、仮想スイッチごとに、EVPN プロトコル、カプセル化方法、VNI リスト、および BUM トラフィック転送方法を構成します。最後に、VNID を VLAN ID にマッピングする各仮想スイッチのブリッジ ドメインを設定し、IRB(レイヤー 3)インターフェイスを関連付けて、BUM 転送方法を識別します。

[edit routing-instances] user@MX2# set VS_VLAN50 instance-type virtual-switch user@MX2# set VS_VLAN50 vtep-source-interface lo0.0 user@MX2# set VS_VLAN50 route-distinguisher 192.168.0.210:50 user@MX2# set VS_VLAN50 vrf-import VS_VLAN50_IMP user@MX2# set VS_VLAN50 vrf-target target:1:50 user@MX2# set VS_VLAN50 protocols evpn encapsulation vxlan user@MX2# set VS_VLAN50 protocols evpn extended-vni-list 50 user@MX2# set VS_VLAN50 protocols evpn multicast-mode ingress-replication user@MX2# set VS_VLAN50 protocols evpn default-gateway no-gateway-community user@MX2# set VS_VLAN50 bridge-domains bd50 vlan-id 50 user@MX2# set VS_VLAN50 bridge-domains bd50 routing-interface irb.50 user@MX2# set VS_VLAN50 bridge-domains bd50 vxlan vni 50 user@MX2# set VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication user@MX2# set VS_VLAN51 instance-type virtual-switch user@MX2# set VS_VLAN51 vtep-source-interface lo0.0 user@MX2# set VS_VLAN51 route-distinguisher 192.168.0.210:51 user@MX2# set VS_VLAN51 vrf-import VS_VLAN51_IMP user@MX2# set VS_VLAN51 vrf-target target:1:51 user@MX2# set VS_VLAN51 protocols evpn encapsulation vxlan user@MX2# set VS_VLAN51 protocols evpn extended-vni-list 51 user@MX2# set VS_VLAN51 protocols evpn multicast-mode ingress-replication user@MX2# set VS_VLAN51 protocols evpn default-gateway no-gateway-community user@MX2# set VS_VLAN51 bridge-domains bd51 vlan-id 51 user@MX2# set VS_VLAN51 bridge-domains bd51 routing-interface irb.51 user@MX2# set VS_VLAN51 bridge-domains bd51 vxlan vni 51 user@MX2# set VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

ToR1のインターフェイスとVLANの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを 階層レベルでCLI [edit] にコピーアンドペーストして、設定モードから を入力します commit 。

set interfaces ge-1/1/0 description "to CE2" set interfaces ge-1/1/0 unit 0 family ethernet-switching vlan members v50 set interfaces ge-1/1/2 description "to CE25" set interfaces ge-1/1/2 ether-options 802.3ad ae0 set interfaces ae0 esi 00:25:00:00:00:00:00:00:00:01 set interfaces ae0 esi all-active set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 set interfaces ae0 unit 0 family ethernet-switching vlan members v51 set interfaces lo0 unit 0 family inet address 192.168.0.122/32 set protocols bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.122 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set protocols bgp group overlay-evpn neighbor 192.168.0.210 set protocols evpn encapsulation vxlan set protocols evpn extended-vni-list 50 set protocols evpn extended-vni-list 51 set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 50 vrf-target export target:1:50 set protocols evpn vni-options vni 51 vrf-target export target:1:51 set policy-options policy-statement vrf-imp term t1 from community comm-leaf_esi set policy-options policy-statement vrf-imp term t1 then accept set policy-options policy-statement vrf-imp term t2 from community com50 set policy-options policy-statement vrf-imp term t2 then accept set policy-options policy-statement vrf-imp term t3 from community com51 set policy-options policy-statement vrf-imp term t3 then accept set policy-options policy-statement vrf-imp term t4 then reject set policy-options community comm-leaf_esi members target:9999:9999 set policy-options community com50 members target:1:50 set policy-options community com51 members target:1:51 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.0.122:1 set switch-options vrf-import vrf-imp set switch-options vrf-target target:9999:9999 set vlans v50 vlan-id 50 set vlans v50 vxlan vni 50 set vlans v50 vxlan ingress-node-replication set vlans v51 vlan-id 51 set vlans v51 vxlan vni 51 set vlans v51 vxlan ingress-node-replication

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLI のナビゲーションについては、 CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

CE2エンドホストデバイスに向けてホスト向けインターフェイスを作成および設定し、そのVLAN情報を設定します。

[edit interfaces] user@ToR1# set ge-1/1/0 description "to CE2" user@ToR1# set ge-1/1/0 unit 0 family ethernet-switching vlan members v50

CE25エンドホストデバイスに向けてホスト向けインターフェイスを作成および設定し、集約型イーサネットバンドルae0のメンバーとして設定します。

[edit interfaces] user@ToR1# set ge-1/1/2 description "to CE25" user@ToR1# set ge-1/1/2 ether-options 802.3ad ae0

CE25エンドホストデバイスに向けて、リンクアグリゲーション制御プロトコル(LACP)対応のリンクアグリゲーショングループ(LAG)インターフェイスを設定します。イーサネットセグメントID(ESI)は、EVPNドメイン全体でグローバルに一意です。オールアクティブ構成では、ToR1 と ToR2 の両方で、CE25 エンド ホスト デバイスとの間でトラフィックを転送できます。

[edit interfaces] user@ToR1# set ae0 esi 00:25:00:00:00:00:00:00:00:01 user@ToR1# set ae0 esi all-active user@ToR1# set ae0 aggregated-ether-options lacp active user@ToR1# set ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 user@ToR1# set ae0 unit 0 family ethernet-switching vlan members v51

ループバックインターフェイスを設定します。

[edit interfaces] user@ToR1# set lo0 unit 0 family inet address 192.168.0.122/32

リーフデバイスとスパインデバイス間にマルチプロトコル内部BGP(MP-IBGP)オーバーレイを設定し、EVPNをシグナリングプロトコルとして設定します。

[edit protocols] user@ToR1# set bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" user@ToR1# set bgp group overlay-evpn type internal user@ToR1# set bgp group overlay-evpn local-address 192.168.0.122 user@ToR1# set bgp group overlay-evpn family evpn signaling user@ToR1# set bgp group overlay-evpn local-as 65200 user@ToR1# set bgp group overlay-evpn multipath user@ToR1# set bgp group overlay-evpn neighbor 192.168.0.212 user@ToR1# set bgp group overlay-evpn neighbor 192.168.0.210

カプセル化方法としてVXLANを使用してEVPNを設定し、拡張VNIリストを設定してどのVNIがEVPN-VXLAN MP-BGPドメインの一部であるかを確立し、マルチキャストアンダーレイを使用する代わりにingressレプリケーションを使用するようにマルチキャストモードを設定し、vniオプションで各VNIのルートターゲットを設定します。

[edit protocols] user@ToR1# set evpn encapsulation vxlan user@ToR1# set evpn extended-vni-list 50 user@ToR1# set evpn extended-vni-list 51 user@ToR1# set evpn multicast-mode ingress-replication user@ToR1# set evpn vni-options vni 50 vrf-target export target:1:50 user@ToR1# set evpn vni-options vni 51 vrf-target export target:1:51

vrf-impポリシーを設定して、ターゲットコミュニティを識別し、bgp.evpn.0からdefault-switch.evpn.0インスタンスにインポートすることを許可します。

[edit policy-options] user@ToR1# set policy-statement vrf-imp term t1 from community comm-leaf_esi user@ToR1# set policy-statement vrf-imp term t1 then accept user@ToR1# set policy-statement vrf-imp term t2 from community com50 user@ToR1# set policy-statement vrf-imp term t2 then accept user@ToR1# set policy-statement vrf-imp term t3 from community com51 user@ToR1# set policy-statement vrf-imp term t3 then accept user@ToR1# set policy-statement vrf-imp term t4 then reject user@ToR1# set community comm-leaf_esi members target:9999:9999 user@ToR1# set community com50 members target:1:50 user@ToR1# set community com51 members target:1:51

vtep-source-interface(常にlo0.0に設定)、ルート区別、およびvrfインポートとターゲット情報を設定します。

メモ:MP-BGP 内のすべてのルート広告がグローバルに一意になるように、ルート識別子は、すべてのスイッチでネットワーク全体で一意である必要があります。vrf-targetは、(少なくとも)すべてのESI(タイプ1)ルートを含む、スイッチのアウトバウンドルーティング情報をタグ付けします。ステートメントは

vrf-import、vrf-impポリシーを参照して、リモートデバイスからのインバウンドルーティング情報を許可します。[edit switch-options] user@ToR1# set vtep-source-interface lo0.0 user@ToR1# set route-distinguisher 192.168.0.122:1 user@ToR1# set vrf-import vrf-imp user@ToR1# set vrf-target target:9999:9999

VLAN を定義し、ローカルで有効な VLAN ID をグローバルに重要な VNI にマッピングし、VXLAN イングレス ノード レプリケーションを設定します。

[edit vlans] user@ToR1# set v50 vlan-id 50 user@ToR1# set v50 vxlan vni 50 user@ToR1# set v50 vxlan ingress-node-replication user@ToR1# set v51 vlan-id 51 user@ToR1# set v51 vxlan vni 51 user@ToR1# set v51 vxlan ingress-node-replication

ToR2のインターフェイスとVLANの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを 階層レベルでCLI [edit] にコピーアンドペーストして、設定モードから を入力します commit 。

set interfaces ge-1/1/0 description "to CE5" set interfaces ge-1/1/0 unit 0 family ethernet-switching vlan members v50 set interfaces ge-1/1/2 description "to CE25" set interfaces ge-1/1/2 ether-options 802.3ad ae0 set interfaces ae0 esi 00:25:00:00:00:00:00:00:00:01 set interfaces ae0 esi all-active set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 set interfaces ae0 unit 0 family ethernet-switching vlan members v51 set interfaces lo0 unit 0 family inet address 192.168.0.125/32 set protocols bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.125 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set protocols bgp group overlay-evpn neighbor 192.168.0.210 set protocols evpn encapsulation vxlan set protocols evpn extended-vni-list 50 set protocols evpn extended-vni-list 51 set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 50 vrf-target export target:1:50 set protocols evpn vni-options vni 51 vrf-target export target:1:51 set policy-options policy-statement vrf-imp term t1 from community comm-leaf_esi set policy-options policy-statement vrf-imp term t1 then accept set policy-options policy-statement vrf-imp term t2 from community com50 set policy-options policy-statement vrf-imp term t2 then accept set policy-options policy-statement vrf-imp term t3 from community com51 set policy-options policy-statement vrf-imp term t3 then accept set policy-options policy-statement vrf-imp term t4 then reject set policy-options community comm-leaf_esi members target:9999:9999 set policy-options community com50 members target:1:50 set policy-options community com50 members target:1:50 set policy-options community com51 members target:1:51 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.0.125:1 set switch-options vrf-import vrf-imp set switch-options vrf-target target:9999:9999 set vlans v50 vlan-id 50 set vlans v50 vxlan vni 50 set vlans v50 vxlan ingress-node-replication set vlans v51 vlan-id 51 set vlans v51 vxlan vni 51 set vlans v51 vxlan ingress-node-replication

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLI のナビゲーションについては、 CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

CE5エンドホストデバイスに向けてホスト向けインターフェイスを作成および設定し、そのVLAN情報を設定します。

[edit interfaces] user@ToR2# set ge-1/1/0 description "to CE5" user@ToR2# set ge-1/1/0 unit 0 family ethernet-switching vlan members v50

CE25エンドホストデバイスに向けてホスト向けインターフェイスを作成および設定し、集約型イーサネットバンドルae0のメンバーとして設定します。

[edit interfaces] user@ToR2# set ge-1/1/2 description "to CE25" user@ToR2# set ge-1/1/2 ether-options 802.3ad ae0

CE25エンドホストデバイスに向けて、リンクアグリゲーション制御プロトコル(LACP)対応のリンクアグリゲーショングループ(LAG)インターフェイスを設定します。イーサネットセグメントID(ESI)は、EVPNドメイン全体でグローバルに一意です。オールアクティブ構成では、ToR1 と ToR2 の両方で、CE25 エンド ホスト デバイスとの間でトラフィックを転送できます。

[edit interfaces] user@ToR2# set ae0 esi 00:25:00:00:00:00:00:00:00:01 user@ToR2# set ae0 esi all-active user@ToR2# set ae0 aggregated-ether-options lacp active user@ToR2# set ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 user@ToR2# set ae0 unit 0 family ethernet-switching vlan members v51

ループバックインターフェイスを設定します。

[edit interfaces] user@ToR2# set lo0 unit 0 family inet address 192.168.0.125/32

リーフデバイスとスパインデバイス間にマルチプロトコル内部BGP(MP-IBGP)オーバーレイを設定し、EVPNをシグナリングプロトコルとして設定します。

[edit protocols] user@ToR2# set bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" user@ToR2# set bgp group overlay-evpn type internal user@ToR2# set bgp group overlay-evpn local-address 192.168.0.125 user@ToR2# set bgp group overlay-evpn family evpn signaling user@ToR2# set bgp group overlay-evpn local-as 65200 user@ToR2# set bgp group overlay-evpn multipath user@ToR2# set bgp group overlay-evpn neighbor 192.168.0.212 user@ToR2# set bgp group overlay-evpn neighbor 192.168.0.210

カプセル化方法としてVXLANを使用してEVPNを設定し、拡張VNIリストを設定してどのVNIがEVPN-VXLAN MP-BGPドメインの一部であるかを確立し、マルチキャストアンダーレイを使用する代わりにingressレプリケーションを使用するようにマルチキャストモードを設定し、vniオプションで各VNIのルートターゲットを設定します。

[edit protocols] user@ToR2# set evpn encapsulation vxlan user@ToR2# set evpn extended-vni-list 50 user@ToR2# set evpn extended-vni-list 51 user@ToR2# set evpn multicast-mode ingress-replication user@ToR2# set evpn vni-options vni 50 vrf-target export target:1:50 user@ToR2# set evpn vni-options vni 51 vrf-target export target:1:51

vrf-impポリシーを設定して、ターゲットコミュニティを識別し、bgp.evpn.0からdefault-switch.evpn.0インスタンスにインポートすることを許可します。

[edit policy-options] user@ToR2# set policy-statement vrf-imp term t1 from community comm-leaf_esi user@ToR2# set policy-statement vrf-imp term t1 then accept user@ToR2# set policy-statement vrf-imp term t2 from community com50 user@ToR2# set policy-statement vrf-imp term t2 then accept user@ToR2# set policy-statement vrf-imp term t3 from community com51 user@ToR2# set policy-statement vrf-imp term t3 then accept user@ToR2# set policy-statement vrf-imp term t4 then reject user@ToR2# set community comm-leaf_esi members target:9999:9999 user@ToR2# set community com50 members target:1:50 user@ToR2# set community com51 members target:1:51

vtep-source-interface(常にlo0.0に設定)、ルート区別、およびvrfインポートとターゲット情報を設定します。

メモ:MP-BGP 内のすべてのルート広告がグローバルに一意になるように、ルート識別子は、すべてのスイッチでネットワーク全体で一意である必要があります。vrf-targetは、(少なくとも)すべてのESI(タイプ1)ルートを含む、スイッチのアウトバウンドルーティング情報をタグ付けします。ステートメントは

vrf-import、vrf-impポリシーを参照して、リモートデバイスからのインバウンドルーティング情報を許可します。[edit switch-options] user@ToR2# set vtep-source-interface lo0.0 user@ToR2# set route-distinguisher 192.168.0.125:1 user@ToR2# set vrf-import vrf-imp user@ToR2# set vrf-target target:9999:9999

VLAN を定義し、ローカルで有効な VLAN ID をグローバルに重要な VNI にマッピングし、VXLAN イングレス ノード レプリケーションを設定します。

[edit vlans] user@ToR2# set v50 vlan-id 50 user@ToR2# set v50 vxlan vni 50 user@ToR2# set v50 vxlan ingress-node-replication user@ToR2# set v51 vlan-id 51 user@ToR2# set v51 vxlan vni 51 user@ToR2# set v51 vxlan ingress-node-replication

検証

設定が正常に機能していることを確認します。

- MX1からエンドホストデバイスへの接続の確認

- MX2からエンドホストデバイスへの接続の確認

- ToR1 での IRB 仮想(エニーキャスト)ゲートウェイの到達可能性の確認

- ToR1での仮想ゲートウェイアドレスVLANマッピングの検証

- エンドホストデバイス間のサブネット内およびサブネット間のトラフィック接続の検証

MX1からエンドホストデバイスへの接続の確認

目的

MX1ルーターゲートウェイが、CE2、CE5、およびCE25エンドホストデバイスにpingできることを確認します。

アクション

run ping 10.10.0.2 routing-instance VS_VLAN50 CE2 エンド ホスト デバイスに ping を実行するコマンドを入力します。

user@MX1# run ping 10.10.0.2 routing-instance VS_VLAN50 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=1.699 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.842 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.802 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.802/1.114/1.699/0.414 ms

run ping 10.10.0.5 routing-instance VS_VLAN50コマンドを入力して、CE5エンドホストデバイスにpingを実行します。

user@MX1# run ping 10.10.0.5 routing-instance VS_VLAN50 PING 10.10.0.5 (10.10.0.5): 56 data bytes 64 bytes from 10.10.0.5: icmp_seq=0 ttl=64 time=1.674 ms 64 bytes from 10.10.0.5: icmp_seq=1 ttl=64 time=0.797 ms 64 bytes from 10.10.0.5: icmp_seq=2 ttl=64 time=0.778 ms ^C --- 10.10.0.5 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.778/1.083/1.674/0.418 ms

run ping 10.20.0.25 routing-instance VS_VLAN51 CE25エンドホストデバイスにpingを実行するコマンドを入力します。

user@MX1# run ping 10.20.0.25 routing-instance VS_VLAN51 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=64 time=1.754 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=64 time=0.742 ms ^C --- 10.20.0.25 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.742/1.248/1.754/0.506 ms

意味

MX1ルーターゲートウェイからCE2、CE5、およびCE25エンドホストデバイスへのPingが成功しました。

MX シリーズ ルーター ゲートウェイから ping を送信する場合、ゲートウェイは IRB IP アドレスの一意の部分を送信元として使用するため、そのアドレスで ICMP 応答を受信でき、ping が成功します。IRB IP アドレスのエニーキャスト部分は、ゲートウェイの冗長性に使用されます。

MX2からエンドホストデバイスへの接続の確認

目的

MX2ルーターゲートウェイが、CE2、CE5、およびCE25エンドホストデバイスにpingできることを確認します。

アクション

run ping 10.10.0.2 routing-instance VS_VLAN50 CE2 エンド ホスト デバイスに ping を実行するコマンドを入力します。

user@MX2# run ping 10.10.0.2 routing-instance VS_VLAN50 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=2.063 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.790 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.888 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.790/1.247/2.063/0.578 ms

run ping 10.10.0.5 routing-instance VS_VLAN50コマンドを入力して、CE5エンドホストデバイスにpingを実行します。

user@MX2# run ping 10.10.0.5 routing-instance VS_VLAN50 PING 10.10.0.5 (10.10.0.5): 56 data bytes 64 bytes from 10.10.0.5: icmp_seq=0 ttl=64 time=0.780 ms 64 bytes from 10.10.0.5: icmp_seq=1 ttl=64 time=0.803 ms 64 bytes from 10.10.0.5: icmp_seq=2 ttl=64 time=0.758 ms ^C --- 10.10.0.5 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.758/0.780/0.803/0.018 ms

run ping 10.20.0.25 routing-instance VS_VLAN51 CE25エンドホストデバイスにpingを実行するコマンドを入力します。

user@MX2# run ping 10.20.0.25 routing-instance VS_VLAN51 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=64 time=0.889 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=64 time=0.859 ms 64 bytes from 10.20.0.25: icmp_seq=2 ttl=64 time=0.824 ms ^C --- 10.20.0.25 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.824/0.857/0.889/0.027 ms

意味

MX2ルーターゲートウェイからCE2、CE5、およびCE25エンドホストデバイスへのPingが成功しました。

MX シリーズ ルーター ゲートウェイから ping を送信する場合、ゲートウェイは IRB IP アドレスの一意の部分を送信元として使用するため、そのアドレスで ICMP 応答を受信でき、ping が成功します。IRB IP アドレスのエニーキャスト部分は、ゲートウェイの冗長性に使用されます。

ToR1 での IRB 仮想(エニーキャスト)ゲートウェイの到達可能性の確認

目的

リーフデバイス(ToRデバイス)がVNI 50およびVNI 51のIRB仮想ゲートウェイに到達可能であること、およびESI情報がMX1およびMX2デバイスの両方から受信されていることを確認します。

アクション

show route receive-protocol bgp 192.168.0.212コマンドを入力して、MX1 から受信した EVPN ルートを表示します。user@ToR1> show route receive-protocol bgp 192.168.0.212 inet.0: 13 destinations, 18 routes (13 active, 0 holddown, 0 hidden) :vxlan.inet.0: 10 destinations, 10 routes (10 active, 0 holddown, 0 hidden) bgp.evpn.0: 75 destinations, 123 routes (75 active, 0 holddown, 0 hidden) Prefix Nexthop MED Lclpref AS path 1:192.168.0.212:0::050000ff780000067d00::FFFF:FFFF/304 * 192.168.0.212 I 1:192.168.0.212:0::050000ff78000001c400::FFFF:FFFF/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:01/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:f0/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:01/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:f0/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:01::10.10.0.151/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:f0::10.10.0.101/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:01::10.20.0.251/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:f0::10.20.0.101/304 * 192.168.0.212 I <output omitted>

コマンドを入力して

show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00、default-switch.evpn.0テーブルにVNI 50のタイプ1 ESIルートを表示します。user@ToR1> show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00 default-switch.evpn.0: 66 destinations, 114 routes (66 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 1:192.168.0.212:0::050000ff780000067d00::FFFF:FFFF/304 *[BGP/170] 00:10:15, localpref 100, from 192.168.0.212 AS path: I, validation-state: unverified > to 192.0.2.8 via ge-0/0/2.0 ## Underlay addressing to 192.0.2.12 via ge-0/0/4.0 ## Underlay addressing 1:192.168.0.210:0::050000ff780000067d00::FFFF:FFFF/304 *[BGP/170] 00:12:07, localpref 100, from 192.168.0.210 AS path: I, validation-state: unverified to 192.0.2.8 via ge-0/0/2.0 ## Underlay addressing > to 192.0.2.12 via ge-0/0/4.0 ## Underlay addressing

意味

コマンドのサンプル show route receive-protocol bgp 192.168.0.212 出力から、ToR1 は MX1 上の IRB エニーキャスト ゲートウェイに対して自動生成された ESI のタイプ 1 アドバタイズメントを受信しています。また、IRB エニーキャスト MAC および IP アドレス(00:00:5e:00:53:01/10.10.0.151 および 00:00:5e:00:53:01/10.20.0.251)、および IRB 物理 MAC および IP アドレス(00:00:5e:00:53:f0/10.10.0.0.101 および 00:00:5e:00:53:f0/10.20.0.201)のタイプ 2 広告も表示されます。

ToR1は、MX2から同様のルートアドバタイズメントを受信します。

コマンドのサンプル出力 show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00 から、ToR1はMX1(192.168.0.212)とMX2(192.168.0.210)から受信したESIアドバタイズをデフォルトスイッチテーブルにインストールします。

ToR1での仮想ゲートウェイアドレスVLANマッピングの検証

目的

エンド ホストが指定されたデフォルト ゲートウェイに到達できるように、VNI 50 および VNI 51 の IRB 仮想ゲートウェイがリーフ(ToR)デバイス上の関連する VLAN に正しくマッピングされていることを確認します。

アクション

show ethernet-switching table vlan-id 50 VLAN 50 のメンバーを表示するコマンドを入力します。

user@ToR1> show ethernet-switching table vlan-id 50

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 3 entries, 3 learned

Routing instance : default-switch

Vlan MAC MAC Logical Active

name address flags interface source

v50 00:00:5e:00:53:01 DR,SD esi.1724 05:00:00:ff:78:00:00:06:7d:00

v50 00:00:5e:00:53:62 DL ge-1/1/0.0

v50 00:00:5e:00:53:f0 D vtep.32769 192.168.0.212

v50 00:00:5e:00:53:e0 D vtep.32770 192.168.0.210

show ethernet-switching table vlan-id 51 VLAN 51 のメンバーを表示するコマンドを入力します。

user@@ToR1> show ethernet-switching table vlan-id 51

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 3 entries, 3 learned

Routing instance : default-switch

Vlan MAC MAC Logical Active

name address flags interface source

v51 00:00:5e:00:53:01 DR,SD esi.1725 05:00:00:ff:78:00:00:01:c4:00

v51 00:00:5e:00:53:63 DL ae0.0

v51 00:00:5e:00:53:f0 D vtep.32769 192.168.0.212

v51 00:00:5e:00:53:e0 D vtep.32770 192.168.0.210

意味

出力には、IRB エニーキャスト ゲートウェイの MAC アドレスと自動生成された ESI が表示されます。これは、ゲートウェイがそれぞれのVLANに正しくマッピングされていることを意味します。

この設定例のToR(QFX5100)デバイスで使用されるJunos OSバージョンは、VNIごとにエニーキャストゲートウェイを負荷分散します。特定の VNI に対して、スイッチはトラフィックを単一の VTEP に転送します。

エンドホストデバイス間のサブネット内およびサブネット間のトラフィック接続の検証

目的

エンドホストデバイス(CE2、CE5、CE25)間にサブネット内およびサブネット間のトラフィック接続があることを確認します。

アクション

run ping 10.10.0.2コマンドを入力して、CE5エンドホストデバイスからCE2エンドホストデバイスにpingを実行し、サブネット内トラフィックを検証します。

user@CE5# run ping 10.10.0.2 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=2.063 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.790 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.888 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.790/1.247/2.063/0.578 ms

run ping 10.20.0.25コマンドを入力して、CE5エンドホストデバイスからCE25エンドホストデバイスにpingを実行し、サブネット間のトラフィックを確認します。

user@CE5# run ping 10.20.0.25 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=63 time=1.029 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=63 time=0.928 ms 64 bytes from 10.20.0.25: icmp_seq=2 ttl=63 time=0.946 ms 64 bytes from 10.20.0.25: icmp_seq=3 ttl=63 time=2.750 ms ^C --- 10.20.0.25 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.928/1.413/2.750/0.773 ms

意味

サブネット内(CE5エンドホストデバイスからCE2エンドホストデバイスまで)およびインターサブネット(CE5エンドホストデバイスからCE25エンドホストデバイスまで)トラフィックの接続が動作しています。