AP を IEEE 802.1X サプリカントとして設定する

セキュリティを強化するには、この機能を使用して、認証情報が検証されるまでアクセスポイント(AP)へのトラフィックをブロックします。

Juniper Mist APの特定のモデルでは、IEEE 802.1X認証を使用してアップリンクの有線スイッチに対して認証できます。802.1X 認証が実装されている場合、認証サーバー(RADIUS サーバー)で認証情報が提示され、照合されるまで、スイッチはポートで AP へのトラフィックをブロックします。AP が認証されると、スイッチはトラフィックのブロックを停止します。

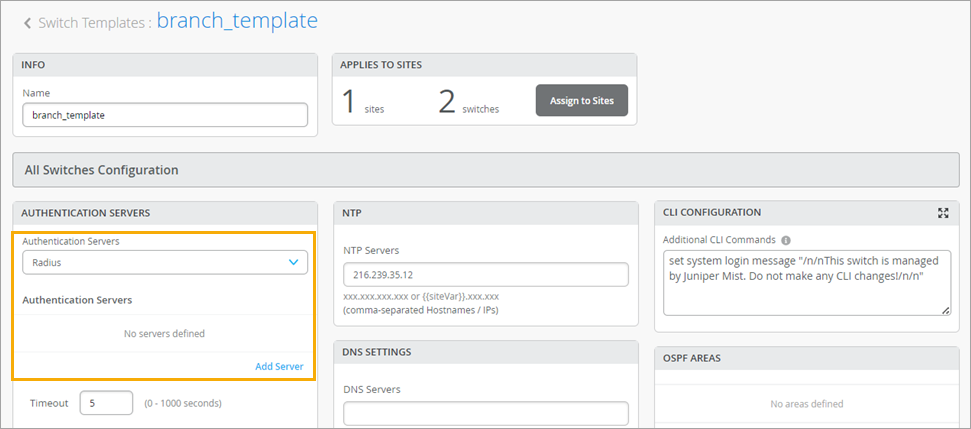

サポートされている Juniper Mist™ AP で 802.1X サプリカント機能を動作させるには、AP に必要なファームウェアがあることを確認し、スイッチ ポート プロファイルとデバイス プロファイルで 802.1X を有効にして、Juniper Mist CA 証明書を RADIUS サーバーに追加します。

展開に関する考慮事項

エッジに802.1XでJuniper Mist APを導入するには、スイッチ側のゲストVLANを活用することをお勧めします。Mist クラウドへのアクセスを除き、完全にロックダウンされたゲスト VLAN では、AP はクラウドに接続し、その設定を受信し、(必要に応じて)正しい AP ファームウェア バージョンをダウンロードすることができます。サプリカントが設定されると、APはネットワークへの認証を試みます。

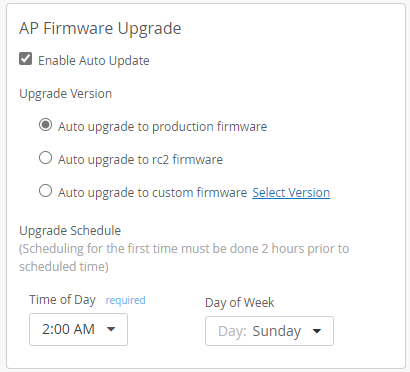

必要条件: APファームウェアバージョン0.14.x以上が必要です。すべてのAPがこの要件を満たしていることを確認するために、以下のプロセスにはサイト設定での自動アップグレードの有効化が含まれます。これにより、すべてのAPがこの機能をサポートするために必要なファームウェアを自動的に取得します。

次のAPは802.1xサプリカントをサポートしていません:AP21、AP41、AP61、およびBT11。

バージョン 0.14.x 以降への自動更新を有効にする

802.1X はJuniper Mist AP ファームウェア バージョン 0.14.x 以降でサポートされています。すべてのAPがこの要件を満たしていることを確認するには、サイト設定で自動アップグレードを有効にします。これにより、すべてのAPがこの機能をサポートするために必要なファームウェアを自動的に取得します。

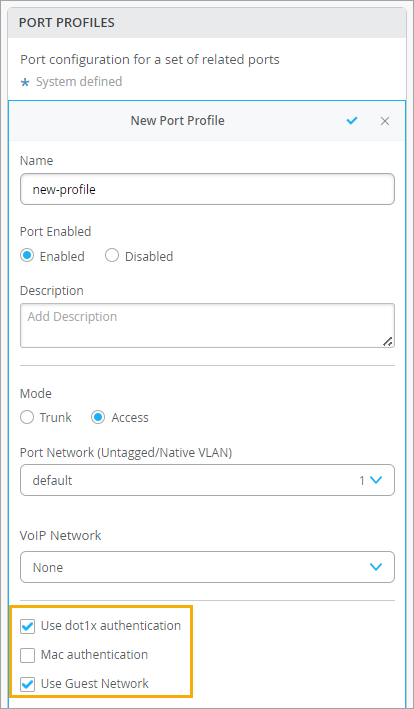

スイッチのポートプロファイルで802.1Xを有効にする

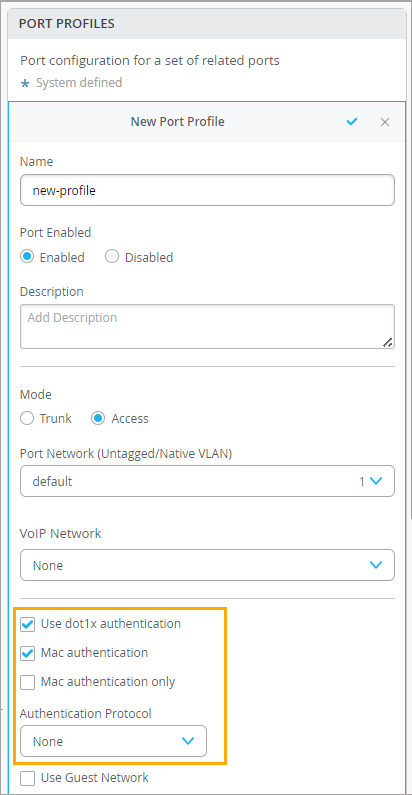

スイッチで、APが接続するポートの802.1X認証を有効にします。少なくともサイトの初期導入では、ゲストVLAN、サーバー拒否VLAN、またはMist CloudへのAP接続を許可するデフォルトVLANによるMAC認証フォールバックを使用することをお勧めします。このようにして、APはクラウドに安全に接続し、初期設定とAPファームウェアを受け取ることができます。

ポートプロファイルで802.1Xを設定するには、次の手順に従います。

RADIUS 経由の VLAN の割り当て(該当する場合)

Mist Edgeを使用してすべてのWLANをトンネリングする場合は、アクセスとして設定されたスイッチポートに接続するAPで十分です。ただし、Mist Edgeを使用しない場合や、WLANのローカルトラフィックブレークアウトがある場合は、スイッチポートをトランクにする必要があります。ほとんどのスイッチ オペレーティング システムでは、RADIUS から複数の VLAN を返すことができます。

Junosの場合、複数のEgress-VLANIDまたはEgress-VLAN-Nameを返すことができます。

Egress-VLAN-Nameの例:

- 1 = タグ付き

- 2 = タグなし

- vlan-2 と vlan-3 は、スイッチ上の VLAN 名です

以下の例では、VLAN 1vlan-2 にはタグが付けられており、VLAN 2vlan-3 にはタグがありません。

001094001144 Cleartext-Password := "001094001144“

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Egress-VLAN-Name += 1vlan-2,

Egress-VLAN-Name += 2vlan-3,

設定のヘルプについては、Junos OSのマニュアルを参照してください。

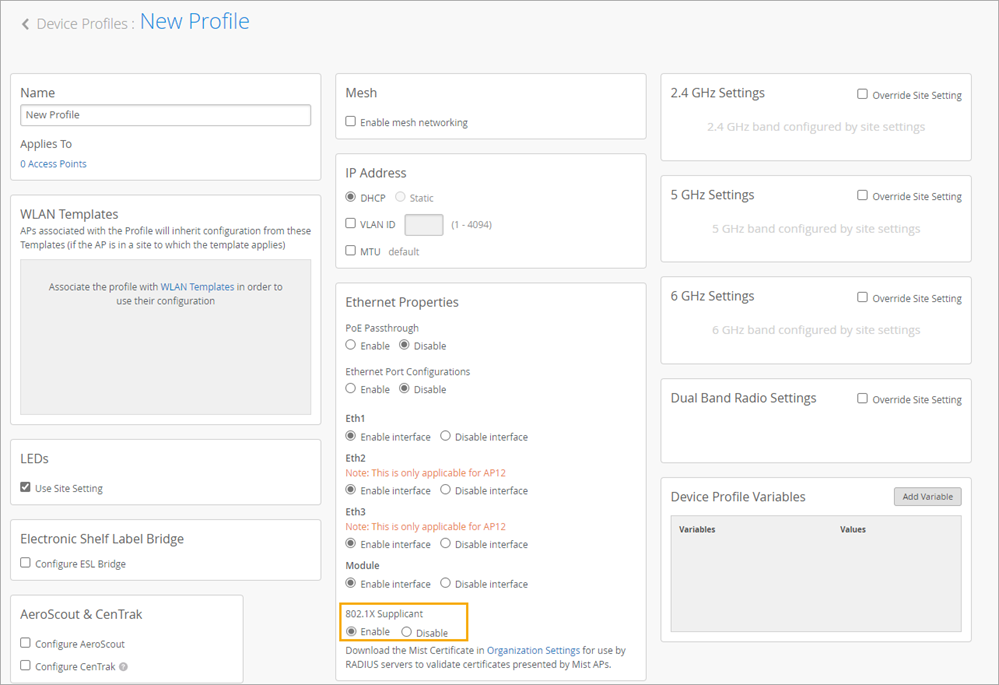

デバイスプロファイルで802.1Xサプリカントオプションを有効にします

一度に複数のAPをすばやく設定するには、この機能を有効にしてデバイスプロファイルを設定します。次に、デバイスプロファイルをAPに適用します。APが初めてクラウドに接続すると、サプリカントの設定をすぐに受信します。

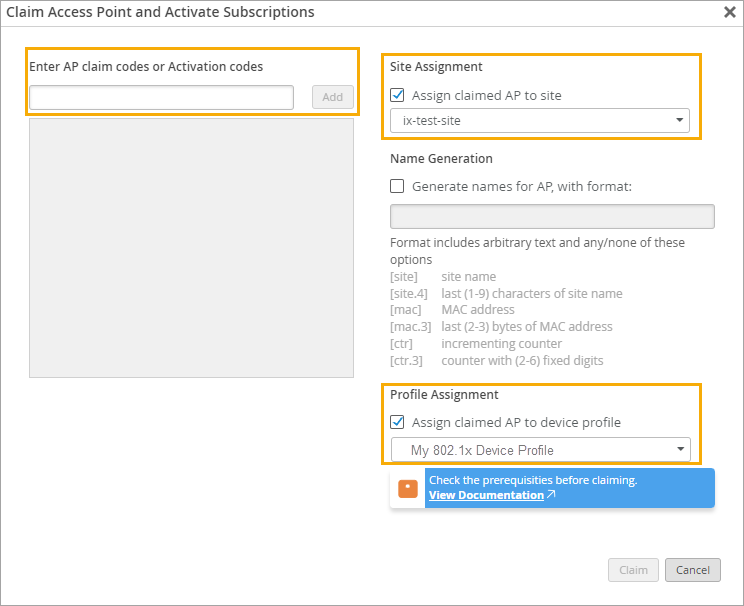

デバイスプロファイルをAPに適用します

APを企業に登録時に、デバイスプロファイルを適用してサイトを特定します。こうすることで、AP をオンラインにすると、サイト構成の自動アップグレード設定によってファームウェアが取得され、デバイスプロファイルから AP 構成が取得されます。

Access Assuranceの構成

Juniper Mist Access Assuranceをご利用の場合、設定は非常に簡単です。AP認証で照合するラベルとポリシーを作成するだけでよく、オプションで設定をスイッチに戻すことができます。Juniper Mist Access Assuranceは、組織のCAを自動的に認識するため、証明書ストアに手動で追加する必要はありません。

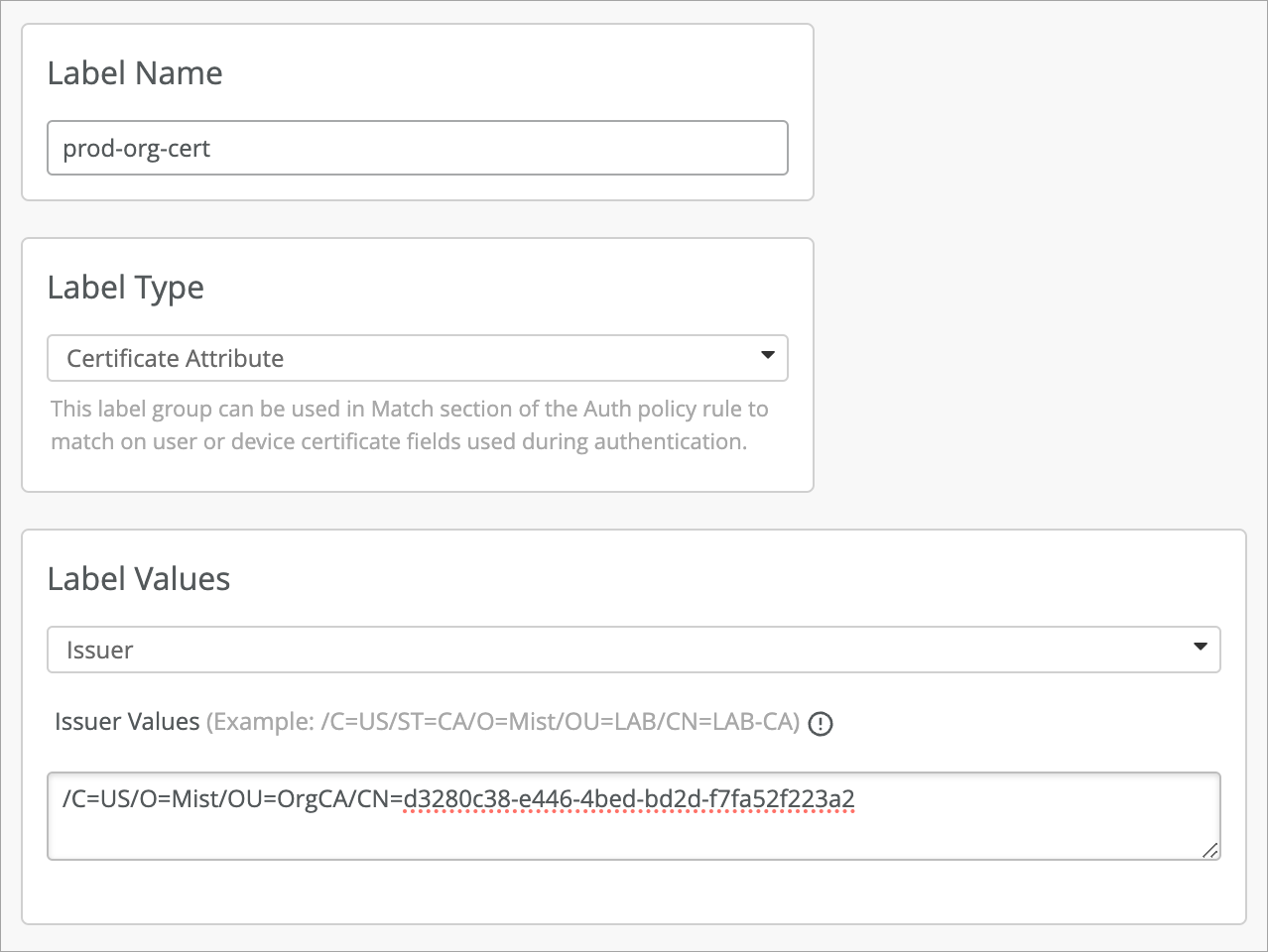

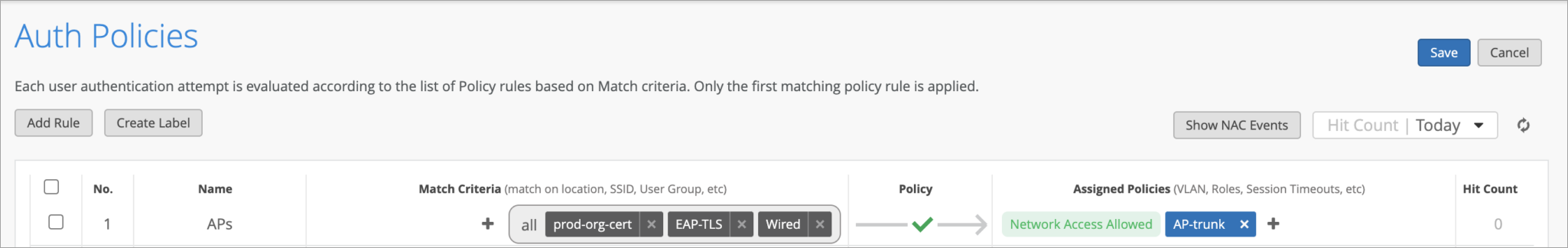

認証ポリシーラベル

以下は、AP認証に一致するラベルの例です。ラベルの種類は [証明書属性] で、値は [発行者] に設定されています。値は組織IDです。

/C=US/O=Mist/OU=OrgCA/CN=d3280c38-e446-4bed-bd2d-f7fa52f223a2

認証ラベル

一致するラベルを作成したら、ポリシーを作成できます。この例では、ルールは AP 証明書、有線認証、および EAP-TLS で一致することです。認証に成功すると、トランクVLAN設定がスイッチに返されます。

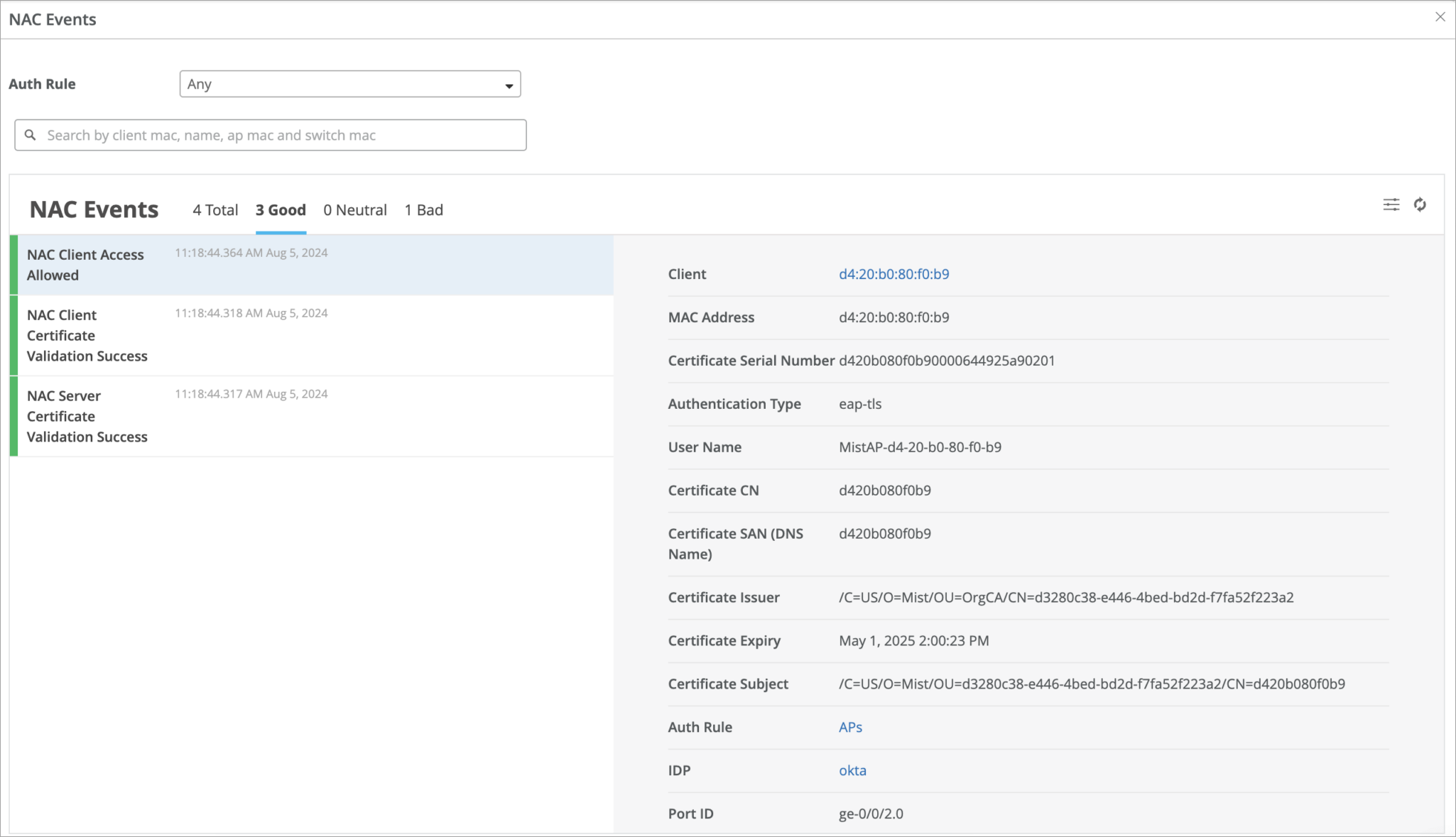

検証

すべてがうまくいけば、APが認証されていることがわかります。

RADIUSサーバーへの証明書のインポート

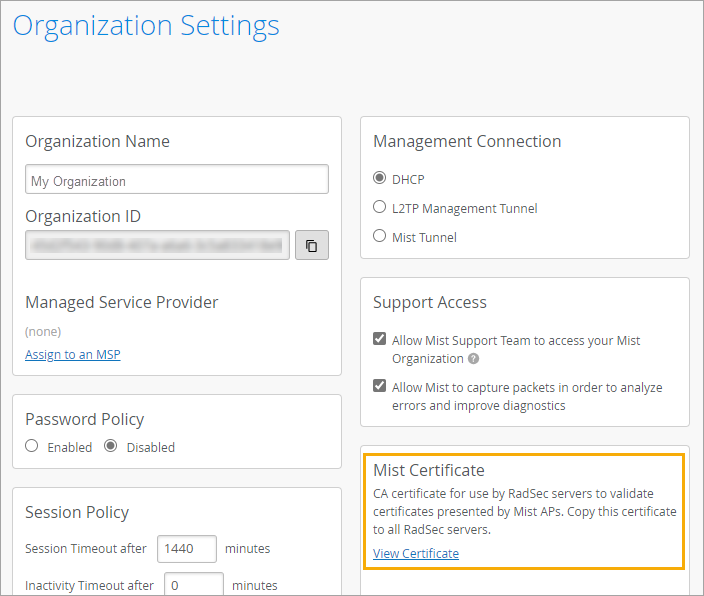

Juniper Mist、組織の一意の CA 証明書を生成します。サーバーがAPを認証できるように、この証明書をRADIUSサーバーにインポートする必要があります。

Mist証明書は、組織の>設定ページで確認できます。