OpenRoaming パスポイントの設定

Juniper Mist WLAN の Passpoint で RadSec を使用します。

Juniper Mistは、Wi-Fi認定のPasspoint™(旧称Hotspot 2.0)をサポートしています。Passpoint接続は、認証と接続のためにWPA-2/WPA-3-Enterpriseで保護されているため、Wi-Fiユーザーは、Passpointが設定されたWLANにセルラー基地局であるかのように接続できます。Passpoint は、ネットワークの選択をはじめとする事業者固有の加入者ポリシーをサポートしており、WLAN の設定時にMistで活用できます。MistはOpenRoamingもサポートしています。OpenRoamingは、RADIUS over TLSとしても知られるRadSecを使用して、パブリックネットワーク上でRADIUSパケットを安全に転送します。

WLAN で RadSec オプションを有効にすると、Mist は企業に固有の CA 証明書とジュニパー AP の証明書を自動的に生成します。ジュニパーAPは、RadSecをサポートするためにファームウェアバージョン0.8x以降を実行し、拡張によりOpenRoamingを実装できる必要があります。さらに、セットアップを完了するには、Mist CA 証明書を RADIUS サーバーにインポートして、組織内の AP によって提示された証明書を認証できるようにする必要があります。

Mist側では、次の手順で説明するように、RADIUSサーバー証明書を取得してMistにインポートする必要があります。

OpenRoaming 証明書の設定

既存の RadSec サーバ CA 証明書を組織にインポートする手順は、次の通りです。

- Mist ポータルで、[ Organization > Admin > Settings ] をクリックし、[ RadSec Certificates ] セクションまで下にスクロールします。

- [ Add a RadSec certificate ] リンクをクリックして、[ RadSec certificate ] ウィンドウを開きます。

- RadSec サーバー CA 証明書をコピーして、RadSec 認定ウィンドウに貼り付けます。次のようになります。

-----BEGIN CERTIFICATE----- HASHHASHA7qgAwIBAgIBATANBgkqhkiG9w0BAQsFADBbMQswCQYDVQQGEwJVUzEN HASHHASHHASHHASHAgIBATANBgkqhkiG9w0BAQsFADBbMQswCQYDVQQGEwJVUzEN HASHHASHHASHHASHHASHHASHBgkqhkiG9w0BAQsFADBbMQswCQYDVQQGEwJVUzEN -----END CERTIFICATE-----

-

[ 追加 ] ボタンをクリックし、Mist コンソールの右上隅にある [保存 ] をクリックします。

OpenRoaming WLAN の作成

組織で必要なすべての証明書が構成されたら、OpenRoaming を使用する WLAN を作成できます。これは、サイト固有 (サイト |Wireless > WLAN)またはグローバル(Organization |[Wireless > WLAN Templates >[Create Template])を選択します。

OpenRoamingを使用するように既存のWLANを更新する場合、WLANテンプレートに接続されているジュニパーAP上のWi-Fiサービスは更新中に中断されます。

OpenRoaming で RadSec を使用してサイトレベルの WLAN を作成するには、次の手順に従います。

- Mist ポータルで、[ サイト] |[Wireless > WLANs ] をクリックし、[ Add WLAN ] ボタンをクリックして新しい WLAN を作成します。

- [SSID] フィールドに WLAN の名前を入力します。

- ページを下にスクロールして [ セキュリティ ] セクションを表示し、次の [セキュリティの種類] を選択します。

- WPA2 または WPA3

エンタープライズ(802.1X)

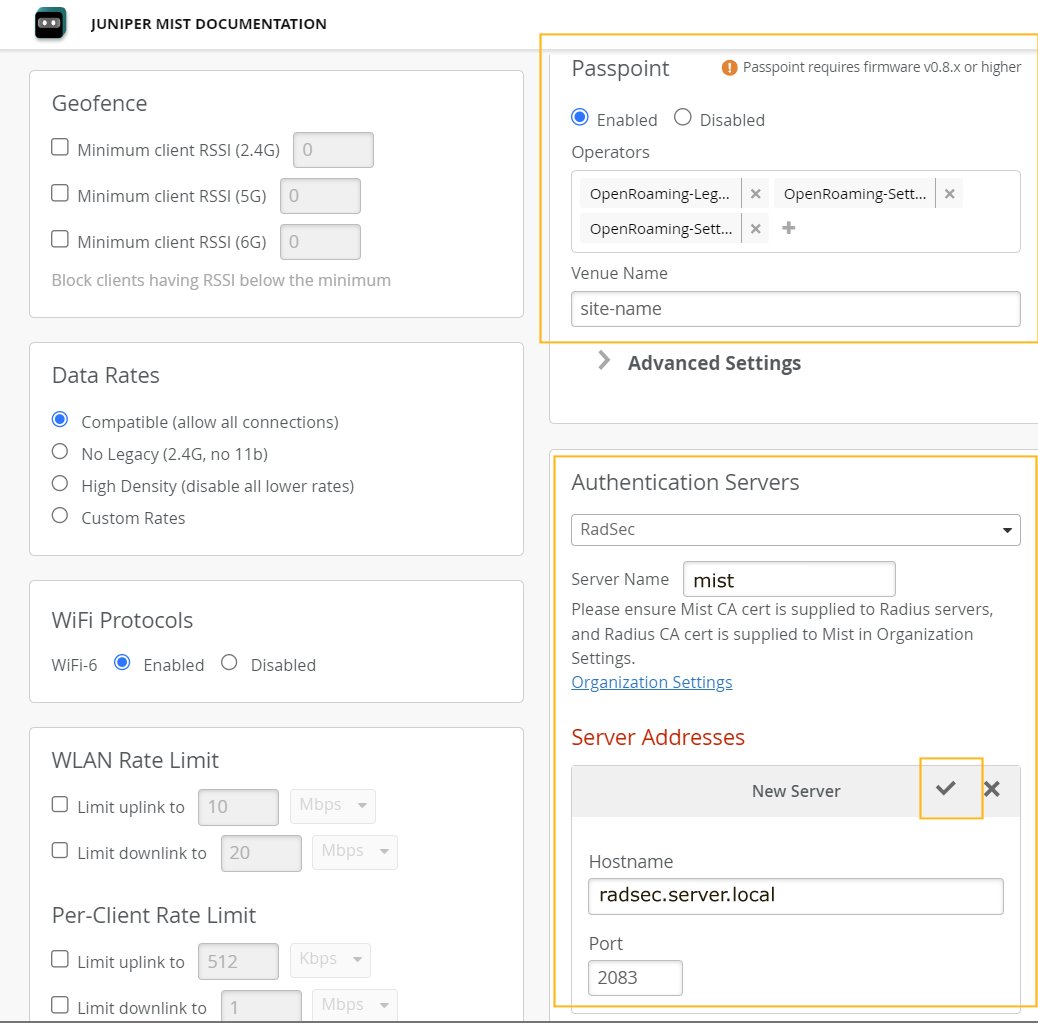

- 図 1 に示すように、[ Passpoint ] セクションは [Enterprise (802.1X)] を選択すると使用可能になります。

図 1: OpenRoaming Passpoint[ Enable] を選択し、次の [Operators] を選択します。

OpenRoaming-Legacy

OpenRoaming-Settleted(オープンローミング解決済み)

オープンローミング決済フリー

- [ 認証サーバー(Authentication Servers )] セクションで、ドロップダウンから [RadSec ] を選択します。

- [ サーバー名] には、サーバー証明書に記載されている RadSec プロキシに指定された名前を使用します。ジュニパーAPは、この名前を使用してRadSecサーバーを検証します。

- ポートの場合、デフォルトは 2083 です。RadSec サーバーに別のものを使用する場合は、それを指定します。

- チェックマークをクリックして、RadSec サーバ設定を追加します。

- 設定ページの上部にある [ 作成 ] ボタンをクリックして設定を完了します。

RadSecについて

RADIUSのみの場合、クライアントは信頼できるネットワークを使用してRADIUSサーバーに接続し、サーバーはIDを認証して承認を提供します。このハンドシェイクの一部では、プレーンテキストでIPアドレスを交換し、共有シークレットを使用して接続を確立します。このシーケンスは、クライアントが接続または再接続するたびに繰り返されます。ただし、UDPは受信者に確認されないため、接続が安全でない可能性があり、ローミングによってユーザーが再認証を必要とするため、欠点もあります。

一方、RadSecは、クライアントとサーバーの間に暗号化されたTLSトンネルを形成し、OpenRoamingトラフィックをパブリックネットワークを介して安全に送信できるようにします。また、RadSecは、エンタープライズ公開カギ基盤(PKI)とx.509デジタル証明書を活用して、動的な接続をその場で作成できるようにします。組織はクライアントとサーバーの両方に証明書を発行し、それぞれが他方の信頼性を証明できるようにします(したがって、中間者攻撃を防ぎます)。組織レベルの PKI 証明書は、クライアントが再認証の呼び出しごとに証明書を再送信するだけなので、シームレスなローミングも提供できます。最後に、RadSec プロキシは OpenRoaming プロトコルを使用して、ローミング ユーザーからの認証リクエストを、認証情報に基づいて正しい RADIUS にルーティングします。