Zscalerの統合

このワークフローに従って、ZscalerをSecure Edgeプロバイダーとして使用します。

™ Juniper Mistには、WANエッジデバイスとして導入されるジュニパーネットワーク®スSRXシリーズファイアウォールおよびジュニパー®セッションスマート™ ルーター用に特別に設計された、構築済みのコネクターが用意されています。これらのコネクタを使用すると、Secure Edge(SSE)展開とのシームレスな統合が容易になります。最小限の設定で、SSEをJuniper Mistポータルに統合できます。その結果、WAN エッジデバイスは IPsec または GRE プロトコルを使用して SSE への接続を確立します。

概要

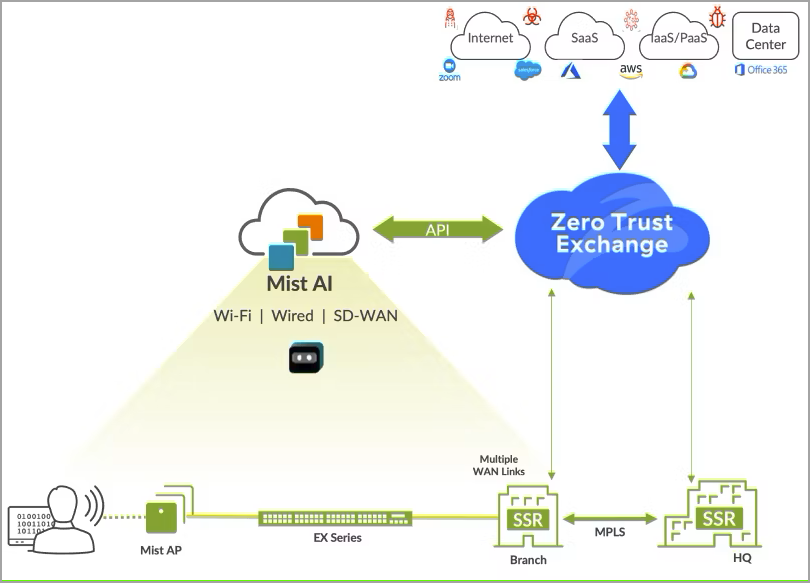

ジュニパーのSD-WANとMist AIはセキュリティを強化し、Zscalerとの統合により、各地への安全なアクセスを実現する最先端のSASEソリューションを提供します。Zscalerは、包括的なサイバーセキュリティとゼロトラスト接続を提供し、すべてをJuniper Mist Cloudとシームレスに統合します。

との統合

との統合

クラウド間の接続性を向上させるため、MistではZscalerによるトンネルの自動プロビジョニングを提供できるようになりました。WAN Assuranceは、デフォルトのZscaler接続に使いやすいワークフローを提供します。この統合により、事前定義された設定を使用してデバイスからの接続を簡単に確立できます。Juniper Mist Cloudポータルにより、Zscaler Security Service Edge(SSE)接続の設定と管理が簡素化され、追加のプラットフォームログインが不要になります。

Zscaler トンネルのプロビジョニングについては、次の点に注意してください。

- 自動プロビジョニングでは、IPsec トンネルのみがサポートされています。

- トンネルの自動プロビジョニング プロセスには、Zscaler クラウドでの新しい Zscaler ロケーションと VPN 認証情報オブジェクトの作成が含まれます。これらの Zscaler リソースは、関連するトンネル プロバイダがMistから削除されると削除されます。

- 各自動オーケストレーションでは、1 つのプライマリ トンネルと 1 つのセカンダリ トンネルを作成する必要があります。

以下のトピックをお読みになり、Juniper Mist CloudからZscalerトンネル設定を設定する方法を理解してください。

Zscalerによるトンネルの手動プロビジョニング

前提 条件

IPsec トンネルの場合

- Zscalerクラウドアカウント

- Zscalerアカウントから設定されたローカルIDと事前共有キー(PSK)。PSK の長さは必ず 6 文字から 255 文字の間で設定してください。

- Zscalerパブリックサービスエッジトンネル(プライマリおよびセカンダリ)のIPアドレスまたはホスト名。 Zscaler Enforcement Node (ZEN) のホスト名と IP アドレスの検索を参照してください。

- 「 IPSec VPN トンネルの設定」をオンにします。

GRE トンネルの場合

- Zscalerクラウドアカウント

- Zscalerパブリックサービスエッジトンネル(プライマリおよびセカンダリ)のIPアドレスまたはホスト名。Zscaler Enforcement Node (ZEN) のホスト名と IP アドレスの検索を参照してください。 GREトンネルの設定を参照してください。

- 静的 IP アドレス 「静的 IP について」を参照してください。

Zscalerトンネルプロビジョニングの構成

- ポータルJuniper Mist、WAN Edge テンプレートレベル、ハブプロファイル、またはサイトレベルで [Secure Edge Connector ] に移動します。

- [ Add Providers] をクリックします。

- [プロバイダーの追加] ウィンドウで、手動プロビジョニングに [Zscaler] を選択します。

- Zscalerによるトンネルの手動プロビジョニングの詳細を入力します。

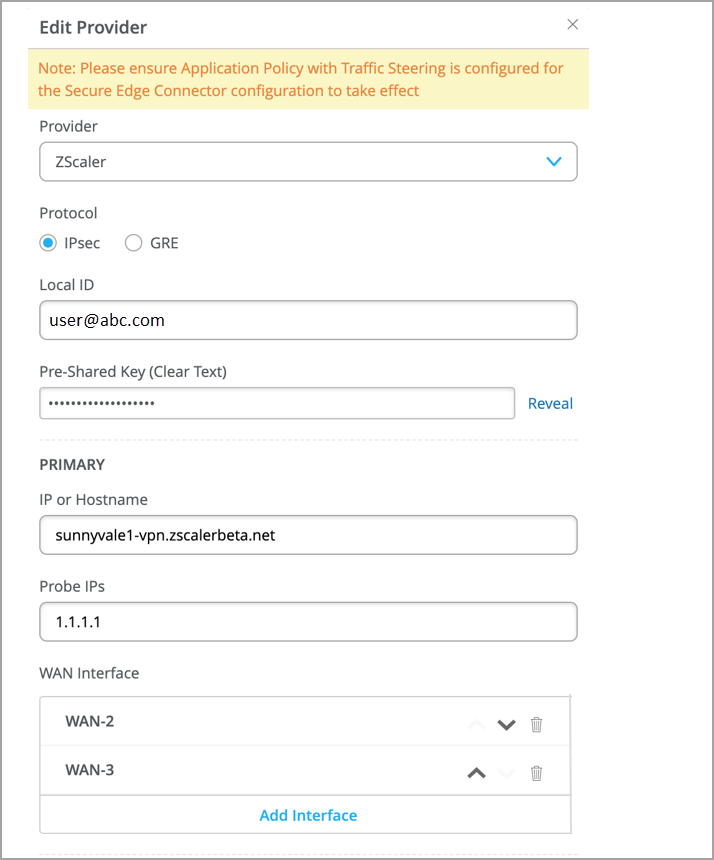

- Fまたは IPsec トンネル

図2:Zscaler IPsecトンネルの詳細の追加

- [名前(Name)]:サービスの名前を入力します。

- [プロバイダ(Provider)]:[Zscaler] を選択します。

- [プロトコル(Protocol)]:プロトコルとして [IPsec] を選択します。

- [ローカル ID(Local ID)]:Zscaler アカウントのログイン ID を指定します。

- [事前共有キー(Preshared Key)]:Zscaler アカウントで作成された事前共有キー(PSK)を指定します。PSK の長さは 6 文字から 255 文字の間でなければなりません。

- [IP またはホスト名(IP or Hostname)]:Zscaler DC の IP アドレスまたはホスト名。( https://config.zscaler.com/zscalerbeta.net/cenr を参照)。デバイスの場所に最も近いDCのIPアドレスを追加することをお勧めします。

- [Probe IPs]:プローブ IP アドレスを入力します。既知の IP を使用できます (例: 8.8.8.8)。プローブを使用して Zscaler IPsec トンネルのステータスを監視するには、プローブ IP アドレスが必要です。

- [WAN Interface]:プライマリおよびセカンダリ トンネルのプロビジョニング用に WAN インターフェイスを割り当てます。複数のWANインターフェイスを追加することができ、最初のインターフェイスが優先されます。最初のインターフェイスがダウンしている場合、システムは 2 番目のインターフェイスを使用してトンネルを確立します。

- [モード(Mode)]:アクティブ/スタンバイ オプションを選択します。

セカンダリトンネルオプションを設定します(オプション)。セカンダリトンネルの IP またはホスト名、プローブ IP、WAN インターフェイス、および モードを入力します。

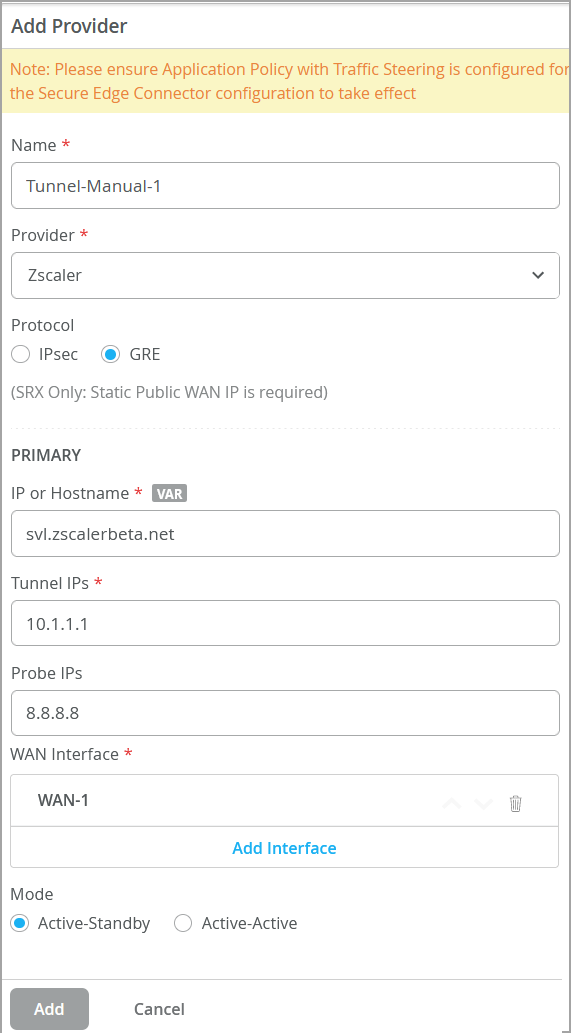

- GRE トンネルの場合:

図3:Zscaler GREトンネルの詳細の追加

- [名前(Name)]:サービスの名前を入力します。

- [プロバイダ(Provider)]:[Zscaler] を選択します。

- [プロトコル(Protocol)]:プロトコルとして [GRE] を選択します。

- [IP またはホスト名(IP or Hostname)]:Zscaler DC の IP アドレスまたはホスト名。( https://config.zscaler.com/zscalerbeta.net/cenr を参照)。デバイスの場所に最も近いDCのIPアドレスを追加することをお勧めします。

- トンネルIP—GREトンネル用に作成された静的IPアドレス。 GREトンネルの設定を参照してください。

- [Probe IPs]:プローブ IP アドレスを入力します。既知の IP を使用できます (例: 8.8.8.8)。プローブを使用して Zscaler IPsec トンネルのステータスを監視するには、プローブ IP アドレスが必要です。

- [WAN Interface]:プライマリおよびセカンダリ トンネルのプロビジョニング用に WAN インターフェイスを割り当てます。複数のWANインターフェイスを追加することができ、最初のインターフェイスが優先されます。最初のインターフェイスがダウンしている場合、システムは 2 番目のインターフェイスを使用してトンネルを確立します。

- [モード(Mode)]:アクティブ/スタンバイ オプションを選択します。

セカンダリ トンネルの [IP or Hostname]、[Tunnel IP]、[Probe IP]、および [WAN Interface] を入力します。

- Fまたは IPsec トンネル

- 「 追加 」をクリックして続行します。

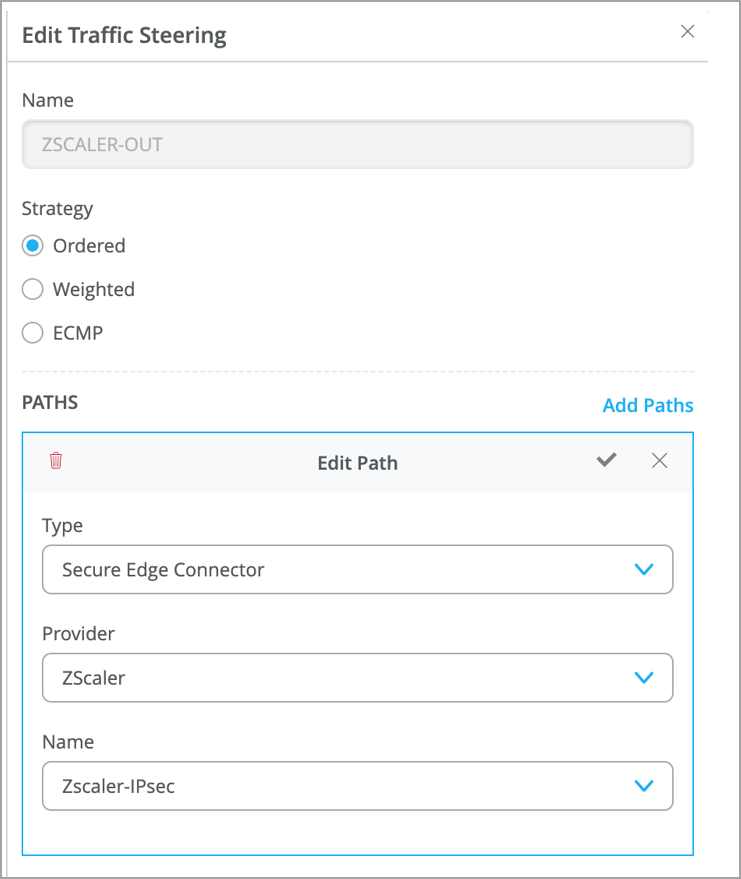

[WAN Edge テンプレート (WAN Edge Templates)] ページまたは [WAN エッジ デバイス (WAN Edge Device)] ページで、トラフィック ステアリング プロファイルを追加します。

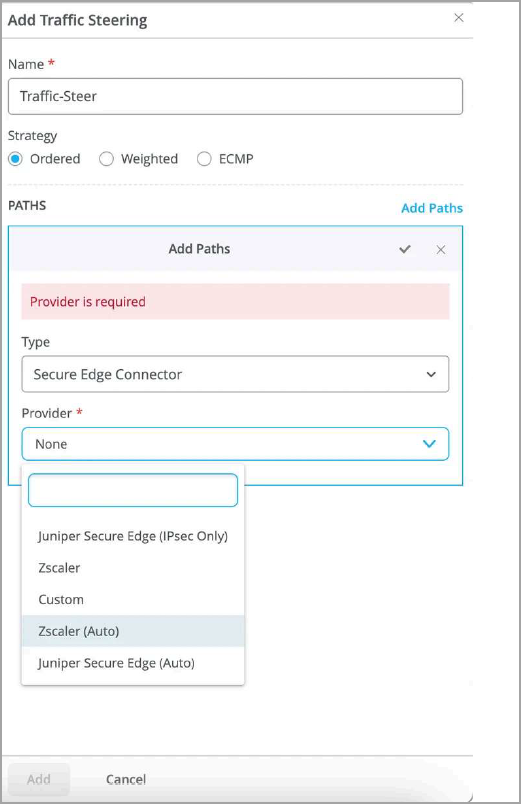

図 4: トラフィック ステアリング パス

- トラフィック ステアリング パスの詳細を入力します。

- [名前(Name)]:トラフィック ステアリング プロファイルの名前を入力します。

- [戦略(Strategy)]:戦略を選択します。トラフィック・ステアリング・プロファイルは、トポロジーと構成に基づいて、任意の戦略(順序付け/加重/ECMP)で構成できます。

- [タイプ(Type)]: [Secure Edge Connector] を選択します。

- [プロバイダ(Provider)]: [Zscaler] を選択します。

- トラフィック ステアリング パスの詳細を入力します。

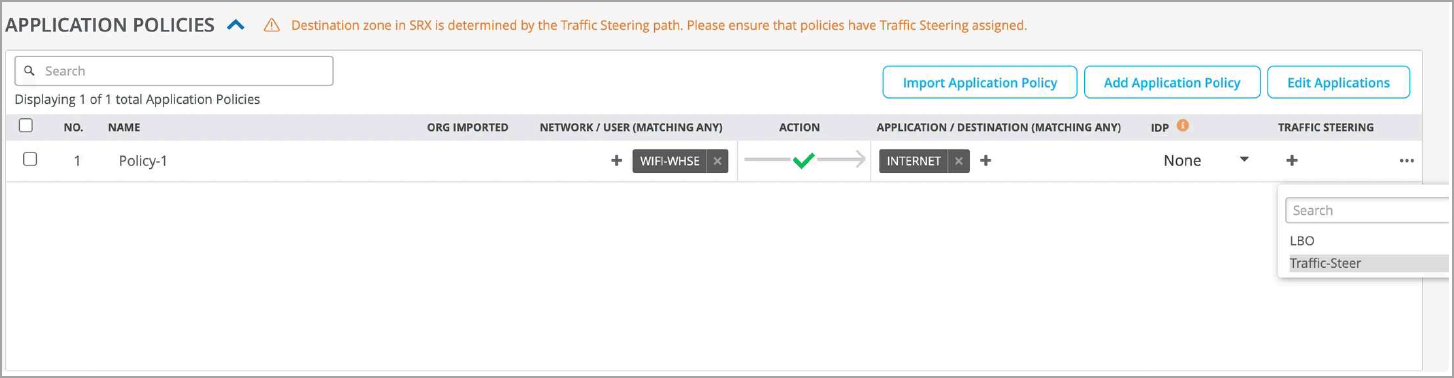

- 作成したトラフィックステアリングプロファイルを参照するアプリケーションポリシーを追加します。この手順は、プロバイダー トンネルを有効にするために必要です。アプリケーション ポリシーを作成するには、Juniper Mist クラウド ポータルで [Organization > WAN > Application Policy] に移動します

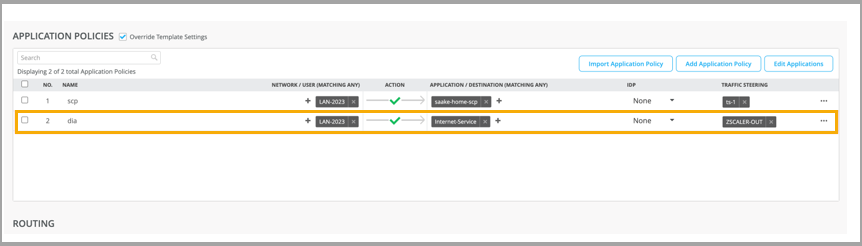

次の図は、前の手順でトラフィック ステアリングが設定されたアプリケーション ポリシーの例を示しています。

図5:アプリケーションポリシー

Zscalerによるトンネルの自動プロビジョニング

- 前提 条件

- Juniper MistポータルでZscaler認証情報を追加する

- Zscalerの自動トンネルプロビジョニングの構成

- Juniper Secure Edgeトンネルの確認

- Secure Edge コネクターの自動プロビジョニング設定

- サブロケーションを使用したZscalerの自動トンネルプロビジョニング

- Zscalerポータルでサブロケーションを表示する

前提 条件

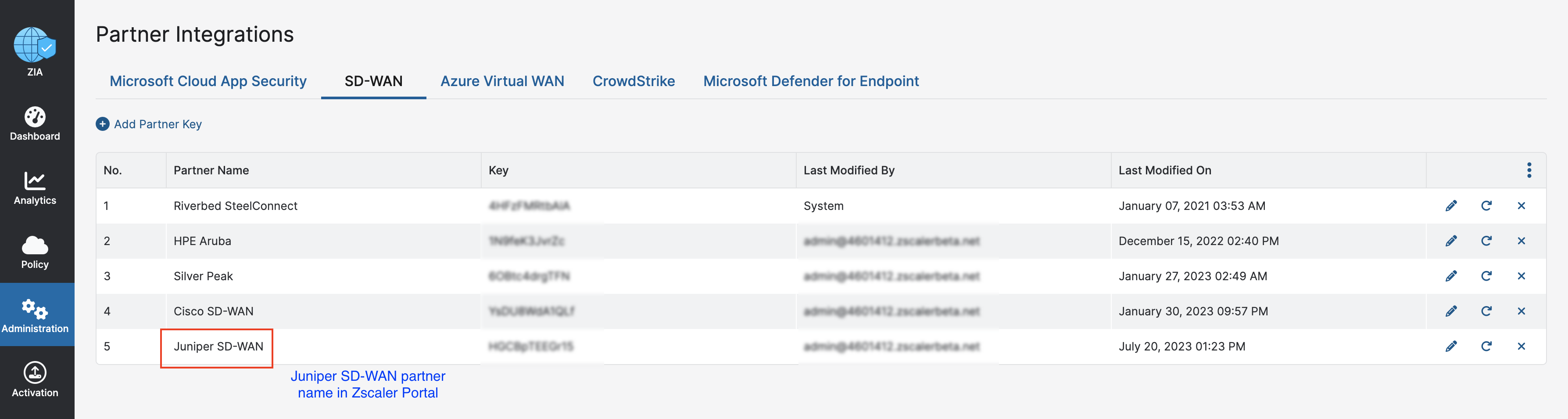

Zscaler トンネルを自動プロビジョニングするには、Zscaler ポータルでパートナー キーとパートナー管理者のログイン資格情報が必要です。

パートナー API キーを追加します。

- Zscalerアカウントを使用して 管理ポータルにログインします。

- [ Administration > Partner Integrations] を選択します。

- [ SD-WAN ] タブを選択します。

- 「 パートナー・キーの追加」をクリックします。

- [ Add Partner Key ] ウィンドウで、ドロップダウン メニューからパートナー名を選択し、[ Generate] をクリックします。

図 6:SD-WAN パートナー統合

の選択

の選択

API アクセスの資格情報を指定します。

- [管理] > [ロール管理] に移動し>パートナー管理者ロールを追加します。

- 次のオプションを設定します。

- [名前(Name)]:管理者ロールの名前。

- [アクセス制御(Access Control)]:アクセス制御タイプとして [完全(Full)] を選択します。

- [パートナーアクセス(Partner Access)]:アクセス制御のアクセスカテゴリのタイプ(SD-WAN API パートナーアクセス権限)を選択します。

詳細については 、「パートナー管理者ロールの追加 」を参照してください。

SD-WAN Orchestrator のパートナー アカウントを作成します。この管理者ユーザー(ユーザー名/パスワード)は、SD-WANパートナー認証専用であり、Zscalerアカウント管理者ユーザーとは異なります。

- [ 管理 ] > [ 管理者管理 ] > [ パートナー管理者の追加] を選択します。

- ログインID、メールアドレス、名前、パートナーロール、パスワードなどの詳細を入力します。詳細については、「 パートナー管理者の追加」を参照してください 。

- 「What is My Cloud Name」を使用してZscalerクラウド名を検索します。

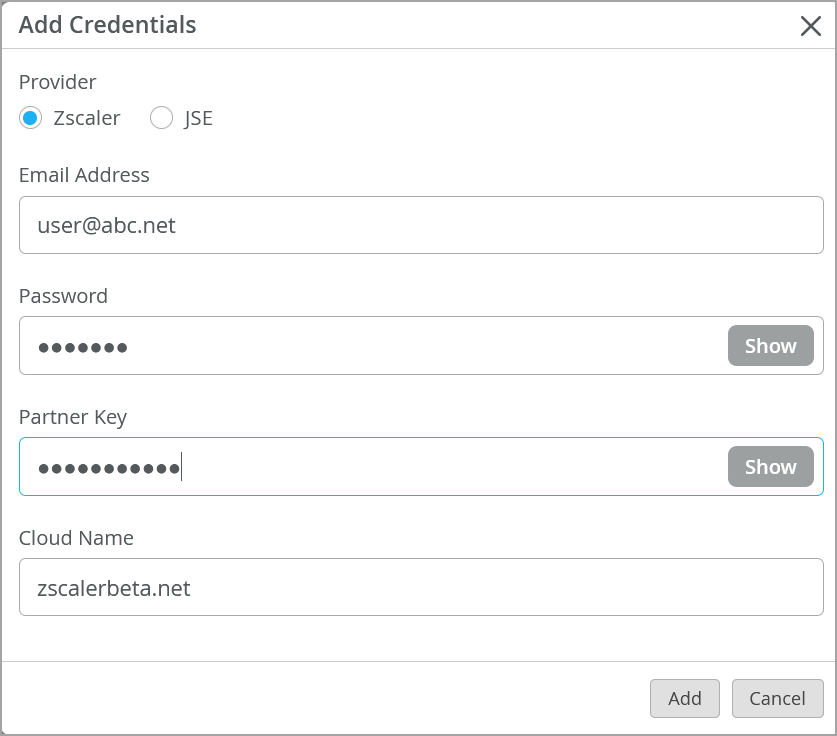

Juniper MistポータルでZscaler認証情報を追加する

- Juniper MistポータルでZscaler認証情報の詳細を入力してJuniper MistクラウドをZscalerと統合します。

- ポータルJuniper Mist、 [ 組織>設定] を選択します。

- [ セキュア WAN Edge 統合(Secure WAN Edge Integration )] ペインまで下にスクロール し、[認証情報の追加(Add Credentials)] をクリックします。

- [Add Provider] ウィンドウで、詳細を入力します。

図7:Zscaler

の認証情報の追加

の認証情報の追加

- [プロバイダ(Provider)]:[Zscaler] を選択します。

- [電子メール アドレス(Email Address)]:ユーザー名(電子メール アドレス)(SD WAN パートナー ユーザーの認証情報)を入力します。

- [パスワード(Password)]:ユーザ名のパスワードを入力します。

- [パートナー キー(Partner Key)]:Zscaler アカウントの設定時に作成したパートナー キーを入力します。

- [クラウド名(Cloud Name)]:Zscaler クラウドの URL。たとえば、zscalerbeta.net です。

- 「 追加 」をクリックして続行します。

この手順は、組織レベルでの 1 回限りの設定です。複数のサイトにまたがってZscalerトンネルを自動的にプロビジョニングするために、Mist Cloudは特定の組織に対して上記の認証情報を使用します。

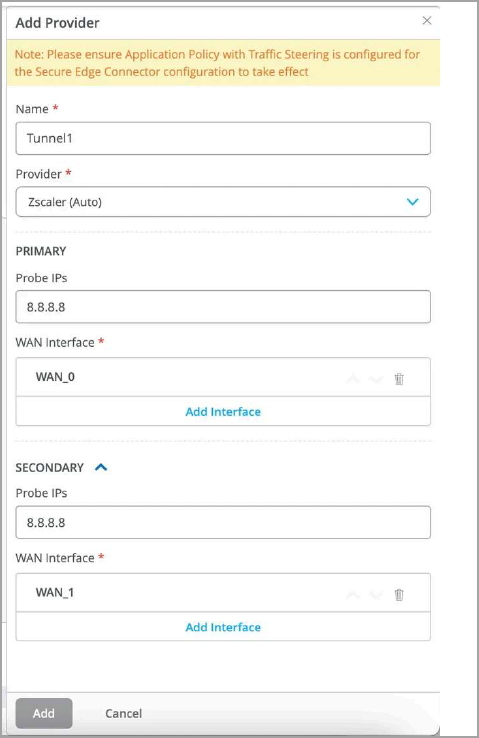

Zscalerの自動トンネルプロビジョニングの構成

- Juniper Mistポータルで、WAN Edge テンプレート レベルまたはサイト レベルの [Secure Edge Connector ] に移動します。

- [ Add Providers] をクリックします。

- [Add Provider] ウィンドウで、自動プロビジョニングに [Zscaler (Auto)] を選択します。

図 8:Zscaler Tunnel Auto Provisioning

の詳細の追加

の詳細の追加

Zscalerの自動プロビジョニングについて、次の詳細を入力します。

- [名前 (Name)]:Zscaler アカウントのユーザー名を入力します。

- [プロバイダ(Provider)]:[Zscaler] を選択します。

- [Probe IPs]:プローブ IP アドレス(プライマリおよびセカンダリ)を入力します。既知の IP アドレスをプローブ IP として入力します。例: 8.8.8.8.

- [WAN Interface]:プライマリおよびセカンダリ トンネルのプロビジョニングのために、プライマリおよびセカンダリ トンネルの詳細で WAN インターフェイスを割り当てます。

- 「 追加 」をクリックして続行します。

[WAN Edge テンプレート (WAN Edge Templates)] ページまたは [WAN エッジ デバイス (WAN Edge Device)] ページで、トラフィック ステアリング プロファイルを追加します。

図 9: トラフィック ステアリング パス

- 以下を選択することで、新しいトラフィック ステアリング パスを追加できます。

[名前(Name)]:トラフィック ステアリング プロファイルの名前を入力します。

[戦略(Strategy)]:戦略を選択します。トラフィック・ステアリング・プロファイルは、トポロジーと構成に基づいて、任意の戦略(順序付け/加重/ECMP)で構成できます。

[タイプ(Type)]: [Secure Edge Connector] を選択します。

[プロバイダ(Provider)]: [Zscaler] を選択します。

- 以下を選択することで、新しいトラフィック ステアリング パスを追加できます。

- 作成したトラフィックステアリングプロファイルを参照するアプリケーションポリシーを追加します。これは、プロバイダー トンネルのプロビジョニングを有効にするために必要です。アプリケーション ポリシーを作成するには、Juniper Mist クラウド ポータルで [Organization > WAN > Application Policy] に移動します

次の図は、前の手順でトラフィック ステアリングが設定されたアプリケーション ポリシーの例を示しています。

図 10: アプリケーション ポリシー

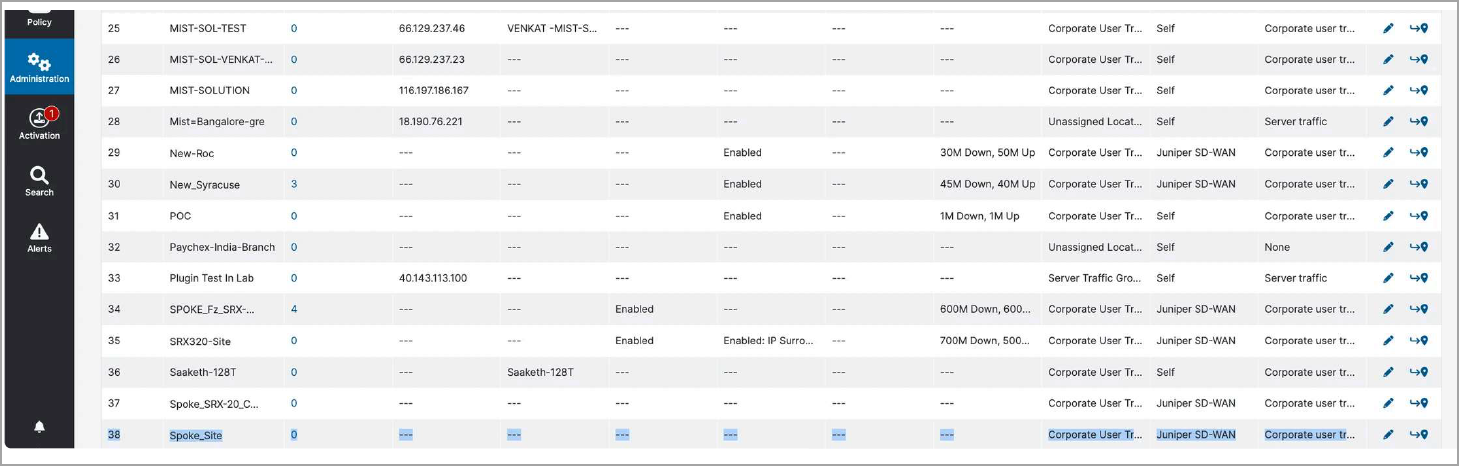

[Zscaler (自動)] オプションで有効になっているテンプレートをサイトに割り当てると、次の操作が実行されます。

関連付けられた Zscaler サイト(ロケーション オブジェクト)が自動的に作成されます。ロケーションオブジェクトは、Zscalerポータルの [管理 ]> [ロケーション管理 ]で表示できます。

図11:Zscalerポータル で作成された場所

で作成された場所

トンネルの作成に必要な詳細情報は、クラウドとZscalerの間で交換Juniper Mist。

トンネルは、デバイスから最も近いネットワークのポイントオブプレゼンス(POP)まで電源が投入されます。

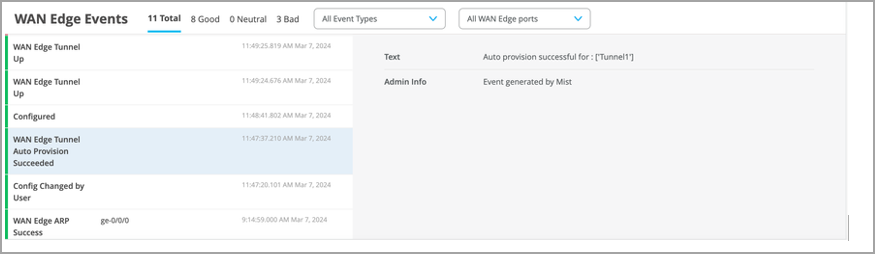

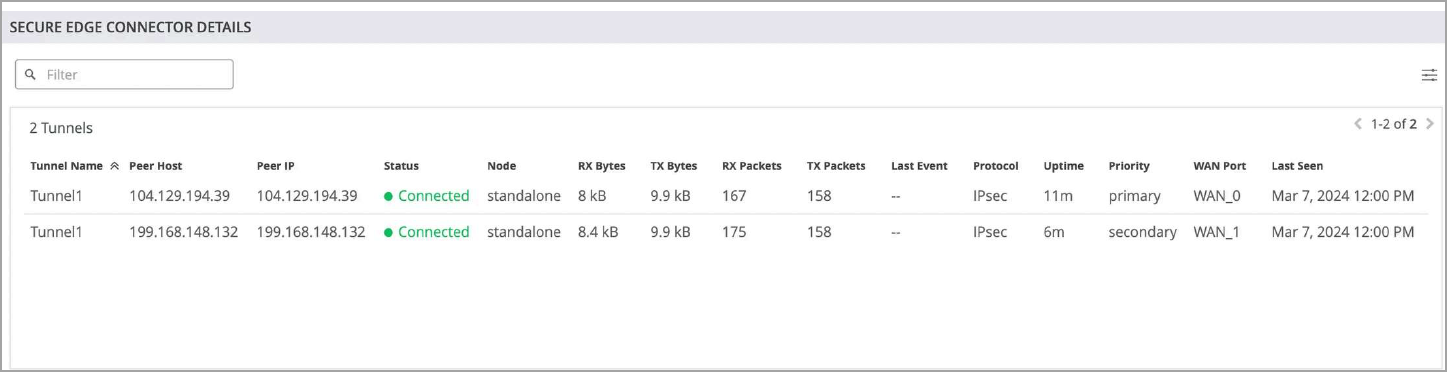

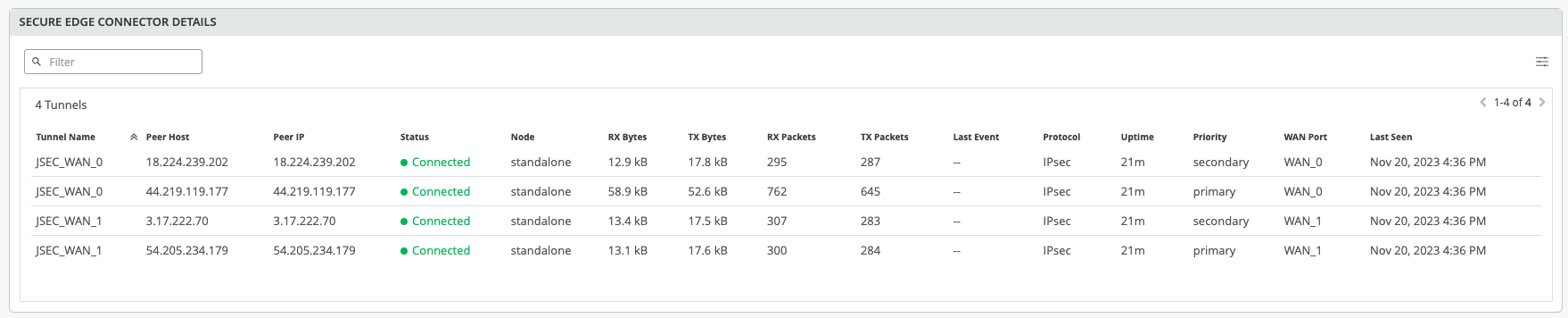

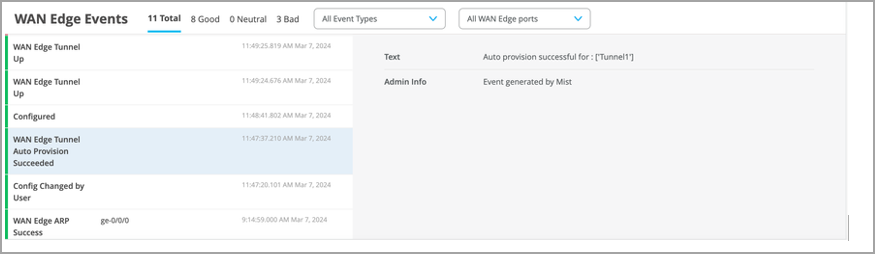

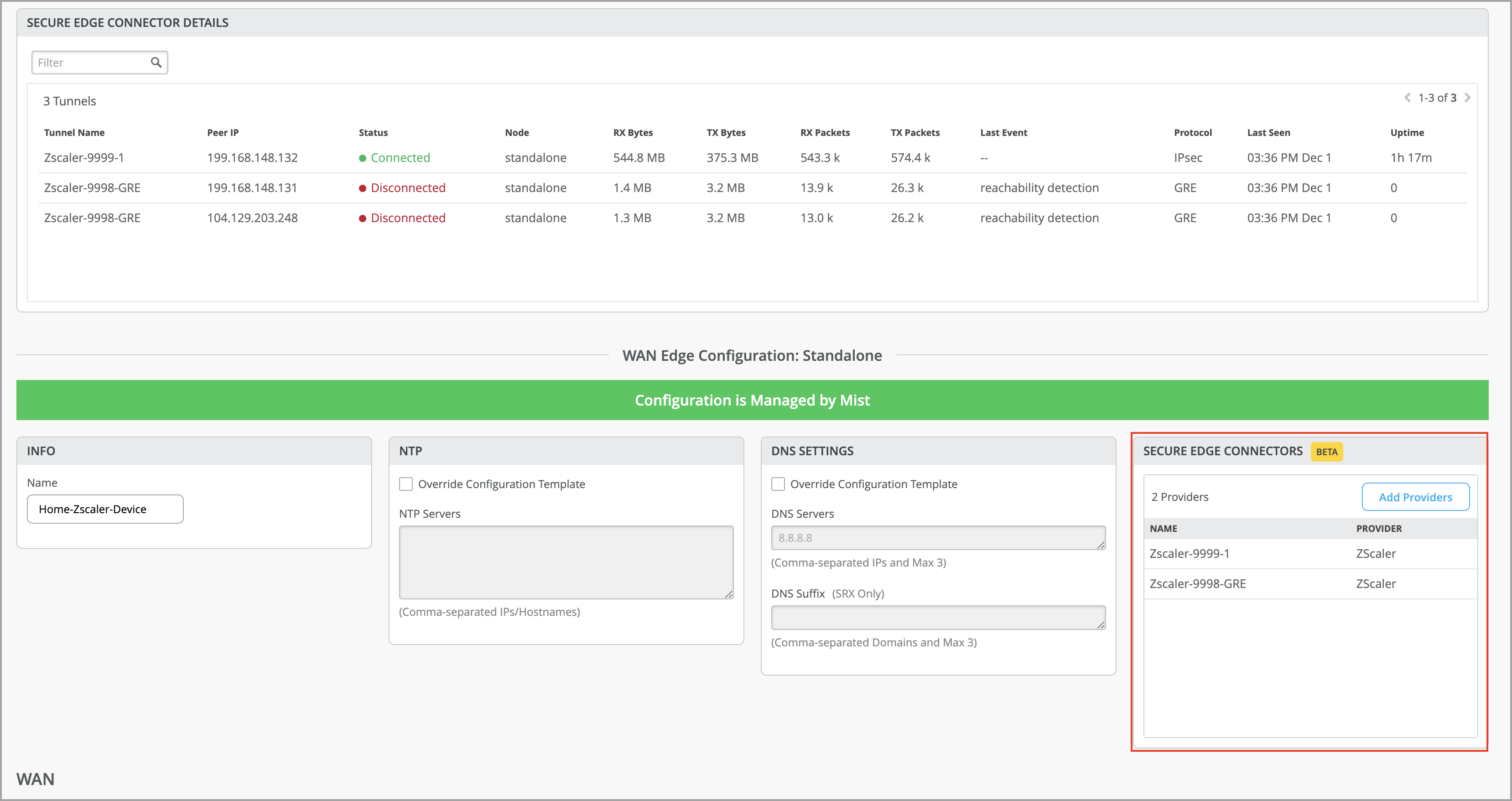

Juniper Secure Edgeトンネルの確認

Juniper Mistポータルでは、[WAN Edge Events] の下に [WAN Edge Tunnel Auto Provision Succeeded ] イベントが表示されたら、デバイスの WAN Insights で確立されたトンネルの詳細を確認できます。

クラウドポータルの [WAN Edge インサイト ( WAN Edge Insights )] ページで>WAN Edge Juniper Mist確立済みトンネルのステータスの詳細を取得します。

のトンネルのステータス

のトンネルのステータス

確立されたトンネルは、Juniper Security Director Cloudダッシュボードとサービスの場所で確認できます。

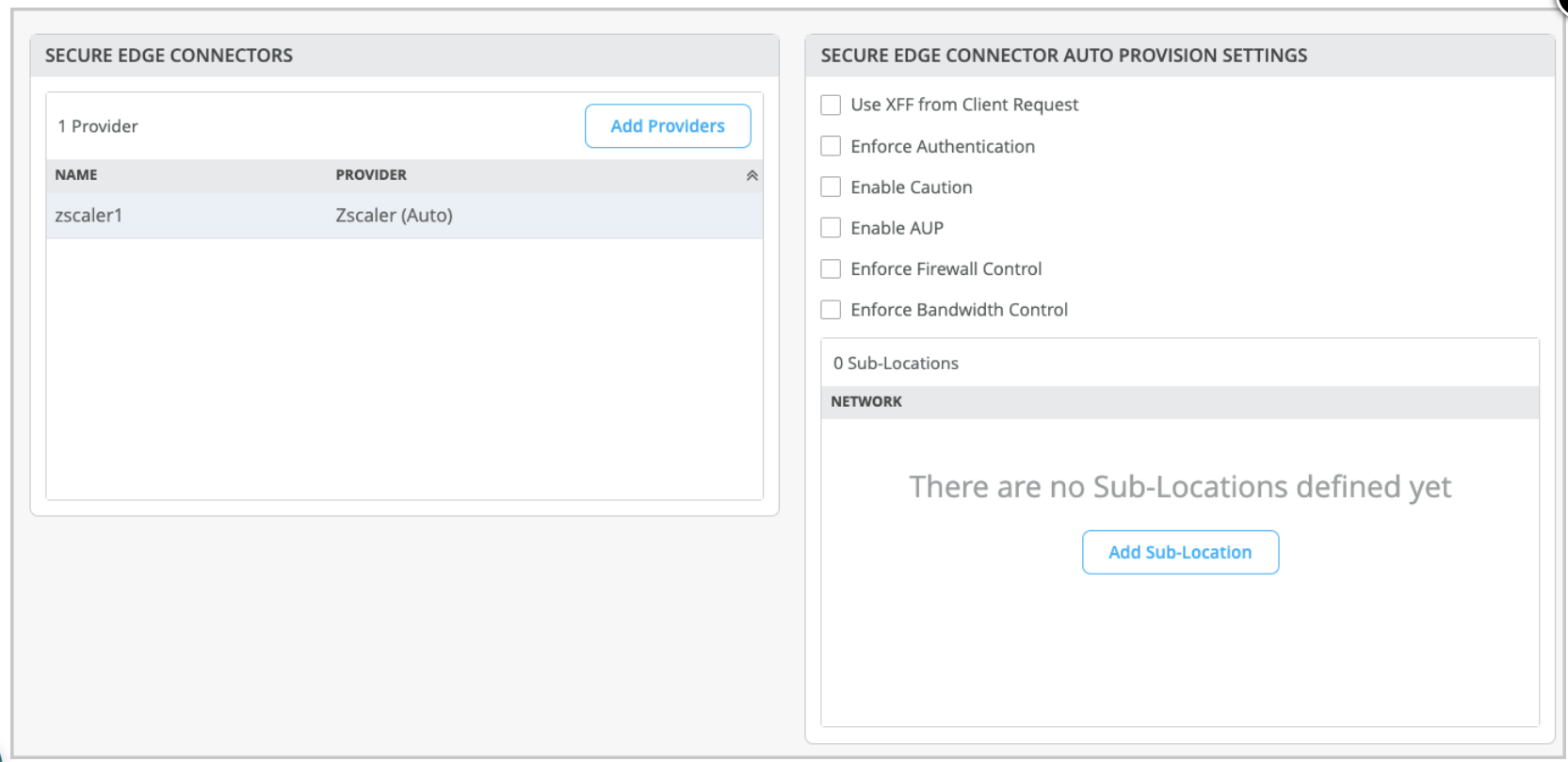

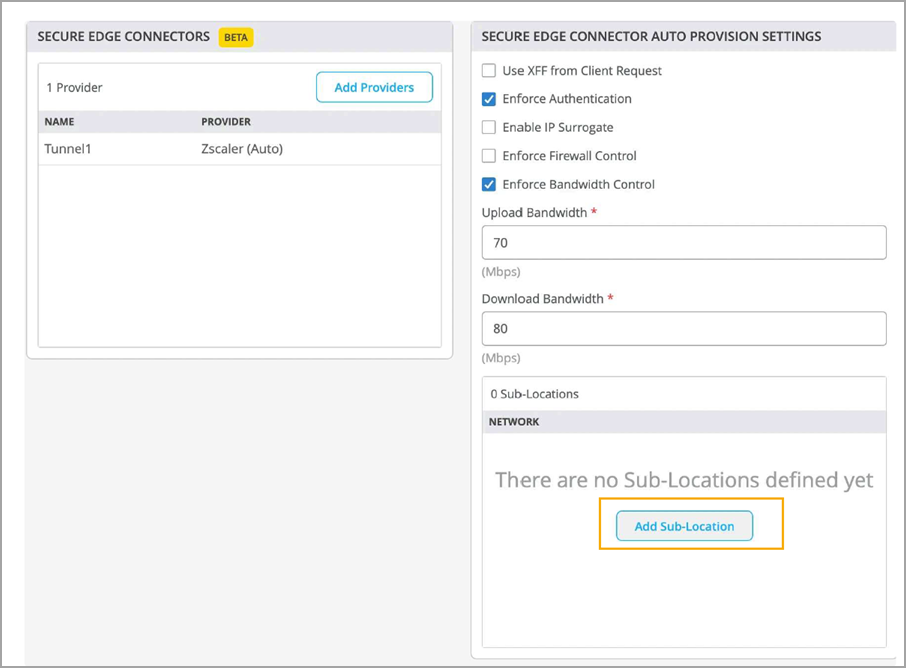

Secure Edge コネクターの自動プロビジョニング設定

ポータルの [ Secure Edge コネクタの自動プロビジョニング設定 ] で、Zscaler の場所ごとにゲートウェイ オプションを設定できますJuniper Mist。これらの設定では、さまざまなトラフィック ルールとポリシーを構成するための追加の制御が可能であり、オプションのパラメーターです。

ポータルJuniper Mist [WAN Edge テンプレート (Organization > WAN Edge Templates)] を選択するか、[WAN Edge 名 (WAN Edge Name)] >> [WAN Edge WAN Edge (WAN Edge Edges)] を選択します。

- [Secure Edge Connectors]まで下にスクロールします。

- [Secure Edge Connector] として [Zscaler (Auto)] を選択します。 Secure Edge コネクタの [Auto Provision Settings ] ペインで、ゲートウェイ オプションを定義できます。

- [クライアント要求から XFF を使用 (Use XFF from Client Request)]:この場所でプロキシ チェーンを使用して Zscaler サービスにトラフィックを転送する場合は、このオプションを有効にします。

- [認証の強制(Enforce Authentication)]:このロケーションからユーザを認証する場合は、このオプションを有効にします。

- [注意の有効化(Enable Caution)]:1 分を超える警告間隔を設定して、認証されていないユーザに警告通知を表示します。[ 認証の強制 ] オプションを無効にしている場合は、このオプションを使用します。

- [AUP の有効化(Enable AUP)]:認証されていないトラフィックのアクセプタブル ユース ポリシー(AUP)を表示し、ユーザがそれを受け入れることを義務付けます。このオプションは 、[認証の強制(Enforce Authentication)] を無効にした場合に使用します。

- [ファイアウォール制御の実施(Enforce Firewall Control)]:ファイアウォール制御オプションを有効にします。

- [帯域幅制御(Bandwidth Control)]:ロケーションの帯域幅制御を実施します。アップロードとダウンロードの最大帯域幅制限を指定できます。

サブロケーションを使用したZscalerの自動トンネルプロビジョニング

Juniper Mistは、Zscalerのサブロケーションの構成とプロビジョニングをサポートします。Zscaler サブロケーションは、ロケーション オブジェクトの子エンティティです。場所は、組織がインターネットトラフィックを送信するさまざまなネットワークを識別します。サブロケーションは、特定のユースケースに使用できます。たとえば、トラフィックが同じ IPsec トンネルを経由する場合でも、組織は企業ネットワーク用に Zscaler サブロケーションを定義し、ゲスト ネットワーク用に別のサブロケーションを定義できます。

組織は、サブロケーションを次の目的で使用します。

- IPアドレスに基づいて異なるポリシーを実装します。

- 社内ネットワークの認証を強制し、ゲストネットワークの認証を無効にします。

- サブロケーションの帯域幅制御を実施し、未使用の帯域幅を親ロケーションで引き続き利用できるようにします。

Juniper Mist は、トンネル オーケストレーション プロセスの一環としてサブロケーション プロビジョニングをサポートしており、Mist ポータルを使用してサブロケーション オプションを定義できます。

Zscalerサブロケーションを設定するには:

ポータルJuniper Mist [WAN Edge テンプレート (Organization > WAN Edge Templates)] を選択するか、[WAN Edge 名 (WAN Edge Name)] >> [WAN Edge WAN Edge (WAN Edge Edges)] を選択します。

- [ Secure Edge Connectors]まで下にスクロールします。

- [Secure Edge Connector] として [Zscaler] を選択します。[ Secure Edge Connector Auto Provision Settings ] オプションの下にサイトのサブロケーションが表示されます。

図 16: サブロケーション

の追加

の追加

- [ Add Sub-Location ] をクリックして、新しいサブロケーションを定義します。

[ サブロケーションの追加 ]オプションは、Secure Edge Connectorとして[Zscaler]を選択した場合にのみ使用できます。

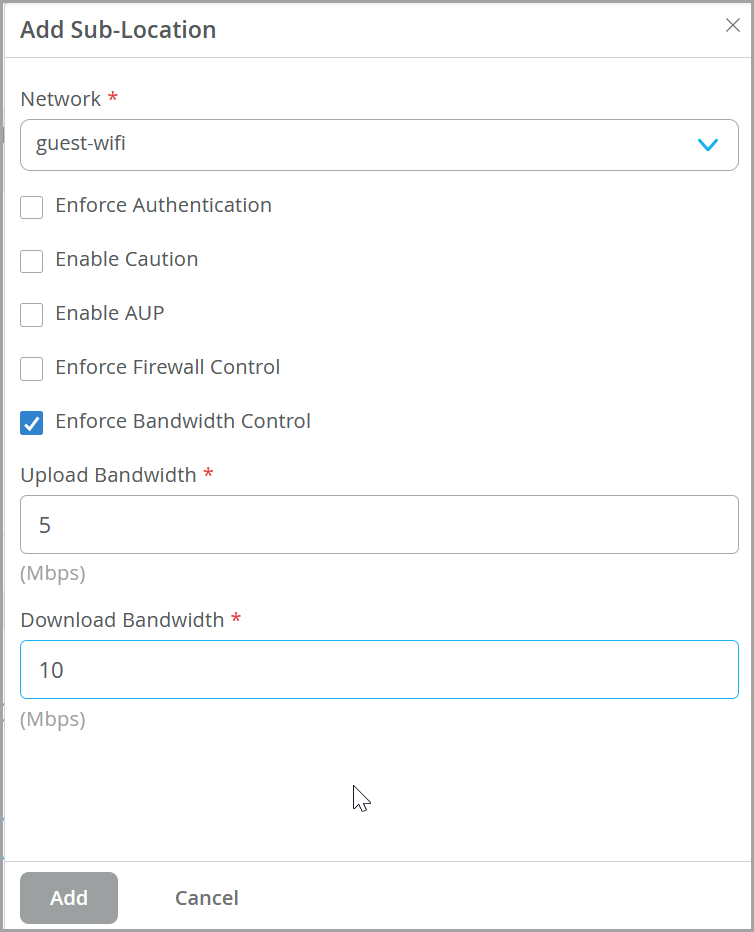

- [ サブロケーションの追加(Add Sub-Location )] ウィンドウで、サブロケーションの設定を定義します。

図 17: サブロケーションの設定

[ネットワーク(Network)]:ドロップダウン ボックスから既存のネットワークを選択します。

- [認証の適用(Enforce Authentication)]:このロケーションからユーザを認証します。

- [注意の有効化(Enable Caution)]:認証されていないユーザへの注意通知を表示します。[ 認証の強制 ] オプションを無効にしている場合は、このオプションを使用します。

- [AUP の有効化(Enable AUP)]:認証されていないトラフィックのアクセプタブル ユース ポリシー(AUP)を表示し、ユーザがそれを受け入れることを義務付けます。このオプションは 、[認証の強制(Enforce Authentication)] を無効にした場合に使用します。カスタム AUP 頻度は、1 から 180 までの数値である必要があります。

- [ファイアウォール制御の実施(Enforce Firewall Control)]:ファイアウォール制御オプションを有効にします。

- [帯域幅制御(Bandwidth Control)]:ロケーションの帯域幅制御を実施します。アップロードとダウンロードの最大帯域幅制限を指定できます。アップロードとダウンロードの帯域幅は、0.1 から 99999 までの数値である必要があります。

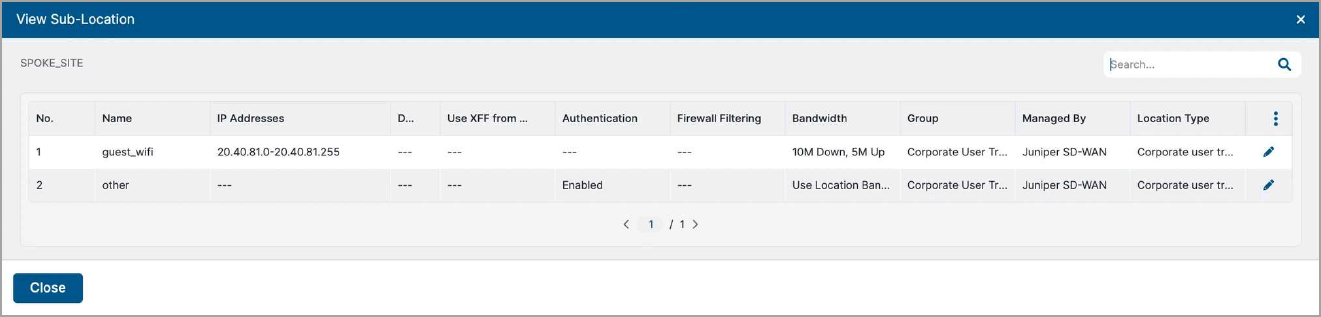

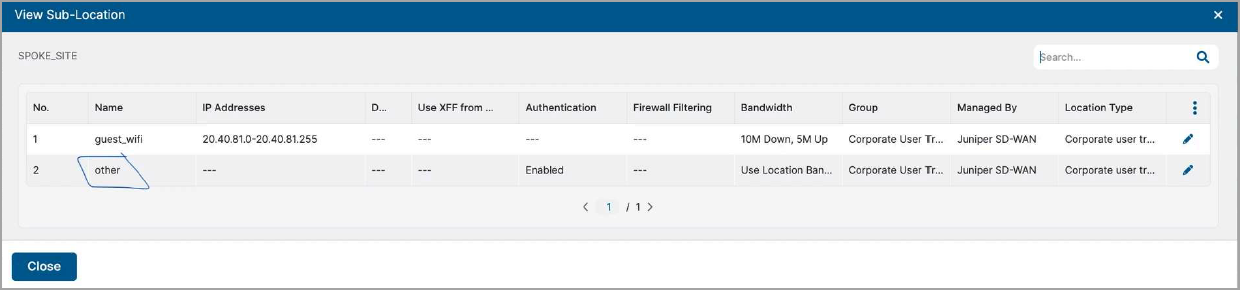

Zscalerポータルでサブロケーションを表示する

新しく作成されたサブロケーションは、Zscalerポータルの [管理 ]> [ロケーション管理 ]で確認できます。[ロケーション(Locations)] ページで、テーブル内のサブロケーションの番号をクリックすると、ロケーションのサブロケーションが表示されます。

で設定されたサブロケーションを表示する

で設定されたサブロケーションを表示する

で他のサブロケーションを表示する

で他のサブロケーションを表示する

検証とトラブルシューティング

Juniper Mistポータルでは、[WAN Edge Events] の下に [WAN Edge Tunnel Auto Provision Succeeded ] イベントが表示されたら、デバイスの WAN Insights で確立されたトンネルの詳細を確認できます。

の表示

の表示

トンネルを確立できない場合、トンネル設定の問題またはデバイスからの到達可能性の問題が原因として考えられます。次のオプションを使用して、問題のトラブルシューティングを行うことができます。

- Juniper Mist ポータルで構成されている Zscaler の IP アドレスまたはホスト名を確認します。Zscalerアカウントで構成されているローカルIDとPSKが、ポータルで構成されているものと一致していることを確認しますJuniper Mist。

- デバイスのWANインターフェイスからZscalerパブリックIPアドレスにpingを実行し、応答があるかどうかを確認します。

- Mist ポータルの 入力します ツールを使用する。Zscaler パブリック IP アドレスをフィルターとして使用して WAN インターフェイスで PCAP を実行し、双方向パケットがあるかどうかを確認します。 パケットキャプチャを使用したSRXシリーズファイアウォールのトラブルシューティングをご覧ください。

- セキュリティ デバイスが Zscaler にパケットを送信していて、Zscaler からの応答がない場合は、次の手順を実行します。

- ZscalerのIPアドレスがアクティブかどうかを確認する

- アップリンクルーターがトラフィックフローをブロックしていないか確認する

- 該当する場合は、NAT 設定を確認する

入力します結果は、上記の問題を検出するのに役立つことに注意してください。