SASE Health向けのPalo Alto Prisma Access統合(ベータ版)

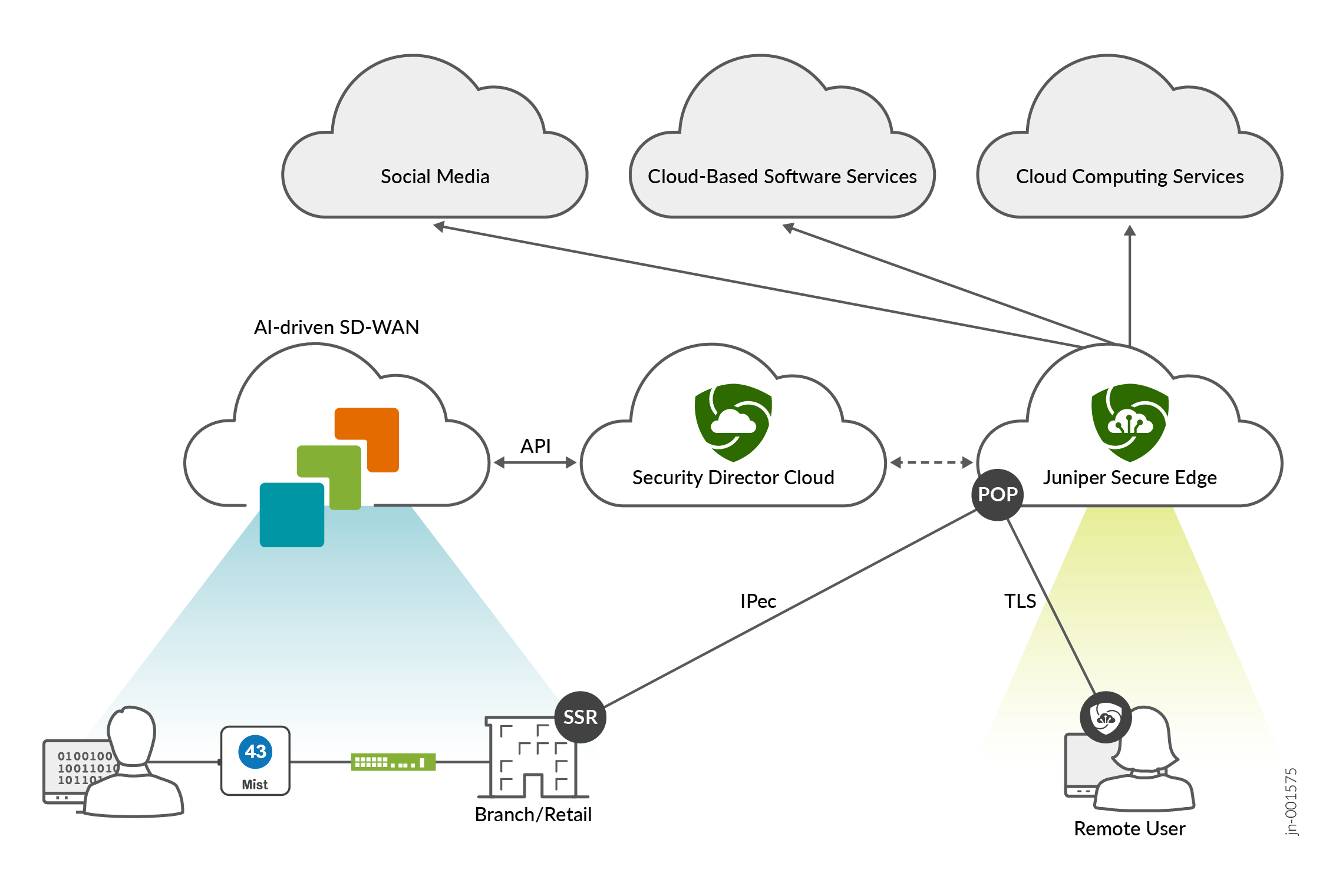

Palo Alto Prisma Accessアカウントをジュニパー Mist™ WAN Assuranceと統合して、Mistポータルから直接一元的なトラブルシューティングを行うことができます。

Palo Alto Prisma Accessアカウントをジュニパー Mist™ WAN Assuranceと統合することで、トラブルシューティングやデバッグのための一元的なビューを取得できます。この統合により、Mistポータルから直接Prisma Accessイベントとトンネル統計をリアルタイムで表示できるため、トラブルシューティング中にプラットフォーム間を移動する必要がありません。

Palo Alto Prisma Accessは、ユーザーがどこにいてもアプリケーションやデータに安全かつ迅速にアクセスできるようにするクラウドベースのセキュリティプラットフォームです。Prisma AccessとMist WAN Assuranceの両方を使用する場合、IPsecトンネルは両者間のエンドツーエンド通信に使用されます。例えば、スタンドアロンのWANエッジデバイスが特定のアプリケーションにアクセスする必要がある場合、デバイスとPrismaクラウドの間のIPsecトンネルを介して安全に到達できます。

MistはこれらのIPsecトンネルを自動的にプロビジョニングするため、必要となる手動設定の量が大幅に削減され、ヒューマンエラーのリスクも低減します。この自動トンネルプロビジョニングは、Mistで行う設定がStrata Cloud Managerに複製されるため、両側で設定する必要がないことを意味します。

この統合により、WANエッジデバイス、Prisma Access、アプリケーションに関する重要なインサイトがリアルタイムで提供されます。これらのインサイトを使用して、サイトの問題を迅速かつ効率的に診断および解決できます。

によるトラフィック検査

によるトラフィック検査

利点と要件

| 利点 |

|

| 要件 |

|

Prisma Access アカウントを Mist WAN Assurance と統合するには、以下の手順を完了する必要があります。

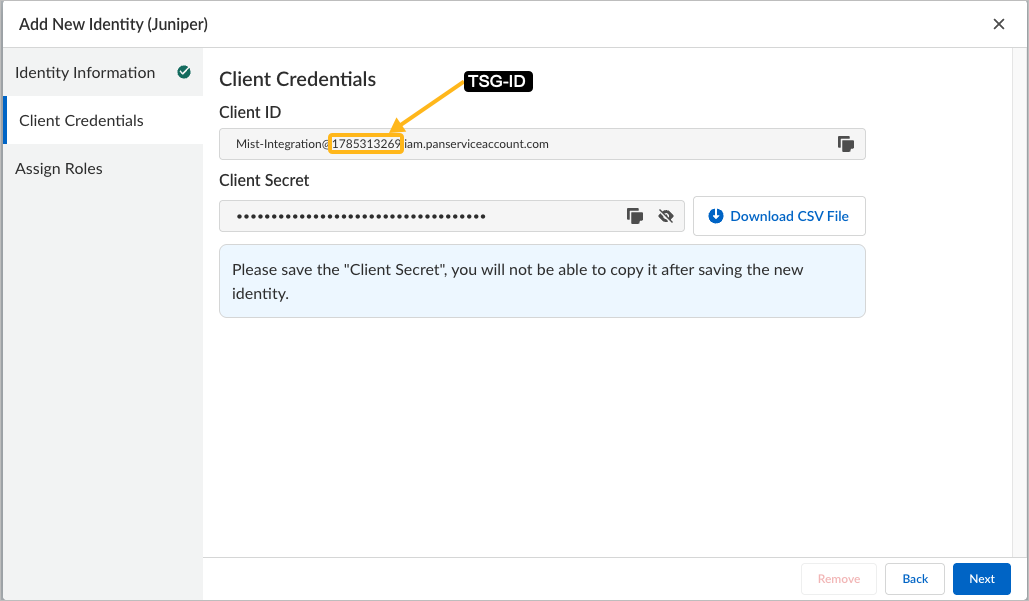

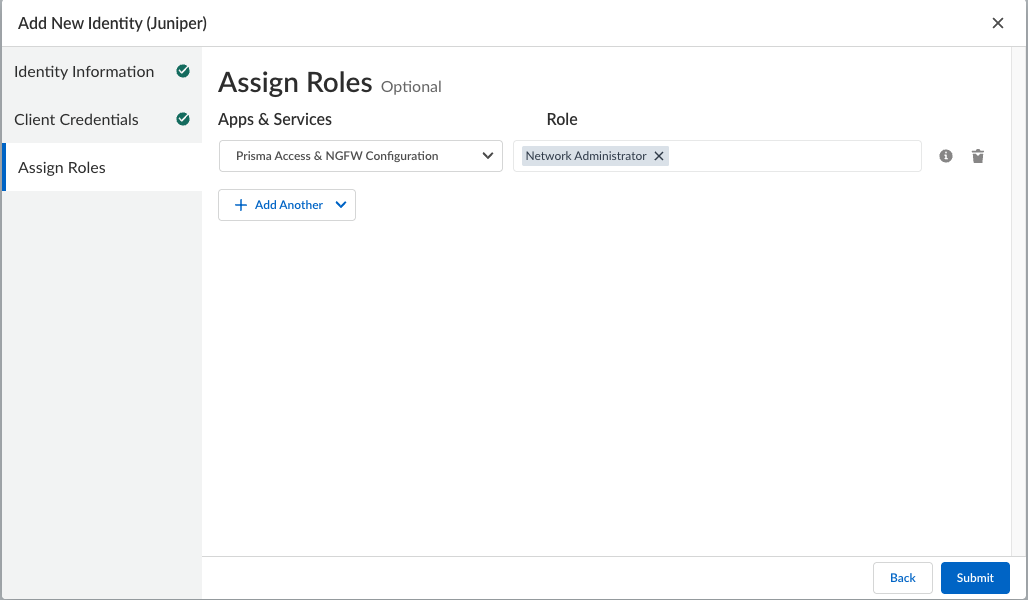

Prisma Strata Cloud Managerでユーザーアクセスロールを設定し、Mistの認証情報を取得します

アプリケーションとサービスへのアクセスを制御するには、Prismaでユーザーアクセスロールを設定します。ロールは、Strata Cloud Managerを通じて設定します。次に、ユーザーの認証情報を保存して、 アカウントをリンクするためにジュニパー Mistポータルに入力できるようにします。

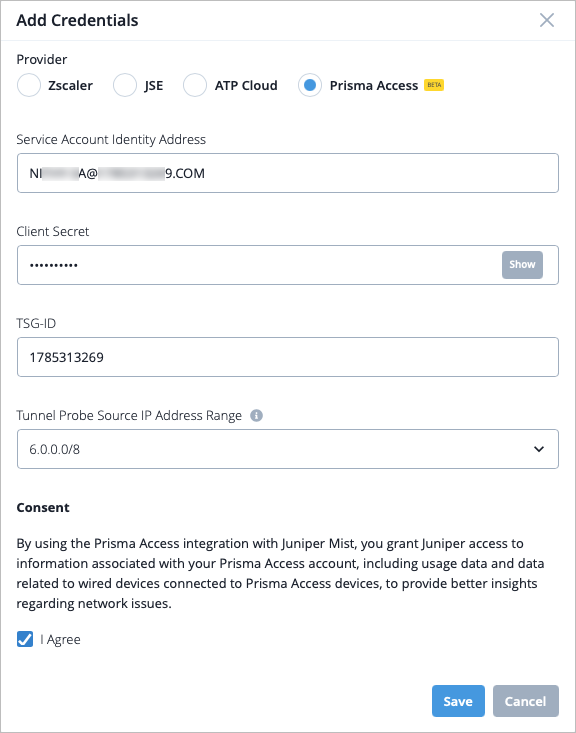

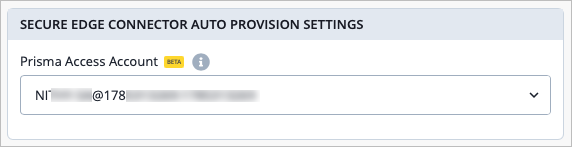

Prisma AccessアカウントをSecure Edgeコネクタとして追加

- ジュニパー Mistポータルの左側のメニューから、組織>管理>設定を選択します。

- セキュアWANエッジ統合セクションで、資格情報の追加をクリックします。

- Prisma Strata Cloud Managerからコピーした認証情報を入力します。

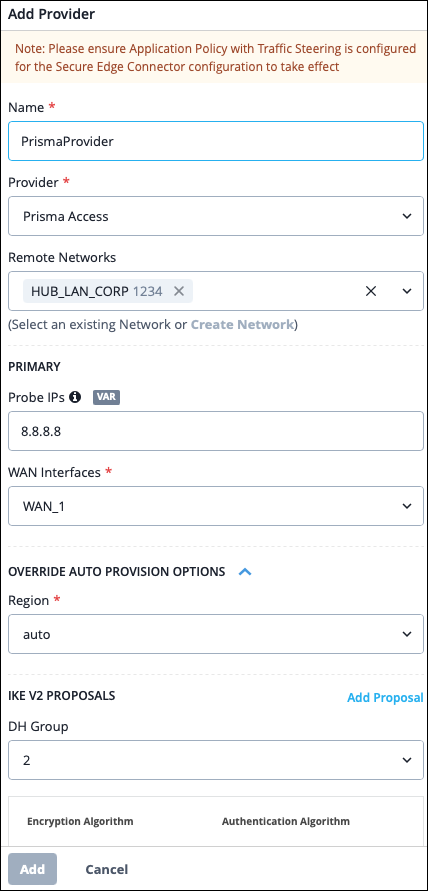

IPsecトンネルの自動プロビジョニング

MistのPrismaトンネルの自動プロビジョニングに必要な設定は最小限です。Mistで設定するだけで、その設定はStrata Cloud Managerに自動的に複製されます。

構成のほとんどの側面が自動的に設定されます。トンネルを設定するために必要なのは、名前、プロバイダー、WANインターフェイスを入力することだけです。自動的に設定されるフィールドには、Prismaテナント情報に基づいてトンネルのリージョンを自動的に検索する地域Mistデータセンターや、サービス接続に最も近い地理的に最も近いポイントオブプレゼンス(POP)を自動的に検索するデータセンター Mistがあります。ただし、必要に応じて、これらのフィールドを他の値で設定できます。

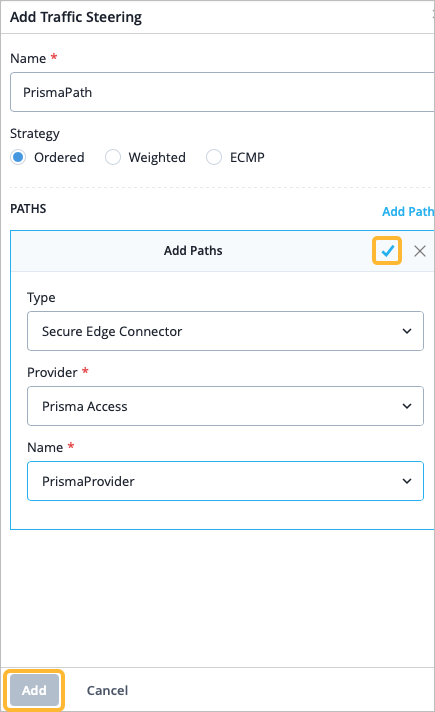

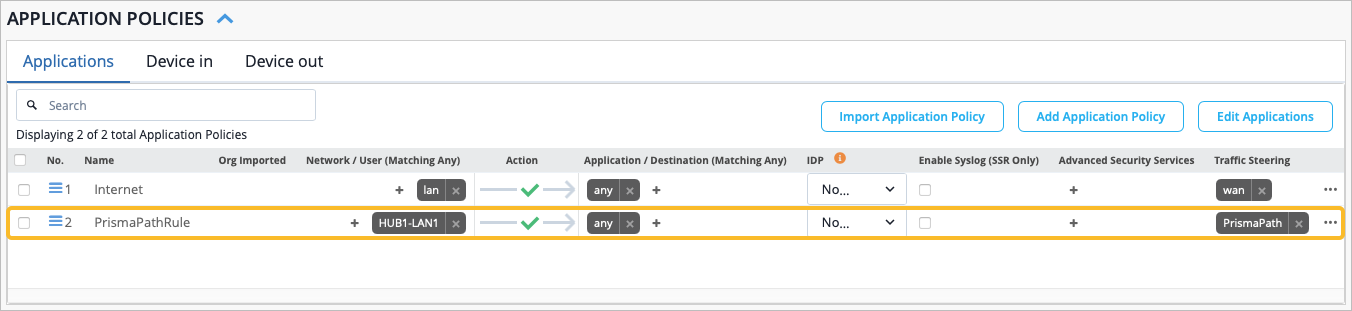

トラフィックステアリングとアプリケーションポリシーを設定する

トンネル検証:

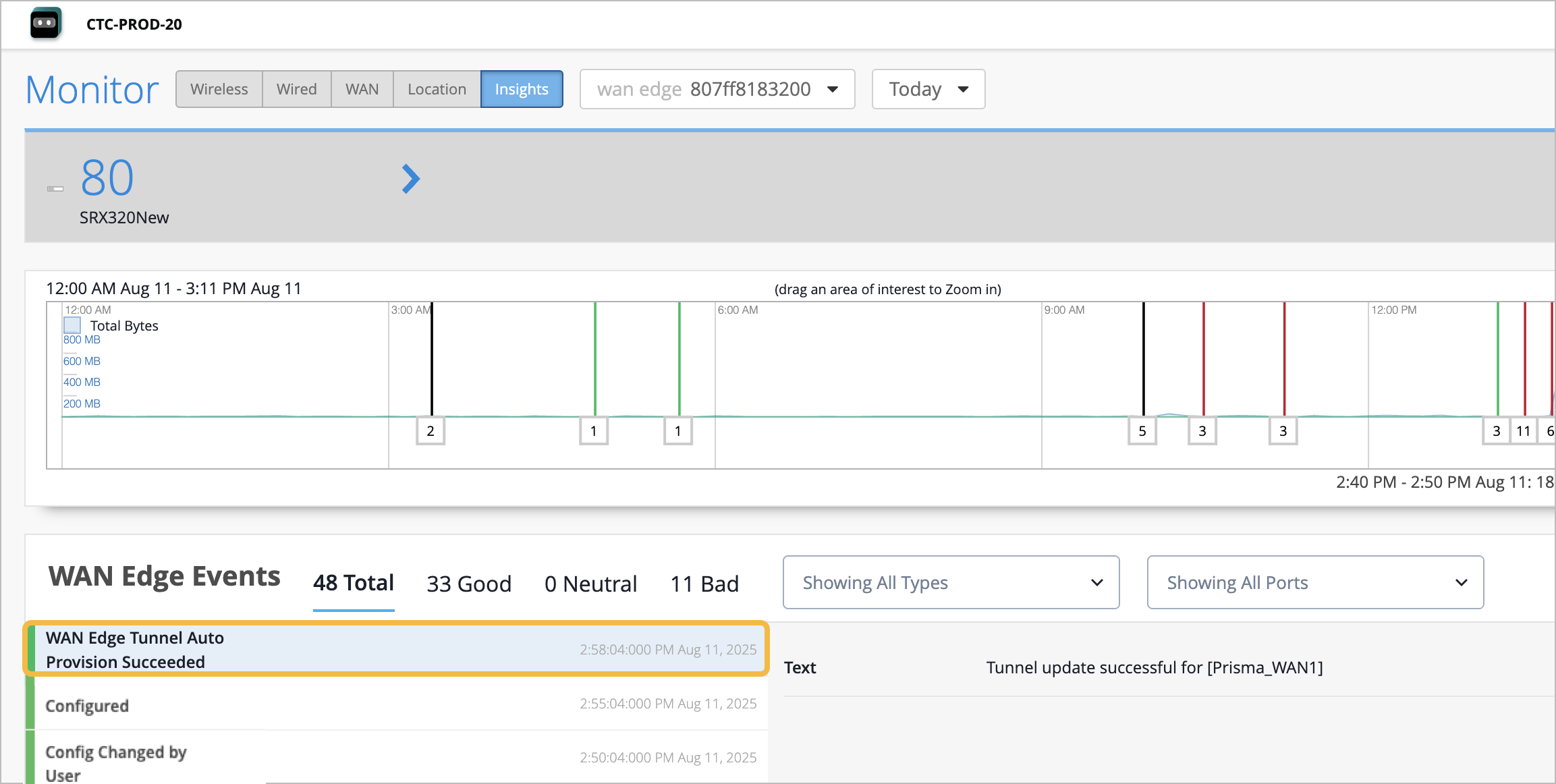

IPsec設定は、テンプレートが割り当てられているサイトに属するすべてのWANエッジデバイスにプッシュされ、デバイスから最も近いPrismaクラウドへのトンネルが立ち上がります。IPsecステータスを確認するには、左側のメニューから WAN Edge > WAN Edge を選択し、WAN Edge デバイスをクリックし、最後に Edge インサイト WANをクリックします。確立されたトンネルの詳細は、 WAN Edge Tunnel 自動プロビジョニング成功 イベントが WAN Edge イベントの下に表示されると、デバイスの WAN Edge インサイト ページで確認できます。

Prismaイベント

-

ジュニパー Mistは、以下のPrismaアクセスイベントをサポートしています。

リモートネットワーク:

-

Prisma RN ECMP BGPダウン

-

Prisma RN ECMP BGPフラップ

-

Prisma RN ECMPプロキシトンネルダウン

-

Prisma RN ECMPプロキシトンネルフラップ

-

Prisma RNプライマリWAN BGPダウン

-

Prisma RNプライマリWAN BGPフラップ

-

Prisma RNプライマリWAN BGPアップ

-

Prisma RNプライマリWANプロキシトンネルダウン

-

Prisma RNプライマリWANプロキシトンネルフラップ

-

Prisma RNプライマリWANトンネルダウン

-

Prisma RNプライマリWANトンネルフラップ

-

Prisma RNプライマリWANトンネルアップ

-

Prisma RNセカンダリWAN BGPダウン

-

Prisma RNセカンダリWAN BGPフラップ

-

Prisma RNセカンダリWAN BGPアップ

-

Prisma RNセカンダリWANプロキシトンネルダウン

-

Prisma RNセカンダリWANプロキシトンネルフラップ

-

Prisma RNセカンダリWANトンネルダウン

-

Prisma RNセカンダリWANトンネルフラップ

-

Prisma RNセカンダリWANトンネルアップ

サービス接続:

-

Prismaサービス接続プライマリWAN BGPダウン

-

Prismaサービス接続プライマリWAN BGPフラップ

-

Prismaサービス接続プライマリWANプロキシトンネルダウン

-

Prisma サービス接続プライマリ WAN プロキシ トンネル フラップ

-

Prismaサービス接続のプライマリWANトンネルダウン

-

Prismaサービス接続プライマリWANトンネルフラップ

-

Prismaサービス接続セカンダリWANプロキシトンネルダウン

-

Prisma サービス接続セカンダリ WAN プロキシ トンネル フラップ

-

Prisma サービス接続セカンダリ WAN トンネルダウン

-

Prisma サービス接続セカンダリ WAN トンネル フラップ

-

Prisma サービス接続 WAN BGP ダウン

-

Prisma サービス接続 WAN BGP フラップ

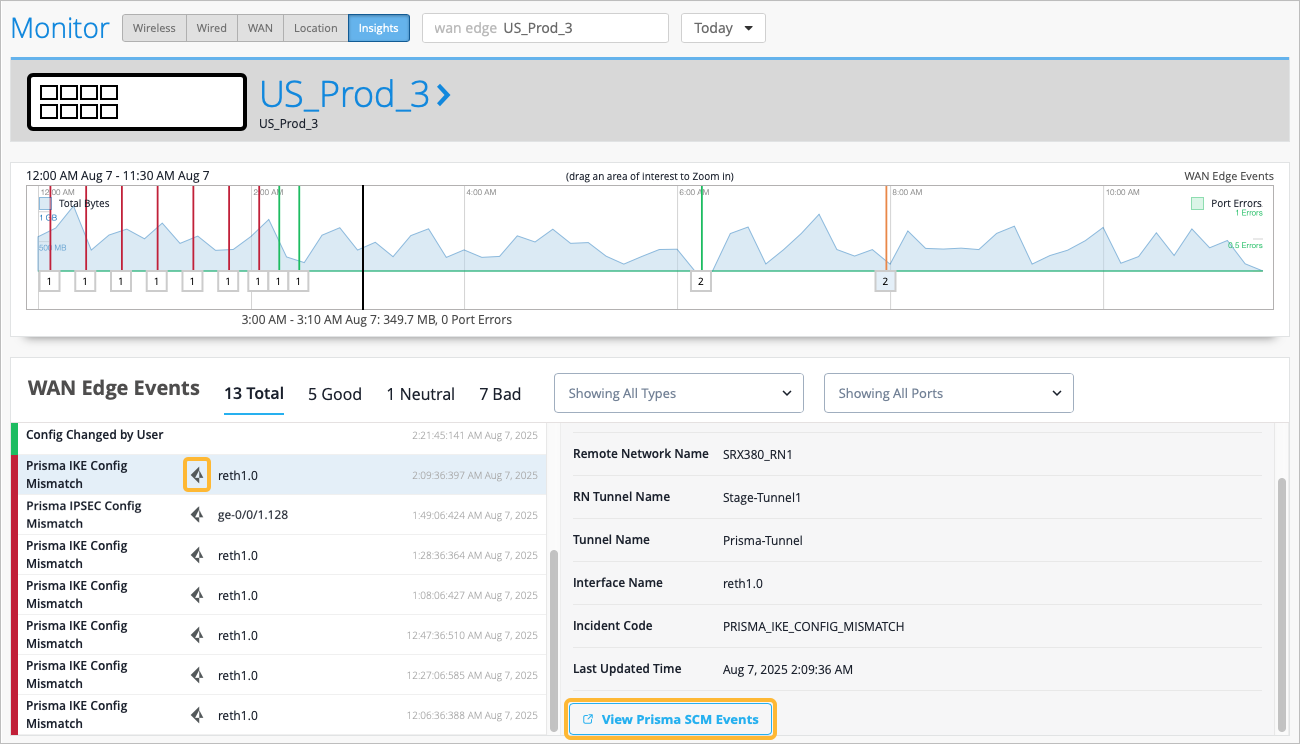

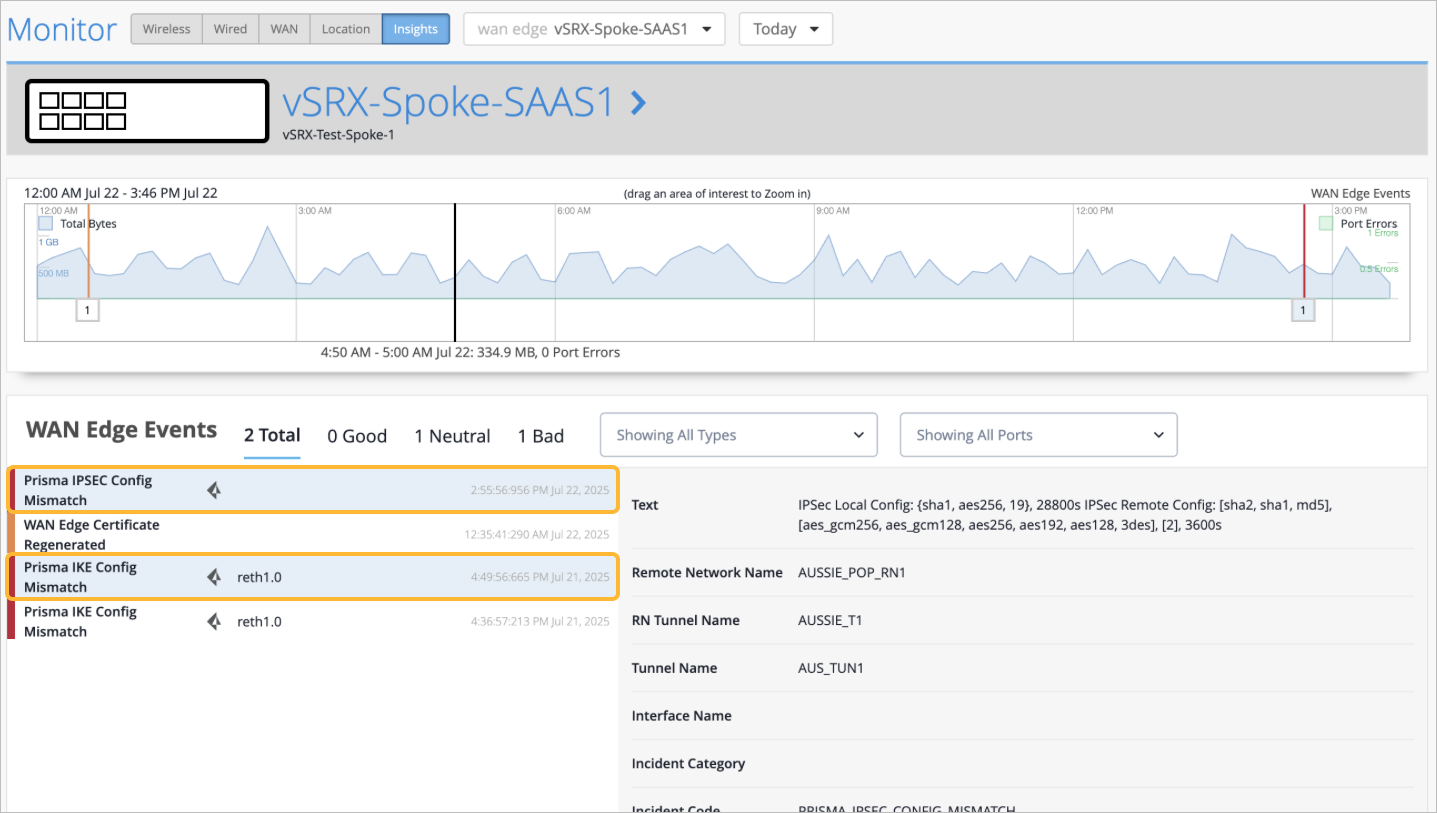

注:Prisma Access アイコンは、Strata Cloud Manager から受信した Prisma Access イベントの横に表示されます。Prisma Accessイベントの情報は、Strata Cloud Managerから直接取得されます。

-

Prisma Accessイベントを選択すると、 Prisma SCMインシデントを表示 ボタンが表示されます。Prisma SCMからのPrismaインシデントの詳細を表示する必要がある場合は、このボタンを選択します。

-

構成の不一致

Marvisは、Mistのサイト構成とPrismaの構成を常に比較しています。逸脱が検出されると、Prisma Accessイベントが生成され、WANエッジイベントに表示されます。

構成相違アラート:

-

Prisma IKE構成の不一致

-

Prisma IPsec構成の不一致

トンネル統計情報

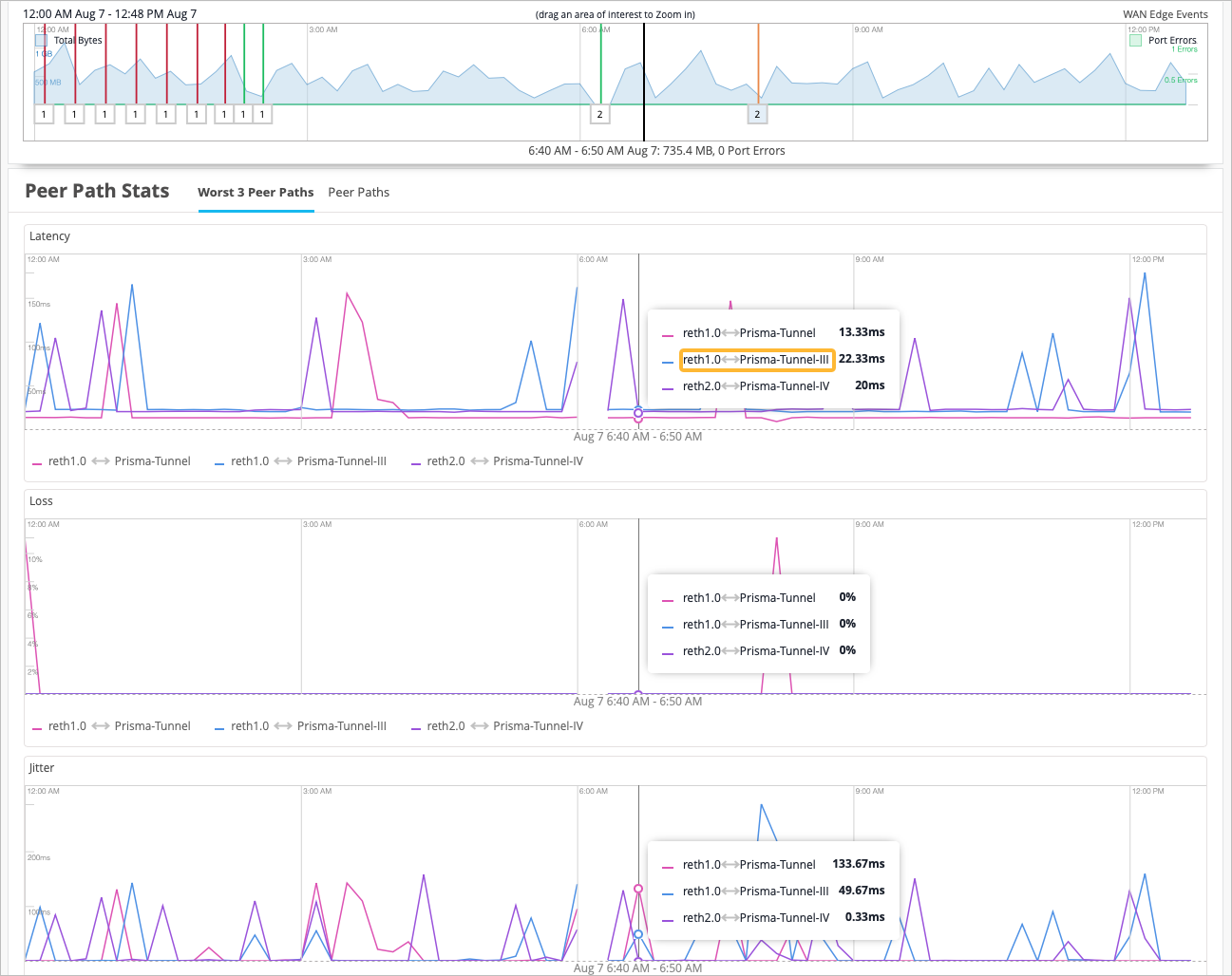

セッションスマートルーター(SSR)と SRXシリーズファイアウォールの両方のPrismaトンネル統計情報は、WANエッジインサイトページのピアパス統計に表示されます。

トンネル統計は、ノースバウンドリソースへのインテリジェントなプローブを使用して、ほぼリアルタイムの主要業績評価指標(KPI)を生成します。トンネルを介してアプリケーションにアクセスする際の顧客のエクスペリエンスをほぼリアルタイムで確認できます。

ピアパス統計チャートにカーソルを合わせると、表示される文字列内のパスに関する情報が表示されます。文字列は次のように解読できます。

egress device interface <--> Prisma tunnel name.