SCIMとMicrosoft Entra IDおよびOktaの統合

Mist Access Assuranceクラウドは、OAuth 2.0を使用してMicrosoft Entra ID(Azure AD)およびOktaと統合し、セキュアなユーザー認証と承認を実現します。クロスドメインID管理システム(SCIM)統合により、Access アシュアランスクラウドがローカルで同期されたユーザーとグループのリポジトリを維持できるようになり、遅延と外部IdPへの依存が軽減されるため、認証パフォーマンスが向上します。SCIMをEntra IDまたはOktaと統合するには、以下の手順に従ってください。

Mist Access Assuranceクラウドは、OAuth 2.0を使用してMicrosoft Entra ID(Azure AD)やOktaなどの外部IDプロバイダ(IdP)と統合します。この統合により、Mist Access Assuranceは以下を管理します。

-

EAP-TTLSおよびAdmin-Authの認証

-

IdPへのOAuth 2.0接続を介したEAP-TLS、EAP-TTLS、Admin-Authの認証(ユーザーグループ情報の取得)

認証と承認の操作には外部IdPとのリアルタイム通信が含まれるため、各制御パス呼び出しによりさらなる遅延が発生する可能性があり、認証とポリシー評価の全体的な応答時間に影響を与える可能性があります。また、IdPサービスが低下した場合に、潜在的なボトルネックや障害ドメインが追加されます。

認証プロセスを最適化するために、ジュニパー Mist Access Assuranceは、クロスドメインID管理(SCIM)ベースのIdPとの統合システムをサポートしています。SCIMベースの統合の主なメリットは、認証プロセス中の遅延が短縮されることです。

Mist Access Assuranceクラウドでは、SCIMを利用して、各顧客組織のユーザーおよびグループ情報のローカル同期リポジトリを維持します。このリポジトリを使用すると、ポリシーサービスは、外部IdPへのリアルタイム検索を必要とせずに、ユーザーグループのメンバーシップを評価し、承認ルールを適用できます。

SCIMデータからグループマッピングを取得する際にMist Access Assuranceクラウドがエラーに遭遇した場合、外部IdPに接続することで、既存のOAuthベースの認証に自動的に復帰します。

SCIMを無効にすると、同期されたユーザーとグループデータがすべて削除され、IdPからのそれ以上の同期ができなくなります。

前提条件

SCIM を統合する前に、必ず以下のタスクを完了してください。

Mist Access AssuranceをMicrosoft Entra IDまたはOkta IdPと統合します。詳細な手順については、「 Microsoft Entra ID統合」 と 「Okta統合」 を参照してください。

SCIMの設定に進む前に、少なくとも1つのクライアントにMist Access Assuranceがオンボーディングされていることを確認してください。

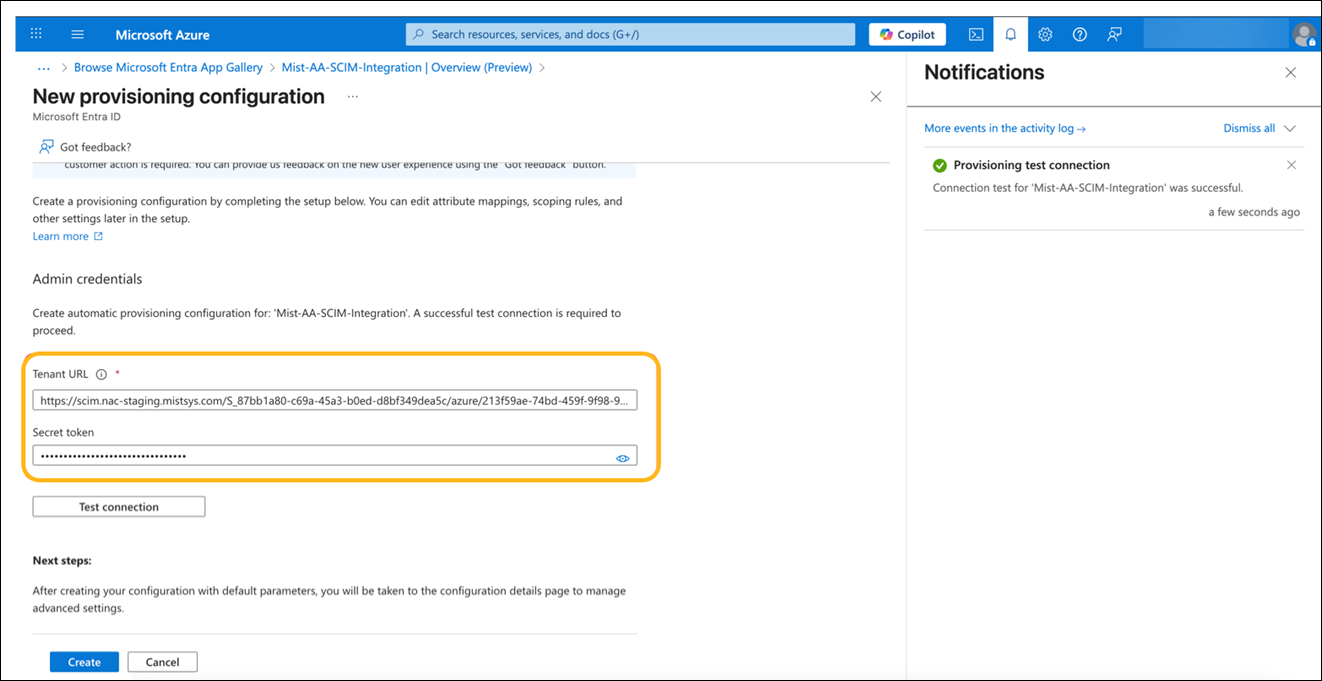

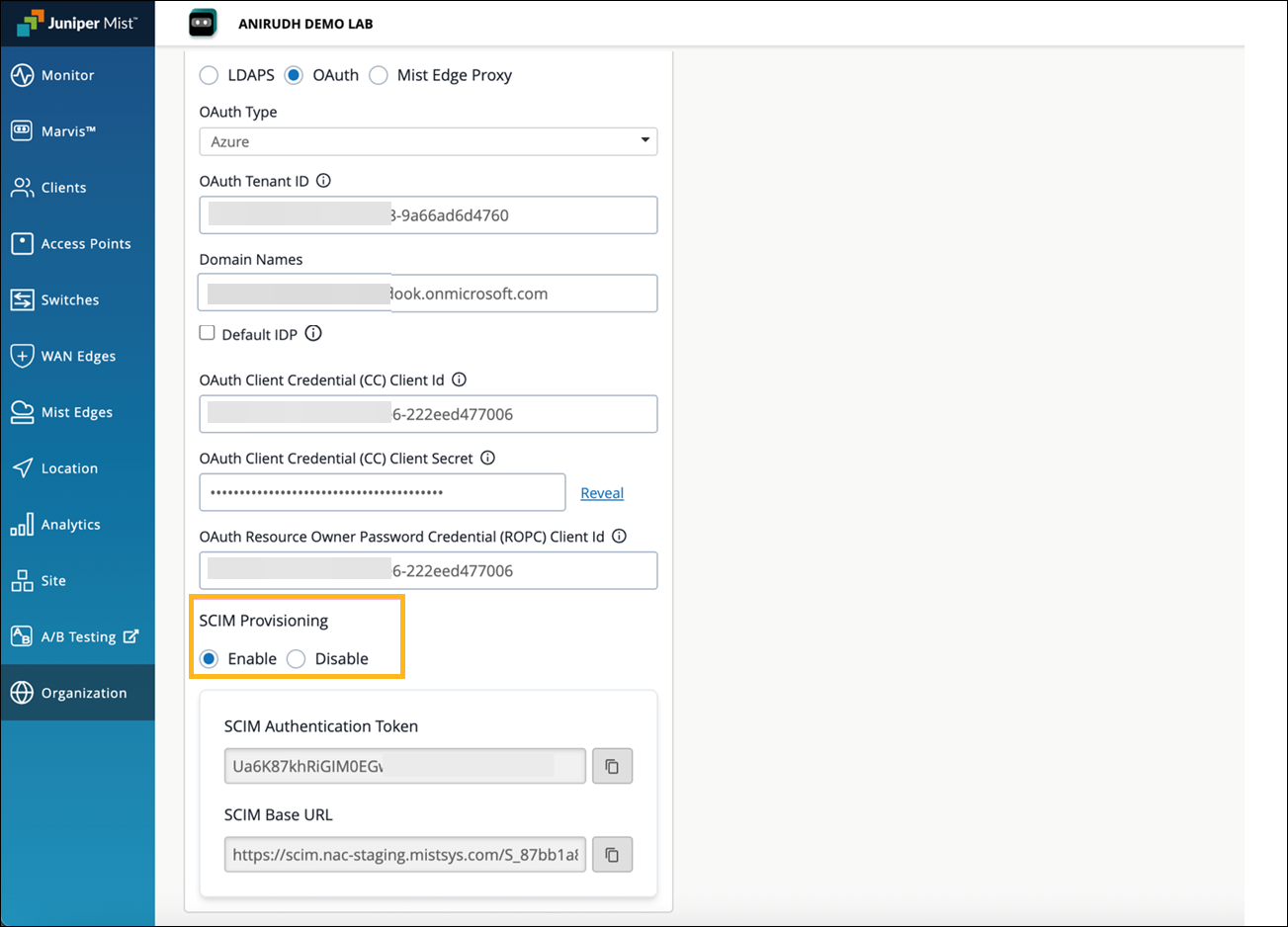

IdP設定でSCIMプロビジョニングを有効にします。SCIM認証トークンとSCIMベースURLは、SCIMプロビジョニングを有効にすると自動的に生成されます。これらのパラメーターは、IdPからMist Access Assuranceにユーザーとグループ情報を同期するために必要です。

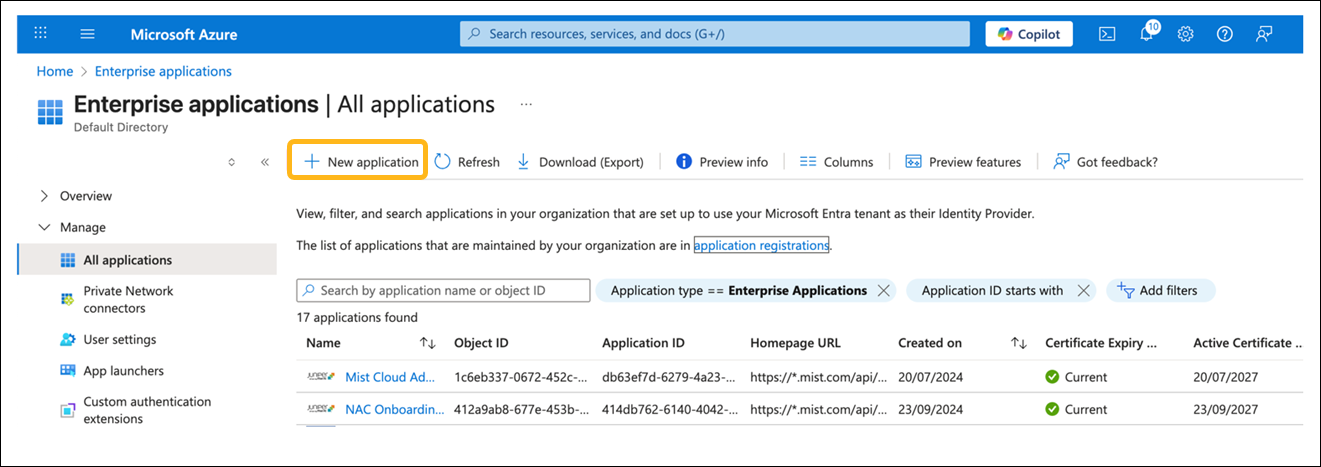

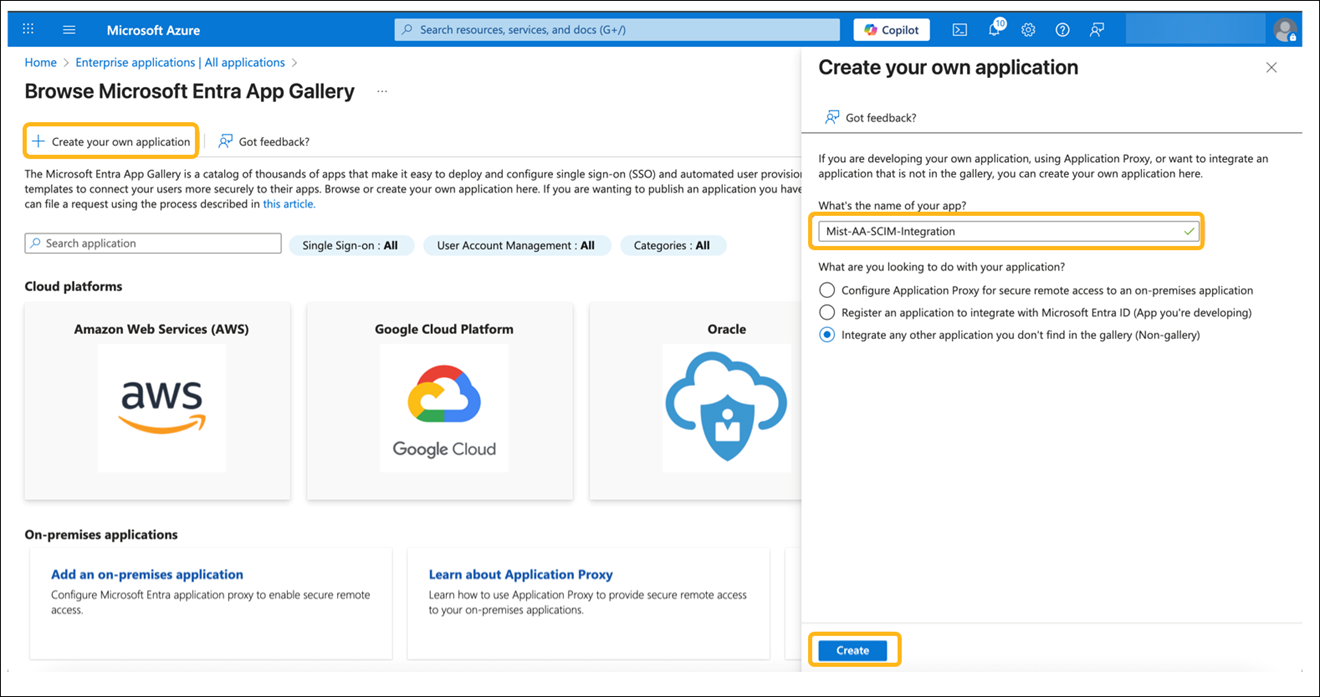

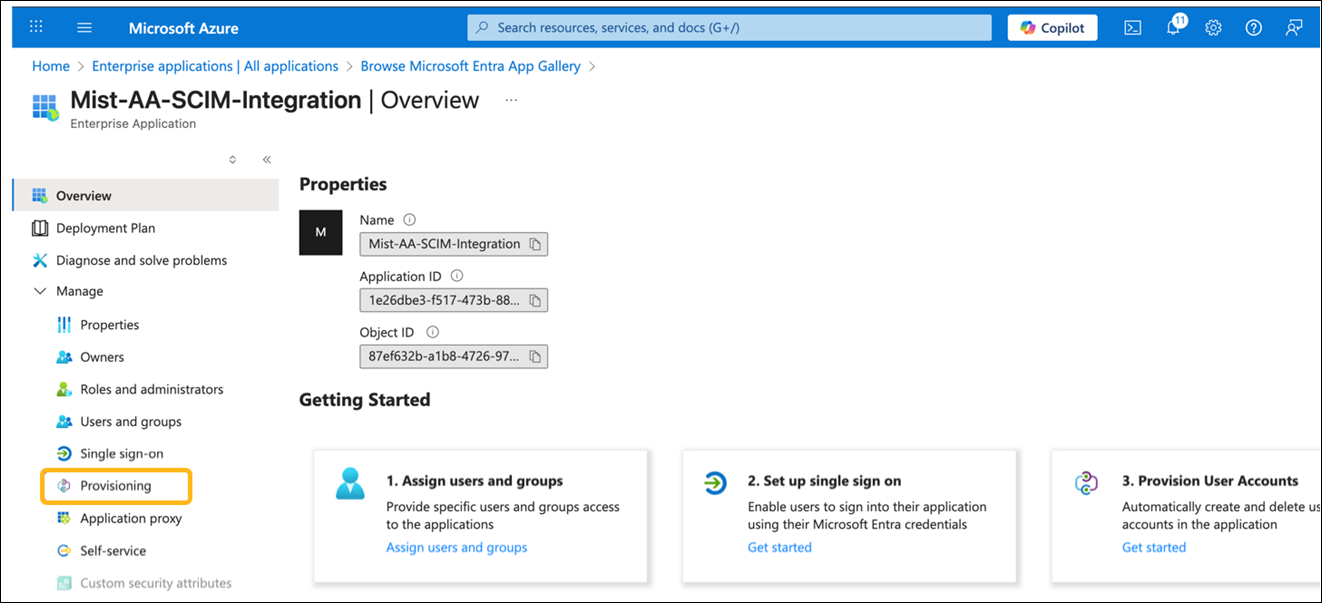

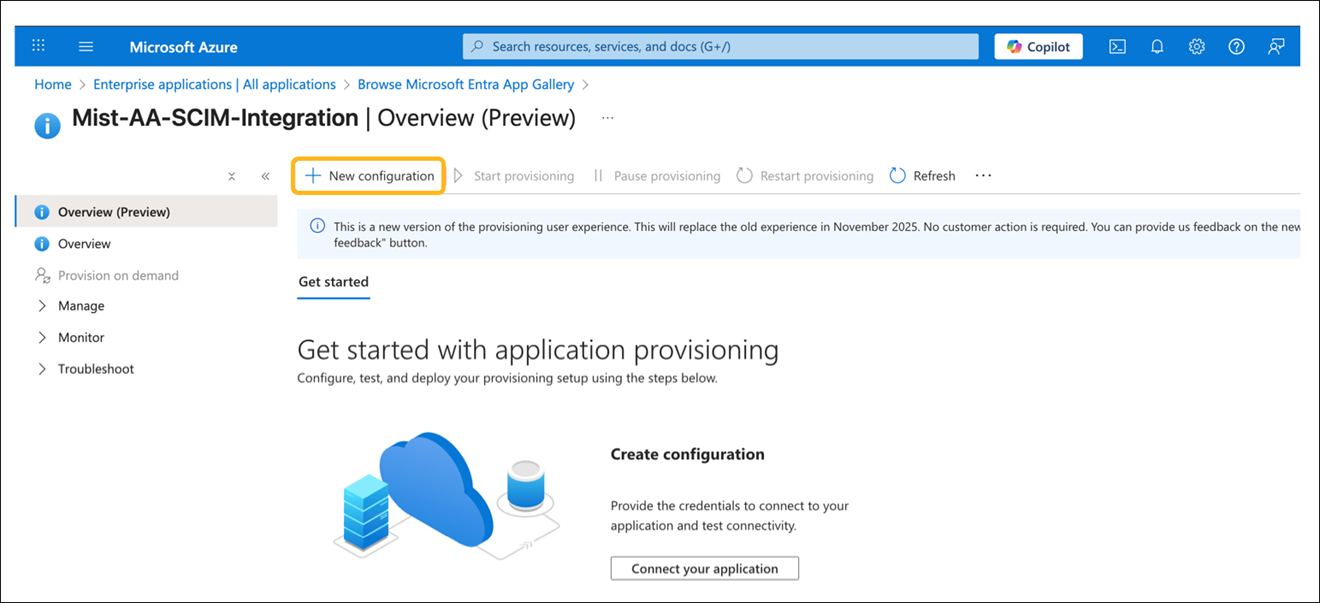

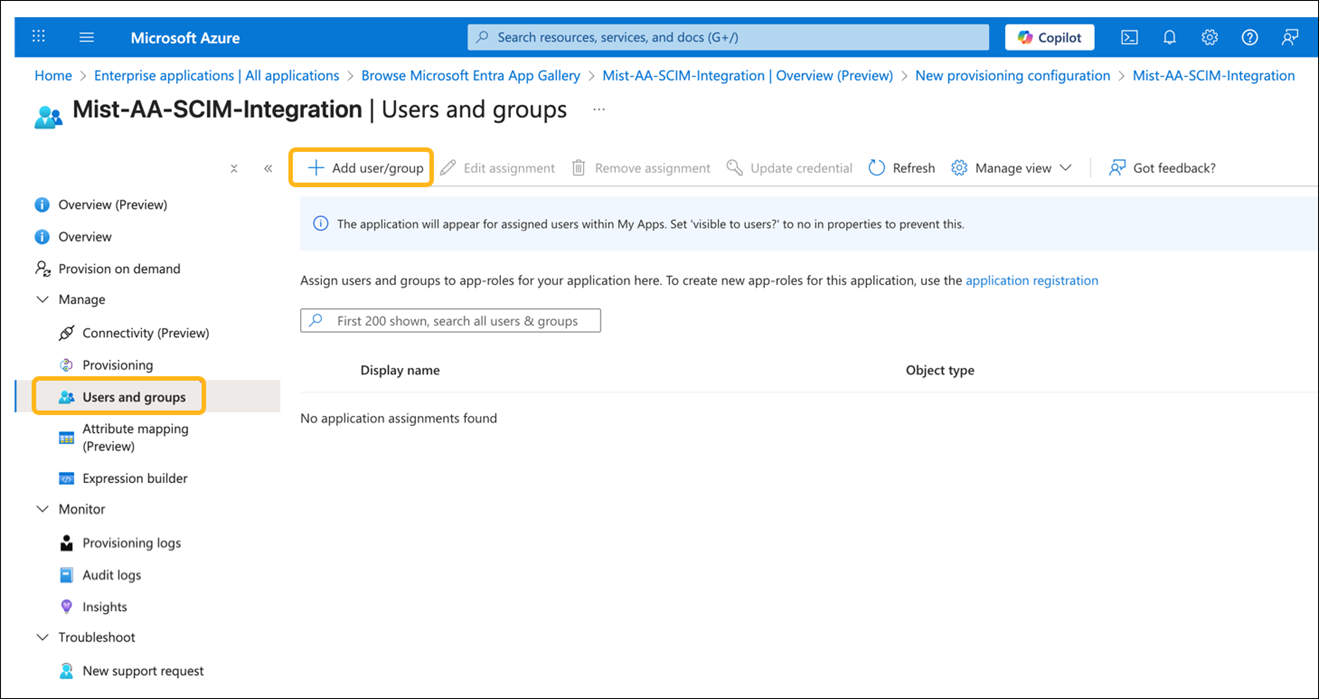

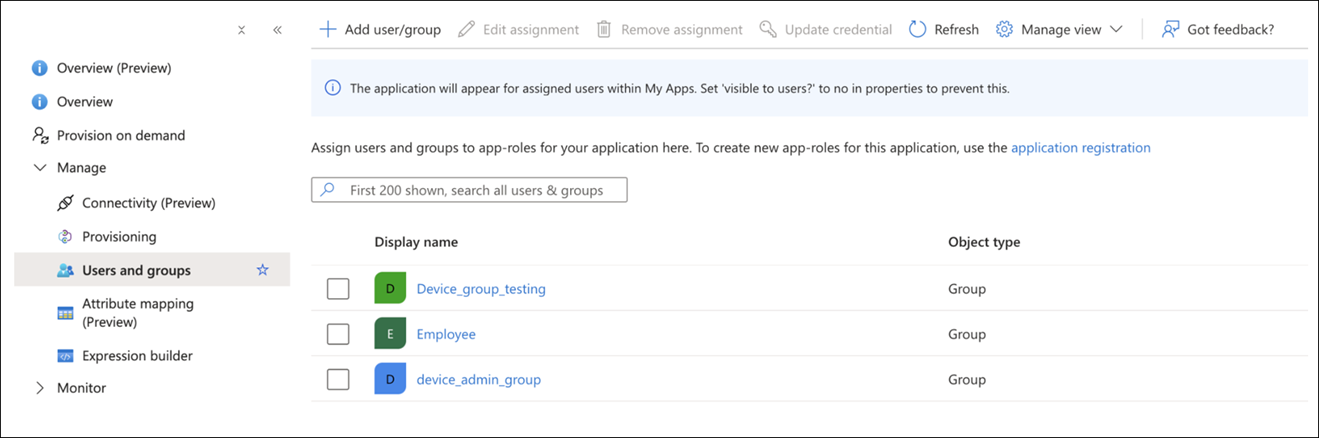

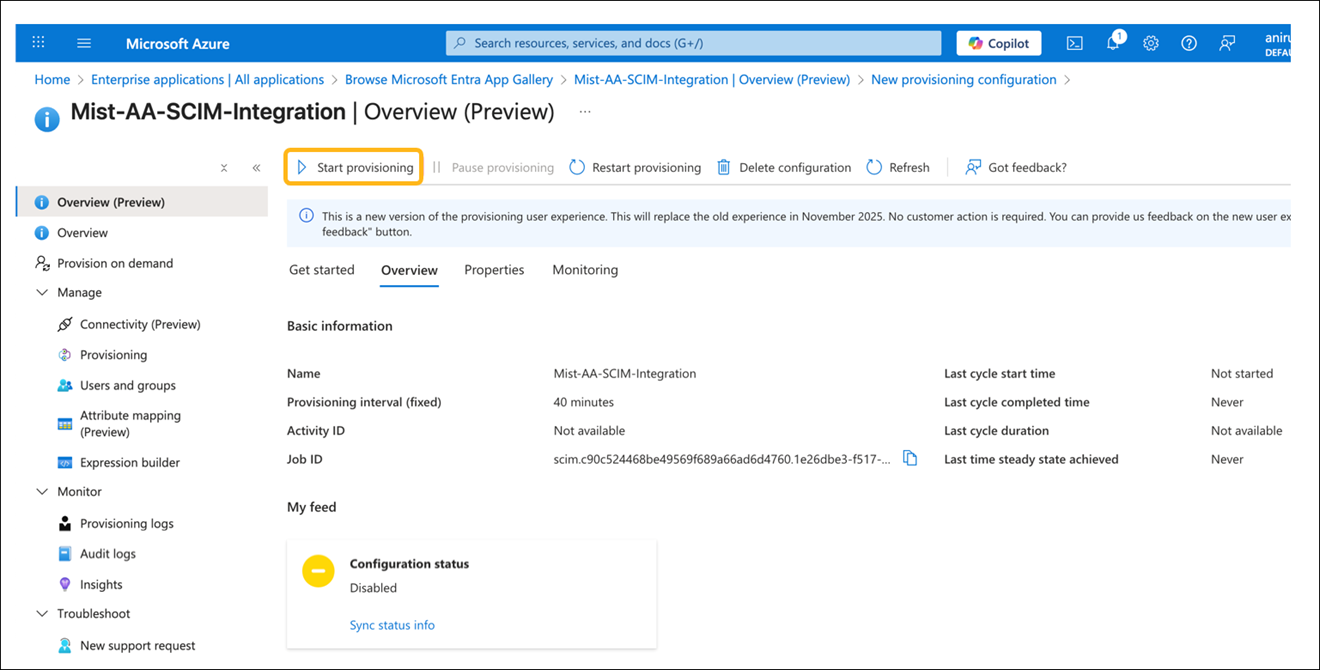

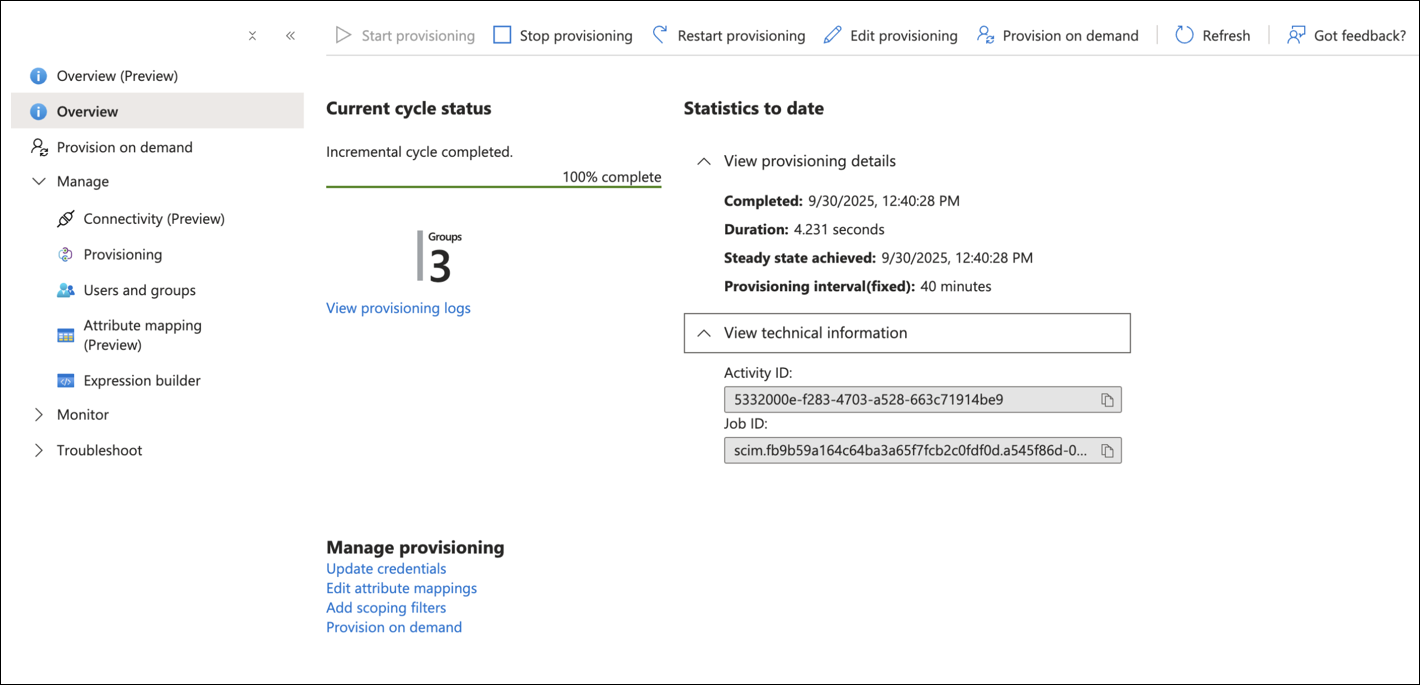

SCIM と Microsoft Entra ID を統合する方法

サードパーティ製アプリケーションのスクリーンショットは、公開時点のものです。スクリーンショットがいつ、または将来正確になるかを知る方法はありません。これらの画面の変更や関連するワークフローのガイダンスについては、サードパーティーのWebサイトを参照してください。

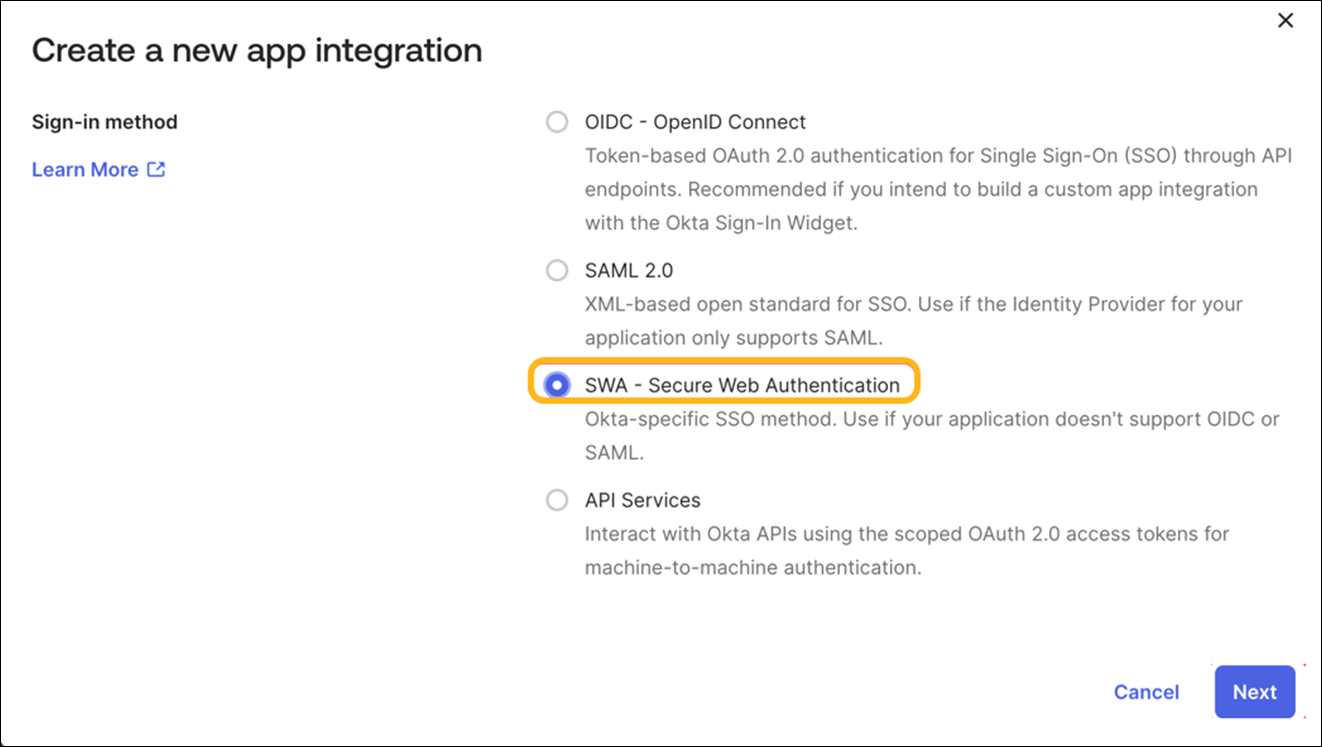

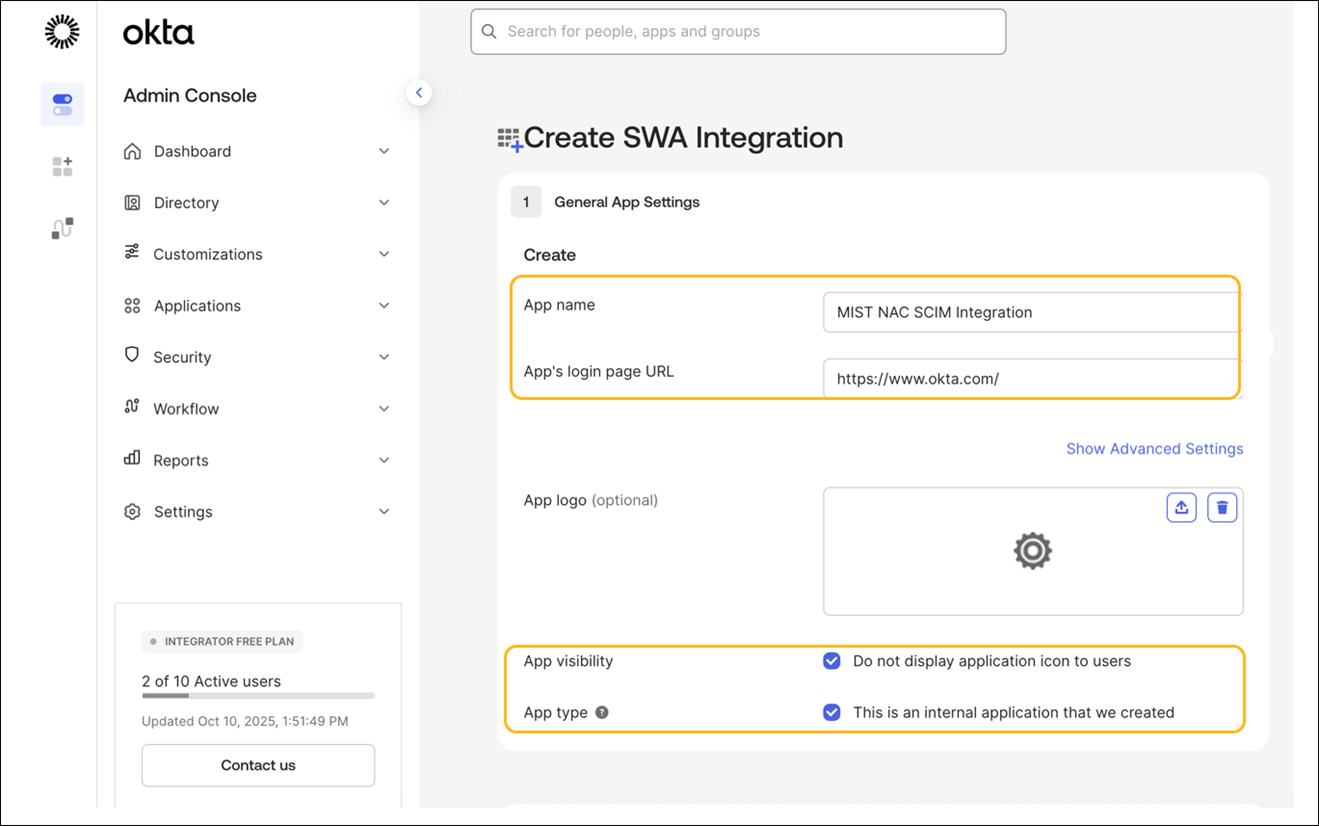

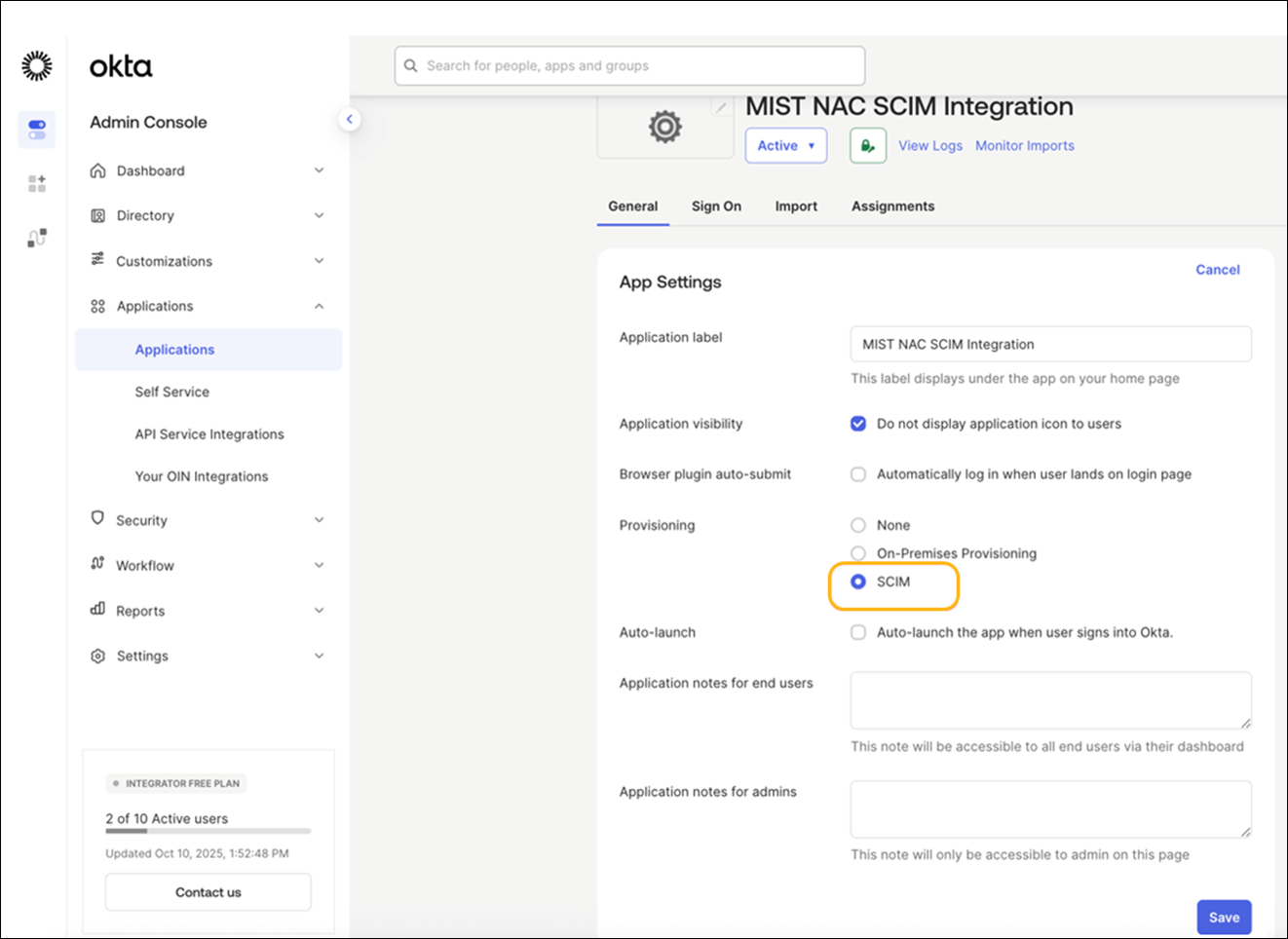

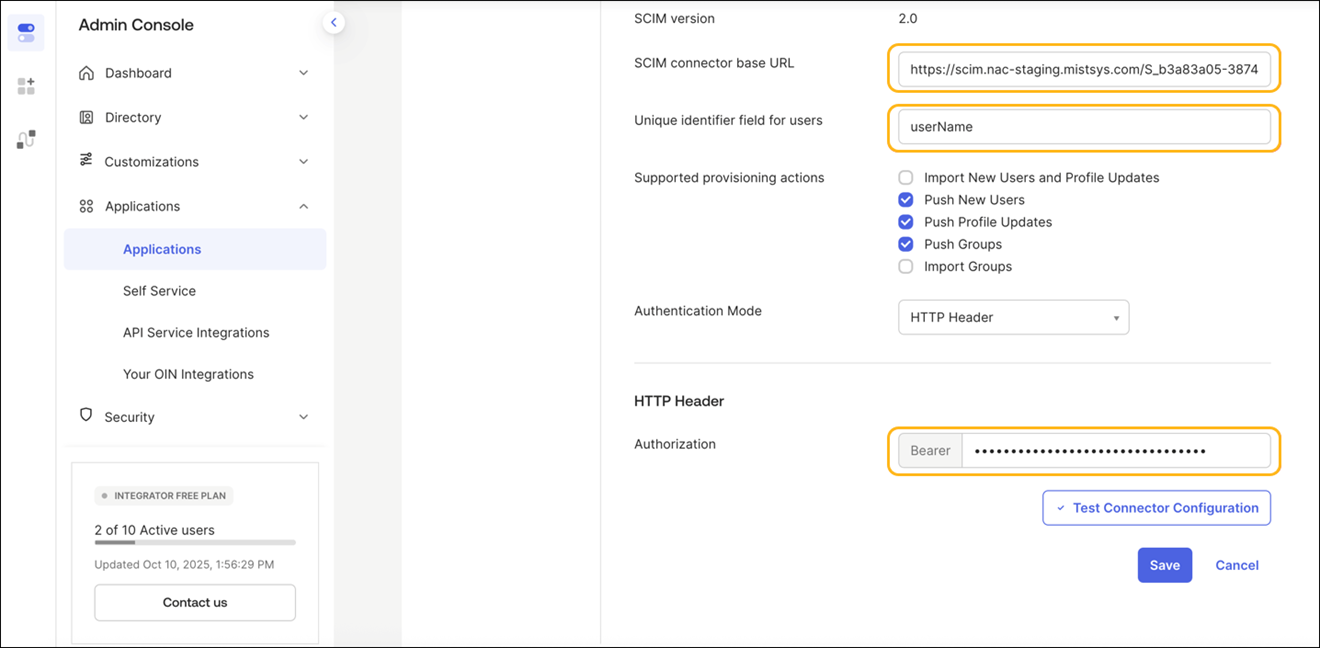

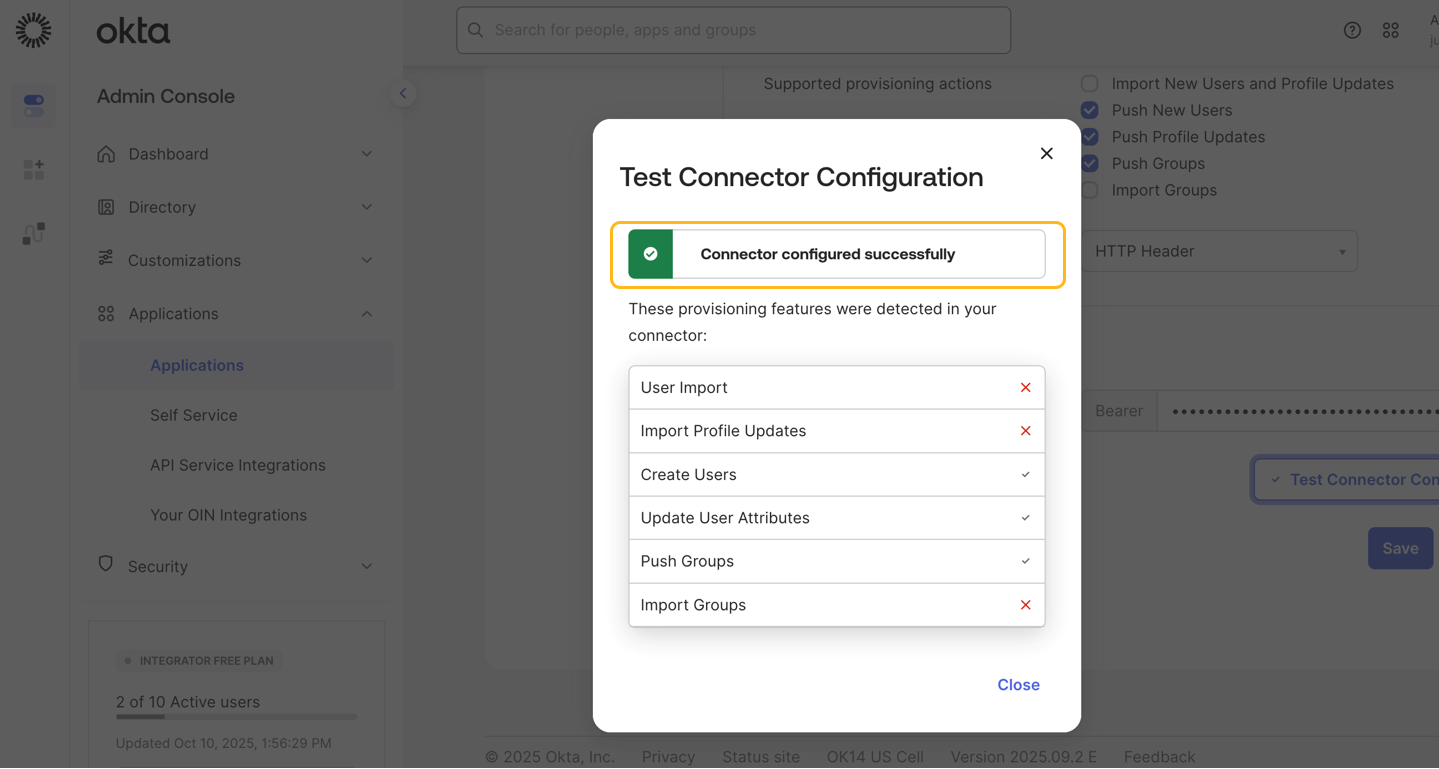

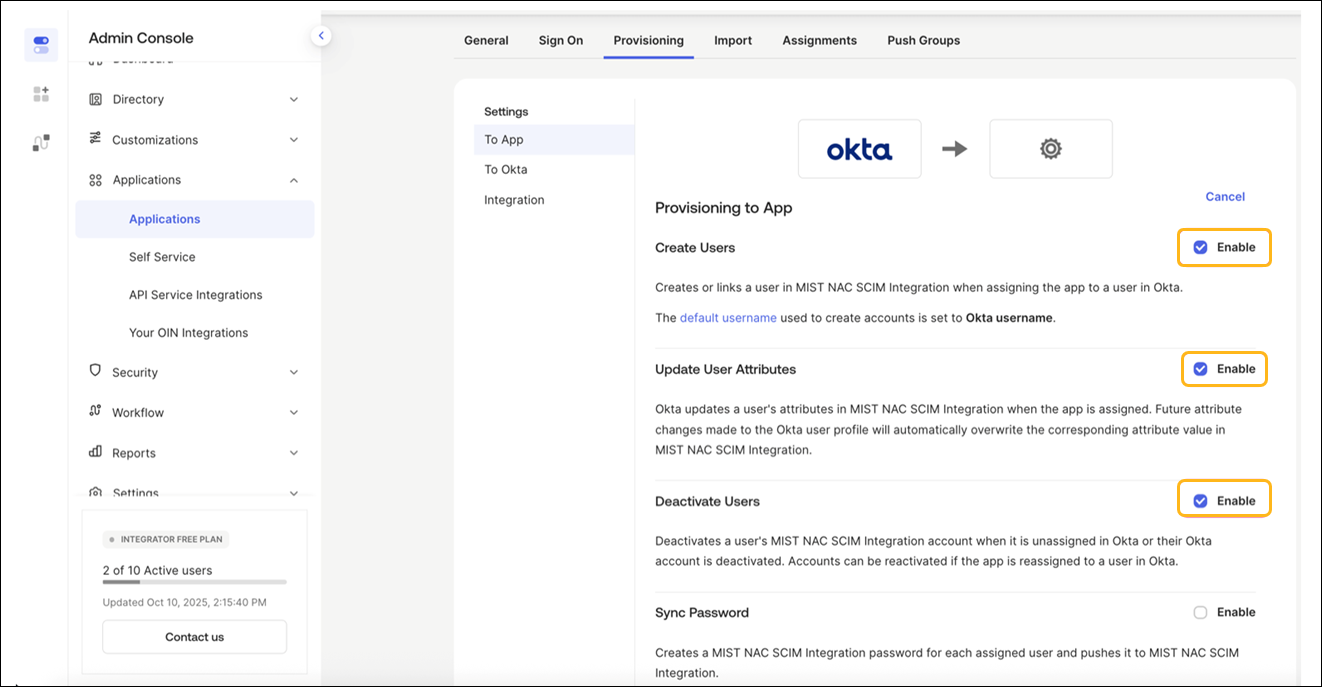

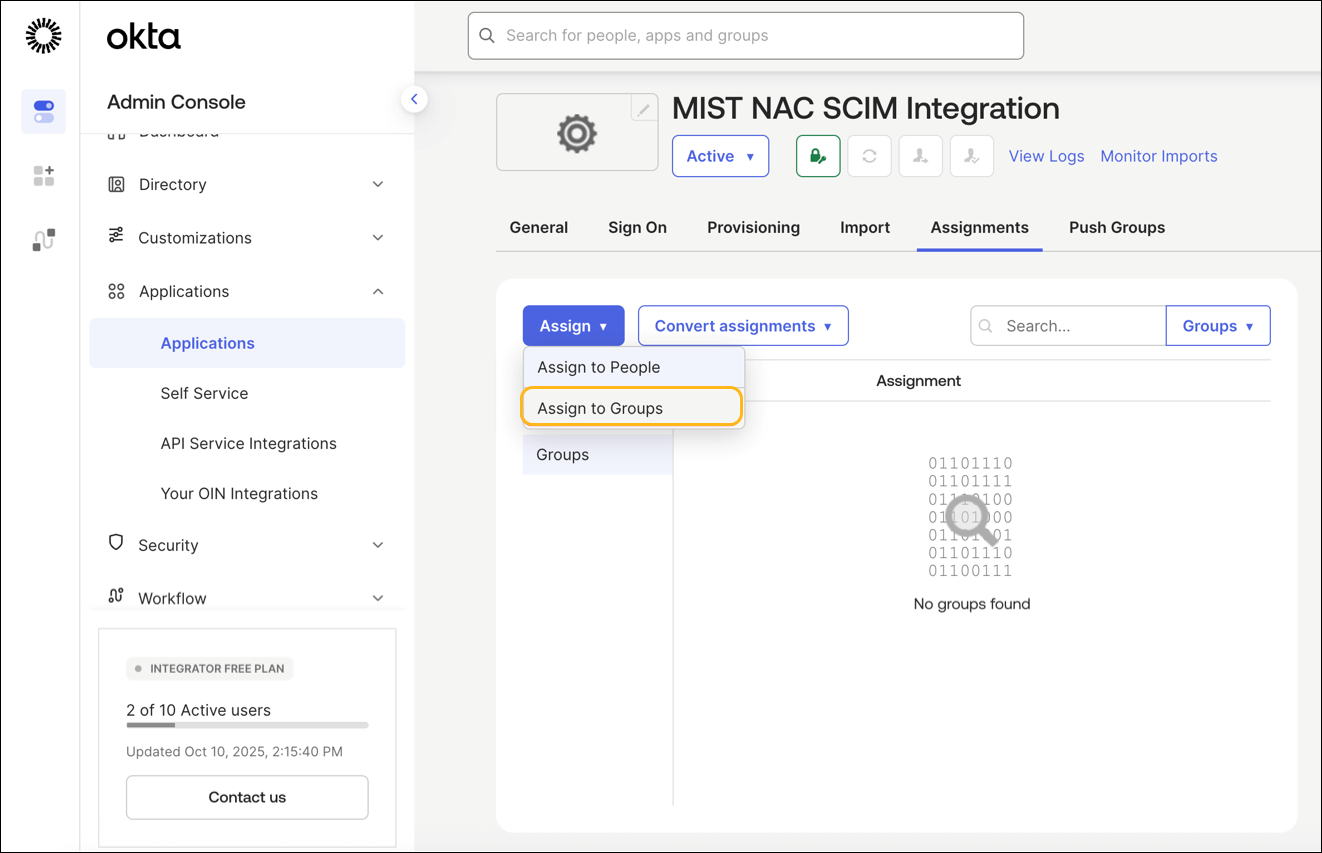

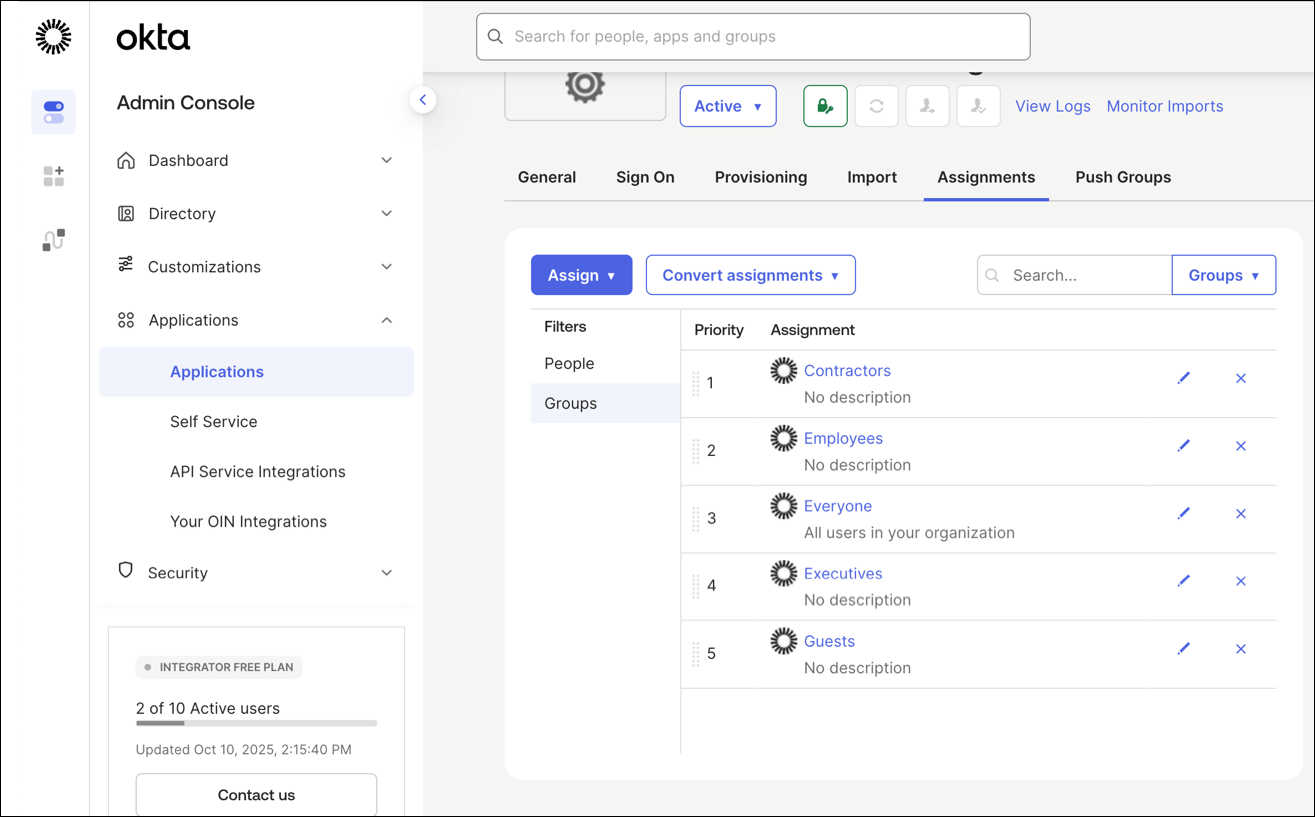

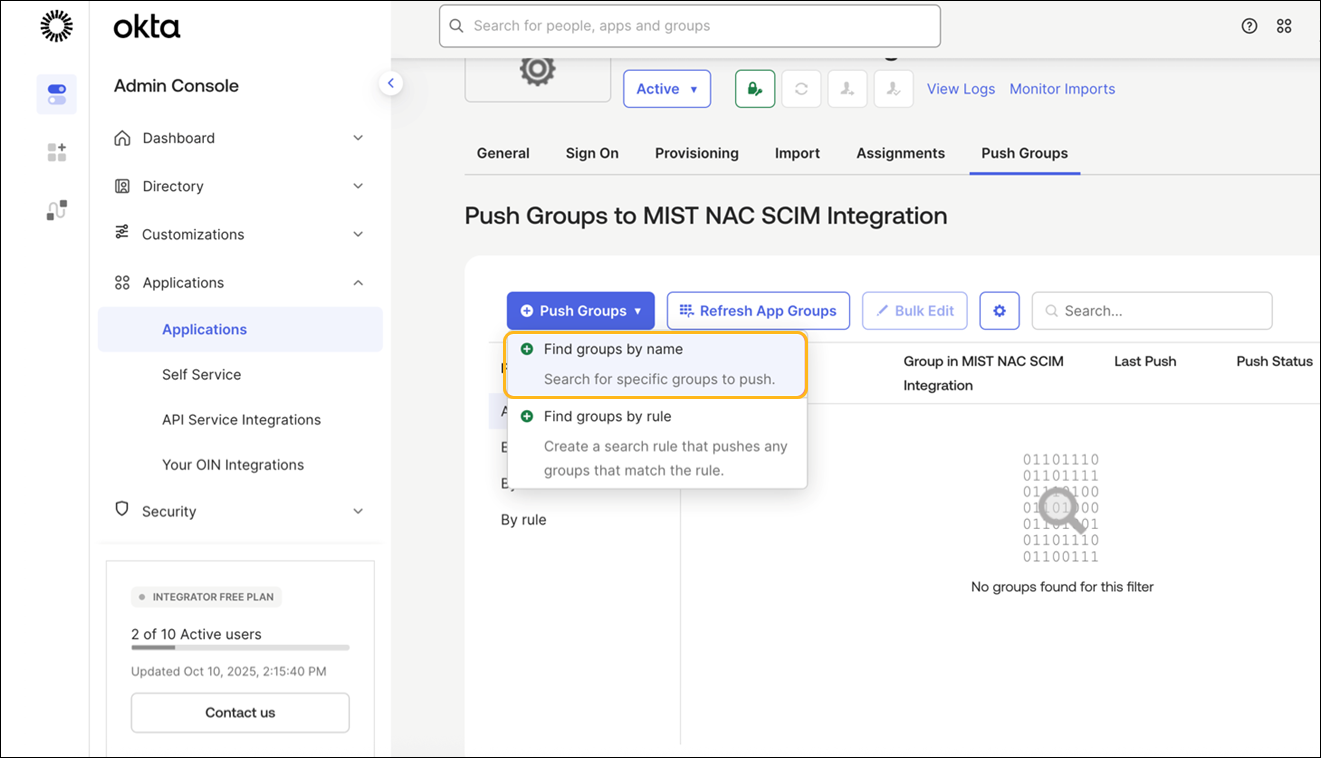

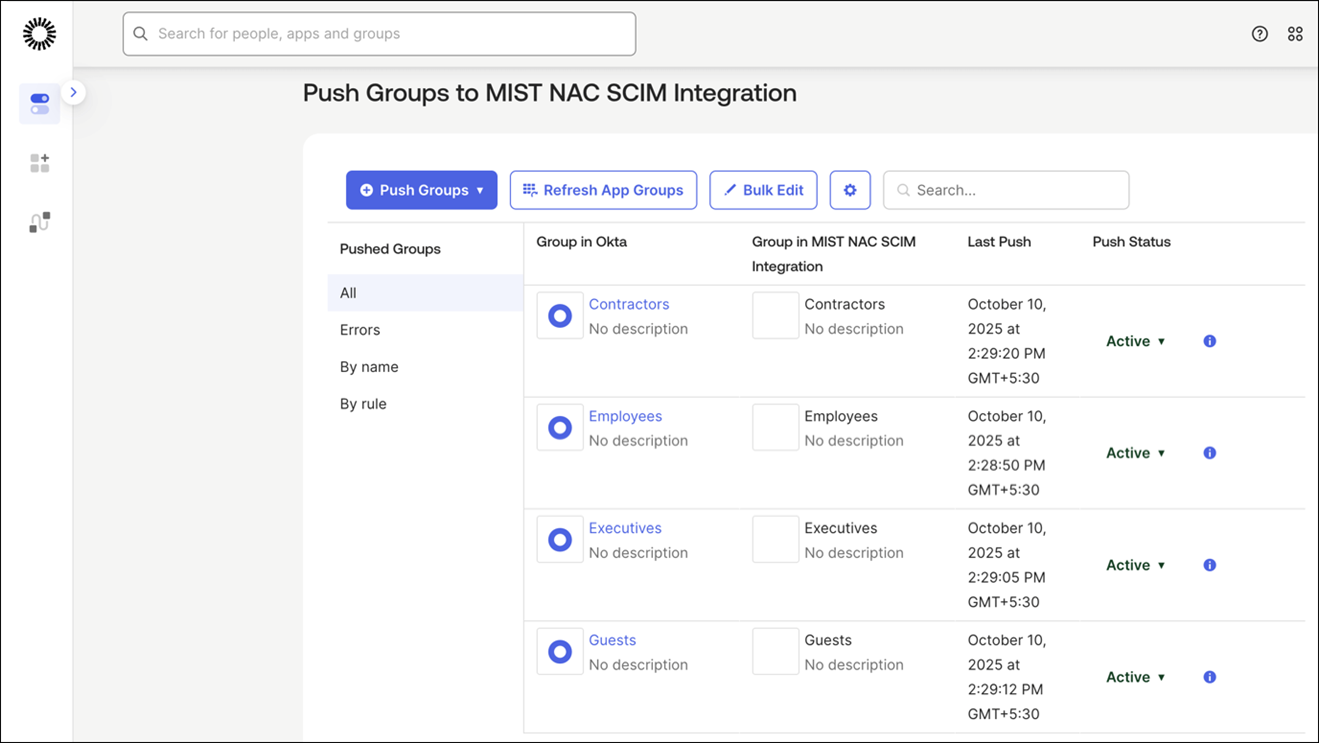

SCIMとOktaの統合方法

このトピックに含まれるスクリーンショットの一部は、サードパーティ製アプリケーションから取得したものです。これらのスクリーンショットは時間の経過とともに変更される可能性があり、アプリケーションの現在のバージョンと必ずしも一致するとは限らないことに注意してください。

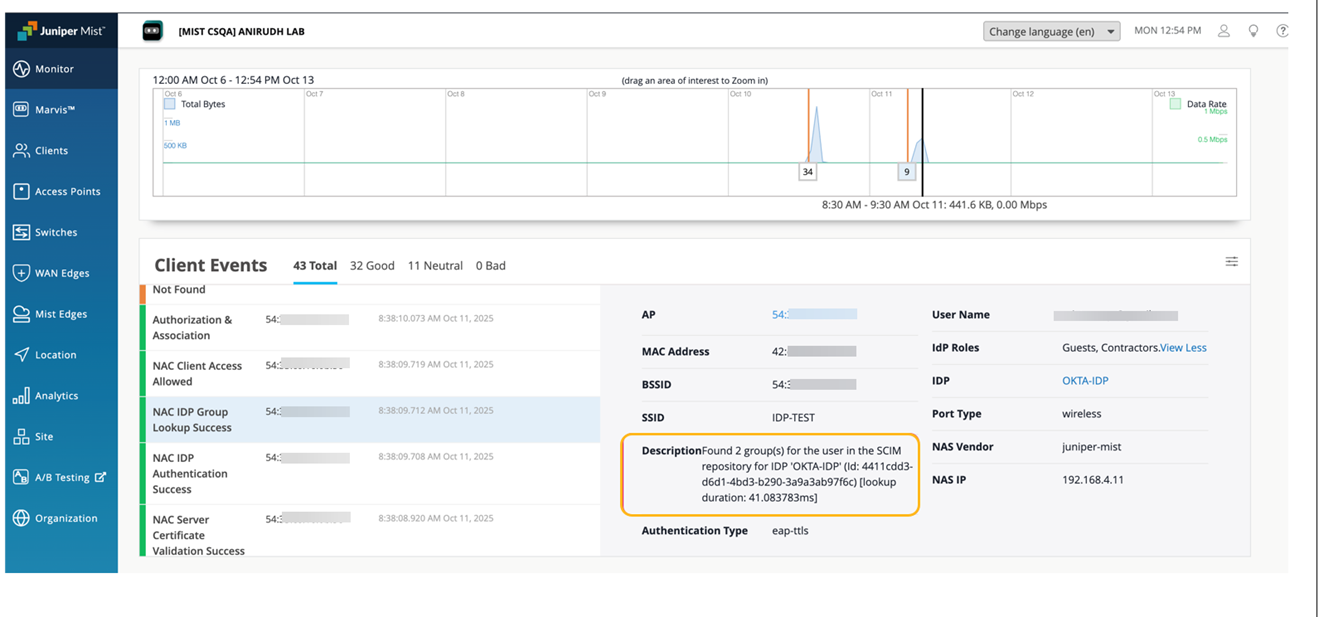

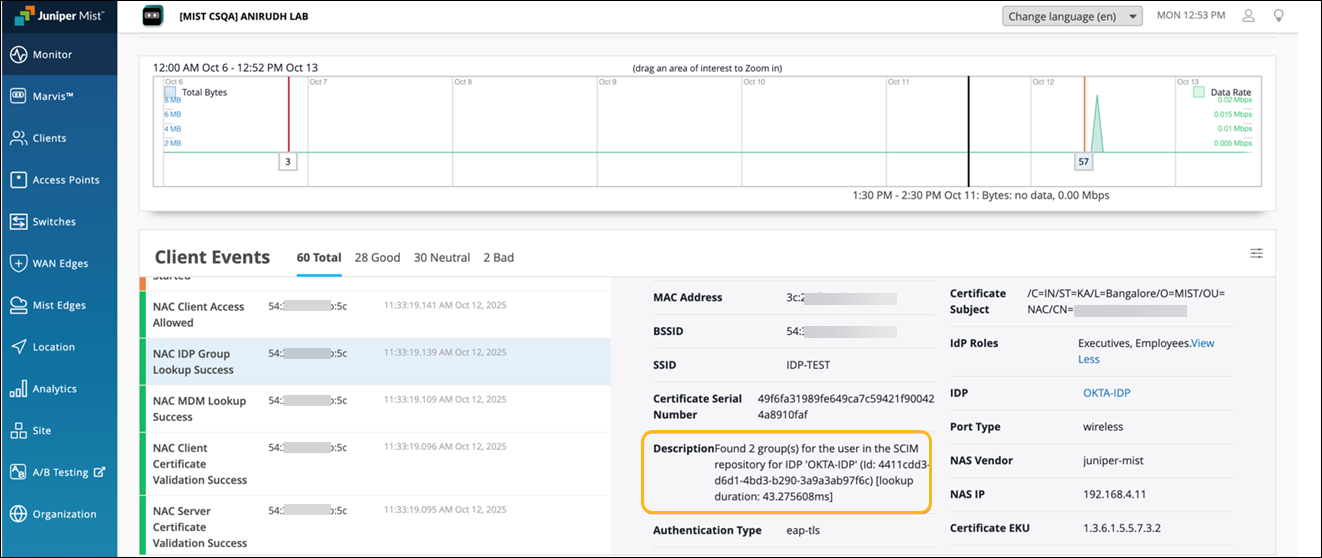

クライアント接続と検証

クライアントが接続されると、Mistポータルの[Insights]ページにクライアントイベントが表示されます。次の例では、EAP-TLSとEAP-TTLSの両方の認証方法を使用してクライアントが接続されました。いずれの場合も、認証(つまり、ユーザーグループの取得とマッピング)は、Mist Access Assurance SCIMデータベースを介して実行されました。この動作は、グループ情報のソースがSCIMリポジトリとして表示されているイベントの説明で確認できます。

例1:EAP-TLS認証を使用して接続されたクライアント

例2:EAP-TTLS認証を使用して接続されたクライアント