Microsoft Intuneとの統合

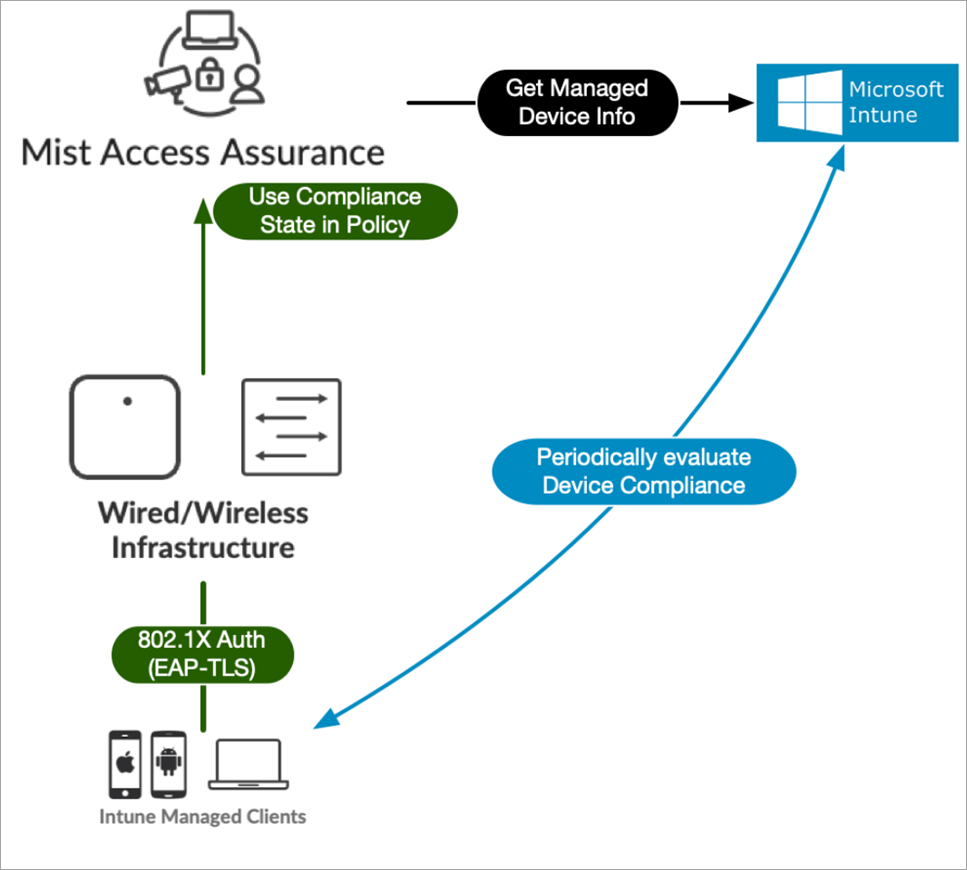

Mist Access Assuranceを使用すると、Microsoft Intune Endpoint Managementプラットフォームにネイティブに統合して、マネージドエンドポイントのコンプライアンス状態を確認できます。Microsoft Intuneは、ウイルス対策の存在、ファイアウォールの状態、最新のセキュリティ修正プログラムなどのデバイス コンプライアンス ポリシーを使用して、Intuneで管理されているデバイス (ノート PC、モバイル デバイス) のコンプライアンスを評価します。Mist Access Assuranceは、デバイスのコンプライアンス状態を取得し、認証ポリシールールでその状態を活用してポスチャ評価を実行します。

Microsoft Intune デバイス データの取得

図 2 は、Microsoft Intune 統合が有効になっている場合の高レベルの認証と承認のフローの概要を示しています。

を使用した認証と承認のフロー

を使用した認証と承認のフロー

Mist Access Assurance は、次の方法で Intune マネージド デバイス データを取得します。

-

Access Assurance は、Intune で管理され、以前に認証されたすべてのクライアントに対して、2 時間ごとに Microsoft Intune に対して API ベースのポーリング メカニズムを使用します。コンプライアンス状態情報は、高速に取得できるようにキャッシュされます。Intune ではリアルタイム通知がサポートされていないことに注意してください

-

情報の取得は、さらなる遅延を避けるために、アウトオブバンド、つまり認証プロセスの後に実行されます。最初のデバイスをオンボーディングした後、情報は 2 時間ごとに更新されます。一般的なIntuneからデバイスへの同期時間は 8 時間です (詳細については 、こちらを参照してください)。

- デバイスのコンプライアンスステータスが変更された場合、Mist Access Assuranceは自動的に認可変更をトリガーしてポリシーを再実行し、それぞれのアクションを適用します。

- Intune で管理されているデバイスをワイヤレス ネットワークに接続するJuniper Mist アクセス ポイント (AP) には、ファームウェア バージョン 0.14 以降が必要です。

Mist Access Assuranceは、クライアント認証時に次の情報を使用して、クライアントをMicrosoft Intuneのデバイスレコードと照合します。

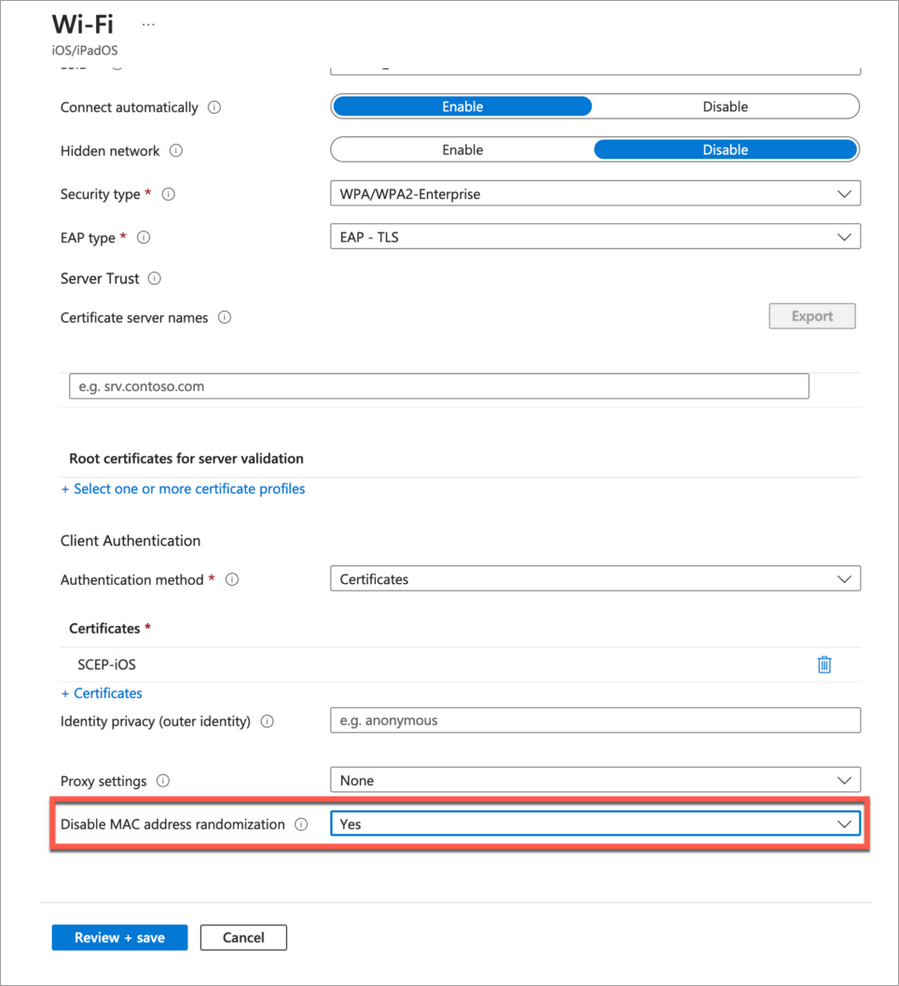

- ランダム化されていないMACアドレス。この方法は、EAP-TTLS または EAP-TLS 認証で使用できます。クライアント デバイスの MAC は、Intune に存在するデバイス MAC と照合されます。ワイヤレス プロファイルの場合は、 図 3 に示すように、Intune 構成による MAC アドレスのランダム化を無効にするように MAC を確認します。

図3:MACアドレスのランダム化

を無効にする

を無効にする

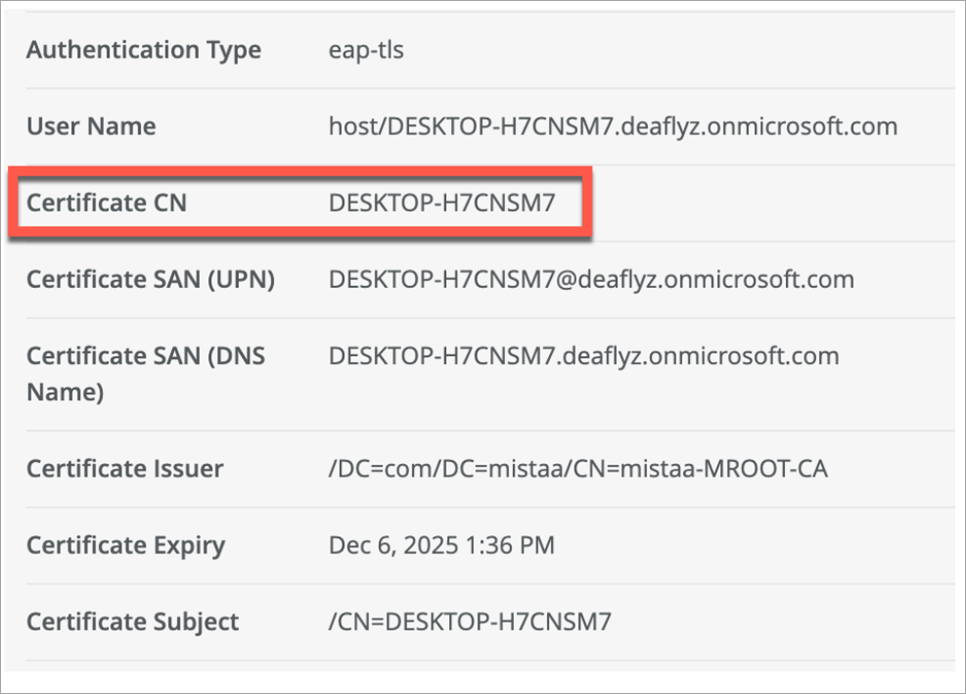

- 図 4 に示すように、マシン認証時に CN 証明書フィールドとして使用される DeviceName または DeviceName.FQDN。

図 4:証明書CNの詳細

-

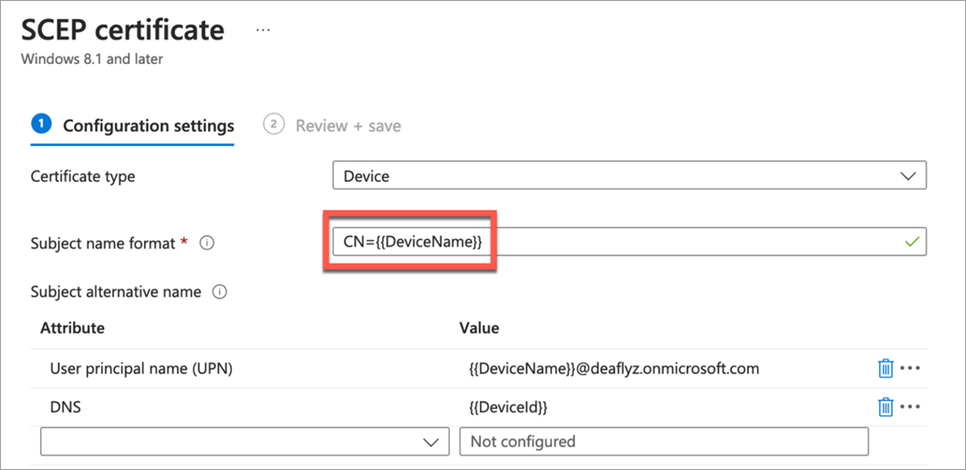

Intune SCEP プロファイルで、変数を使用してこの証明書を作成します ( 図 5 参照)。

図 5: Intune SCEP プロファイル

-

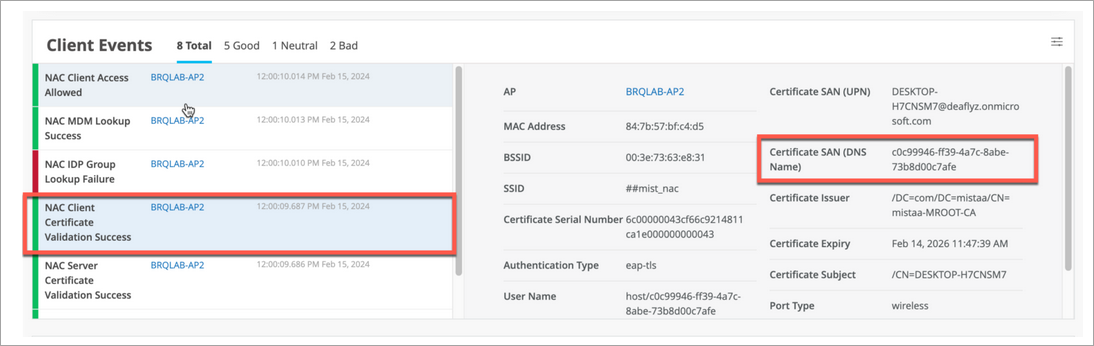

図 6 に示すように、ポータル クライアント イベントの Juniper Mist DNS 証明書属性でエンコードされた Intune デバイス ID。

図 6: クライアント イベントの証明書 SAN (DNS 名)

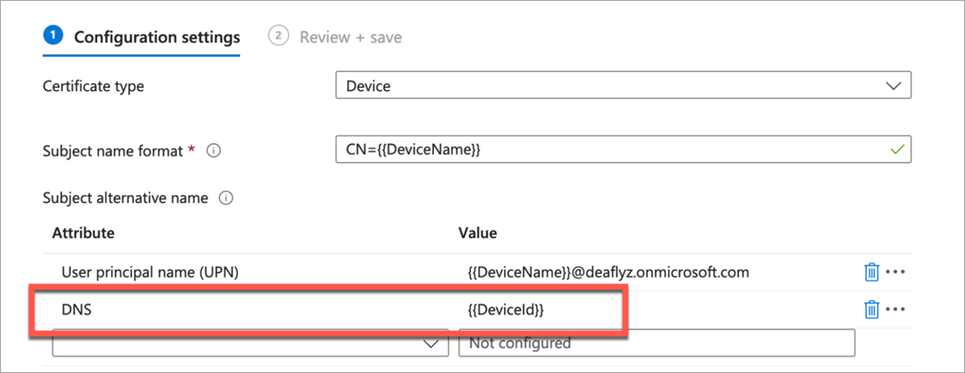

Intune SCEP プロファイルで、変数を使用して [SAN:DNS certificate] (SAN:DNS 証明書) フィールドに Intune デバイス ID をエンコードします ( 図 7 参照)。

図7:Intune SCEPプロファイル - DNA属性

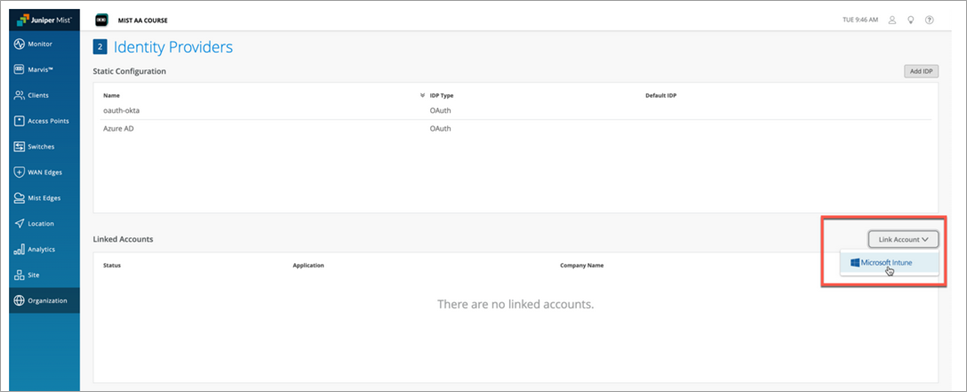

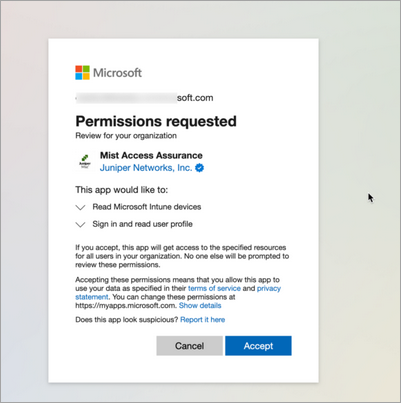

Microsoft Intune アカウントをリンクする

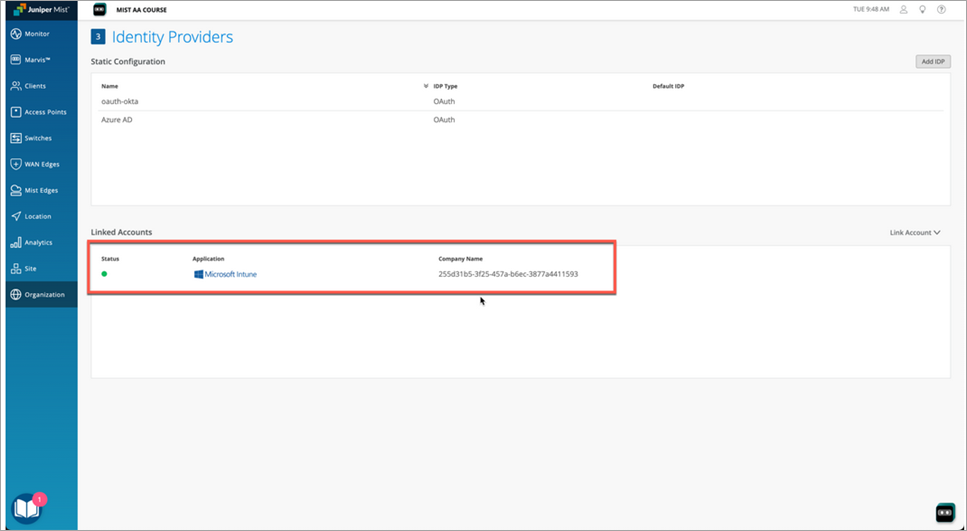

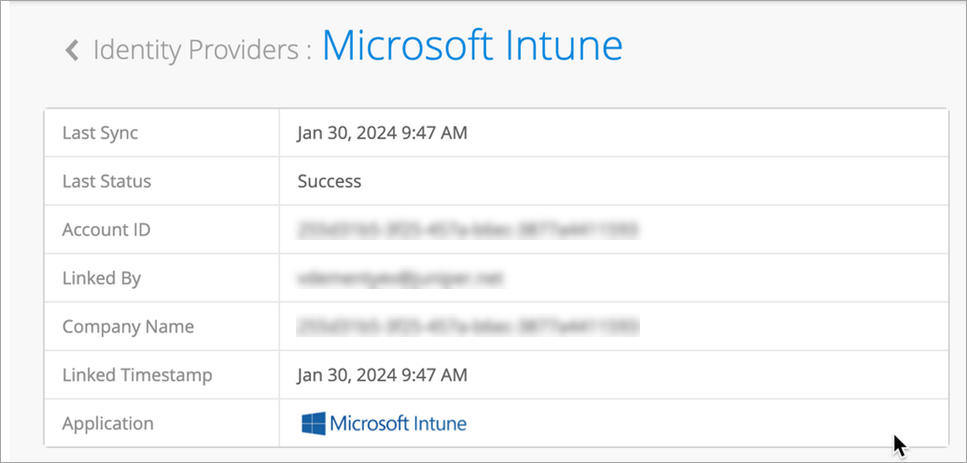

Intune アカウントをリンクすると、接続されている Intune アカウントの状態が [ID プロバイダー] ページに表示されます。

認証ポリシー規則でのコンプライアンス状態の使用

Intune アカウントをリンクした後は、認証ポリシー規則でマネージド デバイスのコンプライアンス状態を活用できます。最も一般的なユースケースの例を挙げると、デバイスが準拠していない場合、クライアントを隔離VLAN/ロールに移動し、準拠しているデバイスには制限のないVLANへの接続を許可する必要があります。

- Juniper Mistポータルで、[ Organization > Access > Auth Policies](認証ポリシー組織のアクセス)をクリックします。

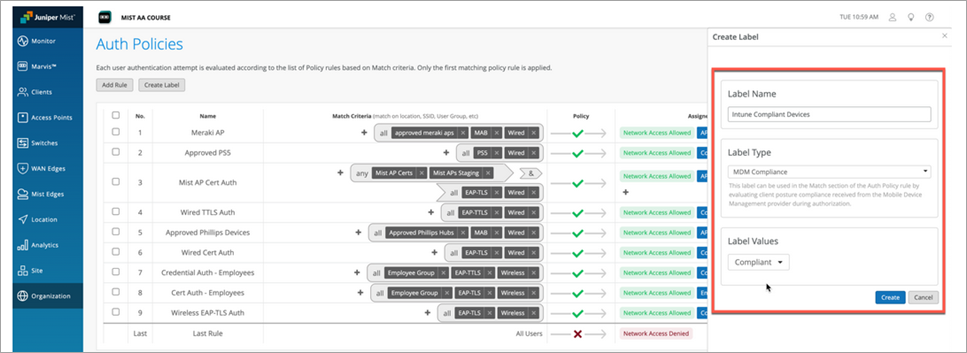

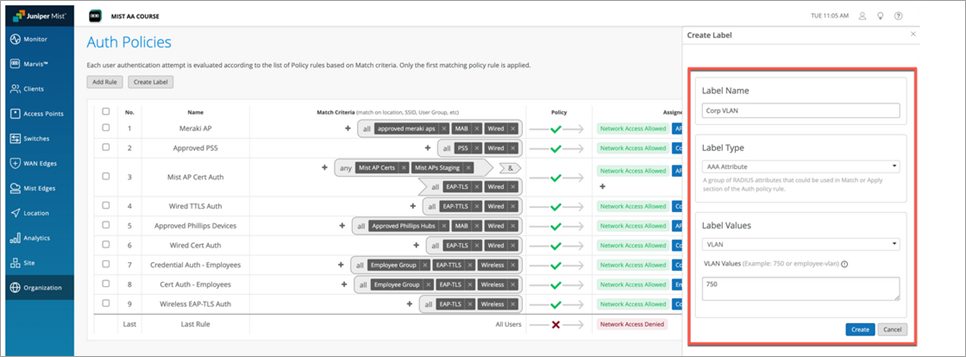

- [Auth Policies] ページで、[ Create Label] をクリックします。

図13:認証ポリシー

でのラベルの作成

でのラベルの作成

- [ラベルの作成] で、準拠デバイス用と非準拠デバイス用の 2 つのラベルを作成します。[ラベルの種類] で [MDM コンプライアンス] を選択します。

に示すように、ラベル値をコンプライアンスとして最初のラベルを作成します図 14図 15.

図14:ラベルの詳細の入力 - コンプライアンス 用

用

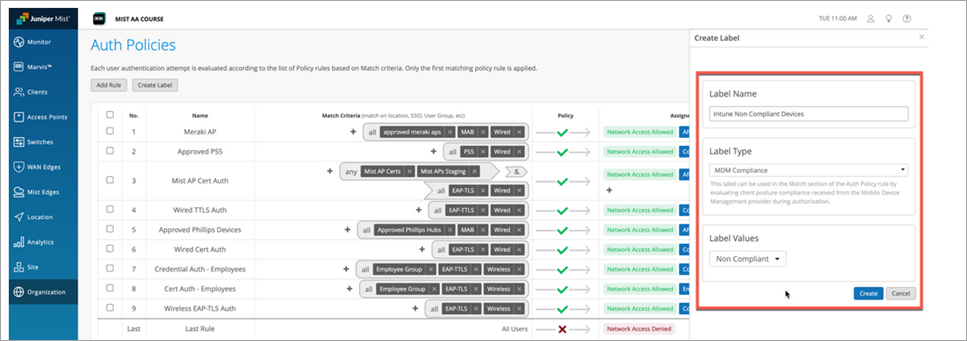

[ ラベル値 ] を [Non-Compliance] として最初のラベルを作成します。

図15:ラベルの詳細を入力 - コンプライアンス違反 の場合

の場合

- 隔離および無制限ポリシーの必要に応じて、適切なVLAN/ロールラベルを作成します。[ Label Type ] を [AAA Attribute ] として、[ Label Value ] を [VLAN] として選択します。この例では、 図 16 と 図 17 に示すように、検疫 VLAN と Corp VLAN を使用して区別します。

図 16: ラベルの詳細の入力 - 検疫 VLAN

用

図 17: [Enter Label Details] - For Corp VLAN

用

図 17: [Enter Label Details] - For Corp VLAN

準拠デバイスと非準拠デバイスに対してそれぞれ 2 つの認証ポリシー ルールを作成します。

図 18: 準拠デバイスと非準拠デバイスの認証ポリシー

この例では、次のようになります。

コンプライアンス違反デバイスの隔離:

ポリシー名(Non-Compliant Corp Devices)を入力します。

「一致条件」列で、表示されるリストからユーザー・ラベルを選択します。作成したラベル (Intune 非準拠デバイス) を選択します。

[ポリシー] 列で、チェック マーク アイコン (✓) をクリックし、次に特定するリソースに適用するアクション ([許可] または [ブロック]) を選択します。

[Assigned Policies] 列で、AAA 属性に基づいて作成したラベルを選択します。デバイスはコンプライアンス違反の一部であるため、検疫ネットワークに移動できます。

コンプライアンス デバイスを企業ネットワークに許可する場合:

ポリシー名 (Compliant Corp Devices) を入力します。

「一致条件」列で、表示されるリストからユーザー・ラベルを選択します。作成したラベル (Intune 準拠デバイス) を選択します。

[ポリシー] 列で、チェック マーク アイコン (✓) をクリックし、次に特定するリソースに適用するアクション ([許可] または [ブロック]) を選択します。

[Assigned Policies] で、AAA 属性に基づいて作成したラベルを選択します。デバイスはコンプライアンスの一部であるため、Corp VLAN ネットワークに移動できます。

検証

クライアントが認証/承認プロセスを実行しているときに、Intune コンプライアンス状態Juniper Mist、ポリシー評価で詳細を取得して使用します。認証プロセスは、[Wireless Client Insights](ワイヤレス クライアントの場合)または [Wired Client Insights](有線クライアントの場合)、または [Auth Policies > NAC Events ] ビューで確認できます。

この例では、EAP-TLS を使用してマシン認証を実行している有線クライアントがあり、この特定のケースでは、Intuneはデバイスが準拠していないことを通知し、クライアントを検疫 VLAN に移動します。