Juniper Mist Access Assurance認証方式

802.1X認証または非802.1X認証のいずれかでJuniper Mist Access Assuranceを導入します。さまざまなオプションを比較して、組織に最適なアプローチを選択してください。

IEEE 802.1Xは、ポートベースのネットワークアクセス制御の規格です。これは、スイッチまたはアクセス ポイントを介して LAN または WLAN に接続するデバイスを認証するためのメカニズムを提供します。Juniper Mist Access Assuranceは、802.1X認証と非802.1X認証の両方、つまりMAC認証バイパス(MAB)をサポートし、有線および無線ネットワーク全体で統一されたアクセス制御を実現します。

802.1Xを使用した安全なアクセスのために、次の方法をサポートしています。

- Extensible Authentication Protocol–トランスポート層セキュリティ(EAP-TLS)(デジタル証明書ベース)

- EAP-TTLS/PAP(Tunneled トランスポート層セキュリティ)(クレデンシャルベース)

次の非 802.1X 認証方法がサポートされています。

- MAB(MAC認証バイパス)

- マルチ事前共有キー(MPSK)

証明書ベースの認証とクレデンシャルベースの認証

802.1X認証方式は、クレデンシャルベース(ユーザー名とパスワード)と認定書ベースの認証をサポートしています。

認定書ベースの認証

- 証明書ベースの認証により、サーバーとクライアントデバイス間の相互認証が可能になり、暗号化が実装され、安全なネットワークアクセスが提供されます。

- デジタル証明書は、秘密鍵と公開鍵のペアを必要とする公開鍵基盤 (PKI) を使用します。

- ID プロバイダーの (IdP) は、証明書ベースの認証では省略可能です。IdP を使用して、アカウントの状態やグループ情報などのユーザーまたはデバイス情報を確認できます。

- 証明書は、セキュリティで保護されたストレージに保存されます。

- 証明書ベースの認証には、通常、モバイル デバイス管理 (MDM) を使用するクライアント デバイスのプロビジョニングが必要です。

Juniper Mist Access Assuranceは、既存のPKIや、Microsoft Azure AD、Okta、Google WorkspaceなどのクラウドベースのIdPと統合できるため、該当するすべてのユースケースで証明書ベースの認証を確実に実装できます。

パスワードベースの認証

- パスワードベースの認証では、認証に IdP が必要です。ほとんどのIdPは多要素認証(MFA)を実施しているため、802.1X環境、特に無線ネットワークでは、パスワードベースの認証は実用的ではなくなります。

- 802.1Xは、特に無線ネットワーク上でMFAを適切に管理できないため、中間者攻撃のリスクは重大です。

パスワードベースの認証は、PKI の展開がすぐに実行できないシナリオ、または証明書ベースの認証への移行中にのみお勧めします。BYODをサポートするネットワークでは、MITM攻撃ベクトルの可能性があるため、パスワードベースの802.1X認証は避けてください。

802.1X認証方式

802.1Xプロトコルは、有線および無線両方のアクセスポイントにおけるポートベースのネットワークアクセスコントロール(NAC)のためのIEEE規格です。802.1X の主な機能は、LAN または WLAN へのアクセスを試みるユーザーまたはデバイスに対する認証制御を定義し、イーサネット LAN を不正なユーザー アクセスから保護することです。さらに、802.1Xは、サプリカントがそのクレデンシャルを提示し、認証サーバー(RADIUSサーバー)がそれらを検証するまで、インターフェイスでのサプリカント(クライアント)との間のすべてのトラフィックをブロックします。

基本的な802.1X認証メカニズムは、次の3つのコンポーネントで構成されています。

- サプリカント—認証ソフトウェアが装着されたクライアントデバイス。クライアントデバイスは、ネットワークへのアクセスを求めます。このデバイスには、デスクトップまたはラップトップ コンピューター、タブレット、電話などがあります。

- オーセンティケータ—サプリカントのアクセス要求を傍受する最初のゲートウェイ、通常はスイッチまたはアクセスポイント(AP)。

- 認証サーバー—サプリカントのIDとデータベースに保存されている認証情報を比較します。認証情報とサプリカントIDが一致した場合、サプリカントはネットワークにアクセスできるようになります。

Juniper Mist Access Assuranceが各802.1X認証方法をどのように使用するかを理解しましょう。 「Juniper Mist Access Assuranceのユースケース」を参照してください。

EAP-TLS

EAP-TLS は、証明書と暗号化技術を利用して、クライアントとサーバー間の相互認証を提供します。クライアントとサーバーの両方が、両方のエンティティが信頼する認証局 (CA) によって署名されたデジタル証明書を受け取る必要があります。この方法では、クライアント側とサーバー側の両方で証明書を使用して認証を行います。この認証では、クライアントとサーバーが互いの証明書を信頼する必要があります。

顔立ち

- TLSを使用して安全なIDトランザクションを提供

- 普遍的にサポートされているオープンなIETF標準

- 認証に X.509 証明書を使用

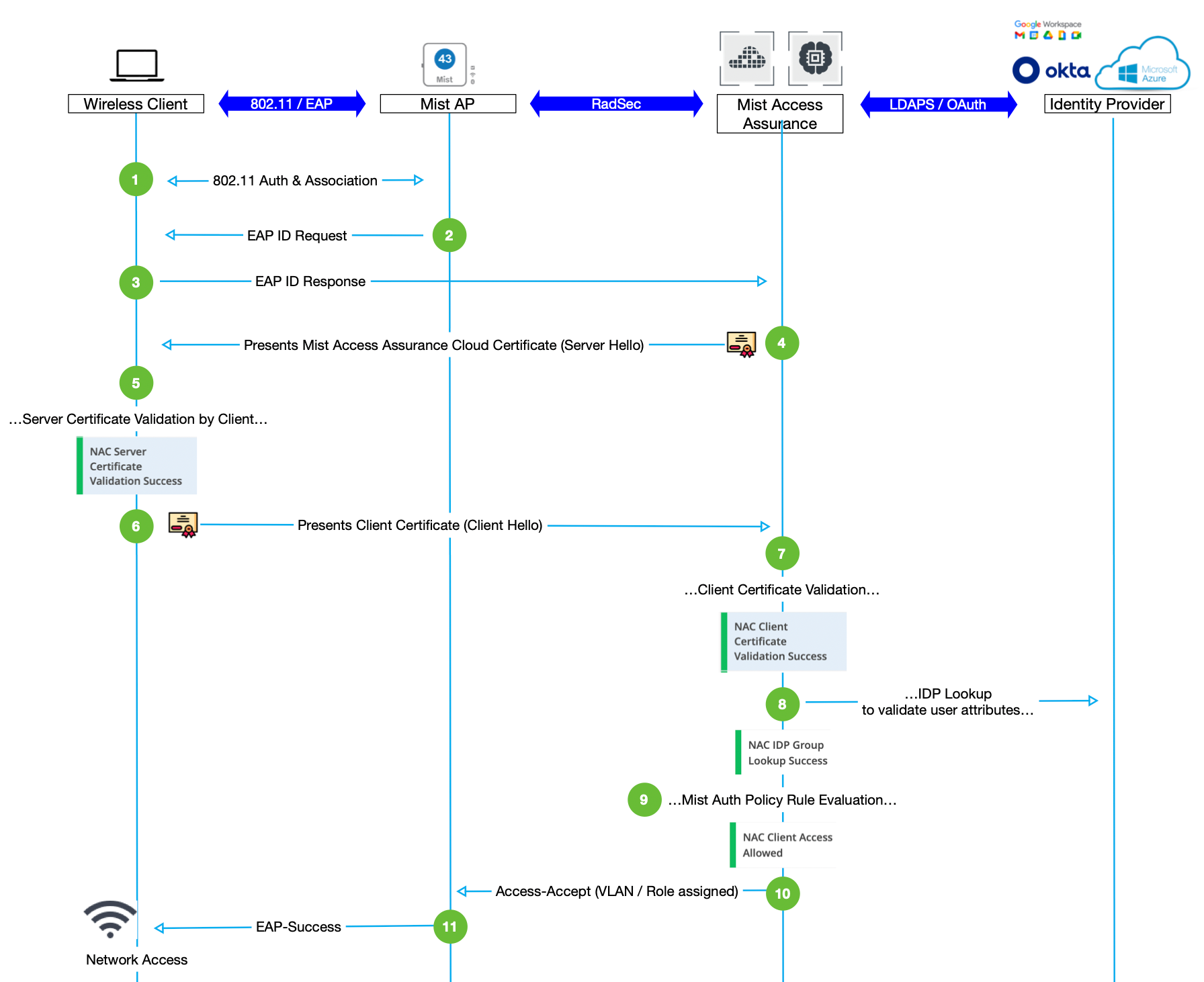

図 1 は、EAP-TLS 認証シーケンスを示しています。

802.1X 規格では、サプリカントとオーセンティケータ間のデータ送信の暗号化形式として EAP が指定されています。

このメソッドは、次の手順で 4 方向のハンドシェイクを実行します。

- オーセンティケータ(APなど)がセッション要求を開始するか、サプリカント(無線クライアントデバイス)がセッション開始要求をオーセンティケータに送信します。

- オーセンティケータは、サプリカントにEAP要求を送信し、サプリカントのIDを尋ねます。

- サプリカントは、オーセンティケータを介して認証サーバー(Access AssuranceクラウドJuniper Mist)にEAP応答を送信します。

- 認証サーバーは、証明書を含む「Server Hello」メッセージでクライアントデバイスに応答します。

- サプリカントがサーバー証明書を検証します。つまり、サプリカントは、サーバー証明書が信頼できる CA によって署名されているかどうかを確認します。

- サプリカントは、オーセンティケータを介して「Client Hello」メッセージを送信し、クライアント証明書をJuniper Mist Access Assuranceサービスに提示します

- Juniper Mist Access Assuranceは、クライアント証明書が信頼できるCAによって署名されていることを検証します。

- Juniper Mist Access Assuranceは、設定されたプロバイダーの(IdP)ソースを検索し、IdPに接続して、ユーザーの名前といくつかの基本属性を検証します。

- Juniper Mist Access Assuranceはポリシー検索を実行し、役割および権限ベースのアクセスをクライアントデバイスに適用します。

- Juniper Mist Access Assuranceは、VLANと割り当てられたロールに関する情報をオーセンティケータに送信し、オーセンティケータがサプリカントを適切なネットワークに割り当てることができるようにします。

- オーセンティケータはEAP成功メッセージを送信し、サプリカントへのアクセスを提供します。

拡張可能な認証プロトコル - トンネル TLS(EAP-TTLS/PAP)

EAP-TTLS-PAP は、クライアント側のユーザー名とパスワード、サーバー側のサーバー証明書などのユーザー資格情報を使用して認証を実行します。クライアントデバイスは、認証サーバーとのセキュアなTLSトンネルを確立すると、暗号化されたトンネル内でPAPプロトコルを使用して認証情報を渡します。

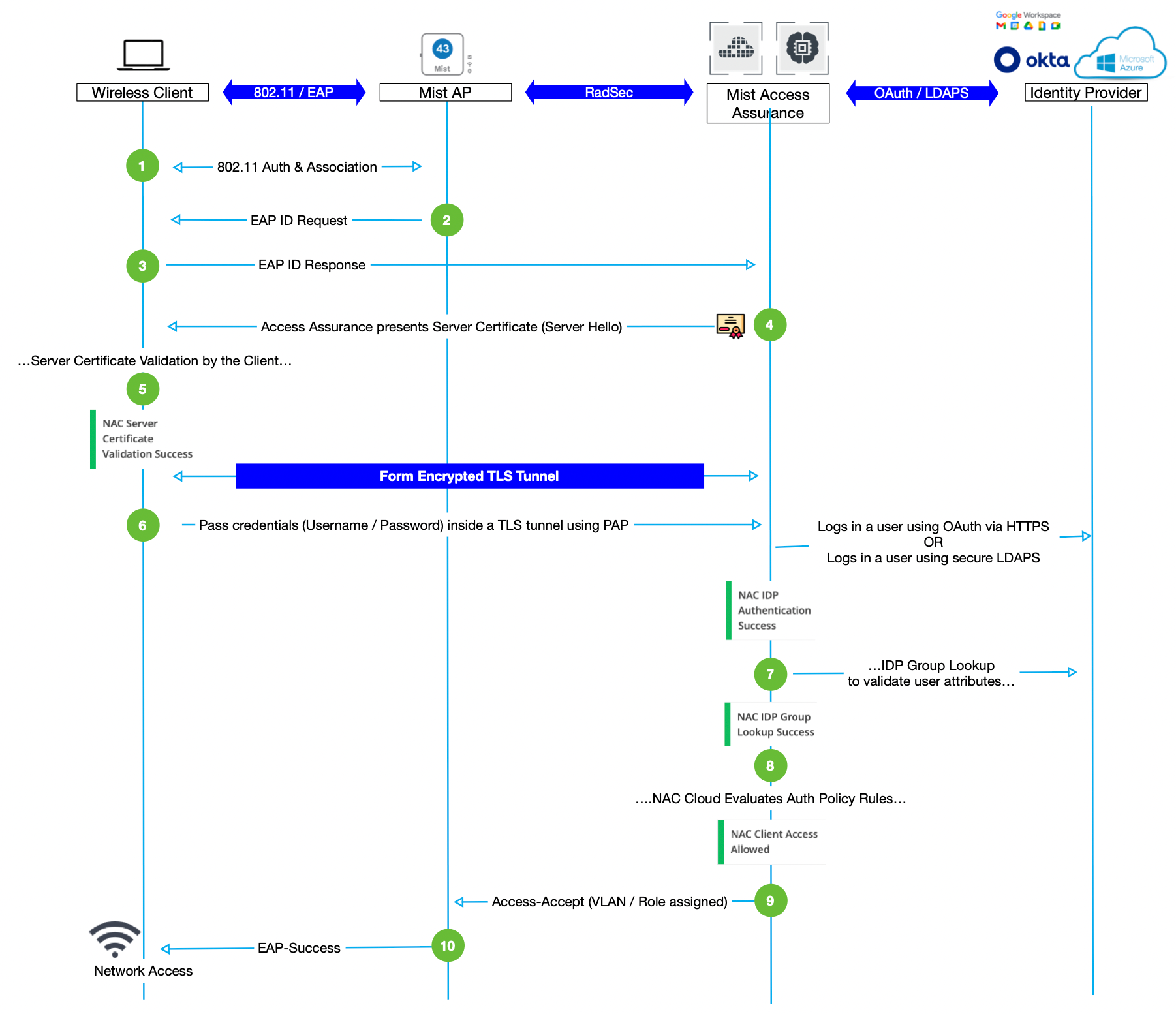

図 2 は、EAP-TTLS/PAP 認証シーケンスを示しています。

EAP-TTLS/PAP 認証は、以下の手順で行います。

- オーセンティケータ(APなど)がセッション要求を開始するか、サプリカント(無線クライアントデバイス)がセッション開始要求をオーセンティケータに送信します。

- オーセンティケータは、サプリカントに識別情報を要求するEAP要求を送信します。

- サプリカントがEAP応答を認証サーバーに送信します(例:Juniper Mist Access Assuranceクラウド)。

- 認証サーバーは、証明書を含む「Server Hello」メッセージでクライアントデバイスに応答します。サーバーは、オーセンティケータを介してメッセージを送信します。

- サプリカントがサーバー証明書を検証します。つまり、サプリカントは、サーバー証明書が信頼できる CA によって署名されているかどうかを確認します。この検証により、暗号化されたTLSトンネルが設定されます。

- サプリカントは、ユーザー名やパスワードなどのアカウント資格情報を、TLSトンネルを介してサーバーに送信します。サプリカントは、Lightweight Directory Access Protocol over SSL(LDAPS)またはOAuth(HTTPS)を使用して情報を暗号化します。

- Juniper Mist Access Assuranceは、構成されたプロバイダーのソースに対してルックアップを実行し、ユーザー名といくつかの基本属性を検索します。

- Juniper Mist Access Assuranceはポリシー検索を実行し、役割および権限ベースのアクセスをクライアントデバイスに適用します。

- Juniper Mist Access Assuranceは、VLANと割り当てられたロールに関する情報をオーセンティケータに送信し、オーセンティケータがサプリカントを適切なネットワークに割り当てることができるようにします。

- オーセンティケータはEAP成功メッセージを送信し、サプリカントへのアクセスを提供します。