Juniper Mist認証プロキシ: サードパーティデバイスのサポート

Juniper Mist Authentication Proxy を使用して、Cisco IOS デバイスなどのサードパーティ デバイスへのエンド クライアントおよび管理ユーザ認証をサポートするには、次の手順を実行します。

概要

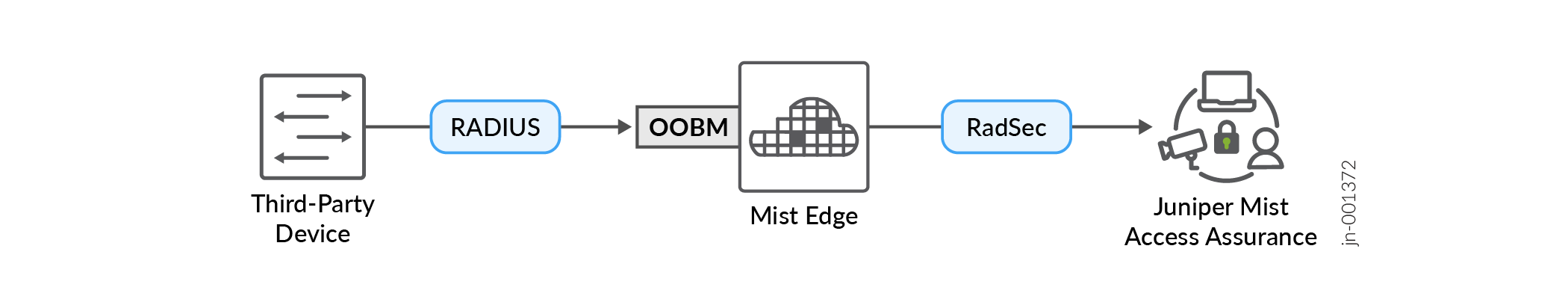

™ Juniper Mist Access Assuranceは、Mist Edgeプラットフォーム上で動作するMist認証プロキシアプリケーションを活用することで、サードパーティ製デバイスに対するエンドユーザーおよび管理ユーザーの認証をサポートします。

Mist Edgeは、以下を必要とする非Mist管理対象デバイスの「ゲートウェイ」として、Mist Cloudとサーバーによって管理されます。

-

接続しているエンドクライアント(サードパーティのスイッチ、無線LANコントローラ、アクセスポイント(AP)など)の認証を実行します

-

認証 management-users(ファイアウォールやスイッチ CLI 管理インターフェイスへの管理者ログインなど)

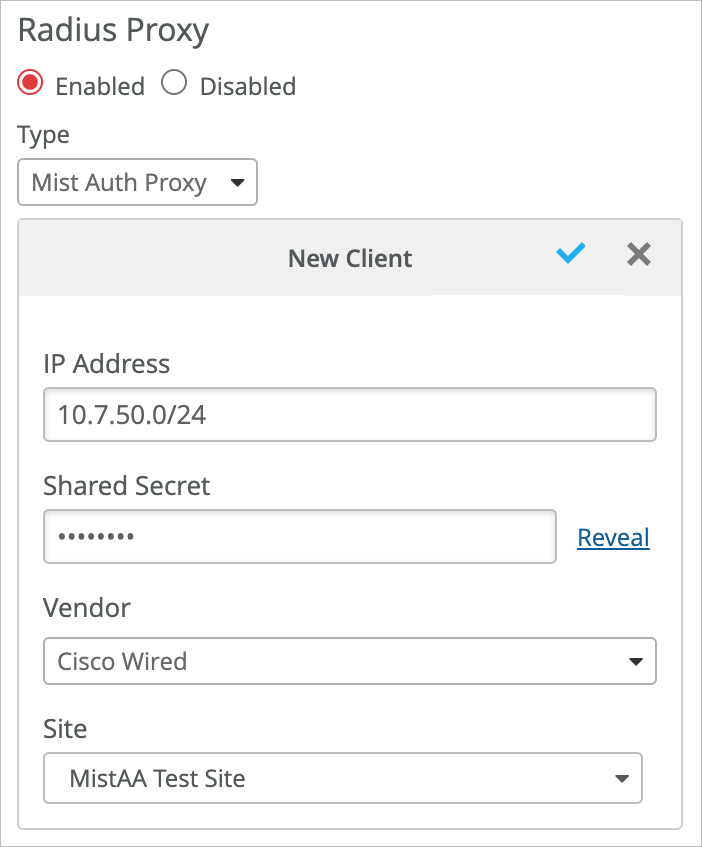

これを設定するには、サードパーティ製デバイスをMist EdgeクラスタのRADIUSクライアントとして追加します。クラスタは、すべての認証トラフィックを安全なRadSecトンネルにラップし、Mist Access Assuranceクラウドに送信します。

のフロー

のフロー

設計上の考慮事項

-

Mist Edgeは複数のサイトから認証プロキシとして機能できます。サイトごとにエッジを設定する必要はありません。

-

冗長性を確保するために、異なるデータ センターまたは PoP(ポイント オブ プレセンス)に少なくともいくつかの Mist Edge を設置することをお勧めします。

-

Mist認証プロキシ機能は、すべてのMist Edgeプラットフォームでサポートされています。Auth Proxyには専用のMist Edgeアプライアンス(またはVM)を使用しMist Auth ProxyとTuntermまたはOCProxy機能を組み合わせることは避けMistことをお勧めします。

-

Mist Edge VM を使用している場合、必要なネットワーク インターフェイスは 1 つだけで、Mist Auth プロキシ機能のロックを解除するには ME-VM-OC-PROXY が必要であることに注意してください。

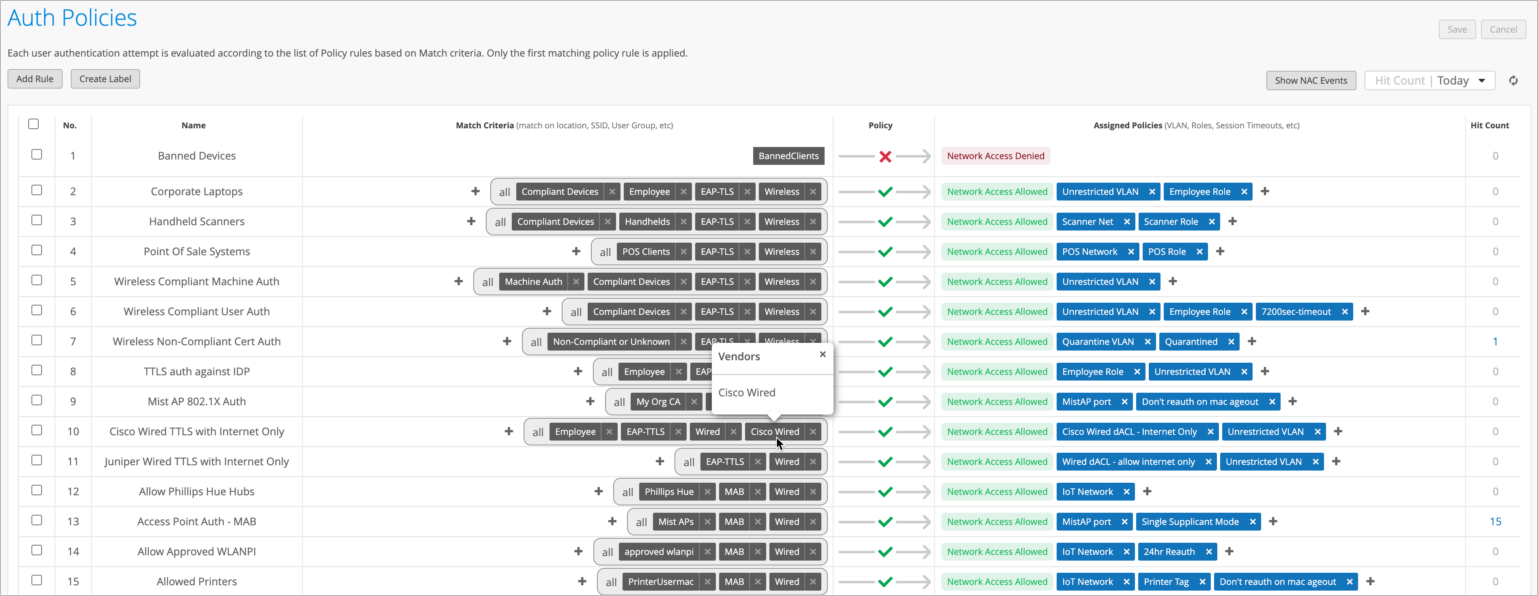

RADIUS 属性について

- Mist Access Assuranceは、設定されたベンダーに基づいて、access-accept応答で正しいRADIUS属性を自動的に送信し、VLAN、ロール(ファイアウォールフィルター)、およびセッションタイムアウトを割り当てます。

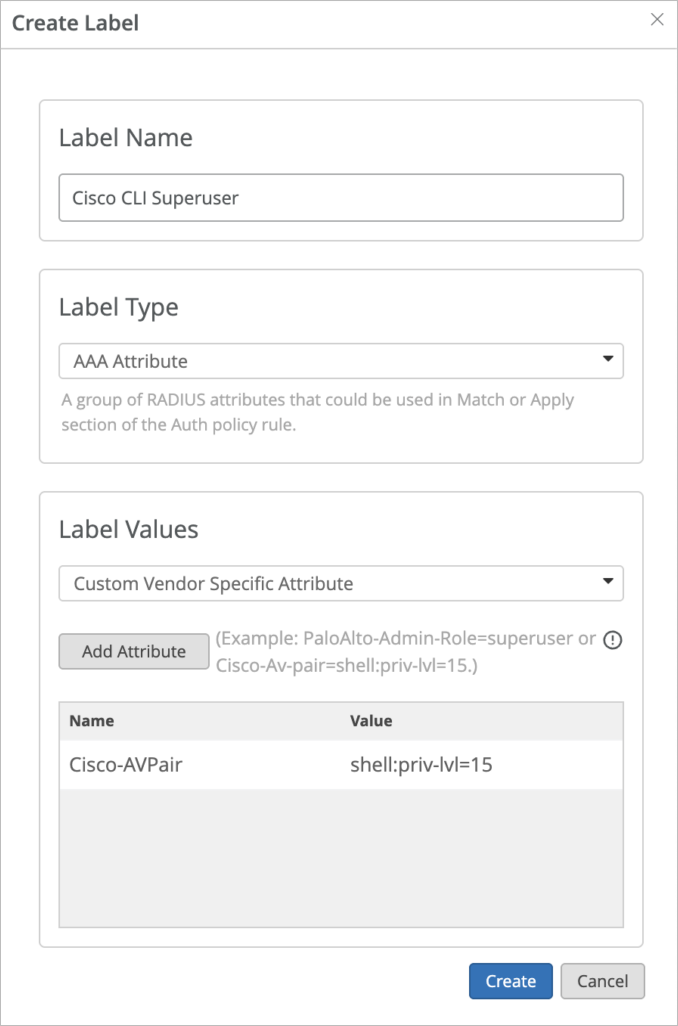

- ベンダー固有のカスタムRADIUS属性ラベルを活用して、特別なユースケースの場合に特定の属性を返送します。

サードパーティベンダーの追加と認証ポリシーの設定

サードパーティベンダーデバイスの設定

サードパーティベンダーのデバイスをRADIUSサーバーとしてMist Edge OOBM IPアドレスに向けます。

複数の Mist Edge を展開する場合は、サードパーティ デバイスのサポートに応じて、各Mist Edgeをフェイルオーバー モードまたはロードバランシング モードで RADIUS サーバーとして追加します。

例:Cisco IOS デバイス構成

! aaa group server radius Mist-Access-Assurance server name MistEdge deadtime 2 ! aaa authentication login default group Mist-Access-Assurance aaa authorization exec default group Mist-Access-Assurance ! ! ! radius server MistEdge address ipv4 <mist edge OOBM IP Address> auth-port 1812 acct-port 1813 key <shared secret> !

user123@company.net@10.148.2.21

ログイン記録の確認

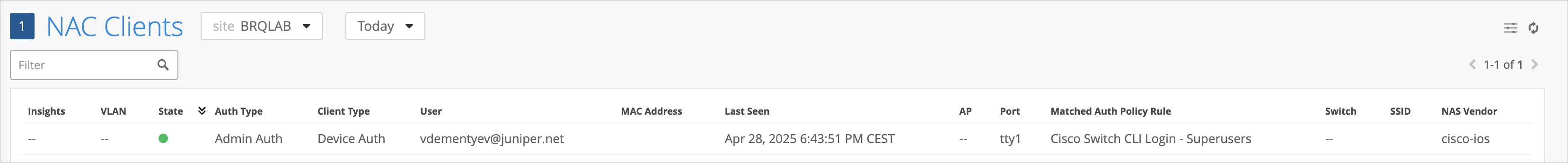

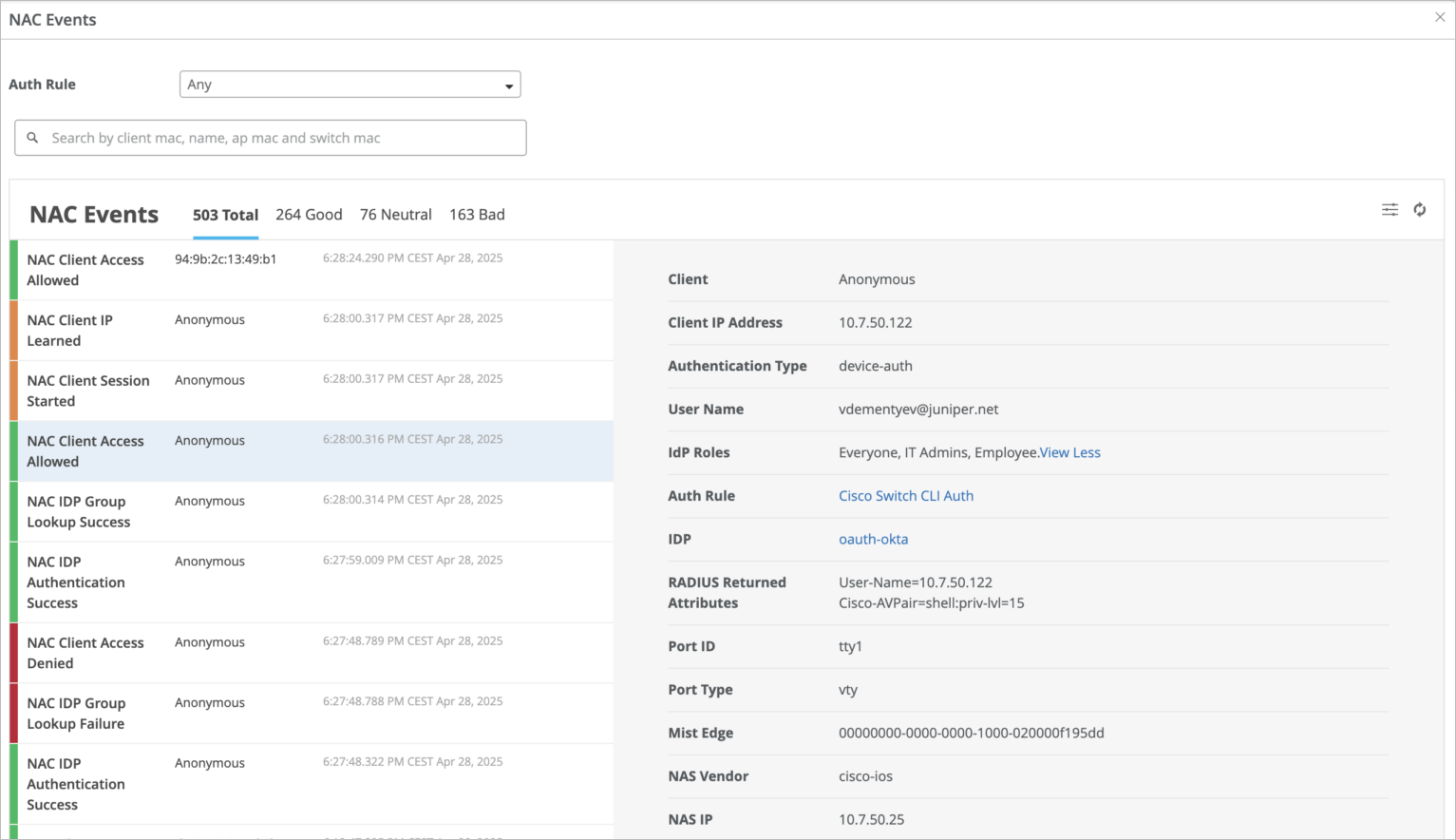

新しい認証ポリシーの検証プロセスの一環として、[NAC Clients] ページと [NAC Events] ページですべてのログイン試行のステータスを確認できます。