IoTおよび個人デバイスのセルフプロビジョニング

セキュアなセルフプロビジョニングにより、個人のデバイスやIoT向けに、大規模なクライアントオンボーディングを自動化します。

寮などの環境にいる無線ユーザーは、Xbox、Apple TV、Rokuなどの個人デバイスを安全にセルフプロビジョニングできます。同様に、無人のIoTデバイスは、指定したVLANまたはネットワークセグメントに安全かつ自動的に参加できます。これをパーソナルネットワークエクスペリエンスと呼んでいます。また、クライアントのMACアドレス登録やIT部門の介入が不要になるため、Wi-Fiアクセスを大規模に提供するための理想的なソリューションとなります。

パーソナルネットワークエクスペリエンスを使用したセルフプロビジョニングは、Microsoft Entra IDなどのSAML準拠のIDプロバイダ(IDP)をMistアクティブアシュアランスポータルに接続することで機能します。ユーザーはWLANにログオンすると、そこで認証と承認のためにシングルサインオンサービスにリダイレクトされます。Mistは、認証されたユーザーに、個々のユーザーとSSIDの両方に固有の個人事前共有キー(PSK)を割り当てます。パーソナルPSKを使用することでマイクロセグメンテーションも可能になり、ユーザーの役割やプロファイルに応じて特定のVLANに接続させることができます。同じことがIoTデバイスにも当てはまります。特定のVLANに自動的に接続できるため、IoT乗っ取り攻撃から保護するためのベストプラクティスとなります。

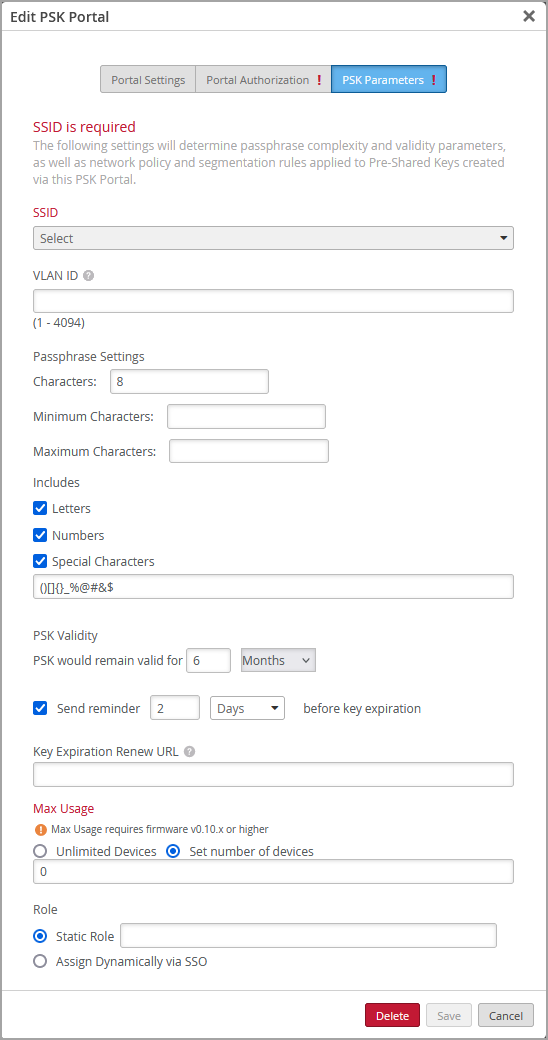

Mistコンソールでは、必要なパスフレーズの複雑さと、キーのローテーションの頻度の両方を設定できます。

セルフプロビジョニング中に、ラップトップユーザーは固有のパスフレーズを生成し、プロンプトが表示されたらそれをコピーしてポータルに貼り付けることができます。または、モバイルデバイスから作業している場合は、パスフレーズをメールで送信してもらうことができます。生成されたパスフレーズは24時間後に期限切れになります。

始める前に

- ジュニパー Mist™ Access アシュアランスサブスクリプションを取得して有効化します。サブスクリプション管理については、 ジュニパー Mist 管理ガイドをご覧ください。

- ジュニパーMist組織で、マルチPSKを有効にした組織レベルのWLANを少なくとも1つ設定します(ローカルまたはクラウドPSKオプションのいずれかで問題ありません)。WLANの設定に関するヘルプについては、 『Juniper Mist Wireless Assurance設定ガイド』を参照してください。

-

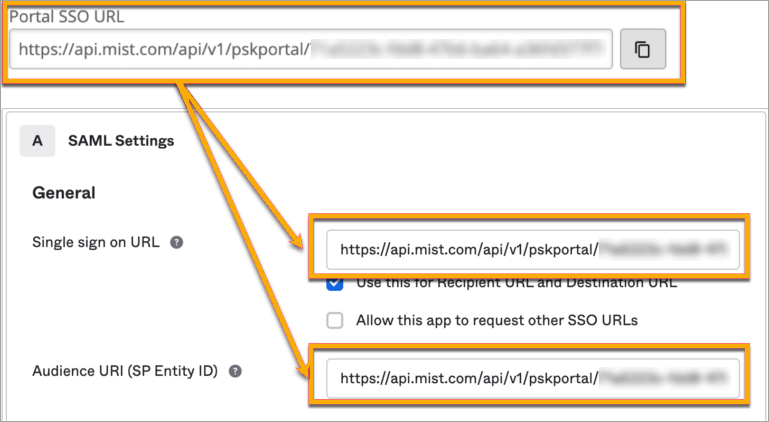

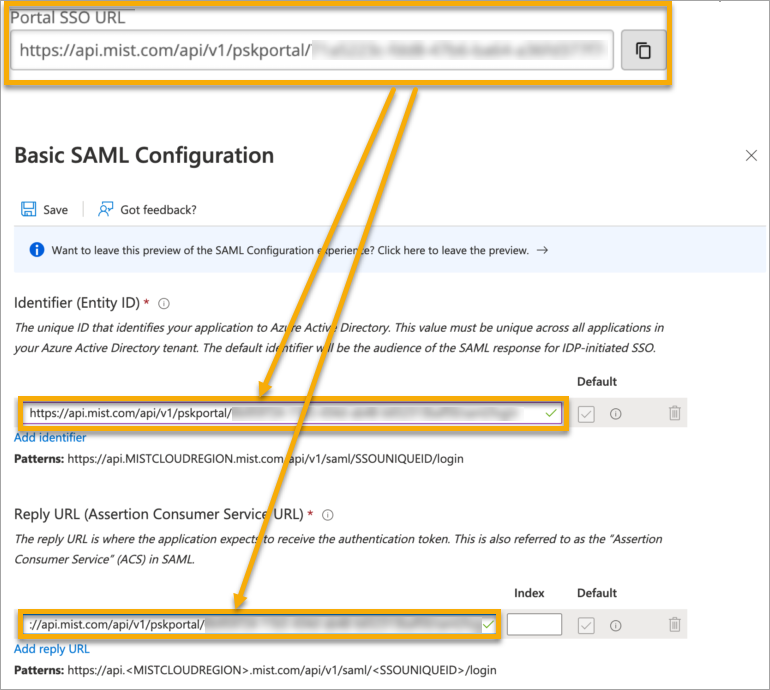

IdP管理コンソールで、SAML 2.0アプリ統合を設定します。PSKポータルはこのアプリケーションと統合され、ポータルユーザーにシングルサインオン(SSO)アクセスを有効にします。SAML 2.0をサポートしている限り、さまざまなIdP(OktaやMicrosoft Azureなど)を使用できます。SAML 2.0アプリ統合の設定方法については、IdPのドキュメントを参照してください。

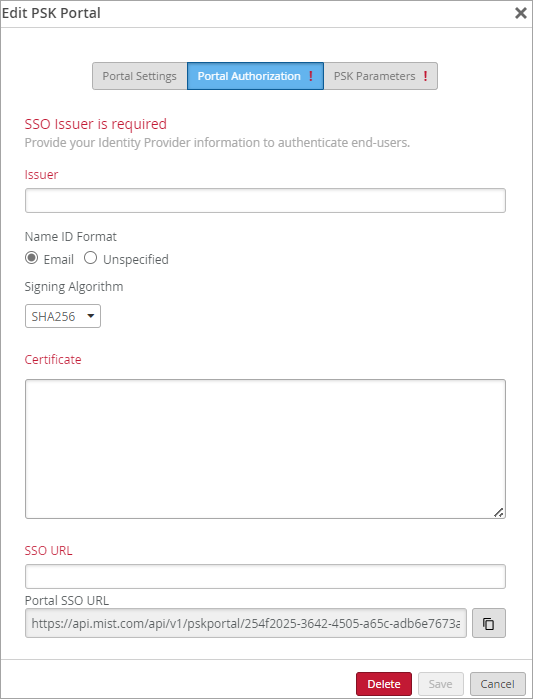

SAML 2.0アプリ統合から以下の情報をコピーして保存し、ジュニパー MistでPSKポータルを設定するために使用できるようにします。

-

署名アルゴリズム

-

発行者 ID (このキーは異なる場合があります。たとえば、Okta ではこの値を ID プロバイダー発行者 と呼び、Azure では Azure AD ID と呼びます。

-

SSO URL(このキーは異なる場合があります。たとえば、Oktaではこの値を IDプロバイダーシングルサインオンURL と呼び、Azureではログイン URLと呼びます。

-

証明書—証明書の全文を BEGIN CERTIFICATE 行から END CERTIFICATE 行までコピーします。

-

セルフプロビジョニングの設定

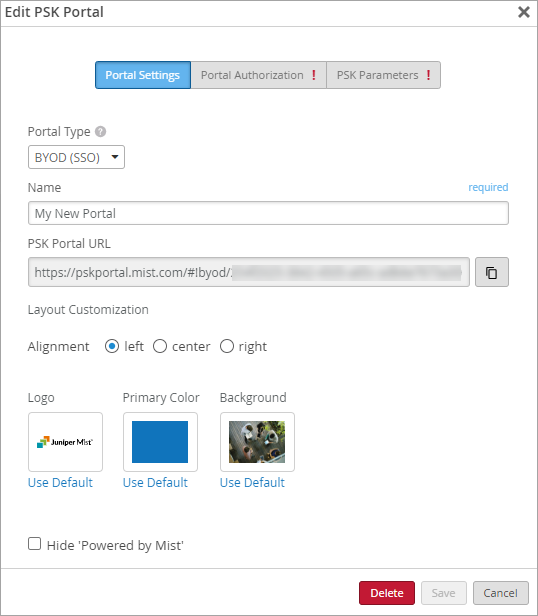

BYOD PSKポータルでクライアントのオンボーディングを設定するには: