J-Web Content Security Antivirusを使用したウイルス攻撃の防止

コンテンツセキュリティアンチウィルス保護と、J-Webを使用してSRXシリーズファイアウォールへのウイルス攻撃を防止するためにコンテンツセキュリティアンチウィルスを設定する方法について説明します。SRXシリーズファイアウォールのコンテンツセキュリティアンチウィルス機能は、ネットワークトラフィックをスキャンして、ウイルス攻撃からネットワークを保護し、ウイルスの拡散を防ぎます。

コンテンツ セキュリティ アンチウイルスの概要

サイバーセキュリティの脅威が進化し、より巧妙になっている今日の世界では、ウイルス攻撃からネットワークを保護することが極めて重要になっています。ウイルス、ワーム、およびマルウェアは、ファイルの損傷や削除、個人データのハッキング、システム パフォーマンスへの影響、ハード ディスクの再フォーマット、コンピューターを使用した他のコンピューターへのウイルスの送信など、望ましくない悪意のある行為を実行します。コンテンツセキュリティウイルス対策ソフトウェアは、このようなセキュリティの脅威に対する防御の最前線として機能し、ネットワークへのウイルスの拡散を防ぎます。ウイルス攻撃、望ましくないコンピューターマルウェア、スパイウェア、ルートキット、ワーム、フィッシング攻撃、スパム攻撃、トロイの木馬などからネットワークを保護します。

ウイルス対策ソフトウェアとウィルスパターンデータベースが最新であることを常に確認してください。

Junos OS 22.2R1以降:

-

J-Web GUI では、UTM という用語は「コンテンツ セキュリティ」に置き換えられています。

-

Junos CLIコマンドでは、コンテンツセキュリティを表す従来の用語UTMを引き続き使用します。

ジュニパーネットワークスは、以下のコンテンツセキュリティアンチウィルスソリューションを提供しています。

-

デバイス上のアンチウィルス保護

オンデバイスアンチウイルスは、オンボックスソリューションです。デバイス上のアンチウィルス検索エンジンは、デバイスにローカルに保存されているウイルスパターンデータベースにアクセスしてデータをスキャンします。これは、別途ライセンスされたサブスクリプションサービスを通じて利用できる完全なファイルベースのウイルス対策スキャン機能を提供します。

手記:-

デバイス上のExpressまたはKasperskyスキャンエンジンは、Junos OS リリース15.1X49-D10以降ではサポートされていません。ただし、Junos OS リリース 12.3X48 には引き続き適用できます。

-

Junos OS リリース 18.4R1 以降、SRXシリーズファイアウォールは、Avira オンデバイス アンチウィルス スキャン エンジンをサポートしています。

-

Avira オンデバイス アンチウィルス スキャン エンジンは、SRX300、SRX320、SRX340、SRX345、SRX380、SRX550 HM デバイスではサポートされていません。

-

-

ソフォスのウイルス対策

Sophosアンチウイルスは、クラウド内のアンチウイルスソリューションです。ウイルスパターンファイルおよび不正プログラムデータベースは、ソフォス (Sophos Extensible List) サーバーが管理する外部サーバー上にあります。また、ソフォスのウイルス対策スキャナは、ローカルの内部キャッシュを使用して、外部リストサーバーからのクエリ応答を維持します。ソフォスのアンチウィルススキャンは、完全なファイルベースのアンチウィルス機能に代わる、CPU負荷の少ないソリューションです。

コンテンツセキュリティアンチウイルスの利点

-

デバイス上のウイルス対策ソリューション:

-

インターネットサーバーに接続せずに、アプリケーショントラフィックをローカルでスキャンし、アプリケーショントラフィックにウイルスが含まれているかどうかを照会します。

-

パターンデータベースがローカルに保存され、スキャンエンジンがデバイス上にあるため、処理の遅延が最小限に抑えられます。

-

-

ソフォスのアンチウィルスソリューション:

-

ウイルスパターンファイルおよび不正プログラムデータベースは、ソフォスが管理する外部サーバー上にあるため、ジュニパー製デバイス上で大規模なパターンファイルデータベースをダウンロードして維持することを回避できます。

-

ソフォスのウイルス対策スキャナは、ローカルの内部キャッシュを使用して外部リストサーバーからのクエリ応答を維持するため、検索パフォーマンスが向上します。

-

Uniform Resource Identifier(URI)チェック機能を使用して、悪意のあるコンテンツがエンドポイントのクライアントまたはサーバーに到達するのを効果的に防止します。

-

アンチウィルスワークフロー

スコープ

ジュニパーWeb(J-Web)デバイスマネージャーは、SRXシリーズファイアウォールでコンテンツセキュリティアンチウィルスソリューションをサポートします。この例では、ソフォスのウイルス対策保護を使用して次のことを行います。

-

サーバー(10.102.70.89)からコンピューターへのHTTPおよびFTPトラフィックをスキャンして、ウイルス攻撃を検出します。

-

トラフィックのスキャン中にウイルスが見つかった場合に表示されるカスタム メッセージ Virus Found! を定義します。

-

AV スキャンがスキップされる許可リスト URL (http://10.102.70.89) を作成します。

手記:サンプル URL にルーティングできる必要があることを前提としています。

始める前に

-

ソフォスのウイルス対策ライセンスをインストールします。 インストールおよびアップグレードガイド、 ライセンス管理ガイド、および ライセンスガイドを参照してください。

-

この例で使用するSRXシリーズファイアウォールがJunos OS リリース22.2R1を実行していることを確認します。

手記:Junos OS 22.2R1以降:

-

J-Web GUI では、UTM という用語は「コンテンツ セキュリティ」に置き換えられています。

-

Junos CLIコマンドでは、コンテンツセキュリティを表す従来の用語UTMを引き続き使用します。

-

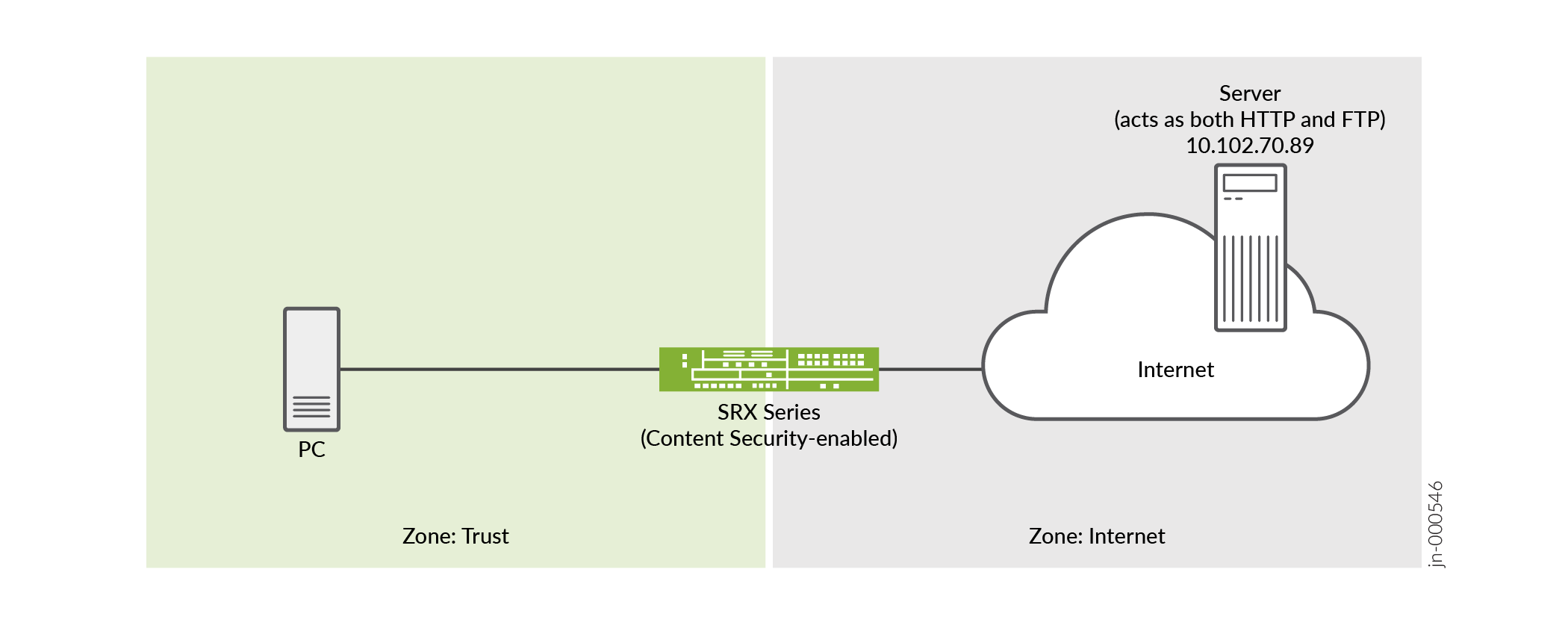

位相幾何学

この例で使用されたトポロジーは、インターネットとサーバーにアクセスできるコンテンツセキュリティ対応のSRXシリーズファイアウォールに接続されたPCで構成されています。J-Web を使用して、この簡単なセットアップでサーバーに送信された HTTP 要求と FTP 要求をスキャンします。次に、ソフォスのウイルス対策保護を使用して、インターネットから PC へのウイルス攻撃を防ぎます。

ビデオ

J-Web を使用してコンテンツ セキュリティ アンチウイルスを構成する方法については、次のビデオを参照してください。

Sneak Peek – J-Web コンテンツ セキュリティ アンチウィルスの構成手順

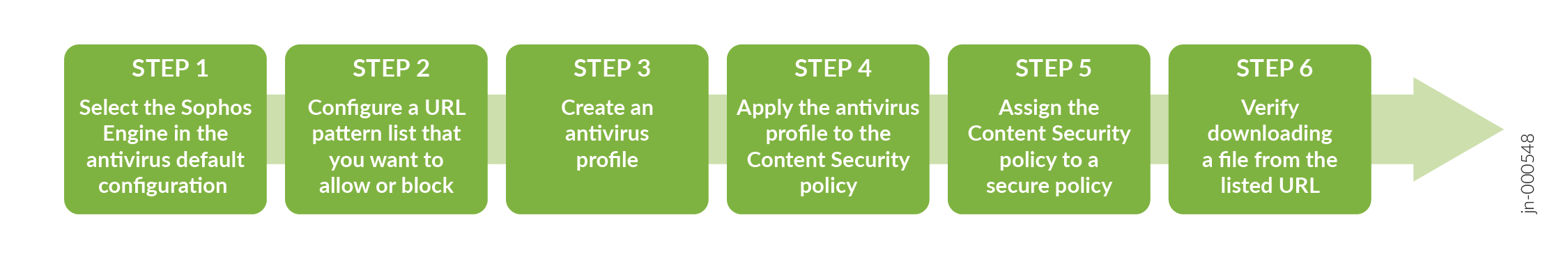

| 歩 |

アクション |

|---|---|

| ステップ1 |

ソフォスのエンジンを「デフォルト設定」で設定します。 ここでは、まず「デフォルト設定」でデフォルトエンジンをソフォスとして定義します。 |

| ステップ 2 |

アンチウイルスカスタムオブジェクトを設定します。 ここでは、ウイルス対策スキャンによってバイパスされる URL またはアドレスの URL パターン リスト (許可リスト) を定義します。URL パターン リストを作成したら、カスタム URLカテゴリ リストを作成し、それにパターン リストを追加します。 |

| ステップ 3 |

ソフォスのエンジンを使用してウイルス対策機能プロファイルを設定します。 デフォルト設定の後、機能プロファイルでウイルス スキャンに使用するパラメータを定義します。

手記:

ウイルス対策プロファイルを作成する前に、DNS サーバーを構成する必要があります。 DNSサーバを設定するには、[デバイス管理]>[基本設定]>[システムアイデンティティ>DNSサーバ]に移動します。 |

| ステップ 4 |

ソフォスアンチウイルスのコンテンツセキュリティポリシーを作成し、アンチウイルス機能プロファイルをコンテンツセキュリティポリシーに適用します。 ここでは、コンテンツセキュリティポリシーを使用して、一連のプロトコル (HTTP など) を Sophos Content Security 機能プロファイルにバインドします。別のプロファイルを作成するか、imap-profile、pop3-profile、smtp-profile などの他のプロトコルをプロファイルに追加することで、他のプロトコルもスキャンできます。 |

| ステップ 5 |

ソフォスアンチウイルスのセキュリティポリシーを作成し、コンテンツセキュリティポリシーをセキュリティポリシーに割り当てます。 ここでは、セキュリティ ファイアウォールと機能プロファイルの設定を使用して、trustゾーン(trust)からuntrustゾーン(インターネット)へのトラフィックをスキャンします。 |

| ステップ 6 |

許可リスト URL (http://10.102.70.89) から URL にアクセスし、10.102.70.89 サーバーで使用できるテスト ウイルス ファイル (eicar.txt) をダウンロードしてみてください。 |

ステップ1:ウイルス対策のデフォルト設定を更新する

現在地(J-Web UI): セキュリティ サービス > Content Security > Default Configuration.

このステップでは、 Sophos Engine をデフォルトのエンジンタイプとして設定します。

既定のウイルス対策プロファイルを更新するには:

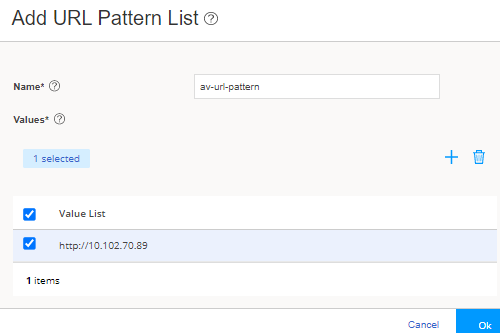

ステップ 2: ウイルス対策カスタム オブジェクトを構成する

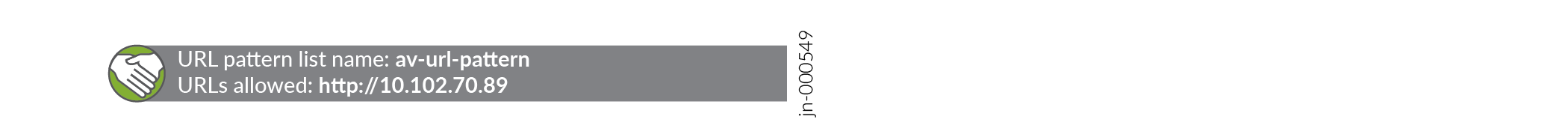

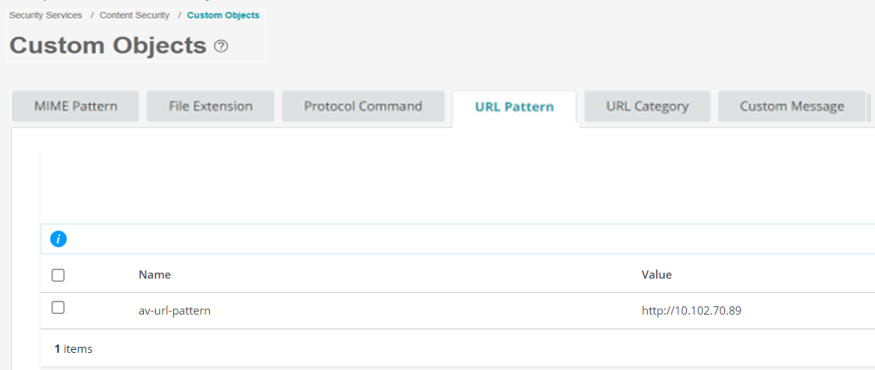

ステップ 2a: バイパスする URL パターン リストを構成する

この手順では、ウイルス対策スキャンによってバイパスされる URL またはアドレスの URL パターン リスト (セーフリスト) を定義します。

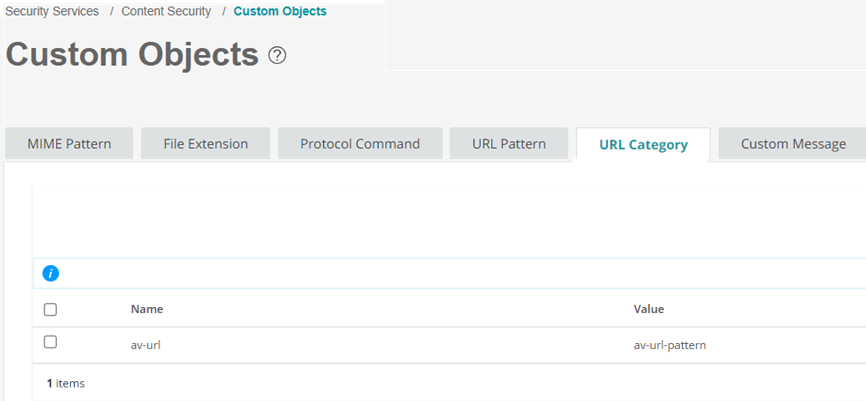

現在地(J-Web UI): セキュリティ サービス > コンテンツセキュリティ > カスタムオブジェクト。

URL のセーフリストを設定するには、次の手順を実行します。

よく出来ました!設定の結果は次のとおりです。

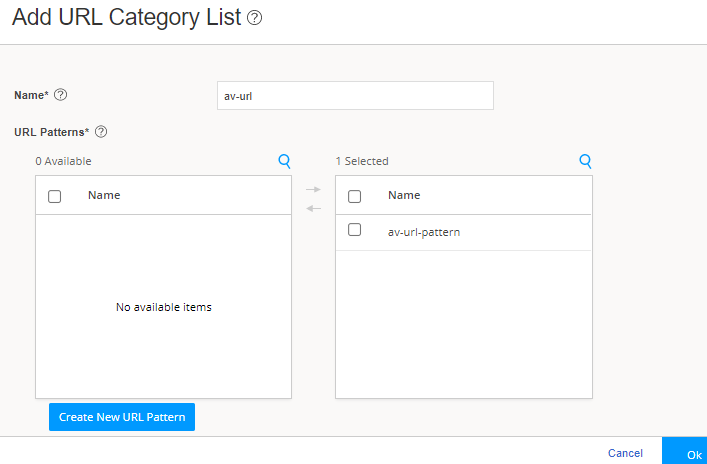

手順 2b: 許可する URL を分類する

次に、作成した URL パターンを URLカテゴリ リストに割り当てます。カテゴリ リストは、マッピングのアクションを定義します。たとえば、 セーフリスト カテゴリを許可する必要があります。

現在地: セキュリティ サービス > Content Security > Custom Objects.

URL を分類するには:

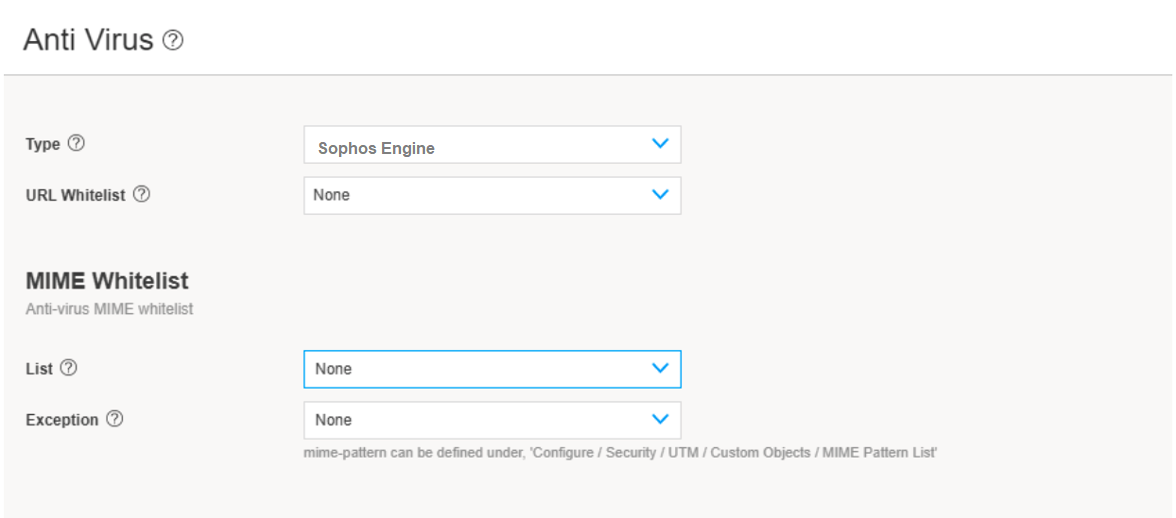

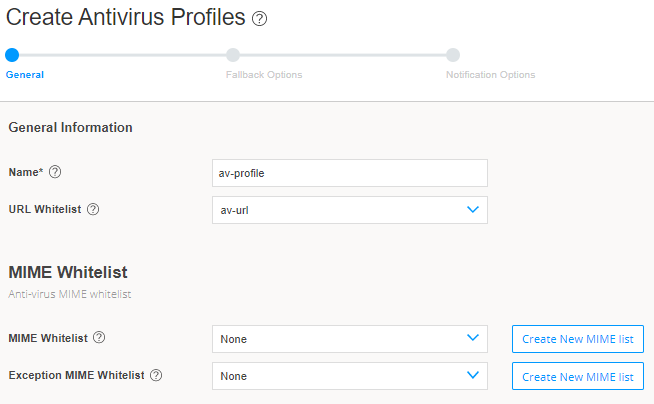

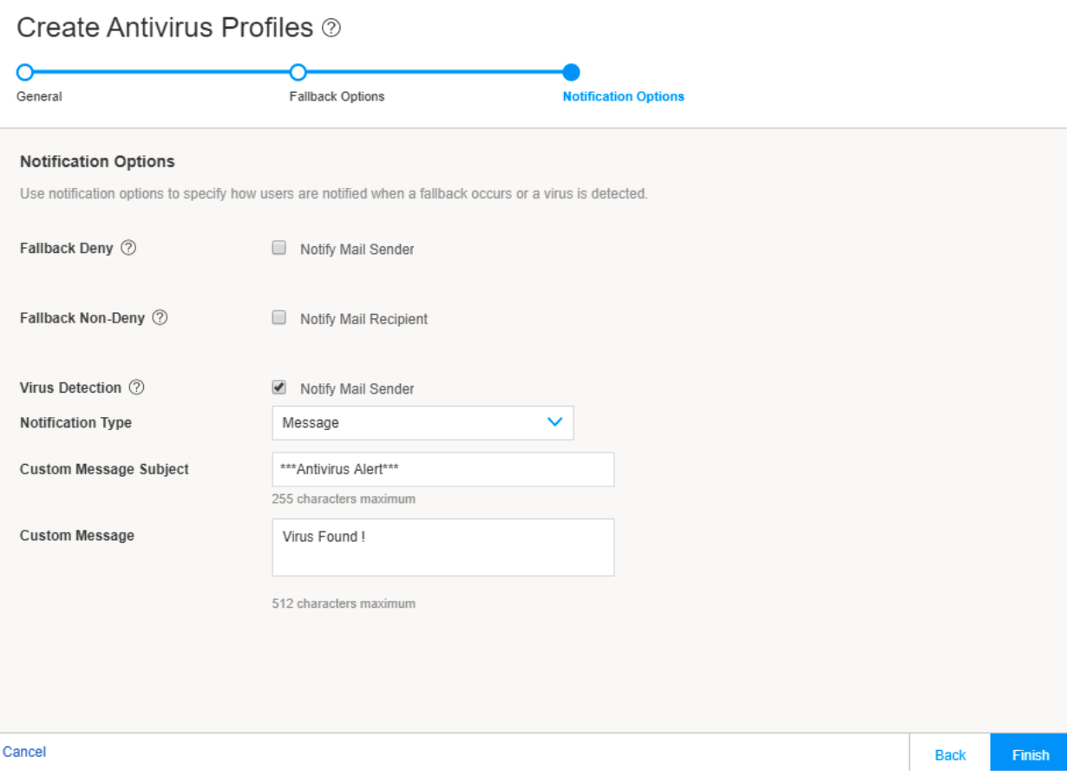

ステップ3:アンチウイルスプロファイルの作成

You are here: セキュリティ サービス > Content Security > Antivirus Profiles.

このステップでは、新しいコンテンツセキュリティアンチウィルスプロファイルを作成し、作成したURLオブジェクト(パターンとカテゴリ)をプロファイルに参照し、通知の詳細を指定します。

新しいウイルス対策プロファイルを作成するには、次の手順を実行します。

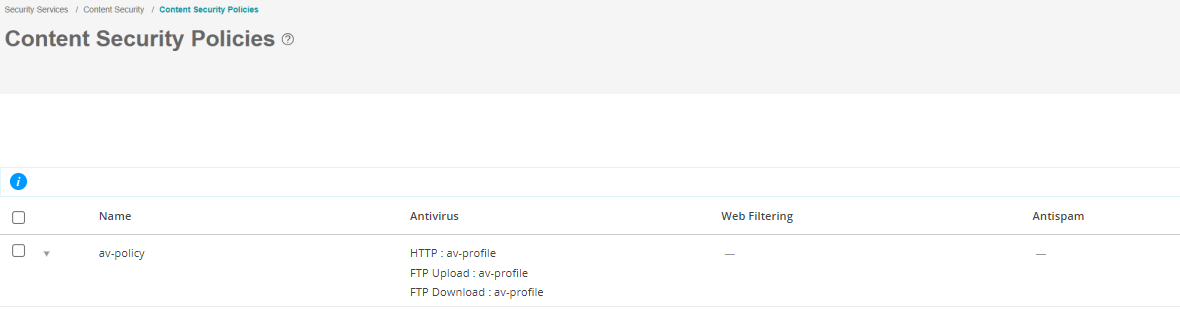

手順 4: コンテンツ セキュリティポリシーにアンチウイルスプロファイルを適用する

ウイルス対策機能プロファイルを作成したら、ウイルス対策スキャン プロトコルのコンテンツ セキュリティ ポリシーを構成し、このポリシーを 「手順 3: アンチウイルスプロファイルの作成」で作成したウイルス対策プロファイルにアタッチします。この例では、HTTP トラフィックと FTP トラフィックをスキャンしてウイルスを検出します。

現在地: セキュリティ サービス > コンテンツ セキュリティ > コンテンツ セキュリティ ポリシー。

コンテンツセキュリティポリシーを作成するには:

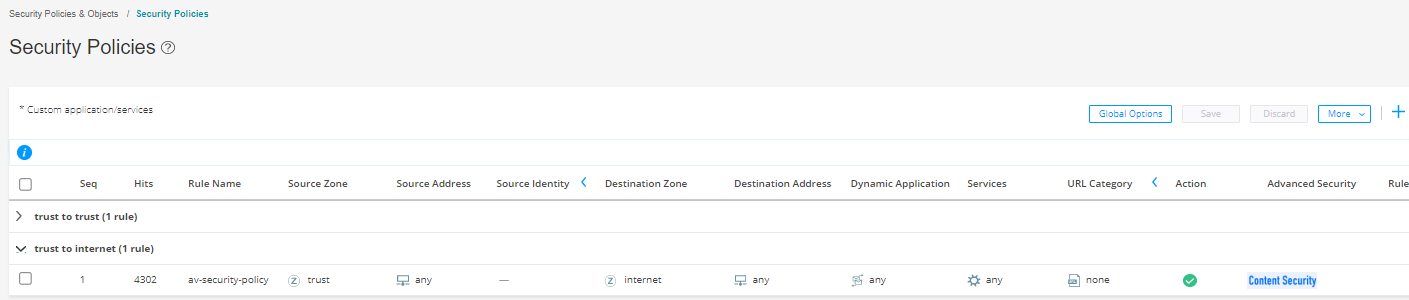

手順 5: コンテンツ セキュリティポリシーをセキュリティ ファイアウォール ポリシーに割り当てる

このステップでは、アンチウイルスプロファイル設定を使用して、trust ゾーン (trust) から untrust ゾーン (インターネット) に通過するトラフィックを Sophos antivirus がスキャンするようにするファイアウォールセキュリティポリシーを作成します。

コンテンツ セキュリティ構成を、trust ゾーンからインターネット ゾーンへのセキュリティ ポリシーにまだ割り当てていません。フィルタリング アクションは、一致条件として機能するセキュリティ ポリシー ルールにコンテンツ セキュリティ ポリシーを割り当てた後にのみ実行されます。

セキュリティ ポリシー ルールが許可されている場合、SRXシリーズファイアウォールは以下を実行します。

-

HTTP 接続をインターセプトし、(HTTP 要求内の) 各 URL または IP アドレスを抽出します。

手記:HTTPS接続の場合、ウイルス対策はSSLフォワードプロキシを介してサポートされます。

-

[アンチウイルス(セキュリティ サービス > コンテンツ セキュリティ > デフォルト設定)の下にあるユーザー設定のセーフリスト内の URL を検索します。その後、URL がユーザー設定のセーフリストに含まれている場合、デバイスはその URL を許可します。

-

アンチウイルスプロファイルで構成されたデフォルトのアクションに基づいて、URLを許可またはブロックします(カテゴリが構成されていない場合)。

現在地: セキュリティポリシーとオブジェクト > セキュリティポリシー.

コンテンツセキュリティポリシーのセキュリティポリシールールを作成するには:

手順 6: コンテンツ セキュリティ アンチウイルスが動作していることを確認する

目的

設定したコンテンツセキュリティアンチウイルスが、インターネットサーバーからのウイルス攻撃を防ぎ、許可リストサーバーからのトラフィックを許可していることを確認します。

アクション

-

PC を使用して、http://10.102.70.89 に HTTP 要求を送信します。

よく出来ました!http://10.102.70.89 サーバーにアクセスできます。

-

PC を使用して、10.102.70.89 サーバーに FTP リクエストを送信し、eicar.txtファイルをダウンロードします。eicar.txtファイルは、10.102.70.89サーバーで使用できるテストウイルスファイルです。

すみません!SRXシリーズファイアウォールがファイルのダウンロードをブロックし、「 アンチウイルスアラート***- ウイルスが見つかりました!」というカスタムブロックメッセージを送信しました。

以下は、eicar.txtファイルをダウンロードしようとすると、SRXシリーズ Firewallがウイルス警告を送信した場合の出力例です。

[centos-01 ~]$ ftp 10.102.70.89 Connected to 10.102.70.89 (10.102.70.89). 220 XX FTP server (Version 6.00LS) ready. Name (10.102.70.89:lab): root 331 Password required for root. Password: 230 User root logged in. Remote system type is UNIX. Using binary mode to transfer files. ftp> get eicar.txt local: eicar.txt remote: eicar.txt 227 Entering Passive Mode (10,102,70,89,197,55) 150 Opening BINARY mode data connection for 'eicar.txt' (70 bytes). netin: Connection reset by peer 426 10.102.70.89:21->10.0.1.1:36240 ***Antivirus Alert***- Virus Found!

次に、脅威を検出した場合のアンチウイルスの統計出力の例を示します。

[edit] root@srx> show security utm anti-virus statistics UTM Anti Virus statistics: Intelligent-prescreening passed: 0 MIME-whitelist passed: 0 URL-whitelist passed: 1 Session abort: 0 Scan Request: Total Clean Threat-found Fallback 2 0 1 0 Fallback: Log-and-Permit Block Permit Engine not ready: 0 0 0 Out of resources: 0 0 0 Timeout: 0 0 0 Maximum content size: 0 0 0 Too many requests: 0 0 0 Decompress error: 0 0 0 Others: 0 0 0

【今後の予定】

| あなたが望むなら |

そうしたら |

|---|---|

| コンテンツ セキュリティ アンチウィルスの詳細と統計を監視する |

J-Webで、>セキュリティ サービス>コンテンツセキュリティ>アンチウイルスを監視するに移動します。 |

| 許可およびブロックされたURLに関するレポートを生成および表示する |

レポートを生成して表示するには、次のようにします。

|

| 詳しくは、コンテンツセキュリティ機能についての記事をご覧ください。 |

コンテンツセキュリティユーザーガイドを参照してください |

設定出力の例

このセクションでは、この例で定義された Web サイトからのウイルス攻撃をブロックする構成の例を示します。

[edit security utm] 階層レベルで、以下のコンテンツセキュリティ設定を行います。

[edit security utm]階層レベルでのカスタムオブジェクトの作成:

custom-objects {

url-pattern {

av-url-pattern {

value http://10.102.70.89 ;

}

}

custom-url-category {

av-url {

value av-url-pattern;

}

}

}

[edit security utm] 階層レベルでのアンチウイルス プロファイルの作成:

default-configuration {

anti-virus {

type sophos-engine;

}

}

feature-profile {

anti-virus {

profile UTM-LB-AV {

notification-options {

virus-detection {

type message;

notify-mail-sender;

custom-message “Virus-Found!”;

custom-message-subject “***Antivirus Alert***”;

}

}

}

}

}

コンテンツセキュリティポリシーの作成:

utm-policy av-policy {

anti-virus {

http-profile av-profile;

ftp {

upload-profile av-profile;

download-profile av-profile;

}

}

}

[edit security policies]階層レベルでのセキュリティポリシーのルールを作成します。

from-zone trust to-zone internet {

policy av-security-policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

utm-policy av-policy;

}

}

}

}

}