ウェブ認証とファイアウォールユーザー認証のためのキャプティブポータルの設定

J-Webを使用したWeb認証とファイアウォールユーザー認証用にキャプティブポータルを設定する方法を説明します。

概要

What Is Captive Portal?

キャプティブ ポータルは、ネットワークに接続する必要があるデバイスを認証する方法です。SRXシリーズファイアウォールでは、キャプティブポータルを有効にして、ユーザー名とパスワードの入力を求めるログインページにWebブラウザの要求をリダイレクトできます。認証が成功すると、元のページ要求とその後のネットワーク アクセスに進むことができます。

What Is Web Authentication?

Web認証方法では、Web認証が有効になっているデバイスのIPアドレスをブラウザに向けます。このアクションにより、デバイスで Web 認証機能をホストする IP アドレスで HTTPS セッションが開始されます。次に、デバイスはユーザー名とパスワードの入力を求め、結果がデバイスにキャッシュされます。その後、トラフィックが Web 認証ポリシーに遭遇した場合、以前の Web 認証結果に基づいてアクセスが許可または拒否されます。

他の認証方法を使用することもできますが、このドキュメントではそれらの方法については説明しません。ただし、これらの各方法について簡単に説明します。

-

パススルー認証:パススルーユーザー認証は、アクティブ認証の一形態です。この方法では、デバイスはユーザ名とパスワードの入力を求めます。認証によって ID が検証されると、ファイアウォールを通過して、要求されたリソースにアクセスできます。

-

Webリダイレクトによるパススルー—HTTPSクライアントリクエストにこの認証方法を使用する場合、Webリダイレクト機能を使用して、リクエストをデバイスの内部Webサーバーに転送できます。Webサーバーは、リダイレクトHTTPS応答をクライアントシステムに送信し、ユーザー認証のためにWebサーバーに再接続するように指示します。クライアントの要求が到着したインターフェイスは、リダイレクト応答が送信されるインターフェイスです。

What Is Firewall User Authentication?

ファイアウォールユーザーとは、ファイアウォールを越えて接続を開始する際に、認証のためにユーザー名とパスワードを提供する必要があるネットワークユーザーです。Junos OS を使用すると、管理者は、ファイアウォールの背後で保護されたリソース(異なるゾーンにある)へのファイアウォール ユーザーのアクセスを、ソース IP アドレスやその他の資格情報に基づいて制限または許可できます。ファイアウォールユーザーを定義した後、3つの認証方法(Web、パススルー、またはWebリダイレクトによるパススルー)のいずれかを使用してユーザーを認証することを要求するポリシーを作成できます。

ワークフロー

スコープ

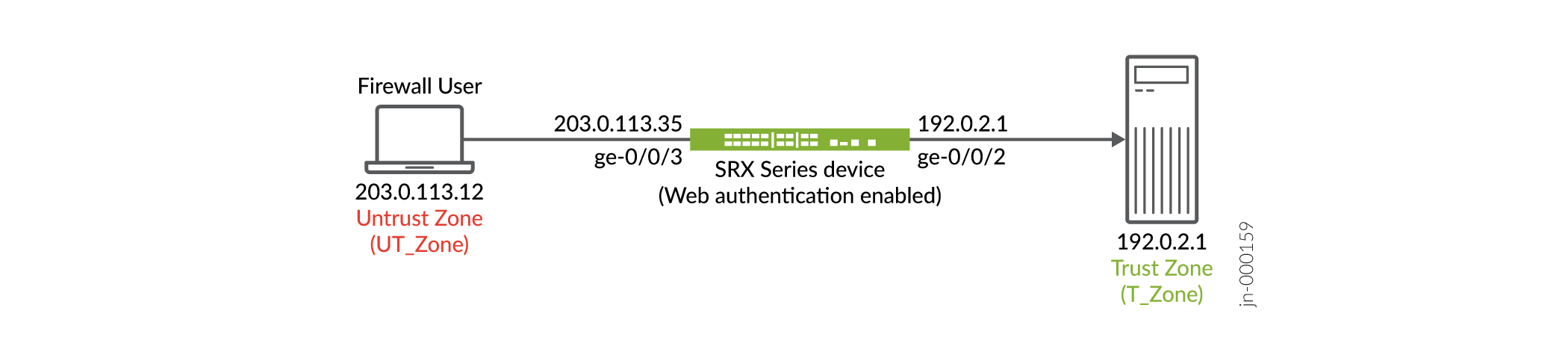

以下は、以下のトポロジーの構成例です( 図 1 を参照)。

-

クライアントとして機能するファイアウォール ユーザーのデバイス。

-

インターネットにアクセスできるSRXシリーズファイアウォール。

-

HTTPS サーバーとして機能するネットワーク デバイス。

このサンプルトポロジーでは、SRXシリーズファイアウォールでJ-Webを使用して、次のタスクを実行します。

サンプルトポロジーの設定に使用される値は、あくまでも例です。

| 歩 |

アクション |

|---|---|

| 1 |

ge-0/0/3 で論理インターフェイスを作成し、IP アドレス 203.0.113.35 を割り当てて、Web 認証を有効にします。

手記:

この例では、ファイアウォールユーザーシステムの IP アドレスは 203.0.113.12 で、203.0.113.0/24 と同じサブネット内にあります。 ge-0/0/2に論理インターフェイスを作成し、IPアドレス192.0.2.1を割り当てます。

手記:

この例では、HTTPS サーバの IP アドレスは 192.0.2.1 です。 |

| 2 |

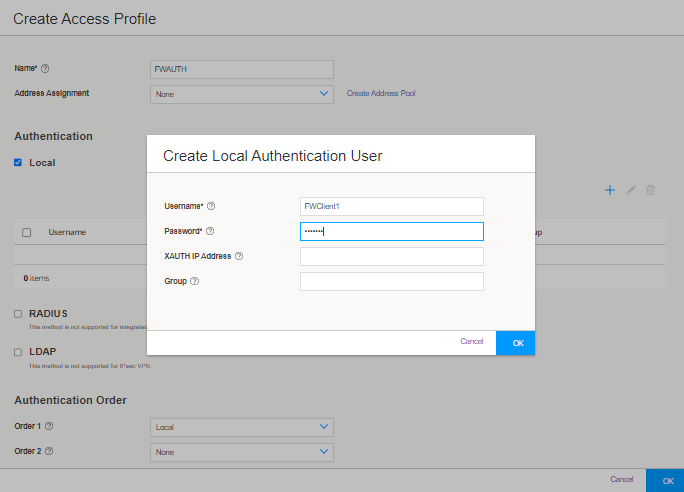

アクセスプロファイル(FWAUTH)を作成し、ローカル認証サービスを定義します。 |

| 3 |

ログイン成功メッセージを表示するようにWeb認証を設定します。 |

| 4 |

untrust(UT_ZONE)ゾーンとtrust(T_ZONE)ゾーンを作成し、ge-0/0/3インターフェイスとge-0/0/2インターフェイスをそれぞれ割り当てます。 |

| 5 |

セキュリティポリシールール(FWAUTH-RULE)で、Web認証とファイアウォールユーザー認証用のキャプティブポータルを設定します。 |

| 6 |

設定された値がファイアウォールユーザーに対して機能することを確認します。

|

始める前に

-

サンプルトポロジーの設定に使用される値は、あくまでも例です。ネットワーク構成に合わせて必要な詳細を変更できます。

-

この例で使用するSRXシリーズファイアウォールが、Junos OS リリース21.4R1以降を搭載していることを確認します。

-

認証を許可するために必要な証明書がデバイスにインストールされていることを確認します。この例では、自己署名証明書である cert1 を使用します。

ステップ1:論理インターフェースを作成し、Web認証を有効にする

このステップでは、次のタスクを実行します。

-

SRXシリーズファイアウォール上のge-0/0/3インターフェイスの場合:

-

untrust ゾーンの論理インターフェイスを作成します。

-

IPv4 アドレス 203.0.113.35 をインターフェイスに割り当てます。

手記:キャプティブポータルを有効にするために同じIPアドレスを使用します。

-

Web認証のインターフェイスでHTTPSを有効にします。

-

-

SRXシリーズファイアウォール上のge-0/0/2インターフェイスの場合:

-

trustゾーンの論理インターフェイスを作成します。

-

インターフェイスにIPv4アドレス192.0.2.1を割り当てます。

-

現在地(J-Web UI): ネットワーク > 接続 > インターフェイス

untrust ゾーンの論理インターフェイスを作成し、Web 認証を有効にするには:

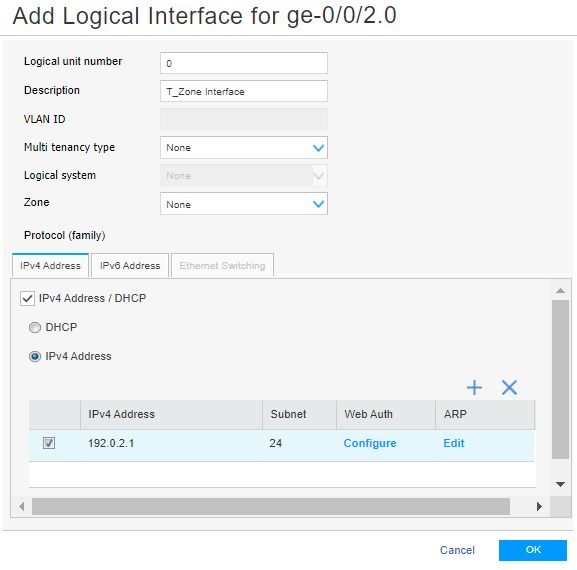

trustゾーンの論理インターフェイスを作成するには、次の手順に従います。

-

[ge-0/0/2] を選択し、[インターフェイス] ページの右上隅にある [> 論理インターフェースの作成] を選択します。

[Add 論理インターフェース for ge-0/0/2.0] ページが表示されます。

-

次の詳細を指定します。

畑

アクション

論理ユニット番号

「 0」と入力します。

形容

「 T_Zone Interface」と入力します。

VLAN ID

このフィールドは編集できません。

マルチテナントタイプ

リストから [なし ] を選択します。

論理システム

このフィールドは編集できません。

ゾーン

リストから [なし ] を選択します。

後のステップで、trustゾーン(T_ZONE)を作成し、ge-0/0/2インターフェイスをそれに割り当てます。 ステップ 4:セキュリティ ゾーンを作成し、ゾーンにインターフェイスを割り当てるを参照してください。

VLAN ID

このフィールドは編集できません。

プロトコル(ファミリー) - IPv4アドレス

IPv4アドレス/DHCP

チェックボックスをオンにして、IPv4アドレス/DHCP設定を有効にします。

IPv4アドレス

-

[ IPv4 アドレス] を選択します。

-

[+] をクリックします。

-

[IPv4 アドレス(IPv4 Address)]: 192.0.2.1 (HTTPS サーバ)と入力します。

-

[サブネット(Subnet)]:上向き矢印または下向き矢印を使用して 24 を選択します。

-

[Web Auth]:そのままにします。

-

ARP:そのままにします。

-

-

[ OK ] をクリックして変更を保存します。

よく出来ました!ge-0/0/2上に、HTTPSサーバー用にIPアドレス192.0.2.1の論理インターフェイスを作成しました。

-

[ コミット ] (上部バナーの右側) をクリックし、[ 構成のコミット ] を選択して変更をコミットします。

「successful-commit」メッセージが表示されます。

また、 セキュリティポリシーの「ステップ5:キャプティブポータルのWebまたはファイアウォールユーザー認証を有効にする」の最後に、すべての設定変更を一度にコミットすることもできます。

ステップ 2: アクセス プロファイルを作成する

ローカル認証サービスを定義するアクセスプロファイルを作成しましょう。このアクセス プロファイルは、Web 認証設定とセキュリティ ポリシーで使用します。

現在地(J-Web UI): セキュリティ サービス > ファイアウォール認証 > アクセス プロファイル

アクセスプロファイルを作成するには:

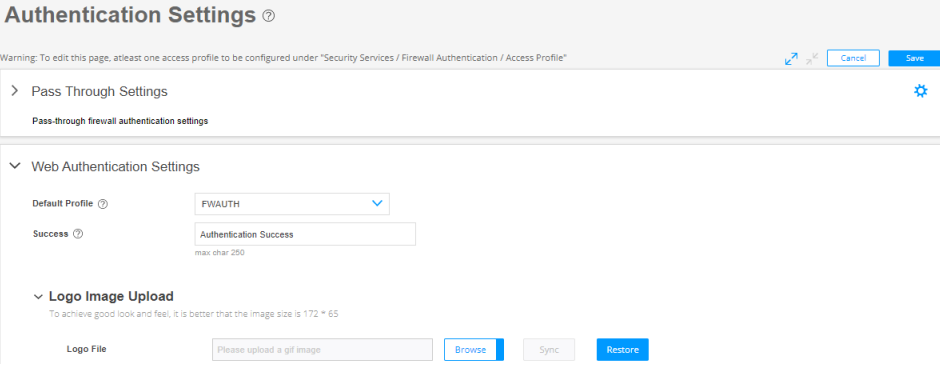

ステップ 3: Web 認証設定を構成する

次に、作成したアクセスプロファイルを割り当て、ログイン成功メッセージを定義して、ロゴ画像をアップロードします。このイメージは、ウェブ認証とキャプティブポータルの両方に使用します。

現在地(J-Web UI): セキュリティ サービス >ファイアウォール認証>認証設定

Web 認証設定を構成するには:

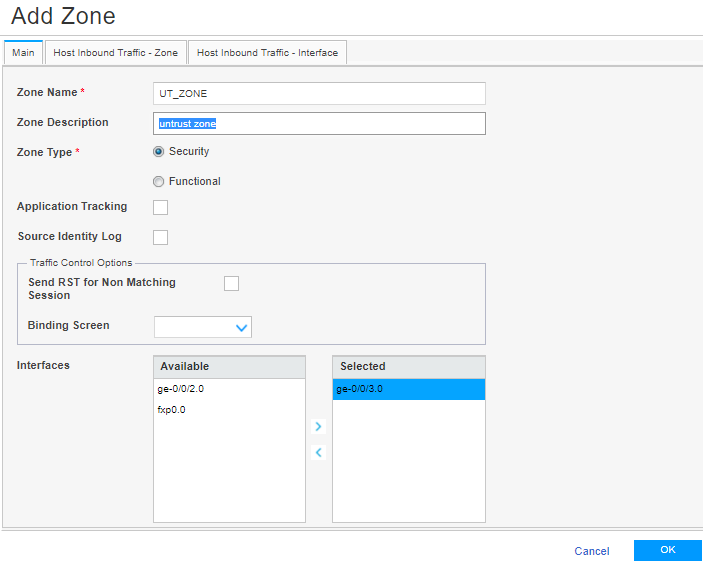

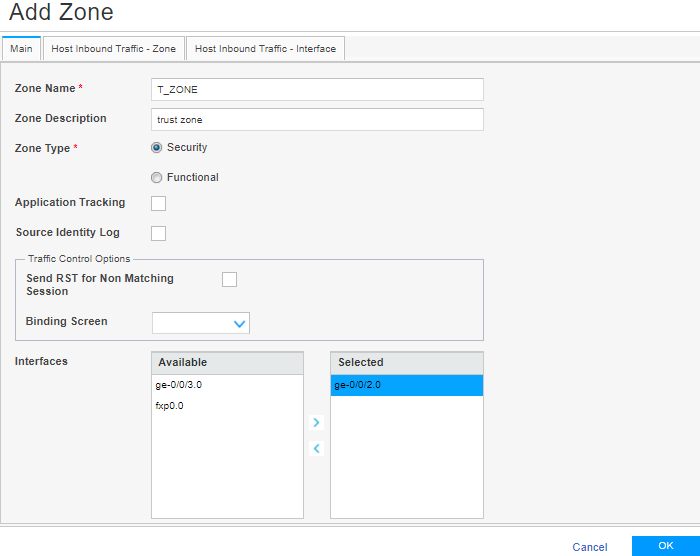

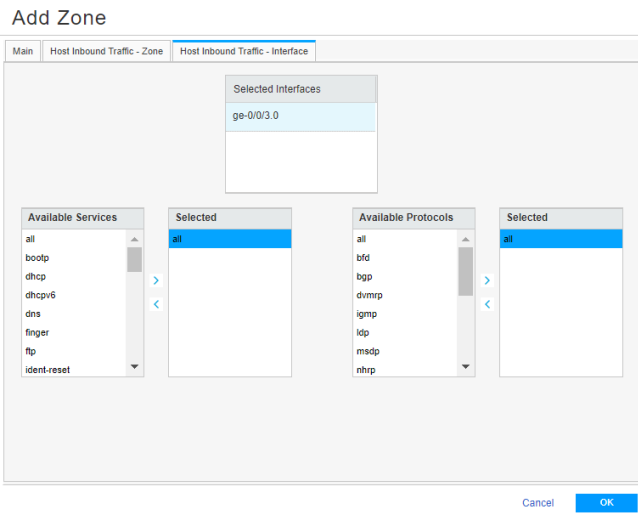

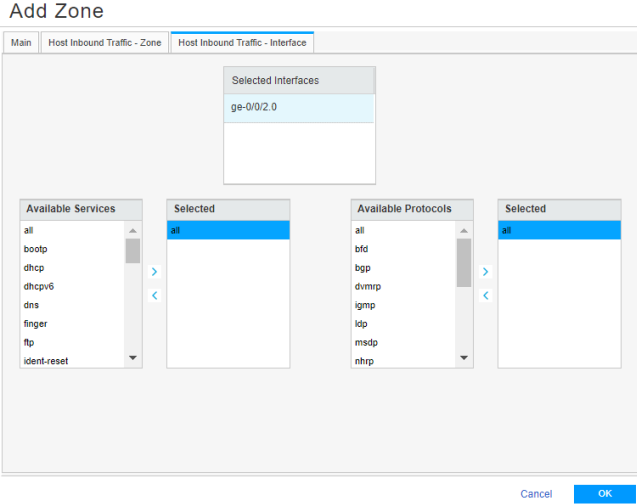

ステップ 4:セキュリティ ゾーンを作成し、ゾーンにインターフェイスを割り当てる

セキュリティゾーンを作成して、ポリシーによってインバウンドおよび送信トラフィックを規制する1つ以上のネットワークセグメントを定義します。

次に、個別に作成します。

-

untrust ゾーン(UT_ZONE)に ge-0/0/3 インターフェイスを割り当てます。

-

trustゾーン(T_ZONE)にge-0/0/2インターフェイスを割り当てます。

現在地(J-Web UI): セキュリティポリシーとオブジェクト > ゾーン/スクリーン

UT_ZONE(untrustゾーン)とT_ZONE(trustゾーン)を作成し、定義されたインターフェイスをゾーンに割り当てるには、次のようにします。

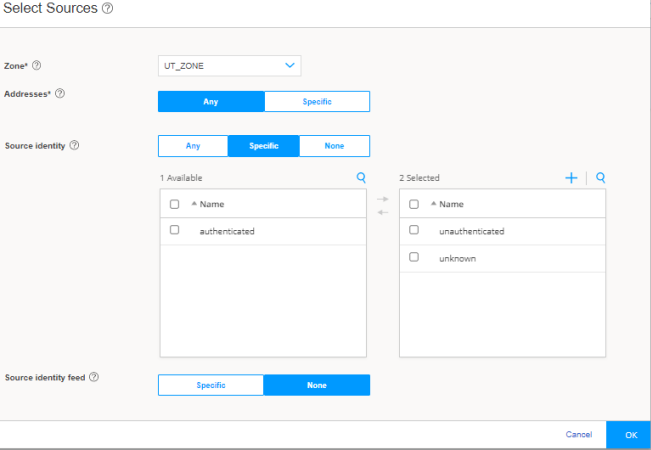

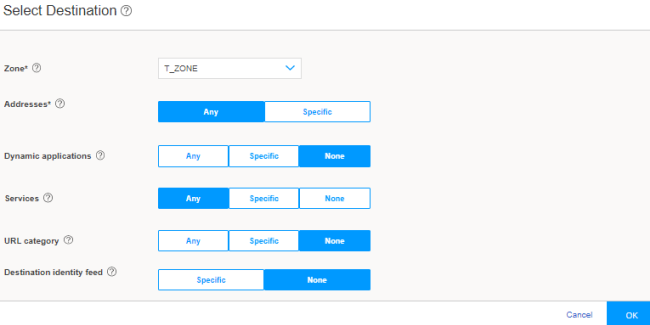

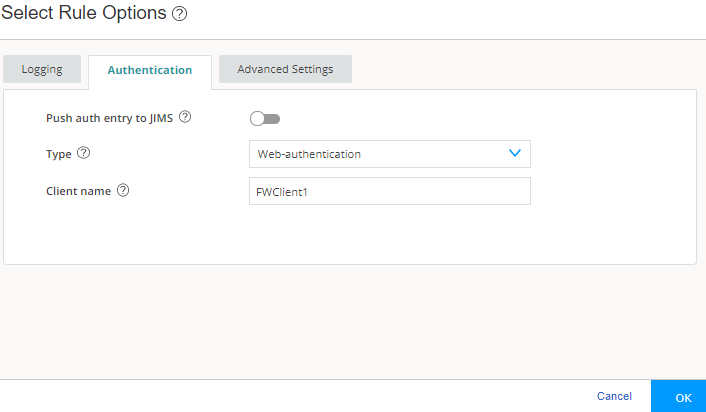

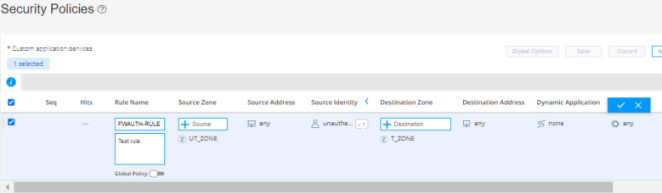

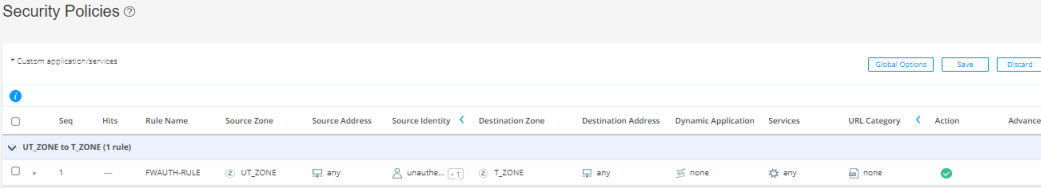

ステップ5:セキュリティポリシーでキャプティブポータルのWebまたはファイアウォールユーザー認証を有効にする

次に、セキュリティポリシールールでキャプティブポータルを有効にして、クライアントHTTPSリクエストをデバイスの内部HTTPSサーバーにリダイレクトします。

現在地(J-Web UI): セキュリティ ポリシーとオブジェクト > セキュリティ ポリシー

キャプティブポータルのセキュリティポリシールールを設定するには、次の手順に従います。

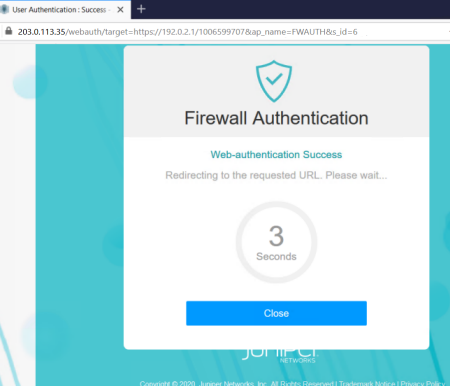

ステップ6:Web認証とユーザー認証の設定を確認する

目的

いよいよ最終ステップです!設定がファイアウォールユーザーに対して機能するかどうか見てみましょう。

-

Web 認証の場合は、https://203.0.113.35 を使用して正常に認証されます。これは、 ステップ 1: 論理インターフェースを作成して Web 認証を有効にする で設定したのと同じ IPv4 アドレスです。

-

ファイアウォールユーザー認証では、https://203.0.113.35 を使用して正常に認証され、HTTPSサーバーにアクセスするための https://192.0.2.1 にリダイレクトされます。これらは、「 ステップ 1: 論理インターフェースを作成して Web 認証を有効にする」で設定したのと同じ IPv4 アドレスです。

アクション

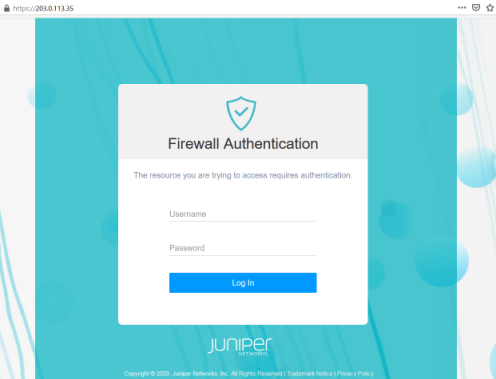

Web 認証設定を検証するには:

-

Web ブラウザに https://203.0.113.35 を入力します。

[ファイアウォール認証(Firewall Authentication)] ログイン ページが表示されます。

-

次の資格情報を入力し、[ ログイン] をクリックします。

-

ユーザー名—FWClient1

-

パスワード—$ABC123

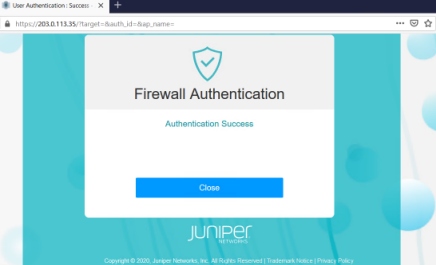

万丈!正常に認証されます。また、設定した成功メッセージ 「Authentication Success 」も確認できます。

-

-

[ 閉じる] をクリックします。

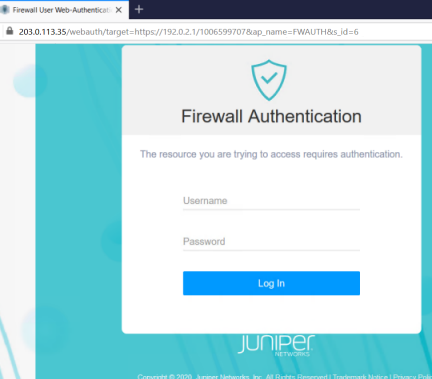

ファイアウォールのユーザー認証を検証するには:

-

Web ブラウザに https://192.0.2.1 を入力します。

Web 認証では https://203.0.113.35 にリダイレクトされます。

-

次の資格情報を入力し、[ ログイン] をクリックします。

-

ユーザー名—FWClient1

-

パスワード—$ABC123

万丈!正常に認証されます。まもなく、https://192.0.2.1 にリダイレクトされ、HTTPSサーバーにアクセスできるようになります。

-

次のステップ

情報については、ジュニパーテクニカルライブラリの SRXシリーズ向けJ-Webドキュメント ページをご覧ください。