ユースケースとリファレンスアーキテクチャ

統合の詳細に進む前に、ファブリックが通常どのように動作し、パケットを転送するかを確認する必要があります。有線および無線クライアントが接続されているファブリックのアクセススイッチにあるレイヤー2(L2)VLANが、どのようにしてクライアントを持つ他のVLANに移動し、WANルーターを経由してインターネットに向かうのかを理解することが重要です。

ファブリックの基本的な転送操作

めったに使用されないブリッジドオーバーレイオプションのようなコーナーケースがなければ、ファブリックのすべてのVLANが少なくとも1つのグローバル仮想ルーティング機能(VRF)に接続されていると想定できます。ほとんどのお客様は、少数の複数の VRF を使用しています。設計上:

- ファブリックVRFには、アクセススイッチで接続された各VLANクライアントのゲートウェイとしてIPアドレスが含まれます。有線クライアントは、ファブリックを離れる場合、またはファブリック内の他のVLANと通信する場合、そのIPアドレスを認識し、トラフィックを送信する必要があります。これは、クライアント側での静的な割り当てにすることも、DHCPリースを介してこの情報を取得することもできます。

- 同じVRFに接続されているVLANは、互いに直接通信し、トラフィックを交換できます。このタイプのEast-Westトラフィックは、常にファブリックで直接処理されます。トラフィックをVRF内で制御する必要がある場合は、通常はACLを使用するか、ファブリックがサポートしている場合は、アクセススイッチに展開されたVXLANグループベースポリシーを使用できます。

- VRFは常に孤立しています!これは、設計によるセキュリティ測定です。その結果、VRF 間のすべてのトラフィックは、セキュリティ スクリーニングのために WAN ルーターに到達する必要があります。その後、WANルーターがこのトラフィックを許可した場合、ファブリックへの次のVRFに送り返されます。したがって、常にこの方法で南北トラフィックを適用します。

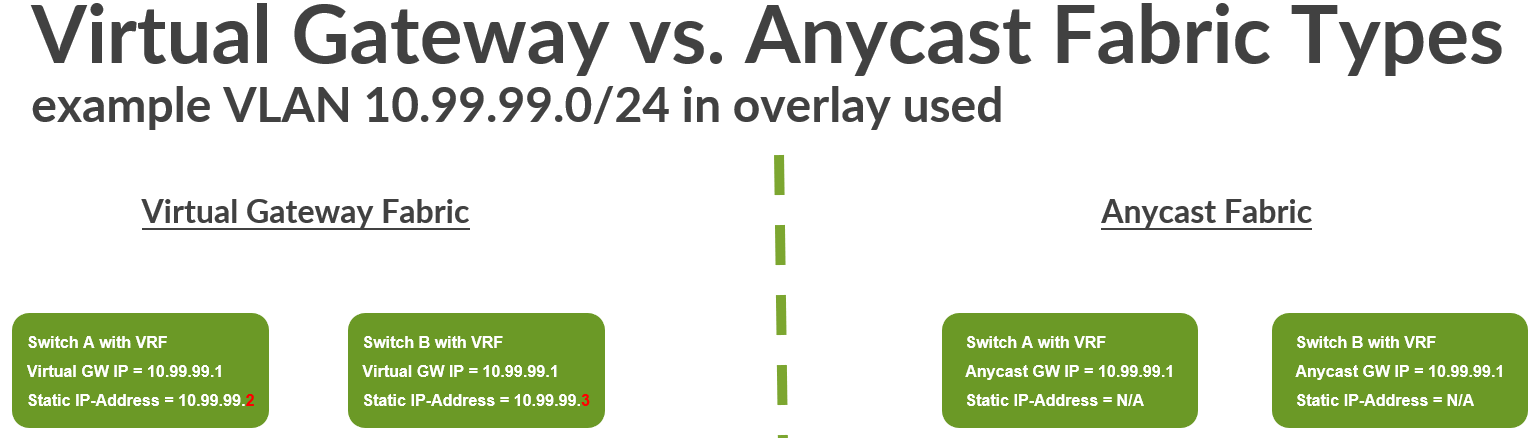

仮想ゲートウェイファブリックとエニーキャストファブリックの比較

ファブリックのタイプによっては、クライアントトラフィックが存在するオーバーレイVLANに、内部プロポーザル用の追加のIPアドレスが必要になる場合があります(仮想ゲートウェイファブリックの場合)。Mistキャンパスファブリックは、以下のファブリックタイプを設定します。

| ファブリックタイプ | 仮想ゲートウェイファブリック | エニーキャストファブリック |

|---|---|---|

| EVPNマルチホーミングファブリック | はい | --- |

| 中央型CRB(ルーティングおよびブリッジドファブリック) | はい | --- |

| エッジ ルーティングおよびブリッジド ファブリック(ERB) | --- | はい |

| IP-Closファブリック | --- | はい |

仮想ゲートウェイ ファブリックでは、通常、ファブリックに配置される VRF の量は非常に限られています。これらは、コアまたはコラプストコアスイッチにあります。Mistキャンパスファブリックで管理できるコア/コラプストコアスイッチの最大サポート量は4つです。これは、ファブリック内で特定のVRFを冗長コア/コラプストコアスイッチごとに最大4回複製できることも意味します。ただし、エニーキャストファブリックはよりスケールアウト設計向けに設計されているため、VRFの場所はディストリビューションスイッチ(ERB)上、または実際にはアクセススイッチ(IP-Clos)のいずれかになります。ただし、すべての仮想ゲートウェイ ファブリックの性質上、ファブリック内にあるすべての VLAN に対して、VRF ごとに一意の追加の静的 IP アドレスも割り当てられます。したがって、VLANのゲートウェイのゲートウェイIPアドレスとは別に、Mistキャンパスファブリックのコア/コラプストコアスイッチの最大数が4であるため、各サブネットには最大4つの追加IPアドレスが必要です。

なぜそのようなデザイン?DHCPリレーを実行する場合など、ファブリックの特定のトラフィックには利点があります。DHCP-Relay の場合、システムは特定の VRF から DHCP クライアント要求を転送するときに、ゲートウェイ IP アドレスの代わりにスタティック IP アドレスを使用します。この動作により、静的IPアドレスはVLAN/コアスイッチ(VRFを使用)に固有であるため、返された回答が関連するVRFに直接送り返されます。

仮想ゲートウェイファブリックは、VRRPなどの従来のL2ゲートウェイフェイルオーバー設計と比較するとよいでしょう。そこには常にゲートウェイ(VRF)間に浮かぶVIPがあり、各ゲートウェイには常にそのVLANにある追加の一意の静的IPが必要です。Mistキャンパスファブリックでは、当然、EVPNコントロールプレーンがVRRPプロトコルを引き継ぐため、VRRPプロトコルが話されることはありません。

各 VLAN でスタティック IP アドレスを追加するためのスペースを計画する必要があるこの小さな犠牲は、エニーキャスト ファブリックでは排除されます。これは、VRFがインストールされている分散型/アクセススイッチをスケールアウトすればするほど、VLANを作成するときに将来の成長を適切に計画する必要があるためです。DHCP-Relayなどのシステムサービスは、エニーキャストファブリックでの動作が少し異なり、内部的にもより複雑です。

新しい VLAN を作成する場合、ファブリック ゲートウェイの IP アドレスはサブネットの最下位のホスト IP アドレスです。仮想ゲートウェイ ファブリックの場合、通常、必要な追加の静的 IP アドレスは最大 4 つまで、サブネットの最小ホスト IP アドレスの増分です。ベスト プラクティスとして、ゲートウェイ IP アドレスと静的 IP アドレスを手動で変更することは避けてください。これらのアドレスを変更しても、他のユーザーがファブリックを管理している場合に混乱が生じるだけです。

ファブリックのサービスブロック機能

ファブリックのWANルーターへの接続を設計する際には、いわゆるサービスブロック機能を利用します。また、他の文献で使用されているサービスリーフまたはボーダーリーフという用語もあります。サービスブロック機能は、次のようなあらゆる種類の統合シナリオを対象としています。

- ファブリックへのWANルーターの統合。

- ファブリックが提供する必要があるあらゆる種類のローカルサービス用のサーバー接続:

- ファブリックVLAN用のDHCPサーバー。

- ファイル サービス

- ウェブサーバー

- 無線ネットワークオーバーレイ向けMist Edge

- その他多くのサービス

- レガシーファブリックとネットワーク設計によるあらゆる種類の移行シナリオ

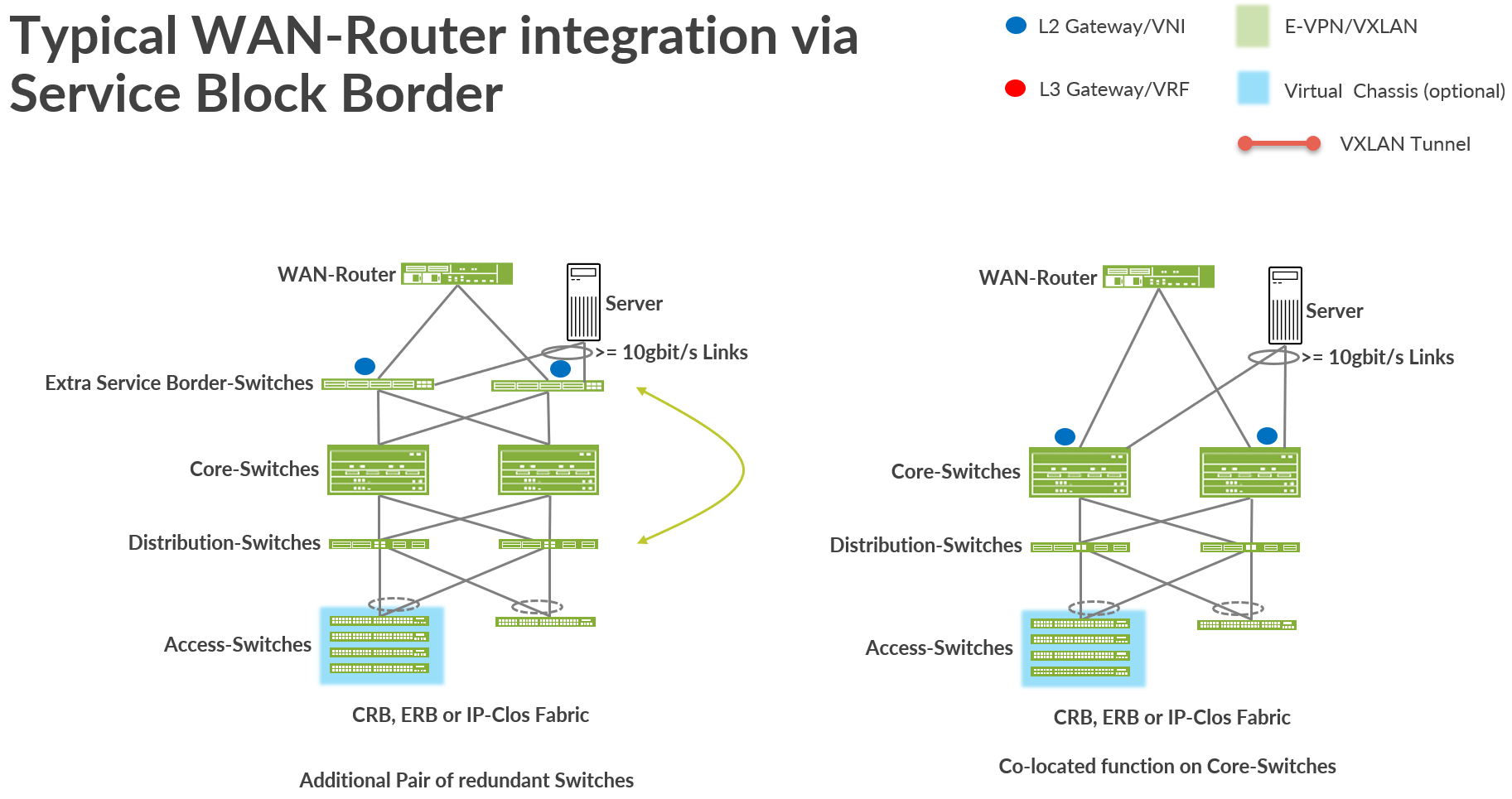

Mistファブリックのサービスブロック機能は、ファブリックの設計に応じて、仮想または物理のいずれかになります。

- 仮想サービスブロック機能は、通常は異なる機能を持つファブリックノードに追加される併置機能です。この場合、それはサービスブロック機能がファブリックのコアスイッチに追加されることを意味します。これは、最小限のハードウェアフットプリントでファブリックを導入できるデフォルトの設計です。

- 物理サービスブロック機能は、導入されたファブリックのコアスイッチの上位にある専用スイッチのペアで常に一貫性があります。これらは、ファブリックのノースバウンドにスワップされた専用の分散型スイッチのペアと考えることができます。したがって、ディストリビューションスイッチと同様のハードウェアを使用することもお勧めします。

下の図は、物理サービスブロック機能が左側にあり、仮想サービスブロック機能が図の右側にある両方の設計を示しています。

ファブリックを展開する場合、通常、コアスイッチの規模、ローカルポートまたはインターフェイスの使用状況、ポート速度と密度が、仮想スイッチと物理スイッチのどちらを使用するかの決定に影響します。次の点を考慮することをお勧めします。

- WANルーター以外に、将来のサーバー接続のために十分なポートが残っていますか?

- サポートされているポート速度は、接続したいポート速度と一致していますか?

- 物理サービス・ブロック機能は、将来スケール制限を提示できますか?

- 接続されているWANルーターの速度。すべての VRF 間トラフィックは、設計上 WAN ルーターを通過する必要があることに注意してください。

将来、ファブリックが 2 つ以上のコア・スイッチを使用するように拡張する場合は、サービス・ブロック機能用に専用の物理サービス・ブロック・スイッチのペアが必要になります。

サービスブロック機能を用いたWANルーターの統合

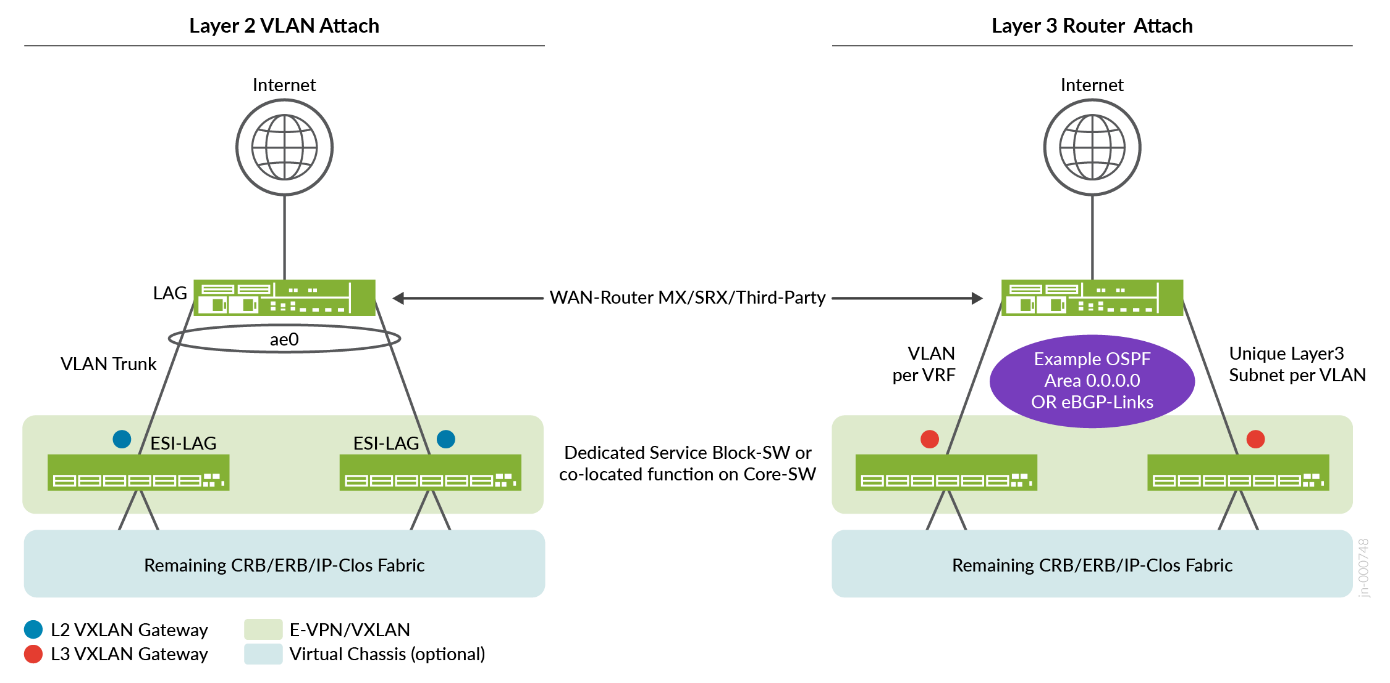

インターネットへのトラフィック用にファブリックをWANルーターに接続するには、いくつかの方法があります。通常、ファブリックのサービスブロック機能にWANルーターをどのようにアタッチするかによって決まります。

WANルーターは次のように接続できます。

- L2 メソッドの使用:

- VRFのアクセスレイヤーに表示されるVLAN、またはVRFに接続された追加の定義済みトランスポートVLANは、トランクインターフェイスを介してWANルーターに向けて共有されます。

- ファブリックのサービスブロック機能とWANルーター間のトランクリンクは、IEEE 803.2ad LAG/LACPを使用して、リンク障害やデバイスの欠落を検出できるようにする必要があります。ここではSTPを使用することはできません。ファブリックのサービスブロック機能で、これをアーカイブするようにESI-LAGを設定します。WANルーター側には、アクティブリンク管理を備えた標準のIEEE 803.2ad LAG/LACP設定が必要です。後者がWANルーターのベンダーによってサポートされていない場合は、代わりにレイヤー3メソッドを検討してください。

- 各VRFの[ファブリック]ダイアログでは、インターネットおよびその他のVRFへのすべてのデフォルトトラフィックに対して、静的IPアドレスを使用して手動ルートを設定する必要があります。この静的IPアドレスは、WANルーター経由で到達可能になります。

- WANルーターに到達するには、この静的IPアドレスをファブリックのサービスブロック機能に向けたインターフェイスに割り当てる必要があります。この静的 IP アドレスの冗長性は、L2 ゲートウェイ冗長プロトコルを使用してアーカイブする必要があります。ここでは VRRP の使用を強く推奨し、静的 IP アドレスは VIP です。

- WANルータでは、VRFに接続されたVLANに対して追加のスタティックルートを定義する必要がある場合があります。

- L3 メソッドの使用:

- ファブリックのサービスブロック機能とWANルーター間のリンクは、IPアドレスを持つL3 P2Pリンクとして定義されます。これらは、ファブリックと反対側のWANルーターの各サービスブロック機能で個別に設定する必要があります。

- 各P2Pリンクは、ファブリックのVRFにも割り当てられているVLAN名に割り当てる必要があります。この間接リンクを介して、Mist Cloudは特定のVRFを参照し、リンクにバインドすることができます。さらに、P2Pリンクに割り当てられたVLAN-IDは、同じリンク上の他のVRFに対する分離を提供します。

- 各VRFの[ファブリック]ダイアログでは、ファブリックがサポートされているルーティングプロトコルを介してWANルーターからこの情報を取得するため、WANルーターへの追加のルートを設定する必要はありません。

- ファブリックとWANルーター間でルートをインポートおよびエクスポートするためのポリシーを設定して作成する必要があります。

- L3ルーティングプロトコルを使用して、ファブリックとWANルーター間のルート交換と転送を確立する必要があります。本日の時点でサポートされているものは次のとおりです。

- 完全にUIドリブンな外観BGP。

- OSPF(ルートのim/exportのポリシーには、現在も追加のCLIが必要です)。

推奨は、初日から技術的に可能な場合は常に 、L3 eBGP ベースの方法を使用することです。最初は設定作業が大変でしたが、将来的には DCI などの新機能をアーカイブする唯一の方法になるでしょう。

L2 WANルーター添付の詳細

L2 WANルーターの接続方法は、ラボデザインまたはスモールファブリックでのみ選択してください。その場合でも、HA/冗長 WAN ルーター設計を設計する場合、WAN ルーターベンダーは IEEE 803.2ad LAG/LACP および VRRP などの冗長 L2 ゲートウェイ方式をサポートする必要があります。この 2 つがサポートされていない場合、ある時点で失敗しない HA/冗長 WAN ルーターの設計をアーカイブすることはできません。

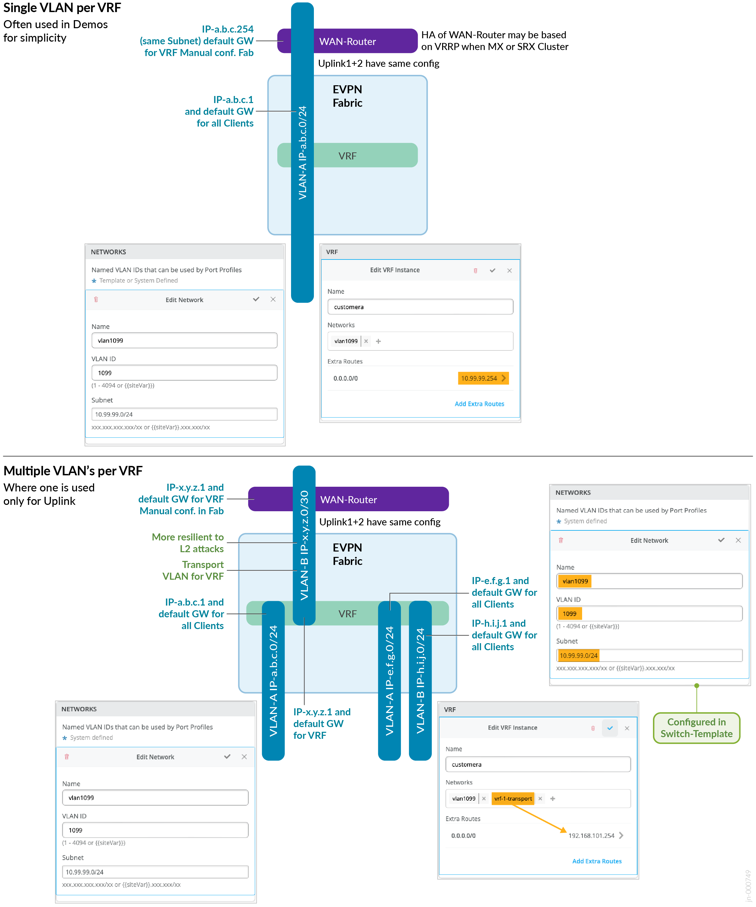

L2 方式を使用する場合は、次のオプションがあります。

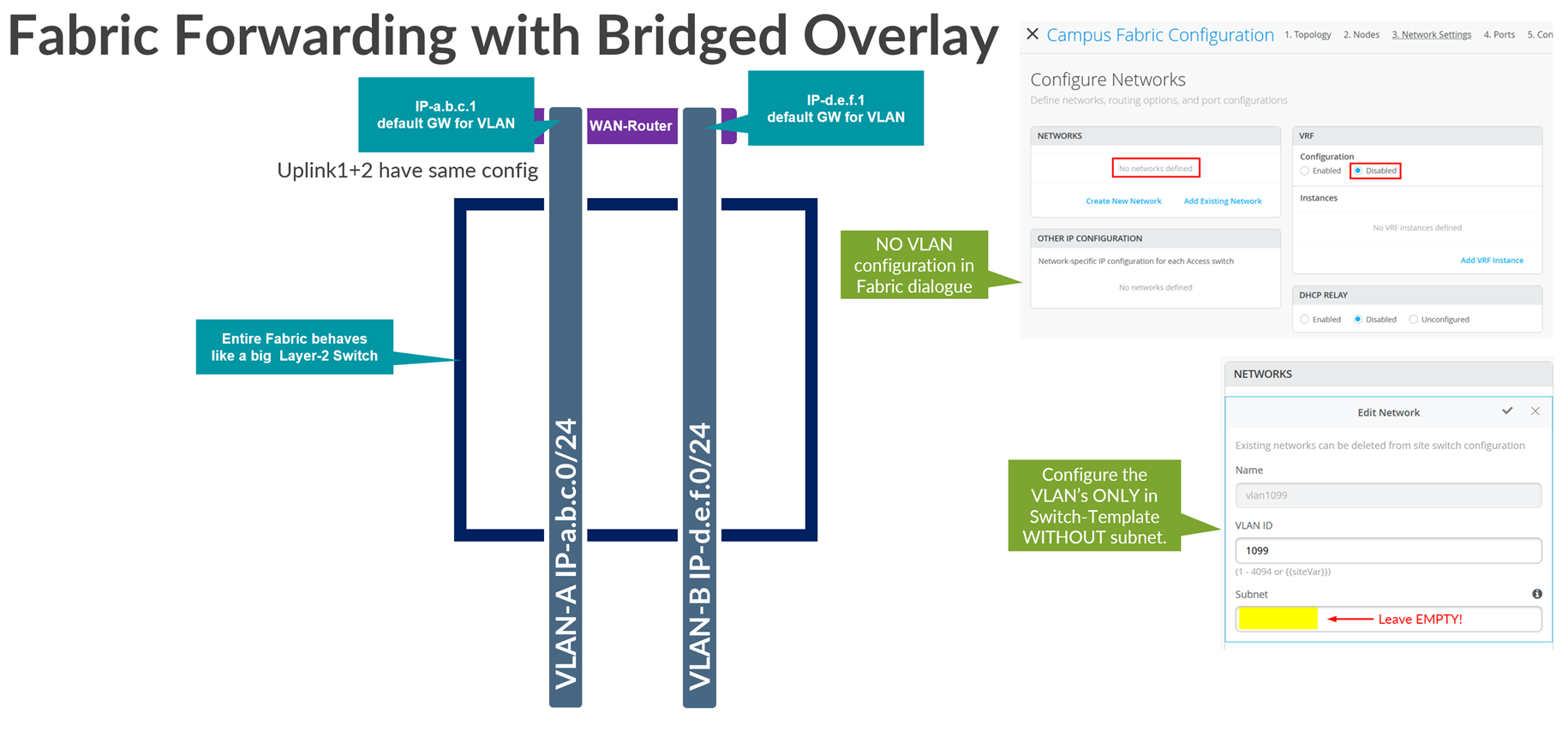

- ファブリック全体を大きなL2スイッチとして扱い、ブリッジオーバーレイモデルを使用します。

- アクセス スイッチ側から WAN ルータにも少なくとも 1 つの VLAN をストレクし、その WAN ルータとその VLAN 内の IP アドレスが VRF 自体のデフォルト GW になります。(実稼働には使用しないでください。

- VRF ごとに専用のトランスポート VLAN を定義します。(L2終了時に推奨)

ブリッジオーバーレイモデルでは、VLANのすべてのレイヤー3(L3)ゲートウェイ機能をWANルーター上で直接処理できます。多くの技術的な欠点により、ファブリックの特定の機能を使用できない場合があります。レガシー設計から直接移行する場合は、ブリッジオーバーレイモデルを使用できるため、ここではそのモデルの用途と利点について説明します。

- ファブリック内のどこにもVRFは設定されていません。したがって、ファブリックは大規模な分散型L2スイッチのように動作します。

- すべてのトラフィックは、外部 WAN ルーターのファブリックの外側に固定されます。

- WANルーターは、各VLANでGWの役割を果たす必要があります。

- VLAN は、WAN ルーターを介してのみ相互に通信できます。したがって、東西トラフィックは、VLANからVLANへのトラフィックに対して、常に最初にWANルーターに到達するように強制されます。

- ファブリックのアクセス ポートで使用しているすべての VLAN は、WAN ルーターへのアップリンク ポートでも設定する必要があります。

を使用したファブリック フォワーディング

を使用したファブリック フォワーディング

次に、ブリッジ オーバーレイ アプローチの既知の制限事項を示します。

- このアプローチで使用できるVLANには、約250の制限があります。これは主に、WANルーターがゲートウェイフェイルオーバーに250を超えるVRRPグループを提供できないためです。これは、WAN ルーターのベンダーに確認できます。

- DHCPリレーが必要な場合は、WANルーターで設定する必要があります。

- このモデルでは、WANルーターをVLANのDHCPサーバーとして使用することができます。ただし、2 台の WAN ルーターを HA ペアとして導入する場合は、2 台の WAN ルーター間で DHCP リースの冗長性を構成する必要があることも意味します。

- ファブリック上のすべての東西VLAN間トラフィックは、WANルーターを経由して流れる必要があります。

ブリッジオーバーレイ法と他の方法を組み合わせてハイブリッド設計を実現することは技術的に可能です。このような組み合わせは、通常のクライアントに使用されるファブリックVLANと干渉してはならない、ゲストアクセス用の個別のパス(VLAN)を顧客に提供することを決定した場合によく使用されます。

次に、最もよく使用される他の2つのL2モデルを確認しましょう。

- 拡張VLAN:これは、WANルーターの接続を迅速に進めるためにラボで使用される方法です。目標は、プロダクショングレードの設計を提供することではなく、シンプルでデバッグしやすいものを提供することです。例として、ジュニパーのJVDやNCEで一般的に使用されているこの方法はご覧ください。

- この方法を使用すると、アクセススイッチで使用されるVRFインスタンス内のVLANが、サービスブロック機能とWANルーター間のWANルーターへのアップリンクでも使用されます。

- この拡張されたVLANの結果として、WANルーターにはそのVLANに空きIPアドレスを割り当てる必要があり、VRF設定のデフォルトGWの手動ルートはそのIPアドレスを指すようになります。

- 必要に応じて、その VRF に追加の VLAN をアタッチできます。ただし、WAN ルーターへのストレッチに使用する VLAN は削除または変更する必要があります。

- 実稼働環境では、拡張 VLAN 方式を使用しないでください。たとえば、ファブリック内のルーティングが最適ではないために、パケットをファブリック内でヘアピン留めする必要がある場合などの欠点もあります。

- トランスポートVLAN:この方法は、L2アタッチメント方式を使用する場合のプロダクショングレード設計での使用に推奨される方法です。

- この方法では、サービスブロック機能とWANルーター間のWANルーターへのアップリンクで、VRFまたはWANルーターごとに専用VLANを使用する必要があります。この専用VLANは、ファブリック内のどのアクセススイッチでも使用されません。

- WANルーターにはその専用VLANの空きIPアドレスが割り当てられ、VRF設定のデフォルトGWの手動ルートはそのIPアドレスを指しています。

- この場合、その VRF のアクセス スイッチで使用する他の VLAN が 1 つ以上あることを前提としています。

を使用したファブリックフォワーディング

を使用したファブリックフォワーディング

拡張VLANの転送と設定の詳細:

- サービスブロックボーダー機能では、ファブリックに属するすべての拡張VLAN(VRFごとに1つ)を含むESI-LAGを作成します。

- 拡張VLANでは、接続されたサービスブロック境界スイッチに向けて単一のLAG構成でリンクをプールするため、WANルーターには通常LAGサポートのみが必要です。

- 例えば、VLAN 10.99.99.0/24 では、ファブリック VRF はエニーキャストまたは仮想 GW の IP アドレス 10.99.99.1 を持つ場合があります。このアドレスは、ファブリックにトラフィックを送信するために、すべての有線および無線クライアントによって使用されます。

- VRFでは、10.99.99.254のゲートウェイでデフォルトルート(0.0.0.0/0)を設定します

- IPアドレス10.99.99.254は、ファブリックの転送を提供するWANルーターのvlan 1099に設定されます。

- 冗長WANルータがある場合は、アドレス10.99.99.254でVRRP-VIPを設定します。

トランスポートVLANの転送と設定の詳細:

- スイッチ テンプレートで追加のトランスポート VLAN を定義します。ネットワーク情報なしでVLAN-IDを定義するだけです。

- ファブリック定義で、使用する VRF 内のトランスポート VLAN を除外します。アクセス VLAN のみをそこに追加します。

- ファブリック VRF にデフォルト ルートを定義しないでください。既定のルートは、サービス ブロック定義で構成されます。

- サービスブロックボーダースイッチで、追加のIPアドレス構成を使用して、VLANのネットワークのローカルIPアドレス(192.168.101.1/24など)を追加します。

- サービスブロックボーダースイッチで、各VRFの選択したトランスポートVLANのみを含むESI-LAGを作成します。

- WANルーターには通常のLAGサポートのみが必要です。これは、接続されたサービスブロック境界スイッチへのリンクを単一のLAG構成でプールするためです。

- 次に、VRF サービス ブロック境界スイッチを手動で作成および編集する必要があります。

- 自動的に表示されるアクセス VLAN にトランスポート VLAN を追加します。

- ゲートウェイが 192.168.101.1.254 の既定のルート (0.0.0.0/0) を作成します。

- 10.99.99.0/24 などの VLAN の場合、アクセスまたはファブリック VRF にはエニーキャスト/仮想 GW IP アドレス(この場合は 10.99.99.1)が割り当てられます。これは、有線/無線クライアントによって使用されます。

- IPアドレス192.168.101.254は、ファブリックの転送を提供するWANルーターのvlan 101に設定されます。

- WANルーターは、ファブリックのVRFへのリンクであるため、192.168.101.1経由で10.99.99.0/24へのスタティックルートも設定する必要があります。

- 冗長WANルーターがある場合は、VRRP-VIPを192.168.101.254に設定します。

- 最後に、この時点で追加のCLIを使用して、ファブリックタイプとは無関係に、サービスブロック機能上のトランスポートVLANとVRFを仮想ゲートウェイアドレスに変更することもお勧めします。これにより、トラフィックが最適な方法で流れることが保証されます。この改善を忘れた場合、トラフィックの不要なヘアピンが以下のディストリビューションスイッチを介してサービスブロック機能を2倍にする状況が発生する可能性があります。以下の例では、以下の状況が発生します。

- パケットは、ESI-LAGのアンカーポイントとしてアップリンク1を介して、サービスブロック機能1でファブリックを離れます。

- WANルーターは、アップリンク1でパケットを取得しますが、サービスブロック機能2に向けて応答パケットをアップリンク2に送信します。

- サービス・ブロック機能 2 は、アンカー・ポイントがサービス・ブロック機能 1 であったことを認識しますが、直接リンクはありません。したがって、応答パケットを分散型スイッチに送信します。

- 分散型スイッチは、パケットをサービス ブロック機能 1 に転送します。

- サービス・ブロック機能 1 は、アンカー・ポイントとして、通常の状態では応答を分散スイッチの 1 つに転送します。

提案された変更を行うと、この追加のトラフィックのヘアピンニングが回避されます。これがどのようにアーカイブされているかの詳細については、具体的な例を共有する以下の付録セクションを参照してください。

よくあるエラーは、ファブリックの2つのサービスブロック機能でアップリンクを定義する際に、AE-Index-Fieldの同期を忘れることです。両方のサービス・ブロック関数インターフェースで同じ値を選択する必要があります。システムはこれをチェックせず、ファブリックが他の場所を使用しても警告しません。また、 esilag 構成ノブを有効にしてください。

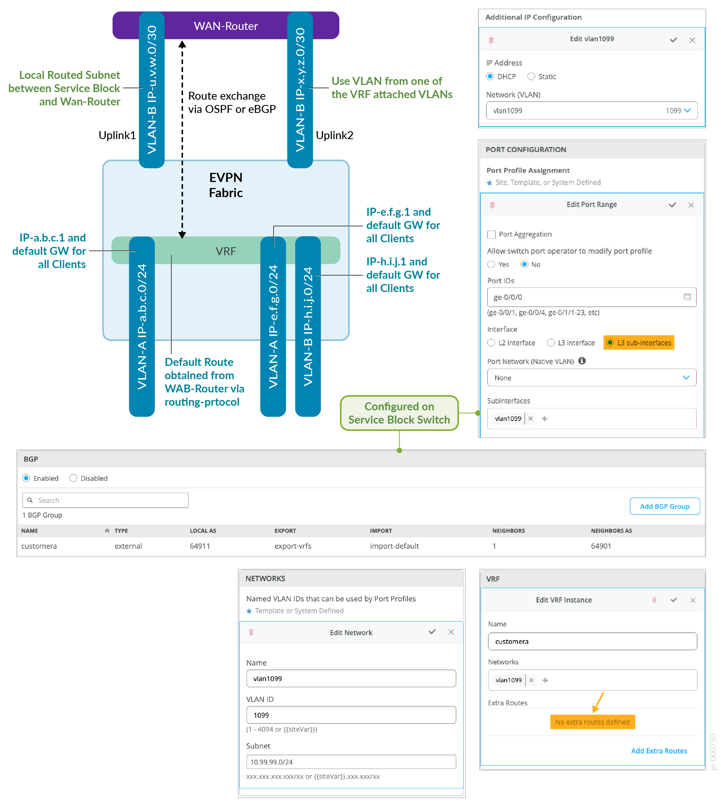

L3 WANルーター添付の詳細

最後に、より堅牢で拡張性の高いL3方式でWANルーターをファブリックに接続する方法について確認しましょう。 L3 方式を使用する場合、 次のオプションがあります。

- ファブリックと WAN ルーター間のルーティングプロトコルとして OSPF を使用します。

- ファブリックとWANルーター間のルーティングプロトコルとして外部BGPを使用します。この場合は、EVPN情報ではなく、ルートを交換するだけです。

L3ルーターアタッチを使用したWANルーターの統合:

- この方法は、VRF を無効にしている場合は機能しません。少なくとも 1 つの VRF が必要です。

- WANルーターとサービスブロック機能の間には、リンクが失われた場合のフェイルオーバーに対処するためのルーティングプロトコルが必要です。OSPF または eBGP のいずれかを選択できます。

- OSPFは設定が簡単かもしれませんが、追加するルートフィルター用にCLIを追加する必要があります。

- eBGPでは、GUIですべてを設定できますが、少し複雑です。これは、ファブリックにWANルーターを接続する場合にジュニパーが推奨する方法です。

- ファブリックダイアログでは、OSPFまたはeBGP経由で取得されるため、VRFごとに追加のルートを手動で定義する必要はありません。

- VRF ごとに、VRF への間接マッピングとして WAN ルーターへのアップリンクとして機能する既存の接続 VLAN の 1 つを選択します。実稼働グレードの高可用性環境では、2台のWANルーターがあります。WAN ルーターを接続する前に、各 VRF に少なくとも 2 つの VLAN が必要です。これは少し奇妙かもしれませんが、VRFにバインドされているVLANを参照する場合、Mist UIはVRFの参照方法を認識しています。必要に応じて、VRF ごとにデバイストランスポート VLAN を使用できますが、本番環境では冗長 WAN ルーターのペアが想定されるため、常に 2 つ必要です。

- 各アップリンク VLAN(VRF を表す)には、L3 ポイントツーポイント(P2P)通信用の IP サブネットが必要です。これらのサブネットは一意で、ファブリックが使用するプール(通常は 10.255.240.0/20)と重複していない必要があります。その割り当てを手動で管理する必要があるため、自分で選択できます。サブインターフェイス定義でファブリックVLANのIPアドレスを上書きするのは奇妙に思えるかもしれませんが、これは仕様です。P2P リンクの場合は、上記のファブリック範囲外の /31 ネットワークを使用することをお勧めします。

- ほとんどの設定は Mist GUI で行うことができますが、OSPF 用に数行の追加 CLI を用意する必要があります。

- これは、各 VRF の OSPF エリアのインポートおよびエクスポート フィルタに必要なポリシー ステートメントを提供するためです。eBGP では、これらのフィルターを Mist GUI で管理できます。

- また、VRF ごとに一意の OSPF ルータ ID を設定する必要があります。これは、WAN ルータからのルート(デフォルト ルートなど)が各ファブリック VRF に個別にインポートされるようにするためです。

- eBGP を選択する場合、独自のプライベート自律システム番号(ASN)を管理する必要があります。MistファブリックはASN 65000から始まるため、それより低いASNを選択する必要があります。QFXスイッチのローカルASNの最大数は16であるため、VRFごとに一意のASを使用することはお勧めしません。VRF 間で共有 ASN を使用することをお勧めします。

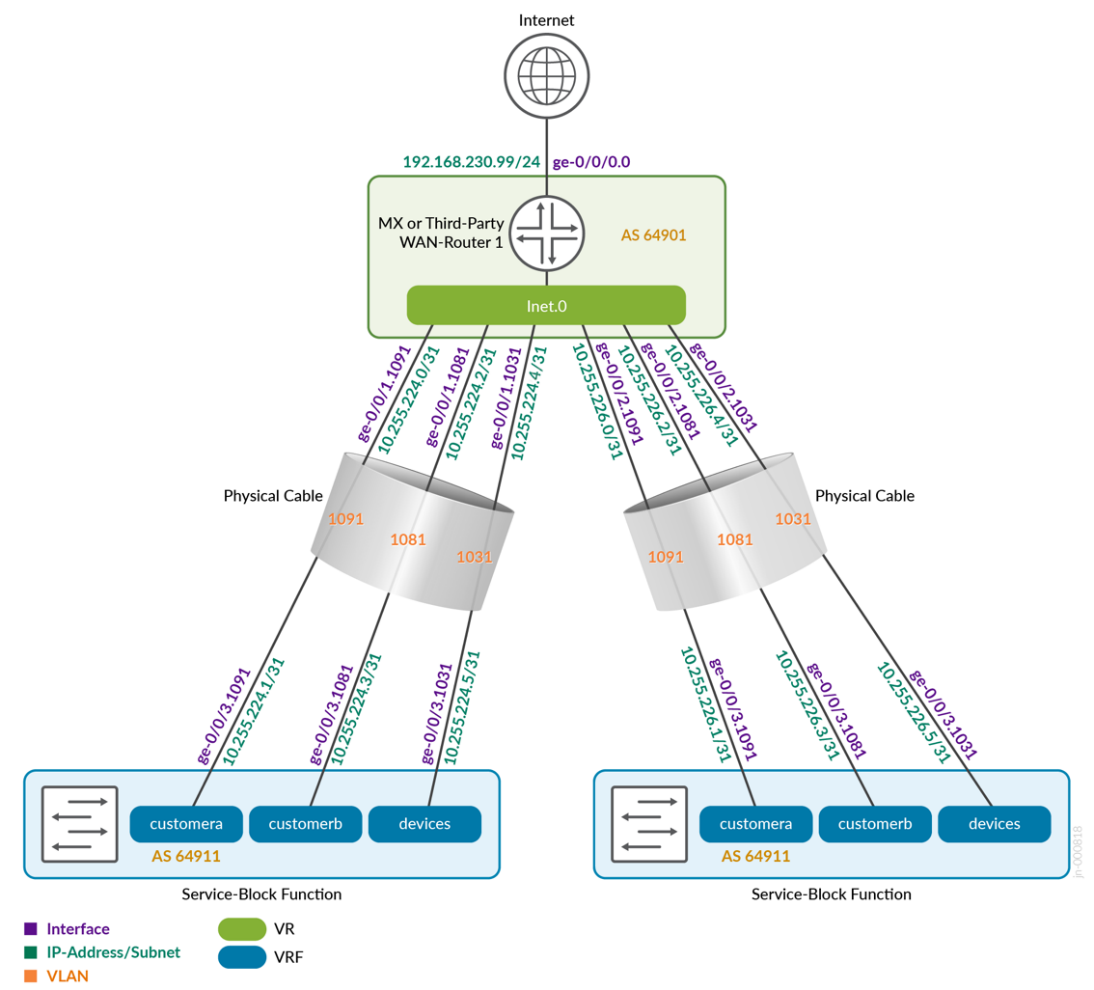

P2Pリンクのアップリンク上のVRFおよびWANルーターごとのすべてのL3方式は、各リンクに多重化されます。実稼働グレードの設計では、2台のWANルーターを使用することが想定されます。つまり、各 VRF が外部に接続するには、少なくとも 2 つの VLAN が必要です。

図 3 に、2 つのサービスブロック機能と 1 つの WAN ルーターの eBGP 設定例を示します。

の eBGP 設定

の eBGP 設定

付録では、すべてのWANルーター接続方法の設定例を提供しました。不明な点がある場合は、付録を確認してください。