VRF テーブルを使用した一意の VPN ルートの作成

仮想ルーティングとフォワーディングテーブルについて

VPN のルートをパブリック インターネットのルートや他の VPN のルートから分離するために、PE ルーターは VPN ルーティングおよび転送(VRF)テーブルと呼ばれるルーティングテーブルを VPN ごとに作成します。PE ルータは、CE ルータに接続している VPN ごとに 1 つの VRF テーブルを作成します。VPN に属する顧客またはサイトは、その VPN の VRF テーブル内のルートにのみアクセスできます。

図 1 は、PE ルーターで作成される VRF テーブルを示しています。3 台の PE ルーターは、2 つの異なる VPN にある CE ルーターに接続されているため、各 PE ルーターは VPN ごとに 1 つずつ、合計 2 つの VRF テーブルを作成します。

各 VRF テーブルには、その VRF ルーティング インスタンスに関連付けられた直接接続された CE サイトから受信したルートと、BGP コミュニティ フィルタリングを通過し、同じ VPN 内にある他の PE ルーターから受信したルートが入力されます。

また、各 PE ルーターは、プロバイダーのコア ネットワーク内外の他のルーターに到達するために、1 つのグローバル ルーティングテーブル(inet.0)を維持しています。

各カスタマー接続(つまり、各 論理インターフェイス)は、1つのVRFテーブルに関連付けられます。カスタマー サイトからのパケットは、カスタマー サイトに関連付けられた VRF テーブルのみが参照されます。

宛先へのネクストホップがVRFテーブルで見つからない場合、ルーターがインターネットアクセスに使用されるグローバルルーティングテーブルでルックアップを実行するようにルーターを設定できます。

Junos OS は、VPN に以下のルーティング テーブルを使用します。

-

bgp.l3vpn.0—他の PE ルーターから学習したルートを保存します。bgp.l3vpn.0 ルーティングテーブル内のルートは、PE ルーターに一致する VRF インポート ポリシーがある場合、レイヤー 3 VRF にコピーされます。このテーブルはPEルーターにのみ存在し、直接接続されたCEルーターから受信したルートは保存されません。

PE ルーターは、他の PE ルーターからルートを受信すると、そのルートを bgp.l3vpn.0 ルーティングテーブルに配置します。ルートは、inet.3 ルーティングテーブルの情報を使用して解決されます。結果のルートはIPv4形式に変換され、VRFインポートポリシーに一致する場合、PEルーター上のすべてのrouting-instance-name.inet.0ルーティングテーブルに再配布されます。

bgp.l3vpn.0 テーブルは、PE ルーターを接続する MPLS トンネル上のルートを解決するためにも使用されます。これらのルートは、inet.3 ルーティングテーブルに保存されます。VPNルートが正しく解決されるためには、PE-to-PEルーター接続が(inet.0だけでなく)inet.3に存在する必要があります。

ルーターがローカル以外のVPN-IPv4ユニキャストルートをアドバタイズし、ルーターがルートリフレクタであるか、または外部ピアリングを実行している場合、VPN-IPv4ユニキャストルートは自動的にVPNルーティングテーブル(bgp.l3vpn.0)にエクスポートされます。これにより、ルーターはパス選択を実行し、 bgp.l3vpn.0 ルーティングテーブルからアドバタイズできるようになります。

bgp.l3vpn.0 ルーティングテーブルにルートを追加するかどうかを判断するために、Junos OS は PE ルーターに設定されたすべての VPN の VRF インスタンス インポート ポリシーと照合します。VPN-IPv4ルートがポリシーの1つに一致する場合、そのルートはbgp.l3vpn.0ルーティングテーブルに追加されます。bgp.l3vpn.0 ルーティングテーブル内のルートを表示するには、 コマンドを show route table bgp.l3vpn.0 使用します。

-

routing-instance-name.inet.0—直接接続されたCEルーターから受信したすべてのユニキャストIPv4ルートをルーティング インスタンス(つまり、単一のVPN)に格納し、明示的に設定されたすべてのスタティックルートをルーティング インスタンスに格納します。これはVRFテーブルで、PEルーターにのみ存在します。例えば、VPN-A という名前のルーティング インスタンスでは、そのインスタンスのルーティングテーブルの名前は VPN-A.inet.0 になります。

CE ルーターが PE ルーターにアドバタイズする場合、PE ルーターは対応する routing-instance-name.inet.0 ルーティングテーブルにルートを配置し、VRF エクスポート ポリシーに合格した場合は他の PE ルーターにルートをアドバタイズします。特に、このポリシーは、CEが属するVPNサイトに対応するルート識別子(ルートターゲット)をルートにタグ付けします。ラベルもルートとともに割り当てられ、配布されます。 bgp.l3vpn.0 ルーティングテーブルは、このプロセスに関与しません。

routing-instance-name.inet.0 テーブルには、リモート PE ルーターによって通知されたルートのうち、その VPN の VRF インポート ポリシーに一致するルートも格納されます。PEルーターは、これらのルートをbgp.l3vpn.0テーブルから再配布しました。

ルートは、routing-instance-name.inet.0テーブルからbgp.l3vpn.0テーブルに再配布されず、他のPEルーターに直接アドバタイズされます。

routing-instance-name.inet.0ルーティングテーブルごとに、ルーターのパケット転送エンジンで1つの転送テーブルが維持されます。このテーブルは、ルーターの inet.0 および mpls.0 ルーティングテーブルに対応する転送テーブルに加えて維持されます。inet.0 および mpls.0 ルーティング テーブルと同様に、routing-instance-name.inet.0 ルーティングテーブルからの最適なルートが 転送テーブル に配置されます。

routing-instance-name.inet.0 テーブル内のルートを表示するには、 コマンドを show route table routing-instance-name.inet.0 使用します。

-

inet.3—VPN トラフィックに対して行われた LDP および RSVP シグナリングから学習したすべての MPLS ルートを保存します。ルーティングテーブルに MPLS ルートが格納されるのは、トラフィック制御 bgp-igp オプションが有効になっていない場合のみです。

VPN ルートが適切に解決されるためには、 inet.3 テーブルに VPN 内のすべての PE ルーターへのルートが含まれている必要があります。

inet.3 テーブル内のルートを表示するには、show route table inet.3 コマンドを使用します。

-

inet.0—PE ルーター間の IBGP セッションで学習したルートを保存します。VPN サイトへのインターネット アクセスを提供するには、inet.0 ルーティングテーブルへのデフォルト ルートを含むように routing-instance-name.inet.0 ルーティングテーブルを構成します。

inet.0 テーブル内のルートを表示するには、 コマンドを show route table inet.0 使用します。

VRF インポートおよびエクスポート ステートメントで定義される以下のルーティング ポリシーは、VRF テーブルに固有です。

-

インポートポリシー—別のPEルーターから学習したVPN-IPv4ルートに適用され、そのルートをPEルーターの bgp.l3vpn.0 ルーティングテーブルに追加する必要があるかどうかを判断します。PE ルーター上の各ルーティング インスタンスには、VRF インポート ポリシーがあります。

-

エクスポート ポリシー - 他の PE ルーターに通知される VPN-IPv4 ルートに適用されます。VPN-IPv4 ルートは、ローカルに接続された CE ルーターによって通知された IPv4 ルートです。

VPNのルート処理は、通常のBGPのルート処理と1つの点で異なります。BGPでは、インポートポリシーで明示的に拒否されない限り、ルートが受け入れられます。ただし、さらに多くの VPN ルートが予想されるため、ルートが少なくとも 1 つの VRF インポート ポリシーに一致しない限り、Junos OS は VPN ルートを受け入れない(保存する)ことはできません。ルートを明示的に受け入れる VRF インポート ポリシーがない場合、ルートは破棄され、 bgp.l3vpn.0 テーブルにも保存されません。その結果、新しい VRF テーブルの追加や VRF インポート ポリシーの変更など、PE ルーターで VPN の変更が発生した場合、PE ルーターは BGP ルート更新メッセージを他の PE ルーター(または VPN トポロジーの一部である場合はルート リフレクタ)に送信してすべての VPN ルートを取得し、再評価して保持するか破棄するかを判断できるようにします。

参照

レイヤー 3 VPN における VRF ローカリゼーションについて

レイヤー 3 VPN では、VPN のルートをパブリック インターネットのルートや他の VPN のルートから分離するために、PE ルーターは VRF(仮想ルーティングおよび転送)テーブルと呼ばれる VPN ごとに個別のルーティングテーブルを作成します。各 VRF は、ルート識別子とルート ターゲットを使用して他の VPN を区別し、各 VRF がパブリック ネットワークで VPN を実現するようにします。PE ルータは、CE ルータに接続している VPN ごとに 1 つの VRF テーブルを作成します。VPN に属する顧客またはサイトは、その VPN の VRF テーブル内のルートにのみアクセスできます。

レイヤー 3 VPN 展開の PE ルーターには、以下のインターフェイスをホストする 2 種類のライン カードがあります。

CE向けインターフェイス

コアに面したインターフェイス

FPC には、コア向けと CE 向けがあります。

VRFはこれらのラインカード上に存在し、現在、Junos OSでは、すべてのVRFのすべてのルートが、すべてのFPC上の連鎖された複合ネクストホップとともに、すべてのラインカードに存在します。これにより、各ラインカードのメモリが消費されます。CEに直面するインターフェイスからのトラフィックは、対応するCEに直面するFPCを介してのみ入ってくるため、すべてのルートとネクストホップがすべてのラインカードに存在する必要はありません。VRFローカリゼーションは、VRFのルートを特定のラインカードにローカライズするメカニズムを提供し、ルーターが処理できるルート数を最大化するのに役立ちます。CEに面したインターフェイスは、インスタンスタイプVRFのすべてのルートを特定のラインカードにローカライズします。CEに面するインターフェイスがAE、RLSQ、IRBなどの論理インターフェイスである場合、ルートをローカライズするためにラインカード番号を設定する必要があります。コアに面したライン カードには、すべての VRF ルートが保存されます。これらのカードは、VPN コアに接続するデフォルトまたは VPN コアに接続するのみとして設定する必要があります。コアに面したライン カードには、すべての VRF のルートが保存され、以下のタイプがあります。

vpn-core-facing-default:コアに面するFPCは、VRFルートのすべてのルートとネクストホップをインストールします。

vpn-core-facing-only:コアに面するFPCはすべてのルートをインストールし、VRFルートのネクストホップを保存しません。

コアに面するFPCは、core-facing-defaultまたはcore-facing-onlyのいずれかに設定できます。

レイヤー 3 VPN の VRF ローカリゼーションを使用した VPN ルートの最大化

仮想ルーティングおよび転送(VRF)ローカリゼーションは、VRFのルートを特定のラインカードにローカライズするメカニズムを提供し、ルーターが処理できるルート数を最大化するのに役立ちます。CEに面したインターフェイスは、インスタンスタイプVRFのすべてのルートを特定のラインカードにローカライズします。CEに面するインターフェイスがAE/RLSQ/IRB などの論理インターフェイスである場合、ルートをローカライズするようにラインカードを設定する必要があります。コアに面したライン カードには、すべての VRF ルートが保存されます。これらのカードは、VPN コアのみまたは VPN コアに接続するデフォルトとして設定する必要があります。VRFローカライゼーションを設定するには、[edit routing-instances instance-name routing-options]階層レベルでlocalized-fibステートメントを設定し、[edit chassis fpc fpc-slot]階層レベルでvpn-localizationステートメントを設定します。show route vpn-localization コマンドは、システム内のすべての VRF のローカライゼーション情報を表示します。

VRF テーブルのローカライズを開始する前に、以下を実行します。

インターフェイスを設定します。

ルーティングプロトコルとシグナリングプロトコルを設定します。

VRF ローカリゼーションを設定するには:

例:レイヤー 3 VPN の VRF ローカリゼーションを使用したスケーラビリティの向上

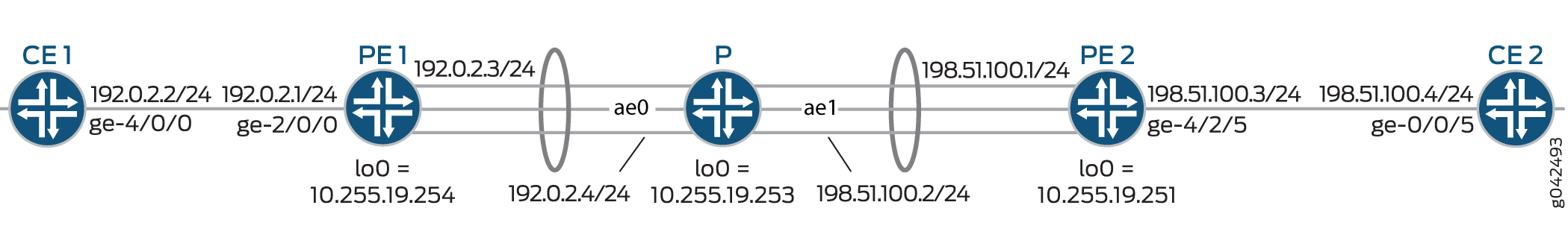

この例では、MXシリーズルーターでVRFローカライゼーションを設定し、MXシリーズルーターでのVPNの拡張性を向上させる方法を示しています。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

-

MXシリーズ5Gユニバーサルルーティングプラットフォーム x 5

-

すべてのデバイスでJunos OS リリース 14.2 以降が作動

開始する前に、以下を実行します。

-

デバイスインターフェイスを設定します。

-

BGP プロトコルを設定します。

概要

Junos OS リリース 14.2 以降、VRF ローカライゼーションは、VRF のルートを特定のラインカードにローカライズするメカニズムを提供し、ルーターが処理できるルート数を最大化するのに役立ちます。CEに面したインターフェイスは、インスタンスタイプVRFのすべてのルートを特定のラインカードにローカライズします。CEに面したインターフェイスがAE、RLSQ、IRBなどの論理インターフェイスである場合、ラインカードはルートをローカライズするように設定する必要があります。コアに面したライン カードには、すべての VRF ルートが保存されます。これらのカードは、VPN コアのみまたは VPN コアに接続するデフォルトとして設定する必要があります。VRFローカライゼーションを設定するには、[edit routing-instances instance-name routing-options]階層レベルでlocalized-fib設定ステートメントを設定し、[edit chassis fpc fpc-slot]階層レベルでvpn-localizationを設定します。show route vpn-localization コマンドは、システム内のすべての VRF のローカライゼーション情報を表示します。

構成

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

CE1の

set interfaces ge-4/0/0 unit 0 family inet address 192.0.2.2/24

set interfaces ge-4/0/0 unit 0 family inet6 address abcd:a:a:a:1::2/126

set protocols bgp group vpn1 type external

set protocols bgp group vpn1 export direct

set protocols bgp group vpn1 peer-as 10

set protocols bgp group vpn1 neighbor 192.0.2.1 family inet unicast

set protocols bgp group vpn1 neighbor abcd:a:a:a:1::1 family inet6 unicast

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set routing-options autonomous-system 100

set routing-options forwarding-table export load-balancing-policy

PE1

set chassis redundancy graceful-switchover

set chassis aggregated-devices ethernet device-count 16

set chassis fpc 8 vpn-localization vpn-core-facing-only

set chassis network-services enhanced-ip

set interfaces ge-2/0/0 unit 0 family inet address 192.0.2.1/24

set interfaces ge-2/0/0 unit 0 family inet6 address abcd:a:a:a:1::1/126

set interfaces ge-8/1/0 gigether-options 802.3ad ae0

set interfaces ge-8/1/9 gigether-options 802.3ad ae0

set interfaces ae0 unit 0 family inet address 192.0.2.3/24

set interfaces ae0 unit 0 family iso

set interfaces ae0 unit 0 family mpls

set interfaces lo0 unit 1 family inet address 10.255.19.254/24

set interfaces lo0 unit 1 family inet6 address abcd::10:0:1:1/128

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set protocols rsvp interface ae0.0

set protocols mpls ipv6-tunneling

set protocols mpls icmp-tunneling

set protocols mpls label-switched-path pe1-pe2-p2mp-1 from 10.255.19.254

set protocols mpls label-switched-path pe1-pe2-p2mp-1 to 10.255.19.251

set protocols mpls label-switched-path pe1-pe2-p2mp-1 link-protection

set protocols mpls label-switched-path pe1-pe2-p2mp-1 p2mp vpn1-p2mp

set protocols mpls label-switched-path pe1-pe3-p2mp-1 from 10.255.19.254

set protocols mpls label-switched-path pe1-pe3-p2mp-1 to 10.255.19.203

set protocols mpls label-switched-path pe1-pe3-p2mp-1 link-protection

set protocols mpls label-switched-path pe1-pe3-p2mp-1 p2mp vpn1-p2mp

set protocols mpls interface ae0.0

set protocols bgp group mpbg type internal

set protocols bgp group mpbg local-address 10.255.19.254

set protocols bgp group mpbg family inet unicast

set protocols bgp group mpbg family inet-vpn unicast

set protocols bgp group mpbg family inet6 unicast

set protocols bgp group mpbg family inet6-vpn unicast

set protocols bgp group mpbg family inet-mvpn signaling

set protocols bgp group mpbg family inet6-mvpn signaling

set protocols bgp group mpbg neighbor 10.255.19.253

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface ae0.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface ae0.0

set routing-instances vpn1 instance-type vrf

set routing-instances vpn1 interface ge-2/0/0.0

set routing-instances vpn1 interface lo0.1

set routing-instances vpn1 route-distinguisher 1:1

set routing-instances vpn1 provider-tunnel rsvp-te static-lsp vpn1-p2mp

set routing-instances vpn1 vrf-target target:1:1

set routing-instances vpn1 vrf-table-label

set routing-instances vpn1 routing-options multipath

set routing-instances vpn1 routing-options localized-fib

set routing-instances vpn1 protocols bgp group grp1 type external

set routing-instances vpn1 protocols bgp group grp1 export direct

set routing-instances vpn1 protocols bgp group grp1 peer-as 100

set routing-instances vpn1 protocols bgp group grp1 neighbor 192.0.2.2 family inet unicast

set routing-instances vpn1 protocols bgp group grp1 neighbor abcd:a:a:a:1::2 family inet6 unicast

set routing-instances vpn1 protocols mvpn

set routing-options nonstop-routing

set routing-options autonomous-system 10

set routing-options forwarding-table export load-balancing-policy

set routing-options forwarding-table chained-composite-next-hop ingress l3vpn extended-space

Pの

set chassis aggregated-devices ethernet device-count 16

set interfaces ge-1/0/1 gigether-options 802.3ad ae0

set interfaces ge-1/0/3 gigether-options 802.3ad ae0

set interfaces ge-1/1/1 gigether-options 802.3ad ae1

set interfaces ae0 unit 0 family inet address 192.0.2.4/24

set interfaces ae0 unit 0 family iso

set interfaces ae0 unit 0 family mpls

set interfaces ae1 unit 0 family inet address 198.51.100.2/24

set interfaces ae1 unit 0 family iso

set interfaces ae1 unit 0 family mpls

set routing-options autonomous-system 10

set routing-options forwarding-table export load-balancing-policy

set protocols rsvp interface ae0.0

set protocols rsvp interface ae1.0

set protocols mpls ipv6-tunneling

set protocols mpls icmp-tunneling

set protocols mpls interface ae0.0

set protocols mpls interface ae1.0

set protocols bgp group mpbg type internal

set protocols bgp group mpbg local-address 10.255.19.253

set protocols bgp group mpbg family inet unicast

set protocols bgp group mpbg family inet-vpn unicast

set protocols bgp group mpbg family inet6 unicast

set protocols bgp group mpbg family inet6-vpn unicast

set protocols bgp group mpbg family inet-mvpn signaling

set protocols bgp group mpbg family inet6-mvpn signaling

set protocols bgp group mpbg cluster 10.255.19.253

set protocols bgp group mpbg neighbor 10.255.19.254

set protocols bgp group mpbg neighbor 10.255.19.251

set protocols bgp group mpbg neighbor 10.255.19.203

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ae0.0

set protocols ospf area 0.0.0.0 interface ae1.0

set protocols ldp interface ae0.0

set protocols ldp interface ae1.0

set policy-options policy-statement load-balancing-policy then load-balance per-packet

PE2の

set chassis redundancy graceful-switchover

set chassis aggregated-devices ethernet device-count 16

set interfaces ge-4/2/1 gigether-options 802.3ad ae1

set interfaces ge-4/2/5 unit 0 family inet address 198.51.100.3/24

set interfaces ge-4/2/5 unit 0 family inet6 address abcd:a:a:a:2::1/126

set interfaces ae1 unit 0 family inet address 198.51.100.1/24

set interfaces ae1 unit 0 family iso

set interfaces ae1 unit 0 family mpls

set interfaces lo0 unit 2 family inet address 10.255.19.251/24

set interfaces lo0 unit 2 family inet6 address abcd::203:0:113:2/128

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set protocols rsvp interface ae1.0

set protocols mpls ipv6-tunneling

set protocols mpls icmp-tunneling

set protocols mpls label-switched-path pe2-pe1-p2mp-1 from 10.255.19.251

set protocols mpls label-switched-path pe2-pe1-p2mp-1 to 10.255.19.254

set protocols mpls label-switched-path pe2-pe1-p2mp-1 link-protection

set protocols mpls label-switched-path pe2-pe1-p2mp-1 p2mp vpn1-p2mp

set protocols mpls label-switched-path pe2-pe3-p2mp-1 from 10.255.19.251

set protocols mpls label-switched-path pe2-pe3-p2mp-1 to 10.255.19.203

set protocols mpls label-switched-path pe2-pe3-p2mp-1 link-protection

set protocols mpls label-switched-path pe2-pe3-p2mp-1 p2mp vpn1-p2mp

set protocols mpls interface ae1.0

set protocols bgp group mpbg type internal

set protocols bgp group mpbg local-address 10.255.19.251

set protocols bgp group mpbg family inet unicast

set protocols bgp group mpbg family inet-vpn unicast per-prefix-label

set protocols bgp group mpbg family inet6 unicast

set protocols bgp group mpbg family inet6-vpn unicast per-prefix-label

set protocols bgp group mpbg family inet-mvpn signaling

set protocols bgp group mpbg family inet6-mvpn signaling

set protocols bgp group mpbg neighbor 10.255.19.253

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ae1.0

set protocols ldp interface ae1.0

set routing-instances vpn1 instance-type vrf

set routing-instances vpn1 interface ge-4/2/5.0

set routing-instances vpn1 route-distinguisher 1:1

set routing-instances vpn1 provider-tunnel rsvp-te static-lsp vpn1-p2mp

set routing-instances vpn1 vrf-target target:1:1

set routing-instances vpn1 vrf-table-label

set routing-instances vpn1 routing-options multipath

set routing-instances vpn1 protocols bgp group grp1 type external

set routing-instances vpn1 protocols bgp group grp1 export direct

set routing-instances vpn1 protocols bgp group grp1 peer-as 200

set routing-instances vpn1 protocols bgp group grp1 neighbor 198.51.100.4 family inet unicast

set routing-instances vpn1 protocols bgp group grp1 neighbor abcd:a:a:a:2::2 family inet6 unicast

set routing-instances vpn1 protocols mvpn

set routing-options nonstop-routing

set routing-options autonomous-system 10

set routing-options forwarding-table export load-balancing-policy

CE2の

set interfaces ge-0/0/5 unit 0 family inet address 198.51.100.4/24

set interfaces ge-0/0/5 unit 0 family inet6 address abcd:a:a:a:2::2/126

set protocols bgp group vpn1 type external

set protocols bgp group vpn1 export direct

set protocols bgp group vpn1 export vpn1

set protocols bgp group vpn1 peer-as 10

set protocols bgp group vpn1 neighbor 198.51.100.3 family inet unicast

set protocols bgp group vpn1 neighbor abcd:a:a:a:2::1 family inet6 unicast

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set routing-options autonomous-system 200

set routing-options forwarding-table export load-balancing-policy

デバイスPE1の設定

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、「 1 コンフィグレーション・モードでのCLIエディタの使用」を参照してください。

デバイスPE1を設定するには:

-

作成するアグリゲートイーサネットインターフェイスの数を指定し、FPCをvpn-core-facing-onlyとして設定し、拡張IPネットワークサービスを有効にします。

[edit chassis] user@PE1# set redundancy graceful-switchover user@PE1# set aggregated-devices ethernet device-count 16 user@PE1# set fpc 8 vpn-localization vpn-core-facing-only user@PE1# set network-services enhanced-ip -

インターフェイスを設定します。

[edit interfaces] user@PE1# set ge-2/0/0 unit 0 family inet address 192.0.2.1/24 user@PE1# set ge-2/0/0 unit 0 family inet6 address abcd:a:a:a:1::1/126 user@PE1# set ge-8/1/0 gigether-options 802.3ad ae0 user@PE1# set ge-8/1/9 gigether-options 802.3ad ae0 user@PE1# set ae0 unit 0 family inet address 192.0.2.3/24 user@PE1# set ae0 unit 0 family iso user@PE1# set ae0 unit 0 family mpls user@PE1# set lo0 unit 1 family inet address 10.255.19.254/24 user@PE1# set lo0 unit 1 family inet6 address abcd::10:0:1:1/128 -

パケットを負荷分散するためのポリシーオプションを設定します。

[edit policy-options policy-statement] user@PE1# set direct from protocol direct user@PE1# set direct then accept user@PE1# set load-balancing-policy then load-balance per-packet -

インターフェースにRSVPプロトコルを設定します。

[edit protocols rsvp] user@PE1# set interface ae0.0 -

MPLSプロトコルを設定します。

[edit protocols mpls] user@PE1# set ipv6-tunneling user@PE1# set icmp-tunneling user@PE1# set label-switched-path pe1-pe2-p2mp-1 from 10.255.19.254 user@PE1# set label-switched-path pe1-pe2-p2mp-1 to 10.255.19.251 user@PE1# set label-switched-path pe1-pe2-p2mp-1 link-protection user@PE1# set label-switched-path pe1-pe2-p2mp-1 p2mp vpn1-p2mp user@PE1# set label-switched-path pe1-pe3-p2mp-1 from 10.255.19.254 user@PE1# set label-switched-path pe1-pe3-p2mp-1 to 10.255.19.203 user@PE1# set label-switched-path pe1-pe3-p2mp-1 link-protection user@PE1# set label-switched-path pe1-pe3-p2mp-1 p2mp vpn1-p2mp user@PE1# set interface ae0.0 -

mpbgグループのBGPプロトコルを設定します。

[edit protocols bgp group mpbg] user@PE1# set type internal user@PE1# set local-address 10.255.19.254 user@PE1# set family inet unicast user@PE1# set family inet-vpn unicast user@PE1# set family inet6 unicast user@PE1# set family inet6-vpn unicast user@PE1# set family inet-mvpn signaling user@PE1# set family inet6-mvpn signaling user@PE1# set neighbor 10.255.19.253 -

OSPFプロトコルを設定します。

[edit protocols ospf] user@PE1# set traffic-engineering user@PE1# set area 0.0.0.0 interface ae0.0 user@PE1# set area 0.0.0.0 interface lo0.0 passive -

インターフェイスにLDPプロトコルを設定します。

[edit protocols] user@PE1# set ldp interface ae0.0 -

インスタンスタイプを作成し、インターフェイス上のルーティングインスタンスを設定します。

[edit routing-instances vpn1] user@PE1# set instance-type vrf user@PE1# set interface ge-2/0/0.0 user@PE1# set interface lo0.1 -

ルート識別子を設定し、プロバイダ トンネル RSVP-TE の静的 LSP を設定します。

[edit routing-instances vpn1] user@PE1# set route-distinguisher 1:1 user@PE1# set provider-tunnel rsvp-te static-lsp vpn1-p2mp -

ルーティング インスタンスの VRF ターゲットと VRF ターゲット ラベルを設定します。

[edit routing-instances vpn1] user@PE1# set vrf-target target:1:1 user@PE1# set vrf-table-label -

ルーティング インスタンスのマルチパス ルーティング オプションを設定し、ルーティング インスタンスのローカライズされた fib ルーティング オプションを設定します。

[edit routing-instances vpn1 routing-options] user@PE1# set multipath user@PE1# set localized-fib -

ルーティング インスタンスのBGPプロトコルのグループを設定します。

[edit routing-instances vpn1 protocols bgp group grp1] user@PE1# set type external user@PE1# set export direct user@PE1# set peer-as 100 user@PE1# set neighbor 192.0.2.2 family inet unicast user@PE1# set neighbor abcd:a:a:a:1::2 family inet6 unicast -

MVPNプロトコルを設定します。

[edit routing-instances vpn1] user@PE1# set protocols mvpn -

ルーティング オプションのノンストップ アクティブ ルーティングと自律システム番号を設定します。

[edit routing-options] user@PE1# set nonstop-routing user@PE1# set autonomous-system 10 -

転送テーブルの L3VPN の連鎖された複合ネクストホップの転送テーブルスペースと拡張スペースの負荷分散ポリシーを設定します。

[edit routing-options] user@PE1# set forwarding-table export load-balancing-policy user@PE1# set forwarding-table chained-composite-next-hop ingress l3vpn extended-space

業績

設定モードから、 show chassis、 show interfaces、 show policy-options、 show protocols、 show routing-instances、および show routing-options コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@PE1# show chassis

redundancy {

graceful-switchover;

}

aggregated-devices {

ethernet {

device-count 16;

}

}

fpc 8 {

vpn-localization vpn-core-facing-only;

}

network-services enhanced-ip;

user@PE1# show interfaces

ge-2/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family inet6 {

address abcd:a:a:a:1::1/126;

}

}

}

ge-8/1/0 {

gigether-options {

802.3ad ae0;

}

}

ge-8/1/9 {

gigether-options {

802.3ad ae0;

}

}

ae0 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

family iso;

family mpls;

}

}

lo0 {

unit 1 {

family inet {

address 10.255.19.254/24;

}

family inet6 {

address abcd::10:0:1:1/128;

}

}

}

user@PE1# show policy-options

policy-statement direct {

from protocol direct;

then accept;

}

policy-statement load-balancing-policy {

then {

load-balance per-packet;

}

}

user@PE1# show routing-options

nonstop-routing;

autonomous-system 10;

forwarding-table {

export load-balancing-policy;

chained-composite-next-hop {

ingress {

l3vpn extended-space;

}

}

}

user@PE1# show routing-instances

vpn1 {

instance-type vrf;

interface ge-2/0/0.0;

interface lo0.1;

route-distinguisher 1:1;

provider-tunnel {

rsvp-te {

static-lsp vpn1-p2mp;

}

}

vrf-target target:1:1;

vrf-table-label;

routing-options {

multipath;

localized-fib;

}

protocols {

bgp {

group grp1 {

type external;

export direct;

peer-as 100;

neighbor 192.0.2.2 {

family inet {

unicast;

}

}

neighbor abcd:a:a:a:1::2 {

family inet6 {

unicast;

}

}

}

}

mvpn;

}

}

user@PE1# show protocols

rsvp {

interface ae0.0;

}

mpls {

ipv6-tunneling;

icmp-tunneling;

label-switched-path pe1-pe2-p2mp-1 {

from 10.255.19.254;

to 10.255.19.251;

link-protection;

p2mp vpn1-p2mp;

}

label-switched-path pe1-pe3-p2mp-1 {

from 10.255.19.254;

to 10.255.19.203;

link-protection;

p2mp vpn1-p2mp;

}

interface ae0.0;

}

bgp {

group mpbg {

type internal;

local-address 10.255.19.254;

family inet {

unicast;

}

family inet-vpn {

unicast;

}

family inet6 {

unicast;

}

family inet6-vpn {

unicast;

}

family inet-mvpn {

signaling;

}

family inet6-mvpn {

signaling;

}

neighbor 10.255.19.253;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface ae0.0;

interface lo0.0 {

passive;

}

}

}

ldp {

interface ae0.0;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

VRFローカライゼーションの検証

目的

レイヤー3 VPNにおけるVRFのローカライゼーションを検証します。

アクション

運用モードから、デバイスPE1の show route vpn-localization コマンドを実行します。

user@PE1> show route vpn-localization

Routing table: vpn1.inet, Localized

Index: 7, Address Family: inet, Localization status: Complete

Local FPC's: 2 8

Routing table: vpn1.inet6, Localized

Index: 7, Address Family: inet6, Localization status: Complete

Local FPC's: 2 8

Routing table: vpn2.inet, Non-localized

Index: 8, Address Family: inet, Localization status: Complete

Local FPC's: All

Routing table: vpn2.inet6, Non-localized

Index: 8, Address Family: inet6, Localization status: Complete

Local FPC's: All

意味

出力は、すべての VRF のローカライゼーション情報を示しています。

VPN の VRF ローカリゼーションの確認

目的

VPN の VRF ローカライゼーションを検証します。

アクション

動作モードから、 show route vpn-localization vpn-name vpn-name コマンドを実行します。

user@PE1> show route vpn-localization vpn-name vpn1

Routing table: vpn1.inet, Localized

Index: 7, Address Family: inet, Localization status: Complete

Local FPC's: 2 8

Routing table: vpn1.inet6, Localized

Index: 7, Address Family: inet6, Localization status: Complete

Local FPC's: 2 8

意味

出力は、VPN の VPN ローカリゼーションを示しています。

IPヘッダーに基づいたレイヤー3VPNのパケットのフィルタリング

ルーティング インスタンスの設定に vrf-table-label ステートメントを含めることで、内部ラベルを特定の VRF ルーティングテーブルにマッピングできます。このようなマッピングにより、エグレス VPN ルーターでカプセル化された IP ヘッダーを調べることができます。この機能を有効にすると、次のいずれかを実行できます。

CEデバイスがIP機能のないレイヤー2スイッチ(例えば、メトロイーサネットスイッチ)である共有メディア内のPEルーターからCEデバイスへのインターフェイスでトラフィックを転送する。

最初のルックアップは VPN ラベルで実行して参照する VRF テーブルを決定し、2 番目のルックアップは IP ヘッダーで実行して、共有メディア上の正しいエンド ホストにパケットを転送する方法を決定します。

エグレスPEルーターでエグレスフィルタリングを実行します。

VPN ラベルの最初のルックアップは、参照する VRF ルーティングテーブルを決定するために実行され、2 番目のルックアップは、パケットのフィルタリングと転送方法を決定するために IP ヘッダーで実行されます。VRFインターフェイスで出力フィルターを設定することで、この機能を有効にできます。

VRFルーティングテーブルの設定に

vrf-table-labelステートメントを含めると、ラベルスイッチインターフェイス(LSI)論理インターフェイスラベルが作成され、VRFルーティングテーブルにマッピングされます。このようなVRFルーティングテーブル内のルートは、VRFルーティングテーブルに割り当てられたLSI論理インターフェイスラベルを使用してアドバタイズされます。このVPNのパケットがコアに面したインターフェイスに到着すると、同封のIPパケットがLSIインターフェイスに到着したかのように扱われ、正しいテーブルに基づいて転送およびフィルタリングされます。

IPヘッダーに基づいてトラフィックをフィルタリングするには、 vrf-table-label ステートメントを含めます。

vrf-table-label { source-class-usage; }

以下の階層レベルに ステートメントを含めることができます。

[edit routing-instances routing-instance-name][edit logical-systems logical-system-name routing-instances routing-instance-name]

IPv4 と IPv6 の両方のレイヤー 3 VPN に vrf-table-label ステートメントを含めることができます。デュアルスタックVRFルーティングテーブル(IPv4とIPv6の両方のルートがサポートされている)に ステートメントを含めると、ステートメントはIPv4とIPv6の両方のルートに適用され、同じラベルが両方のルートセットにアドバタイズされます。

また、source-class-usageオプションを含めることで、vrf-table-labelステートメントで設定されたレイヤー3 VPNのSCUアカウンティングを設定することもできます。[edit routing-instances routing-instance-name vrf-table-label]階層レベルでsource-class-usageステートメントを含めます。この階層レベルの source-class-usage ステートメントは、vrf インスタンスタイプ(レイヤー 3 VPN)でのみサポートされます。DCUはvrf-table-labelステートメントではサポートされていません。詳細については、「ソースクラスと宛先クラスの使用の有効化」を参照してください。

以下のセクションでは、IP ヘッダーに基づくトラフィック フィルタリングの詳細について説明します。

- エグレスフィルタリングオプション

- IPベースのフィルタリングのための集合型インターフェイスとVLANインターフェイスのサポート

- ATM およびフレームリレー インターフェイスでの IP ベースのフィルタリングのサポート

- イーサネット、SONET/SDH、およびT1/T3/E3インターフェイスでのIPベースのフィルタリングのサポート

- IP ベースのフィルタリング向け SONET/SDH および DS3/E3 チャネル化拡張インテリジェント キューイング インターフェイスのサポート

- IPベースのフィルタリングのためのマルチリンクPPPおよびマルチリンクフレームリレーインターフェイスのサポート

- Null トップラベルを持つパケットの IP ベースのフィルタリングのサポート

- IP ベースのフィルタリングに関する一般的な制限

エグレスフィルタリングオプション

[edit routing-instances instance-name]階層レベルで vrf-table-label ステートメントを含めることで、エグレスフィルタリング(エグレスレイヤー3 VPN PEルーターがVPNラベルとIPヘッダーで同時に検索を実行できるようにする)を有効にすることができます。CEルーターからPEルーターへのインターフェイスにこのステートメントを含めることに制限はありませんが、このトピックの以降のセクションで説明するように、他のインターフェイスタイプにはいくつかの制限があります。

また、トンネル サービス PIC(物理インターフェイス カード)を搭載したルーティング プラットフォーム上に VPN トンネル(VT)インターフェイスを設定することで、エグレス フィルタリングを有効にすることもできます。この方法でエグレスフィルタリングを有効にすると、使用するコア向けインターフェイスのタイプに制限はありません。また、使用するCEルーター間PEルーターインターフェイスのタイプにも制限はありません。

IPベースのフィルタリングのための集合型インターフェイスとVLANインターフェイスのサポート

集約型インターフェイスとVLANインターフェイスでの vrf-table-label ステートメントのサポートは、 表1に要約されているルーターで利用可能です。

インターフェイス |

拡張FPCを搭載していないM Seriesルーター |

拡張FPC搭載M Seriesルーター |

M320ルーター |

T Seriesルーター |

|---|---|---|---|---|

集計 |

いいえ |

はい |

はい |

はい |

VLAN |

いいえ |

はい |

はい |

はい |

vrf-table-labelステートメントは、M120ルーターの集合型ギガビットイーサネット、10ギガビットイーサネット、およびVLAN物理インターフェイスではサポートされていません。

ATM およびフレームリレー インターフェイスでの IP ベースのフィルタリングのサポート

非同期転送モード(ATM)およびフレーム リレー インターフェイスでの vrf-table-label ステートメントのサポートは、 表 2 に要約されたルーターで利用可能です。

インターフェイス |

拡張FPCを搭載していないM Seriesルーター |

拡張FPC搭載M Seriesルーター |

M320ルーター |

T Seriesルーター |

|---|---|---|---|---|

ATM1 |

いいえ |

いいえ |

いいえ |

いいえ |

ATM2インテリジェントキューイング(IQ) |

いいえ |

はい |

はい |

はい |

フレーム リレー |

いいえ |

はい |

はい |

はい |

チャネル化 |

いいえ |

いいえ |

いいえ |

いいえ |

vrf-table-label ステートメントを含める場合、ATM またはフレーム リレー インターフェイスに関する次の制限に注意してください。

vrf-table-labelステートメントはATMインターフェイスでサポートされていますが、以下の制限があります。ATMインターフェイスは、M320ルーターとT Seriesルーター、および拡張FPCを搭載したM Seriesルーターで設定できます。

インターフェイスは、P ルーターからトラフィックを受信する PE ルーター インターフェイスのみです。

ルーターにはATM2 IQ PICが必要です。

vrf-table-labelステートメントは、フレームリレーのカプセル化インターフェイスでもサポートされていますが、次の制限があります。フレームリレーインターフェイスは、M320ルーターとT Seriesルーター、および拡張FPCを搭載したM Seriesルーターで設定できます。

インターフェイスは、P ルーターからトラフィックを受信する PE ルーター インターフェイスのみです。

イーサネット、SONET/SDH、およびT1/T3/E3インターフェイスでのIPベースのフィルタリングのサポート

イーサネット、SONET/SDH、およびT1/T3/E3インターフェイス上の vrf-table-label ステートメントのサポートは、 表3に要約されたルーターで利用可能です。

インターフェイス |

拡張FPCを搭載していないM Seriesルーター |

拡張FPC搭載M Seriesルーター |

M320ルーター |

T Seriesルーター |

|---|---|---|---|---|

イーサネット |

はい |

はい |

はい |

はい |

Sonet/SDH |

はい |

はい |

はい |

はい |

T1/T3/E3 |

はい |

はい |

はい |

はい |

以下のイーサネットPICのみが、拡張FPCのないM Seriesルーターで vrf-table-label ステートメントをサポートしています。

1ポートギガビットイーサネット

2ポートギガビットイーサネット

4ポートファストイーサネット

IP ベースのフィルタリング向け SONET/SDH および DS3/E3 チャネル化拡張インテリジェント キューイング インターフェイスのサポート

指定されたチャネル化されたIQEインターフェイスの vrf-table-label ステートメントのサポートは、 表4に要約されているように、Enhanced III FPCを搭載したM120およびM320ルーターでのみ利用可能です。

インターフェイス |

M120ルーター Enhanced III FPC搭載 |

M320ルーター Enhanced III FPC搭載 |

|---|---|---|

OC12の |

はい |

はい |

STM4型 |

はい |

はい |

OC3の |

はい |

はい |

STM1の |

はい |

はい |

DS3の |

はい |

はい |

E3の |

はい |

はい |

以下のIQEタイプ1 PICがサポートされています。

1ポートOC12/STM4 IQE SFP搭載

4ポートOC3/STM1 IQE SFP搭載

4 ポート DS3/E3 IQE BNC 搭載

2 ポート チャネライズド OC3/STM1 IQE SFP 搭載、SONET パーティションなし

1ポート チャネライズドOC12/STM4 IQE SFP搭載、SONETパーティションなし

論理システムを利用するルーター設定に関しては、以下の制約が適用されます。

マルチポートIQE PICインターフェイスの制約—SFPを搭載した2ポート チャネル化OC3/STM1 IQEなどのマルチポートIQE PICで、ポート1インターフェイスが独自のルーティングインスタンスを持つ1つの論理システムとして設定され、ポート2インターフェイスが独自のルーティングインスタンスを持つ別の論理システムとして設定され、ポート1とポート2の両方にコア向け論理インターフェイスがある場合、 その場合、両方の論理システムのルーティングインスタンスで

vrf-table-labelステートメントを設定することはできません。LSIラベルは1セットのみサポートされています。vrf-table-labelステートメントが設定された最後のルーティング インスタンスがコミットされます。論理システム間のフレームリレーカプセル化と論理インターフェイスの制約—論理システムを持つマルチポートPICと同様に、1つの論理システムでフレームリレーカプセル化を備えたIQE PICの1つの論理インターフェイスを設定し、2番目の論理システムの同じIQE PICに別の論理インターフェイスを設定しようとすると、

vrf-table-labelステートメントで構成されたすべてのインスタンスで設定が機能するわけではありません。これは、論理システムの 1 つで構成されたインスタンスでのみ機能します。

上記の両方の制約は、ルーター設定が論理システムごとにパケット転送エンジンで1つのLSIツリーを維持するために発生します。これはすべてのストリームで共通です。ストリーム チャネル テーブル ルックアップは、LSI ツリーを指すように調整されます。マルチポートタイプ1 IQE PICの場合、すべての物理インターフェイスが同じストリームを共有します。したがって、論理インターフェイス(マルチポートかどうか)は明らかに同じストリームを共有します。したがって、LSIバインディングはストリームレベルにあります。そのため、コア向けとしてプロビジョニングされた同じストリームの下で論理インターフェイスをプロビジョニングし、 vrf-table-label ステートメントで異なるルーティングインスタンスのセットをサポートすることはサポートされていません。

IPベースのフィルタリングのためのマルチリンクPPPおよびマルチリンクフレームリレーインターフェイスのサポート

マルチリンクポイントツーポイントプロトコル(MLPPP)およびマルチリンクフレームリレー(MLFR)インターフェイス上の vrf-table-label ステートメントのサポートは、 表5に要約されたルーターで利用可能です。

インターフェイス |

拡張FPCを搭載していないM Seriesルーター |

拡張FPC搭載M Seriesルーター |

M320の |

T Seriesルーター |

MXシリーズルーター |

|---|---|---|---|---|---|

MLPPP |

いいえ |

はい |

いいえ |

いいえ |

いいえ |

エンドツーエンドMLFR(FRF.15) |

いいえ |

はい |

いいえ |

いいえ |

いいえ |

UNI/NNI MLFR(FRF.16) |

いいえ |

いいえ |

いいえ |

いいえ |

いいえ |

M Seriesルーターは、MLPPPおよびMLFRインターフェイス上で vrf-table-label ステートメントをサポートするAS PICを持っている必要があります。MLPPPインターフェイス上の vrf-table-label ステートメントは、M120ルーターではサポートされていません。

Null トップラベルを持つパケットの IP ベースのフィルタリングのサポート

ベンダーの機器によっては送信される可能性のある、NULLトップラベルの付いたMPLSパケットを受信するコアに面するインターフェイスの設定に、 vrf-table-label ステートメントを含めることができます。これらのパケットは、以下のPICのいずれかを使用して、M320ルーター、M10iルーター、およびT Seriesコアルーターでのみ受信できます。

SFP搭載の1ポートギガビットイーサネット

SFP搭載の2ポートギガビットイーサネット

4ポートギガビットイーサネット(SFP搭載)

SFP搭載の10ポートギガビットイーサネット

1ポートSONET STM4

4ポートSONET STM4

1ポートSONET STM16

1ポートSONET STM16(非SFP)

4ポートSONET STM16

1ポートSONET STM64

以下のPICは、Nullトップラベルを持つパケットを受信できますが、M120ルーターまたはEnhanced III FPCを搭載したM320ルーターにインストールされた場合に限ります。

1ポート10ギガビットイーサネット

1ポート10ギガビットイーサネットIQ2

IP ベースのフィルタリングに関する一般的な制限

vrf-table-label ステートメントを含める場合、以下の制限が適用されます。

ファイアウォールフィルターは、

vrf-table-labelステートメントを設定したルーティング インスタンスに含まれるインターフェイスには適用できません。MPLSヘッダーのTTL(Time-to-live)値は、PEルーターからCEルーターに送信されたパケットのIPヘッダーにコピーバックされません。

仮想ループバックトンネルインターフェイスも含むルーティング インスタンス設定に、

vrf-table-labelステートメントを含めることはできません。この場合、コミット操作は失敗します。ステートメントを含める場合、コアに面するインターフェイスが次のいずれかに該当する場合、コアに直面するインターフェイスに到着するラベルスイッチインターフェイス(LSI)ラベルを持つMPLSパケットは、論理インターフェイスレベルでカウントされません。

ATM(自動預払機)

フレーム リレー

VLANで設定されたイーサネット

VLANで構成された集合型イーサネット

LMNR、Stoli、および I チップベースのパケット転送エンジンでは、PE ルーターツー P ルーター インターフェイスが次のいずれかのインターフェイスの場合、VRF ルーティング インスタンスの設定に ステートメントを含めることはできません。

手記:vrf-table-labelステートメントは、PEルーター-P-ルーターインターフェイスがJunos Trioベースのパケット転送エンジン上のトンネルインターフェイスである場合にサポートされるため、制限は適用されません。集合型SONET/SDHインターフェイス

チャネル化されたインターフェイス

トンネルインターフェイス(例えば、GRE(汎用ルーティングカプセル化)やIPsec(IPsec)IPセキュリティ)

回線クロスコネクト(CCC)またはトランスレーショナルクロスコネクト(TCC)カプセル化インターフェイス

- 論理トンネルインターフェイス

VPLS(仮想プライベートLANサービス)カプセル化されたインターフェイス

手記:すべてのCEルーターからPEルーターおよびPEルーターからCEルーターへのインターフェイスがサポートされています。

PEルーターツーPルーターPICが以下のPICのいずれかである場合、VRFルーティング インスタンスの設定に

vrf-table-labelステートメントを含めることはできません。10ポートE1

8ポートファストイーサネット

12ポートファストイーサネット

48ポートファストイーサネット

ATM2 IQ以外のATM PIC

LSI(ラベルスイッチインターフェイス)トラフィック統計は、M Seriesルーターのインテリジェントキューイング2(IQ2)、拡張IQ(IQE)、および拡張IQ2(IQ2E)PICではサポートされていません。

参照

VPN のラベル割り当てと置換ポリシーの設定

MPLSイングレスおよびASBR(境界ルーター)上のラベルアドバタイズメントを制御できます。ラベルは、ネクストホップ単位(デフォルト)またはテーブル単位( vrf-table-label ステートメントの設定による)で割り当てることができます。この選択は、特定のルーティング インスタンスのすべてのルートに影響します。また、ラベル割り当てポリシーを指定することで、ルートごとにラベルを生成するようにポリシーを設定することもできます。

ルーティング インスタンスのラベル割り当てポリシーを指定するには、 label ステートメントを設定し、 割り当て オプションを使用してラベル割り当てポリシーを指定します。

label { allocation label-allocation-policy; }

以下の階層レベルでこのステートメントを設定することができます。

[edit routing-instances routing-instance-name routing-options][edit logical-systems logical-system-name routing-instances routing-instance-name routing-options]

[edit logical-systems]階層レベルは、ACXシリーズルーターには適用されません。

ラベル割り当てポリシーを設定するには、[edit policy-options policy-statement policy-statement-name term term-name then]階層レベルでlabel-allocationステートメントを含めます。ラベル割り当てモードは、ネクストホップ単位またはテーブル単位のいずれかに設定できます。

VPN オプション B ASBR では、トランジット ルートのラベルはローカル仮想トンネル ラベルまたは vrf-table-label ラベルに置き換えられます。ASBRでVRFテーブルが設定されている場合(このタイプの設定はオプションBモデルでは一般的ではありません)、ASBRはトランジットルートのMPLSスワップまたはスワップアンドプッシュ状態を生成しません。代わりに、ASBRはローカルの仮想トンネルまたはvrf-table-labelラベルを再アドバタイズし、IP転送テーブルに基づいてそのトランジットトラフィックを転送します。ラベルの代替は、ジュニパーネットワークスのルーターでラベルを節約するのに役立ちます。

ただし、このタイプのラベル置換は、MPLS 転送パスを効果的に切断し、LSP ping などの MPLS OAM コマンドを使用すると、このパスが表示されます。ラベル置換ポリシーを指定することで、ルートごとにラベルを置き換える方法を設定できます。

ルーティング インスタンスのラベル置換ポリシーを指定するには、 label ステートメントを設定し、 置換 オプションを使用してラベル置換ポリシーを指定します。

label { substitution label-substitution-policy; }

以下の階層レベルでこのステートメントを設定することができます。

[edit routing-instances routing-instance-name routing-options][edit logical-systems logical-system-name routing-instances routing-instance-name routing-options]

[edit logical-systems]階層レベルは、ACXシリーズルーターには適用されません。

ラベル置換ポリシーは、ASBRルータでラベルを代替する必要があるかどうかを判断するために使用されます。ポリシー操作の結果は、 accept (ラベル置換)または reject (ラベル置換は実行されない)のいずれかになります。デフォルトの動作は accept です。次の set コマンドの例は、 拒否 ラベル置換ポリシーを設定する方法を示しています。 set policy-options policy-statement no-label-substitution term default then reject。