レイヤー3 VPN上のIPv4トラフィック

レイヤー3 VPNにおけるIPv4ルート分布の理解

VPN 内では、VPN-IPv4 ルートの配信は PE ルーターと CE ルーター間、および PE ルーター間で行われます( 図 1 を参照)。

内のルート分散

内のルート分散

このセクションでは、以下のトピックについて説明します。

CE ルーターから PE ルーターへのルートの分散

CEルーターは、直接接続されたPEルーターにそのルートをアナウンスします。アナウンスされたルートは IPv4 形式です。PE ルーターは、VPN の VRF テーブルにルートを配置します。Junos OSでは、これは routing-instance-name.inet.0 ルーティングテーブルで、 routing-instance-name は VPN の設定済み名です。

CE ルーターと PE ルーター間の接続には、リモート接続(WAN 接続)または直接接続(フレーム リレーやイーサネット接続など)があります。

CE ルーターは、次のいずれかを使用して PE ルーターと通信できます。

-

OSPF

-

裂け目

-

BGP

-

静的ルート

図 2 は、CE ルーターから PE ルーターにルートがどのように分配されるかを示しています。ルーターPE1は、異なるVPNにある2つのCEルーターに接続されています。そのため、VPN ごとに 1 つずつ、合計 2 つの VRF テーブルが作成されます。CE ルーターは IPv4 ルートをアナウンスします。PE ルーターは、これらのルートを 2 つの異なる VRF テーブル(VPN ごとに 1 つ)にインストールします。同様に、ルーターPE2は、2つの直接接続されたCEルーターからルートがインストールされる2つのVRFテーブルを作成します。ルーターPE3は、1つのVPNにのみ直接接続されているため、1つのVRFテーブルを作成します。

PEルーター間のルートの分散

1 つの PE ルーターが、直接接続された CE ルーターからアドバタイズされたルートを受信すると、受信したルートをその VPN の VRF エクスポート ポリシーと照合します。一致すると、ルートはVPN-IPv4形式に変換されます。つまり、8バイトのルート識別器が、4バイトのVPNプレフィックスの先頭に付加されて、12バイトのVPN-IPv4アドレスを形成します。そして、ルートにはルートターゲットコミュニティーのタグが付けられます。PE ルーターは、VRF インポート ポリシーで使用するために、リモート PE ルーターに VPN-IPv4 形式でルートを通知します。ルートは、プロバイダーのコア ネットワークで設定された IBGP セッションを使用して配信されます。ルートが一致しない場合、他の PE ルーターにはエクスポートされませんが、たとえば、同じ VPN 内の 2 つの CE ルーターが同じ PE ルーターに直接接続されている場合など、ルーティングにローカルで使用できます。

リモート PE ルーターは、PE ルーター間の IBGP セッションでインポート ポリシーをパスする場合、ルートを bgp.l3vpn.0 テーブルに配置します。同時に、VPNのVRFインポートポリシーと照らし合わせてルートをチェックします。一致する場合、ルート識別子はルートから削除され、IPv4 形式で VRF テーブル( routing-instance-name.inet.0 テーブル)に配置されます。

図 3 は、ルーター PE1 がプロバイダーのコア ネットワーク内の他の PE ルーターにルートを配布する方法を示しています。ルーターPE2とルーターPE3には、それぞれ、IBGPセッションで受信したルートを受け入れてVRFテーブルにインストールするかどうかを決定するために使用するVRFインポートポリシーがあります。

PEルーターは、直接接続されたCEルーター( 図3のルーターPE1)からアドバタイズされたルートを受信すると、次の手順を使用してルートを調べ、VPNルートに変換し、リモートPEルーターに配布します。

-

PE ルーターは、その VPN の VRF エクスポート ポリシーを使用して、受信したルートを確認します。

-

受信したルートがエクスポート・ポリシーに一致する場合、ルートは以下のように処理されます。

-

ルートは VPN-IPv4 形式に変換されます。つまり、8 バイトのルート識別素が 4 バイトの VPN プレフィックスの先頭に付加されて、12 バイトの VPN-IPv4 アドレスが形成されます。

-

ルートターゲットコミュニティがルートに追加されます。

-

PE ルーターは、リモート PE ルーターに VPN-IPv4 形式でルートをアドバタイズします。ルートは、プロバイダーのコア ネットワークで設定された IBGP セッションを使用して配信されます。

-

-

ルートがエクスポート ポリシーに一致しない場合、リモート PE ルーターにはエクスポートされませんが、ルーティングにローカルで使用できます。たとえば、同じ VPN 内の 2 つの CE ルーターが同じ PE ルーターに直接接続されている場合などです。

リモート PE ルーターが別の PE ルーター( 図 3 のルーター PE2 と PE3)からアドバタイズされたルートを受信すると、次の手順を使用してルートを処理します。

-

PE ルーター間の IBGP セッションのインポート ポリシーでルートが受け入れられた場合、リモート PE ルーターはそのルートを bgp.l3vpn.0 テーブルに配置します。

-

リモート PE ルーターは、ルートのルート ターゲット コミュニティを VPN の VRF インポート ポリシーに照らしてチェックします。

-

一致した場合、ルート識別子はルートから削除され、IPv4 形式で VRF テーブル( routing-instance-name.inet.0 テーブル)に配置されます。

PE から CE ルーターへのルートの分散

リモート PE ルーターは、IPv4 形式の VRF テーブル内のルートを、直接接続された CE ルーターに通知します。

PEルーターは、以下のルーティングプロトコルのいずれかを使用してCEルーターと通信できます:

-

OSPF

-

裂け目

-

BGP

-

静的ルート

図 4 は、3 台の PE ルーターが接続された CE ルーターにルートを通知する様子を示しています。

VPN-IPv4アドレスとルート識別素について

レイヤー3 VPNは、パブリック・インターネット・インフラストラクチャを介してプライベート・ネットワーク(RFC 1918(プライベート・インターネットのアドレス割り当て)で定義されているように、パブリック・アドレスまたはプライベート・アドレスのいずれかを使用できます)をパブリック・インターネット・インフラストラクチャ上で接続するため、プライベート・ネットワークでプライベート・アドレスを使用すると、そのアドレスが別のプライベート・ネットワークのアドレスと重複する可能性があります。

図 5 は、異なるプライベート ネットワークのプライベート アドレスが重複する方法を示しています。ここでは、VPN A と VPN B 内のサイトは、プライベート ネットワークにアドレス空間 10.1.0.0/16、10.2.0.0/16、および 10.3.0.0/16 を使用しています。

プライベートアドレスの重複を避けるために、プライベートアドレスの代わりにパブリックアドレスを使用するようにネットワークデバイスを設定できます。しかし、これは大規模で複雑な事業です。RFC 4364 で提供されているソリューションは、既存のプライベート ネットワーク番号を使用して、曖昧さのない新しいアドレスを作成します。新しいアドレスは、BGPプロトコルに拡張として追加されたBGPアドレスファミリーであるVPN-IPv4アドレスファミリーの一部です。VPN-IPv4アドレスでは、ルート識別子と呼ばれるVPNを識別する値がプライベートIPv4アドレスのプレフィックスに付加され、プライベートIPv4アドレスを一意に識別するアドレスを提供します。

BGP への VPN-IPv4 アドレス拡張をサポートする必要があるのは、PE ルーターだけです。イングレスPEルーターは、VPN内のデバイスからIPv4ルートを受信すると、ルートにルート識別プレフィックスを追加することで、それをVPN-IPv4ルートに変換します。VPN-IPv4アドレスは、PEルーター間で交換されるルートにのみ使用されます。エグレスPEルーターがVPN-IPv4ルートを受信すると、ルートの識別を削除してVPN-IPv4ルートをIPv4ルートに変換し直してから、接続されたCEルーターにルートを通知します。

VPN-IPv4アドレスの形式は次のとおりです。

-

ルート識別子は、以下のいずれかの形式で指定できる 6 バイト値です。

-

as-number:number、as-numberはAS番号(2バイト値)、numberは任意の4バイト値です。AS番号の範囲は1〜65,535です。IANA(IANA)によって割り当てられた非プライベートAS番号を使用することが推奨されます。好ましいのは、インターネットサービスプロバイダ(ISP)自身のものまたはお客様自身のAS番号です。 -

ip-address:number、ip-addressは IP アドレス(4 バイト値)、numberは任意の 2 バイト値です。IP アドレスには、グローバルに一意なユニキャスト アドレスを指定できます。router-idステートメントで設定するアドレスは、割り当てられたプレフィックス範囲内の非プライベートアドレスを使用することを推奨します。

-

-

IPv4 アドレス—VPN 内のデバイスの 4 バイト アドレス。

図5は、ルート識別でAS番号を使用する方法を示しています。VPN AがAS 65535に、VPN BがAS 666にある(これらのAS番号は両方ともISPに属している)と仮定し、VPN Aのサイト2のルート識別子が65535:02で、VPN Bのサイト2のルート識別子が666:02であるとします。ルーターPE2は、VPN AのCEルーターからルートを受信すると、それをIPアドレス10.2.0.0からVPN-IPv4アドレス65535:02:10.2.0.0に変換します。PE ルーターは、VPN A と同じアドレス空間を使用するルートを VPN B から受信すると、それを VPN-IPv4 アドレス 666:02:10.2.0.0 に変換します。

IPアドレスがルート識別子で使用されている場合、ルーターPE2のIPアドレスが172.168.0.1であるとします。PEルーターは、VPN Aからルートを受信すると、それを172.168.0.1:0:10.2.0.0/16のVPN-IPv4アドレスに変換し、VPN Bから172.168.0.0:1:10.2.0.0/16にルートを変換します。

ルート識別は、異なる VPN からの IPv4 アドレスへの PE ルーター間でのみ使用されます。イングレスPEルーターはルート識別子を作成し、CEルーターから受信したIPv4ルートをVPN-IPv4アドレスに変換します。エグレスPEルーターは、VPN-IPv4ルートをCEルーターに通知する前にIPv4ルートに変換します。

VPN-IPv4 アドレスは BGP アドレスの一種であるため、PE ルーターがプロバイダーのコア ネットワーク内で VPN-IPv4 ルートを配信できるように、PE ルーターのペア間で IBGP セッションを設定する必要があります。(すべてのPEルーターが同じAS内にあるものとみなします。)

BGPコミュニティを定義して、PEルーター間のルートの分配を制限します。BGPコミュニティーを定義しても、それだけではIPv4アドレスは区別されません。

図 6 は、ルーター PE1 が VPN A のサイト 1 で CE ルーターから受信したルートにルート識別 10458:22:10.1/16 を追加し、これらのルートを他の 2 つの PE ルーターに転送する方法を示しています。同様に、ルーターPE1は、VPN Bのサイト1でCEルーターが受信したルートにルート識別10458:23:10.2/16を追加し、これらのルートを他のPEルーターに転送します。

レイヤー3 VPNのIPv4パケット転送の設定

レイヤー 2 およびレイヤー 3 VPN の IPv4 トラフィックのパケット転送をサポートするようにルーターを設定できます。 パケット転送は、設定されたヘルパーサービスの種類に応じて、以下のいずれかの方法で処理されます。

BOOTPサービス—クライアントは、BOOTPサービスで構成されたルーターを介して、指定されたルーティング インスタンスのサーバーにブートストラッププロトコル(BOOTP)要求を送信します。サーバーはクライアントアドレスを認識し、BOOTPサービスで構成されたルーターに応答を送り返します。このルーターは、指定されたルーティング インスタンス内の正しいクライアント アドレスに応答を転送します。

その他のサービス—クライアントは、サービスで構成されたルーターを介して、指定されたルーティング インスタンスのサーバーにリクエストを送信します。サーバーはクライアントアドレスを認識し、指定されたルーティング インスタンス内の正しいクライアントアドレスに応答を送信します。

VPNのパケット転送を有効にするには、 helpers ステートメントを含めます。

helpers {

service {

description description-of-service;

server {

address address {

routing-instance routing-instance-names;

}

}

interface interface-name {

description description-of-interface;

no-listen;

server {

address address {

routing-instance routing-instance-names;

}

}

}

}

}

以下の階層レベルでこのステートメントを使用することができます。

[edit forwarding-options][edit logical-systems logical-system-name forwarding-options][edit routing-instances routing-instance-name forwarding-options]手記:複数のVPNのパケット転送を有効にできます。ただし、クライアントとサーバーは同じ VPN 内に存在する必要があります。クライアントとサーバー間のパスに沿ってパケット転送が有効になっているジュニパーネットワークスのルーティングプラットフォームも、同じVPN内に存在する必要があります。

アドレスとルーティング インスタンスが一緒になって、一意のサーバーを構成します。これは、複数のサーバーを受け入れることができる BOOTP サービスで構成されたルーターに影響を及ぼします。

たとえば、BOOTP サービスは次のように構成できます。

[edit forwarding-options helpers bootp] server address 10.2.3.4 routing-instance [instance-A instance-B];

アドレスは同一でもルーティングインスタンスは異なります。instance-A の BOOTP サービスのために着信したパケットは、instance-A ルーティング インスタンスの 10.2.3.4 に転送され、instance-B に着信したパケットは、instance-B ルーティング インスタンスに転送されます。他のサービスは 1 台のサーバーしか受け入れられないため、このような場合はこの構成は適用されません。

例:基本的な MPLS ベースのレイヤー 3 VPN の設定

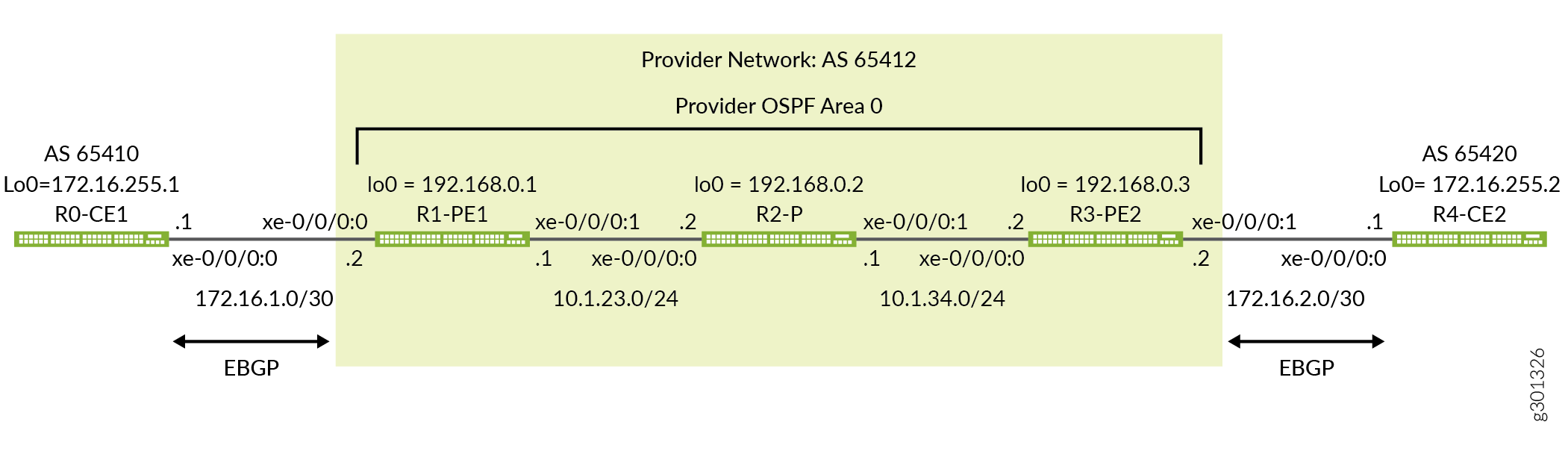

この例では、Junos OS を実行しているルーターまたはスイッチ上で、基本的な MPLS ベースのレイヤー 3 VPN を設定および検証する方法を示します。IPv4ベースの例では、プロバイダーとカスタマーエッジデバイス間のルーティングプロトコルとしてEBGPを使用しています。

この例は、当社のコンテンツテスト チームが検証し、更新したものです。

Junos OSが動作するルーターとスイッチを使用して、MPLSベースのレイヤー3仮想プライベートネットワーク(VPN)を導入し、レイヤー3接続で顧客サイトを相互接続することができます。静的ルーティングもサポートされていますが、レイヤー3 VPNでは通常、顧客デバイスがプロバイダネットワークとルーティング情報を交換するため、IPプロトコル(IPv4/IPv6)をサポートする必要があります。

これは、レイヤー2 VPNとは対照的です。レイヤー2VPNでは、お客様のデバイスがIPプロトコルに基づいていない場合や、ルーティング(あった場合)はお客様のエッジ(CE)デバイス間で発生します。CE デバイスがプロバイダ エッジ デバイスと対話(ピア)するレイヤ 3 VPN とは異なり、レイヤ 2 VPN では、カスタマー トラフィックは CE デバイス間でエンドツーエンドで実行されているルーティング プロトコルを使用して、プロバイダ コアを透過的に通過します。

MPLS ベースの VPN には、プロバイダー ネットワークにおけるベースライン MPLS 機能が必要です。基本的なMPLSが運用可能になると、プロバイダーコアを介したトランスポートにラベルスイッチパス(LSP)を使用するVPNを設定することができます。

VPN サービスを追加しても、プロバイダ ネットワークでの基本的な MPLS スイッチング動作には影響しません。実際、プロバイダー(P)デバイスは VPN を認識していないため、ベースライン MPLS 設定のみを必要とします。VPN 状態は、プロバイダー エッジ(PE)デバイスでのみ維持されます。これが、MPLSベースのVPNが優れた拡張性を発揮する主な理由です。

- 必要条件

- 概要とトポロジー

- クイックコンフィグレーション

- MPLS ベースのレイヤー 3 VPN 用のローカル PE(PE1)デバイスの設定

- MPLS ベースのレイヤー 3 VPN 用のリモート PE(PE2)デバイスの設定

- 検証

必要条件

この例では、以下のソフトウェアおよびハードウェアコンポーネントを使用しています:

ルーティングおよびスイッチング デバイス向けの Junos OS リリース 12.3 以降

Junos OSリリース20.3R1で再検証

2 台のプロバイダ エッジ(PE)デバイス

1つのプロバイダー(P)デバイス

2つのカスタマーエッジ(CE)デバイス

この例では、既存の MPLS ベースラインにレイヤー 3 VPN を追加する方法に焦点を当てています。ネットワークに MPLS がまだ導入されていない場合に備えて、基本的な MPLS 設定が提供されます。

MPLS ベースの VPN をサポートするには、基盤となる MPLS ベースラインが以下の機能を備えている必要があります。

MPLSファミリーに対応したコアフェーシングおよびループバックインターフェイスをサポート

プロバイダ(PおよびPE)デバイスのループバックアドレス間の到達性を提供する、OSPF や IS-IS などの内部ゲートウェイプロトコル

LSP に信号を送るための LDP や RSVP などの MPLS シグナリング プロトコル

PEデバイスループバックアドレス間に確立されたLSP

LSP は、特定の VPN に参加する PE デバイスの各ペア間に必要です。将来のVPNの成長に対応するために、すべてのPEデバイス間にLSPを構築するのは良い考えです。LSPは [edit protocols mpls] 階層レベルで設定します。CCC(回線クロスコネクト)接続のMPLS設定とは異なり、LSPをPEデバイスの顧客向け(エッジ)インターフェイスに手動で関連付ける必要はありません。代わりに、レイヤー3VPNはBGPシグナリングを使用してサイトの到達可能性をアドバタイズします。このBGPシグナリングは、LSP転送ネクストホップへのリモートVPNサイトのマッピングを自動化します。つまり、レイヤー 3 VPN では、LSP を PE デバイスのエッジに面したインターフェイスに明示的にマッピングする必要はありません。

概要とトポロジー

レイヤー3VPNにより、お客様はサービスプロバイダの技術的専門知識を活用して、効率的なサイトツーサイトルーティングを確保することができます。CE(カスタマーエッジ)デバイスは通常、BGPやOSPFなどのルーティングプロトコルを使用して、サービスプロバイダエッジ(PE)デバイスとルートを交換します。スタティック ルーティングはレイヤー 3 VPN でサポートされていますが、一般的には動的ルーティング プロトコルが好まれます。

VPN の定義には、ローカルおよびリモートの PE デバイスへの変更のみが含まれます。プロバイダーデバイスは基本的なMPLSスイッチング機能しか提供しないため、(すでに稼働しているMPLSベースラインがあることが前提)追加の設定は必要ありません。CE デバイスは MPLS を使用せず、PE デバイスと対話できるように、基本的なインターフェイスとルーティング プロトコルの設定のみを必要とします。

レイヤー 3 VPN では、ローカル PE デバイスとピアリングするように CE デバイスを設定します。これとは対照的です。レイヤー2 VPNでは、CEデバイスはMPLSベースのプロバイダコアを介して接続されているにもかかわらず、あたかも共有リンク上にあるかのようにピアリングします。

MPLS ベースラインを設定したら、MPLS ベースのレイヤー 3 VPN を確立するために、PE デバイスで次の機能を構成する必要があります。

family inet-vpn unicastをサポートするBGPグループインスタンス・タイプが

vrfのルーティング インスタンスと、接続された CE 装置と互換性のあるルーティング・プロトコル定義family inetで設定されたPEデバイス上の顧客向けインターフェイスと、接続されたCEデバイスと同じサブネットにインターフェイスを配置するIPv4アドレス。必要に応じて、VLANカプセル化と対応するVLAN IDも設定できます。

適切なエンドツーエンド接続のためには、PEデバイスとのピアリングをサポートするために、互換性のあるIPサブネットおよびルーティングプロトコルパラメータを使用してCEデバイスを設定する必要があります。

図 7 は、この例で使用されているトポロジーを示しています。この図は、プロバイダーとカスタマーのネットワークで使用されるインターフェイス名、IPアドレッシング、ルーティングプロトコルを詳細に示しています。また、CE デバイスと PE デバイス間のピアリング関係も強調しています。この例では、各CEデバイスがローカルPEデバイス への EBGPピアリングセッションを形成することを想定しています。なお、プロバイダネットワークと両方のカスタマーサイトには、BGP動作をサポートするための自律システム番号が割り当てられています。この例では、ルーティングポリシーが CE デバイスで適用され、プロバイダ向けインターフェイスおよびループバック インターフェイスの直接ルートをアドバタイズするようになっています。

クイックコンフィグレーション

このセクションの設定を使用して、MPLS ベースのレイヤー 3 VPN を迅速に稼働させることができます。設定には、レイヤー3 VPNをサポートする機能するMPLSベースラインが含まれています。この例では、設定のVPNの側面に焦点を当てています。この例で使用されているベースライン MPLS 機能の詳細については、以下のリンクを参照してください。

CLIクイック構成

デバイスの設定では、管理インターフェイス、静的ルート、システム ログ、システム サービス、およびユーザー ログイン情報が省略されます。設定のこれらの部分は場所によって異なり、MPLS や VPN 機能とは直接関係ありません。

ご使用の環境に合わせて必要に応じて以下のコマンドを編集し、 [edit] 階層の設定モードでローカル CE(CE1)デバイス端末ウィンドウに貼り付けます。

CE1デバイスの完全な設定。

set system host-name ce1 set interfaces xe-0/0/0:0 description "Link from CE1 to PE1 for L3vpn" set interfaces xe-0/0/0:0 unit 0 family inet address 172.16.1.1/30 set interfaces lo0 unit 0 family inet address 172.16.255.1/32 set routing-options router-id 172.16.255.1 set routing-options autonomous-system 65410 set protocols bgp group PE1 type external set protocols bgp group PE1 export adv_direct set protocols bgp group PE1 peer-as 65412 set protocols bgp group PE1 neighbor 172.16.1.2 set policy-options policy-statement adv_direct term 1 from protocol direct set policy-options policy-statement adv_direct term 1 from route-filter 172.16.0.0/16 orlonger set policy-options policy-statement adv_direct term 1 then accept

PE1デバイスの完全な設定。

set system host-name pe1 set interfaces xe-0/0/0:0 description "Link from PE1 to CE1 for L3vpn" set interfaces xe-0/0/0:0 unit 0 family inet address 172.16.1.2/30 set interfaces xe-0/0/0:1 description "Link from PE1 to p-router" set interfaces xe-0/0/0:1 mtu 4000 set interfaces xe-0/0/0:1 unit 0 family inet address 10.1.23.1/24 set interfaces xe-0/0/0:1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.1/32 set routing-instances CE1_L3vpn protocols bgp group CE1 type external set routing-instances CE1_L3vpn protocols bgp group CE1 peer-as 65410 set routing-instances CE1_L3vpn protocols bgp group CE1 neighbor 172.16.1.1 set routing-instances CE1_L3vpn instance-type vrf set routing-instances CE1_L3vpn interface xe-0/0/0:0.0 set routing-instances CE1_L3vpn route-distinguisher 192.168.0.1:12 set routing-instances CE1_L3vpn vrf-target target:65412:12 set routing-options router-id 192.168.0.1 set routing-options autonomous-system 65412 set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 192.168.0.1 set protocols bgp group ibgp family inet-vpn unicast set protocols bgp group ibgp neighbor 192.168.0.3 set protocols mpls label-switched-path lsp_to_pe2 to 192.168.0.3 set protocols mpls interface xe-0/0/0:1.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface xe-0/0/0:1.0 set protocols rsvp interface lo0.0 set protocols rsvp interface xe-0/0/0:1.0

P デバイスの完全な設定。

set system host-name p set interfaces xe-0/0/0:0 description "Link from p-router to PE1" set interfaces xe-0/0/0:0 mtu 4000 set interfaces xe-0/0/0:0 unit 0 family inet address 10.1.23.2/24 set interfaces xe-0/0/0:0 unit 0 family mpls set interfaces xe-0/0/0:1 description "Link from p-router to PE2" set interfaces xe-0/0/0:1 mtu 4000 set interfaces xe-0/0/0:1 unit 0 family inet address 10.1.34.1/24 set interfaces xe-0/0/0:1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.2/32 set protocols mpls interface xe-0/0/0:0.0 set protocols mpls interface xe-0/0/0:1.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface xe-0/0/0:0.0 set protocols ospf area 0.0.0.0 interface xe-0/0/0:1.0 set protocols rsvp interface lo0.0 set protocols rsvp interface xe-0/0/0:0.0 set protocols rsvp interface xe-0/0/0:1.0

PE2 デバイスの完全な設定。

set system host-name pe2 set interfaces xe-0/0/0:1 description "Link from PE2 to CE2 for L3vpn" set interfaces xe-0/0/0:1 unit 0 family inet address 172.16.2.2/30 set interfaces xe-0/0/0:0 description "Link from PE2 to p-router" set interfaces xe-0/0/0:0 mtu 4000 set interfaces xe-0/0/0:0 unit 0 family inet address 10.1.34.2/24 set interfaces xe-0/0/0:0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set routing-instances CE2_L3vpn protocols bgp group CE2 type external set routing-instances CE2_L3vpn protocols bgp group CE2 peer-as 65420 set routing-instances CE2_L3vpn protocols bgp group CE2 neighbor 172.16.2.1 set routing-instances CE2_L3vpn instance-type vrf set routing-instances CE2_L3vpn interface xe-0/0/0:1.0 set routing-instances CE2_L3vpn route-distinguisher 192.168.0.3:12 set routing-instances CE2_L3vpn vrf-target target:65412:12 set routing-options router-id 192.168.0.3 set routing-options autonomous-system 65412 set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 192.168.0.3 set protocols bgp group ibgp family inet-vpn unicast set protocols bgp group ibgp neighbor 192.168.0.1 set protocols mpls label-switched-path lsp_to_pe1 to 192.168.0.1 set protocols mpls interface xe-0/0/0:0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface xe-0/0/0:0.0 set protocols rsvp interface lo0.0 set protocols rsvp interface xe-0/0/0:0.0

CE2デバイスの完全な設定。

set system host-name ce2 set interfaces xe-0/0/0:0 description "Link from CE2 to PE2 for L3vpn" set interfaces xe-0/0/0:0 unit 0 family inet address 172.16.2.1/30 set interfaces lo0 unit 0 family inet address 172.16.255.2/32 set routing-options router-id 172.16.255.2 set routing-options autonomous-system 65420 set protocols bgp group PE2 type external set protocols bgp group PE2 export adv_direct set protocols bgp group PE2 peer-as 65412 set protocols bgp group PE2 neighbor 172.16.2.2 set policy-options policy-statement adv_direct term 1 from protocol direct set policy-options policy-statement adv_direct term 1 from route-filter 172.16.0.0/16 orlonger set policy-options policy-statement adv_direct term 1 then accept

作業に満足したら、必ずすべてのデバイスで設定変更をコミットしてください。新しいMPLSベースのレイヤー3VPNのリリースおめでとうございます!レイヤー 3 VPN が期待どおりに動作していることを確認するために必要な手順については、「 検証 」セクションを参照してください。

MPLS ベースのレイヤー 3 VPN 用のローカル PE(PE1)デバイスの設定

このセクションでは、この例で PE1 デバイスを設定するために必要な手順について説明します。PEデバイスに焦点が当てられているのは、そこにvpnが格納されているからです。この例で使用されている CE デバイスおよび P デバイスの設定については、「 クイック設定 」セクションを参照してください。

MPLS ベースラインを設定します(必要な場合)。

レイヤー 3 VPN を設定する前に、PE デバイスに有効な MPLS ベースラインがあることを確認してください。すでに MPLS ベースラインがある場合は、レイヤ 3 VPN を PE デバイスに追加するためのステップバイステップの手順に進むことができます。

ホスト名を設定します。

[edit] user@pe1# set system host-name pe1

コア インターフェイスとループバック インターフェイスを設定します。

[edit] user@pe1# set interfaces xe-0/0/0:1 description "Link from PE1 to P-router" [edit] user@pe1# set interfaces xe-0/0/0:1 mtu 4000 [edit] user@pe1# set interfaces xe-0/0/0:1 unit 0 family inet address 10.1.23.1/24 [edit] user@pe1# set interfaces xe-0/0/0:1 unit 0 family mpls [edit] user@pe1# set interfaces lo0 unit 0 family inet address 192.168.0.1/32

ベスト プラクティス:レイヤ 3 VPN はイングレス PE でフラグメンテーションを実行できますが、CE がフラグメント化を必要とせずに最大サイズのフレームを送信できるようにネットワークを設計するのがベスト プラクティスです。フラグメンテーションが発生しないようにするには、プロバイダー ネットワークは、MPLS および VRF(仮想ルーティングおよび転送)ラベルが PE デバイスによって追加された 後に CE デバイスが生成できる最大のフレームをサポートする必要があります。この例では、CE デバイスをデフォルトの 1500 バイトの最大送信単位(MTU)のままにし、プロバイダ コアが 4000 バイトの MTU をサポートするように設定します。これにより、MPLS および VRF カプセル化のオーバーヘッドがあっても、CE デバイスがプロバイダーのネットワークの MTU を超えることはありません。

プロトコルを設定します。

手記:トラフィックエンジニアリングは、RSVP シグナル化された LSP でサポートされていますが、基本的な MPLS スイッチングや VPN 導入に必須ではありません。提供される MPLS ベースラインは、RSVP を使用して LSP にシグナリングし、OSPF のトラフィック制御を可能にします。ただし、パス制約は設定されていないため、LSPは内部ゲートウェイプロトコルの最短パスでルーティングされることが想定されます。

[edit] user@pe1# set protocols ospf area 0.0.0.0 interface lo0.0 passive [edit] user@pe1# set protocols ospf area 0.0.0.0 interface xe-0/0/0:1.0 [edit] user@pe1# set protocols ospf traffic-engineering [edit] user@pe1# set protocols mpls interface xe-0/0/0:1.0 [edit] user@pe1# set protocols rsvp interface lo0.0 [edit] user@pe1# set protocols rsvp interface xe-0/0/0:1.0

LSP をリモート PE デバイスのループバックアドレスに定義します。

[edit] user@pe1# set protocols mpls label-switched-path lsp_to_pe2 to 192.168.0.3

これで MPLS ベースラインが PE1 デバイスで設定されました。引き続きレイヤー3 VPNを構成します

プロシージャ

手順

以下の手順に従って、レイヤー 3 VPN の PE1 デバイスを設定します。

顧客向けインターフェイスを設定します。

先端:MPLS ベースのレイヤー 2 VPN と MPLS ベースのレイヤー 3 VPN の両方を同じ PE デバイス上で設定できます。ただし、レイヤー2 VPNとレイヤー3 VPNの両方をサポートするように、同じカスタマーエッジ向けインターフェイスを設定することはできません。

[edit interfaces] user@pe1# set xe-0/0/0:0 description "Link from PE1 to CE1 for L3vpn" [edit] user@pe1# set xe-0/0/0:0 unit 0 family inet address 172.16.1.2/30

ローカルとリモートの PE デバイス間のピアリングに BGP グループを設定します。PE デバイスのループバック アドレスをローカル アドレスとして使用し、

inet-vpn unicastアドレス ファミリーがレイヤー 3 VPN ルート交換をサポートできるようにします。この例では、PE デバイスでは BGP のルーティングポリシーは必要ありません。デフォルトでは、PEデバイスは、CEデバイスへのEBGPピアリングを介して学習したルートをIBGPに再アドバタイズします。[edit protocols bgp] user@pe1# set group ibgp local-address 192.168.0.1 [edit protocols bgp] user@pe1# set group ibgp family inet-vpn unicast

先端:PE から PE への IBGP セッションが、それぞれ

inetまたはinet6ファミリーを使用した通常の IPv4 または IPv6 ルートなど、非 VPN ルート交換をサポートする必要がある場合、他のアドレス ファミリーを指定できます。BGP グループ タイプを内部として構成します。

[edit protocols bgp] user@pe1# set group ibgp type internal

リモート PE デバイスのループバック アドレスを BGP ネイバーとして設定します。

[edit protocols bgp] user@pe1# set group ibgp neighbor 192.168.0.3

ルーターIDをループバックアドレスと一致するように設定し、BGPピアリングに必要なBGP自律システム番号を定義します。

[edit routing-options] user@pe1# set router-id 192.168.0.1 [edit routing-options] user@pe1# set autonomous-system 65412

ルーティング インスタンスを設定します。インスタンス名に CE1_L3vpn を指定し、

instance-typeにvrfを設定します。[edit routing-instances] user@pe1# set CE1_L3vpn instance-type vrf

PE デバイスの顧客向けインターフェイスを、ルーティング インスタンスに属するように設定します。

[edit routing-instances] user@pe1# set CE1_L3vpn interface xe-0/0/0:0.0

ルーティング インスタンスのルート識別子を設定します。この設定は、特定の PE デバイス上の特定の VRF から送信されたルートを区別するために使用されます。これは、各 PE デバイスの各ルーティング インスタンスに固有である必要があります。

[edit routing-instances] user@pe1# set CE1_L3vpn route-distinguisher 192.168.0.1:12

インスタンスの仮想ルーティングおよび転送(VRF)テーブルのルートターゲットを設定します。

vrf-targetステートメントは、指定されたコミュニティタグをアドバタイズされたすべてのルートに追加し、ルートインポートでも同じ値を自動的にマッチングさせます。適切なルート交換を行うためには、特定のVPNを共有するPEデバイス上で一致するルートターゲットを設定する必要があります。[edit routing-instances] user@pe1# set CE1_L3vpn vrf-target target:65142:12

手記:インポートおよびエクスポート オプションを使用して VRF インポートおよびエクスポート ポリシーを明示的に設定することで、より複雑なポリシーを作成できます。詳細については、「 vrf-import 」と 「vrf-export 」を参照してください。

CE1デバイスへのEBGPピアリングをサポートするようにルーティング インスタンスを設定します。VRFリンクのCE1エンドへの直接インターフェイスピアリングが使用され、CE1の自律システム番号が

peer-asパラメータで正しく指定されます。[edit routing-instances] user@pe1# set CE1_L3vpn protocols bgp group CE1 type external [edit routing-instances] user@pe1# set CE1_L3vpn protocols bgp group CE1 peer-as 65410 [edit routing-instances] user@pe1# set CE1_L3vpn protocols bgp group CE1 neighbor 172.16.1.1

PE1デバイスで変更をコミットし、CLI運用モードに戻ります。

[edit] user@pe1# commit and-quit

業績

PE1デバイスでの設定の結果を表示します。出力には、この例で追加された機能設定のみが反映されます。

user@pe1> show configuration

interfaces {

xe-0/0/0:0 {

description "Link from PE1 to CE1 for L3vpn";

unit 0 {

family inet {

}

}

unit 0 {

family inet {

address 10.1.23.1/24;

}

family mpls;

}

ge-0/0/1 {

description "Link from PE1 to P-router";

mtu 4000;

unit 0 {

family inet {

address 10.1.23.1/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.1/32;

}

}

}

}

routing-instances {

CE1_L3vpn {

protocols {

bgp {

group CE1 {

type external;

peer-as 65410;

neighbor 172.16.1.1;

}

}

}

instance-type vrf;

interface xe-0/0/0:0.0;

route-distinguisher 192.168.0.1:12;

vrf-target target:65412:12;

}

}

routing-options {

router-id 192.168.0.1;

autonomous-system 65412;

}

protocols {

bgp {

group ibgp {

type internal;

local-address 192.168.0.1;

family inet-vpn {

unicast;

}

neighbor 192.168.0.3;

}

}

mpls {

label-switched-path lsp_to_pe2 {

to 192.168.0.3;

}

interface xe-0/0/0:1.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface lo0.0 {

passive;

}

interface xe-0/0/0:1.0;

}

}

rsvp {

interface lo0.0;

interface xe-0/0/0:1.0;

}

}

MPLS ベースのレイヤー 3 VPN 用のリモート PE(PE2)デバイスの設定

このセクションでは、この例で PE1 デバイスを設定するために必要な手順について説明します。PEデバイスに焦点が当てられているのは、そこにvpnが格納されているからです。この例で使用されている CE デバイスおよび P デバイスの設定については、「 クイック設定 」セクションを参照してください。

MPLS ベースラインを設定します(必要な場合)。

レイヤー 3 VPN を設定する前に、PE デバイスに有効な MPLS ベースラインがあることを確認してください。すでに MPLS ベースラインがある場合は、レイヤ 3 VPN を PE デバイスに追加するためのステップバイステップの手順に進むことができます。

ホスト名を設定します。

[edit] user@pe2# set system host-name pe2

コア インターフェイスとループバック インターフェイスを設定します。

[edit] user@pe2# set interfaces xe-0/0/0:0 description "Link from PE2 to P-router" [edit] user@pe2# set interfaces xe-0/0/0:0 mtu 4000 [edit] user@pe2# set interfaces xe-0/0/0:0 unit 0 family inet address 10.1.34.2/24 [edit] user@pe2# set interfaces xe-0/0/0:0 unit 0 family mpls [edit] user@pe2# set interfaces lo0 unit 0 family inet address 192.168.0.3/32

ベスト プラクティス:レイヤ 3 VPN はイングレス PE でフラグメンテーションを実行できますが、CE がフラグメント化を必要とせずに最大サイズのフレームを送信できるようにネットワークを設計するのがベスト プラクティスです。フラグメンテーションが発生しないようにするには、プロバイダー ネットワークは、MPLS および VRF(仮想ルーティングおよび転送)ラベルが PE デバイスによって追加された 後に CE デバイスが生成できる最大のフレームをサポートする必要があります。この例では、CE デバイスをデフォルトの 1500 バイトの最大送信単位(MTU)のままにし、プロバイダ コアが 4000 バイトの MTU をサポートするように設定します。これにより、MPLS および VRF カプセル化のオーバーヘッドがあっても、CE デバイスがプロバイダーのネットワークの MTU を超えることはありません。

プロトコルを設定します。

手記:トラフィックエンジニアリングは、RSVP シグナル化された LSP でサポートされていますが、基本的な MPLS スイッチングや VPN 導入に必須ではありません。提供される MPLS ベースラインは、RSVP を使用して LSP にシグナリングし、OSPF のトラフィック制御を可能にします。ただし、パス制約は設定されていないため、LSPは内部ゲートウェイプロトコルの最短パスでルーティングされることが想定されます。

[edit] user@pe2# set protocols ospf area 0.0.0.0 interface lo0.0 passive [edit] user@pe2# set protocols ospf area 0.0.0.0 interface xe-0/0/0:0.0 [edit] user@pe2# set protocols ospf traffic-engineering [edit] user@pe2# set protocols mpls interface xe-0/0/0:0.0 [edit] user@pe2# set protocols rsvp interface lo0.0 [edit] user@pe2# set protocols rsvp interface xe-0/0/0:0.0

LSP をリモート PE デバイスのループバックアドレスに定義します。

[edit] user@pe2# set protocols mpls label-switched-path lsp_to_pe1 to 192.168.0.1

これで MPLS ベースラインが PE1 デバイスで設定されました。引き続きレイヤー3 VPNを構成します

プロシージャ

手順

以下の手順に従って、レイヤー 3 VPN の PE2 デバイスを設定します。

顧客向けインターフェイスを設定します。

先端:MPLS ベースのレイヤー 2 VPN と MPLS ベースのレイヤー 3 VPN の両方を同じ PE デバイス上で設定できます。ただし、レイヤー2 VPNとレイヤー3 VPNの両方をサポートするように、同じカスタマーエッジ向けインターフェイスを設定することはできません。

[edit interfaces] user@pe2# set xe-0/0/0:1 description "Link from PE2 to CE2 for L3vpn" [edit] user@pe2# set xe-0/0/0:1 unit 0 family inet address 172.16.2.2/30

ローカルとリモートの PE デバイス間のピアリングに BGP グループを設定します。PE デバイスのループバック アドレスをローカル アドレスとして使用し、

inet-vpn unicastアドレス ファミリーがレイヤー 3 VPN ルート交換をサポートできるようにします。[edit protocols bgp] user@pe1# set group ibgp local-address 192.168.0.1 [edit protocols bgp] user@pe1# set group ibgp family inet-vpn unicast

先端:PE から PE への IBGP セッションが、それぞれ

inetまたはinet6ファミリーを使用した通常の IPv4 または IPv6 ルートなど、非 VPN ルート交換をサポートする必要がある場合、他のアドレス ファミリーを指定できます。BGP グループ タイプを内部として構成します。

[edit protocols bgp] user@pe2# set group ibgp type internal

PE1デバイスのループバックアドレスをBGPネイバーとして設定します。

[edit protocols bgp] user@pe2# set group ibgp neighbor 192.168.0.1

ルーターIDがループバックアドレスと一致するように設定し、BGP自律システム番号を定義します。

[edit routing-options] user@pe2# set routing-options router-id 192.168.0.3 [edit routing-options] user@pe2# set autonomous-system 65412

ルーティング インスタンスを設定します。インスタンス名に CE2_L3vpn、

instance-typeにvrfを指定します。[edit routing-instances] user@pe2# set CE2_L3vpn instance-type vrf

PE デバイスの顧客向けインターフェイスを、ルーティング インスタンスに属するように設定します。

[edit routing-instances] user@pe2# set CE2_L3vpn interface xe-0/0/0:1.0

ルーティング インスタンスのルート識別子を設定します。この設定は、特定の PE デバイス上の特定の VRF から送信されたルートを区別するために使用されます。これは、各 PE デバイスの各ルーティング インスタンスに固有である必要があります。

[edit routing-instances] user@pe2# set CE2_L3vpn route-distinguisher 192.168.0.3:12

インスタンスの仮想ルーティングおよび転送(VRF)テーブルのルートターゲットを設定します。

vrf-targetステートメントは、指定されたコミュニティタグをアドバタイズされたすべてのルートに追加し、ルートインポートでも同じ値を自動的にマッチングさせます。適切なルート交換を行うためには、特定のVPNを共有するPEデバイス上で一致するルートターゲットを設定する必要があります。[edit routing-instances] user@pe2# set CE2_L3vpn vrf-target target:65412:12

手記:インポートおよびエクスポート オプションを使用して VRF インポートおよびエクスポート ポリシーを明示的に設定することで、より複雑なポリシーを作成できます。詳細については、「 vrf-import 」と 「vrf-export 」を参照してください。

CE2デバイスへのEBGPピアリングをサポートするようにルーティング インスタンスを設定します。VRFリンクのCE2エンドへの直接インターフェイスピアリングが使用され、CE2の自律システム番号が

peer-asパラメータで正しく指定されます。[edit routing-instances] user@pe2# set CE2_L3vpn protocols bgp group CE2 type external [edit routing-instances] user@pe2# set CE2_L3vpn protocols bgp group CE2 peer-as 65420 [edit routing-instances] user@pe2# set CE2_L3vpn protocols bgp group CE2 neighbor 172.16.2.1

PE2デバイスで変更をコミットし、CLI操作モードに戻ります。

[edit] user@pe2# commit and-quit

業績

PE2 デバイスでの設定の結果を表示します。出力には、この例で追加された機能設定のみが反映されます。

user@pe2> show configuration

interfaces {

xe-0/0/0:0 {

description "Link from PE2 to p-router";

mtu 4000;

unit 0 {

family inet {

address 10.1.34.2/24;

}

family mpls;

}

}

xe-0/0/0:1 {

description "Link from PE2 to CE2 for L3vpn";

unit 0 {

family inet {

address 172.16.2.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.3/32;

}

}

}

}

routing-instances {

CE2_L3vpn {

protocols {

bgp {

group CE2 {

type external;

peer-as 65420;

neighbor 172.16.2.1;

}

}

}

instance-type vrf;

interface xe-0/0/0:1.0;

route-distinguisher 192.168.0.3:12;

vrf-target target:65412:12;

}

}

routing-options {

router-id 192.168.0.3;

autonomous-system 65412;

}

protocols {

bgp {

group ibgp {

type internal;

local-address 192.168.0.3;

family inet-vpn {

unicast;

}

neighbor 192.168.0.1;

}

}

mpls {

label-switched-path lsp_to_pe1 {

to 192.168.0.1;

}

interface xe-0/0/0:0.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface lo0.0 {

passive;

}

interface xe-0/0/0:0.0;

}

}

rsvp {

interface lo0.0;

interface xe-0/0/0:0.0;

}

}

検証

以下のタスクを実行して、MPLS ベースのレイヤー 3 VPN が正常に動作することを確認します。

- プロバイダOSPF隣接関係とルート交換の確認

- MPLSおよびRSVPインターフェイス設定の確認

- RSVP シグナル化 LSP の検証

- BGP セッション ステータスの検証

- ルーティングテーブル内のレイヤー3 VPNルートの検証

- レイヤー 3 VPN 接続を使用したリモート PE デバイスへの Ping

- レイヤー3 VPN上でCEデバイスのエンドツーエンド動作を検証

- プラットフォーム固有のMPLSレイヤー3 VPNの動作

プロバイダOSPF隣接関係とルート交換の確認

目的

隣接関係ステータスとOSPFが学習したリモートプロバイダーデバイスのループバックアドレスへのルートを確認して、プロバイダーネットワークでOSPFプロトコルが正しく動作していることを確認します。MPLS LSP の確立には、適切な IGP 運用が不可欠です。

アクション

user@pe1> show ospf neighbor Address Interface State ID Pri Dead 10.1.23.2 xe-0/0/0:1.0 Full 192.168.0.2 128 37

user@pe1> show route protocol ospf | match 192.168 192.168.0.2/32 *[OSPF/10] 1w1d 23:59:43, metric 1 192.168.0.3/32 *[OSPF/10] 1w1d 23:59:38, metric 2

意味

出力では、PE1 デバイスが P デバイス(192.168.0.2)に対して OSPF 隣接関係を確立したことを示しています。また、P およびリモート PE デバイスのループバック アドレス(192.168.0.2)および(192.168.0.3)が、ローカル PE デバイスの OSPF を介して正しく学習されていることも示しています。

MPLSおよびRSVPインターフェイス設定の確認

目的

RSVPおよびMPLSプロトコルがPEデバイスのコアに面したインターフェイスで動作するように設定されていることを確認します。また、このステップでは、PE デバイスのコアに面するインターフェイスのユニット レベルで family mpls が正しく設定されていることを確認します。

アクション

user@pe1> show mpls interface Interface State Administrative groups (x: extended) xe-0/0/0:1.0 Up <none>

user@pe1> show rsvp interface

RSVP interface: 2 active

Active Subscr- Static Available Reserved Highwater

Interface State resv iption BW BW BW mark

lo0.0 Up 0 100% 0bps 0bps 0bps 0bps

xe-0/0/0:1.0 Up 1 100% 10Gbps 10Gbps 0bps 0bps

意味

出力からは、MPLS と RSVP がローカル PE デバイスのコアおよびループバック インターフェイスで正しく設定されていることがわかります。

RSVP シグナル化 LSP の検証

目的

RSVP シグナリングされたイングレスおよびエグレス LSP が、PE デバイスのループバック アドレス間で正しく確立されていることを確認します。

アクション

user@pe1> show rsvp session Ingress RSVP: 1 sessions To From State Rt Style Labelin Labelout LSPname 192.168.0.3 192.168.0.1 Up 0 1 FF - 17 lsp_to_pe2 Total 1 displayed, Up 1, Down 0 Egress RSVP: 1 sessions To From State Rt Style Labelin Labelout LSPname 192.168.0.1 192.168.0.3 Up 0 1 FF 3 - lsp_to_pe1 Total 1 displayed, Up 1, Down 0 Transit RSVP: 0 sessions Total 0 displayed, Up 0, Down 0

意味

出力は、イングレスとエグレスの両方の RSVP セッションが PE デバイス間で正しく確立されていることを示しています。LSPの確立に成功した場合は、MPLSベースラインが稼働していることを示します。

BGP セッション ステータスの検証

目的

PE デバイス間の IBGP セッションが、レイヤー 3 VPN ネットワーク層到達可能性情報(NLRI)のサポートにより正しく確立されていることを確認します。このステップでは、ローカル PE から CE への EBGP セッションが確立され、IPv4 ルートを交換するように正しく設定されていることも確認します。

アクション

user@pe1> show bgp summary

Groups: 2 Peers: 2 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

inet.0

0 0 0 0 0 0

bgp.l3vpn.0

2 2 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

172.16.1.1 65410 26038 25938 0 0 1w1d 3:12:32 Establ

CE1_L3vpn.inet.0: 1/2/2/0

192.168.0.3 65412 19 17 0 0 6:18 Establ

CE1_L3vpn.inet.0: 2/2/2/0

bgp.l3vpn.0: 2/2/2/0

意味

出力には、リモート PE デバイス(192.168.0.3)への IBGP セッションが正しく確立されていること(Establ)が表示され、 Up/Dwn フィールドを通じて、セッションが現在の状態にある時間(6:18)が示されています。 flaps フィールドは、状態遷移が発生していないことを確認し(0)、セッションが安定していることを示します。また、レイヤー 3 VPN ルート(NLRI)は、 bgp.l3vpn.0 テーブルの存在によって示されるように、リモート PE から学習されていることに注意してください。

ローカルCE1デバイス(172.16.1.1)へのEBGPセッションが確立されていること、およびCE1デバイスからIPv4ルートが受信され、CE1デバイスルーティング インスタンス(CE1_L3vpn.inet.0)にインストールされていることも確認されます

この出力は、PE デバイス間および CE デバイスへの BGP ピアリングが、レイヤー 3 VPN をサポートするために適切に動作していることを確認します。

ルーティングテーブル内のレイヤー3 VPNルートの検証

目的

PE1 デバイスのルーティングテーブルに、リモート PE によってアドバタイズされたレイヤー 3 VPN ルートが読み込まれていることを確認します。これらのルートは、リモート CE デバイスへのトラフィックの転送に使用されます。

アクション

user@pe1> show route table bgp.l3vpn.0

bgp.l3vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.0.3:12:172.16.2.0/30

*[BGP/170] 00:22:45, localpref 100, from 192.168.0.3

AS path: I, validation-state: unverified

> to 10.1.23.2 via xe-0/0/0:1.0, label-switched-path lsp_to_pe2

192.168.0.3:12:172.16.255.2/32

*[BGP/170] 00:22:43, localpref 100, from 192.168.0.3

AS path: 65420 I, validation-state: unverified

> to 10.1.23.2 via xe-0/0/0:1.0, label-switched-path lsp_to_pe2

user@pe1> show route table CE1_L3vpn.inet.0

CE1_L3vpn.inet.0: 5 destinations, 6 routes (5 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.1.0/30 *[Direct/0] 1w1d 03:29:44

> via xe-0/0/0:0.0

[BGP/170] 1w1d 03:29:41, localpref 100

AS path: 65410 I, validation-state: unverified

> to 172.16.1.1 via xe-0/0/0:0.0

172.16.1.2/32 *[Local/0] 1w1d 03:29:44

Local via xe-0/0/0:0.0

172.16.2.0/30 *[BGP/170] 00:23:28, localpref 100, from 192.168.0.3

AS path: I, validation-state: unverified

> to 10.1.23.2 via xe-0/0/0:1.0, label-switched-path lsp_to_pe2

172.16.255.1/32 *[BGP/170] 1w1d 03:29:41, localpref 100

AS path: 65410 I, validation-state: unverified

> to 172.16.1.1 via xe-0/0/0:0.0

172.16.255.2/32 *[BGP/170] 00:23:26, localpref 100, from 192.168.0.3

AS path: 65420 I, validation-state: unverified

> to 10.1.23.2 via xe-0/0/0:1.0, label-switched-path lsp_to_pe2

意味

show route table bgp.l3vpn.0 コマンドは、リモート PE デバイスから受信したレイヤー 3 VPN ルートを表示します。show route table CE1_L3vpn.inet.0コマンドは、CE1_L3vpnルーティング インスタンスにインポートされたすべてのルートを一覧表示します。これらのエントリーは、ローカルEBGPピアリングからCE1デバイスへのルートと、ルートターゲットが一致するリモートPE2デバイスから受信したルートを表しています。

どちらの表も、リモート レイヤー 3 VPN ルートが、転送ネクストホップとして lsp_to_pe2 LSP に正しく関連付けられていることを示しています。出力は、ローカルPEデバイスがPE2デバイスからリモートCE2の場所に関連するルートを学習したことを確認します。また、ローカル PE が、プロバイダー ネットワーク上の MPLS トランスポートを使用して、レイヤー 3 VPN トラフィックをリモート PE2 デバイスに転送することも示しています。

レイヤー 3 VPN 接続を使用したリモート PE デバイスへの Ping

目的

ping を使用して、ローカルとリモートの PE デバイス間のレイヤー 3 VPN 接続を確認します。このコマンドは、PE デバイス間のレイヤー 3 VPN ルーティングと MPLS 転送動作を検証します。

アクション

user@pe1> ping routing-instance CE1_L3vpn 172.16.2.2 source 172.16.1.2 count 2 PING 172.16.2.2 (172.16.2.2): 56 data bytes 64 bytes from 172.16.2.2: icmp_seq=0 ttl=61 time=128.235 ms 64 bytes from 172.16.2.2: icmp_seq=1 ttl=61 time=87.597 ms --- 172.16.2.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 87.597/107.916/128.235/20.319 m

意味

この出力では、レイヤー 3 VPN 制御プレーンと転送プレーンが PE デバイス間で正しく動作していることを確認します。

レイヤー3 VPN上でCEデバイスのエンドツーエンド動作を検証

目的

CE デバイス間のレイヤー 3 VPN 接続を確認します。この手順では、CE デバイスに動作インターフェイスがあり、EBGP ベースのレイヤー 3 接続用に適切に設定されていることを確認します。そのためには、ローカルCE1デバイスがリモートCEデバイスのルートを学習していることを確認し、CEデバイスがループバックアドレス間でトラフィックをエンドツーエンドで通過させることができることを確認します。

アクション

user@ce1> show route protocol bgp

inet.0: 12 destinations, 12 routes (12 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.2.0/30 *[BGP/170] 00:40:50, localpref 100

AS path: 65412 I, validation-state: unverified

> to 172.16.1.2 via xe-0/0/0:0.0

172.16.255.2/32 *[BGP/170] 00:40:49, localpref 100

AS path: 65412 65420 I, validation-state: unverified

> to 172.16.1.2 via xe-0/0/0:0.0

inet6.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden)

user@ce1> ping 172.16.255.2 source 172.16.255.1 size 1472 do-not-fragment count 2 PING 172.16.255.2 (172.16.255.2): 1472 data bytes 1480 bytes from 172.16.255.2: icmp_seq=0 ttl=61 time=79.245 ms 1480 bytes from 172.16.255.2: icmp_seq=1 ttl=61 time=89.125 ms --- 172.16.255.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 79.245/84.185/89.125/4.940 ms

意味

この出力は、レイヤー3 VPNベースの接続がCEデバイス間で正しく機能していることを示しています。ローカル CE デバイスは、リモート CE デバイスの VRF インターフェイスと BGP 経由のループバック ルートを学習済みです。ping はリモート CE デバイスのループバック アドレスに生成され、 source 172.16.255.1 引数を使用してローカル CE デバイスのループバック アドレスから送信されます。 do-not-fragment スイッチと size 1472 スイッチを追加することで、CE デバイスがローカル PE デバイスでフラグメンテーションを発生させることなく、1500 バイトの IP パケットを渡すことができることを確認できます。

ping コマンドに追加された size 1472 引数は、1472 バイトのエコーデータを生成します。さらに 8 バイトのインターネット制御メッセージ プロトコル(ICMP)と 20 バイトの IP ヘッダーが追加され、合計ペイロード サイズは 1500 バイトになります。do-not-fragment スイッチを追加することで、ローカルの CE および PE デバイスがフラグメンテーションを実行できないようになります。この ping 方式により、CE デバイス間で標準の最大長 1500 バイトのイーサネット フレームを交換する場合に、フラグメンテーションが不要なことが確認されます。

これらの結果から、MPLS ベースのレイヤー 3 VPN が正しく動作していることが確認されました。

プラットフォーム固有の MPLSレイヤー3 VPN の動作

Feature Explorerを使用して、特定の機能に対するプラットフォームとリリースのサポートを確認します。

次の表を使用して、プラットフォームのプラットフォーム固有の動作を確認します。

| プラットホーム |

差 |

|---|---|

| ACX 7000シリーズルーター |

|