レイヤー3VPNでのエグレス保護

このトピックでは、レイヤー 3 VPN におけるエグレス保護の概念とコンポーネントについて説明します。ここでは、保護、保護、およびPLR(Point of Local Repair)ルーターの設定方法について説明し、例を示します。

BGPラベル付きユニキャストのエグレス保護

ネットワークノードやリンクの障害が発生した場合、従来のルーティングテーブルコンバージェンスを使用してサービスを復旧するには時間がかかります。ローカル修復手順では、障害のできるだけ近くでローカル保護を確立することで、はるかに迅速な復旧を実現できます。BGPラベル付きユニキャストがIGPエリア、レベル、または自律システム(AS)を相互接続するサービスでは、エグレスノードの高速保護を利用できます。プロバイダールーターは、egressルーター(ASまたはエリアボーダールーター)がダウンしていることを検出すると、そのルーター宛てのトラフィックをただちにプロテクタールーターに転送し、プロテクタールーターはトラフィックダウンストリームを宛先に転送します。

BGP ラベル付きユニキャストにエグレス保護を提供するためには、障害が発生する前に、プロテクター ノードがダウンストリームの宛先のバックアップ状態を作成する必要があります。このソリューションの基本的な考え方は、保護ノードが保護されたノードに関連する転送状態を構築し、保護されたノードによって割り当てられた MPLS ラベルをさらに下流の最終宛先に中継するというものです。

この機能は、アプリケーションのAS間オプションCとシームレスMPLSをサポートします。

AS間オプションC - BGPラベル付きユニキャストは、AS内LSPをステッチングすることで、エンドツーエンドのトランスポートラベルスイッチパス(LSP)を提供します。AS境界ルーターは、EBGPを他のAS境界ルーターに実行して、/32 PEループバックルートのラベルを交換します。IBGPは、各AS内のプロバイダプロバイダエッジルーターとAS境界ルーターの間で実行されます。図1では、トラフィックはCE1からCE2に送られます。ASBR1は保護されたAS境界ルーター、ASBR2は保護機能、デバイスP1はPLR(Point of Local Repair)です。プライマリ パスは、ASBR1 と ASBR3 を介して PE1 から PE2 に選択されます。ASBR1に障害が発生すると、ルーターP1がASBR1の障害を検出して、バックアップサービスを提供してトラフィックをダウンストリームに転送するASBR2にトラフィックを転送します。

シームレス MPLS—BGP ラベル付きユニキャストは、エリア内/レベル LSP をステッチングすることで、エンドツーエンドのトランスポート LSP を提供します。 エリアボーダールーター(ABR)は、BGPラベル付きユニキャストを他のABRに実行し、/32 PEループバックルートのラベルを交換します。図2では、トラフィックはデバイスCE1からデバイスCE2に送られます。ABR1 は保護された ABR、ABR2 はプロテクター、T1 は PLR です。プライマリ パスは、ABR1 と ABR3 を介して PE1 から PE2 に選択されます。ABR1に障害が発生すると、ルーターT1がABR1の障害を検出して、バックアップサービスを提供し、トラフィックをダウンストリームに転送するABR2にトラフィックを転送します。

これらの各アプリケーションにおいて、保護されたノードは、保護を必要とするプライマリBGPラベル付きユニキャストルートを告知します。高速保護が有効な場合、BGP はネクストホップとして特別なアドレスを持つラベルルートをアドバタイズします。この特別なアドレスは、CLIで設定するコンテキスト識別子です。また、保護されたノードは、IGPでコンテキスト識別子をアドバタイズし、LDPでコンテキスト識別子のNULLラベルをアドバタイズします。

バックアップノードは、保護されたルートのバックアップBGPラベル付きユニキャストルートをアドバタイズします。保護機能ノードは、バックアップ ノードによってアドバタイズされたラベルを使用して、バックアップ ノードにトラフィックを転送します。

保護ノードは、保護ノードから発信されたラベルとバックアップノードから発信されたラベルを相互接続することによって、バックアップサービスを提供します。保護機能ノードは、保護されたノードに障害が発生した場合に、バックアップ ノードにトラフィックを転送します。保護ノードは、同じコンテキスト識別子を高メトリックのIGPにアドバタイズします。また、コンテキスト識別子用にLDPで実際のラベルをアドバタイズします。保護ノードは、保護されたノードとバックアップノードの両方からアドバタイズされた BGP ラベル付きユニキャストルートをリッスンし、コンテキストラベルテーブルとバックアップ FIB にデータを入力します。実際のコンテキストLDPラベルを持つトラフィックが到着すると、検索は保護されたノードのコンテキストで行われます。保護ノードは、多くの場合、バックアップ ノードとして機能します。

PLR は保護されたノードの障害を検出し、MPLS トラフィックを保護ノードに転送します。高いIGPメトリックとプロテクターノードによってアドバタイズされたLDPラベルは、PLRがプロテクターノードをLDPバックアップLSPとして使用することを保証します。

サポートされている保護の種類には、併置プロテクターと集中型プロテクターの 2 種類があります。コロケーションされたタイプでは、保護機能ノードはバックアップノードでもあります。集中型では、バックアップ ノードはプロテクター ノードとは異なります。

BGPラベル付きユニキャストのエグレス保護の設定

BGPラベル付きユニキャストがIGPエリア、レベル、またはASを相互接続するサービスでは、エグレスノードの高速保護を利用できます。プロバイダールーターは、egressルーター(ASまたはエリアボーダールーター)がダウンしていることを検出すると、そのルーター宛てのトラフィックをただちにプロテクタールーターに転送し、プロテクタールーターはトラフィックダウンストリームを宛先に転送します。

BGPラベル付きユニキャストのエグレス保護を設定する前に、ASまたはエリア内のすべてのルーターがJunos OS 14.1以降のリリースを実行していることを確認してください。

BGPラベル付きユニキャストのエグレス保護を設定するには:

参照

例:BGP ラベル付きユニキャストのエグレス保護の設定

この例では、AS間オプションCトポロジーでPE障害が発生した場合に使用できるBGPラベル付きユニキャスト保護を設定する方法を示しています。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

-

M Seriesマルチサービスエッジルーター、MXシリーズ5Gユニバーサルルーティングプラットフォーム、またはT Seriesコアルーター

-

Junos OS リリース 14.1 以降

概要

ネットワークノードやリンクの障害が発生した場合、従来のルーティングテーブルコンバージェンスを使用してサービスを復旧するには時間がかかります。ローカル修復手順では、障害のできるだけ近くでローカル保護を確立することで、はるかに迅速な復旧を実現できます。BGPラベル付きユニキャストがIGPエリア、レベル、または自律システム(AS)を相互接続するサービスでは、エグレスノードの高速保護を利用できます。プロバイダールーターは、egressルーター(ASまたはエリアボーダールーター)がダウンしていることを検出すると、そのルーター宛てのトラフィックをただちにプロテクタールーターに転送し、プロテクタールーターはトラフィックダウンストリームを宛先に転送します。

この例では、レイヤー3 VPNでラベル付きユニキャストエグレス保護を設定する方法を示しています。

位相幾何学

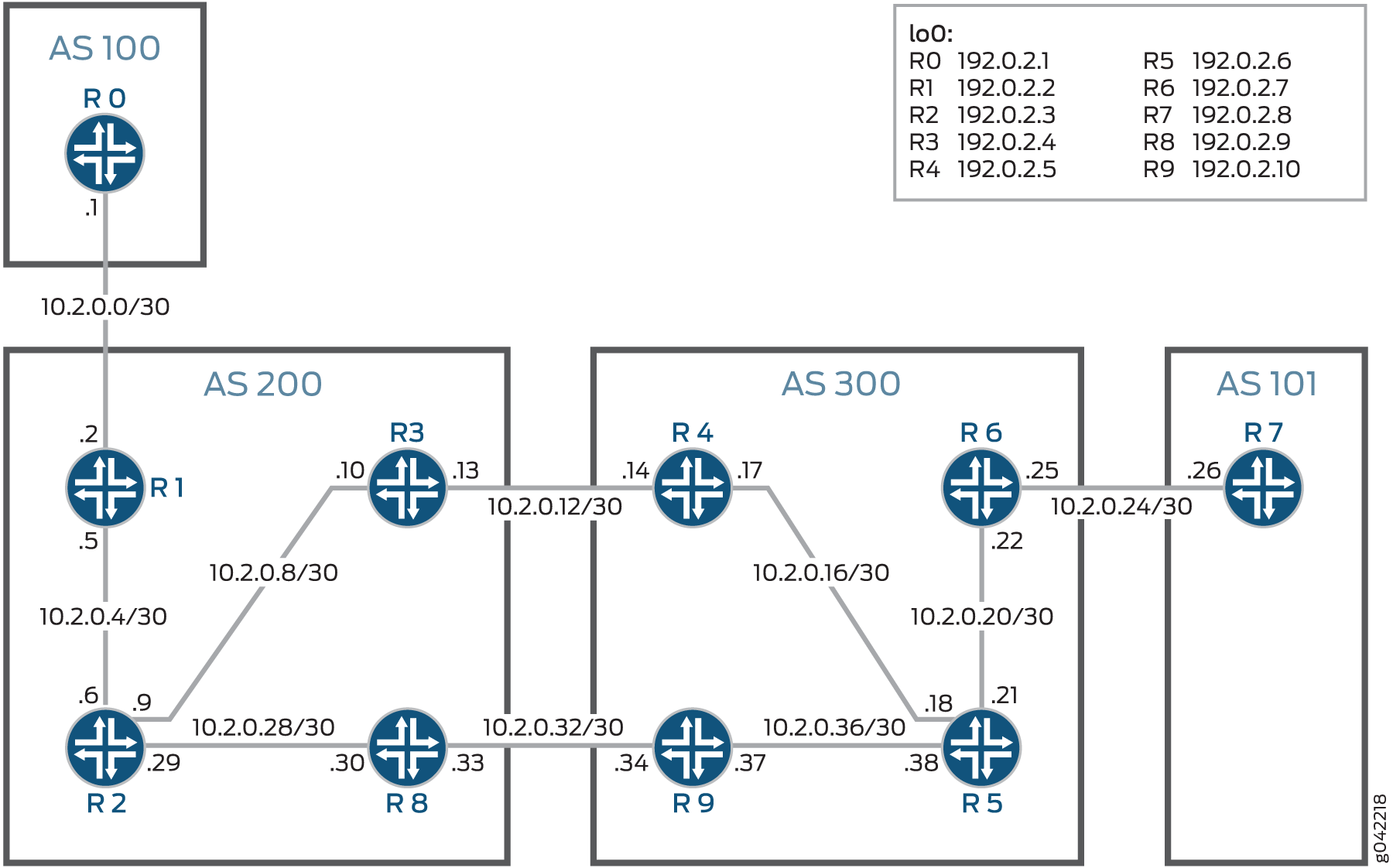

この例では、4つの自律システムに2つのカスタマーエッジ(CE)デバイスと6つのサービスプロバイダエッジ(PE)デバイスを設定することで、AS間オプションCトポロジーを設定しています。CEデバイスはAS100およびAS101で設定されています。PE デバイスは、AS200 および AS300 で設定されています。

図 3 は、この例で使用されているトポロジーを示しています。

のエグレス保護

のエグレス保護

この例の目的は、PE ルーター R4 を保護することです。ルーターR4とルーターR9には出口保護が設定されており、ルーターR4(またはR5からR4へのリンク)がダウンした場合、トラフィックがバックアップリンク(R9からR8)を介してルーティングされるようになっています。この例では、ルーター R4 が保護対象ルーター、ルーター R9 が保護ルーター、ルーター R5 が PLR(Point of Local Repair)となっています。

構成

CLIクイック構成

この例をすばやく設定するには、次のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、 [edit] 階層レベルのCLIにコマンドをコピー&ペーストしてください。

ルーターR0

set interfaces ge-0/0/0 unit 0 description toR1

set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.1/30

set interfaces lo0 unit 0 family inet address 192.0.2.1/24 primary

set routing-options router-id 192.0.2.1

set routing-options autonomous-system 100

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 metric 10

ルーター R1

set interfaces ge-0/0/0 unit 0 description toR0

set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.2/30

set interfaces ge-0/0/0 unit 0 family mpls

set interfaces ge-0/0/1 unit 0 description toR2

set interfaces ge-0/0/1 unit 0 family inet address 10.2.0.5/30

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.2/24

set routing-options router-id 192.0.2.2

set routing-options autonomous-system 200

set protocols mpls label-switched-path ToR3 to 192.0.2.4

set protocols mpls label-switched-path ToR8 to 192.0.2.9

set protocols mpls interface all

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.2

set protocols bgp group parent-vpn-peers family inet unicast

set protocols bgp group parent-vpn-peers family inet labeled-unicast rib inet.3

set protocols bgp group parent-vpn-peers neighbor 192.0.2.4

set protocols bgp group parent-vpn-peers neighbor 192.0.2.9

set protocols bgp group toR6 type external

set protocols bgp group toR6 multihop ttl 10

set protocols bgp group toR6 local-address 192.0.2.2

set protocols bgp group toR6 family inet-vpn unicast

set protocols bgp group toR6 peer-as 300

set protocols bgp group toR6 neighbor 192.0.2.7

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 metric 10

set protocols ldp interface ge-0/0/1.0

set protocols ldp interface lo0.0

set policy-options policy-statement child_vpn_routes term 1 from protocol bgp

set policy-options policy-statement child_vpn_routes term 1 then accept

set policy-options policy-statement child_vpn_routes term 2 then reject

set policy-options policy-statement vpnexport term 1 from protocol ospf

set policy-options policy-statement vpnexport term 1 then community add test_comm

set policy-options policy-statement vpnexport term 1 then accept

set policy-options policy-statement vpnexport term 2 then reject

set policy-options policy-statement vpnimport term 1 from protocol bgp

set policy-options policy-statement vpnimport term 1 from community test_comm

set policy-options policy-statement vpnimport term 1 then accept

set policy-options policy-statement vpnimport term 2 then reject

set policy-options community text_comm members target:1:200

set routing-instances customer-provider-vpn instance-type vrf

set routing-instances customer-provider-vpn interface ge-0/0/0.0

set routing-instances customer-provider-vpn route-distinguisher 192.0.2.4:1

set routing-instances customer-provider-vpn vrf-import vpnimport

set routing-instances customer-provider-vpn vrf-export vpnexport

set routing-instances customer-provider-vpn vrf-target target:200:1

set routing-instances customer-provider-vpn protocols ospf export child_vpn_routes

set routing-instances customer-provider-vpn protocols ospf area 0.0.0.0 interface ge-0/0/0.0

ルーターR2

set interfaces ge-0/0/0 unit 0 description toR3

set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.9/30

set interfaces ge-0/0/0 unit 0 family mpls

set interfaces ge-0/0/1 unit 0 description toR1

set interfaces ge-0/0/1 unit 0 family inet address 10.2.0.6/30

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces ge-0/0/2 unit 0 description toR8

set interfaces ge-0/0/2 unit 0 family inet address 10.2.0.29/30

set interfaces ge-0/0/2 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.3/24

set routing-options router-id 192.0.2.3

set routing-options autonomous-system 200

set protocols mpls interface all

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 metric 10

set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 metric 10

set protocols ospf area 0.0.0.0 interface ge-0/0/2.0 metric 10

set protocols ldp interface ge-0/0/0.0

set protocols ldp interface ge-0/0/1.0

set protocols ldp interface ge-0/0/2.0

set protocols ldp interface lo0.0

ルータ R3

set interfaces ge-0/0/0 unit 0 description toR2

set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.10/30

set interfaces ge-0/0/0 unit 0 family mpls

set interfaces ge-0/0/1 unit 0 description toR4

set interfaces ge-0/0/1 unit 0 family inet address 10.2.0.13/30

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.4/24

set routing-options router-id 192.0.2.4

set routing-options autonomous-system 200

set protocols mpls traffic-engineering bgp-igp-both-ribs

set protocols mpls label-switched-path ToR1 to 192.0.2.2

set protocols mpls interface all

set protocols bgp group toR4 type external

set protocols bgp group toR4 family inet unicast

set protocols bgp group toR4 family inet labeled-unicast rib inet.3

set protocols bgp group toR4 export send-pe

set protocols bgp group toR4 neighbor 10.2.0.14 peer-as 300

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.4

set protocols bgp group parent-vpn-peers family inet unicast

set protocols bgp group parent-vpn-peers family inet labeled-unicast rib inet.3

set protocols bgp group parent-vpn-peers export next-hop-self

set protocols bgp group parent-vpn-peers neighbor 192.0.2.2

set protocols bgp group parent-vpn-peers neighbor 192.0.2.9

set protocols ospf traffic-engineering

set protocols ospf export from-bgp

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 metric 10

set protocols ldp interface ge-0/0/0.0

set protocols ldp interface ge-0/0/1.0

set protocols ldp interface lo0.0

set policy-options policy-statement next-hop-self term 1 then next-hop-self

set policy-options policy-statement send-pe from route-filter 192.0.2.2/24 exact

set policy-options policy-statement send-pe then accept

ルータ R4

set interfaces ge-0/0/0 unit 0 description toR5

set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.17/30

set interfaces ge-0/0/0 unit 0 family iso

set interfaces ge-0/0/0 unit 0 family mpls

set interfaces ge-0/0/1 unit 0 description toR3

set interfaces ge-0/0/1 unit 0 family inet address 10.2.0.14/30

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.5/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2049.00

set routing-options router-id 192.0.2.5

set routing-options autonomous-system 300

set protocols mpls traffic-engineering bgp-igp-both-ribs

set protocols mpls label-switched-path ToR6 to 192.0.2.7

set protocols mpls interface all

set protocols mpls interface fxp.0 disable

set protocols mpls egress-protection context-identifier 203.0.113.1 primary

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.5

set protocols bgp group parent-vpn-peers family inet unicast

set protocols bgp group parent-vpn-peers family inet labeled-unicast rib inet.3

set protocols bgp group parent-vpn-peers family inet labeled-unicast egress-protection context-identifier 203.0.113.1

set protocols bgp group parent-vpn-peers export next-hop-self

set protocols bgp group parent-vpn-peers neighbor 192.0.2.7

set protocols bgp group parent-vpn-peers neighbor 192.0.2.10

set protocols bgp group toR3 type external

set protocols bgp group toR3 family inet labeled-unicast rib inet.3

set protocols bgp group toR3 export send-pe

set protocols bgp group toR3 peer-as 200

set protocols bgp group toR3 neighbor 10.2.0.13

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface ge-0/0/0.0 level 2 metric 10

set protocols isis interface lo0.0 passive

set protocols ldp interface ge-0/0/0.0

set protocols ldp interface ge-0/0/1.0

set protocols ldp interface lo0.0

set policy-options policy-statement next-hop-self term 1 then next-hop-self

set policy-options policy-statement send-pe from route-filter 192.0.2.7/24 exact

set policy-options policy-statement send-pe then accept

1 ルータ R5 1

set interfaces ge-0/0/0 unit 0 description toR4

set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.18/30

set interfaces ge-0/0/0 unit 0 family iso

set interfaces ge-0/0/0 unit 0 family mpls

set interfaces ge-0/0/1 unit 0 description toR6

set interfaces ge-0/0/1 unit 0 family inet address 10.2.0.21/30

set interfaces ge-0/0/1 unit 0 family iso

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces ge-0/0/2 unit 0 description toR9

set interfaces ge-0/0/2 unit 0 family inet address 10.2.0.38/30

set interfaces ge-0/0/2 unit 0 family iso

set interfaces ge-0/0/2 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.6/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2050.00

set routing-options router-id 192.0.2.6

set routing-options autonomous-system 300

set protocols mpls interface all

set protocols mpls interface fxp0.0 disable

set protocols isis backup-spf-options per-prefix-calculation

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface all node-link-protection

set protocols isis interface fxp0.0 disable

set protocols isis interface ge-0/0/0.0 link-protection

set protocols isis interface ge-0/0/0.0 level 2 metric 10

set protocols isis interface ge-0/0/1.0 link-protection

set protocols isis interface ge-0/0/1.0 level 2 metric 10

set protocols isis interface ge-0/0/2.0 link-protection

set protocols isis interface ge-0/0/2.0 level 2 metric 10

set protocols isis interface lo0.0 passive

set protocols ldp track-igp-metric

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

1 ルータ R6 1

set interfaces ge-0/0/0 unit 0 description toR7

set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.25/30

set interfaces ge-0/0/0 unit 0 family iso

set interfaces ge-0/0/0 unit 0 family mpls

set interfaces ge-0/0/1 unit 0 description toR5

set interfaces ge-0/0/1 unit 0 family inet address 10.2.0.22/30

set interfaces ge-0/0/1 unit 0 family iso

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.7/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2048.00

set routing-options router-id 192.0.2.7

set routing-options autonomous-system 300

set protocols mpls label-switched-path ToR4 to 192.0.2.5

set protocols mpls label-switched-path ToR9 to 192.0.2.10

set protocols mpls interface all

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.7

set protocols bgp group parent-vpn-peers family inet unicast

set protocols bgp group parent-vpn-peers family inet labeled-unicast rib inet.3

set protocols bgp group parent-vpn-peers neighbor 192.0.2.5

set protocols bgp group parent-vpn-peers neighbor 192.0.2.10

set protocols bgp group toR1 type external

set protocols bgp group toR1 multihop ttl 10

set protocols bgp group toR1 local-address 192.0.2.7

set protocols bgp group toR1 family inet-vpn unicast

set protocols bgp group toR1 peers-as 200

set protocols bgp group toR1 neighbor 192.0.2.2

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface ge-0/0/1.0 level 2 metric 10

set protocols isis interface lo0.0 passive

set protocols ldp interface ge-0/0/1.0

set protocols ldp interface lo0.0

set policy-options policy-statement child-vpn-routes term 1 from protocol bgp

set policy-options policy-statement child-vpn-routes term 1 then accept

set policy-options policy-statement child-vpn-routes term 2 then reject

set policy-options policy-statement vpnexport term 1 from protocol ospf

set policy-options policy-statement vpnexport term 1 then community add test_comm

set policy-options policy-statement vpnexport term 1 then accept

set policy-options policy-statement vpnexport term 2 then reject

set policy-options policy-statement vpnimport term 1 from protocol bgp

set policy-options policy-statement vpnimport term 1 from community test_comm

set policy-options policy-statement vpnimport term 1 then accept

set policy-options policy-statement vpnimport term 2 then reject

set policy-options community test_comm members target:1:300

set routing-instances customer-provider-vpn instance-type vrf

set routing-instances customer-provider-vpn interface ge-0/0/0.0

set routing-instances customer-provider-vpn route-distinguisher 192.0.2.5:1

set routing-instances customer-provider-vpn vrf-import vpnimport

set routing-instances customer-provider-vpn vrf-export vpnexport

set routing-instances customer-provider-vpn vrf-target target:300:1

set routing-instances customer-provider-vpn protocols ospf export child-vpn-routes

set routing-instances customer-provider-vpn protocols ospf area 0.0.0.0 interface ge-0/0/0.0

1 ルータ R7 1

set interfaces ge-0/0/0 unit 0 description toR6

set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.26/30

set interfaces ge-0/0/0 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.8/24 primary

set routing-options router-id 192.0.2.8

set routing-options autonomous-system 101

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 metric 10

1 ルータ R8 1

set interfaces ge-0/0/0 unit 0 description toR9

set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.33/30

set interfaces ge-0/0/0 unit 0 family mpls

set interfaces ge-0/0/1 unit 0 description toR2

set interfaces ge-0/0/1 unit 0 family inet address 10.2.0.30/30

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.9/24

set routing-options router-id 192.0.2.9

set routing-options autonomous-system 200

set protocols mpls traffic-engineering bgp-igp-both-ribs

set protocols mpls label-switched-path ToR1 to 192.0.2.2

set protocols mpls interface all

set protocols bgp group toR9 type external

set protocols bgp group toR9 family inet unicast

set protocols bgp group toR9 family inet labeled-unicast rib inet.3

set protocols bgp group toR9 export send-pe

set protocols bgp group toR9 neighbor 10.2.0.34 peer-as 300

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.9

set protocols bgp group parent-vpn-peers family inet unicast

set protocols bgp group parent-vpn-peers family inet labeled-unicast rib inet.3

set protocols bgp group parent-vpn-peers export next-hop-self

set protocols bgp group parent-vpn-peers neighbor 192.0.2.2

set protocols bgp group parent-vpn-peers neighbor 192.0.2.4

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 metric 10

set protocols ldp interface ge-0/0/0.0

set protocols ldp interface ge-0/0/1.0

set protocols ldp interface lo0.0

set policy-options policy-statement from-bgp from protocol bgp

set policy-options policy-statement from-bgp then metric add 100

set policy-options policy-statement from-bgp then accept

set policy-options policy-statement next-hop-self term 1 then next-hop-self

set policy-options policy-statement send-pe from route-filter 192.0.2.2/24 exact

set policy-options policy-statement send-pe then accept

1 ルータ R9 1

set interfaces ge-0/0/0 unit 0 description toR8

set interfaces ge-0/0/0 unit 0 family inet address 10.2.0.34/30

set interfaces ge-0/0/0 unit 0 family mpls

set interfaces ge-0/0/1 unit 0 description toR5

set interfaces ge-0/0/1 unit 0 family inet address 10.2.0.37/30

set interfaces ge-0/0/1 unit 0 family iso

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.10/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2062.00

set routing-options router-id 192.0.2.10

set routing-options autonomous-system 300

set protocols mpls traffic-engineering bgp-igp-both-ribs

set protocols mpls label-switched-path ToR6 to 192.0.2.7

set protocols mpls interface all

set protocols mpls egress-protection context-identifier 203.0.113.1 protector

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.10

set protocols bgp group parent-vpn-peers family inet unicast

set protocols bgp group parent-vpn-peers family inet labeled-unicast rib inet.3

set protocols bgp group parent-vpn-peers family inet labeled-unicast egress-protection

set protocols bgp group parent-vpn-peers export next-hop-self

set protocols bgp group parent-vpn-peers neighbor 192.0.2.7

set protocols bgp group parent-vpn-peers neighbor 192.0.2.5

set protocols bgp group toR8 type external

set protocols bgp group toR8 family inet labeled-unicast rib inet.3

set protocols bgp group toR8 export send-pe

set protocols bgp group toR8 neighbor 10.2.0.33 peer-as 200

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface ge-0/0/1.0 level 2 metric 10

set protocols isis interface lo0.0 passive

set protocols ldp interface ge-0/0/0.0

set protocols ldp interface ge-0/0/1.0

set protocols ldp interface lo0.0

set policy-options policy-statement next-hop-self term 1 then next-hop-self

set policy-options policy-statement send-pe from route-filter 192.0.2.7/24 exact

set policy-options policy-statement send-pe then accept

レイヤー3 VPNでのエグレス保護の設定

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

ラベル付きユニキャストエグレス保護を設定するには:

-

各ルーターのインターフェイスを設定します。次に例を示します。

[edit interfaces] user@R4# set ge-0/0/0 unit 0 description toR5 user@R4# set ge-0/0/0 unit 0 family inet address 10.2.0.17/30 user@R4# set ge-0/0/0 unit 0 family iso user@R4# set ge-0/0/0 unit 0 family mplsuser@R4# set ge-0/0/1 unit 0 description toR3 user@R4# set ge-0/0/1 unit 0 family inet address 10.2.0.14/30 user@R4# set ge-0/0/1 unit 0 family mplsuser@R4# set lo0 unit 0 family inet address 192.0.2.5/24 user@R4# set lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2049.00 -

各ルーターのルーターIDと自律システム(AS)番号を設定します。次に例を示します。

[edit routing-options] user@R4# set router-id 192.0.2.5 user@R4# set autonomous-system 300この例では、ルーターIDが、ルーターに設定されたループバックアドレスと同じになるように選択されています。

-

各ルーターのプロトコルを設定します。次に例を示します。

[edit protocols] user@R4# set mpls traffic-engineering bgp-igp-both-ribs user@R4# set mpls label-switched-path ToR6 to 192.0.2.7 user@R4# set mpls interface all user@R4# set mpls interface fxp.0 disable user@R4# set bgp group parent-vpn-peers type internal user@R4# set bgp group parent-vpn-peers local-address 192.0.2.5 user@R4# set bgp group parent-vpn-peers family inet unicast user@R4# set bgp group parent-vpn-peers family inet labeled-unicast rib inet.3 user@R4# set bgp group parent-vpn-peers export next-hop-self user@R4# set bgp group parent-vpn-peers neighbor 192.0.2.7 user@R4# set bgp group parent-vpn-peers neighbor 192.0.2.10 user@R4# set bgp group toR3 type external user@R4# set bgp group toR3 family inet labeled-unicast rib inet.3 user@R4# set bgp group toR3 export send-pe user@R4# set bgp group toR3 peer-as 200 user@R4# set bgp group toR3 neighbor 10.2.0.13 user@R4# set isis level 1 disable user@R4# set isis level 2 wide-metrics-only user@R4# set isis interface ge-0/0/0.0 level 2 metric 10 user@R4# set isis interface lo0.0 passive user@R4# set ldp interface ge-0/0/0.0 user@R4# set ldp interface ge-0/0/1.0 user@R4# set ldp interface lo0.0 -

すべてのPEルーターとAS境界ルーター(ルーターR1、R3、R4、R6、R8、R9)にルーティングポリシーを設定します。次に例を示します。

user@R4# set policy-options policy-statement next-hop-self term 1 then next-hop-self user@R4# set policy-options policy-statement send-pe from route-filter 192.0.2.7/24 exact user@R4# set policy-options policy-statement send-pe then accept -

ルーター R1 および R6 で VPN ルーティング インスタンスを設定します。

user@R1# set routing-instances customer-provider-vpn instance-type vrf user@R1# set routing-instances customer-provider-vpn interface ge-0/0/0.0 user@R1# set routing-instances customer-provider-vpn route-distinguisher 192.0.2.4:1 user@R1# set routing-instances customer-provider-vpn vrf-import vpnimport user@R1# set routing-instances customer-provider-vpn vrf-export vpnexport user@R1# set routing-instances customer-provider-vpn vrf-target target:200:1 user@R1# set routing-instances customer-provider-vpn protocols ospf export child_vpn_routes user@R1# set routing-instances customer-provider-vpn protocols ospf area 0.0.0.0 interface ge-0/0/0.0そして

user@R6# set routing-instances customer-provider-vpn instance-type vrf user@R6# set routing-instances customer-provider-vpn interface ge-0/0/0.0 user@R6# set routing-instances customer-provider-vpn route-distinguisher 192.0.2.5:1 user@R6# set routing-instances customer-provider-vpn vrf-import vpnimport user@R6# set routing-instances customer-provider-vpn vrf-export vpnexport user@R6# set routing-instances customer-provider-vpn vrf-target target:300:1 user@R6# set routing-instances customer-provider-vpn protocols ospf export child-vpn-routes user@R6# set routing-instances customer-provider-vpn protocols ospf area 0.0.0.0 interface ge-0/0/0.0 -

ルーター R4 のエグレス保護を設定し、ルーター R4 を保護対象ルーターとして、ルーター R9 を保護機能として設定します。

user@R4# set protocols mpls egress-protection context-identifier 203.0.113.1 primary user@R4# set protocols bgp group parent-vpn-peers family inet labeled-unicast egress-protection context-identifier 203.0.113.1そして

user@R9# set protocols mpls egress-protection context-identifier 203.0.113.1 protector user@R9# set protocols bgp group parent-vpn-peers family inet labeled-unicast egress-protection

業績

設定モードから、 show interfaces、 show routing-options、 show protocols、 show policy-options (該当する場合)、 show routing-instances (該当する場合)コマンドを入力して設定を確認します。

出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@R4# show interfaces

ge-0/0/0 {

unit 0 {

description toR5;

family inet {

address 10.2.0.17/30;

}

family iso;

family mpls;

}

}

ge-0/0/1 {

unit 0 {

description toR3;

family inet {

address 10.2.0.14/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.5/24;

}

family iso {

address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2049.00;

}

}

}

user@R4# show routing-options router-id 192.0.2.5; autonomous-system 300;

user@R4# show protocols

mpls {

traffic-engineering bgp-igp-both-ribs;

label-switched-path ToR6 {

to 192.0.2.7;

}

interface all;

interface fxp0.0 {

disable;

}

egress-protection {

context-identifier 203.0.113.1 {

primary;

}

}

}

bgp {

group parent-vpn-peers {

type internal;

local-address 192.0.2.5;

family inet {

unicast;

labeled-unicast {

rib {

inet.3;

}

egress-protection {

context-identifier {

203.0.113.1;

}

}

}

}

export next-hop-self;

neighbor 192.0.2.7;

neighbor 192.0.2.10;

}

group toR3 {

type external;

family inet {

unicast;

labeled-unicast {

rib {

inet.3;

}

}

}

export send-pe;

peer-as 200;

neighbor 10.2.0.13;

}

}

isis {

level 1 disable;

level 2 wide-metrics-only;

interface ge-0/0/0.0 {

level 2 metric 10;

}

interface lo0.0 {

passive;

}

}

ldp {

interface ge-0/0/0.0;

interface ge-0/0/1.0;

interface lo0.0;

}

user@R4# show policy-options

policy-statement next-hop-self {

term 1 {

then {

next-hop self;

}

}

}

policy-statement send-pe {

from {

route-filter 192.0.2.7/24 exact;

}

then accept;

}

ルーターの設定が完了したら、設定モードから commit を入力します。

この例では、各ルーターに適切なインターフェイス名とアドレスを使用して、すべてのルーターに対して手順を繰り返します。

検証

エグレス保護が有効になっていることを確認する

目的

保護されたルーターであるルーター R4 でエグレス保護が有効になっていることを確認します。

アクション

ルーターR4で show bgp neighbor を実行して、エグレス保護が有効になっていることを確認します。

user@R4> show bgp neighbor Peer: 192.0.2.10+45824 AS 300 Local: 192.0.2.5+27630 AS 300 Type: Internal State: Established Flags: <Sync> Last State: OpenConfirm Last Event: RecvKeepAlive Last Error: None Export: [ next-hop-self ] Options: <Preference LocalAddress AddressFamily Refresh> Address families configured: inet-unicast inet-labeled-unicast Local Address: 192.0.2.5 Holdtime: 90 Preference: 170 NLRI configured with egress-protection: inet-labeled-unicast Egress-protection NLRI inet-labeled-unicast context-identifier: 203.0.113.1 Number of flaps: 0 ...

「プライマリ」として保護されたASBRの状態の確認

目的

保護されたAS境界ルーターであるルーターR4の状態が「プライマリ」であることを確認します。

アクション

ルーター R4 で show mpls context-identifier を実行します。

user@R4> show mpls context-identifier ID Type Metric ContextTable 203.0.113.1 primary 1 Total 1, Primary 1, Protector 0

レイヤー3VPNエッジ保護のエグレス保護の概要

通常、マルチホームの CE(カスタマー エッジ)ルーターのレイヤー 3 VPN サービスの復元は、イングレス PE(プロバイダ エッジ)ルーターがエグレス PE リンクまたはノードの障害を検出し、トラフィックをバックアップ PE ルーターに切り替えることに依存しています。より高速な復元を実現するために、PEルーターのプロテクターメカニズムを使用して、エグレスPEノードに障害が発生した場合にサービスのローカル復元をすぐに実行できます。このメカニズムでは、ローカル修復ポイント(PLR)のルーターが、トラフィックの高速再ルートのためにVPNトラフィックをプロテクターPEルーターにリダイレクトする必要があります。

次のトポロジは、エグレス保護の概念を説明しています。

のトポロジー例

のトポロジー例

このトポロジーでは、次のようになります。

ルーターPE3は、PE2レイヤー3VPNルーティングインスタンスまたはサブネットのプロテクターとして機能します。

CEルーターは、ルーターCE1がルーターPE1およびルーターPE2とマルチホームされているVPNの一部です。同様に、ルーターCE2は、ルーターPE2およびPE3とマルチホームされています。

ルーターPE1は、ルーターCE1のコンテキスト識別子の発信元になることができ、ルーターPE2は、そのコンテキスト識別子の保護部です。同様に、PE2はルーターCE2のコンテキスト識別子の発信元になることができ、ルーターPE3はそのコンテキスト識別子のプロテクターです。

ルーターPE4がたどる作業パスは、ルーターCE1とルーターCE2の両方でPLR>PE2を経由する可能性があります。ルーターCE1のバックアップパスはPLR>PE1を経由します。ルーターCE2のバックアップパスはPLR>PE3を経由します。通常の状況では、トラフィックは作業パスを通過します。

ルーターPE4がPE2ノードまたはリンク障害を検出すると、トラフィックは現用パスから保護パスに再ルーティングされます。通常のフェイルオーバー プロセスでは、障害の検出と復旧はコントロール プレーンに依存するため、比較的時間がかかります。

通常、コアネットワークでリンクまたはノード障害が発生した場合、エグレス障害のローカル修復オプションが利用できないため、エグレスPEルーターはイングレスPEルーターに依存して障害を検出し、バックアップパスに切り替える必要があります。

エグレスPEリンクまたはノードの障害に対するローカル修復ソリューションを提供するために、エグレス保護と呼ばれるメカニズムを使用して、接続を迅速に修復および復元できます。エグレス保護が設定されている場合、PLRルーターはPE2リンクまたはノード障害を検出し、バックアップLDP信号ラベルスイッチパス(LSP)を使用してプロテクタールーターPE3を介してトラフィックを再ルーティングします。PLRルーターは、プレフィックスごとのループフリーの代替ルートを使用してルーターPE3を介したバックアップネクストホップをプログラムし、トラフィックは代替パスを使用してルーターCE1とCE2に転送されます。この復元は、PLRルーターがルーターPE2エグレスノードまたはリンク障害を検出した後、迅速に行われます。

デュアル保護メカニズムは、2つのPEルーターがそれぞれのコンテキストIDルートまたはネクストホップのプライマリPEルーターとプロテクターPEルーターとして同時に機能できるエグレス保護にも使用できます。

ルーター機能

図 4 では、以下のルーターが以下の機能を実行します。

保護されたPEルーター

保護されたPEであるPE2は、以下の機能を実行します。

-

レイヤー 3 VPN プレフィックスの BGP ネクストホップのコンテキスト識別子を更新します。

-

コンテキスト識別子をIS-ISドメインにアドバタイズします。

プロテクターPEルーター

プロテクター PE ルーターである PE3 は、以下の機能を実行します。

-

高いメトリックでIS-ISドメインにコンテキスト識別子をアドバタイズします。高IGPメトリック(設定可能)とLDPラベルは、エグレスPEルーターに障害が発生した場合、PLRルーターがLDP信号バックアップLSPを使用することを保証します。

-

ルート検索用のコンテキストラベルテーブルと、保護されたPEルーター(PE2)用のバックアップ転送テーブルを構築します。

手記:プロテクター PE ルーターは、プライマリ PE ルーターへの転送パスにあってはなりません。

PLRルーター

PLR(Point of Local Repair)として機能するルーターは、以下の機能を実行します。

-

プレフィックス単位のループフリー代替ルートを計算します。この計算を行うためには、

[edit protocols isis]階層レベルでnode-link-protectionステートメントとbackup-spf-options per-prefix-calculationステートメントの設定が必要です。 -

PE3ルーター(プロテクターPE)を介してコンテキスト識別子のバックアップネクストホップをインストールします。

-

PE ルーターの障害を検出し、トランスポート LSP トラフィックを保護機能にリダイレクトします。

PLRルーターは、プロテクタールーター(この場合はPE3)に直接接続する必要があります。そうでない場合、ループフリーの代替ルートは保護機能へのバックアップ パスを見つけることができません。この制限は、Junos OS リリース 13.3 以降では削除されています。

プロテクターと保護モデル

プロテクターは、エグレスPEノードの障害を復元するための新しい役割または機能です。この役割は、バックアップのエグレスPEルーター、またはエグレスノード保護を必要とするVPNプレフィックスのVPNコントロールプレーンに参加する他のノードによって果たすことができます。プロテクターの場所と役割に基づいて、2 つの保護モデルがあります。

-

コロケーション プロテクター - このモデルでは、プロテクター PE ルーターとバックアップ PE ルーターの設定は同じルーター上で行われます。保護機能は、保護されたプレフィックスのバックアップ PE ルーターと同じ場所に配置され、保護されたプレフィックスを発信するマルチホーム サイトに直接接続されます。エグレス PE に障害が発生した場合、保護機能は PLR ルーターからトラフィックを受信し、マルチホーム サイトにトラフィックをルーティングします。

-

集中型プロテクター - このモデルでは、プロテクター PE ルーターとバックアップ PE ルーターが異なります。集中保護機能は、マルチホーム サイトに直接接続されていない可能性があります。エグレス PE リンクまたはノードに障害が発生した場合、集中保護機能は、マルチホーム サイトへのトラフィック送信の役割を引き継ぐバックアップ エグレス PE ルーターに VPN ラベルを使用して、トラフィックをバックアップ エグレス PE ルーターに再ルーティングします。

ネットワークでは、要件に応じて、保護モデルのいずれかを使用することも、両方の組み合わせを使用することもできます。

エグレスノード保護の特別なシナリオとして、ルーターが保護機能とPLRの両方である場合、トランスポートLSPを保護するためにバックアップネクストホップをインストールします。特に、局所修復のためのバイパスLSPは必要ありません。

コロケーション プロテクタ モデルでは、PLR またはプロテクタはバックアップ AC を介して CE に直接接続されますが、集中型プロテクタ モデルでは、PLR またはプロテクタにはバックアップ PE への MPLS トンネルがあります。いずれの場合も、PLRまたはプロテクタは、ラベルとそれに続く context label テーブル(つまり __context__.mpls.0)のルックアップを使用してバックアップネクストホップをインストールします。エグレス ノードに障害が発生すると、PLR またはプロテクターは PFE のこのバックアップ ネクスト ホップにトラフィックを切り替えます。パケットの外側のラベル(etransport LSPラベル)がポップされ、内側ラベル(エグレスノードによって割り当てられたレイヤー3 VPNラベル)が __context__.mpls.0で検索されます。その結果、パケットがCE(コロケーションプロテクタモデルの場合)またはバックアップPE(集中型プロテクタモデルの場合)に直接転送されます。

エグレス PE 障害保護の詳細については、インターネット ドラフト draft-minto-2547-egress-node-fast-protection-00、 2547 エグレス PE 高速障害保護を参照してください。

IGPアドバタイズメントモデル

エグレス保護の可用性は、IGP(内部ゲートウェイプロトコル)でアドバタイズされます。ラベルプロトコルとCSPF(制限付き最短パスファースト)は、この情報を使用してエグレス保護を行います。

レイヤー 3 VPN の場合、IGP アドバタイズメントは以下のタイプになります。

-

スタブリンクとしてのコンテキスト識別子(Junos OS 11.4 R3以降でサポート)スタブ ノードをトランジット ノードに接続するリンクをスタブ リンクと呼びます。

-

スタブエイリアスノードとしてのコンテキスト識別子(Junos OS 13.3以降でサポート)

-

スタブ プロキシ ノードとしてのコンテキスト識別子(Junos OS 13.3 以降でサポート)。

デフォルトでは、スタブ リンクが使用されます。エグレス障害時にPLRがサービストラフィックを再ルーティングする拡張ポイントオブローカルリペア(PLR)機能を有効にするには、スタブエイリアスノードまたはスタブプロキシノードを次のように設定します。

[edit protocols mpls egress-protection context-identifier 192.0.2.6] user@host# set advertise-mode ? Possible completions: stub-alias Alias stub-proxy Proxy

この 2 つの方法は、ネットワーク展開のニーズに応じて、異なる利点を提供します。

スタブ別名ノードとしてのコンテキスト識別子

スタブエイリアス方式では、LSPエンドポイントアドレスには明示的なバックアップエグレスノードがあり、保護されたLSPの最後から2番目のホップノードでバックアップを学習または設定できます。このモデルでは、保護された LSP の最後から 2 番目のホップ ノードがバイパス LSP トンネルを設定し、プライマリ エグレス ノードを回避してエグレス ノードをバックアップします。このモデルは、コアノードでJunos OSのアップグレードが必要ですが、すべてのトラフィック制御の制約に対応できる柔軟性を備えています。

PLR は、コンテキスト ID にプロテクタがあることを学習します。プライマリ コンテキスト ID がダウンすると、パケットは事前にプログラムされたバックアップ パスを介して保護機能に再ルーティングされます。コンテキストIDとプロテクタマッピングはPLRで設定または学習され、プロテクタからIGPで通知されます。PLR上のinet.5と呼ばれるルーティングテーブルは、設定済みまたはIGPで学習された詳細を提供します。

IS-ISは、IPアドレスTLVを介して、TEDにコンテキストIDをアドバタイズします。IS-IS は、この TLV を拡張情報として TED にインポートします。IS-IS は、プロトコル ネクストホップがプロテクタのルーター ID であるコンテキスト ID の inet.5 ルートでプロテクタ TLV ルートをアドバタイズします。保護機能TLVにラベルがある場合、LDPが使用するinet.5ルーティングテーブル内のルートにラベルが追加されます。

CSPF は、トンネル エンドポイントの計算に IP アドレスの TLV を考慮します。

スタブエイリアスモデルでは、保護機能 LSP のセットアップでノードを変更する必要はありません。ただし、ノード保護のためのバイパス LSP 設定では、PHN と保護ルーターを変更する必要があります。

RSVP がノード保護 LSP のバイパスを設定する際、PLR が LSP の最後から 2 番目のホップである場合、RSVP は保護機能のルックアップも実行します。LSP 宛先で保護機能が利用可能な場合、CSPF を使用して、エグレス PE を除外する制約のあるパスを計算し、コンテキスト ID へのバイパス LSP 宛先がまだ設定されていない場合は、その宛先を設定します。コンテキストIDにバイパスLSPを設定する場合、PLRはすべての保護オプションの設定を解除します。

LDP は、ネットワークが 100% の LFA カバレッジをサポートしているが、プレフィックス単位の LFA カバレッジは 100% をサポートしていない場合に便利です。LDP は、保護機能によってサービスポイントにアドバタイズされたコンテキストラベルを使用して、保護機能を使用してバックアップパスを設定します。

LFA カバレッジが 100% でないネットワークでは、RSVP ベースのトンネルでバックアップ LSP LFA を用意すると便利です。

定常状態では、転送は PLR の他の保護された LSP と同じです。保護機能では、コンテキストIDに対してアドバタイズおよびシグナリングされる非nullラベルは、テーブルネクストホップが、ピアのラベルがプログラムされているMPLSコンテキストテーブルを指しています。

障害が発生すると、PLR はコンテキスト ID のバイパス LSP のトランスポートラベルを交換するか、ラベルのコンテキストラベル(コンテキスト ID のプロテクタアドバタイズされたラベル)をスワップし、トランスポートラベルをプロテクタ lo0 インターフェイスアドレスにプッシュします。

スタブ・プロキシー・ノードとしてのコンテキストー識別

スタブ プロキシ ノードとしてのコンテキスト識別子(Junos OS 13.3 以降でサポート)。スタブノードは、ASパスの末尾にのみ表示されるノードで、トランジットサービスを提供しません。仮想モードまたはプロキシモードと呼ばれるこのモードでは、LSPエンドポイントアドレスは、LSPのプライマリエグレスノードとバックアップエグレスノードとともに、双方向リンクを持つノードとして表されます。この表現では、LSP プライマリ エグレス ポイントの最後から 2 番目のホップは、プライマリ エグレス ノードを回避することでエグレスをバックアップするバイパス トンネルを設定する際に PLR のように動作できます。このモデルには、コアノードでJunos OSをアップグレードする必要がないという利点があるため、事業者がこのテクノロジーを導入するのに役立ちます。

コンテキスト ID は、TE(トラフィック制御)および IGP データベースではノードとして表されます。プライマリ PE デバイスは、IGP および TE データベースにコンテキストノードをアドバタイズします。プライマリ PE デバイスと保護された PE デバイスは、帯域幅と TE メトリックを持つコンテキストノードへの 1 つのリンクをサポートします。TE リンクのその他の TE 特性は、Junos OS によってアドバタイズされません。

IS-IS では、プライマリ PE ルーターが、プライマリ ルーターとプロテクタ ルーターへのリンクとともに、プロキシ ノードをアドバタイズします。プライマリルーターと保護ルーターは、プロキシノードへのリンクをアドバタイズします。プロキシ ノードは、次の情報を構築します。

-

システム ID:コンテキスト ID に基づく 2 進符号化 10 進数。

-

ホスト名 - Protector-name:context ID

-

LSP-ID—<システムID>.00

-

PDUタイプ - レベル2およびレベル1(構成に基づく)

-

LSP 属性:

-

オーバーロード-1

-

IS_TYPE_L1(0x01) |レベル2 PDUのIS_TYPE_L2(0x02)

-

レベル1のIS_TYPE_L1

-

マルチエリア—いいえ

-

その他すべての属性—0

-

プロキシノードには、エリア、MT、ホスト名、ルーターID、プロトコル、IS到達可能性TLVのみが含まれます。エリア、MT、認証、およびプロトコル TLV はプライマリと同じです。IS到達可能性TLVには、Cnode-primary-linkとCnode-protector-linkという2つのリンクがあります。どちらのリンクにも TE TLV が含まれています。以下のTE-link-TLVは、コンテキストリンクでアドバタイズされます。

-

IPv4インターフェイスまたはネイバーアドレス

-

最大帯域

-

TEデフォルトのメトリック

-

リンク(ローカルまたはリモート)識別子

サブTLV値:

-

帯域幅 - ゼロ

-

TE メトリック—最大 TE メトリック

-

インターフェイス アドレス—コンテキスト ID

-

プロテクターネイバーアドレス—プロテクタールーターID

-

プライマリネイバーアドレス—保護されたルーターID

-

リンクローカルID保護機能—0x80fffff1

-

リンクローカルIDプライマリ—0x80fffff2

-

リンクリモート ID 保護機能 - 保護機能から学習

-

リンクリモートID プライマリ—プライマリから学習

保護された PE リンクからコンテキストノードへ(プライマリは以下の詳細でリンクをアドバタイズします)。

-

帯域幅 - 最大

-

TE メトリック—1

-

インターフェイス アドレス—ルーター ID

-

コンテキストネイバーアドレス—コンテキストID

-

ローカルIDをコンテキストノードにリンク—自動生成(模造リンクと同様)

-

リモートIDをコンテキストノードにリンク—0x80fffff2

プロテクター PE はコンテキスト ノードにリンクします。

-

保護機能は、最大のルーティング可能なリンクメトリックと最大のTEメトリックで番号なしトランジットリンクをアドバタイズし、帯域幅はゼロのコンテキストノードにアドバタイズします。その他の TE 特性はアドバタイズされません。

番号なしリンクは、以下の属性でアドバタイズされます。

-

帯域幅-0

-

TE メトリック—最大 TE メトリック

-

インターフェイス アドレス—ルーター ID

-

コンテキストネイバーアドレス—コンテキストID

-

ローカル ID をコンテキストノードにリンク - 自動生成(模造リンクと同様)

-

リモート ID をコンテキストノードにリンク—0x80fffff1

RSVP では、動作の変更はプロテクターとプライマリ ルーターでのみ行われます。RSVP は LSP を終端し、コンテキスト ID へのバイパス LSP を終了します。コンテキスト ID が保護機能の場合、null 以外のラベルが通知されます。それ以外の場合は、構成または要求されたラベルタイプに基づきます。RSVPは、パスから自身とコンテキストIDについてERO(明示的なルートオブジェクト)を検証します。RSVPは、2つのRecord Route Object(RRO)オブジェクト(1つはコンテキストID用、もう1つは自分自身用)とともにResvメッセージを送信します。これは、最後から2番目のホップノード(PHN)をシミュレートし、コンテキストID LSPのプライマリの保護機能でノード保護を行います。高速再ルート(FRR)が必要バイパスとして、LSP はプライマリを回避して、保護機能を介してコンテキスト ID にプロテクター LSP PHN セットアップ バイパスにマージする必要があります。

また、保護機能はコンテキスト ID のバックアップ LSP を終了し、障害発生時にイングレスノードが LSP に再シグナルするまで保護された LSP を存続させます。新しい LSP は保護機能を介して再確立されますが、サービスプロトコルはコンテキスト ID を使用しないため、この LSP はサービストラフィックには使用されません。LSP は、プライマリが立ち上がる場合でも、保護機能を通過します。再最適化のみが、プライマリを介して LSP に再シグナリングします。スタブ プロキシ モードでは、制約付きバイパス LSP はサポートされていません。

IGPでアドバタイズされたメトリックが膨張しているため、LDPはスタブプロキシ方式を使用できません。

転送状態に関しては、別の PE に接続されている 1 つ以上のセグメントを保護する PE ルーターをプロテクター PE と呼びます。プロテクター PE は、保護されているプライマリ PE から保護しているセグメントの転送状態を学習する必要があります。

特定のセグメントについて、プロテクタ PE がセグメントに関連付けられている CE デバイスに直接接続されていない場合、少なくとも 1 つのバックアップ PE から転送状態を学習する必要もあります。この状況は、エグレス PE 障害保護の場合にのみ発生する可能性があります。

プロテクター PE は、プライマリ PE のコンテキストで特定のセグメントの転送状態を維持します。プロテクター PE は、プライマリ PE 上のセグメントのサブセットのみ、またはプライマリ PE 上のすべてのセグメントの状態を維持する場合があります。

例:レイヤー 3 VPN サービス向け MPLS 出口保護の設定

この例では、カスタマー エッジ(CE)ルーターが複数の PE ルーターでマルチホームされているシナリオにおいて、エグレス PE(プロバイダ エッジ)ルーターの障害からレイヤー 3 VPN サービスを保護するためのローカル修復メカニズムについて説明します。

この例では、次の用語が使用されています。

オリジネーター PE ルーター - プライマリ レイヤー 3 VPN ルーターを配布する、保護されたルーティング インスタンスまたはサブネットを持つ PE ルーター。

バックアップ PE ルーター - バックアップ レイヤー 3 VPN ルートを通知する PE ルーター。

プロテクターPEルーター—発信元PEルーターによって配信されたVPNラベルを、バックアップPEルーターによって発信されたラベルにクロス接続するルーター。プロテクター PE ルーターは、バックアップ PE ルーターにすることもできます。

トランスポートLSP—BGPネクストホップ向けのLDPシグナル化されたラベルスイッチパス(LSP)。

PLR—レイヤー3VPNトラフィックをプロテクターPEルーターにリダイレクトして、迅速な復元と再ルートを可能にすることができる、ローカル修復ポイント(PLR)として機能するルーター。

ループフリー代替ルート - IGP のすべてのプライマリ ルートのバックアップ ルートを事前に計算することにより、IGP(内部ゲートウェイ プロトコル)に IP 高速再ルート機能を本質的に追加する技術。このドキュメントでは、IGP は IS-IS です。

マルチホーミング - CE デバイスを複数の PE ルーターに接続できるテクノロジー。プライマリ PE ルーターへの接続に失敗した場合、トラフィックは自動的にバックアップ PE ルーターにスイッチされます。

コンテキスト識別子—保護が必要なVPNプレフィックスを特定するために使用されるIPv4アドレス。識別子はPEおよびPLRコアルーターに伝搬され、保護されたエグレスPEルーターがプロテクターPEルーターにエグレス保護を通知することを可能にします。

デュアル保護:2 つの PE ルーターが、それぞれのコンテキスト ID ルートまたはネクスト ホップのプライマリ PE ルーターとプロテクター PE ルーターとして同時に機能できる保護メカニズム。例えば、PE1とPE2の2つのPEルーター間では、PE1は、コンテキスト識別子203.0.113.1のプライマリPEルーターとコンテキスト識別子203.0.113.2のプロテクタになる可能性があり、同様に、PE2ルーターは、コンテキスト識別子203.0.113.1のプロテクタとコンテキスト識別子203.0.113.2のプライマリPEルーターになることができます。

例:レイヤ 3 VPN サービスのエグレス保護の設定

この例では、レイヤー3 VPNサービスを高速に復元するためにエグレス保護を設定する方法を示しています。

必要条件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています

MXシリーズ5Gユニバーサルルーティングプラットフォーム

トンネルPICまたは拡張IPネットワークサービスモードの設定(

[edit chassis]階層レベルでnetwork-services enhanced-ipステートメントを使用)。デバイスで実行されている Junos OS リリース 11.4R3 以降

開始する前に、以下を実行します。

デバイスインターフェイスを設定します。 『Junos OS ネットワーク インターフェイス設定ガイド』を参照してください。

すべてのPEおよびPLRルーターで次のルーティングプロトコルを設定します。

MPLS、LSP、LDP『 Junos OS MPLS Applications Configuration Guide』を参照してください。

BGPとIS-IS。『 Junos OS ルーティングプロトコル設定ガイド』を参照してください。

レイヤー 3 VPN を構成します。『 Junos OS VPN 設定ガイド』を参照してください。

概要

通常、エグレス PE ルーターの障害が発生した場合(マルチホームのカスタマー エッジ(CE)ルーターの場合)のレイヤー 3 VPN サービスの復元は、イングレス PE ルーターに依存してエグレス PE ノードの障害を検出し、マルチホーム CE サイトのバックアップ PE ルーターにトラフィックを切り替えます。

Junos OS リリース 11.4R3 以降では、CE サイトが複数の PE ルーターでマルチホームしている場合に、レイヤー 3 VPN サービスのエグレス保護を設定し、エグレス PE ノード障害からサービスを保護することができます。このメカニズムにより、イグレスノードに障害が発生した場合、すぐにローカル修復を実行できます。PLR(Point of Local Repair)として機能するルーターは、サービスを迅速に復旧するためにVPNトラフィックをプロテクターPEルーターにリダイレクトし、MPLSの高速高速再ルートに匹敵する高速保護を実現します。

エグレス保護を設定するために使用されるステートメントは次のとおりです。

egress-protection—階層レベルで設定 [edit protocols mpls] する場合、このステートメントは、レイヤー 3 VPN およびエッジ保護仮想回線の保護機能情報とコンテキスト識別子を指定します。[edit protocols mpls] egress-protection { context-identifier context-id { primary | protector; metric igp-metric-value; } }[edit protocols bgp group group-name family inet-vpn unicast]、[edit protocols bgp group group-name family inet6-vpn unicast]、または[edit protocols bgp group group-name family iso-vpn unicast]階層レベルで設定された場合、egress-protectionステートメントは、設定されたBGP VPNネットワーク層到達性情報(NLRI)のエグレス保護を有効にするコンテキスト識別子を指定します。[edit protocols bgp] group internal { type internal; local-address ip-address; family <inet-vpn|inet6-vpn|iso-vpn> { unicast { egress-protection { context-identifier { context-id-ip-address; } } } } }[edit routing-instances]階層レベルで設定されている場合、egress-protectionステートメントは保護された PE ルーターのコンテキスト識別子を保持します。この設定は、プライマリ PE ルーターでのみ行う必要があり、ネクスト ホップのアウトバウンド BGP 更新に使用されます。

[edit routing-instance] routing-instance-name { egress-protection { context-identifier { context-id-ip-address; } } }[edit routing-instances routing-instance-name]階層レベルでcontext-identifierステートメントを設定することで、各 VRF インスタンスのカスタマーエッジ VRF レベルのコンテキスト ID の粒度が得られます。context-identifier—このステートメントは、エグレス保護LSPに参加するPEルーターのペアを定義するために使用されるIPV4アドレスを指定します。コンテキスト識別子は、保護機能 PE ルーターに識別子を割り当てるために使用されます。識別子は、ネットワークに参加している他の PE ルーターに伝搬され、保護されたエグレス PE ルーターがエグレス保護 LSP をプロテクター PE ルーターに信号を送ることを可能にします。

構成

CLIクイック構成

この例では、保護されたルーター、PE2、保護ルーター、PE3、およびPLRルーター上のレイヤー3 VPNサービスのエグレスPE保護の設定に関連するサンプル設定のみを示します。

この例をすばやく設定するには、次のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、 [edit] 階層レベルのCLIにコマンドをコピー&ペーストしてください。

PE2(保護PEルーター)

set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls egress-protection context-identifier 192.0.2.6 primary set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.255.245.194 set protocols bgp group ibgp family inet-vpn unicast egress-protection context-identifier 192.0.2.6

PE3(プロテクターPEルーター)

set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls egress-protection context-identifier 192.0.2.6 protector set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.255.245.196 set protocols bgp group ibgp family inet-vpn unicast egress-protection keep-import remote-vrf set policy-options policy-statement remote-vrf from community rsite1 set policy-options policy-statement remote-vrf from community rsite24 set policy-options policy-statement remote-vrf then accept set policy-options community rsite1 members target:1:1 set policy-options community rsite24 members target:100:1023

PLRルーター

set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols isis level 1 disable set protocols isis interface all node-link-protection set protocols isis backup-spf-options per-prefix-calculation set protocols ldp track-igp-metric set protocols ldp interface all set protocols ldp interface fxp0.0 disable

保護された PE ルーター(PE2)の設定

手順

保護された PE ルーター、PE2 を設定するには:

インターフェイスに MPLS を設定します。

[edit protocols mpls] user@PE2# set interface all user@PE2#set interface fxp0.0 disable

エグレス保護とコンテキスト識別子を設定します。

手記:コンテキスト識別子の種類は、

primaryに設定する必要があります。[edit protocols mpls] user@PE2# set egress-protection context-identifier 192.0.2.6 primary

設定されたBGP NRLIのエグレス保護を設定します。

手記:[edit protocols bgp group group-name family inet-vpn]階層レベルで設定されたコンテキスト識別子は、[edit protocols mpls]階層レベルで設定されたコンテキスト識別子と一致する必要があります。[edit protocols bgp] user@PE2# set group ibgp type internal user@PE2# set group ibgp local-address 10.255.245.194 user@PE2# set group ibgp family inet-vpn unicast egress-protection context-identifier 192.0.2.6

手記:[edit routing-instances routing-instance-name]階層レベルでコンテキスト識別子を設定することで、仮想ルーティングおよび転送(VRF)インスタンスごとにCE VRFレベルのコンテキストIDの粒度が得られます。デバイスの設定が完了したら、設定をコミットします。

[edit] user@PE2# commit

業績

show protocols コマンドを発行して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@PE2# show protocols

mpls {

interface all;

interface fxp0.0 {

disable;

}

egress-protection {

context-identifier 192.0.2.6 {

primary;

}

}

}

bgp {

group ibgp {

type internal;

local-address 10.255.245.194;

family inet-vpn {

unicast {

egress-protection {

context-identifier {

192.0.2.6;

}

}

}

}

}

}

プロテクター PE ルーター(PE3)の設定

手順

プロテクター PE ルーター、PE3 を設定するには:

インターフェイスに MPLS を設定します。

[edit protocols mpls] user@PE3# set interface all user@PE3#set mpls interface fxp0.0 disable

エグレス保護とコンテキスト識別子を設定します。

[edit protocols mpls] user@PE3#set egress-protection context-identifier 192.0.2.6 protector

IPv4 レイヤー 3 VPN NRLI パラメーターを設定します。

[edit protocols bgp] user@PE3# set group ibgp type internal user@PE3# set group ibgp local-address 10.255.245.196 user@PE3# set group ibgp family inet-vpn unicast egress-protection keep-import remote-vrf

ルーティングポリシーのオプションを設定します。

[edit policy-options] user@PE3# set policy-statement remote-vrf from community rsite1 user@PE3# set policy-statement remote-vrf from community rsite24 user@PE3# set policy-statement remote-vrf then accept user@PE3# set community rsite1 members target:1:1 user@PE3# set community rsite24 members target:100:1023

デバイスの設定が完了したら、設定をコミットします。

[edit] user@PE3# commit

業績

show protocolsコマンドとshow policy-optionsコマンドを発行して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@PE3# show protocols

mpls {

interface all;

interface fxp0.0 {

disable;

}

egress-protection {

context-identifier 192.0.2.6 {

protector;

}

}

}

bgp {

group ibgp {

type internal;

local-address 10.255.245.196;

family inet-vpn {

unicast {

egress-protection {

keep-import remote-vrf;

}

}

}

}

}

user@PE3# show policy-options

policy-statement remote-vrf {

from community [ rsite1 rsite24 ];

then accept;

}

community rsite1 members target:1:1;

community rsite24 members target:100:1023;

PLRルータの設定

手順

ルーターをPLR(Point of Local Repair)として設定するには:

インターフェイスに MPLS を設定します。

[edit protocols mpls] user@PLR# set interface all user@PLR# set interface fxp0.0 disable

リンク保護とともにプレフィックスごとのLFA計算を設定します。

[edit protocols isis] user@PLR# set backup-spf-options per-prefix-calculation user@PLR# set level 1 disable user@PLR# set interface all node-link-protection user@PLR# set interface fxp0.0 disable

デフォルトのLDPルートメトリック(デフォルトのLDPルートメトリックは1)ではなく、interior gateway protocol (IGP)ルートメトリックを使用するようにLDPを設定します。

[edit protocols ldp] user@PLR# set track-igp-metric user@PLR# set interface all user@PLR# set interface fxp0.0 disable

業績

show protocolsコマンドを発行して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@PLR# show protocols

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

isis {

backup-spf-options per-prefix-calculation;

level 1 disable;

interface all {

node-link-protection;

}

}

ldp {

track-igp-metric;

interface all;

interface fxp0.0 {

disable;

}

}

検証

設定が正常に機能していることを確認します。

エグレス保護の詳細の確認

目的

エグレス保護設定を確認します。

アクション

user@PE3> show mpls egress-protection details Instance Type Protection-Type rsite1 remote-vrf Protector RIB __192.0.2.6-rsite1__.inet.0, Context-Id 192.0.2.6, Enhanced-lookup Route Target 1:1 rsite24 remote-vrf Protector RIB __192.0.2.6-rsite24__.inet.0, Context-Id 192.0.2.6, Enhanced-lookup Route Target 100:1023

意味

Instance ルーティングインスタンス名を示します。 Type は VRF のタイプを示しています。 local-vrf または remote-vrfのいずれかです。 RIB (ルーティング情報ベース)は、ルーティングテーブル作成されたエッジ保護を示します。 Context-Id は、RIB に関連付けられたコンテキスト ID を示しています。 Route Target は、ルーティング インスタンスに関連付けられたルート ターゲットを示しています。

ルーティングインスタンスの検証

目的

ルーティングインスタンスを確認します。

アクション

user@PE3> show route instance site1 detail

site1:

Router ID: 198.51.100.1

Type: vrf State: Active

Interfaces:

lt-1/3/0.8

Route-distinguisher: 10.255.255.11:150

Vrf-import: [ site1-import ]

Vrf-export: [ __vrf-export-site1-internal__ ]

Vrf-export-target: [ target:100:250 ]

Fast-reroute-priority: low

Vrf-edge-protection-id: 192.0.2.6

Tables:

site1.inet.0 : 27 routes (26 active, 0 holddown, 0 hidden)

site1.iso.0 : 0 routes (0 active, 0 holddown, 0 hidden)

site1.inet6.0 : 0 routes (0 active, 0 holddown, 0 hidden)

site1.mdt.0 : 0 routes (0 active, 0 holddown, 0 hidden)

意味

Vrf-edge-protection-id は、ルーティング インスタンスとともにプロテクター PE ルーターで構成されたエグレス保護を示しています。

BGP NRLIの検証

目的

BGP VPN ネットワーク層の到達可能性情報の詳細を確認します。

アクション

user@PE3> show bgp neighbor Peer: 10.255.55.1+179 AS 65535 Local: 10.255.22.1+59264 AS 65535 Type: Internal State: Established Flags: <ImportEval Sync> Last State: OpenConfirm Last Event: RecvKeepAlive Last Error: None Options: <Preference LocalAddress KeepAll AddressFamily Rib-group Refresh> Address families configured: inet-vpn-unicast Local Address: 10.255.22.1 Holdtime: 90 Preference: 170 NLRI configured with egress-protection: inet-vpn-unicast Egress-protection NLRI inet-vpn-unicast, keep-import: [ VPN-A-remote ] Number of flaps: 0

意味

NLRI configured with egress-protection は、エグレス保護を設定したBGPファミリーを示しています。 egress-protection NLRI inet-vpn-unicast, keep-import: [remote-vrf] は、BGPグループのエグレス保護ルーティングポリシーを示しています。

例:RSVP と LDP によるレイヤー 3 VPN エグレス保護の設定

この例では、顧客がサービスプロバイダにマルチホームしている場合に、レイヤー3 VPNのエグレスで高速サービス復元を設定する方法を示しています。さらに、この例には、エグレス障害時にPLRがサービストラフィックを再ルーティングする、拡張ポイントオブローカルリペア(PLR)機能が含まれています。

Junos OS リリース 13.3 以降では、EGRESS 障害時に PLR がサービス トラフィックを再ルーティングする強化された PLR 機能が利用可能です。この機能拡張の一環として、PLR ルーターをプロテクタ ルーターに直接接続する必要がなくなりました。以前は、PLR がプロテクタ ルーターに直接接続されていない場合、ループフリーの代替ルートはプロテクタへのバックアップ パスを見つけることができませんでした。

必要条件

この例を設定する前に、デバイス初期化以外の特別な設定を行う必要はありません。

この例では、Junos OS リリース 13.3 以降が必要です。

概要

この例では、カスタマー エッジ(CE)デバイスは、デバイス CE1 がデバイス PE2 およびデバイス PE3 とマルチホームされる VPN の一部です。

デバイス PE3 は、レイヤー 3 VPN ルーティング インスタンスまたはサブネットのプロテクターとして機能します。

デバイス PE1 はデバイス CE1 のコンテキスト識別子の発信元であり、デバイス PE2 はそのコンテキスト識別子のプライマリ ルーターであり、デバイス PE3 はそのコンテキスト識別子の保護機能です。

デバイスP1は、PLR(Point of Local Repair)として機能します。そのため、デバイス P1 はレイヤー 3 VPN トラフィックをプロテクター PE ルーターにリダイレクトして、高速復元と再ルートを可能にします。

動作パスはP1>PE2を経由します。バックアップ パスは P1>PE3 を経由します。通常の状況では、トラフィックは作業パスを通過します。デバイス PE2 ノードまたはリンク障害が検出されると、トラフィックは現用パスから保護パスに再ルーティングされます。通常のフェイルオーバー プロセスでは、障害の検出と復旧はコントロール プレーンに依存するため、比較的時間がかかります。通常、コアネットワークでリンクまたはノード障害が発生した場合、エグレス障害のローカル修復オプションが利用できないため、エグレスPEルーターはイングレスPEルーターに依存して障害を検出し、バックアップパスに切り替える必要があります。この例では、エグレスPEリンクまたはノードの障害に対してローカルな修復ソリューションを提供するために、エグレス保護と呼ばれるメカニズムを使用して、接続を迅速に修復および復元します。エグレス保護が設定されているため、PLRルーターはデバイスPE2のリンクまたはノード障害を検出し、バックアップLDP信号ラベルスイッチパス(LSP)を使用してプロテクターデバイスPE3を介してトラフィックを再ルーティングします。PLRルーターは、プレフィックスごとのループフリーの代替ルートを使用して、デバイスPE3を介したバックアップネクストホップをプログラムし、トラフィックは代替パスを使用してデバイスCE2に転送されます。この復元は、PLRルーターがデバイスPE2の出口ノードまたはリンク障害を検出した後、すぐに行われます。デュアル保護メカニズムは、2つのPEルーターがそれぞれのコンテキストIDルートまたはネクストホップのプライマリPEルーターとプロテクターPEルーターとして同時に機能できるエグレス保護にも使用できます。

エグレス保護に加えて、この例は、エグレス障害時にPLRがサービストラフィックを再ルーティングする拡張PLR機能を示しています。この機能拡張は、Junos OS リリース 13.3 以降でサポートされています。この例では、デバイス P1(PLR)はデバイス PE3(プロテクタ)に直接接続されています。新しい構成ステートメント advertise-mode では、内部ゲートウェイプロトコル(IGP)がエグレス保護の可用性をアドバタイズする方法を設定できます。

構成

CLIクイック構成

この例をすばやく設定するには、次のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、 [edit] 階層レベルのCLIにコマンドをコピー&ペーストしてください。

デバイスCE1

set interfaces ge-1/2/0 unit 0 description to_PE1

set interfaces ge-1/2/0 unit 0 family inet address 10.1.0.1/24

set interfaces lo0 unit 0 family inet address 172.16.0.1/32

set protocols ospf area 0.0.0.0 interface ge-1/2/0.0

デバイスCE2

set interfaces ge-1/2/2 unit 0 description to_PE2

set interfaces ge-1/2/2 unit 0 family inet address 10.8.0.2/24

set interfaces ge-1/2/0 unit 0 description to_PE3

set interfaces ge-1/2/0 unit 0 family inet address 10.9.0.2/24

set interfaces lo0 unit 0 family inet address 172.16.0.2/32

set protocols ospf area 0.0.0.0 interface ge-1/2/2.0

set protocols ospf area 0.0.0.0 interface ge-1/2/0.0

デバイスP1

set interfaces ge-1/2/1 unit 0 description to_PE1

set interfaces ge-1/2/1 unit 0 family inet address 10.2.0.2/24

set interfaces ge-1/2/1 unit 0 family iso

set interfaces ge-1/2/1 unit 0 family mpls

set interfaces ge-1/2/0 unit 0 description to_PE2

set interfaces ge-1/2/0 unit 0 family inet address 10.4.0.1/24

set interfaces ge-1/2/0 unit 0 family iso

set interfaces ge-1/2/0 unit 0 family mpls

set interfaces ge-1/2/2 unit 0 description to_PE3

set interfaces ge-1/2/2 unit 0 family inet address 10.5.0.1/24

set interfaces ge-1/2/2 unit 0 family iso

set interfaces ge-1/2/2 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 172.16.0.3/32

set interfaces lo0 unit 0 family iso address 49.0002.0172.0016.0003.00

set protocols rsvp interface all

set protocols rsvp interface fxp0.0 disable

set protocols mpls interface all

set protocols isis backup-spf-options per-prefix-calculation

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface all node-link-protection

set protocols isis interface fxp0.0 disable

set protocols isis interface lo0.0

set protocols ldp track-igp-metric

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

デバイスPE1

set interfaces ge-1/2/0 unit 0 description to_CE1

set interfaces ge-1/2/0 unit 0 family inet address 10.1.0.2/24

set interfaces ge-1/2/1 unit 0 description to_P1

set interfaces ge-1/2/1 unit 0 family inet address 10.2.0.1/24

set interfaces ge-1/2/1 unit 0 family iso

set interfaces ge-1/2/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 172.16.183.55/32

set interfaces lo0 unit 0 family iso address 49.0002.1720.1618.3055.00

set protocols rsvp interface all

set protocols rsvp interface fxp0.0 disable

set protocols mpls label-switched-path toPrimary192.0.2.6 to 192.0.2.6

set protocols mpls label-switched-path toPrimary192.0.2.6 egress-protection

set protocols mpls interface all

set protocols bgp group ibgp type internal

set protocols bgp group ibgp local-address 172.16.183.55

set protocols bgp group ibgp family inet-vpn unicast

set protocols bgp group ibgp neighbor 172.16.183.56

set protocols bgp group ibgp neighbor 172.16.183.59

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface all

set protocols isis interface fxp0.0 disable

set protocols isis interface lo0.0

set protocols ldp track-igp-metric

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

set routing-instances vpn1 instance-type vrf

set routing-instances vpn1 interface ge-1/2/0.0

set routing-instances vpn1 route-distinguisher 172.16.183.55:10

set routing-instances vpn1 vrf-target target:10:10

set routing-instances vpn1 routing-options static route 100.0.0.0/24 next-hop 10.1.0.1

set routing-instances vpn1 protocols ospf area 0.0.0.0 interface ge-1/2/0.0

set routing-options autonomous-system 64510

デバイスPE2

set interfaces ge-1/2/0 unit 0 description to_P1

set interfaces ge-1/2/0 unit 0 family inet address 10.4.0.2/24

set interfaces ge-1/2/0 unit 0 family iso

set interfaces ge-1/2/0 unit 0 family mpls

set interfaces ge-1/2/2 unit 0 description to_CE2

set interfaces ge-1/2/2 unit 0 family inet address 10.8.0.1/24

set interfaces ge-1/2/1 unit 0 description to_PE3

set interfaces ge-1/2/1 unit 0 family inet address 10.7.0.1/24

set interfaces ge-1/2/1 unit 0 family iso

set interfaces ge-1/2/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 172.16.183.56/32

set interfaces lo0 unit 0 family iso address 49.0002.1720.1618.3056.00

set protocols rsvp interface all

set protocols rsvp interface fxp0.0 disable

set protocols mpls label-switched-path toPE1 to 172.16.183.55

set protocols mpls label-switched-path toPrimary192.0.2.6 to 192.0.2.6

set protocols mpls label-switched-path toPrimary192.0.2.6 egress-protection

set protocols mpls interface all

set protocols mpls egress-protection context-identifier 192.0.2.6 primary

set protocols mpls egress-protection context-identifier 192.0.2.6 advertise-mode stub-proxy

set protocols bgp group ibgp type internal

set protocols bgp group ibgp local-address 172.16.183.56

set protocols bgp group ibgp family inet-vpn unicast egress-protection context-identifier 192.0.2.6

set protocols bgp group ibgp neighbor 172.16.183.55

set protocols bgp group ibgp neighbor 172.16.183.59

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface all

set protocols isis interface fxp0.0 disable

set protocols isis interface lo0.0

set protocols ldp track-igp-metric

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

set routing-options autonomous-system 64510

デバイスPE3

set interfaces ge-1/2/2 unit 0 description to_P1

set interfaces ge-1/2/2 unit 0 family inet address 10.5.0.2/24

set interfaces ge-1/2/2 unit 0 family iso

set interfaces ge-1/2/2 unit 0 family mpls

set interfaces ge-1/2/0 unit 0 description to_CE2

set interfaces ge-1/2/0 unit 0 family inet address 10.9.0.1/24

set interfaces ge-1/2/1 unit 0 description to_PE2

set interfaces ge-1/2/1 unit 0 family inet address 10.7.0.2/24

set interfaces ge-1/2/1 unit 0 family iso

set interfaces ge-1/2/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 172.16.183.59/32

set interfaces lo0 unit 0 family iso address 49.0002.1720.1618.3059.00

set protocols rsvp interface all

set protocols rsvp interface fxp0.0 disable

set protocols mpls label-switched-path toPE1 to 172.16.183.55

set protocols mpls interface all

set protocols mpls egress-protection context-identifier 192.0.2.6 protector

set protocols mpls egress-protection context-identifier 192.0.2.6 advertise-mode stub-proxy

set protocols bgp group ibgp type internal

set protocols bgp group ibgp local-address 172.16.183.59

set protocols bgp group ibgp family inet-vpn unicast egress-protection keep-import remote-vrf

set protocols bgp group ibgp neighbor 172.16.183.55

set protocols bgp group ibgp neighbor 172.16.183.56

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface all

set protocols isis interface fxp0.0 disable

set protocols isis interface lo0.0

set protocols ldp track-igp-metric

set protocols ldp interface all

set policy-options policy-statement remote-vrf from community rsite1

set policy-options policy-statement remote-vrf from community rsite24

set policy-options policy-statement remote-vrf then accept

set policy-options community rsite1 members target:1:1

set policy-options community rsite24 members target:100:1023

set routing-options autonomous-system 64510

プロシージャ

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

デバイスP1(PLR)を設定するには:

-

デバイスインターフェイスを設定します。

[edit interfaces] user@P1# set ge-1/2/1 unit 0 description to_PE1 user@P1# set ge-1/2/1 unit 0 family inet address 10.2.0.2/24 user@P1# set ge-1/2/1 unit 0 family iso user@P1# set ge-1/2/1 unit 0 family mpls user@P1# set ge-1/2/0 unit 0 description to_PE2 user@P1# set ge-1/2/0 unit 0 family inet address 10.4.0.1/24 user@P1# set ge-1/2/0 unit 0 family iso user@P1# set ge-1/2/0 unit 0 family mpls user@P1# set ge-1/2/2 unit 0 description to_PE3 user@P1# set ge-1/2/2 unit 0 family inet address 10.5.0.1/24 user@P1# set ge-1/2/2 unit 0 family iso user@P1# set ge-1/2/2 unit 0 family mpls user@P1# set lo0 unit 0 family inet address 172.16.0.3/32 user@P1# set lo0 unit 0 family iso address 49.0002.0172.0016.0003.00 -

IS-IS を設定します。

ノードリンク保護とともに、プレフィックスごとのLFA計算を設定します。

[edit protocols isis] user@P1# set backup-spf-options per-prefix-calculation user@P1# set level 1 disable user@P1# set level 2 wide-metrics-only user@P1# set interface all node-link-protection user@P1# set interface fxp0.0 disable user@P1# set interface lo0.0 -

MPLS を有効にします。

[edit protocols mpls ] user@P1# set interface all -

RSVP を有効にします。

[edit protocols rsvp] user@P1# set interface all user@P1# set interface fxp0.0 disable -

LDP を有効にします。

[edit protocols ldp] user@P1# set track-igp-metric user@P1# set interface all user@P1# set interface fxp0.0 disable

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

デバイスPE1を設定するには:

-

デバイスインターフェイスを設定します。

[edit interfaces] user@PE1# set ge-1/2/0 unit 0 description to_CE1 user@PE1# set ge-1/2/0 unit 0 family inet address 10.1.0.2/24 user@PE1# set ge-1/2/1 unit 0 description to_P1 user@PE1# set ge-1/2/1 unit 0 family inet address 10.2.0.1/24 user@PE1# set ge-1/2/1 unit 0 family iso user@PE1# set ge-1/2/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 172.16.183.55/32 user@PE1# set lo0 unit 0 family iso address 49.0002.1720.1618.3055.00 -

RSVP を有効にします。

[edit protocols rsvp] user@PE1# set interface all user@PE1# set interface fxp0.0 disable -

MPLS を設定します。

[edit protocols mpls] user@PE1# set label-switched-path toPrimary192.0.2.6 to 192.0.2.6 user@PE1# set label-switched-path toPrimary192.0.2.6 egress-protection user@PE1# set interface all -

IBGPを設定します。

[edit protocols bgp group ibgp] user@PE1# set type internal user@PE1# set local-address 172.16.183.55 user@PE1# set family inet-vpn unicast user@PE1# set neighbor 172.16.183.56 user@PE1# set neighbor 172.16.183.59 -

IS-IS を設定します。

[edit protocols isis] user@PE1# set level 1 disable user@PE1# set level 2 wide-metrics-only user@PE1# set interface all user@PE1# set interface fxp0.0 disable user@PE1# set interface lo0.0 -

LDP を有効にします。

[edit protocols ldp] user@PE1# set track-igp-metric user@PE1# set interface all user@PE1# set interface fxp0.0 disable -

ルーティング インスタンスを設定します。

[edit routing-instances vpn1] user@PE1# set instance-type vrf user@PE1# set interface ge-1/2/0.0 user@PE1# set route-distinguisher 172.16.183.55:10 user@PE1# set vrf-target target:10:10 user@PE1# set routing-options static route 100.0.0.0/24 next-hop 10.1.0.1 user@PE1# set protocols ospf area 0.0.0.0 interface ge-1/2/0.0 -

自律システム(AS)番号を設定します。

[edit routing-options] user@PE1# set autonomous-system 64510

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

デバイスPE2を設定するには:

-

デバイスインターフェイスを設定します。

[edit interfaces] user@PE2# set ge-1/2/0 unit 0 description to_P1 user@PE2# set ge-1/2/0 unit 0 family inet address 10.4.0.2/24 user@PE2# set ge-1/2/0 unit 0 family iso user@PE2# set ge-1/2/0 unit 0 family mpls user@PE2# set ge-1/2/2 unit 0 description to_CE2 user@PE2# set ge-1/2/2 unit 0 family inet address 10.8.0.1/24 user@PE2# set ge-1/2/1 unit 0 description to_PE3 user@PE2# set ge-1/2/1 unit 0 family inet address 10.7.0.1/24 user@PE2# set ge-1/2/1 unit 0 family iso user@PE2# set ge-1/2/1 unit 0 family mpls user@PE2# set lo0 unit 0 family inet address 172.16.183.56/32 user@PE2# set lo0 unit 0 family iso address 49.0002.1720.1618.3056.00 -

RSVP を有効にします。

[edit protocols rsvp] user@PE2# set interface all user@PE2# set interface fxp0.0 disable -

MPLS を設定します。

[edit protocols mpls] user@PE2# set label-switched-path toPE1 to 172.16.183.55 user@PE2# set label-switched-path toPrimary192.0.2.6 to 192.0.2.6 user@PE2# set label-switched-path toPrimary192.0.2.6 egress-protection user@PE2# set interface all user@PE2# set egress-protection context-identifier 192.0.2.6 primary user@PE2# set egress-protection context-identifier 192.0.2.6 advertise-mode stub-proxy -

IBGPを設定します。

[edit protocols bgp group ibgp] user@PE2# set type internal user@PE2# set local-address 172.16.183.56 user@PE2# set family inet-vpn unicast egress-protection context-identifier 192.0.2.6 user@PE2# set neighbor 172.16.183.55 user@PE2# set neighbor 172.16.183.59 -

IS-IS を設定します。

[edit protocols isis] user@PE2# set level 1 disable user@PE2# set level 2 wide-metrics-only user@PE2# set interface all user@PE2# set interface fxp0.0 disable user@PE2# set interface lo0.0 -

LDP を有効にします。

[edit protocols ldp] user@PE2# set track-igp-metric user@PE2# set interface all user@PE2# set interface fxp0.0 disable -

AS番号を設定します。

[edit routing-options] user@PE2# set autonomous-system 64510

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

デバイスPE3を設定するには:

-

デバイスインターフェイスを設定します。

[edit interfaces] user@PE3# set ge-1/2/2 unit 0 description to_P1 user@PE3# set ge-1/2/2 unit 0 family inet address 10.5.0.2/24 user@PE3# set ge-1/2/2 unit 0 family iso user@PE3# set ge-1/2/2 unit 0 family mpls user@PE3# set ge-1/2/0 unit 0 description to_CE2 user@PE3# set ge-1/2/0 unit 0 family inet address 10.9.0.1/24 user@PE3# set ge-1/2/1 unit 0 description to_PE2 user@PE3# set ge-1/2/1 unit 0 family inet address 10.7.0.2/24 user@PE3# set ge-1/2/1 unit 0 family iso user@PE3# set ge-1/2/1unit 0 family mpls user@PE3# set lo0 unit 0 family inet address 172.16.183.59/32 user@PE3# set lo0 unit 0 family iso address 49.0002.1720.1618.3059.00 -

RSVP を有効にします。

[edit protocols rsvp] user@PE3# set interface all user@PE3# set interface fxp0.0 disable -

MPLS を設定します。

[edit protocols mpls] user@PE3# set label-switched-path toPE1 to 172.16.183.55 user@PE3# set interface all user@PE3# set egress-protection context-identifier 192.0.2.6 protector user@PE3# set egress-protection context-identifier 192.0.2.6 advertise-mode stub-proxy -

IBGPを設定します。

[edit protocols bgp group ibgp] user@PE3# set type internal user@PE3# set local-address 172.16.183.59 user@PE3# set family inet-vpn unicast egress-protection keep-import remote-vrf user@PE3# set neighbor 172.16.183.55 user@PE3# set neighbor 172.16.183.56 -

IS-IS を設定します。

[edit protocols isis] user@PE3# set level 1 disable user@PE3# set level 2 wide-metrics-only user@PE3# set interface all user@PE3# set interface fxp0.0 disable user@PE3# set interface lo0.0 -

LDP を有効にします。

[edit protocols ldp] user@PE3# set track-igp-metric user@PE3# set interface all -

ルーティングポリシーを設定します。

[edit policy-options] user@PE3# set policy-statement remote-vrf from community rsite1 user@PE3# set policy-statement remote-vrf from community rsite24 user@PE3# set policy-statement remote-vrf then accept user@PE3# set community rsite1 members target:1:1 user@PE3# set community rsite24 members target:100:1023 -

AS番号を設定します。

[edit routing-options] user@PE3# set autonomous-system 64510

業績

設定モードから、 show interfaces コマンドと show protocols コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

デバイスP1

user@P1# show interfaces

ge-1/2/0 {

unit 0 {

description to_PE2;

family inet {

address 10.4.0.1/24;

}

family iso;

family mpls;

}

}

ge-1/2/1 {

unit 0{

description to_PE1;

family inet {

address 10.2.0.2/24;

}

family iso;

family mpls;

}

}

ge-1/2/2 {

unit 0 {

description to_PE3;

family inet {

address 10.5.0.1/24;

}

family iso;

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 172.16.0.3/32;

}

family iso {

address 49.0002.0172.0016.0003.00;

}

}

}

user@P1# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

interface all;

}

isis {

backup-spf-options per-prefix-calculation;

level 1 disable;

level 2 wide-metrics-only;

interface all {

node-link-protection;

}

interface fxp0.0 {

disable;

}

interface lo0.0;

}

ldp {

track-igp-metric;

interface all;

interface fxp0.0 {

disable;

}

}

デバイスPE1

user@PE1# show interfaces

ge-1/2/0 {

unit 0 {

description to_CE1;

family inet {

address 10.1.0.2/24;

}

}

}

ge-1/2/1 {

unit 0 {

description to_P1;

family inet {

address 10.2.0.1/24;

}

family iso;

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 172.16.183.55/32;

}

family iso {

address 49.0002.1720.1618.3055.00;

}

}

}

user@PE1# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

label-switched-path toPE2Primary192.0.2.6 {

to 192.0.2.6;

egress-protection;

}

interface all;

}

bgp {

group ibgp {

type internal;

local-address 172.16.183.55;

family inet-vpn {

unicast;

}

neighbor 172.16.183.56;

neighbor 172.16.183.59;

}

}

isis {

level 1 disable;

level 2 wide-metrics-only;

interface all;

interface fxp0.0 {

disable;

}

interface lo0.0;

}

ldp {

track-igp-metric;

interface all;

interface fxp0.0 {

disable;

}

}

user@PE1# show routing-instances

vpn1 {

instance-type vrf;

interface ge-1/2/0.0;

route-distinguisher 172.16.183.55:10;

vrf-target target:10:10;

routing-options {

static {

route 100.0.0.0/24 next-hop 10.1.0.1;

}

}

protocols {

ospf {

area 0.0.0.0 {

interface ge-1/2/0.0;

}

}

}

}

user@PE1# show routing-options autonomous-system 64510;

デバイスPE2

user@PE2# show interfaces

ge-1/2/0 {

unit 0 {

description to_P1;

family inet {

address 10.4.0.2/24;

}

family iso;

family mpls;

}

}

ge-1/2/1 {

unit 0 {

description to_PE3;

family inet {

address 10.7.0.1/24;

}

family iso;

family mpls;

}

}

ge-1/2/2 {

unit 0 {

description to_CE2;

family inet {

address 10.8.0.1/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.16.183.56/32;

}

family iso {

address 49.0002.1720.1618.3056.00;

}

}

}

user@PE2# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

label-switched-path toPE1 {

to 172.16.183.55;

}

label-switched-path toPE2Primary192.0.2.6 {

to 192.0.2.6;

egress-protection;

}

interface all;

egress-protection {

context-identifier 192.0.2.6 {

primary;

advertise-mode stub-proxy;

}

}

}

bgp {

group ibgp {

type internal;

local-address 172.16.183.56;

family inet-vpn {

unicast {

egress-protection {

context-identifier {

192.0.2.6;

}

}

}

}

neighbor 172.16.183.55;

neighbor 172.16.183.59;

}

}

isis {

level 1 disable;

level 2 wide-metrics-only;

interface all;

interface fxp0.0 {

disable;

}

interface lo0.0;

}

ldp {

track-igp-metric;

interface all;

interface fxp0.0 {

disable;

}

}

user@PE2# show routing-options autonomous-system 64510;

デバイスPE3

user@PE3# show interfaces

ge-1/2/0 {

unit 0 {

description to_CE2;

family inet {

address 10.9.0.1/24;

}

}

}

ge-1/2/1 {

unit 0 {

description to_PE2;

family inet {

address 10.7.0.2/24;

}

family iso;

family mpls;

}

}

ge-1/2/2 {

unit 0 {

description to_P1;

family inet {

address 10.5.0.2/24;

}

family iso;

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 172.16.183.59/32;

}

family iso {

address 49.0002.1720.1618.3059.00;

}

}

}

user@PE3# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

label-switched-path toPE1 {

to 172.16.183.55;

}

interface all;

egress-protection {

context-identifier 192.0.2.6 {

protector;

advertise-mode stub-proxy;

}

}

}

bgp {

group ibgp {

type internal;

local-address 172.16.183.59;

family inet-vpn {

unicast {

egress-protection {

keep-import remote-vrf;

}

}

}

neighbor 172.16.183.55;

neighbor 172.16.183.56;

}

}

isis {

level 1 disable;

level 2 wide-metrics-only;

interface all;

interface fxp0.0 {

disable;

}

interface lo0.0;

}

ldp {

track-igp-metric;

interface all;

}

user@PE3# show policy-options

policy-statement remote-vrf {

from community [ rsite1 rsite24 ];

then accept;

}

community rsite1 members target:1:1;

community rsite24 members target:100:1023;

user@PE3# show routing-options autonomous-system 64510;

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

- プロテクタノードの検証

- プライマリノードの検証

- コンテキスト識別子ルートのチェック

- エグレス保護の検証

- デバイスPE1のルーティングインスタンスの検証

- LSP の検証

- BGP NRLIの検証

- トラフィック制御データベースの検証

- IS-IS データベースの検証

プロテクタノードの検証

目的

保護機能ノード (デバイス PE3) で、構成されたエグレス保護コンテキスト識別子に関する情報を確認します。

アクション

user@PE3> show mpls context-identifer detail protector

ID: 192.0.2.6

Type: protector, Metric: 16777215, Mode: proxy

Context table: __PE3:192.0.2.6__.mpls.0

Context LSPs:

toPE2Primary192.0.2.6, from: 172.16.183.55

toPE2Primary192.0.2.6, from: 172.16.183.56

Total 1, Primary 0, Protector 1