このページの目次

例:ルーティング デバイスのグループ VPNv2 でのグループ VPN の設定

グループVPNv2は、MX5、MX10、MX40、MX80、MX104、MX240、MX480、MX960ルーター上のグループVPNテクノロジーの名前です。グループVPNv2は、SRXセキュリティゲートウェイに実装されているグループVPNテクノロジーとは異なります。本書では、グループVPNという用語は、SRX技術ではなく、技術全般を指すために使用されることがあります。

この例では、グループ VPNv2 でグループ VPN を構成して、IP セキュリティ(IPsec)アーキテクチャを拡張し、ルーターのグループによって共有されるグループ セキュリティ アソシエーション(GSA)をサポートする方法を示します。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

MS-MIC-16GまたはMS-MPC-PICラインカードを搭載した2つのMXシリーズ5Gユニバーサルルーティングプラットフォーム

1 つ以上の Cisco グループ コントローラまたはキー サーバ(GC/KS)への到達可能性

MXシリーズルーターで稼働するJunos OSリリース14.1以降

始める前に:

ネットワーク通信用にルーターを設定します。

Cisco GC/KS を設定します。

グループメンバーデバイスインターフェイスを設定します。

概要

Junos OS リリース 14.1 以降、MS-MIC-16G および MS-MPC-PIC ライン カードを搭載した MX シリーズ ルーターは、1 つ以上のシスコ グループ コントローラまたはキー サーバ(GC/KS)でグループ VPNv2 メンバー機能のサポートを提供します。グループ メンバーは、協調サーバとの相互運用性を最小限に抑えながら、最大 4 つの Cisco GC/KS に接続できます。

この機能は、グループ VPNv2 機能のシステム ロギングのサポート、および制御トラフィックとデータ トラフィックの両方に対するルーティング インスタンスのサポートも提供します。

構成

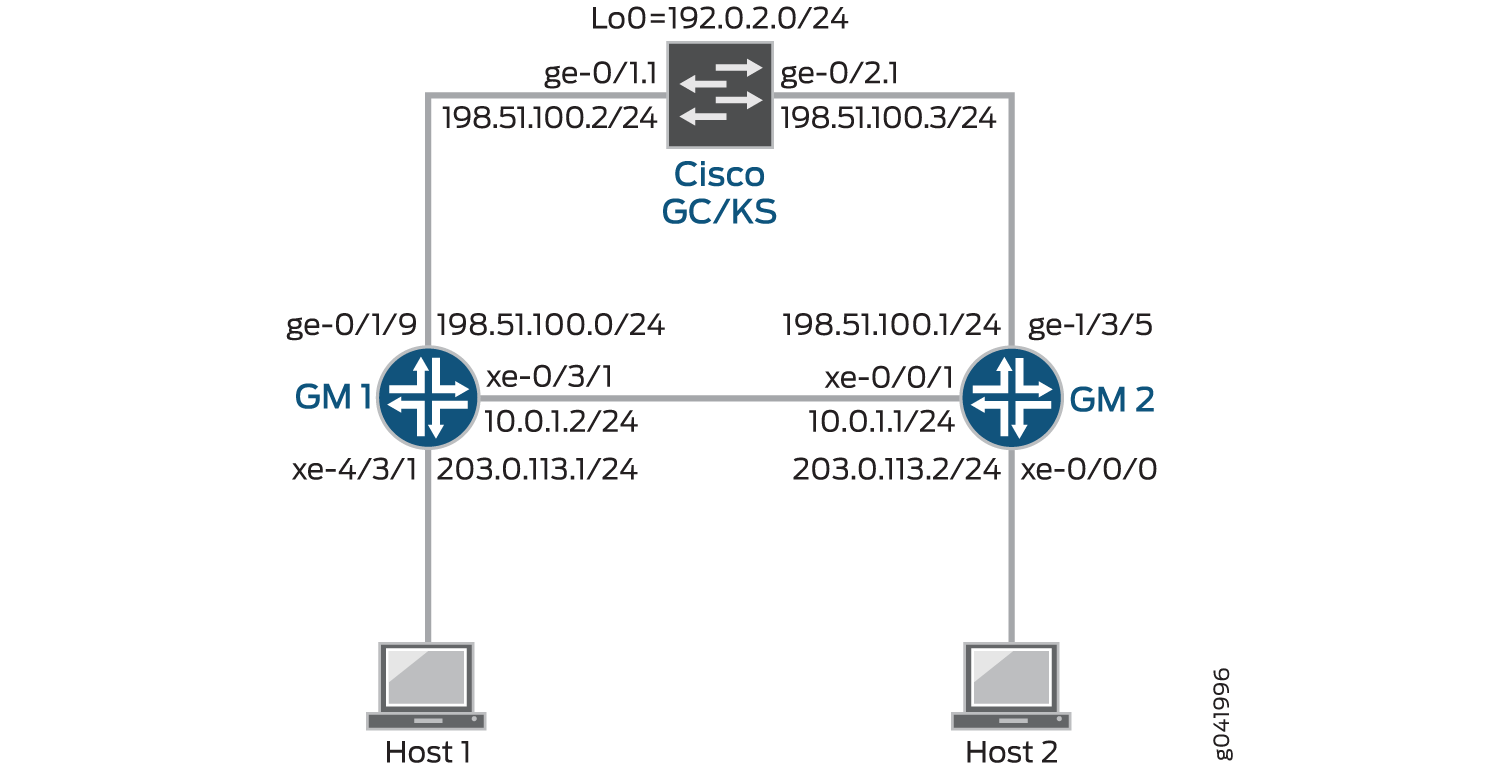

単一のGC/KSを使用したグループVPNv2の設定

CLIクイック構成

この例をすばやく設定するには、次のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、コマンドをコピーして階層レベルのCLI [edit] に貼り付けてから、 commit 設定を行います。

GM1

set interfaces ms-4/0/0 unit 1 family inet set interfaces ge-0/1/9 vlan-tagging set interfaces ge-0/1/9 unit 1 vlan-id 11 set interfaces ge-0/1/9 unit 1 family inet address 198.51.100.0/24 set interfaces xe-0/3/1 vlan-tagging set interfaces xe-0/3/1 unit 1 vlan-id 1 set interfaces xe-0/3/1 unit 1 family inet service input service-set gvpn-service-set set interfaces xe-0/3/1 unit 1 family inet service output service-set gvpn-service-set set interfaces xe-0/3/1 unit 1 family inet address 10.0.1.2/24 set interfaces xe-4/3/1 unit 0 family inet address 203.0.113.1/24 set routing-options static route 192.0.2.0/24 next-hop 198.51.100.2 set routing-options static route 203.0.113.0/24 next-hop 10.0.1.1 set security group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys set security group-vpn member ike proposal ike-proposal dh-group group2 set security group-vpn member ike proposal ike-proposal authentication-algorithm sha1 set security group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbc set security group-vpn member ike policy ike-policy mode main set security group-vpn member ike policy ike-policy proposals ike-proposal set security group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36" set security group-vpn member ike gateway gw-group1 ike-policy ike-policy set security group-vpn member ike gateway gw-group1 server-address 192.0.2.0 set security group-vpn member ike gateway gw-group1 local-address 198.51.100.0 set security group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 set security group-vpn member ipsec vpn vpn-group1 group 1 set security group-vpn member ipsec vpn vpn-group1 match-direction output set services service-set gvpn-service-set interface-service service-interface ms-4/0/0.1 set services service-set gvpn-service-set ipsec-group-vpn vpn-group1

GM2

set interfaces ms-0/2/0 unit 1 family inet set interfaces xe-0/0/0 unit 0 family inet address 203.0.113.2/24 set interfaces xe-0/1/1 vlan-tagging set interfaces xe-0/1/1 unit 1 vlan-id 1 set interfaces xe-0/1/1 unit 1 family inet service input service-set gvpn-service-set set interfaces xe-0/1/1 unit 1 family inet service output service-set gvpn-service-set set interfaces xe-0/1/1 unit 1 family inet address 10.0.1.1/24 set interfaces ge-1/3/5 vlan-tagging set interfaces ge-1/3/5 unit 1 vlan-id 11 set interfaces ge-1/3/5 unit 1 family inet address 198.51.100.1/24 set routing-options static route 192.0.2.0/24 next-hop 198.51.100.3 set routing-options static route 203.0.113.2/24 next-hop 10.0.1.2 set security group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys set security group-vpn member ike proposal ike-proposal dh-group group2 set security group-vpn member ike proposal ike-proposal authentication-algorithm sha1 set security group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbc set security group-vpn member ike policy ike-policy mode main set security group-vpn member ike policy ike-policy proposals ike-proposal set security group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36" set security group-vpn member ike gateway gw-group1 ike-policy ike-policy set security group-vpn member ike gateway gw-group1 server-address 192.0.2.0 set security group-vpn member ike gateway gw-group1 local-address 198.51.100.0 set security group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 set security group-vpn member ipsec vpn vpn-group1 group 1 set security group-vpn member ipsec vpn vpn-group1 match-direction output set services service-set gvpn-service-set interface-service service-interface ms-0/2/0.1 set services service-set gvpn-service-set ipsec-group-vpn vpn-group1

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、「 1 コンフィグレーション・モードでのCLIエディタの使用」を参照してください。

GM1を設定するには:

ルーターGM1インターフェイスを設定します。

[edit interfaces]user@GM1# set ms-4/0/0 unit 1 family inet user@GM1# set ge-0/1/9 vlan-tagging user@GM1# set ge-0/1/9 unit 1 vlan-id 11 user@GM1# set ge-0/1/9 unit 1 family inet address 198.51.100.0/24 user@GM1# set xe-0/3/1 vlan-tagging user@GM1# set xe-0/3/1 unit 1 vlan-id 1 user@GM1# set xe-0/3/1 unit 1 family inet service input service-set gvpn-service-set user@GM1# set xe-0/3/1 unit 1 family inet service output service-set gvpn-service-set user@GM1# set xe-0/3/1 unit 1 family inet address 10.0.1.2/24 user@GM1# set interfaces xe-4/3/1 unit 0 family inet address 203.0.113.1/24グループサーバーとメンバー2に到達するように静的ルートを設定します。

[edit routing-options]user@GM1# set static route 192.0.2.0/24 next-hop 198.51.100.2 user@GM1# set static route 203.0.113.0/24 next-hop 10.0.1.1IKEプロポーザルを定義します。

[edit security]user@GM1# set group-vpn member ike proposal ike-proposalIKEプロポーザルのフェーズ1 SAを設定します。

[edit security]user@GM1# set group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys user@GM1# set group-vpn member ike proposal ike-proposal dh-group group2 user@GM1# set group-vpn member ike proposal ike-proposal authentication-algorithm sha1 user@GM1# set group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbcIKEポリシーを定義します。

[edit security]user@GM1# set group-vpn member ike policy ike-policy mode main user@GM1# set group-vpn member ike policy ike-policy proposals ike-proposal user@GM1# set group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36"gw-group1 のリモートゲートウェイを設定します。

[edit security]user@GM1# set group-vpn member ike gateway gw-group1 ike-policy ike-policy user@GM1# set group-vpn member ike gateway gw-group1 server-address 192.0.2.0 user@GM1# set group-vpn member ike gateway gw-group1 local-address 198.51.100.0gw-group1 のグループ識別子と IKE ゲートウェイを設定します。

[edit security]user@GM1# set group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 user@GM1# set group-vpn member ipsec vpn vpn-group1 group 1 user@GM1# set group-vpn member ipsec vpn vpn-group1 match-direction outputgw-group1 のサービス セットを設定します。

[edit services]user@GM1# set service-set gvpn-service-set interface-service service-interface ms-4/0/0.1 user@GM1# set service-set gvpn-service-set ipsec-group-vpn vpn-group1

結果

設定モードから、 、 、 show routing-optionsshow security、および show services のコマンドを入力してshow interfaces設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

GM1

user@GM1# show interfaces

ge-0/1/9 {

vlan-tagging;

unit 1 {

vlan-id 11;

family inet {

address 198.51.100.0/24;

}

}

}

xe-0/3/1 {

vlan-tagging;

unit 1 {

vlan-id 1;

family inet {

service {

input {

service-set gvpn-service-set;

}

output {

service-set gvpn-service-set;

}

}

address 10.0.1.2/24;

}

}

}

ms-4/0/0 {

unit 1 {

family inet;

}

}

xe-4/3/1 {

unit 0 {

family inet {

address 203.0.113.1/24;

}

}

}

user@GM1# show routing-options

static {

route 192.0.2.0/24 next-hop 198.51.100.2;

route 203.0.113.0/24 next-hop 10.0.1.1;

}

user@GM1# show security

group-vpn {

member {

ike {

proposal ike-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike-policy {

mode main;

pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36"; ## SECRET-DATA

proposals ike-proposal;

}

gateway gw-group1 {

ike-policy ike-policy;

server-address 192.0.2.0;

local-address 198.51.100.0;

}

}

ipsec {

vpn vpn-group1 {

ike-gateway gw-group1;

group 1;

match-direction output;

}

}

}

}

user@GM1# show services

service-set gvpn-service-set {

interface-service {

service-interface ms-4/0/0.1;

}

ipsec-group-vpn vpn-group1;

}

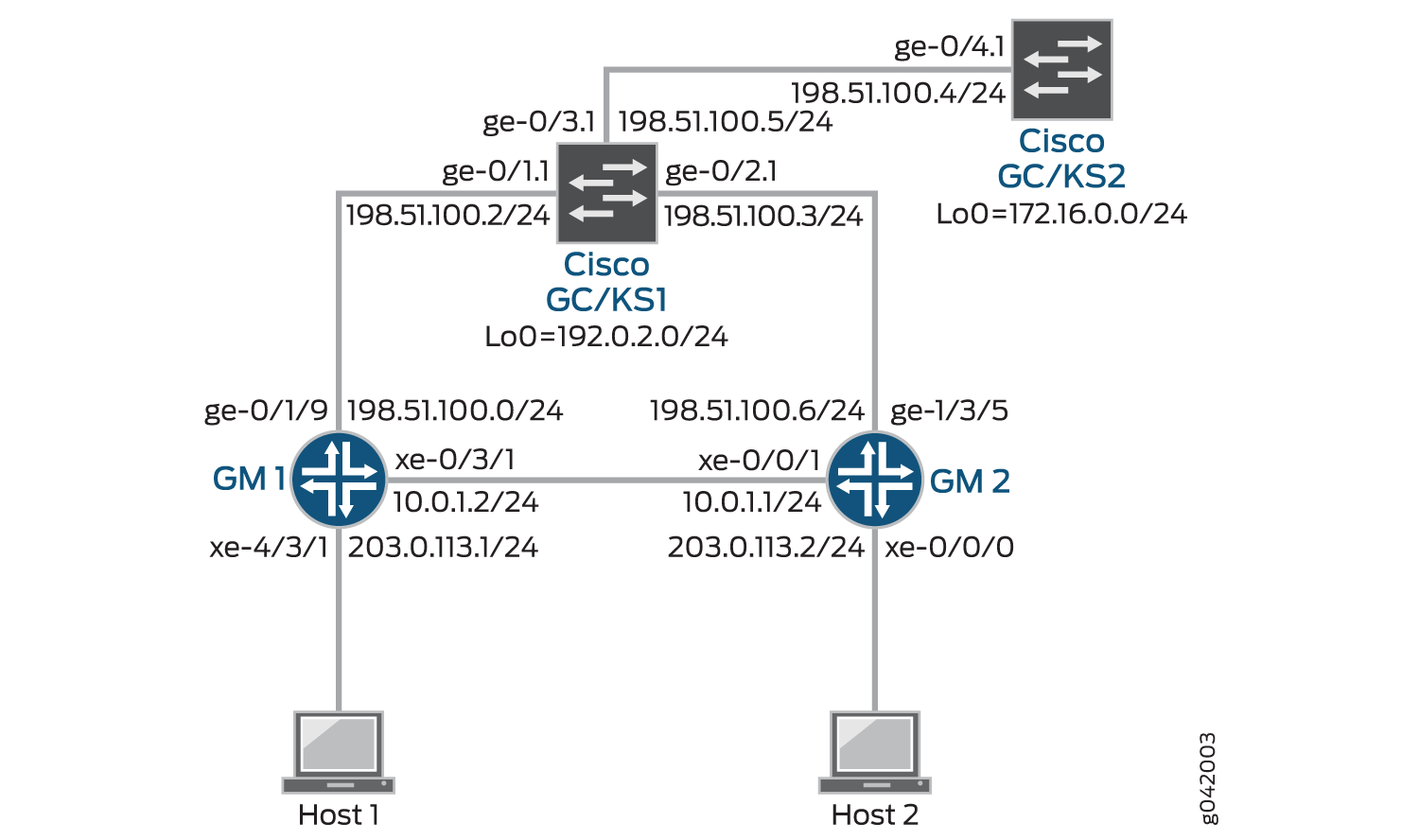

複数のGC/KSを使用したグループVPNv2の設定

CLIクイック構成

この例をすばやく設定するには、次のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、コマンドをコピーして階層レベルのCLI [edit] に貼り付けてから、 commit 設定を行います。

GM1

set interfaces ms-4/0/0 unit 1 family inet set interfaces ge-0/1/9 vlan-tagging set interfaces ge-0/1/9 unit 1 vlan-id 11 set interfaces ge-0/1/9 unit 1 family inet address 198.51.100.0/24 set interfaces xe-0/3/1 vlan-tagging set interfaces xe-0/3/1 unit 1 vlan-id 1 set interfaces xe-0/3/1 unit 1 family inet service input service-set gvpn-service-set set interfaces xe-0/3/1 unit 1 family inet service output service-set gvpn-service-set set interfaces xe-0/3/1 unit 1 family inet address 10.0.1.2/24 set interfaces xe-4/3/1 unit 0 family inet address 203.0.113.1/24 set routing-options static route 192.0.2.0/24 next-hop 198.51.100.2 set routing-options static route 203.0.113.0/24 next-hop 10.0.1.1 set security group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys set security group-vpn member ike proposal ike-proposal dh-group group2 set security group-vpn member ike proposal ike-proposal authentication-algorithm sha1 set security group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbc set security group-vpn member ike policy ike-policy mode main set security group-vpn member ike policy ike-policy proposals ike-proposal set security group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36" set security group-vpn member ike gateway gw-group1 ike-policy ike-policy set security group-vpn member ike gateway gw-group1 server-address 192.0.2.0 set security group-vpn member ike gateway gw-group1 server-address 172.16.0.0 set security group-vpn member ike gateway gw-group1 local-address 198.51.100.0 set security group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 set security group-vpn member ipsec vpn vpn-group1 group 1 set security group-vpn member ipsec vpn vpn-group1 match-direction output set services service-set gvpn-service-set interface-service service-interface ms-4/0/0.1 set services service-set gvpn-service-set ipsec-group-vpn vpn-group1

GM2

set interfaces ms-0/2/0 unit 1 family inet set interfaces xe-0/0/0 unit 0 family inet address 203.0.113.2/24 set interfaces xe-0/1/1 vlan-tagging set interfaces xe-0/1/1 unit 1 vlan-id 1 set interfaces xe-0/1/1 unit 1 family inet service input service-set gvpn-service-set set interfaces xe-0/1/1 unit 1 family inet service output service-set gvpn-service-set set interfaces xe-0/1/1 unit 1 family inet address 10.0.1.1/24 set interfaces ge-1/3/5 vlan-tagging set interfaces ge-1/3/5 unit 1 vlan-id 11 set interfaces ge-1/3/5 unit 1 family inet address 198.51.100.1/24 set routing-options static route 192.0.2.0/24 next-hop 198.51.100.3 set routing-options static route 203.0.113.2/24 next-hop 10.0.1.2 set security group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys set security group-vpn member ike proposal ike-proposal dh-group group2 set security group-vpn member ike proposal ike-proposal authentication-algorithm sha1 set security group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbc set security group-vpn member ike policy ike-policy mode main set security group-vpn member ike policy ike-policy proposals ike-proposal set security group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36" set security group-vpn member ike gateway gw-group1 ike-policy ike-policy set security group-vpn member ike gateway gw-group1 server-address 192.0.2.0 set security group-vpn member ike gateway gw-group1 server-address 172.16.0.0 set security group-vpn member ike gateway gw-group1 local-address 198.51.100.1 set security group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 set security group-vpn member ipsec vpn vpn-group1 group 1 set security group-vpn member ipsec vpn vpn-group1 match-direction output set services service-set gvpn-service-set interface-service service-interface ms-0/2/0.1 set services service-set gvpn-service-set ipsec-group-vpn vpn-group1

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、「 1 コンフィグレーション・モードでのCLIエディタの使用」を参照してください。

GM1を設定するには:

ルーターGM1インターフェイスを設定します。

[edit interfaces]user@GM1# set ms-4/0/0 unit 1 family inet user@GM1# set ge-0/1/9 vlan-tagging user@GM1# set ge-0/1/9 unit 1 vlan-id 11 user@GM1# set ge-0/1/9 unit 1 family inet address 198.51.100.0/24 user@GM1# set xe-0/3/1 vlan-tagging user@GM1# set xe-0/3/1 unit 1 vlan-id 1 user@GM1# set xe-0/3/1 unit 1 family inet service input service-set gvpn-service-set user@GM1# set xe-0/3/1 unit 1 family inet service output service-set gvpn-service-set user@GM1# set xe-0/3/1 unit 1 family inet address 10.0.1.2/24 user@GM1# set xe-4/3/1 unit 0 family inet address 203.0.113.1/24グループサーバーとメンバー2に到達するように静的ルートを設定します。

[edit routing-options]user@GM1# set static route 192.0.2.0/24 next-hop 198.51.100.2 user@GM1# set static route 203.0.1.0/24 next-hop 10.0.1.1IKEプロポーザルを定義します。

[edit security]user@GM1# set group-vpn member ike proposal ike-proposalIKEプロポーザルのフェーズ1 SAを設定します。

[edit security]user@GM1# set group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys user@GM1# set group-vpn member ike proposal ike-proposal dh-group group2 user@GM1# set group-vpn member ike proposal ike-proposal authentication-algorithm sha1 user@GM1# set group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbcIKEポリシーを定義します。

[edit security]user@GM1# set group-vpn member ike policy ike-policy mode main user@GM1# set group-vpn member ike policy ike-policy proposals ike-proposal user@GM1# set group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36"gw-group1 のリモートゲートウェイを設定します。

[edit security]user@GM1# set group-vpn member ike gateway gw-group1 ike-policy ike-policy user@GM1# set group-vpn member ike gateway gw-group1 server-address 192.0.2.0 user@GM1# set group-vpn member ike gateway gw-group1 server-address 172.16.0.0 user@GM1# set group-vpn member ike gateway gw-group1 local-address 198.51.100.0gw-group1 のグループ識別子と IKE ゲートウェイを設定します。

[edit security]user@GM1# set group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 user@GM1# set group-vpn member ipsec vpn vpn-group1 group 1 user@GM1# set group-vpn member ipsec vpn vpn-group1 match-direction outputgw-group1 のサービス セットを設定します。

[edit services]user@GM1# set service-set gvpn-service-set interface-service service-interface ms-4/0/0.1 user@GM1# set service-set gvpn-service-set ipsec-group-vpn vpn-group1

結果

設定モードから、 、 、 show routing-optionsshow security、および show services のコマンドを入力してshow interfaces設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

GM1

user@GM1# show interfaces

ge-0/1/9 {

vlan-tagging;

unit 1 {

vlan-id 11;

family inet {

address 198.51.100.0/24;

}

}

}

xe-0/3/1 {

vlan-tagging;

unit 1 {

vlan-id 1;

family inet {

service {

input {

service-set gvpn-service-set;

}

output {

service-set gvpn-service-set;

}

}

address 10.0.1.2/24;

}

}

}

ms-4/0/0 {

unit 1 {

family inet;

}

}

xe-4/3/1 {

unit 0 {

family inet {

address 203.0.113.1/24;

}

}

}

user@GM1# show routing-options

static {

route 192.0.2.0/24 next-hop 198.51.100.2;

route 203.0.113.0/24 next-hop 10.0.1.1;

}

user@GM1# show security

group-vpn {

member {

ike {

proposal ike-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike-policy {

mode main;

pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36"; ## SECRET-DATA

proposals ike-proposal;

}

gateway gw-group1 {

ike-policy ike-policy;

server-address [ 192.0.2.0 172.16.0.0 ];

local-address 198.51.100.0;

}

}

ipsec {

vpn vpn-group1 {

ike-gateway gw-group1;

group 1;

match-direction output;

}

}

}

}

user@GM1# show services

service-set gvpn-service-set {

interface-service {

service-interface ms-4/0/0.1;

}

ipsec-group-vpn vpn-group1;

}

検証

設定が正常に機能していることを確認します。

グループメンバーIKE SAの検証

目的

ルーターGM1のIKE SAを確認します。

アクション

オペレーショナルモードから、 コマンドを実行します show security group-vpn member ike security-associations detail 。

user@GM1> show security group-vpn member ike security-associations detail IKE peer 192.0.2.0, Index 2994970, Gateway Name: gw-group1 Role: Initiator, State: UP Initiator cookie: 7fad16089a123bcd, Responder cookie: 536b33ffe89799de Exchange type: Main, Authentication method: Pre-shared-keys Local: 198.51.100.0:848, Remote: 192.0.2.0:848 Lifetime: Expires in 175 seconds Peer ike-id: 192.0.2.0 Xauth user-name: not available Xauth assigned IP: 0.0.0.0 Algorithms: Authentication : hmac-sha1-96 Encryption : 3des-cbc Pseudo random function: hmac-sha1 Diffie-Hellman group : DH-group-2 Traffic statistics: Input bytes : 752 Output bytes : 716 Input packets: 5 Output packets: 5 Flags: IKE SA is created IPSec security associations: 0 created, 0 deleted Phase 2 negotiations in progress: 0

意味

ルーターGM1は、グループのGC/KSでIKE SAを確立しました。

グループ メンバー IPsec SA の検証

目的

ルーターGM1のIPsec SAを確認します。

アクション

オペレーショナルモードから、 コマンドを実行します show security group-vpn member ipsec security-associations detail 。

user@GM1> show security group-vpn member ipsec security-associations detail

Virtual-system: root Group VPN Name: vpn-group1

Local Gateway: 198.51.100.1, GDOI Server: 192.0.2.0

Group Id: 1

Rule Match Direction: output, Tunnel-MTU: 1500

Routing Instance: default

DF-bit: clear

Stats:

Pull Succeeded : 18

Pull Failed : 0

Pull Timeout : 0

Pull Aborted : 0

Server Failover : 0

Delete Received : 0

Exceed Maximum Keys(4) : 0

Exceed Maximum Policies(1): 0

Unsupported Algo : 0

Flags:

Rekey Needed: no

List of policies received from server:

Tunnel-id: 10001

Source IP: ipv4_subnet(any:0,[0..7]=203.0.2.0/24)

Destination IP: ipv4_subnet(any:0,[0..7]=203.0.1.0/24)

Direction: bi-directional, SPI: e1c117c7

Protocol: ESP, Authentication: sha1, Encryption: 3des

Hard lifetime: Expires in 2526 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2366 seconds

Mode: Tunnel, Type: Group VPN, State: installed

Anti-replay service: N/A

意味

ルーターGM1は、GC/KSとのIPsec SAを確立しています。

グループ メンバーの IPsec 統計情報の検証

目的

ルーターGM1のIPsec統計を確認します。

アクション

オペレーショナルモードから、 コマンドを実行します show security group-vpn member ipsec statistics 。

user@GM1> show security group-vpn member ipsec statistics PIC: ms-0/2/0, Service set: gvpn-service-set ESP Statistics: Encrypted bytes: 264 Decrypted bytes: 264 Encrypted packets: 3 Decrypted packets: 3 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0 ESP authentication failures: 0 ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Replay before window drops: 0, Replayed pkts: 0 IP integrity errors: 0, Exceeds tunnel MTU: 0 Rule lookup failures: 0, No SA errors: 0 Flow errors: 0, Misc errors: 0

意味

ESP Statistics は、パケット フローがグループ メンバー間で暗号化および復号化されたことを示します。ルーターGM1は3つのパケットを暗号化し、ルーターGM2から3つの復号化されたパケットを受信しました。

トラブルシューティング

グループVPNv2の設定をトラブルシューティングするには、以下を参照してください。

IKE SA のネゴシエーション

問題

IKE SA ネゴシエーションは、グループ メンバーではトリガーされません。

および show security group-vpn member ike security-associations コマンドの出力show ikeには、IKE ネゴシエーションは表示されません。

ソリューション

IKE ネゴシエーションの問題をトラブルシューティングするには、次の手順に従います。

サービス インターフェイスのステータスが up であるかどうかを確認します。

MS インターフェイスがダウンしているかどうかを確認するために使用します

show interfaces terse | match ms。PICが再起動すると、MSインターフェイスがダウンします。ログファイル

/var/log/gkmdでを探しますIgnore gvpn vpn_name since it is inactive。グループVPNが設定内のサービスセットによって参照されているかどうかを確認します。

を有効にします

security group-vpn member ike traceoptions。トレース ログ ファイルで、次のシステム ログ メッセージを探します。

Dec 2 16:09:54 GVPN:iked_pm_gvpn_trigger called for gvpn200Dec 2 16:09:54 GVPN:PM NULL for gvpn gvpn200Dec 2 16:09:54 GVPN:Ignore gvpn gvpn200 since it is inactive

これは、サービス セットが非アクティブであるか、サービス インターフェイスがダウンしていることを意味します。

IKE SAの確立

問題

IKE SA が GC/KS で確立されていません。

このシナリオでは、IKE SA の状態は、コマンド出力でダウンしています show security group-vpn member ike security-associations 。

user@GM1> show security group-vpn member ike security-associations

Index State Initiator cookie Responder cookie Mode Remote Address

5295626 DOWN 2d47c125d2a9805e 0000000000000000 Main 192.0.2.2

ソリューション

IKE SAの問題をトラブルシューティングするには、次の手順に従います。

で

[edit security group-vpn member ike gateway]設定されたサーバーアドレスが正しいアドレスであり、到達可能であるかどうかを確認します。リモート デバイス間で コマンドを使用して、

pingネットワーク接続を確認します。設定内の

group-vpnローカル アドレスが、設定内のいずれかの物理インターフェイスに設定されたアドレスでもあるかどうかを確認します。IKEプロポーザルがグループメンバーとGC/KSの間で一致するかどうかを確認します。

IKE SA ネゴシエーションに誤りがある場合は、次の操作を行います。

を有効にします

security group-vpn member ike traceoption。トレース ログ ファイルで次のメッセージを探します:

Dec 2 15:39:54 ikev2_fb_negotiation_done_isakmp: Entered IKE error code No proposal chosen (14), IKE SA 8dd7000 (neg 8dda800)。

No proposal chosenログファイル/var/log/gkmdでエラーを探します。

GDOI IPsec SAのダウンロード

問題

GDOI IPsec SA は GC/KS からダウンロードされません。

このシナリオでは、GC/KS が構成された GDOI groupkey-pull が失敗し、コマンド出力に show security group-vpn member ipsec sa 何も表示されません。

ソリューション

GDOI IPsec SAの問題をトラブルシューティングするには、次の手順に従います。

IKE SA が GC/KS で確立されているかどうかを確認します。

GC/KSに設定したグループIDとグループメンバーが一致するか確認してください。

ログ ファイルで

/var/log/gkmdグループ SA のインストールの失敗またはその他の障害を探します。サポートされていない GDOI SA アルゴリズムを使用していることを確認するために、以下の syslog メッセージを探します。

Dec 2 15:32:49 simpleman gkmd[1701]: Failed to install SA because of unsupported algo(encr: 3des-cbc, auth : (null)) for SPI 0x6645cdb5 from server 192.0.2.1Dec 2 15:32:49 simpleman gkmd[1701]: Member registration failed with key server 192.0.2.1 for group vpn gvpn200, reason SA unusable

サポートされていない GDOI ポリシーを使用していることを確認するために、次の syslog メッセージを探します。

Dec 2 15:34:34 simpleman gkmd[1701]: Failed to install SA because of too many(2) policies for SPI 0x6951550c from server 192.0.2.1Dec 2 15:34:34 simpleman gkmd[1701]: Member registration failed with key server 192.0.2.1 for group vpn gvpn200, reason SA unusable

トラフィックの暗号化と復号化

問題

CLI には IPsec SA がインストールされていると表示されますが、トラフィックは SA を通過しません。

このシナリオでは、サーバーから受信したルールに一致するトラフィックは暗号化または復号化されません。コマンド出力は show security group-vpn member ipsec statistics 、暗号化および復号化パケット数のゼロ値を表示します。

ソリューション

Rule lookup failures CLI出力のエラーセクションでカウンターを探します。

システムログメッセージのトラブルシューティング

問題

システムログメッセージは、さまざまなグループVPNv2イベントを記録するために生成されます。

ソリューション

システムログメッセージを解釈するには、以下を参照してください。

Dec 2 15:29:10 simpleman gkmd[1701]: Member registration succeeded with key server 192.0.2.1 for group vpn gvpn200- GDOI プルが成功しました。Dec 2 15:21:18 simpleman gkmd[1701]: Member registration failed with key server 192.0.2.1 for group vpn gvpn200, reason Timed out- GDOI プルに失敗しました。Dec 2 15:34:34 simpleman gkmd[1701]: Failed to install SA because of too many(2) policies for SPI 0x6951550c from server 192.0.2.1- ポリシーが多すぎるため、GDOI SA のインストールに失敗しました。Dec 2 15:21:18 simpleman gkmd[1701]: Server 192.0.2.1 is unreachable for group vpn gvpn200- 単一の GC/KS が失敗しました(非 COOP)。Dec 2 15:51:49 simpleman gkmd[1701]: Current key server 192.0.2.1 is unreachable and will try registering with next Key Server 192.1.1.2 for group vpn gvpn200- 特定の GC/KS が応答していません (COOP)。Dec 2 15:56:24 simpleman gkmd[1701]: All servers are unreachable for group vpn gvpn200- どの GC/KS も応答していません(COOP)。Dec 2 16:01:43 simpleman gkmd[1701]: Member re-registering with Key Server 192.0.2.1 for group-vpn gvpn200—GC / KSへのメンバーの再登録。Dec 2 16:01:43 simpleman gkmd[1701]: Creating TEK with SPI 0xb35200ac tunnel_id 10001 for group vpn gvpn200—GDOI SA TEK の作成に成功しました。Dec 2 16:29:01 simpleman gkmd[1701]: Deleting TEK with SPI 0x6dba2a76 tunnel_id 10001 for group vpn gvpn200 and reason cleared from CLI—GDOI SA TEK DESTROYは理性を持って成功しました。GDOI SA TEK の破棄には、次のようなさまざまな理由があります。

CLI からクリア

ハードライフタイムが終了しました

TEK が多すぎます

構成変更

SA インストール エラー

古いSA

インターフェイスのダウン