シャーシクラスタを使用したIPsec VPNトンネル

SRXシリーズファイアウォールは、シャーシクラスター設定でIPsec VPNトンネルをサポートします。アクティブ/パッシブ シャーシ クラスタでは、すべての VPN トンネルが同じノードで終端します。アクティブ/アクティブ シャーシ クラスタでは、VPN トンネルはどちらのノードでも終端できます。

デュアル アクティブバックアップ IPsec VPN シャーシ クラスタについて

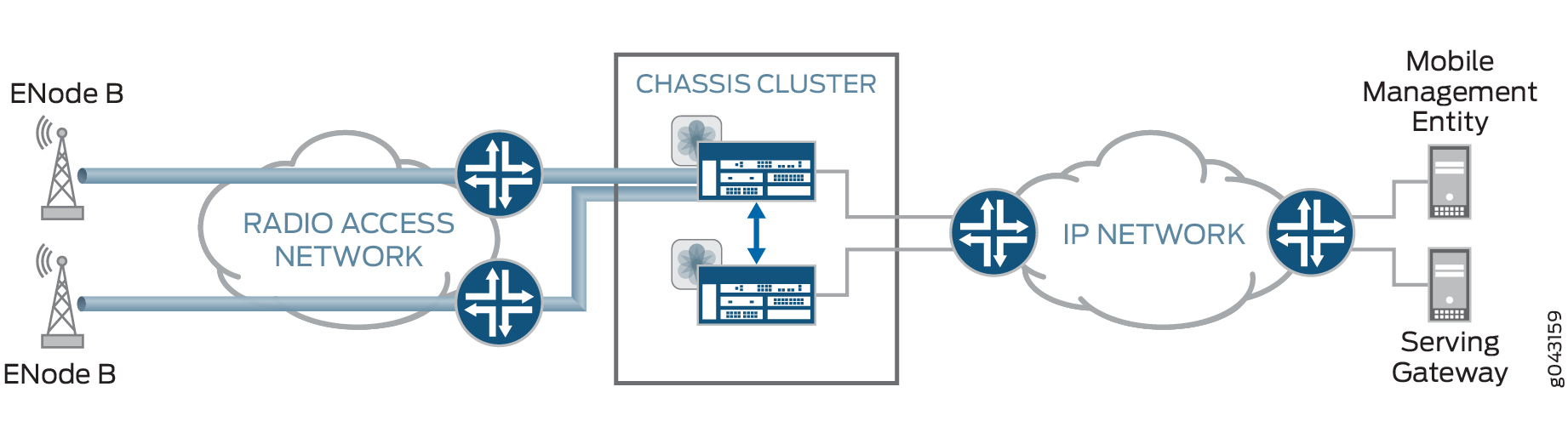

アクティブ/パッシブ シャーシ クラスタでは、 図 1に示すように、すべての VPN トンネルが同じノードで終端します。

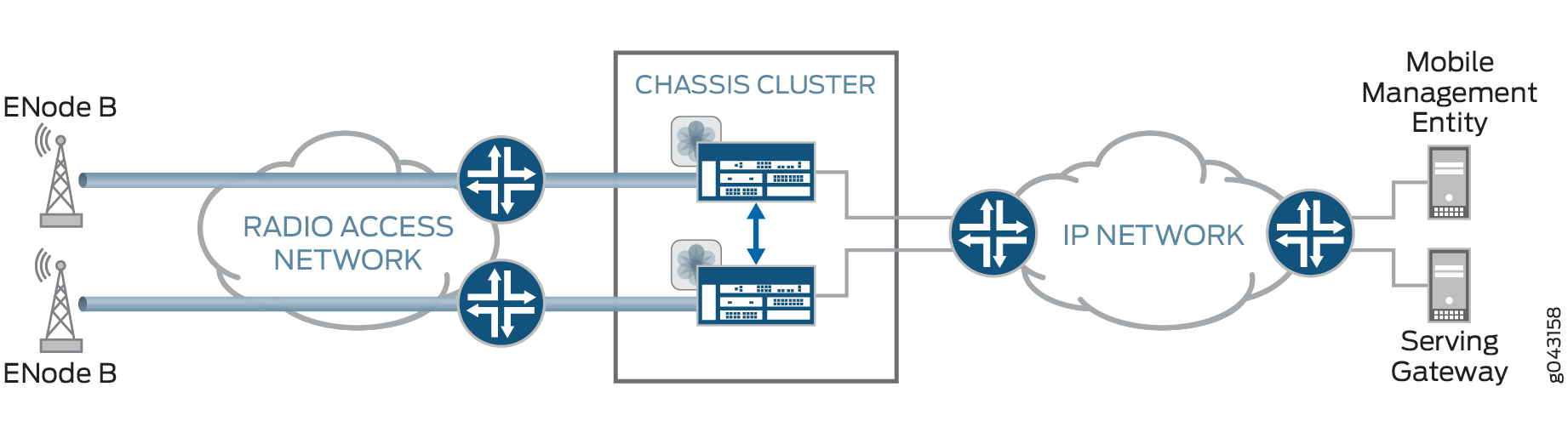

アクティブ/アクティブ シャーシ クラスタでは、VPN トンネルはどちらのノードでも終端できます。図 2に示すように、シャーシ クラスタ内の両方のノードは、両方のノードのVPNトンネルを介して同時にトラフィックをアクティブに渡すことができます。この導入は、 デュアル アクティブバックアップ IPsec VPN シャーシ クラスタと呼ばれます。

デュアル アクティブバックアップ IPsec VPN シャーシ クラスタでは、以下の機能がサポートされています。

ルートベースVPNのみ。ポリシーベースのVPNはサポートされていません。

IKEv1 と IKEv2

デジタル証明書または事前共有キー認証。

仮想ルーターのIKEおよびセキュアトンネルインターフェイス(st0)。

ネットワーク アドレス変換トラバーサル(NAT-T)。

VPN監視。

デッドピア検出。

ISSU(インサービスソフトウェアアップグレード)。

既存の VPN トンネルのトラフィックを中断することなく、シャーシ クラスタ デバイスにサービス処理カード(SPC)を挿入。サービス処理カードの挿入に関するVPNサポートを参照してください。

動的ルーティング プロトコル。

ポイントツーマルチポイント モードで設定されたセキュア トンネル インターフェイス(st0)。

トラフィックセレクターを使用したポイントツーポイントモードのst0インターフェイスを使用したAutoVPN。

IPv4-in-IPv4、IPv6-in-IPv4、IPv6-in-IPv6、IPv4-in-IPv6トンネルモード。

フラグメント化されたトラフィック。

ループバック インターフェイスは、VPN の外部インターフェイスとして設定できます。

デュアル アクティブバックアップ IPsec VPN シャーシ クラスタは、Z モード フローで設定できません。Z モード フローは、トラフィックがシャーシ クラスタ ノード上のインターフェイスに入り、ファブリック リンクを通過し、他のクラスタ ノード上のインターフェイスを通って出るときに発生します。

関連項目

例:ループバックインターフェイスの冗長グループの設定

この例では、VPN障害を防止するために、ループバックインターフェイスに冗長グループ(RG)を設定する方法を示します。冗長性グループは、シャーシ クラスタ設定でフェイルオーバーを行うためにインターフェイスをグループにバンドルするために使用されます。

要件

この例では、次のハードウェアとソフトウェアを使用しています。

サポートされているシャーシクラスターのペア SRXシリーズファイアウォール

SSG140デバイスまたは同等のもの

2 つのスイッチ

SRXシリーズファイアウォールのJunos OSリリース12.1x44-D10以降

始める前に:

シャーシ クラスタの冗長イーサネット インターフェイスについて理解します。SRXシリーズ デバイス向けシャーシ クラスタ ユーザーガイドを参照してください。

概要

インターネット鍵交換(IKE)ゲートウェイは、ピアデバイスと通信するために外部インターフェイスを必要とします。シャーシ クラスタ設定では、外部インターフェイスがアクティブなノードが、VPN トンネルをサポートする SPU(サービス処理ユニット)を選択します。IKE および IPsec パケットはその SPU で処理されます。したがって、アクティブな外部インターフェイスがアンカー SPU を決定します。

シャーシ クラスタ設定では、外部インターフェイスは冗長イーサネット インターフェイスです。冗長イーサネットインターフェイスは、物理(子)インターフェイスがダウンするとダウンする可能性があります。ループバックインターフェイスを、ピアゲートウェイに到達するための代替の物理インターフェイスとして設定することができます。ループバック インターフェイスは、任意の冗長性グループで設定できます。VPNパケットのみがアクティブインターフェイスを介してアンカーSPUを見つける必要があるため、この冗長性グループ設定はVPNパケットに対してのみチェックされます。

lo0.0 はデフォルトの仮想ルーター内にあり、仮想ルーターで許可されるループバックインターフェイスは 1 つだけであるため、カスタム仮想ルーターで lo0.x を設定する必要があります。

図 3 は、ループバックシャーシクラスタVPNトポロジーの例を示しています。このトポロジーでは、SRXシリーズファイアウォールシャーシクラスターデバイスはカリフォルニア州サニーベールにあります。SRXシリーズファイアウォールシャーシクラスターデバイスは、この設定では単一のゲートウェイとして機能します。SSGシリーズ デバイス(サードパーティ製デバイス)は、イリノイ州シカゴにあります。このデバイスは、SRXシャーシクラスターのピアデバイスとして機能し、VPNトンネルの構築に役立ちます。

設定

手順

CLIクイック構成

この例のセクションを迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set interfaces lo0 redundant-pseudo-interface-options redundancy-group 1 set interfaces lo0 unit 1 family inet address 10.3.3.3/30 set routing-instances vr1 instance-type virtual-router set routing-instances vr1 interface lo0.1 set routing-instances vr1 interface reth0.0 set routing-instances vr1 interface reth1.0 set routing-instances vr1 interface st0.0 set routing-instances vr1 routing-options static route 192.168.168.1/24 next-hop st0.0 set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposal-set standard set security ike policy ike-policy1 pre-shared-key ascii-text "$ABC123" set security ike gateway t-ike-gate ike-policy ike-policy1 set security ike gateway t-ike-gate address 10.2.2.2 set security ike gateway t-ike-gate external-interface lo0.1 set security ipsec proposal p2-std-p1 authentication-algorithm hmac-sha1-96 set security ipsec proposal p2-std-p1 encryption-algorithm 3des-cbc set security ipsec proposal p2-std-p1 lifetime-seconds 180 set security ipsec proposal p2-std-p2 authentication-algorithm hmac-sha1-96 set security ipsec proposal p2-std-p2 encryption-algorithm aes-128-cbc set security ipsec proposal p2-std-p2 lifetime-seconds 180 set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group2 set security ipsec policy vpn-policy1 proposals p2-std-p1 set security ipsec policy vpn-policy1 proposals p2-std-p2 set security ipsec vpn t-ike-vpn bind-interface st0.0 set security ipsec vpn t-ike-vpn ike gateway t-ike-gate set security ipsec vpn t-ike-vpn ike proxy-identity local 10.10.10.1/24 set security ipsec vpn t-ike-vpn ike proxy-identity remote 192.168.168.1/24 set security ipsec vpn t-ike-vpn ike ipsec-policy vpn-policy1

ステップバイステップでの手順

ループバックインターフェイスの冗長性グループを設定するには:

1つの冗長グループでループバックインターフェイスを設定します。

[edit interfaces] user@host# set lo0 redundant-pseudo-interface-options redundancy-group 1

ループバックインターフェイスのIPアドレスを設定します。

[edit interfaces] user@host# set lo0 unit 1 family inet address 10.3.3.3/30

ルーティングオプションを設定します。

[edit routing-instances] user@host# set vr1 instance-type virtual-router user@host# set vr1 interface lo0.1 user@host# set vr1 interface reth0.0 user@host# set vr1 interface reth1.0 user@host# set vr1 interface st0.0 user@host# set vr1 routing-options static route 192.168.168.1/24 next-hop st0.0

ループバックインターフェイスをIKEゲートウェイの外部インターフェイスとして設定します。

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposal-set standard user@host# set policy ike-policy1 pre-shared-key ascii-text "$ABC123" user@host# set gateway t-ike-gate ike-policy ike-policy1 user@host# set gateway t-ike-gate address 10.2.2.2 user@host# set gateway t-ike-gate external-interface lo0.1

IPsecプロポーザルを設定します。

[edit security ipsec] user@host# set proposal p2-std-p1 authentication-algorithm hmac-sha1-96 user@host# set proposal p2-std-p1 encryption-algorithm 3des-cbc user@host# set proposal p2-std-p1 lifetime-seconds 180 user@host# set proposal p2-std-p2 authentication-algorithm hmac-sha1-96 user@host# set proposal p2-std-p2 encryption-algorithm aes-128-cbc user@host# set proposal p2-std-p2 lifetime-seconds 180 user@host# set policy vpn-policy1 perfect-forward-secrecy keys group2 user@host# set policy vpn-policy1 proposals p2-std-p1 user@host# set policy vpn-policy1 proposals p2-std-p2 user@host# set vpn t-ike-vpn bind-interface st0.0 user@host# set vpn t-ike-vpn ike gateway t-ike-gate user@host# set vpn t-ike-vpn ike proxy-identity local 10.10.10.1/24 user@host# set vpn t-ike-vpn ike proxy-identity remote 192.168.168.1/24 user@host# set vpn t-ike-vpn ike ipsec-policy vpn-policy1

結果

設定モードから、show interfaces lo0 、show routing-instances、show security ike、およびshow security ipsec のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces lo0

unit 1 {

family inet {

address 10.3.3.3/30;

}

}

redundant-pseudo-interface-options {

redundancy-group 1;

}

[edit]

user@host# show routing-instances

vr1 {

instance-type virtual-router;

interface lo0.1;

interface reth0.0;

interface reth1.0;

interface st0.0;

routing-options {

static {

route 192.168.168.1/24 next-hop st0.0;

}

}

}

[edit]

user@host# show security ike

policy ike-policy1 {

mode main;

proposal-set standard;

pre-shared-key ascii-text "$ABC123";

}

gateway t-ike-gate {

ike-policy ike-policy1;

address 10.2.2.2;

external-interface lo0.1;

}

[edit]

user@host# show security ipsec

proposal p2-std-p1 {

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

lifetime-seconds 180;

}

proposal p2-std-p2 {

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

lifetime-seconds 180;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group2;

}

proposals [ p2-std-p1 p2-std-p2 ];

}

policy vpn-policy2 {

perfect-forward-secrecy {

keys group2;

}

proposals [ p2-std-p1 p2-std-p2 ];

}

vpn t-ike-vpn {

bind-interface st0.0;

ike {

gateway t-ike-gate;

proxy-identity {

local 10.10.10.1/24;

remote 192.168.168.1/24;

}

ipsec-policy vpn-policy1;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定の確認

目的

ループバック インターフェイスの冗長性グループの設定が正しいことを確認します。

アクション

動作モードからshow chassis cluster interfacesコマンドを入力します。

user@host> show chassis cluster interfaces

Control link status: Up

Control interfaces:

Index Interface Status

0 em0 Up

1 em1 Down

Fabric link status: Up

Fabric interfaces:

Name Child-interface Status

fab0 ge-0/0/7 Up / Up

fab0

fab1 ge-13/0/7 Up / Up

fab1

Redundant-ethernet Information:

Name Status Redundancy-group

reth0 Up 1

reth1 Up 1

reth2 Up 1

reth3 Down Not configured

reth4 Down Not configured

Redundant-pseudo-interface Information:

Name Status Redundancy-group

lo0 Up 1

意味

show chassis cluster interfaces コマンドは、シャーシ クラスタ インターフェイス情報を表示します。冗長擬似インターフェイス情報フィールドのステータスが lo0 インターフェイスが Up と表示され、冗長イーサネット情報フィールドのステータスが reth0、reth1、reth2 フィールドが Up と表示されている場合、設定は正しいです。