証明書失効ステータス用の OCSP を使用した IPsec VPN の設定

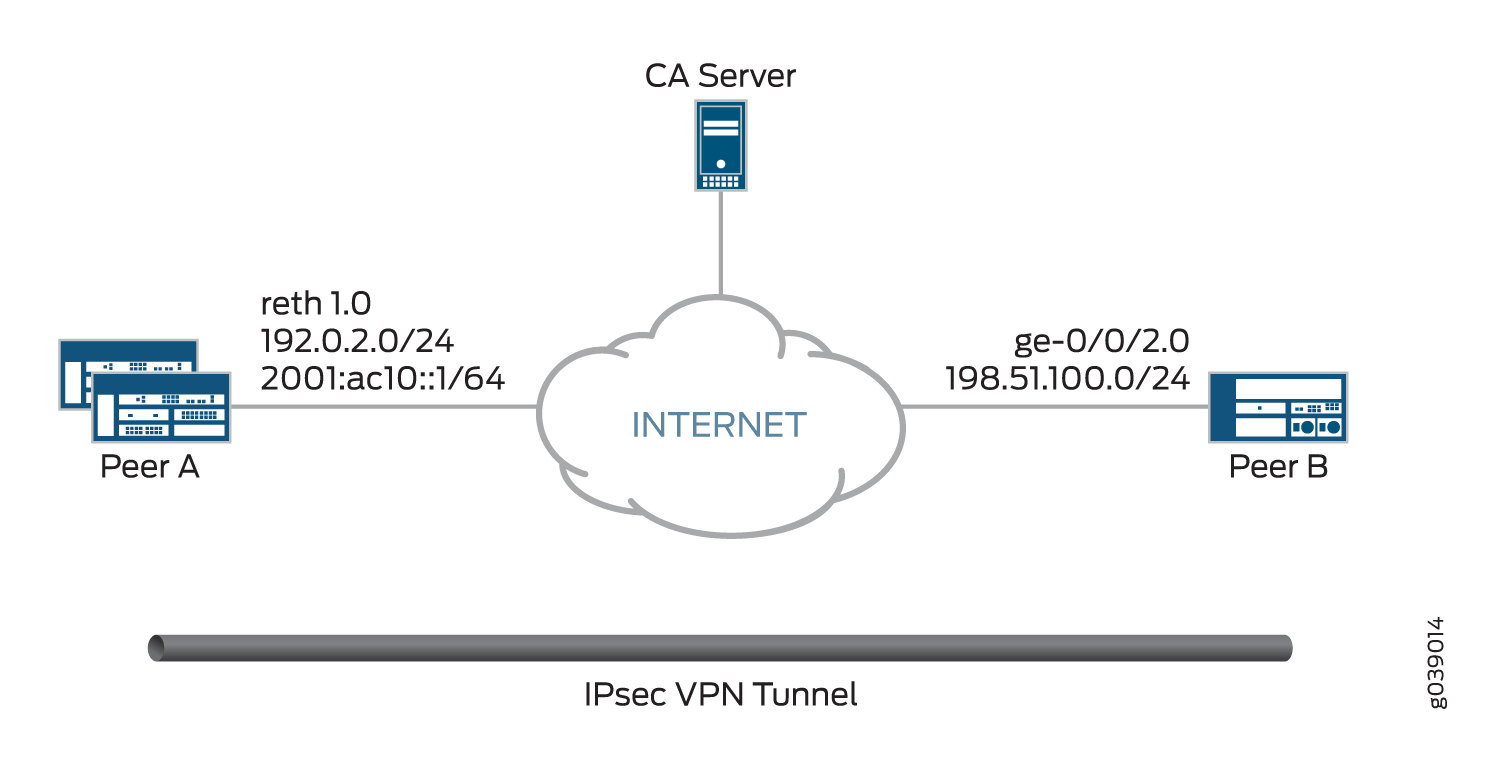

この例では、オンライン証明書ステータスプロトコル(OCSP)を使用して2つのピアを設定し、IPsec VPNトンネルのフェーズ1ネゴシエーションで使用される証明書の失効ステータスを確認することにより、セキュリティを強化する方法を示します。

要件

各デバイスで:

ローカル証明書を取得して登録します。これは、手動で行うことも、簡易証明書登録プロトコル (SCEP) を使用して行うこともできます。

必要に応じて、ローカル証明書の自動更新を有効にします。

セキュリティポリシーを設定して、ピアデバイスとの間のトラフィックを許可します。

概要

両方のピアで、認証局(CA)プロファイル OCSP-ROOT が以下のオプションで設定されます。

CA 名は OCSP-ROOT です。

登録 URL は http://10.1.1.1:8080/scep/OCSP-ROOT/ です。これは、CA への SCEP 要求が送信される URL です。

OCSP サーバーの URL は http://10.157.88.56:8210/OCSP-ROOT/ です。

OCSP は、証明書の失効状態を確認するために最初に使用されます。OCSP サーバーから応答がない場合は、証明書失効リスト (CRL) を使用して状態を確認します。CRL の URL は http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45 です。

OCSP 応答で受信した CA 証明書は、証明書の失効についてチェックされません。OCSP 応答で受信した証明書は、通常、有効期間が短く、失効チェックは必要ありません。

表 1 は、この例で使用されているフェーズ1のオプションを示しています。

オプション |

ピア A |

ピア B |

|---|---|---|

IKEプロポーザル |

ike_prop |

ike_prop |

認証方法 |

RSA シグネチャ |

RSA シグネチャ |

DH グループ |

group2 |

group2 |

認証アルゴリズム |

SHA 1 |

SHA 1 |

暗号化アルゴリズム |

3DES CBC |

3DES CBC |

IKEポリシー |

ike_policy |

ike_policy |

モード |

アグレッシブ |

アグレッシブ |

プロポーザル |

ike_prop |

ike_prop |

証書 |

ローカル証明書 localcert1 |

ローカル証明書 localcert1 |

IKE ゲートウェイ |

jsr_gateway |

jsr_gateway |

ポリシー |

ike_policy |

ike_policy |

ゲートウェイ アドレス |

198.51.100.50 |

192.0.2.50 |

リモートID |

localcert11.example.net |

- |

ローカルID |

- |

localcert11.example.net |

外部インターフェイス |

レス1 |

ge-0/0/2.0 |

バージョン |

v2 |

v2 |

表 2 は、この例で使用されているフェーズ 2 のオプションを示しています。

オプション |

ピア A |

ピア B |

|---|---|---|

IPsecプロポーザル |

ipsec_prop |

ipsec_prop |

プロトコル |

ESP |

ESP |

認証アルゴリズム |

HMAC SHA1-96 |

HMAC SHA1-96 |

暗号化アルゴリズム |

3DES CBC |

3DES CBC |

ライフタイム秒 |

1200 |

1200 |

ライフタイムキロバイト |

150,000 |

150,000 |

IPsecポリシー |

ipsec_policy |

ipsec_policy |

PFC キー |

group2 |

group2 |

プロポーザル |

ipsec_prop |

ipsec_prop |

VPN |

test_vpn |

test_vpn |

バインド インターフェイス |

st0.1 |

st0.1 |

IKE ゲートウェイ |

jsr_gateway |

jsr_gateway |

ポリシー |

ipsec_policy |

ipsec_policy |

トンネルの確立 |

- |

直ちに |

設定

ピア A の設定

CLIクイック構成

OCSP を使用するように VPN ピア A を迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、[edit] 階層レベルで CLI にコマンドをコピーして貼り付け、設定モードから commit を入力します。

set interfaces ge-0/0/3 gigether-options redundant-parent reth1 set interfaces ge-9/0/3 gigether-options redundant-parent reth1 set interfaces lo0 unit 0 family inet address 172.16.1.100/24 set interfaces lo0 redundant-pseudo-interface-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 192.0.2.50/24 set interfaces st0 unit 1 family inet address 172.18.1.100/24 set security pki ca-profile OCSP-ROOT ca-identity OCSP-ROOT set security pki ca-profile OCSP-ROOT enrollment url http://10.1.1.1:8080/scep/OCSP-ROOT/ set security pki ca-profile OCSP-ROOT revocation-check ocsp url http://10.157.88.56:8210/OCSP-ROOT/ set security pki ca-profile OCSP-ROOT revocation-check use-ocsp set security pki ca-profile OCSP-ROOT revocation-check ocsp disable-responder-revocation-check set security pki ca-profile OCSP-ROOT revocation-check ocsp connection-failure fallback-crl set security pki ca-profile OCSP-ROOT revocation-check crl url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45 set security ike proposal ike_prop authentication-method rsa-signatures set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_policy mode aggressive set security ike policy ike_policy proposals ike_prop set security ike policy ike_policy certificate local-certificate localcert1 set security ike gateway jsr_gateway ike-policy ike_policy set security ike gateway jsr_gateway address 198.51.100.50 set security ike gateway jsr_gateway remote-identity hostname localcert11.example.net set security ike gateway jsr_gateway external-interface reth1 set security ike gateway jsr_gateway version v2-only set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec proposal ipsec_prop lifetime-seconds 1200 set security ipsec proposal ipsec_prop lifetime-kilobytes 150000 set security ipsec policy ipsec_policy perfect-forward-secrecy keys group2 set security ipsec policy ipsec_policy proposals ipsec_prop set security ipsec vpn test_vpn bind-interface st0.1 set security ipsec vpn test_vpn ike gateway jsr_gateway set security ipsec vpn test_vpn ike ipsec-policy ipsec_policy

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、Junos OS CLI ユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

OCSP を使用するように VPN ピア A を設定するには、以下を行います。

インターフェイスを設定します。

[edit interfaces] set ge-0/0/3 gigether-options redundant-parent reth1 set ge-9/0/3 gigether-options redundant-parent reth1 set lo0 unit 0 family inet address 172.16.1.100/24 set lo0 redundant-pseudo-interface-options redundancy-group 1 set reth1 redundant-ether-options redundancy-group 1 set reth1 unit 0 family inet address 192.0.2.0/24 set st0 unit 1 family inet address 172.18.1.100/24

CA プロファイルを設定します。

[edit security pki ca-profile OCSP-ROOT] set ca-identity OCSP-ROOT set enrollment url http://10.1.1.1:8080/scep/OCSP-ROOT/ set revocation-check ocsp url http://10.157.88.56:8210/OCSP-ROOT/ set revocation-check use-ocsp set revocation-check ocsp disable-responder-revocation-check set revocation-check ocsp connection-failure fallback-crl set revocation-check crl url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45

フェーズ1のオプションを設定します。

[edit security ike proposal ike_prop] set authentication-method rsa-signatures set dh-group group2 set authentication-algorithm sha1 set encryption-algorithm 3des-cbc [edit security ike policy ike_policy] set mode aggressive set proposals ike_prop set certificate local-certificate localcert1 [edit security ike gateway jsr_gateway] set ike-policy ike_policy set address 198.51.100.50 set remote-identity hostname localcert11.example.net set external-interface reth1 set version v2-only

フェーズ2のオプションを設定します。

[edit security ipsec proposal ipsec_prop] set protocol esp set authentication-algorithm hmac-sha1-96 set encryption-algorithm 3des-cbc set lifetime-seconds 1200 set lifetime-kilobytes 150000 [edit security ipsec policy ipsec_policy] set perfect-forward-secrecy keys group2 set proposals ipsec_prop [edit security ipsec vpn test_vpn] set bind-interface st0.1 set ike gateway jsr_gateway set ike ipsec-policy ipsec_policy

結果

設定モードから、show interfaces 、show security pki ca-profile OCSP-ROOT、show security ike、およびshow security ipsec のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/3 {

gigether-options {

redundant-parent reth1;

}

}

ge-9/0/3 {

gigether-options {

redundant-parent reth1;

}

}

lo0 {

unit 0 {

family inet {

address 172.16.1.100/24;

}

}

redundant-pseudo-interface-options {

redundancy-group 1;

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 192.0.2.0/24;

}

}

}

st0 {

unit 1 {

family inet {

address 172.18.1.100/24;

}

}

}

[edit]

user@host# show security pki ca-profile OCSP-ROOT

ca-identity OCSP-ROOT;

enrollment {

url http://10.1.1.1:8080/scep/OCSP-ROOT/;

}

revocation-check {

crl {

url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45;

}

ocsp {

disable-responder-revocation-check;

url http://10.157.88.56:8210/OCSP-ROOT/;

}

use-ocsp;

}

[edit]

user@host# show security ike

proposal ike_prop {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_policy {

mode aggressive;

proposals ike_prop;

certificate {

local-certificate localcert1;

}

}

gateway jsr_gateway {

ike-policy ike_policy;

address 10.10.2.50;

remote-identity hostname localcert11.example.net;

external-interface reth1;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

lifetime-seconds 1200;

lifetime-kilobytes 150000;

}

policy ipsec_policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn test_vpn {

bind-interface st0.1;

ike {

gateway jsr_gateway;

ipsec-policy ipsec_policy;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

ピア B の設定

CLIクイック構成

OCSP を使用するように VPN ピア B を迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、[edit] 階層レベルで CLI にコマンドをコピーして貼り付け、設定モードから commit を入力します。

set interfaces ge-0/0/2 unit 0 family inet address 198.51.100.0/24 set interfaces lo0 unit 0 family inet address 172.17.1.100/24 set interfaces st0 unit 1 family inet address 172.18.1.1/24 set security pki ca-profile OCSP-ROOT ca-identity OCSP-ROOT set security pki ca-profile OCSP-ROOT enrollment url http://10.1.1.1:8080/scep/OCSP-ROOT/ set security pki ca-profile OCSP-ROOT revocation-check ocsp url http://10.157.88.56:8210/OCSP-ROOT/ set security pki ca-profile OCSP-ROOT revocation-check use-ocsp set security pki ca-profile OCSP-ROOT revocation-check ocsp disable-responder-revocation-check set security pki ca-profile OCSP-ROOT revocation-check ocsp connection-failure fallback-crl set security pki ca-profile OCSP-ROOT revocation-check crl url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45 set security ike proposal ike_prop authentication-method rsa-signatures set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_policy mode aggressive set security ike policy ike_policy proposals ike_prop set security ike policy ike_policy certificate local-certificate localcert11 set security ike gateway jsr_gateway ike-policy ike_policy set security ike gateway jsr_gateway address 192.0.2.50 set security ike gateway jsr_gateway local-identity hostname localcert11.example.net set security ike gateway jsr_gateway external-interface ge-0/0/2.0 set security ike gateway jsr_gateway version v2-only set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec proposal ipsec_prop lifetime-seconds 1200 set security ipsec proposal ipsec_prop lifetime-kilobytes 150000 set security ipsec policy ipsec_policy perfect-forward-secrecy keys group2 set security ipsec policy ipsec_policy proposals ipsec_prop set security ipsec vpn test_vpn bind-interface st0.1 set security ipsec vpn test_vpn ike gateway jsr_gateway set security ipsec vpn test_vpn ike ipsec-policy ipsec_policy set security ipsec vpn test_vpn establish-tunnels immediately

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、Junos OS CLI ユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

VPN ピア B が OCSP を使用するように設定するには、次の手順に従います。

インターフェイスを設定します。

[edit interfaces] set ge-0/0/2 unit 0 family inet address 198.51.100.0/24 set lo0 unit 0 family inet address 172.17.1.100/24 set st0 unit 1 family inet address 172.18.1.1/24

CA プロファイルを設定します。

[edit security pki ca-profile OCSP-ROOT] set ca-identity OCSP-ROOT set enrollment url http://10.1.1.1:8080/scep/OCSP-ROOT/ set revocation-check ocsp url http://10.157.88.56:8210/OCSP-ROOT/ set revocation-check use-ocsp set revocation-check ocsp disable-responder-revocation-check set revocation-check ocsp connection-failure fallback-crl set revocation-check crl url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45

フェーズ1のオプションを設定します。

[edit security ike proposal ike_prop] set authentication-method rsa-signatures set dh-group group2 set authentication-algorithm sha1 set encryption-algorithm 3des-cbc [edit security ike policy ike_policy] set mode aggressive set proposals ike_prop set certificate local-certificate localcert1 [edit security ike gateway jsr_gateway] set ike-policy ike_policy set address 192.0.2.50 set local-identity hostname localcert11.example.net set external-interface ge-0/0/2.0 set version v2-only

フェーズ2のオプションを設定します。

[edit security ipsec proposal ipsec_prop] set protocol esp set authentication-algorithm hmac-sha1-96 set encryption-algorithm 3des-cbc set lifetime-seconds 1200 set lifetime-kilobytes 150000 [edit security ipsec policy ipsec_policy] set perfect-forward-secrecy keys group2 set proposals ipsec_prop [edit security ipsec vpn test_vpn] set bind-interface st0.1 set ike gateway jsr_gateway set ike ipsec-policy ipsec_policy set establish-tunnels immediately

結果

設定モードから、show interfaces 、show security pki ca-profile OCSP-ROOT、show security ike、およびshow security ipsec のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/2 {

unit 0 {

family inet {

address 198.51.100.0/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.17.1.100/24;

}

}

}

st0 {

unit 1 {

family inet {

address 172.18.1.1/24;

}

}

}

[edit]

user@host# show security pki ca-profile OCSP-ROOT

ca-identity OCSP-ROOT;

enrollment {

url http://10.1.1.1:8080/scep/OCSP-ROOT/;

}

revocation-check {

crl {

url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45;

}

ocsp {

disable-responder-revocation-check;

url http://10.157.88.56:8210/OCSP-ROOT/;

}

use-ocsp;

}

[edit]

user@host# show security ike

proposal ike_prop {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_policy {

mode aggressive;

proposals ike_prop;

certificate {

local-certificate localcert11;

}

}

gateway jsr_gateway {

ike-policy ike_policy;

address 192.0.2.50;

local-identity hostname localcert11.example.net;

external-interface ge-0/0/2.0;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

lifetime-seconds 1200;

lifetime-kilobytes 150000;

}

policy ipsec_policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn test_vpn {

bind-interface st0.1;

ike {

gateway jsr_gateway;

ipsec-policy ipsec_policy;

}

establish-tunnels immediately;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

CA 証明書の検証

目的

各ピアデバイスでの CA 証明書の有効性を検証します。

アクション

動作モードから、 show security pki ca-certificate ca-profile OCSP-ROOT または show security pki ca-certificate ca-profile OCSP-ROOT detail コマンドを入力します。

user@host> show security pki ca-certificate ca-profile OCSP-ROOT

Certificate identifier: OCSP-ROOT

Issued to: OCSP-ROOT, Issued by: C = US, O = example, CN = OCSP-ROOT

Validity:

Not before: 11-15-2013 22:26 UTC

Not after: 11-14-2016 22:26 UTC

Public key algorithm: rsaEncryption(2048 bits)

user@host> show security pki ca-certificate ca-profile OCSP-ROOT detail

Certificate identifier: OCSP-ROOT

Certificate version: 3

Serial number: 0000a17f

Issuer:

Organization: example, Country: US, Common name: OCSP-ROOT

Subject:

Organization: example, Country: US, Common name: OCSP-ROOT

Subject string:

C=US, O=example, CN=OCSP-ROOT

Validity:

Not before: 11-15-2013 22:26 UTC

Not after: 11-14-2016 22:26 UTC

Public key algorithm: rsaEncryption(2048 bits)

30:82:01:0a:02:82:01:01:00:c6:38:e9:03:69:5e:45:d8:a3:ea:3d

2e:e3:b8:3f:f0:5b:39:f0:b7:35:64:ed:60:a0:ba:89:28:63:29:e7

27:82:47:c4:f6:41:53:c8:97:d7:1e:3c:ca:f0:a0:b9:09:0e:3d:f8

76:5b:10:6f:b5:f8:ef:c5:e8:48:b9:fe:46:a3:c6:ba:b5:05:de:2d

91:ce:20:12:8f:55:3c:a6:a4:99:bb:91:cf:05:5c:89:d3:a7:dc:a4

d1:46:f2:dc:36:f3:f0:b5:fd:1d:18:f2:e6:33:d3:38:bb:44:8a:19

ad:e0:b1:1a:15:c3:56:07:f9:2d:f6:19:f7:cd:80:cf:61:de:58:b8

a3:f5:e0:d1:a3:3a:19:99:80:b0:63:03:1f:25:05:cc:b2:0c:cd:18

ef:37:37:46:91:20:04:bc:a3:4a:44:a9:85:3b:50:33:76:45:d9:ba

26:3a:3b:0d:ff:82:40:36:64:4e:ea:6a:d8:9b:06:ff:3f:e2:c4:a6

76:ee:8b:58:56:a6:09:d3:4e:08:b0:64:60:75:f3:e2:06:91:64:73

d2:78:e9:7a:cb:8c:57:0e:d1:9a:6d:3a:4a:9e:5b:d9:e4:a2:ef:31

5d:2b:2b:53:ab:a1:ad:45:49:fd:a5:e0:8b:4e:0b:71:52:ca:6b:fa

8b:0e:2c:7c:7b:02:03:01:00:01

Signature algorithm: sha1WithRSAEncryption

Distribution CRL:

http://10.1.1.1:8080/crl-as-der/currentcrl-45.crl?id=45

Authority Information Access OCSP:

http://10.1.1.1:8090/OCSP-ROOT/

Use for key: CRL signing, Certificate signing, Key encipherment, Digital signature

Fingerprint:

ed:ce:ec:13:1a:d2:ab:0a:76:e5:26:6d:2c:29:5d:49:90:57:f9:41 (sha1)

af:87:07:69:f0:3e:f7:c6:b8:2c:f8:df:0b:ae:b0:28 (md5)

この例では、CA プロファイル構成の URL で IP アドレスが使用されています。CA が発行した証明書や CA 証明書で IP アドレスを使用しない場合は、デバイスの設定で DNS を設定する必要があります。DNS は、ディストリビューション CRL および CA プロファイル構成の CA URL でホストを解決できる必要があります。さらに、失効チェックを受信するには、同じホストへのネットワーク到達可能性が必要です。

意味

出力には、各ピアの CA 証明書の詳細と有効性が次のように表示されます。

C- 国。O- 組織。CN- 共通名。Not before- 有効開始日。Not after- 有効期間の終了日。

ローカル証明書の検証

目的

各ピアデバイスでローカル証明書の有効性を確認します。

アクション

動作モードからshow security pki local-certificate certificate-id localcert1 detailコマンドを入力します。

user@host> show security pki local-certificate certificate-id localcert1 detail

Certificate identifier: localcert1

Certificate version: 3

Serial number: 013e3f1d

Issuer:

Organization: example, Country: US, Common name: OCSP-ROOT

Subject:

Organization: example, Organizational unit: example, State: california1, Locality: sunnyvale1, Common name: localcert1, Domain component: domain_component1

Subject string:

DC=domain_component1, CN=localcert1, OU=example, O=example, L=sunnyvale1, ST=california1, C=us1

Alternate subject: "localcert1@example.net", localcert1.example.net, 10.10.1.50

Validity:

Not before: 01-28-2014 22:23 UTC

Not after: 03-29-2014 22:53 UTC

Public key algorithm: rsaEncryption(1024 bits)

30:81:89:02:81:81:00:a6:df:c1:57:59:f8:4d:0f:c4:a8:96:25:97

03:c4:a0:fb:df:d5:f3:d5:56:b6:5a:26:65:b8:1a:ec:be:f6:c6:5f

b3:d7:d3:59:39:48:52:4a:e3:1b:e4:e0:6d:24:c3:c1:50:8c:55:3b

c0:c1:29:a0:45:29:8e:ec:3e:52:2f:84:b3:e8:89:9a:0f:8b:7d:e8

90:4b:c1:28:48:95:b3:aa:11:ab:b4:8c:a8:80:ce:90:07:2a:13:a2

2f:84:44:92:3b:be:7d:39:5b:2f:9a:4c:7a:2f:2d:31:8b:12:6d:52

34:7d:6b:e4:69:7e:f3:86:55:e2:89:31:98:c9:15:02:03:01:00:01

Signature algorithm: sha1WithRSAEncryption

Distribution CRL:

http://10.1.1.1:8080/crl-as-der/currentcrl-45.crl?id=45

Authority Information Access OCSP:

http://10.1.1.1/:8090/OCSP-ROOT/

Fingerprint:

00:c6:56:64:ad:e3:ce:8e:26:6b:df:17:1e:de:fc:14:a4:bb:8c:e4 (sha1)

7f:43:c6:ed:e4:b3:7a:4f:9a:8c:0b:61:95:01:c9:52 (md5)

Auto-re-enrollment:

Status: Disabled

Next trigger time: Timer not started

意味

出力には、各ピアのローカル証明書の詳細と有効性が次のように表示されます。

DC- ドメインコンポーネント。CN- 共通名。OU- 組織単位。O- 組織。L—地域ST- 状態。C- 国。Not before- 有効開始日。Not after- 有効期間の終了日。

IKEフェーズ1ステータスの確認

目的

各ピアデバイスのIKEフェーズ1ステータスを確認します。

アクション

動作モードからshow security ike security-associationsコマンドを入力します。

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 6534660 UP 3e62e05abd6a703f c552b238e8a26668 IKEv2 198.51.100.50

動作モードからshow security ike security-associations detailコマンドを入力します。

user@host> show security ike security-associations detail

IKE peer 198.51.100.50, Index 6534660, Gateway Name: jsr_gateway

Role: Responder, State: UP

Initiator cookie: 3e62e05abd6a703f, Responder cookie: c552b238e8a26668

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 192.0.2.50:500, Remote: 198.51.100.50:500

Lifetime: Expires in 26906 seconds

Peer ike-id: localcert11.example.net

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 2152

Output bytes : 2097

Input packets: 4

Output packets: 4

Flags: IKE SA is created

IPSec security associations: 4 created, 0 deleted

Phase 2 negotiations in progress: 0

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 192.0.2.50:500, Remote: 198.51.100.50:500

Local identity: 192.0.2.50

Remote identity: localcert11.example.net

Flags: IKE SA is created

意味

出力の flags フィールドは、IKE セキュリティ アソシエーションが作成されたことを示しています。

IPsecフェーズ2ステータスの確認

目的

各ピア デバイスで IPsec フェーズ 2 のステータスを確認します。

アクション

動作モードからshow security ipsec security-associationsコマンドを入力します。

user@host> show security ipsec security-associations Total active tunnels: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 9d1066e2 252/ 150000 - root 500 198.51.100.50 >131073 ESP:3des/sha1 82079c2c 252/ 150000 - root 500 198.51.100.50

動作モードからshow security ipsec security-associations detailコマンドを入力します。

user@host> show security ipsec security-associations detail

ID: 131073 Virtual-system: root, VPN Name: test_vpn

Local Gateway: 192.0.2.50, Remote Gateway: 198.51.100.50

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 2, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Last Tunnel Down Reason: Delete payload received

Direction: inbound, SPI: 9d1066e2, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 249 seconds

Lifesize Remaining: 150000 kilobytes

Soft lifetime: Expires in 10 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 82079c2c, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 249 seconds

Lifesize Remaining: 150000 kilobytes

Soft lifetime: Expires in 10 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64意味

出力は、ipsecセキュリティアソシエーションの詳細を示しています。