Web フィルタリングの安全な検索の強化

概要 デフォルトで最も安全なWeb閲覧モードを適用するための、コンテンツセキュリティWebフィルタリングソリューションの安全な検索強化についてご紹介します。

今後の予定

Web フィルタリングの安全な検索の強化について学習したので、安全な検索機能を無効にする方法を知る必要があります。詳細については、 ジュニパーローカル、 websense-redirect、 juniper-enhanced をご覧ください。

Web フィルタリングの安全な検索の強化の概要

Web フィルタリングのための安全な検索の強化のメリット

既定では、最も安全な Web 閲覧モードを提供します。

HTTPS ベースの検索エンジン キャッシュを保護します。この保護は、教育、財務、医療、銀行、企業の各分野で複数の Web ユーザーを持つ組織にとって重要なセキュリティ機能要件です。キャンパスや支店では、すべてのユーザーに対してデフォルトの安全な検索ソリューションを有効にし、検索エンジンのキャッシュをブロックすることで、安全で快適なWeb閲覧を提供します。

Web フィルタリングのための安全検索強化の機能

コンテンツセキュリティWebフィルタリングを使用して、不適切なWebコンテンツへのアクセスを防ぎ、Webブラウジングを管理します。これを行うには、次の Web フィルタリング ソリューションを使用します。

リダイレクト Web フィルタリング

ローカル Web フィルタリング

拡張 Web フィルタリング(EWF)

コンテンツ セキュリティ Web フィルタリング ソリューションの安全な検索機能を強化し、Web ユーザーに対して非常に安全な検索環境を提供しています。 表 1 は、セーフ検索強化の機能を示しています。

安全な検索機能 |

説明 |

|---|---|

デフォルトの安全検索 |

セーフ検索の強化機能を有効にすると、既定で既知の検索エンジンで使用可能な最も安全な Web 閲覧モードを適用します。そうすることで、最も厳密で安全な検索設定を使用していないユーザーが役立ちます。 セキュリティ デバイスで安全な検索機能を有効にすると、URL クエリの書き換えによって検索サービスが最も厳密なモードに適用されます。このモードは透過的です。たとえば、Google、Bing、Yahoo、またはYandexの検索エンジンで検索要求を実行すると、安全な検索機能は、要求されたURLを最も安全な検索URLに書き換えます。 リクエストと変換されたURLの例を以下に示します。

|

検索エンジン キャッシュのブロック |

既知の検索エンジン上の検索エンジンキャッシュをブロックすることで、教育、金融、ヘルスケア、銀行、および企業セグメントに複数のWebユーザーを持つ組織の一部である場合、他のユーザーからのWeb閲覧アクティビティを非表示にすることができます。 検索エンジン キャッシュをブロックするには、一般的な URL ブロック パターンと検索エンジン キャッシュ サービスのカテゴリを構成します。 |

Web フィルタリング レベルおよびプロファイル レベルの構成で、安全な検索オプションを無効にできます。 ジュニパーローカル、 websense-redirect、 juniper-enhancedをご覧ください。

Web フィルタリングの安全検索強化の制限事項

HTTP セーフ検索の強化では、 階層レベルで オプションを有効にすることでストリーム モードを

http-reassemble[edit security utm default-configuration web-filtering]有効にする必要があります。ストリーム モードを有効にしていない場合は、安全な検索機能を使用できません。その結果、システムはHTTP 302リダイレクトメッセージをユーザーに送信します。HTTPS セーフ検索を強化するには、セキュリティー ポリシーで SSL プロキシー サービスを有効にする必要があります。SSL プロキシが HTTPS トラフィックをバイパスする場合、安全検索機能も HTTPS トラフィックをバイパスします。

安全な検索による Web フィルタリングの設定

概要 この例を使用して、Content Security Webフィルタリングソリューションを設定し、コンテンツセキュリティWebフィルタリングの安全な検索強化を確認します。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

SRX シリーズ ファイアウォール

Junos OS リリース 20.2R1

開始する前に、以下を行います。

Web フィルタリングを使用して Web 閲覧を管理する方法を理解していることを確認してください。 「Web フィルタリングの概要」を参照してください。

ルート CA 証明書を設定します。 ルート CA 証明書の設定を参照してください。

概要

この例では、セキュリティデバイスに以下のポリシーとWebフィルタリングプロファイルを設定します。

コンテンツ セキュリティ ポリシー

セキュリティ ポリシー

Web フィルタリング プロファイル

SSL プロキシー

ポリシーとプロファイルを設定した後、Web フィルタリング統計を生成し、安全な検索機能拡張のパフォーマンスを検証します。

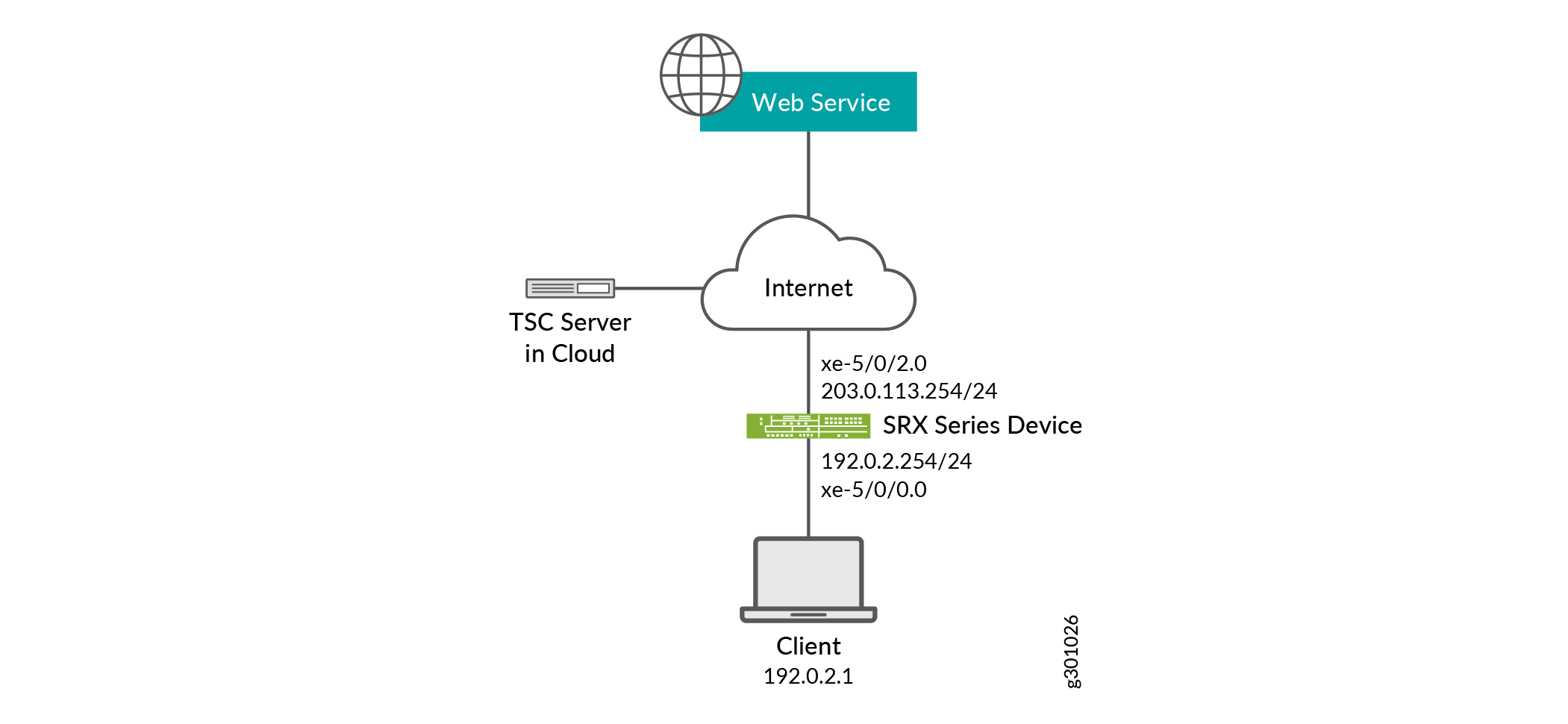

図 1 は、基本的な Content Security Web フィルタリング トポロジーを示しています。セキュリティ デバイスをセーフ検索機能で有効にすると、デバイスはユーザーからの検索要求を最も安全な検索モードの検索エンジンに書き換えます。クラウド エンジンまたはローカル エンジンは、インターネットまたは外部 Web サーバーに転送する前に、検索要求で Web フィルタリングを実行します。

のトポロジー

のトポロジー

構成

手順

CLI クイックコンフィギュレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを 階層レベルの [edit] CLI にコピー アンド ペーストして、設定モードから を入力 commit します。

set security utm default-configuration web-filtering type juniper-enhanced set security utm default-configuration web-filtering http-reassemble set security utm default-configuration web-filtering juniper-enhanced default log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile ewf_my_profile1 category Enhanced_Search_Engines_and_Portals action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile ewf_my_profile1 default log-and-permit set security utm utm-policy utmpolicy1 web-filtering http-profile ewf_my_profile1 set security policies from-zone trust to-zone internet policy sec_policy match source-address any set security policies from-zone trust to-zone internet policy sec_policy match destination-address any set security policies from-zone trust to-zone internet policy sec_policy match application junos-ping set security policies from-zone trust to-zone internet policy sec_policy match application junos-http set security policies from-zone trust to-zone internet policy sec_policy then permit application-services utm-policy utmpolicy1 set security policies default-policy deny-all set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces xe-5/0/0.0 set security zones security-zone internet host-inbound-traffic system-services all set security zones security-zone internet host-inbound-traffic protocols all set security zones security-zone internet interfaces xe-5/0/2.0 set interfaces xe-5/0/0 unit 0 family inet address 192.0.2.254/24 set interfaces xe-5/0/2 unit 0 family inet address 203.0.113.254/24

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。その方法の詳細については、 Junos OS CLIユーザーガイドの 設定モードでのCLIエディターの使用を参照してください。

コンテンツセキュリティWebフィルタリングを設定するには:

-

コンテンツ セキュリティ Web フィルタリング ソリューションを構成します。

[edit security utm] user@host# default-configuration web-filtering type juniper-enhanced user@host# default-configuration web-filtering http-reassemble user@host# default-configuration web-filtering juniper-enhanced default log-and-permit user@host# feature-profile web-filtering juniper-enhanced profile ewf_my_profile1 category Enhanced_Search_Engines_and_Portals action log-and-permit user@host# feature-profile web-filtering juniper-enhanced profile ewf_my_profile1 default log-and-permit user@host# utm-policy utmpolicy1 web-filtering http-profile ewf_my_profile1

trustゾーンからインターネットゾーンへのHTTPまたはHTTPSトラフィックを制御するセキュリティポリシーを設定します。

[edit security policies] user@host# from-zone trust to-zone internet policy sec_policy match source-address any user@host# from-zone trust to-zone internet policy sec_policy match destination-address any user@host# from-zone trust to-zone internet policy sec_policy match application junos-ping user@host# from-zone trust to-zone internet policy sec_policy match application junos-http user@host# from-zone trust to-zone internet policy sec_policy then permit application-services utm-policy utmpolicy1 user@host# default-policy deny-all

セキュリティ ゾーンを設定します。

[edit security zones security-zone] user@host# trust host-inbound-traffic system-services all user@host# trust host-inbound-traffic protocols all user@host# trust interfaces xe-5/0/0.0 user@host# internet host-inbound-traffic system-services all user@host# internet host-inbound-traffic protocols all user@host# internet interfaces xe-5/0/2.0

インターフェイスを設定します。

[edit interfaces] user@host# xe-5/0/0 unit 0 family inet address 192.0.2.254/24 user@host# xe-5/0/2 unit 0 family inet address 203.0.113.254/24

結果

設定モードから、 、 、 show security utmコマンドを入力して設定をshow security policiesshow interfaces確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

user@host# show security policies

from-zone trust to-zone internet {

policy sec_policy {

match {

source-address any;

destination-address any;

application [ junos-ping junos-http ];

}

then {

permit {

application-services {

utm-policy utmpolicy1;

}

}

}

}

}

default-policy {

deny-all;

}

user@host# show security utm

default-configuration {

web-filtering {

http-reassemble;

type juniper-enhanced;

juniper-enhanced {

default log-and-permit;

}

}

}

feature-profile {

web-filtering {

juniper-enhanced {

profile ewf_my_profile1 {

category {

Enhanced_Search_Engines_and_Portals {

action log-and-permit;

}

}

default log-and-permit;

}

}

}

}

utm-policy utmpolicy1 {

web-filtering {

http-profile ewf_my_profile1;

}

}

user@host# show interfaces

xe-5/0/0 {

unit 0 {

family inet {

address 192.0.2.254/24;

}

}

}

xe-5/0/2 {

unit 0 {

family inet {

address 203.0.113.254/24;

}

}

}

デバイスでこの機能の設定が完了したら、設定モードから を入力します commit 。

検証

安全な検索機能の確認

目的

コンテンツ セキュリティ Web フィルタリング ソリューションでセーフ検索機能が有効になっていることを確認します。

アクション

運用モードから、 コマンドをshow security utm web-filtering statistics入力して、Web フィルタリングの統計情報を表示します。出力では、 および Safe-search rewrite フィールドにSafe-search redirect、拡張セーフ検索リダイレクトおよび書き換え統計が表示されます。

user@host> show security utm web-filtering statistics

UTM web-filtering statistics:

Total requests: 0

white list hit: 0

Black list hit: 0

No license permit: 0

Queries to server: 0

Server reply permit: 0

Server reply block: 0

Server reply quarantine: 0

Server reply quarantine block: 0

Server reply quarantine permit: 0

Custom category permit: 0

Custom category block: 0

Custom category quarantine: 0

Custom category qurantine block: 0

Custom category quarantine permit: 0

Site reputation permit: 0

Site reputation block: 0

Site reputation quarantine: 0

Site reputation quarantine block: 0

Site reputation quarantine permit: 0

Site reputation by Category 0

Site reputation by Global 0

Cache hit permit: 0

Cache hit block: 0

Cache hit quarantine: 0

Cache hit quarantine block: 0

Cache hit quarantine permit: 0

Safe-search redirect: 0

+Safe-search rewrite: 0

SNI pre-check queries to server: 0

SNI pre-check server responses: 0

Web-filtering sessions in total: 64000

Web-filtering sessions in use: 0

Fallback: log-and-permit block

Default 0 0

Timeout 0 0

Connectivity 0 0

Too-many-requests 0 0

意味

この出力には、セーフ検索機能が有効になっており、安全な検索リダイレクトや安全な検索書き換えがないことを示しています。