コンテンツ フィルタリング

コンテンツ フィルタリングは、基本的なデータ損失防止機能を提供します。コンテンツ フィルタリング フィルター トラフィックは、MIME タイプ、ファイル拡張子、プロトコル コマンドに基づいています。また、コンテンツ・フィルター・モジュールを使用して、ActiveX、Java アプレット、およびその他のタイプのコンテンツをブロックすることもできます。コンテンツフィルタリングには個別のライセンスは必要ありません。詳細については、以下のトピックを参照してください。

コンテンツ フィルタリングの概要

ファイルタイプに基づくコンテンツフィルタリング

これまでは、MIME タイプ、ファイル拡張子、プロトコル コマンドに基づいて、特定のタイプのトラフィックをブロックまたは許可するコンテンツ フィルタリングが実行されていました。コンテンツ フィルターは、構成済みのフィルター リストに対してトラフィックをチェックすることで、ゲートウェイ間のファイル転送を制御します。ファイルタイプに基づいたこのタイプの評価は、Junos OSリリース21.4R1以前のJunos OSリリースでのみサポートされています。

Junos OSリリース21.4R1以降、コンテンツ評価はファイルコンテンツに基づいて行われます。ファイルタイプベースのコンテンツ評価は非推奨であり、関連する設定は非表示になっています。

拡張コンテンツ フィルタリング機能に移行したくない場合は、従来の機能を使用できます。従来の設定の使用は許可されますが、すべてのレガシー設定ノブは非推奨であり、非表示になっています。また、従来の構成オプションを使用すると、システム ログとエラー メッセージの警告が表示されます。

このタイプの評価では、コンテンツ フィルター モジュールは、Web フィルタリングを除く他のすべての Content Security モジュールよりも前のトラフィックを評価します。そのため、トラフィックがコンテンツフィルターで設定された基準を満たす場合、コンテンツフィルターは最初にこのトラフィックに作用します。

以下のタイプのコンテンツフィルターを設定できます。

-

MIME パターン フィルター — MIME パターンを使用して、HTTP および MAIL プロトコル内のトラフィックのタイプを識別します。コンテンツ フィルターによって実行されるアクションを決定するために使用される MIME パターンのリストは 2 つあります。ブロックMIMEリストには、コンテンツフィルターによってブロックされるMIMEタイプのトラフィックのリストが含まれています。MIME 例外リストには、コンテンツ フィルターでブロックされない MIME パターンが含まれており、通常はブロックリスト上のアイテムのサブセットです。例外リストの優先度がブロックリストよりも高い点に注意してください。両方のリストに MIME エントリーが表示されている場合、例外リストが優先されるため、これらの MIME タイプはコンテンツ フィルターによってブロックされません。したがって、例外リストに項目を追加する際には、具体的であることが利点となります。

-

[拡張子リストのブロック] — ファイルの転送中にファイル名を使用できるため、ファイル拡張子を使用することは、ファイル転送をブロックまたは許可する非常に実用的な方法です。コンテンツ フィルター リストには、ブロックするファイル拡張子の一覧が含まれています。すべてのプロトコルは、ブロック拡張リストの使用をサポートしています。

-

プロトコル コマンド ブロックと許可リスト — 異なるプロトコルは、サーバーとクライアント間の通信に異なるコマンドを使用します。特定のコマンドをブロックまたは許可することで、プロトコルコマンドレベルでトラフィックを制御できます。

ブロックおよび許可コマンド リストは、許可リストがブロックリストの例外リストとして機能するため、組み合わせて使用することを目的としています。

プロトコル コマンドが許可リストとブロックリストの両方に表示される場合、そのコマンドは許可されます。

Junos OSリリース15.1X49-D100以降、HTTP、FTP、SMTP、POP3のIPv6パススルートラフィックは、コンテンツセキュリティのWebフィルタリングおよびコンテンツフィルタリングセキュリティ機能に対応しています。

すべての有害なファイルやコンポーネントを MIME タイプやファイル拡張子で制御できるわけではないため、コンテンツ フィルター モジュールを使用して ActiveX、Java アプレット、その他のタイプのコンテンツをブロックすることもできます。以下のタイプのコンテンツブロックは、HTTPでのみサポートされています。

-

ActiveX のブロック

-

Java アプレットのブロック

-

Cookie をブロック

-

EXE ファイルのブロック

-

ZIP ファイルをブロックする

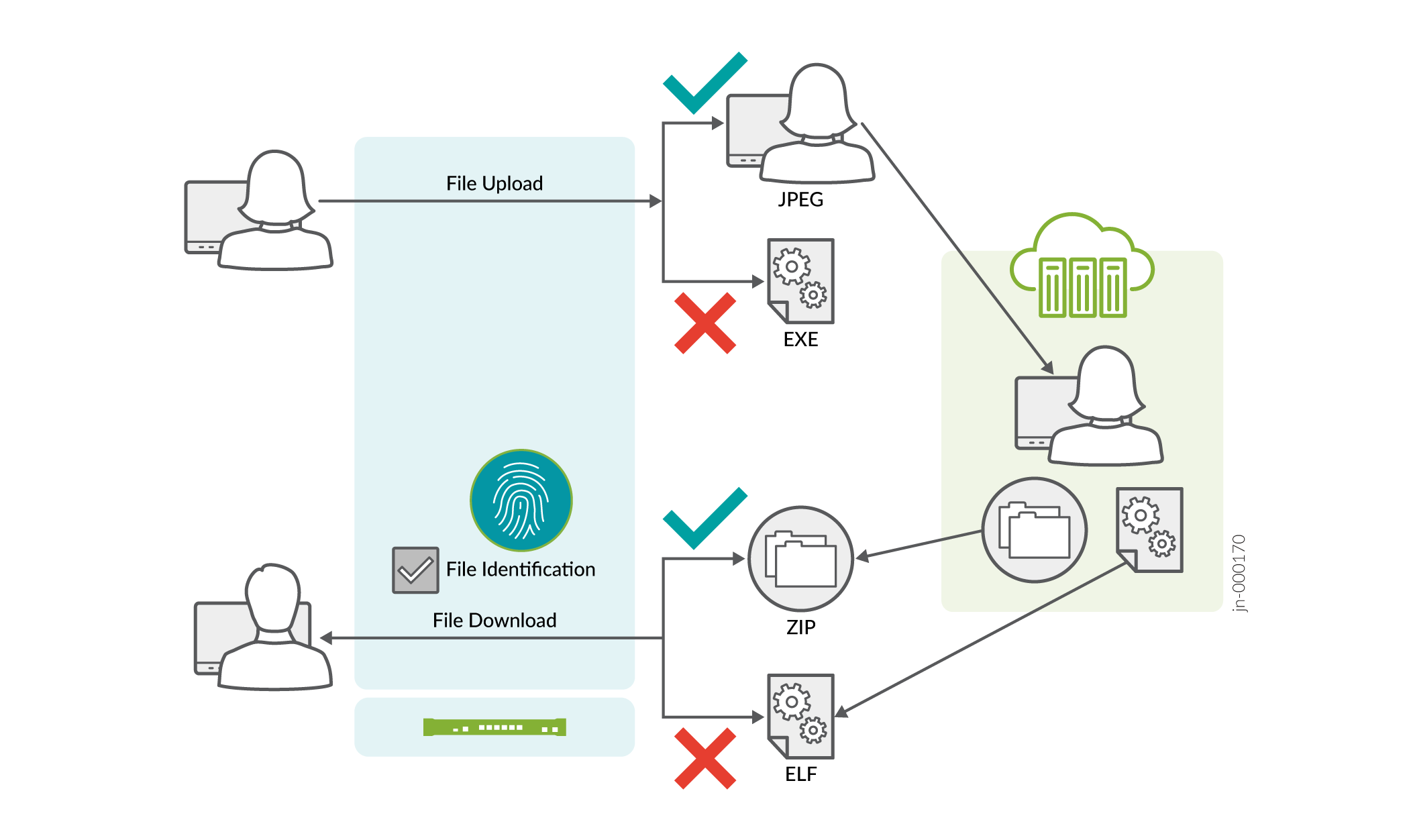

ファイルコンテンツに基づくコンテンツフィルタリング

以前は、ファイル タイプ、mime タイプ、コンテンツ タイプ、プロトコル コマンドに基づいてコンテンツ フィルタリングを実行していました。MIME タイプ、プロトコル コマンド フィルター、ファイル拡張子フィルターを使用したファイル検出は、必ずしも信頼性が高いとは限りません。ファイルタイプを識別する最も簡単な方法は、ファイル名拡張子ですが、どんな種類のファイルにも与えることができるため、本物ではありません。

Junos OSリリース21.4R1以降、Content Securityはコンテンツフィルタリングを実行し、ファイル拡張子に基づくのではなく、ファイルコンテンツに基づいてファイルタイプを決定します。最初にファイルの内容を分析して、ファイルの種類を正確に判断します。この機能は、アプリケーション識別(App ID)を補完し、Web(HTTPおよびHTTPS)トラフィックへのアクセスを識別して制御し、攻撃からネットワークを保護するためのファイアウォールを設定できます。アプリケーション ID で最終的なアプリケーションの一致が確認されると、一致する Content Security ポリシーがコンテンツ フィルタリングと見なされます。

ファイルコンテンツに基づくコンテンツフィルタリングは、以下のように実行されます。

-

ファイル識別: すべてのファイル・タイプに対して、内容を調べてファイル・タイプを決定するためのルールが定義されています。Content Security プロセスでは、ファイル コンテンツを使用して、定義されたルールと照合してファイル の種類を決定します。

-

トラフィック方向のコンテンツフィルタリングルールを定義する:Content Securityプロセスは、CLIから設定を読み取り、ルールセットとルールを解析して解釈します。コンテンツフィルタリングルールを定義し、トラフィックを誘導するルールを適用できます。

ルールセットとルール設定は、 階層レベルで

[edit security utm utm-policy <utm-policy-name> content-filtering]追加されます。コンテンツ フィルター ルールで接続リセット オプションを構成できます。ルール内に記載されているコンテンツが検出されると、プロトコル ハンドラーは、ポリシーで構成されたとおりにクライアントとサーバーを使用して TCP 接続のリセットを実行します。

メモ:mime-type、content-type、protocol コマンドに基づくコンテンツ フィルタリング オプションはサポートされていません。Junos OS リリース 21.4R1 にアップグレードした後、 および

[edt security utm feature-profile content-filtering profile <profile-name>階層の下にある既存のファイル拡張子ベースの[edit security utm utm-policy <utm-policy-name> content-filtering]コンテンツ フィルタリング オプションはサポートされません。 - コンテンツフィルタリングで定義されたルールとルールセットを使用する:上記の階層から定義されたルールとルールセットを

[edit security utm default-configuration content-filtering使用できます。これらのルールとルールセットにより、方向固有のコンテンツ フィルターと接続リセットを構成できます。 -

コンテンツフィルタリングのコンテンツセキュリティポリシーの選択:APP IDで最終アプリケーションの一致が確認されると、コンテンツフィルタリングルールが定義されている可能性のあるコンテンツセキュリティポリシーが処理のために選択されます。

すべての Content Security ポリシーに対して、ルール セット ノードのリストを使用してチェーンが作成され、ルール セットに設定されたすべてのルールがリストに追加され、対応するルール セット ノードにアタッチされます。

すべてのチェックに合格すると、各ルール セットとローカル メモリ内のそれぞれの情報を保持して整理するように構成されたルールに一意の ID が割り当てられます。ローカル メモリ内のこのストレージは、行った構成変更を追跡し、更新プログラムを同期するために必要です。

-

検証:以下のコマンドを使用して、コンテンツフィルタリングシステムの統計とエラーを表示します。

-

root-logical-system内のポリシー内のコンテンツフィルタリング統計を表示するには、 および

show security utm content-filtering statistics root-logical-system utm-policy <utm policy name>コマンドをshow security utm content-filtering statistics utm policy <utm policy name>使用します。 -

指定された論理システム内のポリシー内のコンテンツフィルタリング統計を表示するには、 コマンドを

show security utm content-filtering statistics logical-system <logical-system-name> utm-policy <utm policy name>使用します。

-

この新しい機能に移行し、構成に従来のオプションがある場合、次のエラー メッセージが表示され、コミットは失敗します。

非推奨の機能を拡張コンテンツフィルタリング(rule-set/rule)\n"と併用することはできません。先手を打つため、非推奨とマークされた設定を削除する(詳細については、セキュリティutmを表示)\n")拡張コンテンツフィルタリング機能に移行したくない場合は、従来のコンテンツフィルタリング機能を使用できます。従来の設定オプションは非推奨であり、非表示になっています。非推奨のレガシーオプションを使用すると、以下のエラーメッセージが表示されます。

ERRMSG("config \'%s\' は非推奨", "セキュリティ utm utm-policy <>コンテンツ フィルタリング http-profile")利点

-

コンテンツフィルタリングルールで正確に検出されたファイルタイプを使用して、安全なWebアクセスを提供し、攻撃からネットワークを保護します。

-

ネットワークを通過するトラフィックを制御し、トラフィックの方向に基づいてコンテンツ フィルタリング ルールを適用します。

-

ユーザー ID、送信元 ID、セッション ID、パケット方向情報を含むようにログ メッセージを改善しました。

Junos OS リリース 22.4R1 以降、コンテンツ セキュリティー コンテンツ フィルタリング モジュールは JDPI パーサーと統合され、JDPI コンテキストを使用してコンテンツ フィルタリング機能を呼び出します。

コンテンツ セキュリティ コンテンツ フィルタリング パケットとストリーム プラグインが追加され、プレーン トラフィックが処理されます。

メールプロトコルのアクションを実行している間、TCPプロキシの依存関係は削除されます。 notify-mail-sender メールプロトコルに対するCLI設定サポートが削除されました。

「」も参照

コンテンツ フィルタリング プロトコルのサポートについて

サポートされている各プロトコルは、利用可能なコンテンツ フィルターを異なる方法で実装できます。各プロトコルですべてのフィルタリング機能がサポートされているわけではありません。このトピックには、以下のセクションが含まれています。

HTTP サポート

HTTPプロトコルは、すべてのコンテンツフィルタリング機能をサポートしています。HTTPでは、コンテンツフィルターはゲートウェイに残り、HTTPクライアントとサーバー間のすべてのリクエストと応答をチェックします。

コンテンツ フィルタリングによって HTTP 要求がドロップされた場合、クライアントは次のような応答を受け取ります。

<custom drop message/user-configured drop message>.<src_port><dst_ip>:<dst_port>Download request was dropped due to <reason>

したがって、メッセージは次のように表示される場合があります。

Juniper Networks Firewall Content Filtering blocked request. 5.5.5.1:80->4.4.4.1:55247 Download request was dropped due to file extension block list

FTP サポート

FTPプロトコルは、すべてのコンテンツフィルタリング機能をサポートしているわけではありません。[拡張リストのブロック] と [プロトコル コマンドのブロック リスト] は、以下の場合のみサポートされます。

コンテンツ フィルタリングが FTP 要求をブロックすると、制御チャネルを通じて以下の応答が送信されます。

550 <src_ip>:<src_port>-<dst_ip>:<dst_port><custom drop message/user-configured drop message> for Content Filtering file extension block list.>

したがって、メッセージは次のように表示される場合があります。

550 5.5.5.1:21->4.4.4.1:45237 Requested action not taken and the request is dropped for Content Filtering file extension block list

電子メールのサポート

電子メール プロトコル(SMTP、IMAP、POP3)では、ブロック拡張リスト、プロトコル コマンド ブロック リスト、MIME パターン フィルタリングのコンテンツ フィルタリングのサポートには制限があります。サポートは電子メール プロトコルでは以下の理由で制限されます。

コンテンツ フィルターは、電子メール ヘッダーの 1 つのレベルのみをスキャンします。そのため、再帰的な電子メール ヘッダーと暗号化された添付ファイルはスキャンされません。

電子メール全体が MIME エンコードされている場合、コンテンツ フィルターは MIME タイプのみをスキャンできます。

コンテンツ フィルタリングによって電子メールの一部がブロックされた場合、元の電子メールは破棄され、電子メールがブロックされた理由を説明したテキスト ファイルに置き換えられます。

Junos OSリリース19.4R1以降、アンチウィルスおよびコンテンツフィルタリング機能は、暗黙的および明示的なSMTPS、IMAPS、POP3Sプロトコルをサポートし、明示的なパッシブモードFTPSのみをサポートしています。

暗示的モード—セキュアチャネルを使用してSSL/TLS暗号化ポートに接続します。

明示的モード—まず保護されていないチャネルに接続し、次に STARTTLS コマンドを発行して通信を保護します。POP3S では、STLS コマンドを使用します。

「」も参照

コンテンツフィルタリングプロトコルの指定(CLI手順)

コンテンツフィルタリングプロトコルを設定するには、以下のCLI設定ステートメントを使用します。

content-filtering {

profile name {

permit-command cmd-list

block-command cmd-list

block-extension file-ext-list

block-mime {

list mime-list

exception ex-mime-list

}

block-content-type {

activex

java-applet

exe

zip

http-cookie

}

notification-options {

type { message }

notify-mail-sender

custom-message msg

}

}

traceoptions {

flag {

all

basic

detail

}

}

}

コンテンツ フィルタリングの構成の概要

コンテンツセキュリティフィルターは、mimeタイプ、ファイル拡張子、プロトコルコマンド、埋め込みオブジェクトタイプに基づく特定タイプのトラフィックベースをブロックまたは許可します。コンテンツ フィルターは、構成済みのフィルター リストに対してトラフィックをチェックすることで、ゲートウェイ間のファイル転送を制御します。コンテンツフィルタリングモジュールは、他のすべてのコンテンツセキュリティモジュールよりも前にトラフィックを評価します。トラフィックがコンテンツフィルターで設定された基準を満たしている場合、コンテンツフィルターはこのトラフィックに対して最初に動作します。以下の手順は、コンテンツ フィルターを設定する際に推奨される順序を示しています。

例:カスタムオブジェクトのコンテンツフィルタリングの設定

この例では、カスタムオブジェクトをフィルタリングするコンテンツを設定する方法を示します。

要件

開始する前に、以下を行います。

必要なコンテンツ フィルターのタイプを決定します。 「コンテンツ フィルタリングの概要」を参照してください。

コンテンツ フィルタリング パラメーターの構成順序を理解します。 コンテンツ フィルタリング設定の概要を参照してください。

概要

この例では、コンテンツ フィルタリング プロファイルの作成に使用するカスタム オブジェクトを定義します。カスタム オブジェクトを定義するには、次のタスクを実行します。

ftpprotocom1とftpprotocom2と呼ばれる2つのプロトコルコマンドリストを作成し、ユーザー、パス、ポート、およびタイプコマンドを追加します。

extlist2と呼ばれるファイル名拡張子リストを作成し、.zip、.js、および.vbs拡張子を追加します。

ブロック mime リスト コール cfmime1 を定義し、パターンをリストに追加します。

構成

手順

CLI クイックコンフィギュレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを 階層レベルの [edit] CLI にコピー アンド ペーストして、設定モードから を入力 commit します。

set security utm custom-objects protocol-command ftpprotocom1 value [user pass port type] set security utm custom-objects protocol-command ftpprotocom2 value [user pass port type] set security utm custom-objects filename-extension extlist2 value [zip js vbs] set security utm custom-objects mime-pattern cfmime1 value [video/quicktime image/x-portable-anymap x-world/x-vrml] set security utm custom-objects mime-pattern ex-cfmime1 value [video/quicktime-inappropriate]

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。その方法の詳細については、 CLIユーザーガイドの設定モードでのCLIエディターの使用を参照してください。

カスタムオブジェクトをフィルタリングするコンテンツを設定するには:

2 つのプロトコル コマンド リストを作成します。

[edit security utm] user@host# set custom-objects protocol-command ftpprotocom1 [edit security utm] user@host# set custom-objects protocol-command ftpprotocom2

プロトコル コマンドをリストに追加します。

[edit security utm] user@host# set custom-objects protocol-command ftpprotocom1 value [user pass port type] [edit security utm] user@host# set custom-objects protocol-command ftpprotocom2 value [user pass port type]

ファイル名拡張子リストを作成します。

[edit security utm] user@host# set custom-objects filename-extension extlist2

リストに拡張機能を追加します。

[edit security utm] user@host# set custom-objects filename-extension extlist2 value [zip js vbs]

ウィルス対策スキャン リストを作成します。

[edit security utm] user@host# set custom-objects mime-pattern cfmime1 user@host# set custom-objects mime-pattern ex-cfmime1

リストにパターンを追加します。

[edit security utm] user@host# set custom-objects mime-pattern cfmime1 value [video/quicktime image/x-portable-anymap x-world/x-vrml] user@host# set custom-objects mime-pattern ex-cfmime1 value [video/quicktime-inappropriate]

結果

設定モードから、 コマンドを入力して設定を show security utm 確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

userhost#show security utm

custom-objects {

mime-pattern {

cfmime1 {

value [ video/quicktime image/x-portable-anymap x-world/x-vrml ];

}

ex-cfmime1 {

value video/quicktime-inappropriate;

}

}

filename-extension {

extlist2 {

value [ zip js vbs ];

}

}

protocol-command {

ftpprotocom1 {

value [ user pass port type ];

}

}

protocol-command {

ftpprotocom2 {

value [ user pass port type ];

}

}

}

デバイスの設定が完了したら、設定モードから を入力します commit 。

例:コンテンツフィルタリングコンテンツセキュリティポリシーの設定

この例では、コンテンツ フィルタリングコンテンツセキュリティポリシーを作成して、機能プロファイルに添付する方法を説明します。

要件

開始する前に、以下を行います。

必要なコンテンツ フィルターのタイプを決定します。 「コンテンツ フィルタリングの概要」を参照してください。

-

各機能に対して Content Security カスタム オブジェクトを設定し、コンテンツ フィルタリング プロファイルを定義します。 コンテンツ フィルタリング設定の概要を参照してください。

概要

Content Securityポリシーを設定して、Content Security対応デバイスを通過するネットワークトラフィックに、さまざまなコンテンツセキュリティソリューションを選択的に適用します。機能プロファイルを使用して、カスタム オブジェクトをこれらのポリシーに関連付け、特定のタイプのトラフィックのブロックまたは許可を指定します。

この例では、utmp4と呼ばれるコンテンツセキュリティポリシーを設定し、事前に設定された機能プロファイルconfilter1をこのポリシーに割り当てます。

構成

手順

手順

コンテンツフィルタリングコンテンツセキュリティポリシーを設定するには:

Content Security ポリシーでは、異なるプロトコル アプリケーションを設定できます。この例では、HTTP のみを表示し、他のプロトコルは表示しません。以前は、FTP(ftpprotocom1 および ftpprotocom2)にカスタム オブジェクトを設定していました。次に、FTPのコンテンツフィルターポリシーを追加する必要があります。

set security utm utm-policy utmp4 content-filtering ftp upload-profile confilter1

set security utm utm-policy utmp4 content-filtering ftp download-profile confilter1

-

コンテンツ セキュリティ ポリシーを作成します。

[edit security utm] user@host# set utm-policy utmp4

-

コンテンツ セキュリティ ポリシーをプロファイルにアタッチします。

[edit security utm] user@host# set utm-policy utmp4 content-filtering http-profile contentfilter1

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

例:コンテンツフィルタリングコンテンツセキュリティポリシーのセキュリティポリシーへの添付

この例では、セキュリティポリシーを作成し、コンテンツセキュリティポリシーをセキュリティポリシーにアタッチする方法を示しています。

要件

開始する前に、以下を行います。

-

Content Security カスタム オブジェクトを構成し、コンテンツ フィルタリング プロファイルを定義し、Content Security ポリシーを作成します。 コンテンツ フィルタリング設定の概要を参照してください。

セキュリティポリシーを有効にして設定します。 例: すべてのトラフィックを許可または拒否するセキュリティポリシーの設定を参照してください。

概要

コンテンツセキュリティポリシーをフィルタリングするコンテンツをセキュリティポリシーに添付することで、あるセキュリティゾーンから別のセキュリティゾーンに通過するトラフィックをフィルタリングできます。

この例では、p4 と呼ばれるセキュリティ ポリシーを作成し、HTTP アプリケーションがある任意の送信元アドレスから任意の宛先アドレスへのトラフィックが条件に一致することを指定します。次に、utmp4と呼ばれるコンテンツセキュリティポリシーをセキュリティポリシーp4に割り当てます。このコンテンツ セキュリティ ポリシーは、セキュリティ ポリシー p4 で指定された条件に一致するトラフィックに適用されます。

構成

手順

CLI クイックコンフィギュレーション

Content Securityポリシーをフィルタリングするコンテンツをセキュリティポリシーに素早く添付するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク構成に合わせて必要な詳細を変更し、コマンドを 階層レベルの [edit] CLIにコピーアンドペーストして、設定モードから を入力 commit します。

[edit] set security policies from-zone trust to-zone untrust policy p4 match source-address any set security policies from-zone trust to-zone untrust policy p4 match destination-address any set security policies from-zone trust to-zone untrust policy p4 match application junos-htttp set security from-zone trust to-zone untrust policy p4 then permit application-services utm-policy utmp4

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。その方法の詳細については、 CLIユーザーガイドの設定モードでのCLIエディターの使用を参照してください。

コンテンツ セキュリティ ポリシーをセキュリティ ポリシーにアタッチするには、次の手順に示します。

セキュリティ ポリシーを作成します。

[edit] user@host# edit security policies from-zone trust to-zone untrust policy p4

ポリシーの一致条件を指定します。

[edit security policies from-zone trust to-zone untrust policy p4] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-http

-

コンテンツセキュリティポリシーをセキュリティポリシーにアタッチします。

[edit security policies from-zone trust to-zone untrust policy p4] user@host# set then permit application-services utm-policy utmp4

結果

設定モードから、 コマンドを入力して設定を show security policies 確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy p4 {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

utm-policy utmp4;

}

}

}

}

}

default-policy {

permit-all;

}

デバイスの設定が完了したら、設定モードから を入力します commit 。

コンテンツ フィルタリング設定の監視

目的

コンテンツ フィルタリングの統計情報を表示します。

アクション

CLIでコンテンツフィルタリングの統計情報を表示するには、 コマンドを user@host > show security utm content-filtering statistics 入力します。

content filtering show statistics コマンドは、以下の情報を表示します。

Base on command list: # Blocked Base on mime list: # Blocked Base on extension list: # Blocked ActiveX plugin: # Blocked Java applet: # Blocked EXE files: # Blocked ZIP files: # Blocked HTTP cookie: # Blocked

J-Web を使用してコンテンツ フィルタリングの統計情報を表示するには、次の手順に示します。

[ コンテンツ フィルタリング統計のクリア] を選択します。モニター>セキュリティ>UTM>Content フィルタリングモニター>セキュリティ>UTM>コンテンツ フィルタリングです。

次の統計情報が右側のペインに表示されます。

Base on command list: # Passed # Blocked Base on mime list: # Passed # Blocked Base on extension list: # Passed # Blocked ActiveX plugin: # Passed # Blocked Java applet: # Passed # Blocked EXE files: # Passed # Blocked ZIP files: # Passed # Blocked HTTP cookie: # Passed # Blocked

[コンテンツ フィルタリング統計のクリア] をクリックして、現在の表示可能なすべての統計情報をクリアし、新しい統計情報の収集を開始できます。