このページで

パッシブ監視

パッシブ監視について

パッシブ監視とは、監視インターフェイスからトラフィックを受動的にキャプチャするために使用されるネットワーク監視の一種です。パッシブ監視を有効にすると、デバイスはインターフェイス上のトラフィックを受け入れて監視し、IDSサーバーやパケットアナライザなどの監視ツール、またはルーターやエンドノードホストなどの他のデバイスにトラフィックを転送します。

パッシブ監視のメリット

-

セキュリティネットワークが接続されているインターネットポイントオブプレゼンス(PoP)でイングレスおよびエグレストラフィックを監視するためのフィルタリング機能を提供します。

パッシブ監視の設定に関するガイドライン

-

インターフェイスレベルでのみパッシブ監視を設定できます。VLANまたは論理インターフェイスごとの設定はサポートされていません。

-

パッシブ監視インターフェイスは、集合型イーサネット(AE)インターフェイスにすることはできません。

-

監視ツールまたはデバイスは、スイッチまたはルーターに直接接続されている必要があります。

-

2つ以上のMPLSラベルと2つ以上のVLANタグを持つパケットは破棄されます。

-

IPパケットオプション、ルーターアラート、TTL有効期限切れパケットなどの例外パケットは、通常のトラフィックとして扱われます。

-

イーサネットカプセル化はサポートされていません。

-

MPLS ファミリーは、PTX10001-36MR、PTX10004、PTX10008 ルーターでサポートされています。

-

リンク アグリゲーション制御プロトコル(LACP)は、監視ツールまたはデバイスに接続された AE バンドルではサポートされていません。

例:パッシブ監視の設定

この例では、QFX10000スイッチでパッシブ監視を設定する方法を示しています。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

-

2 台のルーター(R1 および R2)

-

QFX10002 スイッチ 1 台

-

スイッチに直接接続された 2 台のデバイス

-

Junos OS リリース 18.4R1 以降

概要

この例では、スイッチ上でパッシブ監視を設定する方法を説明します。

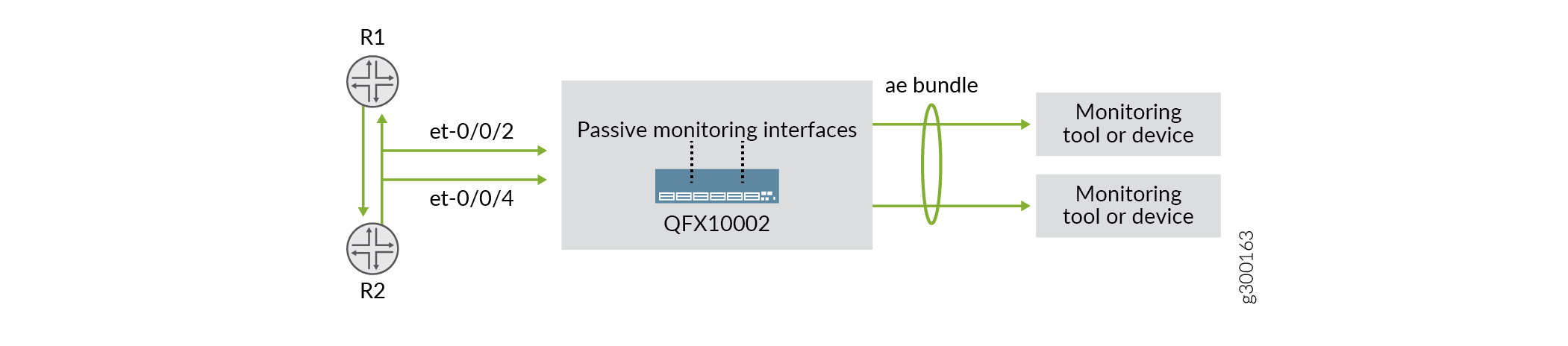

図1では、 はet-0/0/4パッシブet-0/0/2監視インターフェイスとして設定されています。ネットワークに入ってくるパケットは、ルーター1(R1)とルーター2(R2)の間で2方向(R1からR2、R2からR1)に交換され、監視対象のインターフェイスに送信されます。トラフィックを受信すると、ファイアウォールフィルターはすべてのパケットをルーティングインスタンスに転送し、監視ツールにパケットを転送します。その後、インターフェイスは、LAG(リンク アグリゲーション グループ)または AE バンドルとして知られる単一の論理インターフェイスにグループ化されます。これにより、監視ツール間でトラフィックを均等に分散させ、アップリンク帯域幅を効果的に増やすことができます。1つのインターフェイスに障害が発生した場合、バンドルは残りのインターフェイス上でトラフィックを伝送し続けます。

オプションで、パッシブ監視インターフェイス上に対称的なハッシュを適用して、監視ツールへのトラフィックの負荷分散を行うことができます。これにより、同じフローのイングレストラフィックとエグレストラフィックを、同じ監視対象インターフェイスを介して送信することができます。対称ハッシュを設定するには、 階層の下に no-incoming-port オプションを [edit forwarding-options enhanced-hash-key] 含めます。対称ハッシュは、グローバルレベルでのみ有効および無効になっています。プロトコル単位のハッシュはサポートされていません。

トポロジ

構成

次の例では、CLI 階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、 設定モードでのCLIエディターの使用を参照してください。

CLI クイックコンフィギュレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを 階層レベルの [edit] CLI にコピー アンド ペーストして、設定モードから を入力 commit します。

set interfaces et-0/0/2 passive-monitor-mode set interfaces et-0/0/2 unit 0 family inet filter input pm set interfaces et-0/0/4 passive-monitor-mode set interfaces et-0/0/4 unit 0 family inet filter input pm1 set firewall family inet filter pm1 term t1 from interface et-0/0/4.0 set firewall family inet filter pm1 term t1 then count c1 set firewall family inet filter pm1 term t1 then routing-instance pm_inst set firewall family inet filter pm term t1 from interface et-0/0/2.0 set firewall family inet filter pm term t1 then count c3 set firewall family inet filter pm term t1 then routing-instance pm_inst set routing-instances pm_inst instance-type virtual-router set routing-instances pm_inst interface ae0.0 set routing-instances pm_inst routing-options static route 0.0.0.0/0 next-hop 198.51.100.1 set interfaces xe-0/0/9:0 ether-options 802.3ad ae0 set interfaces xe-0/0/9:1 ether-options 802.3ad ae0 set interfaces ae0 unit 0 family inet address 198.51.100.2/24 arp 198.51.100.1 mac 00:10:94:00:00:05 set routing-instances pm_inst interface ae0.0 set forwarding-options enhanced-hash-key inet no-incoming-port

パッシブ監視の設定

手順

パッシブ監視を設定するには:

-

スイッチインターフェイスでパッシブ監視モードを設定します。

[edit]] user@switch# set interfaces et-0/0/2 passive-monitor-mode set interfaces et-0/0/2 unit 0 family inet filter input pm set interfaces et-0/0/4 passive-monitor-mode set interfaces et-0/0/4 unit 0 family inet filter input pm1

-

family inetパッシブ監視インターフェイスにファイアウォールフィルターを設定して、トラフィックをルーティングインスタンスに転送します。サポートされているフィルター アクションは.accept, reject, count, routing-instance[edit] user@switch# set firewall family inet filter pm1 term t1 from interface et-0/0/4.0 set firewall family inet filter pm1 term t1 then count c1 set firewall family inet filter pm1 term t1 then routing-instance pm_inst set firewall family inet filter pm term t1 from interface et-0/0/2.0 set firewall family inet filter pm term t1 then count c3 set firewall family inet filter pm term t1 then routing-instance pm_inst

-

デバイスを指す静的ルートを使用するルーティングインスタンスを作成します。

[edit] user@switch# set routing-instances pm_inst instance-type virtual-router set routing-instances pm_inst interface ae0.0 set routing-instances pm_inst routing-options static route 0.0.0.0/0 next-hop 198.51.100.1

-

パッシブ監視インターフェイスで AE バンドルを設定します。

[edit] user@switch# set interfaces xe-0/0/9:0 ether-options 802.3ad ae0 set interfaces xe-0/0/9:1 ether-options 802.3ad ae0 set interfaces ae0 unit 0 family inet address 198.51.100.2/24 arp 198.51.100.1 mac 00:10:94:00:00:05 set routing-instances pm_inst interface ae0.0

-

(オプション)対称ハッシュを設定します。

[edit] user@switch# set forwarding-options enhanced-hash-key inet no-incoming-port

-

設定モードから、 コマンドを入力して設定を

show interfaces確認します。コマンドの出力に意図した設定が表示されない場合は、この例の手順を繰り返して修正します。 -

インターフェイスの設定が完了したら、設定モードから を入力

commitします。

検証

設定が正しく機能していることを確認します。

パッシブ監視構成の検証

目的

インターフェイスでパッシブ監視が機能していることを確認します。インターフェイスの出力に と No-transmitが表示No-receiveされている場合、これはパッシブ監視が機能していることを意味します。

アクション

動作モードから、 コマンドを show interfaces 入力してパッシブ監視インターフェイスを表示します。

user@host> show interfaces et-0/0/2

Physical interface: et-0/0/2, Enabled, Physical link is Up

Interface index: 146, SNMP ifIndex: 515

Link-level type: Ethernet, MTU: 1514, LAN-PHY mode, Speed: 40Gbps, BPDU Error: None, Loop Detect PDU Error: None, Ethernet-Switching Error: None, MAC-REWRITE Error: None,

Loopback: Disabled, Source filtering: Disabled, Flow control: Disabled, Media type: Fiber

Device flags : Present Running

Interface flags: SNMP-Traps No-receive No-transmit Internal: 0x4000

Link flags : None

CoS queues : 8 supported, 8 maximum usable queues

Current address: 3c:61:04:75:3c:5d, Hardware address: 3c:61:04:75:3c:5d

Last flapped : 2018-05-17 11:19:05 PDT (00:17:55 ago)

Input rate : 0 bps (0 pps)

Output rate : 0 bps (0 pps)

Active alarms : None

Active defects : None

PCS statistics Seconds

Bit errors 0

Errored blocks 0

Ethernet FEC Mode : NONE

Ethernet FEC statistics Errors

FEC Corrected Errors 0

FEC Uncorrected Errors 0

FEC Corrected Errors Rate 0

FEC Uncorrected Errors Rate 0

PRBS Statistics : Disabled

Interface transmit statistics: Disabled

user@host show interfaces et-0/0/4

Physical interface: et-0/0/4, Enabled, Physical link is Up

Interface index: 146, SNMP ifIndex: 515

Link-level type: Ethernet, MTU: 1514, LAN-PHY mode, Speed: 40Gbps, BPDU Error: None, Loop Detect PDU Error: None, Ethernet-Switching Error: None, MAC-REWRITE Error: None,

Loopback: Disabled, Source filtering: Disabled, Flow control: Disabled, Media type: Fiber

Device flags : Present Running

Interface flags: SNMP-Traps No-receive No-transmit Internal: 0x4000

Link flags : None

CoS queues : 8 supported, 8 maximum usable queues

Current address: 3c:61:04:75:3c:5d, Hardware address: 3c:61:04:75:3c:5d

Last flapped : 2018-05-17 11:19:05 PDT (00:18:17 ago)

Input rate : 0 bps (0 pps)

Output rate : 0 bps (0 pps)

Active alarms : None

Active defects : None

PCS statistics Seconds

Bit errors 0

Errored blocks 0

Ethernet FEC Mode : NONE

Ethernet FEC statistics Errors

FEC Corrected Errors 0

FEC Uncorrected Errors 0

FEC Corrected Errors Rate 0

FEC Uncorrected Errors Rate 0

PRBS Statistics : Disabled

Interface transmit statistics: Disabled

対称ハッシュの検証

目的

対称ハッシュの出力を検証します。と L2 のinet,inet6受信ポートフィールドはすべて No に設定する必要があります。

アクション

設定モードから、 コマンドを show forwarding-options enhanced-hash-key 入力します。

Slot 0

Seed value for Hash function 0: 3626023417

Seed value for Hash function 1: 3626023417

Seed value for Hash function 2: 3626023417

Seed value for Hash function 3: 3626023417

Inet settings:

--------------

IPV4 dest address: Yes

IPV4 source address: Yes

L4 Dest Port: Yes

L4 Source Port: Yes

Incoming port: No

Inet6 settings:

--------------

IPV6 dest address: Yes

IPV6 source address: Yes

L4 Dest Port: Yes

L4 Source Port: Yes

Incoming port: No

L2 settings:

------------

Dest Mac address: No

Source Mac address: No

Vlan Id: Yes

Inner-vlan Id: No

Incoming port: No

GRE settings:

-------------

Key: No

Protocol: No

MPLS settings:

--------------

MPLS Enabled: Yes

VXLAN settings:

---------------

VXLAN VNID: No

PTX10001-36MR、PTX10004、PTX10008 ルーターの設定例

次に、ファミリー mpls をサポートする PTX10001-36MR、PTX10004、PTX10008 ルーターの設定例を示します。

set interfaces et-0/0/13 passive-monitor-mode set interfaces et-0/0/13 passive-monitor-mode set interfaces et-0/0/13 unit 0 family inet filter input ipv4pmFilter set interfaces et-0/0/13 unit 0 family inet6 filter input ipv6pmFilter set interfaces et-0/0/13 unit 0 family mpls filter input mplspmFilter set interfaces et-0/0/5 ether-options 802.3ad ae0 set interfaces et-0/0/7 ether-options 802.3ad ae0 set interfaces ae0 unit 0 family inet address 192.168.1.1/24 arp 192.168.1.10 mac 00:00:00:11:11:11 set interfaces ae0 unit 0 family inet6 address 2001:db8:1::1/64 ndp 2001:db8:1::10 mac 00:00:00:11:11:11 set routing-instances pm_inst routing-options rib pm_inst.inet6.0 static route 0::0/0 next-hop 2001:db8:1::10 set routing-instances pm_inst routing-options static route 0.0.0.0/0 next-hop 192.168.1.10 set routing-instances pm_inst instance-type virtual-router set routing-instances pm_inst interface ae0.0 set firewall family inet filter ipv4pmFilter term t1 then count C1 set firewall family inet filter ipv4pmFilter term t1 then routing-instance pm_inst set firewall family inet6 filter ipv6pmFilter term t2 then count C2 set firewall family inet6 filter ipv6pmFilter term t2 then routing-instance pm_inst set firewall family mpls filter ipv4pmfilter term t1 then count C1 set firewall family mpls filter ipv4pmfilter term t1 then routing-instance pm_inst set firewall family mpls filter ipv4pmfilter term t1 from ip-version ipv4 ip-protocol-except 255 set firewall family mpls filter ipv6pmfilter term t2 then count C2 set firewall family mpls filter ipv6pmfilter term t2 then routing-instance pm_inst set firewall family mpls filter ipv6pmfilter term t2 from ip-version ipv6 next-header-except 255