各VPNには、VPNサイトごとに独自のVPN固有のルーティングテーブルがあります。イングレスPEルーター(SN2)は、直接接続されたアクセスノード(CE2)からアドバタイズされたルートを受信すると、受信したルートをそのVPNのVRFエクスポートポリシーと照合します。一致する場合、ルートはVPN-IPv4形式に変換されます。つまり、ルート識別がルートに追加されます。このVPN-IPv4ルートは、リモートPEルーターにアドバタイズされます。また、直接接続されたサイトから学習した各ルートに、VRFテーブルの設定済みエクスポートターゲットポリシーの値に基づくルートターゲットをアタッチします。エグレスPEルーターがこのルートを受信すると、PEルーター間のインポートポリシーと照合します。受け入れられると、ルートは bgp.l3vpn.0 テーブルに配置されます。同時に、ルーターはVPNのVRFインポートポリシーと照合してルートをチェックします。一致する場合、ルート識別子がルートから削除され、ルートがIPv4形式でVRFテーブルに配置されます。

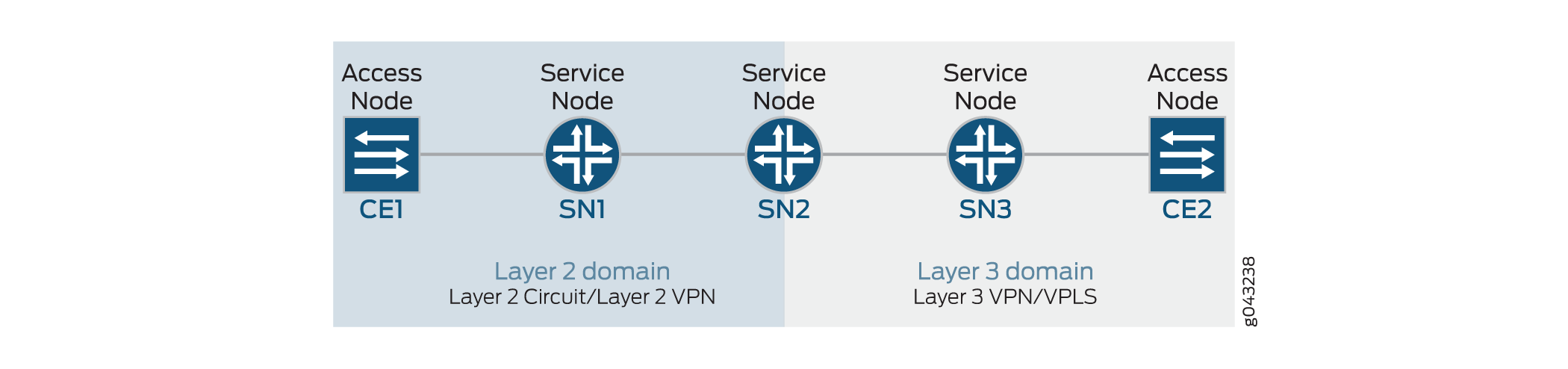

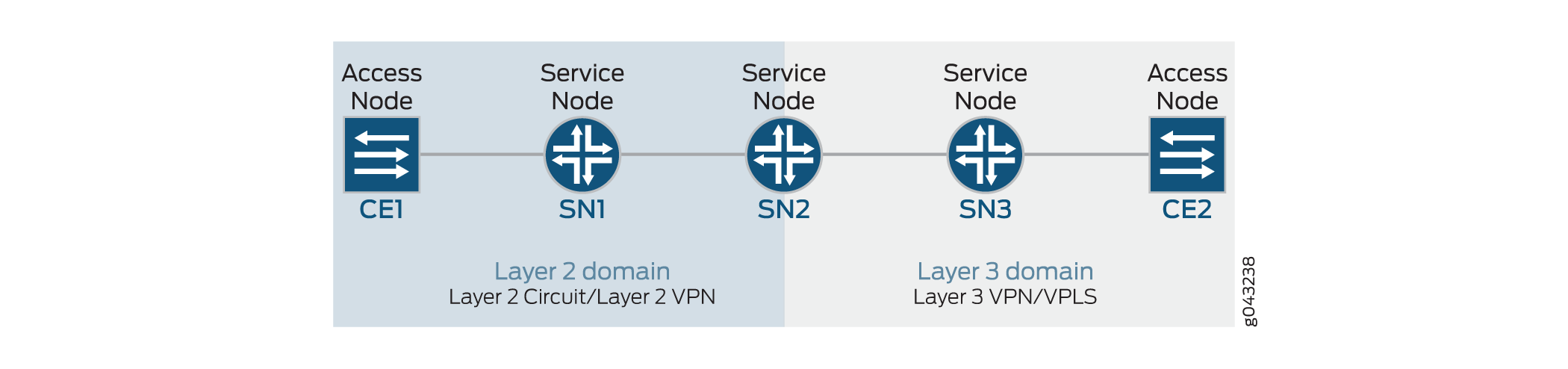

SN2 および SN1 では、インポートおよびエクスポート VRF ポリシーに基づいてルートが VRF にインストールされます。OSPFとCE2からの直接ルートは、SN2のVRFにインストールされ、IPv4-VPNルートに変換されます。CE-PEリンクを介して学習されるルートは、ルーティングインスタンスのプロトコルの下で定義されます。これで、もう一方の端から、アクセス疑似配線はSN1デバイスのVRFで終端し、スタティックルーティングがアクセスノード(CE1)とサービスノード(SN1)の間に設定されます。この時点でのトラフィックは、レイヤー3ドメインに入る前に、IPレベルで処理されます。IPルートからIPv4-VPNルートへの変換は、SN2で行われます。

図1:擬似ワイヤ終端

- 論理トンネルインターフェイスまたはlt-iflsを設定するには。

[edit interfaces]

lt-0/0/10 {

unit 0 {

encapsulation vlan-ccc;

vlan-id number;

peer-unit 1;

}

unit 1 {

encapsulation vlan;

vlan-id number;

peer-unit 0;

family inet {

address IPv4 address;

}

}

}

- 適切なインポートおよびエクスポートポリシーを設定するには。

各VPNには、VPNサイトごとに独自のVPN固有のルーティングテーブルがあります。イングレスPEルーター(CE2)は、直接接続されたアクセスノードからアドバタイズされたルートを受信すると、受信したルートをそのVPNのVRFエクスポートポリシーと照合します。一致する場合、ルートはVPN-IPv4形式に変換されます。つまり、ルート識別がルートに追加されます。

[edit policy-options]

policy-statement policy-name {

term 1 {

from protocol [ direct ospf ];

then {

community add l3vpn;

accept;

}

}

}

egressルーターがこのルートを受信すると、CEルーター間のインポートポリシーと照合します。受け入れられた場合、ルートは bgp.l3vpn.0 テーブルに配置されます。同時に、ルーターはVPNのVRFインポートポリシーと照合してルートをチェックします。

[edit policy-options]

policy-statement policy-name {

term 1 {

from community l3vpn;

then accept;

}

}

- SN1上の疑似回線設定にアクセスするには。

[edit protocols]

l2circuit {

neighbor address {

interface lt-0/0/10.0 {

virtual-circuit-id number;

}

}

}

- レイヤー3 VPNルーティングインスタンスを設定します。

サービスノードSN1がL2からL3ドメインに相互接続するレイヤー2ドメインでは、 vrf-table-label 機能を有効にして、lt-iflに対応するダイレクトサブネットプレフィックスをレイヤー3ドメインに向けてアドバタイズできるようにする必要があります。

[edit routing-instances]

l3vpn routing instance {

instance-type vrf;

interface lt-0/0/10.1;

route-distinguisher 100:2;

vrf-import l3vpn-import;

vrf-export l3vpn-export;

vrf-table-label;

protocols {

ospf {

export ospf_export;

area 0.0.0.0 {

interface all {

priority 0;

}

}

}

}

}

以下の動作モードコマンドを使用して、VRFへのアクセス疑似回線の終了を確認します。