VXLAN のセキュリティ ポリシー

VXLAN のセキュリティ ポリシーの設定

この例では、EVPN(イーサネットVPN)仮想拡張LAN(VXLAN)トンネル検査のセキュリティポリシーを設定します。

必要条件

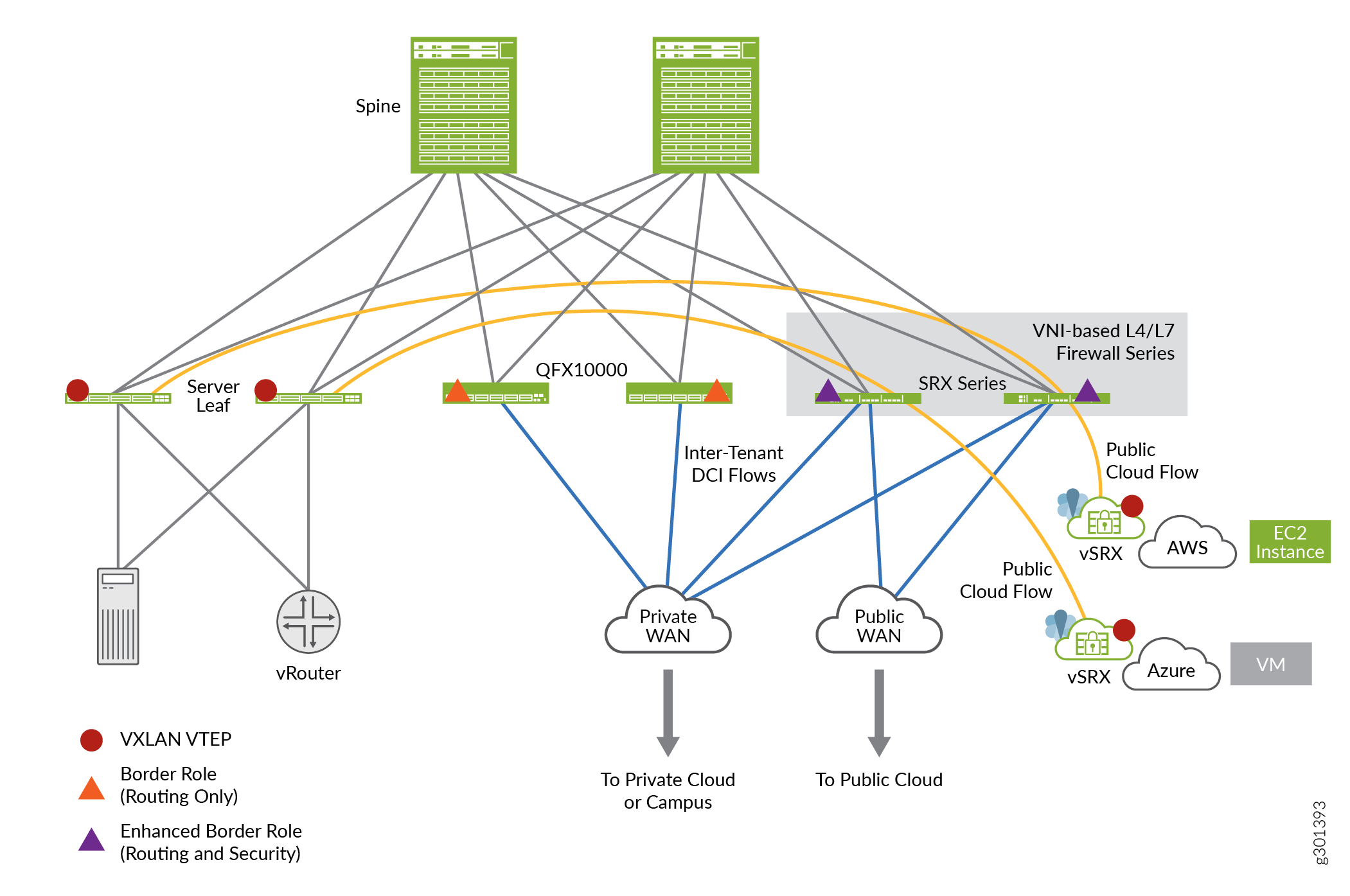

SRXシリーズファイアウォールでVXLANをサポートすることで、組み込みセキュリティを提供しながら、キャンパス、データセンター、ブランチ、パブリッククラウド環境のエンドポイントを接続するエンタープライズグレードのファイアウォールを柔軟に提供できます。

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

SRX4600デバイス

Junos OS リリース 20.4R1

開始する前に、以下を実行します。

EVPNとVXLANの仕組みを必ず理解してください。

概要

EVPNソリューションは、キャンパスとデータセンターのネットワークを管理するための共通フレームワークを大規模企業に提供します。EVPN-VxLANアーキテクチャは、効率的なレイヤー2およびレイヤー3のネットワーク接続を、拡張性、シンプルさ、俊敏性でサポートします。 図 1 は、簡略化された VXLAN トラフィック フロー トポロジーを示しています。

位相幾何学

構成

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security zones security-zone cloud-1 set security zones security-zone dc set security tunnel-inspection inspection-profile ins-pf1 vxlan vx1 vni r1 set security tunnel-inspection inspection-profile ins-pf1 vxlan vx1 vni r2 set security tunnel-inspection inspection-profile ins-pf1 vxlan vx1 vni r3 set security tunnel-inspection inspection-profile ins-pf1 vxlan vx1 vni r4 set security tunnel-inspection inspection-profile ins-pf1 vxlan vx1 policy-set pset1 set security tunnel-inspection vni r1 vni-range 160 to 200 set security tunnel-inspection vni r2 vni-id 155 set security tunnel-inspection vni r3 vni-range 300 to 399 set security tunnel-inspection vni r4 vni-range 100 to 120 set security tunnel-inspection vni v1 vni-range 1 to 100 set security policies from-zone dc to-zone cloud-1 policy p1 match source-address any set security policies from-zone dc to-zone cloud-1 policy p1 match destination-address any set security policies from-zone dc to-zone cloud-1 policy p1 match application junos-vxlan set security policies from-zone dc to-zone cloud-1 policy p1 then permit tunnel-inspection ins-pf1 set security policies from-zone cloud-1 to-zone dc policy p1 match source-address any set security policies from-zone cloud-1 to-zone dc policy p1 match destination-address any set security policies from-zone cloud-1 to-zone dc policy p1 match application junos-vxlan set security policies from-zone cloud-1 to-zone dc policy p1 then permit tunnel-inspection ins-pf1 set security policies policy-set pset1 policy pset_p1 match source-address any set security policies policy-set pset1 policy pset_p1 match destination-address any set security policies policy-set pset1 policy pset_p1 match application any set security policies policy-set pset1 policy pset_p1 then permit set security policies default-policy deny-all

プロシージャ

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の説明については、Junos OS CLIユーザーガイドの 設定モードでCLIエディターを使用するを参照してください。

VXLAN を設定するには、次の手順に従います。

セキュリティ ゾーンを定義します。

[edit security zones] user@host# set security-zone cloud-1 user@host# set zones security-zone dc

トンネルインスペクションプロファイルを定義します。

[edit security tunnel-inspection] user@host# set inspection-profile ins-pf1 vxlan vx1 vni r1 user@host# set inspection-profile ins-pf1 vxlan vx1 vni r2 user@host# set inspection-profile ins-pf1 vxlan vx1 vni r3 user@host# set inspection-profile ins-pf1 vxlan vx1 vni r4 user@host# set inspection-profile ins-pf1 vxlan vx1 policy-set pset1 user@host# set vni r1 vni-range 160 to 200 user@host# set vni r2 vni-id 155 user@host# set vni r3 vni-range 300 to 399 user@host# set vni r4 vni-range 100 to 120 user@host# set vni v1 vni-range 1 to 100

外部セッションポリシーを定義します。

[edit security policies] user@host# set from-zone dc to-zone cloud-1 policy p1 match source-address any user@host# set from-zone dc to-zone cloud-1 policy p1 match destination-address any user@host# set from-zone dc to-zone cloud-1 policy p1 match application junos-vxlan user@host# set from-zone dc to-zone cloud-1 policy p1 then permit tunnel-inspection profile-1 user@host# set from-zone cloud-1 to-zone dc policy p1 match source-address any user@host# set from-zone cloud-1 to-zone dc policy p1 match destination-address any user@host# set from-zone cloud-1 to-zone dc policy p1 match application junos-vxlan user@host# set from-zone cloud-1 to-zone dc policy p1 then permit tunnel-inspection ins-pf1

ポリシーセットを定義します。

[edit security policies] user@host# set policy-set pset1 policy pset_p1 match source-address any user@host# set policy-set pset1 policy pset_p1 destination-address any user@host# set policy-set pset1 policy pset_p1 match application any user@host# set policy-set pset1 policy pset_p1 then permit user@host# set default-policy deny-all

業績

設定モードから、 show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

user@host# show security policies

from-zone dc to-zone cloud-1 {

policy p1 {

match {

source-address any;

destination-address any;

application junos-vxlan;

}

then {

permit {

tunnel-inspection {

ins-pf1;

}

}

}

}

}

from-zone cloud-1 to-zone dc {

policy p1 {

match {

source-address any;

destination-address any;

application junos-vxlan;

}

then {

permit {

tunnel-inspection {

ins-pf1;

}

}

}

}

}

policy-set pset1 {

policy pset_p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

default-policy {

deny-all;

}

デバイスでの機能の設定が完了したら、設定モードから commit を入力します。

検証

トンネル検査プロファイルとVNIの確認

目的

トンネル インペクション プロファイルと VNI が混同されていることを確認します。

アクション

動作モードから、 show security tunnel-inspection profiles ins-pf1 コマンドと show security tunnel-inspection vnis コマンドを入力します。

user@host> show security tunnel-inspection profiles ins-pf1

node0:

--------------------------------------------------------------------------

Logical system: root-logical-system

Profile count: 1

Profile: ins-pf1

Type: VXLAN

Vxlan count: 1

Vxlan name: vx1

VNI count: 4

VNI:r1, r2, r3, r4

Policy set: pset1

Inspection level: 1

user@host> show security tunnel-inspection vnis

node0:

--------------------------------------------------------------------------

Logical system: root-logical-system

VNI count: 5

VNI name: r1

VNI id count: 1

[160 - 200]

VNI name: r2

VNI id count: 1

[155 - 155]

VNI name: r3

VNI id count: 1

[300 - 399]

VNI name: r4

VNI id count: 1

[100 - 120]

VNI name: v1

VNI id count: 1

[1 - 100]

意味

出力には、VXLAN 機能が有効であり、安全な検索のリダイレクトと安全な検索の書き換えがないことが示されています。

安全な検索機能を確認する

目的

安全な検索機能がコンテンツ セキュリティ Webフィルタリング ソリューションで有効になっていることを確認します。

アクション

動作モードから、 Show security flow tunnel-inspection statistic コマンドを入力してトンネルインスペクションの統計情報を表示します。

user@host> show security flow tunnel-inspection statistics

node0:

--------------------------------------------------------------------------

Flow Tunnel-inspection statistics:

Tunnel-inspection statistics of FPC4 PIC1:

Tunnel-inspection type VXLAN:

overlay session active: 0

overlay session create: 269

overlay session close: 269

underlay session active: 0

underlay session create: 566

underlay session close: 566

input packets: 349717

input bytes: 363418345

output packets: 348701

output bytes: 363226339

bypass packets: 501

bypass bytes: 50890

Tunnel-inspection statistics of FPC4 PIC2:

Tunnel-inspection type VXLAN:

overlay session active: 0

overlay session create: 270

overlay session close: 270

underlay session active: 0

underlay session create: 586

underlay session close: 586

input packets: 194151

input bytes: 200171306

output packets: 193221

output bytes: 199987258

bypass packets: 617

bypass bytes: 92902

Tunnel-inspection statistics of FPC4 PIC3:

Tunnel-inspection type VXLAN:

overlay session active: 0

overlay session create: 275

overlay session close: 275

underlay session active: 0

underlay session create: 615

underlay session close: 615

input packets: 216486

input bytes: 222875066

output packets: 213827

output bytes: 222460378

bypass packets: 2038

bypass bytes: 270480

Tunnel-inspection statistics summary:

Tunnel-inspection type VXLAN:

overlay session active: 0

overlay session create: 814

overlay session close: 814

underlay session active: 0

underlay session create: 1767

underlay session close: 1767

input packets: 760354

input bytes: 786464717

output packets: 755749

output bytes: 785673975

bypass packets: 3156

bypass bytes: 414272

node1:

--------------------------------------------------------------------------

Flow Tunnel-inspection statistics:

Tunnel-inspection statistics of FPC4 PIC1:

Tunnel-inspection type VXLAN:

overlay session active: 0

overlay session create: 269

overlay session close: 269

underlay session active: 0

underlay session create: 566

underlay session close: 566

input packets: 0

input bytes: 0

output packets: 0

output bytes: 0

bypass packets: 0

bypass bytes: 0

Tunnel-inspection statistics of FPC4 PIC2:

Tunnel-inspection type VXLAN:

overlay session active: 0

overlay session create: 270

overlay session close: 270

underlay session active: 0

underlay session create: 586

underlay session close: 586

input packets: 0

input bytes: 0

output packets: 0

output bytes: 0

bypass packets: 0

bypass bytes: 0

Tunnel-inspection statistics of FPC4 PIC3:

Tunnel-inspection type VXLAN:

overlay session active: 0

overlay session create: 275

overlay session close: 275

underlay session active: 0

underlay session create: 615

underlay session close: 615

input packets: 0

input bytes: 0

output packets: 0

output bytes: 0

bypass packets: 0

bypass bytes: 0

Tunnel-inspection statistics summary:

Tunnel-inspection type VXLAN:

overlay session active: 0

overlay session create: 814

overlay session close: 814

underlay session active: 0

underlay session create: 1767

underlay session close: 1767

input packets: 0

input bytes: 0

output packets: 0

output bytes: 0

bypass packets: 0

bypass bytes: 0

意味

出力には、VXLAN 機能が有効であり、安全な検索のリダイレクトと安全な検索の書き換えがないことが示されています。