このページの内容

例:VRF グループを使用して IP ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを許可する セキュリティ ポリシーの設定

例:VRFグループを使用して、MPLSネットワークからIPネットワークへのVRFベースのトラフィックを許可するセキュリティポリシーの設定

例:VRFグループを使用して、パブリックIPネットワークからMPLSネットワークへのVRFベースのトラフィックを許可するセキュリティポリシーの設定

例:MPLSネットワークからパブリックIPネットワークへのVRFベーストラフィックをVRFグループを使用して許可するセキュリティポリシーの設定

例:VRF グループを使用してNATせずに、MPLSネットワークからMPLSネットワークへの VRF ベースのトラフィックを許可する セキュリティ ポリシーの設定

例:NATとVRFグループを使用して、MPLSネットワークからMPLSネットワークへのVRFベースのトラフィックを許可するセキュリティポリシーの設定

例:送信元VRFグループを使用してMPLSネットワークからIPネットワークへのVRFベースのトラフィックを許可または拒否するセキュリティポリシーの設定

例:宛先 VRF グループを使用して IP ネットワークから MPLS ネットワークへの VRF ベース トラフィックを許可または拒否する セキュリティ ポリシーの設定

VRFグループを使用したセキュリティポリシー

概要

SD-WANネットワークでは、GREやGEなどの同じトンネルから異なるVRFベースのトラフィックがデバイスに入ると、デバイスは指定されたVRFインスタンスに基づいてポリシーを適用します。デバイスは、特定のVRFインスタンス宛てのトラフィックを許可または拒否して、VRFベースのトラフィックを制御します。

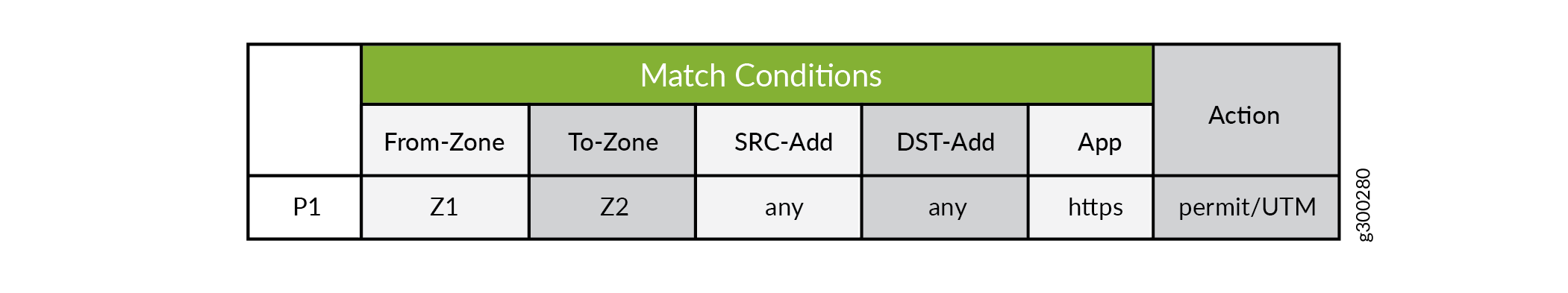

現在、各ポリシーには5つの一致条件があります。

-

ゾーンから

-

ゾーンへ

-

送信元アドレス

-

宛先アドレス

-

アプリケーション

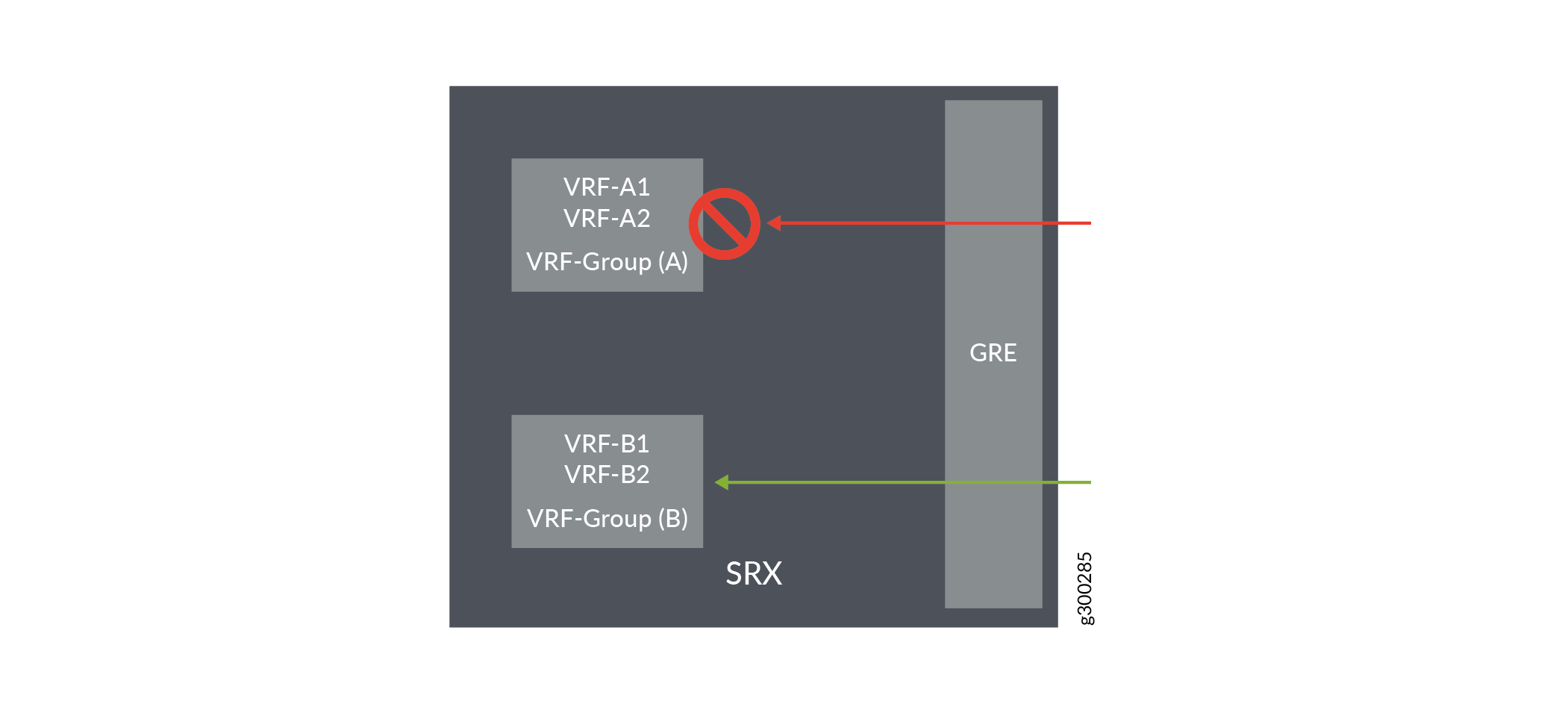

図1は、ポリシー内の一致条件を示しています。

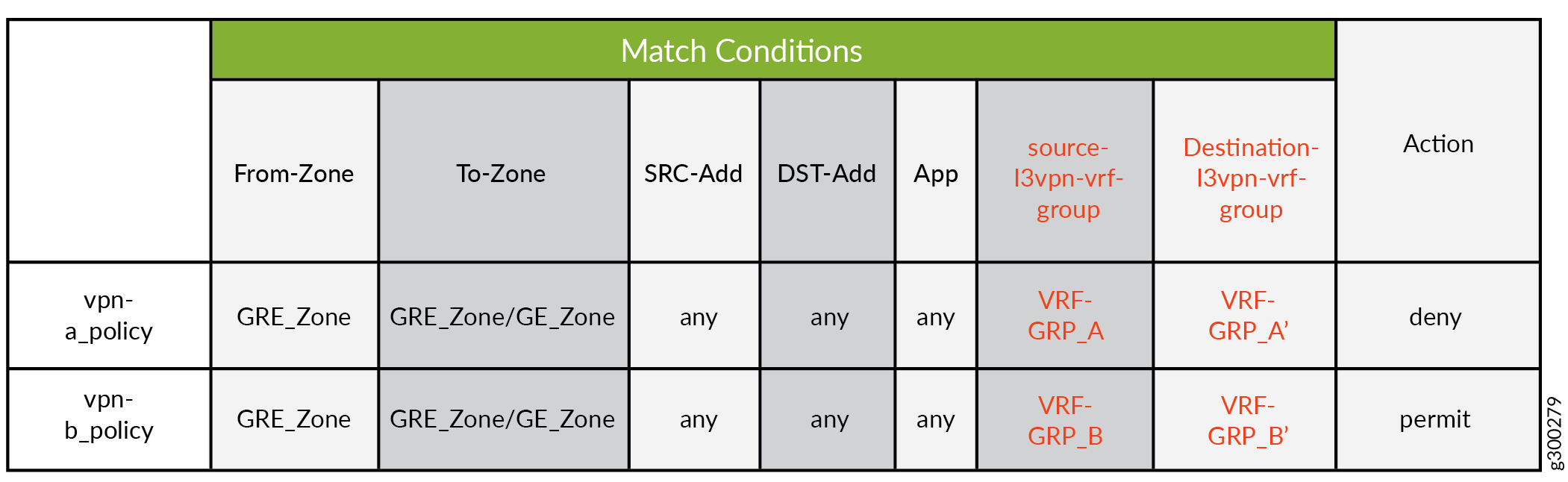

現在のポリシー一致条件では、VRF-B1またはVRF-B2を許可し、VRF-A1またはVRF-A2を拒否することはできません。これをサポートするために、VRFグループを使用してSD-WANネットワークのポリシーに一致条件が追加されます。

フローは、送信元と宛先のVRFグループの情報を受信すると、一致条件を満たすためにポリシーキータプル情報とともに、ポリシー検索APIに情報を転送します。

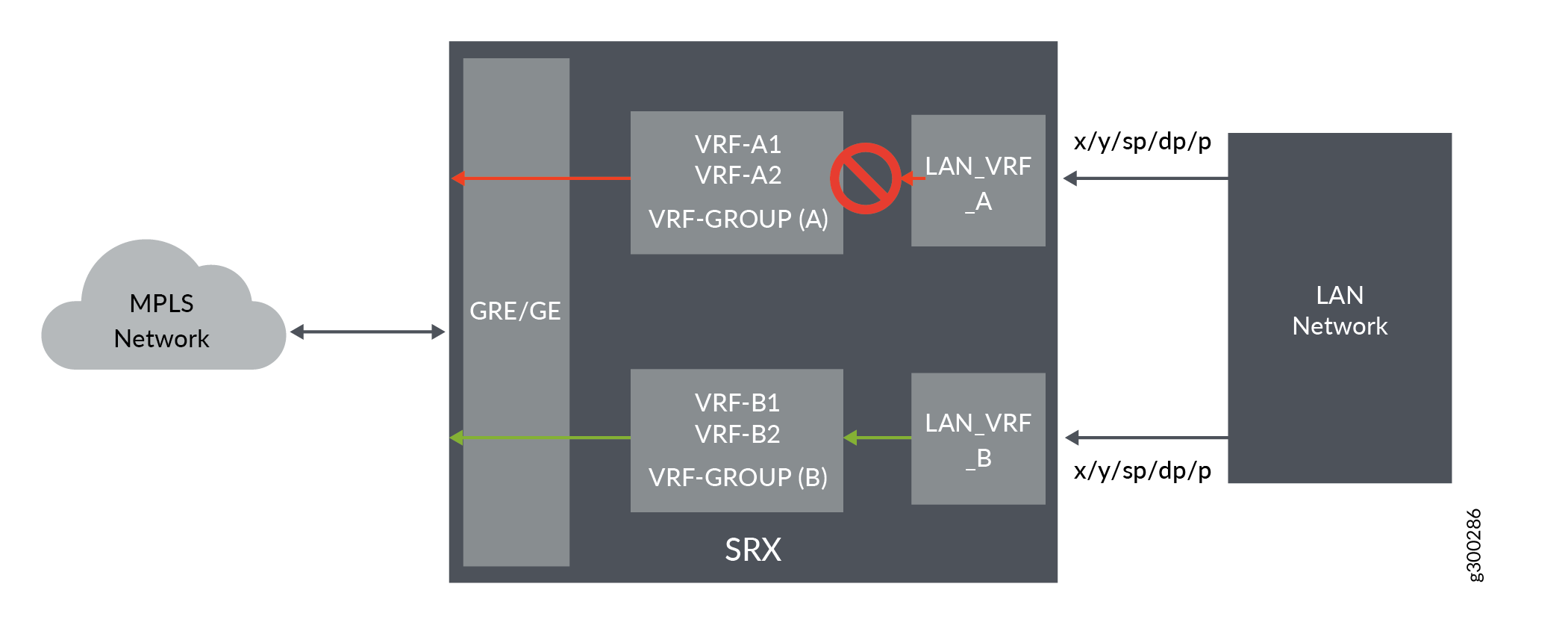

図2は、ポリシー内の一致条件として追加されたVRFグループを示しています。

との一致条件

との一致条件

送信元と宛先のVRFグループ情報がポリシーで指定されていない場合、これらのグループはVRFグループ any 一致します。

例:VRF グループを使用して IP ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを許可する セキュリティ ポリシーの設定

この例では、VRFグループを使用してプライベートIPネットワークからMPLネットワークへのトラフィックを許可するセキュリティポリシーを設定する方法を示します。

要件

-

サポートされているすべてのJunosリリース。

-

サポートされているデバイス上。

概要

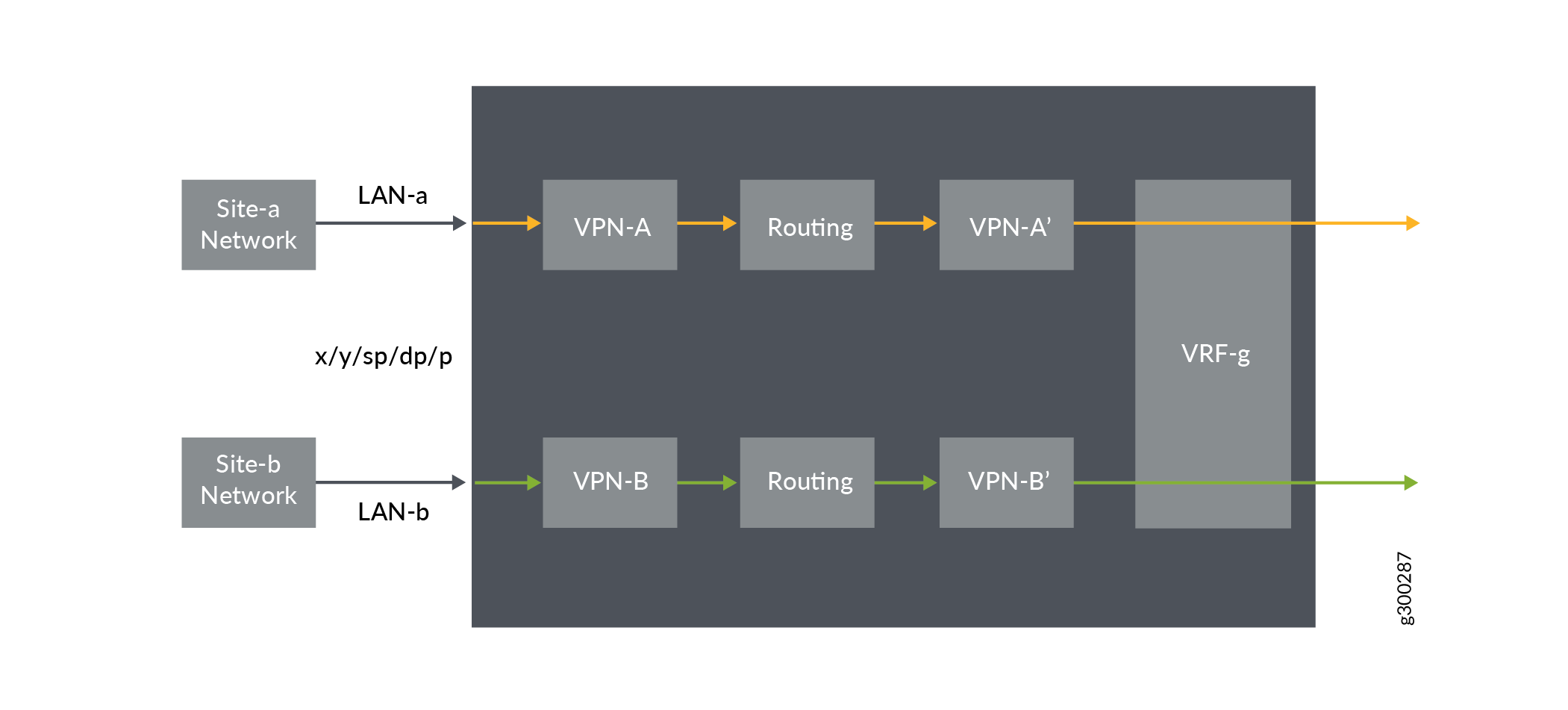

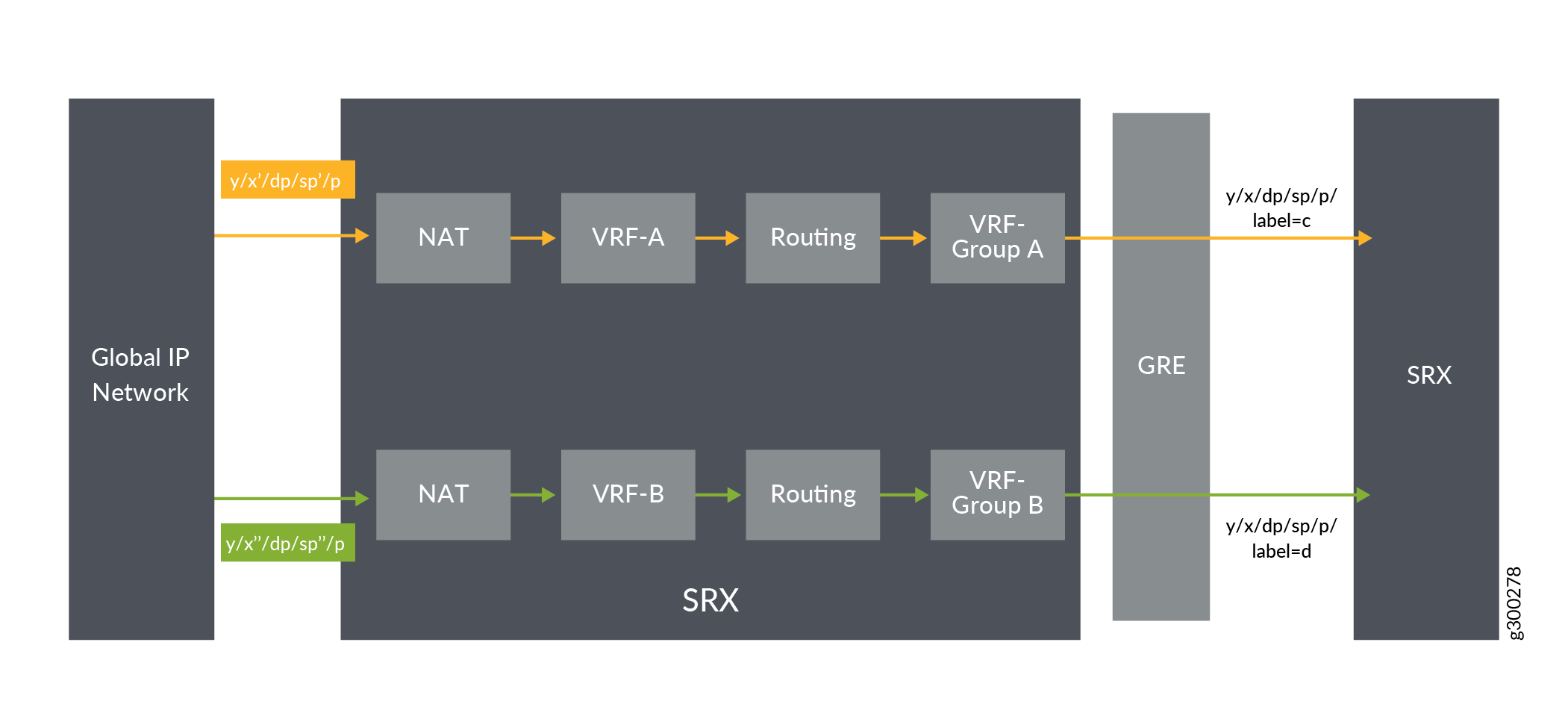

Junos OSでは、セキュリティポリシーは、デバイスを通過できるトラフィックや、デバイスを通過する際にトラフィックに対して実行する必要があるアクションなど、トランジットトラフィックのルールを適用します。 図3では、SRXシリーズファイアウォールがSD-WANに導入され、VRFグループを使用してプライベートIPネットワークからMPLSネットワークへのトラフィックを許可しています。

へのトラフィック

へのトラフィック

この設定例では、次の方法を示しています。

-

IPネットワーク(LAN-a)からVRFグループへのトラフィックを許可します

-

IPネットワーク(LAN-b)からVRFグループへのトラフィックを許可します

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1

set security l3vpn vrf-group vpn-A vrf VRF-A2

set security l3vpn vrf-group vpn-A1 vrf VRF-A11

set security l3vpn vrf-group vpn-A1 vrf VRF-A21

set security l3vpn vrf-group vpn-B vrf VRF-B1

set security l3vpn vrf-group vpn-B vrf VRF-B2

set security l3vpn vrf-group vpn-B1 vrf VRF-B11

set security l3vpn vrf-group vpn-B1 vrf VRF-B21

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「構成モードでのCLIエディターの使用」を参照してください。

-

VRFインスタンスA1およびA2でVRFグループVPN-Aを作成します

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

-

VRFインスタンスA11およびA21を使用してVRFグループvpn-A1を作成します。

[edit security] user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A21

-

VRFインスタンスB1およびB2でVRFグループvpn-Bを作成します

[edit security] user@host# set l3vpn VRF group vpn-B vrf VRF-B1 user@host# set l3vpn VRF group vpn-B vrf VRF-B2

-

VRFインスタンスB11およびB21でVRFグループvpn-B1を作成します

[edit security] user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B21

-

vrf-aトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

-

vrf-bトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

結果

設定モードから、 show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-A1;

}

then {

permit;

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-B1;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

ポリシー設定の検証

目的

セキュリティポリシーに関する情報を検証します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN vrf-group: vpn-A1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN vrf-group: vpn-B1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:VRFグループを使用して、MPLSネットワークからIPネットワークへのVRFベースのトラフィックを許可するセキュリティポリシーの設定

この例では、VRF グループを使用して MPLS から IP ネットワークへのトラフィックを許可するセキュリティ ポリシーを設定する方法を示します。

要件

-

-

サポートされているすべてのJunosリリース。

-

サポートされているデバイス上。

-

-

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

概要

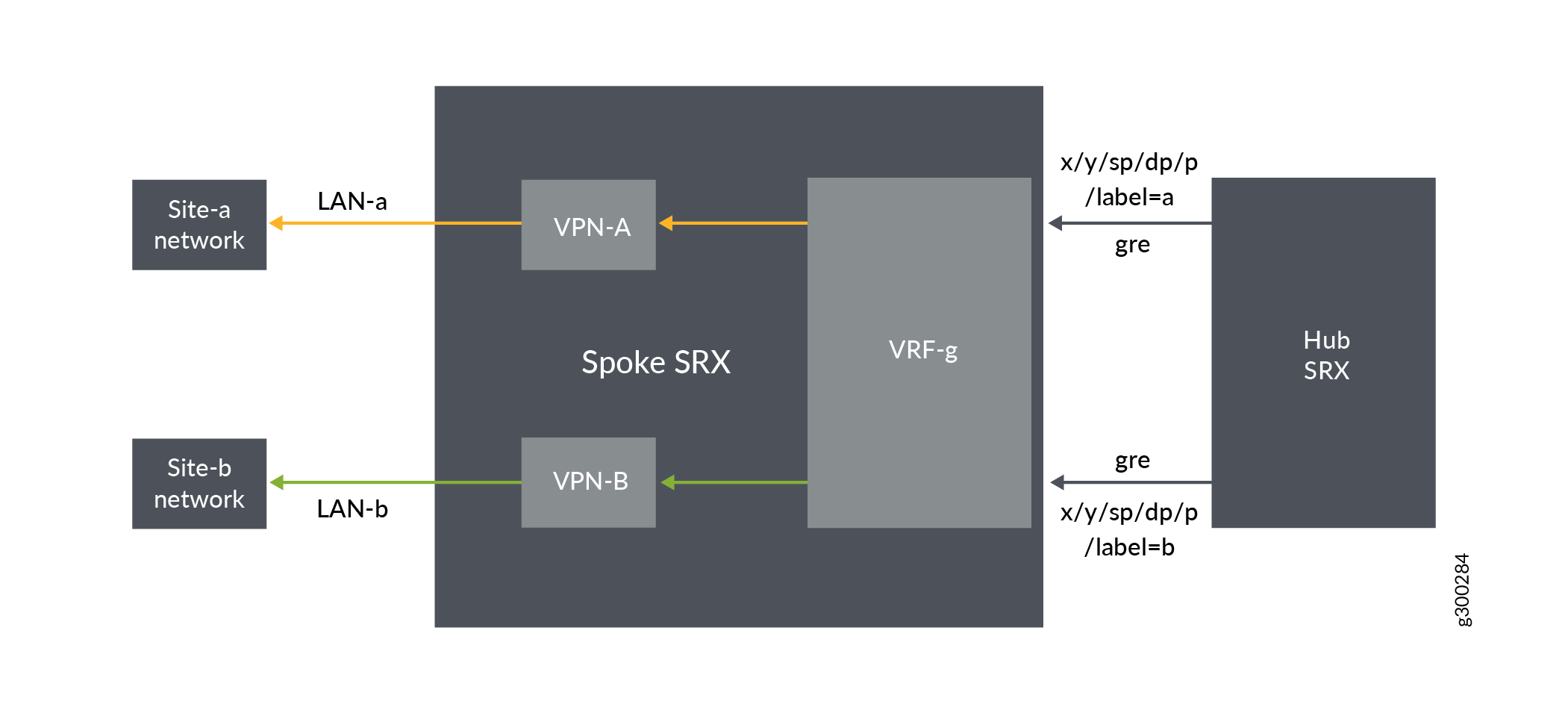

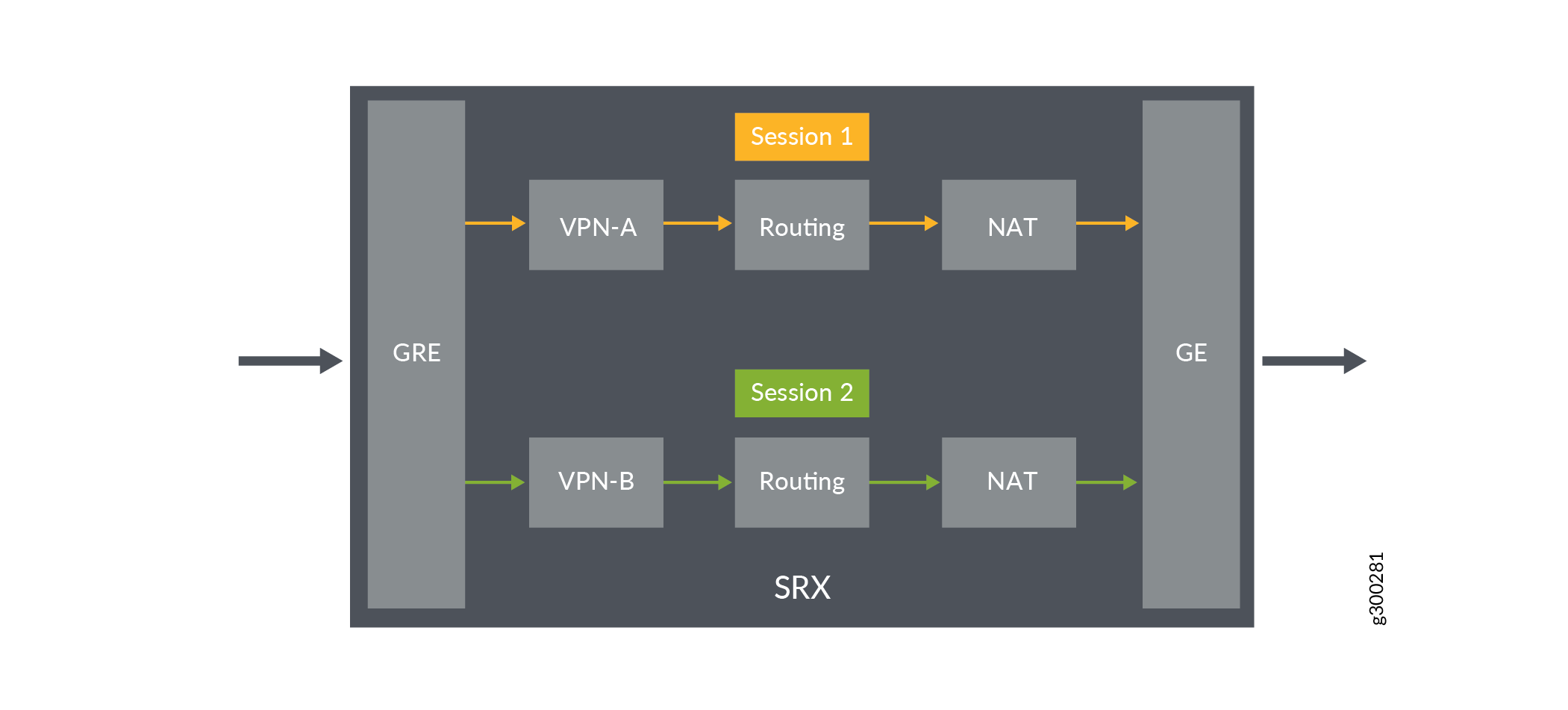

Junos OSでは、セキュリティポリシーは、デバイスを通過できるトラフィックや、デバイスを通過する際にトラフィックに対して実行する必要があるアクションなど、トランジットトラフィックのルールを適用します。 図4では、ファイアウォールがSD-WANに展開されており、VRFグループを使用してMPLSネットワークからプライベートネットワークへのトラフィックを許可しています。

この設定例では、次の方法を示しています。

-

GRE MPLSからLAN-aへのトラフィックを許可する

-

GRE MPLSからLAN-bへのトラフィックを許可する

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「構成モードでのCLIエディターの使用」を参照してください。

-

VRFインスタンスA1およびA2を使用して、VRFグループvpn-Aを作成します。

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

-

VRFインスタンスB1およびB2を使用して、VRFグループvpn-Bを作成します。

[edit security] user@host# set l3vpn vrf-group vpn-B vrf VRF-B1 user@host# set l3vpn vrf-group vpn-B vrf VRF-B2

-

VRF-aトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

-

VRF-bトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

結果

設定モードから、 show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

ポリシー設定の検証

目的

セキュリティポリシーに関する情報を検証します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: LAN-a_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF-Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: LAN-b_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:VRFグループを使用して、パブリックIPネットワークからMPLSネットワークへのVRFベースのトラフィックを許可するセキュリティポリシーの設定

この例では、VRF グループを使用して受信パブリック IP ネットワークを MPLS ネットワークに変換する宛先 NAT ルールを設定する方法を説明します。

要件

-

SRXシリーズファイアウォールがNAT向けのSD-WAN導入でどのように機能するかを理解します。

-

仮想ルーティングおよび転送インスタンスについて理解する。 「SD-WAN導入における仮想ルーティングおよび転送インスタンス」を参照してください。

概要

図5では、ファイアウォールは宛先NATルールで設定されており、受信パブリックIPネットワークをVRFベースの宛先ルーティングテーブルとIP単位に変換しています。ファイアウォールは、vpn-Aとvpn-Bの2つのVRFグループで構成されています。

へのトラフィック許可

へのトラフィック許可

設定

手順

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat destination pool vrf-a_p routing-instance VRF-a set security nat destination pool vrf-a_p address 192.168.1.200 set security nat destination rule-set rs from interface ge-0/0/1.0 set security nat destination rule-set rs rule vrf-a_r match destination-address 203.0.113.200 set security nat destination rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p set security nat destination pool vrf-b_p routing-instance VRF-b set security nat destination pool vrf-b_p address 192.168.1.201 set security nat destination rule-set rs from interface ge-0/0/1.1 set security nat destination rule-set rs rule vrf-b_r match destination-address 203.0.113.201 set security nat destination rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「構成モードでのCLIエディターの使用」を参照してください。

単一VRFの宛先NATマッピングを設定するには:

-

レイヤー3 VPNでは、VRFインスタンスA1およびA2を持つVRFグループVPN-Aを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

-

VRFインスタンスB1とB2で、別のVRFグループvpn-Bを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

-

宛先 NAT IP アドレス プールを指定します。

[edit security nat destination] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201 -

宛先プールにルーティングインスタンスを割り当てます。

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-b_p routing-instance VRF-b

-

宛先 NAT ルール セットを作成します。

[edit security nat destination] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs from interface ge-0/0/1.1

-

パケットを照合し、宛先IPアドレスを宛先NAT IPアドレスプール内のIPアドレスに変換するルールを設定します。

[edit security nat destination] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

-

VRF-aトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

-

VRF-bトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

結果

設定モードから、 show security nat および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

destination {

pool vrf-a_p {

routing-instance {

VRF-a;

}

address 192.168.1.200/32;

}

pool vrf-b_p {

routing-instance {

VRF-b;

}

address 192.168.1.201/32;

}

rule-set rs {

from interface [ ge-0/0/1.0 ge-0/0/1.1 ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

宛先 NAT ルールの使用とセキュリティ ポリシーの検証

目的

宛先 NAT ルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat destination rule all コマンドを入力します。変換ヒットフィールドで、宛先NATルールに一致するトラフィックがあるかどうかを確認します。

user@host> show security nat destination rule all

Total destination-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Destination NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From interface : ge-0/0/1.0

Destination addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Destination NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From interface : ge-0/0/1.1

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:MPLSネットワークからパブリックIPネットワークへのVRFベーストラフィックをVRFグループを使用して許可するセキュリティポリシーの設定

この例では、VRFグループごとのネットワークトラフィックをグローバルIPプールに変換するようにルーティンググループを設定する方法を説明します。

要件

-

NAT向けのSD-WAN導入でファイアウォールがどのように機能するかを理解します。

-

仮想ルーティングおよび転送インスタンスについて理解する。 「SD-WAN導入における仮想ルーティングおよび転送インスタンス」を参照してください。

概要

図6では、ファイアウォールがルーティンググループで設定されており、MPLSからグローバルIPプールへのVRFグループネットワークトラフィックを許可しています。ファイアウォールは、vpn-Aとvpn-Bの2つのVRFグループで構成されています。

設定

手順

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to zone GE_Zone set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to zone GE_Zone set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vpn-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「構成モードでのCLIエディターの使用」を参照してください。

単一VRFの送信元NATマッピングを設定するには:

-

レイヤー3 VPNでは、VRFインスタンスA1およびA2を持つVRFグループVPN-Aを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

-

VRFインスタンスB1とB2で、別のVRFグループvpn-Bを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

-

送信元 NAT IP アドレス プールを指定します。

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201 -

ソース NAT ルール セットを作成します。

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to zone GE_Zone

-

パケットを照合し、VRFグループごとのネットワークトラフィックをグローバルIPプールに変換するルールを設定します。

[edit security nat source] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

-

VPN-Aトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

-

vpn-Bトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

結果

設定モードから、 show security nat および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to zone GE_Zone1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to zone GE_Zone;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone GE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

宛先 NAT ルールの使用とセキュリティ ポリシーの検証

目的

送信元NATルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source rule all コマンドを入力します。変換ヒットフィールドで、送信元NATルールに一致するトラフィックがあるかどうかを確認します。

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set: rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set: rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:VRF グループを使用してNATせずに、MPLSネットワークからMPLSネットワークへの VRF ベースのトラフィックを許可する セキュリティ ポリシーの設定

この例では、NAT を使用せずに MPLS ネットワーク間のトラフィックを許可するようにルーティング グループを設定する方法を説明します。

要件

-

NAT向けのSD-WAN導入でファイアウォールがどのように機能するかを理解します。

-

仮想ルーティングおよび転送インスタンスについて理解する。 「SD-WAN導入における仮想ルーティングおよび転送インスタンス」を参照してください。

概要

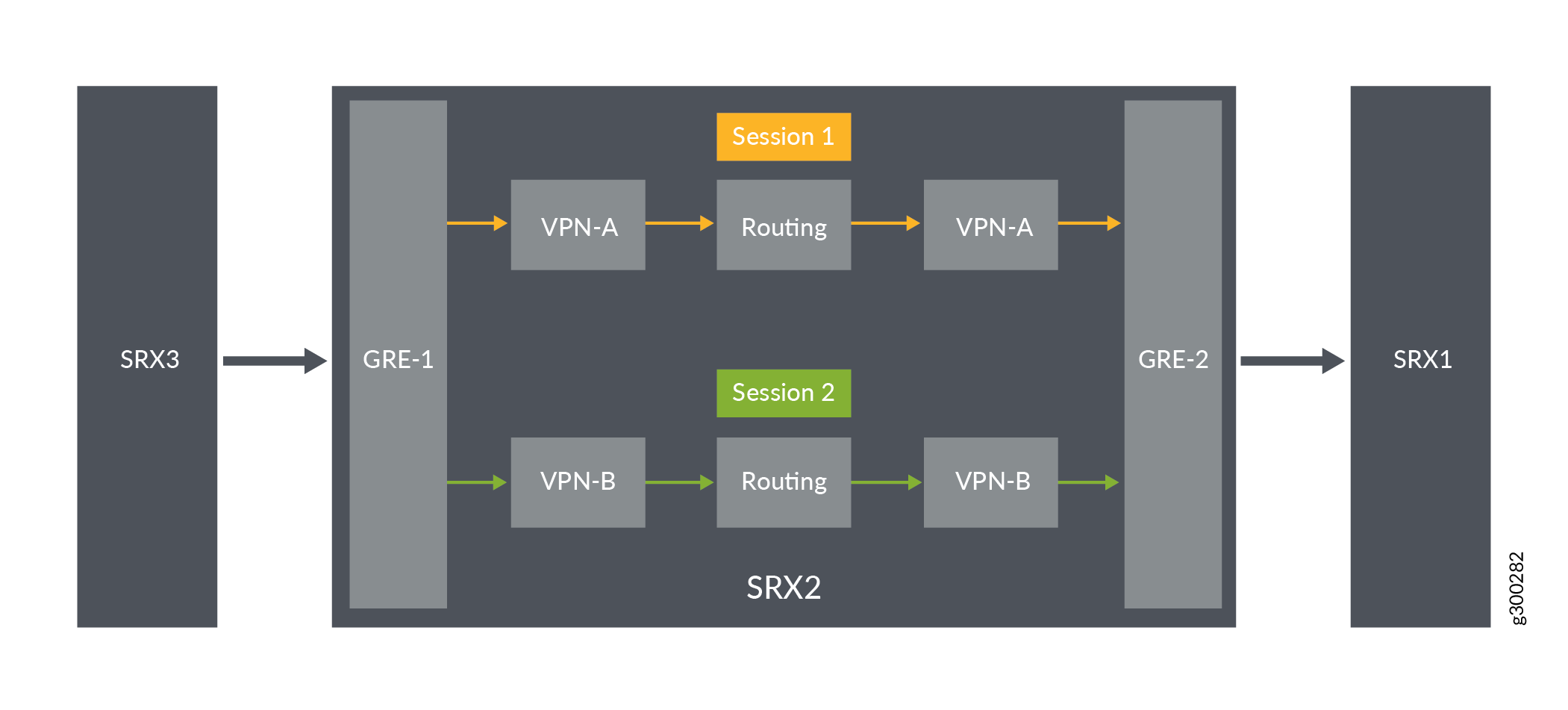

図7では、ファイアウォールがルーティンググループを使用して設定されており、NATを使用せずにMPLSネットワーク間のトラフィックを許可しています。ファイアウォールは、vpn-Aとvpn-Bの2つのVRFグループで構成されています。

設定

手順

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

単一VRFの送信元NATマッピングを設定するには:

-

レイヤー3 VPNで、VRFインスタンスA1とA2を持つVRFグループvpn-Aを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

-

レイヤー3 VPNでは、VRFインスタンスA11およびA12を持つVRFグループvpn-A1を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

-

VRFインスタンスB1とB2で、別のVRFグループvpn-Bを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

-

VRFインスタンスB11およびB12を使用して、別のVRFグループvpn-B1を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

-

vpn-A1トラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

-

vpn-B1トラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

結果

設定モードから、 show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

セキュリティポリシーの検証

目的

セキュリティポリシーの設定出力を確認します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:NATとVRFグループを使用して、MPLSネットワークからMPLSネットワークへのVRFベースのトラフィックを許可するセキュリティポリシーの設定

この例では、ルーティング グループを設定し、NAT を使用して MPLS ネットワーク間のトラフィックを許可する方法について説明します。

を持つMPLSネットワーク間のトラフィック許可

を持つMPLSネットワーク間のトラフィック許可

要件

-

SRXシリーズファイアウォールがNAT向けのSD-WAN導入でどのように機能するかを理解します。

-

仮想ルーティングおよび転送インスタンスについて理解する。 「SD-WAN導入における仮想ルーティングおよび転送インスタンス」を参照してください。

概要

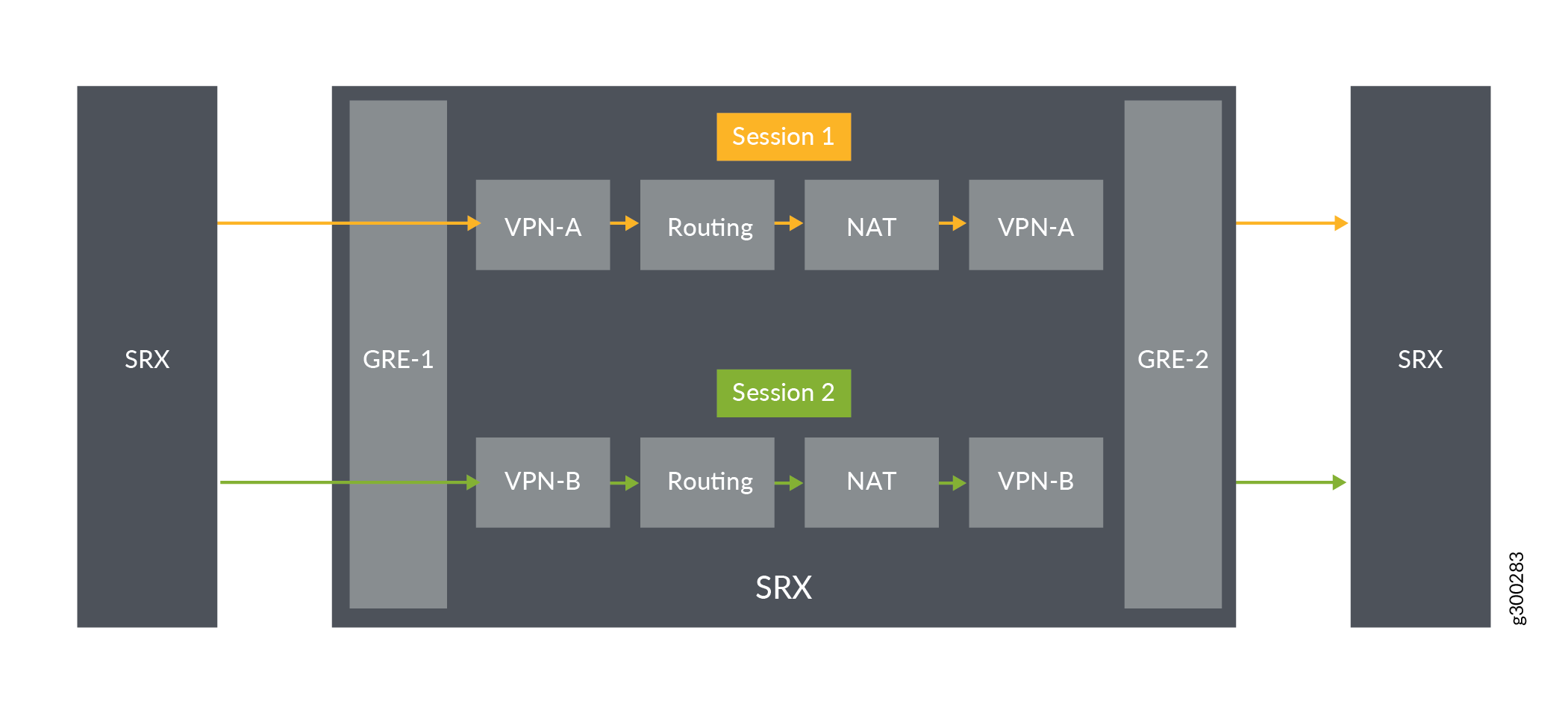

図8では、SRXシリーズファイアウォールがルーティンググループとして構成されており、NATを使用してMPLSネットワーク間のトラフィックを許可しています。SRXシリーズファイアウォールは、VRFグループ、vpn-A、vpn-A1、vpn-B、vpn-B1で構成されています。

設定

手順

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to routing-group vpn-A1 set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to routing-group vpn-B1 set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

単一VRFの送信元NATマッピングを設定するには:

-

レイヤー3 VPNで、VRFインスタンスA1とA2を持つVRFグループvpn-Aを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

-

レイヤー3 VPNでは、VRFインスタンスA11およびA12を持つVRFグループvpn-A1を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

-

VRFインスタンスB1とB2で、別のVRFグループvpn-Bを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

-

VRFインスタンスB11およびB12を使用して、別のVRFグループvpn-B1を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

-

送信元 NAT IP アドレス プールを指定します。

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201 -

ソース NAT ルール セットを作成します。

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to routing-group vpn-A1 user@host# set rule-set rs to routing-group vpn-B1

-

パケットを照合し、VRFグループごとのネットワークトラフィックをグローバルIPプールに変換するルールを設定します。

[edit security nat source] user@host# set rule-set rs rule vrf-a_rs match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_rs then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_rs match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_rs then destination-nat pool vrf-b_p

-

vpn-A1トラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

-

vpn-B1トラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

結果

設定モードから、 show security nat および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to routing-group vpn-A1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to routing-group vpn-B1;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

セキュリティポリシーの検証

目的

送信元NATルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source rule all コマンドを入力します。変換ヒットフィールドで、宛先NATルールに一致するトラフィックがあるかどうかを確認します。

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set : rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A

To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:送信元VRFグループを使用してMPLSネットワークからIPネットワークへのVRFベースのトラフィックを許可または拒否するセキュリティポリシーの設定

この例では、送信元VRFグループを使用してトラフィックを許可および拒否するようにセキュリティポリシーを設定する方法を示しています。

要件

-

セキュリティゾーンの作成方法を理解します。例:セキュリティゾーンの作成 を参照してください。

-

サポートされているすべてのJunos OSリリースでサポートされているSRXファイアウォール。

-

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

概要

Junos OSでは、セキュリティポリシーは、デバイスを通過できるトラフィックや、デバイスを通過する際にトラフィックに対して実行する必要があるアクションなど、トランジットトラフィックのルールを適用します。 図9では、SRXファイアウォールがSD-WANに導入され、送信元VRFグループを使用してトラフィックを制御しています。GRE MPLSネットワークからのトラフィックは、IPネットワークのサイトAとサイトBに送信されます。ネットワーク要件に従って、サイトAのトラフィックは拒否され、サイトBのトラフィックのみが許可される必要があります。

からのポリシー制御MPLS

からのポリシー制御MPLS

この設定例では、次の方法を示しています。

-

vpn-Aからのトラフィックを拒否(GRE MPLSから)

-

vpn-Bからのトラフィックを許可する(GRE MPLSから)

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1

set security l3vpn vrf-group vpn-A vrf VRF-A2

set security l3vpn vrf-group vpn-B vrf VRF-B1

set security l3vpn vrf-group vpn-B vrf VRF-B2

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match application any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy then deny

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match application any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『Junos OS CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

-

VRFインスタンスA1およびA2でVRFグループVPN-Aを作成します

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2 -

VRFインスタンスB1およびB2でVRFグループvpn-Bを作成します

[edit security] user@host# set l3vpn vrf-group vpn-B vrf VRF-B1 user@host# set l3vpn vrf-group vpn-B vrf VRF-B2 -

vpn-Aトラフィックを拒否するセキュリティポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then deny -

vpn-Bトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

結果

設定モードから、 show security policies および show routing-instances コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone GE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group vpn-A;

}

then {

deny;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

ポリシー設定の検証

目的

セキュリティポリシーに関する情報を検証します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: vpn-A

destination L3VPN vrf-group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: deny

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: vpn-B

destination L3VPN vrf-group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:宛先 VRF グループを使用して IP ネットワークから MPLS ネットワークへの VRF ベース トラフィックを許可または拒否する セキュリティ ポリシーの設定

この例では、送信元VRFグループを使用してトラフィックを許可および拒否するようにセキュリティポリシーを設定する方法を示しています。

要件

-

セキュリティゾーンの作成方法を理解します。「 例:セキュリティゾーンの作成」を参照してください。

-

サポートされているすべてのJunos OSリリースでサポートされているSRXファイアウォール。

-

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

概要

Junos OSでは、セキュリティポリシーは、デバイスを通過できるトラフィックや、デバイスを通過する際にトラフィックに対して実行する必要があるアクションなど、トランジットトラフィックのルールを適用します。 図10では、SRXファイアウォールがSD-WANに導入され、宛先VRFグループを使用してトラフィックを制御しています。IP ネットワークからのトラフィックは、GRE MPLS ネットワークのサイト A とサイト B に送信されます。ネットワーク要件に従って、サイトAのトラフィックは拒否され、サイトBのトラフィックのみが許可される必要があります。

この設定例では、次の方法を示しています。

をMPLSするためのポリシー制御

をMPLSするためのポリシー制御

-

vpn-A(GRE MPLS)へのトラフィックを拒否

-

vpn-B(GRE MPLSへ)へのトラフィックを許可する

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1

set security l3vpn vrf-group vpn-A vrf VRF-A2

set security l3vpn vrf-group vpn-B vrf VRF-B1

set security l3vpn vrf-group vpn-B vrf VRF-B2

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then deny

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『Junos OS CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

-

VRFインスタンスA1およびA2でVRFグループVPN-Aを作成します

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2 -

VRFインスタンスB1およびB2でVRFグループvpn-Bを作成します

[edit security] user@host# set l3vpn vrf-group vpn-B vrf VRF-B1 user@host# set l3vpn vrf-group vpn-B vrf VRF-B2 -

vpn-Aトラフィックを拒否するセキュリティポリシーを作成します。

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then deny -

vpn-Bトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone LAN-b_Zone e to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

結果

設定モードから、 show security policies および show routing-instances コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

deny;

}

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

ポリシー設定の検証

目的

セキュリティポリシーに関する情報を検証します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN vrf-group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: deny

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN vrf-group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

VRFグループを使用した重複VPNの管理

L3VPNネットワークに2つのセッションがある場合、2つのセッション間の競合を回避するために、VRFグループIDがセッションを区別するための追加キーとしてセッションキーに追加されます。

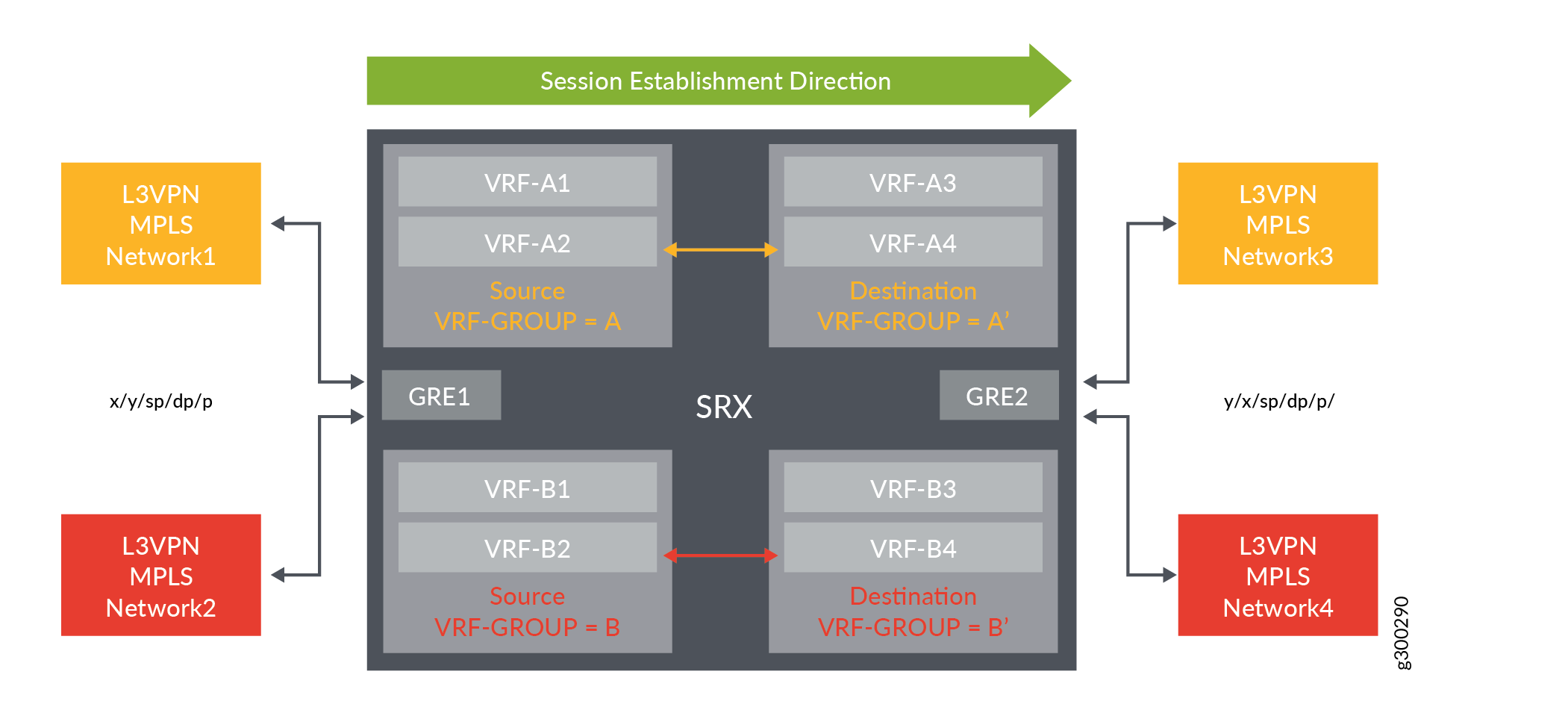

図11では、ネットワーク1とネットワーク3はL3VPNネットワークのVRFグループAにグループ化され、ネットワーク2とネットワーク4はVRFグループBにグループ化されています。セッションでは、VRFグループAとVRFグループBを差別化要因として使用しています。

| L3VPNネットワーク1および3セッション |

L3VPNネットワーク2および4セッション |

||

|---|---|---|---|

| (フォワード) |

(リバース) |

(フォワード) |

(リバース) |

| 5タプル:X/Y/SP/DP/P |

5タプル:y/x/dp/sp/p |

5タプル:X/Y/SP/DP/P |

5タプル:y/x/dp/sp/p |

| トークン:GRE1(zone_id+VR_id)+ VRFグループID(A) |

トークン:GRE1(zone_id+VR_id) + VRFグループID(B) |

トークン:GRE1(zone_id+VR_id) + VRFグループID(A') |

トークン:GRE1(zone_id+VR_id) + VRFグループID(B') |