このページの内容

セキュリティポリシーの設定

ネットワークを保護するには、ネットワーク管理者は、ビジネス内のすべてのネットワークリソースと、それらのリソースに必要なセキュリティレベルを概説するセキュリティポリシーを作成する必要があります。Junos OSでは、セキュリティポリシーを設定できます。セキュリティポリシーは、ファイアウォールを通過できるトラフィックや、ファイアウォールを通過する際にトラフィックに対して実行する必要があるアクションなど、トランジットトラフィックのルールを適用します。

セキュリティポリシーの要素について

セキュリティポリシーは、指定されたサービスを使用して、指定された送信元から指定された宛先へのトラフィックを制御するステートメントのセットです。ポリシーは、特定のタイプのトラフィックを2点間で一方向に許可、拒否、またはトンネルします。

各ポリシーは以下で構成されています。

ポリシーの一意の名前。

from-zoneとto-zone(例:user@host)#set security policies from-zone untrust to-zone untrustポリシールールを適用するために満たす必要がある条件を定義する一連の一致基準。一致基準は、送信元IPアドレス、宛先IPアドレス、アプリケーションに基づいています。ユーザーIDファイアウォールは、ポリシーステートメントの一部として追加のタプルであるsource-identityを含めることで、より粒度を調整することができます。

一致した場合に実行する一連のアクション(許可、拒否、または拒否)。

アカウンティングと監査の要素 - カウント、ロギング、構造化システム ロギング

デバイスがこれらの仕様に一致するパケットを受信すると、ポリシーで指定されたアクションを実行します。

セキュリティポリシーは、トランジットトラフィックに一連のルールを適用し、ファイアウォールを通過できるトラフィックと、ファイアウォールを通過する際にトラフィックに対して実行されるアクションを識別します。指定された基準に一致するトラフィックに対するアクションには、許可、拒否、拒否、ログ、カウントが含まれます。

セキュリティポリシールールを理解する

セキュリティポリシーは、コンテキスト内のトランジットトラフィックにセキュリティルールを適用します(from-zone から to-zone)。各ポリシーは、その名前によって一意に識別されます。トラフィックは、送信元と宛先のゾーン、送信元と宛先のアドレス、およびトラフィックがプロトコルヘッダーで運ぶアプリケーションとデータプレーン内のポリシーデータベースを一致させることで分類されます。

各ポリシーは、以下の特性に関連付けられています。

ソースゾーン

宛先ゾーン

1つまたは複数の送信元アドレス名またはアドレスセット名

1つまたは複数の宛先アドレス名またはアドレスセット名

1つまたは複数のアプリケーション名またはアプリケーションセット名

これらの特性を 一致基準と呼びます。各ポリシーには、許可、拒否、カウント、ログ、VPNトンネルなどのアクションも関連付けられています。ポリシー、送信元アドレス、宛先アドレス、アプリケーション名を設定する際に、一致条件の引数を指定する必要があります。

ワイルドカードエントリー anyを使用して、IPv4またはIPv6アドレスでポリシーを設定するように指定できます。IPv6 トラフィックのフロー サポートが有効になっていない場合、 any は IPv4 アドレスに一致します。IPv6トラフィックのフローサポートが有効になっている場合、 any IPv4アドレスとIPv6アドレスの両方が一致します。IPv6トラフィックのフローベース転送を有効にするには、 set security forwarding-options family inet6 mode flow-based コマンドを使用します。送信元アドレスと宛先アドレスの一致基準にワイルドカード any-ipv4 または any-ipv6 を指定して、それぞれIPv4アドレスのみまたはIPv6アドレスのみを含めることもできます。

IPv6トラフィックのフローサポートが有効になっている場合、セキュリティポリシーで設定できるIPv4またはIPv6アドレスの最大数は、以下の一致基準に基づきます。

Number_of_src_IPv4_addresses + number_of_src_IPv6_addresses * 4 <= 1024

Number_of_dst_IPv4_addresses + number_of_dst_IPv6_addresses * 4 <= 1024

一致基準の理由は、IPv6アドレスがIPv4アドレスが使用するメモリ領域の4倍であるためです。

デバイスでIPv6トラフィックのフローサポートが有効になっている場合にのみ、IPv6アドレスでセキュリティポリシーを設定できます。

特定のアプリケーションを指定しない場合は、デフォルトアプリケーションとして any を入力します。デフォルトのアプリケーションを検索するには、設定モードから show groups junos-defaults | find applications (predefined applications)を入力します。例えば、アプリケーション名を指定しない場合、ポリシーはワイルドカード(デフォルト)としてアプリケーションとともにインストールされます。そのため、特定のポリシーの残りのパラメーターと一致するデータトラフィックは、データトラフィックのアプリケーションタイプに関係なくポリシーに一致します。

ポリシーが複数のアプリケーションで構成されていて、複数のアプリケーションがトラフィックに一致する場合、一致基準に最も一致するアプリケーションが選択されます。

トラフィックが一致する最初のポリシーのアクションがパケットに適用されます。一致するポリシーがない場合、パケットはドロップされます。ポリシーは上から下に検索されるため、リストの上部近くに具体的なポリシーを配置することをお勧めします。また、IPsec VPNトンネルポリシーを上部近くに配置する必要があります。特定のユーザーにすべてのインターネットアプリケーションへのアクセスを許可するポリシーなど、より一般的なポリシーをリストの一番下に配置します。例えば、以前に特定のポリシーをすべて解析し、正規のトラフィックが許可/カウント/ログ化された後、すべて拒否またはすべて拒否ポリシーを一番下に配置します。

IPv6アドレスのサポートは、Junos OSリリース10.2で追加されました。アクティブ/アクティブシャーシクラスター設定でのIPv6アドレスのサポート(アクティブ/パッシブシャーシクラスター設定の既存のサポートに加えて)がJunos OSリリース10.4に追加されました。

ポリシールックアップにより、宛先ゾーン、宛先アドレス、egressインターフェイスが決定されます。

ポリシーを作成する際には、以下のポリシールールが適用されます。

セキュリティポリシーは、

to-zone方向にfrom-zoneに設定されます。特定のゾーン方向では、各セキュリティポリシーには名前、一致基準、アクション、その他のオプションが含まれます。ポリシー名、一致基準、およびアクションが必要です。

ポリシー名はキーワードです。

一致基準の送信元アドレスは、

from-zone内の1つ以上のアドレス名またはアドレスセット名で構成されます。一致基準の宛先アドレスは、

to-zone内の1つ以上のアドレス名またはアドレスセット名で構成されます。一致基準内のアプリケーション名は、1つ以上のアプリケーションまたはアプリケーションセットの名前で構成されています。

許可、拒否、または拒否のいずれかのアクションが必要です。

会計要素と監査要素は、カウントとログとして指定できます。

session-closeコマンドでセッションの最後に、またはsession-initコマンドでセッションの開始時にログを有効にすることができます。カウントアラームがオンになっている場合、アラームしきい値をバイト/秒またはキロバイト/分で指定します。

以下の条件を除き、

globalをfrom-zoneまたはto-zoneとして指定することはできません。to-zoneを大域ゾーンとして設定したポリシーには、静的NATまたは着信NATのいずれかがポリシーで設定されていることを示す単一の宛先アドレスが必要です。NATを使用したポリシー許可オプションが簡略化されます。各ポリシーは、オプションで、NAT変換を許可するかどうか、NAT変換を許可しない、または気にしないかどうかを示します。

アドレス名を以下の予約済みプレフィックスで始めることはできません。これらは、アドレスNAT設定にのみ使用されます。

static_nat_incoming_nat_junos_

アプリケーション名は、

junos_予約済みプレフィックスで始めることはできません。

ワイルドカードアドレスについて

送信元アドレスと宛先アドレスは、セキュリティポリシーで設定する必要がある5つの一致基準のうちの2つです。セキュリティポリシーで送信元アドレスと宛先アドレスの一致基準にワイルドカードアドレスを設定できるようになりました。ワイルドカードアドレスは、A.B.C.D/wildcard-maskとして表されます。ワイルドカード マスクは、IP アドレス A.B.C.D のどのビットをセキュリティ ポリシーの一致基準で無視するかを決定します。例えば、セキュリティポリシーの送信元IPアドレス192.168.0.11/255.255.0.255は、セキュリティポリシーの一致基準がIPアドレスの3番目のオクテット(記号的に192.168.*.11として表される)を破棄できることを意味します。そのため、192.168.1.11や192.168.22.11などの送信元IPアドレスを持つパケットは一致基準に適合します。ただし、192.168.0.1や192.168.1.21などの送信元IPアドレスを持つパケットは一致基準を満たしません。

ワイルドカードアドレスの使用は、フルオクテットのみに限定されません。任意のワイルドカードアドレスを設定できます。例えば、ワイルドカードアドレス192.168などです。7.1/255.255.7.255は、ポリシーを一致させる際に、ワイルドカードアドレスの3番目のオクテットの最初の5ビットのみを無視する必要があることを意味します。ワイルドカードアドレスの使用がフルオクテットのみに制限されている場合、4つのオクテットのそれぞれに0または255のいずれかを持つワイルドカードマスクのみが許可されます。

ワイルドカード マスクの最初のオクテットは 128 より大きくする必要があります。例えば、0.255.0.255または1.255.0.255と表されるワイルドカードマスクは無効です。

ワイルドカードセキュリティポリシーは、あるセキュリティゾーンから別のセキュリティゾーンを通過しようとするトラフィックを許可、拒否、および拒否できるシンプルなファイアウォールポリシーです。コンテンツセキュリティなどのサービスに対して、ワイルドカードアドレスを使用してセキュリティポリシーセキュリティルールを設定しないでください。

IPv6セッションのコンテンツセキュリティはサポートされていません。現在のセキュリティポリシーがIPアドレスワイルドカードanyのルールを使用しており、コンテンツセキュリティ機能が有効になっている場合、コンテンツセキュリティ機能はまだIPv6アドレスをサポートしていないため、設定コミットエラーが発生します。エラーを解決するには、any-ipv4ワイルドカードが使用されるようにエラーを返すルールを変更します。また、コンテンツセキュリティ機能を含まないIPv6トラフィック用に別のルールを作成します。

デバイス上でワイルドカードセキュリティポリシーを設定すると、from-zoneおよびto-zoneコンテキストごとに設定されたワイルドカードポリシーの数に基づいて、パフォーマンスとメモリ使用量に影響します。そのため、特定のfrom-zoneおよびto-zoneコンテキストに対して、最大480個のワイルドカードポリシーしか設定できません。

関連項目

ポリシー設定同期の強化

強化されたポリシー設定同期メカニズムにより、ルーティングエンジン(RE)とパケット転送エンジン(PFE)間でポリシー設定が同期される方法が改善され、システムの信頼性とセキュリティが強化されます。このメカニズムにより、ポリシーが自動的かつ正確に同期されます。さらに、セキュリティポリシーの設定変更プロセス中のフローのドロップを効果的に防止します。

ファイルシリアル化

ファイルシリアル化を使用して、ポリシー変更をデータプレーンに伝播します。ポリシー設定をファイルにシリアル化することで、システムは制御された信頼性の高い方法で PFE によってポリシー設定が読み取られ、適用されるようにします。これらのシリアル化されたファイルは指定されたディレクトリに保存され、適用が成功すると自動的に削除されるため、より効率的で帯域幅に優しい同期方法が提供されます。このファイルベースのアプローチにより、セキュリティポリシーの不一致のリスクが軽減され、システムの信頼性が向上します。

デフォルトでは、ファイルベースのシリアル化が有効になっています。以下のステートメントを使用して、ファイルシリアル化を無効にできます。

[edit] user@host# set security policies no-file-serialization

ファイルシリアル化機能を再度有効にするには、次のステートメントを使用します。

[edit] user@host# delete security policies no-file-serialization

または、次のステートメントを使用します。

[edit] user@host# set security policies file-serialization

ポリシー設定変更中のフローセッションの中断を防止する

セキュリティ ポリシー設定変更のコミット中にフロー セッションが中断されるのを回避できます。ポリシーの一致条件やアクションの変更、ポリシーの追加や削除、ポリシーのスワップ、ポリシーの順序の変更などの設定変更により、フローセッションが中断します。これらの変更はPFE設定データに影響を与え、進行中のポリシー検索に影響を与える可能性があり、ポリシーの選択が間違っているかデフォルトになる可能性があります。つまり、古いポリシーから新しいポリシーへの短い移行中に、セッションが部分的に作成されたデータ構造と一致し、ポリシーの一致が正しくなくなる可能性があります。

セキュリティポリシーの変更による中断を回避するには、以下のステートメントを使用できます。

[edit] user@host# set security policies lookup-intact-on-commit

lookup-intact-on-commitオプションを設定する場合、デバイスまたはシャーシの転送プレーンを再起動クラスターセットアップします。

lookup-intact-on-commitオプションを有効にする前に、次のコマンドを使用してデバイスのステータスと適格性を確認してください。

[edit] user@host> show security policies lookup-intact-on-commit

このコマンド出力は、 lookup-intact-on-commit オプションがデバイスですでに設定されているかどうかを示し、 lookup-intact-on-commit オプションをアクティブにするために使用可能なメモリストレージに関するデバイスの適格性を表示します。

メモリとエラー処理

これらの新しい同期メカニズムを実装するには、システムが特定のメモリ要件を満たす必要があります。具体的には、コミット時のルックアップ インタクト機能を有効にするには、少なくとも 5% の空きカーネル ヒープと 1% の空きユーザー ヒープが必要です。これにより、ファイルベースの同期とデュアルメモリの操作に使用できるメモリが十分に確保されます。同期に失敗した場合、システムは自動的に従来の方法に戻るように設計されています。

show security policies lookup-intact-on-commit eligibilityコマンドを使用して、FPCごとのシステムのメモリ可用性を確認できます。この出力は、特定のFPCがset security policies lookup-intact-on-commit 設定に適格かどうかを示します。

論理システムとテナントシステムのサポート

lookup-intact-on-commitとfile-serializationは、ルート論理システム(システムレベル)でのみ設定できます。論理システムレベルおよびテナントシステムレベルでの設定はサポートされていません。ただし、これらの設定をルートレベルで構成すると、論理システムレベルとテナントシステムレベルで構成されたポリシーも最適化されます。

セルフトラフィックのセキュリティポリシーについて

デバイス上にセキュリティポリシーを設定し、デバイスを通過するトラフィックにサービスを適用します。例えば、UACポリシーとコンテンツセキュリティポリシーは、一時トラフィックにサービスを適用するように設定されています。

セルフトラフィックまたはホストトラフィックは、ホストインバウンドトラフィックです。つまり、デバイスで終端するトラフィック、またはデバイスから発信されるトラフィックであるホストアウトバウンドトラフィックです。セルフトラフィックにサービスを適用するポリシーを設定できるようになりました。リモートデバイスからのSSL接続を終了し、そのトラフィックに対して何らかの処理を実行する必要があるSSLスタックサービス、ホストインバウンドトラフィックのIDPサービス、ホストアウトバウンドトラフィックのIPsec暗号化などのサービスは、セルフトラフィックに設定されたセキュリティポリシーを介して適用する必要があります。

セルフトラフィックのセキュリティポリシーを設定する場合、デバイスを通過するトラフィックが最初にポリシーと照合され、次にゾーンにバインドされたインターフェイスに設定された host-inbound-traffic オプションと照合されます。

セルフトラフィックのセキュリティポリシーを設定して、セルフトラフィックにサービスを適用できます。ホストアウトバウンドポリシーは、ホストデバイスから発信されたパケットがフローを通過し、このパケットの着信インターフェイスがローカルに設定されている場合にのみ機能します。

セルフトラフィックを使用する利点は次のとおりです。

トランジットトラフィックに使用される既存のポリシーまたはフローインフラストラクチャのほとんどを活用できます。

サービスを有効にするために個別のIPアドレスは必要ありません。

デバイス上の任意のインターフェイスの宛先IPアドレスを使用して、任意のホストインバウンドトラフィックにサービスまたはポリシーを適用できます。

デフォルトのセキュリティポリシールールは、セルフトラフィックには影響しません。

関連サービスを使用したセルフトラフィックに対してのみセキュリティポリシーを設定できます。例えば、ホストアウトバウンドトラフィックにfwauthサービスを設定することは関係ありません。また、gprs-gtpサービスはセルフトラフィックのセキュリティポリシーとは関係ありません。

セルフトラフィックのセキュリティポリシーは、 junos-host ゾーンと呼ばれる新しいデフォルトセキュリティゾーンで設定されます。junos-hostゾーンはjunos-defaults設定の一部となるため、ユーザーは削除できません。インターフェイス、スクリーン、tcp-rst、ホストインバウンドトラフィックオプションなどの既存のゾーン設定は、junos-hostゾーンには意味がありません。そのため、junos-hostゾーン専用の設定はありません。

host-inbound-trafficを使用して、デバイスへの着信接続を制御できます。ただし、デバイスから出るトラフィックは制限されません。一方、junos-host-zoneでは、任意のアプリケーションを選択し、発信トラフィックを制限することもできます。例えば、NAT、IDP、コンテンツセキュリティなどのサービスは、junos-host-zoneを使用してデバイスに出入りするトラフィックに対して有効にできるようになりました。

セキュリティポリシー設定の概要

セキュリティポリシーを作成するには、以下のタスクを完了する必要があります。

ゾーンを作成します。「 例:セキュリティゾーンの作成」を参照してください。

ポリシーのアドレスを含むアドレス帳を設定します。 例:アドレス帳とアドレスセットの設定を参照してください。

ポリシーがそのタイプのトラフィックに適用されることを示すアプリケーション(またはアプリケーションセット)を作成します。 例:セキュリティ ポリシー アプリケーションとアプリケーション セットの設定を参照してください。

ポリシーを作成します。例 :すべてのトラフィックを許可または拒否するセキュリティポリシーの設定( 例:選択したトラフィックを許可または拒否するセキュリティポリシーの設定)、例 :ワイルドカードアドレストラフィックを許可または拒否するセキュリティポリシーの設定を参照してください。

ポリシーにスケジューラを使用する場合は、スケジューラを作成します。 例:1日を除く毎日のスケジュールのスケジューラの設定を参照してください。

ファイアウォールポリシーウィザードでは、基本的なセキュリティポリシー設定を実行できます。より高度な設定を行うには、J-Web インターフェイスまたは CLI を使用します。

関連項目

ポリシーを定義するためのベストプラクティス

セキュアなネットワークはビジネスに不可欠です。ネットワークを保護するには、ネットワーク管理者は、ビジネス内のすべてのネットワークリソースと、それらのリソースに必要なセキュリティレベルを概説するセキュリティポリシーを作成する必要があります。セキュリティポリシーは、コンテキスト内の(ゾーン間)トランジットトラフィックにセキュリティルールを適用し、各ポリシーはその名前によって一意に識別されます。トラフィックは、送信元と宛先のゾーン、送信元と宛先のアドレス、およびトラフィックがプロトコルヘッダーで運ぶアプリケーションとデータプレーン内のポリシーデータベースを一致させることで分類されます。

プラットフォームのサポートは、インストールされた Junos OS リリースによって異なります。

各ルールのアドレス数とアプリケーションの数を増やすと、ポリシー定義で使用されるメモリの量が増加し、ポリシーが 80,000 未満の場合、システムのメモリが不足することがあることに注意してください。

パケット転送エンジン(PFE)とルーティングエンジン(RE)上のポリシーの実際のメモリ使用率を取得するには、メモリツリーのさまざまなコンポーネントを考慮する必要があります。メモリツリーには、以下の2つのコンポーネントが含まれています。

ポリシーコンテキスト - このコンテキストですべてのポリシーを整理するために使用されます。ポリシーコンテキストには、送信元ゾーンや宛先ゾーンなどの変数が含まれます。

ポリシーエンティティ - ポリシーデータを保持するために使用します。ポリシーエンティティは、ポリシー名、IPアドレス、アドレス数、アプリケーション、ファイアウォール認証、WebAuth、IPsec、カウント、アプリケーションサービス、Junos Services Framework(JSF)などのパラメーターを使用してメモリを計算します。

さらに、ポリシー、ルールセット、およびその他のコンポーネントを格納するために使用されるデータ構造は、パケット転送エンジンとルーティングエンジンで異なるメモリを使用します。例えば、ポリシー内の各アドレスのアドレス名はルーティングエンジンに保存されますが、パケット転送エンジンレベルではメモリが割り当てられません。同様に、ポート範囲はプレフィックスとマスクのペアに拡張され、パケット転送エンジンに保存されますが、そのようなメモリはルーティングエンジンに割り当てられません。

したがって、ポリシー設定によって、ルーティングエンジンへのポリシー貢献者はパケット転送エンジンへの政策貢献者とは異なり、メモリは動的に割り当てられます。

メモリは、「遅延削除」状態によっても消費されます。据え置き削除状態では、デバイスがポリシー変更を適用すると、古いポリシーと新しいポリシーの両方が存在する一時的なピーク使用量が発生します。そのため、短期間、パケット転送エンジンには古いポリシーと新しいポリシーの両方が存在し、メモリ要件の2倍を占有します。

そのため、メモリ要件はポリシーの特定の構成に依存し、メモリは動的に割り当てられるため、特定の時点でどちらかのコンポーネント(パケット転送エンジンまたはルーティングエンジン)によって使用されるメモリ量を明確に推測する明確な方法はありません。

ポリシー実装のための以下のベストプラクティスにより、システムメモリをより有効に活用し、ポリシー設定を最適化することができます。

送信元アドレスと宛先アドレスに1つのプレフィックスを使用します。例えば、/32アドレスを使用して各アドレスを個別に追加する代わりに、必要なIPアドレスのほとんどをカバーする大きなサブネットを使用します。

可能な限り、アプリケーション「any」を使用します。ポリシーで個々のアプリケーションを定義するたびに、さらに52バイトを使用できます。

IPv6アドレスはメモリを多く消費するため、使用するIPv6アドレスの数を少なくします。

ポリシー設定で使用するゾーンペアの数を減らします。各送信元または宛先ゾーンは、約16,048バイトのメモリを使用します。

以下のパラメーターは、指定されたバイトによるメモリの消費方法を変更できます。

ファイアウォール認証 - 約16バイト以上(固定なし)

Web認証 - 約16バイト以上(固定なし)

IPsec - 12バイト

アプリケーションサービス - 28バイト

カウント - 64バイト

ポリシーをコンパイルする前後のメモリ使用率を確認します。

注:デバイスごとにメモリ要件は異なります。デフォルトで512,000セッションをサポートするデバイスもあり、起動メモリは通常72〜73%です。他のデバイスは最大100万のセッションを持ち、起動メモリは最大83〜84%になることがあります。最悪の場合、SPU で約 80,000 のポリシーをサポートするには、SPU は最大 82% のフロー カーネル メモリ消費量で起動し、少なくとも 170 MB のメモリを使用できる状態で起動する必要があります。

関連項目

ファイアウォールウィザードを使用したポリシーの設定

ファイアウォールポリシーウィザードでは、基本的なセキュリティポリシー設定を実行できます。より高度な設定を行うには、J-Web インターフェイスまたは CLI を使用します。

ファイアウォールポリシーウィザードを使用してポリシーを設定するには:

- J-Webインターフェイスで

Configure>Tasks>Configure FW Policyを選択します。 - ファイアウォールポリシーウィザードの起動ボタンをクリックして、ウィザードを起動します。

- ウィザードのプロンプトに従います。

ウィザードページの左上のエリアは、構成プロセスの進捗を示しています。ページの左下のエリアには、フィールドに対応するヘルプが表示されます。リソース見出しの下のリンクをクリックすると、ブラウザーでドキュメントが開きます。ドキュメントが新しいタブで開いた場合は、ドキュメントを閉じる際、(ブラウザー ウィンドウではなく)タブのみを閉じるようにしてください。

例:すべてのトラフィックを許可または拒否するセキュリティポリシーの設定

この例では、すべてのトラフィックを許可または拒否するようにセキュリティポリシーを設定する方法を示しています。

要件

始める前に:

ゾーンを作成します。「 例:セキュリティゾーンの作成」を参照してください。

アドレス帳を設定し、ポリシーで使用するアドレスを作成します。 例:アドレス帳とアドレスセットの設定を参照してください。

ポリシーがそのタイプのトラフィックに適用されることを示すアプリケーション(またはアプリケーションセット)を作成します。 例:セキュリティ ポリシー アプリケーションとアプリケーション セットの設定を参照してください。

概要

Junos OSでは、セキュリティポリシーによって、デバイスを通過できるトラフィックや、デバイスを通過する際にトラフィックに対して実行する必要があるアクションなど、トランジットトラフィックのルールが適用されます。セキュリティポリシーの観点から見ると、トラフィックは1つのセキュリティゾーンに出入りします。この例では、信頼できるインターフェイスと信頼できないインターフェイスであるge-0/0/2とge-0/0/1を設定します。 図1をご覧ください。

許可

許可

この設定例では、次の方法を示しています。

trustゾーンからuntrustゾーンへのすべてのトラフィックを許可または拒否しますが、untrustゾーンからtrustゾーンへのすべてをブロックします。

特定の時間にtrustゾーンのホストからuntrustゾーンのサーバーへの選択したトラフィックを許可または拒否します。

トポロジー

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security policies from-zone trust to-zone untrust policy permit-all match source-address any set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy deny-all match source-address any set security policies from-zone untrust to-zone trust policy deny-all match destination-address any set security policies from-zone untrust to-zone trust policy deny-all match application any set security policies from-zone untrust to-zone trust policy deny-all then deny

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「 構成モードでのCLIエディターの使用 」を参照してください。

すべてのトラフィックを許可または拒否するセキュリティポリシーを設定するには:

インターフェイスとセキュリティ ゾーンを設定します。

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address any user@host# set policy permit-all match destination-address any user@host# set policy permit-all match application any user@host# set policy permit-all then permit

untrustゾーンからtrustゾーンへのトラフィックを拒否するセキュリティポリシーを作成します。

[edit security policies from-zone untrust to-zone trust] user@host# set policy deny-all match source-address any user@host# set policy deny-all match destination-address any user@host# set policy deny-all match application any user@host# set policy deny-all then deny

結果

設定モードから、 show security policies および show security zones コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

設定例は、trustゾーンからuntrustゾーンへのデフォルトのpermit-allです。

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy deny-all {

match {

source-address any;

destination-address any;

application any;

}

then {

deny;

}

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/2.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

例:選択したトラフィックを許可または拒否するためのセキュリティポリシーの設定

この例では、選択したトラフィックを許可または拒否するセキュリティポリシーを設定する方法を示しています。

要件

始める前に:

ゾーンを作成します。「 例:セキュリティゾーンの作成」を参照してください。

アドレス帳を設定し、ポリシーで使用するアドレスを作成します。 例:アドレス帳とアドレスセットの設定を参照してください。

ポリシーがそのタイプのトラフィックに適用されることを示すアプリケーション(またはアプリケーションセット)を作成します。 例:セキュリティ ポリシー アプリケーションとアプリケーション セットの設定を参照してください。

trustゾーンとuntrustゾーンとの間へのトラフィックを許可します。 例:すべてのトラフィックを許可または拒否するセキュリティポリシーの設定を参照してください。

概要

Junos OSでは、セキュリティポリシーは、デバイスを通過できるトラフィックや、デバイスを通過する際にトラフィックに対して実行する必要があるアクションなど、トランジットトラフィックのルールを適用します。セキュリティポリシーの観点から見ると、トラフィックは1つのセキュリティゾーンに出入りします。この例では、trustゾーンのホストからuntrustゾーンのサーバーへの電子メールトラフィックのみを許可するように特定のセキュリティポリシーを設定します。その他のトラフィックは許可されません。 図2をご覧ください。

の許可

の許可

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address mail-untrust 203.0.113.14/24 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1/32 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「 構成モードでのCLIエディターの使用 」を参照してください。

選択したトラフィックを許可するようにセキュリティポリシーを設定するには:

インターフェイスとセキュリティ ゾーンを設定します。

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

クライアントとサーバーの両方のアドレス帳エントリを作成します。また、アドレス帳にセキュリティゾーンを取り付けます。

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.14/24 user@host# set attach zone untrust

[edit security address-book book2] user@host# set address mail-trust 192.168.1.1/32 user@host# set attach zone trust

メールトラフィックを許可するポリシーを定義します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

結果

設定モードから、 show security policies および show security zones コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

interfaces {

ge-0/0/2 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

user@host# show security address-book

book1 {

address mail-untrust 203.0.113.14/24;

attach {

zone untrust;

}

}

book2 {

address mail-trust 192.168.1.1/32;

attach {

zone trust;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

例:ワイルドカードアドレストラフィックを許可または拒否するためのセキュリティポリシーの設定

この例では、ワイルドカードアドレストラフィックを許可または拒否するようにセキュリティポリシーを設定する方法を示しています。

要件

始める前に:

ワイルドカードアドレスを理解する。 セキュリティポリシールールについてを参照してください。

ゾーンを作成します。「 例:セキュリティゾーンの作成」を参照してください。

アドレス帳を設定し、ポリシーで使用するアドレスを作成します。 例:アドレス帳とアドレスセットの設定を参照してください。

ポリシーがそのタイプのトラフィックに適用されることを示すアプリケーション(またはアプリケーションセット)を作成します。 例:セキュリティ ポリシー アプリケーションとアプリケーション セットの設定を参照してください。

trustゾーンとuntrustゾーンとの間へのトラフィックを許可します。 例:すべてのトラフィックを許可または拒否するセキュリティポリシーの設定を参照してください。

信頼できるゾーンと信頼されていないゾーンとの間の電子メール トラフィックを許可します。例を参照してください :選択したトラフィックを許可または拒否するためのセキュリティポリシーの設定

概要

Junosオペレーティングシステム(Junos OS)では、セキュリティポリシーによって、デバイスを通過できるトラフィックや、デバイスを通過する際にトラフィックに対して実行する必要があるアクションなど、トランジットトラフィックのルールが適用されます。セキュリティポリシーの観点から見ると、トラフィックは1つのセキュリティゾーンに出入りします。この例では、trustゾーンのホストからuntrustゾーンへのワイルドカードアドレストラフィックのみを許可するように特定のセキュリティを設定します。その他のトラフィックは許可されません。

設定

手順

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードで commit を入力します。

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 set security address-book book1 attach zone trust set security policies from-zone trust to-zone untrust policy permit-wildcard match source-address wildcard-trust set security policies from-zone trust to-zone untrust policy permit-wildcard match destination-address any set security policies from-zone trust to-zone untrust policy permit-wildcard match application any set security policies from-zone trust to-zone untrust policy permit-wildcard then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「 構成モードでのCLIエディターの使用 」を参照してください。

選択したトラフィックを許可するようにセキュリティポリシーを設定するには:

インターフェイスとセキュリティ ゾーンを設定します。

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

ホストのアドレス帳エントリを作成し、そのアドレス帳をゾーンにアタッチします。

[edit security address-book book1] user@host# set address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 user@host# set attach zone trust

ワイルドカードアドレストラフィックを許可するポリシーを定義します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-wildcard match source-address wildcard-trust user@host# set policy permit-wildcard match destination-address any user@host# set policy permit-wildcard match application any user@host# set policy permit-wildcard then permit

結果

設定モードから、 show security policies および show security zones コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-wildcard {

match {

source-address wildcard-trust;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host#show security zonessecurity-zone trust { host-inbound-traffic { system-services { all; } interfaces { ge-0/0/2 { host-inbound-traffic { system-services { all; } } } } } } security-zone untrust { interfaces { ge-0/0/1 { host-inbound-traffic { system-services { all; } } } } } user@host#show security address-bookbook1 { address wildcard-trust { wildcard-address 192.168.0.11/255.255.0.255; } attach { zone trust; } }

デバイスの設定が完了したら、設定モードから commit を入力します。

例:トラフィックログを外部システムログサーバーにリダイレクトするセキュリティポリシーの設定

この例では、デバイスで生成されたトラフィックログを外部システムログサーバーに送信するようにセキュリティポリシーを設定する方法を示しています。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

インターフェイスge-4/0/5でSRX5600デバイスに接続されたクライアント

インターフェイスge-4/0/1でSRX5600デバイスに接続されたサーバー

SRX5600デバイスで生成されたログは、Linuxベースのシステムログサーバーに保存されます。

インターフェイスge-4/0/4でLinuxベースのサーバーに接続されたSRX5600デバイス

この機能を設定する前に、デバイスの初期化以外の特別な設定を行う必要はありません。

概要

この例では、SRX5600デバイスにセキュリティポリシーを設定して、データ送信中にデバイスによって生成されたトラフィックログをLinuxベースのサーバーに送信します。トラフィックログには、すべてのセッションの詳細が記録されます。ログは、SRX5600デバイスに接続された送信元デバイスと宛先デバイス間のセッション確立および終了時に生成されます。

設定

手順

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードで commit を入力します。

set security log source-address 127.0.0.1 set security log stream trafficlogs severity debug set security log stream trafficlogs host 203.0.113.2 set security zones security-zone client host-inbound-traffic system-services all set security zones security-zone client host-inbound-traffic protocols all set security zones security-zone client interfaces ge-4/0/5.0 set security zones security-zone server host-inbound-traffic system-services all set security zones security-zone server interfaces ge-4/0/4.0 set security zones security-zone server interfaces ge-4/0/1.0 set security policies from-zone client to-zone server policy policy-1 match source-address any set security policies from-zone client to-zone server policy policy-1 match destination-address any set security policies from-zone client to-zone server policy policy-1 match application any set security policies from-zone client to-zone server policy policy-1 then permit set security policies from-zone client to-zone server policy policy-1 then log session-init set security policies from-zone client to-zone server policy policy-1 then log session-close

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「 構成モードでのCLIエディターの使用 」を参照してください。

トラフィックログを外部システムログサーバーに送信するセキュリティポリシーを設定するには:

セキュリティログを設定して、SRX5600デバイスで生成されたトラフィックログを、IPアドレス203.0.113.2の外部システムログサーバーに転送します。IP アドレス 127.0.0.1 は、SRX5600 デバイスのループバック アドレスです。

[edit security log] user@host# set source-address 127.0.0.1 user@host# set stream trafficlogs severity debug user@host# set stream trafficlogs host 203.0.113.2

セキュリティゾーンを設定し、SRX5600デバイスのインターフェイスge-4/0/5.0で許可されるトラフィックとプロトコルのタイプを指定します。

[edit security zones] user@host# set security-zone client host-inbound-traffic system-services all user@host# set security-zone client host-inbound-traffic protocols all user@host# set security-zone client interfaces ge-4/0/5.0

別のセキュリティゾーンを設定し、SRX5600デバイスのインターフェイスge-4/0/4.0およびge-4/0/1.0で許可されるトラフィックのタイプを指定します。

[edit security zones] user@host# set security-zone server host-inbound-traffic system-services all user@host# set security-zone server interfaces ge-4/0/4.0 user@host# set security-zone server interfaces ge-4/0/1.0

ポリシーを作成し、そのポリシーの一致基準を指定します。一致基準は、デバイスがあらゆるソース、あらゆる宛先、あらゆるアプリケーション上のトラフィックを許可できることを指定します。

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 match source-address any user@host# set policy policy-1 match destination-address any user@host# set policy policy-1 match application any user@host# set policy policy-1 match then permit

セッションの開始時と終了時にトラフィックの詳細をログに記録するポリシーを有効にします。

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 then log session-init user@host# set policy policy-1 then log session-close

結果

設定モードから、 show security log コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security log

format syslog;

source-address 127.0.0.1;

stream trafficlogs {

severity debug;

host {

203.0.113.2;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

セキュリティゾーンとポリシーのTAPモード

セキュリティゾーンとポリシーのターミナルアクセスポイント(TAP)モードでは、スイッチ、SPAN、またはミラーポートを介して、ネットワーク上のトラフィックフローを受動的に監視することができます。

セキュリティゾーンとポリシーのTAPモードサポートについて

ターミナルアクセスポイント(TAP)モードはスタンバイデバイスであり、スイッチを介してミラーリングされたトラフィックをチェックします。セキュリティゾーンとポリシーが設定されている場合、TAPモードは、TAPインターフェイスを設定し、検出された脅威の数とユーザーの使用状況を表示するセキュリティログレポートを生成することで、着信および発信トラフィックを検査します。タップ インターフェイスで一部のパケットが失われると、セキュリティ ゾーンとポリシーによって接続が終了するため、この接続に関するレポートは生成されません。セキュリティゾーンとポリシー設定は、非TAPモードと同じです。

デバイスをTAPモードで動作するように設定すると、デバイスはセキュリティログ情報を生成し、検出された脅威、アプリケーションの使用状況、およびユーザーの詳細に関する情報を表示します。デバイスがTAPモードで動作するように設定されている場合、デバイスは設定されたTAPインターフェイスからのみパケットを受信します。設定されたTAPインターフェイスを除く他のインターフェイスは、管理インターフェイスとして使用されるか、外部サーバーに接続された通常のインターフェイスに設定されています。デバイスは、着信トラフィックに応じてセキュリティレポートまたはログを生成します。

セキュリティゾーンとデフォルトのセキュリティポリシーは、TAPインターフェイスの設定後に設定されます。必要に応じて、他のゾーンやポリシーを設定できます。1つのインターフェイスを使用してサーバーを接続する場合は、IPアドレス、ルーティングインターフェイス、セキュリティ設定も設定する必要があります。

デバイスをTAPモードで操作する場合、設定できるTAPインターフェイスは1つだけです。

例:TAPモードでのセキュリティゾーンとポリシーの設定

この例では、SRXファイアウォールがTAP(ターミナルアクセスポイント)モードで設定されている場合に、セキュリティゾーンとポリシーを設定する方法を示しています。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

SRXファイアウォール

Junos OSリリース19.1R1

概要

この例では、SRXファイアウォールをTAPモードで動作するように設定します。SRXファイアウォールをTAPモードで動作するように設定すると、デバイスはセキュリティログ情報を生成し、検出された脅威、アプリケーションの使用状況、ユーザーの詳細に関する情報を表示します。

設定

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードからコミットを入力します。

set security zones security-zone tap-zone interfaces ge-0/0/0.0 set security zones security-zone tap-zone application-tracking set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

手順

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『Junos OS CLIユーザーガイド』の「 構成モードでのCLIエディターの使用 」を参照してください。

TAPモードでゾーンを設定するには:

セキュリティゾーンの設定 tap-zone interface。

user@host# set security zones security-zone tap-zone interfaces ge-0/0/0.0

セキュリティゾーンの設定 tap-zone application-tracking。

user@host# set security zones security-zone tap-zone application-tracking

ゾーンtap-zoneからゾーンtap-zoneポリシーへのトラフィックを許可するセキュリティポリシーを設定し、一致条件を設定します。

user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

結果

設定モードから、 show security zones および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host#show security zones

security-zone tap-zone {

interfaces {

ge-0/0/0.0;

}

application-tracking;

}

[edit]

user@host#show security policies

from-zone tap-zone to-zone tap-zone {

policy tap-policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-init;

session-close;

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

TAPモードでのポリシー設定の検証

目的

セキュリティポリシーに関する情報を検証します。

アクション

動作モードから、 show security policies detail コマンドを入力します。

user@host> show security policies detail

node0:

--------------------------------------------------------------------------

Default policy: permit-all

Pre ID default policy: permit-all

Policy: Trust_to_Untrust, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: izone, To zone: ozone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

Policy: Untrust_to_Trust, action-type: permit, State: enabled, Index: 5, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: ozone, To zone: izone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

意味

TAPモードのデバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

セキュリティポリシーの動的アドレスグループ

ポリシーにアドレスエントリーを手動で追加するのは時間がかかる場合があります。特定の目的(ブロックリストなど)や共通の属性(脅威となる可能性のある特定の場所や行動など)を持つIPアドレスのリストを提供する外部ソースがあります。外部ソースを使用して、IPアドレスで脅威ソースを特定し、それらのアドレスを動的アドレスエントリにグループ化し、セキュリティポリシーでそのエントリを参照できます。これにより、これらのアドレスとの間のトラフィックを制御できます。このようなIPアドレスの各グループは、動的アドレスエントリーと呼ばれます。

以下のタイプのIPアドレスがサポートされています。

-

単一のIP。例:192.0.2.0

-

IP範囲。例:192.0.2.0- 192.0.2.10

-

CIDRです。例:192.0.2.0/24

各エントリは1行を占めます。Junos OSリリース19.3R1以降、IPアドレス範囲を昇順に並べ替える必要がなくなり、同じフィードファイル内でIPエントリーの値を重複させることができます。19.3R1以前のJunos OSリリースでは、IPアドレス範囲を昇順にソートする必要があり、同じフィードファイル内でIPエントリーの値を重複させることはできません。

動的アドレスエントリーは、単一のIPプレフィックスではなく、IPアドレスのグループです。動的アドレス エントリは、アドレス帳やアドレス エントリ アドレスのセキュリティ アドレスの概念とは異なります。

セキュリティポリシーに動的アドレスエントリを展開するメリットは次のとおりです。

-

ネットワーク管理者は、IPアドレスのグループとの間でやり取りされるトラフィックをより細かく制御できます。

-

外部サーバーは、更新されたIPアドレスフィードをSRXファイアウォールに提供します。

-

管理者の労力は劇的に削減されます。例えば、従来のセキュリティポリシー設定では、参照するポリシーに1000のアドレスエントリを追加すると、約2000行の設定が必要になります。動的アドレスエントリーを定義し、セキュリティポリシーで参照することで、設定を追加することなく、最大数百万のエントリーをSRXファイアウォールに流入させることができます。

-

新しいアドレスを追加するためのコミットプロセスは必要ありません。従来の方法で設定に数千のアドレスを追加すると、コミットに時間がかかります。あるいは、動的アドレスエントリーのIPアドレスは外部フィードから取得されるため、エントリー内のアドレスが変更された場合にコミットプロセスは必要ありません。

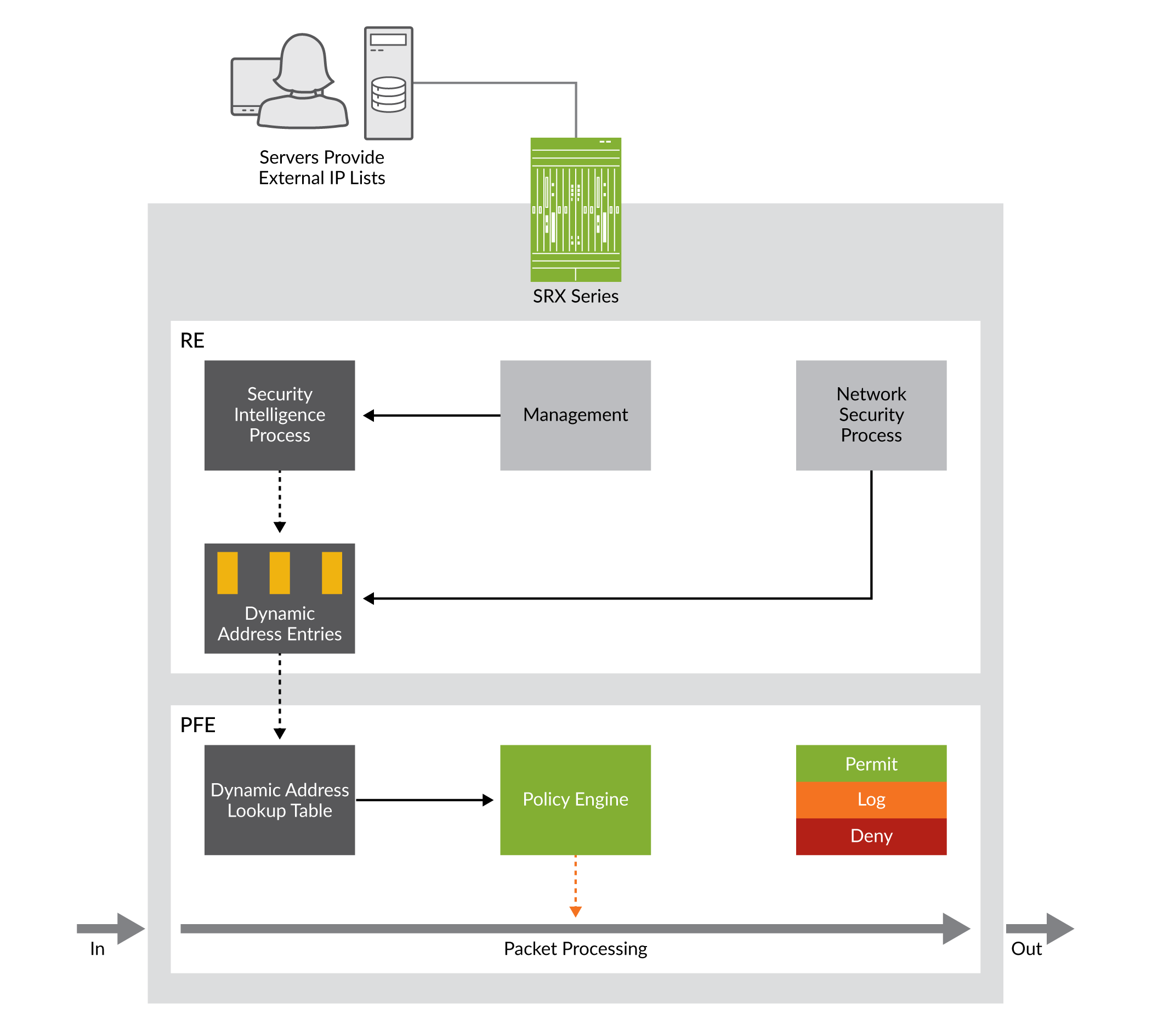

図3は、セキュリティポリシーの動的アドレス入力の仕組みの機能概要を示しています。

の動的アドレスエントリーの機能コンポーネント

の動的アドレスエントリーの機能コンポーネント

セキュリティポリシーは、送信元アドレスまたは宛先アドレスフィールドの動的アドレスエントリを参照します(セキュリティポリシーがレガシーアドレスエントリを参照するのとほぼ同じ方法で)。

図4は、宛先アドレスフィールドに動的アドレスエントリを使用するポリシーを示しています。

の動的アドレスエントリー

の動的アドレスエントリー

図4では、ポリシー1は、レガシーセキュリティアドレスエントリである宛先アドレス10.10.1.1を使用しています。ポリシー2は、ネットワーク管理者によって名前が付けられた動的なアドレスエントリである宛先アドレスベンダーブロックリストを使用します。その内容は、外部フィードファイルから取得されたIPアドレスのリストです。5つの基準(untrustという名前の送信元ゾーン、エンジニアという名前のToゾーン、任意の送信元アドレス、ベンダーブロックリストの動的アドレスエントリーに属する宛先IPアドレス、メールアプリケーション)すべてに一致するパケットは、パケットを拒否してログに記録するポリシーアクションに従って処理されます。

動的アドレスエントリ名は、従来のセキュリティアドレスエントリと同じ名前空間を共有するため、複数のエントリに同じ名前を使用しないでください。Junos OSのコミットプロセスでは、競合を避けるために名前が重複していないかどうかをチェックします。

動的アドレスグループは、次のデータフィードをサポートします。

-

カスタムリスト(許可リストとブロックリスト)

-

GeoIP

フィードサーバー

-

フィードサーバーのフィードファイルには、動的アドレスエントリが含まれています。ローカルまたはリモートのカスタムフィードを作成できます。カスタムフィードの作成については、カスタムフィードの作成を参照してください

-

フィードを使用するためにSRXファイアウォールを設定します。SRXファイアウォールを設定するには、 フィードサーバー を参照してください。

バンドルフィード

動的アドレスエントリに含まれるIPアドレス、IPプレフィックス、またはIP範囲は、外部フィードをダウンロードすることで定期的に更新できます。SRXファイアウォールは、定期的にフィードサーバーへの接続を開始し、更新された動的アドレスを含むIPリストをダウンロードして更新します。

Junos OSリリース19.3R1以降、サーバーから単一のtgzファイルをダウンロードし、複数の子フィードファイルに抽出することができます。個々のファイルは1つのフィードに対応します。個々の動的アドレスがバンドルファイル内のフィードを参照できるようにします。バンドルファイルは、複数の子フィードが1つの .tgz ファイルに圧縮される場合に、設定されたフィードが多すぎる場合にCPUのオーバーヘッドを削減します

以下のバンドルフィードモードがサポートされています。

アーカイブモード

アーカイブモードでは、SRXファイアウォールのすべてのフィードファイルを1つのtgzファイルに圧縮する必要があります。SRXファイアウォールはこのファイルをダウンロードし、抽出後にすべてのフィードを抽出します。このプロセスについては、以下で説明します。

-

フィードサーバーのURLが、フォルダーの元のURLではなく、接尾辞 .tgz が付いたファイルのURLである場合、このサーバーは1つのファイルを使用して、SRXファイアウォール動的アドレス導入のすべてのフィードを伝送することを意味します。この場合、このサーバーの下のフィードは、サーバーから更新間隔または保留間隔を継承します。このフィードの更新間隔または保留間隔のユーザー設定は無視されます。

-

この変更後、以下の例のように、以下の手順に従ってサーバーフィードを維持してください。

以下の例は、サーバーフィードを維持するために必要な手順を示しています。

-

SRXファイアウォールのすべてのフィードファイルをフォルダーfeeds-4-srxの下に配置します

-

すべてのフィードファイルを生成します fd1 fd2 fd3 ..フォルダー内のfdN feeds-4-srx

-

フィードからのIP範囲の追加または削除

-

次のコマンドを実行してファイルにアクセスします。

cd feeds-4-srx;tar -zcvf ../feeds-4-srx.tgz *;cd-

-

-

ステップ4以降、feeds-4-srx.tgzファイルを含む同じフォルダーを含むSRXファイアウォールにファイルfeeds-4-srx.tgzをダウンロードできます。ダウンロード後、抽出されたファイルはfeeds-4-srx.tgzと同じフォルダーに配置されます。以下の例は、SRXファイアウォールでのsamle設定を示しています。

[edit]set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.tgzset security dynamic-address feed-server server-4-srx feed-name feed1 path fd1set security dynamic-address feed-server server-4-srx feed-name feed2 path fd2set security dynamic-address feed-server server-4-srx feed-name feed3 path fdN

path パラメーターには、バンドルアーカイブ内のフィードの相対パスが必要です。

-

tar -zxf feeds-4-srx.tgzファイルがfeeds-4-srxフォルダを生成し、このフォルダにフィードファイルfd1が保持されている場合は、次のコマンドを使用してフィードを設定します。

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path feeds-4-srx/fd1 -

tar -zxf feeds-4-srx.tgzファイルがファイルfd1を直接抽出する場合は、次のコマンドを使用してフィードを設定します。

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path fd1 -

フィードをvSRX 3.0にダウンロードする前に、

usernameオプションとpasswordオプションを使用して、動的アドレスフィードサーバーを認証できます。これらの新しい認証オプションにより、ローカルまたはリモートのWebサーバーからフィードを安全に取得できるため、ビジネスオペレーションとレイヤー7サービスの自動拡張が促進されます。この設定により、ファイアウォールは動的アドレスフィードをダウンロードする前に指定されたフィードサーバーを認証し、それによってフィードデータを保護し、ネットワークの整合性を維持します。

このコマンドを使用すると、サーバー名と必要な資格情報を指定し、認証されたサーバーのみが受け入れられるようにすることができます。

set security dynamic-address feed-server <feed-server> user-name <user-name>set security dynamic-address feed-server <feed-server> passowrd <password>注:ユーザー名は3文字以上32文字まで、パスワードは6文字以上32文字までで、小文字(A-Z)、大文字(A-Z)、数字(0-9)のみを含めることができます。

フラットファイルモード

フラットファイルモードは、既存のフィードファイル形式に1つの構文変更を導入することで、ユーザーに究極のシンプルさを提供します。すべてのフィードファイルのコンテンツは、接尾辞として .bundle が付いた1つのファイルにコンパイルされます。これにより、1つのファイルを管理できます。SRXファイアウォールは、このバンドルファイル内のIP範囲を多数のフィードファイルに分類します。送信用の帯域幅を節約できる場合は、 .bundle.gz としてこのファイルをgzip圧縮できます。前に定義したファイル形式に加えて、大文字のタグ FEED: の後にフィード名が導入されます。このタグの下の行は、フィードに属するIP範囲と見なされます。ファイル形式の外観の例を以下に示します。

root>cat feeds-4-srx.bundle

FEED:fd1

12.1.1.1-12.1.1.2

11.1.1.1-11.1.1.2

FEED:fd2

14.1.1.1-14.1.1.2

SRXファイアウォールの設定はアーカイブモードと似ており、以下に示されています。

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

フラットモードとアーカイブモードの違いは、ファイルのサフィックスとファイル内のレイアウトです。ご都合の良いモードをお選びいただけます。

フィードファイルはプレーンテキスト形式であるため、gzipでファイルサイズを小さくすることができます。サーバーとSRXファイアウォールの間にWANリンクがある場合は、ネットワーク上で送信する小さいサイズのファイルを使用します。この場合は、バンドルファイルをgzip圧縮し、以下のコマンドを設定します。

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle.gz

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

プラットフォーム固有のセキュリティポリシーの動作

機能エクスプローラーを使用して、特定の機能のプラットフォームとリリースのサポートを確認します。

お使いのプラットフォームに固有の動作を確認するには、以下の表を使用して下さい:

- プラットフォーム固有のセキュリティポリシーのサポート

- プラットフォーム固有のセキュリティポリシー設定動作

- プラットフォーム固有のポリシー設定の同期動作

- プラットフォーム固有のIDPサポートの動作

- プラットフォーム固有のファイアウォールポリシーウィザードのサポート動作

プラットフォーム固有のセキュリティポリシーのサポート

| プラットフォーム |

違い |

|---|---|

| SRXシリーズ |

SRX5400デバイスのセキュリティポリシーの数とコンテキストごとのポリシーの最大数は100,000です。 |

プラットフォーム固有のセキュリティポリシー設定動作

| プラットフォーム |

違い |

|---|---|

| SRXシリーズ |

|

| vSRX 3.0仮想ファイアウォール |

|

プラットフォーム固有のポリシー設定の同期動作

| プラットフォーム |

違い |

|---|---|

| SRXシリーズとvSRX 3.0仮想ファイアウォール |

|

プラットフォーム固有のIDPサポートの動作

| プラットフォーム |

違い |

|---|---|

| SRXシリーズ |

|

プラットフォーム固有のファイアウォールポリシーウィザードのサポート動作

| プラットフォーム |

違い |

|---|---|

| SRXシリーズ |

|

補足プラットフォーム情報

機能エクスプローラーを使用して、特定の機能のプラットフォームとリリースのサポートを確認します。追加のプラットフォームがサポートされる場合があります。

| ファイルフィードサーバーをサポートするSRXファイアウォールとvSRX 3.0仮想ファイアウォールは、以下をサポートします。 |

SRX300、SRX320、SRX340、SRX345、SRX550、SRX550M |

SRX1500 |

SRX4100、SRX4200、SRX4600、SRX5400デバイス、vSRX 3.0 |

SRX4700 |

|---|---|---|---|---|

| フィードサーバーの最大数 |

10 |

40 |

100 |

5000 |

| 最大フィード数 |

500 |

200 |

5000 |

5000 |

| 動的アドレスエントリーの最大数 |

500 |

200 |

5000 |

5000 |

| ポリシーオブジェクトをサポートするSRXファイアウォールは、以下をサポートします。 |

SRX300およびSRX320 |

SRX340 |

SRX345およびSRX380 |

SRX550M |

SRX1500、SRX1600、SRX4100 |

SRX4200とSRX4300 |

SRX4600 |

SRX4700、SRX5400、SRX5600、SRX5800 |

|---|---|---|---|---|---|---|---|---|

| アドレスオブジェクト |

2048 |

2048 |

2048 |

2048 |

4096 |

4096 |

4096 |

16384 |

| アプリケーションオブジェクト |

128 |

128 |

128 |

128 |

3072 |

3072 |

3072 |

3072 |

| セキュリティポリシー |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| ポリシーコンテキスト(ゾーンペア) |

256 |

512 |

1024 |

2048 |

4096 |

4096 |

8192 |

8192 |

| コンテキストごとのポリシー |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| カウントが有効なポリシー |

256 |

256 |

256 |

10240 |

1024 |

1024 |

1024 |

1024 |

変更履歴テーブル

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、機能がお使いのプラットフォームでサポートされているかどうかを確認します。