統合されたセキュリティ ポリシー

統合ポリシーは、既存の 5 タプルまたは 6 タプル (ユーザー ファイアウォールを使用した 5 タプル) 一致条件の一部として動的アプリケーションを一致条件として使用し、時間の経過に伴うアプリケーションの変更を検出できるようにするセキュリティ ポリシーです。

統合ポリシーの概要

統合ポリシーは、既存の 5 タプルまたは 6 タプル (ユーザー ファイアウォールを使用した 5 タプル) 一致条件の一部として動的アプリケーションを一致条件として使用し、時間の経過に伴うアプリケーションの変更を検出できるようにするセキュリティ ポリシーです。トラフィックがセキュリティ ポリシー ルールに一致する場合、ポリシーで定義された 1 つ以上のアクションがトラフィックに適用されます。

一致条件に動的アプリケーションを追加することで、データトラフィックはレイヤー7アプリケーションインスペクション結果に基づいて分類されます。AppIDは、動的またはリアルタイムのレイヤー4からレイヤー7のアプリケーションを識別します。特定のアプリケーションが識別され、一致するポリシーが見つかると、そのポリシーに従ってアクションが適用されます。

セキュリティ ポリシーの一致条件として動的アプリケーションを構成することは必須ではありません。

セキュリティポリシー内の一致条件として動的アプリケーションを設定する例を次に示します。

set security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:FTPset security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:HTTPset security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:GOOGLE

セキュリティポリシー内の一致条件として動的アプリケーショングループを設定する例を次に示します。

set security policies from-zone trust to-zone untrust policy p1 match dynamic-application junos:p2pset security policies from-zone trust to-zone untrust policy p1 match dynamic-application junos:web:shopping

利点

レイヤー7でのアプリケーションベースのセキュリティポリシー管理を簡素化します。

デバイスがネットワークの動的なトラフィックの変化に対応できるようにします。

従来のセキュリティポリシーよりも優れた制御性と拡張性を提供し、動的なアプリケーショントラフィックを管理できます。

SRXファイアウォールで統合ポリシーを使用する前に

Junos OS リリース 18.2 での統合ポリシーの導入に伴い、後方互換性を確保するために、一部のコマンドがすぐには削除されませんが、非推奨とされました。これにより、古い設定を新しい設定に適合させることができます。

Junos OS リリース 19.4R3 または 20.2R3 にアップグレードする場合、非推奨のコマンドを含む設定をコミットしようとすると、セキュリティ デバイスに次の警告が表示されます。

#show security

appliction-firewall {## warning: 'application-firewall' is deprecated

統合ポリシーに移行して、サポートされている機能で設定を最新の状態にすることをお勧めします。

次のセクションでは、古いリリースでサポートされていない設定の詳細と、新しいリリースでそれらを有効にする方法について説明します。

アプリケーションセキュリティ

| Junos OS リリース 15.1X49 | 統合ポリシー(Junos OS リリース 18.2 以降) |

|---|---|

| 個々のアプリケーションファイアウォールルールを設定して、アプリケーションに基づいてトラフィックを許可または拒否します。

|

アプリケーションファイアウォールと同じ機能を得るために、動的なアプリケーションを一致条件とするセキュリティポリシーを作成します。

|

例: 次の例は、統合ポリシーの 15.1X49 を使用したアプリケーション ファイアウォール構成と 19.4R3-S1 の構成の違いを示しています。ここでは、Facebookアプリケーションをブロックするためにアプリケーションファイアウォールルールを設定する例を使用しています。

アップグレード前

set security policies from-zone untrust to-zone trust policy policy1 match source-address any set security policies from-zone untrust to-zone trust policy policy1 match destination-address any set security policies from-zone untrust to-zone trust policy policy1 match application junos-http set security policies from-zone untrust to-zone trust policy policy1 then permit application-services application-firewall rule-set rs1 set security application-firewall rule-sets rs1 rule r1 match dynamic-application [junos:FACEBOOK-ACCESS] set security application-firewall rule-sets rs1 rule r1 then deny set security application-firewall rule-sets rs1 default-rule permit

アップグレード後

set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:FACEBOOK-ACCESS set security policies from-zone trust to-zone untrust policy policy-1 then reject profile profile1

IDP ポリシー

| Junos OS リリース 15.1X49 | 統合ポリシー(Junos OS リリース 18.2 以降) |

|---|---|

| IDPポリシーをアクティブなIDPポリシーとして割り当て、セキュリティポリシーの一致条件として使用して、侵入検出と防止を実行します。 |

複数のIDPポリシーを設定し、セキュリティポリシーに適用します。IDP ポリシーの 1 つをデフォルト ポリシーとして定義することもできます。 |

|

ルールオプションは、ファイアウォールルールごとに複数の IDP ポリシーを指定します。

|

例: 次の例は、統合ポリシーの 15.1X49 での IDP 設定と 19.4R3 での設定の違いを示しています。統合ポリシーでは、複数のIDPポリシーを柔軟に設定できることに注意してください。

アップグレード前

set security idp active-policy recommended set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos:GMAIL set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp

アップグレード後

set security idp idp-policy recommended set security idp idp-policy idpengine set security idp default-policy recommended set from-zone trust to-zone untrust policy P2 match source-address any set from-zone trust to-zone untrust policy P2 match destination-address any set from-zone trust to-zone untrust policy P2 match application junos-defaults set from-zone trust to-zone untrust policy P2 match dynamic-application junos:GMAIL set from-zone trust to-zone untrust policy P1 then permit application-services idp-policy recommended set from-zone trust to-zone untrust policy P2 then permit application-services idp-policy idpengine

コンテンツセキュリティ

| Junos OS リリース 15.1X49 | 統合ポリシー(Junos OS リリース 18.2 以降) |

|---|---|

| 各機能プロファイルでコンテンツセキュリティ機能パラメータを設定します。

|

デフォルト設定でコンテンツセキュリティ機能を設定します。コンテンツ セキュリティのデフォルト設定では、特定のコンテンツ セキュリティ機能で設定し損ねた可能性のあるパラメータが適用されます。

|

例: 次の例は、統合ポリシーの 15.1X49 でのコンテンツ セキュリティ設定と 19.4R3-S1 の設定の違いを示しています。ここでは、セキュリティデバイス上のSophosアンチウイルスの設定例を使用しています。

アップグレード前

edit security utm feature-profile anti-virus mime-whitelist edit security utm feature-profile anti-virus url-whitelist edit security utm feature-profile anti-virus sophos-engine

アップグレード後

edit security utm default-configuration anti-virus mime-whitelist edit security utm default-configuration anti-virus url-whitelist edit security utm default-configuration anti-virus sophos-engine

統合ポリシー設定の概要

次のセクションでは、統合ポリシーの詳細について説明します。

- 動的アプリケーション構成オプション

- アプリケーション一致基準としてのデフォルトポートとプロトコル

- Pre-ID デフォルト ポリシー

- 動的アプリケーション識別前のデフォルトポリシーアクション

- 統合ポリシーによるグローバルポリシーの活用

- 統合ポリシー アクション

- 拒否アクションのリダイレクト プロファイル

- 拒否アクションのSSLプロキシプロファイル

- 統合ポリシーの一致条件とルール

- 統合ポリシーの設定に対する制限

動的アプリケーション構成オプション

表 1 は、動的なアプリケーションで統一ポリシーを構成するためのオプションを示しています。

| 動的アプリケーション構成オプション |

形容 |

|---|---|

| 動的アプリケーションまたはアプリケーション グループ |

動的アプリケーションまたは動的アプリケーション・グループを指定します。 次に例を示します。

|

| 任意 |

動的アプリケーションを |

| 何一つ |

動的アプリケーションを Junos OSリリース(動的アプリケーションがサポートされていなかった)をアップグレードする場合、既存の従来のポリシーはすべて、動的アプリケーションが |

| 動的アプリケーションが構成されていません |

動的アプリケーションがセキュリティ ポリシー内で構成されていない場合、そのポリシーは従来のセキュリティ ポリシーと見なされます このポリシーは、動的アプリケーションが |

Junos OS リリース 19.4R1 および 20.1R1 以降、セキュリティ ポリシーでは、動的アプリケーションの一致条件として以下のアプリケーションを使用することはサポートされていません。

-

junos:HTTPS

-

junos:POP3S

-

junos:IMAPS[junos:IMAPS]

-

junos:SMTPS[junos:smtps]

Junos OSリリース19.4R1および20.1R1以降のリリースへのソフトウェアアップグレードは、一致条件としてjunos:HTTPS、junos:POP3S、junos:IMAPS、junos:SMTPSのいずれかのセキュリティポリシーが設定されている場合、検証中に失敗します。

上記のリリースにアップグレードする前に、request system software validate package-name オプションを使用することをお勧めします。

セキュリティ ポリシーの一致条件として動的アプリケーション junos:HTTPS、junos:IMAPS、junos:SMTPS、または junos:POP3S を含む設定はすべて削除することをお勧めします。

アプリケーション一致基準としてのデフォルトポートとプロトコル

Junos OS リリース 18.2R1以降、アプリケーションの一致条件としてセキュリティポリシー設定に junos-defaults オプションが導入されました。 junos-defaults グループには、一般的なアプリケーション向けに事前定義された値を含む、事前設定されたステートメントが含まれています。デフォルトのプロトコルとポートは junos-defaultsから継承されるため、ポートとプロトコルを明示的に設定する必要がなく、セキュリティポリシーの設定が簡素化されます。

次の例では、セキュリティ ポリシー L7-test-policy は動的アプリケーションとして junos:HTTP を使用し、アプリケーションの一致条件として宛先 TCP ポート 80、3128、8000、8080 を継承します。

set security policies from-zone trust to-zone untrust policy L7-test-policy match application junos-defaults dynamic-application junos:HTTP

アプリケーションに既定のポートとプロトコルがない場合、アプリケーションは依存するアプリケーションの既定のポートとプロトコルを使用します。例えば、junos:FACEBOOK-CHATは、デフォルトのプロトコルとHTTP2、HTTPS、SPDYのポートを使用します。

junos-defaults オプションは、動的アプリケーションと共に設定する必要があります。動的アプリケーションを指定せずに junos-defaults オプションを設定すると、エラー メッセージが表示され、設定のコミットが失敗します。show security policies detailコマンドを使用して、junos-defaultsオプションを検証します。

Pre-ID デフォルト ポリシー

統合ポリシーは、AppIDからの情報を活用してアプリケーションを照合し、ポリシーで指定されたアクションを実行します。最終的なアプリケーションを特定する前に、ポリシーを正確に一致させることはできません。

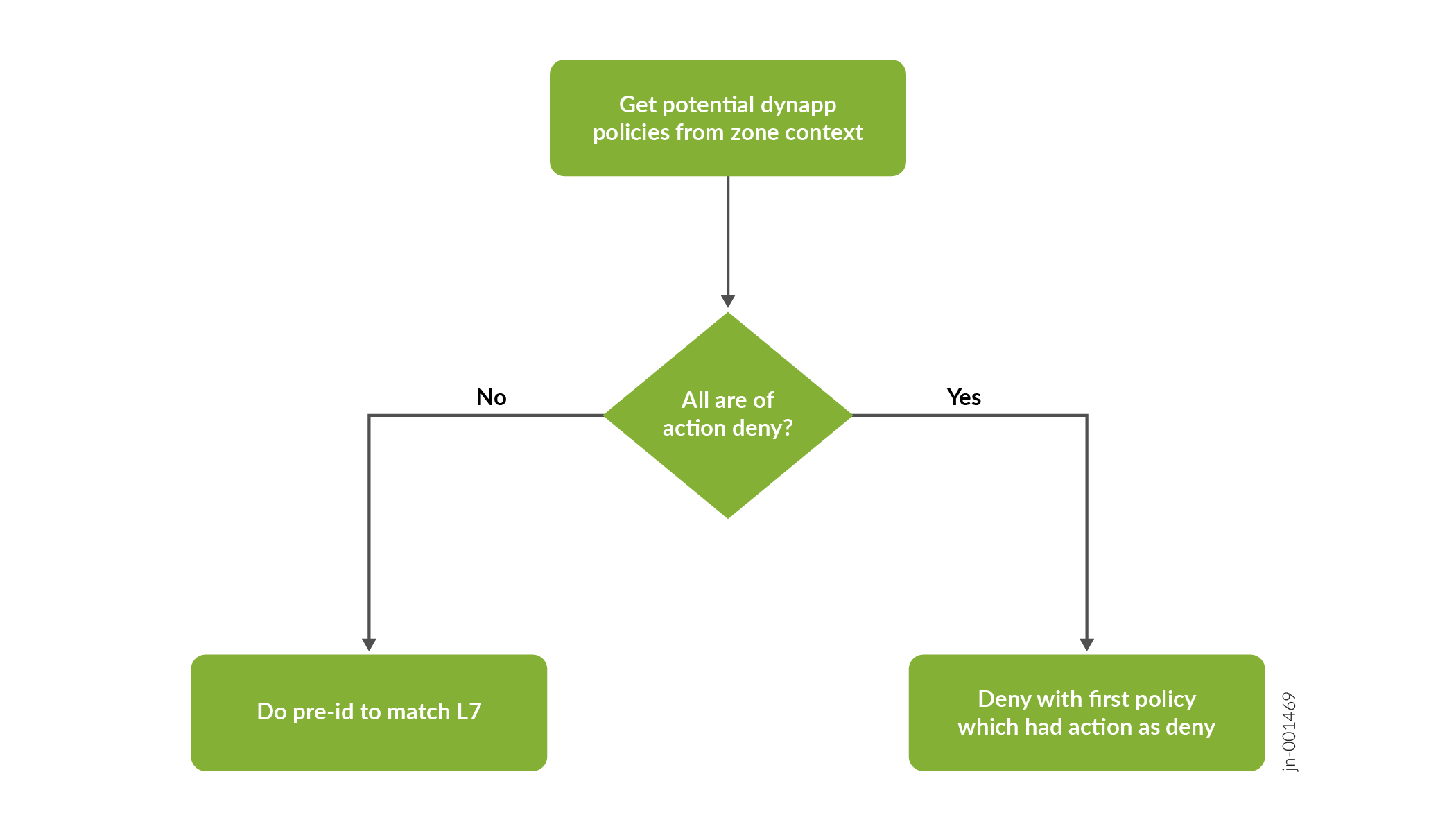

Junos OS リリース 23.4R1 以降、すべての潜在的なポリシー(デフォルト ポリシーを含む)でトラフィックが拒否される場合に、(AppID なしで)トラフィックを拒否するようにフロー プロセスが最適化されています。

フローは Pre-ID デフォルト ポリシー pre-id-default-policy)には進みませんが、代わりにデフォルト ポリシーまたは統合ポリシーの最上位ルールによって拒否されます。アプリケーション識別(AppID)を実行する前に、潜在的な許可ポリシーがない場合、Pre-Idデフォルトポリシーに一致するセッションは拒否されます。

デバイスは、トラフィックフローの最初のパケットを受信すると、基本的な5タプルマッチングを実行し、定義された潜在的なポリシーをチェックして、パケットの処理方法を決定します。すべての潜在的なポリシーでアクションが「拒否」になっていて、デフォルトのポリシーアクションも「拒否」に設定されている場合、デバイスはトラフィックを拒否し、アプリケーション識別(AppID)を実行しません。

いずれかのポリシーに「拒否」以外のアクションがある場合、デバイスは DPI を実行してアプリケーションを識別します。

デバイスは、ゾーンコンテキストとグローバルコンテキストの両方で潜在的なポリシーをチェックします。

動的アプリケーション識別前のデフォルトポリシーアクション

アプリケーションがアプリケーション識別(AppID)によって識別される前に、 pre-id-default-policy オプションがセッションに適用されます。セッションタイムアウト値は、必要なセッションログのモードとともに、 pre-id-default-policy 設定に従って適用されます。 pre-id-default-policy スタンザ内に設定がない場合は、デフォルトのセッションタイムアウト値がセッションに適用され、 pre-id-default-policyのログは生成されません。

以下に示すような set security policies pre-id-default-policy then log session-close 構成を、お客様の環境に実装することをお勧めします。

# show security policies pre-id-default-policy

then {

log {

session-close;

}

}

この設定により、フローが pre-id-default-policyから出られない場合に、SRXファイアウォールによってセキュリティログが生成されます。これらのイベントは、通常、JDPIがトラフィックを適切に分類できなかった結果ですが、APPIDエンジンを回避しようとする潜在的な試みを示している可能性もあります。

Junos OSの最近のバージョンでは、SRXファイアウォールの工場出荷時のデフォルト設定に session-close 設定が含まれています。

pre-id-default-policyのsession-initロギングを設定すると、大量のログが生成される場合があります。最初にpre-id-default-policyと一致するSRXファイアウォールに入る各セッションは、イベントを生成します。このオプションは、トラブルシューティングの目的でのみ使用することをお勧めします。

統合ポリシーによるグローバルポリシーの活用

ポリシールックアップが実装されると、ゾーンベースのセキュリティポリシーがグローバルポリシーよりも優先されます。

ゾーンレベルまたはグローバルレベルのいずれかで、セッションが任意の統合ポリシーに一致する場合、そのポリシーは潜在的なポリシー一致リストに追加されます。セッションがゾーンレベルでポリシーと一致しない場合、次のポリシー一致はグローバルレベルで発生します。グローバルレベルのポリシーには、他のセキュリティポリシーと同じ一致基準があります(例:送信元アドレス、宛先アドレス、アプリケーション、動的アプリケーションなど)。

統合ポリシー アクション

統合ポリシー構成で、以下のアクションのいずれかを指定します。

-

[許可(Permit)]:トラフィックを許可します。

-

拒否—トラフィックをドロップし、セッションを閉じます。

-

拒否—クライアントに通知し、トラフィックをドロップして、セッションを閉じます。

拒否アクションのリダイレクト プロファイル

統合ポリシーでは、ドロップおよび拒否アクションをログに記録します。統合ポリシーは、接続されたクライアントにドロップおよび拒否アクションを通知しません。クライアントは、Web ページにアクセスできないことに気付かず、引き続きアクセスを試みる可能性があります。

Junos OS リリース 18.2R1 以降、統合ポリシー内でリダイレクト プロファイルを設定できます。ポリシーが拒否または拒否アクションでHTTPまたはHTTPSトラフィックをブロックした場合、統合ポリシーで応答を定義して、接続されているクライアントに通知できます。

アクションの説明を提供したり、クライアントを有益な Web ページにリダイレクトしたりするには、統合ポリシー構成で拒否または拒否アクションで[edit security dynamic-application profile name]階層レベルでredirect-messageオプションを使用し、カスタムメッセージを表示します。

リダイレクトオプションを設定するときに、クライアントのリダイレクト先のカスタムメッセージまたはURLを指定できます。

統合ポリシーでのリダイレクト プロファイルの設定に関する制限

統合ポリシーでのリダイレクトプロファイルの設定には制限があります。それらには以下が含まれます:

-

リダイレクト URL を含むブロック メッセージを使用したリダイレクト アクションのサポートは、非 HTTP または非 HTTPS アプリケーションでは使用できません。

-

統合ポリシーでは、ユーザーが設定したリダイレクトURLの有効性とアクセス可能性はチェックされません。

-

クリアテキスト処理、順序の乱れたHTTPパケット、またはセグメント化されたHTTPリクエストの場合、使用可能なポリシーアクションは拒否または拒否です。リダイレクトプロファイルは使用できません。

-

リダイレクトプロファイルは、統合ポリシーでのみ適用できます。従来のセキュリティポリシーの拒否アクションは、ブロックメッセージプロファイルまたはリダイレクトURLを使用したリダイレクトアクションをサポートしていません。

拒否アクションのSSLプロキシプロファイル

Junos OS リリース 18.2R1 以降、統合ポリシー内でリダイレクトプロファイルを設定できます。ポリシーが拒否または拒否アクションでHTTPまたはHTTPSトラフィックをブロックする場合、SSLプロキシプロファイルをトラフィックに適用できます。SSLプロキシがトラフィックを復号化し、アプリケーション識別機能がアプリケーションを識別します。次に、設定に従って、トラフィックをリダイレクトまたはドロップするアクションを実行できます。

次の例について考えてみます。

この例では、ポリシー「policy-1」でchat、FarmvilleなどのFacebookアプリケーションの一部を拒否しています。Facebookは暗号化されたアプリケーションであるため、最初にトラフィックを復号化するためにSSLプロキシが必要です。

policy policy-1 {

match {

source-address any;

destination-address any;

application any;

dynamic-application [ junos:FACEBOOK-CHAT junos:FACEBOOK-FARMVILLE junos:FACEBOOK-MOBILE-CHAT junos:FACEBOOK-SUPERPOKE junos:FACEBOOK-WINDOWSLIVEMESSENGER junos:FACEBOOK-VIDEO ];

}

then {

reject {

ssl-proxy {

profile-name test;

}

}

log {

session-init;

session-close;

}

}

}

この例では、ポリシーは暗号化された Facebook トラフィックを拒否し、設定された SSL プロキシ プロファイルを適用します。SSLプロキシがトラフィックを復号化し、JDPIがアプリケーションを識別します。

これで、ポリシーは構成に基づいて次のアクションを実行します。

-

クライアント アクセスを他の URL にリダイレクトし、元のセッションを閉じます。

-

事前定義されたテキストメッセージでクライアントに通知し、セッションを閉じます

-

セッションのみを閉じます。この例では、ポリシーによってセッションが閉じられます。

統合ポリシーの一致条件とルール

統合ポリシーの暗黙的および明示的一致

Junos OS リリース 18.2R1より、[edit security policies]階層レベルでコマンドunified-policy-explicit-matchが導入されました。このコマンドは、明示的および暗黙的なポリシー一致動作を定義し、デフォルトでは無効になっています。

-

明示的な一致:依存するアプリケーションに一致するポリシーがない場合、明示的な一致が有効な場合、トラフィックはドロップされます。アプリケーションに対して明示的に構成されたセキュリティ ポリシーのみが適用されます。

-

[暗黙的一致(Implicit Match)]:依存アプリケーションに一致するポリシーがない場合、ベース アプリケーションに設定されているセキュリティ ポリシーが適用されます。

デフォルトでは、統合ポリシーは依存するアプリケーションに暗黙的なルールを適用します。

表 2 の例では、統合ポリシー P3 が FACEBOOK-ACCESS トラフィック用に設定されています。HTTPはFACEBOOK-ACCESSの依存アプリケーションであり、セキュリティポリシーが明示的に設定されていません。

| 動的アプリケーション |

ポリシー設定 |

|---|---|

| HTTP |

何一つ |

| FACEBOOKアクセス |

|

暗黙的および明示的な一致動作の結果を 表3に示します。

| 識別されたアプリケーション |

一致したポリシー |

明示的または暗黙的なルールの種類 |

結果 |

|---|---|---|---|

| 何一つ |

P3の |

Implicit (Explicit is not Enabled) |

識別されたアプリケーションは HTTP です。HTTP に一致するセキュリティ ポリシーが設定されていません。明示的な一致は有効になっていないため(暗黙的な一致)、FACEBOOK-ACCESSが識別されるまでトラフィックはさらに処理されます。FACEBOOK-ACCESS(ポリシーP3)に設定されたセキュリティポリシーが適用されます。 |

| HTTP |

|||

| FACEBOOKアクセス |

|||

| HTTP |

何一つ |

暁 |

識別されたアプリケーションは HTTP です。HTTP に使用できる一致ポリシーはありません。明示的な一致が有効なため、この場合、セキュリティ ポリシーは適用されません。 |

レイヤー 7 サービスのプロファイルの重複

統合ポリシーを使用しているときに、AppID の結果で最終的なアプリケーションがまだ識別されていない場合、ポリシー検索で固定ポリシーではなくポリシーの一覧が返されることがあります。これらのポリシーは、潜在的一致ポリシーと呼ばれます。最終的なアプリケーションが識別される前に、複数のポリシーの一致が原因で競合が発生する可能性があります。

この場合、AppQoS、SSLプロキシ、コンテンツセキュリティ、IDPなどのサービスに適切なプロファイルまたはデフォルトプロファイルが適用されます。

ポリシーの再照合

policy rematchオプションが有効な場合、統合ポリシーにより、関連付けられたセキュリティポリシーが変更されたときに、デバイスがアクティブなセッションを再評価できます。

最初にセッションを許可したポリシーと引き続き一致する場合、セッションは開いたままになります。関連するポリシーの名前変更、非アクティブ化、または削除されると、セッションは閉じます。 extensive オプションを使用すると、関連付けられているセキュリティポリシーが名前変更、非アクティブ化、または削除されたときに、アクティブなセッションが再評価されます。

最終一致の前に統合ポリシーでポリシーの再マッチが設定されている場合、再マッチ動作がセッション終了につながる可能性があります。最終的な一致の後、ポリシーの再一致により、6 タプルの一致条件と最終的に識別されたアプリケーションに基づいて、別のポリシー ルックアップがトリガーされます。

[edit security policies]階層レベルでpolicy-rematchおよびpolicy-rematch extensiveオプションを設定します。

統合ポリシーの設定に対する制限

統合ポリシーの設定には制限があります。それらには以下が含まれます:

-

既存のセッションは、以下の場合に終了することがあります。

-

ポリシーの最終的な一致に変更があった場合。

-

既存のポリシー内に新しいポリシーが挿入されたとき、およびこの新しいポリシーが新しいサービスで構成されている場合。

-

最終一致ポリシーが、セッション作成後、最終一致前に新しいサービスを有効にする場合。

-

-

ポリシーベースVPNは統合ポリシーではサポートされておらず、従来のポリシーにのみ適用できます。

- 統合ポリシーでのALGトラフィック処理は、ALG機能を使用しません。

- ALGは、従来のセキュリティポリシーと照合する場合に適用されます。

- 一致条件が

dynamic-application as noneを使用するポリシーは、従来のポリシーとして扱われます。

- 一致条件が

- FTPは、コンテンツセキュリティアンチウイルスのFTPファイルスキャンを許可する統合ポリシーでのALGサポートの例外です。

dynamic-application anyまたはdynamic-application junos:FTPを使用する必要があります。- FTP アンチウィルス スキャンの有効化(CLI 手順)を参照してください

-

GPRS で設定されたセキュリティ ポリシーは、ポリシーが潜在的な一致リストの一部である場合には機能しないことがあります。

-

グループVPNおよびユーザー ファイアウォール認証は、従来のセキュリティポリシーに適用できます。

-

動的アプリケーションを利用するポリシーの場合、最終的なポリシー一致情報は、session-initログ内で利用できない場合があります。

参照

例:リダイレクトメッセージを使用した統合ポリシーの設定 プロファイル

この例では、リダイレクトメッセージプロファイルで統一ポリシーを設定する方法を説明します。この例では、リダイレクトURLを使用してリダイレクトプロファイルを設定します。リダイレクトプロファイルは、動的アプリケーションGMAILおよびFACEBOOK-CHATのトラフィックのポリシーのブロックメッセージとして使用します。同時に、動的アプリケーションからのデフォルトポートとプロトコルが現在のポリシーの宛先ポートとプロトコルの一致条件として継承されるように、アプリケーション junos-defaults を設定します。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

Junos OS リリース 18.2R1 を実行する SRX ファイアウォール。この設定例は、Junos OSリリース18.2R1でテストされています。

開始する前に、セキュリティ ゾーンを設定します。 例: セキュリティ ゾーンの作成を参照してください。

この機能を設定する前に、デバイス初期化以外の特別な設定を行う必要はありません。

概要

この例では、ポリシーが拒否または拒否アクションでHTTPまたはHTTPSトラフィックをブロックしたときの応答としてリダイレクトプロファイルを定義します。リダイレクト プロファイルを使用して、アクションの説明を提供するか、セキュリティ ポリシーで拒否または拒否アクションが適用されている場合に、クライアント要求を有益な Web ページにリダイレクトします。

これらの目的を達成するには、以下のタスクを実行します。

リダイレクト URL を使用してリダイレクト プロファイルを構成し、ブロック メッセージとしてポリシーで使用します。

セキュリティ ポリシーの一致条件を

source-addressに設定し、値anyでdestination-addressします。dynamic-applicationのデフォルトのポートとプロトコルが現在のポリシーの宛先ポートとプロトコルの一致条件として継承されるように、junos-defaultsを使用してアプリケーションを構成します。ポリシーがアプリケーションにブロックメッセージプロファイルを適用できるように、

[junos:GMAIL, junos:FACEBOOK-CHAT]でdynamic-applicationを構成します。

構成

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security zones security-zone trust set security zones security-zone untrust set security dynamic-application profile profile1 redirect-message type redirect-url content http://abc.company.com/information/block-message set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application junos-defaults set security policies from-zone trust to-zone untrust policy p2 match dynamic-application [junos:GMAIL, junos:FACEBOOK-CHAT] set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

プロシージャ

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの 設定モードにおけるCLIエディターの使用 を参照してください。

リダイレクトメッセージプロファイルで統一ポリシーを設定するには、次の手順に従います。

セキュリティ ゾーンを設定します。

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

リダイレクトメッセージのプロファイルを作成します。

[edit security] user@host# set dynamic-application profile profile1 redirect-message type redirect-url content http://abc.company.com/information/block-message

動的アプリケーションを一致条件とするセキュリティ ポリシーを作成します。

[edit security policies] user@host# set from-zone trust to-zone untrust policy p2 match source-address any user@host# set from-zone trust to-zone untrust policy p2 match destination-address any user@host# set from-zone trust to-zone untrust policy p2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:GMAIL user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:FACEBOOK-CHAT

ポリシーアクションを定義します。

[edit security policies] user@host# set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

業績

設定モードから、 show security policies コマンドと show security dynamic-application コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p2 { match { source-address any; destination-address any; application junos-defaults; dynamic-application [ junos:GMAIL, junos:FACEBOOK-CHAT ]; } then { reject { profile profile1; } } } }

[edit]user@host#show security dynamic-application profile profile1 { redirect-message { type { redirect-url { content http://abc.company.com/information/block-message; } } } }

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

統合ポリシー設定の確認

目的

統合ポリシーの設定が正しいことを確認します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイス上のすべてのセキュリティ ポリシーの概要を表示します。

user@host> show security policies

Default policy: deny-all

Pre ID default policy: permit-all

From zone: trust, To zone: untrust

Policy: p2, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-defaults

Dynamic Applications: junos:GMAIL, junos:FACEBOOK-CHAT

dynapp-redir-profile: profile1

動作モードから、 show security policies detail コマンドを入力して、デバイス上のすべてのセキュリティ ポリシーの詳細な概要を表示します。

user@host> show security policies detail

Default policy: deny-all

Pre ID default policy: permit-all

Policy: p2, action-type: reject, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: junos-defaults

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [443-443]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [5432-5432]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [80-80]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [3128-3128]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [8000-8000]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [8080-8080]

IP protocol: 17, ALG: 0, Inactivity timeout: 60

Source port range: [0-0]

Destination port range: [1-65535]

Dynamic Application:

junos:GMAIL: 51

dynapp-redir-profile: profile1

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No意味

出力には、デバイス上で現在アクティブなすべてのセキュリティセッションに関する情報が表示されます。次の情報を確認します。

構成済みのポリシー名

送信元アドレスと宛先アドレス

構成済みアプリケーション

構成済みの動的アプリケーション

ポリシー拒否アクション

統合ポリシーを使用した URL カテゴリの設定

統合ポリシーによるURLカテゴリの理解

Junos OS リリース 18.4R1 から、統合ポリシー機能が強化され、Web フィルタリング カテゴリの一致条件として URL カテゴリが含まれるようになりました。URLカテゴリは、動的アプリケーションの適用の有無にかかわらず、統一ポリシーに設定できます。.

URLカテゴリがポリシーの url-category any として設定されている場合、ポリシーは、統合ポリシーに設定されたトラフィックのすべてのカテゴリと一致します。

URLカテゴリがポリシーの url-category none として設定されている場合、そのURLカテゴリはポリシー検索に使用されません。 url-category none で設定された統合ポリシーは、トラフィックのポリシー一致の優先順位が最も高いと見なされます。ポリシーへのURLカテゴリが設定されていない場合、またはデバイスを以前のリリースから最新リリースにアップグレードした場合、すべてのポリシーのURLカテゴリは url-category noneと見なされます。

統合ポリシーによるURLカテゴリの制限

統合ポリシーで URL カテゴリを使用する場合、以下の制限があります。

url-categoryでは、HTTP や HTTPS トラフィックなど、一般的に使用されるポートのみがサポートされます。したがって、ポリシールックアップはHTTPおよびHTTPsトラフィックをサポートします。

例:URL カテゴリを使用した統合ポリシーの設定

この例では、URLカテゴリで統一ポリシーを設定する方法を説明します。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

Junos OS リリース 18.4R1 を実行する SRX ファイアウォール。この設定例は、Junos OSリリース18.4R1でテストされています。

開始する前に、セキュリティ ゾーンを設定します。 例: セキュリティ ゾーンの作成を参照してください。

この機能を設定する前に、デバイス初期化以外の特別な設定を行う必要はありません。

概要

この例では、URLカテゴリ が Web フィルタリング カテゴリの一致条件としてセキュリティ ポリシーに追加されます。

これらの目的を達成するには、以下のタスクを実行します。

セキュリティ ポリシーの一致条件を

source-addressに設定し、値anyでdestination-addressします。dynamic-applicationのデフォルトのポートとプロトコルが現在のポリシーの宛先ポートとプロトコルの一致条件として継承されるように、junos-defaultsを使用してアプリケーションを構成します。ポリシーがアプリケーションにブロックメッセージプロファイルを適用できるように、

[junos:GMAIL, junos:FACEBOOK-CHAT]でdynamic-applicationを構成します。Webフィルタリングカテゴリの一致条件として

Enhanced_News_and_Mediaでurl-categoryを設定します。

構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

CLIクイック構成

set security zones security-zone trust set security zones security-zone untrust set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application junos-defaults set security policies from-zone trust to-zone untrust policy p2 match dynamic-application [junos:GMAIL, junos:FACEBOOK-CHAT] set security policies from-zone trust to-zone untrust policy p2 match url-category Enhanced_News_and_Media set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

手順

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの 設定モードにおけるCLIエディターの使用 を参照してください。

リダイレクトメッセージプロファイルで統一ポリシーを設定するには、次の手順に従います。

セキュリティ ゾーンを設定します。

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

一致条件として URLカテゴリ を持つセキュリティ ポリシーを作成します。

[edit security policies] user@host# set from-zone trust to-zone untrust policy p2 match source-address any user@host# set from-zone trust to-zone untrust policy p2 match destination-address any user@host# set from-zone trust to-zone untrust policy p2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:GMAIL user@host# set security policies from-zone trust to-zone untrust policy p2 match url-category Enhanced_News_and_Media user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:FACEBOOK-CHAT

ポリシーアクションを定義します。

[edit security policies] user@host# set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

業績

設定モードから、 show security policies コマンドと show security dynamic-application コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p2 { match { source-address any; destination-address any; application junos-defaults; dynamic-application [ junos:GMAIL, junos:FACEBOOK-CHAT ]; url-category Enhanced_News_and_Media; } then { reject { profile profile1; } } } }

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

統合ポリシー設定の確認

目的

統合ポリシーの設定が正しいことを確認します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイス上のすべてのセキュリティ ポリシーの概要を表示します。

user@host> show security policies

Default policy: permit-all

Pre ID default policy: permit-all

From zone: untrust, To zone: internet

Policy: ip1, State: enabled, Index: 6, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-ping, junos-pingv6, junos-dns-udp, junos-dns-tcp

Action: permit, log

Policy: ip2, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 2

Source addresses: any

Destination addresses: any

Applications: junos-ping, junos-pingv6, junos-telnet, junos-dns-udp, junos-dns-tcp, junos-ftp, junos-http, junos-https

Action: permit, log

From zone: untrust, To zone: trust

Policy: up3, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 1

Source addresses: H1, H1_v6

Destination addresses: H0, H0_v6

Applications: junos-ping, junos-telnet, junos-ftp, junos-http, junos-https, my_app_udp, my_app_tcp

Dynamic Applications: junos:HTTP, junos:GOOGLE-GEN, junos:YAHOO, junos:SSL

Url-category: Enhanced_Search_Engines_and_Portals, cust_white

Action: permit, log

Policy: up4, State: enabled, Index: 9, Scope Policy: 0, Sequence number: 2

Source addresses: as1

Destination addresses: as0

Applications: junos-ping, junos-telnet, junos-ftp, junos-http, junos-https, my_app_udp, my_app_tcp

Dynamic Applications: junos:web, junos:FTP

Url-category: Enhanced_Private_IP_Addresses, cust_white

Action: permit, log

意味

出力には、デバイス上で現在アクティブなすべてのセキュリティセッションに関する情報が表示されます。次の情報を確認します。

構成済みのポリシー名

送信元アドレスと宛先アドレス

構成済みアプリケーション

構成済みの動的アプリケーション

設定された URL カテゴリ

ポリシー拒否アクション

統合ポリシーでのアプリケーションの設定

統合ポリシーのアプリケーション

Junos OS リリース 19.1R1以降、dynamic-applicationステートメントが同じ階層レベルで設定されている場合、[edit security policies from-zone zone-name to-zone zone-name policy policy-name match]階層レベルでのapplicationステートメントの設定はオプションです。

Junos OS リリース 19.1R1より前のリリースでは、dynamic-applicationステートメントが設定されていても、applicationステートメントの設定が必須です。

applicationオプションが定義されると、定義されたアプリケーションが使用されます。applicationオプションが定義されておらず、dynamic-applicationオプションがanyとして定義されている場合、アプリケーション・anyは暗黙的に追加されます。applicationオプションが定義されておらず、dynamic-applicationオプションが定義されている(かつanyとして設定されていない)の場合、アプリケーションjunos-defaultsは暗黙的に追加されます。

例:動的アプリケーションを使用した統一ポリシーの設定

この例では、動的アプリケーションを使用して統合ポリシーを設定する方法を説明します。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

Junos OS リリース 19.1R1 を実行する SRX ファイアウォール。この設定例は、Junos OSリリース19.1R1でテストされています。

開始する前に、セキュリティ ゾーンを設定します。 例: セキュリティ ゾーンの作成を参照してください。

この機能を設定する前に、デバイス初期化以外の特別な設定を行う必要はありません。

概要

この例では、動的アプリケーションが一致条件としてセキュリティポリシーに追加されます。

これらの目的を達成するには、以下のタスクを実行します。

セキュリティ ポリシーの一致条件を

source-addressに設定し、値anyでdestination-addressします。ポリシーでアプリケーションjunos:CNNとjunos:BBCを許可できるように、

[junos:CNN, junos:BBC]でdynamic-applicationを設定します。

構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

CLIクイック構成

set security zones security-zone trust set security zones security-zone untrust set security policies from-zone trust to-zone untrust policy p3 match source-address any set security policies from-zone trust to-zone untrust policy p3 match destination-address any set security policies from-zone trust to-zone untrust policy p3 match dynamic-application junos:CNN set security policies from-zone trust to-zone untrust policy p3 match dynamic-application junos:BBC set security policies from-zone trust to-zone untrust policy p3 then permit

手順

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの 設定モードにおけるCLIエディターの使用 を参照してください。

動的アプリケーションを使用して統一ポリシーを設定するには、次の手順に従います。

セキュリティ ゾーンを設定します。

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

動的アプリケーションを一致条件とするセキュリティ ポリシーを作成します。

[edit security policies] user@host# set from-zone trust to-zone untrust policy p3 match source-address any user@host# set from-zone trust to-zone untrust policy p3 match destination-address any user@host# set from-zone trust to-zone untrust policy p3 match dynamic-application junos:CNN user@host# set from-zone trust to-zone untrust policy p3 match dynamic-application junos:BBC

ポリシーアクションを定義します。

[edit security policies] user@host# set from-zone trust to-zone untrust policy p3 then permit

業績

設定モードから、 show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p3 { match { source-address any; destination-address any; dynamic-application [ junos:CNN junos:BBC ]; } then { permit; } } }

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

統合ポリシー設定の確認

目的

統合ポリシーの設定が正しいことを確認します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイス上のすべてのセキュリティ ポリシーの概要を表示します。

user@host> show security policies

Policy: p3, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-defaults

Dynamic Applications: junos:CNN, junos:BBC

Action: permit動作モードから、 show security policies detail コマンドを入力して、デバイス上のすべてのセキュリティ ポリシーの詳細な概要を表示します。

user@host> show security policies detail

Default policy: permit-all

Pre ID default policy: permit-all

Policy: p3, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: junos-defaults

IP protocol: TCP, ALG: 0, Inactivity timeout: 1800

Destination ports: 80, 443, 3128, 8000, 8080

Dynamic Application:

junos:BBC: 1754

junos:CNN: 988

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No意味

出力には、デバイス上で現在アクティブなすべてのセキュリティセッションに関する情報が表示されます。次の情報を確認します。

構成済みのポリシー名

送信元アドレスと宛先アドレス

構成済みアプリケーション

手記:Applicationsフィールドは自動入力され、その値junos-defaultsが暗黙的に追加されます。構成済みの動的アプリケーション

ポリシー アクション

統合ポリシーでのマイクロアプリケーションの設定

Junos OS リリース 19.2R1 以降、統一ポリシーでマイクロアプリケーションを設定できます。マイクロアプリケーションは、アプリケーションのサブ機能です。マイクロアプリケーションを使用すると、アプリケーション全体をブロックまたは許可するのではなく、サブ機能レベルでアプリケーションをきめ細かく制御できます。デフォルトでは、マイクロアプリケーションの検出は無効になっています。

アプリケーション識別(AppID)モジュールは、ネットワーク上のサブ機能レベルでアプリケーションを検出します。セキュリティポリシーは、AppIDモジュールによって決定されたアプリケーションID情報を利用します。特定のアプリケーションが特定されると、デバイスに設定されたポリシーに従って、許可、拒否、拒否、リダイレクトなどのアクションがトラフィックに適用されます。マイクロアプリケーションをセキュリティ ポリシーで使用するには、マイクロアプリケーションの検出を有効にする必要があります。 マイクロアプリケーション検出の有効化および無効化を参照してください。

ポリシー検索回数の制限

ポリシーを処理するには、ポリシー検索でアプリケーションの最終 一致 状態を返す必要があります。マイクロアプリケーションを使用する場合、マイクロアプリケーションはセッションごとに絶えず変更されるため、アプリケーション分類は 最終的な一致 状態に達しません。マイクロアプリケーションは 1 つのトランザクションから別のトランザクションに変更されるため、試行されるポリシー検索の数に制限はありません。

ポリシー検索の数を制限するには、[edit security policies]階層レベルでunified-policy max-lookupsステートメントを使用します。

マイクロアプリケーションの構成

基本レベルのアプリケーションとそのすべての依存するマイクロアプリケーションを許可するには、基本レベルのアプリケーションを一致条件として指定して、統合ポリシーを構成します。各依存アプリケーションをポリシーのポリシーの一致基準を定義として明示的に指定する必要はありません。たとえば、統合ポリシーで基本レベルのアプリケーション junos-MODBUS を一致条件として指定する場合、 junos-MODBUS アプリケーション (junos:MODBUS-READ-COILS と junos:MODBUS-WRITE-SINGLE-COIL) のマイクロアプリケーションをポリシーのポリシーの一致基準を定義として構成する必要はありません。

きめ細かく制御するための統合ポリシーを定義する場合は、基本レベルアプリケーションのマイクロアプリケーションをポリシーのポリシーの一致基準を定義として指定する必要があります。基本レベルのアプリケーションをポリシーの一致条件として定義しないでください。より詳細なレベルのポリシー設定を行うには、統合ポリシーでポリシーの一致基準を定義 junos:MODBUS-READ-COILS を指定します。基本レベルのアプリケーション junos:MODBUS が、同じ統合ポリシーの一致条件として定義されていないことを確認します。

マイクロアプリケーションによるポリシー検索

マイクロアプリケーションの検出は、デフォルトでは無効になっています。マイクロアプリケーションをポリシー検索のポリシーの一致基準を定義として使用するには、マイクロアプリケーションの検出を有効にしてから、統合ポリシーのポリシーの一致基準を定義として指定する必要があります。マイクロアプリケーションの検出を有効にしていない場合、アプリケーション識別(AppID)モジュールはマイクロアプリケーションを検出せず、基本レベルのアプリケーションを最終的な一致条件と見なします。たとえば、junos:MODBUS-READ-COILSと junos:MODBUS-WRITE-SINGLE-COIL の 2 つのマイクロアプリケーションを持つ基本レベルのアプリケーション junos-:MODBUSを考えてみましょう。

マイクロアプリケーションの検出を有効にしていない場合、 junos:MODBUS は AppID 分類の最終 一致 状態と見なされます。マイクロアプリケーションを有効にすると、他の事前定義された動的アプリケーションと同様に、統合ポリシーでマイクロアプリケーションを構成できます。このマイクロアプリケーションは、ポリシー検索に使用されます。

マイクロアプリケーションの検出を有効にしている場合、AppID モジュールはjunos:MODBUSを一致前の状態と見なします。AppID モジュールが junos:MODBUS-READ-COILS または junos:MODBUS-WRITE-SINGLE-COIL のいずれかを検出すると、AppID はこの結果を最終的な一致状態と見なし、この一致条件を使用してポリシー ルックアップを続行します。

参照

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer を使用します。