例:PTXルーターでのリモートポートミラーリングの設定

この例では、Junos Evolvedを実行しているPTXプラットフォームでリモートポートミラーリングを構成および検証する方法を示しています。PTXプラットフォームには、PTX10004、PTX10008、PTX10016シャーシのPTX10001-36MR、LC1201、LCPTX10016が含まれます。

始める前に

| ハードウェアとソフトウェアの要件 | Junos OS Evolvedリリース22.2R1.12-EVO以降。 PTX10001-36MR サポートされているプラットフォームとJunos OSバージョンの全リストについては、機能エクスプローラーを参照してください。 |

| 推定読書時間 |

15分。 |

| 推定設定時間 |

30分 |

| ビジネスへの影響 |

ポートミラーは、デバッグやセキュリティ関連のタスクに重要なツールです。ミラーリングされたトラフィックは、さまざまなツールによってオフラインで分析され、プロトコルの相互作用、異常検知、または合法的な傍受盗聴操作を分析できます。 |

| 詳細はこちら |

ポートミラーリングについて理解するには、ポートミラーリングとアナライザーを参照してください |

| 詳細情報 |

ラーニングポータル |

機能の概要

リモートポートミラーリングの機能概要では、この例で導入されたプロトコルと技術を簡単にまとめています。

| ルーティングおよびシグナリングプロトコル |

|

| OSPFおよびOSPF3 |

すべてのルーターは、OSPF と OSPF3 を IGP として実行します。すべてのプロバイダルーターは、エリア0(バックボーンエリアとも呼ばれます)に属しています。OSPF/OSPF3ルーティングドメインは、トポロジー内のすべてのネットワークとインターフェイスへの内部到達性を提供します。CEルーターは、OSPFとOSPF3を使用してPEとルートを交換します。 |

| MPLS と RSVP | プロバイダルーターは、RSVPプロトコルを使用してMPLS LSPにシグナリングします。IPv6トンネリングは、IPv6 over MPLSをサポートするために有効になっています。MPLS は、レイヤー 3 VPN をサポートするために使用されます。 |

| MP-BGP | マルチプロトコル BGP は、顧客の VPN ルートをアドバタイズするために PE ルーター間で使用されます。 |

| レイヤー 3 VPN | PEルーターは、VRFルーティングインスタンスを使用して、CEルーター向けのレイヤー3 VPNサービスとしてサポートします。カスタマートラフィックは、RSVPシグナリングLSP内部のコアを介して転送されます。MPLSベースのL3VPNの運用の詳細については、「例: 基本的なMPLSベースのレイヤー3VPNを設定する」を参照してください。 |

| ルーティングプロトコル |

|

| IPv4 および IPv6 |

すべてのルーターは、IPv4とIPv6の両方のルーティングをサポートするように構成されています。 |

| アナライザ(監視ステーション) |

|

| CentosとWireshark |

アナライザは、WiresharkのGUIバージョンでCentos 7.xを実行します。 |

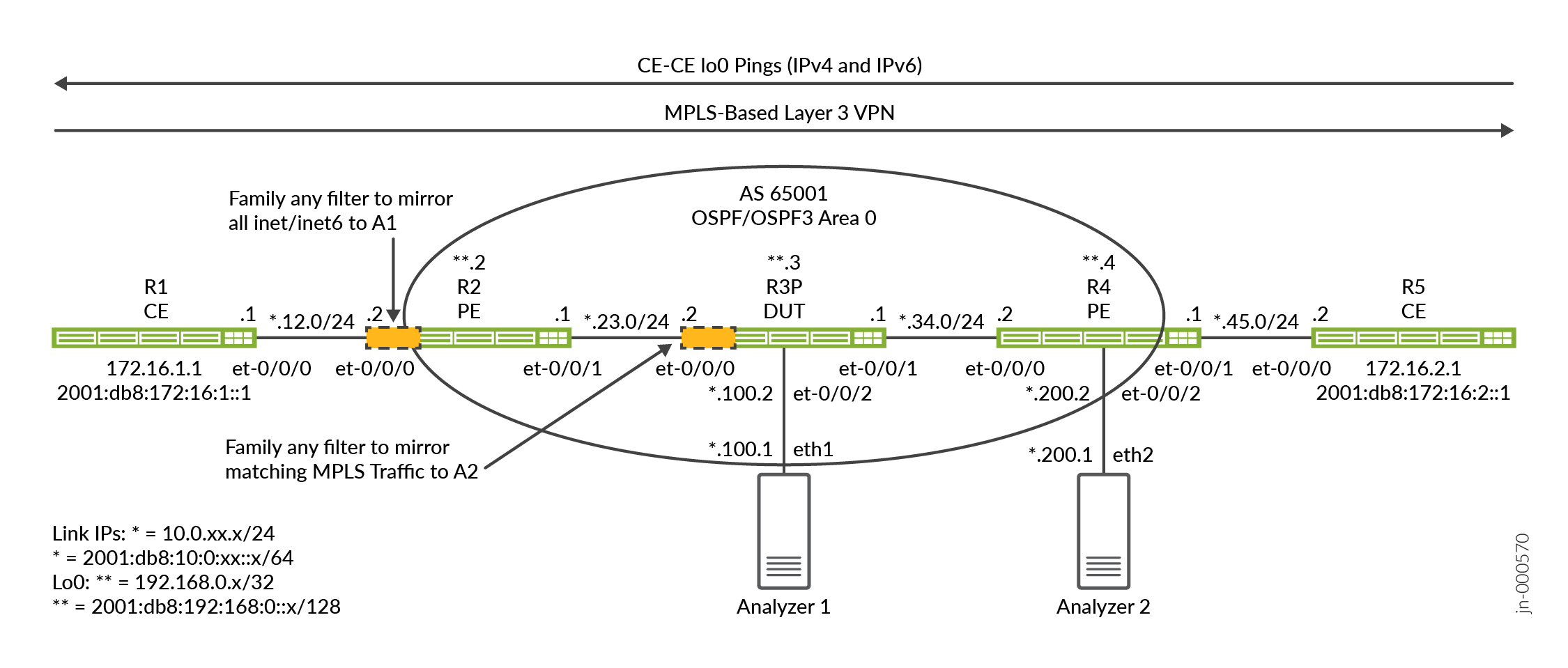

トポロジーの概要

この例では、MPLSベースのL3 VPNのコンテキストを使用して、PTXルーターのリモートポートミラーリング機能を示しています。L3 VPNは、カスタマーエッジ(CE)ルーターとプロバイダーエッジ(PE)ルーター間のIPv4とIPv6の両方のトラフィックをサポートするように構成されています。

| ルーター名 | 役割 |

機能 |

| CE | ポートミラーリングが正しく動作することを確認するためにテストトラフィックを送信するCE(カスタマーエッジ)ルーター。 | これらのルーターは CE ルーターとして指定されます。CEルーターは、プロバイダネットワークからL3 VPNサービスを取得します。CEは、プロバイダルーターと同じOSPFルーティングドメインを共有しません。 |

| PE | CEに接続されたプロバイダエッジ(PE)ルーター。 | PEは、プロバイダネットワークのエッジにあります。ジュニパーのPEは、ルーティングインスタンス、MP-BGP、RSVP、およびMPLSデータプレーンを使用して、レイヤー3 VPNをサポートします。 PE1 ルーターは、リモート ポート ミラーリング DUT の 1 つとして機能します。 |

| P | プロバイダ(P)コアルーター。 | Pルーターは、BGPフリーのプロバイダコアルーターを表しています。OSPF、OSPF3、および MPLS トランスポートをサポートします。BGPを実行したり、VPN状態を伝送したりしません。 P ルーターは、リモート ポート ミラーリング DUT の 1 つとして機能します。 |

| アナライザ | アナライザデバイスは、保存と分析のためにミラートラフィックを受信します。 | アナライザの詳細については、このドキュメントの範囲外です。利用可能なオープンソースおよび商用オプションが多数あります。私たちのアナライザは、WiresharkのGUIバージョンをサポートするGnomeデスクトップでCentos 7.xを実行しています。 |

トポロジー図

この例は、プロバイダネットワークを介して送信されたCEトラフィックをミラーリングする2つの方法を示しています。

-

最初の方法は、PE-CE VRFインターフェイスですべて一致フィルターを使用します。

-

2 つ目の方法は、プロバイダ(P)ルーターに適用される MPLS ラベル一致フィルターを示しています。

PE1 ルーター(R2)と P ルーター(R3)は、リモート ポート ミラーリングが設定され、DAT として機能するルーターです。これらのルーターは、ファミリー any ファイアウォール フィルターを使用して、ポート ミラーリングの選択トラフィックに一致します。イングレスフィルターとエグレスフィルターの組み合わせを使用して、CEルーター(R1およびR5)間を流れるリクエストトラフィックとレスポンストラフィックの両方をミラーリングします。

リモートポートミラーリングは、GREカプセル化にトンネルを使用して、ミラーリングされたトラフィックをリモートアナライザデバイスに送信します。私たちのトポロジーには2つのアナライザがあります。1つはR2/PE1ルーターに接続され、もう1つはR3/Pルーターに接続されています。これにより、CEトラフィックをミラーリングする2つの方法、PEとコアPルーターの2つの方法を示すことができます。パケットのキャプチャと分析には、Wiresharkを備えたCentosホストを使用します。

PTXプラットフォームは、フレキシブルトンネルインターフェイス(fti)インフラストラクチャを使用して、さまざまなトンネリングアプリケーションをサポートします。リモートポートミラーの場合、GREトンネルは、ミラーリングされたトラフィックをリモートアナライザデバイスに転送するためにFTIインターフェイスに設定されます。この例の一部として、fti ベースの GRE トンネル、ミラーリング インスタンス、ミラーリングするトラフィックを選択するファイアウォール フィルターを構成します。

R2/PE1の設定手順

CLIのナビゲーションについては、設定モードでのCLIエディターの使用を参照してください

すべてのルーターの完全な設定については、次を参照してください。 付録2:すべてのルーターでコマンドを設定する

このセクションでは、この例でPE1/R2ルーターを構成するために必要な構成タスクについて説明します。付録に全ルーターの全設定を示します。ステップ 1 では、この例のベースラインを要約します。このベースラインは、IPv4およびIPv6接続、MPLS、レイヤー3 VPNで構成されています。この例では、リモートポートミラーリングの設定と検証に重点を置いています。

L3 VPNの運用とベースライン設定の詳細については、 例:基本的なMPLSベースのレイヤー3VPNを設定するを参照してください。

-

PE1 ルーターで IP ルーティングと L3 VPN のベースラインを設定します。これには以下が含まれます。

-

IPv4 と IPv6 の両方のインターフェイスに番号を付け、コアに面したインターフェイスでの

family mplsサポートを含めます。 -

すべてのネットワークインターフェイス間の到達性を提供するためのOSPFおよびOSPFv3ルーティングプロトコルの設定。

-

L3 VPNトラフィックをサポートするためのRSVPおよびMPLSラベルスイッチパス(LSP)。

-

PE ルーターの

inet-vpnandinet6-vpn[edit] set interfaces et-0/0/0 unit 0 family inet address 10.0.12.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:12::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.23.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:23::1/64 set interfaces et-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.2/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::2/128 set policy-options policy-statement ospf-export term 1 from protocol bgp set policy-options policy-statement ospf-export term 1 then accept set routing-instances ce1 instance-type vrf set routing-instances ce1 protocols ospf area 0.0.0.0 interface all set routing-instances ce1 protocols ospf export ospf-export set routing-instances ce1 protocols ospf3 area 0.0.0.0 interface all set routing-instances ce1 protocols ospf3 export ospf-export set routing-instances ce1 interface et-0/0/0.0 set routing-instances ce1 route-distinguisher 65001:1 set routing-instances ce1 vrf-target target:65001:100 set routing-instances ce1 vrf-table-label set routing-options router-id 192.168.0.2 set routing-options autonomous-system 65001 set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 192.168.0.2 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family inet-vpn unicast set protocols bgp group ibgp family inet6-vpn unicast set protocols bgp group ibgp neighbor 192.168.0.4 set protocols mpls label-switched-path pe2 to 192.168.0.4 set protocols mpls label-switched-path pe2 no-cspf set protocols mpls ipv6-tunneling set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable set protocols rsvp interface all set protocols rsvp interface fxp0 disable

ベースラインを説明したので、残りの手順では、CE1 向けの VRF インターフェイスで送受信されるすべてのトラフィックをポート ミラーリングするように R2/PE1 ルーターを設定することに重点を置きます。

-

- まず、GREトンネルの設定から始めます。PTXルーターでは、トンネルはFTIインターフェイスを介して実装されます。GREトンネルの送信元アドレスは、GREトンネルソースからまたはGRE ソース宛ての診断pingテストを実行する予定がない限り、ルーティング可能である必要はありません。PE1によってミラーリングされるトラフィックのGRE宛先は、アナライザ1ルーターです。ミラートラフィックがアナライザに送信されるため、この宛先に到達可能である必要があります。パッシブ IGP インスタンスを使用して、アナライザ ネットワークへの IGP 到達可能性を確保します。

宛先アドレスは、P/R3ルーターの et-0/0/2 インターフェイスに接続されたアナライザ1デバイスにマッピングされます。PTX上のリモートポートミラーリングをサポートするには、

family cccでFTI論理インターフェイスを設定する必要があります。これは、ミラーアクションがレイヤー2で発生するためです。set interfaces fti0 unit 1 description "GRE tunnel for remote port mirror" set interfaces fti0 unit 1 tunnel encapsulation gre source address 10.100.0.1 set interfaces fti0 unit 1 tunnel encapsulation gre destination address 10.0.100.1 set interfaces fti0 unit 1 family ccc

注:パッシブIGPインスタンスは、アナライザデバイスに接続されたインターフェイスにプロビジョニングされます。これにより、GREカプセル化されたミラーリングされたトラフィックのアナライザポートへのIGP到達可能性が提供されます。パッシブ設定では、キャプチャが乱雑になるため、アナライザへのhelloパケットの生成が防止されます。

さらに、診断テストの補助として、pingに応答できるようにアナライザデバイスに静的ルートを設定しました。厳密に言えば、リモートポートミラーリングが機能するためには、DUTとアナライザ間にシンプレックス接続またはルーティングのみが必要です。

- サンプリングインスタンスを設定します。1のレートを使用して、一致するすべてのパケットをサンプリングします。一致するすべてのトラフィックがすでにサンプリングされている場合、デフォルトの

run-length1はそのまま残されます。ミラートラフィックの伝送に使用されるFTIルーター上の論理インターフェイスを指定する必要があります。前のステップでGREトンネルのfti0インターフェイスにunit 1を設定したので、ミラーインスタンスで同じインターフェイスとユニットが出力インターフェイスとして指定されます。[edit] set forwarding-options port-mirroring instance pe-mirror input rate 1 set forwarding-options port-mirroring instance pe-mirror family any output interface fti0.1

注:maximum-packet-lengthオプションを使用して、[edit forwarding-options port-mirroring instance instance-name input]階層でミラーリングされたトラフィックの最大パケット長を指定できます。デフォルトでは、パケット長は0であり、パケット全体がミラーリングされることを意味します。 -

CEトラフィックを照合してミラーリングする2つのファミリー

anyファイアウォールフィルターを定義します。CE1からCE2へのトラフィックのミラーリング用と、CE2からCE1へのミラーリング用の2つのフィルターが定義されています。フィルターには、検証を支援するカウント機能が含まれています。ポートミラーアクションは、以前に設定したポートミラーリングインスタンスに一致するトラフィックを送信します。ファミリー

anyフィルターは、レイヤー2とレイヤー3の両方のマッチングをサポートします。前者は、VLAN ID、インターフェイス、MACアドレス、またはMPLSラベルで一致させることができます。後者については、標準のIPv4またはIPv6ヘッダーフィールドで一致させることができます。このトポロジーでは、CE によって送受信される すべての トラフィックをキャッチする match all 条件を使用します。これには、IPv4、IPv6、ARP、LLDP、およびOSPFなどのルーティングプロトコルが含まれます。

[edit] set firewall family any filter ce1-ce2 term mirror-ce1-ce2 then count ce1-ce2-mirror set firewall family any filter ce1-ce2 term mirror-ce1-ce2 then port-mirror-instance pe-mirror set firewall family any filter ce1-ce2 term mirror-ce1-ce2 then accept set firewall family any filter ce1-ce2 term else then accept set firewall family any filter ce2-ce1 term mirror-ce2-ce1 then count ce2-ce1-mirror set firewall family any filter ce2-ce1 term mirror-ce2-ce1 then port-mirror-instance pe-mirror set firewall family any filter ce2-ce1 term mirror-ce2-ce1 then accept set firewall family any filter ce2-ce1 term else then accept

どちらのフィルターも、Junosフィルターの終了時のデフォルトのすべて拒否アクションを上書きする「すべて一致」受け入れ条件で終了します。このようにして、最初の条件で一致しないトラフィックが受け入れられます。この項は、後で特定の一致条件が最初の項に追加された場合の保護手段として追加されます。

必要に応じて、フィルターでポリサーアクションを呼び出して、GREトンネルを介して送信されるミラーリングされたパケットの数を制限できます。ポリサーには、帯域幅とバースト制限、およびポリサーを超えるトラフィックに対する破棄アクションが定義されています。

エグレス方向にポリサーアクションを持つPMフィルターを適用することはできません。注:CEデバイスのIPv4ループバックアドレス間で送信されたICMPトラフィックのみを照合する場合は、フィルターにレイヤー3一致基準を追加します。

set firewall family any filter ce1-ce2 term mirror-ce1-ce2 from ip-version ipv4 ip-protocol icmp set firewall family any filter ce1-ce2 term mirror-ce1-ce2 from ip-version ipv4 ip-source-address 172.16.1.1/32 set firewall family any filter ce1-ce2 term mirror-ce1-ce2 from ip-version ipv4 ip-destination-address 172.16.2.1/32 set firewall family any filter ce1-ce2 term mirror-ce1-ce2 then count ce1-ce2-mirror set firewall family any filter ce1-ce2 term mirror-ce1-ce2 then port-mirror-instance pe-mirror set firewall family any filter ce1-ce2 term mirror-ce1-ce2 then accept set firewall family any filter ce1-ce2 term else then accept

-

R2/PE1 の CE 向けのインターフェイスにフィルターを適用します。この例では、PE1の et-0/0/0 インターフェイスにフィルターを適用することを意味します。フィルター適用の方向性に注意してください。CEトラフィックフローの両方向をミラーリングするには、イングレスおよびエグレスフィルターが必要です。

[edit] set interfaces et-0/0/0 unit 0 filter input ce1-ce2 set interfaces et-0/0/0 unit 0 filter output ce2-ce1

念のために、R2/PE1の設定を中括弧形式で示します。

system {

host-name r2-ptx;

}

interfaces {

et-0/0/0 {

unit 0 {

filter {

input ce1-ce2;

output ce2-ce1;

}

family inet {

address 10.0.12.2/24;

}

family inet6 {

address 2001:db8:10:0:12::2/64;

}

}

}

et-0/0/1 {

unit 0 {

family inet {

address 10.0.23.1/24;

}

family inet6 {

address 2001:db8:10:0:23::1/64;

}

family mpls;

}

}

fti0 {

unit 1 {

description "GRE tunnel for remote port mirror";

tunnel {

encapsulation gre {

source {

address 10.100.0.1;

}

destination {

address 10.0.100.1;

}

}

}

family ccc;

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.2/32;

}

family inet6 {

address 2001:db8:192:168:0::2/128;

}

}

}

}

forwarding-options {

port-mirroring {

instance {

pe-mirror {

input {

rate 1;

}

family any {

output {

interface fti0.1;

}

}

}

}

}

}

policy-options {

policy-statement ospf-export {

term 1 {

from protocol bgp;

then accept;

}

}

}

firewall {

family any {

filter ce1-ce2 {

term mirror-ce1-ce2 {

then {

count ce1-ce2-mirror;

port-mirror-instance pe-mirror;

accept;

}

}

}

filter ce2-ce1 {

term mirror-ce2-ce1 {

then {

count ce2-ce1-mirror;

port-mirror-instance pe-mirror;

accept;

}

}

}

}

}

routing-instances {

ce1 {

instance-type vrf;

protocols {

ospf {

area 0.0.0.0 {

interface all;

}

export ospf-export;

}

ospf3 {

area 0.0.0.0 {

interface all;

}

export ospf-export;

}

}

interface et-0/0/0.0;

route-distinguisher 65001:1;

vrf-target target:65001:100;

vrf-table-label;

}

}

routing-options {

router-id 192.168.0.2;

autonomous-system 65001;

}

protocols {

bgp {

group ibgp {

type internal;

local-address 192.168.0.2;

family inet {

unicast;

}

family inet-vpn {

unicast;

}

family inet6-vpn {

unicast;

}

neighbor 192.168.0.4;

}

}

mpls {

label-switched-path pe2 {

to 192.168.0.4;

no-cspf;

}

ipv6-tunneling;

interface all;

interface fxp0.0 {

disable;

}

}

ospf {

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ospf3 {

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

interface et-0/0/2.0 {

passive;

}

}

}

rsvp {

interface all;

}

}

R3 の設定手順

CLIのナビゲーションについては、設定モードでのCLIエディターの使用を参照してください

すべてのルーターの完全な設定については、次を参照してください。 付録2:すべてのルーターでコマンドを設定する

このセクションでは、この例で P/R3 ルーターを構成するために必要な主な構成タスクについて説明します。まず、MPLSベースのL3 VPNベースラインから始めます。次に、MPLSトラフィックを照合してミラーリングするようにPルーター上でリモートポートミラーリングを設定するために必要な手順を示します。

-

P/R3 ルーターで IPv4 および IPv6 ルーティングと MPLS ベースラインを設定します。これには、いくつかのことが含まれます。

-

IPv4 と IPv6 の両方のインターフェイスに番号を付け、コアに面したインターフェイスでの

family mplsサポートを含めます。 -

OSPFおよびOSPFv3ルーティングプロトコルを設定して、すべてのネットワークインターフェイス間の到達性を確保します。

-

L3 VPNデータプレーンをサポートするためのRSVPとMPLS。Pルーターとして、BGPピアリングとVRFの定義は存在しません。

[edit] set interfaces et-0/0/0 description "R3-R2 P-PE" set interfaces et-0/0/0 unit 0 family inet address 10.0.23.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:23::2/64 set interfaces et-0/0/0 unit 0 family mpls set interfaces et-0/0/1 unit 0 family inet address 10.0.34.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:34::1/64 set interfaces et-0/0/1 unit 0 family mpls set interfaces et-0/0/2 unit 0 family inet address 10.0.100.2/24 set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::3/128 set routing-options router-id 192.168.0.3 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls interface et-0/0/2.0 disable set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface et-0/0/2.0 passive set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface et-0/0/2.0 passive set protocols rsvp interface all set protocols rsvp interface fxp0 disable set protocols rsvp interface et-0/02.0 disable

P1/R3 ルーターは、 et-0/0/2 インターフェイスを介してアナライザ 1 に接続します。ミラーリングされたトラフィックがGREカプセル化を使用してIPv4として到着するため、このインターフェイスでRSVPプロトコルとMPLSサポートを無効にします。LSP はアナライザには拡張されません。

注:ここで使用する et-0/0/2 インターフェイス設定は、アナライザがMACアドレス解決のためにDUTから送信されたARPおよびNDリクエストに応答することを前提としています。そうでない場合、またはARPトラフィックをパケットキャプチャの一部に含めないようにする場合は、静的ARPエントリを設定する必要があります。DUTに接続したアナライザデバイスのインターフェイスに正しいMACアドレスを必ず指定してください。

ベースラインをカバーしたので、次のステップでは、P ルーターでの MPLS トラフィックのリモート ポート ミラーリングの設定に焦点を当てます。

-

- まず、GREトンネルの定義から始めます。PTXプラットフォームでは、トンネルは FTI インターフェイスに実装されます。GREトンネルの送信元アドレスは、GREトンネルソースからまたはGRE ソース宛ての診断pingテストを実行する予定がない限り、ルーティング可能である必要はありません。ミラーリングされたトラフィックのGRE宛先は、PE2/R4に接続されたアナライザ2デバイスです。ミラートラフィックがアナライザに送信されるため、この宛先に到達可能である必要があります。パッシブ IGP インスタンスを使用して、アナライザ ネットワークへの IGP 到達可能性を確保します。

PTX上のリモートポートミラーリングをサポートするには、

family cccでFTI論理インターフェイスを設定する必要があります。これは、ミラーアクションがレイヤー2で発生するためです。[edit] set interfaces fti0 unit 1 tunnel encapsulation gre source address 10.100.0.3 set interfaces fti0 unit 1 tunnel encapsulation gre destination address 10.0.200.1 set interfaces fti0 unit 1 family ccc

注:パッシブIGPインスタンスは、アナライザデバイスに接続されたインターフェイスにプロビジョニングされます。これにより、GREカプセル化されたミラーリングされたトラフィックのアナライザポートへのIGP到達可能性が提供されます。パッシブ設定では、パケットキャプチャが乱雑になるため、アナライザへのhelloパケットの生成が防止されます。

さらに、診断テストの補助としてpingに応答できるように、アナライザデバイスに静的ルートを設定しました。厳密に言えば、リモートポートミラーリングが機能するためには、DUTとアナライザ間にシンプレックス接続またはルーティングのみが必要です。

- サンプリングインスタンスを設定します。レート 1 を使用して、一致するすべてのパケットを選択してサンプリングします。デフォルトでは、

run-lengthは1です。一致するすべてのトラフィックが 1 のレートでサンプリングされることを考えると、これは問題ありません。ミラートラフィックの送信に使用するFTIルーター上の論理インターフェイスを指定する必要があります。前のステップで fti インターフェイスにユニット 1 を設定し、ミラー インスタンスの出力インターフェイスとして同じユニットを指定するようにしました。[edit] set forwarding-options port-mirroring instance p-router-mirror input rate 1 set forwarding-options port-mirroring instance p-router-mirror family any output interface fti0.1

-

CEルーター間で送信されたトラフィックをミラーリングするファイアウォールフィルターを定義します。

ファミリー

anyフィルターでは、レイヤー2一致タイプのみを使用できます。たとえば、VLAN ID、インターフェイス、MACアドレス、MPLSラベルなどです。その結果、IPv4またはIPv4固有の一致条件を使用することはできません。CE 間のトラフィックフローの各方向に 1 つずつ、2 つのフィルターが定義されます。

P ルーターで VPN トラフィックをミラーリングするという目標を考えると、フィルターは 2 つの PE ルーター間の MPLS トラフィックフローを識別する特定のラベルに一致するように記述されます。

CE1 から CE2 の方向では、PE1 が PE2 に到達するために使用する RSVP トランスポートラベルでフィルターが一致します。PHPとegressアプリケーションにより、CE2からCE1の方向で使用されるフィルターは、PE1からPE2へアドバタイズされたVRFラベルと一致します。トラフィックが一致すると、以前に定義したミラーリングインスタンスにポートミラーアクションが呼び出されます。フィルターには、正常動作の確認を支援するカウント機能が含まれています。

次のコマンドを使用して、正しいラベルを決定しました。

-

CE1からCE2に送信されたトラフィックの場合、現在のRSVPトランスポートラベルが

show rsvp session ingress detailコマンドで表示されます。これは、PE1 が MPLS を使用して PE2 に到達するために使用する RSVP 割り当てラベルです。このPEペア間で送信されるすべてのVPNトラフィックは、同じRSVPトランスポートを使用することに注意してください。結果として得られるフィルターは、PE ルーター上の CE1 VRF に限定的ではありません。user@r2-ptx> show rsvp session ingress detail Ingress RSVP: 1 sessions 192.168.0.4 From: 192.168.0.2, LSPstate: Up, ActiveRoute: 0 LSPname: pe2, LSPpath: Primary LSPtype: Static Configured Suggested label received: -, Suggested label sent: - Recovery label received: -, Recovery label sent: 22 Resv style: 1 FF, Label in: -, Label out: 22 Time left: -, Since: Tue Apr 18 12:58:47 2023 Tspec: rate 0bps size 0bps peak Infbps m 20 M 1500 Port number: sender 2 receiver 65196 protocol 0 PATH rcvfrom: localclient Adspec: sent MTU 1500 Path MTU: received 1500 PATH sentto: 10.0.23.2 (et-0/0/1.0) 1 pkts RESV rcvfrom: 10.0.23.2 (et-0/0/1.0) 1 pkts, Entropy label: Yes Record route: <self> 10.0.23.2 10.0.34.2 Total 1 displayed, Up 1, Down 0

この場合、出力は、RSvp ラベル 22 が PE1/R2 ルーターに割り当てられ、PE2/R4 ルーターの LSP エグレスに到達していることを示しています。

-

CE2からCE1に送信されたトラフィックの場合、VRFラベルで一致する必要があります。これは、P ルーターが最後から 2 番目のホップ ノードであり、エグレス インターフェイスでは RSVP トランスポート ラベルがポップされているためです。これにより、スタックの最下部としてVRFラベルが残ります。PE1からPE2にアドバタイズされたVRFラベルを

show route advertising-protocol bgp remote-peer-address detailコマンドで確認します。このコマンドは、ローカルPEによってアドバタイズされたルートと、ルーティングインスタンスにバインドされたVRFラベルを表示します。user@r2-ptx> show route advertising-protocol bgp 192.168.0.4 detail ce1.inet.0: 7 destinations, 8 routes (7 active, 0 holddown, 0 hidden) * 10.0.12.0/24 (1 entry, 1 announced) BGP group ibgp type Internal Route Distinguisher: 65001:1 VPN Label: 16 Nexthop: Self Flags: Nexthop Change Localpref: 100 AS path: [65001] I Communities: target:65001:100 * 172.16.1.1/32 (1 entry, 1 announced) BGP group ibgp type Internal Route Distinguisher: 65001:1 VPN Label: 16 Nexthop: Self Flags: Nexthop Change MED: 1 Localpref: 100 AS path: [65001] I Communities: target:65001:100 rte-type:0.0.0.0:1:0 . . .出力は、PE1がCE1ルーティングインスタンスに関連するルートについて、PE2ルーターにVRFラベル16をシグナリングしたことを示しています。

前のコマンドからの情報を使用して、ファイアウォールフィルターでどのRSVP/VRFラベルを一致させるかがわかります。

[edit] set firewall family any filter ce1-ce2 term ce1-ce2-mirror from mpls-label 22 set firewall family any filter ce1-ce2 term ce1-ce2-mirror then count ce1-ce2-traffic set firewall family any filter ce1-ce2 term ce1-ce2-mirror then port-mirror-instance p-router-mirror set firewall family any filter ce1-ce2 term else then accept set firewall family any filter ce2-ce1 term ce2-ce1-mirror from mpls-label 16 set firewall family any filter ce2-ce1 term ce2-ce1-mirror then count ce2-ce1-traffic set firewall family any filter ce2-ce1 term ce2-ce1-mirror then port-mirror-instance p-router-mirror set firewall family any filter ce2-ce1 term else then accept

フィルターは、Junosフィルターの末尾にあるデフォルトのdeny allを上書きするmatch allaccept条件で終わります。このようにして、最初の条件で一致しないトラフィックが受け入れられます。これは、このインターフェイスを使用して他のすべてのトラフィックを中断しないようにするために重要です。

注:リンクの停止やその他の設定変更による LSP の再シグナリングにより、RSVP ラベルが変更されることがあります。フィルターを使用して特定のラベルに一致させ、ミラーリングされるトラフィックを制限する方法を示します。すべて一致フィルターをいつでも適用して、MPLSラベルの変更がミラーリングに影響を与えないようにすることができます。すべて一致アプローチの欠点は、P ルーター インターフェイスで受信したすべてのトラフィックをミラーリングして、コア プロトコルと非 VPN トラフィックを含めることです。

-

-

P/R3 ルーターの PE1 向けのインターフェイスにフィルターを適用します。フィルター塗布の方向性は重要です。当社のフィルターは、CE1からCE2トラフィックの場合は入力方向で動作し、CE2からCE1トラフィックの場合は出口方向で動作するように設計されています。これらはファミリー Any フィルターであるため、IPv4 または IPv6 に関係なくユニット レベルで適用されます。ファミリー いずれかのフィルターは、プロトコル ファミリーから独立したレイヤー 2 で動作します。

[edit] set interfaces et-0/0/0 unit 0 filter input ce1-ce2 set interfaces et-0/0/0 unit 0 filter output ce2-ce1

念のために、R2/PE1の設定を中括弧形式で示します。

system {

host-name r3-ptx;

}

interfaces {

et-0/0/0 {

description "R3-R2 P-PE";

unit 0 {

filter {

input ce1-ce2;

output ce2-ce1;

}

family inet {

address 10.0.23.2/24;

}

family inet6 {

address 2001:db8:10:0:23::2/64;

}

family mpls;

}

}

et-0/0/1 {

unit 0 {

family inet {

address 10.0.34.1/24;

}

family inet6 {

address 2001:db8:10:0:34::1/64;

}

family mpls;

}

}

et-0/0/2 {

unit 0 {

family inet {

address 10.0.100.2/24;

}

}

}

fti0 {

unit 1 {

tunnel {

encapsulation gre {

source {

address 10.100.0.3;

}

destination {

address 10.0.200.1;

}

}

}

family ccc;

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.3/32;

}

family inet6 {

address 2001:db8:192:168:0::3/128;

}

}

}

}

forwarding-options {

port-mirroring {

instance {

p-router-mirror {

input {

rate 1;

}

family any {

output {

interface fti0.1;

}

}

}

}

}

}

firewall {

family any {

filter ce1-ce2 {

term ce1-ce2-mirror {

from {

mpls-label 22;

}

then {

count ce1-ce2-traffic;

port-mirror-instance p-router-mirror;

}

}

term else {

then accept;

}

}

filter ce2-ce1 {

term ce2-ce1-mirror {

from {

mpls-label 16;

}

then {

count ce2-ce1-traffic;

port-mirror-instance p-router-mirror;

}

}

term else {

then accept;

}

}

}

}

routing-options {

router-id 192.168.0.3;

}

protocols {

mpls {

interface all;

interface fxp0.0 {

disable;

}

interface et-0/0/2.0 {

disable;

}

}

ospf {

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

interface et-0/0/2.0 {

passive;

}

}

}

ospf3 {

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

interface et-0/0/2.0 {

passive;

}

}

}

rsvp {

interface all;

interface et-0/0/2.0 {

disable;

}

}

}

検証

この例では、ポートミラーリングが設定されている2つのDUTがあります。検証メカニズムは同じです。いずれの場合も、フィルターが予想されるトラフィックに一致し、ミラーリングされたパケットが関連するアナライザに送信されることを確認します。

当社の設定では、PE ミラー トラフィックはアナライザ 1 に送信され、P ルーター ミラー トラフィックはアナライザ 2 に送信されます。必要に応じて、ミラーリングされたすべてのトラフィックを同じ宛先に送信できますが、ポートミラーリングが複数の場所で同時に行われると、トラフィックが散在することになります。

これらの手順は、必要に応じて、一方または両方のDUTルーターで実行できます。R2/PE1は最初のDUTで、Pルーター/R3は2番目のDUTです。

-

OSPFおよびOSPF3ネイバーとすべてのループバックアドレスへのルートを確認します。また、リモートアナライザのIPアドレスへのルートを確認します。IPv4パケットをリモートアナライザに送信できる必要があります。オプションで、アナライザを静的ルートで設定して応答できるようにすることもできます。

user@r2-ptx> show ospf neighbor Address Interface State ID Pri Dead 10.0.23.2 et-0/0/1.0 Full 192.168.0.3 128 36 user@r2-ptx> show ospf3 neighbor ID Interface State Pri Dead 192.168.0.3 et-0/0/1.0 Full 128 36 Neighbor-address fe80::569e:18ff:fe45:ffff user@r2-ptx> show route protocol ospf | match /32 192.168.0.3/32 *[OSPF/10] 2d 22:41:49, metric 1 192.168.0.4/32 *[OSPF/10] 2d 22:41:49, metric 2 224.0.0.5/32 *[OSPF/10] 2d 22:43:37, metric 1 172.16.1.1/32 *[OSPF/10] 2d 22:41:45, metric 1 224.0.0.5/32 *[OSPF/10] 2d 22:43:37, metric 1 user@r2-ptx> show route protocol ospf3 | match /128 2001:db8:192:168::3/128 2001:db8:192:168::4/128 ff02::5/128 *[OSPF3/10] 2d 22:47:10, metric 1 2001:db8:172:16:1::1/128 ff02::5/128 *[OSPF3/10] 2d 21:38:06, metric 1

注:上記の出力では、172.16.1.1/32ルートが

ce1ルーティングインスタンスで学習されています。これで、このコマンドにより、コアとカスタマーエッジの両方で OSPF が正しく動作していることを確認できます。リモートCEループバックはBGPルートとして学習されるため、ローカルCE1ループバックのみが表示されます。アナライザに接続されたインターフェイスで設定されたパッシブIGPインスタンスは、必要なIP接続を提供しました。ここでも、静的ルートをアナライザに追加して、診断テスト用のリターントラフィックを許可します。

user@r2-ptx> show route 10.0.100.1 inet.0: 15 destinations, 15 routes (15 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 10.0.100.0/24 *[OSPF/10] 2d 22:49:10, metric 2 > to 10.0.23.2 via et-0/0/1.0 user@r2-ptx> show route 10.0.200.1 inet.0: 15 destinations, 15 routes (15 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 10.0.200.0/24 *[OSPF/10] 1d 20:36:13, metric 3 > to 10.0.23.2 via et-0/0/1.0 user@r2-ptx> ping 10.0.100.1 count 2 PING 10.0.100.1 (10.0.100.1) 56(84) bytes of data. 64 bytes from 10.0.100.1: icmp_seq=1 ttl=63 time=5.48 ms 64 bytes from 10.0.100.1: icmp_seq=2 ttl=63 time=4.91 ms --- 10.0.100.1 ping statistics --- 2 packets transmitted, 2 received, 0% packet loss, time 1002ms rtt min/avg/max/mdev = 4.908/5.196/5.484/0.288 ms -

FTIインターフェイスとGREトンネルのステータスを確認します。

user@r2-ptx> show interfaces fti0.1 detail Logical interface fti0.1 (Index 1000) (SNMP ifIndex 543) (Generation 609885357005) Description: GRE tunnel for remote port mirror Flags: Up Point-To-Point Encapsulation: GRE DF , Source address: 10.100.0.1/32, Destination address: 10.0.100.1 Traffic statistics: Input bytes : 0 Output bytes : 12887342 Input packets: 0 Output packets: 99020 Local statistics: Input bytes : 0 Output bytes : 0 Input packets: 0 Output packets: 0 Transit statistics: Input bytes : 0 0 bps Output bytes : 12887342 0 bps Input packets: 0 0 pps Output packets: 99020 0 pps Protocol ccc, MTU: 1476, Generation: 609885357006, Route table: 0 Flags: Is-Primary出力のハイライトは、トンネル インターフェイスと GRE トンネルが動作していることを示しています。0以外の出力パケットカウンターは、トラフィックがミラーリングされていることを示す良い兆候です。このGREトンネルはミラーリングされたトラフィックをリモートアナライザに送信するためにのみ使用されるため、入力パケットは想定されません。

-

ポートミラーリングインスタンスを確認します。ポートミラーリングの状態が

upで、正しいミラーリングインターフェイスが宛先の下にリストされている必要があります。ファミリーanyは、プロトコル ファミリーに依存しないレイヤー 2 ポート ミラー インスタンスであることを示しています。ミラーリングされたトラフィックには、元のレイヤー2フレームとそのコンテンツが含まれます。user@r2-ptx> show forwarding-options port-mirroring Instance Name: pe-mirror Instance Id: 1 Input parameters: Rate : 1 Run-length : 1 Maximum-packet-length : 0 Output parameters: Family State Destination Next-hop any up fti0.1 NA -

DUT上のファイアウォールカウンターとインターフェイス統計をクリアします。次に、CE ルーターのループバック アドレス間で既知の数の IPv4 および IPv6 テスト パケットを生成します。

user@r2-ptx> clear firewall all user@r2-ptx> clear interfaces statistics all

user@r1-ptx> ping 172.16.2.1 source 172.16.1.1 count 4 PING 172.16.2.1 (172.16.2.1) from 172.16.1.1 : 56(84) bytes of data. 64 bytes from 172.16.2.1: icmp_seq=1 ttl=61 time=1237 ms 64 bytes from 172.16.2.1: icmp_seq=2 ttl=61 time=178 ms 64 bytes from 172.16.2.1: icmp_seq=3 ttl=61 time=507 ms 64 bytes from 172.16.2.1: icmp_seq=4 ttl=61 time=417 ms --- 172.16.2.1 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 3066ms rtt min/avg/max/mdev = 177.830/584.676/1237.435/395.575 ms, pipe 2 user@r1-ptx> ping 2001:db8:172:16:2::1 source 2001:db8:172:16:1::1 count 4 64 bytes from 2001:db8:172:16:2::1: icmp_seq=1 ttl=62 time=978 ms 64 bytes from 2001:db8:172:16:2::1: icmp_seq=2 ttl=62 time=621 ms 64 bytes from 2001:db8:172:16:2::1: icmp_seq=3 ttl=62 time=782 ms 64 bytes from 2001:db8:172:16:2::1: icmp_seq=4 ttl=62 time=920 ms --- 2001:db8:172:16:2::1 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 2999ms rtt min/avg/max/mdev = 621.122/825.114/978.021/137.715 ms

-

R2/PE1に戻り、ファイアウォールカウンターとインターフェイスの統計情報を表示して、テストトラフィックが反映されていることを確認します。CE1 から CE 2 の方向にカウントされる余分なパケットが、CE12 と PE1 ルーター間の OSPF、OSPF3、または ARP 交換を反映している場合があります。CE12からCE1方向では、egress方向のフィルターアプリケーションはエンドツーエンドのトラフィックのみをキャッチすることに注意してください。そのため、CE2-CE1カウンターは生成されたテストトラフィックを反映します。

user@r2-ptx> show firewall Filter: ce1-ce2 Counters: Name Bytes Packets ce1-ce2-mirror 1353 13 Filter: ce2-ce1 Counters: Name Bytes Packets ce2-ce1-mirror 752 8

トラフィックをリモート アナライザにミラーリングするために使用される fti0./1 インターフェイスのインターフェイス統計情報を表示します。

user@r3-ptx> show interfaces fti0.1 detail Logical interface fti0.1 (Index 1000) (SNMP ifIndex 543) (Generation 609885357005) Description: GRE tunnel for remote port mirror Flags: Up Point-To-Point Encapsulation: GRE DF , Source address: 10.100.0.1/32, Destination address: 10.0.100.1 Traffic statistics: Input bytes : 0 Output bytes : 2424 Input packets: 0 Output packets: 20 Local statistics: Input bytes : 0 Output bytes : 0 Input packets: 0 Output packets: 0 Transit statistics: Input bytes : 0 0 bps Output bytes : 2424 2096 bps Input packets: 0 0 pps Output packets: 20 2 pps Protocol ccc, MTU: 1476, Generation: 609885357006, Route table: 0 Flags: Is-Primary8個のテストパケットが生成された場合、fti0.1インターフェイスのegressのパケットカウントが20であることに驚かれるかもしれません。まず、CE1 ルーターから送信された OSPF と OSPF3 の両方の hellos パケットがミラーリングされていることを思い出してください。次に、ping リクエストと応答の両方が PE1/R2 でミラーリングされていることを考えます。つまり、合計16個のICMPテストパケットに対して、8つのpingリクエストと8つの応答があるということです。

-

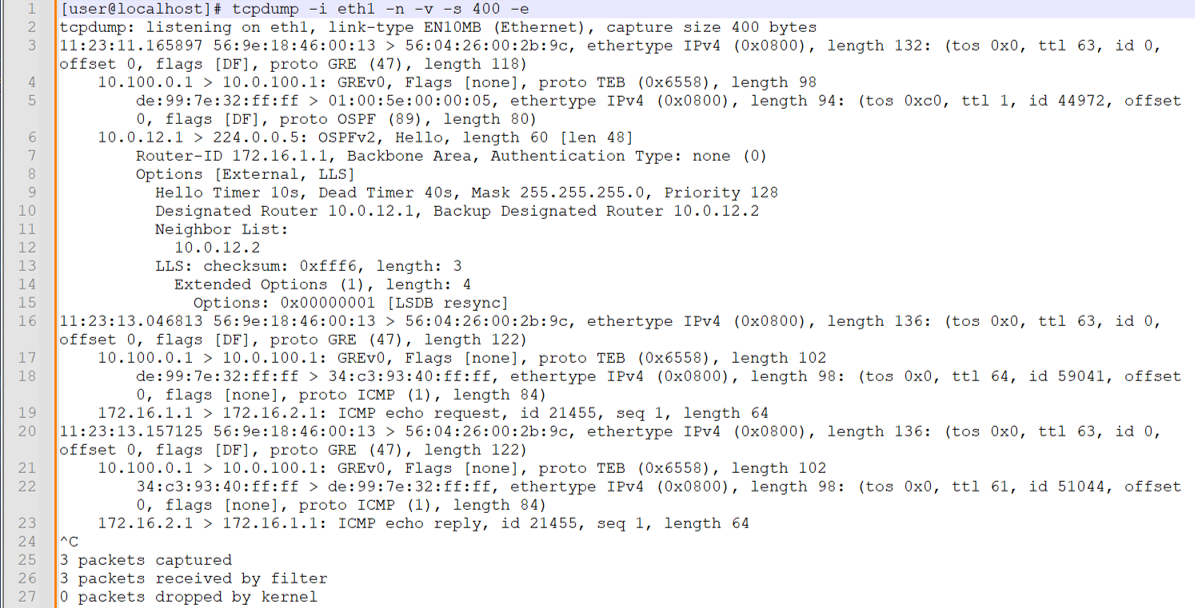

監視ステーションで tcpdump または選択した分析アプリケーションを実行して、ミラーリングされたテスト・トラフィックの受信と処理を確認します。私たちのセットアップには、2つのアナライザデバイス、正確には2つのインターフェイスを備えた1つのアナライザホストがあります。必要に応じて、このステップを両方のアナライザインターフェイスで同時に実行できます。アナライザ2の eth2 インターフェイスにミラーリングされたトラフィックは、Pルーター/R3でミラーリングされるため、MPLSカプセル化が含まれていることを思い出してください。R1/PE1からミラーリングされたトラフィックには、MPLSカプセル化は含まれません。

まず、R2/PE1 からミラーリングされたトラフィックを受信する eth1 インターフェイスのキャプチャーから始めます。キャプチャを開始した後、CE ルーター間で 1 回の IPv4 ping を実行します。

注:キャプチャ後、テキストベースのtcpdump出力を、行番号を表示するテキストアプリケーションに貼り付けました。これにより、キャプチャの重要な部分を簡単に呼び出すことができます。また、視認性を向上させるため折り返しも可能にしました。

キャプチャで注意すべき領域は次のとおりです。

-

eth1インターフェイスでtcpdumpを呼び出し、名前解決を防止し、詳細を提供し、最大400バイトをキャプチャし、レイヤー2ヘッダーを含めるためのフラグを含めます。

-

3行目は、最初のレイヤー2フレームとIPパケットの開始です。イーサネットフレームは、R3/P1ルーターがローカルに接続されたアナライザデバイスにトラフィックを送信するために使用するカプセル化です。宛先MACアドレスは、アナライザ1の eth1 インターフェイスが所有しています。100.0.100.1 IPからMACアドレスへの解決は、ARPを介して実行されます。イーサネットフレームは、IPプロトコルを伝送していることを示しています。IP層では、パケットにDon't Fragmentビットが設定されており、ペイロードがGREであることがわかります。

-

4行目は、外部IPパケットとそのGREペイロードのデコードを示しています。送信元と宛先のIPアドレスは、R2/PE1の fti0.1 インターフェイス上で設定されたGREトンネルを反映しています。GREヘッダーは、透過イーサネットブリッジング(TEB)プロトコルIDを介して、そのペイロードがレイヤー2フレームであることを識別します。これにより、ファミリー

anyフィルターを使用した PTX プラットフォーム上のリモート ポート ミラーリングがレイヤー 2 フレームのミラーリングにつながることが確認されます。 -

5行目は、GREパケットのペイロードのデコードです。送信元と宛先のMACアドレス(それぞれde:99:7e:32:ff:ffと01:00:5e:00:00:05)は、リンク層でOSPF helloマルチキャストに使用されるアドレスを反映しています。また、5行目は、GREカプセル化されたレイヤー2フレームのペイロードがIPであり、IPパケットのペイロードがOSPFであることを示しています。

注:CEとPE間のOSPF hello交換は、レイヤー3 VPNでローカルで行われます。イングレスでのポートミラーアクションがすべてのトラフィックをキャプチャしたため、ローカルCEから送信されたOSPFパケットが表示されます。リモートCEによって生成されたOSPF helloパケットはコアを介して転送されないため、キャプチャではegressとは見なされません。

-

6行目は、CE1ルーターから送信されたOSPF helloをデコードします。送信元 IP アドレスは、CE1 の et-0/0/0.0 インターフェイスに割り当てられます。宛先IPアドレスは、OSPFマルチキャストに使用されます。

-

OSPFのデコードをスキップして、16行目に着きます。これはキャプチャの 2 番目のフレームで、IPv4 ICMP エコー要求を反映しています。繰り返しになりますが、レイヤー2フレームは、P1/R3デバイスとアナライザ1デバイスのMACアドレスを反映しています。外側のフレームには、GREペイロードが記載されたIPパケットが伝送されていることがわかります。外側の IP パケットの送信元と宛先の IP アドレスは、R2/PE2 で設定された GRE トンネルを反映しています。

-

18行目は、GREペイロードのデコードを開始します。CE1ルーターとPE1ルーターのMACアドレスが再び表示されます。IP層では、CE1ルーターのループバックアドレスからパケットが送信されていることがわかります。宛先IPは、CE2のループバックアドレスです。内部IPパケットのペイロードは、CE1からCE2に送信されたICMPエコーリクエストです。

-

20行目は、CE2から送信されたICMPエコー応答をデコードします。これにより、ポート ミラーリングが CE1 の送信方向と受信方向の両方で機能していることを確認します。

-

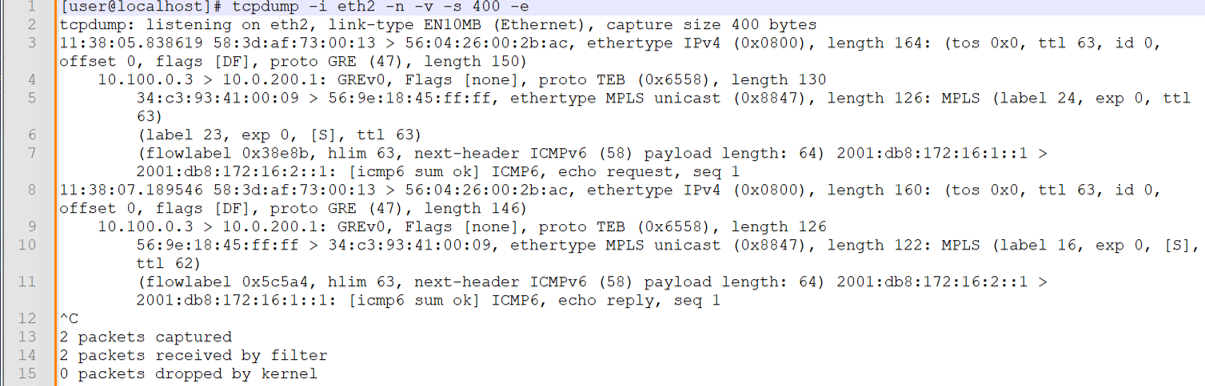

次に、アナライザ2の eth2 インターフェイスでキャプチャしながら、CEルーター間で単一のIPv6 pingを生成します。これにより、R3/Pルーターのポートミラー設定とIPv6ポートミラーリングのサポートを確認します。

注:キャプチャ後、テキストベースのtcpdump出力を、行番号を表示するテキストアプリケーションに貼り付けました。これにより、キャプチャの重要な部分を簡単に呼び出すことができます。また、視認性を向上させるため折り返しも可能にしました。

要求トラフィックと応答トラフィックの両方が表示されていることに注意してください。このポートミラーがPルーターで発生することを考えると、CEルーター間のOSPFパケットはプロバイダコアを介して送信されないためミラーリングされません。このキャプチャで注意すべき点は次のとおりです。

-

3行目で、外部イーサネットフレームがデコードされます。送信元と宛先のMACアドレスは、それぞれR4/PE2とアナライザデバイスを反映するようになりました。

-

4行目で、内部IPパケットがデコードされます。フレームはGREカプセル化を示しており、送信元と宛先のIPは、このトラフィックがR3/P1ルーターで設定された fti0.1 GREトンネル上にミラーリングされていることを確認します。GREカプセル化はTEBプロトコルを示しており、レイヤー2イーサネットフレームがカプセル化されていることを示しています。

-

5行目は、内部イーサネットフレームとそのMPLSペイロードのデコードを開始します。送信元MACアドレスは、R2/PE1ルーターの et-0/0/1 インターフェイスに割り当てられます。宛先MACは、R3/P1ルーターの et-0/0/0 インターフェイスに関連付けられています。

内部イーサネットフレームは、MPLSのペイロードを識別します。これは、MPLSラベルでフィルター条件が一致するPルーターで実行されるレイヤー2ポートミラーリングと一致しています。

CE1 から CE2 の方向では、ミラーリングされたトラフィックには 2 つの MPLS ラベルが表示されることに注意してください。RSVP トランスポートラベルは 24(これは LSP の再シグナリングにより変更される可能性があります)で、内部 VRF ラベルは R2/PE1 ルーターの CE1 ルーティングインスタンスに関連付けられた VRF ラベルである 23 に設定されています。

注:このキャプチャの時点で、PE1がPE2に到達するために使用するMPLSトランスポートラベルは変更されていました。このセクションのキャプチャの現在のRSVPトランスポートラベル値24を反映するように、R3/P1でのフィルター定義を更新しました。

-

7行目は、MPLSフレームのIPv6ペイロードをデコードします。これは、CE1からCE2に送信されたIPv6パケットです。IPv6パケットは、そのペイロードをICMP6として識別し、これがエコー要求であることを示しています。

-

8行目は、CE2からの応答トラフィックのデコードを開始します。CE2 から CE1 方向では、ミラートラフィックにはラベルが 1 つしか存在しません。これは、R3/PE1ルーターがR2/PE1ルーターにトラフィックを送信する前に最後から2番目のホップポッピング(PHP)を実行した後に残るVRFラベルです。トラフィックは、P1 から PE2 方向の出口でミラーリングされました。

両方のアナライザデバイスでのキャプチャにより、リモートポートミラーリングが期待どおりに機能していることが確認できます。

-

-

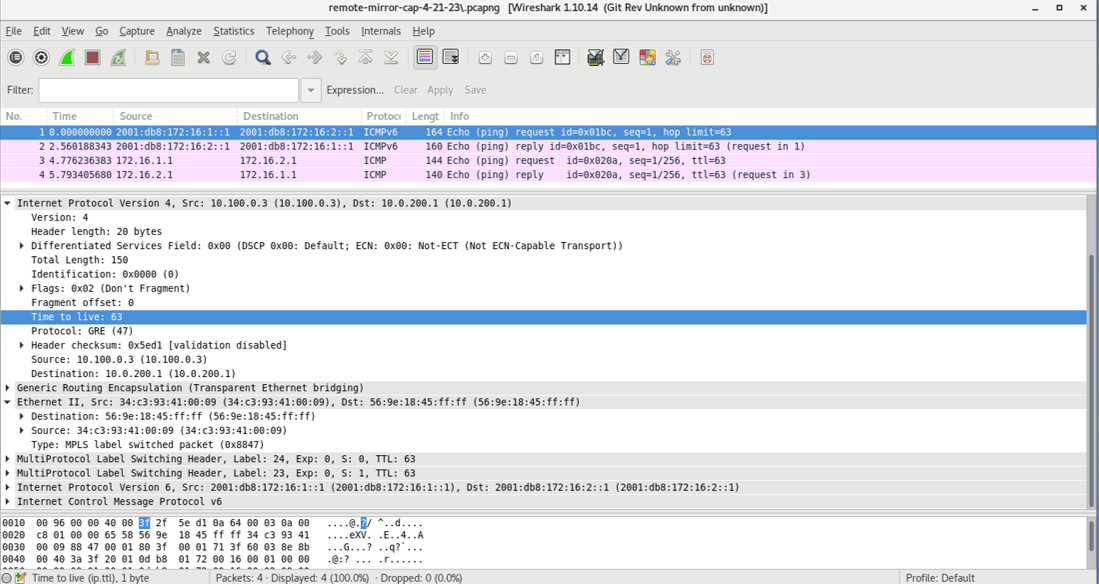

最後に、アナライザ 2 デバイスでキャプチャされたのと同じ CE から CE へのテスト トラフィックを GUI でデコードします。もう一度、MPLSベースのPEルーター上のポートミラー動作を反映するMPLSラベルの存在に注意してください。

キャプチャは、ミラーリングされている IPv4 と IPv6 の両方のテスト トラフィックを示しています。このキャプチャは、P ルーターによってミラーリングされたトラフィックを反映します。その結果、MPLSカプセル化が存在します。

キャプチャは、ミラーリングされている IPv4 と IPv6 の両方のテスト トラフィックを示しています。このキャプチャは、P ルーターによってミラーリングされたトラフィックを反映します。その結果、MPLSカプセル化が存在します。

付録:すべてのルーターでコマンドを設定する

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストします。

R1(CE1)

del interfaces et-0/0/0 set interfaces et-0/0/0 unit 0 family inet address 10.0.12.1/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:12::1/64 set interfaces lo0 unit 0 family inet address 172.16.1.1/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:172:16:1::1/128 set routing-options router-id 172.16.1.1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable

R2(PE1)DUT1

set interfaces et-0/0/0 unit 0 filter input ce1-ce2 set interfaces et-0/0/0 unit 0 filter output ce2-ce1 set interfaces et-0/0/0 unit 0 family inet address 10.0.12.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:12::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.23.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:23::1/64 set interfaces et-0/0/1 unit 0 family mpls set interfaces fti0 unit 1 description "GRE tunnel for remote port mirror" set interfaces fti0 unit 1 tunnel encapsulation gre source address 10.100.0.1 set interfaces fti0 unit 1 tunnel encapsulation gre destination address 10.0.100.1 set interfaces fti0 unit 1 family ccc set interfaces lo0 unit 0 family inet address 192.168.0.2/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::2/128 set forwarding-options port-mirroring instance pe-mirror input rate 1 set forwarding-options port-mirroring instance pe-mirror input run-length 1 set forwarding-options port-mirroring instance pe-mirror family any output interface fti0.1 set policy-options policy-statement ospf-export term 1 from protocol bgp set policy-options policy-statement ospf-export term 1 then accept set firewall family any filter ce1-ce2 term mirror-ce1-ce2 then count ce1-ce2-mirror set firewall family any filter ce1-ce2 term mirror-ce1-ce2 then port-mirror-instance pe-mirror set firewall family any filter ce1-ce2 term mirror-ce1-ce2 then accept set firewall family any filter ce2-ce1 term mirror-ce2-ce1 then count ce2-ce1-mirror set firewall family any filter ce2-ce1 term mirror-ce2-ce1 then port-mirror-instance pe-mirror set firewall family any filter ce2-ce1 term mirror-ce2-ce1 then accept set routing-instances ce1 instance-type vrf set routing-instances ce1 protocols ospf area 0.0.0.0 interface all set routing-instances ce1 protocols ospf export ospf-export set routing-instances ce1 protocols ospf3 area 0.0.0.0 interface all set routing-instances ce1 protocols ospf3 export ospf-export set routing-instances ce1 interface et-0/0/0.0 set routing-instances ce1 route-distinguisher 65001:1 set routing-instances ce1 vrf-target target:65001:100 set routing-instances ce1 vrf-table-label set routing-options router-id 192.168.0.2 set routing-options autonomous-system 65001 set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 192.168.0.2 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family inet-vpn unicast set protocols bgp group ibgp family inet6-vpn unicast set protocols bgp group ibgp neighbor 192.168.0.4 set protocols mpls label-switched-path pe2 to 192.168.0.4 set protocols mpls label-switched-path pe2 no-cspf set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface et-0/0/2.0 passive set protocols rsvp interface all set protocols rsvp interface fxp0 disable

R3(P ルーター)DUT 2

set interfaces et-0/0/0 description "R3-R2 P-PE" set interfaces et-0/0/0 unit 0 filter input ce1-ce2 set interfaces et-0/0/0 unit 0 filter output ce2-ce1 set interfaces et-0/0/0 unit 0 family inet address 10.0.23.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:23::2/64 set interfaces et-0/0/0 unit 0 family mpls set interfaces et-0/0/1 unit 0 family inet address 10.0.34.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:34::1/64 set interfaces et-0/0/1 unit 0 family mpls set interfaces et-0/0/2 unit 0 family inet address 10.0.100.2/24 set interfaces fti0 unit 1 tunnel encapsulation gre source address 10.100.0.3 set interfaces fti0 unit 1 tunnel encapsulation gre destination address 10.0.200.1 set interfaces fti0 unit 1 family ccc set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::3/128 set forwarding-options port-mirroring instance p-router-mirror input rate 1 set forwarding-options port-mirroring instance p-router-mirror input run-length 0 set forwarding-options port-mirroring instance p-router-mirror family any output interface fti0.1 set firewall family any filter ce1-ce2 term ce1-ce2-mirror from mpls-label 22 set firewall family any filter ce1-ce2 term ce1-ce2-mirror then count ce1-ce2-traffic set firewall family any filter ce1-ce2 term ce1-ce2-mirror then port-mirror-instance p-router-mirror set firewall family any filter ce1-ce2 term else then accept set firewall family any filter ce2-ce1 term ce2-ce1-mirror from mpls-label 16 set firewall family any filter ce2-ce1 term ce2-ce1-mirror then count ce2-ce1-traffic set firewall family any filter ce2-ce1 term ce2-ce1-mirror then port-mirror-instance p-router-mirror set firewall family any filter ce2-ce1 term else then accept set routing-options router-id 192.168.0.3 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls interface et-0/0/2.0 disable set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface et-0/0/2.0 passive set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface et-0/0/2.0 passive set protocols rsvp interface all set protocols rsvp interface fxp0 disable

R4(PE2)

set interfaces et-0/0/0 unit 0 family inet address 10.0.34.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:34::2/64 set interfaces et-0/0/0 unit 0 family mpls set interfaces et-0/0/1 unit 0 family inet address 10.0.45.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:45::1/64 set interfaces et-0/0/2 unit 0 family inet address 10.0.200.2/24 set interfaces lo0 unit 0 family inet address 192.168.0.4/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::4/128 set policy-options policy-statement ospf-export term 1 from protocol bgp set policy-options policy-statement ospf-export term 1 then accept set routing-instances ce2 instance-type vrf set routing-instances ce2 protocols ospf area 0.0.0.0 interface all set routing-instances ce2 protocols ospf export ospf-export set routing-instances ce2 protocols ospf3 area 0.0.0.0 interface all set routing-instances ce2 protocols ospf3 export ospf-export set routing-instances ce2 interface et-0/0/1.0 set routing-instances ce2 route-distinguisher 65001:2 set routing-instances ce2 vrf-target target:65001:100 set routing-options router-id 192.168.0.4 set routing-options autonomous-system 65001 set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 192.168.0.4 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family inet-vpn unicast set protocols bgp group ibgp family inet6-vpn unicast set protocols bgp group ibgp neighbor 192.168.0.2 set protocols mpls label-switched-path pe1 to 192.168.0.2 set protocols mpls label-switched-path pe1 no-cspf set protocols mpls ipv6-tunneling set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface et-0/0/2.0 passive set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface et-0/0/2.0 passive set protocols rsvp interface all

R5(CE2)

set interfaces et-0/0/0 unit 0 family inet address 10.0.45.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:45::2/64 set interfaces lo0 unit 0 family inet address 172.16.2.1/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:172:16:2::1/128 set routing-options router-id 172.16.2.1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable

注意事項と制限事項

このセクションでは、PTXプラットフォームでのリモートポートミラーリングに関する注意事項と制限事項を示します。

-

ポートミラーリングインスタンス設定の出力部分を変更する必要がある場合は、新しい設定を追加する前に、まず既存の出力設定を削除し、変更をコミットする必要があります。

-

合計 15 個のミラーインスタンスがサポートされます。リモートポートミラーインスタンスの数が15を超えても、コミットエラーはありません。

-

ミラーリングされたパケットは、1つのリモートアナライザにのみ送信できます。

-

最大パケット長は、128バイトの倍数として設定できます。エクスポートされたパケットは、設定された値より22バイト少なくなります。

-

複数の出力インターフェイスは、特定のミラーリングインスタンスではサポートされていません。複数の出力インターフェイスが設定されている場合、コミットエラーはありません。

-

サンプリングプロセスは GRES をサポートしていません。GRES イベント発生時や

mirrordプロセスの再起動時に、ミラーリングされたトラフィックがドロップします。 -

ローカルルーターで終端するトンネルトラフィックは、エグレス方向にミラーリングすることはできません。

-

出口方向にポリサーアクションを呼び出すフィルターでポートミラーリングを使用することはできません。

-

ミラーリングされたパケットに関連する統計情報は、ファイアウォールカウンターまたはFTIインターフェイスの統計情報によって検証する必要があります。