アウトバウンド HTTPS 上の NETCONF セッション

概要 クライアント アプリケーションは、Junos OS リリース 20.2 を実行しているサポート対象デバイスで、アウトバウンド HTTPS を使用してネットワーク構成プロトコル(NETCONF)セッションを確立できます。

このトピックでは、Junos OSリリース20.2を実行するデバイスで、アウトバウンドHTTPSを使用してNETCONFセッションを確立する方法について説明します。拡張アウトバウンド HTTPS を使用した NETCONF およびシェル セッションの確立については、 拡張アウトバウンド HTTPS 上での NETCONF およびシェル セッションを参照してください。

アウトバウンド HTTPS 上の NETCONF セッションについて

- アウトバウンド HTTPS を介した NETCONF セッションのメリット

- アウトバウンド HTTPS を介した NETCONF セッションの概要

- アウトバウンド HTTPS を介したセッションの接続ワークフロー

アウトバウンド HTTPS を介した NETCONF セッションのメリット

-

NETCONF クライアント アプリケーションが、他のプロトコルからアクセスできないデバイスを管理できるようにします。

-

アウトバウンド HTTPS クライアントの証明書ベースの認証を使用して、デバイスのリモート管理を有効にします。

アウトバウンド HTTPS を介した NETCONF セッションの概要

サポートされる Junos デバイスとネットワーク管理システム間のアウトバウンド HTTPS を介して NETCONF セッションを確立できます。アウトバウンドHTTPSを介したNETCONFセッションにより、SSHなどの他のプロトコルからアクセスできない可能性のあるデバイスをリモートで管理できます。たとえば、デバイスがファイアウォールの背後にあり、ファイアウォールやその他のセキュリティ ツールがそれらのプロトコルをブロックしている場合などに、このような問題が発生する可能性があります。一方、HTTPSは、通常、ほとんどの環境でアウトバウンドが許可されている標準ポートを使用します。

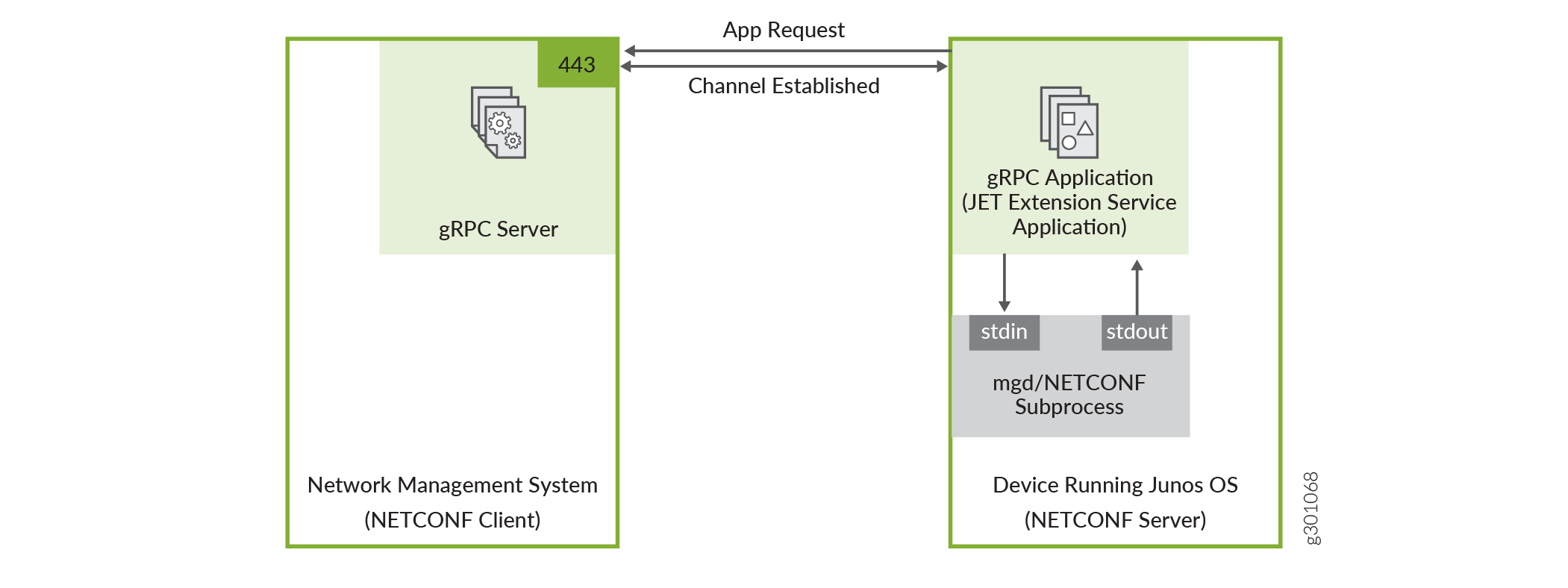

サポートされているデバイスでは、Junos OS には、アウトバウンド HTTPS を使用した NETCONF セッションの確立をサポートする Juniper Extension Toolkit(JET)アプリケーションが含まれています。JET アプリケーションは、gRPC フレームワークを使用して、ネットワーク管理システム上で実行されている gRPC サーバーで構成されるアウトバウンド HTTPS クライアントに接続します。gRPC は、言語に依存しないオープンソースのリモート プロシージャ コール(RPC)フレームワークです。 図 1 は、送信 HTTPS 設定を最も簡単な形式で示しています。

上の NETCONF セッション

上の NETCONF セッション

このシナリオでは、gRPC サーバーは NETCONF クライアントとして機能し、JET アプリケーションは gRPC クライアントと NETCONF サーバーです。gRPC サーバーは、指定されたポート(デフォルトはポート 443)での接続要求をリッスンします。JET アプリケーションを拡張サービスとして構成するとします。関連する接続と認証情報がスクリプトに渡されます。スクリプトの実行中に、設定されたホストとポート上の gRPC サーバーへの接続を自動的に試みます。

JET アプリケーションと gRPC サーバーは、TLS で暗号化された gRPC セッションを介して持続的な HTTPS 接続を確立します。JET アプリケーションは X.509 デジタル証明書を使用して gRPC サーバーを認証し、認証に成功すると、要求された NETCONF セッションがこの接続を介して確立されます。NETCONF 操作は、拡張サービス アプリケーション用に構成されたユーザーのアカウント権限の下で実行されます。

アウトバウンド HTTPS 接続は、X.509 デジタル証明書を使用して gRPC サーバーを認証します。デジタル証明書とは、認証機関または認証機関(CA)と呼ばれる信頼できる第三者を通じて、お客様の身元を確認するための電子的手段です。認証機関はデジタル証明書を発行します。この証明書は、証明書の検証によって 2 つのエンドポイント間のセキュアな接続を確立するために使用できます。X.509 標準では、証明書の形式が定義されています。サポートされている Junos デバイスでアウトバウンド HTTPS を介して NETCONF セッションを確立するには、gRPC サーバーに有効な X.509 証明書が必要です。

基本的なアウトバウンド HTTPS 機能は、単一のアウトバウンド HTTPS クライアントに接続し、そのクライアントに対して 1 つの gRPC サーバーを構成するためのサポートを提供します。サーバー認証では、自己署名 X.509 証明書を使用する必要があります。接続を介して単一のNETCONFセッションを確立できます。

アウトバウンド HTTPS を介したセッションの接続ワークフロー

アウトバウンド HTTPS を介した NETCONF セッションでは、ネットワーク管理システム上で実行されている gRPC サーバーが NETCONF クライアントとして機能し、Junos デバイス上の JET アプリケーションが gRPC クライアントと NETCONF サーバーになります。

gRPCクライアントとサーバーは、以下のアクションを実行して、アウトバウンドHTTPSを介してNETCONFセッションを確立します。

-

gRPC サーバーは、指定されたポート、またはポートが指定されていない場合、デフォルト のポート 443 で受信接続をリッスンします。

-

gRPCクライアントは、設定されたgRPCサーバーとポートとのTCP/IP接続を開始します。

-

gRPC クライアントは TLS メッセージを送信して TLS

ClientHelloハンドシェイクを開始します。 -

gRPC サーバーは、メッセージとその証明書を

ServerHello送信します。 -

gRPCクライアントは、gRPCサーバーのIDを検証します。

-

NETCONF セッションが確立されます。

-

サーバーとクライアントはNETCONF

<hello>メッセージを交換します。 -

NETCONF クライアント アプリケーションは、必要に応じて運用を実行します。

アウトバウンド HTTPS を介して NETCONF セッションを確立する方法

Junos ソフトウェア イメージの一部として含まれる JET アプリケーションを使用して、NMS(ネットワーク管理システム)とサポートされている Junos デバイス間のアウトバウンド HTTPS を介して NETCONF セッションを確立できます。拡張サービスとして設定された JET アプリケーションは、NMS 上で実行されている gRPC サーバーへの接続を開始し、TLS で暗号化された gRPC セッションを介して持続的な HTTPS 接続を確立します。NETCONF セッションはこの HTTPS 接続を介して実行されます。このシナリオでは、gRPC サーバーが NETCONF クライアントであり、JET アプリケーションが gRPC クライアントと NETCONF サーバーです。

アウトバウンド HTTPS を介した NETCONF セッションを確立するには、以下のハードウェアとソフトウェアが必要です。

-

Python 3.5 以降を実行するネットワーク管理システム

-

アップグレードされた FreeBSD リリース 20.2 で Junos OS を実行するデバイスで JET アプリケーションの実行もサポート

メモ:サポートされているデバイスについては、 アウトバウンド HTTPS 上の機能エクスプローラー NETCONF セッションを参照してください。

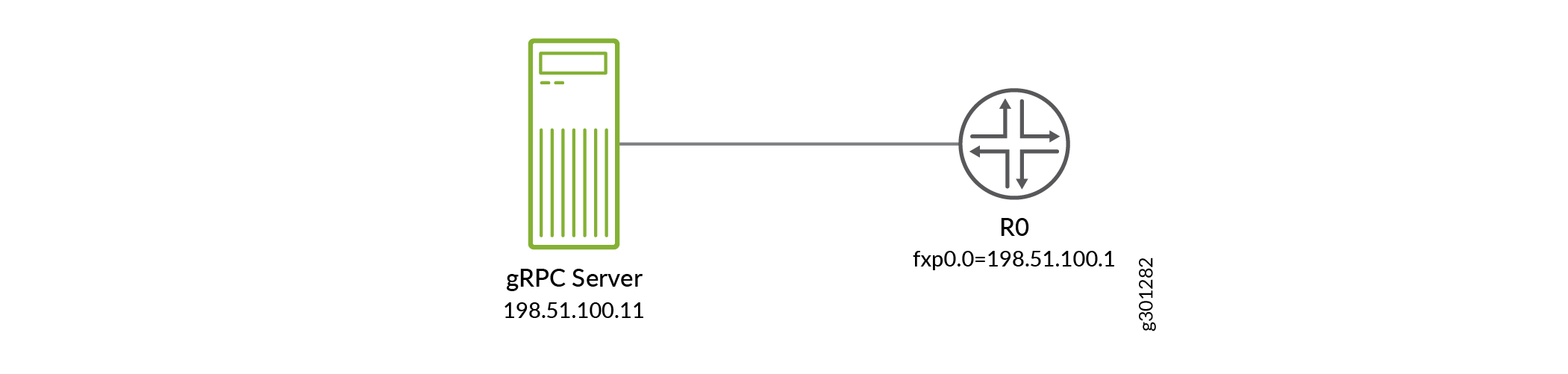

図 2 は、その後のタスクで参照される設定を示しています。

上の NETCONF

上の NETCONF

クライアントとサーバーがアウトバウンド HTTPS を介して NETCONF セッションを確立する前に、以下のセクションで説明する要件を満たす必要があります。

- gRPC サーバーの X.509 証明書を取得する

- gRPC サーバーの設定

- NETCONFユーザーのユーザーアカウントを設定する

- アウトバウンド HTTPS クライアントを設定する

- Junosデバイス上のアウトバウンドHTTPS拡張サービスを設定する

- NETCONF セッションを開始する

gRPC サーバーの X.509 証明書を取得する

アウトバウンド HTTPS 接続は、X.509 公開キー証明書を使用して、ネットワーク管理システムで実行されている gRPC サーバーの ID を認証します。gRPC スタックは、X.509 v3 証明書形式をサポートしています。

gRPC サーバーの証明書の要件は次のとおりです。

-

証明書は自己署名である必要があります。

-

証明書は、共通名(CN)フィールドにgRPCサーバーのホスト名を定義するか、[SubjectAltName(SAN)IP Address]フィールドにgRPCサーバーのIPアドレスを定義する必要があります。Junos デバイスは、サーバーへの接続を確立するために同じ値を使用する必要があります。証明書が SubjectAltName IP アドレス フィールドを定義している場合、デバイスは認証時に共通名フィールドを無視します。

-

証明書は PEM でエンコードされ、 .crt 拡張子を使用する必要があります。

-

証明書とそのキーには、それぞれ server.crt と server.key という名前が必要です。

OpenSSL を使用して証明書を取得するには、

gRPC サーバーの設定

ネットワーク管理システムには、以下のソフトウェアが必要です。

-

Python 3.5 以降

Junosデバイス上のネットワーク管理システムとJETアプリケーションは、gRPCフレームワークを使用して、TLSで暗号化されたgRPCセッションを介して持続的なHTTPS接続を確立します。ネットワーク管理システムは、gRPCスタックをインストールし、指定されたポートで接続要求をリッスンするgRPCサーバーを実行する必要があります。ジュニパーネットワークスは、GitHub のジュニパーネットワークス netconf-https-outbound リポジトリに必要な proto 定義ファイルとサンプル gRPC サーバー アプリケーション ファイルを提供しています。

このセクションでは、Ubuntu 18.04 を実行しているネットワーク管理システム上で gRPC サーバーを設定します。別のオペレーティング システムを実行している場合は、お使いの OS に適したコマンドを使用します。

Ubuntu 18.04を実行しているネットワーク管理システム上にgRPCサーバーを設定するには、次の手順にしたがっています。

gRPC サーバーは、指定されたポートで受信接続を無期限にリッスンします。gRPC サーバーに接続するように Junos デバイスを設定し、接続とセッションを確立した後、必要に応じて NETCONF 操作を実行できます。

NETCONFユーザーのユーザーアカウントを設定する

アウトバウンド HTTPS を介して NETCONF セッションを確立するには、Junos デバイス上でローカルにユーザー アカウントを作成する必要があります。このアカウントを使用して、そのセッションのデバイスで NETCONF 操作を実行します。JET アプリケーションは、このアカウントに設定された権限を使用して実行されます。

Junos デバイスでユーザー アカウントを作成するには、次の手順に従います。

アウトバウンド HTTPS クライアントを設定する

JET アプリケーションは、1 つのアウトバウンド HTTPS クライアントにのみ接続できます。クライアントの接続および認証情報を JET スクリプトのコマンドライン引数として設定します。 表 1 は、引数の概要を示しています。

| 引数 |

値 |

|---|---|

|

|

JET アプリケーションが接続する gRPC サーバーのホスト名または IPv4 アドレス。引数値は、共通名(CN)フィールドのホスト名、または gRPC サーバーの証明書の SubjectAltName IP アドレス フィールドの IP アドレスと一致する必要があります。 |

|

|

(オプション)JET アプリケーションが gRPC サーバーへの接続を試みるポート。デフォルト ポート 443 を使用するには、この引数を省略します。 |

|

|

(オプション)および 行間 証明書をデバイス上の /var/db/scripts/jet ディレクトリにコピーする場合は、この引数を省略できます。鍵サイズが 4096 ビットを超える場合は、証明書をデバイスにコピーする必要があります。 |

開始する前に、以下を含むスクリプト引数の値が必要になります。

-

gRPC サーバーが接続をリッスンしているポート。

-

SubjectAltName IP アドレス フィールドの内容、またはそのようなフィールドがない場合は、gRPC サーバーの証明書の共通名(CN)フィールドの内容。

-

および の間

-----BEGIN CERTIFICATE----------END CERTIFICATE-----のgRPCサーバー証明書の内容は、改行は省略します。この情報は、証明書の内容を Junos OS を実行するデバイスにコピーする代わりに、証明書の内容をスクリプトの引数として設定する場合にのみ必要です。

アウトバウンド HTTPS クライアントを設定するには:

Junosデバイス上のアウトバウンドHTTPS拡張サービスを設定する

アウトバウンド HTTPS で NETCONF セッションをサポートする Junos リリースには、JET アプリケーションとサポート ファイルがソフトウェア イメージに含まれています。 表 2 は、デバイスの /var/db/scripts/jet ディレクトリにあるファイルの概要を示しています。

| ファイル |

説明 |

|---|---|

| nc_grpc_app.py |

gRPC フレームワークを使用して、ネットワーク管理システム上で実行されている gRPC サーバーとの永続的 HTTPS 接続を確立する JET アプリケーション。 |

| nc_grpc_pb2.py nc_grpc_pb2_grpc.py |

必要なライブラリ |

アウトバウンド HTTPS を介したセッションに Junos デバイスを設定するには、次の手順に従います。

アプリケーションが正常に開始されると、 outbound_https.log ファイルにメッセージが記録されます。

構成のコミット後にアプリケーションが自動的に起動しない場合は、このアプリケーションに関連するログ メッセージを確認して問題のトラブルシューティングを行います。Junos OS で、 コマンドを show log jet.log 発行します。

NETCONF セッションを開始する

ネットワーク管理システム上で実行されている gRPC サーバーは NETCONF クライアントとして機能し、Junos デバイス上の JET アプリケーションは gRPC クライアントおよび NETCONF サーバーとして機能します。gRPC サーバーと JET アプリケーションを起動すると、JET アプリケーションは指定されたポート上の gRPC サーバーへの接続を試みます。接続が成功すると、gRPCクライアントはgRPCサーバーを認証します。サーバー認証に成功すると、NETCONF セッションが自動的に開始されます。

アウトバウンド HTTPS を介して NETCONF セッションを確立するには、