このページの内容

ソースNAT

ソース NAT は、プライベート IP アドレスをパブリック ルーティング可能なアドレスに変換してホストと通信する場合に最も一般的に使用されます。送信元 NAT は、ルーターを通過するパケットの送信元アドレスを変更します。NATプールは、クライアントIPアドレスの代わりとして設計されたアドレスのセットです。詳細については、次のトピックを参照してください。

ソース NAT について

送信元 NAT は、ジュニパーネットワークス デバイスから送信されるパケットの送信元 IP アドレスの変換です。送信元NATは、プライベートIPアドレスを持つホストがパブリックネットワークにアクセスできるようにするために使用されます。

ソースNATでは、プライベートネットワークからインターネットなど、発信ネットワーク接続に対してのみ接続を開始できます。ソース NAT は、以下の変換を実行するために一般的に使用されます。

-

単一のIPアドレスを別のアドレスに変換する(例えば、プライベートネットワーク内の単一のデバイスにインターネットへのアクセスを提供する場合など)。

-

連続したアドレスのブロックを、同じサイズの別のアドレスのブロックに変換します。

-

連続したアドレスのブロックをより小さいサイズのアドレスの別のブロックに変換します。

-

ポート変換を使用して、連続したアドレスのブロックを単一のIPアドレスまたはそれより小さなアドレスのブロックに変換します。

-

アドレスの連続したブロックをエグレスインターフェイスのアドレスに変換します。

エグレスインターフェイスのアドレスへの変換には、アドレスプールは必要ありません。その他のすべての送信元 NAT 変換では、アドレス プールの設定が必要です。同じサイズのアドレスブロックの1対1および多対多変換では、変換されるすべてのアドレスに対してプールに使用可能なアドレスがあるため、ポート変換は必要ありません。

アドレスプールのサイズが変換されるアドレスの数よりも小さい場合は、変換できる同時アドレスの総数がアドレスプールのサイズによって制限されるか、ポート変換を使用する必要があります。例えば、253個のアドレスのブロックを10個のアドレスのアドレスプールに変換した場合、ポート変換を使用しない限り、最大10台のデバイスを同時に接続できます。

以下のタイプの送信元 NAT がサポートされています。

-

元の送信元 IP アドレスからエグレス インターフェイスの IP アドレスへの変換(インターフェイス NAT とも呼ばれます)。ポートアドレス変換は常に実行されます。

-

ポートアドレス変換を行わずに、元の送信元IPアドレスをユーザー定義のアドレスプールからIPアドレスに変換します。元の送信元IPアドレスと変換された送信元IPアドレス間の関連付けは動的です。ただし、いったん関連付けが発生すると、同じNATルールに一致する新しいトラフィックに対して、同じ元の送信元IPアドレスに同じ関連付けが使用されます。

-

ポートアドレス変換を使用して、元の送信元IPアドレスをユーザー定義のアドレスプールからIPアドレスに変換します。元の送信元IPアドレスと変換された送信元IPアドレス間の関連付けは動的です。アソシエーションが存在する場合でも、同じNATルールに一致する新しいトラフィックに対して、同じ元の送信元IPアドレスが別のアドレスに変換される場合があります。

-

IPアドレスをシフトして、元の送信元IPアドレスをユーザー定義のアドレスプールからIPアドレスに変換します。このタイプの変換は、1対1の静的で、ポートアドレス変換は行いません。元の送信元IPアドレス範囲がユーザー定義プール内のIPアドレス範囲よりも大きい場合、未変換のパケットは破棄されます。

MXシリーズデバイスで、アグリゲートマルチサービス(AMS)インターフェイスで送信元NATを使用する場合。 service set コマンドは、各AMSインターフェイスに個別のエントリーを作成します。そのため、メモリ使用率が使い果たされ、追加のAMSインターフェイスを設定すると、設定コミットエラーが発生します。

加入者ポート使用率アラーム

キャリアグレードのネットワークアドレス変換(CGNAT)を使用して、ポートの使用状況を監視および管理できます。 set secuirty nat source subscriber-pool-utilization-alarm を使用してしきい値制限を設定し、ポートまたはポートブロックの使用が設定されたしきい値を超えた場合に通知を受信します。

プールがポートブロック割り当て(PBA)として設定されており、加入者がしきい値よりも多くのポートブロックを使用している場合、通知が生成されます。

Deterministic NAT(DETNAT)プールの場合、加入者が割り当てられたブロックのしきい値よりも多くのポートを使用すると、通知が生成されます。

ダンピング間隔

設定されたしきい値を超えた場合、システムはRAISE_ALARMを送信し、その後に抑制期間が続き、その間はそれ以上のアラームは送信されません。

設定可能なタイマーを使用して、[set secuirty nat source subscriber-pool-utilization-alarm]階層のdampening-intervalを使用して、システムログまたはSNMPサーバーが頻繁なアラーム通知で殺到するのを防ぎます。

CLEAR_ALARMがトリガーされない場合、抑制期間は継続されます。抑制期間内にCLEAR_ALARMを受信すると、システムログはタイマーから削除され、CLEAR_ALARMが送信されます。

詳細については、 加入者プール利用警報 および show security nat source port-blockを参照してください。

NAT の中央ポイント アーキテクチャの強化について

システムセッションの容量とセッションの立ち上げ速度は、セントラルポイントメモリ容量とCPU容量によって制限されます。以下のリストでは、パフォーマンスを向上させるための NAT の拡張機能について説明します。

中央ポイントアーキテクチャは、中央ポイントセッションをサポートしなくなりました。そのため、NATは、IPアドレスまたはポートの割り当てと使用状況を追跡するために、NATトラッカーを維持する必要があります。NATトラッカーは、NATリソースの管理に使用されるNAT IPまたはポートマッピングへのSPUセッションIDのグローバルNATアレイです。

デフォルトでは、NATルールのアラームとトラップ統計情報のカウンター更新メッセージは、中央ポイントシステムの各セッショントリガーに基づいて統計情報を更新するのではなく、1秒間隔でサービス処理ユニット(SPU)から中央ポイントに送信されます。

NAT後の5タプルハッシュがNAT前の元の5タプルハッシュと同じになるように、割り当てられた特定のNAT IPアドレスまたはポートをサポートするには、特定の計算で元のハッシュと同じハッシュになるNATポートを選択します。したがって、転送セッションが短縮されます。NATが使用されている場合、リバースウィングは別のSPUにハッシュされます。リバーストラフィックをセッションSPUに転送するには、フォワードセッションをインストールする必要があります。NATは、ハッシュアルゴリズムで使用できるポートを選択して、リバースウィングを最初のウィングと同じSPUにハッシュしようとします。そのため、このアプローチにより、NATパフォーマンスとスループットの両方が向上します。

NAT パフォーマンスを向上させるために、IP シフティング プール(非 PAT プール)管理が中央ポイントから SPU に移行され、NAT 要求を中央ポイントに送信するのではなく、そのプールのすべてのローカル NAT リソースがローカルで管理されるように NAT されます。したがって、IPアドレスシフトの1秒あたりのNATプール接続数とスループットが向上します。

ポートオーバーフローバーストモード

ポートオーバーフローバーストモードでは、割り当てられたポートブロックを超えてポートを使用できます。バースト用に予約するIPアドレス内のポート範囲を持つバーストプールを構成できます。

プライマリプールタイプとバーストプールタイプがあり、加入者がプライマリプールに設定された制限に達すると、デバイスはバーストプールを使用します。

Brustモードは、以下でサポートされています。

PBAタイプのバーストプールを持つ決定論的なNATソースNATプール。

動的ネットワーク アドレス NAT変換(NAPT)タイプのバースト プールを備えた決定論的 NAT ソース NAT プール。

PBAタイプのバーストプールを持つ通常のPBAソースNATプール。

動的NAPTタイプのバーストプールを持つ通常のPBAソースNATプール。

| NATタイプ |

設定されたポートブロック制限を超えない前 |

設定されたポートブロック制限を超えない後 |

|---|---|---|

| PBAタイプのバーストプールを持つ決定論的なNATソースNATプール |

プライマリDetNATプールのポートブロックが使用されます。 |

PBAで設定されたバーストプールからのポートブロック。 |

| 動的ネットワークアドレスポート変換(NAPT)タイプバーストプールを使用した決定論的NATソースNATプール |

プライマリDetNATプールのポートブロックが使用されます。 |

動的NAPTで設定されたバーストプールからのポートブロック。 |

| 通常のPBAソースNATプールとPBAタイプのバーストプール |

プライマリPBAプールのポートブロックが使用されます。 |

PBAで設定されたバーストプールからのポートブロック。 |

| 動的NAPTタイプのバーストプールを持つ通常のPBAソースNATプール |

プライマリPBAプールのポートブロックが使用されます。 |

動的NAPTで設定されたバーストプールからのポートブロック。 |

PBAバーストタイプ方式—PBAはAPPおよび非APPモードの操作をサポートします。

-

APPモード—ポートはプライマリプールから割り当てられます。プライマリプールからの加入者制限を超えると、バーストプールから同じIPアドレスで使用可能なポートがあれば、新しいセッションが作成されます。

-

非APPモード—ポートはプライマリプールから割り当てられます。プライマリプールからの加入者制限を超えると、バーストプールから使用可能なIPアドレスとポートを使用して新しいセッションが作成されます。

DetNATバーストタイプ方式—ポートはプライマリプールから割り当てられます。バーストプールの同じIPアドレスがある場合、または同じIPアドレスから使用可能なすべてのポートがない場合、別のIPアドレスで新しいセッションが作成されます。バーストプールがプライマリプールとは異なるIPで設定されている場合は、バーストプールの別のIPを使用します。

ソース NAT パフォーマンスの最適化

ソースNATは、機能とパフォーマンスのニーズに基づいて最適化できます。

ポートランダム化モード(デフォルト)

プールベースの送信元NATとインターフェイスNATでは、ポートランダム化モードが有効になり、デフォルトで使用されます。

このモードでは、デバイスはラウンドロビンベースでIPアドレスを選択し、ポート選択はランダムです。つまり、デバイスがNAT変換を実行するときに、まずラウンドロビンでIPアドレスを選択し、次にランダム化によってそのIPアドレスに使用されるポートを選択します。

ポート番号をランダムに割り当てることで、DNSポイズン攻撃などのセキュリティ脅威から保護できますが、関連する計算やNATテーブルリソースにより、パフォーマンスやメモリ使用量にも影響を与える可能性があります。

ラウンドロビンモード

リソース集約度の低い NAT 変換方法では、ラウンドロビン割り当て方法のみを使用します。ランダム化では、割り当てられたポートごとに計算作業が必要ですが、ラウンドロビン方式ではポートを順番に選択するだけです。

このモードでは、デバイスはラウンドロビンベースでIPアドレスとポートの両方を選択します。つまり、デバイスがNAT変換を実行するときに、まずラウンドロビンでIPアドレスを選択し、次にラウンドロビンでそのIPアドレスに使用されるポートを選択します。

例えば、送信元プールに1つのIPアドレスしか含まれていない場合:

フローの最初のパケットが到着すると(セッションを作成する)、IP1、ポートNに変換されます。そのフローの後続のパケットは同じIP/ポートに割り当てられます。

新しいフローの最初のパケットが到着すると、IP1、ポートN+1などに変換されます。

送信元プールに2つのIPアドレスが含まれている場合:

フローの最初のパケットが到着する(セッションを作成する)と、IP1、ポートXに変換されます。そのフローの後続のパケットは同じIP/ポートに割り当てられます。

2番目のフローの最初のパケットが到着すると、IP2、ポートXに変換されます。

3 番目のフローの最初のパケットが到着すると、IP1、ポート X+1 に変換されます。

4番目のフローの最初のパケットが到着すると、IP2、ポートX+1などに変換されます。

設定

ラウンドロビンモードはデフォルトで有効になっていますが、ポートランダム化モード(これも有効)の方が優先されます。ラウンドロビンモードを使用するには、次のように優先度の高いポートランダム化モードを無効にします。

user@host# set security nat source port-randomization disable

ラウンドロビンモードを無効にする(そしてポートのランダム化を再度有効にする)には、次のように設定ステートメントを削除します。

user@host# delete security nat source port-randomization disable

セッションアフィニティモード

上記のモードでは、特定のセッションは、5タプル(送信元IP、送信先IP、送信元ポート、送信先ポート、プロトコル)ハッシュに基づいてインバウンドSPUによって処理されます。NAT が関係している場合、5 タプル ハッシュは、セッションの送信部分とセッションのリターン部分で異なります。そのため、アウトバウンド NAT セッション情報は 1 つの SPU に配置され、リターン(リバース)NAT セッション情報は別の SPU に配置されている可能性があります。セッションアフィニティモードの目的は、同じSPU上でアウトバウンドとリターントラフィックの両方の転送セッション情報を維持することです。

このモードでは、デバイスはIPとポート選択に「リバースNATエンハンスメント」変換アルゴリズムを使用し、NATセッションとスループットのパフォーマンスを向上させます。NAT モジュールは、ハッシュ アルゴリズムで使用できる IP アドレスとポートを選択して、アウトバウンド フロー要素とリターン フロー要素で選択した SPU を同一にすることができます。

設定

セッション アフィニティ モードはデフォルトで有効になっていますが、ポートのランダム化モードとラウンドロビン モード(これも有効)の両方の方が優先されます。セッション アフィニティ モードを使用するには、次のようにポートのランダム化モードとラウンドロビン モードの両方を無効にします。

user@host# set security nat source port-randomization disable user@host# set security nat source port-round-robin disable

セッション アフィニティ モードを無効にし、ラウンドロビンまたはポートランダム化モードのいずれかを再度有効にするには、次のように設定ステートメントの一方または両方を削除します。

user@host# delete security nat source port-round-robin disable user@host# delete security nat source port-randomization disable

使用上の注意

セッションアフィニティモードに関する注意事項とガイドラインは以下の通りです。

可能な限り大きな NAT ポート プールを使用します(以下の「セキュリティに関する考慮事項」を参照)。

アルゴリズムは、設定されたポート範囲内からポートを選択します。使用可能なポートがない場合、NATポートはランダム選択に基づいて割り当てられます。

静的 NAT と宛先 NAT はアフィニティ モードを使用できません。

セキュリティに関する考慮事項

セッションアフィニティは、転送セッションを統合することでパフォーマンスを向上させますが、アルゴリズムは純粋なランダム化ではなく、特定のパラメーターを持つ事前定義されたアルゴリズムに基づいてIPアドレスとポートを選択するため、セキュリティはある程度低下します。とはいえ、通常、アルゴリズムが選択できる適格なポートが複数あるため、ある程度のランダム化はまだあります。

セキュリティリスクを軽減する最善の方法は、使用される送信元ポート番号が予測不可能にならないようにすることです。つまり、一時ポートが選択される NAT プール リソースの範囲が大きいほど、攻撃者が選択したポート番号を推測する可能性は低くなります。このため、可能な限り大規模な NAT ポート プールを設定することをお勧めします。

送信元NAT情報の監視

目的

送信元ネットワークアドレス変換(NAT)ルール、プール、永続NAT、ペアリングアドレスに関する設定済み情報を表示します。

アクション

J-Webユーザーインターフェイスで 監視>NAT>ソースNAT を選択するか、以下のCLIコマンドを入力します。

show security nat source summary

show security NATソースプール pool-name

show security nat source persistent-nat-table

show security nat source paired-address

表2は 、送信元NATの監視に使用できるオプションを示しています。

フィールド |

説明 |

アクション |

|---|---|---|

| ルール | ||

ルールセット名 |

ルールセットの名前。 |

リストから表示するすべてのルールセットまたは特定のルールセットを選択します。 |

トータルルール |

設定されたルールの数。 |

– |

ID |

ルールID番号。 |

– |

名前 |

ルールの名前 。 |

– |

差出人 |

パケットが流れるルーティングインスタンス/ゾーン/インターフェイスの名前。 |

– |

宛先 |

パケットが流れるルーティングインスタンス/ゾーン/インターフェイスの名前。 |

– |

送信元アドレス範囲 |

送信元プール内の送信元IPアドレス範囲。 |

– |

宛先アドレス範囲 |

送信元プール内の宛先IPアドレス範囲。 |

– |

送信元ポート |

送信元ポート番号。 |

– |

IPプロトコル |

IPプロトコル。 |

– |

アクション |

ルールに一致するパケットに対して実行されたアクション。 |

– |

永続的な NAT タイプ |

永続的な NAT タイプ。 |

– |

非アクティブタイムアウト |

永続的な NAT バインディングの非アクティブ タイムアウト間隔。 |

– |

アラームしきい値 |

使用率アラームのしきい値。 |

|

最大セッション数 |

最大セッション数。 |

– |

セッション(成功/失敗/現在) |

成功、失敗、現在のセッション

|

– |

変換ヒット数 |

変換テーブル内の変換が送信元NATルールに使用された回数。 |

– |

| プール | ||

プール名 |

プールの名前。 |

リストから表示するすべてのプールまたは特定のプールを選択します。 |

プール合計数 |

追加されたプールの合計数。 |

– |

ID |

プールのID。 |

– |

名前 |

送信元プールの名前。 |

– |

アドレス範囲 |

送信元プール内のIPアドレス範囲。 |

– |

シングル/ツインポート |

割り当てられたシングルポートとツインポートの数。 |

– |

ポート |

プール内の送信元ポート番号。 |

– |

アドレスの割り当て |

アドレス割り当てのタイプを表示します。 |

– |

アラームしきい値 |

使用率アラームのしきい値。 |

– |

ポートの過負荷率 |

ポートの過負荷容量。 |

– |

ルーティングインスタンス |

ルーティングインスタンスの名前。 |

– |

アドレス合計数 |

IP アドレスの合計、IP アドレス セット、またはアドレス帳エントリー。 |

– |

ホストアドレスベース |

元の送信元IPアドレス範囲のホストベースアドレス。 |

– |

翻訳ヒット数 |

変換テーブル内の変換が送信元 NAT に使用された回数。 |

– |

| トップ10の翻訳ヒット | ||

グラフ |

上位10件の変換ヒットのグラフを表示します。 |

– |

| 永続的 NAT | ||

| 永続的な NAT テーブル統計情報 | ||

バインディング合計 |

FPCの永続的なNATバインディングの合計数を表示します。 |

– |

使用中のバインディング |

FPCに使用されている永続的なNATバインディングの数。 |

– |

eNode合計 |

FPC の永続的 NAT ノードの総数。 |

– |

使用中のenode |

FPC で使用されている永続的 NAT ノードの数。 |

– |

| 永続的な NAT テーブル | ||

送信元NATプール |

プールの名前。 |

リストから表示するすべてのプールまたは特定のプールを選択します。 |

内部IP |

内部IPアドレス。 |

リストから表示するすべてのIPアドレスまたは特定のIPアドレスを選択します。 |

内部ポート |

システムで設定されている内部ポートを表示します。 |

リストから表示するポートを選択します。 |

内部プロトコル |

内部プロトコル。 |

リストから表示するすべてのプロトコルまたは特定のプロトコルを選択します。 |

内部IP |

内部から外部への発信セッションの内部トランスポートIPアドレス。 |

– |

内部ポート |

内部から外部への発信セッションの内部トランスポートポート番号。 |

– |

内部プロトコル |

内部から外部への発信セッションの内部プロトコル。 |

– |

リフレクティブIP |

送信元IPアドレスの変換されたIPアドレス。 |

– |

反射ポート |

ポートの変換された番号を表示します。 |

– |

リフレクティブプロトコル |

変換されたプロトコル。 |

– |

送信元NATプール |

永続的なNATが使用されている送信元NATプールの名前。 |

– |

タイプ |

永続的な NAT タイプ。 |

– |

残り時間/会議時間 |

残っている非アクティブタイムアウト期間と、設定されたタイムアウト値 |

– |

現在のセッション数/最大セッション数 |

永続的なNATバインディングに関連付けられた現在のセッションの数と最大セッション数。 |

– |

送信元NATルール |

この永続的なNATバインディングが適用される送信元NATルールの名前。 |

– |

| 外部ノードテーブル | ||

内部IP |

内部から外部への発信セッションの内部トランスポートIPアドレス。 |

– |

内部ポート |

内部から外部への発信セッションの内部ポート番号。 |

– |

外部IP |

内部から外部への発信セッションの外部IPアドレス。 |

– |

外部ポート |

内部から外部への発信セッションの外部ポート。 |

– |

ゾーン |

内部から外部への発信セッションの外部ゾーン。 |

– |

| ペアリングアドレス | ||

プール名 |

プールの名前。 |

リストから表示するすべてのプールまたは特定のプールを選択します。 |

指定されたアドレス |

IPアドレス。 |

すべてのアドレスを選択するか、表示する内部または外部IPアドレスを選択して、IPアドレスを入力します。 |

プール名 |

選択したプールを表示します。 |

– |

内部アドレス |

内部IPアドレスを表示します。 |

– |

外部アドレス |

外部IPアドレスを表示します。 |

– |

| リソース使用状況 | ||

| すべてのソースプールの使用率 | ||

プール名 |

プールの名前。 |

ポートアドレス変換(PAT)プールの追加使用情報を表示するには、プール名を選択します。この情報は、指定されたプールの詳細ポート使用率の下に表示されます。 |

プールタイプ |

プールタイプ:PAT または非 PAT |

– |

ポートの過負荷率 |

PAT プールのポート過負荷容量。 |

– |

住所 |

プール内のアドレス。 |

– |

使用済み |

プール内の使用済みリソース数 非PATプールの場合、使用されているIPアドレスの数が表示されます。 PATプールの場合、使用されているポート数が表示されます。 |

– |

利用可能 |

プール内の使用可能なリソースの数。 非PATプールの場合、使用可能なIPアドレスの数が表示されます。 PATプールの場合、使用可能なポートの数が表示されます。 |

– |

合計 |

プール内の使用済みリソースと使用可能なリソースの数 非PATプールの場合、使用されているIPアドレスと使用可能なIPアドレスの合計数が表示されます。 PATプールの場合、使用されているポートと使用可能なポートの合計数が表示されます。 |

– |

使用 |

使用されたリソースの割合。 非PATプールの場合、使用されているIPアドレスの割合が表示されます。 PATプールの場合、シングルポートとツインポートを含むポートの割合が表示されます。 |

– |

ピーク使用時 |

ピーク日時に使用されたリソースの割合。 |

– |

| 指定されたプールのポート使用率の詳細 | ||

アドレス名 |

PATプール内のIPアドレス。 |

詳細な使用情報を表示するIPアドレスを選択します。 |

Factor-Index |

インデックス番号。 |

– |

ポート範囲 |

一度に割り当てられるポート数を表示します。 |

– |

使用済み |

使用されているポート数を表示します。 |

– |

利用可能 |

使用可能なポート数を表示します。 |

– |

合計 |

使用されているポートと使用可能なポートの数を表示します。 |

– |

使用 |

ピーク時に使用されたポートの割合を表示します。 |

– |

キャリアグレードの NAT を使用した加入者ポートの使用状況の監視

始める前に:

-

加入者ポートの使用状況を監視するためのガイドラインを理解します。 ポートブロック割り当てサイズの設定を参照してください。

ポートまたはポートブロックの使用量を超えたときに通知を受信することで、ポート使用率を監視するためのしきい値制限を設定できます。ポートブロック割り当て(PBA)モードとDetNAT(Deterministic NAT)モードの両方がサポートされています。

SNMP MIBオブジェクトは次のとおりです。

-

jnxJsSrcNatSubThresholdStatus - 送信元 NAT 加入者しきい値ステータス トラップ

-

jnxJsNatSubscriberIp–加入者IPアドレス

-

jnxJsNAT–NAT MIB

システムログメッセージは以下の通りです。

- RT_SRC_NAT_SUBS_POOL_ALARM_DAMPENING

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_RAISE: Subscriber ip: 10.0.0.1, Source NAT pool: pool-name, Pool type: PBA, threshold: 90%, current: 100% - RT_SRC_NAT_SUBS_POOL_ALARM_CLEAR

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_CLEAR: Subscriber ip: 10.0.0.1, Source NAT pool: pool-name, Pool type: PBA, threshold: 50%, current: 25% - RT_SRC_NAT_SUBS_POOL_ALARM_RAISE

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_DAMPENING: Subscriber IP: 10.1.1.2, NAT pool: pool-name, threshold alarm [raise, clear] suppressed for 2 times in last 10 seconds

送信元NAT設定の概要

ソース NAT の主な設定タスクは以下のとおりです。

例:エグレスインターフェイス変換用の送信元NATの設定

この例では、エグレスインターフェイスのパブリックアドレスに対するプライベートアドレスのソースNATマッピングを設定する方法を説明します。

要件

始める前に:

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

セキュリティゾーンを作成し、インターフェイスを割り当てます。 「セキュリティゾーンについて」を参照してください。

概要

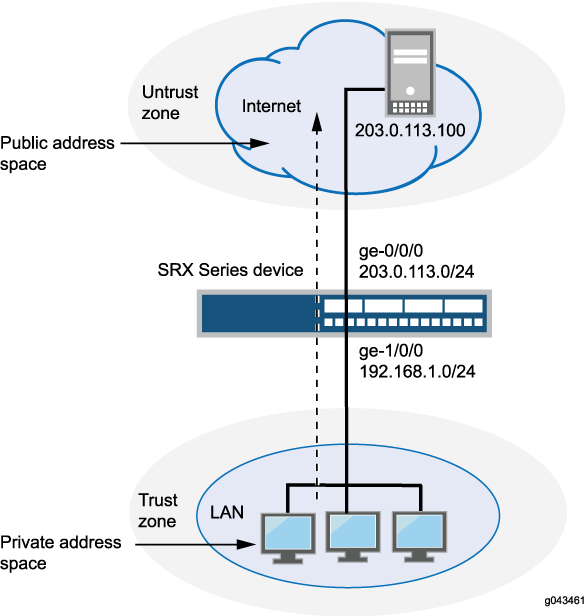

この例では、プライベートアドレス空間にtrustセキュリティゾーンを、パブリックアドレス空間にuntrustセキュリティゾーンを使用します。 図1では、トラストゾーン内のプライベートアドレスを持つデバイスは、エグレスインターフェイスge-0/0/0を介してパブリックネットワークにアクセスします。宛先アドレスがuntrustゾーンにあるtrustゾーンからジュニパーネットワークスセキュリティデバイスに入るパケットの場合、送信元IPアドレスはegressインターフェイスのIPアドレスに変換されます。

egressインターフェイスを使用する送信元NATに送信元NATプールは必要ありません。エグレスインターフェイスにプロキシARPを設定する必要はありません。

この例では、以下の設定について説明します。

送信元NATルールセットは、trustゾーンからuntrustゾーンへの任意のパケットを一致させるルール

r1とrs1します。一致するパケットの場合、送信元アドレスはエグレスインターフェイスのIPアドレスに変換されます。trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシー。

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat interface set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベル間を移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

エグレスインターフェイスへの送信元NAT変換を設定するには:

ソース NAT ルール セットを作成します。

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

パケットを一致させ、送信元アドレスをエグレスインターフェイスのアドレスに変換するルールを設定します。

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat interface

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシーを設定します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

結果

設定モードから、 show security nat および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

source {

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 0.0.0.0/0;

destination-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

送信元NATルールの使用状況の確認

目的

送信元NATルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source rule all コマンドを入力します。変換ヒットフィールドを表示して、ルールに一致するトラフィックを確認します。

例:単一アドレス変換用の送信元 NAT の設定

この例では、単一のプライベートアドレスとパブリックアドレスの送信元NATマッピングを設定する方法を説明します。

要件

始める前に:

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

セキュリティゾーンを作成し、インターフェイスを割り当てます。 「セキュリティゾーンについて」を参照してください。

概要

この例では、プライベートアドレス空間にtrustセキュリティゾーンを、パブリックアドレス空間にuntrustセキュリティゾーンを使用します。 図2では、trustゾーン内のプライベートアドレス192.168.1.200を持つデバイスがパブリックネットワークにアクセスしています。デバイスがuntrustゾーンの宛先アドレスに送信したパケットの場合、ジュニパーネットワークスセキュリティデバイスは送信元IPアドレスをパブリックIPアドレス203.0.113.200/32に変換します。

この例では、以下の設定について説明します。

IPアドレス203.0.113.200/32を含む送信元NATプール

src-nat-pool-1。送信元NATルールセットは、送信元IPアドレス192.168.1.200/32を持つtrustゾーンからuntrustゾーンへのパケットを一致させるルール

r1とrs1します。一致するパケットの場合、送信元アドレスはプール内のIPアドレスに変換src-nat-pool-1。インターフェイスge-0/0/0.0上のアドレス203.0.113.200のプロキシARP。これにより、ジュニパーネットワークスのセキュリティデバイスは、そのアドレスのインターフェイスで受信したARPリクエストに応答できます。

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシー。

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security nat source pool src-nat-pool-1 address 203.0.113.200/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 192.168.1.200/32 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.200/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベル間を移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

単一のIPアドレスのソースNAT変換を設定するには:

ソース NAT プールを作成します。

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.200/32

ソース NAT ルール セットを作成します。

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

パケットを照合し、送信元アドレスをプール内のアドレスに変換するルールを設定します。

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 192.168.1.200/32 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

プロキシARPを設定します。

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.200

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシーを設定します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

結果

設定モードから、 show security nat および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.200/32;

}

}

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.200/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

送信元 NAT プールの使用状況の検証

目的

送信元NATプールからのIPアドレスを使用するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source pool all コマンドを入力します。変換ヒットフィールドを表示して、プールからのIPアドレスを使用しているトラフィックを確認します。

送信元NATルールの使用状況の確認

目的

送信元NATルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source rule all コマンドを入力します。変換ヒットフィールドを表示して、ルールに一致するトラフィックを確認します。

例:SRXシリーズファイアウォールでMAP-Eを設定する

この設定例を使用して、SRXシリーズファイアウォールでカプセル化によるアドレスとポートのマッピング(MAP-E)機能を設定します。

| 読書時間 |

1時間未満 |

| 設定時間 |

1時間未満 |

- 前提条件の例

- 始める前に

- 機能の概要

- トポロジーの概要

- トポロジー図

- MAP-E CEデバイスとしてのSRXシリーズファイアウォールの手順設定

- BRデバイスとしてのMXシリーズデバイスの手順設定

- 検証

- 付録1:すべてのデバイスでコマンドを設定する

- 付録2:すべてのデバイスで設定出力を表示する

前提条件の例

| ハードウェア要件 |

ジュニパーネットワークス® SRX1500ファイアウォールまたはそれ以前のデバイスモデルまたはジュニパーネットワークス® vSRX仮想ファイアウォール(vSRX3.0) |

| ソフトウェア要件 |

Junos OSリリース19.4R1以降。 |

始める前に

| 利点 |

|

| 詳細はこちら |

カプセル化を使ったアドレスとポートのマッピングについて(MAP-E) |

| ハンズオンエクスペリエンス |

vLabサンドボックス:NAT - 送信元と宛先 |

| 詳細情報 |

NFXシリーズデバイスでのMAP-Eの設定カプセル化を使ったアドレスとポートのマッピング(MAP-E)について次世代サービスのためのカプセル化によるアドレスとポートのマッピング(MAP-E) |

機能の概要

MAP-Eは、IPv6ネットワークを介してIPv4パケットを伝送します。MAP-Eネットワークには、2種類のデバイスが含まれます。

-

MAP-E カスタマー エッジ(CE):これらのデュアルスタック CE デバイスは、IPv4 と IPv6 の両方をサポートします。また、ネットワークアドレスポート変換(NAPT)を実行することもできます。

-

MAP-E ボーダー リレー(BR):CE デバイスは、IPv6 のみのネットワーク ドメインを介してプライベート IPv4 ホストと BR デバイスを接続します。

表6は 、この例で導入された設定コンポーネントの概要を示しています。

| 使用されたテクノロジー |

|

| 一次検証タスク |

SRXシリーズファイアウォールでMAP-Eの設定を完了した後、MAP-Eの設定のステータスを確認できます。 |

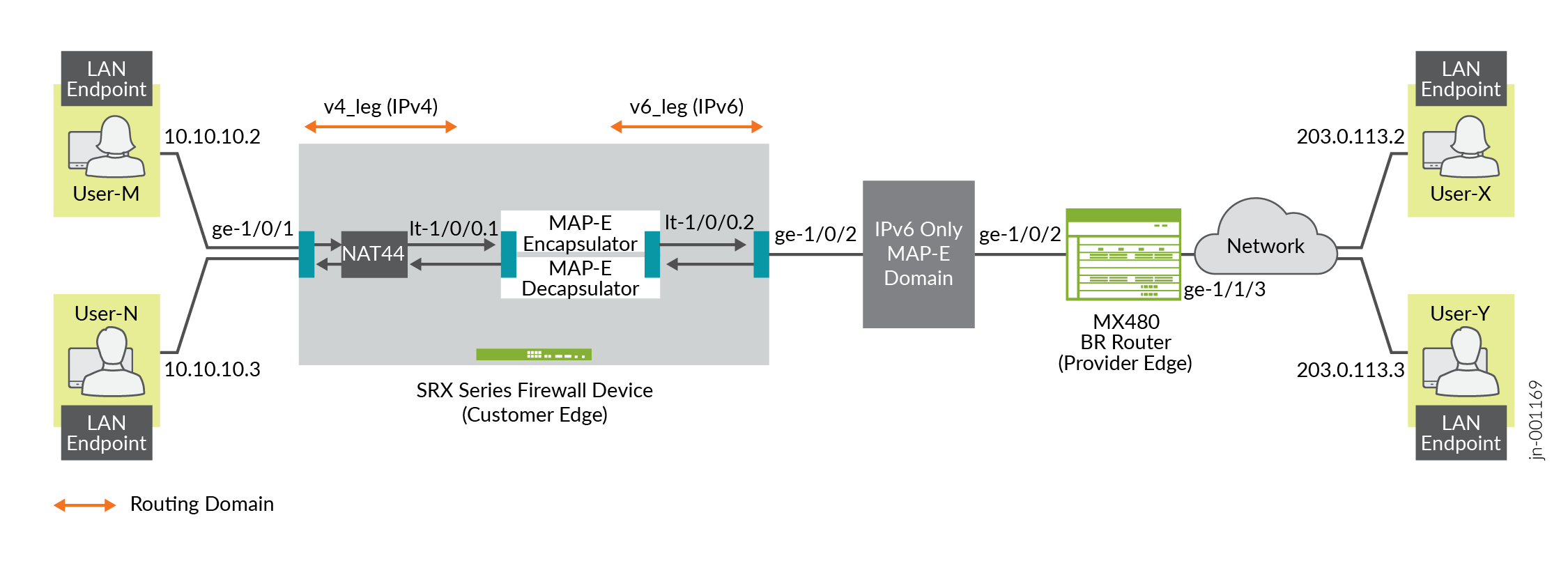

トポロジーの概要

このトポロジーは、SRXシリーズファイアウォールデバイス上のMAP-E CE機能の設定プロセスを示しています。また、MAP-E CEデバイスから発信されるIPv4パケットのカプセル化とトランスポートについても説明しています。設定により、これらのパケットはIPv4-over-IPv6トンネルを介してMAP-E、PEおよびBRデバイスに移動します。その後、パケットはIPv6ルーティングトポロジーでトンネリング解除され、さらに処理されます。パブリックIPv4ネットワークとIPv6 MAP-Eネットワークの両方に接続されたデュアルスタックMXシリーズデバイスは、MAP-E BRデバイスとして機能します。

| ホスト名 |

役割 |

機能 |

|---|---|---|

| LANエンドポイント |

エンドユーザーのネットワークデバイス。 |

IPv4ネットワークに接続します。 |

| SRXシリーズファイアウォール |

BRルーターとエンドユーザーのネットワークデバイスを接続します。 |

ISP IPv6アクセスネットワークを介した多数のIPv4加入者への接続をサポートします。 |

| BRルーター |

IPv4ネットワークとSRXシリーズファイアウォールデバイスを接続します。 |

BRデバイスには、少なくともIPv6対応インターフェイスとネイティブIPv4ネットワークに接続されたIPv4インターフェイスがあります。 |

トポロジー図

へのMAP-Eの導入

へのMAP-Eの導入

MAP-E CEデバイスとしてのSRXシリーズファイアウォールの手順設定

DUTの設定例については、以下を参照してください。

BRデバイスとしてのMXシリーズデバイスの手順設定

MXシリーズデバイスをBRデバイスとして設定するには:

検証

このセクションでは、この例の機能を検証するために使用できるshowコマンドのリストを示します。

CLI出力を生成するには、エンドデバイス上でSSHセッションを確立CLIセッションを確立する必要があります。

| コマンド |

検証タスク |

|---|---|

show security flow session |

|

show security softwires map-e domain mapce1 |

MAP-Eドメインの検証 |

show security nat source rule all |

|

show security nat source pool all |

|

show security nat source summary |

|

show security nat source persistent-nat-table all |

|

show services inline softwire statistics mape |

- フローセッションの検証

- MAP-Eドメインの検証

- NAT送信元ルールの確認

- NATソースプールの確認

- NATソースの概要を確認する

- 永続的な NAT テーブルを検証する

- MXシリーズデバイス上のソフトワイヤ統計情報の検証

フローセッションの検証

目的

パケットフローセッションを検証します。

アクション

動作モードから、 show security flow session コマンドを入力してパケットフローを表示します。

user@srx> show security flow session Session ID: 134218806, Policy name: my_ce/4, Timeout: 1800, Valid In: 10.10.10.2/57630 --> 203.0.113.2/22;tcp, Conn Tag: 0x0, If: ge-1/0/1.0, Pkts: 50, Bytes: 5797, Out: 203.0.113.2/22 --> 192.0.2.18/20691;tcp, Conn Tag: 0x0, If: lt-1/0/0.1, Pkts: 33, Bytes: 5697, Session ID: 134218807, Policy name: my_ce/4, Timeout: 1800, Valid In: 2001:db8:12:3400:c0:2:1200:3400/1 --> 2001:db8::a/1;ipip, Conn Tag: 0x0, If: lt-1/0/0.2, Pkts: 50, Bytes: 7797, Out: 2001:db8::a/1 --> 2001:db8:12:3400:c0:2:1200:3400/1;ipip, Conn Tag: 0x0, If: ge-1/0/2.0, Pkts: 33, Bytes: 7017, Total sessions: 2

意味

サンプル出力では、パケットフローセッションが立ち上がっていることを確認します。

MAP-Eドメインの検証

目的

IPv4 アドレスと IPv6 アドレスが正しく設定されていることを確認します。

アクション

動作モードから、 show security softwires map-e domain mapce1 コマンドを入力してIPv4およびIPv6アドレスを表示します。

user@srx> show security softwires map-e domain mapce1

Role : CE

Version : 3

Domain Name : mapce1

BR Address : 2001:db8::a/128

End User Ipv6 prefix : 2001:db8:12:3400::/56

BMR Mapping Rule :

Rule Name : bmr

Rule Ipv4 Prefix : 192.0.2.0/24

Rule Ipv6 Prefix : 2001:db8::/40

PSID offset : 6

PSID length : 8

EA bit length : 16

Port SetID : 0x34

MAP-E Ipv4 address : 192.0.2.18/32

MAP-E Ipv6 address : 2001:db8:12:3400:c0:2:1200:3400

意味

サンプル出力には、設定されたIPv4およびIPv6アドレスが表示されます。

NAT送信元ルールの確認

目的

NATソースルールの詳細を表示します。

アクション

動作モードから、 show security nat source rule all コマンドを入力して、NATソースルールを表示します。

user@srx> show security nat source rule all

Total rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 5/0

source NAT rule: r1

Rule-set : mape

Rule-Id : 1

Rule position : 1

From zone : v4zone

To interface : lt-1/0/0.1

: ge-1/0/1.0

Match

Source addresses : 10.10.10.0 - 10.10.10.255

Destination addresses : 10.10.10.0 - 10.10.10.255

198.51.100.0 - 198.51.100.255

203.0.113.0 - 203.0.113.255

192.0.2.0 - 192.0.2.255

Action : my_mape

Persistent NAT type : any-remote-host

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 300

Max session number : 30

Translation hits : 1

Successful sessions : 1

Failed sessions : 0

Number of sessions : 1

意味

サンプル出力には、設定された NAT ソースルールが表示されます。

NATソースプールの確認

目的

NATソースプールの詳細を表示します。

アクション

動作モードから、 show security nat source pool all コマンドを入力してNATソースプールを表示します。

user@srx> show security nat source pool all

Total pools: 1

Pool name : my_mape

Pool id : 4

Routing instance : default

Host address base : 0.0.0.0

Map-e domain name : mapce1

Map-e rule name : bmr

PSID offset : 6

PSID length : 8

PSID : 0x34

Port overloading : 1

Address assignment : no-paired

Total addresses : 1

Translation hits : 1

Address range Single Ports Twin Ports

192.0.2.18 - 192.0.2.18 1 0

Total used ports : 1 0

意味

サンプル出力には、設定された NAT ソース プールが表示されます。

NATソースの概要を確認する

目的

NATソースの概要を表示します。

アクション

動作モードから、 show security nat source summary コマンドを入力してNATソースの詳細を表示します。

user@srx> show security nat source summary

show security nat source summary

Total port number usage for port translation pool: 252

Maximum port number for port translation pool: 134217728

Total pools: 1

Pool Address Routing PAT Total

Name Range Instance Address

my_mape 192.0.2.18-192.0.2.18 default yes 1

Total rules: 1

Rule name : r1

Rule set : mape

Action : my_mape

From : v4zone To : lt-0/0/0.1

Rule name : r1

To : ge-0/0/7.0

意味

サンプル出力には、設定された NAT ソースの詳細が表示されます。

永続的な NAT テーブルを検証する

目的

永続的な NAT テーブルを表示します。

アクション

動作モードから、 show security nat source persistent-nat-table all コマンドを入力して永続NATテーブルを表示します。

user@srx> show security nat source persistent-nat-table all Internal Reflective Source Type Left_time/ Curr_Sess_Num/ Source In_IP In_Port I_Proto Ref_IP Ref_Port R_Proto NAT Pool Conf_time Max_Sess_Num NAT Rule 10.10.10.2 57630 tcp 192.0.2.18 20691 tcp my_mape any-remote-host -/300 1/30 r1

意味

サンプル出力は、永続的な NAT テーブルを表示します。

MXシリーズデバイス上のソフトワイヤ統計情報の検証

目的

MXシリーズデバイス上のソフトワイヤの統計情報を表示します。

アクション

動作モードから、 show services inline softwire statistics mape コマンドを入力して、MXシリーズ デバイスのソフトワイヤ統計情報を表示します。

user@host> show services inline softwire statistics mape

Service PIC Name si-1/0/0

Control Plane Statistics

MAPE ICMPv6 echo requests to softwire concentrator 0

MAPE ICMPv6 echo responses from softwire concentrator 0

MAPE Dropped ICMPv6 packets to softwire concentrator 0

Data Plane Statistics (v6-to-v4) Packets Bytes

MAPE decaps 15034 1388760

MAPE ICMP decap errors 0 0

MAPE decap spoof errors 0 0

MAPE v6 reassembled 0 0

MAPE dropped v6 fragments 0 0

MAPE v6 unsupp protocol drops 0 0

Data Plane Statistics (v4-to-v6) Packets Bytes

MAPE encaps 149544 223527457

MAPE ICMP encap errors 0 0

MAPE v6 mtu errors 0 0

MAPE v4 reassembled 0 0

MAPE dropped v4 fragments 0 0

意味

サンプル出力では、MXシリーズ デバイスのソフトワイヤ統計情報が表示されます。

付録1:すべてのデバイスでコマンドを設定する

すべてのデバイスでコマンド出力を設定します。

MAP-E CEデバイスでコマンドを設定する

set security policies global policy my_ce match source-address any set security policies global policy my_ce match destination-address any set security policies global policy my_ce match application any set security policies global policy my_ce then permit set security policies default-policy permit-all set security zones security-zone v4zone host-inbound-traffic system-services all set security zones security-zone v4zone host-inbound-traffic protocols all set security zones security-zone v4zone interfaces ge-1/0/1.0 set security zones security-zone v4zone interfaces lt-1/0/0.1 set security zones security-zone v6zone host-inbound-traffic system-services all set security zones security-zone v6zone host-inbound-traffic protocols all set security zones security-zone v6zone interfaces ge-1/0/2.0 set security zones security-zone v6zone interfaces lt-1/0/0.2 set interfaces ge-1/0/1 unit 0 family inet address 10.10.10.1/24 set interfaces ge-1/0/2 mtu 9192 set interfaces ge-1/0/2 unit 0 family inet6 address 2001:db8:ffff::1/64 set interfaces lt-1/0/0 mtu 9192 set interfaces lt-1/0/0 unit 1 encapsulation ethernet set interfaces lt-1/0/0 unit 1 peer-unit 2 set interfaces lt-1/0/0 unit 1 family inet address 172.16.100.1/24 set interfaces lt-1/0/0 unit 1 family inet6 address 2001:db8:fffe::1/64 set interfaces lt-1/0/0 unit 2 encapsulation ethernet set interfaces lt-1/0/0 unit 2 peer-unit 1 set interfaces lt-1/0/0 unit 2 family inet address 172.16.100.2/24 set interfaces lt-1/0/0 unit 2 family inet6 address 2001:db8:fffe::2/64 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 198.51.100.0/24 next-hop 172.16.100.2 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 203.0.113.0/24 next-hop 172.16.100.2 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 192.0.2.0/24 next-hop 172.16.100.2 set routing-instances v4_leg instance-type virtual-router set routing-instances v4_leg interface lt-1/0/0.1 set routing-instances v4_leg interface ge-1/0/1.0 set routing-instances v6_leg routing-options rib v6_leg.inet.0 static route 10.10.10.0/24 next-hop 172.16.100.1 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8::a/128 next-hop 2001:db8:ffff::9 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8:0012:3400::/56 next-hop 2001:db8:fffe::1 set routing-instances v6_leg instance-type virtual-router set routing-instances v6_leg interface lt-1/0/0.2 set routing-instances v6_leg interface ge-1/0/2.0 set security softwires map-e mapce1 br-address 2001:db8::a/128 set security softwires map-e mapce1 end-user-prefix 2001:db8:0012:3400::/56 set security softwires map-e mapce1 rule bmr rule-type BMR set security softwires map-e mapce1 rule bmr ipv4-prefix 192.0.2.0/24 set security softwires map-e mapce1 rule bmr ipv6-prefix 2001:db8::/40 set security softwires map-e mapce1 rule bmr ea-bits-length 16 set security softwires map-e mapce1 rule bmr psid-offset 6 set security softwires map-e mapce1 role CE set security softwires map-e mapce1 version 3 set security nat source pool my_mape allocation-domain mapce1 set security nat source pool my_mape allocation-domain allocation-rule bmr set security nat source rule-set mape from zone v4zone set security nat source rule-set mape to interface lt-1/0/0.1 set security nat source rule-set mape to interface ge-1/0/1.0 set security nat source rule-set mape rule r1 match source-address 10.10.10.0/24 set security nat source rule-set mape rule r1 match destination-address 10.10.10.0/24 set security nat source rule-set mape rule r1 match destination-address 198.51.100.0/24 set security nat source rule-set mape rule r1 match destination-address 203.0.113.0/24 set security nat source rule-set mape rule r1 match destination-address 192.0.2.0/24 set security nat source rule-set mape rule r1 then source-nat pool my_mape set security nat source rule-set mape rule r1 then source-nat pool persistent-nat permit any-remote-host

BRデバイスでコマンドを設定する

set services service-set ss1 softwire-rules sw-rule1 set services service-set ss1 next-hop-service inside-service-interface si-1/0/0.1 set services service-set ss1 next-hop-service outside-service-interface si-1/0/0.2 set services softwire softwire-concentrator map-e mape-domain-1 softwire-address 2001:db8::a set services softwire softwire-concentrator map-e mape-domain-1 ipv4-prefix 192.0.2.0/24 set services softwire softwire-concentrator map-e mape-domain-1 mape-prefix 2001:db8::/40 set services softwire softwire-concentrator map-e mape-domain-1 ea-bits-len 16 set services softwire softwire-concentrator map-e mape-domain-1 psid-offset 6 set services softwire softwire-concentrator map-e mape-domain-1 psid-length 8 set services softwire softwire-concentrator map-e mape-domain-1 mtu-v6 9192 set services softwire softwire-concentrator map-e mape-domain-1 version-03 set services softwire softwire-concentrator map-e mape-domain-1 v4-reassembly set services softwire softwire-concentrator map-e mape-domain-1 v6-reassembly set services softwire softwire-concentrator map-e mape-domain-1 disable-auto-route set services softwire rule sw-rule1 match-direction input set services softwire rule sw-rule1 term t1 then map-e mape-domain-1 set interfaces si-1/0/0 unit 1 family inet6 set interfaces si-1/0/0 unit 1 service-domain inside set interfaces si-1/0/0 unit 2 family inet set interfaces si-1/0/0 unit 2 service-domain outside set interfaces ge-1/1/2 mtu 9192 set interfaces ge-1/1/2 unit 0 family inet6 address 2001:db8:ffff::9/64 set interfaces ge-1/1/3 unit 0 family inet address 203.0.113.1/24 set routing-options rib inet6.0 static route 2001:db8::/40 next-hop si-1/0/0.1 set routing-options rib inet6.0 static route 2001:db8:0012:3400::/56 next-hop 2001:db8:ffff::1 set routing-options rib inet6.0 static route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2 set routing-options static route 192.0.2.0/24 next-hop si-1/0/0.2 set routing-options static route 198.51.100.0/24 next-hop si-1/0/0.2 set routing-options static route 203.0.113.0/24 next-hop si-1/0/0.2

付録2:すべてのデバイスで設定出力を表示する

すべてのデバイスでコマンド出力を表示します。

MAP-E CEデバイス上のshowコマンド

設定モードから、 show security policies、 show security zones、 show interfaces、 show routing-instances、 show security softwires、および show security nat source コマンドを入力して、設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

user@srx# show security policies

global {

policy my_ce {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

default-policy {

permit-all;

}

user@srx# show security zones

security-zone v4zone {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

lt-1/0/0.1;

}

}

security-zone v6zone {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/2.0;

lt-1/0/0.2;

}

}

user@srx# show interfaces

lt-1/0/0 {

mtu 9192;

unit 1 {

encapsulation ethernet;

peer-unit 2;

family inet {

address 172.16.100.1/24;

}

family inet6 {

address 2001:db8:fffe::1/64;

}

}

unit 2 {

encapsulation ethernet;

peer-unit 1;

family inet {

address 172.16.100.2/24;

}

family inet6 {

address 2001:db8:fffe::2/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 10.10.10.1/24;

}

}

}

ge-1/0/2 {

mtu 9192;

unit 0 {

family inet6 {

address 2001:db8:ffff::1/64;

}

}

}

user@srx# show routing-instances

v4_leg {

instance-type virtual-router;

routing-options {

rib v4_leg.inet.0 {

static {

route 192.0.2.0/24 next-hop 172.16.100.2;

route 198.51.100.0/24 next-hop 172.16.100.2;

route 203.0.113.0/24 next-hop 172.16.100.2;

}

}

}

interface lt-1/0/0.1;

interface ge-1/0/1.0;

}

v6_leg {

instance-type virtual-router;

routing-options {

rib v6_leg.inet.0 {

static {

route 10.10.10.0/24 next-hop 172.16.100.1;

}

}

rib v6_leg.inet6.0 {

static {

route 2001:db8::a/128 next-hop 2001:db8:ffff::9;

route 2001:db8:0012:3400::/56 next-hop 2001:db8:fffe::1;

route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2;

}

}

}

interface lt-1/0/0.2;

interface ge-1/0/2.0;

}

user@srx# show security softwires

map-e mapce1 {

br-address "$9$AodDuIEhSrlvWB1Yg4aiH.P5T/CEcyeWLz3EcyrvMaZGU.P"; ## SECRET-DATA

end-user-prefix {

2001:db8:0012:3400::/56;

}

rule bmr {

rule-type BMR;

ipv4-prefix "$9$WVnL-VJGDH.PY2P5z6CAvW8xdbwYgDikY2QF"; ## SECRET-DATA

ipv6-prefix "$9$O4LbISrlKMWX7hcaZGDmPTz3np0rev87-hcs2g4ZG"; ## SECRET-DATA

ea-bits-length 16; ## SECRET-DATA

psid-offset "$9$y8NeLx"; ## SECRET-DATA

}

role CE;

version 3;

}

user@srx# show security nat source

pool my_mape {

allocation-domain mapce1 allocation-rule bmr;

}

rule-set mape {

from zone v4zone;

to interface [ lt-1/0/0.1 ge-1/0/1.0 ];

rule r1 {

match {

source-address 10.10.10.0/24;

destination-address [ 10.10.10.0/24 198.51.100.0/24 203.0.113.0/24 192.0.2.0/24 ];

}

then {

source-nat {

pool {

my_mape;

persistent-nat {

permit any-remote-host;

}

}

}

}

}

}

BRデバイス上のshowコマンド

設定モードから、 show services、 show interfaces、 show routing-options コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

user@router# show services

service-set ss1 {

softwire-rules sw-rule1;

next-hop-service {

inside-service-interface si-1/0/0.1;

outside-service-interface si-1/0/0.2;

}

}

softwire {

softwire-concentrator {

map-e mape-domain-1 {

softwire-address 2001:db8::a;

ipv4-prefix 192.0.2.0/24;

mape-prefix 2001:db8::/40;

ea-bits-len 16;

psid-offset 6;

psid-length 8;

mtu-v6 9192;

version-03;

v4-reassembly;

v6-reassembly;

disable-auto-route;

}

}

rule sw-rule1 {

match-direction input;

term t1 {

then {

map-e mape-domain-1;

}

}

}

}

user@router# show interfaces

lt-0/0/10 {

unit 0 {

encapsulation vlan-bridge;

vlan-id 10;

peer-unit 1;

}

}

si-1/0/0 {

unit 1 {

family inet6;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

ge-1/1/2 {

mtu 9192;

unit 0 {

family inet6 {

address 2001:db8:ffff::9/64;

}

}

}

ge-1/1/3 {

unit 0 {

family inet {

address 203.0.113.1/24;

}

}

}

ge-1/3/11 {

unit 0 {

family inet {

address 10.0.1.2/30;

}

family mpls;

}

}

irb {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

lo0 {

apply-groups-except global;

unit 0 {

family inet {

address 10.255.0.2/32;

}

}

}

user@router# show routing-options

rib inet6.0 {

static {

route 2001:db8::/40 next-hop si-1/0/0.1;

route 2001:db8:0012:3400::/56 next-hop 2001:db8:ffff::1;

route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2;

}

}

router-id 10.255.0.2;

autonomous-system 100;

static {

route 0.0.0.0/0 next-hop [ 10.102.70.254 10.10.0.0 ];

route 192.0.2.0/24 next-hop si-1/0/0.2;

route 198.51.100.0/24 next-hop si-1/0/0.2;

route 203.0.113.0/24 next-hop si-1/0/0.2;

}

forwarding-table {

chained-composite-next-hop {

ingress {

evpn;

}

}

}

例:送信元と宛先の NAT 変換の設定

この例では、送信元と宛先の両方の NAT マッピングを設定する方法を説明します。

要件

始める前に:

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

セキュリティゾーンを作成し、インターフェイスを割り当てます。 「セキュリティゾーンについて」を参照してください。

概要

この例では、プライベートアドレス空間にtrustセキュリティゾーンを、パブリックアドレス空間にuntrustセキュリティゾーンを使用します。 図4では、ジュニパーネットワークスのセキュリティデバイス上で以下の変換が実行されています。

trustゾーンのプライベートアドレス192.168.1.200を持つデバイスからuntrustゾーンの任意のアドレスに送信されたパケットの送信元IPアドレスは、203.0.113.10から203.0.113.14の範囲のパブリックアドレスに変換されます。

trustゾーンからuntrustゾーンに送信されたパケットの宛先IPアドレス203.0.113.100/32は、アドレス10.1.1.200/32に変換されます。

この例では、以下の設定について説明します。

送信元NATプール

src-nat-pool-1IPアドレス範囲203.0.113.10から203.0.113.14までが含まれます。送信元NATルールセットをルール

r1とrs1し、trustゾーンからuntrustゾーンへのパケットを一致させます。一致するパケットの場合、送信元アドレスはsrc-nat-pool-1プール内のIPアドレスに変換されます。IPアドレス10.1.1.200/32を含む宛先NATプール

dst-nat-pool-1。宛先NATルールセットは、宛先IPアドレス203.0.113.100とトラストゾーンからのパケットを一致させるルール

r1でrs1されます。一致するパケットの場合、宛先アドレスはdst-nat-pool-1プール内のIPアドレスに変換されます。インターフェイスge-0/0/0.0上のアドレス203.0.113.10〜203.0.113.14および203.0.113.100/32のプロキシARP。これにより、ジュニパーネットワークスのセキュリティデバイスは、それらのアドレスに対してインターフェイス上で受信したARPリクエストに応答できます。

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシー。

untrustゾーンからtrustゾーン内の変換された宛先IPアドレスへのトラフィックを許可するセキュリティポリシー。

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security nat source pool src-nat-pool-1 address 203.0.113.10/32 to 203.0.113.14/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat destination pool dst-nat-pool-1 address 10.1.1.200/32 set security nat destination rule-set rs1 from zone untrust set security nat destination rule-set rs1 rule r1 match destination-address 203.0.113.100/32 set security nat destination rule-set rs1 rule r1 then destination-nat pool dst-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.10/32 to 203.0.113.24/32 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.100/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit set security address-book global address dst-nat-pool-1 10.1.1.200/32 set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match source-address any set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match destination-address dst-nat-pool-1 set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match application any set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベル間を移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

送信元と宛先の NAT 変換を設定するには:

ソース NAT プールを作成します。

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.10 to 203.0.113.14

ソース NAT ルール セットを作成します。

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

パケットを照合し、送信元アドレスを送信元NATプール内のアドレスに変換するルールを設定します。

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

宛先 NAT プールを作成します。

[edit security nat destination] user@host# set pool dst-nat-pool-1 address 10.1.1.200/32

宛先 NAT ルール セットを作成します。

[edit security nat destination] user@host# set rule-set rs1 from zone untrust

パケットを照合し、宛先アドレスを宛先 NAT プール内のアドレスに変換するルールを設定します。

[edit security nat destination] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.100/32 user@host# set rule-set rs1 rule r1 then destination-nat pool dst-nat-pool-1

プロキシARPを設定します。

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.10 to 203.0.113.14 user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.100

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシーを設定します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

グローバルアドレス帳にアドレスを設定します。

[edit security address-book global] user@host# set address dst-nat-pool-1 10.1.1.200/32

untrust ゾーンから trust ゾーンへのトラフィックを許可するセキュリティ ポリシーを設定します。

[edit security policies from-zone untrust to-zone trust] user@host# set policy dst-nat-pool-1-access match source-address any destination-address dst-nat-pool-1 application any user@host# set policy dst-nat-pool-1-access then permit

結果

設定モードから、 show security nat および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.10/32 to 203.0.113.14/32;

}

}

rule-set rs1 {

to zone untrust;

rule r1 {

match {

source-address 0.0.0.0/0;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

destination {

pool dst-nat-pool-1 {

address 10.1.1.200/32;

}

rule-set rs1 {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.100/32;

}

then {

destination-nat pool dst-nat-pool-1;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.10/32 to 203.0.113.14/32;

203.0.113.100/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

}

policy internet-access {

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy dst-nat-pool-1-access {

match {

source-address any;

destination-address dst-nat-pool-1;

application any;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

- 送信元 NAT プールの使用状況の検証

- 送信元NATルールの使用状況の確認

- 宛先 NAT プール使用状況の検証

- 宛先 NAT ルールの使用状況の確認

- トラフィックに対する NAT アプリケーションの検証

送信元 NAT プールの使用状況の検証

目的

送信元NATプールからのIPアドレスを使用するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source pool all コマンドを入力します。変換ヒットフィールドを表示して、プールからのIPアドレスを使用しているトラフィックを確認します。

送信元NATルールの使用状況の確認

目的

送信元NATルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source rule all コマンドを入力します。変換ヒットフィールドを表示して、ルールに一致するトラフィックを確認します。

宛先 NAT プール使用状況の検証

目的

宛先NATプールからのIPアドレスを使用するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat destination pool all コマンドを入力します。変換ヒットフィールドを表示して、プールからのIPアドレスを使用しているトラフィックを確認します。

宛先 NAT ルールの使用状況の確認

目的

宛先 NAT ルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat destination rule all コマンドを入力します。変換ヒットフィールドを表示して、ルールに一致するトラフィックを確認します。

送信元 NAT ルールについて

送信元 NAT ルールは、2 つのレイヤーの一致条件を指定します。

トラフィック方向—

from interface、from zone、またはfrom routing-instanceとto interface、to zone、またはto routing-instanceの組み合わせを指定できます。異なるルールセットに同じfromコンテキストとtoコンテキストを設定することはできません。パケット情報—送信元と宛先のIPアドレスまたはサブネット、送信元ポート番号またはポート範囲、宛先ポート番号またはポート範囲、プロトコル、またはアプリケーションです。

FTPを除くすべてのALGトラフィックに対して、 source-port ルールオプションを使用しないことをお勧めします。このオプションを使用すると、IPアドレスと送信元ポート値(ランダムな値)がルールに一致しない可能性があるため、データセッションの作成に失敗することがあります。

また、ALGトラフィックのマッチング条件として destination-port オプションや application オプションを使用しないことを推奨します。これらのオプションを使用すると、アプリケーションペイロードのポート値がIPアドレスのポート値と一致しない可能性があるため、変換に失敗することがあります。

複数の送信元NATルールが一致条件で重複する場合、最も具体的なルールが選択されます。例えば、ルールAとBが同じ送信元と宛先のIPアドレスを指定しているが、ルールAがゾーン1からゾーン2へのトラフィックを指定し、ルールBがゾーン1からインターフェイスge-0/0/0へのトラフィックを指定する場合、ルールBを使用して送信元NATを実行します。インターフェイスの一致は、ルーティングインスタンスの一致よりも具体的なゾーン一致よりも具体的であると見なされます。

ソースNATルールに指定できるアクションは次のとおりです。

オフ—送信元NATを実行しません。

プール—指定されたユーザー定義のアドレスプールを使用して、送信元NATを実行します。

インターフェイス—エグレスインターフェイスのIPアドレスを使用して、送信元NATを実行します。

送信元NATルールは、フローまたはALGの高速パスで処理された最初のパケットのトラフィックに適用されます。送信元NATルールは、静的NATルール、宛先NATルール、静的NATルールのリバースマッピングの後、ルートとセキュリティポリシーの検索後に処理されます。

ゾーンがルールセットで設定されておらず、アクティブな送信元NATが必須ステートメント「from」が欠落して設定されている場合、コミット実行時に「 必須ステートメントがありません:'from'エラー:設定チェックアウトに失敗しました」 というメッセージが表示され、設定のチェックアウトに失敗します。

例:複数のルールを使用したソース NAT の設定

この例では、複数のルールを使用して送信元 NAT マッピングを設定する方法を説明します。

要件

始める前に:

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

セキュリティゾーンを作成し、インターフェイスを割り当てます。 「セキュリティゾーンについて」を参照してください。

概要

この例では、プライベートアドレス空間にtrustセキュリティゾーンを、パブリックアドレス空間にuntrustセキュリティゾーンを使用します。 図5では、トラストゾーンからトラストレスゾーンへのトラフィックのソースNATマッピングのために、ジュニパーネットワークスセキュリティデバイス上で以下の変換が実行されています。

10.1.1.0/24および10.1.2.0/24サブネットからuntrustゾーンの任意のアドレスに送信されたパケットの送信元IPアドレスは、ポート変換を使用して192.0.2.1から192.0.2.24の範囲のパブリックアドレスに変換されます。

192.168.1.0/24サブネットからuntrustゾーンの任意のアドレスに送信されたパケットの送信元IPアドレスは、ポート変換なしで192.0.2.100から192.0.2.249の範囲のパブリックアドレスに変換されます。

192.168.1.250/32ホストデバイスから送信されたパケットの送信元IPアドレスは変換されません。

を使用したソースNAT

を使用したソースNAT

この例では、以下の設定について説明します。

送信元NATプール

src-nat-pool-1IPアドレス範囲192.0.2.1から192.0.2.24までが含まれます。ポートアドレス変換が無効で、IPアドレス範囲が192.0.2.100〜192.0.2.249の送信元NATプール

src-nat-pool-2。ポートアドレス変換が無効になっている場合、

address-sharedオプションが有効になっていない限り、送信元NATプールが同時にサポートできる変換の数はプール内のアドレス数に制限されます。送信元NATプールに使用可能なアドレスがない場合、パケットは破棄されます。オプションで、元の送信元NATプールに使用可能なアドレスがない場合に、IPアドレスとポート番号が割り当てられるNATプールを指定できます。送信元NATルールセット

rs1、trustゾーンからuntrustゾーンへのパケットを一致させます。ルールセットrs1には複数のルールが含まれています。10.1.1.0/24または10.1.2.0/24サブネット内の送信元IPアドレスを持つパケットを一致させるルール

r1。一致するパケットの場合、送信元アドレスはsrc-nat-pool-1プール内のIPアドレスに変換されます。送信元 IP アドレスが 192.168.1.250/32 のパケットを一致させるルール

r2。一致するパケットの場合、NAT変換は実行されません。192.168.1.0/24サブネット内の送信元IPアドレスを持つパケットを一致させるルール

r3。一致するパケットの場合、送信元アドレスはsrc-nat-pool-2プール内のIPアドレスに変換されます。トラフィックに一致するルールセットの最初のルールが使用されるため、ルールセット内のルールの順序は重要です。そのため、特定のIPアドレスに一致するルール

r2は、デバイスが配置されているサブネットに一致するルールr3の前に配置する必要があります。

インターフェイスge-0/0/0.0上のアドレス192.0.2.1〜192.0.2.24および192.0.2.100〜192.0.2.249のプロキシARP。これにより、ジュニパーネットワークスのセキュリティデバイスは、それらのアドレスに対してインターフェイス上で受信したARPリクエストに応答できます。

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシー。

ルール名またはプール名をインターフェイスまたはサービスセットとして送信元NATルールまたはプールを設定すると、次のエラーメッセージが表示されます: 構文エラー、<data>を期待しています。

interfaceという名前のソースNATルールがある場合、show security nat source rule interfaceコマンドを使用してルールを表示することはできません。service-setという名前のソースNATルールがある場合、そのルールはshow security nat source rule service-setコマンドを使用して表示できません。interfaceという名前のソースNATプールが存在する場合、show security nat source pool interfaceコマンドを使用してプールを表示することはできません。service-setという名前のソースNATプールが存在する場合、show security nat source pool service-setコマンドを使用してプールを表示することはできません。interfaceという名前の送信元NATプールがある場合、show security nat source paired-address pool-name interfaceコマンドを使用してペアアドレスを表示することはできません。service-setという名前の送信元NATプールがある場合、show security nat source paired-address pool-name service-setコマンドを使用してペアアドレスを表示することはできません。

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security nat source pool src-nat-pool-1 address 192.0.2.1/32 to 192.0.2.24/32 set security nat source pool src-nat-pool-2 address 192.0.2.100/32 to 192.0.2.249/32 set security nat source pool src-nat-pool-2 port no-translation set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 10.1.1.0/24 set security nat source rule-set rs1 rule r1 match source-address 10.1.2.0/24 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat source rule-set rs1 rule r2 match source-address 192.168.1.250/32 set security nat source rule-set rs1 rule r2 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r2 then source-nat off set security nat source rule-set rs1 rule r3 match source-address 192.168.1.0/24 set security nat source rule-set rs1 rule r3 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r3 then source-nat pool src-nat-pool-2 set security nat proxy-arp interface ge-0/0/0.0 address 192.0.2.1/32 to 192.0.2.24/32 set security nat proxy-arp interface ge-0/0/0.0 address 192.0.2.100/32 to 192.0.2.249/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベル間を移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

ルールセットで複数の送信元NATルールを設定するには:

ソース NAT プールを作成します。

[edit security nat source] user@host# set pool src-nat-pool-1 address 192.0.2.1 to 192.0.2.24

ポート変換なしのソース NAT プールを作成します。

[edit security nat source] user@host# set pool src-nat-pool-2 address 192.0.2.100 to 192.0.2.249 user@host# set pool src-nat-pool-2 port no-translation

egressインターフェイスを使用して

src-nat-pool-2用のオーバーフロープールを設定するには:[edit security nat source] user@host# set pool src-nat-pool-2 overflow-pool interface

ソース NAT ルール セットを作成します。

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

パケットを一致させ、送信元アドレスをプール内のアドレスに変換するルールを設定します。

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address [10.1.1.0/24 10.1.2.0/24] user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

送信元アドレスが変換されていないパケットに一致するルールを設定します。

[edit security nat source] user@host# set rule-set rs1 rule r2 match source-address 192.168.1.250/32 user@host# set rule-set rs1 rule r2 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r2 then source-nat off

パケットを照合し、ポート変換なしで送信元アドレスをプール内のアドレスに変換するようにルールを設定します。

[edit security nat source] user@host# set rule-set rs1 rule r3 match source-address 192.168.1.0/24 user@host# set rule-set rs1 rule r3 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r3 then source-nat pool src-nat-pool-2

プロキシARPを設定します。

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 192.0.2.1 to 192.0.2.24 user@host# set proxy-arp interface ge-0/0/0.0 address 192.0.2.100 to 192.0.2.249

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシーを設定します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

結果

設定モードから、 show security nat および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

192.0.2.1/32 to 192.0.2.24/32;

}

}

pool src-nat-pool-2 {

address {

192.0.2.100/32 to 192.0.2.249/32;

}

port no-translation;

}

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address [ 10.1.1.0/24 10.1.2.0/24 ];

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

rule r2 {

match {

source-address 192.168.1.250/32;

destination-address 0.0.0.0/0;

}

then {

source-nat {

off;

}

}

}

rule r3 {

match {

source-address 192.168.1.0/24;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

src-nat-pool-2;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

192.0.2.1/32 to 192.0.2.24/32;

192.0.2.100/32 to 192.0.2.249/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

送信元 NAT プールの使用状況の検証

目的

送信元NATプールからのIPアドレスを使用するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source pool all コマンドを入力します。変換ヒットフィールドを表示して、プールからのIPアドレスを使用しているトラフィックを確認します。

送信元NATルールの使用状況の確認

目的

送信元NATルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source rule all コマンドを入力します。変換ヒットフィールドを表示して、ルールに一致するトラフィックを確認します。

送信元 NAT プールについて

NATプールは、変換に使用されるユーザー定義のIPアドレスのセットです。一方向への宛先IPアドレス変換と逆方向への送信元IPアドレス変換を含む1対1のマッピングがある静的なNATとは異なり、送信元NATでは元の送信元IPアドレスをアドレスプール内のIPアドレスに変換します。

送信元ネットワークアドレス変換(NAT)アドレスプールの場合、以下を指定します。

送信元NATアドレスプールの名前。

-

最大64のアドレス範囲。

1つのルーティングインスタンス内で、送信元NAT、宛先NAT、静的NATのNATアドレスを重複させないでください。

ルーティングインスタンス—プールが属するルーティングインスタンス(デフォルトはメインの inet.0 ルーティングインスタンス)。

ポート—送信元プールのポートアドレス変換(PAT)。デフォルトでは、PAT は送信元 NAT で実行されます。変換 なし オプションを指定した場合、送信元NATプールがサポートできるホストの数は、プール内のアドレス数に制限されます。

block-allocationを指定すると、個々のポートが割り当てられるのではなく、ポートのブロックが変換用に割り当てられます。deterministicを指定した場合、受信(送信元)IPアドレスとポートは、事前に定義された決定論的なNATアルゴリズムに基づいて、常に特定の宛先アドレスとポートブロックにマッピングされます。port-overloadingを指定した場合、送信元NATでポートの過負荷容量を設定できます。rangeを指定した場合、プール内の各アドレスに接続されたポート番号範囲と、送信元NATプールのツインポート範囲を指定できます。オーバーフロープール(オプション)—指定された送信元NATプールに使用可能なアドレスがない場合、パケットは破棄されます。 port no-translation オプションが設定されている場合にそれが起こらないようにするには、オーバーフロープールを指定できます。元の送信元 NAT プールのアドレスが枯渇すると、IP アドレスとポート番号がオーバーフロー プールから割り当てられます。オーバーフロープールとして、ユーザー定義の送信元NATプールまたはegressインターフェイスを使用できます。(オーバーフロープールが使用されている場合は、プールIDがアドレスとともに返されます。)

IPアドレスシフト(オプション)—IPアドレスをシフトすることで、元の送信元IPアドレスの範囲を別のIPアドレス範囲、または単一のIPアドレスにマッピングできます。元の送信元IPアドレス範囲のベースアドレスで host-address-base オプションを指定します。

アドレス共有(オプション)—複数の内部IPアドレスを同じ外部IPアドレスにマッピングできます。このオプションは、送信元 NAT プールがポート変換なしで設定されている場合にのみ使用できます。ソースNATプールに使用可能な外部IPアドレスがほとんどない場合、または外部IPアドレスが1つしかない場合に、

address-sharedオプションを指定します。多対1マッピングでは、このオプションを使用することで、NATリソースが増加し、トラフィックが改善されます。アドレスプーリング(オプション)— アドレスプーリングはペア付きまたはペアなしとして設定できます。セッション期間中、1つの内部IPアドレスに関連するすべてのセッションを同じ外部IPアドレスにマッピングする必要があるアプリケーションについては、

address-pooling pairedを指定します。これは、毎回同じ内部アドレスを同じ外部アドレスに変換するpersistent-addressオプションとは異なります。ラウンドロビンでIPアドレスを割り当てることができるアプリケーションのaddress-pooling no-pairedを指定します。PAT を使用する送信元NATプールにaddress-pooling pairedまたはaddress-pooling no-pairedのいずれかが設定されている場合、永続アドレス オプションは無効になります。address-sharedがPATのない送信元NATプールに設定されている場合、persistent-addressオプションが有効になります。address-sharedとaddress-pooling pairedの両方を、PAT なしで同じ送信元NATプールに設定できます。プール使用率アラーム(オプション)— ソース NAT に raise-threshold オプションが設定されている場合、送信元 NAT プール使用率がこのしきい値を超えると、SNMP NAT トラップがトリガーされます。オプションの clear-threshold オプションが設定されている場合、送信元 NAT プールの使用率がこのしきい値を下回ると、SNMP トラップがトリガーされます。 clear-threshold が設定されていない場合、デフォルトでは raise-threshold 値の80%に設定されます。

show security nat resource usage source pool コマンドを使用すると、PAT なしのソース NAT プールでのアドレス使用状況を表示したり、PAT ありの送信元NATプールでのポート使用状況を表示したりできます。

送信元 NAT プール容量について

構成内のプール数を増やすか、プールあたりの容量またはIPアドレスを増やすことにより、送信元NATに使用されるIPアドレスの総数を増やすと、ポート割り当てに必要なメモリが消費されます。送信元NATプールとIPアドレスの制限に達した場合は、ポート範囲を再割り当てする必要があります。つまり、IPアドレスと送信元NATプールの数が増えると、各IPアドレスのポート数を減らす必要があります。これにより、NATがメモリを過剰に消費することがなくなります。

詳細については、「 補足プラットフォーム情報 」セクションを参照してください。

機能エクスプローラーを使用して、特定の機能のプラットフォームとリリースのサポートを確認します。追加のプラットフォームがサポートされる場合があります。

[edit security nat source pool port]階層レベルでrangeおよびrange twin-portオプションを使用して、特定のプールに新しいポート範囲またはツインポート範囲を割り当てます。[edit security nat source]階層レベルでpool-default-port-rangeオプションとpool-default-twin-port-rangeオプションを使用して、すべての送信元NATプールのグローバルデフォルトポート範囲またはツインポート範囲を指定します。

送信元NATプールが増える場合、ポートオーバーロードの設定も慎重にNAT行う必要があります。

PATが範囲(63,488〜65,535)内のソースプールの場合、SIP、H.323、RTSPなどのRTP/RTCPアプリケーション用に一度に2つのポートが割り当てられます。これらのシナリオでは、各IPアドレスはPATをサポートしており、ALGモジュール用に2048ポート(63,488〜65,535)を占めます。

送信元 NAT プールの永続アドレスについて

デフォルトでは、ポートアドレス変換は送信元NATで実行されます。ただし、同じホストから発信された異なるトラフィックに対して、元の送信元アドレスを同じIPアドレスに変換できない場合があります。送信元NAT address-persistent オプションを選択すると、複数の同時セッションに対して同じIPアドレスがソースNATプールから特定のホストに割り当てられます。

このオプションは、アドレスプーリングペアオプションとは異なり、内部アドレスは先着順でプール内の外部アドレスにマップされ、セッションごとに異なる外部アドレスにマップされる場合があります。

例:PATを使用した送信元NATプールの容量の設定

この例では、デフォルトのポート範囲が設定されていない場合、または上書きしたい場合に、ポートアドレス変換(PAT)を使用して送信元NATプールの容量を設定する方法を説明します。変換はIPアドレスごとに設定されます。送信元プールが増えたときに、現在のポート番号が制限を超える場合は、ポートを再割り当てする必要があります。

要件

始める前に:

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

セキュリティゾーンを作成し、インターフェイスを割り当てます。 「セキュリティゾーンについて」を参照してください。

概要

この例では、各IPアドレスに32,000個のポートを持つ2048個のIPアドレスのPATプールを設定する方法を示しています。

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

[edit security nat source] set pool src-nat-pat-addr address 192.168.0.0/32 to 192.168.3.255/32 set pool src-nat-pat-addr address 192.168.4.0/32 to 192.168.7.255/32 set pool-default-port-range 2001 set pool-default-port-range to 32720

ステップバイステップの手順

次の例では、設定階層のさまざまなレベル間を移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

PAT を使用して送信元 NAT プールの容量を設定するには:

PATとIPアドレス範囲で、送信元NATプールを指定します。

[edit security nat source] user@host# set pool src-nat-pat-addr address 192.168.0.0/32 to 192.168.3.255/32 user@host#set pool src-nat-pat-addr address 192.168.4.0/32 to 192.168.7.255/32

送信元プールのデフォルトのポート範囲を指定します。

[edit security nat source] user@host# set pool-default-port-range 2001 user@host# set pool-default-port-range to 32720

結果

設定モードから、 show security nat-source-summary コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

user@host> run show security nat source summary Total port number usage for port translation pool: 16515072 Maximum port number for port translation pool: 134217728 Total pools: 1 Pool Address Routing PAT Total Name Range Instance Address pool2 203.0.113.1 - 203.0.113.3 default yes 2048 Name Range Instance Address pool1 198.51.100.0 - 198.51.100.255 default yes 256 Total rules: 1 Rule name Rule set From To Action rule 1 ruleset1 ge-2/2/2.0 ge-2/2/3.0 pool1 rule 1 ge-2/2/4.0 ge-2/2/5.0

デバイスの設定が完了したら、設定モードから commit を入力します。

アドレスプーリングを使用したソース NAT プールについて

ホストが NAT を必要とするポリシーに一致する複数のセッションを開始し、ポートアドレス変換が有効になっている送信元プールから IP アドレスが割り当てられた場合、セッションごとに異なる送信元 IP アドレスが使用されます。

一部のアプリケーションでは、セッションごとに同じ送信元IPアドレスを必要とするため、 address-pooling paired 機能を使用して、1つの内部IPアドレスに関連付けられたすべてのセッションを、セッション期間中同じ外部IPアドレスにマッピングできるようにすることができます。セッションが終了すると、内部IPアドレスと外部IPアドレス間のマッピングは停止されます。次回ホストがセッションを開始したときに、プールとは異なるIPアドレスが割り当てられる場合があります。

これは、マッピングを静的に維持するソースNATaddress-persistent機能とは異なり、同じ内部IPアドレスが毎回同じ外部IPアドレスにマッピングされます。また、address-pooling pairedが特定のプールに対して設定されているという点でも、address-persistent機能とは異なります。address-persistent機能は、すべての送信元プールに適用されるグローバル設定です。

アドレスシフトによるソース NAT プールについて

送信元NATルールセットの一致条件では、アドレス範囲を指定することはできません。ルールで指定できるのはアドレスプレフィックスのみです。送信元NATプールを設定する場合、 host-base-address オプションを指定できます。このオプションは、元の送信元IPアドレス範囲が始まるIPアドレスを指定します。

変換される元の送信元IPアドレスの範囲は、送信元NATプール内のアドレスの数によって決まります。例えば、送信元NATプールに10個のIPアドレスが含まれている場合、指定されたベースアドレスから始まる最大10個の元の送信元IPアドレスを変換できます。このタイプの変換は、1対1の静的で、ポートアドレス変換は行いません。

送信元 NAT ルールの一致条件は、送信元 NAT プールで指定されたアドレス範囲よりも広いアドレス範囲を定義することができます NAT。例えば、一致条件で 256 個のアドレスを含むアドレス プレフィックスを指定する場合がありますが、送信元 NAT プールには、数個の IP アドレスのみ、または 1 つの IP アドレスのみの範囲が含まれている場合があります。パケットの送信元IPアドレスは送信元NATルールに一致できますが、送信元IPアドレスが送信元NATプールで指定されたアドレス範囲内にない場合、送信元NATアドレスは変換されません。

例:アドレスシフトを使用した送信元NATプールの設定

この例では、オプションのアドレスシフトを使用して、プライベートアドレス範囲の送信元NATパブリックアドレスへのマッピングを設定する方法を説明します。このマッピングは、元の送信元IPアドレスと変換されたIPアドレス間の1対1です。

送信元NATルールセットの一致条件では、アドレス範囲を指定することはできません。ルールで指定できるのはアドレスプレフィックスのみです。送信元NATプールを設定する場合、 host-base-address オプションを指定できます。このオプションは、元の送信元IPアドレス範囲が開始されるIPアドレスを指定し、ポート変換を無効にします。

変換される元の送信元IPアドレスの範囲は、送信元NATプール内のアドレスの数によって決まります。例えば、送信元NATプールに10個のIPアドレスが含まれている場合、指定されたベースアドレスから始まる最大10個の元の送信元IPアドレスを変換できます。

送信元 NAT ルールの一致条件は、送信元 NAT プールで指定されたアドレス範囲よりも広いアドレス範囲を定義することができます NAT。例えば、一致条件で256個のアドレスを含むアドレスプレフィックスを指定することができますが、送信元NATプールには10個のIPアドレスしか含まれていません。パケットの送信元IPアドレスは送信元NATルールに一致できますが、送信元IPアドレスが送信元NATプールで指定されたアドレス範囲内にない場合、送信元NATアドレスは変換されません。

要件

始める前に:

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

セキュリティゾーンを作成し、インターフェイスを割り当てます。 「セキュリティゾーンについて」を参照してください。

概要

この例では、プライベートアドレス空間にtrustセキュリティゾーンを、パブリックアドレス空間にuntrustセキュリティゾーンを使用します。 図6では、trustゾーンのプライベートアドレスの範囲がuntrustゾーンのパブリックアドレスの範囲にマッピングされています。trustゾーンからuntrustゾーンに送信されたパケットの場合、192.168.1.10/32〜192.168.1.20/32の範囲の送信元IPアドレスは、203.0.113.30/32〜203.0.113.40/32の範囲のパブリックアドレスに変換されます。

を使用したソースNAT

を使用したソースNAT

この例では、以下の設定について説明します。

送信元NATプール

src-nat-pool-1は、IPアドレス範囲203.0.113.30/32から203.0.113.40/32までです。このプールでは、元の送信元IPアドレス範囲の先頭は192.168.1.10/32で、host-address-baseオプションで指定されます。送信元NATルールセットは、192.168.1.0/24サブネット内の送信元IPアドレスを持つtrustゾーンからuntrustゾーンへのパケットを一致させるルール

r1とrs1します。src-nat-pool-1設定で指定された送信元IPアドレスの範囲内にある一致するパケットの場合、送信元アドレスはプール内のIPアドレスに変換src-nat-pool-1。インターフェイスge-0/0/0.0上のアドレス203.0.113.30/32〜203.0.113.40/32のプロキシARP。これにより、ジュニパーネットワークスのセキュリティデバイスは、そのアドレスのインターフェイスで受信したARPリクエストに応答できます。

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシー。

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security nat source pool src-nat-pool-1 address 203.0.113.30/32 to 203.0.113.40/32 set security nat source pool src-nat-pool-1 host-address-base 192.168.1.10/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 192.168.1.0/24 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.30/32 to 203.0.113.40/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベル間を移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

アドレスシフトを使用して送信元NATマッピングを設定するには:

ソース NAT プールを作成します。

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.30/32 to 203.0.113.40/32

元の送信元IPアドレス範囲の先頭を指定します。

[edit security nat source] user@host# set pool src-nat-pool-1 host-address-base 192.168.1.10/32

ソース NAT ルール セットを作成します。

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

パケットを一致させ、送信元アドレスをプール内のアドレスに変換するルールを設定します。

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 192.168.1.0/24 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

プロキシARPを設定します。

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.30/32 to 203.0.113.40/32

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシーを設定します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

結果

設定モードから、 show security nat および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.30/32 to 203.0.113.40/32;

}

host-address-base 192.168.1.10/32;

}

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 192.168.1.0/24;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.30/32 to 203.0.113.40/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

送信元 NAT プールの使用状況の検証

目的

送信元NATプールからのIPアドレスを使用するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source pool all コマンドを入力します。変換ヒットフィールドを表示して、プールからのIPアドレスを使用しているトラフィックを確認します。

送信元NATルールの使用状況の確認

目的

送信元NATルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source rule all コマンドを入力します。変換ヒットフィールドを表示して、ルールに一致するトラフィックを確認します。

PATを使用した送信元NATプールについて

Junos OSは、ポートアドレス変換(PAT)を備えたソースプールを使用して、パケットの送信元IPアドレスとポート番号の両方を変換します。PATを使用すると、複数のホストが同じIPアドレスを共有できます。

Junos OS は、どのセッションがどのホストに属しているかを区別するために、割り当てられたポート番号のリストを保持します。PATを有効にすると、最大63,488台のホストが1つのIPアドレスを共有できます。各送信元プールには、複数のIPアドレス、複数のIPアドレス範囲、またはその両方を含めることができます。PATを使用するソースプールの場合、ソースプールまたはJunos OSで永続アドレス機能またはペア対応アドレスプーリング機能が有効になっていない限り、Junos OSは異なる同時セッションに対して単一のホストに異なるアドレスを割り当てることができます。

インターフェイス送信元プールとPAT付きソースプールでは、IPアドレスごとのポート番号マッピングに範囲(1024、65535)を使用できます。範囲(1024、63487)内では、一度に1つのポートが割り当てられ、合計62,464ポートが割り当てられます。範囲(63488、65535)では、SIP、H.323、RTSPなどのRTP/RTCPアプリケーション用に一度に2つのポートが割り当てられ、合計2,048ポートとなります。

ホストが、ネットワークアドレス変換を必要とするポリシーに一致する複数のセッションを開始し、PATが有効な送信元プールからアドレスが割り当てられた場合、デバイスはセッションごとに異なる送信元IPアドレスを割り当てます。このようなランダムなアドレス割り当ては、セッションごとに同じ送信元 IP アドレスを必要とする複数のセッションを作成するサービスでは問題となる可能性があります。たとえば、AOL インスタント メッセージ(AIM)クライアントを使用する場合は、複数のセッションで同じ IP アドレスを使用することが重要です。

ルーターが複数の同時セッションに対してソースプールからホストに同じIPアドレスを割り当てるようにするために、ルーターごとに永続的なIPアドレスを有効にします。デバイスが 1 つのセッションの間、送信元プールからホストに同じ IP アドレスを割り当てるようにするには、ペア アドレス プーリングを有効にします。

例:PAT を使用した複数のアドレスの送信元 NAT の設定

この例では、ポートアドレス変換を使用して、プライベートアドレスブロックのソースNATマッピングをより小さいパブリックアドレスブロックに設定する方法を説明します。

要件

始める前に:

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

セキュリティゾーンを作成し、インターフェイスを割り当てます。 「セキュリティゾーンについて」を参照してください。

概要

この例では、プライベートアドレス空間にtrustセキュリティゾーンを、パブリックアドレス空間にuntrustセキュリティゾーンを使用します。 図7では、trustゾーンからuntrustゾーンに送信されたパケットの送信元IPアドレスは、203.0.113.1/32から203.0.113.24/32までの範囲にあるより小さいパブリックアドレスのブロックにマッピングされています。送信元 NAT アドレス プールのサイズは、変換が必要となる可能性のある潜在的なアドレスの数よりも小さいため、ポート アドレス変換が使用されます。

ポートアドレス変換には、送信元IPアドレスマッピングを含む送信元ポート番号が含まれます。これにより、プライベートネットワーク上の複数のアドレスをより少ない数のパブリックIPアドレスにマッピングできます。ポートアドレス変換は、送信元NATプールに対してデフォルトで有効になっています。

を持つ複数アドレスNATソース

を持つ複数アドレスNATソース

この例では、以下の設定について説明します。

送信元NATプール

src-nat-pool-1IPアドレス範囲203.0.113.1/32から203.0.113.24/32までが含まれます。送信元NATルールセット

rs1trustゾーンからuntrustゾーンへのすべてのパケットを一致させます。一致するパケットの場合、送信元IPアドレスはsrc-nat-pool-1プール内のIPアドレスに変換されます。インターフェイスge-0/0/0.0上のアドレス203.0.113.1/32〜203.0.113.24/32のプロキシARP。これにより、ジュニパーネットワークスのセキュリティデバイスは、それらのアドレスに対してインターフェイス上で受信したARPリクエストに応答できます。

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシー。

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security nat source pool src-nat-pool-1 address 203.0.113.1/32 to 203.0.113.24/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 10.1.1.0/24 set security nat source rule-set rs1 rule r1 match source-address 10.1.2.0/24 set security nat source rule-set rs1 rule r1 match source-address 192.168.1.0/24 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.24/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベル間を移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

PAT を使用して、プライベートアドレスブロックからより小さいパブリックアドレスブロックへのソース NAT マッピングを設定するには:

ソース NAT プールを作成します。

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.1 to 203.0.113.24

ソース NAT ルール セットを作成します。

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

パケットを一致させ、送信元アドレスをプール内のアドレスに変換するルールを設定します。

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address [10.1.1.0/24 10.1.2.0/24 192.168.1.0/24] user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

プロキシARPを設定します。

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.1 to 203.0.113.24

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシーを設定します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

結果

設定モードから、 show security nat および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.1/32 to 203.0.113.24/32;

}

}

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address [10.1.1.0/24 10.1.2.0/24 192.168.1.0/24];

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.1/32 to 203.0.113.24/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {