テナントシステムのファイアウォール認証

ファイアウォール認証機能は、ジュニパー SRXシリーズファイアウォールのJunos OSリリース18.3R1のテナントシステムに導入され、ユーザーを個別またはグループで制限または許可することができます。認証要求は、ポリシーで定義された宛先アドレスに基づいて開始されます。

テナントシステムファイアウォール認証について

ファイアウォールユーザーは、ファイアウォールを越えた接続を開始する際に認証用のユーザー名とパスワードを提供する必要があるネットワークユーザーのことです。

ファイアウォール認証はポリシーベースの認証方法であり、ユーザーはHTTP、FTP、またはTelnetトラフィックを介して認証要求を開始する必要があります。

Junos OSでは、管理者が送信元IPアドレスやその他の認証情報に基づいて、ファイアウォールユーザーがファイアウォールの背後にある保護されたリソースにアクセスすることを制限および許可することができます。

プライマリ管理者は、以下を設定します。

テナントシステム内のファイアウォール認証セッションの最大数と予約済み数。

すべてのテナントシステムで使用可能な

[edit access]階層のプロファイル設定コマンドを使用してプロファイルにアクセスします。

アクセスプロファイルでは、次のことが可能になります。

ユーザーのユーザー名とパスワードを保存するか、そのような情報が保存される外部の認証サーバーを指すもの。

認証方法の順序、LDAPまたはRADIUSサーバーオプション、セッションオプションが含まれます。

テナントシステム内のセキュリティポリシーとの関連付け。

ファイアウォールユーザーを定義した後、 表1で定義されている認証モードのいずれかを使用した認証をユーザーに要求する認証ポリシーを作成します。

認証オプション |

説明 |

サポートされているプロトコル |

サポートされるバックエンド |

|---|---|---|---|

Web認証 |

ユーザーはHTTPを使用して、Web認証が有効になっているデバイス上のIPアドレスに接続し、ユーザー名とパスワードの入力を求められます。この認証の結果に基づいて、ユーザーまたはホストから保護されたリソースへの後続のトラフィックが許可または拒否されます。 |

HTTP HTTPS |

地元の LDAP RADIUS SecurId |

パススルー |

あるゾーンのホストまたはユーザーとのインライン認証は、別のゾーンのリソースにアクセスしようとします。デバイスはサポートされているプロトコルを使用してユーザー名とパスワードの情報を収集し、この認証の結果に基づいてユーザーまたはホストからの後続のトラフィックを許可または拒否します。 |

HTTP HTTPS TELNET FTP |

地元の LDAP RADIUS SecurId |

Webリダイレクト |

認証(httpまたはhttps)のためにクライアントをWebAuthページに自動的にリダイレクト |

HTTP HTTPS |

地元の LDAP RADIUS SecurId |

統合ユーザーファイアウォール |

SRXシリーズデバイスは、ADへのWMIクライアント(WMIC)リクエストを使用して、セキュリティイベントログ内のIPアドレスとユーザーのマッピング情報を取得します。 |

なし |

アクティブディレクトリ |

ユーザーファイアウォール |

パススルーと同じですが、ユーザー情報は USERID プロセスに渡され、認証テーブルに移動します |

HTTP HTTPS |

地元の LDAP RADIUS SecurId |

テナントシステム管理者は、テナントシステムのファイアウォール認証用に以下のプロパティを設定します。

一致するトラフィックに対するファイアウォール認証を指定するセキュリティポリシー。ファイアウォール認証は、

[edit security policies from-zone zone-name to-zone zone-name policy policy-name then permit]階層レベルのfirewall-認証設定ステートメントで指定されます。アクセスプロファイルでは、ユーザーまたはユーザーグループにポリシーによってアクセスを許可でき、オプションでclient-match設定ステートメントで指定できます。ユーザーまたはユーザーグループが指定されていない場合、認証に成功したすべてのユーザーにアクセスできます。認証のタイプ(パススルーまたはWeb認証)、デフォルトのアクセスプロファイル、およびFTP、Telnet、またはHTTPセッションの成功バナーこれらのプロパティは、

[edit access]階層のfirewall-認証設定ステートメントで設定されます。インバウンドトラフィックをホストします。プロトコル、サービス、またはその両方がテナントシステムへのアクセスを許可されます。トラフィックのタイプは、

[edit security zones security-zone zone-name]または[edit security zones security-zone zone-name interfaces interface-name]階層でhost-inbound-traffic構成ステートメントで設定されます。

テナントシステムのファイアウォール認証の設定

この例では、パススルー、Webリダイレクトによるパススルー、Web認証の3つの認証モードを使用して、1つのテナントシステムを介してクライアントからサーバーに異なるファイアウォール認証トラフィックを送信する方法を示しています。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

-

SRX4100デバイス

-

Junos OSリリース18.3R1以降

-

TelnetまたはHTTP

-

外部認証サーバーは、RADIUS、LDAP、SecurIDです

クライアントからサーバーにファイアウォール認証トラフィックを送信するために、以下が設定されていることを確認します。

-

テナントシステムのセキュリティゾーンを設定する

-

プライマリ管理者が作成したインターフェイスを設定します

概要

ファイアウォールユーザーが別のゾーンのリソースにアクセスするためにTelnet、HTTP、またはHTTPSセッションを開始しようとすると、SRXシリーズファイアウォールはプロキシとして機能し、ファイアウォールユーザーの認証を行ってから、ファイアウォールの背後にあるTelnet、HTTP、またはHTTPSサーバーへのアクセスをユーザーに許可します。

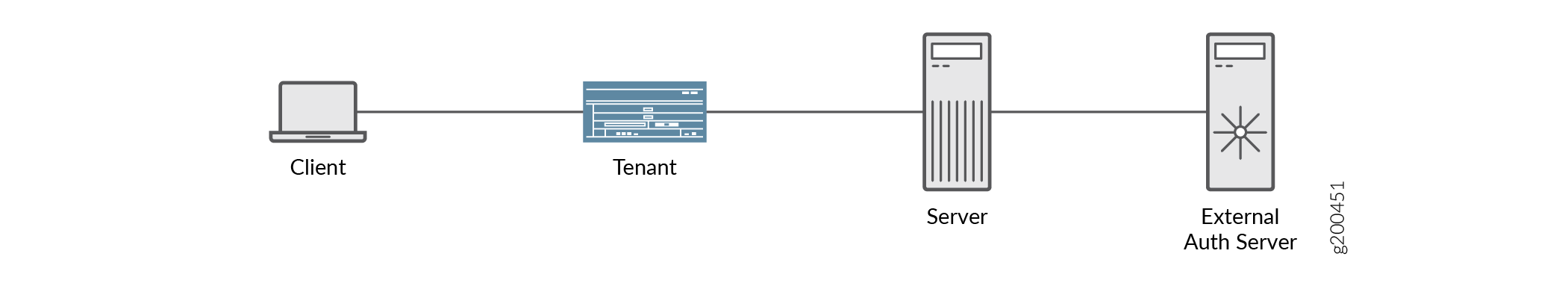

この例では、テナントシステムを設定し、セキュリティポリシーをバインドできます。 図1に示すように、からのトラフィックがクライアントからサーバーに送信されると、ユーザーはセキュリティポリシーで定義された認証プロセスに基づいて認証されます。

プライマリ管理者は、テナントの作成と、ルーティングインスタンス、ルーティングインスタンスのインターフェイス、テナントシステムへのセキュリティプロファイルなどのシステムリソースの割り当てを担当します。

| 機能 |

名前 |

説明 |

|---|---|---|

| セキュリティプロファイル |

tn1_pf |

セキュリティプロファイルの名前。このプロファイルは、セキュリティプロファイルがバインドされているテナントシステムに割り当てるリソースを指定します。 |

| インターフェイス |

xe-0/0/1 xe-0/0/2 |

インターフェイスの名前。インターフェイスは、トラフィックの接続性を提供します。 |

| アクセスプロファイル |

local_pf radius_pf securid_pf |

アクセスプロファイルの名前。これらのプロファイルは、ユーザーとパスワードを定義し、ユーザーのアクセス権に関する認証情報を取得するために使用されます。 |

| SSL終了プロファイル |

FWAUTHhttpspf |

プロファイルの名前。このプロファイルは、SSL終端サービスに使用されます。 |

| ルーティングインスタンス |

VR1 |

仮想ルーティングインスタンスとしてのインスタンスタイプ。 |

| セキュリティポリシー |

p7 |

ポリシーの名前。このポリシーは、fwauthhttpspf SSL終了プロファイルを使用してパススルーファイアウォール認証を設定するために使用されます。 |

| P1 |

ポリシーの名前。このポリシーは、アクセスプロファイルを使用してパススルーファイアウォール認証を設定するために使用されますlocal_pf。 |

|

| P4 |

ポリシーの名前。このポリシーは、radius_pfを使用してパススルーWebリダイレクトファイアウォール認証を設定するために使用します。 |

|

| P3 |

ポリシーの名前。このポリシーは、Web認証ファイアウォール認証を設定するために使用されます。 |

トポロジー

図1は、この設定例で使用されているトポロジーを示しています。このトポロジーに示されているテナントは、複数のテナントにパーティション化されたSRXシリーズファイアウォールです。サポートされている外部サーバーは、RADIUS、LDAP、SecurIDです。クライアントからテナントへの通信はxe-0/0/1インターフェイスを介して、テナントからサーバーへの通信はxe-0/0/2インターフェイスを介して行われます。

のトポロジー

のトポロジー

設定

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードからコミットを入力します。

set system security-profile tn1_pf policy maximum 500 set system security-profile tn1_pf policy reserved 100 set system security-profile tn1_pf zone maximum 50 set system security-profile tn1_pf zone reserved 10 set tenants tn1 security-profile tn1_pf set services ssl termination profile fwauthhttpspf server-certificate device set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.0/24 set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.254/16 web-authentication http set interfaces xe-0/0/2 unit 0 family inet address 198.51.100.0/24 web-authentication http set access profile local_pf client test firewall-user password "$ABC123" set access profile local_pf client test1 client-group local-group1 set access profile local_pf client test1 client-group local-group2 set access profile local_pf client test1 firewall-user password "$BCD678" set access profile local_pf client test2 client-group local-group2 set access profile local_pf client test2 firewall-user password "$DEF234" set access profile local_pf client test3 client-group local-group3 set access profile local_pf client test3 firewall-user password "$DBC123" set access profile local_pf client test4 client-group local-group4 set access profile local_pf client test4 firewall-user password "$FAB123" set access profile radius_pf authentication-order radius set access profile radius_pf radius-server 203.0.113.1 secret "$AFD123" set access profile securid_pf authentication-order securid set tenants tn1 routing-instances vr1 instance-type virtual-router set tenants tn1 routing-instances vr1 interface xe-0/0/1.0 set tenants tn1 routing-instances vr1 interface xe-0/0/2.0 set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p1 match source-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p1 match destination-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p1 match application junos-telnet set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p1 then permit firewall-authentication pass-through access-profile local_pf set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p7 match source-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p7 match destination-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p7 match application any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p7 then permit firewall-authentication pass-through access-profile local_pf set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p7 then permit firewall-authentication pass-through ssl-termination-profile fwauthhttpspf set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p4 match source-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p4 match destination-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p4 match application junos-http set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p4 then permit firewall-authentication pass-through access-profile radius_pf set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p4 then permit firewall-authentication pass-through web-redirect set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p3 match source-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p3 match destination-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p3 match application junos-http set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p3 then permit firewall-authentication web-authentication set tenants tn1 security policies policy-rematch set tenants tn1 security zones security-zone tn1_trust interfaces xe-0/0/1.0 host-inbound-traffic system-services all set tenants tn1 security zones security-zone tn1_trust interfaces xe-0/0/1.0 host-inbound-traffic protocols all set tenants tn1 security zones security-zone tn1_untrust interfaces xe-0/0/2.0 host-inbound-traffic system-services all set tenants tn1 security zones security-zone tn1_untrust interfaces xe-0/0/2.0 host-inbound-traffic protocols all set tenants tn1 access firewall-authentication pass-through default-profile local_pf set tenants tn1 access firewall-authentication pass-through telnet banner login ****tenant1_telnet_login_banner set tenants tn1 access firewall-authentication pass-through telnet banner success ****tenant1_telnet_success_banner set tenants tn1 access firewall-authentication pass-through telnet banner fail ****tenant1_telnet_fail_banner set tenants tn1 access firewall-authentication web-authentication default-profile securid_pf set tenants tn1 access firewall-authentication web-authentication banner success ****tenant1_webauth_success_banner

アクセスプロファイルとファイアウォール認証の設定

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、設定モードでの CLI エディターの使用を参照してください。

-

セキュリティプロファイルtn1_pfを設定し、テナントシステムにバインドします。

[edit system security-profile] user@host# set tn1_pf policy maximum 500 user@host# set tn1_pf policy reserved 100 user@host# set tn1_pf zone maximum 50 user@host# set tn1_pf zone reserved 10

-

テナントシステムtn1を作成し、セキュリティプロファイルtn1_pfをテナントシステムにバインドします。

[edit tenants] user@host# set tn1 security-profile tn1_pf

-

パススルー認証をトリガーするために、HTTPSトラフィックのSSL終了サービスに使用するアクセスプロファイルを定義します。

[edit services] user@host# set ssl termination profile fwauthhttpspf server-certificate device

-

インターフェイスを設定し、IPアドレスを割り当てます。xe-0/0/1インターフェイスでWeb認証を有効にします。

[edit interfaces] user@host# set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.0/24 user@host# set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.254/24 web-authentication http user@host# set interfaces xe-0/0/2 unit 0 family inet address 198.51.100.0/24 web-authentication http

-

ルーティングインスタンスを設定し、インターフェイスを追加します。

[edit tenants tn1 routing-instances] user@host# set vr1 instance-type virtual-router user@host# set vr1 interface xe-0/0/1.0 user@host# set vr1 interface xe-0/0/2.0

ステップバイステップの手順

プライマリ管理者は、テナントシステム内のアクセスプロファイルの設定を担当します。アクセスプロファイルを設定するには:

-

ファイアウォール認証に使用するアクセスプロファイルを作成します。アクセスプロファイルは、クライアントをファイアウォールユーザーとして定義し、ファイアウォール認証のためのアクセスを提供するパスワードを定義します。ファイアウォール認証に認証されていないトラフィックが許可されている場合、ユーザーはこのコマンドで設定されたアクセスプロファイルに基づいて認証されます。

[edit access profile] user@host# set local_pf client test firewall-user password "$ABC123" user@host# set local_pf client test1 client-group local-group1 user@host# set local_pf client test1 client-group local-group2 user@host# set local_pf client test1 firewall-user password "$BCD678" user@host# set local_pf client test2 client-group local-group2 user@host# set local_pf client test2 firewall-user password "$DEF234" user@host# set local_pf client test3 client-group local-group3 user@host# set local_pf client test3 firewall-user password "$DBC123" user@host# set local_pf client test4 client-group local-group4 user@host# set local_pf client test4 firewall-user password "$FAB123"

-

アクセスプロファイルを作成して、RADIUSサーバーを設定します。

[edit access profile] user@host# set radius_pf authentication-order radius user@host# set radius_pf radius-server 203.0.113.1 secret "$AFD123"

-

アクセスプロファイルを作成して、外部認証に使用するサーバーとしてSecurIDを設定します。

[edit access profile] user@host# set securid_pf authentication-order securid

ステップバイステップの手順

テナントシステムでパススルー(ダイレクトおよびWebリダイレクト)モードとWeb認証モードを使用して、ゾーン間のHTTP、HTTPS、およびTelnetトラフィックを許可するさまざまなセキュリティポリシーを設定します。

-

Telnetトラフィックのパススルー認証用にポリシーp1を設定します。

[edit tenants tn1 security policies] user@host# set from-zone tn1_trust to-zone tn1_untrust policy p1 match source-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p1 match destination-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p1 match application junos-telnet user@host# set from-zone tn1_trust to-zone tn1_untrust policy p1 then permit firewall-authentication pass-through access-profile local_pf

-

HTTPSトラフィックのパススルー認証用にポリシーp7を設定します。

[edit tenants tn1 security policies] user@host# set from-zone tn1_trust to-zone tn1_untrust policy p7 match source-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p7 match destination-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p7 match application junos-https user@host# set from-zone tn1_trust to-zone tn1_untrust policy p7 then permit firewall-authentication pass-through access-profile local_pf user@host# set from-zone tn1_trust to-zone tn1_untrust policy p7 then permit firewall-authentication pass-through ssl-termination-profile fwauthhttpspf

-

HTTPトラフィックのWebリダイレクトを使用したパススルー認証のポリシーp4を設定します。

[edit tenants tn1 security policies] user@host# set from-zone tn1_trust to-zone tn1_untrust policy p4 match source-address ipv6_addr1 user@host# set from-zone tn1_trust to-zone tn1_untrust policy p4 match destination-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p4 match application junos-http user@host# set from-zone tn1_trust to-zone tn1_untrust policy p4 then permit firewall-authentication pass-through access-profile radius_pf user@host# set from-zone tn1_trust to-zone tn1_untrust policy p4 then permit firewall-authentication pass-through web-redirect

-

HTTPトラフィックのWeb認証のポリシーp3を設定します。

[edit tenants tn1 security policies] user@host# set from-zone tn1_trust to-zone tn1_untrust policy p3 match source-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p3 match destination-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p3 match application junos-http user@host# set from-zone tn1_trust to-zone tn1_untrust policy p3 then permit firewall-authentication web-authentication user@host# set policy-rematch

-

テナントシステム内の各ゾーンにゾーンを設定し、インターフェイスを割り当てます。

[edit tenants tn1 security zones] user@host# set security-zone tn1_trust interfaces xe-0/0/1.0 host-inbound-traffic system-services all user@host# set security-zone tn1_trust interfaces xe-0/0/1.0 host-inbound-traffic protocols all user@host# set security-zone tn1_untrust interfaces xe-0/0/2.0 host-inbound-traffic system-services all user@host# set security-zone tn1_untrust interfaces xe-0/0/2.0 host-inbound-traffic protocols all

-

Telnet セッションの成功バナーを定義します。テナントシステム内のアプリケーションのファイアウォール認証パススルーとWeb認証バナーを設定します。

[edit tenants tn1 access firewall-authentication] user@host# set pass-through default-profile local_pf user@host# set pass-through telnet banner login ****tenant1_telnet_login_banner user@host# set pass-through telnet banner success ****tenant1_telnet_success_banner user@host# set pass-through telnet banner fail ****tenant1_telnet_fail_banner user@host# set web-authentication default-profile securid_pf user@host# set web-authentication banner success ****tenant1_webauth_success_banner

結果

設定モードから、 show system security-profile、 show interfaces、 show access、 show tenants、 show services ssl termination コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

user@host# show interfaces

xe-0/0/1 {

unit 0 {

family inet {

address 192.0.2.0/24;

address 192.0.2.254/24 {

web-authentication {

http;

https;

}

}

}

}

}

xe-0/0/2 {

unit 0 {

family inet {

address 198.51.100.0/24;

}

}

}

user@host#show services ssl termination

profile fwauthhttpspf {

server-certificate device;

}

user@host#show access

profile local_pf {

client test {

firewall-user {

password "$ABC123"; ## SECRET-DATA

}

}

client test1 {

client-group [ local-group1 local-group2 ];

firewall-user {

password "$BCD678"; ## SECRET-DATA

}

}

client test2 {

client-group local-group2;

firewall-user {

password "$DEF234"; ## SECRET-DATA

}

}

client test3 {

client-group local-group3;

firewall-user {

password "$DBC123"; ## SECRET-DATA

}

}

client test4 {

client-group local-group4;

firewall-user {

password "$FAB123"; ## SECRET-DATA

}

}

session-options {

client-session-timeout 3;

}

}

profile radius_pf {

authentication-order radius;

session-options {

client-session-timeout 3;

}

radius-server {

203.0.113.1 secret "$AFD123"; ## SECRET-DATA

}

}

user@host# show system security-profile

tn1_pf {

policy {

maximum 500;

reserved 100;

}

zone {

maximum 50;

reserved 10;

}

}

user@host# show tenants

tn1 {

routing-instances {

vr1 {

instance-type virtual-router;

interface xe-0/0/1.0;

interface xe-0/0/2.0;

}

}

security-profile {

tn1_pf;

}

security {

policies {

from-zone tn1_trust to-zone tn1_untrust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

firewall-authentication {

pass-through {

access-profile ldap_pf;

}

}

}

}

}

}

}

zones {

security-zone tn1_trust {

interfaces {

xe-0/0/1.0 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone tn1_untrust {

interfaces {

xe-0/0/2.0 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

}

}

access {

firewall-authentication {

pass-through {

default-profile local_pf;

telnet {

banner {

login ****tenant1_telnet_login_banner;

success ****tenant1_telnet_success_banner;

fail ****tenant1_telnet_fail_banner;

}

}

}

web-authentication {

default-profile radius_pf;

banner {

success ****tenant1_webauth_success_banner;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commitに入力します。

検証

ファイアウォールユーザー認証の検証と、認証テーブル内のユーザーとIPアドレスの監視

目的

テナントシステムの管理者は、 show security firewall-authentication users または show security firewall-authentication history commands を使用して、テナントシステムのファイアウォールユーザーと履歴に関する情報を表示できます。テナントシステムの管理者は、同じコマンドを使用して、すべてのテナントシステムの情報を表示できます。

アクション

動作モードから、以下のshowコマンドを入力します。

user@host> show security firewall-authentication history tenant tn1 identifier 10

Username: test

Source IP: 10.12.12.10Authentication state: Success

Authentication method: Pass-through using HTTP

Access start date: 2018-05-31

Access start time: 17:07:38

Duration of user access: 0:10:01

Lsys: root-logical-system

Tenant: tn1

Source zone: trust-tn1

Destination zone: untrust-tn1

Access profile: test

Bytes sent by this user: 380

Bytes received by this user: 0

user@host> show security firewall-authentication history tenant tn1

History of firewall authentication data:

Authentications: 2

Id Source Ip Date Time Duration Status User

1 203.0.113.10 2018-05-27 09:33:05 0:01:44 Success test

2 203.0.113.10 2018-05-27 10:01:09 0:10:02 Success test

user@host> show security firewall-authentication users tenant tn1

Firewall authentication data:

Total users in table: 1

Id Source Ip Src zone Dst zone Profile Age Status User

2 203.0.113.10 N/A N/A test 1 Success test

意味

出力には、テナントシステムの認証されたファイアウォールユーザーとユーザーのファイアウォール認証履歴が表示されます

テナントシステムにおける統合ユーザーファイアウォールサポートについて

テナントシステムは、共有モードおよびアクティブモードでユーザーファイアウォール認証をサポートします。

Junos OSリリース19.1R1以降、ユーザーファイアウォール認証は、共有モデルを使用するテナントシステムでサポートされています。このモデルでは、プライマリ論理システムがユーザーファイアウォール設定と認証エントリをテナントシステムと共有します。プライマリ論理システムは、ローカル認証、Active Directory(AD)認証、ファイアウォール認証FT、ジュニパー Identity Management Service(JIMS)、およびClearPass 認証から収集された認証データをテナントシステムと共有します。

共有モデルでは、認証ソース、認証送信元優先度、認証エントリタイムアウト、IPクエリまたは個々のクエリなど、プライマリ論理システムの下でユーザーファイアウォール関連の設定が設定されます。ユーザーファイアウォールは、ポリシーやログなどの、SRXシリーズファイアウォール上のアプリケーションに対するユーザー情報サービスを提供します。テナントシステムからのトラフィックは、プライマリ論理システムから認証テーブルにクエリーを実行します。

認証テーブルは、プライマリ論理システムによって管理されます。テナントシステムは、認証テーブルを共有します。プライマリ論理システムとテナントシステムからのトラフィックは、同じ認証テーブルにクエリーを実行します。テナントシステムでは、セキュリティポリシーでソースIDを使用できます。

例えば、プライマリ論理システムが employee で設定され、テナントシステムがsource-identity managerで設定されている場合、この認証エントリーの参照グループには employee と managerが含まれます。この参照グループには、プライマリ論理システムとテナントシステムからの同じ認証エントリーが含まれています。

Junos OSリリース19.3R1以降、アクティブモードの統合JIMSを通じてカスタマイズされたモデルを使用することで、ユーザーファイアウォール認証のサポートが強化されています。このモデルでは、テナントシステムはルートレベルから認証エントリを抽出します。プライマリ論理システムは、論理システムとテナントシステム名に基づいてJIMSサーバーに設定されます。アクティブモードでは、SRXシリーズファイアウォールは、HTTPsプロトコルを介してJIMSサーバーから受信した認証エントリーをアクティブにクエリします。データ交換を減らすために、ファイアウォールフィルターが適用されます。

ユーザーファイアウォールは、テナントシステム名を差別化要因として使用し、JIMSサーバーとSRXシリーズファイアウォールの間で一貫性があります。JIMSサーバーは、認証エントリに含まれる差別化要因を送信します。認証エントリーは、差別化子がプライマリ論理システムのデフォルトとして設定されている場合、ルート論理システムに分散されます。

ユーザーファイアウォールがJunos OSリリース19.2R1以降の内部データベーステーブル形式を変更するため、テナントシステムのユーザーファイアウォールサポートIn-service Software Upgrade(ISSU)をサポートします。Junos OSリリース19.2R1以前では、ISSUはテナントシステムでサポートされていません。

Junos OSリリース20.2R1以降、論理システムとテナントシステムは、統合型アクセス制御(UAC)によるユーザーファイアウォール認証をサポートします。

テナントシステムでのユーザーファイアウォール認証の使用の制限

テナントシステムでユーザーファイアウォール認証を使用すると、以下の制限があります。

異なるテナントシステムのIPアドレスは重複してはなりません。アドレスが重複する場合、異なるユーザーが異なるテナントシステムでログインすると、認証エントリーが変更されます。

テナントシステム上のカスタマイズモデルでのユーザーファイアウォール認証の使用の制限

テナントシステム上のカスタマイズされたモデルでユーザーファイアウォール認証を使用すると、以下の制限があります。

ルート論理システムの下で設定する JIMS サーバー設定。

テナントシステム名は、JIMSサーバーとSRXシリーズファイアウォールの間で一貫性があり、一意である必要があります。

関連項目

例:テナントシステム向けの統合ユーザーファイアウォール識別管理の設定

この例では、テナントシステムのソースIDと一致するように、ジュニパー Identity Management Service(JIMS)からユーザーID情報を取得するためのSRXシリーズファイアウォールの高度なクエリー機能を設定する方法を示します。プライマリ論理システムでは、ユーザーファイアウォールがJIMSで設定され、プライマリ論理システムがJIMSからのすべての認証エントリーを管理します。この例では、プライマリ論理システムがテナントシステムと認証エントリを共有しています。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

シャーシクラスタリングで動作するSRX1500デバイス

JIMSサーバー

Junos OSリリース19.1 R1

概要

この例では、ポート443でHTTPs接続を持つJIMSと、プライマリ論理システム上でIPv4アドレスを持つプライマリサーバー、テナントシステムTN1上のdc0ドメインのソースID「group1」を持つポリシーp1、テナントシステムTN2上のdc0ドメインのソースIDを持つポリシーp1を設定し、テナントシステムTN1からテナントシステムTN2にトラフィックを送信することができます。プライマリノードを再起動した後でも、プライマリ論理システムとテナントシステム(TN1およびTN2)で認証エントリを表示できます。

設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set tenants TN1 security policies from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match source-address any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match destination-address any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match application any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match source-identity "example.com\group1" set tenants TN1 security policies from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 then permit set tenants TN1 security policies from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match source-address any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match destination-address any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match application any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 then permit set tenants TN1 security policies from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match source-address any set tenants TN1 security policies from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match destination-address any set tenants TN1 security policies from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match application any set tenants TN1 security policies from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 then permit set tenants TN1 security policies policy-rematch set tenants TN2 security policies from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match source-address any set tenants TN2 security policies from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match destination-address any set tenants TN2 security policies from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match application any set tenants TN2 security policies from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match source-identity "example.com\group2" set tenants TN2 security policies from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 then permit set tenants TN2 security policies policy-rematch set services user-identification identity-management connection connect-method https set services user-identification identity-management connection port 443 set services user-identification identity-management connection primary address 192.0.2.5 set services user-identification identity-management connection primary client-id otest set services user-identification identity-management connection primary client-secret "$ABC123" set security policies from-zone root_trust to-zone root_trust policy root_policy1 match source-address any set security policies from-zone root_trust to-zone root_trust policy root_policy1 match destination-address any set security policies from-zone root_trust to-zone root_trust policy root_policy1 match application any set security policies from-zone root_trust to-zone root_trust policy root_policy1 then permit set security policies policy-rematch set security zones security-zone root_trust interfaces reth1.0 host-inbound-traffic system-services all set security zones security-zone root_trust interfaces reth1.0 host-inbound-traffic protocols all set security zones security-zone root_trust interfaces lt-0/0/0.1 host-inbound-traffic system-services all set security zones security-zone root_trust interfaces lt-0/0/0.1 host-inbound-traffic protocols all set firewall family inet filter impair-ldap term allow_all then accept

ユーザーファイアウォール識別管理の設定

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『Junos OS CLIユーザーガイド』の「 構成モードでのCLIエディターの使用 」を参照してください。

ユーザーファイアウォール識別管理を設定するには:

プライマリ論理システムにプライマリ管理者としてログインし、設定モードに入ります。

user@host> configure user@host#

テナントシステムを作成します。

[edit tenants] user@host#set TN1 user@host#set TN2

テナントシステムTN1上でソースIDグループ1を使用して、TN1_trustからTN1_trustへのトラフィックを許可するセキュリティポリシー TN1_policy1を設定します。

[edit security policies] user@host#set from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match source-address any user@host#set from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match destination-address any user@host#set from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match application any user@host#set from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match source-identity "example.com\group1" user@host#set from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 then permit

TN1_trustからTN1_untrustへのトラフィックを許可するセキュリティポリシー TN1_policy2を設定します。

[edit security policies] user@host#set from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match source-address any user@host#set from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match destination-address any user@host#set from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match application any user@host#set from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 then permit

TN1_untrustからTN1_trustへのトラフィックを許可するセキュリティポリシー TN1_policy3を設定します。

[edit security policies] user@host#set from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match source-address any user@host#set from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match destination-address any user@host#set from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match application any user@host#set from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 then permit user@host#set policy-rematch

セキュリティゾーンを設定し、各ゾーンにインターフェイスを割り当てます。

[edit security zones] user@host#set security-zone TN1_trust interfaces reth2.0 host-inbound-traffic system-services all user@host#set security-zone TN1_trust interfaces reth2.0 host-inbound-traffic protocols all user@host#set security-zone TN1_trust interfaces lt-0/0/0.11 host-inbound-traffic system-services all user@host#set security-zone TN1_trust interfaces lt-0/0/0.11 host-inbound-traffic protocols all user@host#set security-zone TN1_untrust interfaces reth3.0 host-inbound-traffic system-services all user@host#set security-zone TN1_untrust interfaces reth3.0 host-inbound-traffic protocols all

TN2上のTN2_untrustからTN2_untrustへのトラフィックを許可するセキュリティポリシーをソースアイデンティティグループ1でTN2_policy1します。

[edit security policies] user@host#set from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match source-address any user@host#set from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match destination-address any user@host#set from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match application any user@host#set from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match source-identity "example.com\group2" user@host#set from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 then permit user@host#set policy-rematch

セキュリティゾーンを設定し、TN2の各ゾーンにインターフェイスを割り当てます。

[edit security zones] user@host#set security-zone TN2_untrust interfaces reth4.0 host-inbound-traffic system-services all user@host#set security-zone TN2_untrust interfaces reth4.0 host-inbound-traffic protocols all user@host#set security-zone TN2_untrust interfaces lt-0/0/0.21 host-inbound-traffic system-services all user@host#set security-zone TN2_untrust interfaces lt-0/0/0.21 host-inbound-traffic protocols all

-

プライマリアドレスを持つ高度なクエリリクエストの認証ソースとしてJIMSを設定します。SRXシリーズファイアウォールは、サーバーに接続するためにこの情報を必要とします。

[edit services user-identification identity-management] user@host#set connection port 443 user@host#set connection connect-method https user@host#set connection primary address 192.0.2.5 user@host#set connection primary client-id otest user@host#set connection primary client-secret test user@host#set authentication-entry-timeout 0

プライマリ論理システムにセキュリティポリシーとゾーンを設定します。

[edit security policies] user@host#set from-zone root_trust to-zone root_trust policy root_policy1 match source-address any user@host#set from-zone root_trust to-zone root_trust policy root_policy1 match destination-address any user@host#set from-zone root_trust to-zone root_trust policy root_policy1 match application any user@host#set from-zone root_trust to-zone root_trust policy root_policy1 then permit user@host#set policy-rematch

プライマリ論理システム上でセキュリティゾーンを設定し、各ゾーンにインターフェイスを割り当てます。

[edit security zones] user@host#set security-zone root_trust interfaces reth1.0 host-inbound-traffic system-services all user@host#set security-zone root_trust interfaces reth1.0 host-inbound-traffic protocols all user@host#set security-zone root_trust interfaces lt-0/0/0.1 host-inbound-traffic system-services all user@host#set security-zone root_trust interfaces lt-0/0/0.1 host-inbound-traffic protocols all user@host#set firewall family inet filter impair-ldap term allow_all then accept

結果

設定モードから、 show services user-identification identity-management show chassis cluster コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

user@host# show services user-identification identity-management

connection {

connect-method https;

port 443;

primary {

address 192.0.2.5;

client-id otest;

client-secret "$ABC123"; ## SECRET-DATA

}

}

user@host# show chassis cluster

reth-count 5;

control-ports {

fpc 3 port 0;

fpc 9 port 0;

}

redundancy-group 0 {

node 0 priority 200;

node 1 priority 1;

}

redundancy-group 1 {

node 0 priority 100;

node 1 priority 1;

}

redundancy-group 2 {

node 0 priority 100;

node 1 priority 1;

}

redundancy-group 3 {

node 0 priority 100;

node 1 priority 1;

}

redundancy-group 4 {

node 0 priority 100;

node 1 priority 1;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

シャーシクラスターのステータスと認証エントリーの検証

目的

テナントシステム内の認証エントリーを検証するには。

アクション

設定が正常に機能していることを確認するには、 show services user-identification authentication-table authentication-source identity-management tenant TN1 コマンドを入力します。

user@host> show services user-identification authentication-table authentication-source identity-management tenant TN1

node0:

--------------------------------------------------------------------------

Logical System: root-logical-system

Domain: ad2012.jims.com

Total entries: 3

Source IP Username groups(Ref by policy) state

2001:db8:aaaa: N/A Valid

2001:db8:aaaa: administrator Valid

203.0.113.50 administrator Valid

node1:

--------------------------------------------------------------------------

Logical System: root-logical-system

Domain: ad2012.jims.com

Total entries: 3

Source IP Username groups(Ref by policy) state

2001:db8:aaaa: N/A Valid

2001:db8:aaaa: administrator Valid

203.0.113.50 administrator Valid

意味

出力には、プライマリ論理システムからテナントシステムに共有される認証エントリが表示されます。

シャーシ クラスター ステータスの検証

目的

プライマリノードの再起動後に、シャーシクラスターのステータスを確認します。

アクション

設定が正常に機能していることを確認するには、 show chassis cluster status コマンドを入力します。

user@host> show chassis cluster status

Monitor Failure codes:

CS Cold Sync monitoring FL Fabric Connection monitoring

GR GRES monitoring HW Hardware monitoring

IF Interface monitoring IP IP monitoring

LB Loopback monitoring MB Mbuf monitoring

NH Nexthop monitoring NP NPC monitoring

SP SPU monitoring SM Schedule monitoring

CF Config Sync monitoring RE Relinquish monitoring

Cluster ID: 6

Node Priority Status Preempt Manual Monitor-failures

Redundancy group: 0 , Failover count: 0

node0 200 hold no no None

node1 1 secondary no no None

Redundancy group: 1 , Failover count: 0

node0 0 hold no no CS

node1 1 secondary no no None

Redundancy group: 2 , Failover count: 0

node0 0 hold no no CS

node1 1 secondary no no None

Redundancy group: 3 , Failover count: 0

node0 0 hold no no CS

node1 1 secondary no no None

Redundancy group: 4 , Failover count: 0

node0 0 hold no no CS

node1 1 secondary no no None意味

出力には、プライマリ ノードを再起動した後、TN1 と TN2 に存在するユーザー識別管理セッションが表示されます。

例:テナントシステムのカスタマイズモデルで統合ユーザーファイアウォールを設定する

この例では、テナントシステムのアクティブモードを備えたジュニパー Identity Management Service(JIMS)サーバーを介してカスタマイズされたモデルを使用して、統合ユーザーファイアウォールを設定する方法を示しています。プライマリ論理システムは、テナントシステムと認証エントリを共有しません。SRXシリーズファイアウォールは、HTTPsプロトコルを介してJIMSサーバーから受信した認証エントリーをアクティブモードでクエリします。

この例では、以下の設定が実行されます。

-

アクティブなJIMSサーバー設定

-

テナントシステムIPクエリ設定

-

テナントシステム認証エントリーの設定

-

テナントシステムセキュリティポリシーの設定

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

-

JIMSサーバーバージョン2.0

-

Junos OSリリース19.3R1

開始する前に、次の情報を確認してください。

-

JIMSサーバーのIPアドレス。

-

HTTPsリクエストを受信するためのJIMSサーバーのポート番号。

-

アクティブなクエリーサーバーのJIMSサーバーからのクライアントID。

-

アクティブなクエリーサーバー用のJIMSサーバーからのクライアントシークレット。

概要

この例では、ポート443でのHTTPs接続と、プライマリ論理システム上のIPv4アドレスを持つプライマリサーバー、テナントシステムTSYS1でソースIDgroup1ポリシーp2を設定するJIMSことができます。

設定

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードからコミットを入力します。

set services user-identification logical-domain-identity-management active query-server jims1 connection connect-method https set services user-identification logical-domain-identity-management active query-server jims1 connection port 443 set services user-identification logical-domain-identity-management active query-server jims1 connection primary address 192.0.2.5 set services user-identification logical-domain-identity-management active query-server jims1 connection primary client-id otest set services user-identification logical-domain-identity-management active query-server jims1 connection primary client-secret "$ABC123" set tenants TSYS1 services user-identification logical-domain-identity-management active ip-query query-delay-time 30 set tenants TSYS1 services user-identification logical-domain-identity-management active invalid-authentication-entry-timeout 1 set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match source-address any set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match destination-address any set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match application any set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match source-identity "example.com\group1" set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 then permit

カスタマイズされたモデルでの統合ユーザーファイアウォールの設定:

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『Junos OS CLIユーザーガイド』の「 構成モードでのCLIエディターの使用 」を参照してください。

カスタマイズモデルで統合ユーザーファイアウォールを設定するには:

-

プライマリアドレスを持つ高度なクエリリクエストの認証ソースとしてJIMSを設定します。SRXシリーズファイアウォールは、サーバーに接続するためにこの情報を必要とします。

user@host# set services user-identification logical-domain-identity-management active query-server jims1 connection connect-method https user@host# set services user-identification logical-domain-identity-management active query-server jims1 connection port 443 user@host# set services user-identification logical-domain-identity-management active query-server jims1 connection primary address 192.0.2.5 user@host# set services user-identification logical-domain-identity-management active query-server jims1 connection primary client-id otest user@host# set services user-identification logical-domain-identity-management active query-server jims1 connection primary client-secret "$ABC123"

-

TSYS1のIPクエリ遅延時間を設定します。

user@host# set tenants TSYS1 services user-identification logical-domain-identity-management active ip-query query-delay-time 30

-

TSYS1 の認証エントリー属性を設定します。

user@host# set tenants TSYS1 services user-identification logical-domain-identity-management active invalid-authentication-entry-timeout 1

-

TSYS1のゾーンuntrustからゾーンtrustへのトラフィックを許可するセキュリティポリシーp2を設定します。

user@host# set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match source-address any user@host# set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match destination-address any user@host# set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match application any user@host# set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match source-identity "example.com\group1" user@host#set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 then permit

結果

設定モードから、 show services user-identification logical-domain-identity-management および show tenants TSYS1 コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

user@host# show services user-identification logical-domain-identity-management

active {

query-server jims1 {

connection {

connect-method https;

port 443;

primary {

address 10.1.1.1;

client-id otest;

client-secret "$ABC123"; ## SECRET-DATA

}

}

}

}

user@host# show tenants TSYS1

security {

policies {

from-zone untrust to-zone trust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

source-identity "example.com\group1";

}

then {

permit;

}

}

}

}

}

services {

user-identification {

logical-domain-identity-management {

active {

invalid-authentication-entry-timeout 1;

ip-query {

query-delay-time 30;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

ユーザーIDの確認 ID管理ステータス

目的

認証元としてのID管理のためのユーザー識別ステータスを確認します。

アクション

設定が正常に機能していることを確認するには、 show services user-identification logical-domain-identity-management status コマンドを入力します。

user@host>show services user-identification logical-domain-identity-management status

node0:

--------------------------------------------------------------------------

Query server name :jims1

Primary server :

Address : 10.1.1.1

Port : 443

Connection method : HTTPS

Connection status : Online

Last received status message : OK (200)

Access token : isdHIbl8BXwxFftMRubGVsELRukYXtW3rtKmHiL

Token expire time : 2017-11-27 23:45:22

Secondary server :

Address : Not configured

意味

出力には、高度なユーザークエリ機能のバッチクエリとIPクエリに関する統計データが表示されるか、ジュニパー Identity Management Serviceサーバーのステータスが表示されます。

ユーザー識別ID管理ステータスカウンターの検証

目的

認証元としてのID管理用のユーザー識別カウンターを確認します。

アクション

設定が正常に機能していることを確認するには、 show services user-identification logical-domain-identity-management counters コマンドを入力します。

user@host>show services user-identification logical-domain-identity-management counters

node0:

--------------------------------------------------------------------------

Query server name :jims1

Primary server :

Address : 10.208.137.208

Batch query sent number : 65381

Batch query total response number : 64930

Batch query error response number : 38

Batch query last response time : 2018-08-14 15:10:52

IP query sent number : 10

IP query total response number : 10

IP query error response number : 0

IP query last response time : 2018-08-13 12:41:56

Secondary server :

Address : Not configured

意味

出力には、高度なユーザークエリ機能のバッチクエリとIPクエリに関する統計データが表示されるか、ジュニパー Identity Management Serviceサーバー上のカウンターが表示されます。

ユーザー識別認証テーブルの検証

目的

指定した認証ソースのテーブルエントリー認証ユーザーID情報を確認します。

アクション

設定が正常に機能していることを確認するには、 show services user-identification authentication-table authentication-source all tenant TSYS1 コマンドを入力します。

user@host>show services user-identification authentication-table authentication-source all tenant TSYS1

node0:

--------------------------------------------------------------------------

Tenant System: TSYS1

Domain: ad03.net

Total entries: 4

Source IP Username groups(Ref by policy) state

10.12.0.2 administrator posture-healthy Valid

10.12.0.15 administrator posture-healthy Valid

2001:db8:3000::5 N/A posture-healthy Valid

fe80::342c:302b N/A posture-healthy Valid

意味

出力には、指定された認証ソースの認証テーブルのコンテンツ全体、またはユーザー名に基づいて特定のドメイン、グループ、またはユーザーが表示されます。ユーザーのデバイスのIPアドレスに基づいて、ユーザーのID情報を表示します。

変更履歴テーブル

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、機能がお使いのプラットフォームでサポートされているかどうかを確認します。