テナントシステム向けフロー

このトピックでは、テナントシステムで設定されたデバイス上のフローセッションでパケットがどのように処理されるかについて説明します。テナントシステムを実行しているデバイスが、テナントシステム間のパススルートラフィックを処理する方法について説明します。このトピックでは、テナントシステム内で開始されたセルフトラフィックと、別のテナントシステムで終了したセルフトラフィックについても説明します。テナントシステムに対処する前に、このトピックでは、パケット処理とセッションに関するSRXシリーズアーキテクチャの基本情報を提供します。最後に、セッションとセッション特性の変更方法について説明します。

テナントシステムを実行しているデバイスのセッション作成

セッションは、ルーティングやその他の分類情報に基づいて作成され、情報を保存し、フローにリソースを割り当てます。基本的には、トラフィックがテナントシステムインターフェイスに入り、ネクストホップインターフェイスを特定するためにルートルックアップを実行し、ポリシールックアップが実行されると、セッションが確立されます。

オプションで、テナントシステムを使用して、内部ソフトウェアスイッチを設定することができます。仮想プライベートLANスイッチ(VPLS)は、テナントシステム内の相互接続として実装されます。VPLSにより、トランジットトラフィックとテナントシステムで終端されたトラフィックの両方が、テナントシステム間で通過することができます。テナントシステム間、またはテナントシステムと論理システム間でトラフィックを通過させるために、相互接続テナントシステム全体の論理トンネル(lt-0/0/0)インターフェイスが使用されます。

パケットシーケンスは、イングレスインターフェイスとエグレスインターフェイスで発生します。テナントシステム間を通過するパケットは、物理インターフェイスで受信した順序で処理されない場合があります。

- パケット分類の理解

- VPLS スイッチと論理トンネル インターフェイスについて

- テナントシステムのパススルートラフィックの処理

- セルフトラフィックの処理

- セッションおよびゲート制限制御について

- セッションの設定について

パケット分類の理解

フローベース処理のパケット分類は、物理インターフェイスと 論理インターフェイス の両方に基づいており、受信インターフェイスによって異なります。パケット分類はイングレスポイントで実行され、フロー内では、パケットベースの処理もSPUで行われることがあります。

パケット分類は、テナントシステムの有無にかかわらず設定されたデバイスについても同じ方法で評価されます。専用インターフェイスのトラフィックは、そのインターフェイスを含むテナントシステムに分類されます。通常、フィルターとサービスクラス機能はインターフェイスに関連付けられ、デバイスの通過を許可するパケットに影響を与え、必要に応じてパケットに特別なアクションを適用します。

パケットの分類は、テナントシステムがあるデバイスとないデバイスで類似していますが、テナントシステム内のポリサーには制限があります。テナントシステム内のポリサーがヒットを正しく登録しない場合があります。ヒットを監視するには、ルート システム インターフェイスにポリサーを適用します。この問題は、ポリサーのヒットカウンターにのみ影響し、他のフィルターやサービスクラス機能には影響しません。

VPLS スイッチと論理トンネル インターフェイスについて

このトピックでは、デバイス上のテナントシステム1つを別のテナントシステムに接続する内部仮想プライベートLANサービス(VPLS)スイッチとして機能する相互接続テナントシステムについて説明します。また、論理トンネル(lt-0/0/0)インターフェイスを使用して、相互接続テナントシステムを介してテナントシステムを接続する方法についても説明します。

テナントシステムを実行しているデバイスは、内部VPLSスイッチを使用して、デバイスを離れることなくトラフィックを通過させることができます。デバイス上のテナントシステム間で通信を行うには、内部スイッチを使用する各テナントシステムでlt-0/0/0インターフェイスを設定し、それを相互接続テナントシステム上のピアlt-0/0/0インターフェイスに関連付けて、それらの間に論理トンネルを効果的に作成する必要があります。テナントシステムのlt-0/0/0インターフェイスを設定する際に、トンネルの両端でピア関係を定義します。

デバイス上のすべてのテナント システムが、外部スイッチを使用せずに相互に通信できるようにしたい場合があります。または、一部のテナントシステムを内部スイッチを介して接続することができますが、すべてではないこともできます。

任意のテナントシステムでlt-0/0/0インターフェイスを設定し、ピアlt-0/0/0インターフェイスを含むVPLSスイッチを設定しない場合、コミットは失敗します。

テナントシステムを実行するSRXシリーズファイアウォールはシャー シクラスター で使用でき、各ノードは同じ設定になります。

シャーシクラスター内のテナントシステムで構成されたSRXシリーズファイアウォールを使用する場合、シャーシクラスター内の各ノードに同じ数のライセンスを購入してインストールする必要があります。テナントシステムライセンスは、シャーシクラスター内の単一のシャーシまたはノードに関係するものであり、クラスターをまとめたものではありません。

テナントシステムのパススルートラフィックの処理

テナントシステムを実行しているSRXシリーズファイアウォールでは、パススルートラフィックはテナントシステム内またはテナントシステム間で存在できます。

テナントシステム間のパススルートラフィック

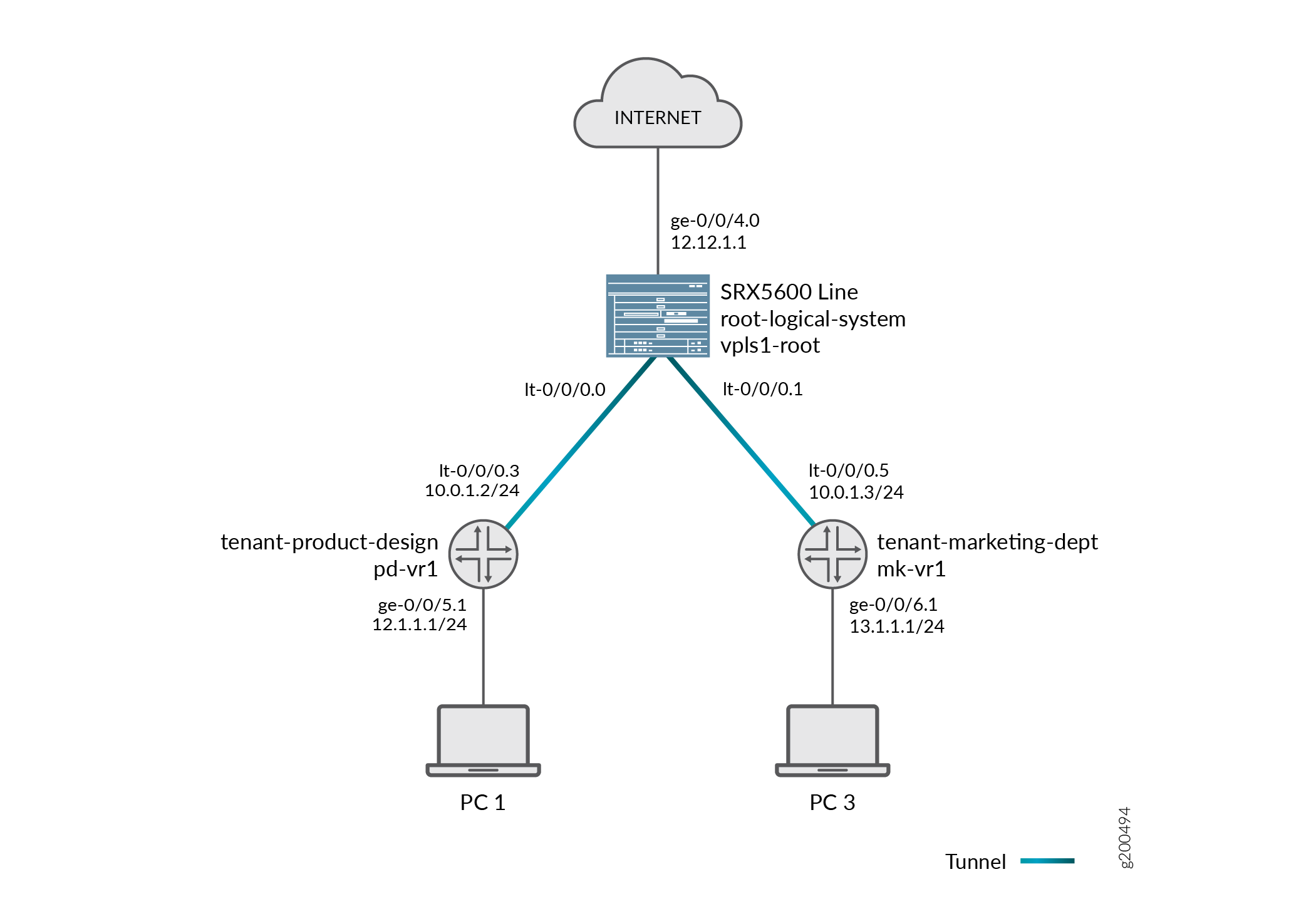

テナントシステム間のパススルートラフィックは、各テナントシステムにトラフィックが通過しなければならないイングレスインターフェイスとエグレスインターフェイスがあるため、複雑になります。あたかも2台のデバイスからトラフィックが出入りしているかのようです。 図1に示すトポロジーで示されているテナントシステム間のパススルートラフィックがどのように処理されるかを考えてみましょう。

テナントシステム間のパススルートラフィックには、2つのセッションを確立する必要があります。(ポリシールックアップは両方のテナントシステムで実行されることに注意してください)。

-

受信テナントシステムでは、イングレスインターフェイス(物理インターフェイス)とそのエグレスインターフェイス(lt-0/0/0インターフェイス)の間に1つのセッションが設定されます。

-

エグレス テナント システムでは、イングレス インターフェイス(セカンド テナント システムの lt-0/0/0 インターフェイス)とそのエグレス インターフェイス(物理インターフェイス)の間に別のセッションが設定されます。

図1に示すトポロジーで、テナントシステム間でパススルートラフィックがどのように処理されるかを考えてみましょう。

-

受信テナントシステムでセッションが確立されます。

-

パケットがインターフェイスge-0/0/5に到着すると、テナント製品設計テナントシステムに属しているものとして識別されます。

-

ge-0/0/5はpd-vr1ルーティングインスタンスに属しているため、ルートルックアップはpd-vr1で実行されます。

-

ルックアップの結果、パケットのエグレスインターフェイスはlt-0/0/0.3として識別され、ネクストホップはtenant-marketing-deptのingressインターフェイスであるlt-0/0/0.5として識別されます。

-

ge-0/0/5とlt-0/0/0.3の間にセッションが確立されています。

-

-

発信テナントシステムでセッションが確立されます。

-

パケットは再びlt-0/0/0.5からフローに注入され、tenant-marketing-deptとして識別されるテナントシステムコンテキストがインターフェイスから派生します。

-

パケット処理は、テナントマーケティング部門のテナントシステムで続行されます。

-

egressインターフェイスを特定するために、パケットのルート検索がmk-vr1ルーティングインスタンスで実行されます。

-

発信インターフェイスはge-0/0/6として識別され、パケットはインターフェイスからネットワークに送信されます。

-

セルフトラフィックの処理

セルフトラフィックとは、デバイス上のテナントシステムから発信され、そのテナントシステムからネットワークに送信されるか、デバイス上の別のテナントシステムで終了するトラフィックです。

セルフ開始トラフィック

自己開始トラフィックは、送信元テナントシステムコンテキストから生成され、テナントシステムインターフェイスからネットワークに直接転送されます。

次のプロセスが行われます。

-

テナントシステムでパケットが生成されると、テナントシステムでトラフィックを処理するプロセスが開始されます。

-

ルートルックアップを実行してエグレスインターフェイスを特定し、セッションを確立します。

-

テナントシステムはポリシー検索を実行し、それに応じてトラフィックを処理します。

図 1 に示すトポロジーを想定して、テナント システム間での自己開始トラフィックの処理方法を考えてみましょう。

-

テナント製品設計テナントシステムでパケットが生成され、テナントシステムでトラフィックを処理するプロセスが開始されます。

-

ルート ルックアップは pd-vr2 で実行され、エグレス インターフェイスは ge-0/0/8 として識別されます。

-

セッションが確立されます。

-

パケットはge-0/0/8からネットワークに送信されます。

テナントシステムで終了したトラフィック

パケットがテナントシステムに属するインターフェイス上のデバイスに入り、パケットがデバイス上の別のテナントシステム宛である場合、パケットはパススルートラフィックと同じ方法でテナントシステム間で転送されます。ただし、セカンド テナント システムでのルート ルックアップにより、ローカル エグレス インターフェイスがパケットの宛先として識別されます。その結果、パケットはセカンド テナント システムでセルフトラフィックとして終了します。

-

終了したセルフトラフィックの場合、2つのポリシールックアップが実行され、2つのセッションが確立されます。

-

受信テナントシステムでは、イングレスインターフェイス(物理インターフェイス)とそのエグレスインターフェイス(lt-0/0/0インターフェイス)の間に1つのセッションが設定されます。

-

宛先テナントシステムでは、イングレスインターフェイス(セカンドテナントシステムのlt-0/0/0インターフェイス)とローカルインターフェイスの間に別のセッションが設定されます。

-

図 1 に示すトポロジーで、終端されたセルフ トラフィックがテナント システム全体でどのように処理されるかを考えてみましょう。

-

受信テナントシステムでセッションが確立されます。

-

パケットがインターフェイスge-0/0/5に到着すると、テナント製品設計テナントシステムに属しているものとして識別されます。

-

ge-0/0/5はpd-vr1ルーティングインスタンスに属しているため、ルートルックアップはpd-vr1で実行されます。

-

ルックアップの結果、パケットのエグレスインターフェイスはlt-0/0/0.3として識別され、ネクストホップはls-marketing-deptのイングレスインターフェイスであるlt-0/0/0.5として識別されます。

-

ge-0/0/5とlt-0/0/0.3の間にセッションが確立されています。

-

-

管理セッションが宛先テナントシステムで確立されます。

-

パケットは再びlt-0/0/0.5からフローに注入され、tenant-marketing-deptとして識別されるテナントシステムコンテキストがインターフェイスから派生します。

-

パケット処理は、テナントマーケティング部門のテナントシステムで続行されます。

-

パケットのルートルックアップは、mk-vr1ルーティングインスタンスで実行されます。パケットは、セルフトラフィックとして宛先テナントシステムで終了します。

-

セッションおよびゲート制限制御について

セッションは、情報を保存し、フローにリソースを割り当てるために、ルーティングやその他の分類情報に基づいて作成されます。テナントシステムフローモジュールは、これらのリソースがテナントシステム間で共有されるように、セッションとゲートの制限を提供します。各テナントシステムのリソース割り当てと制限は、テナントシステムにバインドされたセキュリティプロファイルで指定されます。

-

セッション制限の場合、システムはセッションの最初のパケットをテナントシステムに設定されたセッションの最大数と照合します。セッションの最大制限に達すると、デバイスはパケットをドロップし、イベントを記録します。

-

ゲート制限では、デバイスはセッションの最初のパケットをテナントシステムに設定されたゲートの最大数と照合します。テナントシステムの最大ゲート数に達すると、デバイスはゲートオープンリクエストを拒否し、イベントを記録します。

セッションの設定について

プロトコルとサービスに応じて、セッションはタイムアウト値でプログラムされます。例えば、TCPのデフォルトのタイムアウトは1800秒です。UDPのデフォルトのタイムアウトは60秒です。フローが終了すると、そのフローは無効としてマークされ、タイムアウトは10秒に短縮されます。使用するトラフィックがない場合 サービスタイムアウト前にセッションを使用するトラフィックがない場合、セッションはエージングアウトされ、再利用のために共通のリソースプールに解放されます。

以下の方法でセッションの有効期間に影響を与えることができます。

-

セッションテーブルがどれだけ満杯であるかに基づいて、セッションをエイジアウトします。

-

TCPセッションをエージングアウトするための明示的なタイムアウトを設定します。

-

TCP RST(リセット)メッセージを受信したときに TCP セッションを無効にするように設定します。

-

他のシステムに対応するように、次のようにセッションを設定できます。

-

TCPパケットセキュリティチェックを無効にします。

-

最大セグメントサイズを変更します。

-

複数のVPLSスイッチと相互接続する論理システムとテナントシステムの設定

この例では、論理システムとテナント システムを複数の VPLS スイッチで相互接続する方法を示します。これは、テナントシステムの下に複数の論理トンネル(LT)インターフェイスを持つ複数の論理システムとテナントシステムと、SRXシリーズファイアウォールを離れることなくトラフィックを渡すように設定された複数のVPLSスイッチを設定することで実現します。

要件

この例では、論理システムとテナントシステムとともに、Junos OSを実行するSRXシリーズファイアウォールを使用します。

概要

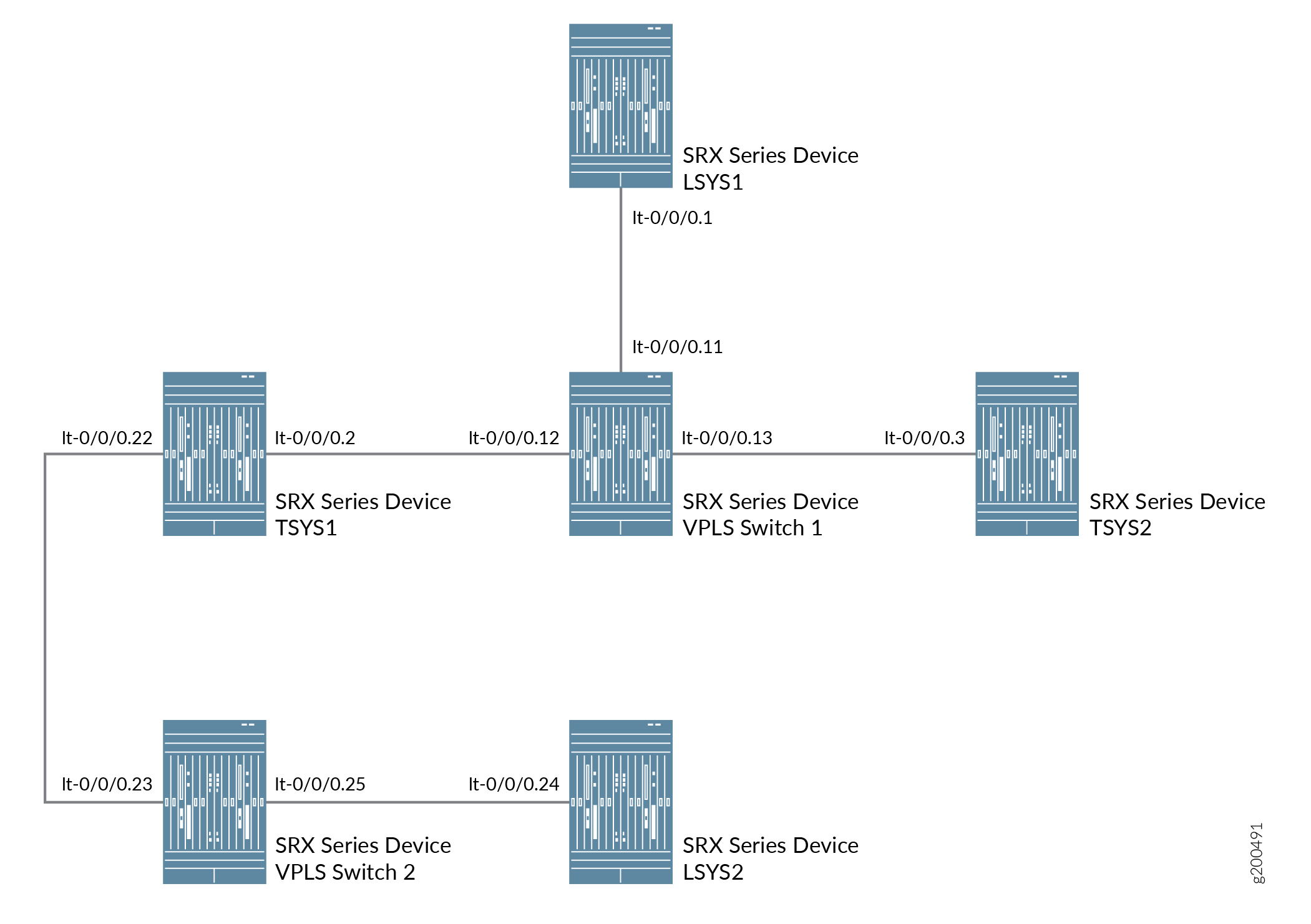

この例では、1つのテナントシステムの下で複数のLTインターフェイスと複数のVPLSスイッチを設定します。

この例では、LTインターフェイスのポイントツーポイント接続(カプセル化イーサネットとカプセル化フレームリレー)を使用して、複数の論理システムとテナントシステム間の相互接続も設定します。

この例では、複数のVPLSスイッチを持つ相互接続された論理システムとテナントシステム向けに、カプセル化タイプとしてethernet-vplsを使用して論理トンネルインターフェイスlt-0/0/0を設定します。対応するピア lt-0/0/0 インターフェイスとセキュリティプロファイルが、論理システムとテナント システムに割り当てられます。VPLSスイッチ1およびVPLSスイッチ2のルーティングインスタンスも、論理システムとテナントシステムに割り当てられます。

図2は、複数のVPLSスイッチを備えた相互接続された論理システムとテナントシステムのトポロジーを示しています。

設定

論理システムとテナントシステムのインターフェイスを設定するには、以下のタスクを実行します。

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces lt-0/0/0 unit 11 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 11 peer-unit 1 set interfaces lt-0/0/0 unit 12 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 12 peer-unit 2 set interfaces lt-0/0/0 unit 13 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 13 peer-unit 3 set interfaces lt-0/0/0 unit 23 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 23 peer-unit 22 set interfaces lt-0/0/0 unit 25 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 25 peer-unit 24 set routing-instances vpls-switch-1 instance-type vpls set routing-instances vpls-switch-1 interface lt-0/0/0.11 set routing-instances vpls-switch-1 interface lt-0/0/0.12 set routing-instances vpls-switch-1 interface lt-0/0/0.13 set routing-instances vpls-switch-2 instance-type vpls set routing-instances vpls-switch-2 interface lt-0/0/0.23 set routing-instances vpls-switch-2 interface lt-0/0/0.25 set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 encapsulation ethernet set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 peer-unit 11 set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 family inet address 192.168.0.1/24 set interfaces lt-0/0/0 unit 2 encapsulation ethernet set interfaces lt-0/0/0 unit 2 peer-unit 12 set interfaces lt-0/0/0 unit 2 family inet address 192.168.0.2/24 set interfaces lt-0/0/0 unit 22 encapsulation ethernet set interfaces lt-0/0/0 unit 22 peer-unit 23 set interfaces lt-0/0/0 unit 22 family inet address 192.168.4.1/30 set tenants TSYS1 routing-instances vr11 instance-type virtual-router set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.2 set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.22 set interfaces lt-0/0/0 unit 3 encapsulation ethernet set interfaces lt-0/0/0 unit 3 peer-unit 13 set interfaces lt-0/0/0 unit 3 family inet address 192.168.0.3/24 set tenants TSYS2 routing-instances vr12 instance-type virtual-router set tenants TSYS2 routing-instances vr12 interface lt-0/0/0.3 set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 encapsulation ethernet set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 peer-unit 25 set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 family inet address 192.168.4.2/30 set system security-profile SP-user policy maximum 100 set system security-profile SP-user policy reserved 50 set system security-profile SP-user zone maximum 60 set system security-profile SP-user zone reserved 10 set system security-profile SP-user flow-session maximum 100 set system security-profile SP-user flow-session reserved 50 set system security-profile SP-user logical-system LSYS1 set system security-profile SP-user tenant TSYS1 set system security-profile SP-user tenant TSYS2 set system security-profile SP-user logical-system LSYS2

手順

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

-

lt-0/0/0インターフェイスを設定します。

[edit] user@host# set interfaces lt-0/0/0 unit 11 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 11 peer-unit 1 user@host# set interfaces lt-0/0/0 unit 12 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 12 peer-unit 2 user@host# set interfaces lt-0/0/0 unit 13 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 13 peer-unit 3 user@host# set interfaces lt-0/0/0 unit 23 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 23 peer-unit 22 user@host# set interfaces lt-0/0/0 unit 25 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 25 peer-unit 24

-

VPLS スイッチのルーティング インスタンスを設定し、インターフェイスを追加します。

[edit] user@host# set routing-instances vpls-switch-1 instance-type vpls user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.11 user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.12 user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.13 user@host# set routing-instances vpls-switch-2 instance-type vpls user@host# set routing-instances vpls-switch-2 interface lt-0/0/0.23 user@host# set routing-instances vpls-switch-2 interface lt-0/0/0.25

-

LSYS1をlt-0/0/0.1インターフェイスとピアlt-0/0/0.11で設定します。

[edit] user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 encapsulation ethernet user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 peer-unit 11 user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 family inet address 192.168.0.1/24

-

TSYS1をlt-0/0/0.2インターフェイスおよびピアlt-0/0/0.12で設定します。

[edit] user@host# set interfaces lt-0/0/0 unit 2 encapsulation ethernet user@host# set interfaces lt-0/0/0 unit 2 peer-unit 12 user@host# set interfaces lt-0/0/0 unit 2 family inet address 192.168.0.2/24 user@host# set interfaces lt-0/0/0 unit 22 encapsulation ethernet user@host# set interfaces lt-0/0/0 unit 22 peer-unit 23 user@host# set interfaces lt-0/0/0 unit 22 family inet address 192.168.4.1/30 user@host# set tenants TSYS1 routing-instances vr11 instance-type virtual-router user@host# set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.2 user@host# set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.22

-

lt-0/0/0.3インターフェイスとピアlt-0/0/0.13を使用してTSYS2を設定します。

[edit] user@host# set interfaces lt-0/0/0 unit 3 encapsulation ethernet user@host# set interfaces lt-0/0/0 unit 3 peer-unit 13 user@host# set interfaces lt-0/0/0 unit 3 family inet address 192.168.0.3/24 user@host# set tenants TSYS2 routing-instances vr12 instance-type virtual-router user@host# set tenants TSYS2 routing-instances vr12 interface lt-0/0/0.3

-

LSYS2をlt-0/0/0インターフェイスとピアユニット24で設定します。

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 encapsulation ethernet user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 peer-unit 25 user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 family inet address 192.168.4.2/30

-

論理システムにセキュリティプロファイルを割り当てます。

[edit] user@host# set system security-profile SP-user policy maximum 100 user@host# set system security-profile SP-user policy reserved 50 user@host# set system security-profile SP-user zone maximum 60 user@host# set system security-profile SP-user zone reserved 10 user@host# set system security-profile SP-user flow-session maximum 100 user@host#set system security-profile SP-user flow-session reserved 50 user@host# set system security-profile SP-user logical-system LSYS1 user@host# set system security-profile SP-user tenant TSYS1 user@host# set system security-profile SP-user tenant TSYS2 user@host# set system security-profile SP-user logical-system LSYS2

結果

-

設定モードから、

show interfaces lt-0/0/0、コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正しますunit 2 { encapsulation ethernet; peer-unit 12; family inet { address 192.168.0.2/24; } } unit 3 { encapsulation ethernet; peer-unit 13; family inet { address 192.168.0.3/24; } } unit 11 { encapsulation ethernet-vpls; peer-unit 1; } unit 12 { encapsulation ethernet-vpls; peer-unit 2; } unit 13 { encapsulation ethernet-vpls; peer-unit 3; } unit 22 { encapsulation ethernet; peer-unit 23; family inet { address 192.168.4.1/30; } } unit 23 { encapsulation ethernet-vpls; peer-unit 22; } unit 25 { encapsulation ethernet-vpls; peer-unit 24; } -

設定モードから、

show routing-instances、コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。[edit] user@host# show routing-instances vpls-switch-1 { instance-type vpls; interface lt-0/0/0.11; interface lt-0/0/0.12; interface lt-0/0/0.13; } vpls-switch-2 { instance-type vpls; interface lt-0/0/0.23; interface lt-0/0/0.25; } -

設定モードから、

show logical-systems LSYS1、コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。[edit] user@host# show logical-systems LSYS1 interfaces { lt-0/0/0 { unit 1 { encapsulation ethernet; peer-unit 11; family inet { address 192.168.0.1/24; } } } } -

設定モードから、

show logical-systems LSYS2、コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。[edit] user@host# show tenants TSYS1 routing-instances { vr11 { instance-type virtual-router; interface lt-0/0/0.2; interface lt-0/0/0.22; } } -

設定モードから、

show logical-systems LSYS3、コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。[edit] user@host# show tenants TSYS2 routing-instances { vr12 { instance-type virtual-router; interface lt-0/0/0.3; } } -

設定モードから、

show logical-systems LSYS2、コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。[edit] user@host# show logical-systems LSYS2 interfaces { lt-0/0/0 { unit 24 { encapsulation ethernet; peer-unit 25; family inet { address 192.168.4.2/30; } } } } -

設定モードから、

show system security-profile、コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。[edit] user@host# show system security-profile SP-user { policy { maximum 100; reserved 50; } zone { maximum 60; reserved 10; } flow-session { maximum 100; reserved 50; } logical-system [ LSYS1 LSYS2 ]; tenant [ TSYS1 TSYS2 ]; }

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

論理システムのセキュリティプロファイルの検証

目的

各論理システムのセキュリティプロファイルを確認します。

アクション

動作モードから、 show system security-profile security-log-stream-number logical-system all コマンドを入力します。

user@host> show system security-profile assignment summary

Total Maximum security-profiles 1 65 logical-systems 1 32 tenants 0 32 logical-systems and tenants 1 64

意味

出力は、security-log-streamが設定されている場合の論理システムの使用量と予約値を提供します。

論理システムのためのLTインターフェイスの検証

目的

論理システムのインターフェイスを検証します。

アクション

動作モードから、 show interfaces lt-0/0/0 terse コマンドを入力します。

user@host> show interfaces lt-0/0/0 terse

Interface Admin Link Proto Local Remote lt-0/0/0 up up lt-0/0/0.1 up up inet 192.168.0.1/24 lt-0/0/0.2 up up inet 192.168.0.2/24 lt-0/0/0.3 up up inet 192.168.0.3/24 lt-0/0/0.11 up up vpls lt-0/0/0.12 up up vpls lt-0/0/0.13 up up vpls lt-0/0/0.22 up up inet 192.168.4.1/30 lt-0/0/0.23 up up vpls lt-0/0/0.24 up up inet 192.168.4.2/30 lt-0/0/0.25 up up vpls lt-0/0/0.32767 up up

意味

出力は、LT インターフェイスのステータスを提供します。すべてのLTインターフェイスが起動しています。

テナントシステムの設定論理トンネルインターフェイスとの相互接続 ポイントツーポイント接続

この例では、ポイントツーポイント接続でテナント システムを論理トンネル(LT)インターフェイスと相互接続する方法を示します。

要件

この例では、論理システムとテナントシステムとともに、Junos OSを実行するSRXシリーズファイアウォールを使用します。

概要

この例では、ポイントツーポイント接続でテナント システムを論理トンネル(LT)インターフェイスと相互接続する方法を示します。

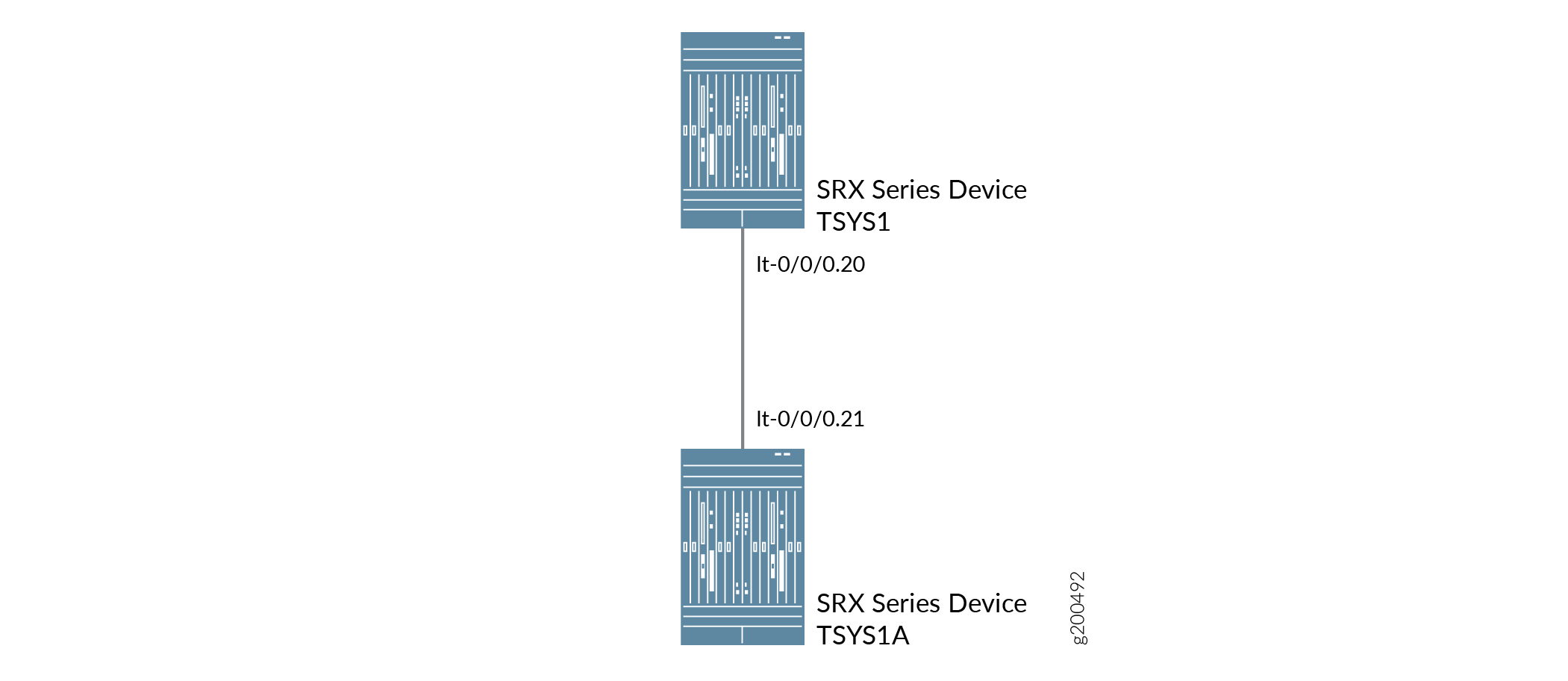

この例では、ポイントツーポイント接続(カプセル化フレームリレー)LTインターフェイスを持つ相互接続テナントシステム向けに、論理トンネルインターフェイスlt-0/0/0を設定します。この例では、セキュリティゾーンを設定し、論理システムにインターフェイスを割り当てます。

相互接続された論理システムlt-0/0/0インターフェイスは、カプセル化タイプとしてフレームリレーで設定されています。テナントシステム内の対応するピアlt-0/0/0インターフェイスは、カプセル化タイプとしてフレームリレーで設定されます。セキュリティプロファイルがテナントシステムに割り当てられます。

図3は、ポイントツーポイント接続LTインターフェイスを使用した相互接続テナントシステムのトポロジーを示しています。

による相互接続テナントシステムの設定

による相互接続テナントシステムの設定

設定

セキュリティゾーンを設定し、テナントシステムにインターフェイスを割り当てるには、以下のタスクを実行します。

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set system security-profile sp1 tenant TSYS1 set system security-profile sp2 tenant TSYS1A set interfaces xe-0/0/5 gigether-options redundant-parent reth0 set interfaces xe-0/0/6 gigether-options redundant-parent reth1 set interfaces xe-1/0/5 gigether-options redundant-parent reth0 set interfaces xe-1/0/6 gigether-options redundant-parent reth1 set interfaces reth0 redundant-ether-options redundancy-group 2 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces lt-0/0/0 unit 20 encapsulation ethernet set interfaces lt-0/0/0 unit 20 peer-unit 21 set interfaces lt-0/0/0 unit 20 family inet address 198.51.1.20/24 set interfaces reth0 unit 0 family inet address 198.51.100.1/24 set interfaces lt-0/0/0 unit 21 encapsulation ethernet set interfaces lt-0/0/0 unit 21 peer-unit 20 set interfaces lt-0/0/0 unit 21 family inet address 198.51.1.21/24 set interfaces reth1 unit 0 family inet address 192.0.2.1/24 set tenants TSYS1 routing-instances vr11 instance-type virtual-router set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.20 set tenants TSYS1 routing-instances vr11 interface reth0.0 set tenants TSYS1 routing-instances vr11 routing-options static route 192.0.2.0/24 next-hop 198.51.1.21 set tenants TSYS1 security policies default-policy permit-all set tenants TSYS1 security zones security-zone trust host-inbound-traffic system-services all set tenants TSYS1 security zones security-zone trust host-inbound-traffic protocols all set tenants TSYS1 security zones security-zone trust interfaces reth0.0 set tenants TSYS1 security zones security-zone untrust host-inbound-traffic system-services all set tenants TSYS1 security zones security-zone untrust host-inbound-traffic protocols all set tenants TSYS1 security zones security-zone untrust interfaces lt-0/0/0.20 set tenants TSYS1A routing-instances vr12 instance-type virtual-router set tenants TSYS1A routing-instances vr12 interface lt-0/0/0.21 set tenants TSYS1A routing-instances vr12 interface reth1.0 set tenants TSYS1A routing-instances vr12 routing-options static route 198.51.100.0/24 next-hop 198.51.1.20 set tenants TSYS1A security policies default-policy permit-all set tenants TSYS1A security zones security-zone trust host-inbound-traffic system-services all set tenants TSYS1A security zones security-zone trust host-inbound-traffic protocols all set tenants TSYS1A security zones security-zone trust interfaces reth1.0 set tenants TSYS1A security zones security-zone untrust host-inbound-traffic system-services all set tenants TSYS1A security zones security-zone untrust host-inbound-traffic protocols all set tenants TSYS1A security zones security-zone untrust interfaces lt-0/0/0.21

[item]の設定

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

-

セキュリティプロファイルsp1を定義し、テナントシステムTNIに割り当てます。別のセキュリティプロファイルsp1を定義し、テナントシステムTSYS1Aに割り当てます

[edit] user@host# set system security-profile sp1 tenant TSYS1 user@host# set system security-profile sp2 tenant TSYS1A

-

reth0とreth1のインターフェイスを設定し、冗長性グループ1と冗長性グループ2に割り当てます。

[edit] set interfaces xe-0/0/5 gigether-options redundant-parent reth0 set interfaces xe-0/0/6 gigether-options redundant-parent reth1 set interfaces xe-1/0/5 gigether-options redundant-parent reth0 set interfaces xe-1/0/6 gigether-options redundant-parent reth1 set interfaces reth0 redundant-ether-options redundancy-group 2 set interfaces reth1 redundant-ether-options redundancy-group 1

-

LT インターフェイスを、テナント システム TSYS1 のカプセル化イーサネットとして設定します。

[edit] user@host# set interfaces lt-0/0/0 unit 20 encapsulation ethernet

-

LTインターフェイス間のピアユニット関係を設定し、ポイントツーポイント接続を作成します。

[edit] user@host# set interfaces lt-0/0/0 unit 20 peer-unit 21

-

LT インターフェースの IP アドレスを指定します。

[edit] user@host# set interfaces lt-0/0/0 unit 20 family inet address 198.51.1.20/24

-

reth0のIPアドレスを指定します。

[edit] user@host# set interfaces reth0 unit 0 family inet address 198.51.100.1/24

-

テナント システム TSYS1A で、LT インターフェイスをカプセル化イーサネットとして設定します。

[edit] user@host# set interfaces lt-0/0/0 unit 21 encapsulation ethernet

-

LTインターフェイス間のピアユニット関係を設定し、ポイントツーポイント接続を作成します。

[edit] user@host# set interfaces lt-0/0/0 unit 21 peer-unit 20

-

LT インターフェースの IP アドレスを指定します。

[edit] user@host# set interfaces lt-0/0/0 unit 21 family inet address 198.51.1.21/24

-

reth1のIPアドレスを指定します。

[edit] user@host# set interfaces reth1 unit 0 family inet address 192.0.2.1/24

-

TSYS1 のルーティングインスタンスを定義します。

[edit] set tenants TSYS1 routing-instances vr11 instance-type virtual-router set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.20 set tenants TSYS1 routing-instances vr11 interface reth0.0 set tenants TSYS1 routing-instances vr11 routing-options static route 192.0.2.0/24 next-hop 198.51.1.21

-

すべてのトラフィックを許可するセキュリティポリシーを設定します。

[edit] user@host# set tenants TSYS1 security policies default-policy permit-all

-

セキュリティゾーンを設定します。

[edit] set tenants TSYS1 security zones security-zone trust host-inbound-traffic system-services all set tenants TSYS1 security zones security-zone trust host-inbound-traffic protocols all set tenants TSYS1 security zones security-zone trust interfaces reth0.0 set tenants TSYS1 security zones security-zone untrust host-inbound-traffic system-services all set tenants TSYS1 security zones security-zone untrust host-inbound-traffic protocols all set tenants TSYS1 security zones security-zone untrust interfaces lt-0/0/0.20

-

TSYS1A のルーティングインスタンスを定義します。

[edit] set tenants TSYS1A routing-instances vr12 instance-type virtual-router set tenants TSYS1A routing-instances vr12 interface lt-0/0/0.21 set tenants TSYS1A routing-instances vr12 interface reth1.0 set tenants TSYS1A routing-instances vr12 routing-options static route 198.51.100.0/24 next-hop 198.51.1.20

-

すべてのトラフィックを許可するセキュリティポリシーを設定します。

[edit] set tenants TSYS1A security policies default-policy permit-all

-

セキュリティゾーンを設定します。

[edit] set tenants TSYS1A security zones security-zone trust host-inbound-traffic system-services all set tenants TSYS1A security zones security-zone trust host-inbound-traffic protocols all set tenants TSYS1A security zones security-zone trust interfaces reth1.0 set tenants TSYS1A security zones security-zone untrust host-inbound-traffic system-services all set tenants TSYS1A security zones security-zone untrust host-inbound-traffic protocols all set tenants TSYS1A security zones security-zone untrust interfaces lt-0/0/0.21

結果

-

設定モードから、

show tenants TSYS1コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。[edit] user@host# show tenants TSYS1 routing-instances { vr11 { instance-type virtual-router; interface lt-0/0/0.20; interface reth0.0; routing-options { static { route 192.0.2.0/24 next-hop 198.51.1.21; } } } } security { policies { default-policy { permit-all; } } zones { security-zone trust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { reth0.0; } } security-zone untrust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.20; } } } }

-

設定モードから、

show tenants TSYS1Aコマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。[edit] user@host# show tenants TSYS1A routing-instances { vr12 { instance-type virtual-router; interface lt-0/0/0.21; interface reth1.0; routing-options { static { route 198.51.100.0/24 next-hop 198.51.1.20; } } } } security { policies { default-policy { permit-all; } } zones { security-zone trust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { reth1.0; } } security-zone untrust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.21; } } } }

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

すべてのテナントシステムのセキュリティプロファイルの検証

目的

各論理システムのセキュリティプロファイルを確認します。

アクション

動作モードから、 show system security-profile zone tenant al コマンドを入力します。

user@host> show system security-profile zone tenant al

logical-system tenant name security profile name usage reserved maximum T1 bronze 1 0 2048 T1A pX 0 0 2048

意味

出力は、security-log-streamが設定されている場合の論理システムの使用量と予約値を提供します。

論理トンネルインターフェイスによる論理システムとテナントシステムの相互接続の設定 ポイントツーポイント接続

この例では、ポイントツーポイント接続で論理システムとテナント システムを論理トンネル(LT)インターフェイスと相互接続する方法を示します。

要件

この例では、論理システムとテナントシステムとともに、Junos OSを実行するSRXシリーズファイアウォールを使用します。

概要

この例では、論理トンネル(LT)インターフェイスのポイントツーポイント接続で論理システムとテナントシステムを相互接続する方法を示します。

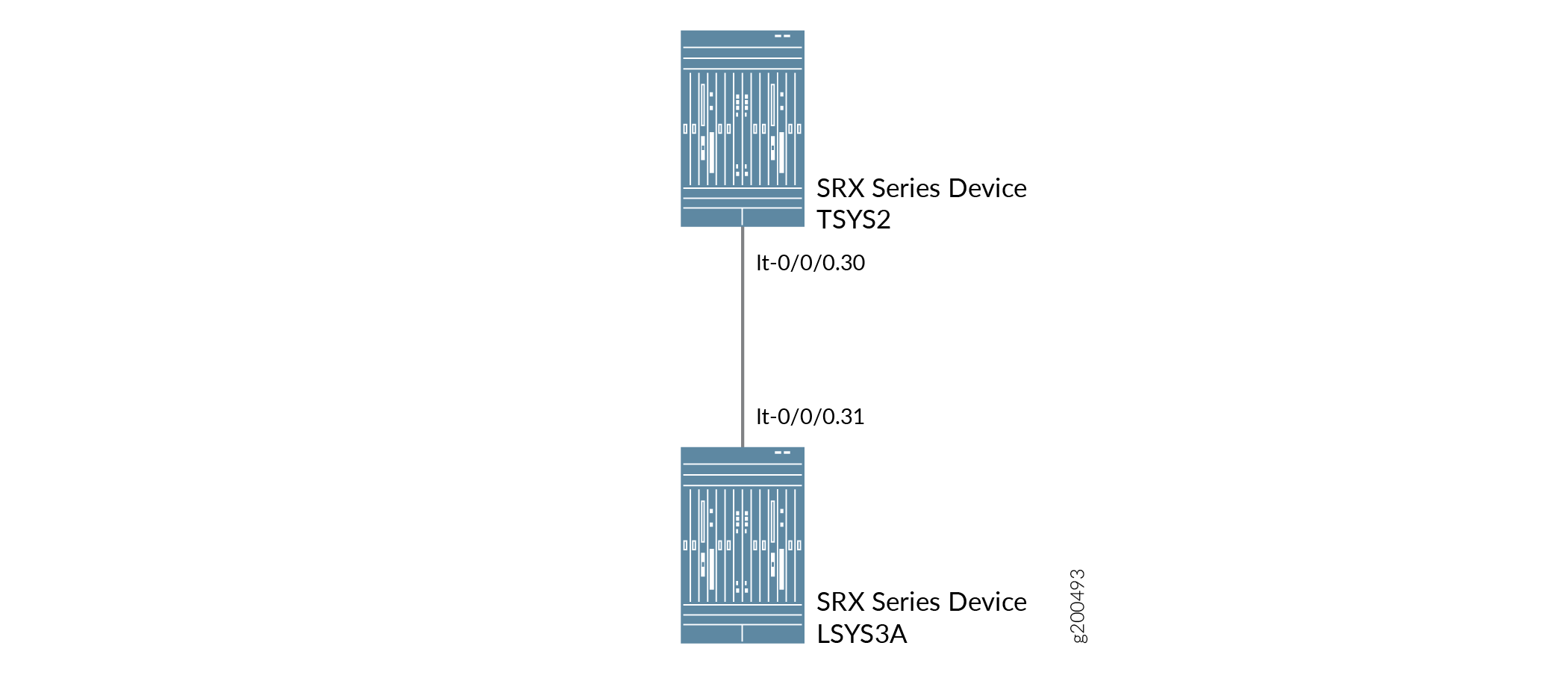

この例では、ポイントツーポイント接続LTインターフェイスを持つ相互接続論理システムとテナントシステムに対して、論理トンネルインターフェイスlt-0/0/0を設定します。この例では、セキュリティゾーンを設定し、論理システムにインターフェイスを割り当てます

論理システムとテナントシステムを相互接続するために、lt-0/0/0インターフェイスはカプセル化タイプとしてイーサネットで設定されます。対応するピア lt-0/0/0 インターフェイスは、カプセル化タイプとしてイーサネットで設定されます。セキュリティプロファイルは、論理システムとテナントシステムに割り当てられます

図4は、LTインターフェイスポイントツーポイント接続で相互接続された論理システムとテナントシステムのトポロジーを示しています。

による論理システムとテナントシステム間の相互接続の設定

による論理システムとテナントシステム間の相互接続の設定

設定

セキュリティゾーンを設定し、論理システムにインターフェイスを割り当てるには、以下のタスクを実行します。

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set system security-profile SP-user tenant TSYS2 set interfaces lt-0/0/0 unit 30 encapsulation ethernet set interfaces lt-0/0/0 unit 30 peer-unit 31 set interfaces lt-0/0/0 unit 30 family inet address 192.255.2.1/30 set tenants TSYS2 routing-instances vr11 instance-type virtual-router set tenants TSYS2 routing-instances vr11 interface lt-0/0/0.30 set security zones security-zone LT interfaces lt-0/0/0.30 set system security-profile SP-user logical-system LSYS3A set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 encapsulation ethernet set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 peer-unit 20 set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 family inet address 192.255.2.2/30 set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match source-address any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match destination-address any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match application any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT then permit set logical-systems LSYS3A security policies default-policy permit-all set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic system-services all set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic protocols all set logical-systems LSYS3A security zones security-zone LT interfaces lt-0/0/0.31

手順

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『Junos OS CLIユーザーガイド』の「 構成モードでのCLIエディターの使用 」を参照してください。

-

セキュリティプロファイルを定義し、テナントシステムに割り当てます。

[edit] user@host# set system security-profile SP-user tenant TSYS2

-

テナントシステムで、LTインターフェイスをカプセル化イーサネットとして設定します。

[edit] user@host# set interfaces lt-0/0/0 unit 20 encapsulation ethernet

-

テナントシステム TSYS2 のピア関係を設定します。

[edit] user@host# set interfaces lt-0/0/0 unit 20 peer-unit 21

-

LT インターフェースの IP アドレスを指定します。

[edit] user@host# set interfaces lt-0/0/0 unit 20 family inet address 192.255.2.1/30

-

LTインターフェイスのセキュリティゾーンを設定します。

[edit] user@host# set logical-systems LSYS2 security zones security-zone LT interfaces lt-0/0/0.30

-

セキュリティプロファイルを定義し、論理システムに割り当てます。

[edit] user@host# set system security-profile SP-user logical-system LSYS3A

-

TSYS2 のルーティングインスタンスを定義します。

[edit] set tenants TSYS2 routing-instances vr11 instance-type virtual-router set tenants TSYS2 routing-instances vr11 interface lt-0/0/0.30

-

論理システム3Aで、LTインターフェイスをカプセル化イーサネットとして設定します。

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 encapsulation ethernet

-

論理システムLSYS3Aのピア関係を設定します。

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 peer-unit 20

-

LT インターフェースの IP アドレスを指定します。

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 family inet address 192.255.2.2/30

-

LTゾーンからLTポリシーLTゾーンへのトラフィックを許可するセキュリティポリシーを設定します。

[edit] user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match source-address any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match destination-address any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match application any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT then permit

-

default-policyからのトラフィックを許可するセキュリティポリシーを設定します。

[edit] user@host# set logical-systems LSYS3A security policies default-policy permit-all

-

セキュリティゾーンを設定します。

[edit] user@host# set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic system-services all user@host# set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic protocols all user@host# set logical-systems LSYS3A security zones security-zone LT interfaces lt-0/0/0.31

結果

-

設定モードから、

show tenants TSYS2コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。[edit] user@host# show tenants TSYS2 routing-instances { vr11 { instance-type virtual-router; interface lt-0/0/0.30; } } -

設定モードから、

show logical-systems LSYS3Aコマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。[edit] user@host# show logical-systems LSYS3A interfaces { lt-0/0/0 { unit 21 { encapsulation ethernet; peer-unit 20; family inet { address 192.255.2.2/30; } } } } security { policies { from-zone LT to-zone LT { policy LT { match { source-address any; destination-address any; application any; } then { permit; } } } default-policy { permit-all; } } zones { security-zone LT { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.31; } } } }

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

すべての論理システムおよびテナント システムに対する LT インターフェイスの検証

目的

論理システムのインターフェイスを検証します。

アクション

動作モードから、 show system security-profile zone all-logical-systems-tenants コマンドを入力します。

user@host> show system security-profile zone all-logical-systems-tenants

logical-system tenant name security profile name usage reserved maximum root-logical-system Default-Profile 1 0 2048 LSYS3A1 gold 1 0 2048 TSYS23 bronze 1 0 2048

意味

出力は、LT インターフェイスのステータスを提供します。すべてのLTインターフェイスが起動しています。

すべての論理システムのセキュリティプロファイルの検証

目的

各論理システムのセキュリティプロファイルを確認します。

アクション

動作モードから、 show system security-profile security-log-stream-number logical-system all コマンドを入力します。

user@host> show system security-profile security-log-stream-number logical-system all

logical system name security profile name usage reserved maximum root-logical-system Default-Profile 2 0 2000 LSYS3A SP-user 1 10 60

意味

出力は、security-log-streamが設定されている場合の論理システムの使用量と予約値を提供します。