Junos OS の概要

Junos OSは、ジュニパーの物理および仮想のネットワーク製品およびセキュリティ製品の幅広いポートフォリオを支える単一のオペレーティングシステムです。

Junos OS の概要

ジュニパーネットワークスは、応答性と信頼性に優れた環境を構築する高性能ネットワークデバイスを提供し、単一ネットワーク上でのサービスとアプリケーションの導入を加速します。Junos®オペレーティングシステム(Junos OS)は、これらの高性能ネットワークの基盤です。

Junos OSには、以下のアーキテクチャバリエーションがあります。

ベアメタル上のJunos OS FreeBSD 6。これは、FreeBSD 6カーネルに基づくJunos OSです。

ベアメタル上の Junos OS FreeBSD 10 以降。これは、アップグレードされたFreeBSDカーネルに基づくJunos OSです。Junos OS リリース 15.1 以降、特定のハードウェア プラットフォームでは、FreeBSD がアップグレードされた Junos OS で動作します。Junos OS リリース 16.1 以降、FreeBSD がアップグレードされた Junos OS は、Linux VM ホスト上でゲスト仮想マシン (VM) として実行できます。アップグレードされた FreeBSD で Junos OS が実行されているプラットフォームの詳細については、機能エクスプローラー: Junos カーネルの FreeBSD 10+ へのアップグレードで「Junos カーネル アップグレード to FreeBSD 10+」を検索してください。

Junos OS Evolved。 Junos OS Evolvedの詳細については、Junos® OS Evolvedの紹介 および Junos® OS Evolvedソフトウェアインストールおよびアップグレードガイド を参照してください。

他の複雑なモノリシックなソフトウェアアーキテクチャとは異なり、Junos OSには設計と開発上の重要な違いが組み込まれており、ネットワークの可用性、運用効率、柔軟性が向上します。このアプローチの主な利点は次のとおりです。

単一のオペレーティングシステム

共通の名前を持ちながら、複数の異なるプログラムに分かれている他のネットワークオペレーティングシステムとは異なり、Junos OSは、すべてのネットワークデバイスと製品ラインで共有される、単一の統一されたオペレーティングシステムです。これにより、ジュニパーネットワークスのエンジニアは、ソフトウェア機能を一度開発すれば、その機能をすべての製品ラインで同時に共有することができます。機能は単一のソースに共通するため、通常、すべての製品ラインで同じ方法で実装され、製品ごとに異なるツールや方法を学習するために必要なトレーニングを削減できます。ジュニパーネットワークス製品はすべて同じコードベースを使用しているため、製品間の相互運用性は問題になりません。

1つのモジュラー式ソフトウェアアーキテクチャ

Junos OSの個々のモジュールは、明確に定義されたインターフェイスを介して通信しますが、各モジュールは独自の保護されたメモリスペースで実行されるため、1つのモジュールが別のモジュールを中断することはありません。この分離により、必要に応じて各モジュールを個別に再起動できます。これは、1つのモジュールの誤動作が他のモジュールに波及し、システムの完全なクラッシュまたは再起動を引き起こす可能性のあるモノリシックオペレーティングシステムとは対照的です。このモジュラーアーキテクチャは、他のオペレーティングシステムにはないハイパフォーマンス、高可用性、セキュリティ、およびデバイスの拡張性を提供します。

Junos OSは、工場出荷時にジュニパーネットワークスのデバイスに事前インストールされています。したがって、デバイスの電源を初めてオンにすると、すべてのソフトウェアが自動的に起動します。デバイスをネットワークに参加できるようにソフトウェアを設定するだけです。

新機能が追加されたり、ソフトウェアの問題が修正されたりしたときに、デバイスソフトウェアをアップグレードできます。通常、新しいソフトウェアを入手するには、ジュニパーネットワークスのサポートWebページからソフトウェアインストールパッケージを、お客様のデバイスまたはローカルネットワーク上の別のシステムにダウンロードします。その後、ソフトウェアアップグレードをデバイスにインストールします。

ジュニパーネットワークスのルーティングプラットフォームは、ジュニパーネットワークスが提供するバイナリのみを実行し、現在サードパーティのバイナリをサポートしていません。各 Junos OS イメージには、デジタル署名された実行可能ファイルのマニフェストが含まれており、署名を検証できる場合にのみシステムに登録されます。Junos OSは、署名が登録されていないバイナリは実行しません。この機能は、デバイスの整合性を損なう可能性のある不正なソフトウェアやアクティビティからシステムを保護します。

セキュアブートとブートローダー

システムの起動プロセスには、ブート プロセッサとしての CPU のアクティブ化から始まり、PCH と通信してシステムを起動するなど、いくつかの段階があります。CPUは、プライマリSPIフラッシュに保存されているBIOSルーチンにジャンプします。プライマリ フラッシュに障害が発生した場合、ブート FPGA はリカバリのためにセカンダリ フラッシュに切り替わりますが、ブートローダーはロードされません。

ブートローダーは、システムの起動プロセスにおいて重要な役割を果たし、オペレーティングシステムの安全で秩序ある実行を保証します。セキュアブート、USB、SSD、PXE ブートなどのブート順序とメカニズムは、システムの起動手順に柔軟性と回復力を提供します。さらに、GRUB 構成を使用すると、ユーザーは必要に応じてブートプロセスをカスタマイズおよびトラブルシューティングできます

セキュアブートは、UEFI標準( www.uefi.org を参照)に基づくシステムセキュリティの大幅な強化です。これは、BIOS自体を改ざんや変更から保護し、ブートプロセス全体を通してその保護を維持することで機能します。

セキュアブートプロセスはセキュアフラッシュから始まり、ファームウェアに不正な変更が加えられないようにします。Junos OSの認定リリースには、ジュニパーネットワークスが直接または認定パートナーが作成したデジタル署名が記載されています。起動プロセスの各ポイントで、各コンポーネントは署名をチェックしてバイナリが変更されていないことを確認することで、次のリンクが正常であることを確認します。署名が正しくないと、ブート プロセスを続行できません。この「信頼の連鎖」は、オペレーティングシステムが制御権を握るまで続きます。このようにして、システム全体のセキュリティが強化され、一部のファームウェアベースの永続的な脅威に対する耐性が向上します。

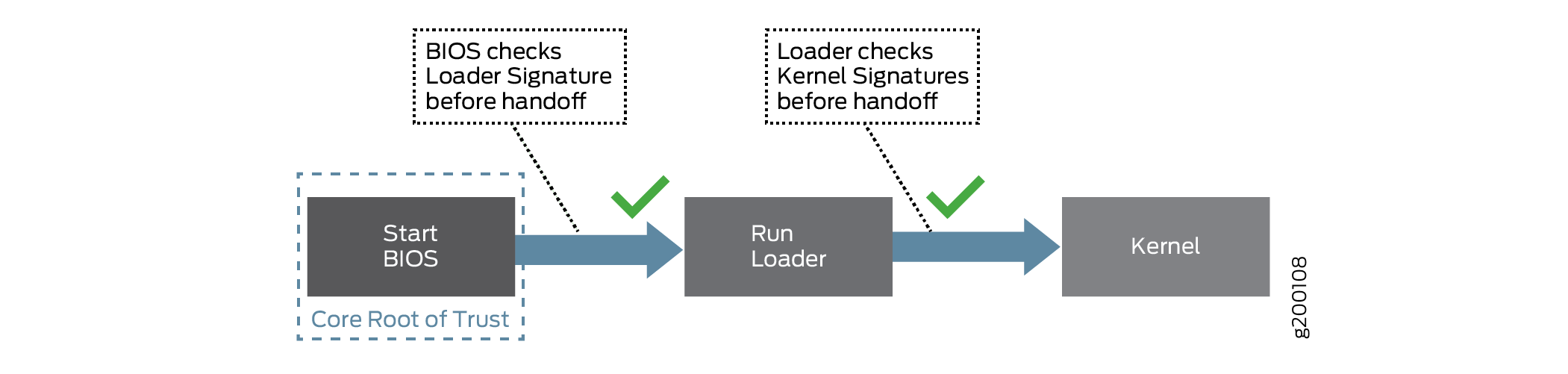

図1は、この「信頼の連鎖」を簡略化したものです。

セキュア ブートでは、実装するためのアクションは必要ありません。これは、デフォルトでサポートされているハードウェアに実装されています。

SRXデバイスのセキュアブートは、ジュニパーのハードウェアを保護し、不正なコードやデータの実行を阻止するために設計された重要なセキュリティメカニズムとして機能します。不正な事業体とは、ジュニパーの適切なデジタル署名を持たない事業体、またはその認定関連会社の署名を持たない事業体を指します。

セキュアブートが特にSRX1600、SRX2300、SRX4120、SRX4300、およびSRX4700デバイスに対してどのように動作するかの簡潔な内訳は次のとおりです。

電源投入シーケンス: 電源が入ると、CPUはUEFI BIOSで実行を開始します。

ブートローダー: UEFI BIOS は、署名された PE/COFF32+ 実行可能ファイル \EFI\BOOT\BOOTX64 を読み込みます。EFIです。この実行可能ファイルには変更された GRUB2 が含まれており、適切に切り離された署名を持つファイルへのファイル読み取り I/O のみが許可されます。

切り離された署名: GRUB2 のデタッチされた署名は、バイナリ (非装甲) OpenPGP 形式を利用して、${object}.psig として格納されます。

GPGキーストレージ: 追加の GPG 鍵は、GRUB2 にコンパイルされた信頼できる GPG 公開鍵と合わせて、\EFI\BOOT\grub-trusted.gpg に格納できます。

信託の確立: \EFI\BOOT\grub-trusted.gpg の信頼は、\EFI\BOOT\BOOTX64 に埋め込まれた grub-root キーを使用して \EFI\BOOT\grub-trusted.gpg.psig を検証することによって確立されます。EFIです。

GRUB2 の設定: \EFI\BOOT\grub-startup.cfg にある GRUB2 スタートアップ構成は、署名された Linux カーネルと、オプションで署名された initrd イメージをロードする役割を担います。

ファイル読み込みの制限: BOOTX64。EFIは一貫して適切に署名されたファイルに固執し、GRUB構成またはGRUB環境ファイルを除く署名されていないファイルの読み込みを控えます。

インストールとアクティベーション

SRX2300 および SRX4120 デバイスのセキュア ブートを有効にするには、BIOS メニューに移動し、[セキュア ブートの管理] メニューの [セキュア ブートを工場出荷時の設定に戻す] を選択します。

セキュアブートを有効にすると、無効にすることはできません。

セキュア ブートをサポートする Junos OS リリースとハードウェアの詳細については、 機能エクスプローラー を参照し、「 Secure Boot」と入力してください。

ハードウェアの信頼の基点

ハードウェアの信頼の基点(HRoT)は、システムに統合されたハードウェアベースのセキュリティ機能であり、ファームウェアの整合性を検証し、その安全な動作を保証するための信頼できる基盤として機能します。この機能は、ハードウェアから始まる不変の信頼の基点を提供し、システム内の潜在的なセキュリティの脆弱性から保護します。HRoTは、システムファームウェアと構成の信頼性を保証するための重要なコンポーネントとして機能します。

ソフトウェアベースの信頼メカニズムとは異なり、HRoTはハードウェアに直接実装されるため、改ざんに対する耐性が非常に高いです。HRoTの主な機能は、ファームウェアの整合性を検証し、不正に侵害または変更されていないことを確認することです。この機能は、検証済みで信頼できるファームウェアのみをロードできるセキュアブートプロセスを実装するために使用されます。

デバイスの初期ブートストラップ中に次のメッセージが表示され、HRoT とセキュア ブートが適用されていることを確認します。

JUNIPER HARDWARE ROOT OF TRUST WITH SECURE BOOT ENFORCED

FIPS 140-2セキュリティコンプライアンス

高度なネットワーク セキュリティ向けに、Junos-FIPS 140-2 と呼ばれる Junos OS の特別バージョンが利用できます。Junos-FIPS 140-2は、FIPS環境でジュニパーネットワークスデバイスのネットワークを設定するためのソフトウェアツールをお客様に提供します。FIPSサポートには以下が含まれます。

Junos OS を Junos-FIPS 140-2 に変換するためのアップグレード パッケージ

インストールと設定の手順の改訂

リモートアクセスのセキュリティの適用

FIPSユーザーロール(Crypto Officer、User、Maintenance)

FIPS固有のシステムロギングおよびエラーメッセージ

ルーティングエンジン-to-ルーティングエンジン通信用のIPsec設定

パスワード作成と暗号化の強化

Junos OS リリース 15.1 以降、Junos-FIPS は国内のイメージにのみパッケージ化されます。1 つの Junos OS イメージで国内と FIPS の両方の機能がサポートされます。FIPS認証情報とログイン権限を持つユーザーは、通常のJunosイメージとFIPSイメージを切り替えることができます。

Junos-FIPSには、特別なパスワード要件があります。FIPS パスワードの長さは 10 文字から 20 文字でなければなりません。パスワードには、定義された5種類の文字セット(大文字、小文字、数字、句読点、その他の特殊文字)のうち3種類以上を使用する必要があります。デバイスにJunos-FIPSがインストールされている場合、この規格を満たさないパスワードは設定できません。