例:レベル 2 エリアからレベル 1 エリアへの IS-IS ルート漏洩の設定

この例では、IS-ISネットワークのプレフィックスをレベル2のエリアからレベル1のエリアにリークする方法を示しています。

必要条件

この例を設定する前に、デバイス初期化以外の特別な設定を行う必要はありません。

概要

すべてのルーティングプロトコルは、ルーティング情報をルーティング階層の上位または下位に渡します。このようなルーティング情報の双方向フローは、ルートリークと呼ばれます。

デフォルトでは、IS-ISプロトコルはレベル1のエリアからレベル2のエリアにルーティング情報を漏洩します。ただし、レベル 2 エリアからレベル 1 エリアにルーティング情報を漏洩させるには、エクスポート ポリシーを明示的に設定する必要があります。

位相幾何学

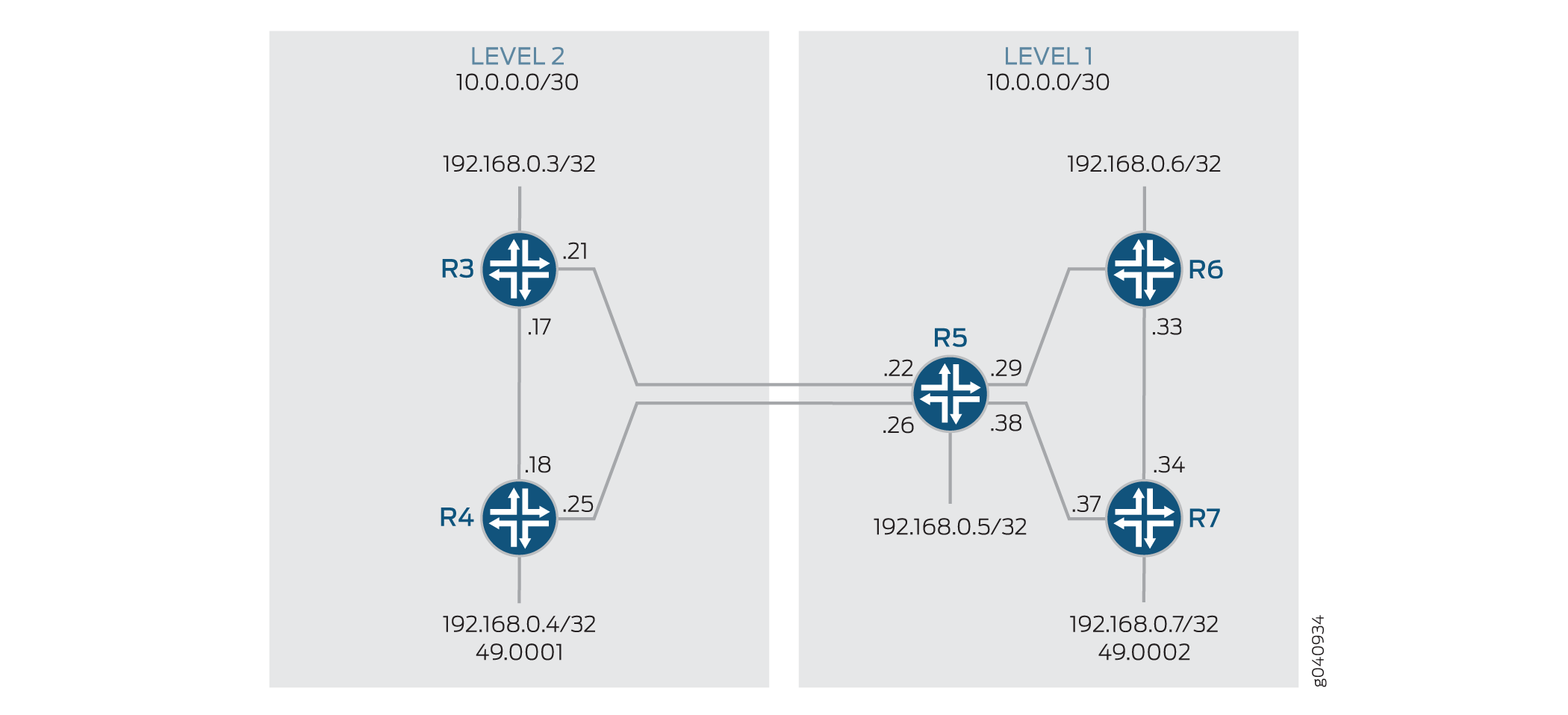

この例では、デバイス R3 および R4 がレベル 2 エリアに設定されています。デバイス R5、R6、および R7 はレベル 1 エリアで設定されています。

図 1 は、この例で使用されているトポロジーを示しています。

へのルート漏洩

へのルート漏洩

構成

レベル2エリアからレベル1エリアへのルート漏洩の設定

CLIクイック構成

レベル2エリアからレベル1エリアへのルート漏洩を素早く設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、 [edit] 階層レベルのCLIにコマンドをコピー&ペーストしてください。

デバイスR3

set interfaces fe-1/2/0 unit 0 description to-R4 set interfaces fe-1/2/0 unit 0 family inet address 10.0.0.17/30 set interfaces fe-1/2/0 unit 0 family iso set interfaces fe-1/2/1 unit 0 description to-R5 set interfaces fe-1/2/1 unit 0 family inet address 10.0.0.21/30 set interfaces fe-1/2/1 unit 0 family iso set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set interfaces lo0 unit 0 family iso address 49.0001.0192.0168.0003.00 set policy-options policy-statement leak-L2-to-L1 from route-filter 192.168.0.0/24 orlonger set policy-options policy-statement leak-L2-to-L1 from protocol isis set policy-options policy-statement leak-L2-to-L1 from level 2 set policy-options policy-statement leak-L2-to-L1 to protocol isis set policy-options policy-statement leak-L2-to-L1 to level 1 set policy-options policy-statement leak-L2-to-L1 then accept set protocols isis interface fe-1/2/0.0 level 1 disable set protocols isis interface fe-1/2/1.0 level 1 disable set protocols isis interface lo0.0 level 1 disable set protocols isis export leak-L2-to-L1

デバイス R4

set interfaces fe-1/2/0 unit 0 description to-R3 set interfaces fe-1/2/0 unit 0 family inet address 10.0.0.18/30 set interfaces fe-1/2/0 unit 0 family iso set interfaces fe-1/2/1 unit 0 description to-R5 set interfaces fe-1/2/1 unit 0 family inet address 10.0.0.25/30 set interfaces fe-1/2/1 unit 0 family iso set interfaces lo0 unit 0 family inet address 192.168.0.4/32 set interfaces lo0 unit 0 family iso address 49.0001.0192.0168.0004.00 set policy-options policy-statement leak-L2-to-L1 from route-filter 192.168.0.0/24 orlonger set policy-options policy-statement leak-L2-to-L1 from protocol isis set policy-options policy-statement leak-L2-to-L1 from level 2 set policy-options policy-statement leak-L2-to-L1 to protocol isis set policy-options policy-statement leak-L2-to-L1 to level 1 set policy-options policy-statement leak-L2-to-L1 then accept set protocols isis interface fe-1/2/0.0 level 1 disable set protocols isis interface fe-1/2/1.0 level 1 disable set protocols isis interface lo0.0 level 1 disable set protocols isis export leak-L2-to-L1

デバイス R5

set interfaces fe-1/2/0 unit 0 description to-R3 set interfaces fe-1/2/0 unit 0 family inet address 10.0.0.22/30 set interfaces fe-1/2/0 unit 0 family iso set interfaces fe-1/2/1 unit 0 description to-R4 set interfaces fe-1/2/1 unit 0 family inet address 10.0.0.26/30 set interfaces fe-1/2/1 unit 0 family iso set interfaces fe-1/2/2 unit 0 description to-R6 set interfaces fe-1/2/2 unit 0 family inet address 10.0.0.29/30 set interfaces fe-1/2/2 unit 0 family iso set interfaces fe-1/2/3 unit 0 description to-R7 set interfaces fe-1/2/3 unit 0 family inet address 10.0.0.38/30 set interfaces fe-1/2/3 unit 0 family iso set interfaces lo0 unit 0 family inet address 192.168.0.5/32 set interfaces lo0 unit 0 family iso address 49.0002.0192.0168.0005.00 set protocols isis interface fe-1/2/0.0 level 1 disable set protocols isis interface fe-1/2/1.0 level 1 disable set protocols isis interface fe-1/2/2.0 level 2 disable set protocols isis interface fe-1/2/3.0 level 2 disable set protocols isis interface lo0.0 level 1 disable

デバイス R6

set interfaces fe-1/2/0 unit 0 description to-R5 set interfaces fe-1/2/0 unit 0 family inet address 10.0.0.30/30 set interfaces fe-1/2/0 unit 0 family iso set interfaces fe-1/2/1 unit 0 description to-R7 set interfaces fe-1/2/1 unit 0 family inet address 10.0.0.33/30 set interfaces fe-1/2/1 unit 0 family iso set interfaces lo0 unit 0 family inet address 192.168.0.6/32 set interfaces lo0 unit 0 family iso address 49.0002.0192.0168.0006.00 set protocols isis interface fe-1/2/0.0 level 2 disable set protocols isis interface fe-1/2/1.0 level 2 disable set protocols isis interface lo0.0 level 2 disable

デバイス R7

set interfaces fe-1/2/0 unit 0 description to-R6 set interfaces fe-1/2/0 unit 0 family inet address 10.0.0.34/30 set interfaces fe-1/2/0 unit 0 family iso set interfaces fe-1/2/1 unit 0 description to-R5 set interfaces fe-1/2/1 unit 0 family inet address 10.0.0.37/30 set interfaces fe-1/2/1 unit 0 family iso set interfaces lo0 unit 0 family inet address 192.168.0.7/32 set interfaces lo0 unit 0 family iso address 49.0002.0192.0168.0007.00 set protocols isis interface fe-1/2/0.0 level 2 disable set protocols isis interface fe-1/2/1.0 level 2 disable set protocols isis interface lo0.0 level 2 disable

手順

レベル2エリアからレベル1エリアへのルート漏洩の設定

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、Junos OS CLIユーザーガイドの 設定モードでCLIエディターを使用する を参照してください。

レベル 2 エリアからレベル 1 エリアへのルート漏洩を設定するには

ネットワークインターフェイスを設定します。

各インターフェイスに ISO アドレス ファミリーを含めることで、インターフェイス上で IS-IS を有効にします。

[edit interfaces] user@R3# set fe-1/2/0 unit 0 description to-R4 user@R3# set fe-1/2/0 unit 0 family inet address 10.0.0.17/30 user@R3# set fe-1/2/0 unit 0 family iso user@R3# set fe-1/2/1 unit 0 description to-R5 user@R3# set fe-1/2/1 unit 0 family inet address 10.0.0.21/30 user@R3# set fe-1/2/1 unit 0 family iso

同様に、他のルーターを設定します。

2つのループバックインターフェイスアドレスを設定します。

1 つは IPv4 用で、もう 1 つはルーターがエリア内の他のルーターと隣接関係を形成できるようにするためのアドレスです。

[edit interfaces lo0 unit 0] user@R3# set family inet address 192.168.0.3/32 user@R3# set family iso address 49.0001.0192.0168.0003.00

インターフェイスごとにIS-ISレベルを指定します。

[edit protocols isis interface] user@R3# set fe-1/2/0.0 level 1 disable user@R3# set fe-1/2/1.0 level 1 disable user@R3# set lo0.0 level 1 disable

レベル2エリアで設定されたルーターで、ルートリークポリシーを設定して、レベル1エリアにルートをリークします。

[edit policy-options policy-statement leak-L2-to-L1] user@R3# set from route-filter 192.168.0.0/24 orlonger user@R3# set from protocol isis user@R3# set from level 2 user@R3# set to protocol isis user@R3# set to level 1 user@R3# set then accept

[edit protocols isis] user@R3# set export leak-L2-to-L1

同様に、デバイスR4を設定します。

業績

設定モードから、 show interfaces、 show protocols isis、および show policy-options コマンドを入力して設定を確認します。

出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@R3# show interfaces

fe-1/2/0 {

unit 0 {

description to-R4;

family inet {

address 10.0.0.17/30;

}

family iso;

}

}

fe-1/2/1 {

unit 0 {

description to-R5;

family inet {

address 10.0.0.21/30;

}

family iso;

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.3/32;

}

family iso {

address 49.0001.0192.0168.0003.00;

}

}

}

user@R3# show protocols isis

export leak-L2-to-L1;

interface fe-1/2/0.0 {

level 1 disable;

}

interface fe-1/2/1.0 {

level 1 disable;

}

interface lo0.0 {

level 1 disable;

}

user@R3# show policy-options

policy-statement leak-L2-to-L1 {

from {

protocol isis;

level 2;

route-filter 192.168.0.0/24 orlonger;

}

to {

protocol isis;

level 1;

}

then accept;

}

同様に、他のすべてのルーターの設定を確認します。ルーターの設定が完了したら、設定モードから commit を入力します。

検証

レベル2エリアからレベル1エリアへのルート漏洩の確認

目的

IS-ISがレベル2エリアからレベル1エリアにルートを漏らしていることを確認します。

アクション

ルート漏洩が発生していることを確認するには、次のコマンドを使用します。

show isis adjacency (IS-ISネットワークが稼働しており、隣接関係が確立されていることを確認するため)

show isis database detail (漏洩したルートの存在を確認するため)

デバイスR3の運用モードから、 show isis adjacency コマンドを実行します。

user@R3> show isis adjacency Interface System L State Hold (secs) SNPA fe-1/2/0.0 R4 2 Up 7 0:5:85:8f:94:bd fe-1/2/1.0 R5 2 Up 7 0:5:85:8f:94:bd

出力では、デバイスR3のインターフェイスが稼働しており、ルーターR4およびR5の接続インターフェイスと隣接関係を確立していることを確認します。インターフェイスが機能していない場合は、「 結果 」セクションのトラブルシューティングを参照してください。

デバイスR3の運用モードから、 show isis database detail コマンドを実行します。

user@R3> show isis database detail IS-IS level 1 link-state database: R3.00-00 Sequence: 0x19, Checksum: 0x3453, Lifetime: 1078 secs IP prefix: 192.168.0.4/32 Metric: 10 Internal Down IP prefix: 192.168.0.5/32 Metric: 10 Internal Down IP prefix: 192.168.0.6/32 Metric: 20 Internal Down IP prefix: 192.168.0.7/32 Metric: 20 Internal Down IS-IS level 2 link-state database: R3.00-00 Sequence: 0x1c, Checksum: 0xc657, Lifetime: 1078 secs IS neighbor: R4.02 Metric: 10 IS neighbor: R5.02 Metric: 10 IP prefix: 10.0.0.16/30 Metric: 10 Internal Up IP prefix: 10.0.0.20/30 Metric: 10 Internal Up IP prefix: 192.168.0.3/32 Metric: 0 Internal Up R4.00-00 Sequence: 0x19, Checksum: 0xea13, Lifetime: 1076 secs IS neighbor: R4.02 Metric: 10 IS neighbor: R5.03 Metric: 10 IP prefix: 10.0.0.16/30 Metric: 10 Internal Up IP prefix: 10.0.0.24/30 Metric: 10 Internal Up IP prefix: 192.168.0.4/32 Metric: 0 Internal Up R4.02-00 Sequence: 0x17, Checksum: 0xecab, Lifetime: 1076 secs IS neighbor: R3.00 Metric: 0 IS neighbor: R4.00 Metric: 0 R5.00-00 Sequence: 0x12, Checksum: 0xf4e5, Lifetime: 1076 secs IS neighbor: R5.02 Metric: 10 IS neighbor: R5.03 Metric: 10 IP prefix: 10.0.0.20/30 Metric: 10 Internal Up IP prefix: 10.0.0.24/30 Metric: 10 Internal Up IP prefix: 10.0.0.28/30 Metric: 10 Internal Up IP prefix: 10.0.0.32/30 Metric: 20 Internal Up IP prefix: 10.0.0.36/30 Metric: 10 Internal Up IP prefix: 192.168.0.5/32 Metric: 0 Internal Up IP prefix: 192.168.0.6/32 Metric: 10 Internal Up IP prefix: 192.168.0.7/32 Metric: 10 Internal Up R5.02-00 Sequence: 0xb, Checksum: 0x2d74, Lifetime: 1076 secs IS neighbor: R3.00 Metric: 0 IS neighbor: R5.00 Metric: 0 R5.03-00 Sequence: 0xb, Checksum: 0x6c32, Lifetime: 1076 secs IS neighbor: R4.00 Metric: 0 IS neighbor: R5.00 Metric: 0

Downキーワードは、レベル 2 エリアからレベル 1 エリアへのリークに成功したルートを識別します。

意味

レベル 2 エリアからレベル 1 エリアへのルート漏れは、正常に機能しています。