GRE キープアライブ時間の設定

GRE(Generic Routing Encapsulation)トンネル インターフェイスには、トンネルがダウンしたことを検出するメカニズムは組み込まれていません。キープアライブ メッセージは、GRE トンネル インターフェイスがトンネルがダウンしていることを検出するのに役立ちます。以下のトピックでは、GRE キープアライブ時間の動作と設定について説明します。

GRE キープアライブ時間について

GRE(Generic Routing Encapsulation)トンネル インターフェイスには、トンネルがダウンしたことを検出するメカニズムは組み込まれていません。キープアライブ メッセージを検知メカニズムとして機能させることができます。

キープアライブ時間は、ATM-over-ADSL インターフェイスでのみ設定できます。これは、SRX300、SRX320、SRX340、SRX345、SRX380、SRX550HM 15.1X49-D10 以降、サポートJunos OS リリースなくなりました。キープアライブ時間は、他のインターフェイスではデフォルトで有効になっています。

キープアライブは、物理 インターフェイスまたは論理インターフェイスで設定できます。物理インターフェイスで設定されている場合、物理インターフェイスの一部であるすべての論理インターフェイスでキープアライブが送信されます。個々の論理インターフェイスで設定されている場合、キープアライブはその論理インターフェイスにのみ送信されます。キープアライブの設定に加えて、ホールドタイムの設定も必要です。

[edit protocols oam gre-tunnel interface interface-name]階層レベルで keepalive-time ステートメントと hold-time ステートメントの両方を含めることで、GRE(Generic Routing Encapsulation)トンネルインターフェイスにキープアライブを設定できます。

GREインターフェイスでキープアライブを適切に動作させるためには、[edit interfaces interface-name unit unit]階層レベルでfamily inetステートメントを含める必要があります。このステートメントが含まれていない場合、インターフェイスはダウンとしてマークされます。

参照

GRE キープアライブ時間の設定

キープアライブ時間は、ATM-over-ADSL インターフェイスでのみ設定できます。これは、SRX300、SRX320、SRX340、SRX345、SRX380、SRX550HM 15.1X49-D10 以降、サポートJunos OS リリースなくなりました。

GRE トンネル インターフェイスのキープアライブ時間とホールドタイムの設定

[edit protocols oam gre-tunnel interface interface-name]階層レベルで keepalive-time ステートメントと hold-time ステートメントの両方を含めることで、GRE(Generic Routing Encapsulation)トンネルインターフェイスでキープアライブを設定できます。

GREインターフェイスでキープアライブを正しく動作させるためには、[edit interfaces interface-name unit unit]階層レベルでfamily inetステートメントを含める必要があります。このステートメントが含まれていない場合、インターフェイスはダウンとしてマークされます。

GREトンネルインターフェイスを設定するには:

GRE トンネル インターフェイスのキープアライブ時間を設定する。

GREトンネルインターフェイスの

[edit protocols]階層レベルでOAM(運用、管理、保守)プロトコルを設定します。[edit] user@host# edit protocols oam

OAMプロトコルのGREトンネルインターフェイスオプションを設定します。

[edit protocols oam] user@host# edit gre-tunnel interface interface-name

GRE トンネル インターフェイスのキープアライブ時間を 1 秒から 50 秒までに設定します。

[edit protocols oam gre-tunnel interface interface-name] user@host# set keepalive-time seconds

ホールドタイムを 5 秒から 250 秒の間で設定します。ホールドタイムは、キープアライブタイムの少なくとも 2 倍でなければなりません。

[edit protocols oam gre-tunnel interface interface-name] user@host# set hold-time seconds

GRE キープアライブ時間設定の表示

GRE トンネル インターフェイスのキープアライブ時間情報の表示

目的

キープアライブ時間とホールドタイムのパラメーターが設定されている場合、およびホールドタイムが期限切れになったときに、GRE トンネル インターフェイスの現在のステータス情報を表示します。

アクション

GREトンネルインターフェイス(gr-3/3/0.3など)の現在のステータス情報を確認するには、 show interfaces gr-3/3/0.3 terse を実行し、運用コマンド show interfaces gr-3/3/0.3 extensive ます。

show interfaces gr-3/3/0.3 terse

user@host> show interfaces gr-3/3/0.3 terse

Interface Admin Link Proto Local Remote

gr-3/3/0.3 up up inet 200.1.3.1/24

mpls

ショーインターフェースgr-3/3/0.3拡張

user@host> show interfaces gr-3/3/0.3 extensive

Logical interface gr-3/3/0.3 (Index 73) (SNMP ifIndex 594) (Generation 900)

Flags: Point-To-Point SNMP-Traps 0x4000 IP-Header 10.1.19.11:10.1.19.12:47:df:64:0000000000000000 Encapsulation: GRE-NULL

Gre keepalives configured: On, Gre keepalives adjacency state: down

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Traffic statistics:

Input bytes : 15629992

Output bytes : 15912273

Input packets: 243813

Output packets: 179476

Local statistics:

Input bytes : 15322586

Output bytes : 15621359

Input packets: 238890

Output packets: 174767

Transit statistics:

Input bytes : 307406 0 bps

Output bytes : 290914 0 bps

Input packets: 4923 0 pps

Output packets: 4709 0 pps

Protocol inet, MTU: 1476, Generation: 1564, Route table: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Dest-route-down Is-Preferred Is-Primary

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Destination: 200.1.3/24, Local: 200.1.3.1, Broadcast: 200.1.3.255, Generation: 1366

Protocol mpls, MTU: 1464, Maximum labels: 3, Generation: 1565, Route table: 0

保留時間が経過すると、次のようになります。

インターフェイスがトラフィックを送受信できない場合でも、GRE トンネルはアップしたままになります。

LinkステータスはUpになり、Gre keepalives adjacency stateはDownになります。

意味

キープアライブ時間とホールドタイムのパラメーターを持つGREトンネルインターフェイスの現在のステータス情報は、ホールドタイムが終了すると、期待通りに表示されます。

例:GRE 設定

GRE(Generic Routing Encapsulation)は、ネットワーク上でパケットを転送するために使用されるIPカプセル化プロトコルです。情報は、GRE トンネルを介して一方のネットワークから他方のネットワークに送信されます。GREは、ペイロードをGREパケットとしてカプセル化します。このGREパケットは、外部プロトコル(配信プロトコル)にカプセル化されています。GRE トンネル エンドポイントは、宛先にパケットをルーティングするためにペイロードを GRE トンネルに転送します。エンドポイントに到達すると、GREカプセル化が削除され、ペイロードが最終的な宛先に送信されます。GREの主な用途は、IPネットワークを介して非IPパケットを伝送することです。ただし、GRE は IP クラウドを介して IP パケットを伝送するためにも使用されます。

必要条件

-

GRE(gr-)インターフェイスを設定します。gr-インターフェイスには、ローカルアドレスと宛先アドレスが含まれています。設定されるとすぐに表示されます。gr-インターフェイスでIPアドレスを設定することもできます。

-

宛先サブネットに到達するようにルートを構成します (エンドツーエンド接続)。gr-インターフェイスを介した静的ルートを設定するか、OSPFなどの内部ゲートウェイプロトコル(IGP)を使用することができます。

概要

GRE トンネルは完全にステートレスになるように設計されています。つまり、各トンネル エンドポイントは、リモート トンネル エンドポイントの状態や可用性に関する情報を保持しません。通常、GRE トンネル インターフェイスは設定されるとすぐに立ち上がり、有効なトンネル送信元アドレスまたはインターフェイスが稼働している限り、アップしたままになります。

構成

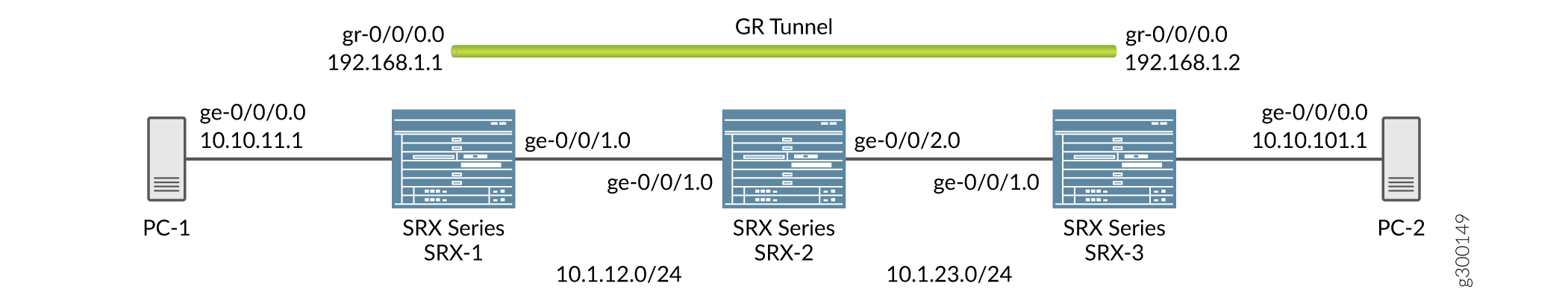

デフォルトでは、ローカルサブネットインターフェイスはge-0/0/0で、IPv4アドレスは10.10.11.1/24です。宛先サブネットは 10.10.10.0/24 で、トンネル エンドポイントの IPv4 インターフェイスは 10.10.10.1/24 です。

GRE設定は、SRXシリーズファイアウォール上のトンネルインターフェイス間のデフォルト設定を示しています。

宛先サブセットに到達するためのルートの構成

手順

gr-インターフェイスまたはIGPを使用して、静的ルートを設定できます。

-

ローカルサブネットインターフェイスge-0/0/0インターフェイスを設定します。

[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.10.11.1/24 -

インターフェイスge-0/0/1を設定します。

[edit interfaces] user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.1.12.1/24 -

gr- トンネル エンドポイントを設定し、トンネル エンドポイントの送信元アドレス、宛先アドレス、ファミリーを inet として指定します。

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 10.1.12.1 destination 10.1.23.1 user@host# set interfaces gr-0/0/0 unit 0 family inet address 192.168.1.1/24 -

設定されたインターフェイスは、

[edit security]階層レベルのセキュリティ ゾーンにバインドされます。ゾーンを表示するには、show zonesコマンドを使用します。ゾーンを次のように構成します。[edit security zones security-zones trust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces gr-0/0/0.0 user@host# set zones zone names protocols all[edit security zones security-zones untrust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all -

showコマンドを使用して、[edit interfaces]階層レベルで設定されたインターフェイスを表示します。[edit interfaces] user@host# set routing options static route 10.10.10.0/24 next hop gr-0/0/0.0 -

静的ルートを定義したくない場合は、両側のgr-0/0/0インターフェイス間と内部サブネット間でOSPFをパッシブネイバーとして設定し、すべての内部ルートを受信することができます。

[edit protocols]階層レベルでOSPFを設定し、showコマンドを使用して表示します。[edit protocols] user@host# set protocols ospf area 0.0.0.0 interface gr-0/0/0.0

業績

設定モードで、 show コマンドを入力して、デバイスでの設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

静的ルートを使用したGRE設定:

[edit interfaces]

root@SRX-1# show

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.11.1/24;

}

}

}

gr-0/0/0 {

unit 0 {

tunnel {

source 10.1.12.1;

destination 10.1.23.1;

}

family inet {

address 192.168.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.12.1/24;

}

}

}

[edit security]

root@SRX-1# show

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

gr-0/0/0.0;

}

}

}

root@SRX-1# show routing-options

static {

route 10.10.10.0/24 next-hop gr-0/0/0.0;

}

両側のインターフェイスgr-0/0/0と内部サブネット間に設定されたOSPFをパッシブネイバーとして使用したGRE設定:

[edit protocols]

root@SRX-1# show

ospf {

area 0.0.0.0 {

interface gr-0/0/0.0;

interface ge-0/0/0.0 {

passive;

}

}

}

検証

SRXシリーズファイアウォール上のGREの設定が成功していることを確認するには、以下のタスクを実行します。

GREインターフェイスの検証

目的

GREインターフェイスが起動していることを確認します。

アクション

[edit interfaces] 階層レベルで show interfaces コマンドを実行します。

show interfaces gr-0/0/0 terse [edit interfaces] Interface Admin Link Proto Local Remote gr-0/0/0 up up gr-0/0/0.0 up up inet 192.168.1.1/24

ルートの検証

目的

宛先ネットワークのルートが GRE トンネル インターフェイスを介して到達可能であることを確認します。

アクション

[edit interfaces] 階層レベルで show route forwarding-table matching 10.10.10.0/24 コマンドを実行します。

[edit interfaces] user@router# run show route forwarding-table matching 10.10.10.0/24 Routing table: default.inet Internet: .... Destination Type RtRef Next hop Type Index NhRef Netif 10.10.10.0/24 user 0 ucst 595 2 gr-0/0/0.0

GREトンネルを通過するトラフィックの検証

目的

宛先サブネットにトラフィックを送信し、いつGREインターフェイスが立ち上がっているかを確認します。

アクション

show interfaces gr-0/0/0 extensive操作コマンドを実行します。また、パケットが gr- インターフェイスを経由して送信されていることを確認します。

user@host> show interfaces gr-0/0/0 extensive Physical interface: gr-0/0/0, Enabled, Physical link is Up Interface index: 134, SNMP ifIndex: 40, Generation: 17 Type: GRE, Link-level type: GRE, MTU: Unlimited, Speed: 800mbps Hold-times : Up 0 ms, Down 0 ms Device flags : Present Running Interface flags: Point-To-Point SNMP-Traps Statistics last cleared: 2005-08-05 21:39:41 UTC (00:00:47 ago) Traffic statistics: Input bytes : 8400 0 bps Output bytes : 8400 0 bps Input packets: 100 0 pps Output packets: 100 0 pps Logical interface gr-0/0/0.0 (Index 72) (SNMP ifIndex 28) (Generation 17) Flags: Point-To-Point SNMP-Traps 16384 IP-Header 10.1.12.1:10.1.23.1:47:df:64:0000000000000000 Encapsulation: GRE-NULL Traffic statistics: Input bytes : 8400 Output bytes : 8400 Input packets: 100 Output packets: 100 Local statistics: Input bytes : 0 Output bytes : 0 Input packets: 0 Output packets: 0 Transit statistics: Input bytes : 8400 0 bps Output bytes : 8400 0 bps Input packets: 100 0 pps Output packets: 100 0 pps Protocol inet, MTU: 1476, Generation: 25, Route table: 0 Flags: None Addresses, Flags: Is-Primary Destination: Unspecified, Local: 192.168.0.1, Broadcast: Unspecified, Generation: 30

例:GRE over IPsec トンネルの設定

必要条件

概要

GRE トンネルは最小限のセキュリティしか提供しませんが、IPsec トンネルは機密性、データ認証、整合性保証の点でセキュリティが強化されています。また、IPsec はマルチキャスト パケットを直接サポートできません。ただし、カプセル化された GRE トンネルを最初に使用する場合は、IPsec トンネルを使用してマルチキャスト パケットにセキュリティを提供できます。GRE over IPsec トンネルでは、すべてのルーティングトラフィック(IPおよび非IP)をルーティングできます。元のパケット(IP/非IP)がGREカプセル化されている場合、GREトンネルによって定義されたIPヘッダー(通常はトンネルインターフェイスのIPアドレス)があります。IPsec プロトコルは IP パケットを理解できます。GREパケットをカプセル化して、GRE over IPsecにします。

GRE over IPsecの設定に関連する基本的な手順は次のとおりです。

ルートベースの IPsec トンネルを構成します。

GREトンネルを設定します。

gr-インターフェイスを介して、宛先をリモートサブネットとする静的ルートを設定します。

st0インターフェイスをネクストホップとするGREエンドポイントの静的ルートを設定します。

構成

この例のデフォルト設定では、ローカル サブネット インターフェイスは ge-0/0/0、IPv4 アドレスは 10.10.11.1/24 です。宛先サブネットは 10.10.10.0/24 です。gr-0/0/0インターフェイストンネルのエンドポイントは、両側のループバックアドレスで、ローカルループバックIPv4アドレスは172.20.1.1、リモートループバックIPv4アドレスは172.20.1.2です。gr-0/0/0、st0、およびlo0インターフェイスはセキュリティゾーンにバインドされており、それに応じてポリシーが作成されます。

IPsec トンネルを介した GRE インターフェイスの設定

手順

インターフェイス名がge-0/0/0で、ファミリーがinetとして設定されている

[set interfaces interface-name unit unit-number]階層レベルでGREを設定します。[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.10.11.1/24

gr- トンネル エンドポイントを設定し、トンネル エンドポイントの送信元アドレス、宛先アドレス、ファミリーを inet として指定します。

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 172.20.1.1 destination 172.20.1.2 user@host# set interfaces gr-0/0/0 unit 0 family inet 192.168.1.1/24

同様に、ファミリーをinetに設定して、lo0およびst0インターフェイスを設定します。

[edit interfaces] user@host# set interfaces lo0 unit 0 family inet address 172.20.1.1/32

[edit interfaces] user@host# set interfaces st0 unit 0 family inet

GREインターフェイスをセキュリティゾーンと構成します。

show zonesコマンドを使用してゾーンを表示すると、設定済みのトンネル インターフェイス lo0 と st0 が表示されます。[edit security zones security-zones trust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces gr-0/0/0.0 user@host# set zones zone names protocols all user@host# set interfaces lo0.0 user@host# set interfaces st0.0

[edit security zones security-zones untrust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces gr-0/0/0.0.1 user@host# set interfaces lo0.0 user@host# set interfaces st0.0

業績

設定モードで、 show コマンドを入力してインターフェイスの設定を確認します。設定されたインターフェイスは、 [edit security] 階層レベルのセキュリティゾーンにバインドされます。 show zones コマンドを使用してゾーンを表示すると、設定済みのインターフェイス(gr-、st0.0、および lo0)が表示されます。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

GREインターフェイスを設定するためのパラメータ:

user@host> show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.11.1/24;

}

}

}

gr-0/0/0 {

unit 0 {

tunnel {

source 172.20.1.1;

destination 172.20.1.2;

}

family inet {

address 192.168.1.1/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.20.1.1/32;

}

}

}

st0 {

unit 0 {

family inet;

}

}

[edit]

root@Juniper# show

routing-options {

static {

route 10.10.10.0/24 next-hop gr-0/0/0.0;

route 172.20.1.2/32 next-hop st0.0;

}

}

セキュリティ ゾーンで GRE インターフェイスを設定するためのパラメータ:

[edit security]

root@Juniper# show

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

gr-0/0/0.0;

lo0.0;

st0.0;

}

}

}

例:トンネル宛先がルーティング インスタンスにある場合の GRE トンネルの設定

必要条件

概要

GRE トンネルは、トンネルの宛先がデフォルト ルーティング インスタンスまたはデフォルト以外のルーティング インスタンスにある場合に設定できます。GRE トンネルを設定するには、トンネルの送信元アドレスとトンネル宛先アドレスを定義する必要があります。トンネル宛先がルーティング インスタンス内にあり、複数のルーティング インスタンスが存在する場合は、正しいルーティング インスタンスと、設定されたトンネル宛先アドレスに到達するために使用するルーティングテーブルを指定する必要があります。

トンネルの宛先アドレスは、デフォルトでは、デフォルトのルーティングテーブル「inet.0」を使用して到達可能と見なされます。

構成

この例では、2つのインスタンスを持つSRXシリーズファイアウォールのgr-インターフェイス間にGREトンネルを設定できます。インスタンスは、トンネル宛先がデフォルト ルーティング インスタンスにある場合と、トンネル宛先がデフォルト以外のルーティング インスタンスにある場合です。

トンネル宛先がデフォルト ルーティング インスタンスにある場合の GRE トンネルの設定

この例では、デフォルトのルーティング インスタンスを使用してトンネルの宛先に到達します。このため、ルーティングテーブルinet.0がデフォルトで使用されます。

手順

トンネルの送信元アドレスと宛先アドレスを指定します。

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 172.16.0.1 destination 10.10.1.2 user@host# set interfaces gr-0/0/0 unit 0 family inet 192.168.100.1/30;

ファミリーをinetに設定して、ge-インターフェイスとlo0インターフェイスを設定します。

[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 172.30.73.56/24 user@host# set interfaces lo0 unit 0 family inet address 172.16.0.1/32

-

GRE設定のトピックで説明したように、ルーティングオプションのGREトンネルインターフェイスを設定します。

トンネルの宛先がデフォルト以外のルーティング インスタンスにある場合の GRE トンネルの設定

デフォルト以外のルーティング インスタンスの場合は、すでに gr-0/0/0 インターフェイスが設定されていることを確認します。

手順

gr-0/00インターフェイスとファミリーをinetとして設定して、GREトンネルを設定します。

[edit interfaces] user@host# set interfaces gr-0/00 unit 0 family inet address

トンネルの送信元アドレスと宛先アドレスを指定します。

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 172.16.0.1 tunnel destination 10.10.1.2 family inet 192.168.100.1/30;

ファミリーをinetに設定して、ge-インターフェイスとlo0インターフェイスを設定します。

[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 172.30.73.56/24 user@host# set interfaces lo0 unit 0 family inet address 172.16.0.1/32

トンネルインターフェイスに使用するルーティングインスタンスを設定します。

[edit routing-instances] user@host# set routing-instances test instance-type virtual-router user@host# set routing-instances test routing-options static route 10.10.1.2/32 next-hop 172.30.73.57 user@host# set routing-instances test interface ge-0/0/0.0

GRE トンネル インターフェイスのルーティング インスタンスを設定します。

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel routing-instance destination test

トンネル宛先の静的ルートを追加します。

[edit interfaces] user@host# set routing-options static route 10.10.1.2/32 next-table test.inet.0

手記:SRXシリーズファイアウォールがパケットモードの場合、トンネルの宛先をinet.0から到達可能にするために静的ルートを設定する必要はありません。ただし、gr-0/0/0インターフェイスの下で正しいルーティング インスタンスを指定する必要があります。

業績

設定モードで、 show コマンドを入力して、デバイスの設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

トンネルの宛先がデフォルトのルーティング インスタンスにある場合:

interfaces {

gr-0/0/0 {

unit 0 {

tunnel {

source 172.16.0.1;

destination 10.10.1.2;

}

family inet {

address 192.168.100.1/30;

}

}

}

ge-0/0/0 {

unit 0 {

family inet {

address 172.30.73.56/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.16.0.1/32;

}

}

}

...

}

routing-options {

static {

route 10.10.1.2/32 next-hop 172.30.73.57; # Tunnel destination is reachable from default routing-instance

...

}

}

routing-instances {

test {

instance-type virtual-router;

interface gr-0/0/0.0;

routing-options {

...

}

}

}

トンネルの宛先が既定以外のルーティング インスタンスにある場合:

interfaces {

gr-0/0/0 {

unit 0 {

tunnel {

source 172.16.0.1;

destination 10.10.1.2;

routing-instance {

destination test; # Routing-instance to reach tunnel destination

}

}

family inet {

address 192.168.100.1/30;

}

}

}

ge-0/0/0 {

unit 0 {

family inet {

address 172.30.73.56/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.16.0.1/32;

}

}

}

...

}

routing-options {

static {

route 10.10.1.2/32 next-table test.inet.0; # Tunnel destination is reachable via test.inet.0

...

}

}

routing-instances {

test {

instance-type virtual-router;

interface ge-0/0/0;

routing-options {

static {

route 10.10.1.2/32 next-hop 172.30.73.57; # Tunnel destination is reachable from non-default routing-instance

...

}

}

}

}

検証

スタティックルート使用の検証

目的

静的ルートが使用されていることを確認します。

アクション

show route forwarding tableコマンドを実行します。

user@host> show route forwarding-table table test

No Title

Routing table: test.inet

Internet:

Enabled protocols: Bridging,

Destination Type RtRef Next hop Type Index NhRef Netif

default perm 0 rjct 597 1

0.0.0.0/32 perm 0 dscd 590 1

10.10.1.2/32 user 1 172.30.73.57 hold 598 4 ge-0/0/0.0

172.16.0.1.10.10.1.2.47/72

dest 0 locl 617 1

172.30.73.0/24 intf 0 rslv 588 1 ge-0/0/0.0

172.30.73.0/32 dest 0 172.30.73.0 recv 586 1 ge-0/0/0.0

172.30.73.56/32 intf 0 172.30.73.56 locl 587 2

172.30.73.56/32 dest 0 172.30.73.56 locl 587 2

172.30.73.57/32 dest 0 172.30.73.57 hold 598 4 ge-0/0/0.0

172.30.73.255/32 dest 0 172.30.73.255 bcst 585 1 ge-0/0/0.0

224.0.0.0/4 perm 0 mdsc 596 1

224.0.0.1/32 perm 0 224.0.0.1 mcst 600 1

255.255.255.255/32 perm 0 bcst 601 1

デフォルトインスタンスで使用される静的ルートの検証

目的

静的ルートがデフォルトインスタンスに使用されていることを確認します。

アクション

show route forwarding tableコマンドを実行します。

user@host> show route forwarding-table matching 10.10.1.2 Routing table: default.inet Internet: Enabled protocols: Bridging, Destination Type RtRef Next hop Type Index NhRef Netif 10.10.1.2/32 user 0 rtbl 604 3