Aruba ClearPassの設定

Aruba ClearPassでセキュリティポリシーを含めるようにファイアウォールを設定する方法をご覧ください。

例:Aruba ClearPassでセキュリティポリシーを適用する

この例では、Aruba ClearPass Policy Manager を認証ソースとして依存する、SRXシリーズ Firewall に統合された ClearPass 認証および適用機能を使用して、リソースを保護し、インターネットへのアクセスを制御するためのセキュリティを設定する方法について説明します。SRXシリーズの統合されたClearPass機能では、ユーザー名、グループ名、またはユーザーのグループとデバイスタイプを結び付けるロールの名前でユーザーを識別することで、会社のリソースやインターネットへのアクセスを制御するセキュリティポリシーを設定することができます。

今日のネットワーク環境は、多かれ少なかれ、 いつでも、あらゆるデバイス へのアクセスをサポートし、ユーザーがネットワークに接続された複数のデバイスを同時に使用できるため、さまざまな種類の攻撃に対してよりオープンになっています。ユーザー名でユーザーを特定できるため、統合されたClearPassの認証および適用機能により、これらの機能によってもたらされるセキュリティギャップを縮めることができます。

ユーザー認証とID情報がCPPMからSRXシリーズファイアウォールにどのように伝達されるかについては、以下のトピックを参照してください。

この例では、以下のプロセスについて説明します。

デバイスIPアドレスではなく、ユーザー名またはグループ名に基づいてユーザーレベルでアクセスを制御する方法。

セキュリティポリシーでsource-identityパラメーターを使用して、CPPMによって認証を提供するユーザーの名前またはユーザーグループの名前を指定できます。このポリシーは、使用されているデバイスに関係なく、ユーザーが保護されたリソースやインターネットにアクセスしようとしたときに生成されるトラフィックに適用されます。アクセス制御はユーザーの名前に関連付けられており、ユーザーのデバイスのIPアドレスに直接結びつくわけではありません。

1人のユーザーに対して、指定されたゾーンや宛先アドレス、またはユーザーが属するグループによって区別されるさまざまなアクションを指定する異なるセキュリティポリシーを設定できます。

ClearPass 認証テーブルの内容を表示および解釈する方法。

SRXシリーズファイアウォールは、CPPMから受信したユーザー認証とID情報を含むClearPass認証テーブルを作成します。デバイスは、リソースへのアクセスを要求するユーザーを認証するテーブルを参照します。

ClearPass認証テーブルのコンテンツは動的です。これらは、さまざまなイベントに応答したユーザーアクティビティや、グループを参照するセキュリティポリシーを反映するように変更されます。

例えば、ユーザーがネットワークからログアウトまたはネットワークにログアウトすると、ユーザーがグループから削除されたり、ユーザーが属するグループを指定する参照セキュリティポリシーが削除されたりする場合と同様に、ClearPass認証テーブルが変更されます。後者の場合、ユーザーエントリーには、そのグループに属するユーザーが表示されなくなります。

この例では、ClearPass認証テーブルのコンテンツが表示され、2つのイベントによって行われた変更が示されています。ユーザー向けのコンテンツが表示されます。

特定のユーザーがネットワークからログアウトする前後

参照されているセキュリティポリシーが削除される前と後

セキュリティポリシーが参照するグループに属していたユーザーのエントリーは、ポリシーが削除される前後に表示されます。

要件

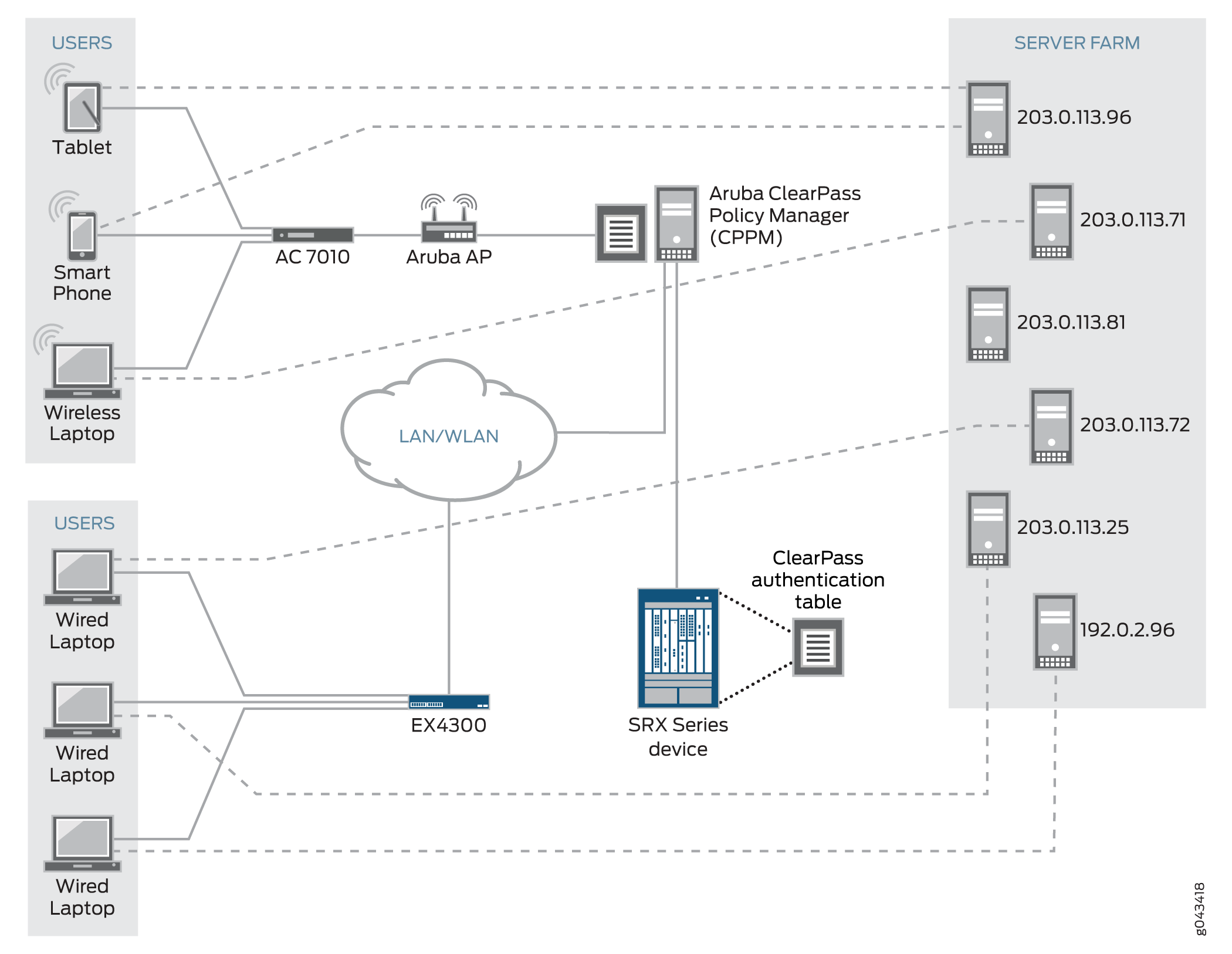

このセクションでは、この例のトポロジーのソフトウェアとハードウェアの要件を定義します。トポロジー設計については 、図1 を参照してください。

ハードウェアおよびソフトウェアコンポーネントは次のとおりです。

Aruba ClearPass。ClearPass Policy Manager(CPPM)は、ローカル認証ソースを使用してユーザーを認証するように設定されています。

CPPMは、ユーザー名、ユーザーが属するグループの名前のリスト、使用されているデバイスのIPアドレス、デバイス体制トークンなどのユーザー認証とID情報をSRXシリーズファイアウォールに提供するように設定されていることを想定しています。

統合されたClearPass機能を含むJunos OSを実行するSRXシリーズファイアウォール。

6台のサーバーで構成されるサーバーファームは、すべてサーバーゾーンにあります。

マーケティングサーバー保護(203.0.113.23)

人事サーバー(203.0.113.25)

アカウンティングサーバー(203.0.113.72)

パブリックサーバー(203.0.113.62)

コーポレートサーバー(203.0.113.71)

sales-server(203.0.113.81)

AC 7010 ArubaOSを実行するArubaクラウドサービスコントローラ。

ArubaOSを実行するAruba AP無線アクセスコントローラー。

Aruba APはAC7010に接続されています。

無線ユーザーは、Aruba APを介してCPPMに接続します。

有線 802.1 アクセス デバイスとして使用されるジュニパーネットワークス EX4300 スイッチ。

有線ユーザーは、EX4300スイッチを使用してCPPMに接続します。

6つのエンドユーザーシステム:

Microsoft OSを実行する3台の有線ネットワーク接続PC

Aruba APアクセスデバイスを介してネットワークにアクセスする2台のBYODデバイス

Microsoft OSを実行する無線ラップトップ1台

概要

CPPMは、統合されたClearPass機能の認証ソースとして、ユーザー認証とID情報をSRXシリーズファイアウォールに投稿します。この情報を受信すると、SRXシリーズのユーザーIDデーモンはそれを処理し、ルーティングエンジン認証テーブルに認証済みユーザーのエントリーを生成し、その情報をパケット転送エンジン側のClearPass認証テーブルに同期します。

SRXシリーズファイアウォールは、ユーザーがアクセス要求を行い、ユーザーのデバイスから生成されたトラフィックがSRXシリーズファイアウォールに到着したときに、ユーザーが認証されていることを確認するために、ユーザーの認証とID情報を必要とします。ユーザーが属するグループのユーザー名または名前をsource-identityパラメーターで指定するセキュリティポリシーが存在する場合、SRXシリーズファイアウォールは、ClearPass認証テーブルのコンテンツからそのユーザーのエントリを検索します。

ClearPass認証テーブルにユーザーのエントリーが見つからない場合、SRXシリーズファイアウォールは、他の認証テーブルを含む検索順序を設定している場合、それらを検索できます。認証テーブルの検索順序については、表1を参照してください。

統合されたClearPass機能により、ユーザー名または属するグループの名前に基づいてユーザーが発行したトラフィックを照合するように構成されたID認識セキュリティポリシーを作成できます。

ロールマッピングは、SRXシリーズファイアウォールではなく、CPPMで設定します。

たとえば、デバイスタイプのロールマッピングは、ユーザーIDを会社所有のコンピューターに結びつけることができます。このロールを、ルールにマッピングされているすべてのユーザーに適用するように設定されたセキュリティポリシーのグループとして指定できます。この場合、CPPM がルールに対して設定した条件 (会社所有のコンピューターの使用) は、ルールにマップされているすべてのユーザーに適用されます。SRXシリーズファイアウォールは条件を考慮しず、CPPMからのルールを受け入れます。

この例に含まれる以下の設定は、ルールマッピングを介してCPPMによって定義された、使用するデバイスのタイプに基づいて適用されるセキュリティポリシーを対象としています。CPPMは、セキュリティポリシーのグループとして使用される以下のマッピングされたルールをSRXシリーズファイアウォールに投稿したことを想定しています。

marketing-access-for-pcs-limited-group

jxchanをデバイスタイプのPCにマッピングします。

source-identity フィールドに marketing-access-for-pcs-limited-group を指定するポリシーにより、jxchan およびそれにマッピングされている他のユーザーは、企業所有のかどうかにかかわらず、自分の PC を使用してマーケティングサーバーで保護されたサーバーにアクセスできるようになります。

accounting-grp-and-company-device

会社のデバイスを使用して会計グループに属するユーザーをマッピングします。CPPMは、accounting-grp-and-company-deviceというロールをSRXシリーズファイアウォールに送信します。マッピングは、ロールマッピングルールによってCPPM上で行われます。

ソースIDフィールドにaccounting-grp-and-company-deviceを指定するポリシーにより、ルールにマッピングされているユーザーは、アカウンティングサーバー上の保護されたリソースにアクセスできます。グループaccounting-grpがルールにマッピングされます。そのため、マッピングされたルールはaccounting-grpのメンバーに適用されます。

ユーザーviki2はaccounting-grpに属しています。すべての条件が当てはまる場合(つまり、viki2が会社所有のデバイスを使用していて、ポリシーでアクセスが許可されている場合)、彼女はaccounting-server上のリソースへのアクセスを許可されます。ただし、SRXシリーズファイアウォールはルールを分析しないことを思い出してください。むしろ、CPPMによってマッピングされたすべてのユーザに適用されます。

ゲストデバイスBYOD

ゲストグループをデバイスタイプBYOD(つまり、ネットワークに持ち込まれたユーザー所有のデバイス)にマッピングします。

送信元IDフィールドにguest-device-byodを指定するポリシーは、ルールにマッピングされているユーザーがスマートフォンやその他のユーザー所有のデバイスを使用している場合、サーバーゾーン内のすべてのサーバーへのアクセスを拒否します。ユーザー名guest2は、CPPMによってこのルールにマッピングされます。

いずれの場合も、セキュリティポリシーの条件に従ってユーザーがアクセスを許可または拒否された場合、以下の条件が存在すると想定できます。

CPPMは、ユーザーとグループの正しい認証情報をSRXシリーズファイアウォールに投稿しました。

SRXシリーズファイアウォールは、認証されたユーザー情報を正しく処理し、ClearPass認証テーブルにユーザーとグループのエントリーを生成しました。

Junos OSリリース15.1X49-D130以降、SRXシリーズファイアウォールは、セキュリティポリシーの送信元IDに関連付けられたIPv6アドレスの使用をサポートしています。IPv4またはIPv6エントリが存在する場合、そのエントリーに一致するポリシーがトラフィックに適用され、アクセスが許可または拒否されます。

表1は 、ユーザー、そのグループ、および彼らが属するゾーンを要約したものです。すべてのユーザーはデフォルトのGLOBALドメインに属しています。

ユーザー |

グループ |

ゾーン |

|---|---|---|

阿部 (abew1) |

|

マーケティングゾーン |

ジョン(jxchan) |

|

マーケティングゾーン |

リン (lchen1) |

|

人事ゾーン |

ヴィキ(viki2) |

|

アカウンティングゾーン |

ゲスト1 |

|

パブリックゾーン |

ゲスト2 |

|

パブリックゾーン |

設定

このセクションでは、CPPMによって認証されたユーザーが発行したトラフィックに一致するセキュリティポリシーを含めるように、SRXシリーズファイアウォールを設定する方法について説明します。

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のステートメントをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、ステートメントを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/3 vlan-tagging set interfaces ge-0/0/3.0 vlan-id 300 family inet address 203.0.113.45/24 set interfaces ge-0/0/3.1 vlan-id 310 family inet address 192.0.2.18/24 set interfaces ge-0/0/3.2 vlan-id 320 family inet address 192.0.2.14/24 set interfaces ge-0/0/4 vlan-tagging set interfaces ge-0/0/4.0 vlan-id 400 family inet address 192.0.2.16/24 set interfaces ge-0/0/4.1 vlan-id 410 family inet address 192.0.2.19/24 set security zones security-zone marketing-zone interfaces ge-0/0/3.0 host-inbound-traffic system-services all set security zones security-zone marketing-zone interfaces ge-0/0/3.0 host-inbound-traffic protocols all set security zones security-zone accounting-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all set security zones security-zone accounting-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all set security zones security-zone human-resources-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all set security zones security-zone human-resources-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all set security zones security-zone public-zone interfaces ge-0/0/4.0 host-inbound-traffic system-services all set security zones security-zone public-zone interfaces ge-0/0/4.0 host-inbound-traffic protocols all set security zones security-zone servers-zone interfaces ge-0/0/4.1 host-inbound-traffic system-services all set security zones security-zone servers-zone interfaces ge-0/0/4.1 host-inbound-traffic protocols all set security address-book servers-zone-addresses address marketing-server-protected 203.0.113.23 set security address-book servers-zone-addresses address human-resources-server 203.0.113.25 set security address-book servers-zone-addresses address accounting-server 203.0.113.72 set security address-book servers-zone-addresses address corporate-server 203.0.113.71 set security address-book servers-zone-addresses address public-server 203.0.113.91 set security address-book servers-zone-addresses attach zone servers-zone set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p1 match source-address any destination address any set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p1 match application any set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p1 match source-identity “global\marketing-access-for-pcs-limited-group” set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p1 then permit set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p2 match source-address any destination address marketing-zone-protected set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p2 match application any set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p2 match source-identity “global\abew1” set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p2 then permit set security policies from-zone accounting-zone to-zone servers-zone policy acct-cp-device match source-address any destination-address accounting-server set security policies from-zone accounting-zone to-zone servers-zone policy acct-cp-device match application any set security policies from-zone accounting-zone to-zone servers-zone policy acct-cp-device match source-identity “global\accounting-grp-and-company-device” set security policies from-zone accounting-zone to-zone servers-zone policy acct-cp-device then permit set security policies from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match source-address any destination-address corporate-server set security policies from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match application any set security policies from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match source-identity “global\corporate-limited” set security policies from-zone human-resources-zone to servers-zone policy human-resources-p1 then permit set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p0 match source-address any destination-address corporate-server set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p0 match application any set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p0 match source-identity “global\marketing-access-limited-grp” set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p0 then permit set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p3 match source-address any destination-address human-resources-server set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p3 match application any set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p3 match source-identity “global\sales-limited-group” set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p3 then permit set security policies from-zone public-zone to-zone servers-zone policy guest-allow-access match source-address any destination address public-server set security policies from-zone public-zone to-zone servers-zone policy guest-allow-access match application any set security policies from-zone public-zone to-zone servers-zone policy guest-allow-access match source-identity “global\guest” set security policies from-zone public-zone to-zone servers-zone policy guest-allow-access then permit set security policies from-zone public-zone to-zone servers-zone policy guest-deny-access match source-address any destination-address any set security policies from-zone public-zone to-zone servers-zone policy guest-deny-access match application any set security policies from-zone public-zone to-zone servers-zone policy guest-deny-access match source-identity “global\guest-device-byod” set security policies from-zone public-zone to-zone servers-zone policy guest-deny-access then deny

インターフェイス、ゾーン、アドレス帳の設定

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

以下のインターフェイスを設定し、ゾーンに割り当てます。

ge-0/0/3.0 >マーケティングゾーン

ge-0/0/3.1 > human-resources-zone

ge-0/0/3.2>アカウンティングゾーン

パブリックゾーン>ge-0/0/4.0

ge-0/0/4.1 >サーバーゾーン

この例では論理インターフェイスを使用しているため、VLANタグを設定する必要があります。

-

SRXシリーズファイアウォールのインターフェイスを設定します。

[edit interfaces] set ge-0/0/3 vlan-tagging set ge-0/0/3.0 vlan-id 300 family inet address 203.0.113.45/24 set ge-0/0/3.1 vlan-id 310 family inet address 192.0.2.18/24 set ge-0/0/3.2 vlan-id 320 family inet address 192.0.2.14/24 set ge-0/0/4 vlan-tagging set ge-0/0/4.0 vlan-id 400 family inet address 192.0.2.16/24 set ge-0/0/4.1 vlan-id 410 family inet address 192.0.2.19/24

ゾーンを設定します。

[edit security zones] user@host#set security-zone marketing-zone interfaces ge-0/0/3.0 host-inbound-traffic system-services all user@host#set security-zone marketing-zone interfaces ge-0/0/3.0 host-inbound-traffic protocols all user@host#set security-zone accounting-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all user@host#set security-zone accounting-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all user@host#set security-zone human-resources-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all user@host#set security-zone human-resources-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all user@host#set security-zone public-zone interfaces ge-0/0/4.0 host-inbound-traffic system-services all user@host#set security-zone public-zone interfaces ge-0/0/4.0 host-inbound-traffic protocols all user@host#set security-zone servers-zone interfaces ge-0/0/4.1 host-inbound-traffic system-services all user@host#set security-zone servers-zone interfaces ge-0/0/4.1 host-inbound-traffic protocols all

セキュリティポリシーの宛先アドレスとして使用するサーバーのIPアドレスを含むアドレス帳を設定します。

[edit security address-book servers-zone-addresses] user@host# set address marketing-server-protected 203.0.113.23 user@host# set address human-resources-server 203.0.113.25 user@host# set address accounting-server 203.0.113.72 user@host# set address corporate-server 203.0.113.71 user@host# set address public-server 203.0.113.91

servers-zone-addressesアドレス帳をservers-zoneに添付します。

[edit security address-book] user@host# set servers-zone-addresses attach zone servers-zone

結果

設定モードから、 show interfaces コマンドを入力してインターフェイスの設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

ge-0/0/3 {

unit 0 {

vlan-id 300;

family inet {

address 203.0.113.45/24;

}

}

unit 1 {

vlan-id 310;

family inet {

address 192.0.2.18/24;

}

}

unit 2 {

vlan-id 320;

family inet {

address 192.0.2.14/24;

}

}

}

ge-0/0/4 {

vlan-tagging;

unit 0 {

vlan-id 400;

family inet {

address 192.0.2.16/24;

}

}

unit 1 {

vlan-id 410;

family inet {

address 192.0.2.19/24;

}

}

}

設定モードから、 show security zones コマンドを入力してゾーンの設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

security-zone human-resources-zone {

interfaces {

ge-0/0/3.2 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone accounting-zone {

interfaces {

ge-0/0/3.1 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone marketing-zone {

interfaces {

ge-0/0/3.0 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone servers-zone {

interfaces {

ge-0/0/4.1 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone public-zone {

interfaces {

ge-0/0/4.0 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

設定モードから、 show security address-book コマンドを入力してアドレス帳の設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

servers-zone-addresses {

address marketing-zone-protected 203.0.113.23 /32;

address human-resources-server 203.0.113.25 /32;

address accounting-server 203.0.113.72/32;

address corporate-server 203.0.113.71/32;

address public-server 203.0.113.91/32;

attach {

zone servers-zone;

}

}

企業リソースへのユーザーアクセスを制御するためのID認識型セキュリティポリシーの設定

ステップバイステップの手順

このタスクでは、使用するデバイスのIPアドレスではなく、ユーザー名またはグループ名に基づいて、リソースへのユーザーのアクセスに適用されるセキュリティポリシーを設定します。

すべてのユーザーはデフォルトのGLOBALドメインに属していることに注意してください。

source-identityとしてmarketing-access-for-pcs-limited-groupを指定するセキュリティポリシーを設定します。これにより、このグループに属するユーザーjxchanは、PCを使用しているときに、個人のデバイスであろうと会社所有のデバイスであろうと、サーバーゾーン内の任意のサーバーにアクセスできるようになります。ユーザー名jxchanは、CPPMによってルールmarketing-access-for-pcs-limited-groupにマッピングされます。

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p1 match source-address any destination address any user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p1 match application any user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p1 match source-identity “global\marketing-access-for-pcs-limited-group” user@hoset from-zone marketing-zone to-zone servers-zone policy marketing-p1 then permit

ユーザーが使用するデバイスに関係なく、サーバーゾーンのマーケティングゾーンで保護されたサーバー(IPアドレス203.0.113.23)へのアクセスをユーザーに許可するセキュリティポリシーを設定します。

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p2 match source-address any destination address marketing-zone-protected user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p2 match application any user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p2 match source-identity “global\abew1” user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p2 then permit

ユーザーviki2が会社所有のデバイスを使用しているときに、サーバーゾーンのアカウンティングサーバー(IPアドレス203.0.113.72)へのアクセスを許可するセキュリティポリシーを設定します。ユーザーviki2は、CPPMによって会社所有デバイスのルール(accounting-grp-and-company-device)にマッピングされたaccounting-grpに属しています。

[edit security policies] user@host# set from-zone accounting-zone to-zone servers-zone policy acct-cp-device match source-address any destination-address accounting-server user@host# set from-zone accounting-zone to-zone servers-zone policy acct-cp-device match application any user@host# set from-zone accounting-zone to-zone servers-zone policy acct-cp-device match source-identity “global\accounting-grp-and-company-device” user@host# set from-zone accounting-zone to-zone servers-zone policy acct-cp-device then permit

企業制限グループに属するユーザーが、人事ゾーンからのリクエストを開始するときに、サーバーゾーンの企業サーバーサーバー(IPアドレス203.0.113.71)への制限付きアクセスを許可するセキュリティポリシーを設定します。

送信元アドレスが「any」と指定されている場合、ポリシーは企業制限グループに属する他のユーザーにも適用されます。

[edit security policies] user@host# set from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match source-address any destination-address corporate-server user@host# set from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match application any user@host# set from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match source-identity “global\corporate-limited” user@host# set from-zone human-resources-zone to servers-zone policy human-resources-p1 then permit

ユーザーabew1がserversゾーンのcorporate-server(IPアドレス203.0.113.71)サーバーにアクセスできるようにするセキュリティポリシーを設定します。ユーザーabew1は、セキュリティポリシーが適用されるmarketing-access-limited-grpに属しています。

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p0 match source-address any destination-address corporate-server user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p0 match application any user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p0 match source-identity “global\marketing-access-limited-grp” user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p0 then permit

sales-limited-groupに属するユーザーがmarketing-zoneからのリクエストを開始したときに、human-resources-server(IPアドレス:203.0.113.81)サーバーへのアクセスを許可するセキュリティポリシーを設定します。ユーザーjxchanは、sales-limited-groupに所属しています。

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p3 match source-address any destination-address human-resources-server user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p3 match application any user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p3 match source-identity “global\sales-limited-group” user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p3 then permit

ゲストグループに属するユーザーがサーバーゾーンのパブリックサーバー(IPアドレス203.0.113.91)にアクセスできるようにするセキュリティポリシーを設定します。

[edit security policies] user@host# set from-zone public-zone to-zone servers-zone policy guest-allow-access match source-address any destination address public-server user@host# set from-zone public-zone to-zone servers-zone policy guest-allow-access match application any user@host# set from-zone public-zone to-zone servers-zone policy guest-allow-access match source-identity “global\guest” user@host# set from-zone public-zone to-zone servers-zone policy guest-allow-access then permit

guest-device-byodグループに属するユーザーが、自分のデバイスを使用するときにサーバーゾーン内のサーバーへのアクセスを拒否するセキュリティポリシーを設定します。

[edit security policies] user@host# set from-zone public-zone to-zone servers-zone policy guest-deny-access match source-address any destination-address any user@host# set from-zone public-zone to-zone servers-zone policy guest-deny-access match application any user@host# user@host# set from-zone public-zone to-zone servers-zone policy guest-deny-access match source-identity “global\guest-device-byod” user@host# set from-zone public-zone to-zone servers-zone policy guest-deny-access then deny

結果

設定モードから、 show security policies コマンドを入力して、統合されたClearPassのセキュリティポリシー設定を確認します。

出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

from-zone marketing-zone to-zone servers-zone {

policy marketing-p1 {

match {

source-address any;

destination-address any;

application any;

source-identity "global\marketing-access-for-pcs-limited-group";

}

then {

permit;

}

}

policy marketing-p2 {

match {

source-address any;

destination-address marketing-zone-protected;

application any;

source-identity "global\abew1";

}

then {

permit;

}

}

policy marketing-p0 {

match {

source-address any;

destination-address corporate-server;

application any;

source-identity "global\marketing-access-limited-grp";

}

then {

permit;

}

}

policy marketing-p3 {

match {

source-address any;

destination-address human-resources-server;

application any;

source-identity "global\sales-limited-group";

}

then {

permit;

}

}

}

from-zone accounting-zone to-zone servers-zone {

policy acct-cp-device {

match {

source-address any;

destination-address accounting-server;

application any;

source-identity "global\accounting-grp-and-company-device";

}

then {

permit;

}

}

}

from-zone human-resources-zone to-zone servers-zone {

policy human-resources-p1 {

match {

source-address any;

destination-address corporate-server;

application any;

source-identity "global\corporate-limited";

}

then {

permit;

}

}

}

from-zone public-zone to-zone servers-zone {

policy guest-allow-access {

match {

source-address any;

destination-address public-server;

application any;

source-identity “global\guest”;

}

then {

permit;

}

}

policy guest-deny-access {

match {

source-address any;

destination-address any;

application any;

source-identity “global\guest-device-byod”;

}

then {

deny;

}

}

}

検証

このセクションでは、ユーザー認証エントリの一部が変更される原因となる特定のイベントが発生した後に、ClearPass 認証テーブルの内容を確認します。また、deleteコマンドを発行した後に、ClearPass認証テーブルが正常に削除されたことを確認する方法についても示します。これには、次の部分が含まれています。

認証済みユーザーがネットワークからログアウトする前後のClearPass認証テーブルの内容を表示する

目的

特定の認証済みユーザーがネットワークにログインしたとき、およびユーザーがログアウトした後に、ClearPass 認証テーブルの内容を表示します。

アクション

aruba-clearpassという名前のClearPass 認証テーブルの show services user-identification authentication-table authentication-source authentication-source コマンドを入力します。ClearPass認証テーブルに、ユーザーviki2のエントリが含まれていることに注意してください。

show services user-identification authentication-table authentication-source aruba-clearpass Domain: GLOBAL Total entries: 6 Source IP Username groups(Ref by policy) state 203.0.113.21 viki2 accounting-grp-and-company-dev Valid 203.0.113.89 abew1 marketing-access-limited-grp Valid 203.0.113.52 jxchan marketing-access-for-pcs-limit Valid 203.0.113.53 lchen1 corporate-limited Valid 203.0.113.54 guest1 Valid 203.0.113.55 guest2 Valid

viki2がネットワークからログアウトした後、同じコマンドを再度入力します。ClearPass認証テーブルにviki2のエントリが含まれなくなったことに注意してください。

Domain: GLOBAL Total entries: 6 Source IP Username groups(Ref by policy) state 203.0.113.89 abew1 marketing-access-limited-grp Valid 203.0.113.52 jxchan marketing-access-for-pcs-limit Valid 203.0.113.53 lchen1 corporate-limited Valid 203.0.113.54 guest1 Valid 203.0.113.55 guest2 Valid

参照されるセキュリティポリシーが削除される前後の認証テーブルの内容の表示

目的

セキュリティポリシーによって参照されるグループに属する特定のユーザー(lchen1)のClearPass認証テーブルのコンテンツを表示します。そのセキュリティポリシーを削除してから、そのユーザーのエントリーを再度表示します。

アクション

show service user-identification authentication-table authentication-source user user-name コマンドを入力して、特定のユーザー lchen1 の ClearPass 認証テーブルエントリーを表示します。これには、コーポレートリミテッドグループが含まれていることに注意してください。

show service user-identification authentication-table authentication-source user lchen1 Domain: GLOBAL Source IP Username groups(Ref by policy) state 203.0.113.53 lchen1 corporate-limited Valid

human-resources-p1セキュリティポリシーsource-identityフィールドは、corporate-limitedグループを参照します。上記の ClearPassauthentication エントリに示したように、ユーザー lchen1 はそのグループに属しています。以下に、human-resources-p1 が参照するセキュリティポリシーの設定を示します。

from-zone human-resources-zone to-zone servers-zone {

policy human-resources-p1 {

match {

source-address any;

destination-address corporate-server;

application any;

source-identity "global\corporate-limited";

}

then {

permit;

}

}

}

source-identity パラメーターが corporate-limited というグループを参照している human-resources-p1 セキュリティ ポリシーを削除した後、同じコマンドを再度入力します。lchen1 の認証エントリーには、企業制限グループが含まれていないことに注意してください。

show service user-identification authentication-table authentication-source aruba-clearpass user lchen1 Domain: GLOBAL Source IP Username groups(Ref by policy) state 203.0.113.53 lchen1 Valid

変更後のClearPass認証テーブルの状態を検証するには、別のアプローチを採用します。テーブル全体を表示して、グループ(corporate-limited)がどのユーザーエントリにも含まれていないことを確認します。複数のユーザーが企業制限付きグループに属している場合、影響を受けるすべてのユーザーの認証エントリーにそのグループ名は表示されないことに注意してください。

動作モードから、 show services user-identification authentication-table authentication-source aruba-clearpass コマンドを入力します。

show services user-identification authentication-table authentication-source aruba-clearpass Domain: GLOBAL Total entries: 6 Source IP Username groups(Ref by policy) state 203.0.113.21 viki2 accounting-grp-and-company-dev Valid 203.0.113.89 abew1 marketing-access-limited-grp Valid 203.0.113.52 jxchan marketing-access-for-pcs-limit Valid 203.0.113.53 lchen1 Valid 203.0.113.54 guest1 Valid 203.0.113.55 guest2 Valid

例: Web API 関数の設定

SRXシリーズファイアウォールとClearPass Policy Manager(CPPM)が連携して、保護されたリソースとインターネットへのアクセスを制御します。これを実行するには、SRXシリーズファイアウォールでユーザーの認証と、要求に一致するセキュリティポリシーを適用する必要があります。統合されたClearPass認証および適用機能では、SRXシリーズファイアウォールは認証ソースとしてClearPassを使用します。

この例で説明するWeb API機能は、SRXシリーズファイアウォールとのセキュアな接続を開始できるようにするAPIをCPPMに公開します。CPPMはこの接続を使用して、ユーザーの認証情報をSRXシリーズファイアウォールに投稿します。これらの関係では、SRXシリーズファイアウォールはCPPMクライアントのHTTPSサーバーとして機能します。

要件

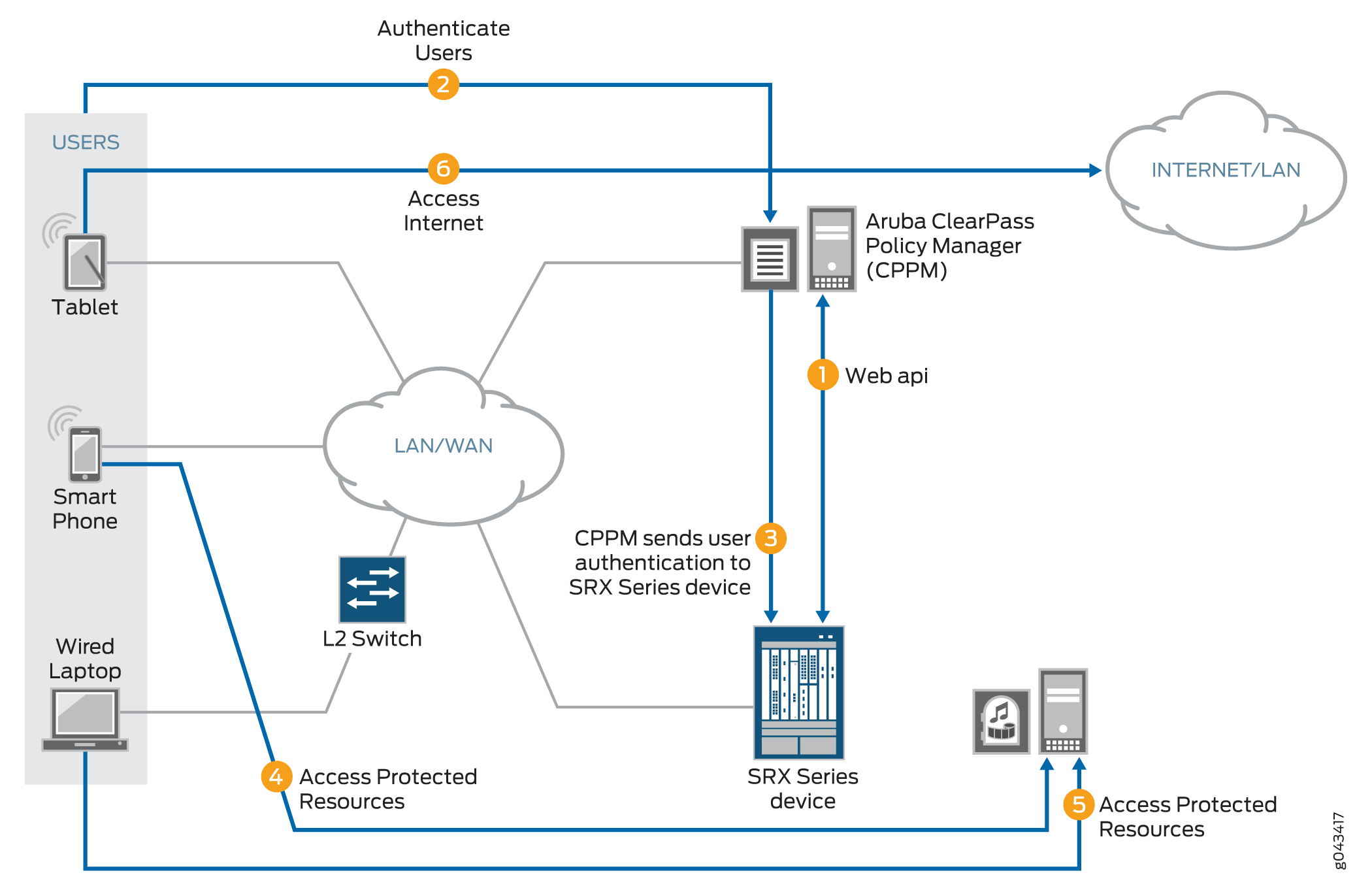

このセクションでは、この例のトポロジーのソフトウェアとハードウェアの要件を定義します。トポロジー設計については 、図3 をご覧ください。

ハードウェアおよびソフトウェアコンポーネントは次のとおりです。

-

Aruba ClearPass Policy Manager(CPPM)。CPPMは、ローカル認証ソースを使用してユーザーを認証するように設定されています。

注:CPPMは、ユーザー名、ユーザーが属するグループの名前のリスト、使用されているデバイスのIPアドレス、デバイス体制トークンなどのユーザー認証とID情報をSRXシリーズファイアウォールに提供するように設定されていることを想定しています。

-

統合されたClearPass機能を含むJunos OSを実行するSRXシリーズファイアウォール。

-

6台のサーバーで構成されるサーバーファームは、すべてサーバーゾーンにあります。

-

マーケティングサーバー保護(203.0.113.23)

-

人事サーバー(203.0.113.25)

-

アカウンティングサーバー(203.0.113.72)

-

パブリックサーバー(192.0.2.96)

-

コーポレートサーバー(203.0.113.71)

-

sales-server(203.0.113.81)

-

-

AC 7010 ArubaOSを実行するArubaクラウドサービスコントローラ。

-

ArubaOSを実行するAruba AP無線アクセスコントローラー。

Aruba APはAC7010に接続されています。

無線ユーザーは、Aruba APを介してCPPMに接続します。

-

有線 802.1 アクセス デバイスとして使用されるジュニパーネットワークス EX4300 スイッチ。

有線ユーザーは、EX4300スイッチを使用してCPPMに接続します。

-

6つのエンドユーザーシステム:

-

Microsoft OSを実行する3台の有線ネットワーク接続PC

-

Aruba APアクセスデバイスを介してネットワークにアクセスする2台のBYODデバイス

-

Microsoft OSを実行する無線ラップトップ1台

-

概要

SRXシリーズファイアウォールでID認識型セキュリティポリシーを設定し、デバイスのIPアドレスではなく、ユーザー名またはグループ名に基づいてリソースへのユーザーアクセスを制御できます。この機能では、SRXシリーズファイアウォールはユーザー認証にCPPMに依存します。SRXシリーズファイアウォールは、CPPMをClearPassと統合できるように、そのWeb API(webapi)をClearPassに公開します。CCPMは、接続を介してユーザーの認証情報をSRXシリーズファイアウォールに効率的に投稿します。CPPM がセキュアな接続を開始および確立できるように、Web API 機能を設定する必要があります。SRXシリーズファイアウォールとCPPM間の接続を確立するために、SRXシリーズファイアウォールで個別のルーティングエンジンプロセスは必要ありません。

図2は、ユーザー認証を含む、SRXシリーズファイアウォールとCPPM間の通信サイクルを示しています。

図のように、以下のアクティビティが行われます。

-

CPPMは、Web APIを使用してSRXシリーズファイアウォールとの安全な接続を開始します。

-

3人のユーザーがネットワークに参加し、CPPMによって認証されます。

-

タブレットユーザーが企業WAN全体のネットワークに参加します。

-

スマートフォンユーザーが企業WANのネットワークに参加します。

-

無線ラップトップユーザーは、企業LANに接続されたレイヤー2スイッチに接続された有線ラップトップからネットワークに参加します。

-

-

CPPMは、ネットワークにログインしているユーザーのユーザー認証とID情報を、Web APIを使用してPOSTリクエストメッセージでSRXシリーズファイアウォールに送信します。

ユーザーからのトラフィックがSRXシリーズファイアウォールに到着すると、SRXシリーズファイアウォールは以下を実行します。

-

トラフィックが一致するセキュリティポリシーを特定します。

-

ClearPass 認証テーブルでユーザーの認証エントリを見つけます。

-

ユーザーを認証した後、トラフィックにセキュリティポリシーを適用します。

-

-

保護された内部リソースへのアクセスを要求しているスマートフォンユーザーからのトラフィックが、SRXシリーズファイアウォールに到着します。ステップ3で特定されたすべての条件が満たされ、セキュリティポリシーで許可されているため、SRXシリーズファイアウォールは保護されたリソースへのユーザー接続を許可します。

-

保護されたリソースへのアクセスを要求している有線ラップトップユーザーからのトラフィックが、SRXシリーズファイアウォールに到着します。ステップ3で特定されたすべての条件が満たされ、セキュリティポリシーで許可されているため、SRXシリーズファイアウォールはリソースへのユーザー接続を許可します。

-

インターネットへのアクセスを要求しているタブレットユーザーからのトラフィックが、SRXシリーズファイアウォールに到着します。ステップ3で特定されたすべての条件が満たされ、セキュリティポリシーで許可されているため、SRXシリーズファイアウォールはユーザーのインターネットへの接続を許可します。

Web APIデーモンは、セキュリティ上の理由から、デフォルトでは有効になっていません。Web API デーモンを起動すると、既定では HTTP (8080) または HTTPS (8443) サービス ポートが開きます。使用するHTTPプロトコルのバージョンに応じて、これらのポートのいずれかが設定されていることを確認する必要があります。セキュリティ上の理由から、HTTPSの使用をお勧めします。これらのポートを開くと、システムがサービス攻撃に対してより脆弱になります。これらのポートを使用する可能性のあるサービス攻撃から保護するために、Web API デーモンは有効にした後にのみ起動します。

Web API は、RESTful Web サービス実装です。ただし、RESTful Web サービスを完全にサポートしているわけではありません。むしろ、ClearPass クライアントからの要求に応答する HTTP または HTTPS サーバーとして機能します。

Web API接続は、HTTPサービスポート(8080)またはHTTPSサービスポート(8443)を使用してCPPMによって初期化されます。ClearPass がメッセージを投稿できるようにするには、Web API デーモンを有効にして設定する必要があります。

悪用を軽減し、データ改ざんから保護するために、Web APIデーモンは以下を実行します。

-

HTTPまたはHTTPS基本ユーザーアカウント認証によるClearPassクライアント認証が必要です。

-

クライアントソースとして設定されたIPアドレスからのみデータを投稿できます。つまり、ClearPass クライアント IP アドレス(この例では 192.0.2.199)からの HTTP または HTTPS POST 要求のみが許可されます。

-

投稿されたコンテンツが確立されたXMLデータ形式に準拠している必要があります。Web API デーモンは、データを処理するときに、正しいデータ形式が使用されたことを確認します。

Web管理とSRXシリーズファイアウォールを一緒に展開する場合、異なるHTTPまたはHTTPSサービスポートで実行する必要があることに注意してください。

この機能がデータ改ざんから保護する方法の詳細については、 Web API関数を参照してください 。

SRXシリーズのユーザーIDデーモンは、ユーザー認証とID情報を処理し、パケット転送エンジンのClearPass認証テーブルに同期します。SRXシリーズファイアウォールは、CPPMからのみ受信した情報に使用するClearPass認証テーブルを作成します。ClearPass認証テーブルには、他の認証ソースからのユーザー認証情報は含まれません。SRXシリーズファイアウォールは、ClearPass認証テーブルをチェックし、有線または無線デバイスとローカルネットワークリソースを使用してインターネット上の保護されたワイヤレスネットワークリソースにアクセスしようとするユーザーを認証します。

CPPMがSRXシリーズファイアウォールに接続し、認証情報を投稿するには、HTTPS認証を使用して認証する必要があります。Web APIデーモンは、HTTPS証明書の参照に使用できる3つの方法(デフォルト証明書、PKIローカル証明書、および証明書とcertificate-key設定ステートメントを介して実装されたカスタマイズ証明書)をサポートしています。これらの認定方法は相互に排他的です。

この例では、CPPMとSRXシリーズファイアウォール間の接続にHTTPSを使用します。セキュリティを確保するため、統合されたClearPass機能のデフォルト証明書キーサイズは2084ビットです。

セキュリティ上の理由から、デフォルト証明書、PKI 生成証明書、カスタム証明書など、何らかの方法を使用する場合でも、証明書のサイズが 2084 ビット以上であることを確認する必要があります。

以下の例は、PKI を使用して証明書とキーを生成する方法を示しています。

user@host>request security pki generate-key-pair certificate-id aruba size 2048 user@host>request security pki local-certificate generate-self-signed certificate-id aruba domain-name mycompany.net email jxchan@mycompany.net ip-address 192.51.100.21 subject “CN=John Doe,OU=Sales ,O=mycompany.net ,L=MyCity ,ST=CA,C=US"

設定

このセクションでは、SRXシリーズのWeb APIを有効にして設定する方法について説明します。

Web APIを有効にする必要があります。デフォルトでは有効になっていません。

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のステートメントをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、ステートメントを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set system services webapi user sunny password i4%rgd set system services webapi client 192.0.2.199 set system services webapi https port 8443 set system services webapi https pki-local-certificate aruba set system services webapi debug-level alert set interfaces ge-0/0/3.4 vlan-id 340 family inet address 192.51.100.21 set security zones security-zone trust interfaces ge-0/0/3.4 host-inbound-traffic system-services webapi-ssl set security user-identification authentication-source aruba-clearpass priority 110 set security user-identification authentication-source local-authentication-table priority 120 set security user-identification authentication-source active-directory-authentication-table priority 125 set security user-identification authentication-source firewall-authentication priority 150 set security user-identification authentication-source unified-access-control priority 200

SRXシリーズWeb APIデーモンの設定

ステップバイステップの手順

Web APIを設定することで、CPPMがSRXシリーズファイアウォールへの接続を初期化できます。別途接続を設定する必要はありません。

CPPMは、ユーザー名、ユーザーが属するグループの名前、使用されているデバイスのIPアドレス、ポスチャトークンなどの認証済みユーザーID情報をSRXシリーズファイアウォールに提供するように設定されていることを前提としています。

CPPMには、ユーザーまたはユーザーグループをデバイスタイプにマッピングするロールマッピングが設定されている可能性があることに注意してください。CPPMがロールマッピング情報をSRXシリーズファイアウォールに転送した場合、SRXシリーズファイアウォールはロールマッピングをグループとして扱います。SRXシリーズファイアウォールは、それらを他のグループと区別しません。

Web APIデーモンを設定するには:

-

アカウントのWeb APIデーモン(webapi)ユーザー名とパスワードを設定します。

この情報は、HTTPS認定リクエストに使用されます。

[edit system services] user@host# set webapi user sunny password i4%rgd

-

Web APIクライアントアドレス、つまりClearPass WebサーバーのデータポートのIPアドレスを設定します。

SRXシリーズファイアウォールは、このアドレスからの情報のみを受け入れます。

注:ここでアドレスが設定されているClearPass Webサーバーデータポートは、ユーザークエリ機能に使用されるものと同じです(その機能を設定した場合)。

[edit system services] user@host# set webapi client 192.0.2.199

注:Junos OSリリース15.1X49-D130以降、SRXシリーズファイアウォールは、Web APIクライアントアドレスを設定するためのIPv6アドレスをサポートしています。Junos OSリリース15.1X49-D130以前は、IPv4アドレスのみをサポートしていました。

-

Web APIデーモンHTTPSサービスポートを設定します。

デフォルトのTCPポート8080または8443でWeb APIサービスを有効にする場合は、そのポートでホストのインバウンドトラフィックを有効にする必要があります。

この例では、Web APIサービスのセキュアバージョン(webapi-ssl)を使用しているため、HTTPSサービスポート8443を設定する必要があります。

[edit system services] user@host# set webapi https port 8443

-

HTTPSデフォルト証明書を使用するようにWeb APIデーモンを設定します。

[edit system services] user@host# set webapi https pki-local-certificate aruba

-

Web APIデーモンのトレースレベルを設定します。

サポートされているトレース レベルは、通知、警告、エラー、クリティカル、アラート、および緊急です。デフォルト値はerrorです。

[edit system services] user@host# webapi debug-level alert

-

CPPMからのホストインバウンドトラフィックに使用するインターフェイスを設定します。

user@host# set interfaces ge-0/0/3.4 vlan-id 340 family inet address 192.51.100.21

-

TCPポート8443で、HTTPSホストのインバウンドトラフィックを介したWeb APIサービスを有効にします。

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/3.4 host-inbound-traffic system-services webapi-ssl

結果

設定モードから、 show system services webapi コマンドを入力して Web API の設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

user {

sunny;

password "$ABC123"; ## SECRET-DATA

}

client {

192.0.2.199;

}

https {

port 8443;

pki-local-certificate aruba;

}

debug-level {

alert;

}

設定モードから、 show interfaces ge-0/0/3.4 コマンドを入力して、CPPMからのホストインバウンドトラフィックに使用されるインターフェイスの設定を確認します。出力に意図した設定が表示されない場合は、この例の検証プロセスを繰り返して修正します。

vlan-id 340;

family inet {

address 192.51.100.21/32;

}

設定モードから、 show security zones security-zone trust コマンドを入力して、セキュアなWeb APIサービス(web-api-ssl)を使用してCPPMからのホストインバウンドトラフィックを許可するセキュリティゾーンの設定を確認します。出力に意図した設定が表示されない場合は、この例の検証プロセスを繰り返して修正します。

interfaces {

ge-0/0/3.4 {

host-inbound-traffic {

system-services {

webapi-ssl;

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

ClearPass認証テーブルエントリーのタイムアウトと優先度の設定

ステップバイステップの手順

この手順では、以下の情報を設定します。

-

ClearPass認証テーブル内のアイドル状態の認証エントリーをいつ期限切れにするかを決定するタイムアウト認証パラメーター。

-

ClearPass 認証テーブルは、SRXシリーズファイアウォールがユーザー認証エントリーを検索するためのルックアップ順序の最初の認証テーブルとして使用します。ClearPass認証テーブルにエントリーが見つからず、他の認証テーブルが設定されている場合、SRXシリーズファイアウォールは、設定した順序に基づいてそれらを検索します。

-

ClearPass認証テーブル内のアイドル認証エントリーを期限切れにするために使用されるタイムアウト値を20分に設定します。

[edit services user-identification] user@host# set authentication-source aruba-clearpass authentication-entry-timeout 20

認証ソースと統合するようにSRXシリーズファイアウォールを初めて設定するときに、タイムアウト値を指定して、ClearPass認証テーブル内のアイドルエントリーをいつ期限切れにするかを特定する必要があります。タイムアウト値を指定しない場合は、デフォルト値が想定されます。

-

デフォルト = 30 分

-

範囲 = 設定した場合、タイムアウト値は [10,1440 分] の範囲内である必要があります。値が 0 の場合、エントリの有効期限が切れることはありません。

-

-

認証テーブルの優先順位を設定して、SRXシリーズファイアウォールが最初にClearPass認証テーブル内のユーザー認証エントリーを検索するように指示します。ClearPass認証テーブルにユーザーのエントリーが見つからない場合に、他の認証テーブルを検索する認証テーブルの順序を指定します。

注:この値は、ClearPass認証テーブルがパケット転送エンジンの唯一の認証テーブル でない場合 、認証テーブルを設定する必要があります。

[edit security user-identification] user@host# set authentication-source aruba-clearpass priority 110 user@host# set authentication-source local-authentication-table priority 120 user@host# set authentication-source active-directory-authentication-table priority 125 user@host# set authentication-source firewall-authentication priority 150 user@host# set authentication-source unified-access-control priority 200

ClearPass認証テーブルのデフォルト優先度値は110です。パケット転送エンジンに他の認証テーブルがあるかどうかを最初にClearPass認証テーブルを確認するようにSRXシリーズファイアウォールに指示するには、ローカル認証テーブルのエントリを100から120に変更する必要があります。 表2は 、新しい認証テーブルの検索優先度を示しています。

表2:SRXシリーズファイアウォール認証テーブル検索の優先度の割り当て SRXシリーズ認証テーブル

値を設定

ClearPass認証テーブル

110

ローカル認証テーブル

120

Active Directory認証テーブル

125

ファイアウォール認証テーブル

150

UAC 認証テーブル

200

結果

設定モードから、ClearPass認証テーブルエントリーのエージングアウトに設定されたタイムアウト値が正しいことを確認します。 show services user-identification コマンドを入力します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

authentication-source aruba-clearpass {

authentication-entry-timeout 20;

}

例:ユーザークエリ機能を設定する

この例では、SRXシリーズファイアウォールを設定し、個々のユーザーのユーザー認証情報とID情報が利用できない場合に、自動的にAruba ClearPassにクエリーできるようにする方法について説明します。

ユーザークエリ機能は、ユーザー認証とID情報を取得するWeb API方法の補足であり、オプションです。

要件

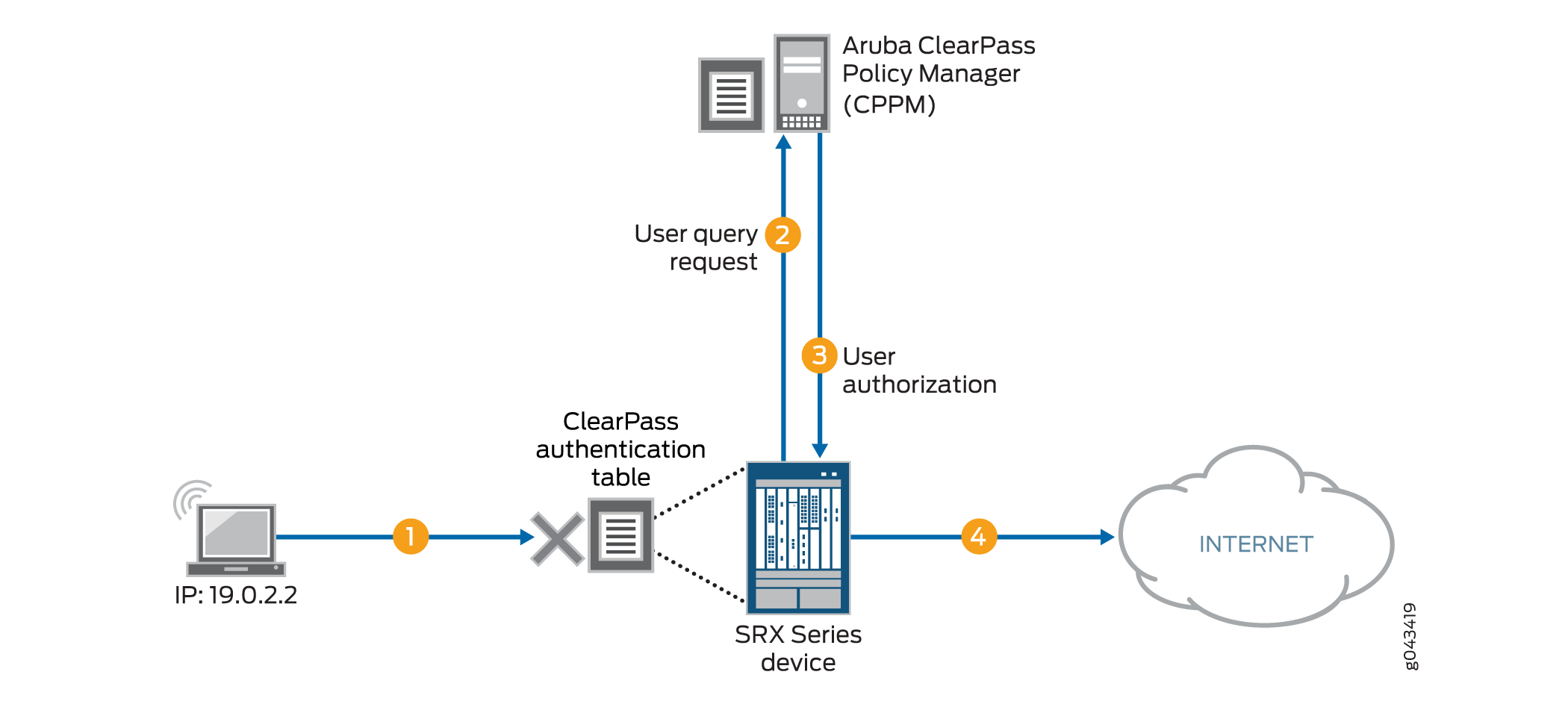

このセクションでは、ユーザーのクエリ要件を含むトポロジー全体のソフトウェアおよびハードウェア要件を定義します。トポロジーについては 、図5 をご覧ください。ユーザーのクエリープロセスの詳細については、 図4をご覧ください。

ハードウェアおよびソフトウェアコンポーネントは次のとおりです。

Aruba ClearPass(CPPM)CPPMは、ローカル認証ソースを使用してユーザーを認証するように設定されています。

注:CPPMは、ユーザー名、ユーザーが属するグループの名前のリスト、使用されているデバイスのIPアドレス、デバイス体制トークンなどのユーザー認証とID情報をSRXシリーズファイアウォールに提供するように設定されていることを想定しています。

統合されたClearPass機能を含むJunos OSを実行するSRXシリーズファイアウォール。

6台のサーバーで構成されるサーバーファームは、すべてサーバーゾーンにあります。

マーケティングサーバー保護(203.0.113.23)

人事サーバー(203.0.113.25)

アカウンティングサーバー(203.0.113.72)

パブリックサーバー(203.0.113.91)

コーポレートサーバー(203.0.113.71)

sales-server(203.0.113.81)

AC 7010 ArubaOSを実行するArubaクラウドサービスコントローラ。

ArubaOSを実行するAruba AP無線アクセスコントローラー。

Aruba APはAC7010に接続されています。

無線ユーザーは、Aruba APを介してCPPMに接続します。

有線 802.1 アクセス デバイスとして使用されるジュニパーネットワークス EX4300 スイッチ。

有線ユーザーは、EX4300スイッチを使用してCPPMに接続します。

6つのエンドユーザーシステム:

Microsoft OSを実行する3台の有線ネットワーク接続PC

Aruba APアクセスデバイスを介してネットワークにアクセスする2台のBYODデバイス

Microsoft OSを実行する無線ラップトップ1台

概要

デバイスのClearPass 認証テーブルにそのユーザーのエントリーが含まれていない場合、SRXシリーズファイアウォールが個々のユーザーの認証済みユーザーID情報をCPPMから取得できるように、ユーザークエリ機能を設定できます。SRXシリーズファイアウォールは、アクセス要求から発行されるトラフィックを生成したユーザーのデバイスのIPアドレスに基づいてクエリーを実行します。

デバイスが特定のユーザーについてCPPMからの認証情報をまだ持っていない理由はいくつかあります。例えば、ユーザーがまだCPPMによって認証されていない場合があります。この状態は、ユーザーがマネージドスイッチまたはWLAN上にないアクセスレイヤーを介してネットワークに参加した場合に発生する可能性があります。

ユーザークエリ機能は、CPPMがWeb APIを使用してSRXシリーズファイアウォールに情報を投稿しなかったユーザーについて、SRXシリーズファイアウォールがCPPMからユーザー認証およびID情報を取得する手段を提供します。ClearPass認証テーブルにエントリーがないユーザーからアクセス要求をデバイスが受信すると、この機能が設定されていれば、自動的にCPPMにクエリーを実行します。

図4 は、以下のステップを含むユーザークエリフロープロセスを示しています。

-

ユーザーがリソースにアクセスしようとします。SRXシリーズファイアウォールは、アクセスを要求するトラフィックを受信します。デバイスは、ClearPass認証テーブルでユーザーのエントリーを検索しますが、何も見つかりません。

デバイスは、CPPMにユーザーの認証を要求します。

CPPMはユーザーを認証し、ユーザー認証とID情報をデバイスに返します。

デバイスは、ClearPass認証テーブルにユーザー用のエントリーを作成し、ユーザーにインターネットへのアクセスを許可します。

デバイスがクエリを発行するタイミングを制御するために使用できるパラメーターの詳細については、 統合されたClearPass認証および適用ユーザークエリ機能についてを参照してください。

また、この機能が設定されている場合、個々のユーザーの認証情報をCPPMに手動でクエリすることもできます。

ClearPassエンドポイントAPIでは、OAuth(RFC 6749)を使用してアクセスを認証および承認する必要があります。デバイスが個々のユーザーの認証および承認情報をCPPMに照会できるようにするには、アクセストークンを取得する必要があります。この目的のために、デバイスは、ClearPassがサポートする2つのタイプのうちの1つであるクライアント資格情報アクセストークン付与タイプを使用します。

ClearPass Policy Manager(CPPM)の管理者は、grant_typeを「client_credentials」に設定して CPPM 上に API クライアントを作成する必要があります。その後、その情報を使用してアクセストークンを取得するようにデバイスを設定できます。これを行うためのメッセージ形式の例を次に示します。

curl https://{$Server}/api/oauth – – insecure – – data

“grant_type=client_credentials&client_id=Client2&client_secret= m2Tvcklsi9je0kH9UTwuXQwIutKLC2obaDL54/fC2DzC"

デバイスからアクセストークンの取得リクエストが成功すると、次の例のような応答が返されます。

{

“access_token”:”ae79d980adf83ecb8e0eaca6516a50a784e81a4e”,

“expires_in”:2880,

“token_type”:”Bearer”,

“scope”=nu;

}

アクセストークンの有効期限が切れる前に、デバイスは同じメッセージを使用して新しいトークンを取得できます。

設定

ユーザークエリ機能を有効にして設定するには、以下のタスクを実行します。

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のステートメントをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、ステートメントを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver address 192.0.2.199 set services user-identification authentication-source aruba_clearpass user-query ca-certificate RADUISServerCertificate.crt set services user-identification authentication-source aruba-clearpass user-query client-id client-1 set services user-identification authentication-source aruba-clearpass user-query client-secret 7cTr13# set services user-identification authentication-source aruba-clearpass user-query token-api “api/oauth” set services user-identification authentication-source aruba-clearpass user-query IP address “api/vi/insight/endpoint/ip/$IP$”

ユーザークエリ機能を設定する(オプション)

ステップバイステップの手順

ユーザークエリ機能を構成して、SRXシリーズファイアウォールが自動的にClearPassクライアントに接続し、個々のユーザーの認証情報を要求できるようにします。

ユーザークエリ機能は、Web API を使用して送信された CPPM からの入力を補足します。ユーザークエリ機能を機能させるために Web API デーモンを有効にする必要はありません。ユーザークエリ機能の場合、SRXシリーズファイアウォールはHTTPクライアントです。これにより、ポート443のCPPMにHTTPSリクエストを送信します。

SRXシリーズファイアウォールが個々のユーザーに自動的にクエリを実行できるようにするには:

ユーザーのクエリ要求の認証ソースとしてAruba ClearPassを設定し、ClearPass Webサーバー名とそのIPアドレスを設定します。デバイスは、ClearPass Webサーバーに接続するためにこの情報を必要とします。

Junos OSリリース15.1X49-D130以降、IPv4アドレスに加えて、IPv6アドレスでAruba ClearpassサーバーのIPアドレスを設定できます。Junos OSリリース15.1X49-D130以前は、IPv4アドレスのみサポートされていました。

注:認証元としてaruba-clearpassを指定する必要があります。

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query web-server cp-webserver address 192.0.2.199

注:ClearPass Webサーバーは1台のみ設定できます。

オプションで、ポート番号と接続方法を設定するか、これらのパラメーターに次の値を受け入れます。この例では、デフォルト値を想定しています。

connect-method(デフォルトはHTTPS)

ポート(デフォルトでは、デバイスはポート443のCPPMにHTTPSリクエストを送信します。

ただし、接続方法とポートを明示的に設定する場合は、以下のステートメントを使用します。

set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver connect method <https/http> set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver port port-number

-

(オプション)ClearPass Webサーバーの検証に使用するデバイスのClearPass CA証明書ファイルを構成します。(何も設定されていない場合は、デフォルトの証明書が想定されます)。

[edit services user-identification] user@host# set authentication-source aruba_clearpass user-query ca-certificate RADUISServerCertificate.crt

ca証明書により、SRXシリーズファイアウォールは、ClearPass Webサーバーの信頼性と、それが信頼できるものであることを検証できます。

証明書を設定する前に、ClearPassデバイスの管理者は、以下のアクションを実行する必要があります。

-

CPPMからClearPass Webサーバーの証明書をエクスポートし、証明書をデバイスにインポートします。

-

SRXシリーズファイアウォールにあるパスとして、CA証明書(CAファイル名を含むCA)を設定します。この例では、以下のパスを使用します。

/var/tmp/RADUISServerCertificate.crt

-

-

SRXシリーズファイアウォールがユーザーのクエリに必要なアクセストークンを取得するために必要なクライアントIDとシークレットを設定します。

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query client-id client-1 user@host# set authentication-source aruba-clearpass user-query client-secret 7cTr13#

クライアントIDとクライアントシークレットは必須値です。これらは、CPPM 上のクライアント設定と一致する必要があります。

ヒント:CPPM でクライアントを設定するときに、デバイス設定で使用するクライアント ID とシークレットをコピーします。

アクセストークンを取得するためのURLの生成に使用するトークンAPIを設定します。

注:トークンAPIを指定する必要があります。デフォルト値はありません。

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query token-api “api/oauth”

この例では、トークンAPIが

api/oauthです。以下の情報と組み合わせて、アクセストークンを取得するための完全なURLを生成しますhttps://192.0.2.199/api/oauth接続方法はHTTPSです。

この例では、ClearPass WebサーバーのIPアドレスは192.0.2.199です。

個々のユーザーの認証およびID情報のクエリに使用するクエリAPIを設定します。

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query query-api ’api/vi/insight/endpoint/ip/$IP$’

この例では、クエリAPIが

api/vi/insight/endpoint/ip/$IP$です。URLと組み合わされてhttps://192.0.2.199/api/oauthhttps://192.0.2.199/api/oauth/api/vi/insight/endpoint/ip/$IP$になります。$IP変数は、SRXシリーズが認証情報を要求しているユーザーのエンドユーザーのデバイスのIPアドレスに置き換えられます。

デバイスが個々のユーザークエリを送信するまでの遅延時間を秒単位で設定します。

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query delay-query-time 10

個々のユーザー認証情報のクエリーをCPPMに手動で発行する(オプション)

ステップバイステップの手順

デバイスのIPアドレスが203.0.113.46であるユーザーの認証情報を手動でリクエストするには、以下のステートメントを設定します。

root@device>request service user-identification authentication-source aruba-clearpass user-query address 203.0.113.46

検証

以下の手順を使用して、ユーザー照会関数が期待どおりに動作していることを確認します。

- ClearPass ウェブサーバーがオンラインであることの確認

- トレースの有効化と出力のチェック

- ユーザー照会機能が正常に実行されているかどうかの判別

- ユーザークエリカウンターに依存して問題が存在するかどうかを判断する

ClearPass ウェブサーバーがオンラインであることの確認

目的

ClearPass Webサーバーがオンラインであることを確認します。これは、ユーザーのクエリ要求が正常に完了できることを確認する最初の手段です。

アクション

show service user-identification authentication-source authentication-source user-query statusコマンドを入力して、ClearPassがオンラインであることを確認します。

show service user-identification authentication-source aruba-clearpass user-query status Authentication source: aruba-clearpass Web server Address: 192.0.2.199 Status: Online Current connections: 0

トレースの有効化と出力のチェック

目的

ユーザークエリ機能によって生成されたエラーメッセージをトレースログに表示します。

アクション

以下のコマンドを使用して、トレースログファイル名を設定し、トレースを有効にします。

set system services webapi debug-log trace-log-1 set services user-identification authentication-source aruba-clearpass traceoptions flag user-query

ユーザー照会機能が正常に実行されているかどうかの判別

目的

ユーザーのクエリ関数の動作に問題があるかどうかを判断します。

アクション

syslogメッセージをチェックして、ユーザーのクエリ要求が失敗したかどうかを判断します。

失敗した場合は、次のエラーメッセージが報告されます。

LOG1: sending user query for IP <ip-address> to ClearPass web server failed. :reason

理由としては、「サーバーが接続されていません」または「ソケットエラー」が考えられます。

ユーザークエリカウンターに依存して問題が存在するかどうかを判断する

目的

show service user-identification authentication-source authentication-source user-query countersコマンドを入力して、問題を把握するためのユーザークエリカウンターを表示します(存在する場合)。

ユーザーのクエリ要求に応答して ClearPass によって返されるタイムスタンプは、タイム ゾーンを含む形式を含む、任意の ISO 8601 形式で指定できます。

アクション

show service user-identification authentication-source aruba-clearpass user-query counters

Authentication source: aruba-clearpass

Web server Address: Address: ip-address

Access token: token-string

RE quest sent number: counter

Routing received number: counter

Time of last response: timestamp

例:脅威と攻撃ログをフィルタリングしてレート制限するようにClearPassを設定する

SRXシリーズファイアウォールは、ネットワークリソースを保護するセキュリティモジュールによって識別された脅威と攻撃に関する情報をClearPass Policy Manager(CPPM)に動的に送信できます。特定のデバイスとそのユーザーのアクティビティに関連する攻撃と攻撃の脅威を検出し、対応するログを生成します。この送信を制御するには、送信するログのタイプと送信レートを設定する必要があります。この情報を使用して、CPPM にポリシー ルールを設定し、ネットワーク セキュリティを強化できます。

この例では、SRXシリーズの統合されたClearPass認証および適用機能を設定して、脅威と攻撃ログのみをフィルタリングしてCPPMに送信し、SRXシリーズファイアウォールがログを送信する量とレートを制御する方法を示します。

要件

この例のトポロジーでは、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

サーバー上の仮想マシン(VM)に実装されたAruba CPPM。CPPMは、ローカル認証ソースを使用してユーザーを認証するように設定されています。

統合されたClearPass機能を含むJunos OSを実行するSRXシリーズファイアウォール。SRXシリーズファイアウォールは、ジュニパーネットワークスのEX4300スイッチとインターネットに接続されています。SRXシリーズファイアウォールは、安全な接続を介してClearPassと通信します。

有線 802.1 アクセス デバイスとして使用されるジュニパーネットワークス EX4300 スイッチ。EX4300レイヤー2スイッチは、エンドポイントユーザーをネットワークに接続します。SRXシリーズファイアウォールがスイッチに接続されています。

Microsoft OSを実行する有線ネットワーク接続PC。システムは EX4300 スイッチに直接接続されます。

脅威と攻撃ログは、セキュリティ機能がキャッチして保護するイベントによってトリガーされるこれらのデバイスからのアクティビティに対して書き込まれます。

概要

SRXシリーズに統合されたClearPass認証および適用機能は、Aruba ClearPassと連携して、実際の攻撃および潜在的な攻撃から会社のリソースを保護します。SRXシリーズファイアウォールは、ネットワークリソースに対する脅威とそれらに対する攻撃について、CPPMが送信するログを通じてCPPMに通知します。その後、この情報を使用して、CPPM 上のセキュリティ ポリシーの設定を評価できます。この情報に基づいて、個々のユーザーやデバイスに関してセキュリティを強化できます。

この機能の動作を制御するには、攻撃と脅威のログエントリをフィルタリングし、レート制限条件を設定するようにSRXシリーズファイアウォールを設定する必要があります。

この関数の動作は、以下の方法で調整できます。

SRXシリーズファイアウォールが脅威と攻撃ログのみをCPPMに送信するように指示するフィルターを設定します。このフィルターを使用すると、SRXシリーズファイアウォールとログサーバーが無関係なログを処理する必要がないようにすることができます。

レート制限条件を設定して、送信されるログの量を制御します。

rate-limitパラメーターを設定して、ログの送信量とレートを制御します。例えば、rate-limit パラメーターを 1000 に設定して、1 秒間に最大 1000 件のログが ClearPass に送信されるように指定できます。この場合、1015 ログを送信しようとすると、制限を超えるログ数(この場合は 15 ログ)は削除されます。ログはキューに入れられず、バッファリングされません。

最大3つのログストリームを設定でき、個々のログは宛先、ログフォーマット、フィルター、レート制限によって定義されます。ログメッセージは、設定されたすべてのログストリームに送信されます。各ストリームには個別のレート制限があります。

レート制限をサポートするために、ログメッセージはデバイスのローカルSPUから分割されたレートで送信されます。設定プロセスでは、ルーティングエンジンが各SPUに分割レートを割り当てます。除算されたレートは、設定されたレートをデバイス上のSPUの数で割ったものに等しくなります。

divided-rate = configured-rate/number-of-SPUs

設定

この例では、ClearPassに送信する脅威と攻撃ログを選択するフィルターを設定する方法について説明します。また、一定期間に送信されるログの量を制御するレートリミッターを設定する方法についても説明します。これには次の部分が含まれます。

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のステートメントをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、ステートメントを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security log stream threat-attack-logs host 203.0.113.47 set security log mode stream set security log source-interface ge-0/0/1.0 set security log stream to_clearpass format sd-syslog set security log stream to_clearpass filter threat-attack set security log stream to_clearpass rate-limit 1000

CPPMに送信される脅威と攻撃ログをフィルタリングするための統合されたClearPass認証と適用を構成する

ステップバイステップの手順

ログストリームの名前とその宛先のIPアドレスを指定します。

[edit security] user@host# set security log stream threat-attack-logs host 203.0.113.47

ログモードをストリーミングに設定します。

[edit security] user@host# set log mode stream

ホスト送信元インターフェイス番号を設定します。

[edit security] user@host#set log source-interface ge-0/0/1.0

構造化されたsyslogフォーマットを使用してsyslog経由でClearPassにログを送信するようにログストリームを設定します。

[ edit security] user@host# set log stream to_clearpass format sd-syslog

ログに記録するイベントのタイプを指定します。

[edit security] user@host# set log stream to_clearpass filter threat-attack

注:この設定は、フィルターに設定されている現在のカテゴリに対して相互に排他的です。

このストリームのレート制限を設定します。範囲は 1 から 65,535 です。

この例では、1秒あたり最大1000件のログをClearPassに送信できることを指定します。最大値に達すると、追加のログは削除されます。

[ edit security] user@host# set log stream to_clearpass rate-limit 1000

結果

設定モードから、 show interfaces コマンドを入力してインターフェイスの設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

mode stream;

source-interface ge-0/0/1.0;

stream threat-attack-logs {

host {

203.0.113.47;

}

}

stream to_clearpass {

format sd-syslog;

filter threat-attack;

rate-limit {

1000;

}

}

例:JIMS で ClearPass を設定する

この例では、ユーザーID情報に対してジュニパー Identity Management Service(JIMS)とClearPassを同時に有効化し、JIMSとClearPassの動作を同時に検証する方法を示します。また、この例では、どの認証エントリが優先されるか、およびJIMSとClearPassのタイムアウトがどのように動作するかについても説明します。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

SRXシリーズファイアウォール。

JIMSサーバーのIPアドレス。

ClearPassクライアントIPアドレス。

Aruba ClearPass Policy Manager(CPPM)。CPPMは、ローカル認証ソースを使用してユーザーを認証するように設定されています。

注:CPPMは、ユーザー名、ユーザーが属するグループの名前のリスト、使用されているデバイスのIPアドレス、デバイス体制トークンなどのユーザー認証とID情報をSRXシリーズファイアウォールに提供するように設定されていることを想定しています。

概要

SRXシリーズファイアウォールは、さまざまな認証ソースからユーザーまたはデバイスのID情報を取得します。SRXシリーズファイアウォールは、デバイスID情報を取得した後、デバイスID認証テーブルにエントリを作成します。SRXシリーズファイアウォールは、ユーザー識別情報としてJIMSとClearPassに依存しています。JIMSとClearPassを同時に有効にすることで、SRXシリーズファイアウォールは、アクティブディレクトリとエクスチェンジサーバーからユーザーID情報を取得するようにJIMSにクエリし、CPPMはWeb APIを介してユーザー認証とID情報をSRXシリーズファイアウォールにプッシュします。

JIMS IPクエリとClearPassユーザークエリの両方が有効になっている場合、SRXシリーズファイアウォールは常にClearPassに最初にクエリします。JIMSとCPPMの両方からIPユーザーまたはグループマッピングを受信すると、SRXシリーズファイアウォールは最新の認証エントリを考慮し、既存の認証エントリを上書きします。秒単位で指定された delay-query-time パラメーターを設定することで、SRXシリーズファイアウォールがクエリを送信する前に一定時間待機できます。JIMS と ClearPass が有効になっている場合、遅延時間は互いに同じ値である必要があります。それ以外の場合は、エラーメッセージが表示され、コミットチェックに失敗します。

設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更してから、コマンドを [edit] 階層レベルのCLIにコピー&ペーストします。

set services user-identification identity-management connection primary address 192.0.2.0 set services user-identification identity-management connection primary client-id otest set services user-identification identity-management connection primary client-secret test set services user-identification authentication-source aruba-clearpass user-query web-server cp-server set services user-identification authentication-source aruba-clearpass user-query address 198.51.100.0 set services user-identification authentication-source aruba-clearpass user-query client-id otest set services user-identification authentication-source aruba-clearpass user-query client-secret test set services user-identification authentication-source aruba-clearpass user-query token-api oauth_token/oauth set services user-identification authentication-source aruba-clearpass user-query query-api "user_query/v1/ip/$IP$" set system services webapi user root set system services webapi user password “$ABC123" set system services webapi client 203.0.113.0 set system services webapi https port 8443 set system services webapi https default-certificate set services user-identification authentication-source aruba-clearpass authentication-entry-timeout 30 set services user-identification authentication-source aruba-clearpass invalid-authentication-entry-timeout 30 set services user-identification identity-management authentication-entry-timeout 30 set services user-identification identity-management invalid-authentication-entry-timeout 30 set services user-identification identity-management ip-query query-delay-time 15 set services user-identification authentication-source aruba-clearpass user-query delay-query-time 15

手順

ステップバイステップの手順

JIMSとClearPassを同時に設定するには、以下の設定を使用します。

プライマリJIMSサーバーのIPアドレスを設定します。

[edit services] user@host# set user-identification identity-management connection primary address 192.0.2.0

SRXシリーズが認証の一環としてJIMSプライマリサーバーに提供するクライアントIDを設定します。

[edit services] user@host# set user-identification identity-management connection primary client-id otest

SRXシリーズが認証の一環としてJIMSプライマリサーバーに提供するクライアントシークレットを設定します。

[edit services] user@host# set user-identification identity-management connection primary client-secret test

-

ユーザーのクエリ要求の認証ソースとしてAruba ClearPassを設定し、ClearPass Webサーバー名とそのIPアドレスを設定します。SRXシリーズファイアウォールは、ClearPass Webサーバーに接続するためにこの情報を必要とします。

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query web-server cp-server address 198.51.100.0

-

SRXシリーズファイアウォールがユーザーのクエリに必要なアクセストークンを取得するために要求するクライアントIDとクライアントシークレットを設定します。

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query client-id otest user@host# set user-identification authentication-source aruba-clearpass user-query client-secret test

アクセストークンを取得するためのURLの生成に使用するトークンAPIを設定します。

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query token-api oauth_token/oauth

個々のユーザーの認証およびID情報のクエリに使用するクエリAPIを設定します。

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query query-api "user_query/v1/ip/$IP$"

アカウントのWeb APIデーモンのユーザー名とパスワードを設定します。

[edit system services] user@host# set webapi user user password “$ABC123"

Web APIクライアントアドレス、つまりClearPass WebサーバーのデータポートのIPアドレスを設定します。

[edit system services] user@host# set webapi client 203.0.113.0

Web APIプロセスのHTTPSサービスポートを設定します。

[edit system services] user@host# set webapi https port 8443 user@host# set webapi https default-certificate

Aruba ClearPassの認証エントリのタイムアウト値を設定します。

[edit services] user@host# set user-identification authentication-source aruba-clearpass invalid-authentication-entry-timeout 30

Aruba ClearPassのSRXシリーズ認証テーブル内の無効なユーザー認証エントリに割り当てる独立したタイムアウト値を設定します。

[edit services] user@host# set user-identification identity-management authentication-entry-timeout 30

JIMSのSRXシリーズ認証テーブル内の無効なユーザー認証エントリに割り当てられる独立したタイムアウト値を設定します。

[edit services] user@host# set user-identification identity-management invalid-authentication-entry-timeout 30

-

秒単位で指定された

query-delay-timeパラメーターを設定し、SRXシリーズファイアウォールがクエリを送信する前に一定時間待機できるようにします。[edit services] user@host# set user-identification identity-management ip-query query-delay-time 15

-

秒単位で指定された

query-delay-timeパラメーターを設定し、SRXシリーズファイアウォールがクエリを送信する前に一定時間待機できるようにします。[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query delay-query-time 15

結果

設定モードから、 show system services webapi、コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit ]

user@host# show system services webapi

user {

device;

password "$ABC123"; ## SECRET-DATA

}

client {

203.0.113.0;

}

https {

port 8443;

default-certificate;

}

設定モードから、 show services user-identification authentication-source aruba-clearpass コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit ]

user@host# show services user-identification authentication-source aruba-clearpass

authentication-entry-timeout 30;

invalid-authentication-entry-timeout 30;

user-query {

web-server {

cp-server;

address 10.208.164.31;

}

client-id otest;

client-secret "$ABC123"; ## SECRET-DATA

token-api oauth_token/oauth;

query-api "user_query/v1/ip/$IP$";

delay-query-time 15;

}

設定モードから、 show services user-identification identity-management コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit ]

user@host# show services user-identification identity-management

authentication-entry-timeout 30;

invalid-authentication-entry-timeout 30;

connection {

primary {

address 10.208.164.137;

client-id otest;

client-secret "$ABC123"; ## SECRET-DATA

}

}

ip-query {

query-delay-time 15;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

- JIMS認証エントリーの検証

- ClearPass認証エントリーの検証

- ドメイン別のデバイスエントリーの検証

- ClearPass Webサーバーがオンラインであることを確認する

- JIMSサーバーがオンラインであることを確認する

JIMS認証エントリーの検証

目的

JIMSのデバイスID認証テーブルが更新されていることを確認します。

アクション

show services user-identification authentication-table authentication-source identity-management source-name "JIMS - Active Directory" node 0コマンドを入力します。

show services user-identification authentication-table authentication-source identity-management source-name "JIMS - Active Directory" node 0 node0: -------------------------------------------------------------------------- Logical System: root-logical-system Domain: ad-jims-2008.com Total entries: 5 Source IP Username groups(Ref by policy) state 192.0.2.2 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.4 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.5 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.7 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.11 administrator dow_group_00001,dow_group_0000 Valid

意味

出力には、認証エントリーが更新されたことが表示されます。

ClearPass認証エントリーの検証

目的

ClearPassのデバイスID認証テーブルが更新されていることを確認します。

アクション

show services user-identification authentication-table authentication-source aruba-clearpass node 0コマンドを入力して、エントリーが更新されていることを確認します。

show services user-identification authentication-table authentication-source aruba-clearpass node 0 node0: -------------------------------------------------------------------------- Logical System: root-logical-system Domain: juniper.net Total entries: 1 Source IP Username groups(Ref by policy) state 2001:db8::::63bf:3fff:fdd2 ipv6_user01 ipv6_group1 Valid

意味

この出力には、ClearPassの認証エントリーが更新されていることが示されています。

ドメイン別のデバイスエントリーの検証

目的

認証されたすべてのデバイスがドメインに属していることを確認します。

アクション

show services user-identification device-information table all domain juniper.net node 0コマンドを入力します。

show services user-identification device-information table all domain juniper.net node 0 node0: -------------------------------------------------------------------------- Domain: juniper.net Total entries: 1 Source IP Device ID Device-Groups 2001:db8:4136:e378:8000:63bf:3fff:fdd2 dev01 device_group1

意味

出力には、ドメインに属するすべての認証済みデバイスが表示されます。

ClearPass Webサーバーがオンラインであることを確認する

目的

ClearPass Webサーバーがオンラインであることを確認します。

アクション

show services user-identification authentication-source aruba-clearpass user-query statusコマンドを入力します。

show services user-identification authentication-source aruba-clearpass user-query status

node1:

--------------------------------------------------------------------------

Authentication source: aruba-clearpass

Web server Address: 198.51.100.0

Status: Online

Current connections: 0

意味

出力には、ClearPass Webサーバーがオンラインであることが表示されます。

JIMSサーバーがオンラインであることを確認する

目的

JIMSサーバーがオンラインであることを確認します。

アクション

show services user-identification identity-management statusコマンドを入力します。

show services user-identification identity-management status

node1:

--------------------------------------------------------------------------

Primary server :

Address : 192.0.2.0

Port : 443

Connection method : HTTPS

Connection status : Online

Secondary server :

Address : 192.0.2.1

Port : 443

Connection method : HTTPS

Connection status : Offline

Last received status message : OK (200)

Access token : P1kAlMiG2Kb7FzP5tM1QBI6DSS92c31Apgjk9lV

Token expire time : 2018-04-12 06:57:37

意味

出力には、JIMSサーバーがオンラインであることが表示されます。