Aruba ClearPass

ファイアウォールがAruba ClearPassと通信する方法について説明します。Web APIとユーザークエリ機能について学ぶことができます。

ファイアウォールはAruba ClearPassに関連付けられており、デバイスのIPアドレスではなく、ユーザー名または属するグループに基づいてユーザーレベルからユーザーアクセスを制御します。

ClearPassとファイアウォール間の通信

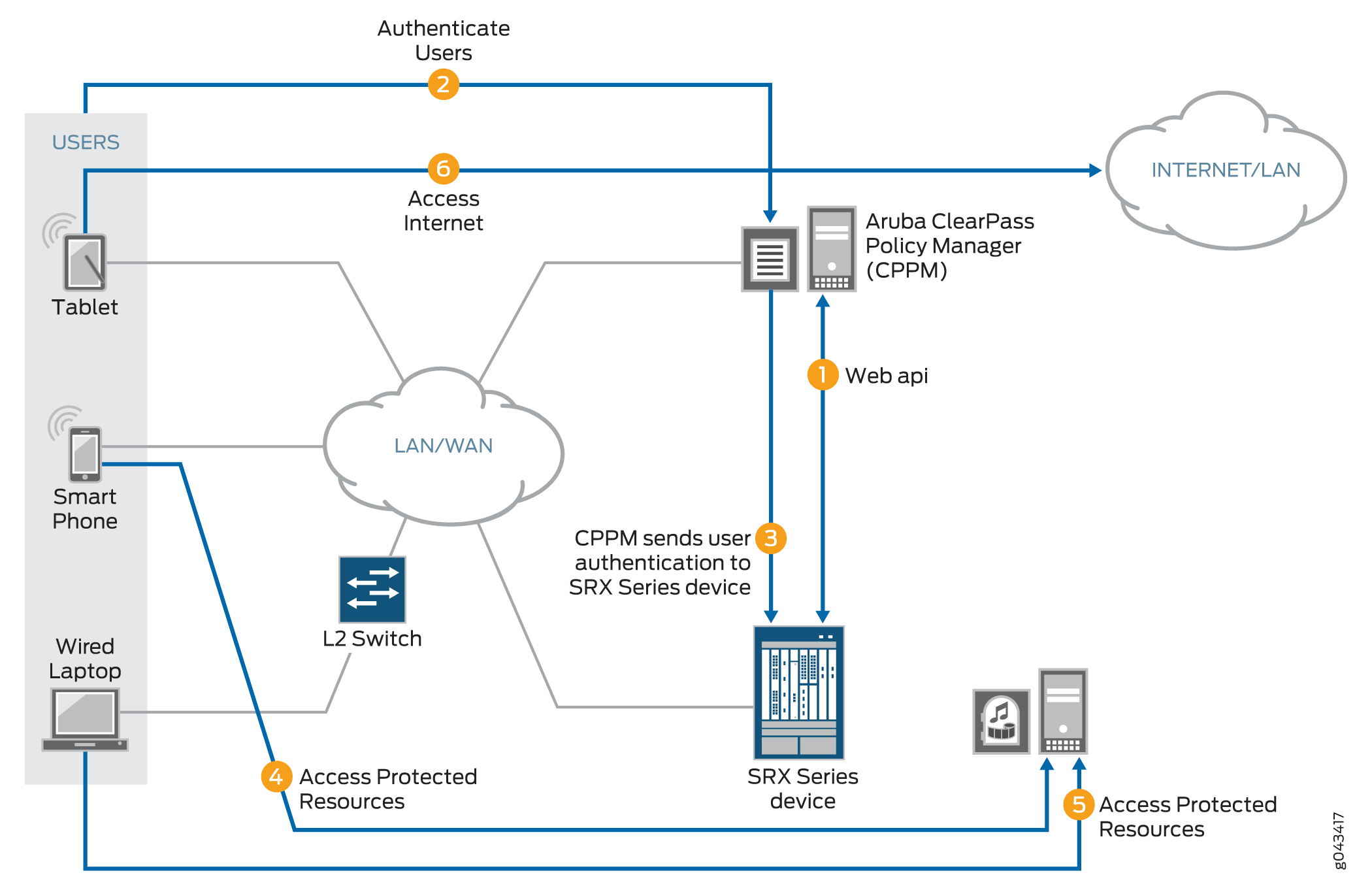

ファイアウォールとClearPass Policy Manager(CPPM)は相互に通信してユーザーを認証し、インターネットや保護された内部リソースへのアクセスを提供します。

利点

-

ネットワーク、クライアント、デバイスの管理と保守に役立つデータにすばやく簡単にアクセスできます。

-

継続的な監視と高度な分析により、ネットワークをリアルタイムで可視化できます。

ファイアウォールとClearPass間の通信はどのように行われますか?

-

ClearPass Policy Manager(CPPM)は、Web APIを使用してファイアウォールとのセキュアな接続を開始します。

3人のユーザーがネットワークに参加し、CPPMによって認証されます。

タブレットユーザーが企業WAN全体のネットワークに参加します。

スマートフォンユーザーが企業WANのネットワークに参加します。

無線ラップトップユーザーは、企業LANに接続されたレイヤー2スイッチに接続された有線ラップトップからネットワークに参加します。

CPPMは、ネットワークにログインしているユーザーのユーザー認証とID情報を、Web APIを使用してPOSTリクエストメッセージでファイアウォールに送信します。

ユーザーからのトラフィックがファイアウォールに到着すると、ファイアウォールは以下のことを行います。

トラフィックが一致するセキュリティポリシーを特定します。

ClearPass 認証テーブルでユーザーの認証エントリを見つけます。

ユーザーを認証した後、トラフィックにセキュリティポリシーを適用します。

保護された内部リソースへのアクセスを要求しているスマートフォンユーザーからのトラフィックがファイアウォールに到着します。ステップ3で特定されたすべての条件が満たされ、セキュリティポリシーで許可されているため、ファイアウォールは保護されたリソースへのユーザー接続を許可します。

保護されたリソースへのアクセスを要求している有線ラップトップユーザーからのトラフィックがファイアウォールに到着します。ステップ3で特定されたすべての条件が満たされ、セキュリティポリシーで許可されているため、ファイアウォールはリソースへのユーザー接続を許可します。

インターネットへのアクセスを要求しているタブレットユーザーからのトラフィックがファイアウォールに到着します。ステップ3で特定されたすべての条件が満たされ、セキュリティポリシーで許可されているため、ファイアウォールはユーザーのインターネットへの接続を許可します。

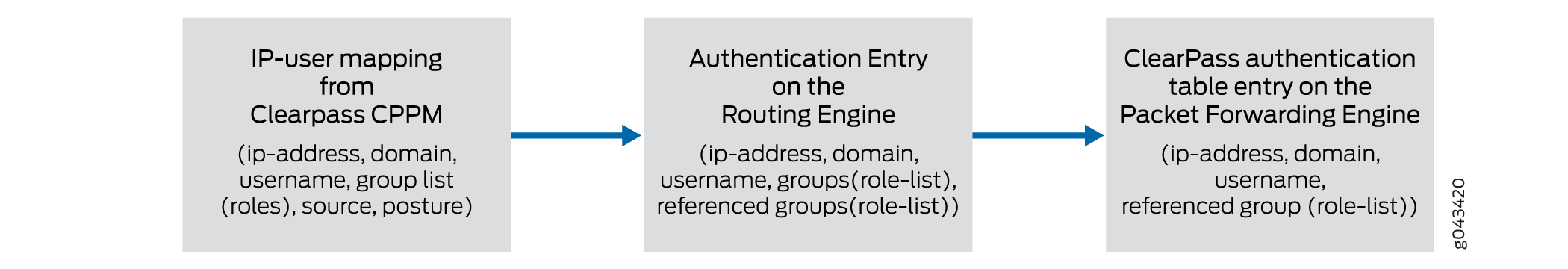

UserIDデーモンは、CPPMから完全なIPユーザーマッピングを取得します。認証されたユーザーごとに、UserIDデーモンはルーティングエンジン認証テーブルにエントリーを生成します。

ルーティングエンジン 認証 テーブルは、ClearPass 以外の他の認証ソースからの情報に基づいて認証エントリーを保持するという点で共通です。例えば、Microsoft Active Directoryによって認証されたユーザーのエントリーを保持することもできます。

UserIDデーモンは、ユーザー認証情報をルーティングエンジン認証テーブルからパケット転送エンジン上のClearPass認証テーブルに同期します。ClearPass認証テーブルは、ClearPass認証情報のみを保持するための専用テーブルです。図2をご覧ください。

図2:CPPMからファイアウォールへのユーザー情報ルーティングエンジンClearPass認証テーブルに同期

ファイアウォールは、認証されたユーザーID情報を以下のプロセスで使用します。ユーザーが内部の保護されたリソースまたはインターネットにアクセスしようとすると、デバイスは以下を実行します。

-

ユーザーが生成したトラフィックをチェックして、一致するセキュリティポリシーがないか確認します。送信元トラフィックは、セキュリティポリシーで指定されたすべてのタプルに一致する必要があります。一致には、ユーザー名またはグループ名を指定するsource-identityフィールドが含まれます。

一致を特定するために、ファイアウォールはユーザー名またはグループ名を、セキュリティポリシーで設定されたソースID仕様、その他すべてのセキュリティポリシー値と比較します。

-

一致するセキュリティポリシーが見つかった場合、ClearPass認証テーブルでユーザーの認証エントリを確認します。

ClearPass認証テーブルにエントリーが見つからない場合、ファイアウォールは、一致するものが見つかるまで、指定した順序で他のローカル認証テーブルをチェックします。ただし、ユーザークエリ機能が設定されている場合、他のローカル認証テーブルはチェックされません。

ファイアウォールは、特定の状況下で、CPPM から情報をまだ受信していない場合でも、個々のユーザー情報を CPPM に照会できます。この機能はユーザークエリと呼ばれます。

Aruba ClearPassでセキュリティを強化

ファイアウォールはAruba ClearPassと連携して、ユーザーIDレベルでセキュリティを適用し、インターネットへのユーザーアクセスを制御することで、ネットワークリソースを保護します。ClearPass Policy Manager(CPPM)は、有線、無線、VPNのインフラストラクチャ全体でユーザーを認証できます。

Aruba ClearPass with Enforcement セキュリティが必要な理由

リスクと課題—企業のスマートフォンの使用は、企業にとって最大のITセキュリティリスクの1つです。

今日のネットワーク環境は、多かれ少なかれ、 いつでも、あらゆるデバイス へのアクセスをサポートし、ユーザーがネットワークに接続された複数のデバイスを同時に使用できるため、さまざまな種類の攻撃に対してよりオープンになっています。

攻撃者は、近くの企業所有のモバイルデバイスにアクセスし、マルウェアをインストールして、いつでもデータをキャプチャすることができます。

攻撃者は、情報収集ベンチャーを立ち上げ、ビジネス活動を停止し、機密の企業データを盗むことができます。

ビジネスのニーズ:モバイルデバイスとクラウドサービスの急増と、そのセキュリティ確保は、企業のサイバーセキュリティにとって基本的な戦略的要素となっています。

モバイルデバイスをサポートする作業環境では、ユーザーの身元を知ることが重要です。

ユーザーのIDにより、IT管理者は、攻撃のソースを特定し、同じ戦略に従った将来の潜在的な攻撃を阻止する上で、より有利になります。

強制セキュリティ機能を備えたClearPassは、モバイルデバイスと同時接続された複数のデバイスの使用によって導入される悪意のある侵入から保護します。

ClearPassを使用した保護—強制セキュリティを備えたClearPassでは、ユーザー名または属するグループによってユーザーを識別するセキュリティポリシーを設定できるため、攻撃や侵入からユーザーを保護できます。

ClearPassは、お客様のネットワーク環境に対して行われる脅威や攻撃を特定し、この情報をCPPMに提供します。

CPPMの管理者は、セキュリティの適用をより適切に調整して、将来同じ種類の攻撃が発生する可能性から保護することができます。

ユーザーが複数のデバイスでネットワークにログインしている場合、デバイスだけでなくIDに基づいてアクティビティを追跡できます。

意図的かどうかにかかわらず、ネットワークアクセスや悪質なアクティビティを、ユーザーに代わって簡単に制御できます。

Aruba ClearPass with Enforcement セキュリティはどのように機能しますか?

強制セキュリティ機能を備えたAruba ClearPassは、SCREENS、IDP、コンテンツセキュリティ機能を保護し、さまざまな攻撃戦略からネットワークを防御します。このデバイスは、企業のネットワークリソースを保護するだけでなく、攻撃や攻撃の脅威に対応するために、これらの保護セキュリティ機能によって生成されたCPPMログレコードでデバイスを利用できるようにすることもできます。すでに発生した脅威や特定の攻撃について知ることで、IT部門はコンプライアンス違反のシステムやネットワークの露出領域を特定するのに役立ちます。この情報をもとに、デバイスのコンプライアンスを強制し、リソースの保護を強化することで、セキュリティを強化できます。

適用セキュリティを備えたClearPassにより、ユーザーレベルでのきめ細かな制御が可能になります。

-

デバイスの管理者は、 ID認識型セキュリティポリシーのIDソースパラメーターに、CPPMがデバイスに投稿するユーザー名またはロール(グループ)名を指定できるようになりました。ユーザーを特定する手段としてデバイスのIPアドレスのみに依存することはもはやありません。デバイスだけでなく、デバイスのユーザーに焦点を合わせることで、セキュリティの適用に対する制御が強化されます。

-

CPPMは、認証されたユーザー情報をファイアウォールに提供するだけでなく、デバイスタイプをロールにマッピングし、ユーザーをそのロールに割り当てることができます。その後、そのロールマッピングをファイアウォールに送信できます。この機能により、ユーザーが 特定のタイプのデバイスを使用しているときに、セキュリティポリシーを通じてリソースへのアクセスを制御できます。

例えば、CPPMの管理者がmarketing-company-deviceというロールを設定し、そのロールに会社のデバイスとマーケティング部門のメンバーの両方をマッピングしたとします。デバイスの管理者は、グループであるかのようにセキュリティポリシーでそのロールを指定できます。セキュリティポリシーは、ロールにマッピングされたすべてのユーザーに適用され、そのタイプのデバイスタイプを使用する際のネットワークアクティビティを本質的に制御します。

ファイアウォールセキュリティポリシーは、企業のリソースを保護し、CPPMからデバイスに送信されるユーザー認証とID情報を活用して、きめ細かなレベルでアクセス制御を実施します。CPPMは、認証ソースとして機能します。独自の内部 RADIUS サーバーを使用してユーザーを認証します。また、外部RADIUSサーバーやActive Directoryなどの外部認証ソースに依存して認証を実行することもできます。

CPPM認証は、スイッチやアクセスコントローラなどのNASデバイスからの要求によってトリガーされます。CPPMは、デバイスが公開するRESTful WebサービスのXML部分を使用して、デバイス認証済みユーザーIDとデバイスの態勢情報にPOSTリクエストメッセージを送信します。

ファイアウォールとAruba ClearPassは、企業のリソースを保護し、モバイルデバイスにインターネットアクセスポリシーを適用するために必要な複雑で複雑なセキュリティタスクを簡素化します。このセキュリティは、モバイルエクスペリエンスをサポートし、ユーザーが自分のシステム、スマートフォン、タブレットなど、幅広いデバイスを自由に使用できるネットワーク環境に不可欠です。

Web API機能

ファイアウォールは、CPPMがファイアウォールと統合し、認証されたユーザーID情報をデバイスに効率的に送信できるようにするWeb APIデーモン(webAPI)インターフェイスをCPPMに公開します。Web APIデーモンは、HTTPおよびHTTPSリクエストの同時サポートをサポートするRESTful Webサービスの一部を実装するという点で、HTTPサーバーとして機能します。この関係では、CPPMはクライアントです。Web APIデーモンは、HTTP/HTTPSリクエストのみの処理に制限されています。受信した他のタイプの要求は、エラーメッセージを生成します。

ClearPass Web API機能とWeb管理を同時に展開する場合は、それらが異なるHTTPまたはHTTPSサービスポートを使用していることを確認する必要があります。ただし、セキュリティ上の理由から、HTTPではなくHTTPSを使用することをお勧めします。HTTP は、主にデバッグ目的でサポートされています。

Web API を構成するときに、接続プロトコルとして HTTPS を使用している場合は、証明書キーを指定します。セキュリティを確保するため、HTTPS証明書キーのデフォルトサイズは2048バイトです。証明書のサイズを指定しない場合、デフォルトのサイズが想定されます。証明書を指定するには、次の 3 つの方法があります。

-

デフォルトの証明書

-

PKIによって生成された証明書

-

カスタム証明書と証明書キー

Web APIは、証明書および証明書キー設定のPEM(Privacy-Enhanced Mail)形式のみをサポートします。

デフォルトのポート(HTTP(8080)またはHTTPS(8443))でWeb APIを有効にする場合は、ポートでホストのインバウンドトラフィックを有効にする必要があります。他のTCPポートで有効にする場合は、パラメーター any-serviceを指定してホストのインバウンドトラフィックを有効にする必要があります。次に例を示します。

user@host# set security zones security-zone trust host-inbound-traffic system-services any-service

Web APIデーモンは、シャーシクラスター環境のプライマリルーティングエンジンで実行されます。シャーシクラスターのスイッチオーバー後、デーモンは新しいプライマリルーティングエンジンで自動的に起動します。パケット転送エンジンには影響しません。Web APIは、CPPMから取得したIPv4とIPv6アドレスの両方のユーザーエントリーをサポートしています。

ClearPassからファイアウォールに送信されるデータの整合性

次の要件により、CPPMから送信されるデータが侵害されないようにします。

-

Web API の実装は、HTTP/HTTPS POST リクエストのみの処理に制限されています。受信した他のタイプの要求は、エラーメッセージを生成します。

-

Web APIデーモンは、以下の専用URLからのHTTP/HTTPSリクエストのみを分析して処理します。

/api/userfw/v1/post-entry

-

CPPMがデバイスに投稿するHTTP/HTTPSコンテンツは、一貫した正しいフォーマットでなければなりません。正しいXML形式は、侵害がないことを示し、ユーザーID情報が失われることはありません。

データサイズの制限とその他の制約

CPPM には、以下のデータサイズの制限および制限が適用されます。

-

CPPM は、投稿するデータのサイズを制御する必要があります。そうしないと、Web APIデーモンはそれを処理できません。現在、Web API は最大 2 メガバイトのデータを処理できます。

-

ロールおよびデバイスの態勢情報のXMLデータには、以下の制限が適用されます。Web API デーモンは、送信されたこれらの量を超える XML データ (つまり、オーバーフロー データ) を破棄します。

-

ファイアウォールは、最大209個のロールを処理できます。

-

ファイアウォールは、1 つのタイプのポスチャのみをサポートし、6 つのポスチャトークンまたは値を使用できます。個々のユーザーのID情報には、1つのポスチャトークンのみを含めることができます。

-

CPPMはファイアウォールの健全性と体制をチェックし、その情報を投稿するユーザー情報の一部としてファイアウォールに送信できます。

-

ファイアウォールで体制を定義することはできません。また、ファイアウォールは受信した体制情報をチェックしません。

-

ポスチャ状態とポスチャグループ

ユーザー、ロール、およびポスチャトークンのフィールドは、CPPMのコンテキストでは異なります。ユーザーID情報の各セットには、ユーザーおよびロール(グループ)IDとポスチャトークンが含まれています。ファイアウォールはユーザーとロール(グループ)フィールドのみをサポートしているため、プレフィックス posture–を追加することで、ポスチャトークン値がロールにマッピングされます。その後、セキュリティポリシーでそのロールをグループとして使用でき、そのポリシーはポリシーに一致するすべてのトラフィックに適用されます。

事前定義されたポスチャIDの状態は次のとおりです。

-

姿勢-健康(HEALTHY)

-

姿勢検査(CHECKUP)

-

posture-transition(TRANSITION)

-

posture-quarantine(QUARANTINE)

-

posture-infected(感染)

-

posture-unknown(不明)

ユーザークエリ機能

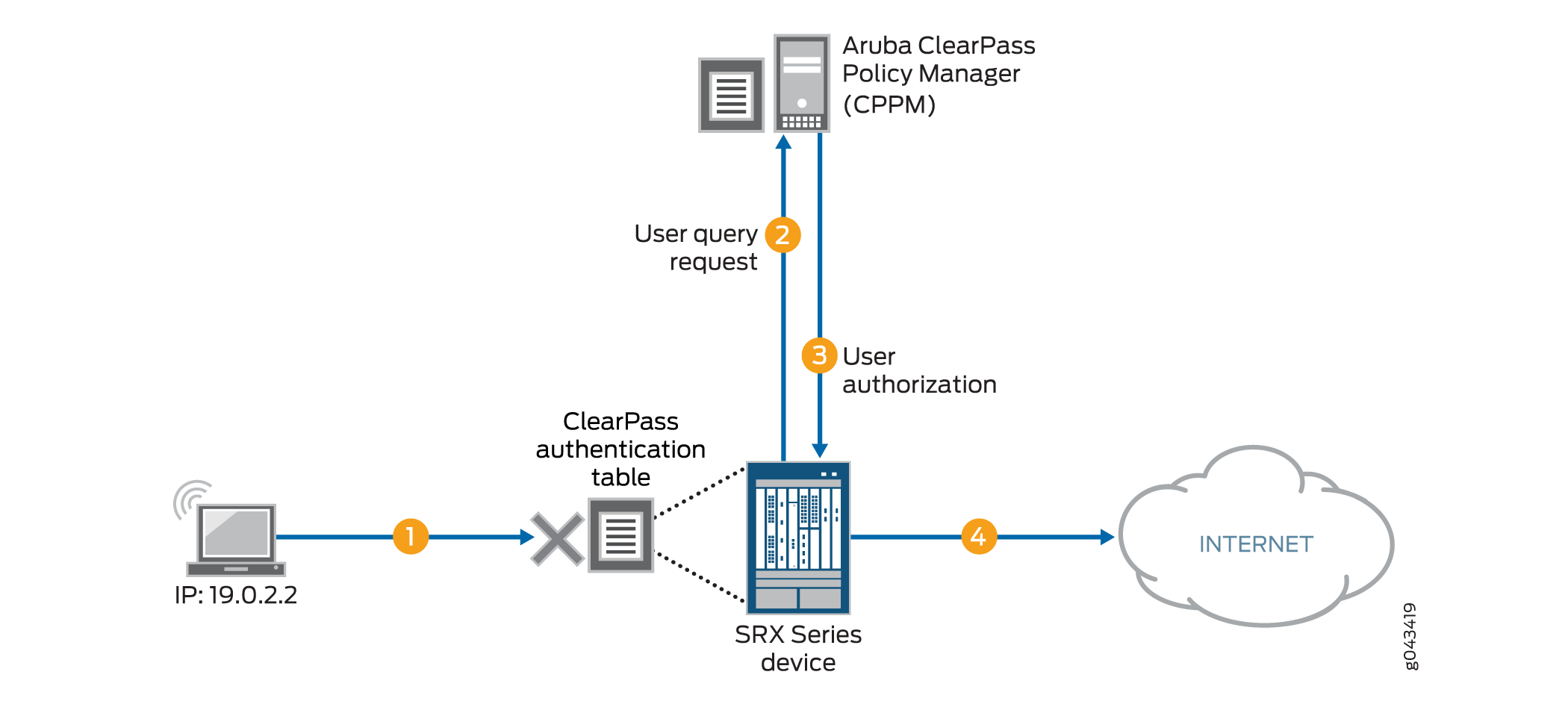

個々のユーザーのユーザー認証情報やID情報は、ClearPass Policy Manager(CPPM)によってファイアウォールに直接投稿されていない場合に取得できます。

さまざまな理由により、CPPM がユーザーのユーザー認証情報を送信しないことがあります。そのユーザーからのトラフィックがファイアウォールに到着すると、ファイアウォールはユーザーを認証できません。ユーザークエリ機能を有効にするようにデバイスを設定すると、個々のユーザーの認証情報をClearPass Webサーバーに照会できます。デバイスは、ユーザーのアクセス要求トラフィックから取得したユーザーのデバイスのIPアドレスに基づいてクエリーを実行します。

ユーザークエリ機能が設定されている場合、リソースまたはインターネットへのアクセスを要求するユーザーからのトラフィックを受信したときに、デバイスのClearPass認証テーブルにユーザーのエントリーが見つからない場合、クエリプロセスが自動的にトリガーされます。ファイアウォールは、他の認証テーブルを検索しません。代わりに、ユーザーの認証情報を要求するクエリをCPPMに送信します。この例では:

-

ユーザーがリソースにアクセスしようとします。ファイアウォールは、アクセスを要求するトラフィックを受信します。ファイアウォールは、ClearPass認証テーブルでユーザーのエントリーを検索しますが、何も見つかりません。

ファイアウォールは、CPPMにユーザーの認証を要求します。

CPPMはユーザーを認証し、ユーザー認証とID情報をデバイスに返します。

ファイアウォールは、ClearPass認証テーブルにユーザー用のエントリーを作成し、ユーザーにインターネットへのアクセスを許可します。

以下の2つのメカニズムを設定することで、デバイスがリクエストを自動的に送信するタイミングを制御できます。

-

delay-query-timeパラメーターdelay-query-timeパラメーターに設定する値を決定するには、ユーザーID情報がClearPassからデバイスに転送される方法に関係するイベントと期間を理解すると役立ちます。delay-query-timeパラメーターは、クエリプロセスに影響します。CPPMが最初にWeb APIを使用してユーザーID情報をデバイスに投稿してから、デバイスがその情報でローカルClearPass認証テーブルを更新できるようになるまで、遅延が発生します。

ユーザーID情報は、まずClearPassデバイスのコントロールプレーンとデバイスのコントロールプレーンを通過する必要があります。つまり、ファイアウォールがClearPass認証テーブルにユーザーID情報を入力できるタイミングが、このプロセスで遅れる可能性があります。

このプロセスが実行されている間、認証とID情報がClearPassからデバイスに転送中のユーザーからのアクセス要求によって生成されたトラフィックがデバイスに到達する可能性があります。

ユーザークエリを すぐに送信してデバイスが自動的に応答できるようにするのではなく、秒単位で指定された

delay-query-timeパラメーターを設定して、クエリを送信する前にデバイスが一定時間待機できるようにします。遅延タイムアウトが終了すると、ファイアウォールはクエリーをCPPMに送信し、ルーティングエンジン認証テーブルに保留中のエントリーを作成します。この期間中、トラフィックはデフォルトのポリシーに一致し、ポリシー設定に応じてドロップまたは許可されます。

キューに多数のクエリ要求がある場合、ファイアウォールはClearPassへの複数の同時接続を維持してスループットを向上させることができます。ただし、これらの接続によって ClearPass に負荷がかからないように、同時接続の数は 20 以下(<=20)に制限されています。この値は変更できません。

-

ファイアウォールがClearPass認証テーブル内のトラフィックに関連するユーザーのエントリーを見つけられない場合にパケットに適用されるデフォルトポリシー。

システムのデフォルトポリシーは、パケットをドロップするように設定されています。このトラフィックに適用する別のアクションを指定するポリシーを設定することで、このアクションを上書きできます。

| Active Directoryが設定されている |

ClearPassユーザークエリ機能が有効になっている |

CLIチェック結果 |

|---|---|---|

| いいえ |

いいえ |

合格 |

| いいえ |

はい |

合格 |

| はい |

いいえ |

合格 |

| はい |

はい |

失敗 |

表の一番下の行に失敗状態が反映されないようになるには、Active Directory またはユーザークエリ機能を無効にする必要があります。両方が設定されている場合、システムは以下のエラーメッセージを表示します。

The priority of CP auth source is higher than AD auth source, and the CP user-query will shadow all AD features. Therefore, please choose either disabling CP user-query or not configuring AD.

ユーザーのクエリ要求に応答して、ClearPass Webサーバーは、要求でIPアドレスが指定されたユーザーのデバイスの情報を返します。この応答には、ISO 8601で定義されているUTC(協定世界時)で表されるタイムスタンプが含まれます。

以下にいくつかの例を示します。

-

2016-12-30T09:30:10.678123Z

-

2016-12-30T09:30:10Z

-

2016-06-06T00:31:52-07:00

| フォーマットコンポーネント |

意味 |

|---|---|

| YYYY |

2桁の月 |

| DD |

2桁の曜日 |

| ああ |

2桁の時間(00〜23) |

| ミリメートル |

2桁の分 |

| SS |

秒の 2 桁 |

| s |

秒の小数点以下を表す1つ以上の数字 |

| TZD |

タイムゾーン指定子:Zまたは+hh:mmまたは-hh:mm |

脅威と攻撃ログのフィルターとレート制限

ファイアウォールは、記録された脅威と攻撃ログをClearPass Policy Manager(CPPM)に送信します。CPPMは、ログデータを使用してセキュリティを強化することができます。また、特定のデバイスとそのユーザーに関連する脅威や攻撃を設定することもできます。詳細については、「 例:脅威と攻撃ログをフィルタリングしてレート制限するようにClearPassを設定する」を参照してください。

ClearPassが脅威と攻撃を検知してCPPMに通知する方法

ファイアウォールが脅威と攻撃イベントを検出すると、そのイベントはファイアウォールイベントログに記録されます。ファイアウォールは、syslogを使用してログをCPPMに転送します。CPPMはログを評価し、一致する条件に基づいてアクションを実行できます。ClearPassの管理者は、ファイアウォールからの情報を使用して、CPPMで適切なアクションを定義してセキュリティを強化できます。

ファイアウォール上のJunos OSは、10を超えるモジュールから発行された100種類以上のログエントリーを生成します。脅威と攻撃ログを生成するファイアウォールには、SCREENS、IDP、コンテンツセキュリティがあります。ファイアウォールとログサーバーに過負荷をかけないように、ClearPassでは、SCREENS、IDP、コンテンツセキュリティ機能によって検出されたアクティビティに応答してイベントログに書き込まれた攻撃と脅威のログエントリのみをCPPMに送信するようにファイアウォールを設定できます。

ログ送信を制御するために、以下の条件を設定できます。

-

脅威と攻撃ログのみが送信されるようにするためのログストリームフィルター。

-

伝送量を制御するレートリミッターです。デバイスログの送信は、設定したレート制限条件を超えません。

CPPM が送信するログ情報を分析するには、コンテンツが標準的で構造化された方法でフォーマットされている必要があります。ファイアウォールログの送信は、syslogプロトコルに従い、ベンダー固有の拡張機能を構造化された方法で提供できるメッセージフォーマットを備えています。

| ログエントリコンポーネント |

意味 |

フォーマット |

例文 |

|---|---|---|---|

| 優先度 |

pri = LOG_USER + 重大度。バージョンは常に1です |

PRI version |

<14>1 |

| 時間とタイムゾーン |

ログがいつ、どのタイムゾーンで記録されたか。 |

y-m-dThs.ms+time zone

|

2014-07-24T1358.362+08:00 |

| デバイス/ホスト名 |

イベントログが送信されたデバイスの名前。この値はユーザーが設定します。 |

string、 hostname |

BJソーラー |

| サービス名 |

イベントログを発行したファイアウォール機能。 |

文字列 service |

サービス_IDP |

| アプリケーション名 |

ログエントリを生成したアプリケーション。 |

文字列 application-name |

なし |

| PID |

プロセスID。 このコンテキストではプロセスIDは意味がないため、 pid は「-」に置き換えられます。 値 "-" は、プロセス ID のプレースホルダーです。 |

pid |

- |

| errmsgタグ |

ログID、名前、エラーメッセージタグ |

string、 log-name and tag |

IDP_ATTACK_LOG_EVENT |

| errmsgタグ角ブラケット |

ログの内容は角括弧で囲まれています。 |

[ ] |

- |

| OID |

シャーシデーモン(chassisd)から提供される製品ID。 |

junos@oid |

junos@2636.1.1.1.2.86 |

| エポック時間 |

エポックの後にログが生成された時間 |

number |

1421996988 |

Aruba ClearPassに送信される脅威と攻撃のログ

ファイアウォールとポリシー適用機能は、Aruba ClearPassと連携して、攻撃と脅威のイベントログを使用して、潜在的および実際の攻撃から企業のリソースを保護します。ファイアウォールスクリーン、IDP、コンテンツセキュリティコンポーネントによって生成されるこれらのログは、企業のネットワークセキュリティを脅かす攻撃と脅威の種類を明確に特定します。

ファイアウォールは、全体的なログエントリーから脅威や攻撃イベントを報告するログをフィルタリングし、これらのログエントリーをClearPass Policy Manager(CPPM)に転送して、企業のセキュリティポリシーの評価と実施に使用します。ファイアウォールは、設定したレート制限条件によって決定されたボリュームでログを送信します。

| ログタイプ |

説明 |

|---|---|

| RT_SCREEN_ICMP |

ICMP攻撃 |

| RT_SCREEN_ICMP_LS |

|

| RT_SCREEN_IP |

IP攻撃 |

| RT_SCREEN_IP_LS |

|

| RT_SCREEN_TCP |

TCP攻撃 |

| RT_SCREEN_TCP_LS |

|

| RT_SCREEN_TCP_DST_IP |

TCP宛先IP攻撃 |

| RT_SCREEN_TCP_DST_IP_LS |

|

| RT_SCREEN_TCP_SRC_IP |

TCPソースIP攻撃 |

| RT_SCREEN_TCP_SRC_IP_LS |

|

| RT_SCREEN_UDP |

UDP攻撃 |

| RT_SCREEN_UDP_LS |

|

| AV_VIRUS_DETECTED_MT |

ウイルス感染 ウイルスがアンチウィルススキャナーによって検出されました。 |

| AV_VIRUS_DETECTED_MT_LS |

|

| ANTISPAM_SPAM_DETECTED_MT |

スパム 特定されたメールはスパムであることが検出されました。 |

| ANTISPAM_SPAM_DETECTED_MT_LS |

|

| IDP_APPDDOS_APP_ATTACK_EVENT |

アプリケーションレベルのAppDDoS(分散サービス拒否)攻撃 AppDDoS攻撃は、クライアントトランザクションの数が、ユーザーが設定した接続、コンテキスト、および時間バインディングのしきい値を超えた場合に発生しました。 |

| IDP_APPDDOS_APP_ATTACK_EVENT_LS |

|

| IDP_APPDDOS_APP_STATE_EVENT |

AppDDoS攻撃 AppDDoSの状態遷移は、アプリケーショントランザクションの数が、ユーザーが設定した接続またはコンテキストのしきい値を超えた場合に発生しました。 |

| IDP_APPDDOS_APP_STATE_EVENT_LS |

|

| IDP_ATTACK_LOG_EVENT |

IDPによって発見された攻撃 IDPが攻撃のログエントリを生成しました。 |

| IDP_ATTACK_LOG_EVENT_LS |

JIMS付きClearPass

ファイアウォールは、ユーザー識別情報としてジュニパー Identity Management Service(JIMS)とClearPassに依存しています。ClearPassとジュニパー Identity Management Service(JIMS)を同時に設定できます。ClearPassとJIMSを同時に設定すると、ファイアウォールはユーザー識別エントリについてJIMSにクエリでき、ClearPassはWeb APIを介してこれらのエントリをデバイスにプッシュできます。詳細については、「 例: JIMS で ClearPass を設定する」を参照してください。

ClearPassとJIMSはどのように連携しますか?

ユーザーがCPPMによって認証されると、CPPMはWeb APIを使用してユーザーまたはデバイス情報をファイアウォールにプッシュします。ファイアウォールはユーザーの認証エントリーまたはデバイス情報を構築し、ユーザートラフィックはセキュリティポリシーに基づいてファイアウォールを通過できます。Windows Active Directoryクライアントがドメインにログオンすると、ファイアウォールはバッチクエリを介してJIMSからクライアントのユーザーまたはデバイス情報を取得します。認証テーブルは、JIMSによって提供されるエントリで更新されます。ユーザートラフィックは、セキュリティポリシーに基づいてデバイスを通過できます。

JIMS IPクエリーとClearPassユーザークエリーの両方が有効になっている場合、ファイアウォールは常にClearPassに最初にクエリーを実行します。CPPMがIPユーザーマッピング情報を返した場合、その情報はその後認証テーブルに追加されます。CPPMがIPユーザーマッピング情報を返さない場合、またはファイアウォールがIPユーザーマッピングなしでCPPMから応答を受信した場合、ファイアウォールはJIMSにクエリしてIPユーザーまたはグループマッピングを取得します。

JIMSとCPPMの両方からIPユーザーまたはグループマッピングを受信すると、ファイアウォールは最新の認証エントリを考慮し、既存の認証エントリを上書きします。

秒単位で指定された delay-query-time パラメーターを設定することで、デバイスがクエリを送信する前に一定時間待機できます。遅延時間は、ClearPassとJIMSで同じ値にする必要があります。それ以外の場合は、エラーメッセージが表示され、コミットチェックに失敗します。

JIMSとCPPMの両方からIPユーザーまたはグループマッピングを受信すると、デバイスは最新の認証エントリを考慮し、既存の認証エントリを上書きします。

ClearPassとJIMSの連携に関するさまざまなシナリオ

JIMSを使用したClearPassの仕組みのシナリオに関する詳細な説明は次のとおりです。

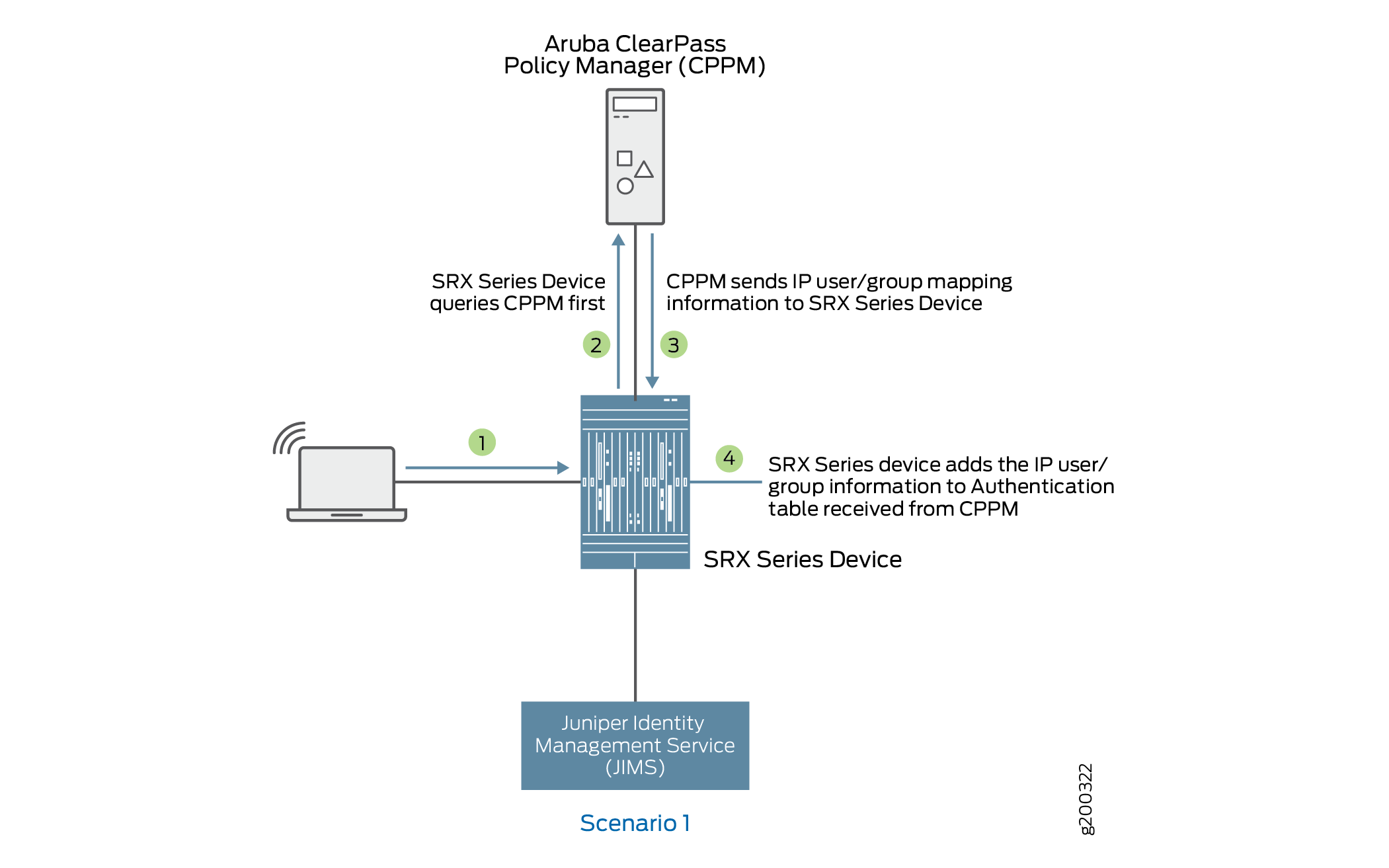

シナリオ 1:CPPM が IP ユーザーまたはグループマッピング情報で応答した場合のファイアウォールの動作

図4は、ファイアウォールがCPPMにIPユーザーまたはグループマッピング情報をクエリし、認証テーブルに追加する場合を示しています。

-

ユーザーがリソースにアクセスしようとします。ファイアウォールがトラフィック要求を受信すると、ClearPass認証テーブルとローカルのActive Directory認証テーブルでユーザーのエントリーを検索しますが、ユーザー情報は見つかりません。

-

ファイアウォールは、ClearPassにユーザーIDを照会します。

-

ClearPassは、IPユーザーまたはグループマッピング情報をファイアウォールに送信します。

-

ファイアウォールによって認証テーブルに情報が追加されます。

図4:CPPMがIPユーザーまたはグループマッピング情報 で応答した場合のファイアウォールの動作

で応答した場合のファイアウォールの動作

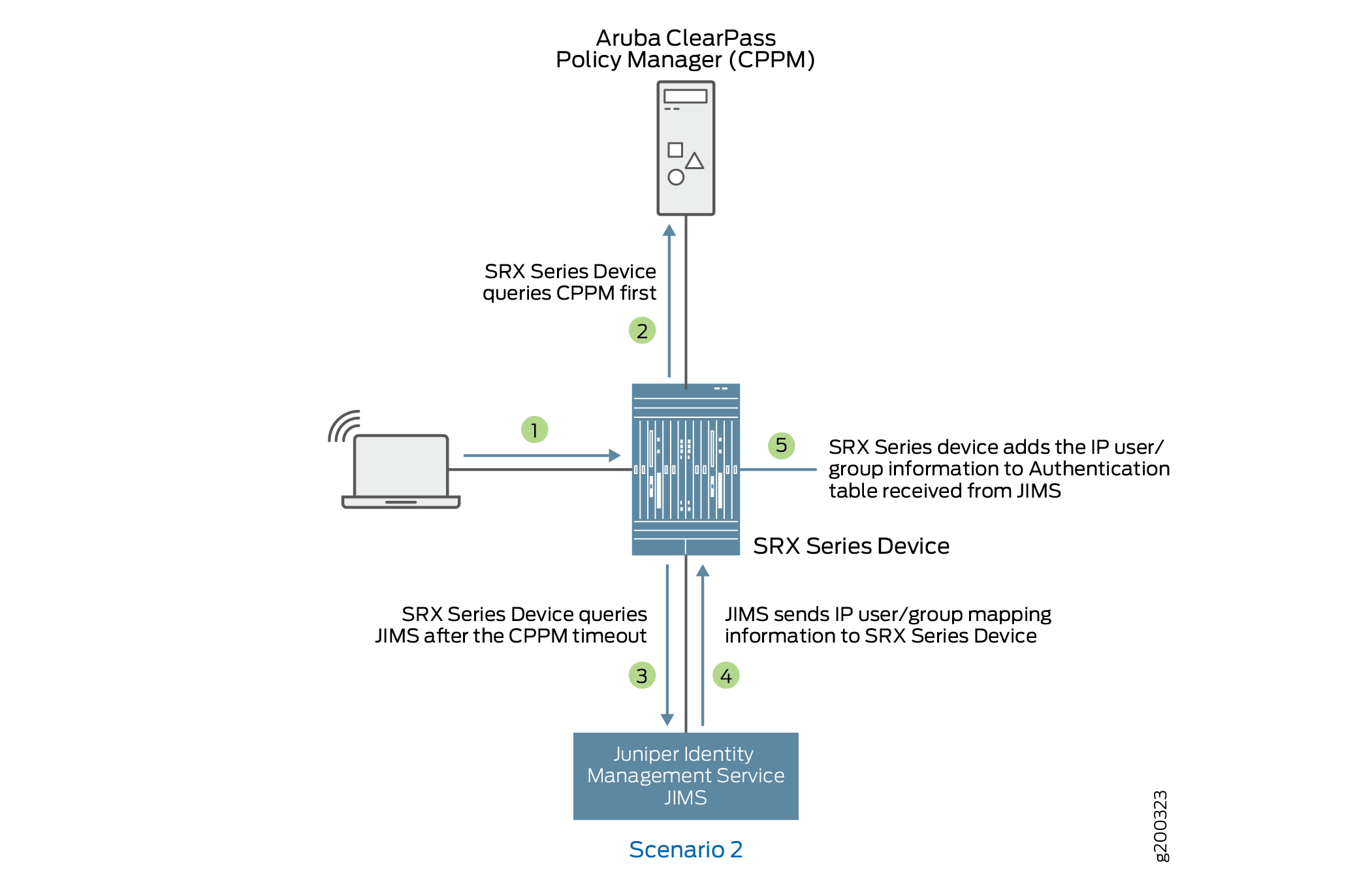

シナリオ 2:CPPM が応答しない場合、または CPPM が応答して IP ユーザーまたはグループ マッピング情報がない場合のファイアウォールの動作

図5は、ファイアウォールがJIMSに問い合わせるときに、応答がないか、CPPMから受信したIPユーザーやグループマッピング情報がないかどうかを示しています。

-

ユーザーがリソースにアクセスしようとします。ファイアウォールはトラフィック要求を受信すると、ClearPass 認証テーブルと認証テーブルJIMSユーザーのエントリを検索しますが、ユーザー情報は見つかりません。

-

ファイアウォールは、ClearPassにユーザーIDを照会します。

-

ファイアウォールがClearPassからの応答を受信しない場合、ファイアウォールはJIMSにクエリします。

-

JIMSは、IPユーザーまたはグループマッピング情報をファイアウォールに送信します。

-

ファイアウォールは、JIMSから受信した情報を認証テーブルに追加します。

ドメインと関心のあるグループ

デバイス上でユーザーIDグループ情報を管理する方法は、ドメイングループと関心のあるグループという2つの概念によって支配されています。

ドメイングループ

デバイスは、ドメイン名前空間でのユーザー名の処理方法に関して通常の手順に従います。名前空間を利用して、同じ名前 ( admin など) が、異なるソースからの異なるドメインにある名前を区別します。異なるドメインに属しているため、名前が競合することはありません。

IPユーザーマッピングの一部であるグループは、そのドメインが特定のドメインかGLOBALドメインかにかかわらず、常にドメインに属します。IPユーザーマッピングでドメイン名が指定されていない場合は、GLOBALドメインが想定されます。

| IPユーザーマッピングにドメイン名が含まれていますか? |

グループにはどのドメインが適用されますか? |

|---|---|

| いいえ 次に例を示します。 IP, , user1, group-list 2番目のコンマはドメイン名のプレースホルダーとして機能し、GLOBALドメインが適用されます。 |

グループリストに含まれるグループは、GLOBALドメインに属します。 |

| はい 次に例を示します。 IP, domain1, user1, group-list この例では、IPユーザーマッピングでドメイン名がdomain1として指定されています。 |

ドメイン名domain1は、CPPMからのIPユーザーマッピングに含まれており、使用されます。これは、パケット転送エンジン上のClearPass認証テーブル内の認証済みユーザーのエントリーに保持されます。 |

関心のあるグループ

グループがセキュリティポリシーによって参照されている場合、つまりポリシーのソースIDフィールドで指定されている場合、 グループは関心のあるグループ として認定されます。ルーティングエンジン認証テーブルでは、各ユーザーエントリーには、セキュリティポリシーが存在するグループの名前を識別するポリシーリストによって参照されるグループが含まれています。ユーザーエントリに含まれるグループが現在セキュリティポリシーで使用されていない場合、このリストには含まれません。グループは、ポリシーリストで参照されているグループに出入りできます。

-

関心のあるグループリスト

関心のあるグループリスト、またはポリシーによって参照されるグループのリストは、グループ全体のサブセットです。これは、ユーザー認証エントリのグループリストとセキュリティポリシーのソースIDリストの共通部分です。つまり、ClearPass認証テーブルのユーザーエントリーに含まれるグループは、関心のあるグループとして認められます。ルーティングエンジンは、セキュリティポリシーによって参照されているグループのみを、パケット転送エンジンのClearPass認証テーブルのユーザーエントリーに同期します。

仕組みは次のとおりです。

-

UserIDデーモンは、CPPMから完全なIPユーザーロール(グループ)マッピングを取得します。

-

グループごとに、UserID デーモンは、それを参照するセキュリティー・ポリシーがあるかどうかを判別することによって、関心のあるグループであるかどうかを識別します。適格なグループは、ルーティングエンジンのポリシーリストで参照されるグループに含まれます。UserIDデーモンは、残りのユーザー認証およびID情報とともに、パケット転送エンジン関心のあるグループのClearPass認証テーブル内のユーザーエントリーに同期します。

ルーティングエンジンのユーザーエントリーに関心のあるグループリストは、以下のイベントに基づいて変わる可能性があります。

-

新しいセキュリティポリシーが、ルーティングエンジンのユーザーエントリーに含まれるグループを参照するように設定されていますが、このグループはエントリーの参照グループリストにまだ含まれていません。

-

送信元ID内のグループを参照している、現在設定されているセキュリティポリシーが削除されます。

次の例を考えてみましょう。

-

CPPMが2人のユーザーについて以下の情報をファイアウォールに投稿したとします。

192.51.100.1, abe, group1, group2, group3, group4, healthy 192.0.2.21, john, group1, group5, healthy

-

デバイスがポスチャをマッピングし、グループとして定義した後、デバイスルーティングエンジン認証テーブル内の2つのユーザーエントリーは次のように表示されます。

192.51.100.1, abe, group1, group2, group3, group4, posture-healthy 192.0.2.21, john, group1, group5, posture-healthy

-

複数のセキュリティポリシーに、group1、group3、posture-healthyのいずれかを参照するsource-identityフィールドが含まれているとします。

先述のセット(元のグループリストとグループを参照するセキュリティポリシーのリスト)の共通部分により、以下の関心のあるグループリストになります。

-

ユーザーjohnの場合、ポリシーリストで参照されるグループにはgroup1とposture-healthyが含まれます。

-

ユーザーabeの場合、ポリシーリストで参照されるグループには、group1、group3、posture-healthyが含まれます。

-

ここで、source-identityフィールドがgroup1を指定したセキュリティポリシーが削除されたとします。2人のユーザー(johnとabe)のユーザー認証エントリーのポリシーリストで参照されるグループが変更され、以下のような結果になります。

-

ユーザーjohnの場合、リストにはposture-healthyのみが含まれます。

-

ユーザー abe の場合、リストには group3 と posture-healthy が含まれます。

-

表6は 、グループがセキュリティポリシーによって参照 されていない ため、関心のあるグループではない場合のClearPass認証テーブルへの影響を示しています。

| セキュリティポリシーの設定と変更 |

ClearPass認証テーブルパケット転送エンジンエントリーに及ぼす影響 |

|---|---|

| Case 1: ファイアウォールは、CPPMからユーザーのIPユーザーマッピングを取得します。 ユーザーマッピング内のどのグループも、セキュリティポリシーによって参照されません。 |

|

| CPPM からの IP ユーザー マッピング: 203.0.113.9, ,user1, g1, g2, g3, g4 |

このユーザーのパケット転送エンジンのClearPass認証テーブルに書き込まれたユーザー認証エントリーには、グループが含まれていません。 203.0.113.9 , ,user1 |

| Case 2: ファイアウォールは、CPPMからユーザーのIPユーザーマッピングを取得します。グループリストとセキュリティポリシーリストと照合し、そのうちの2つのグループがセキュリティポリシーによって参照されていることがわかります。 |

|

| ルーティングエンジンでのIPユーザーマッピング: 192.0.2.1, domain1, user2, g1, g2, g3, g4 |

このユーザーのパケット転送エンジンのClearPass認証テーブルに書き込まれたユーザー認証エントリーには、ルーティングエンジンのポリシーリストで参照されるグループに含まれる以下のグループが含まれています。 192.0.2.1, domain1, user2, g2, g4 |

ユーザーがすでに別のソースによって認証されている場合

例えば、デバイスルーティングエンジン認証テーブルとパケット転送エンジン上の個々のMicrosoft Active Directory認証テーブルに、Active Directoryによって認証されたユーザーのエントリーが含まれていることがあります。通常どおり、CPPMはユーザーのIPユーザーマッピングをデバイスに送信します。ルーティングエンジン認証テーブルはActive DirectoryとClearPassの両方に共通であるため、デバイスは問題を解決する必要があります。

デバイスがこの状況を処理する方法は次のとおりです。

-

ルーティングエンジン認証テーブル上:

-

デバイスは、共通ルーティングエンジン認証テーブル内のユーザーのActive Directory認証エントリーを、CPPMからのユーザーのIPユーザーマッピングから新しく生成されたエントリで上書きします。

これで、IPアドレスやユーザー名の競合はありません。

-

-

パケット転送エンジンの場合:

-

デバイスは、Active Directory認証テーブルからユーザーの既存のActive Directory認証エントリを削除します。

これにより、IPアドレスに関連付けられたアクティブなセッションが削除されます。

-

デバイスは、CPPM 認証ユーザー用の新しいエントリーを パケット転送エンジン ClearPass 認証 テーブルに生成します。

IPユーザーマッピングエントリーに関連付けられたトラフィックは、ClearPass認証テーブルでのユーザー認証に基づいて新しいセッションを開始します。

-

ClearPass認証テーブル

ファイアウォールはCPPMから情報を受信します。ファイアウォールは、ユーザーの認証情報とID情報を抽出し、分析します。ファイアウォールは、このユーザー情報を保持するために、パケット転送エンジン側にClearPass認証テーブルを作成します。ファイアウォールがClearPassから情報を受信すると、認証されたユーザーのClearPass認証テーブルにエントリーが生成されます。ファイアウォールは、ユーザーからアクセス要求を受信すると、ClearPass認証テーブルをチェックしてユーザーが認証されていることを確認し、ユーザーからのトラフィックに一致するセキュリティポリシーを適用できます。

ClearPass認証テーブルのデフォルト優先度値は110です。ローカル認証テーブルのエントリーを100から120に変更して、パケット転送エンジン上に他の認証テーブルがあるかどうかをまずClearPass認証テーブルを確認するようにファイアウォールに指示する必要があります。

ファイアウォールはClearPass認証テーブルをどのように管理しますか?

ファイアウォールは、CPPMから認証されたユーザーID情報を取得し、ClearPass認証テーブルにエントリーを生成し、それらのエントリーをセキュリティポリシーやユーザーイベントに関連して管理します。ClearPassは、ファイアウォールの認証ソースとして機能します。CPPMは、認証したユーザーに関する情報をファイアウォールに送信します。ファイアウォールのUserIDデーモンプロセスは、この情報を受け取って処理し、この目的のために生成された独立したClearPass認証テーブル内のパケット転送エンジン側に同期します。

デバイスの管理者は、認証されたユーザーID情報をセキュリティポリシーで使用して、保護されたリソースやインターネットへのアクセスを制御できます。

デバイスがCPPMから取得し、個々のClearPass 認証テーブルに同期されたグローバルルーティングエンジン認証テーブルにエントリを作成するために使用するユーザーID情報の収集は、ユーザー名と関連グループリストがユーザーのデバイスのIPアドレスにマッピングされるため、マッピング、より一般的にはIPユーザーマッピングと呼ばれます。

グループリストでは、ClearPass認証テーブルのユーザー認証エントリーごとに、ユーザーが属するグループと、デバイスが正常かどうかなど、デバイスの状態を示すポスチャトークンなどの他の情報が識別されます。

ClearPass認証テーブル内のユーザー認証エントリー

ファイアウォールのIPアドレスは、ClearPass認証テーブルエントリー内のユーザー名とそのグループに関連付けられているため、セキュリティポリシーでユーザー名またはグループ名を使用してユーザーを識別することができ、使用するデバイスのIPアドレスに直接依存する必要はありません。グループリストでは、ClearPass認証テーブルのユーザー認証エントリーごとに、ユーザーが属するグループと、デバイスが正常かどうかなど、デバイスの状態を示すポスチャトークンなどの他の情報が識別されます。ClearPass認証は、認証テーブルにユーザーIDと認証エントリーがあるユーザーごとに、最大2048の認証セッションを管理します。

ユーザーエントリーごとに、エントリー内のグループまたはロールの数は200を超えることはできません。容量に達すると、追加のロールが破棄され、以下のsyslogメッセージが送信されます。

userid_get_and_check_adauth_num: src_ip ip-address user domain:user dropped.record numrecord-number has arrived max num of db

CPPMは、以下の形式でユーザー情報をデバイスに投稿します。デバイスはこの情報のすべてを使用するわけではありません。

<userfw-entries>

<userfw-entry>

<source>Aruba ClearPass</source>

<timestamp>2016-01-29T0310Z</timestamp>

<operation>logon</operation>

<IP>192.0.2.123</IP>

<domain>my-company-domain</domain>

<user>user1</user>

<role-list>

<role>human-resources-grp</role>

<role>[User Authenticated],/role>

</role-list>

<posture>HEALTHY</posture>

<device_category>Computer</device_category>

</userfw-entry>

</userfw-entries>

これは、ユーザー用のClearPass認証テーブルエントリの形式であり、その後にエントリの例とそのコンポーネントの説明が続きます。

IP-address, domain, user, user-group-list

次の例では、ユーザーは human-resources-grp グループと posture-healthy グループの 2 つのグループに属しています。ファイアウォールは、CPPMからグループ名にポスチャ情報を変更します。デバイスがポスチャの健全なグループ(ロール)に属している場合、すべてのユーザーがマーケティングサーバーにアクセスできるようにするセキュリティポリシーを設定することができます。

192.0.2.11 , my-company-domain, lin, human-resources-grp, posture-healthy

-

IPアドレス

これは、使用されたデバイスのIPアドレスです。

-

ユーザーが属するドメインの名前。

この例では、ドメイン名は「my-company-domain」です。ドメイン名が指定されていない場合は、デフォルトのドメイン名GLOBALが使用されます。

-

ユーザー名

ユーザー名は、ネットワークへの接続に使用するユーザーのログイン名で、この例ではlinです。

この名前は、使用されているデバイスに関係なく一定です。

ソースアイデンティティタプルが、使用されたデバイスのIPアドレスではなく、ユーザー名またはグループ名によってトラフィックの送信元を識別するセキュリティポリシーを設定する場合、セキュリティポリシーがデバイスに依存していないかのようになります。これは、使用しているデバイスに関係なく、ユーザーのアクティビティに適用されます。

-

ユーザーが属する1つ以上のグループ

ここで、 利害関係者の 概念とセキュリティポリシーとの関係が重要になります。関心のあるグループとは、セキュリティポリシーで参照されるグループです。関心のあるグループの概念については、このトピックの後半で説明します。

ユーザーが複数のデバイスを使用してネットワークに接続している場合、そのユーザーに対して複数のIPユーザーマッピングが存在する可能性があることに注意してください。各マッピングには、ユーザー名とIPアドレスと組み合わせた独自の値(ドメイン名とグループリスト)があります。

例えば、3つの別々のデバイスを使用してネットワークに接続しているユーザーabeには、以下の3つのIPアドレスとユーザー名のマッピングが存在する場合があります。

203.0.113.5 abe, marketing-grp, posture-healthy 192.0.2.34 abe, marketing-grp, posture-transition 203.0.133.19 abe, marketing-grp, posture-unknown

ファイアウォールが 110.208.132.23, abe のログアウトメッセージを受信するとします。以下の部分的なユーザー認証エントリーは、ユーザーabeが現在2台のデバイスのみを使用してネットワークにログインしていることを示しています。

192.0.2.34 abe, marketing-grp, posture-transition 203.0.133.19 abe, marketing-grp, posture-unknown

2048を超えるセッションがClearPass 認証テーブルの1つの認証エントリに関連付けられている場合、ClearPassのアクティブディレクトリはオーバーフローの原因となったセッションを管理しません。その結果、これらのセッションのユーザー識別情報は、それらのセッションのセッション終了ログに報告されません。

ClearPassタイムアウト設定

Aruba ClearPassのタイムアウト設定とは何ですか?

Aruba ClearPass認証テーブルの認証認証エントリーには、エントリーの有効期限が切れるタイムアウト値が含まれています。無効なエントリに固有のタイムアウト設定を構成することで、認証テーブル内の無効なユーザー認証エントリがユーザーを検証する前に期限切れになるのを防ぐことができます。無効な認証エントリのタイムアウト設定は、有効なエントリに適用される一般的な認証エントリのタイムアウト設定とは別です。

ClearPass機能では、認証されていないユーザーがネットワークに参加しようとしているときに、ユーザーのデバイスのIPアドレスが見つからない場合(つまり、パケット転送エンジンにない場合)、デバイスはAruba ClearPassにユーザーの情報をクエリします。クエリーが失敗した場合、システムがユーザーに対して無効な認証エントリーを生成します。無効なタイムアウト設定の値を設定すると、そのタイムアウトがエントリーに適用されます。無効なエントリのタイムアウトを設定しない場合、デフォルトのタイムアウトである30分が新しいエントリに適用されます。無効なエントリタイムアウトは、状態が有効または保留中から無効に変更されたエントリにも適用されます。

Aruba ClearPassのタイムアウト設定はどのように機能しますか?

次のコマンドを使用して、ClearPass 認証テーブル内のエントリーに対して無効な認証エントリータイムアウトを設定します。ここでは、ClearPass認証テーブル内の無効な認証エントリは、作成されてから22分後に期限切れになります。

user@host# set services user-identification authentication-source aruba-clearpass invalid-authentication-entry-timeout 22

-

ClearPassの無効な認証エントリのタイムアウト値を最初に設定すると、設定 後に 生成された無効な認証エントリに適用されます。ただし、既存の無効な認証エントリーはすべて、デフォルトのタイムアウトである30分を保持します。

-

無効な認証エントリのタイムアウト設定を構成しない場合、すべての無効な認証エントリにデフォルトのタイムアウトである30分が適用されます。

無効な認証エントリのタイムアウト設定を構成し、後で削除した場合、削除後に生成された新しい無効な認証エントリにデフォルト値が適用されます。ただし、設定された値が以前に適用されていた既存の無効な認証エントリーには、その値が保持されます。

-

無効な認証エントリのタイムアウト値の設定を変更すると、値を変更 した後 に作成されたすべての無効な認証エントリに新しい値が適用されます。ただし、既存の無効な認証エントリーはすべて、以前の無効な認証エントリーのタイムアウト設定を保持します。以前にデフォルト値の 30 分が適用されていたエントリには、その設定が保持されます。

-

エントリーの保留中または有効な状態が「無効」に変更されると、無効な認証エントリーのタイムアウト設定が適用されます。

無効な認証エントリの状態が保留中または有効に変更されると、無効な認証エントリのタイムアウト設定は適用されなくなります。共通認証エントリーのタイムアウトに設定されたタイムアウト値が適用されます。

表7:ClearPass認証テーブル内の無効なエントリーに対する無効な認証タイムアウト 無効なエントリタイムアウト設定

初期無効エントリタイムアウト設定

経過時間

新しい無効なエントリタイムアウト構成設定

既存の無効なエントリに対する最終タイムアウト設定

新しい無効な認証エントリ

50

50

既存の無効なエントリタイムアウト

20

5

50

15

既存の無効なエントリタイムアウト

0

40

20

0

既存の無効なエントリタイムアウト

40

20

0

20