GTP の NAT

ネットワーク アドレス変換(NAT)プロトコルは、内部 GPRS ネットワークとインターネット(外部ネットワーク)間の GTP トラフィックを検査するために使用され、その逆も同様です。

GTP の NAT について

汎用パケット無線サービス(GPRS)インターフェイスは、同じルーティング インスタンスで GPRS トンネリング プロトコル(GTP)インスペクションと NAT(ネットワーク アドレス変換)の両方を同時にサポートします。静的NATで設定されたGTPパケットをネットワーク内で検査すると、IPヘッダー内のアドレスのみが変換されます。ペイロード内のアドレスは変換されません。エンドポイントごとに、関連する GTP セッションは同じゾーンと仮想ルーターに属している必要があります。これは、ペイロード内のヘッダー ソース IP、C トンネル IP、U トンネル IP が、パケットの同じスコープで定義されていることを意味します。

NAT を有効にした場合、外部 IP パケットのみ変換する必要があります。埋め込まれた IP アドレスは変換されません。

GTP パケット フロー中、ソース IP アドレスと宛先 IP アドレスを同時に NAT に変換することはできません。デバイス上の NAT ルール設定を削除または無効化すると、NAT ルール関連の GSN および GTP トンネルが削除されます。NAT ルールに関連する GSN 番号とトンネル番号が巨大な場合、この削除プロセスは数分かかります。

例:NAT での GTP インスペクションの設定

この例では、NAT ルールを設定して、プライベート IP(ルーティング可能ではなくネットワーク内の IP)をパブリック IP(ネットワーク外でルーティング可能な IP)にマッピングする方法を示します。また、内部ネットワークと外部ネットワーク間の GTP トラフィックを検査する方法も示しています。

要件

開始する前に、GTP を有効にした後にデバイスを再起動する必要があります。デフォルトでは、デバイスでは GTP は無効になっています。

概要

この例では、アドレス 10.0.0.254/8 および 123.0.0.254/8 でインターフェイスを ge-0/0/0 および ge-0/0/1 として設定します。その後、セキュリティ ゾーンと静的 NAT を設定します。セキュリティ ポリシーで GTP サービスを有効にして、2 つのネットワーク間の双方向トラフィックを許可し、内部ネットワークと外部ネットワーク間のトラフィックを確認します。

構成

手順

CLI クイックコンフィギュレーション

この例のセクションを迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、コマンドを 階層レベルの [edit] CLI にコピー アンド ペーストして、設定モードから を入力 commit します。

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.254/8 set interfaces ge-0/0/1 unit 0 family inet address 123.0.0.254/8 set security zones security-zone zone1 interfaces ge-0/0/0.0 host-inbound-traffic system-services all set security zones security-zone zone1 host-inbound-traffic protocols all set security zones security-zone other-zone interfaces ge-0/0/1.0 host-inbound-traffic system-services all set security zones security-zone other-zone host-inbound-traffic protocols all set security address-book global address gsn1 10.0.0.1/8 set security address-book global address other-gsn 20.0.0.1/8 set security nat static rule-set rs1 from zone other-zone set security nat static rule-set rs1 rule r1 match destination-address 123.0.0.1/32 set security nat static rule-set rs1 rule r1 then static-nat prefix 10.0.0.1/32 set security nat proxy-arp interface ge-0/0/0.0 address 123.0.0.1/32 set security gprs gtp profile gtp1 set security gprs gtp profile gtp1 timeout 1 set security gprs gtp profile gtp1 seq-number-validated set security policies from-zone zone1 to-zone other-zone policy out-gtp match source-address gsn1 set security policies from-zone zone1 to-zone other-zone policy out-gtp match destination-address other-gsn set security policies from-zone zone1 to-zone other-zone policy out-gtp match application junos-gprs-gtp set security policies from-zone zone1 to-zone other-zone policy out-gtp then permit application-services gprs-gtp-profile gtp1 set security policies from-zone other-zone to-zone zone1 policy in-gtp match source-address other-gsn set security policies from-zone other-zone to-zone zone1 policy in-gtp match destination-address gsn1 set security policies from-zone other-zone to-zone zone1 policy in-gtp match application junos-gprs-gtp set security policies from-zone other-zone to-zone zone1 policy in-gtp then permit application-services gprs-gtp-profile gtp1

手順

NATでGTPインスペクションを設定するには:

インターフェイスを設定します。

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.254/8 user@host# set interfaces ge-0/0/1 unit 0 family inet address 123.0.0.254/8

ゾーンの設定とセキュリティ

[edit security] user@host# set zones security-zone zone1 interfaces ge-0/0/0.0 host-inbound-traffic system-services all user@host# set zones security-zone zone1 host-inbound-traffic protocols all user@host# set zones security-zone other-zone interfaces ge-0/0/1.0 host-inbound-traffic system-services all user@host# set zones security-zone other-zone host-inbound-traffic protocols all

アドレス帳を定義します。

[edit security] user@host# set address-book global address gsn1 10.0.0.1/8 user@host# set address-book global address other-gsn 20.0.0.1/8

NAT ルールを定義します。

[edit security nat] user@host# set static rule-set rs1 from zone other-zone user@host# set static rule-set rs1 rule r1 match destination-address 123.0.0.1/32 user@host# set static rule-set rs1 rule r1 then static-nat prefix 10.0.0.1/32 user@host# set proxy-arp interface ge-0/0/0.0 address 123.0.0.1/32

GTP プロファイルを有効にします。

[edit security gprs gtp] user@host# set profile gtp1 user@host# set profile gtp1 timeout 1 user@host# set profile gtp1 seq-number-validated

GTP トラフィックを確認します。

[edit security policies] user@host# set from-zone zone1 to-zone other-zone policy out-gtp match source-address gsn1 user@host# set from-zone zone1 to-zone other-zone policy out-gtp match destination-address other-gsn user@host# set from-zone zone1 to-zone other-zone policy out-gtp match application junos-gprs-gtp user@host# set from-zone zone1 to-zone other-zone policy out-gtp then permit application-services gprs-gtp-profile gtp1 user@host# set from-zone other-zone to-zone zone1 policy in-gtp match source-address other-gsn user@host# set from-zone other-zone to-zone zone1 policy in-gtp match destination-address gsn1 user@host# set from-zone other-zone to-zone zone1 policy in-gtp match application junos-gprs-gtp user@host# set from-zone other-zone to-zone zone1 policy in-gtp then permit application-services gprs-gtp-profile gtp1

結果

設定モードから、 コマンドを入力して設定を show security 確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security

gprs {

gtp {

profile gtp1 {

timeout 1;

seq-number-validated;

}

}

}

address-book {

global {

address gsn1 10.0.0.1/8;

address other-gsn 20.0.0.1/8;

}

}

nat {

static {

rule-set rs1 {

from zone other-zone;

rule r1 {

match {

destination-address 123.0.0.1/32;

}

then {

static-nat {

prefix {

10.0.0.1/32;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

123.0.0.1/32;

}

}

}

}

policies {

from-zone zone1 to-zone other-zone {

policy out-gtp {

match {

source-address gsn1;

destination-address other-gsn;

application junos-gprs-gtp;

}

then {

permit {

application-services {

gprs-gtp-profile gtp1;

}

}

}

}

}

from-zone other-zone to-zone zone1 {

policy in-gtp {

match {

source-address other-gsn;

destination-address gsn1;

application junos-gprs-gtp;

}

then {

permit {

application-services {

gprs-gtp-profile gtp1;

}

}

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone zone1 {

host-inbound-traffic {

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone other-zone {

host-inbound-traffic {

protocols {

all;

}

}

interfaces {

ge-0/0/1.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

}

デバイスの設定が完了したら、設定モードから を入力します commit 。

ネットワーク アドレス変換-プロトコル変換について

ネットワーク アドレス変換プロトコル変換(NAT-PT)は、IPv4 アドレス形式から IPv6 アドレス形式まで、2 方向で実行できるプロトコル変換メカニズムであり、その逆も同様です。NAT-PTは、IPv6ネットワーク内のアドレスをIPv4ネットワーク内のアドレスとバインドし、その逆もまた、アドレスレルム間を通過するデータグラムに透過的なルーティングを提供します。

各方向において、静的NATは、1つのIPサブネットから別のIPサブネットへの1対1マッピングを定義します。マッピングには、一方向への宛先 IP アドレス変換と、逆方向の送信元 IP アドレス変換が含まれます。

NAT-PT の主な利点は、エンド デバイスとネットワークで IPv4 アドレスまたは IPv6 アドレスのいずれかを実行でき、トラフィックを任意の側から開始できることです。

例:SCTPマルチホーミングを使用したIPv4とIPv6エンドポイント間でNAT-PTを設定することで、トラフィック制御を強化する

この例では、IPv4エンドポイントとIPv6エンドポイントの間でNAT-PTを設定することで、トラフィック制御を強化する方法を示しています。NAT-PTは、IPv4およびIPv6データグラムのプロトコル非依存変換を通じて、IPv6専用ノードとIPv4専用ノード間の通信を可能にするプロトコル変換メカニズムであり、セッションの状態情報は必要ありません。NAT-PTは、IPv6ネットワーク内のアドレスをIPv4ネットワーク内のアドレスとバインドし、その逆もまた、アドレスレルム間を通過するデータグラムに透過的なルーティングを提供します。NAT-PT の主な利点は、エンド デバイスとネットワークで IPv4 アドレスまたは IPv6 アドレスのいずれかを実行でき、トラフィックを任意の側から開始できることです。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

-

SRX5400デバイス

-

2つのIPv6アドレスを使用してSRX5400デバイスに接続されたエンドポイントA

-

2つのIPv4アドレスを使用してSRX5400デバイスに接続されたエンドポイントB

概要

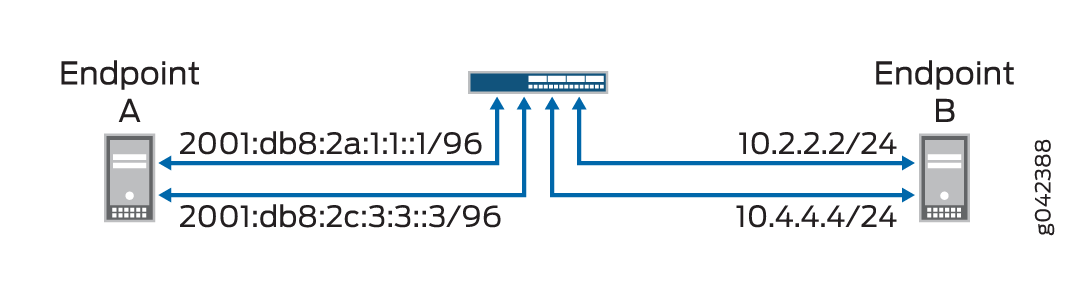

この例では、IPv4エンドポイントとIPv6エンドポイントの間にNAT-PTを設定します。エンドポイントAは2つのIPv6アドレスを使用してSRX5400デバイスに接続され、エンドポイントBは2つのIPv4アドレスを使用してSRX5400デバイスに接続されます。

SRX5400デバイスは、IPヘッダーとIPアドレスリスト(INIT/INT-ACKメッセージにある)をIPv4アドレス形式とIPv6アドレス形式の間で変換するように設定できます。各方向において、静的NATは、1つのIPサブネットから別のIPサブネットへの1対1マッピングを定義します。マッピングには、一方向への宛先 IP アドレス変換と逆方向の送信元 IP アドレス変換が含まれます。

図 1 は、この例で使用するネットワーク トポロジーを示しています。

トポロジ

エンドポイント間の NAT-PT

エンドポイント間の NAT-PT

IPv4 と IPv6 エンドポイント間の NAT-PT の詳細の設定については、表 1 を参照してください。

| エンドポイント |

アドレス 1 |

アドレス 2 |

|---|---|---|

| A(IPv6) |

2001:db8:2a:1:1::1/96 |

2001:db8:2c:3:3::3/96 |

| B(IPv4) |

10.2.2.2/24 |

10.4.4.4/34 |

構成

CLI クイックコンフィギュレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを 階層レベルの [edit] CLI にコピー アンド ペーストして、設定モードから を入力 commit します。

set interfaces ge-4/0/0 unit 0 family inet address 10.1.1.100/24 set interfaces ge-4/0/0 unit 0 family inet6 address 2001:db8:2a:1:1::100/96 set interfaces ge-4/0/1 unit 0 family inet address 10.2.2.100/24 set interfaces ge-4/0/1 unit 0 family inet6 address 2001:db8:2b:2:2::100/96 set interfaces ge-4/0/2 unit 0 family inet address 10.3.3.100/24 set interfaces ge-4/0/2 unit 0 family inet6 address 2001:db8:2c:3:3::100/96 set interfaces ge-4/0/3 unit 0 family inet address 10.4.4.100/24 set interfaces ge-4/0/3 unit 0 family inet6 address 2001:db8:2d:4:4::100/96 set security zones security-zone sctp_zone1 host-inbound-traffic system-services all set security zones security-zone sctp_zone1 host-inbound-traffic protocols all set security zones security-zone sctp_zone1 interfaces ge-4/0/0.0 set security zones security-zone sctp_zone1 interfaces ge-4/0/2.0 set security zones security-zone sctp_zone2 host-inbound-traffic system-services all set security zones security-zone sctp_zone2 host-inbound-traffic protocols all set security zones security-zone sctp_zone2 interfaces ge-4/0/1.0 set security zones security-zone sctp_zone2 interfaces ge-4/0/3.0 set security nat static rule-set sctp-natpt-from-zone1 from zone sctp_zone1 set security nat static rule-set sctp-natpt-from-zone1 rule r1-dst match destination-address 2001:db8:2b:2:2::2/96 set security nat static rule-set sctp-natpt-from-zone1 rule r1-dst then static-nat prefix 10.2.2.2/32 set security nat static rule-set sctp-natpt-from-zone1 rule r3-dst match destination-address 2001:db8:2d:4:4::4/96 set security nat static rule-set sctp-natpt-from-zone1 rule r3-dst then static-nat prefix 10.4.4.4/32 set security nat static rule-set sctp-natpt-from-zone2 from zone sctp_zone2 set security nat static rule-set sctp-natpt-from-zone2 rule r2-dst match destination-address 10.1.1.1/32 set security nat static rule-set sctp-natpt-from-zone2 rule r2-dst then static-nat prefix 2001:db8:2a:1:1::1/96 set security nat static rule-set sctp-natpt-from-zone2 rule r4-dst match destination-address 10.3.3.3/32 set security nat static rule-set sctp-natpt-from-zone2 rule r4-dst then static-nat prefix 2001:db8:2c:3:3::3/96

手順

手順

IPv4エンドポイントとIPv6エンドポイントの間にNAT-PTを設定するには:

-

インターフェイスを設定します。

[edit interfaces] user@host# set ge-4/0/0 unit 0 family inet address 10.1.1.100/24 user@host# set ge-4/0/0 unit 0 family inet6 address 2001:db8:2a:1:1::100/96 user@host# set ge-4/0/1 unit 0 family inet address 10.2.2.100/24 user@host# set ge-4/0/1 unit 0 family inet6 address 2001:db8:2b:2:2::100/96 user@host# set ge-4/0/2 unit 0 family inet address 10.3.3.100/24 user@host# set ge-4/0/2 unit 0 family inet6 address 2001:db8:2c:3:3::100/96 user@host# set ge-4/0/3 unit 0 family inet address 10.4.4.100/24 user@host# set ge-4/0/3 unit 0 family inet6 address 2001:db8:2d:4:4::100/96

-

ゾーンを設定します。

[edit security zones] user@host# set security-zone sctp_zone1 host-inbound-traffic system-services all user@host# set security-zone sctp_zone1 host-inbound-traffic protocols all user@host# set security-zone sctp_zone1 interfaces ge-4/0/0.0 user@host# set security-zone sctp_zone1 interfaces ge-4/0/2.0 user@host# set security-zone sctp_zone2 host-inbound-traffic system-services all user@host# set security-zone sctp_zone2 host-inbound-traffic protocols all user@host# set security-zone sctp_zone2 interfaces ge-4/0/1.0 user@host# set security-zone sctp_zone2 interfaces ge-4/0/3.0

-

最初の静的 NAT ゾーンのルールを設定します。

[edit security nat] user@host# set static rule-set sctp-natpt-from-zone1 from zone sctp_zone1

-

ゾーン 1 から来るトラフィックの静的 NAT ルール一致条件を指定します。

[edit security nat] user@host# set static rule-set sctp-natpt-from-zone1 rule r1-dst match destination-address 2001:db8:2b:2:2::2/128 user@host# set static rule-set sctp-natpt-from-zone1 rule r1-dst then static-nat prefix 10.2.2.2/32 user@host# set static rule-set sctp-natpt-from-zone1 rule r3-dst match destination-address 2001:db8:2d:4:4::4/128 user@host# set static rule-set sctp-natpt-from-zone1 rule r3-dst then static-nat prefix 10.4.4.4/32

-

2つ目の静的NATゾーンのルールを設定します。

[edit security nat] user@host# set static rule-set sctp-natpt-from-zone2 from zone sctp_zone2

-

ゾーン2から来るトラフィックの静的NATルール一致条件を指定します。

[edit security nat] user@host# set static rule-set sctp-natpt-from-zone2 rule r2-dst match destination-address 10.1.1.1/32 user@host# set static rule-set sctp-natpt-from-zone2 rule r2-dst then static-nat prefix 2001:db8:2a:1:1::1/128 user@host# set static rule-set sctp-natpt-from-zone2 rule r4-dst match destination-address 10.3.3.3/32 user@host# set static rule-set sctp-natpt-from-zone2 rule r4-dst then static-nat prefix 2001:db8:2a:3:3::3/128

結果

設定モードから、 、 、 show security zonesコマンドを入力して設定をshow interfacesshow security nat static確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show interfaces

ge-4/0/0 {

unit 0 {

family inet {

address 10.1.1.100/24;

}

family inet6 {

address 2001:db8:2a:1:1::100/96;

}

}

}

ge-4/0/1 {

unit 0 {

family inet {

address 10.2.2.100/24;

}

family inet6 {

address 2001:db8:2b:2:2::100/96;

}

}

}

ge-4/0/2 {

unit 0 {

family inet {

address 10.3.3.100/24;

}

family inet6 {

address 2001:db8:2c:3:3::100/96;

}

}

}

ge-4/0/3 {

unit 0 {

family inet {

address 10.4.4.100/24;

}

family inet6 {

address 2001:db8:2d:4:4::100/96;

}

}

}

[edit]

user@host# show security zones

security-zone sctp_zone1 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-4/0/0.0;

ge-4/0/2.0;

}

}

security-zone sctp_zone2 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-4/0/1.0;

ge-4/0/3.0;

}

}

[edit]

user@host# show security nat static

rule-set sctp-natpt-from-zone1 {

from zone sctp_zone1;

rule r1-dst {

match {

destination-address 2001:db8:2b:2:2::2/128;

}

then {

static-nat {

prefix {

10.2.2.2/32;

}

}

}

}

rule r3-dst {

match {

destination-address 2001:db8:2d:4:4::4/128;

}

then {

static-nat {

prefix {

10.4.4.4/32;

}

}

}

}

}

rule-set sctp-natpt-from-zone2 {

from zone sctp_zone2;

rule r2-dst {

match {

destination-address 10.1.1.1/32;

}

then {

static-nat {

prefix {

2001:db8:2a:1:1::1/128;

}

}

}

}

rule r4-dst {

match {

destination-address 10.3.3.3/32;

}

then {

static-nat {

prefix {

2001:db8:2c:3:3::3/128;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから を入力します commit 。

検証

設定の検証

目的

IPv4エンドポイントとIPv6エンドポイント間のNAT-PT設定が正しいことを確認します。

アクション

動作モードから、 および show security nat static rule all コマンドをshow security zones入力します。

user@host> show security zones

Security zone: sctp_zone1

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-4/0/0.0

ge-4/0/2.0

Security zone: sctp_zone2

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-4/0/1.0

ge-4/0/3.0

user@host> show security nat static rule all

Total static-nat rules: 4

Total referenced IPv4/IPv6 ip-prefixes: 4/4

Static NAT rule: r1-dst Rule-set: sctp-natpt-from-zone1

Rule-Id : 1

Rule position : 1

From zone : sctp_zone1

Destination addresses : 2001:db8:2b:2:2::2

Host addresses : 10.2.2.2

Netmask : 128

Host routing-instance : N/A

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Static NAT rule: r3-dst Rule-set: sctp-natpt-from-zone1

Rule-Id : 2

Rule position : 2

From zone : sctp_zone1

Destination addresses : 2001:db8:2d:4:4::4

Host addresses : 10.4.4.4

Netmask : 128

Host routing-instance : N/A

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Static NAT rule: r2-dst Rule-set: sctp-natpt-from-zone2

Rule-Id : 3

Rule position : 3

From zone : sctp_zone2

Destination addresses : 10.1.1.1

Host addresses : 2001:db8:2a:1:1::1

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Static NAT rule: r4-dst Rule-set: sctp-natpt-from-zone2

Rule-Id : 4

Rule position : 4

From zone : sctp_zone2

Destination addresses : 10.3.3.3

Host addresses : 2001:db8:2c:3:3::3

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

意味

コマンドは show security zones 、設定されたすべてのゾーンとゾーンに関連付けられたインターフェイスを表示します。コマンドは show security nat static rule all 、設定されたすべての静的NATルールを表示します。