X2トラフィックの監視

このトピックでは、SRXシリーズファイアウォールでのX2トラフィック監視について説明します。

X2トラフィック監視について

LTEモバイルネットワークでは、SRXシリーズファイアウォールは、信号の受け渡し、監視、無線カバレッジのためにEvolved Node Bs(eNodeBs)を接続するセキュアなゲートウェイとして機能します。SRXシリーズファイアウォールは、IPsecトンネルを使用してeNodeBを接続します。1 つの eNodeB から別の eNodeB に流れるユーザー プレーンとコントロール プレーンのトラフィックは、X2 トラフィックと呼ばれます。

X2トラフィック監視の概要

IPsec トンネルを通過する X2 トラフィックは暗号化されます。このため、モバイルネットワーク事業者は、eNodeB間でのハンドオーバーの問題をデバッグできるように、X2トラフィックを監視する方法を必要としています。Junos OS を実装することで、トラフィックが復号化され、再び暗号化されるまでに、SRXシリーズ ファイアウォールを通過して 1 つの IPsec トンネルから別の IPsec トンネルに入るクリアテキストの X2 トラフィックを覗き見することで、X2 トラフィックを監視できます。

図1 は、SRXシリーズファイアウォール内のX2トラフィックのフローを示しています。トラフィックが1つのst0.xインターフェイス上のSRXシリーズファイアウォールに到達すると、トラフィックが復号化されます。その後、暗号化され、専用のst0.yインターフェイスを介して宛先eNodeBに転送されます。スヌーピングは、SRXシリーズファイアウォール上の復号化されたX2トラフィックに対して実行されます。

におけるSRXシリーズファイアウォール

におけるSRXシリーズファイアウォール

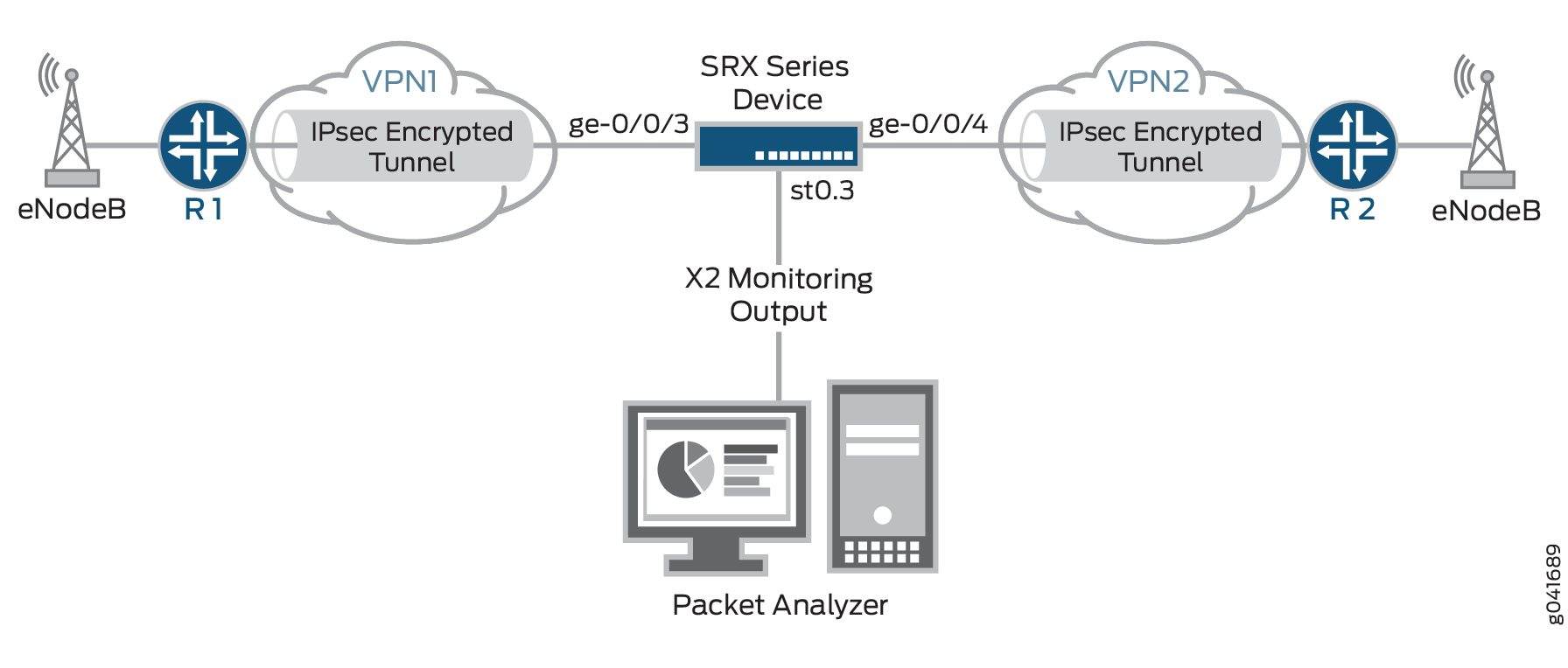

図 2 は、2 つの eNodeB 間の接続を提供するSRXシリーズファイアウォールを備えたIPsec トンネルモバイル事業者のネットワークを示しています。SRXシリーズ ファイアウォールは、X2 トラフィックの収集と監視に使用されるパケットアナライザ ( sniffing デバイスとも呼ばれます) に接続されています。各 eNodeB からのIPsec トンネルは、SRXシリーズ ファイアウォール上の専用のセキュア トンネル インターフェイスで終了します。IPsec トンネルから出るインバウンド トラフィックは復号化され、デバイスから出る送信トラフィックは暗号化されます。

の監視

の監視

X2トラフィックを監視するために、トラフィックを照合するパラメーターの一意のセットを指定する最大15の異なるミラーフィルターを設定できます。フィルタリングされたパケットは複製され、物理インターフェイスに送信されます。パケットアナライザがフィルタリングされたパケットをキャプチャできるようにするには、SRXシリーズファイアウォールの出力インターフェイスとパケットアナライザのMACアドレスを指定します。出力インターフェイスはパケットアナライザと同じレイヤー2ネットワークに接続されているため、ミラーフィルタリングをオンにすると、パケットアナライザはX2トラフィックを収集して分析できます。

SRXシリーズミラーフィルター機能は、セッションのように双方向です。ミラー フィルターに一致する IPSec VPN を通過する X2 トラフィックは、ミラーリングおよび分析されます。これらのデバイスから返されるトラフィックもミラーリングされ、分析されます。

Junos OS リリース 18.4R1 以降、ミラーフィルターの出力 X2 インターフェイスが、分析するトラフィックをフィルタリングするために st0 インターフェイス用に設定されている場合、パケットは st0 インターフェイスにバインドされた IPsec トンネルによって複製され、暗号化されます。この機能拡張により、SRXシリーズファイアウォールがIPsec トンネル上のポートからミラーリングされたトラフィックを送信できるようになります。ミラーリングされたトラフィックには、変更されていないレイヤー3ヘッダーが含まれます。

ミラーフィルターに必要なパラメータの最小数はありませんが、指定する条件が少なすぎたり、誤って不完全なフィルターをコミットしたりすると、システムを通過するトラフィックフローが過剰に比例してミラーリングされる可能性があることに注意してください。

X2 トラフィック監視の制限

-

シャーシ クラスタ設定の X2 トラフィックの場合、ミラーリングされたパケットはデータ リンク(ファブリック インターフェイス)を通過できません。

-

X2 トラフィック ミラーリングのサポートは、PowerMode IPsec(PMI)が有効な場合は利用できません。PMI が 1 つの方向で使用可能で、もう 1 つの方向で使用不可になっている場合、PMI がアクティブでない方向でのみ X2 トラフィック ミラーリングをキャプチャーできます。

X2トラフィックの用語

表 1 に、X2 トラフィック関連の用語とその説明を示します。

用語 |

形容 |

|---|---|

Evolved Packet Core(EPC) |

System Architecture Evolution(SAE)の主要コンポーネントであり、SAEコアとも呼ばれます。EPC は IP ネットワークをサポートしており、MME(モビリティ管理エンティティ)、SGW(サービング ゲートウェイ)、PGW(パケット データ ネットワーク ゲートウェイ)サブコンポーネントを使用して、GPRS(General Packet Radio Service)ネットワークに相当する役割を果たします。 |

Evolved Universal Terrestrial Radio Access Network(E-UTRAN) |

無線アクセス ネットワークの規格。E-UTRANは、新しいエアインターフェースシステムです。高速データレートと低レイテンシを実現し、パケットデータ用に最適化されています。ダウンリンクには直交周波数分割多元接続(OFDMA)、アップリンクにはシングルキャリア周波数分割多元接続を使用します。 |

Evolved Node B(eNodeB) |

GSM(Global System for Mobile Communications)ネットワークの基地局など、携帯電話と直接通信する、携帯電話ネットワークに接続されたデバイス。eNodeBは、無線ネットワークコントローラー(RNC)によって制御されます。 |

ロングタームエボリューション(LTE) |

携帯電話やデータ端末の高速データの無線通信に関する規格。異なる無線インターフェースを使用して容量と速度を向上させ、コアネットワークを改善します。 |

X2 インターフェイス |

E-UTRAN を使用する 2 つの eNodeB 間のポイントツーポイント論理インターフェイス。2 つの eNodeB 間でのシグナリング情報の交換をサポートし、それぞれのトンネル エンドポイントへのプロトコル データ ユニット(PDU)の転送をサポートします。 |

X2アプリケーションプロトコル(X2AP) |

X2 インターフェイスで使用されるプロトコル。これは、E-UTRAN内でユーザー機器のモビリティを処理するために使用され、次の機能を提供します。

|

例:X2トラフィック監視用のミラーフィルターの設定

この例では、LTE モバイル ネットワーク内の 2 つの eNodeB 間の X2 トラフィックを監視するミラー フィルターを設定する方法を示します。

必要条件

開始する前に、以下を実行します。

X2 トラフィック監視を理解する。.

インターフェイス、セキュリティゾーン、セキュリティポリシー、ルートベースのVPNトンネルを設定して、SRXシリーズファイアウォールと2つのeNodeB間でデータを安全に転送できるようにします。

概要

ネットワークオペレーターは、X2トラフィックを監視して、eNodeB間でのハンドオーバーの問題をデバッグする方法が必要です。ミラーフィルター機能を使用すると、それを行うことができます。IPsec トンネルから出力されるトラフィックは、復号化、ミラーリング、分析された後、再度暗号化されてアウトバウンド IPsec トンネルに送られます。

具体的には、ミラーフィルターに一致するトラフィックがミラーリングされ、パケットアナライザ( sniffing デバイスとも呼ばれる)に接続された出力インターフェイスに送信されます。パケットアナライザは X2 トラフィックを分析し、監視することができます。その後、トラフィックはアウトバウンド IPsec トンネルに送信される前に再度暗号化されます。

SRXシリーズミラーフィルター機能は、セッションのように双方向です。ミラー フィルターに一致する IPSec VPN を通過する X2 トラフィックは、ミラーリングおよび分析されます。これらのデバイスから返されるトラフィックもミラーリングされ、分析されます。

ミラーフィルター機能を使用して X2 トラフィックを監視するには、ミラーフィルターを設定します。最大 15 個の異なるミラー フィルターを同時に使用して、さまざまな種類のトラフィックをフィルタリングできるように設定できます。各ミラーフィルターには、トラフィックを照合する一連のパラメーターとその値が含まれています。

ミラーフィルターに必要なパラメータの最小数はありませんが、指定する条件が少なすぎたり、誤って不完全なフィルターをコミットしたりすると、システムを通過するトラフィックフローが過剰に比例してミラーリングされる可能性があることに注意してください。

ミラーフィルターには、以下のパラメーターの一部またはすべてを含めることで、トラフィックをフィルタリングできます。

IP アドレス プレフィックス

宛先ポート

IPプロトコル

送信元 IP アドレスのプレフィックス

送信元ポート

受信インターフェイスと発信インターフェイス

また、設定の一部として、パケットアナライザの出力インターフェイスとMACアドレスも指定します。

この例では、SRXシリーズファイアウォールがIPsecトンネルを使用して、LTEモバイルネットワーク内の2つのeNodeBを接続しています。この例では、traffic-httpsと呼ばれるミラーフィルターを設定します。

図3 は、IPsecトンネルを使用してeNodeBに接続しているSRXシリーズファイアウォールを示しています。SRXシリーズファイアウォールは、パケットアナライザにも接続されています。

この例では、プレフィックスが 203.0.113.0/24 で、HTTPS トラフィックのデフォルト ポートである宛先ポート 443 が使用されている IP アドレスを持つデバイス宛てのすべての HTTPS トラフィックが分析されます。トラフィック https フィルターに一致するパケットは ミラーリングされ 、出力インターフェイス ge-0/0/5 を介して、MAC アドレス 00:50:56:87:20:5E の パケットアナライザ に送信されます。これらのデバイスからの戻りトラフィックも監視されます。

ミラーフィルターの出力インターフェイスはパケットアナライザのインターフェイスであるため、HTTPプロトコルが使用されます。

パケットアナライザの出力インターフェイスは HTTP プロトコルを使用します。

構成

プロシージャ

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security forwarding-options mirror-filter traffic-https set security forwarding-options mirror-filter traffic-https destination-port 443 set security forwarding-options mirror-filter traffic-https destination-prefix 203.0.113.0/24 set security forwarding-options mirror-filter traffic-https protocol 6 set security forwarding-options mirror-filter traffic-http output interface ge-0/0/5 set security forwarding-options mirror-filter traffic-http output destination-mac 00:50:56:87:20:5E

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの 設定モードにおけるCLIエディターの使用を参照してください。

X2 トラフィックを監視するためのミラー フィルターを設定するには、次の手順に従います。

traffic-httpsというミラーフィルターを作成します。

[edit] user@host# edit security forwarding-options mirror-filter traffic-https

トラフィックを照合するミラーフィルターパラメーターを指定します。

[edit security forwarding-options mirror-filter traffic-https] user@host# set destination-port 443 user@host# set destination-prefix 203.0.113.0/24 user@host# set protocol 6

パケットアナライザに送信されるミラーリングされたパケットの出力インターフェイスを指定します。

[edit security forwarding-options mirror-filter traffic-https] user@host# set output interface ge-0/0/5

すべてのミラーリングされたパケット(つまり、ミラーフィルターに一致するパケット)の宛先として、パケットアナライザのMACアドレスを指定します。

[edit security forwarding-options mirror-filter traffic-https] user@host# set output destination-mac 00:50:56:87:20:5E

業績

設定モードから、 show security forwarding-options コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

user@host# show security forwarding-options

mirror-filter traffic-https {

protocol 6;

destination-port 443;

destination-prefix 203.0.113.0/24;

output {

interface ge-0/0/5;

destination-mac 00:50:56:87:20:5E;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

ミラーフィルターのステータスの確認

目的

ミラーフィルターがアクティブか否かを確認します。

アクション

動作モードから、特定のミラーフィルターに対して show security forward-options mirror-filter コマンドを入力します。

user@host> show security forward-options mirror-filter traffic-https

Security mirror status

mirror-filter-name: traffic-https

protocol: 6

destination-port: 443

destination-prefix 203.0.113.0/24

filter-counters: 2

output-counters: 2

意味

出力は、ミラーフィルターのステータスを提供します。traffic-httpsというミラーフィルターがアクティブであることを示しています。traffic-httpsミラーフィルターは、トラフィックをミラーリングおよび分析するために一致する必要があるプロトコル、宛先プレフィックス、宛先ポートを指定します。

この出力は、2 つのパケットがミラーリングされたことを示しています。