ICAP サービス リダイレクト

ICAP(Internet Content Adaptation Protocol)リダイレクト サービスを採用することで、ネットワークからのデータ損失を防ぐことができます。SRXシリーズデバイスは、ICAPリダイレクト機能をサポートし、HTTPまたはHTTPSトラフィックをサードパーティのサーバーにリダイレクトします。詳細については、このトピックをお読みください。

ICAP サービス リダイレクトを使用したデータ損失防止(DLP)

ICAP(Internet Content Adaptation Protocol)リダイレクト サービスを採用することで、ネットワークからのデータ損失を防ぐことができます。ICAP は、軽量の HTTP ベースのリモート プロシージャ 呼び出しプロトコルです。ICAP を使用すると、クライアントは HTTP ベースのコンテンツ(HTML)を ICAP サーバーに渡して、関連するクライアント要求に対してウィルス スキャン、コンテンツ変換、コンテンツ フィルタリングなどのサービスを実行できます。

- SRXシリーズ デバイス向けJunos OS ICAPサポート

- ICAP プロファイル

- 統合ポリシーを使用したレイヤー 7 動的アプリケーションのサービス リダイレクト

- ICAP リダイレクト サービス サポートのメリット

SRXシリーズ デバイス向けJunos OS ICAPサポート

SRXシリーズデバイスは、ICAPリダイレクト機能をサポートし、HTTPまたはHTTPSトラフィックをサードパーティのサーバーにリダイレクトします。SRX シリーズ デバイスは SSL プロキシー サーバーとして機能し、セキュリティ ポリシーの下で適切な SSL プロファイルを使用してパススルー トラフィックを復号化します。SRX シリーズ デバイスは、HTTPS トラフィックを復号化し、ICAP チャネルを使用して HTTP メッセージをサードパーティーのオンプレミス サーバーにリダイレクトします。DLP 処理の後、トラフィックは SRX シリーズ デバイスにリダイレクトされ、ICAP サーバーの結果に従ってアクションが実行されます。ポリシーに従って機密データが検出された場合、SRX シリーズ デバイスは、プロファイルに設定されているとおりにデータ トラフィックをログに記録、リダイレクト、またはブロックします。

一般的な ICAP リダイレクト シナリオには、次のシーケンスが含まれます。

ユーザーがインターネット上の Web サイトへの接続を開きます。

この要求は、プロキシ サーバーとして機能する SRX シリーズ デバイスを通過します。

SRX シリーズ デバイスは、エンド ホストから情報を受信し、メッセージをカプセル化し、カプセル化された ICAP メッセージをサードパーティーのオンプレミス ICAP サーバーに転送します。

ICAP サーバーは ICAP 要求を受信して分析します。

要求に機密情報が含まれていない場合、ICAP サーバーはその要求をプロキシ サーバーに送信し、プロキシ サーバーに HTTP をインターネットに送信するよう指示します。

要求に機密情報が含まれている場合は、要件に従ってアクション(ブロック、許可、ログ作成)を選択できます。

HTTP スループットは、SRX シリーズ デバイスと ICAP チャネル間の接続に依存します。

Junos OS リリース 19.3R1 以降では、ICAP リダイレクトによって ICAP メッセージに追加、X-Server-IP、、X-Authenticated-Userヘッダー拡張機能が追加X-Client-IPされX-Authenticated-Groups、カプセル化された HTTP メッセージの送信元に関する情報が提供されます。

ICAP プロファイル

SRX シリーズ デバイスで ICAP リダイレクト サービスを設定する場合、ICAP サーバー情報を設定する必要があります。このプロファイルは、許可されたトラフィックのアプリケーション サービスとしてセキュリティ ポリシーに適用されます。ICAP プロファイルは、ICAP サーバーが要求メッセージ、応答メッセージ、フォールバック オプション(タイムアウトの場合)、接続の問題、要求の数が多すぎる、またはその他の条件を処理できるようにする設定を定義します。

統合ポリシーを使用したレイヤー 7 動的アプリケーションのサービス リダイレクト

Junos OSリリース18.2R1以降、SRXシリーズデバイスは、デバイスが統合ポリシーで設定されている場合、ICAPサービスリダイレクト機能をサポートします。

統合ポリシーとは、動的アプリケーションを既存の 5 タプルまたは 6 タプル(ユーザー ファイアウォールを含む 5 タプル)の一部として一致条件として使用し、時間の経過に伴うアプリケーションの変更を検出するためのセキュリティ ポリシーです。

動的アプリケーションを一致条件として使用する統合ポリシーでは、ICAP リダイレクト プロファイルと SSL プロキシ プロファイルを設定し、許可されたトラフィックに対して、これらのプロファイルをアプリケーション サービスとしてセキュリティ ポリシーに適用します。トラフィックがポリシーと一致すると、アプリケーション サービスとして設定された ICAP リダイレクト サービス プロファイルが適用されます。ICAP サーバー・プロファイルは、リダイレクションおよびサーバー仕様の動作を定義します。ICAP サーバーがポリシー スキャンを実行し、トラフィックが SRX シリーズ デバイスにリダイレクトされ、ICAP リダイレクト プロファイルに従って指定されたアクションが実行されます。

統合ポリシーを使用して ICAP リダイレクト サービスを使用している場合は、次の動作に注意してください。

ICAP リダイレクトが統合ポリシーで設定され、リダイレクトする必要があるデータが到着し、最終的なポリシーが決定されない場合、ICAP リダイレクト サービスによって要求は無視されます。

ICAP リダイレクトはサービス チェーン内のサービスの 1 つであるため、ICAP リダイレクト サービスによって受信されるデータは元のデータとは異なる場合があります。ICAP リダイレクトによって送信されたデータは、ダウンストリーム サービスに影響を与える可能性があります。

ICAP リダイレクト サービス サポートのメリット

機密データがネットワークから離れることを防ぎます。

共通のオンプレミス サーバー プールをサポートしてリダイレクトすることで、コンテンツの管理、セキュリティ、制御を向上させます。

HTTP スループットは、SRX シリーズ デバイスと SRX ICAP 間の接続に依存します。

例:SRX デバイスでの ICAP リダイレクト サービスの設定

この例では、SRX シリーズ デバイスの ICAP リダイレクト プロファイルを定義する方法を示しています。

要件

この例では、次のハードウェアおよびソフトウェア コンポーネントを使用します。

Junos OS リリース 18.1R1 以降を備えた SRX シリーズ デバイス。この設定例は、Junos OS リリース 18.1R1 でテストされています。

統合ポリシーを使用した SRX シリーズ デバイスの ICAP リダイレクト プロファイルの例は、Junos OS リリース 18.2R1 でテストされています。

この機能を設定する前に、デバイス初期化以外の特別な設定は必要ありません。

概要

この例では、ICAP リダイレクト プロファイルと SSL プロキシー プロファイルを設定し、許可されたトラフィックに対してこれらのプロファイルをアプリケーション サービスとしてセキュリティ ポリシーに適用します。

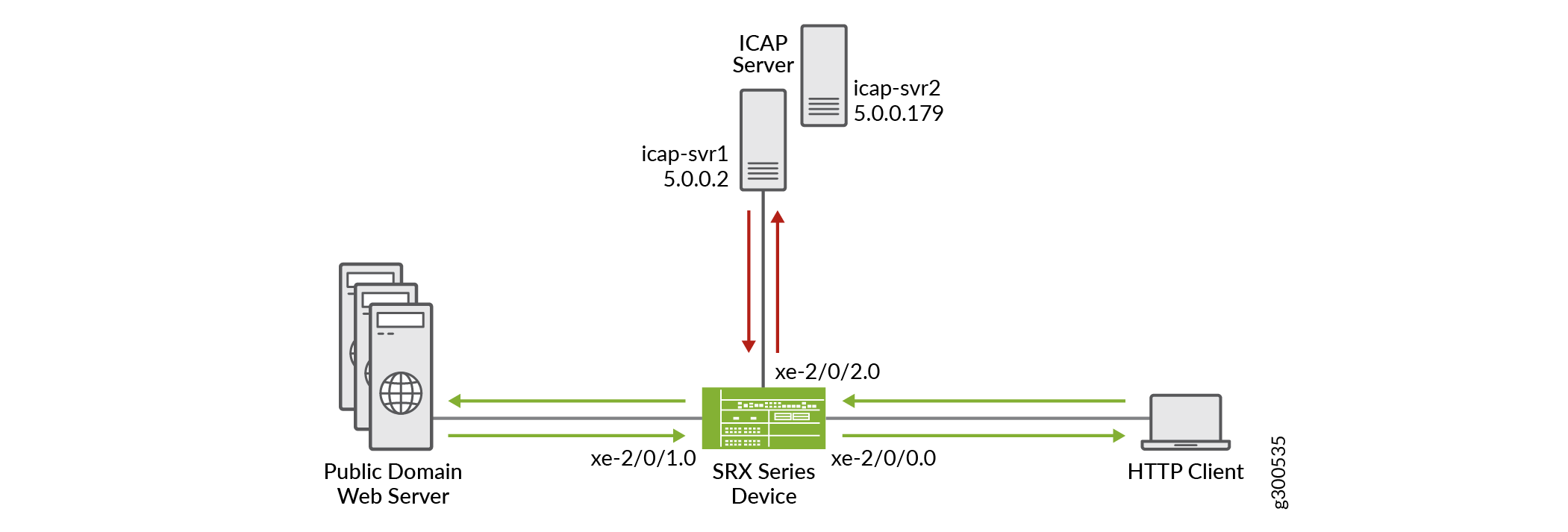

図 1 は、この例で使用するトポロジを示しています。

ICAP を使用してサービス リダイレクトを有効にするには、ICAP サーバーへの接続を保護するように SSL プロファイルを設定する必要があります。次に、トラフィックを処理するようにセキュリティ ポリシーを設定し、許可されたトラフィックのアクションを指定します。

表 1 は、この例で使用するパラメーターの詳細を示しています。

パラメーター |

名 |

説明 |

|---|---|---|

プロファイル |

icap-pf1 |

ICAP サーバー プロファイルを使用すると、ICAP サーバーは許可されたトラフィックに対する要求メッセージ、応答メッセージ、フォールバック オプションなどを処理できます。このプロファイルは、セキュリティ ポリシーのアプリケーション サービスとして適用されます。 |

サーバー名 |

icap-svr1 icap-svr2 |

リモート ICAP ホストのマシン名。クライアントの要求は、この ICAP サーバーにリダイレクトされます。 |

サーバー IP アドレス |

5.0.0.2 5.0.0.179 |

リモート ICAP ホストの IP アドレス。クライアントの要求は、この ICAP サーバーにリダイレクトされます。 |

SSL プロキシー プロファイル |

ssl-inspect-profile |

SSL プロキシー プロファイルは、SRX シリーズ デバイスの SSL 動作を定義します。SSL プロキシー・プロファイルは、アプリケーション・サービスとしてセキュリティー・ポリシーに適用されます。 |

SSL プロファイル |

dlp_ssl |

SSL プロキシ クライアントとして機能する SRX シリーズ デバイスは、SSL サーバーとの SSL セッションを開始して維持します。この構成により、ICAP サーバーへの接続を保護できます。 |

セキュリティ ポリシー |

sp1 |

セキュリティ ポリシーで、SSL プロキシー プロファイルと ICAP リダイレクト プロファイルを適用します。許可されたトラフィックに対してです。 |

構成

手順

CLI クイック設定

この例を迅速に設定するには、次のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致するために必要な詳細情報を変更し、コマンドを階層レベルで [edit] CLI にコピー アンド ペーストしてから、設定モードから入力 commit します。

set services ssl initiation profile dlp_ssl trusted-ca all set services ssl initiation profile dlp_ssl actions ignore-server-auth-failure set services ssl initiation profile dlp_ssl actions crl disable set services icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2 set services icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr1 sockets 64 set services icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179 set services icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr2 sockets 64 set services icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl set services icap-redirect profile icap-pf1 http redirect-request set services icap-redirect profile icap-pf1 http redirect-response set security policies from-zone trust to-zone untrust policy sec_policy match source-address any set security policies from-zone trust to-zone untrust policy sec_policy match destination-address any set security policies from-zone trust to-zone untrust policy sec_policy match application any set security policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile set security policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1 set security policies default-policy permit-all set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces xe-2/0/0.0 set security zones security-zone trust interfaces xe-2/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces xe-2/0/1.0 set interfaces xe-2/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces xe-2/0/0 unit 0 family inet6 address 2001:db8::1/64 set interfaces xe-2/0/1 unit 0 family inet address 198.51.100.1/24 set interfaces xe-2/0/1 unit 0 family inet6 address 2001:db8::2/64 set interfaces xe-2/0/2 unit 0 family inet address 198.51.100.2/24 set interfaces xe-2/0/2 unit 0 family inet6 address 2001:db8::3/64

手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLI ユーザー ガイド』の「設定モードでの CLI エディターの使用」を参照してください。

ICAP リダイレクト サービスを設定するには、以下の手順にしたがってください。

ICAP サーバーとのセキュアな接続用に SSL プロファイルを構成します。

[edit services] user@host# set ssl initiation profile dlp_ssl trusted-ca all user@host# set ssl initiation profile dlp_ssl actions ignore-server-auth-failure user@host# set ssl initiation profile dlp_ssl actions crl disable

最初のサーバー(icap-svr1)の ICAP リダイレクト プロファイルを設定します。

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2 user@host# set icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 sockets 64

2 番目のサーバーの ICAP リダイレクト プロファイルを設定します(icap-svr2)。

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179 user@host# set icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 sockets 64 user@host# set icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl

HTTP トラフィックのリダイレクト要求とリダイレクト応答を設定します。

[edit services] user@host# set icap-redirect profile icap-pf1 http redirect-request user@host# set icap-redirect profile icap-pf1 http redirect-response

許可されたトラフィックに ICAP リダイレクトのアプリケーション サービスを適用するようにセキュリティ ポリシーを設定します。

[edit security] user@host# set policies from-zone trust to-zone untrust policy sec_policy match source-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match destination-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match application any user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1 user@host# set policies default-policy permit-all

インターフェイスとゾーンを設定します。

[edit] user@host# set interfaces xe-2/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces xe-2/0/0 unit 0 family inet6 address 2001:db8::1/64 user@host# set interfaces xe-2/0/1 unit 0 family inet address 198.51.100.1/24 user@host# set interfaces xe-2/0/1 unit 0 family inet6 address 2001:db8::2/64 user@host# set interfaces xe-2/0/2 unit 0 family inet address 198.51.100.2/24 user@host# set interfaces xe-2/0/2 unit 0 family inet6 address 2001:db8::3/64 user@host# set zones security-zone trust host-inbound-traffic system-services all user@host# set zones security-zone trust host-inbound-traffic protocols all user@host# set zones security-zone trust interfaces xe-2/0/0.0 user@host# set zones security-zone trust interfaces xe-2/0/2.0 user@host# set zones security-zone untrust host-inbound-traffic system-services all user@host# set zones security-zone untrust host-inbound-traffic protocols all user@host# set zones security-zone untrust interfaces xe-2/0/1.0

結果

設定モードから、 、 、 show services icap-redirect、 show security zonesshow security policies、 および コマンドをshow services ssl入力して設定をshow interfaces確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

user@host# show services ssl

initiation {

profile dlp_ssl {

trusted-ca all;

actions {

ignore-server-auth-failure;

crl {

disable;

}

}

}

}

user@host# show services icap-redirect

profile icap-pf1 {

server icap-svr1 {

host 5.0.0.2;

reqmod-uri echo;

respmod-uri echo;

sockets 64;

}

server icap-svr2 {

host 5.0.0.179;

reqmod-uri echo;

respmod-uri echo;

sockets 10;

tls-profile dlp_ssl;

}

http {

redirect-request;

redirect-response;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy sec_policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

ssl-proxy {

profile-name ssl-inspect-profile;

}

icap-redirect icap-pf1;

}

}

}

}

}

default-policy {

permit-all;

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

xe-2/0/0.0;

xe-2/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

xe-2/0/1.0;

}

}

user@host# show interfaces

xe-2/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family inet6 {

address 2001:db8::1/64;

}

}

}

xe-2/0/1 {

unit 0 {

family inet {

address 198.51.100.1/24;

}

family inet6 {

address 2001:db8::2/64;

}

}

}

xe-2/0/2 {

unit 0 {

family inet {

address 198.51.100.2/24;

}

family inet6 {

address 2001:db8::3/64;

}

}

}

デバイスの設定が完了したら、設定モードから入力 commit します。

統合ポリシーの ICAP サービス リダイレクトの設定

手順

統一ポリシー(Junos OS リリース 18.2R1 でサポート)を設定している場合は、以下の手順に従います。

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLI ユーザー ガイド』の「設定モードでの CLI エディターの使用」を参照してください。

ICAP リダイレクト サービスを設定するには、以下の手順にしたがってください。

ICAP サーバーとのセキュアな接続用に SSL プロファイルを構成します。

[edit services] user@host# set ssl initiation profile dlp_ssl trusted-ca all user@host# set ssl initiation profile dlp_ssl actions ignore-server-auth-failure user@host# set ssl initiation profile dlp_ssl actions crl disable

最初のサーバー(icap-svr1)の ICAP リダイレクト プロファイルを設定します。

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2 user@host# set icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 sockets 64

2 番目のサーバーの ICAP リダイレクト プロファイルを設定します(icap-svr2)。

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179 user@host# set icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 sockets 64 user@host# set icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl

HTTP トラフィックのリダイレクト要求を設定します。

[edit services] user@host# set icap-redirect profile icap-pf1 http redirect-request user@host# set icap-redirect profile icap-pf1 http redirect-response

許可されたトラフィックに ICAP リダイレクトのアプリケーション サービスを適用するようにセキュリティ ポリシーを設定します。

[edit security] user@host# set policies from-zone trust to-zone untrust policy sec_policy match source-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match destination-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match application any user@host# set policies from-zone trust to-zone untrust policy sec_policy match dynamic-application junos:HTTP user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1 user@host# set policies default-policy permit-all

検証

ICAP リダイレクト設定の検証

目的

ICAP リダイレクト サービスがデバイスに設定されていることを確認します。

アクション

動作モードから、and コマンドをshow services icap-redirect statusshow services icap-redirect statistic入力します。

user@host> show services icap-redirect status

ICAP Status :

Spu-1 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-1 Profile: icap-pf1 Server: icap-svr2 : UP

ICAP Status :

Spu-2 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-2 Profile: icap-pf1 Server: icap-svr2 : UP

ICAP Status :

Spu-3 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-3 Profile: icap-pf1 Server: icap-svr2 : UP

user@host> show services icap-redirect statistic

ICAP Redirect statistic:

Message Redirected : 2

Message REQMOD Redirected : 1

Message RESPMOD Redirected : 1

Message Received : 2

Message REQMOD Received : 1

Message RESPMOD Received : 1

Fallback: permit log-permit reject

Timeout 0 0 0

Connectivity 0 0 0

Default 0 0 0

意味

このステータス Up は、ICAP リダイレクト サービスが有効になっていることを示します。フィールド Message Redirected には、 Message Received ICAP チャネルを通過した HTTP リクエストの数が表示されます。