項目一覧

SRXシリーズファイアウォールでのアプリケーション識別

アプリケーション識別により、ネットワーク上のアプリケーションを確認し、その動作、動作特性、相対的なリスクを知ることができます。App IDは、いくつかの異なる識別メカニズムを使用して、使用されているポート、プロトコル、およびその他の回避戦術に関係なく、ネットワーク上のアプリケーションを検出します。詳細については、次のトピックを参照してください。

アプリケーション識別テクニックの理解

従来、ファイアウォールはポリシーを適用する方法としてIPアドレスとポート番号を使用してきました。この戦略は、ユーザーが固定された場所からネットワークに接続し、特定のポート番号を使用して特定のリソースにアクセスすることを前提としています。

今日の無線ネットワーキングとモバイルデバイスには、異なる戦略が必要です。デバイスがネットワークに接続する方法は急速に変化しています。個人は、複数のデバイスを同時に使用してネットワークに接続できます。静的に割り当てられたIPアドレスとポート番号のグループでユーザー、アプリケーション、またはデバイスを識別することは、もはや現実的ではありません。

このトピックは、次のセクションで構成されています。

Junos OS次世代アプリケーション識別

次世代のアプリケーション識別は、従来のアプリケーション識別機能に基づいて構築されており、Skype、BitTorrent、Torなどの見つけにくいアプリケーションに対して、より効果的な検出機能を提供します。

Junos OSのアプリケーション識別では、ポート番号以外の特性を使用して、異なるネットワーク層にあるWebベースおよびその他のアプリケーションやプロトコルを認識します。アプリケーションは、アプリケーション シグネチャと解析情報を含むプロトコル バンドルを使用して識別されます。識別は、プロトコルの解析とデコード、およびセッション管理に基づいて行われます。

検出メカニズムには、アプリケーションを識別するための独自のデータフィードと構造があります。

アプリケーション識別では、以下の機能がサポートされています。

-

ビデオストリーミング、ピアツーピア通信、ソーシャルネットワーキング、メッセージングなどのプロトコルとアプリケーションのサポート

-

アプリケーション内のサービスの識別

-

アプリケーション内で起動されたアクション(ログイン、参照、チャット、ファイル転送など)を区別する機能

-

プロトコルとアプリケーションデコーダーのすべてのバージョンとデコーダーの動的更新のサポート

-

暗号化および圧縮トラフィック、および最も複雑なトンネリングプロトコルのサポート

-

レイヤー 3 からレイヤー 7 以降のすべてのプロトコルを識別する能力

アプリケーション識別の利点

-

ビデオストリーミング、ピアツーピア通信、ソーシャルネットワーキング、メッセージングなどのアプリケーションをきめ細かく制御できます。また、サービス、ポートの使用状況、基盤技術、アプリケーション内の動作特性も特定します。この可視性により、見つけにくいアプリケーションをファイアウォールでインラインでブロックできます。

-

回避技術を使用して識別を回避することで知られるアプリケーションを含む、ポートやプロトコルに関係なく、アプリケーションを識別し、許可、ブロック、または制限します。この識別により、企業はネットワークへの出入りを許可するトラフィックのタイプを制御できます。

アプリケーション シグネチャ マッピング

アプリケーション シグネチャ マッピングは、ネットワーク上でトラフィックを発行したアプリケーションを正確に特定する方法です。シグネチャマッピングはレイヤー7で動作し、ペイロードの実際のコンテンツを検査します。

アプリケーションは、ダウンロード可能なプロトコルバンドルを使用して識別されます。最初の数パケットのアプリケーション シグネチャと解析情報が、データベースの内容と比較されます。ペイロードにデータベース内のエントリと同じ情報が含まれている場合、トラフィックのアプリケーションは、そのデータベースエントリにマッピングされたアプリケーションとして識別されます。

ジュニパーネットワークスは、FTP や DNS などの既知のアプリケーションや、Facebook、Kazaa、および多くのインスタント メッセージング プログラムなどの HTTP プロトコル上で動作するアプリケーションの包括的なセットのエントリを含む、定義済みのアプリケーション識別データベースを提供しています。署名サブスクリプションにより、ジュニパーネットワークスからデータベースをダウンロードし、新しい定義済みシグネチャが追加されるたびにコンテンツを定期的に更新することができます。

アプリケーション識別の一致シーケンス

図 1 は、マッピング手法が適用される順序と、アプリケーションがどのように決定されるかを示しています。

アプリケーション識別では、フロー内のすべてのパケットがアプリケーション識別エンジンを通過して、アプリケーションが識別されるまで処理されます。アプリケーション バインディングは、今後の識別プロセスを迅速化するために、アプリケーション システム キャッシュ (ASC) に保存されます。

アプリケーション シグネチャは、セッションの最初の数パケットのプロトコル文法解析に基づいてアプリケーションを識別します。アプリケーション識別エンジンがまだアプリケーションを識別していない場合、パケットを渡し、さらにデータを待ちます。

アプリケーション識別モジュールは、クライアントとサーバー間の両方のセッションでアプリケーションを照合します。

アプリケーションが決定されると、AppSecureサービスモジュールを設定して、トラフィックのアプリケーションIDに基づいて、追跡、優先順位付け、アクセス制御、検出、防止のためにトラフィックを監視および制御できます。

-

アプリケーショントラッキング(AppTrack)— デバイスを通過するアプリケーションを追跡して報告します。

-

侵入検出および防止(IDP)— 非標準ポートで実行されているアプリケーションに適切な攻撃オブジェクトを適用します。アプリケーション識別は、デコーダのないアプリケーションの攻撃シグネチャの範囲を狭めることで、IDPのパフォーマンスを向上させます。

-

アプリケーションファイアウォール(AppFW)— アプリケーションベースのルールを使用してアプリケーションファイアウォールを実装します。

-

Application Quality of Service(AppQoS):アプリケーション認識に基づいて 、サービス品質 の優先順位付けを提供します。

-

APBR(高度なポリシーベースのルーティング)— アプリケーションに基づいてセッションを分類し、設定されたルールを適用してトラフィックを再ルーティングします。

-

Application Quality of Experience(AppQoE)— アプリケーションのパフォーマンスを監視し、スコアに基づいて、そのアプリケーショントラフィックに最適なリンクを選択します。

参照

Junos OSアプリケーション識別データベースについて

定義済みのシグネチャ データベースは、ジュニパーネットワークス セキュリティ エンジニアリング Web サイトで入手できます。このデータベースには、アプリケーション シグネチャのライブラリが含まれています。詳細については 、「アプリケーションの署名 」を参照してください。これらのシグネチャページでは、アプリケーションのカテゴリ、グループ、リスクレベル、ポートなどを可視化できます。

定義済みのシグネチャパッケージは、既知のアプリケーションシグネチャの識別基準を提供し、定期的に更新されます。

新しいアプリケーションが追加されるたびに、プロトコルバンドルが更新され、関連するすべてのプラットフォーム用に生成されます。これは、他のアプリケーション署名ファイルと一緒にパッケージ化されています。このパッケージは、セキュリティダウンロードWebサイトからダウンロードできます。

サブスクリプション サービスでは、最新のシグネチャを定期的にダウンロードして最新のカバレッジにすることができます。自分で使用するためのエントリを作成する必要はありません。

アプリケーション識別はデフォルトで有効になっており、侵入検出および防止(IDP)、AppFW、AppQoS、または AppTrack を構成すると自動的にオンになります。

Junos OS の定義済みアプリケーション シグネチャ パッケージへのアップデートは、別途ライセンスされるサブスクリプション サービスによって承認されます。ジュニパーネットワークスが提供するシグネチャデータベースのアップデートをダウンロードしてインストールするには、アプリケーション識別アプリケーションシグネチャアップデートのライセンスキーをデバイスにインストールする必要があります。ライセンス キーの有効期限が切れても、ローカルに保存されたアプリケーション署名パッケージの内容を引き続き使用できますが、パッケージを更新することはできません。

参照

Junos OSアプリケーション識別の無効化と再有効化

アプリケーション識別はデフォルトで有効になっています。CLIでアプリケーション識別を無効にできます。

アプリケーション識別を無効にするには:

user@host# set services application-identification no-application-identification

アプリケーション識別を再び有効にする場合は、アプリケーション識別の無効化を指定する設定ステートメントを削除します。

user@host# delete services application-identification no-application-identification

デバイスの設定が完了したら、設定をコミットします。

設定を検証するには、 show services application-identification コマンドを入力します。

参照

アプリケーション・システム・キャッシュの理解

アプリケーション システム キャッシュ (ASC) は、アプリケーションの種類と、対応するIP アドレス、宛先ポート、プロトコルの種類、およびサービス間のマッピングを保存します。アプリケーションが識別されると、その情報は ASC に保存されるため、特定のシステムで実行されているアプリケーションを識別するために必要なのは一致するエントリだけであり、識別プロセスが迅速化されます。

既定では、ASC はマッピング情報を 3600 秒間保存します。ただし、キャッシュのタイムアウト値は、CLI を使用して設定できます。

[edit services application-identification application-system-cache-timeout] コマンドを使用して、アプリケーション・システム・キャッシュ項目のタイムアウト値を変更できます。タイムアウト値は、0 秒から 1,000,000 秒まで設定できます。ASC セッションは、1000,000 秒後に期限切れになる場合があります。

ASC エントリは、設定された ASC タイムアウト後に期限切れになります。ASC エントリは、タイムアウト期間中にキャッシュ ヒット (ASC 内の一致するエントリが見つかった) があっても更新されません。

新しいカスタムアプリケーションシグニチャを設定するか、既存のカスタムシグネチャを変更すると、事前定義されたアプリケーションとカスタムアプリケーションの既存のアプリケーションシステムキャッシュエントリがすべてクリアされます。

カスタム アプリケーション シグネチャを削除または無効にし、設定のコミットに失敗した場合、アプリケーション システム キャッシュ(ASC)エントリは完全にはクリアされません。代わりに、カスタム アプリケーションのパスにある基本アプリケーションが ASC で報告されます。

参照

アプリケーション・サービス用のアプリケーション・システム・キャッシュの有効化または無効化

ASC はデフォルトで有効になっています。セキュリティサービスルックアップの違いに注意してください。

-

セキュリティ サービスの ASC ルックアップは、デフォルトでは有効になっていません。つまり、セキュリティポリシー、アプリケーションファイアウォール(AppFW)、アプリケーショントラッキング(AppTrack)、アプリケーションサービス品質(AppQoS)、Juniper ATP Cloud、IDP、コンテンツセキュリティなどのセキュリティサービスは、デフォルトでASCを使用しません。

-

各種サービスの ASC 検索は、デフォルトで有効になっています。つまり、APBR(Advanced Policy-based Routing)などの各種サービスでは、デフォルトでアプリケーション識別にASCが使用されます。

ASC の既定の動作の変更は、従来の AppFW 機能に影響します。Junos OS リリース 18.2 以降のセキュリティ サービスでは ASC がデフォルトで無効になっているため、AppFW は ASC に存在するエントリーを使用しません。

set services application-identification application-system-cache security-services コマンドを使用して、リリース 18.2 以前の Junos OS リリースと同じ ASC 動作に戻すことができます。

ASC がセキュリティ サービスに対して有効になっている場合、セキュリティ デバイスはアプリケーション回避手法の影響を受けやすくなる可能性があります。ASC は、デフォルト設定(セキュリティ サービスでは無効)のデバイスのパフォーマンスが特定のユース ケースに対して十分でない場合にのみ有効にすることをお勧めします。

次のコマンドを使用して、ASC を有効または無効にします。

セキュリティ サービスの ASC を有効にします。

user@host#set services application-identification application-system-cache security-servicesその他のサービスの ASC を無効にします。

user@host#set services application-identification application-system-cache no-miscellaneous-servicesセキュリティ サービスの有効な ASC を無効にします。

user@host#delete services application-identification application-system-cache security-servicesその他のサービスに対して無効な ASC を有効にします。

user@host#delete services application-identification application-system-cache no-miscellaneous-services

show services application-identification application-system-cache コマンドを使用して、ASC のステータスを確認できます。

次のサンプル出力は、ASC のステータスを示しています。

user@host>show services application-identification application-system-cache

Application System Cache Configurations:

application-cache: on

Cache lookup for security-services: off

Cache lookup for miscellaneous-services: on

cache-entry-timeout: 3600 seconds

以前のリリースでは、アプリケーションのキャッシュがデフォルトで有効になっていました。 set services application-identification no-application-system-cache コマンドを使用して、手動で無効にすることができます。

user@host# set services application-identification no-application-system-cache

参照

アプリケーション・システム・キャッシュ統計の検証

目的

アプリケーション・システム・キャッシュ (ASC) 統計を確認します。

アプリケーション・システム・キャッシュには、アプリケーション識別アプリケーションのキャッシュが表示されます。

アクション

CLI動作モードから、 show services application-identification application-system-cache コマンドを入力します。

サンプル出力

コマンド名

user@host> show services application-identification application-system-cache application-cache: on nested-application-cache: on cache-unknown-result: on cache-entry-timeout: 3600 seconds

意味

出力は、ASC 統計情報の要約を示しています。次の情報を確認します。

[IP アドレス(IP address)]:宛先アドレスを表示します。

[ポート(Port)]:サーバ上の宛先ポートを表示します。

[プロトコル(Protocol)]:宛先ポートのプロトコル タイプを表示します。

[アプリケーション(Application)]:宛先ポートで識別されたアプリケーションの名前が表示されます。

参照

オンボックスアプリケーション識別統計

アプリケーション識別サービスは、セッションごとの統計情報を提供します。これらの統計は、アプリケーションの使用状況プロファイルをお客様に提供します。オンボックスのアプリケーション識別統計機能は、アプリケーションレベルの統計情報を AppSecure スイートに追加します。アプリケーション統計を使用すると、管理者は累積統計だけでなく、ユーザー定義の間隔で累積された統計にもアクセスできます。

この機能を使用すると、管理者は統計をクリアし、バイト数とセッション数の統計を維持しながら、間隔値を設定できます。統計カウントはセッション終了イベント時に発生するため、セッションが終了するまでバイト数およびセッション数は更新されません。ジュニパーネットワークスのセキュリティデバイスは、管理者がアプリケーションセッション数とバイト数を表示するために使用できる8つの間隔の履歴をサポートしています。

Junos OS の設定でアプリケーションのグループ化がサポートされている場合、オンボックスのアプリケーション識別統計機能は、オンボックスのグループ単位の一致統計をサポートします。統計は、事前定義されたグループについてのみ維持されます。

アプリケーション署名パッケージを再インストールしても、アプリケーションの統計情報はクリアされません。アプリケーションが無効になっている場合、そのアプリケーションのトラフィックはありませんが、統計では維持されます。アプリケーションはアプリケーションの種類に従って追跡されるため、定義済みのアプリケーションを再インストールするかどうかは関係ありません。定義済みのグループ統計情報の場合、セキュリティ パッケージを再インストールしても統計情報はクリアされません。ただし、グループ メンバーシップに対する変更は更新されます。たとえば、junos:web には、現在のリリースでは 50 のアプリケーションがあり、アップグレード後には 60 のアプリケーションがある場合があります。削除されたアプリケーションや名前が変更されたアプリケーショングループは、追加されたアプリケーションと同じように処理されます。

アプリケーション識別モジュールは、各 SPU(サービス処理ユニット)上の各アプリケーションの 64 ビット セッション カウンターを維持します。このカウンタは、セッションが特定のアプリケーションとして識別されると増加します。別の 64 ビット カウンター セットは、SPU 上のアプリケーションごとの合計バイト数を集計します。未指定のアプリケーションのカウンターも維持されます。複数の SPU からのセッションとバイトの統計は、ルーティングエンジンで集約され、ユーザーに表示されます。

個々のSPUには、 interval 時間ごとに統計をロールオーバーするインターバルタイマーがあります。統計情報収集の間隔を設定するには、 set services application-identification statistics interval time コマンドを使用します。ルーティングエンジンが必要な間隔でクエリーを実行するたびに、各SPUから対応する統計情報が取得され、ルーティングエンジンで集約されて、ユーザーに表示されます。

clear services application-identification statisticsを使用して、累積、間隔、アプリケーション、アプリケーショングループなどのすべてのアプリケーション統計情報をクリアします。

clear services application-identification counter コマンドを使用して、カウンターを手動でリセットします。カウンターは、デバイスがアップグレードまたは再起動されたとき、フローが再起動したとき、またはインターバルタイマーが変更されたときに自動的にリセットされます。

set services application-identification application-system-cache-timeout valueを使用して、アプリケーション・システム・キャッシュ・エントリーのタイムアウト値を秒単位で指定します。

アプリケーション識別統計収集時間のデフォルトの時間間隔は 1440 分です。

IMAP キャッシュ サイズの設定

IMAP(インターネットメッセージアクセスプロトコル)は、電子メールクライアントが電子メールの保存および取得サービスに使用するインターネット標準プロトコルです。IMAPキャッシュは、プロトコルの解析とコンテキストの生成に使用されます。電子メールの解析関連情報を格納します。

を構成して、IMAPキャッシュ内のエントリーの最大数を制限し、以下のコマンドを使用してキャッシュ内のエントリーのタイムアウト値を指定できます。

set services application-identification imap-cache imap-cache-size size

set services application-identification imap-cache imap-cache-timeout time in seconds

例:

[edit]

user@host# set services application-identification imap-cache imap-cache-size 50000

この例では、IMAP キャッシュ サイズは 50,000 エントリを格納するように構成されています。

[edit]

user@host# set services application-identification imap-cache-timeout 600

この例では、タイムアウト期間は600秒に設定されており、その間はキャッシュエントリがIMAPキャッシュに残ります。

参照

Junos OSアプリケーション識別サービスにおけるジャンボフレームのサポートについて

アプリケーション識別は、9192バイトの大きなジャンボフレームサイズをサポートします。ジャンボフレームはデフォルトで有効になっていますが、[set interfaces]コマンドで最大送信単位(MTU)サイズを調整できます。ジャンボ フレームの処理中に CPU のオーバーヘッドを削減できます。

参照

アプリケーション識別検査制限

アプリケーション識別インスペクションの制限を設定するには、次の手順を実行します。

-

Inspection Limit for TCP and UDP Sessions

UDPまたはTCPセッションで、アプリケーション識別(AppID)のバイト制限とパケット制限を設定できます。AppID は、設定された検査制限に基づいて分類を終了します。制限を超えると、AppID はアプリケーションの分類を終了します。

AppID が構成された制限内で最終的な分類を終了せず、事前照合されたアプリケーションが使用可能な場合、AppID はアプリケーションを事前照合されたアプリケーションとして結論付けます。それ以外の場合、グローバルAppIDキャッシュが有効であれば、アプリケーションはjunos:UNKNOWNと結論付けられます。グローバル AppID キャッシュはデフォルトで有効になっています。

バイト制限とパケット制限を設定するには、

[edit]階層から以下の設定ステートメントを使用します。-

user@host#set services application-identification inspection-limit tcp byte-limit byte-limit-number packet-limit packet-limit-number -

user@host#set services application-identification inspection-limit udp byte-limit byte-limit-number packet-limit packet-limit-number

表 1 は、TCP および UDP セッションのバイト制限とパケット制限を設定するための範囲とデフォルト値を示しています。

表1:TCPおよびUDPセッションの最大バイト制限とパケットバイト制限 セッション

極限

範囲

既定値

TCPの

バイト制限

0 から 4294967295

6000

パケット制限

0 から 4294967295

ゼロ

UDP

バイト制限

0 から 4294967295

ゼロ

パケット制限

0 から 4294967295

10

バイト制限には、IP ヘッダーと TCP/UDP ヘッダー長は含まれません。

byte-limitオプションとpacket-limitオプションの両方を設定した場合、AppID は両方の制限に達するまでセッションを検査します。TCP または UDP インスペクション制限を無効にするには、対応する

byte-limitとpacket-limit値をゼロに設定します。 -

-

Global Offload Byte Limit (Other Sessions)

AppID のバイト制限を設定して、分類を完了し、セッション内のアプリケーションを識別できます。制限を超えると、AppID はアプリケーションの分類を終了し、次のいずれかの決定を下します。

-

事前照合済みアプリケーションが使用可能な場合、AppID は、次の場合にアプリケーション分類を事前照合済みアプリケーションと結論付けます。

-

AppIDが設定されたバイト制限内で最終的な分類を終了しない場合

-

一部のアプリケーションのトンネリング動作が原因でセッションがオフロードされない場合

-

-

グローバル AppID キャッシュが有効になっていれば、事前に一致したアプリケーションが利用できない場合、AppID はアプリケーションを junos:UNKNOWN として終了します。グローバル AppID キャッシュはデフォルトで有効になっています。 アプリケーション・サービス用のアプリケーション・システム・キャッシュの有効化または無効化を参照してください。

バイト制限を設定するには、

[edit]階層の以下の設定ステートメントを使用します。set services application-identification global-offload-byte-limit byte-limit-number

global-offload-byte-limitオプションのデフォルト値は 10000 です。グローバル・オフロード・バイト制限を無効にするには、

global-offload-byte-limit値をゼロに設定します。バイト制限には、IP ヘッダーと TCP/UDP ヘッダー長は含まれません。

-

- Enable Performance Mode オプション

- Content Delivery Network(CDN)でホストされるアプリケーションのアプリケーション識別サポート

- DPI の最大メモリ制限

Enable Performance Mode オプション

DPI パフォーマンス モード オプション set services application-identification enable-performance-mode max-packet-threshold value の最大パケットしきい値は、後方互換性と、設定を新しい設定に適合させる機会を提供するために、すぐに削除されるのではなく、非推奨とされました。このオプションは、DPI パフォーマンス モードの最大パケットしきい値を設定するために使用されました。

設定に、古い Junos OS リリースの max-packet-threshold で有効なパフォーマンス モード オプションが含まれている場合、AppID は、TCP または UDP インスペクション制限またはグローバル オフロード バイト制限、または DPI パフォーマンス モード オプションの最大パケットしきい値で構成された最小値に達した時点で、アプリケーション分類を終了します。

Content Delivery Network(CDN)でホストされるアプリケーションのアプリケーション識別サポート

アプリケーション識別 (AppID) を有効にして、AWS、Akamai、Azure、Fastly、Cloudflare などのコンテンツ配信ネットワーク (CDN) でホストされている Web アプリケーションを正確に分類できます。CDN アプリケーション分類を有効にするには、次の構成ステートメントを使用します。

[edit]user@host#user@hots# set service application-identification enable-cdn-application-detection

構成を適用すると、AppID によって CDN でホストされている実際のアプリケーションが識別され、分類されます。

DPI の最大メモリ制限

次の構成ステートメントを使用して、ディープパケットインスペクション(DPI)の最大メモリ制限を設定できます。

user@host# set services application-identification max-memory memory-value

メモリ値として 1 から 200000 MB を設定できます。

JDPIのメモリ消費量が構成値の90%に達すると、DPIは新しいセッションの処理を停止します。

アプリケーション トラフィックのスループットの向上

アプリケーション トラフィックのスループットは、パフォーマンス モードでディープパケットインスペクション (DPI) を設定し、既定のパケット インスペクション制限をクライアントからサーバーへの方向とサーバーからクライアントへの方向の両方を含む 2 つのパケットに設定することで向上できます。デフォルトでは、セキュリティデバイスのパフォーマンスモードは無効になっています。

アプリケーション トラフィックのスループットを向上させるには:

show services application-identification status コマンドを使用して、アプリケーション識別ステータスに関する詳細情報を表示します。

show services application-identification status(DPIパフォーマンスモードが有効)

user@host> show services application-identification status pic: 2/1 Application Identification Status Enabled Sessions under app detection 0 Engine Version 4.18.2-24.006 (build date Jul 30 2014) Max TCP session packet memory 30000 Force packet plugin Disabled Force stream plugin Disabled DPI Performance mode: Enabled Statistics collection interval 1 (in minutes) Application System Cache Status Enabled Negative cache status Disabled Max Number of entries in cache 262144 Cache timeout 3600 (in seconds) Protocol Bundle Download Server https://signatures.juniper.net/cgi-bin/index.cgi AutoUpdate Disabled Slot 1: Application package version 2399 Status Active Version 1.40.0-26.006 (build date May 1 2014) Sessions 0 Slot 2 Application package version 0 Status Free Version Sessions 0

[DPI パフォーマンス モード] フィールドには、DPI パフォーマンス モードが有効になっているかどうかが表示されます。このフィールドは、パフォーマンスモードが有効になっている場合にのみ、CLIコマンド出力に表示されます。

DPIをデフォルトの精度モードに設定し、パフォーマンスモードを無効にする場合は、パフォーマンスモードの有効化を指定する設定ステートメントを削除します。

パフォーマンスモードを無効にするには:

パフォーマンスモードを削除します。

[edit]user@host# delete services application-identification enable-performance-mode設定をコミットします。

[edit]user@host# commit

参照

不明なアプリケーショントラフィックのパケットキャプチャの概要

不明なアプリケーションの入力します機能を使用して、セキュリティデバイス上の不明なアプリケーションに関する詳細を収集できます。不明なアプリケーション トラフィックとは、アプリケーション シグネチャと一致しないトラフィックのことです。

セキュリティデバイスで入力しますオプションを設定すると、不明なアプリケーショントラフィックが収集され、入力しますファイル(.pcap)に保存されます。不明なアプリケーションの入力しますを利用して、新しいカスタムアプリケーションシグネチャを定義できます。セキュリティポリシーでこのカスタムアプリケーションシグネチャを使用して、アプリケーショントラフィックをより効率的に管理できます。

トラフィックが誤って分類された場合の分析や、アプリケーション シグネチャの作成の要求のために、ジュニパーネットワークスに .pcap ファイルを送信することができます。

未知のアプリケーショントラフィックのパケットキャプチャのメリット

未知のアプリケーショントラフィックのパケットキャプチャは、次の目的で入力します。

未知のアプリケーションに関する詳細情報の収集

未知のアプリケーショントラフィックを分析して潜在的な脅威を探す

セキュリティポリシールールの作成支援

カスタム・アプリケーション・シグネチャ作成を有効にする

未知のアプリケーショントラフィックをすべてブロックするセキュリティポリシーを実装すると、ネットワークベースのアプリケーションで問題が発生する可能性があります。これらの種類のポリシーを適用する前に、このアプローチによって環境で問題が発生しないことを必ず検証してください。未知のアプリケーショントラフィックを慎重に分析し、それに応じてセキュリティポリシーを定義する必要があります。

不明なアプリケーショントラフィックに対応するパケットキャプチャの設定

始める前に

不明なアプリケーショントラフィックの自動入力しますを有効にするには、次のことを行う必要があります。

-

SRXシリーズファイアウォールに有効なアプリケーション識別機能ライセンスをインストールします。 Junos OSライセンスの管理を参照してください。

-

Junos OS アプリケーション シグネチャ パッケージをダウンロードしてインストールします。 Junos OS アプリケーション シグネチャ パッケージのダウンロードとインストールを参照してください。

-

セキュリティ デバイスに Junos OS リリース 20.2R1 以降のバージョンがあることを確認します。

概要

この例では、次の手順を実行して、セキュリティ デバイス上の不明なアプリケーションの自動入力しますを構成する方法を学習します。

-

グローバルレベルまたはセキュリティポリシーレベルでパケット・キャプチャー・オプションを入力します。

-

パケット キャプチャ モードを構成し入力します

-

(オプション)パケットキャプチャファイルのオプションを入力します

-

生成された入力しますファイル(.PCAP ファイル)

構成

入力します設定オプションの詳細については、開始する前に パケットキャプチャ を参照してください。

- 世界中の未知のアプリケーションに対応するパケットキャプチャ

- セキュリティポリシーレベルでの未知のアプリケーションのパケットキャプチャ

- パケット キャプチャ モードの選択

- パケットキャプチャオプションの定義(オプション)

- パケット キャプチャ ファイル(.pcaps)へのアクセス

世界中の未知のアプリケーションに対応するパケットキャプチャ

手順

-

グローバルレベルで入力しますを有効にするには、次のコマンドを使用します。

user@host#set services application-identification packet-capture global

グローバルレベルで入力しますを有効にすると、セキュリティデバイスは、不明なアプリケーショントラフィックを含むすべてのセッションに対して入力しますを生成します。

セキュリティポリシーレベルでの未知のアプリケーションのパケットキャプチャ

手順

-

セキュリティ ポリシー レベルで 入力します を設定するには、次の手順に従います。この例では、セキュリティ ポリシー P1 で不明なアプリケーション トラフィックのパケット キャプチャを有効入力します。

[edit]user@host#set security policies from-zone untrust to-zone trust policy P1 match source-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match destination-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match application anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match dynamic-application junos:UNKNOWNuser@host#set security policies from-zone untrust to-zone trust policy P1 then permit application-services packet-captureセキュリティ ポリシー レベルで不明なアプリケーション トラフィックの入力しますを有効にするには、動的アプリケーション 一致条件として

junos:UNKNOWNを含める必要があります。セキュリティ ポリシー(P1)を設定すると、システムはセキュリティ ポリシーの一致条件に一致するアプリケーション トラフィックのパケット詳細をキャプチャします。

パケット キャプチャ モードの選択

不明なアプリケーション トラフィックのパケットをキャプチャするには、次のいずれかのモードがあります。

-

ASCモード—アプリケーションがjunos:UNKNOWNに分類され、アプリケーションシステムキャッシュ(ASC)に一致するエントリーがある場合、不明なアプリケーションのパケットをキャプチャします。このモードはデフォルトで有効になっています。

-

アグレッシブモード—AppIDが分類を完了する前に、すべてのトラフィックをキャプチャします。このモードでは、使用可能な ASC エントリに関係なく、システムはすべてのアプリケーション トラフィックをキャプチャします。パケット キャプチャは、最初のセッションの最初のパケットから開始されます。アグレッシブモードはリソースを大量に消費するため、注意して使用する必要があります。

アグレッシブ モードを有効にするには、次のコマンドを使用します。

[edit]user@host#set services application-identification packet-capture aggressive-modeフローの最初の出現をキャプチャする必要がない限り、アグレッシブモードを使用することはお勧めしません。前述のように、デバイスのデフォルト動作は ASC に依存しています。

パケットキャプチャオプションの定義(オプション)

手順

オプションで、次の入力しますパラメータを設定できます。それ以外の場合、 パケットキャプチャ で説明されているデフォルトオプションがこの機能に使用されます。この例では、最大パケット数、最大バイト数、入力します ファイル数(.pcap)などの入力しますオプションを定義します。

-

セッションあたりのUDPパケットの最大数を設定します。

[edit]user@host#set services application-identification packet-capture max-packets 10 -

セッションあたりの最大TCPバイト数を設定します。

[edit]user@host#set services application-identification packet-capture max-bytes 2048 -

最も古いファイルを上書きしてローテーションアウトする前に作成入力します(.pcap)ファイルの最大数を設定します。

[edit]user@host#set services application-identification packet-capture max-files 30

業績

設定モードから、 show services application-identification packet-capture コマンドを入力し、階層レベル show security policies 設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順に従って修正してください。

次の設定は、オプションの設定を使用したグローバルレベルでの不明なアプリケーション入力しますの例を示しています。

[edit services application-identification]user@host# show packet-capture{ global; max-packets 10; max-bytes 2048; max-files 30; }

以下の構成は、オプション構成によるセキュリティ ポリシー レベルでの不明なアプリケーション入力しますの例を示しています。

[edit services application-identification]user@host# show packet-capture{ max-packets 10; max-bytes 2048; max-files 30; }

[edit security policies]

user@host# show

from-zone untrust to-zone trust {

policy P1 {

match {

source-address any;

destination-address any;

application any;

dynamic-application [ junos:UNKNOWN ];

}

then {

permit {

application-services {

packet-capture;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

パケット キャプチャ ファイル(.pcaps)へのアクセス

設定を完了してコミットすると、パケット キャプチャ(.pcap)ファイルを表示入力します。システムは、IP アドレス、宛先ポート、およびプロトコルごとに一意の入力しますファイルを生成します。

手順

入力しますファイルを表示するには、次の手順に従います。

-

デバイス上の .pcap ファイルが保存されているディレクトリに移動します。

user@host> start shell % % cd /var/log/pcap

-

.pcap ファイルを見つけます。

.pcap ファイルはdestination-IP-address. destination-port.protocol. pcap 形式で保存されます。例: 142.250.31.156_443_17.pcap。

user@host:/var/log/pcap # ls -lah total 1544 drwxr-xr-x 2 root wheel 3.0K Jul 27 15:04 . drwxrwxr-x 9 root wheel 3.0K Jul 24 16:23 .. -rw-r----- 1 root wheel 5.0K Jul 24 20:16 142.250.31.156_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 15:03 142.250.64.97_443_17.pcap -rw-r----- 1 root wheel 9.0K Jul 27 14:26 162.223.228.170_443_17.pcap -rw-r----- 1 root wheel 2.1K Jul 26 17:06 17.133.234.32_16385_17.pcap -rw-r----- 1 root wheel 11K Jul 24 16:20 172.217.0.226_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 14:21 172.217.9.234_443_17.pcap -rw-r----- 1 root wheel 31K Jul 27 14:25 172.217.9.238_443_17.pcap -rw-r----- 1 root wheel 17K Jul 24 19:21 52.114.132.87_3478_17.pcap

SFTPまたはSCPを使用して .pcap ファイルをダウンロードし、Wiresharkまたはお気に入りのネットワークアナライザで表示できます。

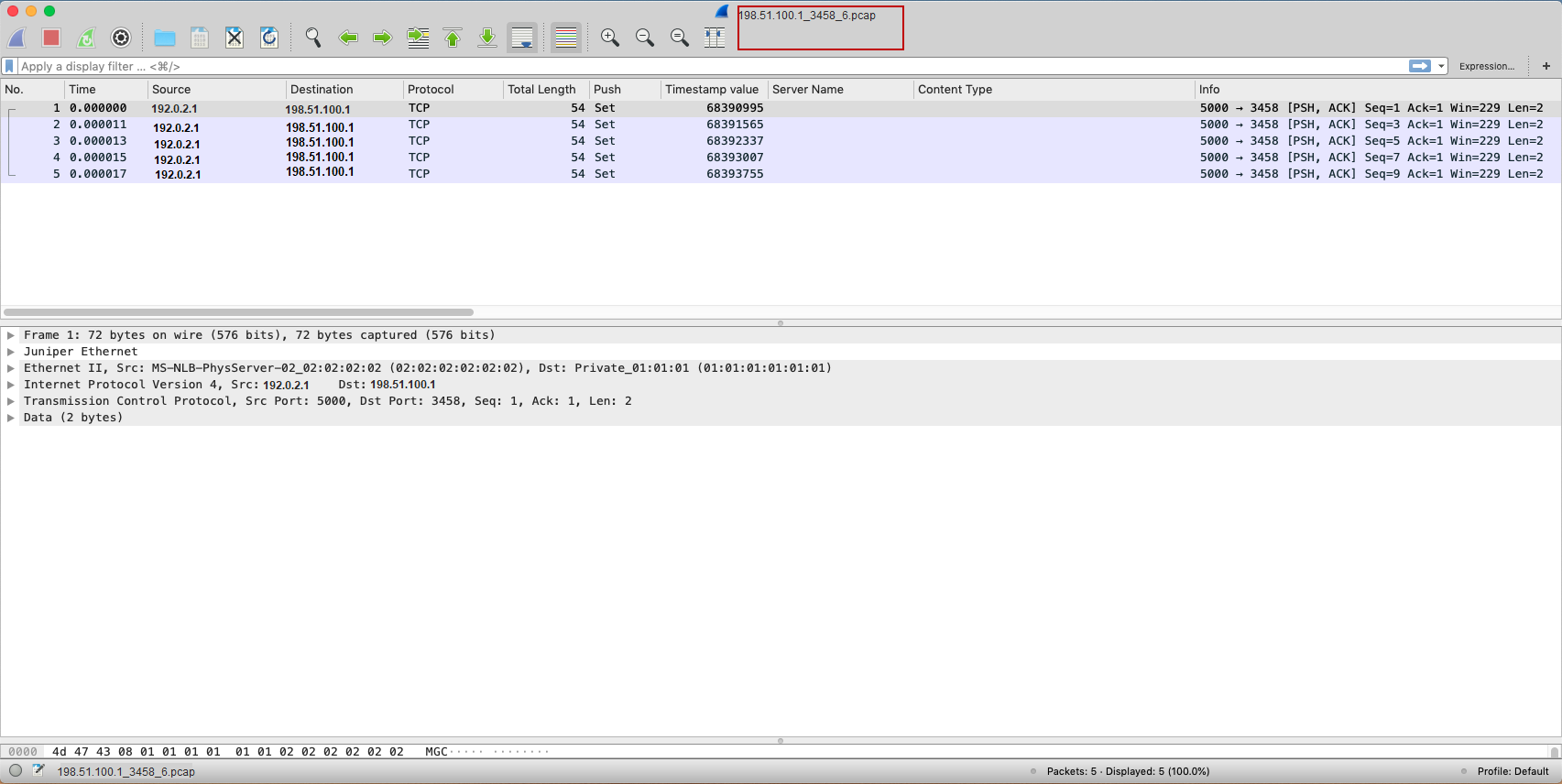

図 2 は、不明なアプリケーション トラフィックに対して生成されたサンプルの .pcap ファイルを示しています。

図 2: パケット キャプチャ ファイルのサンプル 手記:

手記:パケット損失が発生している状況では、デバイスはフローのすべての関連詳細をキャプチャできない場合があります。この場合、 .pcap ファイルには、デバイスが取り込んで処理できたもののみが反映されます。

セキュリティ デバイスは、グローバル設定またはポリシーレベルの設定に関係なく、3 つの一致基準(IP アドレス、宛先ポート、およびプロトコル)に一致するすべてのトラフィックのパケット キャプチャの詳細を同じファイルに入力します。システムは、IP アドレス、宛先ポート、およびプロトコルでキャッシュを維持し、定義された制限を超える同じトラフィックの繰り返しキャプチャを受け入れません。パケットキャプチャファイルオプションは、 パケットキャプチャと同様に設定入力します。

検証

パケット キャプチャの詳細の表示

目的

入力しますの詳細を表示して、設定が機能していることを確認します。

アクション

show services application-identification packet-capture counters コマンドを使用します。

user@host> show services application-identification packet-capture counters pic: 0/0 Counter type Value Total sessions captured 47 Total packets captured 282 Active sessions being captured 1 Sessions ignored because of memory allocation failures 0 Packets ignored because of memory allocation failures 0 Ipc messages ignored because of storage limit 0 Sessions ignored because of buffer-packets limit 0 Packets ignored because of buffer-packets limit 0 Inconclusive sessions captured 4 Inconclusive sessions ignored 0 Cache entries timed out 0

意味

このサンプル出力から、キャプチャされているセッションの数や、すでにキャプチャされているセッションの数などの詳細を取得できます。入力します カウンターの詳細については、「 show services application-identification packet-capture counters」を参照してください。

セッションごとの未知のアプリケーション詳細のパケットキャプチャ

セキュリティデバイスには、セッションごとに不明なアプリケーションの詳細入力しますが保存されます。入力します (.pcap) ファイルのファイル名にセッション ID が含まれるようになりました。destination-IP-address_destination-port_protocol_session-idです。/var/log/pcap の場所に pcap。

セッションごとにパケットキャプチャを入力しますと、セッションごとの詳細のみが保存されるため、.pcapファイルのサイズが小さくなります。

さらに、不明なアプリケーション機能の入力しますを強化して、不明な SNI の詳細をキャプチャしました

プラットフォームの追加情報

Feature Explorerを使用して、特定の機能に対するプラットフォームとリリースのサポートを確認します。

次の表を使用して、プラットフォームのプラットフォーム固有の動作を確認します。

| プラットホーム |

差 |

|---|---|

| SRX300、SRX320、SRX340、SRX345、SRX550M、SRX1500 |

多数のASCエントリー(10,000以上)があり、エントリーがコマンド |

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer を使用します。

set services application-identification enable-performance-mode max-packet-threshold value の最大パケットしきい値は非推奨です。

set services application-identification no-application-system-cache コマンドを使用して、手動で無効にすることができます。