高度なポリシーベースルーティング

APBR(高度ポリシーベースルーティング)は、アプリケーションベースルーティングとも呼ばれ、トラフィックをアプリケーションに基づいて転送する機能です。このAPBRが、ジュニパーネットワークスのスイートに新たに追加されました。詳細については、次のトピックを参照してください。

高度なポリシーベースルーティングについて

高度なポリシーベースルーティング

ネットワーク上を行き来する音声、データ、映像のトラフィックとアプリケーションの絶え間ない増加に伴い、ネットワークはトラフィックタイプを認識して、パフォーマンスや可用性を損なうことなく、トラフィックの優先度設定、分離、ルーティングを効果的に行う必要があります。

Junos OS リリース 15.1X49-D60 以降、SRXシリーズファイアウォールは、これらの課題に対処するために高度なポリシーベースのルーティング(APBR)をサポートしています。

高度なポリシーベースルーティングは、セッションベースのアプリケーション認識型ルーティングの一種です。このメカニズムは、ポリシーベースのルーティングとアプリケーション認識型のトラフィック管理ソリューションを組み合わせたものです。APBRは、アプリケーションの属性に基づいてフローを分類し、これらの属性に基づいてフィルターを適用してトラフィックをリダイレクトすることを意味します。フロー分類メカニズムは、使用中のアプリケーションを表すパケットに基づいています。

APBRは以下を実装します。

-

AppIDのディープパケットインスペクションとパターンマッチング機能により、アプリケーショントラフィックやアプリケーション内のユーザーセッションを特定

-

アプリケーション タイプと、一致ルールに対応するIP アドレス、宛先ポート、プロトコル タイプ、およびサービスの ASC での検索

一致するルールが見つかった場合、トラフィックは適切なルートと対応するインターフェイスまたはデバイスに送信されます。

APBRのメリット

-

アプリケーションに基づいてルーティング動作を定義できます。

-

より柔軟なトラフィック処理機能を提供し、アプリケーションの属性に基づいてパケット転送をきめ細かく制御します。

APBRの仕組みについて

APBRの動作について説明する前に、APBRコンポーネントについて理解しましょう。

-

APBRプロファイル(このドキュメントでは、アプリケーションプロファイルとも呼ばれます)を作成します。プロファイルには複数のAPBRルールが含まれています。各ルールには、一致条件として複数のアプリケーションまたはアプリケーショングループが含まれています。トラフィックがルールのアプリケーションまたはアプリケーション グループのいずれかに一致する場合、ルールは一致していると見なされ、プロファイルはアプリケーション トラフィックを関連するルーティング インスタンスに誘導します。

-

APBRプロファイルは、ルーティング インスタンスをAPBRルールに関連付けます。トラフィックがアプリケーション プロファイルに一致する場合、ルーティング インスタンスで定義された関連する静的ルートとネクスト ホップを使用して、特定のセッションのトラフィックをルーティングします。

-

アプリケーション プロファイルをイングレス トラフィックに関連付けます。APBRプロファイルをAPBRポリシーに添付して、セッションのアプリケーションサービスとして適用できます。

次に、APBRワークフローの理解を進め、次にAPBRミッドストリームサポート、そしてAPBRの最初のパケット分類について説明します。

APBRワークフロー

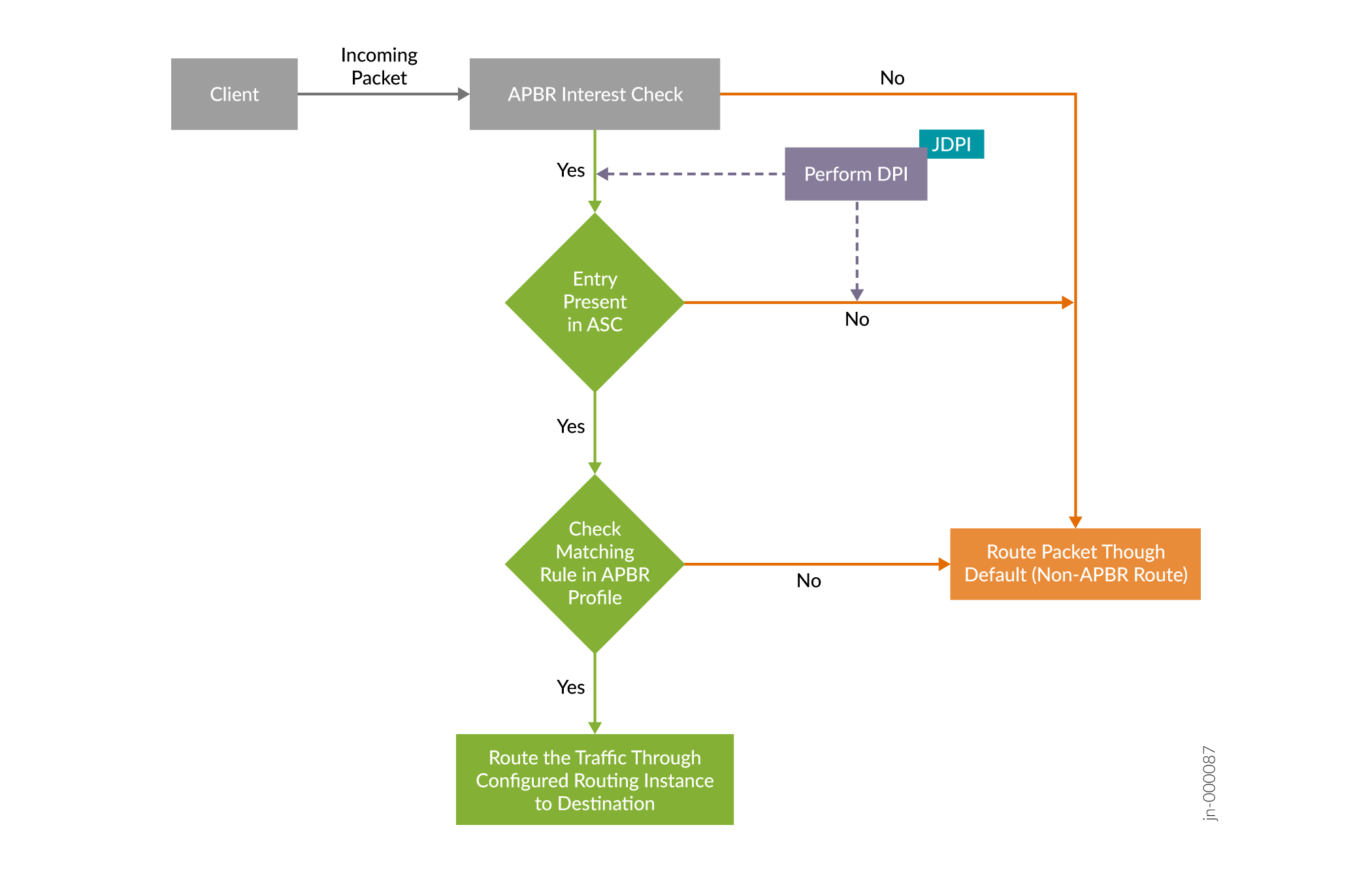

図1 は、Junos OS リリース21.3R1より前のAPBRの動作をまとめたものです。

セキュリティデバイスは、DPIを使用してアプリケーションの属性を識別し、APBRを使用してネットワーク経由でトラフィックをルーティングします。サービスチェーンでは、デバイスがABPRを適用する前に、アプリケーショントラフィックにDPIが発生します。DPIを使用してアプリケーションを特定するプロセスでは、複数のパケットを分析する必要があります。このような場合、最初のトラフィックはデフォルトルート(非APBRルート)を通過して宛先に到達します。プロセスは続行され、DPI はアプリケーションを識別します。DPIがアプリケーションを識別すると、APBRはセッションの残りの部分にルールを適用します。トラフィックは、APBRプロファイルルールに従ってルートを通過します。

ソースNATに異なるNATプールを使用し、ミッドストリームAPBRを適用した場合、セッションの送信元IPアドレスは、ミッドストリームAPBRの前にセッションが使用していたものと同じままです。

APBRミッドストリームサポート

Junos OS リリース 15.1X49-D110 および Junos OS リリース 17.4R1 以降、SRXシリーズファイアウォールは、セッションの途中で APBR をサポートします(ミッドストリーム サポートとも呼ばれます)。この機能拡張により、キャッシュできないアプリケーションと、キャッシュ可能なアプリケーションの最初のセッションにAPBRを適用できます。この機能拡張により、パケット転送をきめ細かく制御できる、より柔軟なトラフィック処理機能が提供されます。

セッションの最初のパケットは、ミッドストリーム再ルーティングのケースを通過します。つまり、アプリケーションがまだ識別されていない場合、トラフィックはデフォルトルート(非APBRルート)を通って宛先に向かいます。同時に、DPI はアプリケーションが識別されるまで続行されます。アプリケーションが識別されると、デバイスはAPBRプロファイルを適用し、残りのセッションパケットはAPBRプロファイルで定義されたルールに従ってルートを通過します。トラフィックは、アプリケーション シグネチャまたはALGがアプリケーションを識別するまで、非APBRルートを通過します。

ソースNATに異なるNATプールを使用し、ミッドストリームAPBRを適用した場合、セッションの送信元IPアドレスは、ミッドストリームAPBRの前にセッションが使用していたものと同じままです。

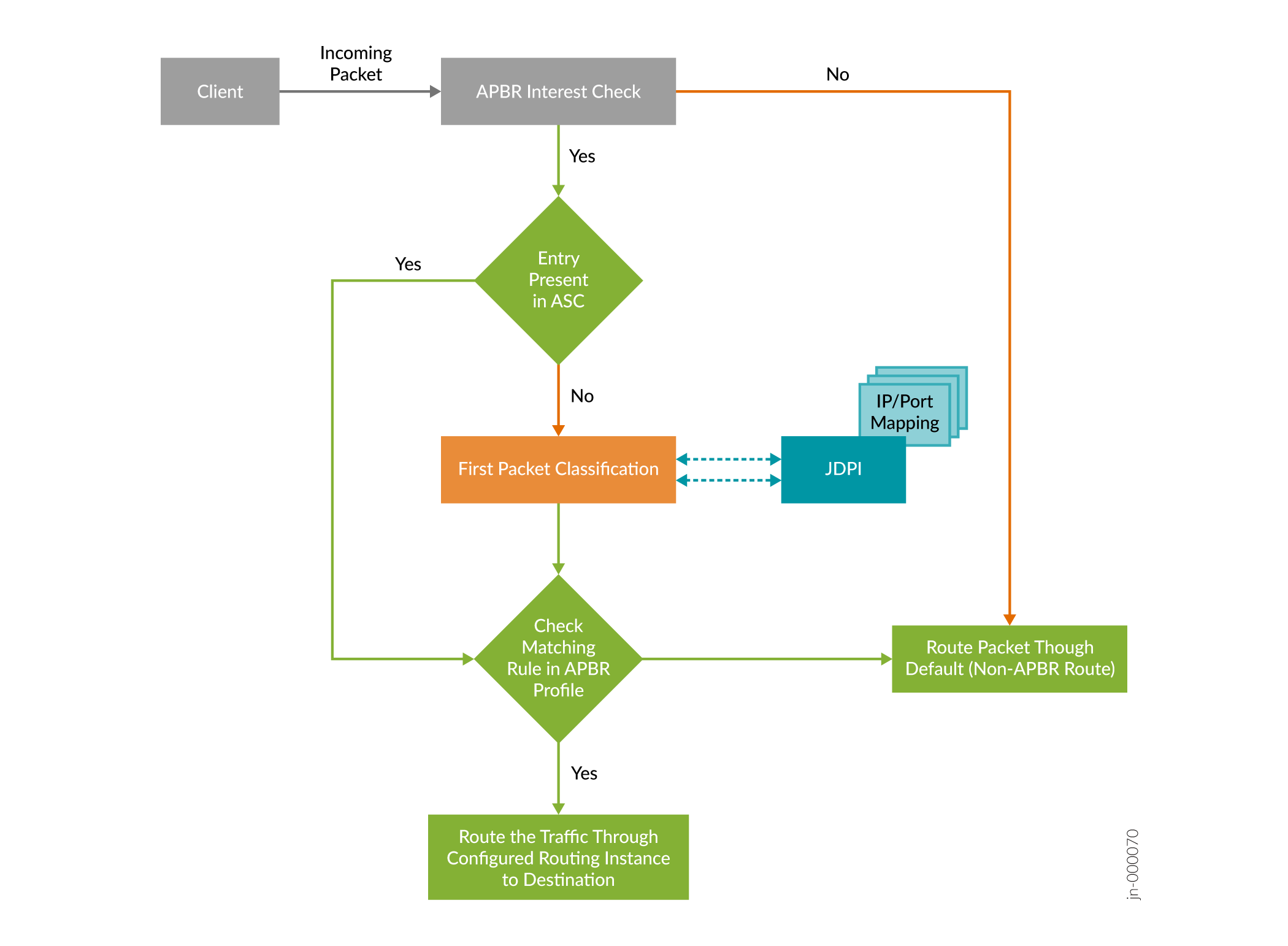

最初のパケット分類を使用したAPBR

Junos OS リリース 21.3R1 以降、APBR は最初のパケット分類を使用してネットワーク トラフィック内のアプリケーションを識別します。APBRは、トラフィックフローの最初のパケットを調べることでアプリケーションを識別し、次にアプリケーション固有のルールを適用してトラフィックを転送します。

最初のパケット分類機能は、DNS キャッシュの可用性や静的 IP マッピングなどの要因を考慮して、キャッシュ可能なアプリケーションのサブセットで動作します。

図2 は、APBRが最初のパケット分類を使用してアプリケーションの詳細を取得する方法を示しています。

を使用したAPBR

を使用したAPBR

最初のパケット分類は、静的IPマッピングやアプリケーションのポート詳細などの詳細を含むリポジトリを利用します。リポジトリは、アプリケーション署名パッケージ (JDPI) の一部です。

キャッシュ可能なアプリケーションの最初のセッションの場合、APBRはASCにクエリーを実行して、フローのアプリケーションの詳細を取得します。アプリケーションのエントリがASCで使用できない場合、APBRはJDPIにアプリケーションの詳細を照会します。APBRは、クエリのフローのIPアドレスとポートの詳細を使用します。アプリケーションマッピングが使用可能な場合、JDPIは詳細をAPBRに返します。アプリケーションの詳細を取得した後、APBRはアプリケーションの設定済みプロファイルを検索し、割り当てられたルーティング インスタンスを介してパケットをルーティングします。

同時に、JDPIはパケットの処理を続行し、ASCを更新します(有効な場合)。後続のフローでは、APBRはフローのASCに存在するアプリケーションエントリに基づいてトラフィックのルーティングを実行します。

最初のパケット分類では、キャッシュ可能なアプリケーションのAPBR設定のソースNATに異なるNATプールを使用できます。

最初のパケット分類の利点

ファーストパケット分類を使用することで、ネットワーク上のトラフィックを正確かつ効率的に誘導し、ネットワークリンクの利用を最適化し、パフォーマンスを向上させることができます。

制限

-

キャッシュできないアプリケーションの場合、ソースNATに異なるNATプールを使用し、セッションの途中でAPBRを適用すると、セッションの送信元IPアドレスは、ミッドストリームでAPBRを適用した後も同じままです。

- アプリケーションの IP アドレスとポート範囲の詳細が変更された場合、その変更がアプリケーション署名パッケージにすぐに反映されない可能性があります。アプリケーション署名パッケージをインストールして、IP アドレスとポート範囲の最新の更新プログラムを取得する必要があります。

- クラウド上のOFFICE365など、複数のアプリケーションをホストするマイクロサービスの場合、IPアドレスとポート範囲を細かく設定することはできません。このような場合、最初のパケット分類は親アプリケーションの詳細を返します。ネストされたアプリケーションと親アプリケーションを含めるようにAPBRプロファイルルールを設定する必要があります。例:動的アプリケーションをMS-TEAMSとしてAPBRルールを作成し、最初のパケット分類の同じルールにOFFICE365-CREATE-CONVERSATIONを追加します。

高度なポリシーベースルーティングオプション

以下のオプションを使用することで、APBRでトラフィック処理を効率化できます。

Limit route change- 一部のセッションでは、アプリケーションのシグネチャがアプリケーションを識別するため、セッションの途中で継続的に分類されます。アプリケーションがアプリケーションシグネチャによって識別されるたびにAPBRが適用され、これによりトラフィックのルートが変更されます。

tunablesステートメントのmax-route-changeオプションを使用して、セッションのルートを変更できる回数を制限できます。set security advance-policy-based-routing tunables max-route-change value例:

[edit]set security advance-policy-based-routing tunables max-route-change 5この例では、セッションごとのルート変更回数を5回に制限します。セッションの途中でルートに変更があった場合、このカウントは 4 に減少します。このプロセスは、カウントが 0 に達するまで続きます。その後、セッションの途中ではAPBRは適用されません。

識別されたアプリケーションにASCにエントリーがある場合、セッションはAPBR設定に従って指定されたルートで開始されるため、そのセッションのカウントは減少しません。

Terminate session if APBR is bypassed–セッションの途中でAPBRが適用されているときにゾーン間に不一致がある場合、セッションを終了できます。セッションの途中でAPBRを適用する場合は、新しいegressインターフェイスと既存のegressインターフェイスの両方が同じゾーンの一部である必要があります。セッションの途中でインターフェイスのゾーンを変更した場合、デフォルトではAPBRは適用されず、トラフィックは既存のインターフェイスを通過し続けます。このデフォルトの動作を変更するには、

tunablesステートメントのdrop-on-zone-mismatchオプションを使用して、APBRを迂回して同じルートを通過するトラフィックを許可する代わりに、セッションを完全に終了させることができます。例:

[edit]set security advance-policy-based-routing tunables drop-on-zone-mismatchEnable logging—ロギングを有効にして、デバイス上で発生するイベントを記録できます。たとえば、インターフェイスのゾーンが変更されたためにAPBRがバイパスされた場合などです。

tunablesステートメントのenable-loggingオプションを使用して、ログを設定できます。例:

[edit]set security advance-policy-based-routing tunables enable-loggingEnable reverse reroute—ECMP ルートのトラフィックの対称性が必要で、セッションの途中で受信トラフィックを切り替える必要がある導入では、次のようにセキュリティ ゾーンに固有の enable reverse-reroute オプションを使用して、再ルーティングを実行できます。

例:

[edit]set security zones security-zone zone-name enable-reverse-reroute着信パケットがインターフェイスに到着し、異なる発信/リターンインターフェイスを持つセキュリティゾーンに対して上記の設定が有効になっている場合、インターフェイスの変更が検出され、再ルートがトリガーされます。リバースパスのルート検索が実行され、パケットが到着したインターフェイスが優先されます。

リバースパスのトラフィックのルート検索が失敗すると、特定のセッションの以降の処理は停止します。

リバース再ルーティングのサポートは、Junos OS リリース 15.1X49-D130 以降のリリースで利用可能です。

- Support for Layer 3 and Layer 4 Applications—Junos OS リリース 20.2R1 以降、APBR はレイヤー 3 およびレイヤー 4 のカスタム アプリケーションをサポートします。次の設定ステートメントを使用して、APBRでレイヤー3およびレイヤー4のカスタムアプリケーションルックアップを手動で無効にできます。

user@host# set security advance-policy-based-routing tunables no-l3l4-app-lookup

- Application Tracking—

AppTrack を有効にして、指定したゾーンのアプリケーション フローのトラフィックを検査し、統計を収集できます。詳細については、「 アプリケーショントラッキングについて 」を参照してください。

ユースケース

複数のISPリンクを使用する場合:

APBRは、複数のリンクが使用可能な場合に、重要なアプリケーションの広帯域で低レイテンシなリンクを選択するために使用できます。

APBRは、リンク障害が発生した場合に、重要なトラフィックのフォールバックリンクを作成するために使用できます。複数のリンクが使用可能で、重要なアプリケーショントラフィックを伝送するメインリンクが停止した場合、フォールバックリンクとして設定されたもう一方のリンクを使用してトラフィックを伝送できます。

APBRは、ディープインスペクションや分析用のトラフィックの分離に使用できます。この機能を使用すると、ディープインスペクションと監査を受ける必要があるアプリケーションに基づいてトラフィックを分類できます。必要に応じて、このようなトラフィックを別のデバイスにルーティングできます。

制限

APBRには以下の制限があります。

トラフィックのルートのリダイレクトは、アプリケーションシステムキャッシュ(ASC)内のエントリの存在によって異なります。ルーティングは、ASC 検索が成功した場合にのみ成功します。最初のセッションでは、トラフィックにASCが存在しない場合、トラフィックはデフォルトルート(非APBRルート)を経由して宛先に向かいます(この制限はJunos OS 15.1X49-D110より前のリリースにのみ適用されます)。

アプリケーション署名パッケージがインストールされていない場合、またはアプリケーション識別が有効になっていない場合、APBRは機能しません。

ミッドストリームをサポートするAPBRには、以下の制限があります。

APBRは転送トラフィックに対してのみ機能します。

APBRは、アクティブなFTPなど、制御セッションのエンティティによって開始されたデータセッションでは機能しません。

送信元NATとミッドストリームAPBRに異なるNATプールを使用する場合、セッションの送信元IPアドレスは、ミッドストリームAPBRを適用する前にセッションで使用されていたIPアドレスと同じであり続けます。

ミッドストリームをサポートするAPBRは、すべてのegressインターフェイスが同じゾーンにある場合にのみ機能します。このため、APBRミッドストリームサポートを利用することができるのは、転送および仮想ルーティングおよび転送(VRF)ルーティングインスタンスのみです。

参照

例:アプリケーション認識型トラフィック管理ソリューションのための高度なポリシーベースルーティングの設定

この例では、SRXシリーズファイアウォールでAPBRを設定する方法を示しています。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

SRXシリーズファイアウォールにインストールされている有効なアプリケーション識別機能ライセンス。

Junos OS リリース 15.1X49-D60 以降を搭載した SRXシリーズファイアウォールこの設定例は、Junos OS リリース 15.1X49-D60 でテストされています。

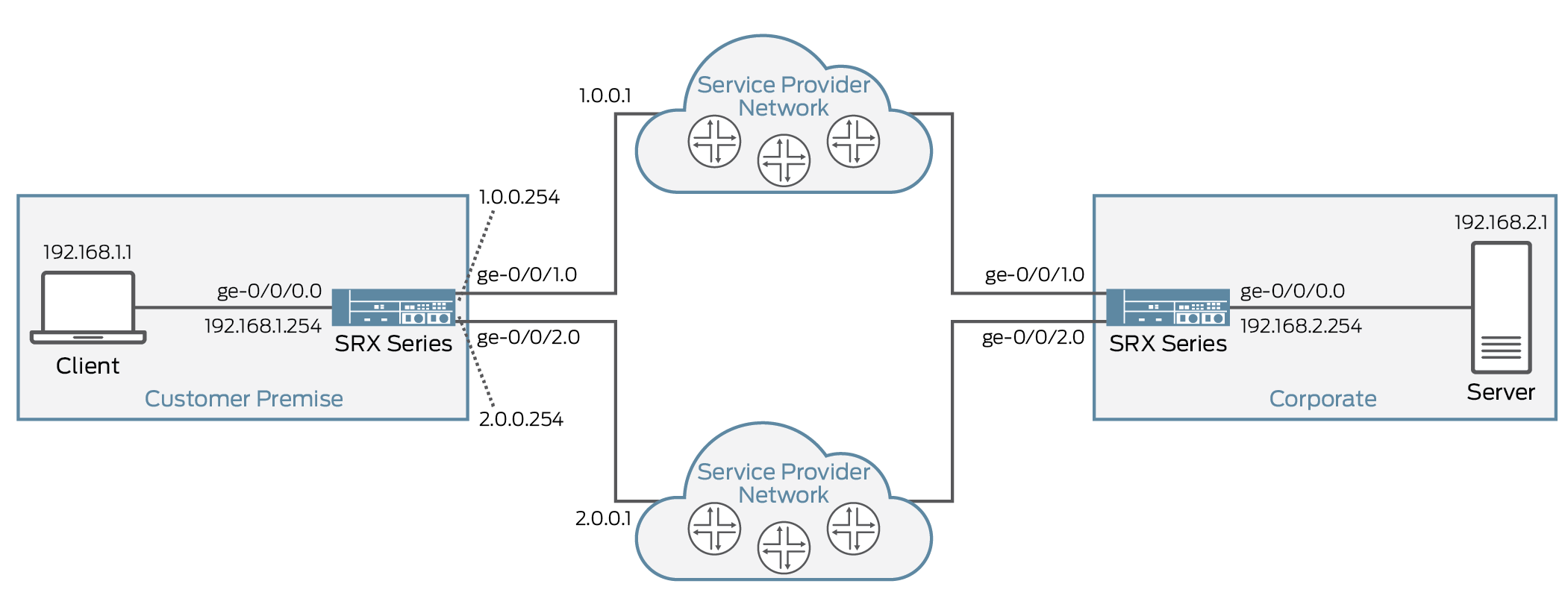

概要

この例では、trustゾーンに到着したHTTP、ソーシャルネットワーキング、およびYahooトラフィックを、ネクストホップIPアドレスで指定された特定のデバイスまたはインターフェイスに転送します。

トラフィックがtrustゾーンに到着すると、APBRプロファイルによって照合され、一致ルールが見つかった場合、パケットはルーティング インスタンスで指定されたとおりに静的ルートおよびネクストホップに転送されます。ルーティングテーブルで設定された静的ルートは、ネクストホップアドレスが到達可能なときに転送テーブルに挿入されます。静的ルート宛てのすべてのトラフィックは、特定のデバイスまたはインターフェイスへのトランジットのためにネクストホップアドレスに送信されます。

図 3 は、この設定例で使用されたトポロジーを示しています。

のトポロジー

のトポロジー

表 1 は、この例で使用されるパラメーターの詳細を示しています。

パラメーター |

名前 |

形容 |

|---|---|---|

ルーティング インスタンス |

|

トラフィックの転送には、転送タイプのルーティング インスタンスが使用されます。 静的ルート(例:192.168.0.0/16)を宛先とするすべての適格なトラフィックは、ネクストホップデバイス(例:インターフェイス上のアドレスが1.0.0.1)に転送されます。 |

|

||

RIBグループ |

apbr_group |

RIB(ルーティング情報ベース)(ルーティングテーブルとも呼ばれる)グループの名前。 このRIBグループは、inet.0、RI1.inet.0、RI2.inet.0、およびRI3.inet.0からインターフェイスルートエントリーをインポートするように設定されています。 |

APBRプロファイル |

profile-1 (プロファイル 1) |

APBRプロファイルの名前。このプロファイルは、アプリケーションとアプリケーショングループを照合し、一致するトラフィックをルート検索のために指定されたルーティング インスタンス(例:R1)にリダイレクトします。プロファイルには複数のルールが含まれています。 |

支配 |

|

APBRプロファイルのルールを定義します。ルールを 1 つ以上のアプリケーション (HTTP の場合など) またはアプリケーション グループに関連付けます。アプリケーションがプロファイル内のルールのアプリケーションまたはアプリケーショングループのいずれかと一致する場合、アプリケーションプロファイルルールは一致していると見なされ、トラフィックはルート検索のためにルーティング インスタンス(例:R1)にリダイレクトされます。 |

|

||

ゾーン |

信託 |

APBRプロファイルを適用できる送信元ゾーンを指定します。 |

アプリケーションに基づいてトラフィックをリダイレクトするためにAPBRを使用するには、あるルーティング インスタンスから別のルーティング インスタンスにインターフェイス ルートをインポートする必要がある場合があります。次のいずれかのメカニズムを使用できます。

インターフェイスルートをインポートするRIBグループ

インターフェイスルートをインポートするためのルーティングポリシー

ルーティングポリシーを使用してインターフェイスルートをインポートする場合、ルーティングポリシーに適切なアクションが使用されていない場合、(fxp0を使用して)管理ローカルルートがデフォルト以外のルーティング インスタンスにリークする可能性があります。デバイスがシャーシ クラスタ モードの場合、このようなシナリオでは、制限により RG0 フェイルオーバーが発生する可能性があります。デフォルト以外のルーティング インスタンスのルーティングテーブルに fxp0 ローカル ルートを設定しないことを推奨します。次の例は、ポリシー オプションの設定例を示しています。rejectアクションは、不要なルートを削除するのに役立つことに注意してください。特定のルートを使用して、fxp0 ルートを拒否することができます。

policy-statement statement-name {

term 1 {

from {

instance master;

route-filter route-filter-ip-address exact;

}

then accept;

}

then reject;

}

APBRは、パケットを順方向パスでルーティングするために使用されます。リターントラフィックが同じパスで到着するようにするには、次の構成例に示すように、ECMP 構成と負荷分散ルーティングポリシーを使用してリモートSRXシリーズファイアウォールを構成することをお勧めします。

user@host> set routing-options static route ip-address next-hop ip-address user@host> set routing-options static route ip-address next-hop ip-address user@host> set policy-options policy-statement load-balance-policy then load-balance per-packet user@host> set routing-options forwarding-table export load-balance-policy

構成

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 192.168.0.0/16 next-hop 1.0.0.1 set routing-instances R2 instance-type forwarding set routing-instances R2 routing-options static route 192.168.0.0/16 next-hop 2.0.0.1 set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib RI1.inet.0 set routing-options rib-groups apbr_group import-rib RI2.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security advance-policy-based-routing profile profile1 rule rule-app2 match dynamic-application-group junos:web:social-networking set security advance-policy-based-routing profile profile1 rule rule-app2 then routing-instance R2 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust advance-policy-based-routing-profile profile1

高度なポリシーベースルーティングの設定

手順

APBRを設定するには:

ルーティングインスタンスを作成します。

[edit] user@host# set routing-instances R1 instance-type forwarding user@host# set routing-instances R1 routing-options static route 192.168.0.0/16 next-hop 1.0.0.1 user@host# set routing-instances R2 instance-type forwarding user@host# set routing-instances R2 routing-options static route 192.168.0.0/16 next-hop 2.0.0.1

1つ以上のルーティングテーブルをグループ化して、apbr_groupと呼ばれるRIBグループを形成し、ルーティングテーブルにルートをインポートします。

[edit] set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib RI1.inet.0 set routing-options rib-groups apbr_group import-rib RI2.inet.0

APBRプロファイルを作成し、ルールを定義します。

[edit] user@host# set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP user@host# set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 user@host# set security advance-policy-based-routing profile profile1 rule rule-app2 match dynamic-application-group junos:web:social-networking user@host# set security advance-policy-based-routing profile profile1 rule rule-app2 then routing-instance R2

APBRプロファイルをセキュリティゾーンに適用します。

[edit] user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/0.0 user@host# set security zones security-zone trust advance-policy-based-routing-profile profile1

業績

設定モードから、 show routing-instances コマンドと show security zones コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 192.168.0.0/16 next-hop 1.0.0.1;

}

}

}

R2 {

instance-type forwarding;

routing-options {

static {

route 192.168.0.0/16 next-hop 2.0.0.1;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet apbr_group;

}

rib-groups {

apbr_group {

import-rib [ inet.0 RI1.inet.0 RI2.inet.0 ];

}

}

[edit]

user@host# show security advance-policy-based-routing

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

rule rule-app2 {

match {

dynamic-application-group junos:web:social-networking;

}

then {

routing-instance R2;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

advance-policy-based-routing-profile {

profile1;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

高度なポリシーベース ルーティング統計情報の検証

目的

アプリケーションベースルーティングで処理されたセッション数、セッションにAPBRが適用された回数などのAPBRの統計情報を表示します。

アクション

設定モードから、 show security advance-policy-based-routing statistics コマンドを入力します。

user@host> show security advance-policy-based-routing statistics Advance Profile Based Routing statistics: Sessions Processed 9 App rule hit on cache hit 0 App rule hit on HTTP Proxy/ALG 0 Midstream disabled rule hit on cache hit 2 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 2 App and DSCP hit on first packet 0 App rule hit midstream 1 Default rule match 0 Midstream disabled rule hit midstream 1 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 2 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Default rule applied 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

意味

コマンドの出力には、次の詳細が表示されます。

アプリケーションベースルーティングで処理されたセッション。

アプリケーショントラフィックがAPBRプロファイルに一致し、異なる基準に基づいてセッションにAPBRが適用される回数。

アプリケーション トラフィックを識別するために AppID が参照された回数。

-

デフォルトルートとAPBRが選択したルートのセキュリティゾーンに不一致があり、この不一致によりトラフィックがドロップされたインスタンスの数。

詳細については、「 show security advance-policy-based-routing statistics 」を参照してください。

高度なポリシーベースルーティングの検証

目的

特定のセッションに関する詳細情報を含む、デバイス上でアクティブなセッションおよびパケットフローに関する情報を表示します。

アクション

設定モードから、 show security flow session コマンドを入力して、デバイスで現在アクティブなすべてのセキュリティ セッションに関する情報を表示します。

意味

コマンドの出力には、次の詳細が表示されます。

デバイス上のすべてのアクティブなセッションとパケットフロー

サービスを含む受信および送信IPフローのリスト

フローに関連付けられたセキュリティ属性(そのフローに属するトラフィックに適用されるポリシーなど)

セッションタイムアウト値、セッションがアクティブになった時間、セッションがアクティブであった時間、およびセッションにアクティブなトラフィックがあるかどうか

高度なポリシーベース ルーティング ポリシーの設定

Junos OS リリース 18.2R1 以降、送信元アドレス、宛先アドレス、アプリケーションを一致条件として定義することで、高度なポリシーベースのルーティング(APBR)ポリシーを設定できます。一致に成功すると、設定されたAPBRプロファイルがセッションのアプリケーションサービスとして適用されます。以前のリリースのJunos OSでは、APBRプロファイルをイングレストラフィックの受信セキュリティゾーンに添付することができ、APBRはセキュリティゾーンごとに適用されていました。APBRポリシーのサポートにより、受信セキュリティゾーン、送信元アドレス、宛先アドレス、アプリケーションに基づいて、トラフィックに異なるAPBRルールセットを適用できます

この機能拡張により、パケット転送をきめ細かく制御できる、より柔軟なトラフィック処理機能が提供されます。

サポートされる一致条件には、送信元アドレス、送信先アドレス、アプリケーションが含まれます。アプリケーションを使用して、プロトコルとレイヤー4ポートに基づく一致条件をサポートできます。

セキュリティゾーンに1つ以上のAPBRポリシーが設定されている場合、ポリシーはセッション作成フェーズ中に評価されます。セッションに一致するポリシーが選択されると、ポリシー検索は終了します。一致に成功すると、APBRポリシーで構成されたAPBRプロファイルがセッションに使用されます。

APBRポリシーの仕組み

APBRポリシーは、セキュリティゾーンに対して定義されます。ゾーンに1つ以上のAPBRポリシーが関連付けられている場合、セキュリティゾーンから開始されたセッションはポリシーの一致を通過します。

次のシーケンスは、APBRポリシーによってトラフィックを照合し、定義されたパラメータ/ルールに基づいて、高度なポリシーベースルーティングを適用してトラフィックを転送することに関与します。

トラフィックがイングレスゾーンに到着すると、APBRポリシールールと照合されます。ポリシー一致条件には、送信元アドレス、宛先アドレス、アプリケーションが含まれます。

トラフィックがセキュリティポリシールールに一致すると、APBRポリシーのアクションがトラフィックに適用されます。APBRプロファイル名を指定することで、APBRポリシーアクションでAPBRをアプリケーションサービスとして有効にできます。

APBRプロファイル設定には、動的アプリケーションとdyamicアプリケーショングループのセットを一致条件として含むルールセットが含まれています。これらのルールのアクション部分には、トラフィックを転送する必要があるルーティング インスタンスが含まれています。ルーティング インスタンスには、静的ルーティングまたは動的学習ルートの設定を含めることができます。

静的ルート宛てのすべてのトラフィックは、特定のデバイスまたはインターフェイスへのトランジットのためにネクストホップアドレスに送信されます。

APBRポリシールールは終端的です。つまり、トラフィックがポリシーに一致すると、他のポリシーではそれ以上処理されません。

APBRポリシーに一致するトラフィックがあり、APBRプロファイルにルールに一致するトラフィックがない場合、APBRポリシーに一致するトラフィックは、デフォルトのルーティングインスタンス[inet0]を通過して宛先に到達します。

レガシーAPBRプロファイルのサポート

Junos OS リリース 18.2R1 より前は、APBR プロファイルはセキュリティ ゾーン レベルで適用されていました。APBRポリシーのサポートにより、セキュリティゾーンレベルでのAPBR設定は、後方互換性と設定を新しい設定に準拠させる機会を提供するために、すぐに削除されるのではなく、将来非推奨となります。

ただし、ゾーンベースのAPBRを設定している場合に、特定のセキュリティゾーンにAPBRポリシーを追加しようとすると、コミットが失敗する可能性があります。ゾーンのAPBRポリシーを設定するには、ゾーンベースの設定を削除する必要があります。同様に、APBRポリシーがセキュリティゾーンに設定されている場合に、ゾーンベースのAPBRを設定しようとすると、コミットエラーが発生します。

制約

特定のアドレスまたはAPBRポリシールールで設定されたアドレスを使用する場合は、グローバルアドレス帳の使用を推奨します。ポリシー評価時に宛先ゾーンがわからないため、ゾーン固有のルールが宛先アドレスに適用されない可能性があるためです。

セキュリティゾーンjunos-hostゾーンのAPBRポリシーの設定はサポートされていません。

例:高度なポリシーベース ルーティング ポリシーの設定

この例では、APBRポリシーを設定し、APBRポリシールールに一致するセッションにAPBRプロファイルを適用する方法を示しています。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

Junos OS リリース 18.2R1 以降を搭載した SRXシリーズファイアウォールこの設定例は、Junos OS リリース 18.2R1 でテストされています。

SRXシリーズファイアウォールにインストールされている有効なアプリケーション識別機能ライセンス。

概要

この例では、trustゾーンに到着したHTTPトラフィックを、ネクストホップIPアドレスで指定された特定のデバイスまたはインターフェイスに転送します。

トラフィックがtrustゾーンに到着すると、APBRポリシーで照合されます。トラフィックがポリシーに一致すると、設定されたAPBRルールがアプリケーションサービスとして許可されたトラフィックに適用されます。パケットは、APBRルールに基づいて、ルーティング インスタンスで指定された静的ルートとネクストホップに転送されます。ルーティングテーブルで設定された静的ルートは、ネクストホップアドレスが到達可能なときに転送テーブルに挿入されます。静的ルート宛てのすべてのトラフィックは、特定のデバイスまたはインターフェイスへのトランジットのためにネクストホップアドレスに送信されます。

この例では、次の設定を完了する必要があります。

ルーティング インスタンスと RIB グループを定義します。

ABPR プロファイルを作成します。

セキュリティ ゾーンを作成します。

APBRポリシーを作成し、それにAPBRプロファイルをアタッチします。

構成

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2 set routing-options interface-routes rib-group inet fbf-group set routing-options rib-groups fbf-group import-rib inet.0 set routing-options rib-groups fbf-group import-rib RI1.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security advance-policy-based-routing from-zone trust policy SLA1 match source-address any set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address any set security advance-policy-based-routing from-zone trust policy SLA1 match application any set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

高度なポリシーベースルーティングの設定

手順

APBRポリシーに一致するトラフィックにAPBRを適用するには:

ルーティングインスタンスを作成します。

[edit]

user@host#set routing-instances R1 instance-type forwardinguser@host#set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.21つ以上のルーティングテーブルをグループ化して、apbr_groupと呼ばれるRIBグループを形成し、ルーティングテーブルにルートをインポートします。

[edit]

user@host#set routing-options interface-routes rib-group inet fbf-groupuser@host#set routing-options rib-groups fbf-group import-rib inet.0user@host#set routing-options rib-groups fbf-group import-rib RI1.inet.0APBRプロファイルを作成し、ルールを定義します。

[edit]

user@host#set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1セキュリティ ゾーンを作成します。

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust host-inbound-traffic protocols alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0APBRポリシーを作成し、APBRプロファイルをセキュリティゾーンに適用します。

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy SLA1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match application anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

業績

設定モードから、 show routing-instances コマンドと show security zones コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/24 next-hop 3.0.0.2;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet fbf_group;

}

rib-groups {

fbf_group {

import-rib [ inet.0 RI1.inet.0];

}

}

[edit]

user@host# show security advance-policy-based-routing

from-zone trust {

policy SLA1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advanced-policy-based-routing-profile profile1;

}

}

}

}

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

高度なポリシーベース ルーティング統計情報の検証

目的

アプリケーションベースルーティングで処理されたセッション数、セッションにAPBRが適用された回数などのAPBRの統計情報を表示します。

アクション

設定モードから、 show security advance-policy-based-routing statistics コマンドを入力します。

Sessions Processed 18994 AppID cache hits 18994 AppID requested 0 Rule matches 0 Route changed on cache hits 0 Route changed midstream 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0

意味

コマンドの出力には、次の詳細が表示されます。

アプリケーションベースルーティングで処理されたセッション。

アプリケーショントラフィックがAPBRプロファイルと一致し、セッションにAPBRが適用される回数。

アプリケーション トラフィックを識別するために AppID が参照された回数。

詳細については、「 show security advance-policy-based-routing statistics 」を参照してください。

APBRポリシー設定の確認

目的

APBRポリシー、関連するAPBRプロファイルに関する情報を表示し、APBRポリシーのヒットカウントに関する情報を表示します。

アクション

設定モードから、 show security advanced-policy-based-routing コマンドを入力します。

user@host> show security advanced-policy-based-routing policy-name SLA1

From zone: trust

Policy: SLA1, State: enabled, Index: 7, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: any

APBR profile: profile1

設定モードから、 show security advanced-policy-based-routing hit-count コマンドを入力します。

user@host> show security advanced-policy-based-routing hit-count

Logical system: root-logical-system

Index From zone Name Hit count

1 trust SLA1 3

2 trust SLA2 0

3 trust SLA1 0

Number of policy: 3

意味

コマンドの出力には、次の詳細が表示されます。

ポリシーのステータス、関連するAPBRプロファイルなどの詳細。

受信したヒット数に応じた保険契約の効用率を表示します。

URL カテゴリベース ルーティングについて

Junos OS リリース 18.3 R1 以降、URLカテゴリベースのルーティングは、SRXシリーズファイアウォールとvSRX仮想ファイアウォールインスタンスでサポートされます。URLカテゴリベースのルーティングでは、URLカテゴリをAPBRプロファイルの一致条件として使用できます。URLカテゴリは宛先サーバーのIPアドレスに基づいており、カテゴリ識別は拡張Webフィルタリング(EWF)とContent Securityモジュールから取得したローカルWebフィルタリング結果から利用されます。

URLカテゴリベースのルーティングにより、Webトラフィック(HTTPおよびHTTPS)を識別し、選択的に指定した宛先にルーティングすることができます。

Webフィルタリングは、ホスト、URL、またはIPアドレスに従ってWebサイトをカテゴリに分類し、それらのカテゴリに基づいてフィルタリングを実行します。ルールの一致条件としてURLカテゴリを指定することで、APBRプロファイルを設定できます。APBRプロファイルルールは、指定された一致基準を持つトラフィックを照合し、一致が成功すると、設定されたAPBRプロファイルがセッションのアプリケーションサービスとして適用されます。たとえば、ソーシャル メディアなどの特定の Web サイト カテゴリに属するすべてのトラフィックを、特定のネクスト ホップ経由でルーティングするとします。この場合、Enhanced_Social_Web_Facebook、Enhanced_Social_Web_Linkedin、Enhanced_Social_Web_Twitter、Enhanced_Social_Web_YoutubeなどのURLカテゴリのリスト、またはその他のカスタムURLをポリシーの一致条件として、新しいAPBRプロファイルを作成できます。ルールで定義されたURLカテゴリのいずれかに一致するトラフィックは、特定のルーティング インスタンスのルートを使用して転送されます。

APBRプロファイルがルールに含まれるURLカテゴリとトラフィックを照合すると、APBRはWebフィルタリングモジュールにクエリーを実行してURLカテゴリの詳細を取得します。URLカテゴリがURLフィルタリングキャッシュで使用できない場合、セキュリティデバイスは、分類の詳細に関するリクエストをWebフィルタリングで設定されたプライベートクラウドに送信します。トラフィックがどのURLカテゴリにも一致しない場合、リクエストは分類されず、セッションは通常処理(非APBRルート)を受けます。

EWF で構成されたプライベート クラウドが 3 秒以内に URLカテゴリ要求に応答しない場合、セッションは通常どおり処理されます(非 APBR ルート)。

APBRプロファイルでのルール処理

アプリケーションの属性に基づいてトラフィックを分類し、これらの属性に基づいてポリシーを適用してトラフィックをリダイレクトすることで、高度なポリシーベースのルーティングを提供できます。これを行うには、APBRプロファイルを定義し、APBRポリシーに関連付ける必要があります。APBRプロファイルを作成して、動的アプリケーション、アプリケーショングループ、またはその両方、またはURLカテゴリを一致条件とする複数のルールを含めることができます。APBRプロファイルで設定されるルールには、次のいずれかを含めることができます。

1 つ以上のアプリケーション、動的アプリケーション、またはアプリケーション グループ

URLカテゴリ(IP 宛先アドレス)—EWF またはローカル Webフィルタリング。

APBRプロファイルでは、両方の一致条件に対してルール検索が実行されます。使用可能な一致条件が 1 つしかない場合、ルール ルックアップは使用可能な一致条件に基づいて実行されます。

APBRプロファイルには、トラフィックをアプリケーションまたはURLカテゴリと照合するルールと、ルート検索のために指定されたルーティング インスタンスに一致するトラフィックをリダイレクトするアクションが含まれています。

Junos OSリリース18.3R1では、URLカテゴリ一致はIP アドレスに基づいて行われます。このため、URLカテゴリ ベースのルール一致は、セッションの最初のパケットで終了します。動的アプリケーションはセッションの途中で識別される可能性があるため、動的アプリケーション ルールの照合プロセスは、アプリケーション識別プロセスが完了するまで続行されます。

URL カテゴリベースルーティングの利点

URL ベースのカテゴリを使用すると、Web トラフィックをきめ細かく制御できます。特定のカテゴリのWebサイトに属するトラフィックは、さまざまなパスを介してリダイレクトされ、カテゴリに基づいて、HTTPSトラフィックのSSL復号化など、さらなるセキュリティ処理の対象となります。

URLカテゴリに基づくトラフィック処理機能により、選択したWebサイトに異なるパスを使用できます。異なるパスを使用することで、体感品質(QoE)が向上し、利用可能な帯域幅を効果的に活用できるようになります。

SD-WAN ソリューションでは、動的なアプリケーションベースのルーティングに加えて、URLカテゴリベースのルーティングを活用できます。

URLカテゴリベースのルーティングは、ソースNAT設定の変更と連携できるため、ローカルインターネットブレークアウトソリューションに使用できます。

URL カテゴリベース ルーティングの制限

APBRプロファイルでのURLカテゴリの使用には、以下の制限があります。

IP アドレスのみがAPBRプロファイルのURLカテゴリ識別に使用されます。ホスト、URL、または SNI フィールドに基づく URL カテゴリはサポートされていません。

動的アプリケーションまたはURLカテゴリのいずれかをAPBRプロファイルルールの一致条件として設定できます。URLカテゴリと動的アプリケーションの両方でルールを設定すると、コミットエラーが発生します。

例:URL カテゴリベース ルーティングの設定

この例では、URLカテゴリベースのルーティングを設定する方法を示しています。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

Junos OS リリース 18.3 R1 以降を搭載した SRXシリーズファイアウォールこの構成例は、Junos OS リリース 18.3 R1 でテストされています。

SRXシリーズファイアウォールにインストールされている有効なアプリケーション識別機能ライセンス。

拡張Webフィルタリング(EWF)オプションでは、ジュニパーネットワークスのWebWebフィルタリングライセンスを購入する必要があります。ローカルWebフィルタリングにライセンスは必要ありません。

概要

この例では、URLカテゴリベースのルーティングを使用して、trustゾーンに到着したソーシャルメディアトラフィックを特定のデバイスまたはインターフェイスに転送するように、SRXシリーズファイアウォールでAPBRを設定する方法を示しています。

トラフィックが到着するとAPBRプロファイルと照合され、一致するルールが見つかった場合、パケットはルーティング インスタンスで指定された静的ルートおよびネクストホップIPアドレスに転送されます。ルーティングテーブルで設定された静的ルートは、ネクストホップアドレスが到達可能なときに転送テーブルに追加されます。静的ルート宛てのすべてのトラフィックは、特定のデバイスまたはインターフェイスへのトランジットのためにネクストホップアドレスに送信されます。

この例では、以下の設定を行います。

以下のいずれかのタイプのWebフィルタリングを有効にします。

拡張 Web フィルタリング(EWF)—デバイス上で EWF を有効にすると、EWF エンジンは HTTP および HTTPS 要求をインターセプトし、URL を 95 以上の定義済みカテゴリの 1 つに分類し、サイト レピュテーション情報も提供します。 EWF を使用した URL カテゴリベース ルーティングの設定を参照してください。

ローカル Webフィルタリング—ローカル Webフィルタリングを有効にすると、複数の URL リストでカスタム URL カテゴリを設定し、許可、許可とログ、ブロック、隔離などのアクションで、コンテンツをセキュリティ Webフィルタリング プロファイルに適用できます。ローカル Webフィルタリングを使用するには、Webフィルタリング プロファイルを作成し、カテゴリ [カスタム] がプロファイルの一部であることを確認する必要があります。 ローカル Web フィルタリングを使用した URL ベース ルーティングの設定を参照してください。

ルーティングインスタンスとルーティング情報ベース(RIB、ルーティングテーブルグループとも呼ばれます)を定義します。

APBRプロファイルを定義し、APBRポリシーに関連付けます。

EWF を使用した URL カテゴリベース ルーティングの設定

このセクションでは、EWF を使用して URLカテゴリベースのルーティングを設定する手順を説明します。 表 2 は、この例で使用されるパラメーターの詳細を示しています。

パラメーター |

名前 |

形容 |

|---|---|---|

APBRプロファイル |

APBR-PR1 |

APBRプロファイルの名前。 |

APBRポリシー |

P1の |

APBRポリシーの名前。 |

支配 |

|

APBRプロファイルルールの名前。 APBRプロファイルルールは、定義されたURLカテゴリにトラフィックを照合し、ルート検索のために指定されたルーティング インスタンス(例:RI1)に一致するトラフィックをリダイレクトします。 |

カテゴリ |

Enhanced_Social_Web_Facebook |

トラフィックを照合するためにAPBRプロファイルルールで定義されたカテゴリ。 |

ルーティング インスタンス |

|

トラフィックの転送には、転送タイプのルーティング インスタンスが使用されます。 静的ルート(IP アドレス 1.0.0.254/8)宛ての認定されたすべてのトラフィックは、ネクストホップデバイス(IP アドレス 1.0.0.1)に転送されます。 |

RIBグループ |

apbr_group |

RIB グループの名前。 RIBグループは、転送ルーティングインスタンスとインターフェイスルートを共有します。ネクストホップが解決可能であることを保証するために、メインルーティングテーブルからのインターフェイスルートは、ルーティングインスタンスで指定されたルーティングテーブルとRIBグループを介して共有されます。 |

EWF を使用して URLカテゴリベースのルーティングを実行するには、以下の手順を完了する必要があります。

拡張 Web フィルタリングの有効化

手順

APBRプロファイルの一致条件としてURLカテゴリを使用するには、コンテンツセキュリティでEWFを有効にする必要があります。

EWFオプションでは、ジュニパーネットワークスのWebWebフィルタリングライセンスを購入する必要があります。ローカルWebフィルタリングにライセンスは必要ありません。

Webフィルタリング タイプを

juniper-enhancedに指定して EWF を有効にします。[edit]

user@host#set security utm feature-profile web-filtering type juniper-enhanced設定された EWF エンジンのキャッシュ サイズを 500 に、キャッシュ タイムアウトを 1800 秒に設定します。

[edit]

user@host#set security utm feature-profile web-filtering juniper-enhanced cache size 500user@host#set security utm feature-profile web-filtering juniper-enhanced cache timeout 1800EWF 構成の詳細については、「 拡張 Web フィルタリング (EWF)」を参照してください。

ルーティングインスタンスとRIBグループの定義

手順

ルーティング インスタンスと RIB グループを定義します。

異なるネクストホップにトラフィックを転送するルーティング インスタンスを作成します。このステップでは、静的ルート 1.0.0.254/8 とネクストホップアドレスを 1.0.0.1 として設定します。

[edit]

user@host#set routing-instances RI1 instance-type forwardinguser@host#set routing-instances RI1 routing-options static route 1.0.0.254/8 next-hop 1.0.0.1RIB グループを作成します。

[edit]

user@host#set routing-options interface-routes rib-group inet apbr_groupuser@host#set routing-options rib-groups apbr_group import-rib inet.0user@host#set routing-options rib-groups apbr_group import-rib RI1.inet.0メイン ルーティングテーブル(inet.0)からのインターフェイス ルートは、ルーティング インスタンス RI1.inet.0 で指定されたルーティングテーブルと RIB グループを介して共有されます。

APBRプロファイルの設定

手順

Facebook アプリケーションのルールを作成し、一致するトラフィックをルーティング インスタンス RI1 に転送します。

APBRプロファイルを作成し、URLカテゴリの一致条件を定義します。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw match category Enhanced_Social_Web_FacebookAPBRプロファイルルールは、定義されたURLカテゴリ(この例ではFacebookアプリケーション)にトラフィックを照合します。

URLカテゴリに一致するトラフィックに対するアクションを指定します。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then routing-instance RI1このステップでは、apbr-pr1ルールに一致するトラフィックがルーティング インスタンスRI1にリダイレクトされることを指定します。

APBRポリシーの設定とAPBRプロファイルのアタッチ

手順

アプリケーションプロファイルをAPBRポリシーに関連付けて、URLカテゴリベースのルーティングを有効にします。

APBRポリシーを定義します。送信元アドレス、宛先アドレス、およびアプリケーションのポリシー一致条件を

anyに指定します。[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match application anyトラフィックが到着すると、APBRポリシールールによって照合されます。

APBRプロファイルをポリシーにアタッチします。

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 then application-servicesadvance-policy-based-routing-profile apbr-pr1トラフィックがAPBRポリシー(p1)ルールに一致すると、APBRプロファイルapbr-pr1がAPBRポリシーのアクションとしてトラフィックに適用されます。Facebookアプリケーションに一致するトラフィックは、APBRプロファイルルールrule-social-nwに従ってルーティング インスタンス RI1にリダイレクトされます。

業績

設定モードから、 show コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr1 {

rule rule-social-nw {

match {

category Enhanced_Social_Web_Facebook;

}

then {

routing-instance RI1;

}

}

}

from-zone trust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr1;

}

}

}

}

[edit]

user@host# routing-options

interface-routes {

rib-group inet apbr_group;

}

rib-groups {

apbr_group {

import-rib [ inet.0 RI1.inet.0 ];

}

}

[edit]

user@host# show routing-instances

RRI1 {

instance-type forwarding;

routing-options {

static {

route 1.0.0.254/8 next-hop 1.0.0.1;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

ローカル Web フィルタリングを使用した URL ベース ルーティングの構成

このセクションでは、ローカル Webフィルタリングを使用して URLカテゴリ ベースのルーティングを設定する手順を説明します。

表 3 は、この例で使用されるパラメーターの詳細を示しています。

パラメーター |

名前 |

形容 |

|---|---|---|

APBRプロファイル |

APBR-PR2 |

APBRプロファイルの名前。 |

APBRポリシー |

P2の |

APBRポリシーの名前。 |

支配 |

|

APBRプロファイルルールの名前。 APBRプロファイルルールは、定義されたURLカテゴリにトラフィックを照合し、ルート検索のために指定されたルーティング インスタンス(例:RI2)に一致するトラフィックをリダイレクトします。 |

カスタムカテゴリ(URL パターン) |

203.0.113.0 203.0.113.10 |

トラフィックを照合するためにAPBRプロファイルルールで定義されたカテゴリ。 |

ルーティング インスタンス |

|

トラフィックの転送には、転送タイプのルーティング インスタンスが使用されます。 静的ルート(IPアドレス5.0.0.10)宛ての認定済みトラフィックはすべて、ネクストホップデバイス(IPアドレス9.0.0.1)に転送されます。 |

RIBグループ |

apbr_group2 |

RIB グループの名前。 RIBグループは、転送ルーティングインスタンスとインターフェイスルートを共有します。ネクストホップが解決可能であることを保証するために、メインルーティングテーブルからのインターフェイスルートは、ルーティングインスタンスで指定されたルーティングテーブルとRIBグループを介して共有されます。 |

ローカル Webフィルタリングを使用して URLカテゴリベースのルーティングを実行するには、次の手順を完了する必要があります。

ローカル Web フィルタリングの有効化

手順

URLカテゴリをAPBRプロファイルの一致条件として使用するには、コンテンツセキュリティでローカルWebフィルタリングを有効にする必要があります。

Webフィルタリングタイプを

juniper-localに指定して、ローカルWebフィルタリングを有効にします。[edit]

user@host#set security utm feature-profile web-filtering type juniper-localカスタムオブジェクトとURLパターンリストを作成します。

[edit]

user@host#set security utm custom-objects url-pattern local1 value 203.0.113.0user@host#set security utm custom-objects url-pattern local1 value 203.0.113.10このステップでは、HTTP の IP アドレス 203.0.113.0 または 203.0.113.10 に一致するパターンを作成します。

カスタムURLカテゴリリストを設定します。

user@host#set security utm custom-objects custom-url-category custom value local1この例で指定されているURLカテゴリはカスタムで、URLリストを追加することができます。このステップでは、ステップ2で作成したアドレス203.0.113.1および203.0.113.10に一致するパターンを含むURLリスト

local1を追加します。Webフィルタリングプロファイルを設定します。

user@host#set security utm feature-profile web-filtering juniper-local profile P1 category custom action permitWebフィルタリング プロファイルには、許可アクションを含むユーザー定義カテゴリが含まれます。

ローカル Webフィルタリングの構成の詳細については、次を参照してください: ローカル Web フィルタリング。

ルーティングインスタンスとRIBグループの定義

手順

ルーティング インスタンスと RIB グループを定義します。

異なるネクストホップにトラフィックを転送するルーティング インスタンスを作成します。この例では、ネクストホップアドレス9.0.0.1を使用して、静的ルート5.0.0.0/10を設定します。

[edit]

user@host#set routing-instances RI2 instance-type forwardinguser@host#set routing-instances RI2 routing-options static route 5.0.0.0/16 next-hop 9.0.0.1RIB グループを作成します。

[edit]

user@host#set routing-options interface-routes rib-group inet apbr_group2user@host#set routing-options rib-groups apbr_group2 import-rib inet.0user@host#set routing-options rib-groups apbr_group2 import-rib RI2.inet.0メインルーティングテーブル(inet.0)からのインターフェイスルートは、ルーティング インスタンス(RI2.inet.0)で指定されたルーティングテーブルを持つRIBグループを介して共有されます。

APBRプロファイルの設定

手順

カスタム URL パターンに一致するトラフィックをルーティング インスタンス RI2 に転送するルールを作成します。

APBRプロファイルを作成し、URLカテゴリの一致条件を定義します。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr2 rule rule2 match category customAPBRプロファイルルールは、定義されたカスタムURLカテゴリ、つまり、この例ではアドレス203.0.113.1と203.0.113.10に一致するURLパターンを持つトラフィックにトラフィックを照合します。

URLカテゴリに一致するトラフィックに対するアクションを指定します。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr2 rule rule2 then routing-instance RI2このステップでは、ルールに一致するトラフィックがルーティング インスタンスRI2にリダイレクトされるように指定します。

APBRポリシーの設定とAPBRプロファイルのアタッチ

手順

APBRプロファイルをAPBRポリシーに関連付けて、URLカテゴリベースのルーティングを有効にします。

APBRポリシーを定義します。送信元アドレス、宛先アドレス、およびアプリケーションのポリシー一致条件を

anyに指定します。[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p2 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p2 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p2 match application anyトラフィックが到着すると、APBRポリシールールに一致します。

APBRプロファイルをポリシーにアタッチします。

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p2 then application-services advance-policy-based-routing-profile apbr-pr2トラフィックがAPBRポリシー(p2)ルールに一致すると、APBRプロファイルapbr-pr2がAPBRポリシーのアクションとしてトラフィックに適用されます。Facebook アプリケーションに一致するトラフィックは、APBR プロファイル ルール ルール ルール 2 に従って ルーティング インスタンス RI2 にリダイレクトされます。

業績

設定モードから、 show コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr2 {

rule rule2 {

match {

category custom;

}

then {

routing-instance RI2;

}

}

}

from-zone trust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr2;

}

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet apbr_group2;

}

rib-groups {

apbr_group2 {

import-rib [ inet.0 RI2.inet.0 ];

}

}

[edit]

user@host# show routing-instances

RI2 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/10 next-hop 9.0.0.1;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

APBR統計の確認

目的

アプリケーションベースルーティングで処理されたセッション数、セッションにAPBRが適用された回数など、APBRの統計情報を表示します。

アクション

設定モードから、 show security advance-policy-based-routing statistics コマンドを入力します。

user@host> show security advance-policy-based-routing statistics

Advance Profile Based Routing statistics: Session Processed: 5529 ASC Success: 3113 Rule match success: 107 Route modified: 107 AppID Requested: 2416

意味

コマンドの出力には、次の詳細が表示されます。

アプリケーションベースルーティングで処理されたセッション

アプリケーション・システム・キャッシュ (ASC) 内の項目の存在が検出された回数

アプリケーショントラフィックがAPBRプロファイルと一致し、セッションにAPBRが適用される回数

アプリケーショントラフィックを識別するためにアプリケーション識別(AppID)を参照した回数

セッションにAPBRが適用される回数

APBRルールでのアプリケーションサービスのバイパス

APBRプロファイルを作成して、動的アプリケーション、アプリケーショングループ、またはその両方、またはURLカテゴリをセキュリティデバイスの一致条件として持つ複数のルールを含めることができます。URLカテゴリベースのルーティングを使用すると、Webトラフィック(HTTPおよびHTTPS)を識別し、指定した宛先またはWebトラフィックの詳細な検査が必要な別のデバイスに選択的にルーティングできます。このような場合、さらなる検査のためにデバイスに転送されるセッションにアプリケーションサービスを適用しないか、バイパスするかを選択できます。

Junos OS リリース 19.1R1 以降、APBR ルールを使用して再ルーティングされたセッションのアプリケーション サービスをバイパスできます。

アプリケーション サービスのバイパスには、次のシーケンスが含まれます。

APBRは、アプリケーションの詳細を使用して、APBRプロファイル(アプリケーションプロファイル)で一致するルールを検索します。

一致するAPBRルールが見つかった場合、トラフィックはルート検索のために指定されたルーティング インスタンスにリダイレクトされます。

APBRルールでセッション上のアプリケーションサービスをバイパスするオプションを設定すると、セッションへのアプリケーションサービスのバイパスが試行されます。

セッションでアプリケーションサービスがバイパスされたことを示すログメッセージが生成または更新されます。

APBRルールを使用して、セキュリティポリシー、アプリケーションのサービス品質(AppQoS)、Juniper ATP Cloud、IDP、セキュリティ インテリジェンス(SecIntel)、コンテンツセキュリティなどのアプリケーションサービスをバイパスできます。

バイパスを有効にするには、最初のパケットでAPBRルールが一致する必要があります。最初のパケットの後にルールが一致し、ルールにバイパスオプションが設定されている場合、バイパスオプションは無視され、アプリケーションサービスはバイパスされません。

ALGをバイパスすると、相関(データ)セッションが適切なセキュリティポリシーと一致しない可能性があるため、ALGサービスはこの機能によってバイパスされません。

例:APBRルールを使用したアプリケーションサービスのバイパス

この例では、APBRルールを使用してセッションでアプリケーションサービスをバイパスする方法を示しています。URLカテゴリベースのルーティングを使用すると、Webトラフィック(HTTPおよびHTTPS)を識別し、指定した宛先または別のデバイスに選択的にルーティングできます。ここでは、Webトラフィックのさらなる検査が実行できるセッションでアプリケーションサービスをバイパスするように設定できます。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

Junos OS リリース 19.1R1 以降を搭載した SRXシリーズファイアウォールこの設定例は、Junos OS リリース 19.1R1 でテストされています。

SRXシリーズファイアウォールにインストールされている有効なアプリケーション識別機能ライセンス。

開始する前に、以下を実行します。

ルーティング インスタンスと RIB グループを定義します。

トランジットトラフィックにルールを適用し、デバイスを通過できるトラフィックと、デバイスを通過するトラフィックに対して実行する必要があるアクションを指定するための適切なセキュリティポリシー。

概要

この例では、SRXシリーズファイアウォールでAPBRを設定し、trustゾーンに到着したソーシャルメディアトラフィックをURLカテゴリベースのルーティングを使用して特定のデバイスまたはインターフェイスに転送し、同じセッションでアプリケーションサービスをバイパスする方法を示しています。

この例では、以下の設定を行います。

APBRプロファイルを定義し、APBRポリシーに関連付けます。APBRプロファイルには、トラフィックをアプリケーションおよびURLカテゴリと照合するためのルールが含まれています。

次に、APBRプロファイルルールのアクションを指定します。つまり、ルート検索のために指定されたルーティング インスタンスに一致するトラフィックをリダイレクトします。

一致するトラフィックのアプリケーションバイパスオプションを指定します。

トラフィックが到着するとAPBRプロファイルと照合され、一致ルールが見つかった場合、パケットは静的ルートに転送されます。静的ルート宛てのすべてのトラフィックは、特定のデバイスまたはインターフェイスへのトランジットのためにネクストホップアドレスに送信されます。一致するトラフィックに対してアプリケーション バイパス オプションを設定したため、ネクストホップ アドレスで特定のデバイスに転送されるトラフィックは、アプリケーション サービスには適用されません。

構成

このセクションでは、拡張 Webフィルタリング(EWF)を使用して URLカテゴリベースのルーティングを設定し、トラフィック上のアプリケーション サービスを渡して有効にする手順を説明します。

拡張 Web フィルタリングの有効化

手順

APBRプロファイルの一致条件としてURLカテゴリを使用するには、コンテンツセキュリティでEWFを有効にする必要があります。

EWFオプションでは、ジュニパーネットワークスのWebWebフィルタリングライセンスを購入する必要があります。ローカルWebフィルタリングにライセンスは必要ありません。

Webフィルタリング タイプを

juniper-enhancedに指定して EWF を有効にします。[edit]

user@host#set security utm feature-profile web-filtering type juniper-enhanced設定された EWF エンジンのキャッシュ サイズを 500 に、キャッシュ タイムアウトを 1800 秒に設定します。

[edit]

user@host#set security utm feature-profile web-filtering juniper-enhanced cache size 500user@host#set security utm feature-profile web-filtering juniper-enhanced cache timeout 1800EWF 構成の詳細については、「 拡張 Web フィルタリング (EWF)」を参照してください。

APBRルールの設定

手順

Facebook アプリケーションのルールを作成し、一致するトラフィックをルーティング インスタンス RI1 に転送します。

APBRプロファイルを作成し、URLカテゴリの一致条件を定義します。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw match category Enhanced_Social_Web_FacebookAPBRプロファイルルールは、定義されたURLカテゴリ(この例ではFacebookアプリケーション)にトラフィックを照合します。

URLカテゴリに一致するトラフィックに対するアクションを指定します。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then routing-instance RI1このステップでは、apbr-pr1ルールに一致するトラフィックがルーティング インスタンスRI1にリダイレクトされることを指定します。

APBRルールに一致するトラフィックのバイパスアプリケーションサービスを指定します。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then application-services-bypassこのステップでは、apbr-pr1ルールに一致するトラフィックがアプリケーションサービスをバイパスすることを指定します。

APBRポリシーの設定とAPBRプロファイルのアタッチ

手順

アプリケーションプロファイルをAPBRポリシーに関連付けて、URLカテゴリベースのルーティングを有効にします。

APBRポリシーを定義します。送信元アドレス、宛先アドレス、およびアプリケーションのポリシー一致条件を

anyに指定します。[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match application anyトラフィックが到着すると、APBRポリシールールによって照合されます。

APBRプロファイルをポリシーにアタッチします。

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 then application-services advance-policy-based-routing-profile apbr-pr1トラフィックがAPBRポリシー(p1)ルールに一致すると、APBRプロファイルapbr-pr1がAPBRポリシーのアクションとしてトラフィックに適用されます。Facebookアプリケーションに一致するトラフィックは、APBRプロファイルルールrule-social-nwに従ってルーティング インスタンス RI1にリダイレクトされます。また、アプリケーション サービスは、APBR プロファイル ルール rule-social-nw で指定されているように、セッションに対してバイパスされます。

業績

設定モードから、 show コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr1 {

rule rule-social-nw {

match {

category Enhanced_Social_Web_Facebook;

}

then {

routing-instance RI1;

application-services-bypass;

}

}

}

from-zone trust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr1;

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

APBR統計の確認

目的

アプリケーションベースルーティングで処理されたセッション数、セッションにAPBRが適用された回数など、APBRの統計情報を表示します。

アクション

設定モードから、 show security advance-policy-based-routing statistics コマンドを入力します。

user@host> show security advance-policy-based-routing statistics

Advance Profile Based Routing statistics: Sessions Processed 110 AppID cache hits 110 AppID requested 0 Rule matches 2 Route changed on cache hits 1 Route changed midstream 1 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application Services Bypass 1

意味

コマンドの出力には、次の詳細が表示されます。

アプリケーションベースルーティングで処理されたセッション

アプリケーション・システム・キャッシュ (ASC) 内の項目の存在が検出された回数

アプリケーショントラフィックがAPBRプロファイルと一致し、セッションにAPBRが適用される回数

アプリケーショントラフィックを識別するためにアプリケーション識別(AppID)を参照した回数

セッションにAPBRが適用される回数

セッションでアプリケーションサービスがバイパスされた回数

APBRポリシーでのユーザーソースアイデンティティのサポート

Junos OS リリース 19.1R1 以降では、ユーザー ソース アイデンティティを、送信元アドレス、宛先アドレス、アプリケーションとともに一致条件の 1 つとして定義することで、高度なポリシーベースのルーティング(APBR)ポリシーを設定できます。マッチングに成功すると、APBRポリシーで構成されたAPBRプロファイルがセッションのアプリケーションサービスとして適用されます。ソース ID を使用すると、ユーザー識別テーブル (UIT) などのリポジトリに格納されているユーザー情報を活用できます。

source-identity フィールドは、ポリシーが適用されるユーザとロールを指定します。ポリシーで source-identity フィールドが一致基準として指定されている場合、ポリシー ルックアップを続行する前に、ユーザおよびロールの情報を取得する必要があります。APBRポリシーの一致基準としてsource-identityオプションを使用することはオプションです。source-identity フィールドの値が any として設定されている場合、または source-identity フィールドにエントリがない場合、ユーザ情報とロール情報は必要なく、他の一致条件がポリシー ルックアップに使用されます。

次のキーワードを指定した source-identity フィールドを使用して、1 つ以上のユーザーまたはユーザー ロールを指定できます。

authenticated-user:認証されたユーザー。

unauthenticated-user:認証されていないユーザー。

any:認証ステータスに関係なく、すべてのユーザー。source-identity フィールドが構成されていないか、または any に設定されている場合は、他のポリシーの一致基準を定義のみが照合に使用されます

unknown-user:停電などの認証サーバーの切断により認証できないユーザー。

セキュリティ デバイス上のユーザー識別テーブル (UIT) は、既に認証されているアクティブ ユーザーのユーザーおよびロール情報を提供します。テーブルの各エントリは、認証済みユーザーおよび任意のロールにIPアドレスをマッピングします。

UITには、認証されたすべてのユーザーのIPアドレス、ユーザー名、およびロール情報が含まれています。ユーザー識別テーブルのエントリーは、IP アドレスの順に並べられています。

セキュリティ デバイスでは、サポートされている UIT のタイプはローカル認証テーブルです。ローカル認証テーブルは、APBRポリシーで必要な情報の認証ソースとして機能します。ローカル認証テーブルは、手動またはCLIコマンドを使用してプログラムでデバイス上に作成された静的UITです。ローカル認証テーブルに含まれるすべてのユーザーは、認証されたユーザーと見なされます。ユーザーおよびロール情報を取得するために、認証テーブルでトラフィックに対応するIPアドレスを持つエントリーを検索します。一致する IP アドレスが見つかると、テーブル エントリからユーザとロールの情報が取得され、トラフィックに関連付けられます。見つからない場合、ユーザーは認証されていないユーザーとして分類されます。

ユーザーとロールの情報は、手動でデバイス上に作成することも、サードパーティの認証サーバーから移植することもできますが、ローカル認証テーブル内のデータはリアルタイムで更新されません。

APBRポリシーのルックアップ中に、APBRポリシーで設定されているユーザーとユーザーロールが、エントリーがローカル認証テーブルに存在しない場合、ポリシーは一致しません。セキュリティ ポリシーが受信したヒット数に応じたセキュリティ ポリシーのユーティリティ レートを表示するヒット カウント値は増加しません。

ユーザーロールの取得とポリシー検索プロセスの詳細については、 ユーザーロールのファイアウォールセキュリティポリシーを参照してください。

利点

ネットワークを通過するアプリケーション トラフィックにポリシーを安全に適用できるように、ルーティング動作をより詳細に定義できます。

より柔軟なトラフィック処理機能を提供し、ユーザーの役割とビジネス要件に基づいてパケット転送をきめ細かく制御します。

ローカル認証テーブル

ローカル認証テーブルは、エントリーを追加または削除するCLIコマンドで管理できます。CLIコマンドを使用して、プログラムでサードパーティ認証ソースのIPアドレス、ユーザー名、およびロールをローカル認証テーブルに追加できます。認証ソースでユーザーとグループが定義されている場合、グループをロールとして構成し、通常どおりユーザーに関連付けることができます。

次のコマンドを使用して、ローカル認証テーブルにエントリを追加します。テーブルのエントリは、IPアドレスを使用して入力されます。

user@host >request security user-identification local-authentication-table add user user-name ip-address ip-address role [role-name role-name ]

例:

user@host >request security user-identification local-authentication-table add user-name user1 ip-address 2.2.2.2 roles role1

次のコマンドを使用して、IPアドレスまたはユーザー名でエントリを削除します。

user@host >request security user-identification local-authentication-table delete (ip-address | user-name)

以下のコマンドを使用して、ローカル認証テーブルをクリアします。

user@host >clear security user-identification local-authentication-table

以下のコマンドを使用して、ローカル認証テーブルの内容を表示します。

user@host >show security user-identification local-authentication-table all (brief | extensive)

詳細については、 ローカル認証テーブルを参照してください。

例:送信元アイデンティティを使用した高度なポリシーベースルーティングポリシーの設定

この例では、ソースIDでAPBRポリシーを設定する方法と、APBRポリシールールに一致するセッションにAPBRプロファイルを適用する方法を示しています。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

Junos OS リリース 19.1R1 以降を搭載した SRXシリーズファイアウォールこの設定例は、Junos OS リリース 19.1R1 でテストされています。

SRXシリーズファイアウォールにインストールされている有効なアプリケーション識別機能ライセンス。

概要

この例では、trustゾーンに到着したHTTPトラフィックを、ネクストホップIPアドレスで指定された特定のデバイスまたはインターフェイスに転送します。

トラフィックがtrustゾーンに到着すると、APBRポリシーで照合されます。トラフィックがポリシーに一致すると、設定されたAPBRルールがアプリケーションサービスとして許可されたトラフィックに適用されます。パケットは、APBRルールに基づいて、ルーティング インスタンスで指定された静的ルートとネクストホップに転送されます。ルーティングテーブルで設定された静的ルートは、ネクストホップアドレスが到達可能なときに転送テーブルに挿入されます。静的ルート宛てのすべてのトラフィックは、特定のデバイスまたはインターフェイスへのトランジットのためにネクストホップアドレスに送信されます。

この例では、次の設定を完了する必要があります。

ルーティング インスタンスと RIB グループを定義します。

ABPR プロファイルを作成します。

APBRポリシーを作成し、それにAPBRプロファイルをアタッチします。

構成

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2 set routing-options interface-routes rib-group inet fbf-group set routing-options rib-groups fbf-group import-rib inet.0 set routing-options rib-groups fbf-group import-rib RI1.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security advance-policy-based-routing from-zone trust policy SLA1 match source-address any set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address any set security advance-policy-based-routing from-zone trust policy SLA1 match application any set security advance-policy-based-routing from-zone trust policy SLA1 match source-identity identity-1 set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

高度なポリシーベースルーティングの設定

手順

ローカル認証テーブルにエントリを追加します。

ユーザー名、IP アドレス、およびユーザー ロールの詳細を入力します。

user@host>request security user-identification local-authentication-table add user-name user1 ip-address 2.2.2.2 roles role1

手順

APBRポリシーに一致するトラフィックにAPBRを適用するには:

ルーティングインスタンスを作成します。

[edit]

user@host#set routing-instances R1 instance-type forwardinguser@host#set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.21つ以上のルーティングテーブルをグループ化して、apbr_groupと呼ばれるRIBグループを形成し、ルーティングテーブルにルートをインポートします。

[edit]

user@host#set routing-options interface-routes rib-group inet fbf-groupuser@host#set routing-options rib-groups fbf-group import-rib inet.0user@host#set routing-options rib-groups fbf-group import-rib RI1.inet.0APBRプロファイルを作成し、ルールを定義します。

[edit]

user@host#set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1セキュリティ ゾーンを作成します。

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust host-inbound-traffic protocols alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0APBRポリシーを作成し、APBRプロファイルをセキュリティゾーンに適用します。

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy SLA1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match application anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match source-identity identity-1user@host#set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

業績

設定モードから、 show routing-instances コマンドと show security zones コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/24 next-hop 3.0.0.2;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet fbf_group;

}

rib-groups {

fbf_group {

import-rib [ inet.0 RI1.inet.0];

}

}

[edit]

user@host# show security advance-policy-based-routing

from-zone trust {

policy SLA1 {

match {

source-address any;

destination-address any;

application any;

source-identity identity-1;

}

then {

application-services {

advanced-policy-based-routing-profile profile1;

}

}

}

}

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

APBRポリシー設定の確認

目的

APBRポリシー、関連するAPBRプロファイルに関する情報を表示し、APBRポリシーのヒットカウントに関する情報を表示します。

アクション

設定モードから、 show security advance-policy-based-routing detail コマンドを入力します。

user@host>show security advance-policy-based-routing detail Policy: SLA1, State: enabled, Index: 5 Policy Type: Configured Sequence number: 1 From zone: trust Source addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Destination addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Application: any IP protocol: 0, ALG: 0, Inactivity timeout: 0 Source port range: [0-0] Destination port range: [0-0] APBR-Profile: profile1Source identities: identity-1

意味

コマンドの出力では、 Source identities フィールドにソース ID の詳細が表示されます。

APBRルールの一致条件としてのDSCPの使用

このトピックは、以下のセクションで構成されています。

紹介

アプリケーション識別技術は、ディープパケットインスペクション(DPI)に依存しています。encrypted traffic など、DPI エンジンがアプリケーションを識別できない場合があります。このようなトラフィックにAPBRルールを適用すると、トラフィックはAPBR機能が適用されていない状態で通常の処理が行われます。

Junos OSリリース19.3R1以降、SRXシリーズファイアウォールは、DSCPタグ付きトラフィックでAPBR機能を実行するための一致条件として、APBRルールのDSCP値の設定をサポートしています。

動的アプリケーション、動的アプリケーショングループなど、APBRルールの他のポリシーの一致基準を定義に加えて、DSCP値を設定できます。

APBRルールでDSCP値を設定することで、APBRサービスをDSCPマーキングのあるトラフィックに拡張できます。

ユースケース

encrypted trafficの一致条件としてDSCPのAPBRルールを使用できます。

制約

1つのAPBRプロファイルでDSCP値とURLカテゴリを使用してルールを設定する場合は、サポートされません。

DSCP値を一致条件として使用する場合のAPBRルールルックアップ

APBRルールでは、DSCP値、動的アプリケーション、またはその両方の組み合わせを設定できます。

APBRルールでDSCPと動的アプリケーションの両方を設定した場合、トラフィックがルールで指定されたすべての基準に一致すると、ルールは一致したと見なされます。APBRルールに複数のDSCP値が存在する場合、1つの基準が一致すると、一致と見なされます。

APBRプロファイルには複数のルールを含めることができ、各ルールにはさまざまな一致条件があります。

APBRプロファイルに複数のAPBRルールがある場合、ルール検索では次の優先順位が使用されます。

DSCP + 動的アプリケーションによるルール

動的アプリケーションによるルール

DSCP値を持つルール

APBRプロファイルに複数のルールが含まれている場合、システムはルール検索を実行し、次の順序でルールを適用します。

システムは、セッションの最初のパケットに DSCP ベースのルールを適用します。

システムは、DPI 分類またはアプリケーション システム キャッシュ (ASC) から使用可能なアプリケーション情報があるかどうかを引き続きチェックします。

セッションの途中で、DPI が新しいアプリケーションを識別すると、システムはルール ルックアップを実行し、必要に応じて新しいルール(アプリケーションベースのルールまたは DSCP ベースのルール、またはその両方の組み合わせ)を適用します。

アプリケーションとルールの識別のルックアップは、DPIがアプリケーションを最終アプリケーションとして識別するか、リルートの最大値に達するまで続行されます。

ルール検索がどのルールにも一致しない場合、それ以上のアクションは実行されません。

次の2つの例を使用して、APBRがルール検索を実行し、ルールを適用する方法を理解できます。

例1

この例では、3つのAPBRルールを設定します。1つはDSCP値30、次のルールはアプリケーションをHTTP、3つ目はDSCP値30、アプリケーションをHTTPとします。最大ルート変更値を1(デフォルト値)に設定します。

表4 は、APBRがルール検索を実行し、ルールを適用する方法を示しています。

セッション |

トラフィック タイプ |

ASC キャッシュ |

DPI 分類 |

一致ルール |

|---|---|---|---|---|

最初のセッション |

DSCP=30 |

該当なし |

該当なし |

ルール 1 |

ミッドストリーム セッション |

DSCP=30 アプリケーション = HTTP |

はい |

HTTP |

ルール 3 ルール検索が新しいルールに一致したため、トラフィックが切り替わります。 セッションの途中でルール変更に基づいてトラフィックが切り替わると、最大ルート変更のカウントは0に減少します。現在、このシナリオではそれ以上のルート変更は行われません。 |

例2

この例では、3つのAPBRルールを設定します。1つはDSCP値30、次のルールはDSCP値60、3つ目はDSCP値30、アプリケーションはHTTPです。

表5 は、APBRがルール検索を実行し、ルールを適用する方法を示しています。

セッション |

トラフィック タイプ |

ASC キャッシュ |

DPI 分類 |

一致ルール |

|---|---|---|---|---|

最初のセッション |

DSCP=30 |

該当なし |

該当なし |

ルール 1 |

ミッドストリーム セッション |

DSCP=60 アプリケーション = HTTP |

はい |

DSCP=60 HTTP |

ルール 2 ルール 3 は、DSCP 値が途中で 30 から 60 に変更されているため、トラフィックと一致しません。 |

DSCP値を一致条件とするAPBRルールの設定

この例では、DSCP値を一致条件としてAPBRルールを設定する方法を示しています。

構成

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/2 unit 0 family inet address 192.0.3.1/24 set interfaces ge-0/0/3 unit 0 family inet address 192.0.4.1/24 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.1/24 set routing-instances RI1 instance-type forwarding set routing-instances RI1 routing-options static route 192.0.0.0/16 next-hop 192.0.2.254 set routing-instances RI2 instance-type forwarding set routing-instances RI2 routing-options static route 192.0.0.0/16 next-hop 192.0.3.254 set routing-instances RI3 instance-type forwarding set routing-instances RI3 routing-options static route 192.0.0.0/16 next-hop 192.0.4.254 set routing-options rib-groups apbr-group import-rib inet.0 set routing-options rib-groups apbr-group import-rib RI1.inet.0 set routing-options rib-groups apbr-group import-rib RI2.inet.0 set routing-options rib-groups apbr-group import-rib RI3.inet.0 set routing-options interface-routes rib-group inet apbr-group set security advance-policy-based-routing profile p1 rule R1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile p1 rule R1 then routing-instance RI1 set security advance-policy-based-routing profile p1 rule R2 match dscp 56 set security advance-policy-based-routing profile p1 rule R2 match dynamic-application junos:HTTP set security advance-policy-based-routing profile p1 rule R2 then routing-instance RI2 set security advance-policy-based-routing profile p1 rule R3 match dscp 46 set security advance-policy-based-routing profile p1 rule R3 then routing-instance RI3 set security zones security-zone trust advance-policy-based-routing-profile p1 set security zones security-zone trust advance-policy-based-routing-profile p1

手順

DSCPと動的アプリケーションを一致条件としてAPBRルールを設定します。

セキュリティ ゾーンとインターフェイスを定義します。

[edit]

user@host#set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1/24user@host#set interfaces ge-0/0/2 unit 0 family inet address 192.0.3.1/24user@host#set interfaces ge-0/0/3 unit 0 family inet address 192.0.4.1/24user@host#set security zones security-zone untrust host-inbound-traffic system-services alluser@host#set security zones security-zone untrust host-inbound-traffic protocols alluser@host#set security zones security-zone untrust interfaces ge-0/0/1.0user@host#set security zones security-zone untrust interfaces ge-0/0/2.0user@host#set security zones security-zone untrust interfaces ge-0/0/3.0クライアントデバイスを接続するイングレスインターフェイスのインターフェイスゾーンとセキュリティゾーンを定義します。

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust host-inbound-traffic protocols alluser@host#set security zones security-zone trust interfaces ge-0/0/0.0user@host#set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.1/24ルーティングインスタンスを設定します。

[edit]

user@host#set routing-instances RI1 instance-type forwardinguser@host#set routing-instances RI1 routing-options static route 192.0.0.0/16 next-hop 192.0.2.254user@host#set routing-instances RI2 instance-type forwardinguser@host#set routing-instances RI2 routing-options static route 192.0.0.0/16 next-hop 192.0.3.254user@host#set routing-instances RI3 instance-type forwardinguser@host#set routing-instances RI3 routing-options static route 192.0.0.0/16 next-hop 192.0.4.2541つ以上のルーティングテーブルをグループ化してapbr-groupと呼ばれるRIBグループを形成し、ルーティングテーブルにルートをインポートします。

[edit]

user@host#set routing-options rib-groups apbr-group import-rib inet.0user@host#set routing-options rib-groups apbr-group import-rib RI1.inet.0user@host#set routing-options rib-groups apbr-group import-rib RI2.inet.0user@host#set routing-options rib-groups apbr-group import-rib RI3.inet.0user@host#set routing-options interface-routes rib-group inet apbr-group動的アプリケーションHTTPを一致条件としてAPBRルールを定義します。

[edit]

user@host#set security advance-policy-based-routing profile p1 rule R1 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile p1 rule R1 then routing-instance RI1APBRは、HTTPアプリケーションに一致するトラフィックをルーティング インスタンス RI1にルーティングします。

DSCP と HTTP アプリケーション用に別のルールを作成します。

[edit]

user@host#set security advance-policy-based-routing profile p1 rule R2 match dscp 56user@host#set security advance-policy-based-routing profile p1 rule R2 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile p1 rule R2 then routing-instance RI2APBRは、DSCP値56に一致するトラフィックをルーティング インスタンスRI2にルーティングします。

DSCP 値 46 のルールをもう 1 つ定義します。

[edit]

user@host#set security advance-policy-based-routing profile p1 rule R3 match dscp 46user@host#set security advance-policy-based-routing profile p1 rule R3 then routing-instance RI3user@host#set security zones security-zone trust advance-policy-based-routing-profile p1APBRは、DSCP値46に一致するトラフィックをルーティング インスタンスRI3にルーティングします。

APBRプロファイルをセキュリティゾーンに適用します。

[edit]

user@host#set security zones security-zone trust advance-policy-based-routing-profile p1

業績

設定モードから、 show security advance-policy-based-routing、 show routing-instances、および show security zones コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]user@host#show interfaces ge-0/0/0 { unit 0 { family inet { address 4.0.0.1/24; } } } ge-0/0/1 { unit 0 { family inet { address 192.0.2.1/24; } } } ge-0/0/2 { unit 0 { family inet { address 192.0.3.1/24; } } } ge-0/0/3 { unit 0 { family inet { address 192.0.4.1/24; } } }

[edit]user@host#show routing-instances RI1 { instance-type forwarding; routing-options { static { route 192.0.0.0/16 next-hop 192.0.2.254; } } } RI2 { instance-type forwarding; routing-options { static { route 192.0.0.0/16 next-hop 192.0.3.254; } } } RI3 { instance-type forwarding; routing-options { static { route 192.0.0.0/16 next-hop 192.0.4.254; } } }

[edit]user@host#show security advance-policy-based-routing profile p1 { rule R1 { match { dynamic-application junos:HTTP; } then { routing-instance RI1; } } rule R2 { match { dynamic-application junos:HTTP; dscp 56; } then { routing-instance RI2; } } rule R3 { match { dscp 46; } then { routing-instance RI3; } } }

[edit]user@host#show security zones security-zone untrust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { ge-0/0/1.0; ge-0/0/2.0; ge-0/0/3.0; } } security-zone trust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { ge-0/0/0.0; } advance-policy-based-routing-profile { p1; } }

設定が完了したら、設定モードから commit を入力します。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

Junos OS リリース 19.3R1 以降を搭載した SRXシリーズファイアウォールこの設定例は、Junos OS リリース 19.3R1 でテストされています。

サポートされているすべてのSRXシリーズファイアウォール。

SRXシリーズファイアウォールにインストールされている有効なアプリケーション識別機能ライセンス。

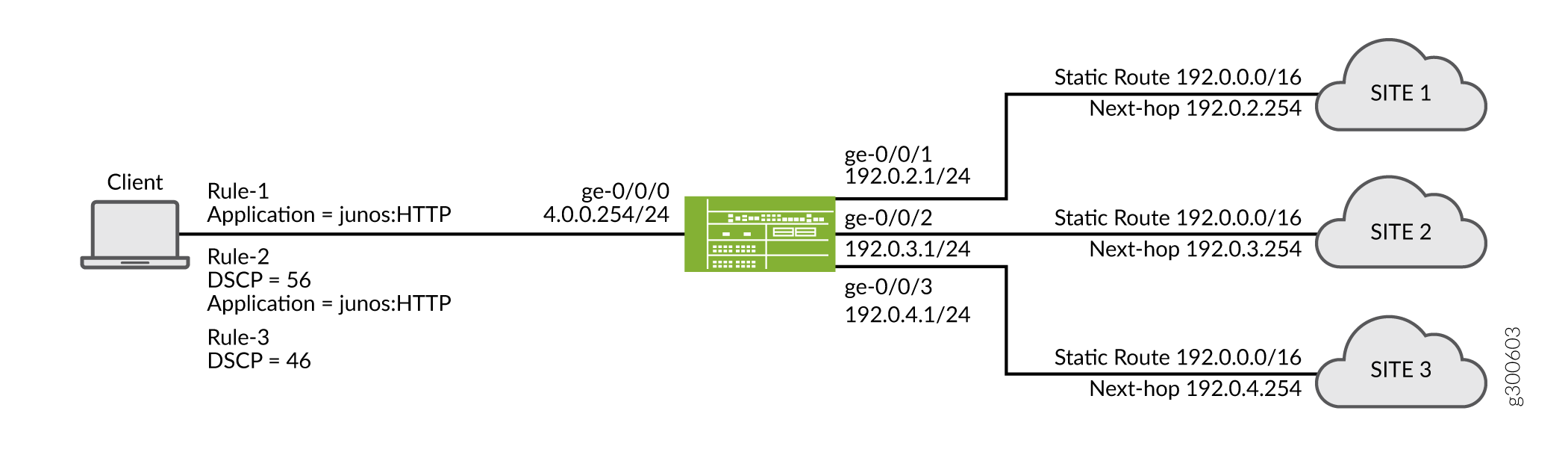

概要

この例では、HTTP トラフィックと DSCP 値 56 と DSCP 値 46 でタグ付けされたトラフィックを、それぞれサイト 1、サイト 2、サイト 3 の特定のデバイスに転送します。セキュリティデバイスは、APBR機能を使用して、アプリケーションまたはDSCP値に基づいてトラフィックを優先ルートに転送します。

トラフィックがtrustゾーンに到着すると、APBRはトラフィックを設定されたAPBRプロファイルルールと照合します。トラフィックがルールに一致する場合、APBRはAPBRルールで定義された特定の宛先にトラフィックを転送します。

たとえば、以下で指定するように、アプリケーションのタイプに基づいてトラフィックを異なる宛先にルーティングするようにAPBRを設定します。

ルール 1:ネクストホップ アドレス 192.0.2.254 を使用して、クライアント 1 からサイト 1 に HTTP トラフィックを転送します。

ルール 2:ネクストホップ デバイス 192.0.3.254 を使用して、DSCP 値 56 と HTTP アプリケーションのトラフィックをサイト 2 に転送します。

ルール 3:ネクストホップ デバイス 192.0.4.254 を使用して DSCP 値 46 のトラフィックをサイト 3 に転送します。

図 4 は、この例で使用されているトポロジーを示しています。

のトポロジー

のトポロジー

表 6 に、この例で使用されるパラメーターの詳細を示します。

パラメーター |

価値 |

関連パラメータ |

形容 |

|---|---|---|---|

APBRプロファイル |

P1の |

APBRプロファイルの名前。 |

アプリケーションとDSCP値を一致させるルールを使用してプロファイルを設定し、一致するトラフィックの宛先(例:routing-instances)を指定します。 |

RIBグループ |

RI1.inet.0 |

関連ルーティング インスタンス - RI1 |

inet.0、RI1.inet.0、RI2.inet.0、およびRI3.inet.0からインターフェイスルートエントリーをインポートするようにRIBグループを設定します。 |

RI1.inet.2 |

関連ルーティング インスタンス—RI2 |

||

RI1.inet.3 |

関連ルーティング インスタンス—RI3 |

||

ルーティング インスタンス |

RI1 |

|

ネクストホップIPアドレスを含むようにルーティングインスタンスを設定します。APBRは、静的ルート宛ての認定トラフィックをサイト1、サイト2、サイト3のネクストホップデバイスアドレスに転送します。 |

RI2の |

|

||

RI3の |

|

||

APBRルール |

R1 |

|

APBRルールを設定し、ポリシーの一致基準を定義として動的アプリケーションまたはDSCP値を指定します。 APBRは、一致するトラフィックを関連ルーティング インスタンスに転送します。 |

R2の |

|

||

R3 |

|

検証

高度なポリシーベース ルーティング統計情報の検証

目的

アプリケーションベースルーティングで処理されたセッション数、セッションにAPBRが適用された回数などのAPBRの統計情報を表示します。

アクション

設定モードから、 show security advance-policy-based-routing statistics コマンドを入力します。

user@host> show security advance-policy-based-routing statistics Advance Profile Based Routing statistics: Sessions Processed 0 App rule hit on cache hit 0 App rule hit on HTTP Proxy/ALG 0 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 0 App and DSCP hit on first packet 0 App rule hit midstream 0 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 0 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

意味

コマンドの出力には、次の詳細が表示されます。

アプリケーションベースルーティングで処理されたセッション。

アプリケーション トラフィックまたは DSCP タグ付きトラフィックが APBR プロファイルに一致する回数。

トラフィックがミッドストリームで別のルートにスイッチされた回数。

高度なポリシーベース ルーティング セッションの検証

目的

特定のセッションに関する詳細情報を含む、デバイス上でアクティブなセッションおよびパケットフローに関する情報を表示します。

アクション

設定モードから、 show security flow session コマンドを入力して、デバイスで現在アクティブなすべてのセキュリティ セッションに関する情報を表示します。

意味

コマンドの出力には、次の詳細が表示されます。

デバイス上のすべてのアクティブなセッションとパケットフロー。

サービスを含む、受信および送信 IP フローのリスト。

フローに関連付けられたセキュリティ属性(例えば、そのフローに属するトラフィックに適用されるポリシーなど)。

セッションタイムアウト値、セッションがアクティブになった時間、セッションがアクティブだった時間、およびセッションにアクティブなトラフィックがあるかどうか。

特定のAPBRルールのAPBRミッドストリームルーティングの無効化

ミッドストリーム ルーティングを選択的に無効化する必要がある理由

セッションの中には、アプリケーション シグネチャによってアプリケーションを識別するため、セッションの途中で継続的に分類されるものもあります。アプリケーションがアプリケーションシグネチャによって識別されるたびにAPBRが適用され、これによりトラフィックのルートが変更されます。 max-route-change オプションを使用して、セッションでルートを変更できる回数を制限できます。このオプションを0に設定すると、特定のセッションでAPBRが無効になります。ただし、このオプションでは、デバイスでAPBR機能がグローバルに無効になりますが、これは必須ではない場合があります。

ミッドストリームでのAPBRの選択的無効化

Junos OS リリース 19.4R1 以降では、特定の APBR ルールのセッションの途中で APBR サービスを選択的にオフにし、残りのセッションではグローバルな APBR 機能を維持できるようになりました。特定のAPBRルールでミッドストリームルーティングを無効にすると、システムは対応するアプリケーショントラフィックにミッドストリームAPBRを適用せず、非APBRルートを介してトラフィックをルーティングします。

ミッドストリームAPBRを選択的に無効にするには、[edit security advance-policy-based-routing profile apbr-profile-name rule apbr-rule-name]階層レベルでミッドストリームルーティングを無効にするオプション(disable-midstream-routing)を使用してAPBRルールを設定します。

表7 は、選択的に無効にするミッドストリームAPBRオプションの動作を示しています。

トラフィック タイプ |

トラフィックがAPBRルールに一致 |

結果 |

|---|---|---|

新規セッション (セッションのキャッシュ・エントリーが存在しない場合) |

オプション |

セッションはデフォルトルートを使用します。 |

|

||

|

ミッドストリームAPBRを適用 |

|

最後のアプリケーションが識別されるまで、または |

||

確立されたセッション (セッションのキャッシュ エントリが存在する場合) |

オプション |

APBRを適用します。 |

以降のセッションではAPBRを解除します。つまり、キャッシュヒット後にセッションでさらにアプリケーションが特定されたとしても、APBRは適用されません。 |

||

|

APBRを適用します。 |

|

最後のアプリケーションが識別されるまで、または |

特定のAPBRルールのミッドストリームルーティングを無効にすると、アプリケーショントラフィックがデフォルトの非APBRルートを介して再ルーティングされます。

[Disable Midstream Routing]オプションを使用して、特定のAPBRルールのAPBRを選択的に無効にする

特定のアプリケーションに対してAPBRルールをすでに設定していて、APBRミッドストリームルーティングを選択的に無効にしたい場合は、次のオプションを使用します。

user@host# set security advance-policy-based-routing profile apbr-profile-name rule apbr-rule-name disable-midstream-routing

例:

[edit security advance-policy-based-routing]user@host#show profile p1 { rule r1 { disable-midstream-routing; match { dynamic-application junos:YAHOO; } then { routing-instance RI1; } } } from-zone trust { policy policy-1 { match { source-address any; destination-address any; application any; } then { application-services { advance-policy-based-routing-profile profile-1; } } } }

show security advance-policy-based-routing statisticsコマンドを使用して、APBRステータスを確認します。

Advance Profile Based Routing statistics: Sessions Processed 9 App rule hit on cache hit 0 App rule hit on HTTP Proxy/ALG 0 Midstream disabled rule hit on cache hit 2 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 2 App and DSCP hit on first packet 0 App rule hit midstream 1 Default rule match 0 Midstream disabled rule hit midstream 1 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 2 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Default rule applied 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

このサンプル出力では、フィールド Midstream disabled rule hit on cache hit と Midstream disabled rule hit midstream は、定義されたアプリケーションを持つルールが一致した後、セッションの途中でルートが変更されないままになる回数と、無効なミッドストリームを持つルールのアプリケーション システム キャッシュ(ASC)に一致するエントリがある回数を示しています。

APBRルールを介してトラフィックを転送するデフォルトメカニズム

Junos OS 20.1R1リリース以降、APBRルールの動的アプリケーションの一致条件として「any」を設定できるようになりました。条件「any」はワイルドカードとして機能し、動的アプリケーションに適用されます。

例

user@hots#set security advance-policy-based-routing profile p1 rule R1 match dynamic-application anyuser@hots#set security advance-policy-based-routing profile p1 rule R1 then routing-instance RI1

APBRルールの他のパラメータに一致するアプリケーショントラフィックは、動的アプリケーションタイプに関係なくポリシーに一致します。

APBRルールで動的アプリケーションに any キーワードを使用する場合は、次の点に注意してください。

APBRプロファイルの動的アプリケーションに対して

anyキーワードで設定できるAPBRルールは1つだけです。anyキーワードを使用して、DSCPおよびURLベースのカテゴリで同じAPBRルールを設定することはサポートされていません。動的アプリケーションを

anyとして構成したAPBRルールは、最初のパケット処理時にのみ適用されます。anyと他の動的アプリケーションまたは動的アプリケーショングループと同じAPBRルールを設定することはサポートされていません。

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer を使用します。