セキュア Web プロキシ

概要 ジュニパーネットワークスのSRXシリーズデバイスを使用して 、セキュアWebプロキシ を設定し、アプリケーションタイプに基づいて外部プロキシサーバーを選択的にバイパスすることができます。このトピックを読んで、セキュア Web プロキシの仕組みと SRX シリーズ デバイス上で構成する方法について説明します。

セキュア Web プロキシーの概要

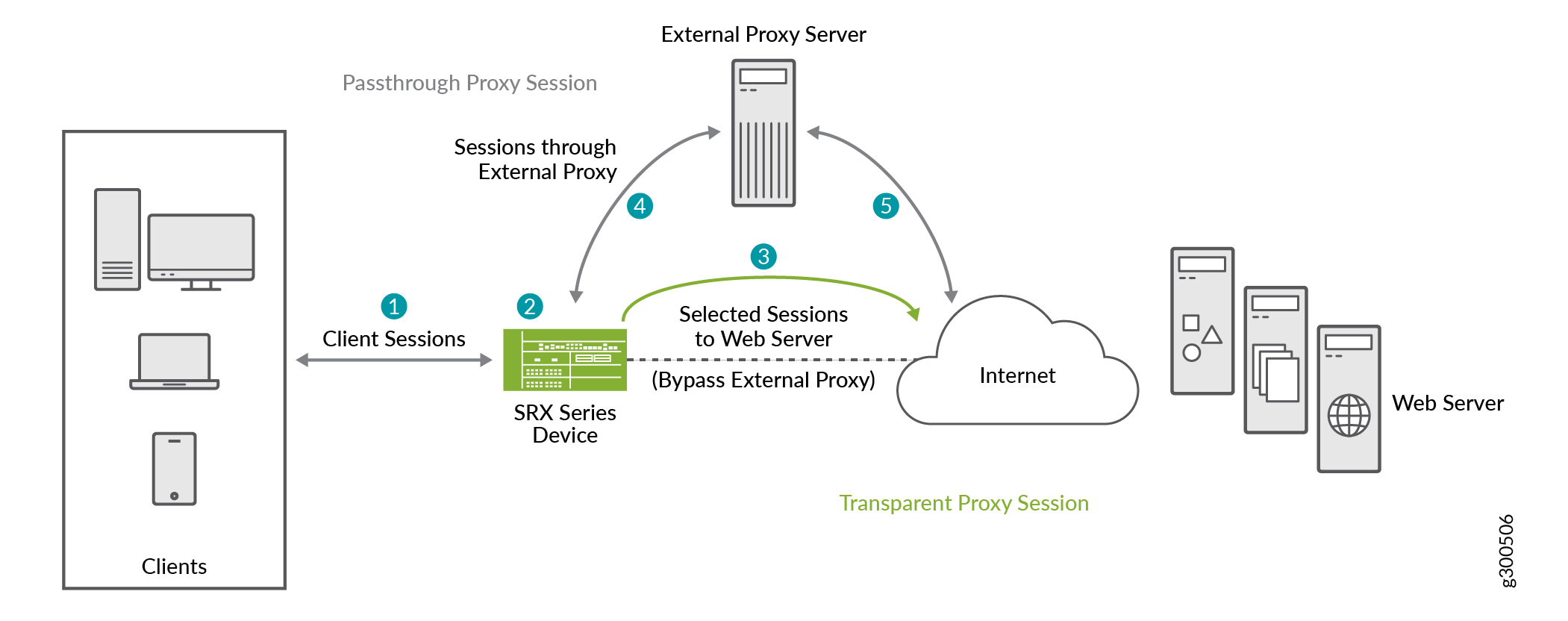

セキュア Web プロキシを使用して、外部プロキシ サーバーにトラフィックを送信し、選択したアプリケーション トラフィックに対してプロキシ サーバーをバイパスできます。バイパスされたアプリケーション トラフィックは、ターゲット Web サーバーに直接送信されます。

SRXシリーズデバイスでセキュアWebプロキシを使用するには、外部プロキシサーバーの詳細と、外部プロキシサーバーをバイパスする動的アプリケーションを含むセキュアWebプロキシプロファイルを設定する必要があります。セキュリティ デバイスがクライアントから要求を受信すると、デバイスはアプリケーションの HTTP ヘッダーを調べます。デバイスは、セキュリティ ポリシー ルールに一致するトラフィックに Web プロキシ プロファイルを適用します。Web プロキシー・プロファイルで指定された動的アプリケーションと一致する許可アプリケーション・トラフィックが、Web サーバーに送られます。それ以外の場合、許可されたトラフィックは設定された外部プロキシ サーバーに再送されます。

その結果、セキュリティ デバイスは、指定されたアプリケーションに対してクライアントと Web サーバー間で透過的なプロキシを実行し、アプリケーション トラフィックに対してより優れたサービス品質を提供します。

Junos OS リリース 19.2R1 以降、SRX300、SRX320、SRX340、SRX345、SRX550、SRX1500、SRX4100、SRX4200、vSRX の SRX シリーズ デバイスでセキュア Web プロキシを設定できます。

利益

-

セキュア Web プロキシは、Web サーバーに直接接続することで、選択したアプリケーション トラフィックに対してより優れたサービス品質を提供します。

制限

-

シャーシ クラスタ モードで動作する SRX シリーズ デバイスは、セキュア Web プロキシ機能をサポートしていません。

-

APBR(高度なポリシーベースのルーティング)は、セキュアなWebプロキシと一緒に適用すると、問題なく動作します。ただし、他のレイヤー7サービスは、想定通りにSecure Web Proxyと連携しない場合があります。

-

SRXシリーズデバイスで統合ポリシー(動的アプリケーションを使用するセキュリティポリシー)を設定した場合、セキュアWebプロキシ機能が正しく機能しない可能性があります。

- セキュア Web プロキシ機能は、デバイスが透過ブリッジ モードで動作している場合はサポートされていません。

- クライアントデバイスとそのプロキシサーバーが同じネットワークセグメントに展開されている場合、セキュアWebプロキシ機能は機能しません。

SRX シリーズ デバイスでのセキュア Web プロキシーの仕組み

図 1 および 図 3 は、SRX シリーズ デバイスがセキュア Web プロキシ サービスを提供する方法を示しています。

上のセキュア Web プロキシ

上のセキュア Web プロキシ

SRX シリーズ デバイスでセキュア Web プロキシを使用するには、次の手順に従う必要があります。

-

外部プロキシー・サーバーと、外部プロキシー・サーバーをバイパスできる動的アプリケーションまたはアプリケーション・グループに関する詳細を含むセキュア Web プロキシー・プロファイルを作成します。

-

デバイスを通過するトラフィックを管理するセキュリティ ポリシーを作成します。

-

セキュア Web プロキシ プロファイルをセキュリティ ポリシーにアタッチし、許可されたトラフィックのアプリケーション サービスとしてそのプロファイルを適用します。

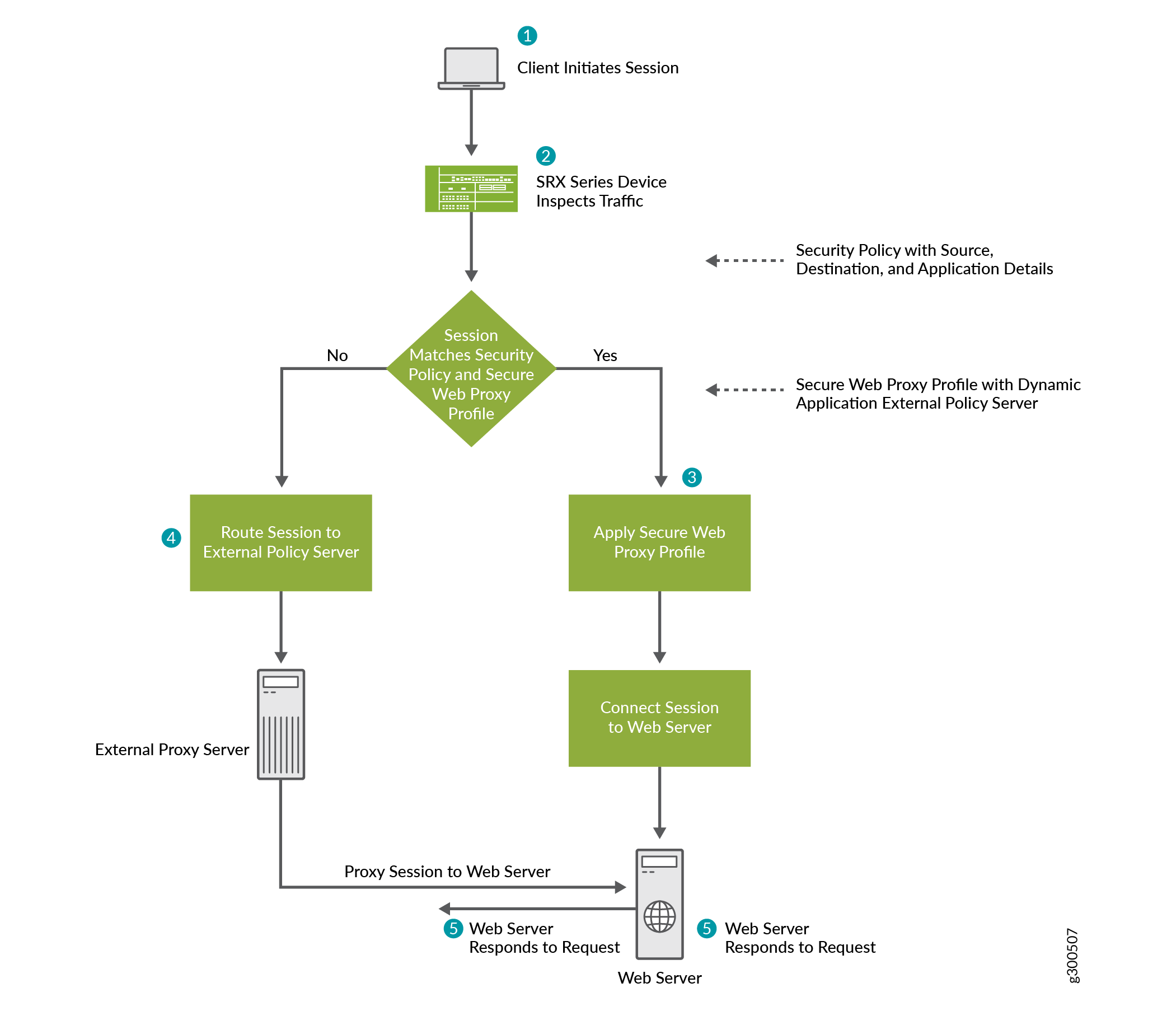

クライアントが要求を開始すると、SRXシリーズデバイスはアプリケーショントラフィックを調べ、セキュアWebプロキシプロファイルとセキュリティポリシールールに基づいて、外部プロキシサーバーをバイパスできるトラフィックを特定します。

たとえば、Microsoft Office 365 を使用している場合、セキュア Web プロキシ プロファイルで、junos:OUTLOOK や junos:OFFICE365-CREATE-CONVERSATION などの Office 365 アプリケーション グループを指定できます。SRX シリーズ デバイスは、外部プロキシ サーバーをバイパスして Office 365 アプリケーション トラフィックを Office 365 サーバーに直接転送します。アプリケーションと一致しない接続は、外部プロキシー・サーバーにルーティングされます。

SRX シリーズ デバイスは、次の手順でセキュア Web プロキシを実行します。

-

クライアントのブラウザーは、HTTP 接続要求を外部プロキシ サーバーに送信します。

-

SRX シリーズ デバイスは、TCP 接続を傍受します。デバイスは、HTTPヘッダーでアプリケーションを識別し、DNS解決を行います。

-

トラフィックパラメータがセキュリティポリシールールとセキュアWebプロキシプロファイル仕様に一致する場合、SRXシリーズデバイスは透過モードで動作します。デバイスは透過モードでクライアントのIPアドレスを使用してWebサーバーとの新しい接続を開始し、外部プロキシサーバーをバイパスします。

-

SRX シリーズ デバイスは、接続応答を Web サーバーからクライアントに送信します。

-

残りのトラフィックについては、SRXシリーズデバイスはパススルーモードで動作し、HTTP接続要求が外部プロキシサーバーに移動することを許可します。

例—SRXシリーズデバイスでセキュアWebプロキシを設定する

この例では、SRXシリーズデバイスでセキュアWebプロキシを設定する方法を示しています。

ハードウェアとソフトウェアの要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

-

ジュニパーネットワークス SRX シリーズ デバイス(SRX300、SRX320、SRX340、SRX345、SRX550、SRX1500、SRX4100、SRX4200、vSRX)。

-

Junos OS リリース 19.2R1 以降。Junos OSリリース19.2R1を使用してこの例をテストしました。

-

外部プロキシ サーバーの IP アドレスとポート番号。

トポロジ

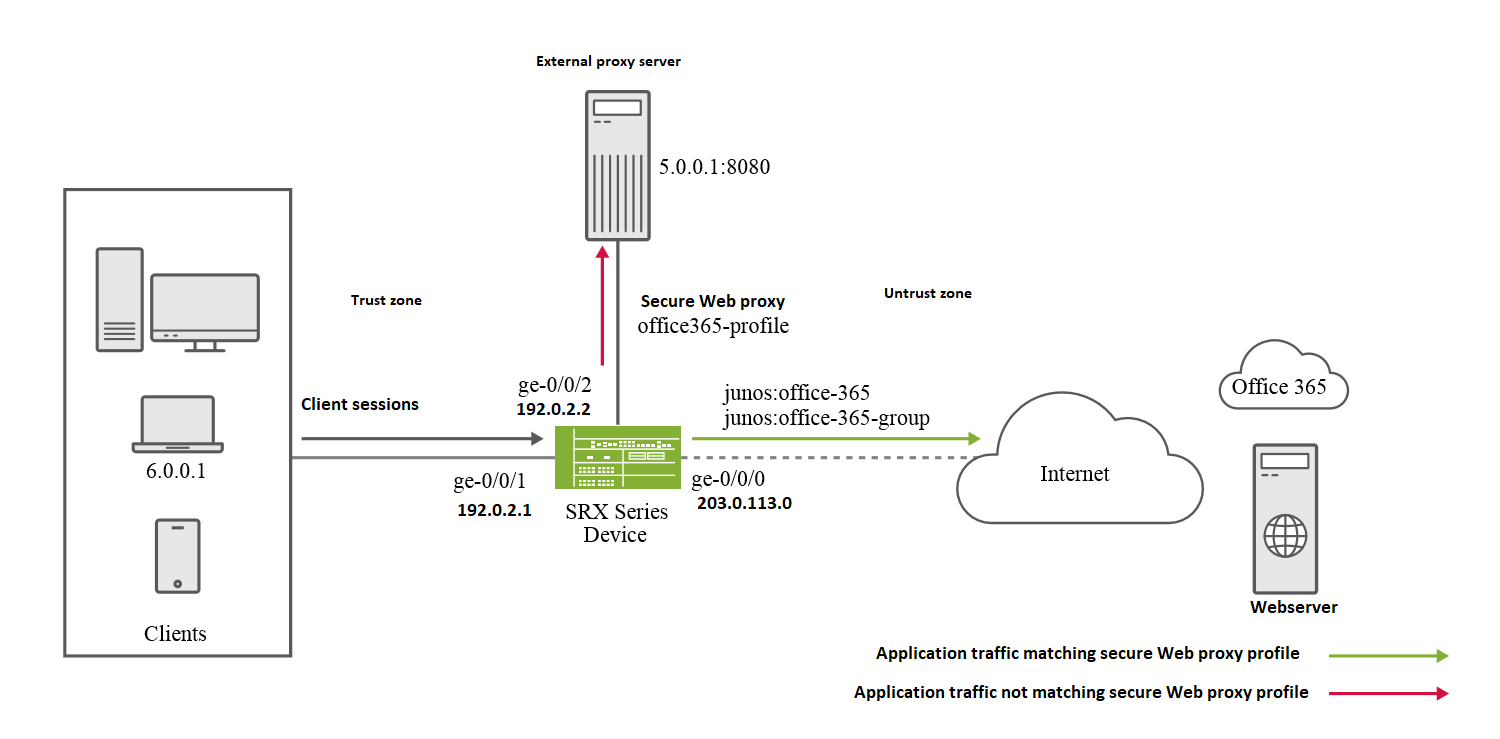

#overview198__TopologyForSecureWebProxyConfigurat-4A804809 は、この例で使用されているトポロジーを示しています。

を設定するためのトポロジー

を設定するためのトポロジー

この例では、インターフェイスge-0/0/1とge-0/0/2はそれぞれtrustゾーンに、クライアントと外部プロキシサーバーに接続されています。インターフェイス ge-0/0/0 は untrust ゾーンであり、インターネット ゲートウェイを介して Web サーバーに接続されています。Office 365 アプリケーションと外部プロキシの詳細を指定して、セキュア Web プロキシ プロファイルを構成します。

構成を完了すると、SRX シリーズ デバイスは Office 365 トラフィックを Web サーバーに直接転送し、Office 365 トラフィック用の外部プロキシ サーバーをバイパスします。

構成

CLI クイックコンフィギュレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、[edit]階層レベルでCLIにコマンドをコピーアンドペーストして、設定モードからコミットを入力します。

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.0 set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1 set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.2 set security zones security-zone untrust interfaces ge-0/0/0.0 host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/1.0 host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic system-services all set services application-identification application-group office-365-group applications junos:OUTLOOK set services application-identification application-group office-365-group applications junos:OFFICE365-CREATE-CONVERSATION set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy ip 5.0.0.1/32 set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy port 8080 set services web-proxy secure-proxy profile office365-profile dynamic-web-application junos:office-365 set services web-proxy secure-proxy profile office365-profile dynamic-web-application-group office-365-group set security policies from-zone trust to-zone untrust policy 1 match source-address any set security policies from-zone trust to-zone untrust policy 1 match destination-address any set security policies from-zone trust to-zone untrust policy 1 match application any set security policies from-zone trust to-zone untrust policy 1 then permit application-services web-proxy profile-name office365-profile

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。その方法の詳細については、 CLIユーザーガイド の設定モードでのCLIエディター の使用を参照してください。

この手順では、インターフェイスとセキュリティ ゾーンを設定します。

-

インターフェイスを設定します。

[edit]user@host# set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.0 user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1 user@host# set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.2 -

インターフェイスをセキュリティゾーンに割り当て、すべてのシステムサービスのインバウンドトラフィックを設定します。

[edit]user@host#set security zones security-zone untrust interfaces ge-0/0/0.0 host-inbound-traffic system-services alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0 host-inbound-traffic system-services alluser@host#set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic system-services all -

Office 365 のカスタム アプリケーション グループを構成します。

[edit]user@host# set services application-identification application-group office-365-group applications junos:OUTLOOK user@host# set services application-identification application-group office-365-group applications junos:OFFICE365-CREATE-CONVERSATION -

Office 365 アプリケーションの詳細、および外部プロキシ サーバーの IP アドレスとポートの詳細を指定して、セキュリティ プロキシ プロファイルを作成します。

[edit]user@host#set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy ip 5.0.0.1/32user@host#set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy port 8080user@host#set services web-proxy secure-proxy profile office365-profile dynamic-web-application junos:office-365user@host#set services web-proxy secure-proxy profile office365-profile dynamic-web-application-group office-365-group -

クライアントからインターネットゲートウェイデバイスに送信されるトラフィックのセキュリティポリシーを定義します。

[edit]user@host#set security policies from-zone trust to-zone untrust policy 1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy 1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy 1 match application any -

許可されたトラフィックにセキュア Web プロキシ プロファイルを適用するポリシー アクションを定義します。

[edit]user@host#set security policies from-zone trust to-zone untrust policy 1 then permit application-services web-proxy profile-name office365-profile

SRX シリーズ デバイスは、外部プロキシ サーバーをバイパスして Office 365 アプリケーション トラフィックを Office 365 サーバーに直接転送します。Office 365 アプリケーションと一致しないその他のセッションは、外部プロキシ サーバーにルーティングされます。

結果

設定モードから、 、 、 show security policiesコマンドを入力して設定をshow services web-proxy secure-proxyshow security zones確認します。出力結果に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit ]user@host# show services web-proxy secure-proxyprofile office365-profile { proxy-address external_proxy { ip 5.0.0.1/32; port 8080; } dynamic-web-application junos:office-365 dynamic-web-application-group office-365-group }

[edit]user@host# show security policiesfrom-zone trust to-zone untrust { policy 1 { match { source-address any; destination-address any; application any; } then { permit { application-services { web-proxy { profile-name office365-profile; } } } } } }

[edit]user@host# show security zonessecurity-zone untrust { interfaces { ge-0/0/0.0 { host-inbound-traffic { system-services { all; } } } } } security-zone trust { interfaces { ge-0/0/1.0 { host-inbound-traffic { system-services { all; } } } ge-0/0/2.0 { host-inbound-traffic { system-services { all; } } } } }

検証

セッションの詳細の確認

目的

セキュア Web プロキシが適用されるセッションの詳細を確認します。

アクション

動作モードから、 コマンドを show security flow session 入力します。

Session ID: 477, Policy name: 1/5, Timeout: 1796, Valid In: 6.0.0.1/63638 --> 5.0.0.1/8080;tcp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 22, Bytes: 2451, Out: 5.0.0.1/8080 --> 6.0.0.1/63638;tcp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Session ID: 478, Policy name: 1/5, Timeout: 1796, Valid In: 6.0.0.1/63638 --> 13.107.7.190/443;tcp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 44, Out: 13.107.7.190/443 --> 6.0.0.1/63638;tcp, Conn Tag: 0x0, If: ge-0/0/2.0, Pkts: 31, Bytes: 28898,

意味

サンプル出力では、ID-477 がクライアント セッションであり、ID-478 がプロキシ セッションです。2 番目のセッションでは、クライアント 6.0.0.1 からのトラフィックが Web サーバー 13.107.7.190 に直接アクセスしていることに注意してください。

セキュア Web プロキシー セッション統計の表示

目的

セキュア Web プロキシが適用されるセッションの詳細を表示します。

アクション

動作モードから、 および show services web-proxy session summary コマンドをshow services web-proxy session detail入力します。

user@host> show services web-proxy session detail

Web Proxy sessions:

Client Session ID: 38569, Proxy Session ID: 38570

Client: 6.0.0.1/53454 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53454 ---> 13.107.7.190/443

Proxy Request: CONNECT:www.office.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38562, Proxy Session ID: 38564

Client: 6.0.0.1/53451 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53451 ---> 40.126.5.35/443

Proxy Request: CONNECT:login.microsoftonline.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38567, Proxy Session ID: 38568

Client: 6.0.0.1/53453 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53453 ---> 13.107.246.10/443

Proxy Request: CONNECT:aadcdn.msauth.net:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38571, Proxy Session ID: 0

Client: 6.0.0.1/53455 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53455 ---> 52.96.40.242/443

Proxy Request: CONNECT:outlook.office365.com:443

Dynamic Web App: junos:OWA

Client Session ID: 38561, Proxy Session ID: 38565

Client: 6.0.0.1/53450 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53450 ---> 40.126.5.35/443

Proxy Request: CONNECT:login.microsoftonline.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

user@host> show services web-proxy session summary

Web Proxy sessions:

Client Session Proxy Session

[477] 6.0.0.1/63638 ---> 5.0.0.1/8080 [478] 6.0.0.1/63638 ---> 13.107.7.190/443

意味

これらのサンプルでは、クライアント セッションとプロキシ セッションの詳細に注目してください。プロキシリクエストと動的Webアプリケーションも表示できます。