SCCP ALG

Skinny Client Control Protocol(SCCP)は、比較的少ないコンピューター処理を必要とするシンプルで軽量なプロトコルです。SCCP クライアントは、TCP/IP を使用してクラスタ内の Call Manager アプリケーションと通信します。

SCCP ALG について

Skinny Client Control Protocol(SCCP)は、コール シグナリング用の Cisco 独自のプロトコルです。Skinnyは、コールエージェントベースのコール制御アーキテクチャをベースにしています。制御プロトコルは、既知の TCP ポート番号の宛先に送信された TCP フレームでエンコードされたバイナリコード化フレームを使用して、RTP メディア セッションを設定および破棄します。

SCCP プロトコルは、他のコール制御プロトコルと同じ方法で、制御パケットに情報を埋め込むことで、メディア エンドポイント パラメータ(特にリアルタイム トランスポート プロトコル(RTP)ポート番号とメディア終端の IP アドレス)をネゴシエートします。SCCPアプリケーション層ゲートウェイ(ALG)は、これらの制御パケットを解析し、メディアおよび制御パケットがシステムを流れるのを容易にします。

SCCP ALGは、通話のレート制限も実装しており、過負荷やサービス拒否(DoS)攻撃から重要なリソースを保護するのに役立ちます。

Junos OS の SCCP ALG では、以下の機能が実装されています。

SCCPプロトコルデータユニットの検証

埋め込み IP アドレスとポート番号の変換

メディアを渡すファイアウォール リソース(ピンホールとゲート)の割り当て

エージング アウト アイドル コール

SCCP ALGパラメータの設定API

カウンター、ステータス、統計を表示する動作モード API

SCCPアーキテクチャでは、コールマネージャーと呼ばれるプロキシがほとんどの処理を行います。エンド ステーションとも呼ばれる IP 電話は、SCCP クライアントを実行し、ポート 2000 で TCP を介してプライマリ(および、利用可能な場合はセカンダリ)コール マネージャーに接続し、プライマリ コール マネージャーに登録します。この接続は、クライアントとの間で着信する呼び出しを確立するために使用されます。

SCCP ALGは以下をサポートしています。

SCCP クライアントからコール マネージャを経て、別の SCCP クライアントへのコール フロー。

シームレスなフェイルオーバー—プライマリの障害時に、処理中のすべてのコールをスタンバイファイアウォールに切り替えます。

Voice-over-IP(VoIP)シグナリング ペイロード インスペクション:受信 VoIP シグナリング パケットのペイロードを完全に検査します。異常パケット攻撃は ALG によってブロックされます。

SCCP シグナリング ペイロード インスペクション-受信 SCCP シグナリング パケットのペイロードを完全に検査します。異常パケット攻撃は ALG によってブロックされます。

ステートフル処理 —対応する VoIP ベースのステート マシンを呼び出し、解析された情報を処理します。状態外またはトランザクション外のパケットは識別され、適切に処理されます。

ネットワークアドレス変換(NAT)—既存のルーティング情報とネットワークトポロジーに基づいて、ペイロードに埋め込まれたIPアドレスとポート情報を、必要に応じて変換されたIPアドレスとポート番号で変換します。

VoIPトラフィックのピンホール作成と管理-メディアまたはシグナリングに使用されるIPアドレスとポート情報を特定し、ピンホールを動的に開いて閉じ、メディアを安全にストリーミングします。

このトピックには、以下のセクションが含まれています。

SCCP セキュリティ

SCCP ALGには、以下のセキュリティ機能が含まれています。

TCPを介したSCCP制御メッセージのステートフルインスペクション、メッセージ形式の検証、および現在のコール状態に対するメッセージの有効性。無効なメッセージがドロップされます。

Cisco IP 電話と Cisco Call Manager 間のセキュリティ ポリシー適用。

ALG によって処理されるコールの数を制限するレートによって、コール フラッディングから保護します。

クラスタ化された導入でデバイスに障害が発生した場合に進行中のものを含む、コールのシームレスなフェイルオーバー。

SCCPコンポーネント

SCCP VoIPアーキテクチャの主なコンポーネントは次のとおりです。

SCCP クライアント

SCCPクライアントは、 エンドステーションとも呼ばれるIP電話で動作し、シグナリングと呼び出しにSCCPを使用します。SCCP クライアントがコールを行うには、まずプライマリ コール マネージャーに登録する必要があります(使用可能な場合はセカンダリ クライアント)。クライアントとコール マネージャー間の接続は、ポート 2000 で TCP 経由です。この接続は、クライアントとの間の呼び出しを確立するために使用されます。RTP、UDP、および IP を介したメディアの送信。

通話マネージャー

Call Managerは、SCCPコール制御サーバーソフトウェアを実装し、SCCP VoIPネットワーク内のすべてのデバイスと通信を全体的に制御します。その機能には、SCCPグループ、番号の地域、ルート計画の定義、監視、制御が含まれます。ネットワーク上のデバイスの初期化、受付、登録を提供する。アドレス、電話番号、および番号形式を含む冗長データベースを提供する。音声通信が流れる論理セッションを確立するために、呼び出されたデバイスまたはそのエージェントとのコンタクトを開始します。

クラスター

クラスタは、SCCP クライアントとコール マネージャの集まりです。クラスタ内のコール マネージャーは、クラスタ内のすべての SCCP クライアントを検出します。1 つのクラスターにバックアップ用に複数の Call Manager が存在する可能性があります。Call Manager の動作は、以下のクラスターシナリオごとに異なります。

コール マネージャが各 SCCP クライアントを検出し、コールが同じクラスタの SCCP クライアント間にあるクラスタ内。

クラスタ間:コール マネージャがコール設定のために H.323 を使用して別のコール マネージャと通信する必要があります。

ゲートキーパーを使用したクラスタ間コールでは、アドミッション制御とアドレス解決が行われます。

また、コール マネージャーの動作は、SCCP クライアントと公衆交換電話ネットワーク(PSTN)内の電話間のコール、SCCP クライアントと H.323 を使用する別の管理ドメインの電話間の呼び出しによっても異なります。

SCCP トランザクション

SCCP トランザクションは、SCCP コールを続行するために実行する必要があるプロセスです。SCCP トランザクションには、以下のプロセスが含まれます。

クライアントの初期化

初期化するには、SCCP クライアントが Call Manager の IP アドレス、独自の IP アドレス、および IP ゲートウェイと DNS サーバーに関するその他の情報を決定する必要があります。初期化はローカル LAN で行われます。クライアントは動的ホスト制御プロトコル(DHCP)リクエストを送信して、IPアドレス、DNSサーバーアドレス、TFTPサーバー名とアドレスを取得します。クライアントは、sepmacaddr.cnfと呼ばれる設定ファイルをダウンロードするためにTFTPサーバー名を必要とします。TFTP名が指定されていない場合、クライアントはIP電話でデフォルトファイル名を使用します。次に、クライアントはTFTPサーバーから.cnf(xml)設定ファイルをダウンロードします。CNF ファイルには、プライマリおよびセカンダリ Cisco Call Manager の IP アドレスまたはアドレスが含まれています。この情報を使用して、クライアントは通話マネージャーに連絡して登録します。

クライアント登録

初期化後、SCCPクライアントは、既知のデフォルトポート2000でTCP接続を介してコールマネージャーに登録します。クライアントは、Call Manager に IP アドレス、電話の MAC アドレス、プロトコルやバージョンなどのその他の情報を提供して登録します。クライアントは、登録されるまでコールを開始または受信できません。キープアライブメッセージは、デバイス上のポリシーでこれを許可されていれば、クライアントがいつでもコールを開始または受信できるように、このTCP接続をクライアントとコールマネージャーの間で開いたままにします。

通話設定

SCCP を使用した IP 電話と IP 間の電話コール設定は、常にコール マネージャーによって処理されます。通話設定のメッセージがコール マネージャーに送信され、コールのステータスに適したメッセージが返されます。コール設定が成功し、デバイス上のポリシーによってコールが許可された場合、コール マネージャーはメディア設定メッセージをクライアントに送信します。

メディア設定

コール マネージャは、発信側の IP アドレスとポート番号を発信側に送信します。また、通話マネージャーは、通話相手のメディア IP アドレスとポート番号を呼び出し側に送信します。メディア設定後、クライアント間でメディアが直接送信されます。コールが終了すると、コール マネージャーに通知され、メディア ストリームが終了します。このプロセス中に、通話マネージャーは通話セットアップ機能をクライアントに引き継ぐことはありません。メディアは、RTP/UDP/IP を介してクライアント間で直接ストリーミングされます。

SCCP バージョン

Junos OS リリース 12.1X46-D10 および Junos OS リリース 17.3R1 以降、SCCP ALG は SCCP バージョン 16、17、20 をサポートしており、複数の SCCP メッセージが新しい形式で更新されています。Cisco Call Manager(CM)バージョン 7 では、SCCP バージョン 20 を使用します。

SCCP 制御メッセージと RTP フロー

図 1 は、電話 1 と電話 2 間の簡単なコールの設定と破棄に使用される SCCP 制御メッセージを示しています。電話1からコールを開始するOffHookメッセージと通話の終わりをシグナリングするOnHookメッセージを除き、通話のすべての側面はコール マネージャーによって制御されます。

SCCPメッセージ

表 1、 表 2、 表 3、 および表 4 は、デバイスで許可された 4 つの間隔で SCCP コール メッセージ ID を示しています。

#define STATION_REGISTER_MESSAGE |

0x00000001 |

#define STATION_IP_PORT_MESSAGE |

0x00000002 |

#define STATION_ALARM_MESSAGE |

0x00000020 |

#define STATION_OPEN_RECEIVE_CHANNEL_ACK |

0x00000022 |

#define STATION_START_MEDIA_TRANSMISSION |

0x00000001 |

#define STATION_STOP_MEDIA_TRANSMISSION |

0x00000002 |

#define STATION_CALL_INFO_MESSAGE |

0x00000020 |

#define STATION_OPEN_RECEIVE_CHANNEL_ACK |

0x00000022 |

#define STATION_CLOSE_RECEIVE_CHANNEL |

0x00000106 |

#define STATION_REGISTER_TOKEN_REQ_MESSAGE |

0x00000029 |

#define STATION_MEDIA_TRANSMISSION_FAILURE |

0x0000002A |

#define STATION_OPEN_MULTIMEDIA_RECEIVE_CHANNEL_ACK |

0x00000031 |

#define STATION_OPEN_MULTIMEDIA_RECEIVE_CHANNEL |

0x00000131 |

#define STATION_START_MULTIMEDIA_TRANSMISSION |

0x00000132 |

#define STATION_STOP_MULTIMEDIA_TRANSMISSION |

0x00000133 |

#define STATION_CLOSE_MULTIMEDIA_RECEIVE_CHANNEL |

0x00000136 |

SCCP ALG の制限

SCCPはCisco独自のプロトコルです。そのため、Cisco によるプロトコルの変更が発生すると、SCCP ALG の実装が中断します。ただし、ストリクトデコードをバイパスし、プロトコル変更を正常に処理するための回避策が提供されます。

ポリシーを変更すると、セッションが削除され、すでに確立されたSCCPコールに影響を与えます。

SCCP ALGは、トラフィックやメディアの非アクティブ時に折り畳まれるピンホールを開きます。つまり、一時的に接続が失われた場合、メディア セッションは再確立されません。

コール マネージャー(CM)バージョン 6.x 以降は、シャーシ クラスタ モードで TCP プローブ パケットをサポートしていません。その結果、フェイルオーバーがある場合、既存のSCCPセッションは中断されます。フェイルオーバー時に新しいSCCPセッションを作成することもできます。

SCCP ALG非アクティブなメディアタイムアウトについて

非アクティブなメディア タイムアウト機能は、ネットワーク リソースを節約し、スループットを最大化するのに役立ちます。

このパラメーターは、グループ内のメディア トラフィックなしにコールがアクティブの状態を維持できる最大時間(秒単位)を示します。コール内でリアルタイム トランスポート プロトコル(RTP)または RTCP(リアルタイム制御プロトコル)パケットが発生するたびに、このタイムアウトがリセットされます。非アクティブ期間がこの設定を超えると、メディア用に開かれた Skinny Client Control Protocol(SCCP)ゲートは閉じられます。デフォルト設定は120秒で、範囲は10~2550秒です。タイムアウト時に、メディア(セッションおよびピンホール)のリソースが削除される間、コールは終了しないことに注意してください。

SCCP ALG 設定の概要

Skinny Client Control Protocol Application Layer Gateway(SCCP ALG)はデフォルトでデバイスで有効になっており、それを有効にするアクションは必要ありません。ただし、以下の手順を使用して、SCCP ALG操作を微調整することもできます。

ネットワーク リソースを節約し、スループットを最大化します。手順については、 例:SCCP ALG非アクティブメディアタイムアウトの設定を参照してください。

セッションがネットワークアドレス変換(NAT)モードとルートモードのときに、未知のメッセージが通過できるようにします。手順については、 例: 未知のSCCP ALGメッセージタイプを許可するを参照してください。

サービス拒否(DoS)フラッド攻撃から SCCP クライアントを保護します。手順については、 例: SCCP ALG DoS攻撃防御の設定を参照してください。

例:SCCP ALG非アクティブメディアタイムアウトの設定

この例では、SCCP ALGの非アクティブなメディアタイムアウト値を設定する方法を示しています。

要件

開始する前に、グループ内のメディア トラフィックなしでコールがアクティブの状態を維持できる時間の最大長(秒単位)を示すために使用するパラメーターを確認します。 SCCP ALG非アクティブメディアタイムアウトについてを参照してください。

概要

RTP または RTCP パケットがコール内で発生するたびに、このタイムアウトはリセットされます。非アクティブ期間がこの設定を超えると、メディア用にオープンされた SCCP のゲートは閉じられます。この例では、メディアの非アクティブタイムアウトを90秒に設定します。

構成

手順

GUI クイックコンフィギュレーション

手順

SCCP ALGの非アクティブなメディアタイムアウトを設定するには::

[ 構成>セキュリティ>ALG] を選択します。

SCCP タブを選択します。

[非アクティブなメディアタイムアウト]ボックスに、 を入力します

90。[OK] をクリックして構成を確認し、その構成を候補の構成として保存します。

デバイスの設定が完了したら、 コミット オプション>Commit をクリックします。

手順

SCCP ALGの非アクティブなメディアタイムアウトを設定するには::

SCCP ALGの非アクティブなメディアタイムアウト値を設定します。

[edit] user@host# set security alg sccp inactive-media-timeout 90

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 コマンドを show security alg sccp 入力します。

例:不明な SCCP ALG メッセージ タイプの許可

この例では、NATモードとルートモードの両方で未知のSCCPメッセージタイプを許可するようにSCCP ALGを設定する方法を示しています。

要件

開始する前に、デバイスに新しい SCCP メッセージ タイプと未知の SCCP メッセージ タイプを対応させるかどうかを判断します。

概要

スキニークライアント制御プロトコル(SCCP)の継続的な開発に対応するために、新しいSCCPメッセージタイプを含むトラフィックを許可することができます。未知のSCCPメッセージタイプ機能により、ネットワークアドレス変換(NAT)モードとルートモードの両方で、未知のメッセージタイプを含むSCCPトラフィックを受け入れるデバイスを設定できます。

デフォルトでは、不明(サポートされていない)メッセージをドロップします。セキュリティを侵害する可能性があるため、未知のメッセージを許可することは推奨しません。ただし、セキュアなテスト環境や実稼働環境では、未知の SCCP メッセージ タイプ コマンドは、異なるベンダーの機器との相互運用性の問題を解決するのに役立ちます。未知のSCCPメッセージを許可することで、ネットワークを運用し、後でVoIP(Voice-over-IP)トラフィックを分析して、一部のメッセージがドロップされた理由を判断することができます。

不明なSCCPメッセージタイプコマンドは、サポートされているVoIPパケットとして識別された受信パケットにのみ適用されることに注意してください。パケットを識別できない場合、常にドロップされます。パケットがサポートされているプロトコルとして識別され、不明なメッセージタイプを許可するようにデバイスを設定している場合、メッセージは処理されずに転送されます。

構成

手順

GUI クイックコンフィギュレーション

手順

未知のメッセージタイプを許可するようにSCCP ALGを設定するには:

[ 設定>セキュリティ>ALG]を選択します。

SCCP タブを選択します。

[ 許可 NAT 適用を有効にする ] チェック ボックスをオンにします。

[ ルーテッドの許可を有効にする ] チェック ボックスをオンにします。

[OK] をクリックして構成を確認し、その構成を候補の構成として保存します。

デバイスの設定が完了したら、 コミット オプション>Commit をクリックします。

手順

未知のメッセージタイプを許可するようにSCCP ALGを設定するには:

セッションがNATモードまたはルートモードの場合、不明なメッセージタイプを渡すことを許可します。

[edit] user@host# set security alg sccp application-screen unknown-message permit-nat-applied permit-routed

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 コマンドを show security alg sccp 入力します。

例:SCCP ALG DoS攻撃防御の設定

この例では、SCCP ALGの接続フラッド保護を設定する方法を示しています。

要件

開始する前に、SCCP メディア ゲートウェイを DoS フラッド攻撃から保護するかどうかを判断します。

概要

処理しようとする呼び出しの数を制限することで、Skinny Client Control Protocol Application Layer Gateway(SCCP ALG)クライアントをサービス拒否(DoS)フラッド攻撃から保護できます。

SCCP コール フラッドプロテクションを設定すると、SCCP ALG は設定したしきい値を超えるコールをドロップします。範囲はクライアントごとに 1 秒あたり 2~1000 回、デフォルトは 20 です。

この例では、デバイスはクライアントごとに 1 秒あたり 500 を超えるコールを破棄するように設定されています。

構成

手順

GUI クイックコンフィギュレーション

手順

SCCP ALGのコールフラッド保護を設定するには:

[ 設定>セキュリティ>ALG]を選択します。

SCCP タブを選択します。

[フラッドのしきい値を呼び出す] ボックスに、 を入力します

500。[OK] をクリックして構成を確認し、その構成を候補の構成として保存します。

デバイスの設定が完了したら、[ コミット オプション>Commit] をクリックします。

手順

SCCP ALGのコールフラッド保護を設定するには:

DoS攻撃防御を設定します。

[edit] user@host# set security alg sccp application-screen call-flood threshold 500

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 コマンドを show security alg sccp 入力します。

例:プライベートゾーンのSCCP ALGコールマネージャーまたはTFTPサーバーの設定

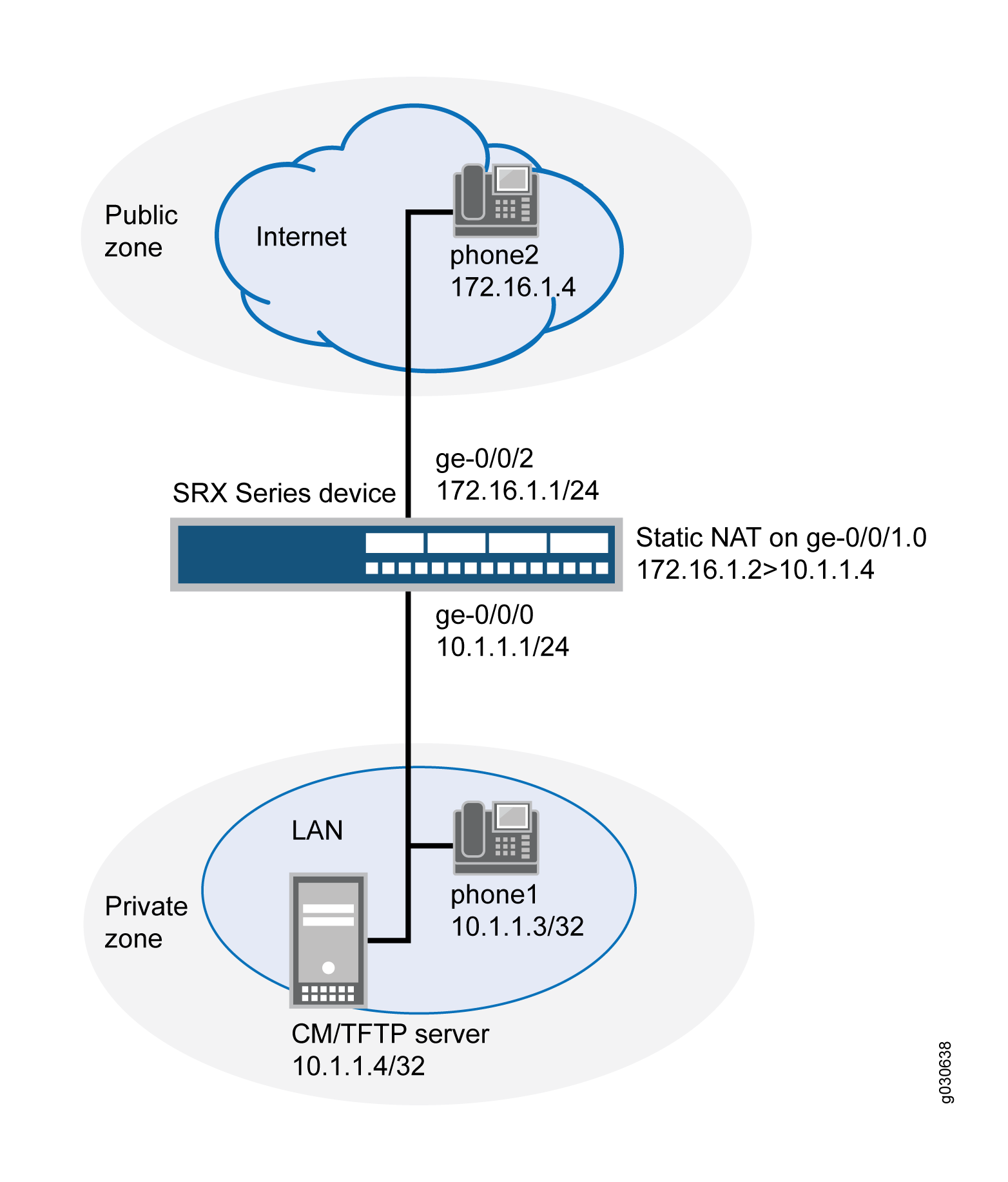

この例では、パブリックゾーンの発信者が、プライベートゾーンにあるSCCP ALGコールマネージャーまたはTFTPサーバーに登録できるように、ジュニパーネットワークスデバイスの発信インターフェイスに静的NATを設定する方法を示しています。

要件

開始する前に、SCCP ALG による NAT サポートについて理解してください。 SCCP ALGについてを参照してください。

概要

この例( 図 2 を参照)では、1 台のデバイスが Call Manager または TFTP サーバーとして機能しています。コール マネージャーまたは TFTP サーバーと phone1 はプライベート ゾーンに、phone2 はパブリック ゾーンに接続されています。Call ManagerまたはTFTPサーバーに静的NATルールセットを設定し、phone2が起動するとTFTPサーバーに接続し、コールマネージャーのIPアドレスを取得するようにします。次に、in-polと呼ばれるポリシーを作成して、パブリックからプライベートゾーンへのSCCPトラフィックを許可し、out-polと呼ばれるポリシーで phone1のコールアウトを許可します。

TFTPサーバー設定ファイル(sep <mac_addr>.cnf)にあるコールマネージャのIPアドレスを、コールマネージャのNAT IPアドレスに変更することをお勧めします。

トポロジ

図 2 は、プライベート ゾーンのコール マネージャーまたは TFTP サーバーを示しています。

のコール マネージャまたは TFTP サーバ

のコール マネージャまたは TFTP サーバ

この例では、NATを以下のように設定します。

-

宛先アドレス172.16.1.2/32を持つパブリックゾーンからのパケットを一致させる phone2と呼ばれるルールを使用して、 to-proxyと呼ばれる静的NATルールセットを作成します。一致するパケットの場合、宛先 IP アドレスはプライベート アドレス 10.1.1.4/32 に変換されます。

-

インターフェイスge-0/0/1.0でアドレス172.16.1.2/32のプロキシARPを設定します。これにより、システムは、これらのアドレスに対してインターフェイスで受信したARP要求に応答することができます。

-

phone1と呼ばれるルールを持つ電話と呼ばれる2つ目のルールセットを設定し、phone1からphone2への通信にインターフェイスNATを有効にします。

構成

手順

CLI クイックコンフィギュレーション

この例のセクションを迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、コマンドを 階層レベルの [edit] CLI にコピー アンド ペーストして、設定モードから を入力 commit します。

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public interfaces ge-0/0/1.0 set security address-book book1 address phone1 10.1.1.3/32 set security address-book book1 address cm-tftp_server 10.1.1.4/32 set security address-book book1 attach zone private set security address-book book2 address phone2 172.16.1.4/32 set security address-book book2 attach zone public set security nat source rule-set phones from zone private set security nat source rule-set phones to zone public set security nat source rule-set phones rule phone1 match source-address 10.1.1.3/32 set security nat source rule-set phones rule phone1 then source-nat interface set security nat static rule-set to-proxy from zone public set security nat static rule-set to-proxy rule phone2 match destination-address 172.16.1.2/32 set security nat static rule-set to-proxy rule phone2 then static-nat prefix 10.1.1.4/32 set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.2/32 set security policies from-zone public to-zone private policy in-pol match source-address phone2 set security policies from-zone public to-zone private policy in-pol match destination-address cm-tftp_server set security policies from-zone public to-zone private policy in-pol match destination-address phone1 set security policies from-zone public to-zone private policy in-pol match application junos-sccp set security policies from-zone public to-zone private policy in-pol then permit set security policies from-zone private to-zone public policy out-pol match source-address any set security policies from-zone private to-zone public policy out-pol match destination-address phone2 set security policies from-zone private to-zone public policy out-pol match application junos-sccp set security policies from-zone private to-zone public policy out-pol then permit set security policies from-zone private to-zone private policy tftp-pol match source-address any set security policies from-zone private to-zone private policy tftp-pol match destination-address any set security policies from-zone private to-zone private policy tftp-pol match application junos-tftp set security policies from-zone private to-zone private policy tftp-pol then permit

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。その方法の詳細については、 CLIユーザーガイドの設定モードでのCLIエディターの使用を参照してください。

プライベートゾーンにあるSCCP ALGコールマネージャーまたはTFTPサーバーにNATを設定するには:

-

インターフェイスを設定します。

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24

-

セキュリティ ゾーンを作成します。

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone public interfaces ge-0/0/1.0

-

アドレス帳を作成し、ゾーンをアタッチします。

[edit security address-book book1] user@host# set address phone1 10.1.1.3/32 user@host# set address cm-tftp_server 10.1.1.4/32 user@host# set attach zone private

[edits security address-book book2] user@host# set address phone2 172.16.1.4/32 user@host# set attach zone public

-

静的 NAT のルール セットを作成し、それにルールを割り当てます。

[edit security nat static rule-set to-proxy] user@host# set from zone public user@host# set rule phone2 match destination-address 172.16.1.2/32 user@host# set rule phone2 then static-nat prefix 10.1.1.4/32

-

プロキシARPを設定します。

[edit security nat] user@host# set proxy-arp interface ge-0/0/1.0 address 172.16.1.2/32

-

電話1から電話2への通信用にインターフェイスNATを設定します。

[edit security nat source rule-set phones] user@host# set from zone private user@host# set to zone public user@host# set rule phone1 match source-address 10.1.1.3/32 user@host# set rule phone1 then source-nat interface

-

パブリックゾーンからプライベートゾーンへのトラフィックを許可するポリシーを設定します。

[edit security policies from-zone public to-zone private policy in-pol] user@host# set match source-address phone2 user@host# set match destination-address cm-tftp_server user@host# set match destination-address phone1 user@host# set match application junos-sccp user@host# set then permit

-

プライベートゾーンからパブリックゾーンへのトラフィックを許可するポリシーを設定します。

[edit security policies from-zone private to-zone public policy out-pol] user@host# set match source-address any user@host# set match destination-address phone2 user@host# set match application junos-sccp user@host# set then permit

-

電話1からCM/TFTPサーバーへのトラフィックを許可するポリシーを設定します。

[edit security policies from-zone private to-zone private policy tftp-pol] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-tftp user@host# set then permit

結果

設定モードから、 、show security natshow security zonesshow security address-bookおよび のコマンドをshow interfaces入力して、設定をshow security policies確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

interfaces {

ge-0/0/1.0;

}

}

[edit]

user@host# show security address-book

book1 {

address phone1 10.1.1.3/32;

address cm-tftp_server 10.1.1.4/32;

attach {

zone private;

}

}

book2 {

address phone2 172.16.1.4/32;

attach {

zone public;

}

}

[edit]

user@host# show security nat

source {

rule-set phones {

from zone private;

to zone public;

rule phone1 {

match {

source-address 10.1.1.3/32;

}

then {

source-nat {

interface;

}

}

}

}

}

static {

rule-set to-proxy {

from zone public;

rule phone2 {

match {

destination-address 172.16.1.2/32;

}

then {

static-nat prefix 10.1.1.4/32;

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.2/32;

}

}

}

[edit]

user@host# show security policies

from-zone public to-zone private {

policy in-pol {

match {

source-address phone2;

destination-address cm-tftp_server;

destination-address phone1;

application junos-sccp;

}

then {

permit;

}

}

}

from-zone private to-zone public {

policy out-pol {

match {

source-address any;

destination-address phone2;

application junos-sccp;

}

then {

permit;

}

}

}

from-zone private to-zone private {

policy tftp-pol {

match {

source-address any;

destination-address any;

application junos-tftp;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから を入力します commit 。

検証

設定が正常に機能していることを確認するには、次のタスクを実行します。

ソース NAT ルールの使用の確認

目的

ソース NAT ルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 コマンドを show security nat source rule all 入力します。

user@host> show security nat source rule all

Total rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 3/0

source NAT rule: phone1 Rule-set: phones

Rule-Id : 3

Rule position : 2

From zone : private

To zone : public

Match

Source addresses : 10.1.1.3 - 10.1.1.3

Destination port : 0 - 0

Action : interface

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

意味

フィールドには Translation hits 、ソースNATルールに一致するトラフィックがないことを示しています。

静的 NAT 設定の検証

目的

静的 NAT ルール セットに一致するトラフィックがあることを確認します。

アクション

動作モードから、 コマンドを show security nat static rule phone2 入力します。

user@host> show security nat static rule phone2

Static NAT rule: phone2 Rule-set: to-proxy Rule-Id : 1 Rule position : 1 From zone : public Destination addresses : 172.16.1.2 Host addresses : 10.1.1.4 Netmask : 32 Host routing-instance : N/A Translation hits : 0

意味

フィールドには Translation hits 、ソースNATルールセットに一致するトラフィックがないことを示しています。

SCCP ALG の検証

目的

SCCP ALGが有効になっていることを確認します。

アクション

動作モードから、 コマンドを show security alg status | match sccp 入力します。

user@host> show security alg status | match sccp

SCCP : Enabled

意味

出力では、SCCP ALGステータスを以下のように表示しています。

-

有効—SCCP ALGが有効になっていることを示しています。

-

無効—SCCP ALGが無効であることを示しています。

SIP ALG のセキュリティ ポリシーの検証

目的

パブリック ゾーンとプライベート ゾーンの間の静的 NAT が設定されていることを確認します。

アクション

動作モードから、 コマンドを show security policies 入力します。

user@host> show security policies

from-zone private to-zone public {

policy out-pol {

match {

source-address any;

destination-address phone2;

application junos-sccp;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy in-pol {

match {

source-address phone2;

destination-address [ cm-tftp_server phone1 ];

application junos-sccp;

}

then {

permit;

}

}

}

from-zone private to-zone private {

policy tftp-pol {

match {

source-address any;

destination-address any;

application junos-tftp;

}

then {

permit;

}

}

}

意味

サンプル出力では、パブリック ゾーンとプライベート ゾーン間の静的 NAT が設定されていることを示しています。

SCCP ALG設定の検証

SCCP ALG の検証

目的

SCCP検証オプションを表示します。

アクション

CLI から、 コマンドを show security alg sccp 入力します。

user@host> show security alg sccp ? Possible completions: calls Show SCCP calls counters Show SCCP counters

意味

出力には、すべてのSCCP検証パラメーターのリストが表示されます。以下の情報を確認します。

すべての SCCP コール

すべてのSCCPコールのカウンター

「」も参照

SCCP ALGコールの検証

目的

すべての SCCP コールのリストを表示する

アクション

CLI から、 コマンドを show security alg sccp calls 入力します。

user@host> show security alg sccp calls Possible completions: calls Show SCCP calls counters Show SCCP counters endpoints Show SCCP endpoints

意味

出力には、すべてのSCCP検証パラメーターのリストが表示されます。以下の情報を確認します。

すべての SCCP コール

すべての SCCP c all のカウンター

すべての SCCP エンドポイントに関する情報

SCCP ALG コールの詳細の検証

目的

すべての SCCP コールの詳細を表示します。

アクション

CLI から、 コマンドを show security alg sccp calls detail 入力します。

user@host> show security alg sccp calls detail

Client IP address: 11.0.102.91

Client zone: 7

Call Manager IP: 13.0.99.226

Conference ID: 16789504

Resource manager group: 2048

SCCP channel information:

Media transmit channel address (IP address/Port): 0.0.0.0:0

Media transmit channel translated address (IP address/Port): 0.0.0.0:0

Media transmit channel pass-through party ID (PPID): 0

Media transmit channel resource ID: 0

Media receive channel address (IP address/Port): 11.0.102.91:20060

Media receive channel translated address (IP address/Port): 25.0.0.1:1032

Media receive channel pass-through party ID (PPID): 16934451

Media receive channel resource ID: 8185

Multimedia transmit channel address (IP address/Port): 0.0.0.0:0

Multimedia transmit channel translated address (IP address/Port): 0.0.0.0:0

Multimedia transmit channel pass-through party ID (PPID): 0

Multimedia transmit channel resource ID: 0

Multimedia receive channel address (IP address/Port): 0.0.0.0:0

Multimedia receive channel translated address (IP address/Port): 0.0.0.0:0

Multimedia receive channel pass-through party ID (PPID): 0

Multimedia receive channel resource ID: 0

Total number of calls = 1

意味

出力には、すべてのSCCP検証パラメーターのリストが表示されます。以下の情報を確認します。

クライアント ゾーン

Call Manager IP アドレス:13.0.99.226

会議 ID

リソース・マネージャー・グループ

SCCP チャネル情報

コールの総数

SCCP ALGカウンターの検証

目的

すべてのSCCPカウンターのリストを表示する

アクション

J-Web インターフェイスから、[ Monitor>ALGs>SCCP>Counters を選択します。または、CLI から コマンドを show security alg sccp counters 入力します。

user@host> show security alg sccp ounters SCCP call statistics: Active client sessions : 0 Active calls : 0 Total calls : 0 Packets received : 0 PDUs processed : 0 Current call rate : 0 Error counters: Packets dropped : 0 Decode errors : 0 Protocol errors : 0 Address translation errors : 0 Policy lookup errors : 0 Unknown PDUs : 0 Maximum calls exceeded : 0 Maximum call rate exceeded : 0 Initialization errors : 0 Internal errors : 0 Nonspecific error : 0 No active calls to delete : 0 No active client sessions to delete : 0 Session cookie create errors : 0 Invalid NAT cookie detected : 0

意味

出力には、すべてのSCCP検証パラメーターのリストが表示されます。以下の情報を確認します。

SCCP コール統計

エラー カウンター