Paragon Automationのシステム要件

Paragon Automationソフトウェアをインストールする前に、システムがこれらのセクションで説明する要件を満たしていることを確認してください。

ソフトウェア要件

Paragon Automationは、以下のベアメタルハイパーバイザーの1つ以上のサーバーに導入できます。

-

VMware ESXi 8.0の場合

-

Red Hat Enterprise Linux (RHEL) 8.10 カーネルベースの仮想マシン (KVM)。

libvirt、libvirt-daemon-kvm、bridge-utils、および qemu-kvm パッケージをインストールする必要があります。ハイパーバイザーには Intel ベースの CPU が必要です。

-

プロキシモックスVE

ハードウェア要件

このセクションでは、評価目的または小規模な導入のために、Paragon Automationクラスター内の各ノード仮想マシン(VM)に必要な最小ハードウェアリソースについて説明します。

クラスタ ノードのコンピューティング、メモリ、およびディスクの要件は、システムの意図した容量によって異なります。想定される容量は、オンボーディングおよび監視するデバイスの数、センサーの種類、テレメトリ メッセージの頻度によって異なります。デバイスの数を増やす場合は、より多くのCPUとメモリ容量が必要になります。

実稼働環境のスケールとサイズの見積もりを取得し、詳細な寸法要件についてご相談される場合は、ジュニパーパートナーまたはジュニパーの営業担当者にお問い合わせください。Juniper Paragon Automationリリース2.4.0は、最大1500台のデバイスまで拡張できます。

クラスタ内の 4 つのノードのそれぞれに必要な最低限のリソースは次のとおりです。

-

16 コア vCPU

-

32 GB の RAM

-

512GB SSD。SSDは必須です。

ルーティング監視機能とAI/ML(AI:人工知能(AI)および機械学習(ML)機能を設定して、デバイスの健全性に関連する主要業績評価指標(KPI)を自動的に監視するには、クラスタ内の4つのノードそれぞれに必要な最低限のリソースは次のとおりです。

-

48 コア vCPU

-

96 GB の RAM

-

2000GB SSD

サーバーには、このセクションに記載されているハードウェア リソースを収容するのに十分な CPU、メモリ、およびディスク容量が必要です。ノードとサーバーの高可用性を実現するには、4 つの VM を 4 台のサーバーにデプロイします。

ネットワーク要件

4 つのノードは、SSH を介して相互に通信できる必要があります。ノードは NTP サーバに同期できる必要があります。SSH は VM の作成時に自動的に有効になり、クラスターの作成中に NTP サーバー アドレスを入力するように求められます。ノードが異なるサーバー上にある場合に備えて、NTPをブロックしたり、ノード間のSSHトラフィックをブロックしたりするファイアウォールがないことを確認します。

単一サブネット クラスタ

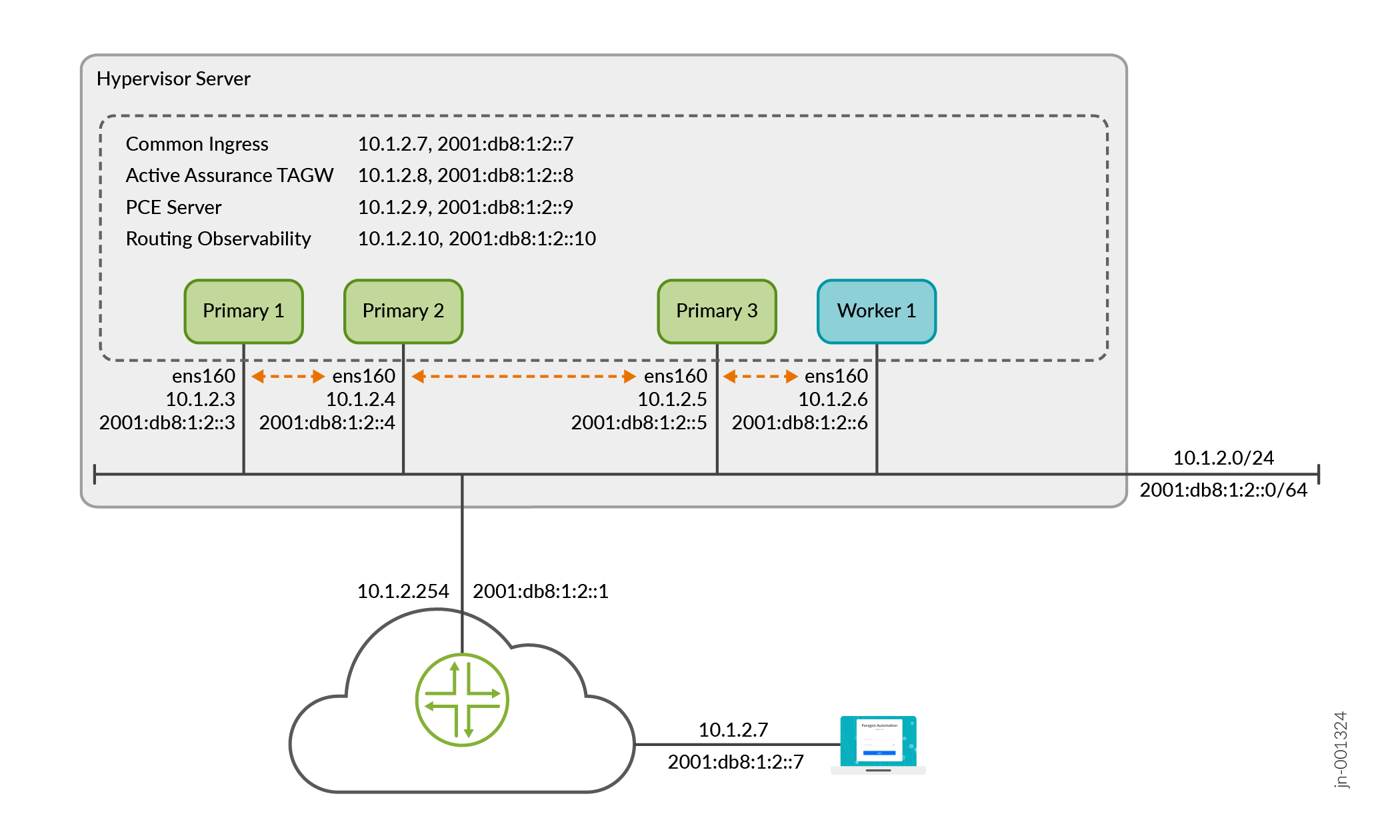

クラスタノードとVIPアドレスは、すべて同じサブネット上に配置でき、その間にL2接続が可能です。 単一サブネットクラスターのIPアドレス指定要件 は、Paragon Automationクラスターのインストールに必要な同じサブネット内のIPアドレスとVIPアドレスを示しています。

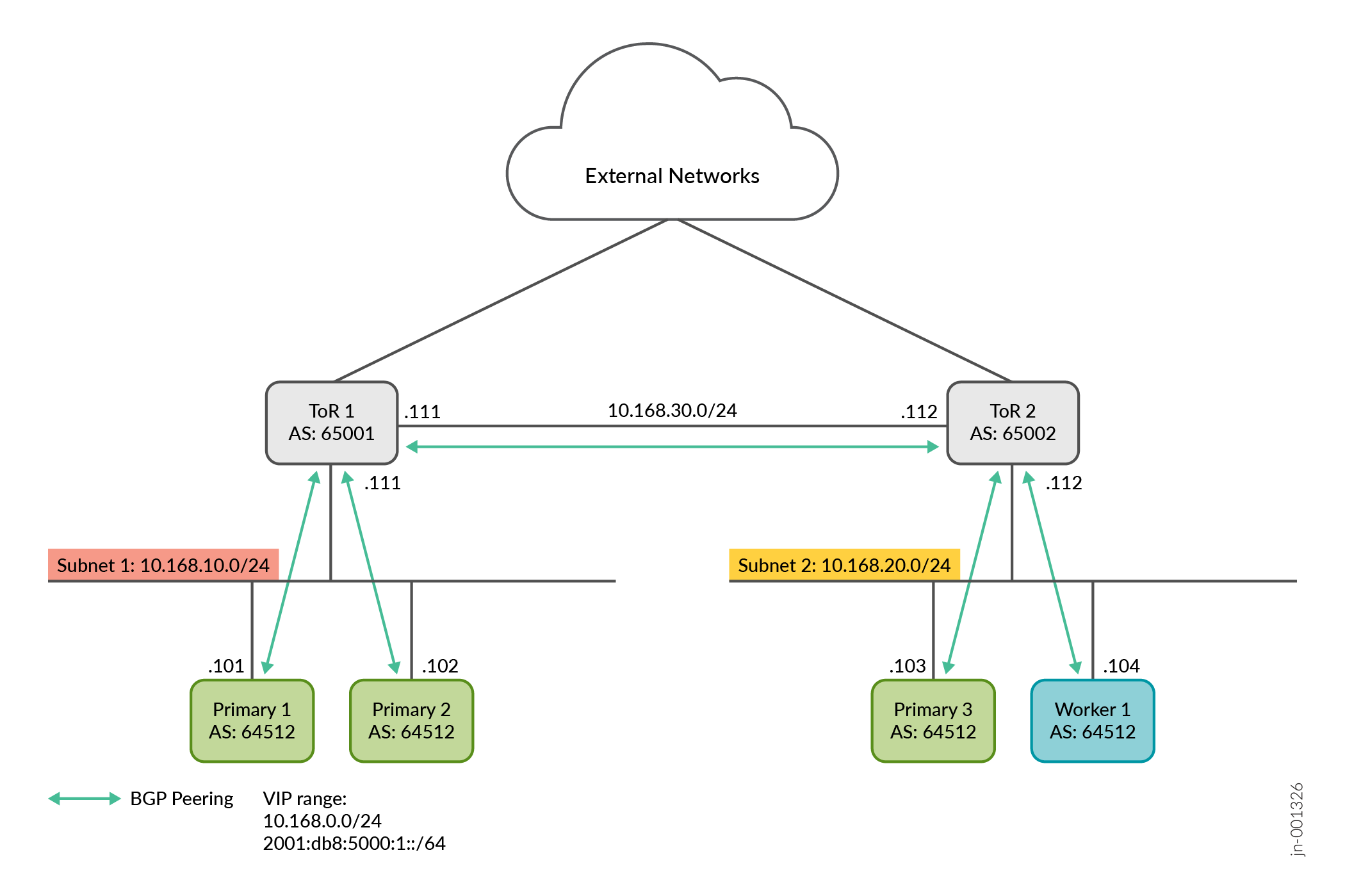

マルチサブネット クラスタ

また、クラスタノードが地理的に分散している場合や、複数のデータセンターに配置されている場合は、ノードとVIPアドレスを異なるサブネットに配置できます。BGP ピアリングは、各クラスタ ノードとアップストリーム ゲートウェイの ToR(トップオブラック)ルータ間、およびルータ間で設定する必要があります。また、クラスタノードには、同じAS番号が設定されている必要があります。

図 2 は、2 つの異なるネットワークのクラスターを示しています。2つのノードがToR1ルーターからサービスを受け、2つのノードがToR2ルーターからサービスを受けます。この例では、ToR1とプライマリ1とプライマリ2の間、ToR2とプライマリ3とプライマリ4の間、およびToR1とToR2の間でインターフェイスピアリングを使用してEBGPを設定する必要があります。BGPの設定は、設定によって異なる場合があります。

IPv4アドレスの設定

インストールには、次のIPアドレスが必要です。

-

4 つのインターフェイス IP アドレス(4 つのノードごとに 1 つ)

-

インターネットゲートウェイのIPアドレス

-

の仮想IP(VIP)アドレス:

-

gNMI、NETCONF(デバイスからの SSH 接続)、および Web GUI 間で共有される汎用イングレス IP アドレス—複数のサービス間で共有され、クラスタの外部から Paragon Automation にアクセスするために使用される汎用 VIP アドレスです。

または、デバイス管理ネットワークが GUI へのアクセスに使用するネットワークとは異なるサブネット上にある場合、Web GUI 用に 1 つの VIP アドレスを使用し、gNMI および NETCONF アクセス用に別の VIP アドレスを使用することもできます。

追加の IP アドレスが定義され(

ingress ingress-vipオプションを使用)、設定(oc-term oc-term-hostおよびgnmi gnmi-term-hostオプションを使用)すると、そのネットワークからデバイスを採用するために使用されるアウトバウンド SSH 設定に追加の IP アドレスが追加されます。最初のネットワークからのVIPアドレスは、GUIへのアクセスに使用するのが理想的です。どちらの IP アドレス セットも GUI、NETCONF、および gNMI へのアクセスに使用できますが、NETCONF および gNMI のアウトバウンド SSH 設定に追加されるのは、定義および設定されたアドレスのみです。最初のサブネットのデバイスを採用する場合は、アウトバウンド SSH コマンドを手動で編集して、NETCONF および gNMI アクセス用に設定された IP アドレスを上書きする必要があります。 -

Paragon Active Assuranceテストエージェントゲートウェイ(TAGW)—このVIPアドレスは、Paragon Active AssuranceテストエージェントエンドポイントへのHTTPベースのトラフィックを提供します。

-

PCEサーバー—このVIPアドレスは、Paragon Automationとデバイス間のPath Computational Element Protocol(PCEP)セッションを確立するために使用されます。ネットワーク内の動的なトポロジー更新をリアルタイムで表示するには、PCE サーバの VIP 設定が必要です。BGP-LSピアリングとPCEPセッションの確立については、 動的トポロジーワークフローを参照してください。

-

ルーティング監視機能 cRPD—このVIPは、BMPセッションを確立するためのBGPモニタリングプロトコル(BMP)ステーションIPアドレスとして外部ネットワークデバイスによって使用されます。

VIPアドレスは、デバイスがParagon Automationとの接続を確立するために必要なアウトバウンドSSH設定に追加されます。

手記:マルチサブネット クラスター インストールでは、VIP アドレスをクラスター ノードと同じサブネット上に配置 できません。 -

-

VIPアドレスにマッピングされたホスト名—VIPアドレスに加えて、ホスト名を使用してデバイスがParagon Automationに接続できるようにすることもできます。ただし、ホスト名とVIPアドレスがDNSに正しくマッピングされており、デバイスがDNSに接続できることを確認する必要があります。ホスト名を使用するようにParagon Automationを設定すると、ホスト名がVIPアドレスよりも優先され、デバイスのオンボーディング中に使用されるアウトバウンドSSH設定に追加されます。

IPv6アドレスの設定

Paragon Automationクラスターは、既存のIPv4アドレスに加えて、IPv6アドレスを使用して設定できます。IPv6アドレッシングを設定すると、NETCONF、gNMI、Active Assurance TAGW、Web GUIへのアクセスにIPv6アドレスを使用できます。インストール時に、次の追加アドレスを用意しておく必要があります。

-

4 つのインターフェイス IPv6 アドレス(4 つのノードごとに 1 つ)

-

インターネットゲートウェイIPv6アドレス

-

1 つの IPv6 VIP アドレス(一般的な入力用)、または 2 つの IPv6 VIP アドレス(1 つは Web GUI 用、もう 1 つは NETCONF および gNMI アクセス用)

-

Active Assurance TAGW 用の 1 つの IPv6 VIP アドレス

-

IPv6 VIPアドレスにマッピングされたホスト名—ホスト名を使用してIPv6アドレスに接続することもできます。IPv6 アドレスに解決するには、ホスト名が DNS で正しくマッピングされていることを確認する必要があります。

ホスト名が設定されておらず、IPv6 アドレッシングがクラスタで有効になっている場合、IPv4 アドレスの代わりに、IPv6 VIP アドレスがデバイスのオンボーディングに使用されるアウトバウンド SSH 設定に追加されます。

IPv6 アドレスは、クラスターのデプロイ時に構成する必要があります。IPv4 アドレスのみを使用してクラスターを展開した後は、IPv6 アドレスを設定できません。

PCE サーバーの IPv6 アドレスの設定とルーティング監視機能はサポートされていません。

リストされているIPアドレスとホスト名に加えて、インストール時に次の情報を用意する必要があります。

-

IPv4およびIPv6のプライマリおよびセカンダリDNS サーバーアドレス(必要な場合)

-

NTP サーバ情報

ファイアウォールの要件

次のセクションでは、ファイアウォールがクラスタ内外との通信を許可する必要があるポートの一覧を示します。

ノード間のクラスタ内通信を許可する必要があります。特に、 表 1 にリストされているポートは、通信用に開いたままにしておく必要があります。

| 港 |

使い |

差出人 |

宛先 |

コメント |

|---|---|---|---|---|

| インフラストラクチャ ポート | ||||

| 22 |

管理用 SSH |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

パスワードまたは SSH キーが必要 |

| 2222 TCPの |

Paragonシェル設定の同期 |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

パスワードまたはSSHキーが必要 |

| 443 TCPの |

レジストリのHTTPS |

すべてのクラスタ ノード |

プライマリノード |

匿名読み取りアクセス 書き込みアクセスが認証される |

| 2379 TCPの |

etcd クライアント ポート |

プライマリノード |

プライマリノード |

証明書ベースの認証 |

| 2380 TCPの |

etcd ピア ポート |

プライマリノード |

プライマリノード |

証明書ベースの認証 |

| 5473

|

TyphaとCalico CNI |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

— |

| 6443 |

Kubernetes API |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

証明書ベースの認証 |

| 7472 TCPの |

MetalLBメトリックポート |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

匿名読み取り専用、書き込みアクセスなし |

| 7946 UDP |

MetalLBメンバー選出ポート |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

— |

| 8443 | レジストリデータ同期用のHTTPS |

プライマリノード |

プライマリノード |

匿名読み取りアクセス 書き込みアクセスが認証される |

| 9345 |

rke2-サーバー |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

トークンベースの認証 |

| 10250 |

kubeletメトリクス |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

標準の Kubernetes 認証 |

| 10260 |

RKE2クラウドコントローラ |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

標準の Kubernetes 認証 |

| 32766 TCPの |

PCEサービスのKubernetesノードチェックローカルトラフィックポリシー |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

読み取りアクセスのみ |

| Calico CNI ポート |

||||

| 4789 UDP |

Calico CNI と VXLAN |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

— |

| 5473 TCPの |

TyphaとCalico CNI |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

— |

| 51820 UDP |

Wireguardを搭載したCalico CNI |

すべてのクラスタ ノード |

すべてのクラスタ ノード |

— |

次のポートは、クラスタの外部からの通信用に開いている必要があります。

| 港 |

使い |

差出人 |

宛先 |

|---|---|---|---|

| 179 TCPの |

トポロジー情報を用いたトポロジー可視化とトラフィック制御 |

ParagonクラスタノードのIPアドレス |

Paragon AutomationからBGPピアリングを設定するルーターIPアドレス。 ルーター管理 IP アドレスまたはルーター インターフェイス IP アドレスを使用できます。 |

| 443 |

Web GUI + API |

外 ユーザーコンピューター/デスクトップ |

Web GUI イングレス VIP アドレス |

| 443 |

Paragon Active Assuranceテストエージェント |

外 ネットワークデバイス |

Paragon Active AssuranceテストエージェントのVIPアドレス |

| 2200 |

NETCONF |

外 ネットワークデバイス |

Web GUI イングレス VIP アドレス |

| 4189 |

PCE サーバ |

外 ネットワークデバイス |

PCE サーバー VIP アドレス |

| 6800 |

Paragon Active Assuranceテストエージェント |

外 ネットワークデバイス |

Paragon Active AssuranceテストエージェントのVIPアドレス |

| 32767 |

gNMI |

外 ネットワークデバイス |

Web GUI イングレス VIP アドレス |

| 17002 |

ルーティングの可観測性 |

外 ネットワークデバイス |

ルーティング監視機能 cRPDロードバランサーのIPアドレス |

Webブラウザの要件

Google Chrome、Mozilla Firefox、Safariの最新バージョン。

Google Chromeの使用を推奨します。